Maskelenmemiş: 10 milyon şifre, onları seçen kişiler hakkında ne ortaya koyuyor?

Yayınlanan: 2022-07-11Şifreler hakkında çok şey biliniyor. Çoğu kısa, basit ve kırılması oldukça kolaydır. Ancak bir kişinin belirli bir şifre seçmesinin psikolojik nedenleri hakkında çok daha az şey biliniyor. Çoğu uzman, veri ihlalini önlemek için güçlü bir parola bulmanızı önerir. Peki neden bu kadar çok internet kullanıcısı hala zayıf şifreleri tercih ediyor?

CEO'lardan bilim adamlarına kadar 10 milyon kişinin şifre seçimlerini analiz ederek hatırlaması kolay ve tahmin etmesi zor olduğunu düşündüğümüz şeyler hakkında neler ortaya koyduklarını ortaya çıkardık.

Aklınıza gelen ilk süper kahraman kimdir? Bir ile 10 arasında bir sayıya ne dersiniz? Ve son olarak, canlı bir renk? Henüz yapmadıysanız, bunların her birini hızlıca düşünün ve ardından üçünü tek bir cümlede birleştirin.

Şimdi, bunu tahmin etmemizin zamanı geldi.

Superman7red mi? Hayır, hayır: Batman3Orange ? Bireysel cevaplardan herhangi birini doğru tahmin ettiysek, bunun nedeni insanların tahmin edilebilir olmasıdır. Ve şifrelerle ilgili sorun da bu. Doğru, kendimize gizlice seçilmiş bazı soruların avantajını verdik, ancak bu, amaca yönelik oluşturulmuş parola kırma yazılımlarının endüstriyel ölçekteki sinsiliğiyle karşılaştırıldığında hiçbir şey değil. Örneğin HashCat, şifrenizde saniyede 300.000 tahmin alabilir (nasıl hash edildiğine bağlı olarak), bu nedenle Hawkeye6yellow öğesini seçseniz bile, gizli ifadeniz er ya da geç artık gizli olmayacaktır.

Parolaları tahmin etmek genellikle çok kolaydır, çünkü çoğumuz bariz kelimeleri ve sayıları düşünür ve bunları basit şekillerde birleştiririz. Bu kavramı araştırmak istedik ve bunu yaparken, bir kişinin kelimeleri, sayıları ve (umarım) sembolleri (muhtemelen çok değil) benzersiz bir düzende düzenlediğinde zihninin nasıl çalıştığı hakkında neler bulabileceğimizi görmek istedik.

Analiz etmek için iki veri seti seçerek başladık.

İki Veri Kümesi, Birkaç Uyarı

İlk veri seti, Eylül 2014'te bir Rus BitCoin forumunda ilk kez ortaya çıkan 5 milyon kimlik bilgisi dökümüdür. 1 Gmail hesapları gibi görünüyordu (ve bazı Yandex.ru), ancak daha fazla inceleme, dahil edilen e-postaların çoğunun geçerli Gmail adresleri olmasına rağmen, düz metin şifrelerinin çoğunun eski Gmail şifreleri olduğunu (yani artık aktif değil) gösterdi. veya ilişkili Gmail adresleriyle kullanılmayan şifreler. Bununla birlikte, WordPress.com 100.000 hesabı sıfırladı ve 600.000 hesabın daha potansiyel olarak risk altında olduğunu söyledi. 2 Döküm, çeşitli yerlerden çeşitli yollarla toplanan birkaç yıllık şifreler gibi görünüyor. Ancak akademik amaçlarımız için bunun bir önemi yoktu. Parolalar, kendi Gmail hesapları için olmasa bile Gmail hesap sahipleri tarafından seçildi ve yüzde 98'inin artık kullanımda olmadığı göz önüne alındığında, onları güvenle keşfedebileceğimizi hissettik. 3

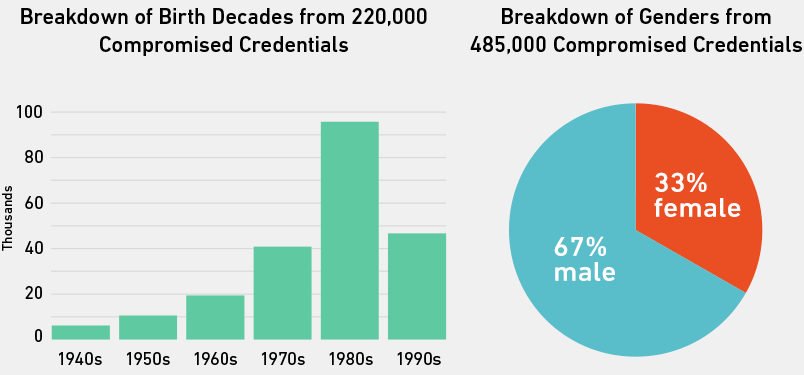

“Gmail dökümü” olarak adlandıracağımız bu veri setini, demografik soruları (özellikle şifre seçenlerin cinsiyetleri ve yaşlarıyla ilgili olanları) yanıtlamak için kullandık. Bu gerçekleri, ilk adları ve doğum yıllarını içeren 5 milyon e-posta adresini arayarak çıkardık. Örneğin, bir adres [e-posta korumalı] ise 1984 doğumlu bir erkek olarak kodlanmıştır. Bu çıkarım yöntemi yanıltıcı olabilir. Burada çok fazla teknik detayla sizi sıkmayacağız ama kodlama sürecinin sonunda 5 milyon Gmail adresinden 485.000'i cinsiyet, 220.000'i yaşa göre kodlanmış oldu. Bu noktada şu soruyu akılda tutmakta fayda var: “E-posta adreslerine adlarını ve doğum yıllarını yazan kullanıcılar, kullanmayanlardan farklı şifreler mi seçiyor?” -çünkü teorik olarak böyle yapmaları mümkün. Bunu biraz sonra daha fazla tartışacağız.

Ancak şimdilik, kodladığımız kullanıcıların on yıllık doğum ve cinsiyete göre nasıl bölündüğü aşağıda açıklanmıştır.

Gmail çöplüğü veya en azından adreslerinde adları ve/veya doğum yılları olan kişiler, 80'lerde doğan erkeklere ve insanlara yönelikti. Bunun nedeni büyük olasılıkla veritabanları çöplüğü oluşturmak için tehlikeye atılan sitelerin demografik profilleridir. + simgesini (Gmail kullanıcıları tarafından sitelerin e-posta adresleriyle ne yaptığını izlemek için eklendi) içeren dökümde adresleri arandığında, çok sayıda kimlik bilgisinin File Dropper, eHarmony, bir yetişkin tube sitesi ve Friendster'dan kaynaklandığı ortaya çıktı.

Sonuçlarımızın çoğunu toplamak için kullandığımız ikinci veri seti, güvenlik danışmanı Mark Burnett tarafından xato.net sitesi aracılığıyla cömertçe yayınlandı. 4 Birkaç yıl boyunca web'in her köşesinden toplanan 10 milyon şifreden oluşur. Mark, muhtemelen şimdiye kadarki en kapsamlı gerçek şifre listelerinden birini oluşturmak için binlerce kaynaktan herkese açık olarak atılan, sızdırılan ve yayınlanan listeleri topladı. Bu veri seti hakkında daha fazla bilgi edinmek için blogundaki SSS bölümüne bakın. 5

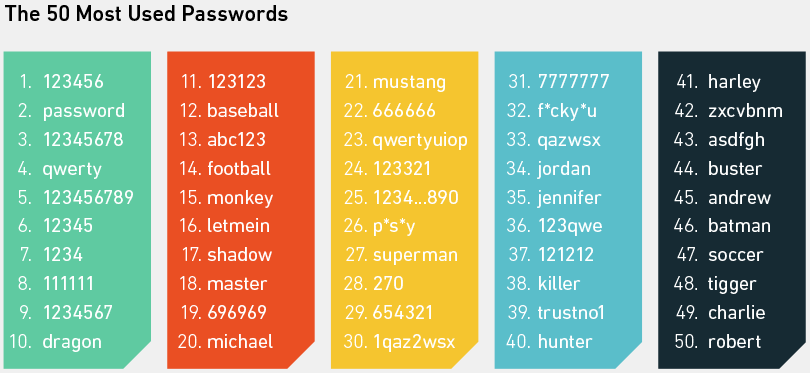

Size bu veri seti (tüm ortalamalar gibi) hakkında gerçekten temel gerçekleri vermek için çok fazla zaman harcamayacağız. Bu daha önce birçok kez yapıldı. Bunun yerine, 10 milyonun en çok kullanılan 50 şifresine bakalım. Sonra potansiyel olarak daha ilginç bir bölgeye adım atacağız.

Gördüğünüz ve muhtemelen zaten bildiğiniz gibi, en yaygın şifrelerin tümü, bir web sitesi bir şifre oluşturmasını istediğinde birinin aklına hemen gelen şeylerin parlak örnekleridir. Hepsinin hatırlanması son derece kolaydır ve bu nedenle sözlük saldırısı kullanarak tahmin etmek çocuk oyuncağıdır. Mark Burnett, 2014 yılında en yaygın olanları belirlemek için 3,3 milyon şifreyi analiz ettiğinde (hepsi 10 milyonluk büyük listesinde yer alır), yüzde 0,6'sının 123456 olduğunu buldu. Ve bir bilgisayar korsanı en iyi 10 şifreyi kullanarak ortalama olarak 1000 şifreden 16'sını tahmin edebilir.

Ancak, önceki yıllara göre daha az kişi yukarıda görülen şifre türlerini kullanıyor. Kullanıcılar, bir parolayı neyin güçlü kıldığı konusunda biraz daha bilinçli hale geliyor. Örneğin, bir metin ifadesinin sonuna bir veya iki sayı eklemek. Bu onu daha iyi yapar, değil mi?

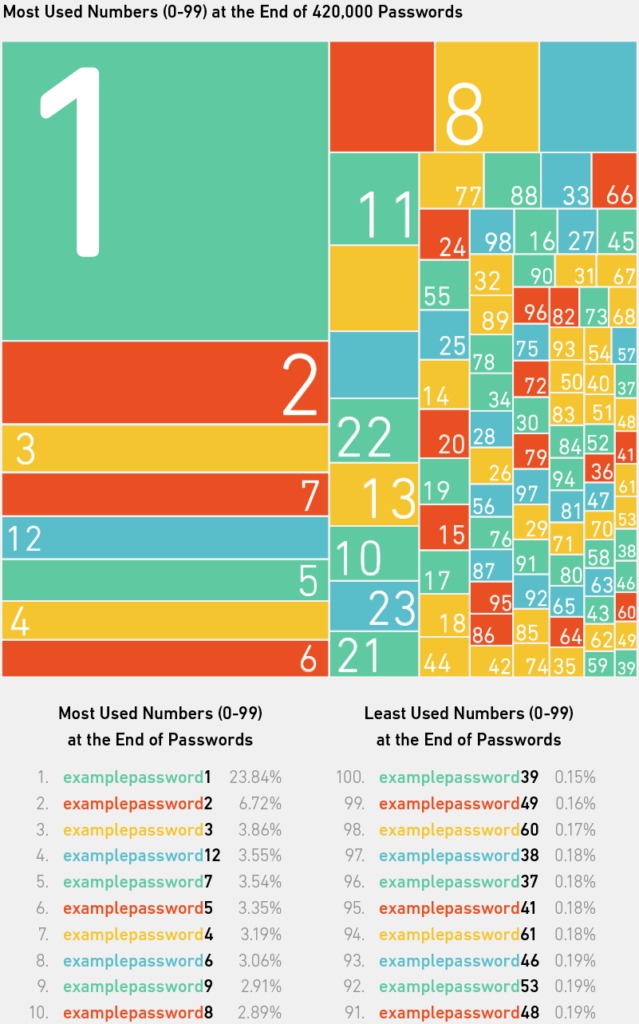

"Daha Güvenli Hale Getirmek İçin Bir Numara Ekleyeceğim."

10 milyon parolanın yaklaşık yarım milyonu veya 420.000'i (yüzde 8,4) 0 ile 99 arasında bir sayıyla sona erdi. Bu sayıları ekleyen beş kişiden birden fazlası basitçe 1'i seçti. Belki de bunun hatırlaması en kolayı olduğunu düşündüler. Veya site tarafından temel kelime seçimlerine bir sayı eklemeleri istenmiş olabilir. Diğer en yaygın seçenekler 2, 3, 12 (muhtemelen 12 yerine bir-iki olarak düşünülmüştür), 7 vb. Bir kişiden bir ile 10 arasında bir sayı düşünmesini istediğinizde, çoğunun yedi ya da üç (girişteki tahminimiz bu yüzdendir) dediği ve insanların asal sayıları düşünmeye karşı önyargılı oldukları görülmüştür. 6, 7 Bu burada söz konusu olabilir, ancak insanların halihazırda kullandıkları ancak diğer sitelerde kimlik bilgilerini "ödün vermeden" tekrar kullanmak istedikleri parolalara alternatif olarak tek haneli rakamların seçilmesi de mümkündür.

Yine de, iyi bir şifre kırıcının kelime sözlüğüne veya kaba kuvvet yaklaşımına kolayca bir sayı veya birkaç bin ekleyebileceğini düşündüğünüzde, bu tartışmalı bir nokta. Bir parolanın gücü gerçekten entropidir.

Parola Entropisini Değerlendirme

Basit bir ifadeyle, bir parola ne kadar çok entropiye sahipse, o kadar güçlü olma eğilimindedir. Entropi, parolanın uzunluğu ve onu oluşturan karakterlerin çeşitliliği ile artar. Bununla birlikte, kullanılan karakterlerin çeşitliliği entropi puanını (ve tahmin edilmesinin ne kadar zor olduğunu) etkilerken, parolanın uzunluğu daha önemlidir. Bunun nedeni, parola uzadıkça, onu oluşturan parçaların yeni bir kombinasyona karıştırılma yollarının sayısının katlanarak artması ve dolayısıyla çılgınca tahminlerde bulunmanın çok daha zor olmasıdır.

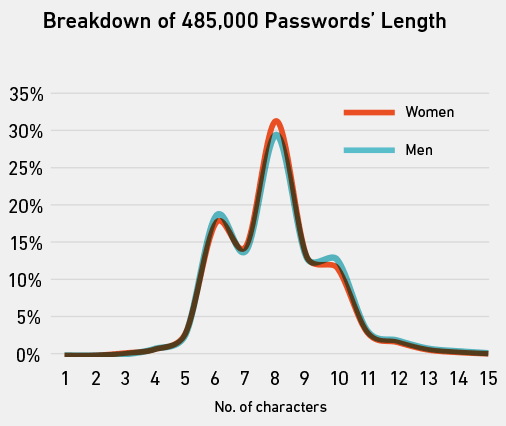

Gmail dökümünden bir şifrenin ortalama uzunluğu sekiz karakterdi (örneğin şifre ) ve erkeklerin şifrelerinin ortalama uzunluğu ile kadınların şifreleri arasında anlamlı bir fark yoktu.

Entropi ne olacak? Hangisi parola gücünün tek başına karakter uzunluğundan daha doğru bir yansımasıdır?

Gmail dökümünden bir şifrenin ortalama entropisi 21.6'ydı ve bu, kavramsallaştırılması özellikle kolay bir şey değil. Soldaki grafik daha net bir resim veriyor. Yine, erkekler ve kadınlar arasında yalnızca ihmal edilebilir bir fark vardı, ancak sıfıra yakın entropiye sahip parolalar 60'ın üzerinde olandan çok daha fazlaydı.

Örnek şifreler, entropi aralıkları olarak bir veya iki karaktere göre değişir. Genel olarak konuşursak, entropi uzunlukla ölçeklenir ve sayıları, büyük harfleri ve sembolleri dahil ederek karakter aralığını artırmak da yardımcı olur.

Peki Gmail dökümünden 5 milyon şifrenin tümü için entropiyi nasıl hesapladık?

Parola entropisini hesaplamanın birçok yolu vardır ve bazı yöntemler diğerlerinden daha ilkeldir (ve daha az gerçekçidir). En temel olanı, bir parolanın yalnızca karakterlerinin her bir kombinasyonunu deneyerek tahmin edilebileceğini varsayar. Bununla birlikte, daha akıllı bir yaklaşım, insanların - gördüğümüz gibi - kalıplara bağımlı olduğunu ve bu nedenle şifrelerinin çoğu hakkında belirli varsayımlar yapılabileceğini kabul eder. Ve bu varsayımlara dayanarak, şifrelerini tahmin etmeye çalışmak için kurallar oluşturulabilir ve kırma sürecini önemli ölçüde hızlandırmak için kullanılabilir (karakter kombinasyonlarını yaygın olarak kullanılan kalıplara bölerek). Hepsi çok zekice ve bunun için hiçbir kredi alamayız. Bunun yerine kredi, kullandığımız entropi tahmincisini yaratan Dan Wheeler'a gidiyor. Adı Zxcvbn ve burada ayrıntılı olarak görülebilir ve okunabilir. 8

Kısacası, iyi bir şifre kırıcının bu kalıpları belirlemek için ne yapması gerektiğine dair tahminine, insanların bilmeden şifrelerine kalıpları nasıl dahil ettiğine dair bir "bilgi" oluşturur. Örneğin, naif bir tahminle password , 37.6 bitlik bir entropiye sahiptir. Ancak Zxcvbn bunu sıfır olarak verir (en düşük ve en kötü entropi puanı), çünkü şifre kırıcılar tarafından kullanılan her kelime listesinin şifre kelimesini içerdiği gerçeğini açıklar. Benzer bir şeyi leet talk gibi daha yaygın kalıplarla yapar (kelimelere [e-posta korumalı] görünüşte daha az gue55able gibi sayılar ekleyerek).

Ayrıca, ilk bakışta çok rastgele görünen diğer şifreleri sıfır entropiye sahip olarak puanlar. Örneğin, qaz2wsx (en yaygın 30. şifre) oldukça rastgele görünüyor, değil mi? Aslında, başka bir şey değil. Bu aslında bir klavye kalıbıdır (klavyedeki bir tuştan diğerine kolayca tekrarlanabilen bir "yürüyüş"). Zxcvbn'nin kendisi böyle bir kalıptan sonra adlandırılmıştır.

10 milyon parola veri setinden en çok kullanılan 20 klavye kalıbını çıkardık. 123456 gibi sayı kalıplarını hariç tutmayı seçtik, çünkü bunlar yalnızca klavye gezintileridir ve ayrıca en çok kullanılan şifre listesinin en üstünde o kadar çok vardır ki, bazılarını görmek için yer olmazdı. daha ilginç olanları dahil etseydik.

Yukarıdaki 20 klavye düzeninden on dokuzu, sonuncusu dışında beklediğiniz kadar tahmin edilebilir görünüyor: Adgjmptw . Bunun neden en çok kullanılan kalıplar arasında yer aldığını tahmin edebilir misiniz?

Neredeyse kesinlikle aşağıya baktığınız için muhtemelen buna ihtiyacınız yok.

Bunu ilk fark edenin biz olduğumuzdan şüphemiz olsa da, şifrelerde en sık kullanılanlar arasında yer alan bu klavye düzenine dair başka bir referansa henüz rastlamadık. Yine de 20. sırada yer alıyor.

Fark etmediyseniz, bir akıllı telefonun tuş takımında 2'den 9'a kadar tuşlara basılarak oluşturulur (her birinin ilk harfi, şifredeki tuş düzeninin her harfine karşılık gelir).

Başlangıçta bu model hakkında kafamız karışmıştı çünkü çoğu insan harfleri tuş takımıyla yazmaz; QWERTY düzenini kullanırlar. Sonra Blackberry gibi fiziksel klavyesi olan ve tuşların üzerinde her zaman görünen sayılar olan telefonları hatırladık.

Bu model ilginç bir soruyu gündeme getiriyor: Daha fazla kişi, belirli karakterleri (semboller ve büyük harfler gibi) seçmeyi normal bir klavye kullanmaya göre daha zor hale getiren dokunmatik cihazlarda oluşturdukça parola seçimi nasıl değişecek?

Tabii ki, klavye desenleri, özellikle de yukarıdakiler, herhangi bir iyi şifre kırıcı için hiç sorun değil. Passpat, bir parolanın klavye deseninden oluşturulma olasılığını ölçmek için birkaç klavye düzeni ve akıllı bir algoritma kullanır. 9 Ve aynı kombinasyonları kaba kuvvetle kırmaya çalışmakla zaman kaybetmek yerine, milyonlarca klavye kalıbı oluşturmak, bunları bir liste olarak derlemek ve kullanmak için başka araçlar da var. 10

Yine de çoğu insan klavye kalıplarını kullanmaz. Rastgele bir kelime seçmenin klasik ve sıklıkla güvensiz yöntemine bağlı kalırlar.

Şimdi bu makalenin başında neden Batman ve Superman'i tahmin ettiğimizi anlayabilirsiniz: 10 milyon parola veri setinde en çok kullanılan süper kahraman isimleri onlar. Yukarıdaki listelerle ilgili önemli bir nokta, bir kişinin bir kelimeyi şifresine dahil ettiğinde ne anlamda kullandığını bilmenin bazen zor olmasıdır. Örneğin, renkler listesinde siyah bazen Black soyadına atıfta bulunabilir; aynısı ikili bağlamlı diğer kelimeler için de geçerlidir. Yukarıdaki kelimelerin frekanslarını sayarken bu sorunu en aza indirmek için her listeye ayrı ayrı yaklaştık. Örneğin renkler, yalnızca parolalar rengin adıyla başlayıp sayılar veya simgelerle bittiğinde sayılırdı. Bu şekilde Alfred'de kırmızı , BluesBrothers'da mavi saymaktan kaçındık. Bu muhafazakar yaklaşımı kullanmak, elbette, birçok meşru renk adını gözden kaçırdığımız anlamına gelir, ancak yukarıdaki listenin yalnızca “kesinler” içerdiğini bilmek daha iyi görünüyor.

Diğer listelerin farklı kuralları vardı. Kedi ve köpekleri hayvanlar listesine dahil etmedik çünkü kedi çok fazla başka kelimede geçiyor. Bunun yerine, kedileri ve köpekleri ayrı ayrı saydık ve neredeyse aynı sayıda kullanıldıklarını gördük. Bununla birlikte, kediler , diğer ifadelerde kullanılan köpeklerden çok Wild- ve Bob- (spor takımları) ile birlikte kullanılır. Yani köpeklerin muhtemelen kazandığını söyleyebiliriz.

En yaygın isimler ve fiiller, yalnızca günlük İngilizcede kullanılan ilk 1.000 isimde ve ilk 1.000 fiilde göründüyse sayıldı. Aksi takdirde listeler password gibi isimlerle ve love gibi fiillerle dolu olurdu.

Aşk ilginç bir kelime değil. Aslında şifrelerde şaşırtıcı bir şekilde sıklıkla kullanılır. 10 milyon şifrede 40.000 ayrı kez ve 5 milyon Gmail kimlik bilgisinde de çok şey bulduk.

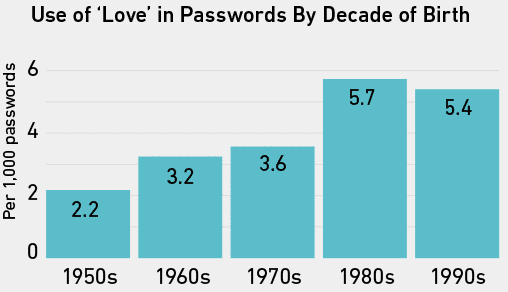

Kullanıcı adlarından yaşını çıkardığımız kişilerin şifrelerindeki aşk sıklığını saydığımızda 80'ler ve 90'larda doğanlar, yaşlılara göre biraz daha fazla kullanıyordu.

Gmail verilerinde, kadınların şifrelerinin yüzde 1,4'ü, erkeklerin yüzde 0,7'si aşk içeriyordu. Başka bir deyişle, en azından bu verilere dayanarak, kadınların şifrelerinde aşk kelimesini erkeklerden iki kat daha sık kullandığı görülüyor. Bu bulgu, parolalarda aşk kelimesi üzerine yapılan diğer son araştırmaların izini takip ediyor. Ontario Üniversitesi Teknoloji Enstitüsü'nden bir ekip, ilove'un [erkek adı] ilove'dan [kadın adı] dört kat daha yaygın olduğunu bildirdi; iloveyou , iloveme'den 10 kat daha yaygındı; ve <3, bir sembolü bir sayı ile birleştirmenin ikinci en yaygın yöntemiydi. 11

Parolalardaki en yaygın sözcükler ve sayılar, en çok kullanılan klavye kalıpları, parola entropisi kavramı ve leet talk gibi basit parola gizleme yöntemlerinin göreli yararsızlığı hakkında biraz bilgi edindiğimize göre, son bağlantı noktamıza geçebiliriz. arama. En kişisel ve potansiyel olarak en ilginç olanı.

Zengin ve Güçlünün Şifreleri

Mark Burnett, web sitesinde parola dökümlerinin endişe verici derecede sık olduğunu belirtiyor. 12 Yeni dökümleri taramak, sonuçta 10 milyon parola veri setini nasıl derledi. Her zamankinden daha sık manşetlere çıkan diğer olaylar, ünlülerin ve şirketlerin yüksek profilli hack'leridir. Jennifer Lawrence et al. ve Sony akla hemen gelir. Özellikle bu çöplükten hangi yüksek profilli kişilerin etkilendiğini belirlemek için Gmail verilerinin potansiyel olarak nasıl kullanılabileceğini merak ediyorduk. Başka bir deyişle, kimin şifreleri yayınlandı? Bunu, e-posta adreslerinin bir listesini alan ve bunları Twitter, LinkedIn ve Google+ gibi birkaç büyük sosyal ağ sitesinin API'leri aracılığıyla çalıştıran Full Contact's Person API'sini kullanarak yaptık. Ardından, yaş, cinsiyet ve meslek gibi bulduğu her şey için yeni veri noktaları sağlar. 13

Gmail çöplüğünde oldukça yüksek profilli birkaç kişinin olduğunu zaten biliyorduk. Örneğin Mashable, listenin yayınlanmasından bir ay sonra, muhabirlerinden birinin dahil edildiğini kaydetti (onun için listelenen şifre onun Gmail şifresiydi, ancak birkaç yıllık ve artık kullanılmıyor). 14 Ama Tam Temas'ın bu kadar çok ortaya çıkacağını düşünmemiştik.

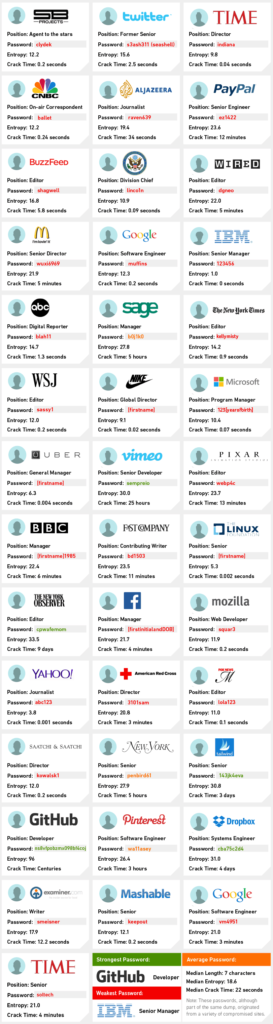

Bulduğumuz 78.000 eşleşmede yüzlerce çok yüksek profilli insan vardı. Aşağıda en dikkate değer 40 tanesini seçtik. Birkaç çok önemli nokta:

1. Kimsenin adını bilerek tanımlamadık.

2. Şirket logoları, kişilerin kendileri için listelenen şifreyi kullandıklarında değil, şu anda çalıştıkları kuruluşları temsil eder.

3. Parolaların orijinal olarak nerede kullanıldığını bilmenin hiçbir yolu yoktur. Kişisel Gmail şifreleri olabilirler, ancak File Dropper gibi diğer sitelerde kullanılmış olmaları daha olasıdır. Bu nedenle, zayıf parolaların çoğunun, kişilerin şu anda işte veya bu konuda başka herhangi bir yerde kullandıkları parolaları temsil etmemesi mümkündür.

4. Google, liste yayınlandığında şifrelerin yüzde 2'sinden (100.000) daha azının eşleştirildikleri Gmail adresleriyle çalışmış olabileceğini doğruladı. Ve etkilenen tüm hesap sahiplerinin şifrelerini sıfırlamaları gerekiyordu. Başka bir deyişle, aşağıdaki şifreler - hala eğitici olmakla birlikte - artık kullanımda değil. Bunun yerine, diğer, umarız daha güvenli kombinasyonlarla değiştirildiler.

Ancak şifreler sıfırlanmasaydı, durum daha fazla endişe verici olurdu. Birkaç çalışma, birçoğumuzun birden fazla hizmet için aynı şifreleri kullandığını göstermiştir. 15 Ve aşağıdaki listede birkaç CEO, birçok gazeteci ve Justin Bieber ve Ariana Grande'nin yetenek yönetimi şirketinde çok üst düzey bir kişinin yer aldığı göz önüne alındığında, bu çöplük çok fazla kaosa neden olabilirdi. Neyse ki olmadı ve şimdi de olamaz.

Yukarıdaki şifrelerle ilgili en dikkat çekici şey, onlara karşı çevrimdışı bir kırma işlemi kullanılmışsa, kaç tanesinin tahmin edilmesinin son derece kolay olacağıdır. Grubun en güçlüsü bir zamanlar GitHub geliştiricisine ( ns8vfpobzmx098bf4coj ) aitti ve 96 entropi ile neredeyse fazla rastgele görünüyor. Muhtemelen rastgele bir şifre üreticisi veya şifre yöneticisi tarafından oluşturulmuştur. En zayıfı, kıdemli bir IBM yöneticisine ( 123456 ) aitti ve bu da -tersine- o kadar basit görünüyor ki, kesinlikle bir yerde kullanılıp atılan bir kayıt için kullanılmıştı. Diğerlerinin çoğu, sahiplerinin hesapları güvenli hale getirmeyi önemsediğini ve seçtikleri hesapları korumak istediğini gösterecek kadar karmaşıklık ve basitlik arasında bir denge kuruyor.

Bitirmek için birkaç ilginç nokta: parolası (ama adı değil) linco1n (Lincoln) olan ABD Dışişleri Bakanlığı Bölüm Şefi ve Mulder'ın ayak izlerini takip eden (X-Files'tan) ve trustno1'i seçen Huffington Post yazarı. Ve daha genel olarak, seçtiğimiz yüksek profilli insanlardan kaçının tam olarak geri kalanımızın yaptığı şeyi yaptığını görmek ilginç: isimlerimizi, doğum tarihlerini, basit kelimeleri ve birkaç sayıyı bir araya getirerek berbat hale getirmek. şifreler. Yine de mantıklı olduğunu tahmin ediyoruz. Başkan Obama bile kısa süre önce 1234567 şifresini kullandığını itiraf etti. Entropi puanı çok daha yüksek olan bir parola PoTuS.1776 olurdu. Her ne kadar akıllı bir kraker için bu biraz açık olabilirdi.

***

Peki ya kendi şifreleriniz? Bu yazıyı okurken muhtemelen kendinizi düşündünüz ve “Birisi çevrimiçi bankacılığımın, e-postamın veya blogumun şifresini tahmin edebilir mi?” Diye merak ettiniz. Gmail gibi büyük e-posta sağlayıcılarından birini kullanıyorsanız, kaba kuvvet saldırısı yoluyla şifrenizin tahmin edilmesi konusunda çok fazla endişelenmenize gerek yoktur. Gmail, yasadışı girişimleri neredeyse anında keser. Çevrimiçi bankacılığınız muhtemelen benzer şekilde korunmaktadır. Yine de bir blogunuz varsa, durum daha karmaşıktır çünkü basit bir ifadeyle, bir saldırganın içeri girmenin daha fazla potansiyel yolu vardır, bu nedenle her birinin onları dışarıda tutmak için proaktif olarak güvence altına alınması gerekir. Mesele, şifre güvenliğini asla hafife almamak ve güvenli bir şifre bulmak için kolay ama yine de anlaşılması zor bir sistem bulmaktır.

WP Engine'deki ekip, müşterilerimizin WordPress sitelerini güvende tutmak için çok zaman ve sürekli çaba harcar. Güvenli WordPress barındırma platformumuz, WordPress'in kendisine entegre olur ve sürekli öğrenen ve tehditlere uyum sağlayan ve harekete geçen akıllı, reaktif yazılımlarla müşterilerimizin sitelerini parolalarına yönelik kaba kuvvet saldırılarına karşı korur. Ayrıca müşterilerimizi, oturum açma denemelerini koklama ve SQL enjeksiyonları gibi parola tahminiyle ilgisi olmayan saldırılardan da koruyoruz. WP Engine, en iyi yönetilen WordPress barındırma platformunu sağlayarak markaları ve işletmeyi WordPress teknolojisiyle küresel kitlelere ulaşma konusunda destekler.

WordPress güvenlik Teknik Belgemizi indirin ve parolaların nasıl güvenli bir şekilde oluşturulacağı, saklanacağı ve düzenli olarak değiştirileceği dahil olmak üzere bir WordPress dağıtımını güvence altına almak için en iyi 10 uygulama hakkında bilgi edinin.

Referanslar

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/ Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf