การฉีดคำสั่งคืออะไร?

เผยแพร่แล้ว: 2023-05-17สถาปัตยกรรมไคลเอนต์-เซิร์ฟเวอร์ที่แพร่หลายของเว็บทำให้แฮ็กเกอร์มีพื้นผิวการโจมตีที่กว้างใหญ่ ทำให้ทั้งเว็บไซต์และเซิร์ฟเวอร์เสี่ยงต่อการถูกแสวงหาประโยชน์โดยมิชอบ ความเสี่ยงด้านความปลอดภัยจะเพิ่มขึ้นอย่างมากหากเว็บไซต์ได้รับการกำหนดค่าให้สื่อสารกับสภาพแวดล้อมของโฮสต์โดยการส่งคำสั่งไปยังระบบปฏิบัติการโดยตรง

เพื่อขับเคลื่อนการทำงานบางอย่าง เว็บไซต์อาจต้องโต้ตอบกับสภาพแวดล้อมเชลล์ของเซิร์ฟเวอร์ โดยเรียกใช้คำสั่งเชลล์หรือสคริปต์ภายนอก หากไม่ดำเนินการอย่างปลอดภัย สิ่งนี้อาจทำให้ผู้โจมตีสามารถจัดการกับตัวแปรการสื่อสารและสร้างความหายนะบนเซิร์ฟเวอร์ด้วยการส่งคำขอที่ออกแบบมาอย่างดีไปยังระบบปฏิบัติการ การโจมตีด้วยการฉีดประเภทนี้เป็นที่รู้จักกันทั่วไปว่าเป็นการฉีดคำสั่ง

การแทรกคำสั่งเป็นหนึ่งในประเภทการโจมตีทางไซเบอร์ที่แฮ็กเกอร์ทำหายนะมากที่สุดในชุดเครื่องมือของพวกเขา ความสามารถในการโต้ตอบกับระบบปฏิบัติการของโฮสต์นั้นมีศักยภาพที่ดีสำหรับการแสวงหาประโยชน์ซึ่งครอบคลุมเกินขอบเขตของเว็บไซต์เป้าหมาย การฉีดคำสั่งนั้นทรงพลังมากจนแฮ็กเกอร์อาจล้างเซิร์ฟเวอร์ทั้งหมดจากการมีอยู่ ปล่อยให้เหยื่อสร้างโครงสร้างพื้นฐานใหม่ทั้งหมดตั้งแต่เริ่มต้น

ในคำแนะนำที่ครอบคลุมเกี่ยวกับคำสั่งการแทรกซึม คุณจะได้เรียนรู้ว่าผู้โจมตีสามารถหลีกเลี่ยงการป้องกันที่แยกสภาพแวดล้อมของเว็บไซต์และเซิร์ฟเวอร์ได้อย่างไร และวิธีลดความเสี่ยงที่จะตกเป็นเหยื่อของการโจมตีทางไซเบอร์ประเภทนี้

ก่อนที่เราจะเจาะลึกเข้าไปในโลกอันร้ายกาจของการแทรกคำสั่ง เรามาทบทวนว่าเชลล์ของระบบปฏิบัติการทำงานอย่างไร และดูว่าเว็บแอปพลิเคชันสามารถโต้ตอบกับเชลล์ได้อย่างไร สิ่งนี้จะช่วยให้คุณเข้าใจว่ายานพาหนะใดที่ใช้ในการส่งคำขอที่เป็นอันตรายไปยังสภาพแวดล้อมของเซิร์ฟเวอร์

ระบบปฏิบัติการเชลล์คืออะไร?

เชลล์ของระบบปฏิบัติการเป็นโปรแกรมชนิดพิเศษที่ให้ส่วนต่อประสานกับผู้ใช้เพื่อโต้ตอบกับระบบปฏิบัติการ เชลล์ทำหน้าที่เป็นตัวกลางระหว่างผู้ใช้ปลายทางและระบบปฏิบัติการของเซิร์ฟเวอร์ เชลล์จะตีความคำสั่งที่ให้มาผ่านทางอินเตอร์เฟสบรรทัดรับคำสั่ง และรับรองการดำเนินการในบริบทของสภาพแวดล้อมของผู้ใช้

เชลล์อนุญาตให้ผู้ใช้และแอปพลิเคชันส่งคำแนะนำไปยังระบบปฏิบัติการโดยใช้คำสั่งที่กำหนดไว้ล่วงหน้าจำนวนหนึ่ง ซึ่งรวมถึงคำสั่งเชลล์ภายในที่เป็นส่วนหนึ่งของเชลล์เอง คำสั่งภายนอกที่ติดตั้งบนเซิร์ฟเวอร์เป็นไฟล์เรียกทำงาน และนามแฝงเฉพาะที่ตั้งค่าโดยผู้ดูแลระบบ

เปลือกของระบบปฏิบัติการมักใช้ในการทำงานที่หลากหลาย เช่น การจัดการไฟล์และไดเร็กทอรี การติดตั้งและกำหนดค่าบริการซอฟต์แวร์ และการตั้งค่าเว็บไซต์และเว็บแอปพลิเคชัน บ่อยครั้งที่เว็บไซต์จำเป็นต้องเรียกใช้คำสั่งเชลล์เพื่อจัดการไฟล์และทำงานอื่นๆ

เว็บไซต์โต้ตอบกับระบบปฏิบัติการของเซิร์ฟเวอร์อย่างไร

เว็บไซต์และเว็บแอปพลิเคชัน หรือโดยเจาะจงกว่านั้น คือ ฟังก์ชันการทำงานที่มีให้ ทำงานในสภาพแวดล้อมที่มีอยู่เอง สภาพแวดล้อมนี้แยกออกจากพื้นที่วิกฤตของระบบปฏิบัติการของเซิร์ฟเวอร์โดยสิ้นเชิง และแม้ว่าเทคนิคที่เป็นอันตรายบางอย่าง เช่น การแวะผ่านไดเรกทอรี จะทำให้ผู้โจมตีสามารถเข้าถึงพื้นที่หวงห้ามของเซิร์ฟเวอร์ของเหยื่อผ่านเบราว์เซอร์ แต่ก็มีการป้องกันหลายชั้นที่ห้ามพฤติกรรมดังกล่าว

โดยปกติโค้ดทั้งหมดจะอยู่ภายในรูทเอกสารของเว็บไซต์ ซึ่งเป็นไดเร็กทอรีพิเศษบนเซิร์ฟเวอร์สำหรับไฟล์เว็บไซต์โดยเฉพาะ เมื่อรวมกับกลไกการป้องกันสิทธิ์ของไฟล์ จะช่วยให้มั่นใจได้ว่าการดำเนินการของเว็บไซต์มีขอบเขตอยู่ที่ไดเร็กทอรีรากของเว็บไซต์และไม่สามารถส่งผลกระทบต่อส่วนอื่นๆ ของระบบได้

ฟังก์ชันของเว็บไซต์ยังจำกัดเฉพาะฟังก์ชันที่มีให้โดยภาษาโปรแกรมที่ใช้งาน ซึ่งตรงข้ามกับความสามารถที่มีให้โดยคำสั่งของระบบปฏิบัติการของเซิร์ฟเวอร์ ในการโต้ตอบกับสภาพแวดล้อมของเซิร์ฟเวอร์ เว็บไซต์จำเป็นต้องใช้ฟังก์ชันเฉพาะที่จะทำหน้าที่เป็นสะพานเชื่อมระหว่างสภาพแวดล้อมที่มีอยู่และระบบปฏิบัติการ ฟังก์ชัน system() และ exec() มักใช้เพื่อจุดประสงค์นั้น

การใช้สมมติเช่น system() หรือ exec() เว็บไซต์สามารถสื่อสารกับเชลล์ของเซิร์ฟเวอร์โดยดำเนินการคำสั่งเชลล์หรือสคริปต์ภายนอก อย่างไรก็ตาม หากไม่ได้รับการรักษาความปลอดภัยอย่างเหมาะสม ฟังก์ชันเหล่านี้อาจทำให้เกิดความเสี่ยงด้านความปลอดภัยร้ายแรง ทำให้เว็บไซต์และระบบพื้นฐานเสี่ยงต่อการแทรกคำสั่ง

การฉีดคำสั่งคืออะไร?

การฉีดคำสั่งช่วยให้ผู้โจมตีสามารถเรียกใช้รหัสโดยอำเภอใจบนระบบปฏิบัติการของเซิร์ฟเวอร์โดยการฉีดคำสั่งเชลล์ผ่านคำขอ HTTP ไปยังเว็บไซต์ที่มีช่องโหว่ การโจมตีเกิดขึ้นได้หากเว็บไซต์ใช้คำสั่งเชลล์เพื่อเปิดใช้งานฟังก์ชันบางอย่างและส่งข้อมูลที่ผู้ใช้ระบุไปยังระบบปฏิบัติการโดยเป็นส่วนหนึ่งของคำสั่งโดยไม่มีการตรวจสอบอินพุตและฆ่าเชื้อ

การโจมตีด้วยการแทรกคำสั่งเกิดขึ้นเมื่อผู้ประสงค์ร้ายสามารถแทรกคำสั่งเพิ่มเติมเข้าไปในเชลล์ โดยปลอมรหัสที่เป็นอันตรายซึ่งเป็นส่วนหนึ่งของคำขอที่ถูกต้อง ซึ่งช่วยให้ผู้โจมตีสามารถเข้าถึงและแก้ไขข้อมูลที่ละเอียดอ่อน ติดตั้งมัลแวร์ หรือดำเนินการอื่น ๆ ที่เป็นอันตรายกับเซิร์ฟเวอร์

การฉีดคำสั่งทำงานอย่างไร

ในการป้อนคำสั่ง ผู้โจมตีจะใช้อักขระพิเศษ เช่น “ ; ”, “ | ” และ “ && ” เพื่อต่อท้ายคำสั่งที่เป็นอันตรายกับพารามิเตอร์ของคำขอ เมื่อสตริงถูกส่งไปยังเซิร์ฟเวอร์ อักขระพิเศษเหล่านั้นจะถูกตีความโดยเชลล์ของระบบ บังคับให้เปลี่ยนคำสั่งที่ให้มาเป็นชุดของคำขอที่แยกจากกัน ด้วยวิธีนี้ คำขอที่เป็นอันตรายของแฮ็กเกอร์จะถูกดำเนินการเป็นคำสั่งแยก ซึ่งดูเหมือนไม่เกี่ยวข้องกับงานหลักที่เว็บไซต์ที่มีช่องโหว่ส่งไปให้ดำเนินการ

ยิ่งไปกว่านั้น แฮ็กเกอร์ยังสามารถแทนที่คำสั่งเชลล์ที่ถูกต้องซึ่งใช้โดยสคริปต์ด้วยโค้ดอันตรายที่บันทึกบนเซิร์ฟเวอร์ในไฟล์ที่มีชื่อเดียวกับคำสั่งดั้งเดิม โดยทั่วไป สภาพแวดล้อมของเชลล์จะกำหนดตัวแปร $PATH ซึ่งใช้เพื่อระบุรายการแหล่งที่มาสำหรับคำสั่งภายนอกสำหรับเชลล์ในการค้นหา โดยการปรับเปลี่ยนตัวแปรนี้ ผู้โจมตีสามารถบังคับให้โปรแกรมที่เป็นอันตรายทำงานบนเซิร์ฟเวอร์ได้

ตัวอย่างของคำสั่งฉีด

ในการโจมตีด้วยการฉีดคำสั่ง แฮ็กเกอร์มุ่งเป้าไปที่ข้อบกพร่องด้านความปลอดภัยในการใช้งานฟังก์ชันที่ใช้เพื่อส่งคำสั่งไปยังเชลล์ของเซิร์ฟเวอร์ ฟังก์ชันนี้จำเป็นต้องใช้ในการสร้างและลบไฟล์ เหนือสิ่งอื่นใด

ตัวอย่างเช่น สมมติว่าเว็บไซต์อนุญาตให้ผู้ใช้อัปโหลดรูปภาพและแปลงเป็นรูปแบบอื่น โปรแกรมจะบันทึกภาพที่อัปโหลด แปลง แล้วลบภาพต้นฉบับออก

ปัญหาจะเกิดขึ้นหากโปรแกรมใช้ข้อมูลที่ผู้ใช้ไม่สะอาดกำหนดชื่อของภาพที่จะลบในภายหลัง แฮ็กเกอร์สามารถเพิ่มคำสั่งเชลล์อื่นต่อท้ายสตริงข้อความที่มีชื่อไฟล์ได้อย่างง่ายดาย ซึ่งระบบปฏิบัติการจะดำเนินการ ส่งผลให้การโจมตีด้วยการแทรกคำสั่งสำเร็จ

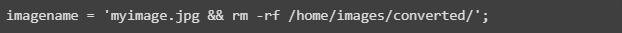

ในตัวอย่างด้านล่าง โดยที่ imagename คือชื่อของรูปภาพที่จะลบออก แฮ็กเกอร์สามารถต่อท้ายคำสั่งเพิ่มเติมโดยใช้ “ && “ ซึ่งจะแยกสตริงออกเป็นสองส่วน ส่วนแรกแสดงชื่อไฟล์จริง ซึ่งจะไม่ก่อให้เกิดความสงสัยใดๆ ดังนั้น เชลล์จะดำเนินการส่วนที่สองของคำสั่งเช่นกัน

คำสั่ง “ rm -rf /home/images/converted ” มีศักยภาพในการลบอิมเมจที่แปลงแล้วทั้งหมดที่โปรแกรมบันทึกไว้ก่อนหน้านี้ หากผู้ใช้ระบบที่เชลล์ยอมรับคำขอมีสิทธิ์เพียงพอสำหรับการดำเนินการนี้ นี่คือเหตุผลที่การอนุญาตไฟล์เป็นหนึ่งในกลไกการรักษาความปลอดภัยฝั่งเซิร์ฟเวอร์ที่สำคัญที่สุด ซึ่งหากกำหนดค่าอย่างถูกต้อง จะสามารถให้การป้องกันอีกชั้นหนึ่งจากการแทรกคำสั่งและการโจมตีทางไซเบอร์ประเภทอื่นๆ

แน่นอนว่านี่เป็นตัวอย่างที่เข้าใจง่ายเกินไป และโปรแกรมที่มีช่องโหว่ดังกล่าวไม่น่าจะมีอยู่บนเว็บไซต์ใดๆ อย่างไรก็ตาม ตรรกะเบื้องหลังนำไปใช้กับการโจมตีแบบฉีดคำสั่งสมัยใหม่ สิ่งที่ต้องทำก็คือค้นหาการใช้งานฟังก์ชันที่อ่อนแอซึ่งอาศัยการส่งผ่านคำสั่งไปยังเชลล์ระบบ

การฉีดคำสั่งและการฉีดรหัส: อะไรคือความแตกต่าง?

การฉีดคำสั่งมักจะสับสนกับการแทรกโค้ด ซึ่งเป็นการโจมตีระดับแอปพลิเคชันที่อันตรายอีกประเภทหนึ่ง แม้ว่าทั้งคู่จะอยู่ในกลุ่มโจมตีเดียวกัน แต่ก็มีข้อแตกต่างที่สำคัญระหว่างทั้งสอง

การแทรกโค้ดเป็นคำทั่วไปที่หมายถึงการโจมตีระดับแอปพลิเคชันประเภทใดก็ตามที่แฮ็กเกอร์สามารถแทรกโค้ดที่เป็นอันตรายลงในเว็บไซต์หรือเว็บแอปพลิเคชันได้ โดยมักจะใช้ประโยชน์จากการตรวจสอบอินพุตที่ไม่เพียงพอหรือช่องโหว่ประเภทอื่นๆ การแทรกโค้ดเป็นการโจมตีแบบฉีดทั้งกลุ่ม ซึ่งรวมถึง cross-site scripting (XSS) การโจมตีด้วยการรวมไฟล์ และการแทรก SQL เป็นต้น

การฉีดคำสั่งเป็นรูปแบบขั้นสูงของการฉีดโค้ด แทนที่จะดำเนินการที่เป็นอันตรายกับตัวแปลรหัสและใช้ประโยชน์จากการทำงานของเว็บไซต์ของเหยื่อ ผู้โจมตีมุ่งเป้าไปที่ระบบปฏิบัติการของเซิร์ฟเวอร์ โดยดำเนินการกับเชลล์ของระบบโดยไม่ได้ตั้งใจ การโจมตีแบบฉีดคำสั่งช่วยให้แฮ็กเกอร์สามารถแยกออกจากสภาพแวดล้อมที่มีอยู่ของเว็บไซต์ของเหยื่อ เพิ่มขอบเขตความเสียหายที่พวกเขาสามารถก่อขึ้นได้อย่างมาก

การโจมตีแบบฉีดคำสั่งที่มีศักยภาพในการทำลายล้างเป็นสิ่งที่ทำให้พวกเขาเป็นการโจมตีรูปแบบการฉีดที่เป็นอันตรายที่สุด ด้วยเหตุนี้จึงเป็นสิ่งสำคัญที่จะต้องทราบวิธีตรวจหาและบรรเทาช่องโหว่การแทรกคำสั่งบนเว็บไซต์ของคุณ ก่อนที่แฮ็กเกอร์จะมีโอกาสใช้ช่องโหว่เหล่านี้เพื่อประโยชน์ของตนและสร้างความหายนะให้กับทรัพย์สินทางธุรกิจที่สำคัญ

จะตรวจหาช่องโหว่ของ Command Injection ได้อย่างไร

WordPress core รักษากรอบการรักษาความปลอดภัยที่แข็งแกร่งซึ่งปกป้องเว็บไซต์ได้อย่างมีประสิทธิภาพจากการแทรกคำสั่งและการโจมตีแบบอื่น ๆ อย่างไรก็ตาม ตัวเลือกการปรับแต่งที่กว้างขวางของแพลตฟอร์มสร้างเว็บไซต์ช่วยให้ช่องโหว่เหล่านี้มีอยู่บนเว็บไซต์ WordPress แม้แต่ปลั๊กอินและธีม WordPress ที่มีชื่อเสียงก็อาจมีข้อบกพร่องด้านความปลอดภัยที่อาจทำให้เว็บไซต์ถูกโจมตีที่เป็นอันตรายได้มากมาย

iThemes เสนอรายงานช่องโหว่ของ WordPress ทุกสัปดาห์ที่ช่วยให้คุณสามารถระบุและแก้ไขข้อบกพร่องด้านความปลอดภัยที่เพิ่งเปิดเผยในปลั๊กอินและธีมของ WordPress ได้ทันที รวมถึงช่องโหว่ของโค้ดและคำสั่งแทรก เพียงอ้างอิงจากรายงานช่องโหว่ล่าสุดเพื่อดูว่ามีการค้นพบจุดอ่อนด้านความปลอดภัยในปลั๊กอินและธีมที่คุณใช้บนเว็บไซต์ WordPress ของคุณเมื่อเร็วๆ นี้หรือไม่ และตรวจสอบว่ามีการปล่อยแพตช์ความปลอดภัยหรือไม่

iThemes Security Pro ปรับปรุงประสิทธิภาพและทำให้การจัดการช่องโหว่เป็นแบบอัตโนมัติ ไม่จำเป็นต้องออกแรงด้วยตนเอง ด้วยความสามารถในการสแกนช่องโหว่ที่ครอบคลุม iThemes Security Pro จะระบุและแจ้งเตือนคุณเชิงรุกเกี่ยวกับข้อบกพร่องด้านความปลอดภัยที่ค้นพบบนเว็บไซต์ WordPress ของคุณ และติดตั้งการอัปเดตความปลอดภัยโดยอัตโนมัติทุกครั้งที่มีแพตช์

จะปกป้องไซต์ WordPress ของคุณจากการแทรกคำสั่งได้อย่างไร

ปลั๊กอินและธีมที่มีช่องโหว่ทำให้หนึ่งในเวกเตอร์โจมตีหลักที่แฮ็กเกอร์ใช้เพื่อเข้าถึงเว็บไซต์ WordPress โดยไม่ได้รับอนุญาตเพื่อขโมยข้อมูลที่ละเอียดอ่อน ติดตั้งมัลแวร์ และเปิดการโจมตีเครือข่าย ในขณะที่ปฏิบัติตามแนวทางการเขียนโค้ดที่ปลอดภัยเป็นความรับผิดชอบของนักพัฒนาปลั๊กอินและธีม เจ้าของเว็บไซต์ WordPress ต้องใช้มาตรการรักษาความปลอดภัยเพื่อลดความเสี่ยงในการตกเป็นเหยื่อของการโจมตีด้วยโค้ดและการแทรกคำสั่ง วิธีการหลายแง่มุมในการรักษาความปลอดภัย WordPress เป็นสิ่งจำเป็นในการจัดการความเสี่ยงด้านความปลอดภัยทั้งหมดอย่างมีประสิทธิภาพ

ทำการอัปเดตซอฟต์แวร์เป็นประจำ

ตรวจสอบให้แน่ใจว่าเว็บไซต์ WordPress ของคุณได้รับการอัปเดตอย่างสม่ำเสมอเป็นสิ่งสำคัญในการป้องกันการโจมตีทางไซเบอร์ที่อาจเกิดขึ้น การอัปเดตซอฟต์แวร์อย่างทันท่วงทีทำให้มั่นใจได้ว่ามีการติดตั้งแพตช์ความปลอดภัยใหม่บนเว็บไซต์ของคุณทันทีที่มีการเผยแพร่ การแก้ไขช่องโหว่อย่างรวดเร็วทำให้ไม่มีที่ว่างสำหรับผู้โจมตีในการระบุและใช้ประโยชน์จากจุดอ่อนด้านความปลอดภัยบนเว็บไซต์ WordPress ของคุณ

ด้วย iThemes Security Pro ซอฟต์แวร์เวอร์ชันใหม่ รวมถึงคอร์ WordPress ปลั๊กอิน และธีม จะถูกติดตั้งโดยอัตโนมัติเมื่อพร้อมใช้งานในชุมชน WordPress ฟีเจอร์การจัดการเวอร์ชันและการสแกนช่องโหว่ขั้นสูงจะคอยติดตามการอัปเดตทั้งหมดให้คุณ ทำให้มั่นใจได้ว่าเว็บไซต์ของคุณจะอัปเดตอยู่เสมอด้วยการแก้ไขด้านความปลอดภัยล่าสุดเพื่อลดความเสี่ยงในการโจมตีด้วยคำสั่ง Command Inject ที่สำเร็จ

หากคุณจัดการไซต์ WordPress หลายไซต์ iThemes Sync Pro นำเสนอโซลูชันที่ครอบคลุมสำหรับการอัปเดตด้วยคลิกเดียว การตรวจสอบสถานะการออนไลน์ขั้นสูง และการสำรองข้อมูลเว็บไซต์ระยะไกลในทุกเว็บไซต์ ทั้งหมดจากแดชบอร์ดเดียว

กำหนดค่าการอนุญาตไฟล์ที่ปลอดภัย

การอนุญาตไฟล์ที่ปลอดภัยเป็นองค์ประกอบสำคัญในการปกป้องเว็บไซต์ WordPress ของคุณจากการโจมตีแบบฉีดต่างๆ การโจมตีด้วยการแทรกคำสั่งและการแทรกโค้ดเกี่ยวข้องกับแฮ็กเกอร์ที่ใช้ประโยชน์จากช่องโหว่ในโค้ดของเว็บไซต์เพื่อเรียกใช้โค้ดที่เป็นอันตราย และมักเกิดขึ้นได้เนื่องจากการอนุญาตไฟล์ที่ไม่ปลอดภัย

หากไม่มีการบังคับใช้หลักการสิทธิ์ขั้นต่ำ ผู้โจมตีจะสามารถเข้าถึงข้อมูลที่ไม่ควรเข้าถึงได้ เช่น สคริปต์ที่ทำงานด้วยสิทธิ์ขั้นสูง สิทธิ์ของไฟล์ที่ปลอดภัยทำหน้าที่เป็นชั้นเพิ่มเติมของการป้องกันจากการโจมตีด้วยการฉีดคำสั่ง ซึ่งจะเป็นการลบล้างความพยายามของผู้โจมตีในการแสวงหาประโยชน์จากช่องโหว่ที่ค้นพบ

อย่างไรก็ตาม วิธีกำหนดค่าสิทธิ์ของไฟล์ให้ปลอดภัยนั้นไม่ชัดเจนเสมอไป เนื่องจากส่วนใหญ่ขึ้นอยู่กับสภาพแวดล้อมการโฮสต์ที่เว็บไซต์ใช้งาน ด้วยเหตุนี้ iThemes Security Pro จึงเสนอการตรวจสอบสิทธิ์ไฟล์ขั้นสูงเพื่อช่วยให้มั่นใจว่ามีการอนุญาตที่ถูกต้อง

ติดตั้งไฟร์วอลล์สำหรับเว็บแอปพลิเคชัน

ไฟร์วอลล์ทำหน้าที่เป็นแนวป้องกันด่านแรกจากการโจมตีแบบฉีดที่หลากหลาย รวมทั้งการแทรกโค้ดและคำสั่ง ไฟร์วอลล์ของเว็บแอปพลิเคชัน (WAF) ทำหน้าที่เป็นตัวป้องกันเว็บไซต์ของคุณ สแกนคำขอ HTTP ที่เข้ามาทั้งหมดและกรองคำขอที่ตรงกับรูปแบบที่เป็นอันตรายที่รู้จักออก ดังนั้นจึงป้องกันไม่ให้เข้าถึงเว็บเซิร์ฟเวอร์และสร้างความเสียหายได้

โซลูชั่นการป้องกันเดรัจฉานและการจัดการบ็อตที่แข็งแกร่งของ iThemes Security Pro สามารถป้องกันบอทที่เป็นอันตรายและการเข้าชมเว็บที่เป็นอันตรายไม่ให้เข้าถึงเว็บไซต์ WordPress ของคุณได้ เสริมด้วยการเพิ่มการตรวจสอบสิทธิ์แบบหลายปัจจัยที่ใช้รหัสผ่านซึ่งมีการเข้าสู่ระบบด้วยไบโอเมตริกซ์ ชุดความปลอดภัยที่ครอบคลุมนี้ให้แนวทางหลายแง่มุมในการรักษาความปลอดภัยเว็บไซต์ WordPress

ปกป้องเว็บไซต์ของคุณจากการแทรกคำสั่งด้วย iThemes Security Pro

การฉีดคำสั่งเป็นหนึ่งในประเภทการโจมตีทางไซเบอร์ที่ทรงพลังและทำลายล้างมากที่สุด พบได้ที่ด้านบนสุดของมาตราส่วนการจัดอันดับความเสี่ยงของช่องโหว่ทุกรายการ การแทรกคำสั่งยังคงกำหนดเป้าหมายไปยังเว็บไซต์และเว็บแอปพลิเคชัน แม้ว่าจะมีการบรรเทาผลกระทบที่หลากหลายซึ่งบังคับใช้โดยเว็บเซิร์ฟเวอร์สมัยใหม่ก็ตาม

ด้วยการใช้ประโยชน์จากจุดอ่อนด้านความปลอดภัยในเว็บไซต์ผ่านการฉีดคำสั่ง ผู้โจมตีจะสามารถเรียกใช้คำสั่งโดยอำเภอใจกับระบบปฏิบัติการของโฮสต์ได้ การเข้าถึงระดับนี้ขยายไปไกลเกินกว่าการประนีประนอมกับเว็บไซต์เป้าหมาย เปิดโอกาสมากมายสำหรับการแสวงหาผลประโยชน์และการควบคุมระบบทั้งหมด

การปกป้องเว็บไซต์จากการแทรกคำสั่งและการโจมตีทางไซเบอร์อื่น ๆ เป็นงานที่ท้าทาย ในภาพรวมของภัยคุกคามในปัจจุบัน การพึ่งพาการป้องกันเพียงชั้นเดียวนั้นไม่เพียงพอที่จะรับประกันความปลอดภัยของการแสดงตนทางออนไลน์ของคุณอีกต่อไป นั่นคือเหตุผลที่ iThemes Security Pro และ BackupBuddy ทุ่มเทเพื่อทำให้การรักษาความปลอดภัยเว็บไซต์ที่มีประสิทธิภาพสามารถเข้าถึงได้ง่ายสำหรับเจ้าของเว็บไซต์ WordPress ทุกคน โดยมอบเครื่องมือที่จำเป็นเพื่อปกป้องธุรกิจของคุณทางออนไลน์

ปลั๊กอินความปลอดภัย WordPress ที่ดีที่สุดเพื่อรักษาความปลอดภัยและปกป้อง WordPress

ปัจจุบัน WordPress มีอำนาจมากกว่า 40% ของเว็บไซต์ทั้งหมด ดังนั้นจึงกลายเป็นเป้าหมายที่ง่ายสำหรับแฮ็กเกอร์ที่มีเจตนาร้าย ปลั๊กอิน iThemes Security Pro นำการคาดเดาออกจากความปลอดภัยของ WordPress เพื่อให้ง่ายต่อการรักษาความปลอดภัยและปกป้องเว็บไซต์ WordPress ของคุณ มันเหมือนกับการมีผู้เชี่ยวชาญด้านความปลอดภัยเต็มเวลาเป็นพนักงานที่คอยตรวจสอบและปกป้องไซต์ WordPress ของคุณอย่างต่อเนื่อง

Kiki สำเร็จการศึกษาระดับปริญญาตรีด้านการจัดการระบบข้อมูลและมีประสบการณ์มากกว่าสองปีใน Linux และ WordPress ปัจจุบันเธอทำงานเป็นผู้เชี่ยวชาญด้านความปลอดภัยให้กับ Liquid Web และ Nexcess ก่อนหน้านั้น Kiki เป็นส่วนหนึ่งของทีมสนับสนุน Liquid Web Managed Hosting ซึ่งเธอได้ช่วยเหลือเจ้าของเว็บไซต์ WordPress หลายร้อยราย และเรียนรู้ว่าพวกเขามักพบปัญหาทางเทคนิคอะไรบ้าง ความหลงใหลในการเขียนของเธอทำให้เธอแบ่งปันความรู้และประสบการณ์เพื่อช่วยเหลือผู้คน นอกเหนือจากเทคโนโลยีแล้ว Kiki ยังสนุกกับการเรียนรู้เกี่ยวกับอวกาศและฟังพอดคาสต์เกี่ยวกับอาชญากรรมอย่างแท้จริง