สถานะของความปลอดภัยของ WordPress: ชุมชนและการทำงานร่วมกันช่วยให้เราได้รับชัยชนะ

เผยแพร่แล้ว: 2023-03-09ซอฟต์แวร์โอเพ่นซอร์สจะดีขึ้นและปลอดภัยมากขึ้นเมื่อความไว้วางใจและความร่วมมือเอาชนะความลับและทำงานคนเดียวในที่มืด รายงานของ Patchstack เกี่ยวกับสถานะของ WordPress Security ในปี 2022 แสดงให้เห็นว่านี่ไม่ใช่แค่อุดมคติ แต่เป็นความจริงที่ทำได้ ความโปร่งใสและการทำงานร่วมกันในประเด็นด้านความปลอดภัยถือเป็นจุดแข็งของชุมชนโอเพ่นซอร์ส เป็นค่านิยมและ แนวปฏิบัติ ที่จำเป็นสำหรับการสร้างและบำรุงรักษาไซต์ ผลิตภัณฑ์ และบริการ WordPress ให้ดียิ่งขึ้นและปลอดภัยยิ่งขึ้น เราภูมิใจที่มี Patchstack เป็นพันธมิตรในการส่งมอบข้อมูลช่องโหว่ล่าสุดให้กับลูกค้า iThemes Security และ Security Pro เพื่อให้พวกเขาสามารถปกป้องเว็บไซต์ WordPress ทั้งหมดที่พวกเขาสร้าง เป็นเจ้าของ หรือจัดการได้ดียิ่งขึ้น

Patchstack บริษัทวิจัยด้านความปลอดภัยแบบโอเพ่นซอร์สชั้นนำและ CVE Numbering Authority (CNA) ได้เผยแพร่รายงานประจำปีเกี่ยวกับ สถานะของ WordPress Security ในปี 2022 รายงานนี้ครอบคลุมแต่ไปไกลกว่าการวิเคราะห์แนวโน้มความปลอดภัยตามปกติ มันแสดงให้เห็นถึงผลกระทบที่ Patchstack มีต่อโปรแกรม Bug Bounty ที่เป็นเอกลักษณ์ นั่นคือ Patchstack Alliance เครือข่ายความร่วมมือ สมัครใจ และเปิดนี้ช่วยให้นักพัฒนา WordPress ค้นพบและแก้ไขข้อผิดพลาดด้านความปลอดภัยทุกวัน แพตช์เหล่านั้นกลายเป็นการแจ้งเตือนความปลอดภัยและอัปเดตที่ชุมชน WordPress พึ่งพา ผู้ใช้ iThemes Security และ Security Pro ของเราจะได้รับการแจ้งเตือนล่วงหน้า 48 ชั่วโมงเมื่อมีช่องโหว่ใหม่ส่งผลกระทบต่อไซต์ของพวกเขา ต้องขอบคุณ Patchstack การอัปเดตความปลอดภัยหลายอย่างที่เราใช้กับเว็บไซต์ WordPress เป็นประจำอย่างน้อยส่วนหนึ่งเป็นผลมาจากงานบุกเบิกของ Patchstack

การเปิดเผยช่องโหว่ทำให้พื้นที่ WordPress ปลอดภัยยิ่งขึ้น

ฐานข้อมูลของ Patchstack พบว่ามีรายงานช่องโหว่เพิ่มขึ้น 328% ในปี 2022 พวกเขาอธิบายว่าการพุ่งสูงขึ้นนี้เป็นผลมาจากนักวิจัยด้านความปลอดภัย “มองหามากขึ้นและไกลออกไป” ในโค้ดทั้งหมดในระบบนิเวศของ WordPress การตรวจพบช่องโหว่ที่เพิ่มขึ้นบ่งชี้ว่า WordPress ปลอดภัยยิ่งขึ้น Patchstack เชื่อ การค้นพบอื่นๆ ใน สถานะความปลอดภัยของ WordPress ในปี 2022 สนับสนุนข้อสรุปนี้ ตัวอย่างเช่น ช่องโหว่ที่ค้นพบ (และได้รับการแก้ไขอย่างรวดเร็ว) ในปลั๊กอิน WordPress บางตัวที่ใช้กันอย่างแพร่หลาย (เช่น Elementor, Yoast, All-in-One SEO, MonsterInsights, Wordfence) ไม่ใช่ เป้าหมายของการเจาะช่องโหว่ที่มีการใช้งานมากที่สุด

ความท้าทายของช่องโหว่ที่ยังไม่ได้แพตช์และซัพพลายเชนที่เสียหาย

จากการวิเคราะห์ของ Patchstack เป้าหมายที่ใหญ่ที่สุดสำหรับการเจาะช่องโหว่ในระบบนิเวศของ WordPress คือปลั๊กอินที่มีช่องโหว่ที่รู้จักซึ่งไม่ได้แพตช์ บางครั้งเป็นเวลาหลายปี ในการตรวจสอบไซต์ทั้งหมดที่ถูกตรวจสอบโดยเครือข่ายของ Patchstack โดยเฉลี่ย 42% กำลังเรียกใช้ส่วนประกอบที่ไม่ปลอดภัยที่รู้จัก ปลั๊กอินที่ไม่ได้แพตช์คิดเป็น 26% ของข้อผิดพลาดด้านความปลอดภัยที่สำคัญที่สุดที่รายงานในปี 2022 ซึ่งเป็นตัวเลขที่เราทุกคนต้องการเห็นว่ามีแนวโน้มลดลง Patchstack Alliance ทำงานเพื่อบรรลุเป้าหมายนั้นร่วมกับนักพัฒนาซอฟต์แวร์เพื่อช่วยแก้ไขช่องโหว่ที่เพิ่งค้นพบ แต่ไม่สามารถทำได้กับซอฟต์แวร์ที่ถูกละทิ้ง

หนึ่งในแนวโน้มที่สำคัญที่สุดที่ระบุไว้ในรายงานประจำปีของ Patchstack เชื่อมโยงการเพิ่มขึ้นในช่องโหว่ CSRF ไปสู่การแพร่กระจายในหลาย ๆ ไซต์ผ่านการพึ่งพาเดียว ในขณะที่ช่องโหว่ Cross-Site Scripting (XSS) ยังคงพบได้ทั่วไป ข้อบกพร่อง Cross-site Request Forgery (CSRF) มีแนวโน้มสูงขึ้นในปี 2565 Patchstack รายงานว่าสาเหตุส่วนหนึ่งมาจากข้อบกพร่อง CSRF ที่ปรากฏทั้งในเฟรมเวิร์ก YITH และ Freemius โดยเน้นย้ำถึงความสำคัญของการบำรุงรักษา ห่วงโซ่อุปทานกับผู้ใช้ปลายน้ำทั้งหมดของ codebase ทั่วไป

ในปี 2023 เมื่อเราติดตามข้อมูลของ Patchstack ในรายงานช่องโหว่รายสัปดาห์ที่ iThemes เราพบช่องโหว่ XSS มากเป็นสามเท่าเมื่อเทียบกับรายงาน CSRF นั่นเป็นสัญญาณที่ดีว่าปี 2022 เป็นปีที่ไม่แน่นอน ตามที่เราระบุไว้ในรายงานความปลอดภัยปี 2022 ของเราเอง ข่าวดีก็คือช่องโหว่ส่วนใหญ่ในปีที่แล้วจัดอยู่ในประเภทความเสี่ยงต่ำถึงปานกลางสำหรับความรุนแรง ข้อมูลของ Patchstack แสดงให้เห็นช่องโหว่ที่มีความรุนแรงน้อยกว่านี้ ซึ่งคิดเป็น 87% ของช่องโหว่ทั้งหมดในปี 2022

ผู้ใช้ปลายทางสมควรได้รับข้อมูลช่องโหว่ที่เข้าถึงได้และดำเนินการได้

การจัดระดับความรุนแรงเป็นสิ่งหนึ่ง แต่จริงๆ แล้ว การทำความเข้าใจว่าช่องโหว่ส่งผลกระทบต่อไซต์ของคุณหรือไม่และอย่างไรนั้นเป็นคนละเรื่องกัน CNA จำนวนมากและฐานข้อมูลช่องโหว่นั้นมีเทคนิคสูงในการจัดทำเอกสารช่องโหว่แต่ละรายการ ผู้ใช้ WordPress จำเป็นต้องรู้ในแง่ที่เข้าใจได้ง่ายว่าพวกเขาอาจถูกเปิดเผยอย่างไรเมื่อเกิดช่องโหว่ขึ้น ฐานข้อมูลช่องโหว่ Patchstack มีวัตถุประสงค์เพื่อให้ข้อมูลนั้นแก่เจ้าของเว็บไซต์ เพื่อให้พวกเขาเข้าใจภัยคุกคามและดำเนินการอย่างเหมาะสม และข้อมูลนั้นขับเคลื่อนผลิตภัณฑ์ iThemes Security ของเรา

นี่คือคำอธิบายช่องโหว่ Patchstack ทั่วไปสำหรับ CVE-2023-0968 (MITRE) ในฐานข้อมูล Patchstack:

Marco Wotschka ค้นพบและรายงานช่องโหว่ Cross-Site Scripting (XSS) ในปลั๊กอิน WordPress Watu Quiz ซึ่งอาจทำให้ผู้ประสงค์ร้ายแทรกสคริปต์ที่เป็นอันตราย เช่น การเปลี่ยนเส้นทาง โฆษณา และเพย์โหลด HTML อื่นๆ ลงในเว็บไซต์ของคุณ ซึ่งจะถูกดำเนินการเมื่อแขกเยี่ยมชมไซต์ของคุณ

ผู้ใช้ WordPress และ iThemes Security หรือ Security Pro ที่ติดตั้งปลั๊กอินเวอร์ชันที่ไม่ปลอดภัยบนเว็บไซต์ของตนจะได้รับการแจ้งเตือน พวกเขายังมีตัวเลือกในการอ่านเพิ่มเติมเกี่ยวกับความเสี่ยงที่อาจเกิดขึ้นจากช่องโหว่ที่อาจเกิดขึ้นกับพวกเขา อย่างมีนัยสำคัญ Patchstack ให้คะแนน CVE-2023-0968 เป็นช่องโหว่ที่มีความรุนแรงสูง ตรงกันข้ามกับ CNA อื่นๆ คนอื่นๆ ไม่ทราบว่าผู้โจมตีสามารถใช้ช่องโหว่นี้ได้โดยไม่ต้องมีบัญชีผู้ใช้หรือสิทธิ์พิเศษบนไซต์เป้าหมาย ซึ่งเป็นรายละเอียดที่สำคัญ

CNA อาจแตกต่างกันอย่างมีนัยสำคัญในวิธีการประเมินและอธิบายภัยคุกคาม

ดังที่คุณเห็นในตัวอย่างด้านบน Patchstack ให้เครดิตกับนักวิจัยด้านความปลอดภัยซึ่งเป็นกุญแจสำคัญในการค้นหาและแก้ไขช่องโหว่ก่อนที่จะถูกโจมตี พวกเขาสมควรได้รับมัน! ผู้ใช้ปลายทางหรือเจ้าของไซต์ที่ได้รับการแจ้งเตือนเหล่านี้สมควรได้รับความชัดเจนเกี่ยวกับความเสี่ยงที่พวกเขาเผชิญ ข้อมูลสรุปของ Patchstack ทำให้ชัดเจนว่าภัยคุกคามอยู่ที่ใด การคลิกผ่านไปยังรายละเอียดทางเทคนิคในฐานข้อมูลเป็นการยืนยันว่าช่องโหว่นี้สามารถถูกโจมตีได้โดยไม่ต้องลงชื่อเข้าใช้เว็บไซต์ นี่คือความชัดเจนในการสื่อสารและประสบการณ์ผู้ใช้ในเชิงบวกที่คุณคาดหวังได้หากคุณเป็นผู้ใช้ iThemes Security หรือ Security Pro

Devin Walker ผู้จัดการทั่วไปของ StellarWP กล่าวว่าเขาภูมิใจที่ได้เป็นส่วนหนึ่งของเครือข่าย Patchstack ตั้งแต่เป็นพันธมิตรกับพวกเขาเมื่อต้นปีนี้ และปรับใช้ฐานข้อมูลช่องโหว่สำหรับผู้ใช้ iThemes Security ในมุมมองของเขา “รายงานความปลอดภัยที่ครอบคลุมของ Patchstack เน้นย้ำถึงความมุ่งมั่นของพวกเขาในการระบุและจัดการกับช่องโหว่ด้านความปลอดภัยในระบบนิเวศของ WordPress อย่างแข็งขัน ด้วยความโปร่งใสเกี่ยวกับงานของพวกเขา พวกเขากำลังกำหนดมาตรฐานสำหรับวิธีการรักษาความปลอดภัยในอุตสาหกรรม”

การดักจับข้อบกพร่องในระยะเริ่มต้น — วิถีของ WordPress

Patchstack ไม่เพียงแค่รายงานข้อบกพร่องที่คนอื่นแจ้งมาเท่านั้น แต่ยังพบข้อบกพร่องและช่วยแก้ไข ไม่มีใครกำลังมองหาปัญหาด้านความปลอดภัยของ WordPress ยากและไกลไปกว่า Patchstack Alliance ซึ่งเปิดให้ทุกคนที่ทำงานด้านความปลอดภัยแบบโอเพ่นซอร์ส

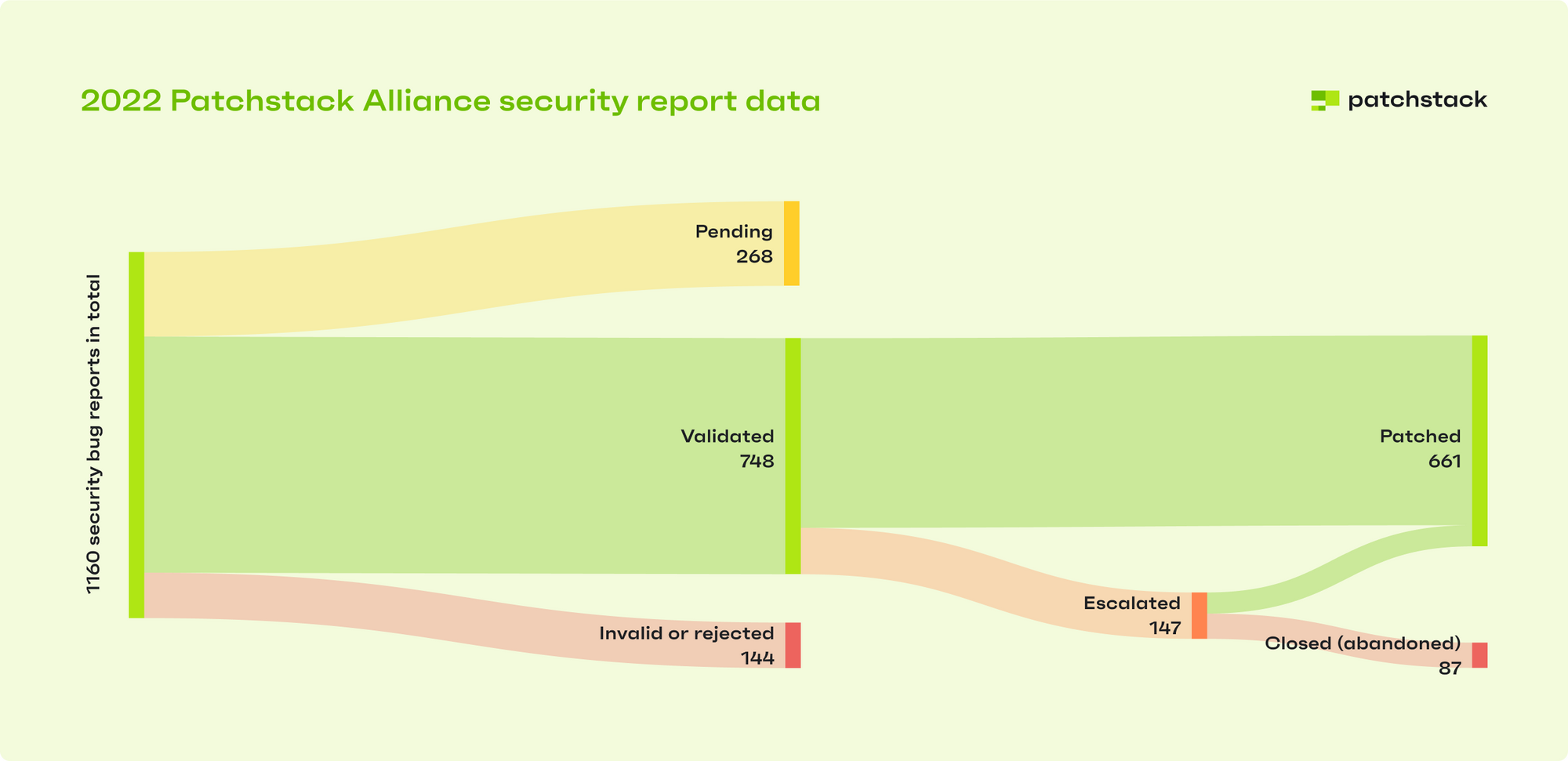

ในปี 2022 Patchstack จ่ายเงิน 16,050 เหรียญสหรัฐให้กับแฮ็กเกอร์ที่มีจริยธรรมในเครือข่ายของพวกเขา นักวิจัยเหล่านี้ค้นพบและตรวจสอบข้อบกพร่องด้านความปลอดภัยที่ไม่ซ้ำกัน 748 รายการในระบบนิเวศของ WordPress นั่นเป็นเพียง $ 21.46 เพื่อกำจัดแมลงในตา! มันถูกกว่าค่าใช้จ่ายในการจัดการกับบั๊กแบบเดียวกับการเอารัดเอาเปรียบแบบ Zero-day มาก

จากรายงานข้อผิดพลาด 748 ที่ผ่านการตรวจสอบแล้ว Patchstack สามารถดู 661 ไปจนถึงแพตช์ได้ด้วยการทำงานร่วมกับผู้ที่รับผิดชอบโค้ดที่มีช่องโหว่ มีเพียง 147 หรือ 20% ของกรณีเหล่านี้ที่ต้องส่งต่อไปยังทีมปลั๊กอิน WordPress

Patchstack ร่วมมือกับผู้ให้บริการโฮสติ้งและผู้ให้บริการ 17 ราย (รวมถึง iThemes) เพื่อเตือนและปกป้องลูกค้าในเชิงรุกเมื่อพวกเขาใช้ซอฟต์แวร์ที่ไม่ปลอดภัย ผู้ให้บริการบางราย เช่น One.com ประสบความสำเร็จในการแพตช์เว็บไซต์ของลูกค้า ซึ่งเป็นวิธีปฏิบัติที่อาจเป็นประโยชน์สำหรับโฮสต์รายอื่นในการนำไปใช้

WordPress Security เป็นความพยายามของชุมชน

Oliver Sild CEO ของ Patchstack กล่าวว่าสิ่งที่ทำให้บริษัทของเขาไม่เหมือนใครคือการมุ่งเน้นที่ความโปร่งใสและชุมชน “เราพูดถึงช่องโหว่แบบที่เป็นอยู่โดยไม่ได้ใช้เพื่อสร้างความหวาดกลัว และเรามั่นใจว่านักวิจัยด้านความปลอดภัยที่มีส่วนร่วมในการค้นหาปัญหาในโอเพ่นซอร์สจะมีคุณค่าพอๆ กับนักพัฒนาที่สร้างโครงการเหล่านี้” เขากล่าว

ความแตกต่างที่สำคัญอีกประการในพื้นที่ความปลอดภัยคือการเน้นย้ำของ Patchstack ในการทำงานร่วมกัน Oliver กล่าวว่าพวกเขาจะทำงานร่วมกับใครก็ตามที่สามารถช่วยสร้างผลกระทบเชิงบวก รวมถึงคนอื่นๆ ในพื้นที่ความปลอดภัย การแข่งขันสามารถอยู่ร่วมกับความร่วมมือได้ และเมื่อพูดถึงช่องโหว่ในโอเพ่นซอร์ส สิ่งสำคัญคือต้องร่วมมือกันเพื่อผลประโยชน์ร่วมกัน เช่น ความปลอดภัย ความร่วมมือนี้มอบความอุ่นใจให้กับผู้ใช้ iThemes Security และ Security Pro ของเรา ลูกค้าของเราสามารถมั่นใจได้ว่าจะได้รับการแจ้งเตือนที่ชัดเจน ดำเนินการได้ และทันท่วงทีเกี่ยวกับช่องโหว่ใหม่ 48 ชั่วโมงก่อนที่จะเผยแพร่อย่างเปิดเผย และนั่นก็ต้องขอบคุณพาร์ทเนอร์ของเราที่ Patchstack รวมถึงคนอื่นๆ ที่สนับสนุนความคิดริเริ่มของพวกเขาและทำงานร่วมกันเพื่อรักษาความปลอดภัยให้กับระบบนิเวศของ WordPress

เริ่มต้นล่วงหน้า 48 ชั่วโมงเพื่อต่อต้านผู้โจมตีที่อาจเกิดขึ้นด้วย iThemes Security

หากคุณยังไม่ได้ใช้ iThemes Security และฟีเจอร์การสแกนเว็บไซต์เพื่อคอยสังเกตช่องโหว่ที่เกิดขึ้น 2 วันก่อนที่จะเปิดเผยต่อสาธารณะ ให้เราช่วยคุณรักษาความปลอดภัยเว็บไซต์ WordPress ของคุณวันนี้ ด้วยการตรวจสอบช่องโหว่เชิงรุกและ 30 วิธีในการทำให้โปรไฟล์ความปลอดภัยของไซต์ของคุณแข็งแกร่ง — รวมถึงความสะดวกสบายในการเข้าสู่ระบบแบบไม่ต้องใช้รหัสผ่าน — iThemes Security Pro เป็นวิธีที่ดีที่สุดเพื่อให้แน่ใจว่าไซต์ WordPress ของคุณจะไม่ถูกบุกรุกจากการโจมตีทางไซเบอร์

Dan Knauss เป็นผู้เชี่ยวชาญด้านเนื้อหาทางเทคนิคของ StellarWP เขาเป็นนักเขียน ครู และนักแปลอิสระที่ทำงานในโอเพ่นซอร์สตั้งแต่ช่วงปลายทศวรรษ 1990 และกับ WordPress ตั้งแต่ปี 2004