16 лучших рекомендаций и советов по безопасности WordPress на 2025 год

Опубликовано: 2024-11-15Вы когда-нибудь слышали, что 4 700 000 сайтов WordPress ежегодно становятся жертвами взлома?

WordPress известен как относительно безопасная система управления контентом (CMS), но из-за своей популярности он также является объектом пристального внимания хакеров. Если ваш сайт станет объектом атаки, это может нанести вред вашей репутации и повлиять на ваши продажи. Защита вашего веб-сайта WordPress необходима для поддержания доверия и лояльности среди ваших клиентов.

В этом руководстве вы узнаете:

- 7 наиболее частых угроз безопасности WordPress, с которыми часто сталкивается ваш сайт.

- 16 лучших практик безопасности WordPress для защиты вашего сайта.

- Что делать, если вас взломали.

7 главных проблем безопасности WordPress

Перво-наперво: каковы различные проблемы безопасности, связанные с WordPress? По данным Jetpack, слабые учетные данные пользователей и устаревшие плагины являются основными точками входа для хакеров, но это еще не все. Ниже мы перечислили 7 основных угроз безопасности, с которыми сегодня сталкиваются сайты WordPress, со статистикой и примерами из реальной жизни.

1. Уязвимости в плагинах

Если вы используете неактивные или устаревшие плагины на своем веб-сайте WordPress, помните, что они могут не включать последние обновления безопасности, предоставленные разработчиками. Разработчики тем и плагинов часто выпускают обновления для устранения уязвимостей, но отказ от использования этих версий может подвергнуть ваш сайт атакам.

Статистика:

- Согласно недавнему анализу Patchstack, 97% проблем безопасности WordPress вызваны плагинами.

- Кроме того, MelaPress обнаружила, что только у 30% пользователей WordPress на своих веб-сайтах активированы автоматические обновления.

Пример. В 2023 году серьезные проблемы были обнаружены в таких плагинах, как WP Fastest Cache и Essential Add-ons для Elementor. Разработчики призвали пользователей как можно скорее обновиться до последней версии.

2. Атаки грубой силы (слабые пароли)

Атаки грубой силы включают в себя повторяющиеся попытки входа в систему для подбора паролей до тех пор, пока хакер не получит доступ к вашему сайту. Они используют ботов, которые комбинируют тысячи различных комбинаций имен пользователей и паролей, пока не найдут подходящую.

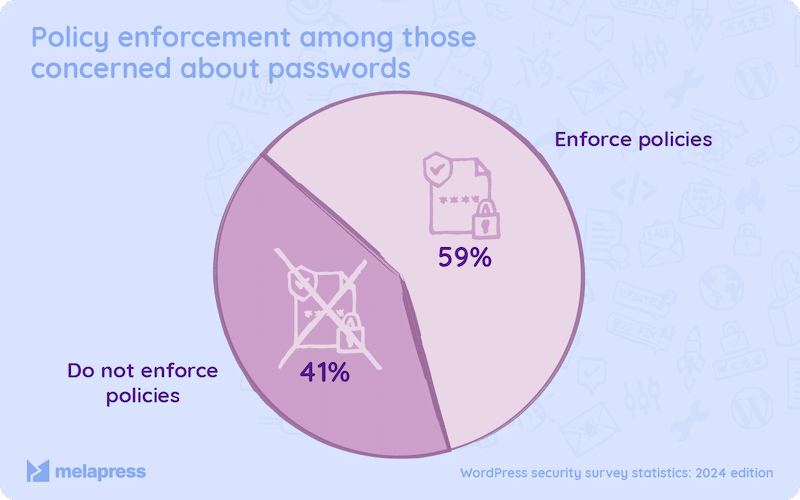

Статистика: Согласно исследованию Melapress, 41% пользователей WordPress, отвечающих на их запросы, не используют двухфакторную идентификацию (2FA) или достаточно надежный пароль.

Пример: эти боты могут за считанные секунды найти пароль типа «ADMIN123» и предоставить несанкционированный доступ ко всему вашему веб-сайту.

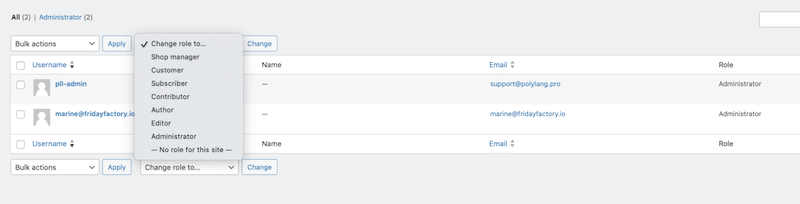

3. Нарушенный контроль доступа, неправильное управление и неопределенные роли пользователей.

Нарушение контроля доступа представляет собой серьезную угрозу безопасности, которая дает неавторизованным людям доступ к частной информации, которой у них не должно быть. Это повышает вероятность нарушений безопасности и раскрывает личную информацию не тем людям.

Статистика: по данным Patchstack, в 2023 году 12,9% проблем безопасности WordPress были связаны с нарушением контроля доступа.

Пример. Предоставление гостевым авторам доступа на уровне редактора без ограничений может привести к нежелательным изменениям или утечке данных.

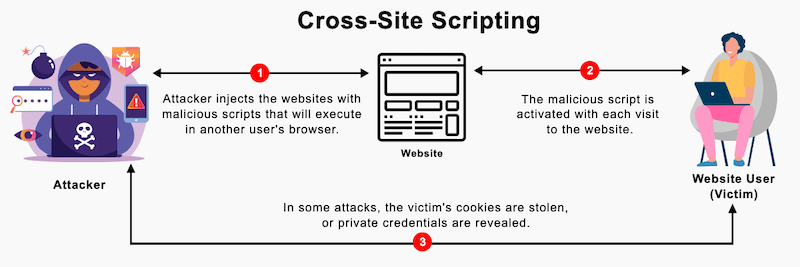

4. Атаки с использованием межсайтовых сценариев (XSS)

Межсайтовый скриптинг (XSS) — это проблема безопасности, которая позволяет злоумышленнику внедрить вредоносный код JavaScript в ваш код. Этот вредоносный код неосознанно выполняется жертвами и раскрывает злоумышленникам их логины и пароли. Получив учетные данные, они могут выдавать себя за пользователей.

Статистика: По данным Patchstack, в 2023 году XSS-атаки составили 53,3% всех новых уязвимостей в экосистеме WordPress.

Пример: злоумышленник внедряет вредоносные сценарии в раздел комментариев вашего сайта. Поскольку ваш сайт хранит этот комментарий в своей базе данных, хакер может выполнить вредоносный код, когда ничего не подозревающие пользователи просматривают страницу. Потенциально это может привести к краже их данных для входа.

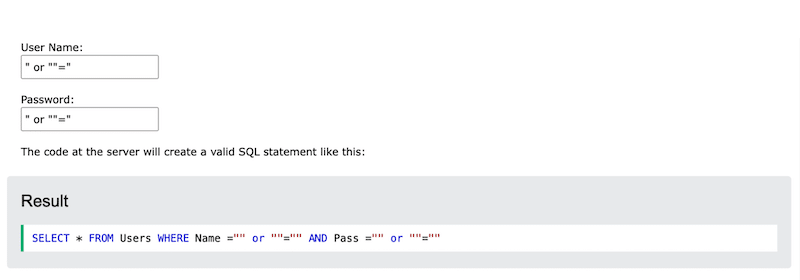

5. Атаки с помощью SQL-инъекций

SQL-инъекции позволяют злоумышленникам добавлять вредоносный код в запросы к базе данных, потенциально раскрывая конфиденциальную информацию. Это может позволить злоумышленникам получить конфиденциальные данные.

Статистика: По данным WPHackedhelp, около 20% хакеров выполняют SQL-атаки. Наиболее распространенными жертвами становятся сайты электронной коммерции, созданные на базе WooCommerce.

Пример. Хакер может получить доступ к именам пользователей и паролям в базе данных, просто вставив « ИЛИ « » = » в текстовое поле имени пользователя или пароля:

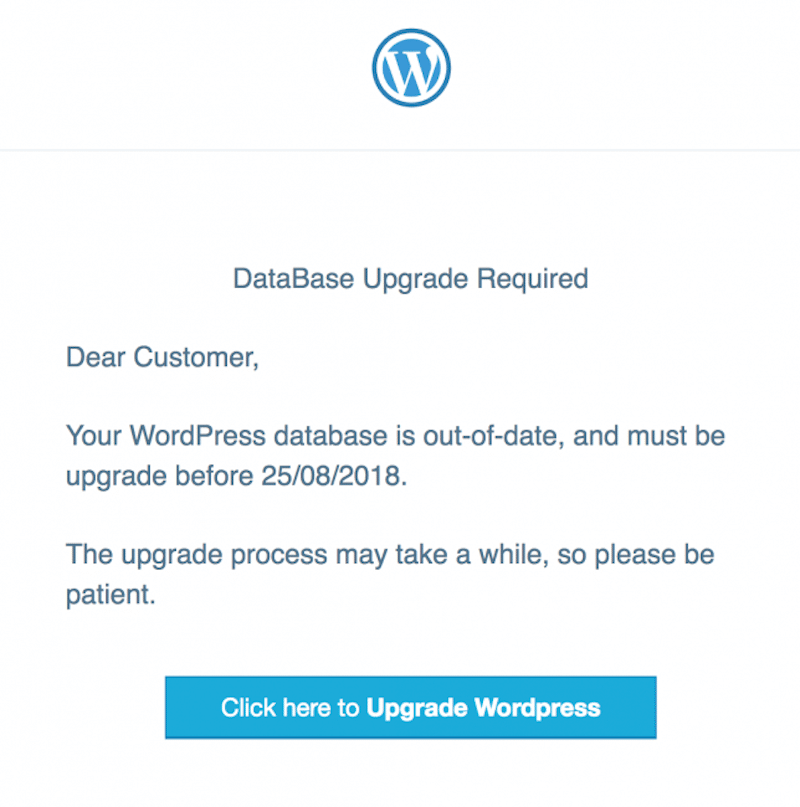

6. Уязвимости межсайтовой подделки запросов (CSRF) и фишинг

Фишинг обманывает пользователей, имитируя легальные страницы сайта. Они предоставляют конфиденциальную информацию, не зная, что хакер на самом деле собирает данные.

Статистика: в 2023 году почти 17% проблем безопасности возникли из-за CSRF.

Пример. Типичная фишинговая атака заключается в том, что некоторые хакеры создают поддельную страницу входа на сайт WordPress. Пользователи думают, что это безопасно, и размещают свои учетные данные, которые на самом деле «захвачены» этими хакерами.

7. Атаки типа «отказ в обслуживании» (DoS и DDoS) и плохой хостинг

Выбор надежного и безопасного хостинга необходим для защиты вашего сайта от DoS и DDoS-атак. Эти проблемы безопасности перегружают серверы и делают ваш сайт временно недоступным для законных пользователей.

Пример: ваш конкурент запускает DDoS-атаку на ваш сайт электронной коммерции WordPress во время значительного периода продаж. Ваш сайт становится недоступным, и вы теряете часть дохода. Пример немного крайний, но суть вы поняли.

Как освоить безопасность WordPress

Теперь, когда вы более информированы о наиболее распространенных угрозах безопасности WordPress, мы рекомендуем следовать 16 лучшим практикам. Они охватывают такие важные области, как безопасность входа в систему, обновления и контроль разрешений файлов. Просмотрите их все и найдите инструменты и плагины, которые могут облегчить вашу работу и защитить ваш веб-сайт.

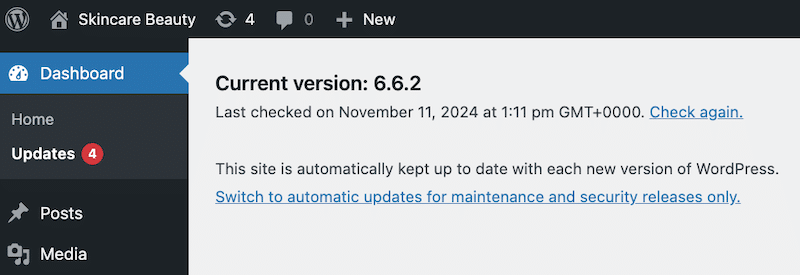

1. Обновите все свои плагины, темы и ядро WordPress.

Быстрый выигрыш: обновляя плагины, темы и ядро WordPress, вы избегаете многих проблем с безопасностью. Обновления часто включают исправления уязвимостей, которыми могут воспользоваться хакеры, поэтому избавьтесь от устаревших тем и плагинов и выберите последнюю версию.

Лучшие практики:

Обновите все вручную.

- Чтобы обновить ядро WordPress, перейдите в «Панель управления» > «Обновления» . Затем вы должны увидеть установленную последнюю версию:

- Для плагинов и тем перейдите в раздел «Плагины» > «Установленные плагины» или «Внешний вид» > «Темы» и нажмите «Обновить» для каждого элемента.

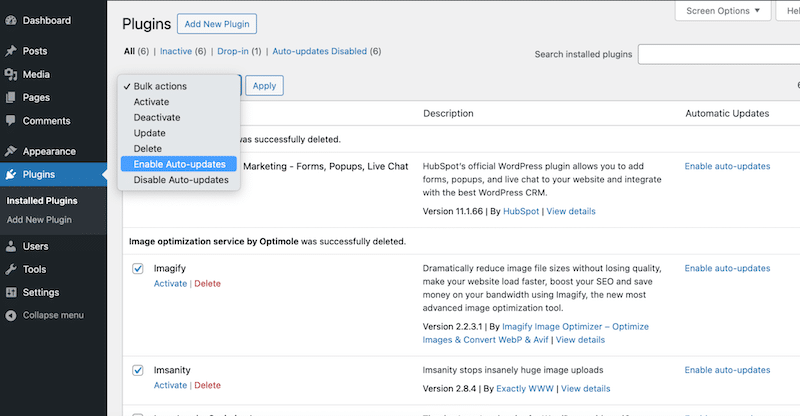

Или рассмотрите возможность постоянной активации автоматических обновлений, чтобы поддерживать актуальность вашего сайта(ов).

- Откройте «Плагины» > «Установленные плагины» > «Выбрать все» > «Включить автоматические обновления».

️ Инструменты и плагины:

- WPUmbrella: это надежная служба обслуживания WordPress, которая контролирует безопасность вашего сайта WordPress.

- MainWP: это удобная панель управления для одновременного управления несколькими сайтами WordPress. Идеально обновлять все автоматически и экономить время.

- ManageWP: это мощный инструмент, который позволяет просматривать, управлять и обновлять все ваши сайты в одном месте.

2. Удалите все обнуленные и неиспользуемые плагины.

Быстрый выигрыш: плагины с нулевым значением небезопасны, поскольку в них отсутствуют исправления безопасности, что создает уязвимые точки входа на ваш сайт WordPress. Аналогичным образом удалите неиспользуемые плагины, чтобы хакеры не создали бэкдоры в плагине, который вы даже не используете.

Лучшие практики:

- Перейдите в Плагины > Установленные плагины . Вы можете деактивировать и удалить любые плагины, которые вам больше не нужны или которые вы не используете.

- Регулярно проверяйте плагины и удаляйте ненужные.

️ Инструменты и плагины:

- Проверка работоспособности и устранение неполадок: помогает выявить конфликты и проблемы плагинов.

- Wordfence Security: помогает идентифицировать вредоносные плагины.

3. Измените имя пользователя «Администратор» по умолчанию.

Быстрый выигрыш: усложните поиск вашего имени пользователя для ботнетов, чтобы снизить вероятность атак методом перебора.

Лучшие практики:

- Перейдите в раздел «Пользователи» > «Все пользователи» на панели администратора WordPress.

- Отредактируйте пользователя «admin» и измените имя пользователя на что-то уникальное.

- Создайте нового пользователя с ролью администратора, назначьте ему уникальное имя пользователя и удалите исходного пользователя «администратор».

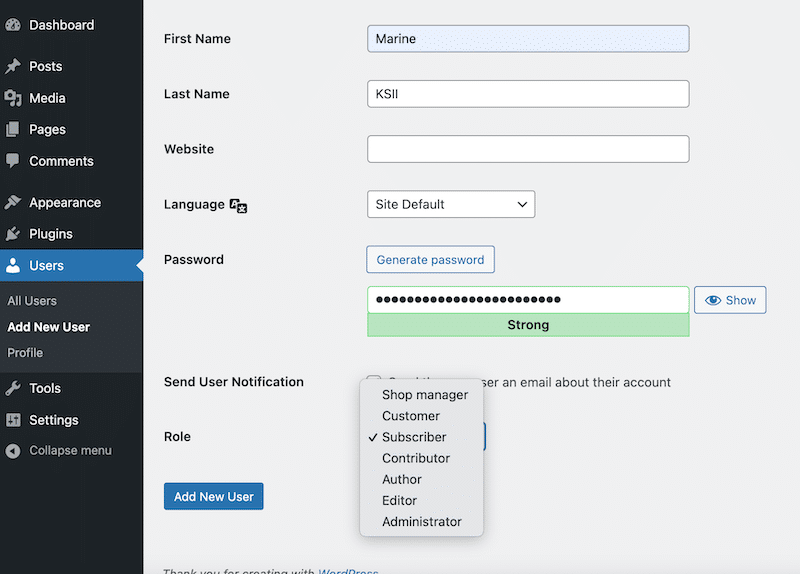

4. Правильно определите роли пользователей

Быстрый выигрыш: тщательно назначайте роли, чтобы ограничить доступ и повысить безопасность.

Пример: приглашенный писатель должен иметь доступ только для написания сообщений и должен видеть контент, отличный от роли владельца магазина WooCommerce.

Лучшие практики:

- Перейдите в раздел «Пользователи» > «Все пользователи», чтобы изменить или назначить роли пользователей.

- Убедитесь, что каждый пользователь имеет только те разрешения, которые ему необходимы.

️ Инструменты и плагины:

- Редактор ролей пользователей: настройте роли пользователей, используя более пяти ролей по умолчанию в WordPress.

- Участники: Плагин для создания и управления пользовательскими ролями.

5. Используйте надежные пароли с двухфакторной аутентификацией (2FA).

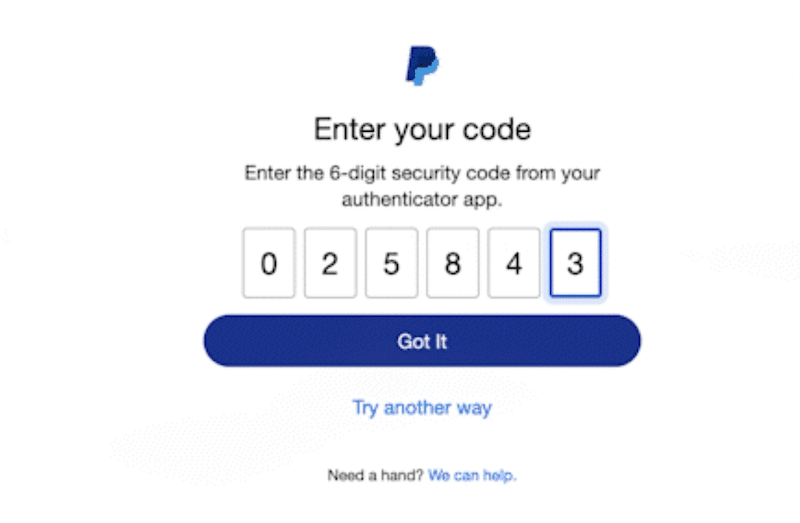

Быстрый выигрыш: используйте автоматически сгенерированные пароли и регулярно меняйте их. Двухфакторная аутентификация (2FA) требует второй формы идентификации и вашего пароля для повышения безопасности при входе в систему. Это может быть одноразовый пароль (OTP), отправленный через SMS, WhatsApp, простое электронное письмо или даже QR-код. .

Рекомендации: при создании нового пароля избегайте таких, которые легко угадать, например «admin123» или «пароль». Вместо этого следуйте этим рекомендациям:

- Надежный пароль подразумевает использование прописных и строчных букв, специальных символов и цифр.

- Регулярно меняйте пароли на разных платформах (cPanel, FTP, WordPress Admin и т. д.).

- Внедрите 2FA, чтобы добавить дополнительный уровень безопасности, когда один из ваших пользователей хочет подключиться к администратору вашего сайта.

️ Инструменты и плагины:

- WP2FA: упрощает процесс настройки 2FA.

- Google Authenticator: простое приложение для генерации одноразовых паролей для безопасного входа в систему.

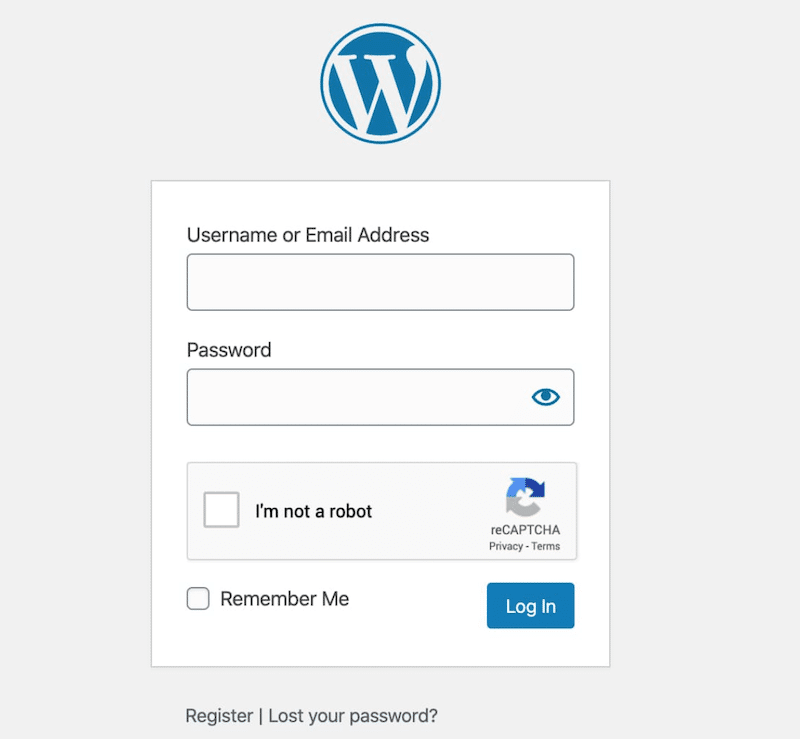

6. Внедрите reCAPTCHA в формах (включая страницу входа)

Быстрый выигрыш: reCAPTCHA — один из лучших способов защитить ваш сайт от ботов и атак на WordPress. Он проверяет, что пользователь реален при отправке формы. Этот дополнительный уровень безопасности предотвращает попытки грубого входа в систему и нежелательный спам.

Лучшие практики:

- Добавьте опцию reCAPTCHA на свою страницу входа, в регистрационные формы и любые другие формы, созданные пользователем. Это поможет остановить автоматические отправки.

- Убедитесь, что ваша версия reCAPTCHA всегда актуальна.

️ Инструменты и плагины:

- Advanced Google reCAPTCHA: это один из лучших плагинов для добавления reCAPTCHA в любую форму, в том числе на страницу входа в WordPress.

7. Ограничьте попытки входа в систему и скройте URL-адрес входа в wp-admin.

Быстрый выигрыш: ограничение попыток входа в систему снижает риск атак методом перебора, а сокрытие URL-адреса входа в систему wp-admin затрудняет хакерам атаку на ваш сайт.

Лучшие практики:

- Всегда устанавливайте ограничение на количество неудачных попыток входа в систему. Например, рекомендуется разрешить только три неудачные попытки. Затем вы можете попросить пользователей вернуться через 15 минут и пройти еще одну пробную версию).

- Измените URL-адрес по умолчанию «yourwordpresssite.com/wp-admin» на что-то более уникальное и сложное для угадывания, например «yoursite.com/welcome-to-your-account».

️ Инструменты и плагины:

- Ограничить количество попыток входа в систему при перезагрузке: позволяет легко ограничить количество неудачных попыток входа на ваш сайт.

- WPS Hide Login: позволяет вам изменить URL-адрес страницы формы входа на тот, который вы выберете.

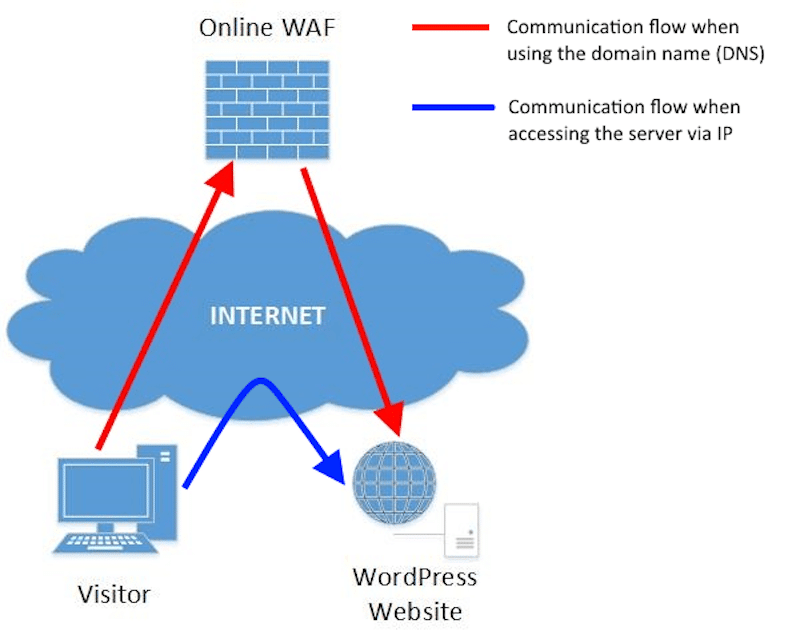

8. Используйте брандмауэр (WAF)

Быстрый выигрыш: брандмауэр помогает блокировать соединения с вредоносных IP-адресов. Это не позволяет хакеру украсть ваши учетные данные и войти на ваш сайт.

Лучшие практики:

- Включите брандмауэр веб-приложений (WAF), чтобы блокировать подозрительный трафик до того, как он достигнет вашего сервера.

- Настройте параметры брандмауэра для фильтрации трафика от известных вредоносных IP-адресов и ботнетов.

- Отключите XML-RPC, если он не требуется, поскольку это распространенная цель атак.

️ Инструменты и плагины:

- Wordfence Security или Sucuri Security могут идентифицировать и блокировать вредоносный трафик и защитить ваш сайт WordPress от таких угроз, как атаки грубой силы, DDoS и вредоносное ПО.

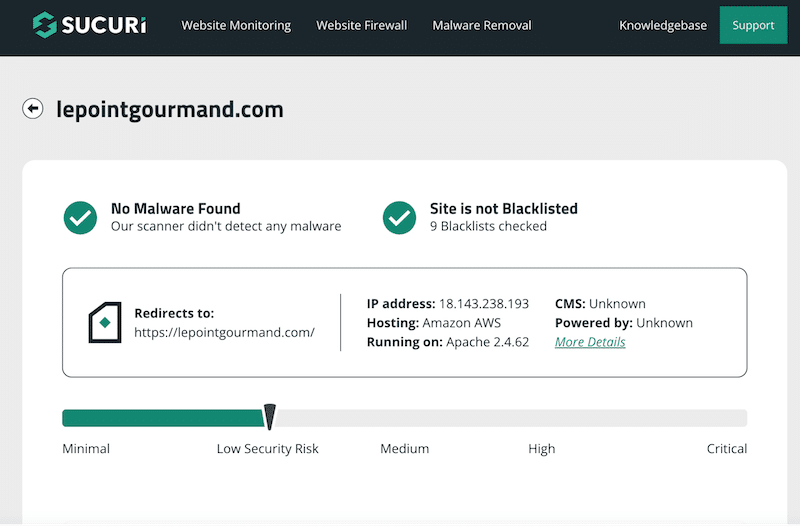

9. Регулярно сканируйте свой сайт на наличие вредоносного ПО

Быстрый выигрыш: регулярное сканирование на наличие вредоносных программ помогает обнаружить и удалить вредоносный код, который может повредить ваш сайт или поставить под угрозу конфиденциальные данные.

Лучшие практики:

- Запускайте сканирование на наличие вредоносных программ еженедельно и ежемесячно, чтобы обнаружить и удалить любой вирус.

- Настройте оповещения, чтобы получать уведомления по электронной почте о любых обнаруженных чрезвычайных угрозах.

- Убедитесь, что вы выбираете темы, плагины и основные файлы WordPress, которые не содержат вредоносного ПО. Кроме того, перед покупкой ознакомьтесь с некоторыми отзывами.

- Всегда держите свою базу данных в чистоте и актуальности.

️ Инструменты и плагины:

- SiteCheck (от Sucuri) и Wordfence Security для сканирования вашего сайта и выявления потенциальных взломов.

- WP Rocket: это самый простой плагин производительности для WordPress, который может оптимизировать вашу базу данных в один клик. Это также самый мощный инструмент для сокращения времени загрузки, повышения показателя производительности PageSpeed и оптимизации основных веб-показателей.

10. Выполняйте регулярное резервное копирование

Быстрый выигрыш: выполняя регулярное резервное копирование, вы можете быстро восстановить чистую версию вашего сайта, если что-то пойдет не так.

Лучшие практики:

- Внедрите стратегию автоматического резервного копирования без ручных усилий. Таким образом, ваши еженедельные резервные копии будут выполняться всегда.

- Мы рекомендуем хранить резервные копии в нескольких местах, чтобы иметь возможность получить любую версию, например, в случае сбоя в облаке.

- Время от времени проверяйте свои резервные копии, чтобы убедиться, что их можно восстановить правильно.

Инструменты и плагины. Используйте инструмент резервного копирования вашего хостинг-провайдера через cPanel или плагины, такие как UpdraftPlus, для беспрепятственного управления резервным копированием.

11. Отключить редактирование файлов

Быстрый выигрыш: предотвратите несанкционированный доступ к файлам вашей темы и плагина через область администрирования WordPress, снизив риски безопасности.

Рекомендации: Если вы умеете редактировать код, мы рекомендуем добавить следующую строку в файл w p-config.php , чтобы отключить редактирование файла:

// Disallow file edit define( 'DISALLOW_FILE_EDIT', true );Выполняя этот дополнительный шаг безопасности, даже если злоумышленник получит доступ к вашей администратору WordPress, он не сможет изменить какие-либо важные файлы.

️ Инструменты и плагины: вы можете использовать бесплатную версию плагина Sucuri для автоматического отключения редактирования файлов, если вам не хочется редактировать какой-либо код вручную.

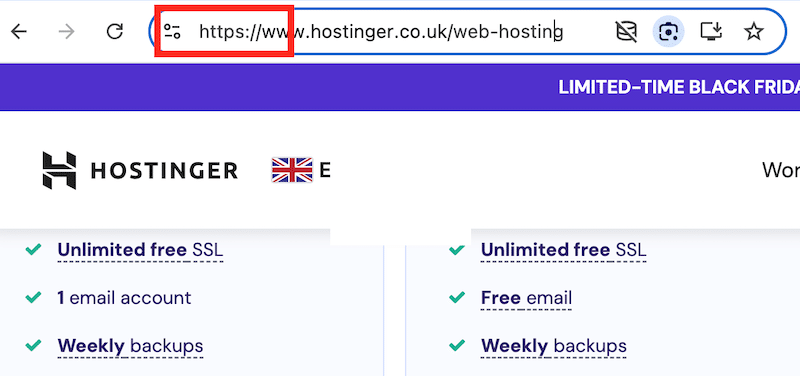

12. Установите SSL-сертификат (HTTPS)

Быстрый выигрыш: благодаря сертификатам SSL ваш веб-сайт может легко переключиться с HTTP на HTTPS. HTTPS шифрует данные между пользователями и серверами и помогает защитить ваш веб-сайт.

Лучшие практики:

- Получите SSL-сертификат у вашего хостинг-провайдера. Большинство из них включают это в свои планы.

- Обязательно обновите его, поскольку срок действия сертификата безопасности веб-сайта составляет около одного года.

️ Инструменты и плагины: большинство хостинг-провайдеров предлагают сертификаты SSL, или вы можете бесплатно использовать инструмент Let's Encrypt.

| Подсказка: добавляя в браузер небольшой значок замка, HTTPS служит индикатором доверия для пользователей, давая им уверенность в безопасности своих данных. Кроме того, это не позволяет потенциальным покупателям бросать свои корзины из соображений безопасности. |

13. Отключите индексирование и просмотр каталогов.

Быстрый выигрыш: не позволяйте хакерам обнаружить уязвимости и конфиденциальные файлы, заблокировав доступ к вашей структуре каталогов.

Лучшие практики:

Отключите просмотр каталогов, добавив следующую строку в конец файла .htaccess вашего сайта:

Options -Indexes- Сделав это, хакеры не увидят в ваших каталогах список файлов, которые они могут использовать против вас. Убедитесь, что. htaccess виден в файловом менеджере вашего хостинга или FTP-клиенте, если вы не можете его увидеть.

️ Инструменты и плагины: вы можете использовать FTP или файловый менеджер вашего хостинг-провайдера для обновления файла .htaccess.

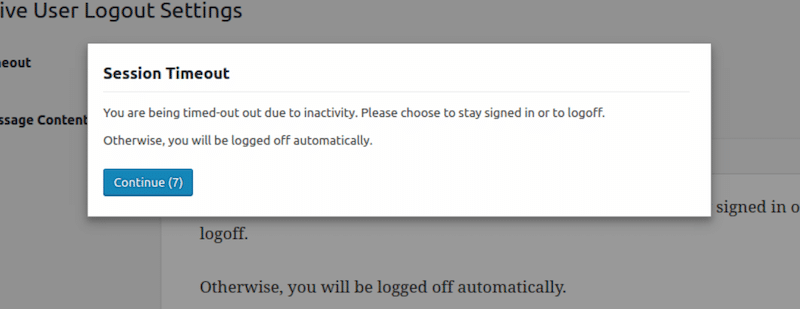

14. Автоматический выход из системы неактивных пользователей в WordPress

Быстрый выигрыш: чтобы снизить риск несанкционированного доступа, вам следует автоматически выходить из системы неактивных (бездействующих) пользователей. Злоумышленники часто используют неактивные сеансы для взлома учетных записей и паролей (особенно если пользователи оставляют свои устройства без присмотра).

Лучшие практики:

- Добавьте настройку для автоматического выхода из системы неработающих пользователей, чтобы гарантировать, что данные сеанса не будут раскрыты без необходимости.

️ Инструменты и плагины:

Выход из системы неактивного пользователя и выход из системы неактивного пользователя: они автоматически выходят из системы пользователей после заданного периода бездействия, чтобы предотвратить несанкционированный доступ из открытых сеансов.

15. Установите надежный плагин безопасности WordPress.

Быстрый выигрыш: универсальный плагин безопасности помогает централизовать защиту вашего веб-сайта, предоставляя основные функции в одном месте. Это сэкономит вам время и силы!

Лучшие практики:

Ищите плагины со следующими функциями:

- Защита от вредоносного ПО и угроз с помощью брандмауэров, сканирования вредоносных программ, защиты от DDoS и блокировки IP-адресов для предотвращения вредоносной активности.

- Контроль доступа и аутентификация защищает доступ пользователей с помощью двухфакторной аутентификации (2FA), ограничивает попытки входа в систему и управляет ролями пользователей.

- Целостность сайта и резервное копирование, чтобы гарантировать возможность восстановления вашего сайта после взлома.

- Мониторинг и оповещения отслеживают угрозы и уведомляют вас о подозрительной активности.

- Обслуживание и обновления обеспечивают безопасность вашего сайта благодаря автоматическим обновлениям и управлению SSL.

- Спам-фильтры и другие инструменты для защиты конфиденциальных областей вашего сайта.

️ Инструменты и плагины:

- Wordfence Security: это пользующийся большим доверием плагин безопасности WordPress с защитой в реальном времени, сканированием на наличие вредоносных программ и возможностями брандмауэра.

- Sucuri Security: известен своими функциями обнаружения вредоносных программ, мониторинга веб-сайтов и защиты от DDoS.

16. Используйте хостинг-провайдера, который заботится о безопасности

Быстрый выигрыш: безопасный хостинг-провайдер является основой всей вашей стратегии безопасности, поскольку он обеспечивает защиту вашего сайта на уровне сервера, сводя к минимуму риски атак и простоев.

Лучшие практики:

- Прочтите онлайн-обзоры, чтобы оценить репутацию провайдера в решении проблем безопасности и обеспечении поддержки клиентов. Ищите такие функции, как брандмауэры, защита от DDoS и ежедневное резервное копирование.

- Выберите хост с гарантией бесперебойной работы 99% и быстрыми серверами для оптимальной производительности сайта.

- Выберите удобную панель управления для удобного управления настройками безопасности.

️ Плагины и инструменты: рассмотрите возможность использования SiteGround или Kinsta, которые известны своими протоколами безопасности высшего уровня и надежной производительностью.

| Подсказка: узнайте больше о лучшем хостинг-провайдере, управляемом WordPress, в нашем специальном руководстве. |

Теперь вы знакомы с лучшими практиками безопасности и различными источниками атак на WordPress! Однако ваш сайт все равно может быть скомпрометирован, даже если вы реализуете надежную стратегию безопасности. В следующем разделе описаны необходимые шаги для восстановления контроля над вашим сайтом, если такое произойдет.

Что делать, если ваш сайт WordPress взломали

Если ваш сайт WordPress взломан, следуйте нашим рекомендациям ниже, чтобы быстро восстановить контроль и повысить его безопасность.

1. Переведите свой сайт в автономный режим

Вам следует временно перевести свой сайт в автономный режим или в режим обслуживания, чтобы предотвратить дальнейший доступ. Это ограничивает распространение вредоносного ПО в других файлах WordPress и защищает данные ваших посетителей.

2. Измените все пароли

Обновите пароли для всех учетных записей, связанных с вашим сайтом: администратора WordPress, учетной записи хостинга, FTP, базы данных и электронной почты. Используйте надежные и уникальные пароли, чтобы предотвратить дальнейшие взломы.

3. Свяжитесь со своим хостинг-провайдером

Обратитесь к своему хостинг-провайдеру; многие предлагают помощь в случае взлома сайта и могут сканировать его на наличие проблем на уровне сервера. Будьте готовы ответить на следующие вопросы, чтобы ускорить процесс:

- Можете ли вы получить доступ к администратору WordPress?

- Есть ли на вашем сайте подозрительные ссылки или новый контент?

- Помечает ли Google ваш сайт о проблемах с безопасностью?

- Ваш сайт перенаправляется на другой URL?

4. Сканирование на наличие вредоносного ПО

Пришло время установить плагин безопасности, такой как Wordfence или Sucuri, если вы все еще можете получить доступ к администратору WordPress. Эти плагины найдут вредоносные файлы и выполнят сканирование на наличие вредоносных программ, чтобы точно определить источник атаки.

5. Восстановите чистую резервную копию

Если у вас есть недавняя резервная копия, восстановите свой сайт до чистой версии. Убедитесь, что резервная копия создана до момента атаки, чтобы избежать повторного появления вредоносных файлов.

6. Свяжитесь с компанией по безопасности WordPress

Если вам нужна помощь специалиста, рассмотрите возможность найма службы безопасности WordPress. Например, WPBeginner Pro предлагает восстановление взломанного сайта за единовременную плату в размере 249 долларов США, что обеспечивает быстрое решение.

Подведение итогов

В заключение, теперь вы знаете лучшие методы защиты вашего сайта WordPress, а также наиболее распространенные источники атак. Стандарты безопасности связаны с важными действиями: безопасностью вашей страницы входа, созданием надежных паролей, а также поддержанием чистоты и постоянного обновления плагинов. Обеспечение безопасного сайта жизненно важно для вашей репутации — представьте себе последствия, если клиент получил уведомление об утечке данных, предупреждающее о том, что его кредитная карта была скомпрометирована из-за отсутствия мер безопасности. Вы не хотите, чтобы это произошло!

Помимо безопасности, решающую роль в построении доверия играют производительность и скорость загрузки. После того, как вы защитите свой сайт с помощью подходящих инструментов, подумайте о том, чтобы повысить его скорость с помощью такого плагина, как WP Rocket.

WP Rocket — один из лучших плагинов производительности, который при активации применяет 80% лучших практик производительности. Он также предлагает 14-дневную гарантию возврата денег, поэтому вы не рискуете.

Похоже, пришло время создать сайт WordPress, который был бы одновременно безопасным и молниеносным!