Что такое командная инъекция?

Опубликовано: 2023-05-17Вездесущая клиент-серверная архитектура Интернета предоставляет хакерам обширную поверхность для атак, оставляя как веб-сайт, так и сервер уязвимыми для злонамеренного использования. Риски безопасности значительно возрастают, если веб-сайт настроен для связи со средой хоста путем прямой подачи команд в операционную систему.

Для обеспечения определенных функций веб-сайтам может потребоваться взаимодействие со средой оболочки сервера, вызывая команды оболочки или внешние сценарии. Если это не реализовано безопасным образом, это может позволить злоумышленнику манипулировать коммуникационными переменными и нанести ущерб серверу, отправив хорошо продуманный запрос в операционную систему. Этот тип атаки с внедрением широко известен как внедрение команд.

Внедрение команд — один из самых разрушительных видов кибератак, которые есть в арсенале хакеров. Возможность взаимодействия с операционной системой хоста открывает большие возможности для эксплуатации, выходящей далеко за рамки целевого веб-сайта. Внедрение команд может быть настолько мощным, что хакер может даже стереть с лица земли весь сервер, заставив жертву восстановить всю инфраструктуру с нуля.

В этом подробном руководстве по внедрению команд вы узнаете, как злоумышленники могут обойти средства защиты, разделяющие среду веб-сайта и сервера, и как свести к минимуму риск стать жертвой кибератаки такого типа.

Прежде чем мы сможем углубиться в коварный мир внедрения команд, давайте рассмотрим, как работают оболочки операционной системы, и посмотрим, как веб-приложения могут с ними взаимодействовать. Это поможет вам понять, какое средство используется для доставки вредоносных запросов в среду сервера.

Что такое оболочка операционной системы?

Оболочка операционной системы — это особый тип программы, которая предоставляет пользователям интерфейс для взаимодействия с операционной системой. Выступая посредником между конечным пользователем и операционной системой сервера, оболочка интерпретирует команды, подаваемые через интерфейс командной строки, и обеспечивает их выполнение в контексте среды пользователя.

Оболочки позволяют пользователям и приложениям отправлять инструкции операционной системе с помощью ряда предопределенных команд. Это включает в себя внутренние команды оболочки, которые являются частью самой оболочки, внешние команды, установленные на сервере в виде исполняемых файлов, и специальные псевдонимы, установленные системным администратором.

Оболочки операционной системы обычно используются для выполнения самых разных задач, таких как управление файлами и каталогами, установка и настройка программных служб, а также настройка веб-сайтов и веб-приложений. Часто веб-сайтам также необходимо вызывать команды оболочки для управления файлами и выполнения других задач.

Как веб-сайты взаимодействуют с операционной системой сервера?

Веб-сайты и веб-приложения, а точнее, функциональные возможности, которые они предоставляют, работают в своей собственной изолированной среде. Эта среда полностью отделена от критических областей операционной системы сервера. И хотя некоторые вредоносные методы, такие как обход каталога, позволяют злоумышленникам получить доступ к областям сервера жертвы, которые в противном случае были бы ограничены, через браузер, существует несколько уровней защиты, которые запрещают такое поведение.

Весь код обычно находится в корневом каталоге веб-сайта — специальном каталоге на сервере, предназначенном для файлов веб-сайта. Это, в сочетании с защитным механизмом прав доступа к файлам, гарантирует, что операции веб-сайта ограничены корневым каталогом веб-сайта и не могут повлиять на другие области системы.

Функции веб-сайта также ограничены функциями, предоставляемыми используемым языком программирования, в отличие от возможностей, предоставляемых командами операционной системы сервера. Для взаимодействия со средой сервера веб-сайт должен использовать определенные функции, которые будут действовать как мост между его средой и операционной системой. Для этой цели обычно используются функции system() и exec() .

Используя выдумки, такие как system() или exec() , веб-сайт может взаимодействовать с оболочкой сервера, выполняя команды оболочки или внешние сценарии. Однако, если эти функции не защищены должным образом, они могут представлять серьезную угрозу безопасности, делая веб-сайт и базовую систему уязвимыми для внедрения команд.

Что такое командная инъекция?

Внедрение команд позволяет злоумышленникам выполнять произвольный код в операционной системе сервера, вводя команды оболочки через HTTP-запрос на уязвимый веб-сайт. Атака возможна, если веб-сайт полагается на команды оболочки для включения определенных функций и передает введенные пользователем данные в операционную систему как часть инструкций без проверки ввода и очистки.

Атаки с внедрением команд происходят, когда злоумышленник может вводить дополнительные команды в оболочку, маскируя вредоносный код как часть законного запроса. Это позволяет злоумышленнику получить доступ и изменить конфиденциальную информацию, установить вредоносное ПО или выполнить другие вредоносные действия против сервера.

Как работают инъекции команд?

Чтобы выполнить внедрение команды, злоумышленник использует специальные символы, такие как « ; », « | ", и " && ", чтобы добавить вредоносные команды к параметрам запроса. Как только строка передается на сервер, эти специальные символы интерпретируются оболочкой системы, заставляя ее превращать предоставленные инструкции в серию отдельных запросов. Таким образом, вредоносный запрос хакера выполняется как отдельная инструкция, внешне не связанная с основной задачей, переданной на выполнение уязвимым веб-сайтом.

Кроме того, хакеры могут заменить законную команду оболочки, используемую сценарием, вредоносным кодом, сохраненным на сервере в файле с тем же именем, что и исходная команда. Как правило, среда оболочки определяет переменную $PATH , которая используется для указания списка источников внешних команд для поиска в оболочке. Изменяя эту переменную, злоумышленники могут заставить вредоносные программы запускаться на сервере.

Пример внедрения команды

Чтобы выполнить атаку с внедрением команд, хакеры нацелены на недостатки безопасности в реализации функций, используемых для передачи инструкций оболочке сервера. Эта функция может потребоваться, помимо прочего, для создания и удаления файлов.

Например, давайте представим, что веб-сайт позволяет пользователям загружать изображения и преобразовывать их в другой формат. Программа сохраняет загруженное изображение, конвертирует его, а затем удаляет исходное изображение.

Проблемы возникают, если программа полагается на недезинфицированный пользовательский ввод, чтобы определить имя изображения, которое нужно удалить впоследствии. Хакер может легко добавить другую команду оболочки к текстовой строке, содержащей имя файла, которая будет выполнена операционной системой, что приведет к успешной атаке с внедрением команды.

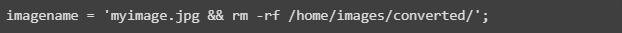

В приведенном ниже примере, где imagename — это имя изображения, которое нужно удалить, хакер может добавить дополнительные команды, используя « && », которые разделят строку на две части. Первая часть представляет собой реальное имя файла, которое не вызовет никаких подозрений, поэтому оболочка выполнит и вторую часть инструкций.

Команда « rm -rf /home/images/converted » потенциально может удалить все преобразованные изображения, ранее сохраненные программой, если системный пользователь, от которого оболочка приняла запрос, имеет достаточные права для этой операции. Вот почему права доступа к файлам являются одним из наиболее важных механизмов безопасности на стороне сервера, который при правильной настройке может обеспечить уровень защиты от внедрения команд и других типов кибератак.

Конечно, это слишком упрощенный пример, и такая уязвимая программа вряд ли есть на каком-либо сайте. Однако логика, стоящая за этим, применима и к современным атакам с внедрением команд. Все, что требуется, — это найти слабую реализацию функции, основанной на передаче команд в системную оболочку.

Внедрение команд и внедрение кода: в чем разница?

Внедрение команд часто путают с внедрением кода, что является еще одним опасным типом атаки на уровне приложения. Хотя оба они принадлежат к одной и той же группе атак, между ними есть некоторые существенные различия.

Внедрение кода — это общий термин, который относится к любому типу атаки на уровне приложения, когда хакер может внедрить вредоносный код на веб-сайт или в веб-приложение, как правило, используя недостаточную проверку ввода или другие типы уязвимостей. Внедрение кода — это целая группа инъекционных атак, включающая межсайтовый скриптинг (XSS), атаки с включением файлов и SQL-инъекции.

Внедрение команд — это расширенная форма внедрения кода. Вместо того, чтобы выполнять вредоносные действия в отношении интерпретатора кода и использовать функциональные возможности веб-сайта жертвы, злоумышленник нацеливается на операционную систему сервера, выполняя непреднамеренные действия в отношении оболочки системы. Атаки с внедрением команд позволяют хакерам выйти за пределы изолированной среды веб-сайта жертвы, что значительно увеличивает масштабы ущерба, который они могут нанести.

Разрушительный потенциал командных инъекций делает их наиболее опасным типом атак в стиле инъекций. Вот почему крайне важно знать, как обнаруживать и устранять уязвимости, связанные с внедрением команд на вашем веб-сайте, прежде чем хакеры получат возможность использовать их в своих интересах и нанести ущерб критически важным бизнес-активам.

Как обнаружить уязвимости внедрения команд?

Ядро WordPress поддерживает надежную структуру безопасности, которая эффективно защищает веб-сайты от внедрения команд и других типов атак путем внедрения. Тем не менее, широкие возможности настройки, предлагаемые платформой для создания веб-сайтов, оставляют место для этих уязвимостей на веб-сайтах WordPress. Даже авторитетные плагины и темы WordPress могут содержать недостатки безопасности, которые могут подвергать веб-сайты множеству вредоносных атак.

iThemes предлагает еженедельные отчеты об уязвимостях WordPress, которые позволяют быстро выявлять и исправлять недавно обнаруженные недостатки безопасности в плагинах и темах WordPress, включая уязвимости, связанные с внедрением кода и команд. Просто обратитесь к новейшему отчету об уязвимостях, чтобы определить, были ли недавно обнаружены какие-либо недостатки безопасности в плагинах и темах, которые вы используете на своем веб-сайте WordPress, и проверьте, было ли выпущено исправление безопасности.

iThemes Security Pro оптимизирует и автоматизирует управление уязвимостями, устраняя необходимость в ручной работе. Благодаря своим комплексным возможностям сканирования уязвимостей iThemes Security Pro заблаговременно идентифицирует и предупреждает вас о любых недостатках безопасности, обнаруженных на вашем веб-сайте WordPress, и автоматически устанавливает обновления безопасности, когда доступно исправление.

Как защитить свой сайт WordPress от внедрения команд?

Уязвимые плагины и темы являются одним из основных векторов атак, которые хакеры используют для получения несанкционированного доступа к веб-сайтам WordPress с целью кражи конфиденциальной информации, установки вредоносных программ и запуска сетевых атак. В то время как соблюдение методов безопасного кодирования является обязанностью разработчиков плагинов и тем, владельцы веб-сайтов WordPress должны применять меры безопасности, чтобы снизить риск стать жертвой атак с внедрением кода и команд. Многогранный подход к безопасности WordPress необходим для эффективного управления всеми рисками безопасности.

Выполняйте регулярные обновления программного обеспечения

Обеспечение регулярного обновления вашего веб-сайта WordPress жизненно важно для предотвращения потенциальных кибератак. Своевременные обновления программного обеспечения гарантируют, что новые исправления безопасности будут установлены на вашем веб-сайте сразу же после их выпуска. Быстрое исправление уязвимостей не оставляет злоумышленникам места для выявления и использования любых уязвимостей безопасности на вашем веб-сайте WordPress.

С iThemes Security Pro новые версии программного обеспечения, включая ядро WordPress, плагины и темы, устанавливаются автоматически, как только они становятся доступными для сообщества WordPress. Функция управления версиями и расширенное сканирование уязвимостей отслеживают все обновления для вас, гарантируя, что ваш веб-сайт остается в актуальном состоянии с последними исправлениями безопасности, чтобы исключить риск успешных атак с внедрением команд.

Если вы управляете несколькими сайтами WordPress, iThemes Sync Pro предлагает комплексное решение для обновления одним щелчком мыши, расширенного мониторинга времени безотказной работы и удаленного резервного копирования всех веб-сайтов с единой панели управления.

Настроить безопасные права доступа к файлам

Безопасные права доступа к файлам являются важным компонентом защиты вашего веб-сайта WordPress от широкого спектра атак путем внедрения. Атаки с внедрением команд и внедрением кода включают хакеров, использующих уязвимость в коде веб-сайта для выполнения вредоносного кода, и часто возможны из-за небезопасных прав доступа к файлам.

Если принцип наименьших привилегий не применяется, злоумышленники могут получить доступ к данным, к которым у них не должно быть доступа, например к сценарию, который выполняется с повышенными привилегиями. Защищенные права доступа к файлам действуют как дополнительный уровень защиты от атак с внедрением команд, сводя на нет попытки злоумышленников использовать обнаруженные уязвимости.

Однако не всегда ясно, как безопасно настроить права доступа к файлам, так как это во многом зависит от среды хостинга, в которой работает веб-сайт. Вот почему iThemes Security Pro предлагает расширенные проверки прав доступа к файлам, чтобы гарантировать наличие правильных разрешений.

Установите брандмауэр веб-приложений

Брандмауэры служат первой линией защиты от широкого спектра атак путем внедрения, включая внедрение кода и команд. Брандмауэр веб-приложений (WAF) защищает ваш веб-сайт, сканируя все входящие HTTP-запросы и отфильтровывая те, которые соответствуют известным вредоносным шаблонам, тем самым предотвращая их доступ к веб-серверу и причинение ему ущерба.

Надежная защита от грубой силы и решения для управления ботами, предлагаемые iThemes Security Pro, могут предотвратить попадание вредоносных ботов и вредоносного веб-трафика на ваш сайт WordPress. Благодаря добавлению многофакторной аутентификации с использованием пароля и биометрических входов в систему, этот комплексный пакет безопасности обеспечивает многогранный подход к безопасности веб-сайта WordPress.

Защитите свой сайт от внедрения команд с помощью iThemes Security Pro

Внедрение команд — один из самых мощных и разрушительных видов кибератак. Внедрения команд, занимающие первое место в рейтинге рисков уязвимостей, связанных с инъекциями, по-прежнему нацелены на веб-сайты и веб-приложения, даже несмотря на широкий спектр мер по смягчению последствий, применяемых современными веб-серверами.

Используя слабые места в системе безопасности веб-сайта путем внедрения команд, злоумышленники получают возможность выполнять произвольные команды в операционной системе хоста. Этот уровень доступа выходит далеко за рамки компрометации целевого веб-сайта, открывая широкий спектр возможностей для эксплуатации и контроля над всей системой.

Защита веб-сайта от внедрения команд и других кибератак является сложной задачей. В сегодняшнем ландшафте угроз полагаться на один уровень защиты уже недостаточно для обеспечения безопасности вашего присутствия в Интернете. Вот почему iThemes Security Pro и BackupBuddy предназначены для обеспечения надежной безопасности веб-сайтов, легко доступной для всех владельцев веб-сайтов WordPress, предоставляя вам необходимые инструменты для защиты вашего бизнеса в Интернете.

Лучший плагин безопасности WordPress для защиты и защиты WordPress

В настоящее время WordPress поддерживает более 40% всех веб-сайтов, поэтому он стал легкой мишенью для хакеров со злым умыслом. Плагин iThemes Security Pro устраняет сомнения в безопасности WordPress, упрощая защиту вашего веб-сайта WordPress. Это похоже на штатного эксперта по безопасности, который постоянно отслеживает и защищает ваш сайт WordPress для вас.

Кики имеет степень бакалавра в области управления информационными системами и более двух лет опыта работы с Linux и WordPress. В настоящее время она работает специалистом по безопасности в Liquid Web и Nexcess. До этого Кики была частью группы поддержки Liquid Web Managed Hosting, где она помогла сотням владельцев веб-сайтов WordPress и узнала, с какими техническими проблемами они часто сталкиваются. Ее страсть к писательству позволяет ей делиться своими знаниями и опытом, чтобы помогать людям. Помимо технологий, Кики любит узнавать о космосе и слушать подкасты о реальных преступлениях.