Безопасность веб-сайта: как обезопасить и защитить ваш сайт в 2024 году

Опубликовано: 2024-03-22Когда дело доходит до получения максимальной отдачи от WordPress, есть один аспект, которым слишком часто пренебрегают: безопасность. Вы не оставите свой физический магазин незапертым на ночь, и вам также не следует рисковать оставлять свой веб-сайт незащищенным.

Киберугрозы — это серьезная и постоянная проблема, независимо от того, являетесь ли вы частным лицом, малым бизнесом или глобальным предприятием.

Год за годом растет количество вредоносных программ, утечек данных и других форм киберпреступности. Одно исследование показало, что в 2022 году количество кибератак увеличилось на 38%. И эта тенденция не показывает никаких признаков изменения.

Чтобы защититься от киберугроз, сначала нужно знать, с чем вы сталкиваетесь. В этом посте описано все, что вам нужно для защиты вашей тяжелой работы: от основ маневрирования вашей защиты до таких сервисов, как Jetpack Security, которые автоматизируют этот процесс.

Почему безопасность веб-сайта важна

Представьте, что вы проснулись и обнаружили кошмарное зрелище: кто-то взломал ваш сайт.

Возможно, он был ужасно испорчен, наполнен спамом или вредоносным ПО. Возможно, он исчез полностью, с пустым сервером и пустыми страницами, обозначающими то место, где он был раньше.

Результат не меняется в зависимости от того, чем на самом деле является ваш веб-сайт — это ваши средства к существованию, ваш источник дохода или увлеченный проект, в реализацию которого вы вложили все свое сердце и душу.

Если у вас большая аудитория, их личная информация может оказаться под угрозой, или они могут заразить свои компьютеры вредоносным ПО, даже не зная почему.

Для владельцев бизнеса дела обстоят еще хуже. Нарушение может иметь катастрофические последствия для имиджа вашего бренда, полностью остановить продажи, потенциально разрушить доверие вашей аудитории к вам и любым будущим перспективам, которые вы могли иметь с ними, или даже привести к судебному иску и судебным искам, предпринятым против вас.

К сожалению, большинство людей считают, что с ними этого никогда не произойдет, и не предпринимают никаких действий, чтобы спасти свой сайт. Но правда в том, что большинство кибератак не являются целевыми. Они исходят от ботов, которые прочесывают сеть в поисках веб-сайтов с любыми слабыми местами в безопасности.

Одно исследование показало, что 57% всех кибератак в электронной коммерции вызваны ботами. И это число постоянно увеличивается по мере развития киберугроз. Когда утечка данных обходится в среднем в 9,48 миллиона долларов, если вы храните конфиденциальные данные, вы не можете позволить себе ничего не делать.

Понимая, как работают эти угрозы, и принимая меры в свои руки, вы можете смягчить любой возможный ущерб или предотвратить возникновение проблем.

Распространенные угрозы безопасности веб-сайта

От программ-вымогателей до спама и DDoS-атак — злоумышленники могут выбрать множество способов атаковать ваш сайт.

Их мотивы различны: они могут хотеть украсть учетные данные пользователей, получить бесплатные обратные ссылки на свои спам-сайты или просто из злого умысла отключить ваш сайт. Важно понять, какие методы они используют и как их остановить.

1. Вредоносное ПО и программы-вымогатели

Вредоносное ПО (сокращенное название совокупности вредоносных программ) представляет собой серьезную угрозу. Вероятно, вы уже знакомы со многими из них, например, с вирусами, червями, троянами и шпионскими программами. И, как и ваш персональный компьютер, серверы, на которых размещен ваш веб-сайт и хранятся ваши данные, также нуждаются в защите.

В противном случае ваши данные могут быть повреждены, удалены или утекли, а ваш веб-сайт превратится в фабрику по распространению вредоносного ПО, которая может затронуть тысячи людей.

Один особенно опасный тип вредоносного ПО называется программой-вымогателем. Это шифрует файлы вашего сайта и требует денег в обмен на их выпуск. Если вы не заплатите в течение нескольких дней, данные обычно удаляются. И, к сожалению, многие люди платят. Это самый распространенный тип кибератак в мире (68% кибератак только в 2022 году).

Вредоносные программы и программы-вымогатели могут проникнуть на ваш веб-сайт и заразить его разными способами, но некоторые из наиболее распространенных — через уязвимые плагины, темы и устаревшее программное обеспечение.

2. Атаки грубой силы

Атаки методом перебора — это очень грубый и часто эффективный метод «угадывания» паролей пользователей и получения несанкционированного доступа к веб-сайту. Этот тип кибератаки обычно предполагает использование ботнета (автоматизированной программы) для систематического ввода или «угадывания» паролей до тех пор, пока не наткнется на правильный.

В тот момент, когда хакер взломает ваш уникальный пароль и проникнет на ваш сайт, он может начать сеять хаос. Независимо от того, крадут ли они данные, портят ваш веб-сайт, удаляют файлы или используют свои права администратора, чтобы заблокировать вас и предоставить им полный контроль — игра окончена.

И риску подвергаются не только учетные записи администраторов. Даже роли пользователей более низкого уровня могут дать хакеру достаточный контроль, чтобы делать то, что он хочет. Или эксплойт может позволить хакеру «пробраться» к учетной записи администратора.

В атаках такого типа часто используются слабые, стандартные или легко угадываемые пароли. При наличии достаточного количества времени и правильного метода атаки пароль, каким бы безопасным он ни был, в конечном итоге может быть взломан.

Если, конечно, вы не примете меры безопасности, предотвращающие атаки методом перебора. Такие методы, как двухфакторная аутентификация, ограничение попыток входа в систему и простое требование к каждому использовать сверхнадежные пароли, могут творить чудеса, защищая хакеров.

3. SQL-инъекция

SQL-инъекция уже много лет является распространенной угрозой безопасности WordPress. Этот тип атаки может манипулировать запросами к базе данных с веб-сайта, использующего базу данных SQL, позволяя хакеру получить доступ к информации, на просмотр которой у него нет разрешения. Затем они смогут вставлять, обновлять или удалять по своему усмотрению.

Рассмотрите возможность использования контактной формы на вашем сайте. Если страница или скрипт не очищают должным образом вводимые данные и не позволяют кому-либо обновлять вводимые данные на вашем сайте, хакеры могут отправить код для внедрения SQL в вашу базу данных. Исход? Что угодно, от утечки данных до их модификации или полного захвата базы данных.

Лучший способ предотвратить SQL-инъекцию — очистить входные данные из форм и загрузок файлов. Но даже если хакеры смогут скомпрометировать учетные записи с помощью этого вектора, средства контроля доступа и управления пользователями помогут уменьшить воздействие этих атак.

4. Межсайтовый скриптинг (XSS)

Межсайтовый скриптинг (XSS) — это постоянная проблема кибербезопасности, которая представляет риск как для посетителей, так и для владельцев сайтов. XSS дает хакерам возможность встраивать вредоносные сценарии непосредственно на веб-страницу. Скрипты могут получать доступ к информации на стороне клиента (браузера), а также выполнять множество других атак.

Эти скрипты могут перехватывать сеансы пользователей, красть конфиденциальную информацию и учетные данные пользователей или просто портить ваш веб-сайт.

Несмотря на достижения в области веб-безопасности, XSS-уязвимости сохраняются в основном из-за небезопасных методов кодирования и отсутствия проверки входных данных.

Защита от такого рода атак требует от вас применения передовых методов кодирования и установки только тех плагинов, которые также позволяют это делать. Не хотите беспокоиться о работе с кодом? Вы можете установить плагин безопасности, который позаботится обо всем за вас.

5. Распределенный отказ в обслуживании (DDoS)

В отличие от обычных вредоносных программ, DDoS-атаки особенно коварны, поскольку им не нужно проникать на ваш сайт, чтобы вызвать хаос.

Любой, у кого есть ресурсы, может решить начать DDoS-атаку на ваш сайт, захлестнув ваш сервер или сеть потоком фальшивого трафика и сделав его недоступным в считанные миллисекунды.

При DDoS-атаке сеть взломанных устройств, или «ботнет», начинает тотальную атаку на конкретную цель: ваш веб-сайт. Бомбардируя его большим количеством трафика, чем сервер может обработать, они создают огромную нагрузку на ваш сервер, замедляя его сканирование или полностью выводя его из строя.

Их мотивы разнообразны. Они могут потребовать выкуп, чтобы остановить атаку, или вы можете им просто не понравиться. К счастью, несмотря на то, что DDoS-атаки недороги и просты в запуске, они также требуют много денег и ресурсов для продолжения своей работы, поэтому они редки и обычно недолговечны — не дольше, чем от нескольких дней до недели.

Но этого все равно достаточно, чтобы раздражать ваших пользователей, запятнать ваше доброе имя и потерять много денег.

Чтобы защититься от DDoS-атак, вам следует установить надежный межсетевой экран веб-приложений с ограничением скорости и искусственным интеллектом, позволяющим отличать плохой трафик от хорошего. Вам также следует установить CDN, поскольку они включают защиту от DDoS.

6. SEO-спам

Когда злоумышленник проникнет на ваш сайт, вы обычно узнаете об этом довольно быстро. Они либо блокируют вас из вашей учетной записи, либо портят каждую страницу неприятными сообщениями и вредоносным кодом.

SEO-спам немного отличается: злоумышленники используют ваш сайт, чтобы навредить другим. Они делают это посредством скрытой атаки с участием вашего веб-сайта, чтобы манипулировать рейтингом в поисковых системах, и активно стараются избежать обнаружения.

Хакеры используют уязвимости на вашем веб-сайте для внедрения скрытых ссылок, ключевых слов и другого контента. Они используются для использования вашего существующего авторитета SEO для улучшения рейтинга вредоносных сайтов в поисковых системах. Поскольку подобные атаки часто остаются незамеченными, могут пройти месяцы, прежде чем вы заметите ущерб.

Однако со временем Google наказывает сайты, которые злонамеренно обманывают таким образом, и вскоре ваш сайт тоже будет наказан. Вы будете быстро перемещены в конец результатов поиска, и когда пользователи нажимают на ссылки, наполненные спамом и вирусами, размещенные на вашем сайте, ваш авторитет и репутация резко падают.

К счастью, строгий контроль доступа пользователей и регулярный аудит веб-сайта сведут к минимуму ущерб, который могут нанести SEO-спамеры.

Основы безопасности веб-сайтов

Если вы управляете веб-сайтом любого типа, вам необходимо иметь ряд основ безопасности. Давайте рассмотрим ключевые столпы безопасности веб-сайта — основные, важные аспекты, такие как выбор безопасного хоста и установка CDN.

1. Выберите надежного хостинг-провайдера

Безопасность начинается с выбора надежного хостинг-провайдера с защищенной инфраструктурой.

Неважно, сколько мер вы примете для защиты своего веб-сайта — если ваш хостинг оставит дверь открытой с плохо защищенной инфраструктурой, это станет основным вектором проникновения вредоносного ПО, и вся ваша тяжелая работа будет напрасной.

Посмотрите на меры безопасности, которые принимает хостинг-провайдер. Есть ли у него встроенный брандмауэр веб-приложений для защиты от атак?

Помимо собственных мер безопасности, обратите внимание на их послужной список. Сколько раз они были нарушены? Какие меры защиты они предусмотрели, чтобы это не повторилось?

Когда дело доходит до безопасности веб-сайта, вы должны учитывать, что вы и ваш хостинг-провайдер обязаны обеспечивать безопасность вашего веб-сайта. Не заблуждайтесь, на вас может лежать большая ответственность, но ваш хостинг-провайдер тоже должен получить свою справедливую долю.

2. Постоянно обновляйте все программное обеспечение и плагины.

Самое простое, что вы можете сделать для своего сайта WordPress, — это поддерживать все в актуальном состоянии.

WordPress, PHP и другое программное обеспечение, необходимое для работы веб-сайта, постоянно совершенствуется. При обнаружении уязвимостей безопасности обновления поставляют исправления, чтобы их больше нельзя было использовать.

Самая большая ошибка, которую вы можете совершить как владелец сайта, — это не применить обновление. Сделайте постоянным приоритетом проверку и применение обновлений (или включите их автоматический запуск) для всего программного обеспечения, включая:

- Ядро WordPress

- Все плагины WordPress

- темы WordPress

- Ваша версия PHP и операционная система сервера.

Помните, что высокий процент кибератак полностью автоматизирован. Боты без разбора сканируют сайты на наличие известных уязвимостей программного обеспечения и используют те, которые не были исправлены. Не позволяй этому быть тебе!

3. Измените настройки CMS по умолчанию.

Одним из самых простых (но часто упускаемых из виду) шагов по повышению безопасности веб-сайта является изменение настроек по умолчанию в вашей CMS. В наши дни WordPress по умолчанию хорошо защищен, но есть несколько вещей, которые вы, возможно, захотите сделать:

- Измените имя пользователя по умолчанию. Одна вещь, на которую полагаются атаки грубой силы, — это отсутствие необходимости угадывать имя пользователя администратора по умолчанию — это просто «admin». Измените его на что-то другое (не на свое имя, имя пользователя или что-то, что можно угадать), и вы значительно снизите риск взлома с помощью грубой силы.

- Измените URL-адрес страницы входа. Атаки грубой силы обычно успешны, потому что страница входа в большинство установок WordPress одинакова. Если это автоматизированная попытка, бот обычно сдается, попробовав несколько очевидных URL-адресов. Вы также можете ограничить доступ, кроме ваших IP-адресов или IP-адресов ваших доверенных участников.

- Включите обновления WordPress. Автоматические обновления WordPress сейчас включены по умолчанию, но если у вас более старая установка (чего не следует делать, если вы постоянно обновляете систему), убедитесь, что обновления плагинов и ядра включены.

- Измените префикс таблицы по умолчанию для WordPress. Из-за этого злоумышленникам становится сложнее атаковать известный префикс wp_.

- Отключите редактирование файла панели мониторинга. Редактировать файлы с панели управления WordPress очень удобно, но это также значительно упрощает хакеру разрушение вашего сайта, если ему удастся взломать его.

- Скройте свою версию WordPress. Скройте эту информацию, чтобы хакеры не могли легко использовать известные уязвимости в определенных версиях WordPress.

- Измените права доступа к файлу. Если вы знакомы с правами доступа к файлам в Linux, возможно, вам захочется просмотреть разрешения вашего сайта и убедиться, что нет ничего слишком легкодоступного.

- Отключите выполнение PHP в каталогах, доступных для записи пользователем. Это позволит вашим плагинам продолжать работать, одновременно блокируя злоумышленников, которые загружают вредоносные файлы и пытаются их выполнить.

Внеся несколько небольших изменений в настройки, вы можете значительно снизить риск нарушений безопасности.

4. Установите SSL-сертификат на весь сайт.

Сертификат SSL шифрует данные, передаваемые между браузером пользователя и сервером вашего веб-сайта, предотвращая несанкционированный доступ или перехват злонамеренными третьими лицами.

Защита вашего веб-сайта с помощью SSL-сертификата не только является фундаментальным шагом в защите конфиденциальных данных (и может потребоваться по закону, если вы используете что-то, что обрабатывает конфиденциальные данные, такие как логины пользователей или данные кредитной карты), но и HTTPS в масштабе всего сайта гарантирует, что все данные (от учетных данных для входа в систему до платежной информации и личных данных) шифруется во время передачи.

Даже если вы не обрабатываете такую информацию, это необходимо. Без этого люди часто чувствуют себя некомфортно. Браузеры громко сообщают об отсутствии сертификата SSL большим красным предупреждающим символом. А Google наказывает сайты, у которых нет сертификата SSL.

Установить его обычно довольно просто, и ваш хостинг-провайдер или регистратор доменов часто предоставляют вам бесплатный SSL-сертификат. После установки вам просто нужно убедиться, что URL-адреса вашего веб-сайта настроены на использование HTTPS, а не HTTP, чтобы обеспечить безопасные соединения на вашем сайте.

5. Установите CDN

Сеть доставки контента или CDN может значительно повысить производительность и безопасность вашего сайта. CDN — это сети серверов, распределенных по всему миру, которые предназначены для более быстрой доставки контента вашим пользователям.

Как выяснилось, это имеет последствия для безопасности. Одной из конкретных угроз, которую CDN очень хорошо предотвращают, являются DDoS-атаки, когда веб-сайт взламывается из-за слишком большого количества трафика.

CDN предотвращают эти беспощадные кибератаки, распределяя нагрузку между множеством разных серверов, вместо того, чтобы нести основной удар только на одном веб-сайте.

Для вашего веб-сайта CDN может быть особенно полезен, поскольку многие CDN оснащены отличными дополнительными функциями безопасности, такими как брандмауэры веб-приложений и защита от ботов.

Установка CDN обычно сводится к регистрации в службе и настройке параметров DNS для маршрутизации вашего трафика через сеть провайдера CDN. Некоторые плагины, такие как Jetpack, даже имеют CDN специально для WordPress, который вы можете использовать.

Контроль доступа и управление пользователями

Одной из распространенных уязвимостей, которые пытаются использовать хакеры, является плохой контроль доступа пользователей. Даже если учетная запись администратора жестко заблокирована, взлом учетной записи более низкого уровня может дать им рычаги воздействия, необходимые для захвата сайта.

Таким образом, вам потребуются строгие политики контроля доступа и ограничение разрешений пользователей.

Вот пять способов улучшить контроль доступа и управление пользователями для большей безопасности:

1. Внедрите политику и практику надежных паролей.

Посетители являются основой вашего сайта и часто хотят использовать самые простые учетные данные для входа. Но отсутствие требования использовать надежные пароли может позволить даже начинающему хакеру отключить ваш сайт для всех. Слабые или легко угадываемые пароли представляют собой огромный риск для безопасности, поскольку могут обеспечить несанкционированный доступ к серверной части вашего веб-сайта.

Особенно для пользователей с высокими ролями и возможностями, например тех, кто может напрямую редактировать ваш сайт, вам следует не просто поощрять, но и требовать использования надежных, сложных и трудно угадываемых паролей. Чем сложнее, тем лучше. Избегайте общих и легко угадываемых слов, фраз и шаблонов. Используйте длинные комбинации заглавных и строчных букв, цифр и символов, которые не основаны на информации, доступной другим пользователям в Интернете.

Вы также можете реализовать политику истечения срока действия пароля, чтобы в случае компрометации пароля он быстро менялся.

2. Требовать двухфакторную аутентификацию (2FA).

Внедрение двухфакторной аутентификации во всех важных учетных записях пользователей может остановить взломы. Даже если у злоумышленника есть пароль пользователя, ему все равно потребуется доступ к вторичному методу аутентификации, чтобы получить доступ.

Популярные методы двухфакторной аутентификации включают временные коды, которые часто отправляются на дополнительный адрес электронной почты или телефон, а также приложения для аутентификации, такие как Google Authenticator или Authy. Некоторые службы доходят до того, что требуют отпечаток пальца или другой биометрический идентификатор.

Функция безопасной аутентификации Jetpack позволяет вам требовать вход через учетную запись WordPress.com и требовать, чтобы учетная запись WordPress.com использовала двухфакторную аутентификацию. Для правильных сайтов WordPress это удобный способ добавить этот уровень защиты для многих сайтов WordPress.

3. Будьте осторожны с ролями и разрешениями пользователей.

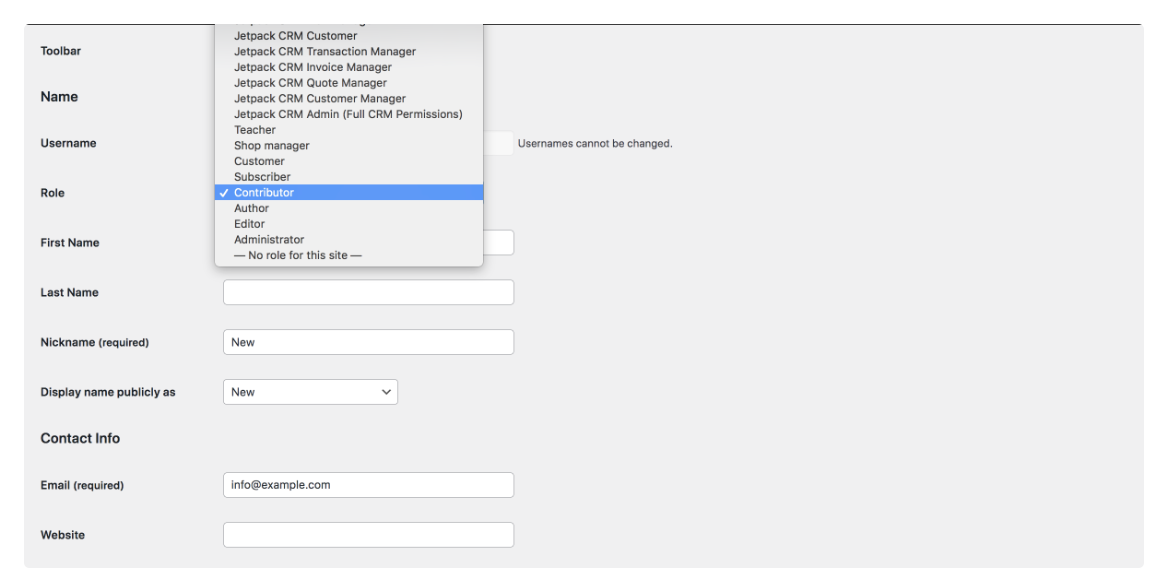

В WordPress роли пользователей ограничивают доступ к различным функциям вашего веб-сайта, например, к возможности добавлять новые страницы или редактировать существующие.

Назначая пользователям определенные роли и определяя их разрешения, вы можете гарантировать, что каждый человек имеет соответствующий уровень доступа в зависимости от его обязанностей.

WordPress предлагает несколько предопределенных ролей пользователя:

- Супер Админ. Имеет полный доступ администратора ко всем веб-сайтам при многосайтовой настройке.

- Администратор. Имеет полный контроль над одним веб-сайтом.

- Редактор. Может создавать, редактировать и публиковать сообщения.

- Автор. Может создавать, редактировать и публиковать только свои сообщения.

- Участник. Может создавать и редактировать свои сообщения, но не публиковать их.

- Подписчик. Может оставлять комментарии и изменять свой профиль пользователя.

Кроме того, вы можете создавать собственные роли или редактировать существующие роли, чтобы у них были разные возможности. Некоторые плагины также могут добавлять свои собственные роли или новые функции, которые вы можете включить или отключить для каждого из них.

Назначение соответствующих ролей помогает ограничить доступ к конфиденциальным данным и предотвращает причинение слишком большого ущерба любому, кто получает несанкционированный доступ к роли низкого уровня.

4. Ограничьте попытки входа в систему.

Ограничение количества попыток (и неудачных) попыток входа в систему — отличный способ защитить ваш сайт.

В конечном итоге за вами остается последнее слово относительно того, на какой срок будет наложен запрет, сколько запросов будет выполнено, сколько запросов необходимо для блокировки определенного IP-адреса и будет ли снят запрет на конкретную учетную запись только при включении 2FA — функция, включенная в некоторые плагины.

Мы охраняем ваш сайт. Вы ведете свой бизнес.

Jetpack Security обеспечивает простую в использовании комплексную безопасность сайта WordPress, включая резервное копирование в реальном времени, брандмауэр веб-приложений, сканирование на наличие вредоносных программ и защиту от спама.

Защитите свой сайт5. Используйте безопасные соединения для передачи файлов (SFTP или SSH).

В какой-то момент вам, вероятно, понадобится отредактировать файлы вашего сайта. Хотя FTP (протокол передачи файлов) является быстрым и простым, он оставляет все передаваемые вами данные незашифрованными и доступными для перехвата кем угодно.

Сюда могут входить учетные данные для входа в FTP, файлы веб-сайта и настройки конфигурации — доступ к которым позволит хакерам невероятно легко проникнуть на ваш сайт.

Чтобы предотвратить это, используйте SFTP (протокол безопасной передачи файлов) или SSH (безопасная оболочка; доступ к командной строке) при управлении файлами на вашем сервере. Эти протоколы шифруют данные при передаче, защищая их от просмотра или перехвата.

Чтобы использовать SFTP или SSH для передачи файлов, вам необходимо настроить FTP-клиент или сервер для поддержки этих протоколов. Большинство веб-хостов также поддерживают это.

Сканирование и резервное копирование в реальном времени

Несмотря на все ваши усилия, вредоносное ПО все равно может проникнуть. Если что-то пойдет не так, сканирование в реальном времени может обнаружить вторжение, а резервные копии позволяют отступить, если вредоносному ПО удастся повредить ваш сайт.

1. Установите плагин безопасности или систему мониторинга.

Вам не следует запускать свой веб-сайт без плагина безопасности или платформы мониторинга. Он должен постоянно отслеживать подозрительную активность пользователей в режиме реального времени, неудачные попытки входа в систему, вредоносное ПО и другие индикаторы риска.

Jetpack Scan будет контролировать ваш сайт круглосуточно и без выходных и мгновенно отправлять оповещения, если что-то кажется неправильным. Исправление в один клик — это все, что нужно для устранения большинства угроз. Scan также поставляется с брандмауэром веб-приложений и доступен отдельно или как часть пакета Jetpack Security, который, помимо других функций, включает Jetpack Backup и Akismet.

Большинство веб-хостов также предлагают встроенный мониторинг безопасности, который отслеживает вредоносные программы на уровне сервера и атаки методом перебора, которые дополняют меры безопасности на уровне приложений.

Обязательно часто просматривайте журналы аудита безопасности, которые вы получаете от инструментов и плагинов, на предмет любых признаков проблем, которые не отмечаются автоматизацией.

2. Установите брандмауэр веб-приложений (WAF).

Брандмауэр веб-приложений действует как щит между вашим веб-сайтом и Интернетом и может отслеживать и фильтровать любой вредоносный трафик в режиме реального времени. Это может включать в себя что угодно: от попыток SQL-инъекций и атак с использованием межсайтовых сценариев (XSS) до DDoS-атак.

WAF действуют как линия защиты, которая может помочь защититься от многих наиболее распространенных угроз безопасности веб-сайтов, с которыми вы можете столкнуться. Его можно полностью установить непосредственно на ваш веб-сервер или через облачные сервисы, такие как брандмауэр веб-приложений Jetpack.

Регулярно просматривайте журналы, которые он генерирует, чтобы опережать любые угрозы, возникающие на вашем пути.

3. Регулярно создавайте резервные копии вашего сайта.

Регулярное резервное копирование веб-сайта — это ваша гарантия от потери данных, компрометации и всего остального, что может пойти не так.

Резервное копирование следует выполнять через регулярные промежутки времени. Фактически, хотя некоторые нечасто обновляемые сайты могут быть в порядке с ежедневным резервным копированием, большинству сайтов следует использовать резервные копии в реальном времени, которые сохраняют все внесенные изменения.

Эти файлы резервных копий должны храниться на сервере вашего веб-сайта, чтобы гарантировать, что ваши данные не будут потеряны в случае сбоя сервера или взлома системы безопасности. Вот почему полагаться только на резервные копии, предоставляемые хостом, не является безопасной стратегией.

Jetpack VaultPress Backup предлагает самое надежное решение: резервные копии в реальном времени надежно хранятся в облаке с помощью той же высокопроизводительной инфраструктуры, что и WordPress VIP.

Самое приятное то, что если ваш сайт когда-нибудь выйдет из строя, вы сможете восстановить его одним щелчком мыши. Используя приложение Jetpack или свою учетную запись WordPress.com, вы можете восстановить сайт практически из любой точки мира.

Это так просто. Вы не хотите, чтобы ваш веб-сайт был отключен от сети или ваши данные были потеряны. Вам нужно автоматизированное решение, которое будет выполнять регулярное резервное копирование веб-сайтов и баз данных, чтобы вам не приходилось об этом беспокоиться.

Вам просто нужно получить Jetpack Backup . Вы можете получать резервные копии самостоятельно с помощью специального плагина VaultPress или воспользоваться более комплексным решением с планом Jetpack Security.

В центре внимания Jetpack Security для сайтов WordPress

Для пользователей WordPress, которым нужен полный пакет безопасности, Jetpack Security предлагает полный набор мощных инструментов, предназначенных для защиты от широкого спектра угроз и помощи в восстановлении в случае чрезвычайной ситуации.

Сканирование уязвимостей в режиме реального времени является одной из основных функций, обеспечивающих круглосуточный мониторинг вашего веб-сайта на наличие любых уязвимостей или нарушений. Постоянно включенный брандмауэр веб-приложений идеально настроен на обнаружение потенциальных угроз до того, как они нанесут ущерб.

Кроме того, Jetpack Security обеспечивает автоматическое резервное копирование в режиме реального времени, надежно хранящееся в облаке. Если что-нибудь случится, восстановление будет на расстоянии одного клика.

Наконец, Jetpack Security обнаруживает и защищает от ряда других угроз, от атак методом грубой силы до уязвимостей оболочки, которые можно использовать.

Защита веб-сайта сама по себе — непростая задача, но Jetpack Security автоматизирует самые сложные этапы, позволяя вам снять с себя рабочую нагрузку.

Бонусный совет: избегайте CAPTCHA для защиты от спама.

Хотя CAPTCHA используется уже более двух десятилетий для предотвращения спама, вы знаете, насколько утомительным может быть их заполнение. Зачем вам заставлять своих посетителей проходить через это? Что еще более важно, CAPTCHA может привести к высоким показателям отказов и плохой конверсии.

Что еще хуже, боты становятся все лучше в их решении. Одно исследование показало, что ИИ решает «роботоустойчивую» CAPTCHA почти в 100% случаев.

Рассмотрите возможность использования Jetpack Akismet Anti-spam, мощного сервиса фильтрации спама, специально разработанного для WordPress.

Akismet использует возможности машинного обучения для анализа входящих комментариев и отправленных форм, защищая ваш сайт от публикации вредоносного контента без какого-либо участия пользователей.

Автоматически обнаруживая и блокируя спам, Akismet обеспечивает бесперебойный внешний вид вашего сайта и отсутствие спама, не мешая достижению ваших маркетинговых целей.

Он доступен как отдельный плагин или в рамках соответствующего плана Jetpack (включая Jetpack Security!).

Как реагировать на нарушения безопасности сайта

Несмотря на все эти превентивные меры, может быть трудно остановить хакера, который действительно хочет проникнуть в систему. Знание того, как быстро и эффективно реагировать, имеет решающее значение для минимизации последствий взлома.

1. Подготовьте план реагирования на инциденты.

Прежде чем произойдет кибератака, у вас должен быть подробный план реагирования на инцидент. В нем будут установлены процедуры на случай различных нарушений безопасности, что обеспечит быстрое и организованное реагирование.

Если ваш бизнес или проект очень мал или если вы единственный, кто над ним работает, простое составление этого плана может помочь вам выполнить ряд немедленных шагов, которые вам необходимо предпринять, чтобы исправить ваш веб-сайт и указать злоумышленникам на дверь. .

Вот некоторые соображения по созданию плана реагирования на инциденты и управлению им:

- Распределите роли и обязанности для каждого человека или группы людей. С кем сразу связываются? Кто восстанавливает резервные копии? Кто занимается удалением вредоносных программ?

- Убедитесь, что существуют четкие каналы связи, позволяющие связаться с любым из этих людей, независимо от того, на каком уровне организации они находятся.

- Разработайте пошаговый план реагирования, который будет определять ваши действия в случае различных типов инцидентов безопасности, от порчи сайта до DDoS-атак. У вас также должны быть процедуры по сдерживанию нарушений безопасности, чтобы вы не допустили большего ущерба в момент паники.

- Регулярно пересматривайте свой план реагирования на инциденты, чтобы убедиться, что он актуален и может быть реализован при необходимости.

- Регулярно проверяйте свой план реагирования на инциденты, как и кодирование, чтобы убедиться в его связности и простоте выполнения.

Подобные превентивные меры могут значительно сократить время простоя. Это может означать разницу между веб-сайтом, который не работает несколько дней, и веб-сайтом, который не работает всего несколько часов.

2. Сканируйте свой сайт

Как только вам станет известно о нарушении безопасности, полностью просканируйте свой веб-сайт с помощью такого инструмента, как Jetpack Scan, чтобы выявить любые оставшиеся вредоносные файлы, бэкдоры, аномальный код, права доступа к подозрительным файлам, неавторизованных пользователей или любые другие признаки компрометации.

3. Сдержать и устранить нарушение

После того как вы определили источник и степень нарушения безопасности, примите немедленные меры по удалению всех следов угрозы.

Если у вас установлен Jetpack Security или что-то подобное, обычно это испытание в один клик. По крайней мере, это должно удалить большую часть вредоносного ПО.

К сожалению, вредоносное ПО может оставлять после себя остатки, открывая уязвимости, поэтому хакеры могут вернуться. Автоматические сканеры обычно тоже их обнаруживают, но не помешает вручную просмотреть ваш веб-сайт, чтобы увидеть, есть ли там что-нибудь необычное.

Вот несколько возможных действий:

- Рассмотрите возможность временного отключения вашего веб-сайта, если он поврежден или активно распространяет среди посетителей вредоносное ПО и спам.

- Немедленно меняйте любые скомпрометированные пароли.

- Восстановите резервную копию.

- Просмотрите код своего веб-сайта в поисках фрагментов вредоносного кода, которых раньше не было.

- Проверьте файлы вашего сайта на наличие новых файлов. Проверьте существующие файлы на предмет несанкционированных изменений.

- Проверьте своих пользователей на наличие неавторизованных пользователей, особенно тех, у кого есть разрешения высокого уровня.

- В первую очередь исправьте любую уязвимость, которая привела к заражению. Автоматические сканеры должны быть в состоянии указать на проблему.

В худшем случае вам, возможно, придется нанять разработчика, чтобы он проверил ваш веб-сайт и удалил весь оставшийся вредоносный код.

Роль резервных копий веб-сайтов в предотвращении нарушений

Если есть одна мера безопасности, которую вам следует предпринять, так это установка резервных копий. Если что-то пойдет не так, вы, по крайней мере, сможете восстановить свой сайт в предыдущее, нескомпрометированное состояние.

Это не универсальное решение, поскольку некоторые виды вредоносных программ могут впиться когтями и повторно заразить ваш сайт. Кроме того, такие проблемы, как DDoS-атаки или раскрытие паролей, вообще не будут решены.

Но если вы потеряли много данных или ваш сайт испортился, резервные копии могут полностью спасти ваш бизнес.

Вот почему так важно регулярно создавать резервные копии в облаке.

Часто задаваемые вопросы

Давайте подведем итоги несколькими вопросами, которые, возможно, все еще у вас на уме.

Что такое безопасность сайта?

Безопасность веб-сайтов — это различные стратегии и протоколы, реализованные для защиты веб-сайтов от киберугроз. Это варьируется от выбора безопасного хоста до настройки брандмауэра веб-приложения.

Каковы риски отсутствия защиты веб-сайта?

Неспособность защитить ваш веб-сайт делает его уязвимым для вредоносных программ, утечки данных, DDoS-атак и даже полного удаления вашего веб-сайта. Помимо того, что вы испортите свое жесткое слово, это также может подвергнуть посетителей опасности вредоносным ПО и спамом. Удаление вредоносного ПО также может быть очень трудным.

Почему резервные копии важны для безопасности веб-сайта?

Резервные копии позволяют восстановить ваш сайт до предыдущего состояния. Это полезно в случае заражения вредоносным ПО, сбоев или потери данных.

Существуют ли особые проблемы безопасности, эксклюзивные для веб-сайтов WordPress?

Небезопасные плагины и темы могут стать вектором атаки, хотя программное обеспечение, которое интегрируется с любым типом сайта, может быть уязвимым, если его не обновлять.

Как Jetpack Security помогает защитить мой сайт WordPress?

Jetpack Security предлагает комплексную защиту веб-сайтов, специально разработанную для защиты WordPress от различных угроз. Jetpack Security поможет вам избежать распространенных проблем — от резервного копирования в облаке в реальном времени до мощного брандмауэра веб-приложений.

Как я могу настроить Jetpack Security на своем сайте WordPress?

Чтобы получить преимущества безопасности JetPack, вам нужно будет установить бесплатный плагин JetPack и создать учетную запись WordPress.com для его подключения. Оттуда вы можете приобрести безопасность JetPack или любые отдельные компоненты, которые вы хотите, чтобы защитить свой сайт WordPress.

Где я могу узнать больше о безопасности JetPack?

Если вы хотите узнать больше о защите вашего веб -сайта JetPack, Ultimate WordPress Plugin, вы можете прочитать все о безопасности JetPack на веб -сайте. Плагин был разработан в качестве комплексного решения для всех ваших потребностей в безопасности.