Безопасность VPS – лучшие практики и советы

Опубликовано: 2024-08-02Виртуальный частный сервер (VPS) обеспечивает виртуализированную вычислительную среду, предлагая мощность и контроль выделенного сервера за небольшую часть стоимости. VPS-хостинг — популярный выбор для предприятий и разработчиков, которым требуется больше гибкости и ресурсов, чем может предоставить виртуальный хостинг. Однако с увеличением мощности возникает критическая ответственность за защиту сервера от потенциальных угроз.

Защита VPS имеет решающее значение, поскольку он часто становится целью киберпреступников, стремящихся использовать уязвимости для кражи данных, распространения вредоносного ПО или взлома сервера. Распространенные угрозы безопасности включают атаки грубой силы, заражение вредоносным ПО, несанкционированный доступ и атаки типа «отказ в обслуживании» (DoS). Эти угрозы могут привести к утечке данных, сбоям в обслуживании и значительным финансовым потерям.

Понимание и внедрение надежных мер безопасности имеет важное значение для защиты вашего VPS. В этом руководстве представлены практические советы по минимизации поверхности атаки, настройке механизмов строгой аутентификации, управлению межсетевыми экранами и многому другому. Следуя этим рекомендациям, вы сможете значительно повысить безопасность своего VPS и защитить свои данные и приложения от вредоносных действий.

Лучшие практики по обеспечению безопасности вашего VPS

Защита вашего VPS включает в себя внедрение ряда лучших практик, предназначенных для защиты вашего сервера от потенциальных угроз. Вот несколько важных шагов, которые помогут обеспечить безопасность вашего VPS:

Регулярные обновления и управление исправлениями

- Важность обновлений . Поддержание актуальности вашего программного обеспечения — один из самых простых, но эффективных способов защитить ваш VPS. Обновления часто включают исправления уязвимостей безопасности, которыми могут воспользоваться злоумышленники.

- Автоматические и ручные обновления . Рассмотрите возможность включения автоматических обновлений для критических исправлений безопасности. Для других обновлений может быть предпочтительнее использовать ручной подход, чтобы обеспечить совместимость и стабильность.

Надежные механизмы аутентификации

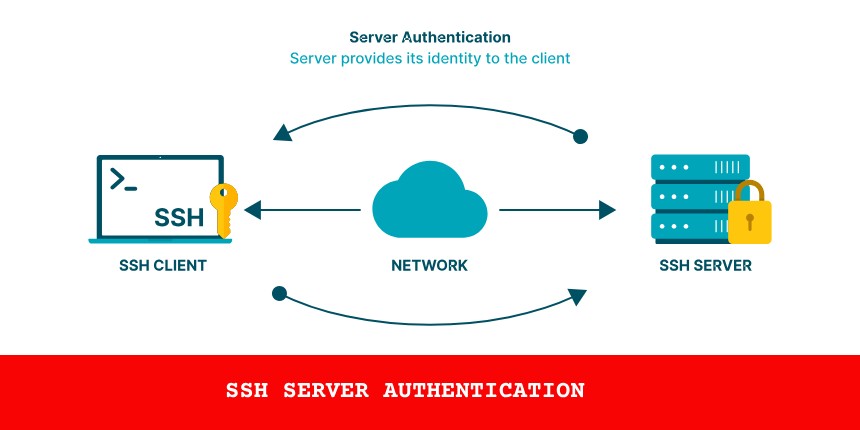

- Ключи SSH : используйте ключи SSH вместо паролей для доступа к вашему VPS. Ключи SSH обеспечивают более высокий уровень безопасности, поскольку они не подвержены атакам методом перебора.

- Двухфакторная аутентификация (2FA) . Внедрите 2FA, чтобы добавить дополнительный уровень безопасности. Даже если ваш пароль взломан, 2FA может предотвратить несанкционированный доступ.

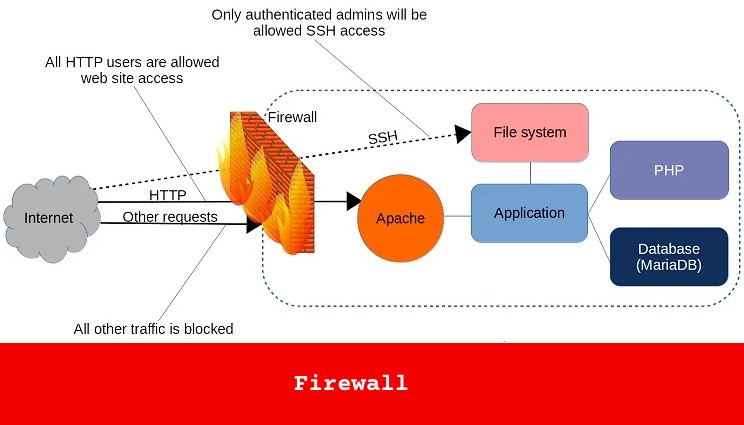

Конфигурация брандмауэра

- Настройка брандмауэра . Брандмауэр — это ваша первая линия защиты от несанкционированного доступа. Настройте свой брандмауэр так, чтобы разрешать только необходимый трафик в и из вашего VPS. (Вы можете использовать Linux iptables или ufw — простой брандмауэр)

- Общие правила брандмауэра : реализуйте правила, которые по умолчанию блокируют весь входящий трафик и разрешают только определенные порты и IP-адреса, необходимые для ваших приложений.

Системы обнаружения вторжений (IDS)

- Типы IDS : Сетевые IDS отслеживают сетевой трафик на предмет подозрительной активности, тогда как IDS на основе хоста сосредоточены на мониторинге самой системы.

- Внедрение и мониторинг : разверните IDS для постоянного мониторинга вашего VPS на предмет признаков вторжения. Регулярно просматривайте оповещения и журналы IDS, чтобы оперативно реагировать на потенциальные угрозы.

Стратегии защиты и резервного копирования данных

Защита ваших данных и обеспечение возможности восстановления после любого инцидента являются важнейшими аспектами безопасности VPS. Вот несколько стратегий, которые помогут защитить ваши данные:

Шифрование

- Важность шифрования . Шифрование данных как при хранении, так и при передаче необходимо для защиты конфиденциальной информации от несанкционированного доступа. Шифрование гарантирует, что даже если данные будут перехвачены или доступны без разрешения, они останутся нечитаемыми.

- Инструменты и методы :

- Данные в состоянии покоя : используйте инструменты полнодискового шифрования, такие как LUKS (Linux Unified Key Setup), для шифрования всего устройства хранения. Для баз данных рассмотрите возможность использования встроенных функций шифрования, предоставляемых системой управления базами данных.

- Данные в пути : внедрение сертификатов SSL/TLS для шифрования данных, передаваемых по сетям. Такие инструменты, как Let's Encrypt, предоставляют бесплатные сертификаты SSL/TLS для защиты веб-трафика.

Регулярное резервное копирование

- Планирование резервного копирования : установите регулярный график резервного копирования, чтобы обеспечить частое резервное копирование всех важных данных. В зависимости от характера ваших данных вы можете выбрать ежедневное, еженедельное резервное копирование или даже резервное копирование в режиме реального времени.

- Стратегии резервного копирования :

- Полное резервное копирование . Периодически выполняйте полное резервное копирование всей системы, в которое сохраняются все данные и конфигурации.

- Инкрементальные резервные копии . Используйте инкрементальные резервные копии, чтобы сохранить только изменения, внесенные с момента последней резервной копии. Такой подход снижает требования к хранилищу и ускоряет процесс резервного копирования.

- Дифференциальное резервное копирование . Подобно инкрементному резервному копированию, дифференциальное резервное копирование сохраняет изменения, внесенные с момента последнего полного резервного копирования, обеспечивая баланс между скоростью и сложностью восстановления данных.

- Безопасное хранение резервных копий . Храните резервные копии в безопасном удаленном месте для защиты от потери данных из-за физического повреждения, кражи или других локальных происшествий. Рассмотрите возможность использования облачных служб резервного копирования для обеспечения избыточности и простоты доступа.

Мониторинг и регистрация

Эффективный мониторинг и ведение журналов имеют решающее значение для быстрого выявления инцидентов безопасности и реагирования на них.

Инструменты мониторинга системы

- Примеры инструментов мониторинга : используйте такие инструменты, как Nagios, Zabbix или Prometheus, для мониторинга производительности и безопасности вашего VPS. Эти инструменты могут отслеживать различные показатели, такие как загрузка ЦП, использование памяти и сетевой трафик.

- Настройка оповещений : настройте оповещения, чтобы уведомлять вас о любых необычных или подозрительных действиях. Это может включать попытки входа в систему с незнакомых IP-адресов, внезапные скачки использования ресурсов или несанкционированные изменения в системных файлах.

Управление журналами

- Важность ведения журналов . Журналы обеспечивают запись системной активности, которая может иметь неоценимое значение для диагностики проблем и расследования инцидентов безопасности. Убедитесь, что ведение журнала включено для всех критически важных служб и приложений.

- Инструменты для управления журналами . Используйте такие инструменты, как стек ELK (Elasticsearch, Logstash, Kibana), для сбора, анализа и визуализации журналов. Регулярно просматривайте журналы для выявления любых аномалий или признаков компрометации.

- Политики хранения журналов . Внедрите политики хранения журналов, чтобы хранить журналы в течение соответствующего периода времени, балансируя потребность в исторических данных с ограничениями на хранилище. Убедитесь, что журналы хранятся надежно и защищены от несанкционированного доступа.

Следуя этим стратегиям защиты данных и резервного копирования, вы можете повысить отказоустойчивость вашего VPS, гарантируя, что ваши данные останутся в безопасности и смогут быть восстановлены в случае нарушения безопасности или других инцидентов.

Управление пользователями и контроль доступа

Правильное управление пользователями и контроль доступа являются жизненно важными компонентами безопасности VPS. Обеспечение доступа только авторизованным пользователям и правильное управление их разрешениями может значительно снизить риск несанкционированного доступа и утечки данных.

Принцип наименьших привилегий

- Минимальные разрешения : назначьте пользователям минимальный уровень доступа, необходимый для выполнения их задач. Это снижает потенциальный ущерб от взлома учетных записей.

- Регулярные проверки разрешений . Периодически проверяйте разрешения пользователей, чтобы убедиться, что они по-прежнему подходят. Удалите или обновите разрешения для пользователей, которым они больше не нужны.

Политики безопасного доступа

- Политика надежных паролей : применяйте политику надежных паролей, требующую сложных и уникальных паролей. Поощряйте или предписывайте использование менеджеров паролей, чтобы помочь пользователям безопасно управлять своими паролями.

- Политики блокировки учетных записей . Внедрите политики блокировки учетных записей для предотвращения атак методом перебора. После определенного количества неудачных попыток входа заблокируйте учетную запись и уведомите об этом пользователя или администратора.

- Тайм-ауты сеанса : настройте тайм-ауты сеанса для выхода пользователей из системы после периода бездействия. Это помогает предотвратить несанкционированный доступ из автоматических сеансов.

Многофакторная аутентификация (MFA)

- Внедрите MFA : добавьте дополнительный уровень безопасности, требуя от пользователей предоставления двух или более факторов проверки для доступа к своим учетным записям. Это может включать в себя что-то, что они знают (пароль), что-то, что у них есть (токен безопасности) или то, чем они являются (биометрическая проверка).

- Инструменты MFA . Используйте инструменты и службы MFA, такие как Google Authenticator, Authy, или аппаратные токены, такие как YubiKey.

Списки контроля доступа (ACL)

- Детальный контроль доступа . Используйте списки ACL, чтобы определить, какие пользователи или системные процессы могут получить доступ к определенным ресурсам. Это позволяет точно настроить контроль над разрешениями пользователей.

- Разрешения для файлов и каталогов . Тщательно настройте разрешения для файлов и каталогов, чтобы конфиденциальные данные были доступны только авторизованным пользователям. Используйте такие инструменты, как

chmod,chownиsetfaclдля управления этими разрешениями.

Управление учетными записями пользователей

- Создайте отдельные учетные записи пользователей . Избегайте использования учетной записи root для ежедневных операций. Создайте отдельные учетные записи пользователей с соответствующими привилегиями для разных задач.

- Отключить неиспользуемые учетные записи . Регулярно проверяйте учетные записи пользователей и отключайте или удаляйте учетные записи, которые больше не нужны. Это уменьшает количество потенциальных точек входа для злоумышленников.

- Использование Sudo : настройте sudo, чтобы пользователи могли выполнять административные задачи без необходимости полного root-доступа. Этим можно управлять через файл

/etc/sudoers.

Безопасный удаленный доступ

- VPN для удаленного доступа . Требуйте от пользователей подключения через виртуальную частную сеть (VPN) при удаленном доступе к VPS. Это шифрует соединение и добавляет дополнительный уровень безопасности.

- Конфигурация SSH :

- Отключить вход с правами root : запретите прямой вход с правами root, установив

PermitRootLogin noв файле конфигурации SSH (/etc/ssh/sshd_config). - Изменить порт SSH по умолчанию : измените порт SSH по умолчанию (22) на нестандартный порт, чтобы снизить риск автоматических атак.

- Аутентификация по ключу SSH : для доступа к VPS требуется аутентификация по ключу SSH вместо паролей. Убедитесь, что ключи защищены надежными парольными фразами.

- Отключить вход с правами root : запретите прямой вход с правами root, установив

Внедрив надежные меры управления пользователями и контроля доступа, вы можете значительно повысить безопасность вашего VPS, гарантируя, что доступ будут иметь только авторизованные пользователи, а их действия будут должным образом отслеживаться и контролироваться.

Заключение

Обеспечение безопасности вашего VPS — это непрерывный процесс, требующий внимания к деталям и упреждающего подхода. Применяя лучшие практики, изложенные в этом руководстве, вы сможете защитить свой сервер от широкого спектра угроз безопасности и обеспечить безопасность ваших данных и приложений.

Как один из соучредителей Codeless, я предлагаю свой опыт разработки WordPress и веб-приложений, а также опыт эффективного управления хостингом и серверами. Моя страсть к приобретению знаний и энтузиазм к созданию и тестированию новых технологий побуждают меня постоянно внедрять инновации и совершенствоваться.

Экспертиза:

Веб-разработка,

Веб-дизайн,

Системное администрирование Linux,

SEO

Опыт:

15-летний опыт веб-разработки, включая разработку и проектирование некоторых из самых популярных тем WordPress, таких как Specular, Tower и Folie.

Образование:

У меня есть степень в области инженерной физики и магистра наук в области материаловедения и оптоэлектроники.

Твиттер, Линкедин