Атаки социальной инженерии: как обучать пользователей и обеспечивать безопасность WordPress

Опубликовано: 2023-10-26Атаки социальной инженерии — это не типичные технические хаки; они включают манипулирование людьми с целью раскрытия конфиденциальной информации или выполнения действий, ставящих под угрозу безопасность. Для пользователя или администратора WordPress понимание этих угроз и защита от них имеют решающее значение для защиты целостности вашего веб-сайта.

В этом сообщении блога мы исследуем мир атак социальной инженерии, проливая свет на то, что они собой представляют, как они работают и, самое главное, как обучать себя и своих пользователей обеспечению безопасности WordPress .

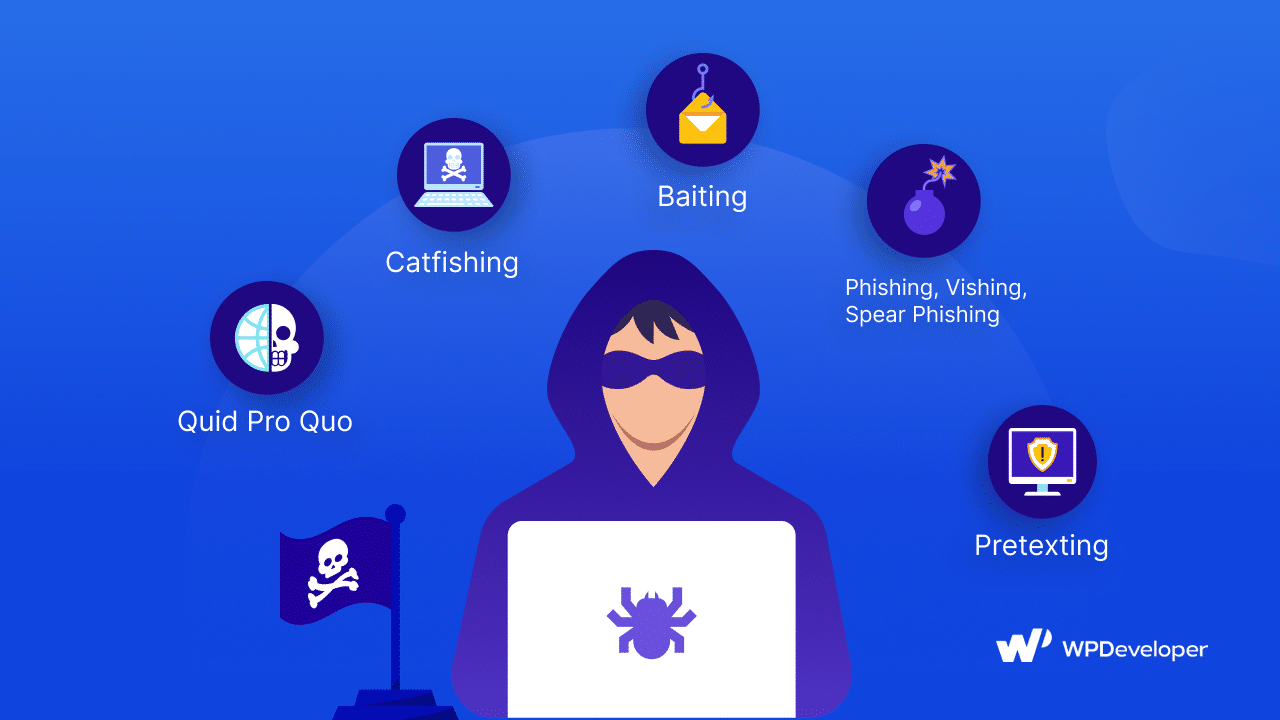

Атаки социальной инженерии: типы, методы и их мощные угрозы

Атаки социальной инженерии бывают разных форм, каждая из которых предназначена для использования психологии человека , а не технических уязвимостей. В этом разделе мы углубимся в различные типы атак социальной инженерии, изучим, как они функционируют, и оценим значительную опасность, которую они представляют для безопасности веб-сайтов WordPress и онлайн-платформ.

Фишинговые атаки: искусство обмана

Как они работают : Фишинговые атаки включают использование мошеннических электронных писем, сообщений или веб-сайтов, которые кажутся законными, с целью обманом заставить людей раскрыть конфиденциальную информацию, такую как имена пользователей, пароли или данные кредитной карты.

Уровень опасности: Фишинговые атаки являются одними из наиболее распространенных и опасных тактик социальной инженерии. Успешная фишинговая атака может привести к несанкционированному доступу к вашей панели администратора WordPress или компрометации учетных записей пользователей.

Претекстинг: создание тщательно продуманных ложных сценариев

Как они работают : Претекстинг предполагает создание сфабрикованного сценария или предлога для манипулирования людьми с целью раскрытия личной или конфиденциальной информации. Злоумышленники часто выдают себя за надежных лиц, например представителей службы поддержки клиентов.

Уровень опасности: предварительный текст может привести к утечке данных или краже личных данных, что потенциально может нанести значительный ущерб пользователям WordPress и их веб-сайтам.

Нападки-приманки: искушение как оружие

Как они работают : Атаки-приманки предлагают заманчивые загрузки или контент, например бесплатное программное обеспечение, содержащее вредоносное ПО. Пользователи неосознанно загружают вредоносные файлы, когда соблазняются на наживку.

Уровень опасности : атаки-приманки могут привести к внедрению вредоносного ПО на ваш веб-сайт, причинению вреда посетителям вашего сайта и потенциальному повреждению веб-сайта или утечке данных.

Атаки «услуга за услугу»: ложное обещание

Как они работают . В ходе атак типа «услуга за услугу» киберпреступники обещают услугу или выгоду в обмен на конфиденциальную информацию. Они могут предложить решить проблему, например техническую поддержку, в обмен на учетные данные для доступа.

Уровень опасности : эти атаки могут привести к несанкционированному доступу к вашему веб-сайту, что позволит злоумышленникам манипулировать контентом, красть данные или создавать другие проблемы с безопасностью.

Скрытые атаки: искусство сливаться с толпой

Как они работают : Скрытые атаки включают в себя физическое преследование уполномоченного лица в зону с ограниченным доступом или, в цифровой сфере, убеждение людей предоставить доступ к информации или областям с ограниченным доступом.

Уровень опасности : если ваша хостинговая среда WordPress будет взломана из-за взлома, это может привести к несанкционированному доступу, потере данных или порче веб-сайта.

Понимание различных типов и методов атак социальной инженерии — это первый шаг в защите вашего веб-сайта WordPress от них.

Укрепите безопасность WordPress от социальной ловли рыбы

Чтобы укрепить свое присутствие в Интернете и защитить ценный контент от постоянно надвигающейся опасности атак социальной инженерии, крайне важно обучать своих пользователей.

Повышать осведомленность

Обучение пользователей: проводите регулярные тренинги, чтобы ваши пользователи знали о различных тактиках социальной инженерии. Объясните, как работают эти атаки, и поделитесь примерами из реальной жизни, чтобы выявить потенциальные риски.

Политика безопасности: разработайте комплексную политику безопасности для вашего веб-сайта, изложив лучшие практики для пользователей. Сделайте его легко доступным, чтобы пользователи могли обращаться к нему в любое время.

Симуляторы фишинга

Имитированные атаки. Рассмотрите возможность имитации фишинговых атак на своих пользователей. Эти контролируемые упражнения имитируют реальные попытки фишинга, помогая пользователям распознавать подозрительные электронные письма и сообщения и сообщать о них.

Обратная связь и обучение. Обеспечьте немедленную обратную связь пользователям, которые стали жертвами симулированных попыток фишинга. Используйте это как обучающий момент, чтобы повысить их осведомленность и реакцию на реальные угрозы.

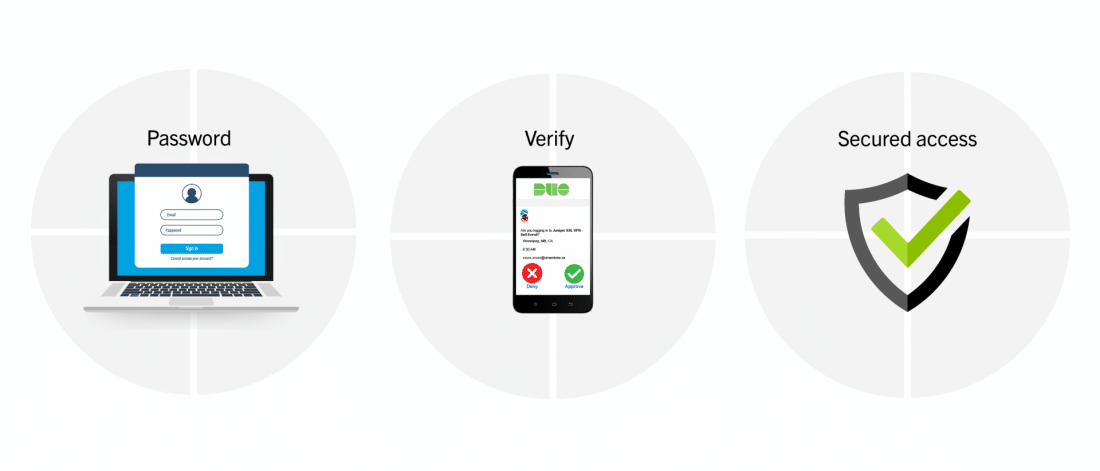

Многофакторная аутентификация (MFA)

Реализация MFA: Поощряйте или требуйте от пользователей включения многофакторной аутентификации или блокировки IP . MFA добавляет дополнительный уровень безопасности, значительно усложняя злоумышленникам несанкционированный доступ.

Удобные для пользователя параметры. Предлагайте удобные для пользователя параметры MFA, такие как приложения для смартфонов, текстовые сообщения или биометрические данные, чтобы сделать его удобным для ваших пользователей.

Источник: Университет Манитобы.

Регулярные обновления и исправления

Обслуживание системы: Подчеркните важность поддержания своих систем и браузеров в актуальном состоянии. Многие атаки социальной инженерии используют уязвимости устаревшего программного обеспечения.

Обновления WordPress. Убедитесь, что ваше ядро, темы и плагины WordPress регулярно обновляются для устранения любых уязвимостей безопасности.

Бдительность в электронной почте и общении

Проверка: попросите пользователей проверять подлинность электронных писем и сообщений, прежде чем предпринимать какие-либо действия. Проверьте личность отправителя, особенно если запрос кажется подозрительным.

Сообщать о подозрительной активности . Поощряйте пользователей сообщать о любых необычных или подозрительных действиях, будь то странное электронное письмо, странное всплывающее окно или неожиданное поведение системы.

Управление паролями

Надежные пароли: поощряйте использование надежных и уникальных паролей. Поощряйте внедрение менеджеров паролей, чтобы упростить и защитить учетные данные для входа.

Смена паролей. Подчеркните важность регулярной смены паролей и предотвращения повторного использования паролей в нескольких учетных записях.

Контроль доступа

Наименьшие привилегии. Внедрите принцип наименьших привилегий, гарантируя, что пользователи имеют только доступ и разрешения, необходимые для выполнения их ролей или обязанностей.

Разрешения пользователей: регулярно проверяйте и корректируйте разрешения пользователей, чтобы минимизировать риск несанкционированного доступа.

План реагирования на инциденты

Обучение реагированию: обучение пользователей действиям, которые следует предпринять в случае инцидента безопасности. Убедитесь, что они знают, как сообщать о атаках, реагировать на них и восстанавливаться после них.

Тестирование. Периодически проверяйте свой план реагирования на инциденты, чтобы убедиться, что все знают свои роли и обязанности.

Воспитывайте культуру бдительности в отношении социальных атак

Повышая осведомленность, проводя моделирование и внедряя многофакторную аутентификацию, вы даете своим пользователям возможность распознавать и противодействовать хитрым тактикам социальных инженеров. Регулярные обновления, надежное управление паролями и хорошо структурированный план реагирования на инциденты еще больше укрепят вашу защиту. Вместе эти меры создают надежную культуру безопасности, которая защищает ваш веб-сайт WordPress от постоянных угроз, с которыми он сталкивается.

Не забудьте посетить нашу страницу блога, чтобы увидеть больше обновлений, блогов или руководств, связанных с WordPress и другими, а также присоединиться к нашему дружному сообществу Facebook , чтобы присоединиться ко всем экспертам по WordPress.