7 Vulnerabilități pluginurile dvs. de securitate WordPress nu vă pot proteja (și cum să le reparați manual)

Publicat: 2025-01-27Dacă sunteți ca majoritatea utilizatorilor WordPress, atunci ați instalat probabil un plugin de securitate pentru a vă ajuta să vă păstrați site -ul web în siguranță. Acesta este un prim pas excelent și va gestiona o mare parte din protecția dvs.-mai ales dacă ați activat autentificarea cu doi factori.

Dar observați că am accentuat primul pas. Am făcut asta în mod deliberat pentru că mulți oameni cred că este singurul pas pe care trebuie să -l facă. Dacă vă pasă cu adevărat de securitatea site -ului dvs., atunci nu ar trebui să fie.

Vestea bună este că, cu o configurație manuală ușoară, puteți îmbunătăți securitatea WordPress la nivelul serverului și puteți face site -ul dvs. semnificativ mai rezistent la atacuri. Ca un bonus suplimentar, te vei simți ca un expert în securitate WordPress în timp ce îl vei face - probabil cea mai importantă parte a întregului proces. 😉

Așadar, dacă sunteți gata să vă transformați de la un utilizator WordPress casual într -un profesionist și să faceți site -ul dvs. web rezistent, atunci să începem.

Cutie de instrumente

Credeți sau nu, pentru a scoate acest lucru, veți avea nevoie doar de trei (eventual patru) instrumente.

- Verificați site -ul sucuri : instrument gratuit pentru a rula scanarea inițială și pentru a vă verifica modificările.

- Anteturi de securitate : Un alt instrument gratuit care oferă feedback detaliat cu privire la configurațiile de securitate a site -ului web.

- Acces la panoul dvs. de control de găzduire : Folosesc cpanel, dar voi acoperi ce să faceți dacă aveți altceva.

- Un editor de text (poate): Panoul dvs. de control de găzduire probabil are unul încorporat, astfel încât acest lucru nu este necesar, dar îl listez aici doar în caz.

Cel mai complicat lucru din lista de mai sus va fi accesarea CPANEL. Nu este dificil, dar fiecare companie de găzduire are propriul lor mod de a o face și dacă nu ai făcut -o niciodată până atunci, trebuie să -ți dai seama.

Cel mai simplu mod de a -l aborda (dacă nu sunteți sigur) este să mergeți la baza de cunoștințe a site -ului dvs. web a companiei dvs. de găzduire și să căutați „cpanel”. Dacă asta nu vă duce nicăieri, atunci accesați asistența lor pentru clienți.

Rularea verificărilor inițiale de securitate

Înainte de a începe să trântești cu codul site -ului tău, mai întâi doriți să verificați cum se ocupă în prezent securitatea. Modificările pe care le voi arăta că sunteți foarte specific, astfel încât doriți să vă asigurați că sunt de fapt necesare pentru site -ul dvs.

În cele mai multe cazuri - mai ales dacă vă bazați pe găzduirea partajată - va trebui să le faceți. Cu toate acestea, pe unele planuri de găzduire WordPress gestionate de nivel superior, este posibil ca gazda dvs. să poată face modificările în numele dvs. Prin urmare, de ce rularea acestor scanări în prealabil este importantă.

Verificarea site -ului sucuri

Pentru a începe, accesați instrumentul de verificare a site -ului Sucuri și lipiți adresa site -ului dvs. web în scaner:

Faceți clic pe Trimiteți și lăsați -l pe Sucuri să -și funcționeze magia.

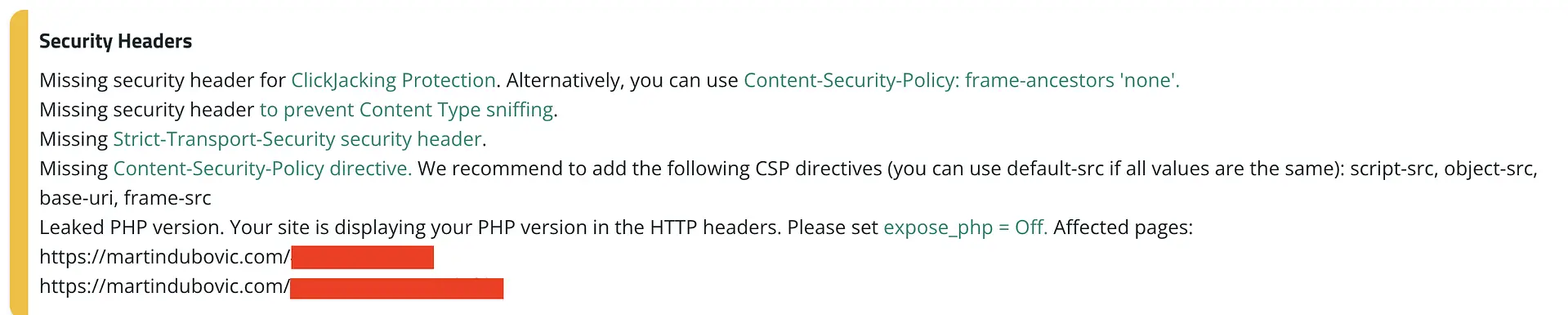

În scopul acestui tutorial, am neprotejat intenționat site -ul meu personal pentru a vă arăta cum arată configurația standard WordPress (înainte de a face modificările):

După cum puteți vedea, scanarea a dezvăluit cinci lacune de securitate pe care le -ați vedea în orice configurare tipică WordPress. Voi explica ce înseamnă ei într -o clipă.

Anteturi de securitate

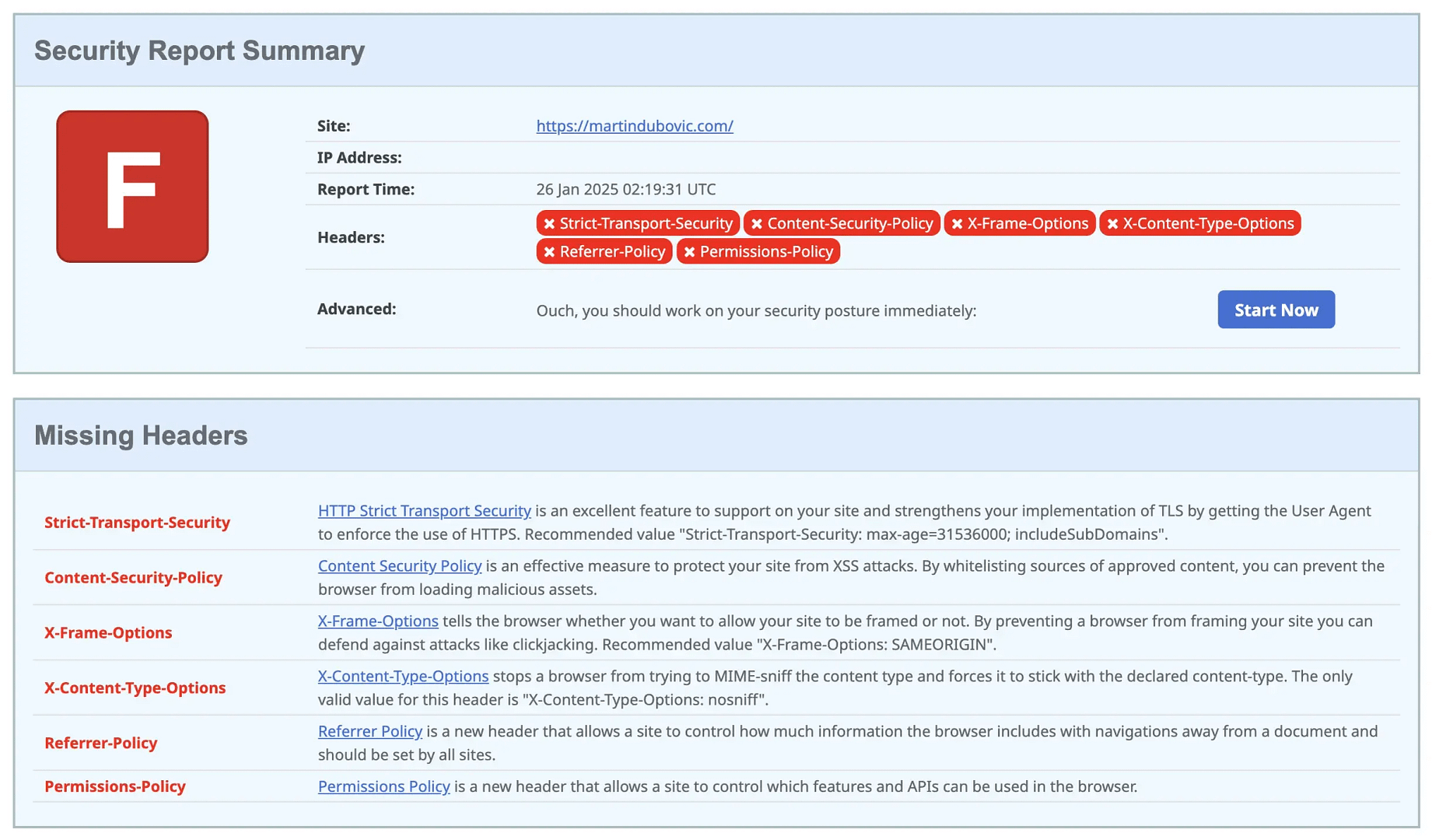

În timp ce Sucuri ne-a oferit o vedere bună a păsărilor, haideți să ne facem cu adevărat nerd pentru o clipă și să verificăm ce au de spus anteturile de securitate. Primul pas este exact același cu Sucuri - doar tastați sau lipiți adresa site -ului dvs. web în instrument și faceți clic pe scanare .

În funcție de cât de mare este site -ul dvs., rezultatele ar putea dura oriunde de la o secundă până la ... bine, mai mult. 😅 Rezultatul meu inițial arăta astfel:

Toate culorile roșii și F -ul uriaș ar putea arăta un pic intimidant, dar de fapt ne oferă câteva informații foarte utile. Fiecare dintre aceste mărci roșii subliniază un antet de securitate lipsă care face ca site -ul dvs. să fie mai vulnerabil.

De asemenea, vreau să reevazizez că veți vedea aceste rezultate chiar și cu faptul că aveți WordFence sau un alt plugin de securitate instalat pe site -ul dvs. Excepția este dacă compania dvs. de găzduire sau altcineva face modificările pe care le vom face înaintea voastră.

Înțelegerea tuturor steagurilor roșii

Acum să organizăm tot ce au găsit scanările noastre - există o anumită suprapunere între instrumente, dar fiecare a surprins și unele probleme unice.

Emite ambele instrumente prinse 🤝

- Conținut-securitate-politică lipsește în întregime-ceea ce înseamnă că nu există nimic care să controleze ceea ce scripturile și conținutul se pot încărca pe site. ℹ️ Fără aceste controale, codul rău intenționat ar putea fi injectat și rulat pe paginile dvs., compromițând potențial site -ul dvs. și vizitatorii.

- Opțiuni X-Frame lipsește, ceea ce lasă site-ul vulnerabil la încercările de clic pentru încorporarea neautorizată. ℹ️ Clickjacking este atunci când atacatorii îi păcălesc pe utilizatori să facă clic pe ceva diferit de ceea ce văd, adesea prin stratificarea invizibilă a site -ului dvs. legitim sub conținut rău intenționat.

- Opturile de tip conținut nu sunt setate, ceea ce ar putea permite atacuri de confuzie de tip mime. ℹ️ Confuzia de tip MIME apare atunci când un browser este păcălit să trateze un tip de fișier ca altul, care poate executa cod dăunător.

Descoperirile unice ale lui Sucuri 🔍

- Versiunea PHP este vizibilă în anteturile HTTP. ℹ️ Când atacatorii pot vedea versiunea dvs. PHP, ei știu exact ce vulnerabilități ar putea funcționa împotriva site -ului dvs. - cum ar fi să aveți un model al sistemului dvs. de securitate.

Insight -urile suplimentare ale antetului de securitate 🔬

- Nici o politică de referință în vigoare. ℹ️ Fără această politică, site -ul dvs. ar putea scurge informații sensibile despre modelele de navigare ale utilizatorilor dvs. pe alte site -uri web.

- Politica de permisiuni nu a fost configurată. ℹ️ Aceasta înseamnă că orice pagină de pe site -ul dvs. ar putea solicita accesul la camerele, microfoanele sau datele de locație ale vizitatorilor fără restricții.

- Lipsește securitatea strictă . ℹ️ Fără acest antet, conexiunile pe site -ul dvs. ar putea retrograda de la HTTPS la HTTP, ceea ce le face vulnerabile la interceptare.

Frumusețea rezolvării acestor probleme este că nu trebuie să înțelegeți fiecare detaliu tehnic - trebuie doar să implementați corect soluțiile. Ceea ce, în mod convenabil, este exact ceea ce urmează să facem.

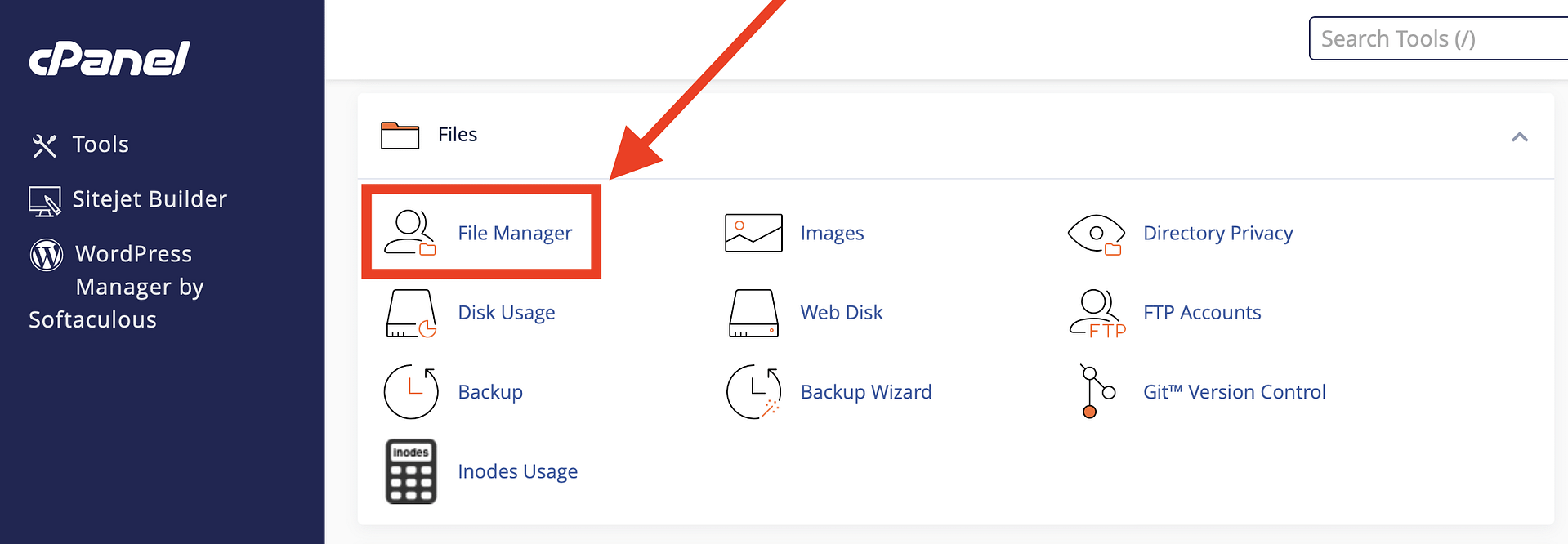

Găsirea drumului către fișierele serverului

Presupunând că aveți cpanel așa cum fac eu, faceți clic pe File Manager în tabloul de bord:

Dacă utilizați altceva decât cpanel, atunci puteți descărca Filezilla (este gratuit și iată un ghid rapid despre cum să îl utilizați). După ce îl instalați, utilizați detaliile FTP din tabloul de bord de găzduire pentru a vă conecta la serverul dvs.:

- Gazdă:

ftp.yoursite.com- Verificați dublu dacă aceasta este adresa corectă din secțiunea FTP a CPANEL - Nume utilizator:

your-username - Parolă:

your-password - Portul:

21- Verificați, de asemenea, dacă acesta este portul pe care îl utilizează configurarea dvs. (FTP în cpanel)

Unele gazde vă vor oferi, de asemenea, propria alternativă CPANEL care ar putea funcționa în mod similar. Cu alte cuvinte, s -ar putea să nu fie necesar să utilizați Filezilla. Dacă nu sunteți sigur, întrebați asistența pentru clienți.

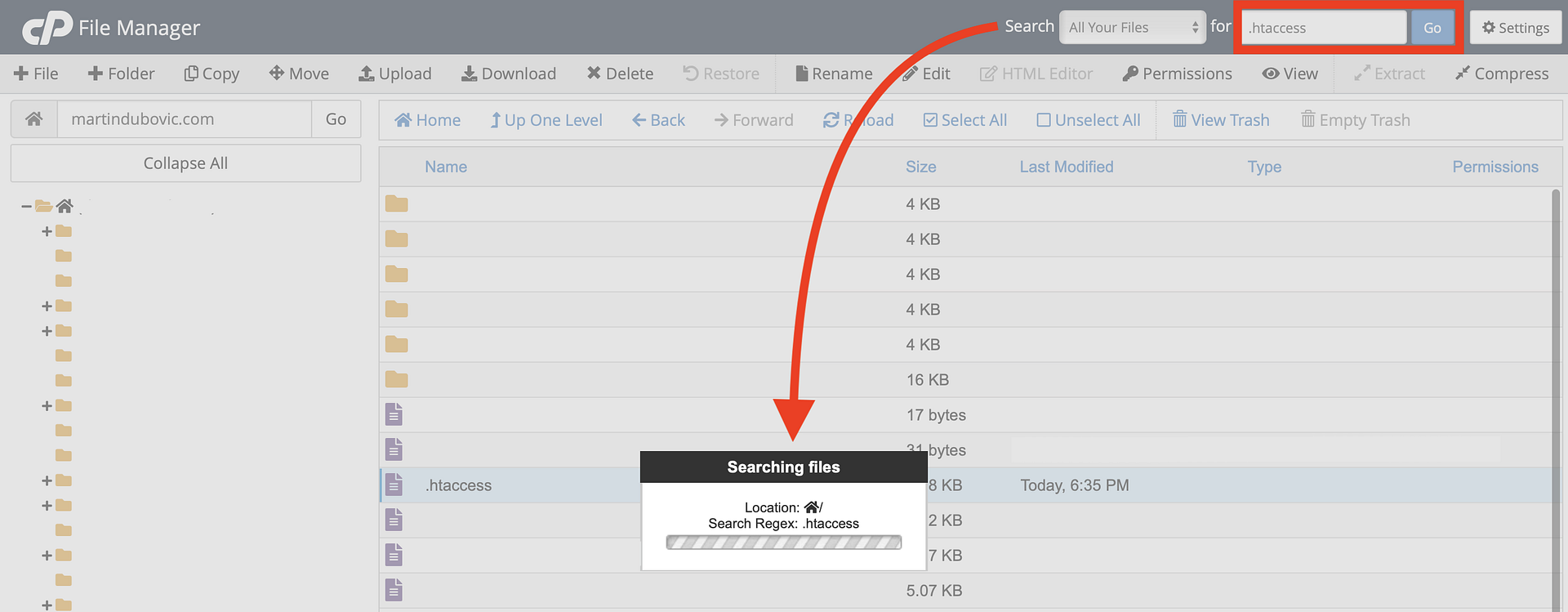

Localizarea fișierului .htaccess

După ce vă conectați, veți vedea ceva care arată ca browserul de fișiere al computerului. Trebuie să găsim un fișier specific numit .htaccess - controlează modul în care serverul dvs. gestionează diverse setări de securitate. Cel mai simplu mod de a găsi este să utilizați funcția de căutare a managerului de fișiere CPANEL în partea dreaptă sus. Utilizatorii Filezilla se pot baza pe o caracteristică similară.

Tastați .htaccess în fereastră și faceți clic pe Go .

Dacă aveți un singur site web legat de contul dvs. de găzduire, acest lucru ar trebui să fie destul de simplu. Dacă aveți mai multe site -uri, atunci asigurați -vă că faceți clic pe fișierul .htaccess care este asociat cu site -ul la care veți face aceste modificări.

Un alt detaliu potențial TripWire pentru care trebuie să aveți grijă este faptul că, chiar și pe o configurație a site -ului unic, probabil că veți mai avea alte fișiere .htaccess -ish. Practic fișiere care au .htaccess în numele lor, dar apoi și alte cuvinte sau caractere.

Nu vrei niciunul dintre acestea. Vrei doar cel care se numește .htaccess și nimic altceva.

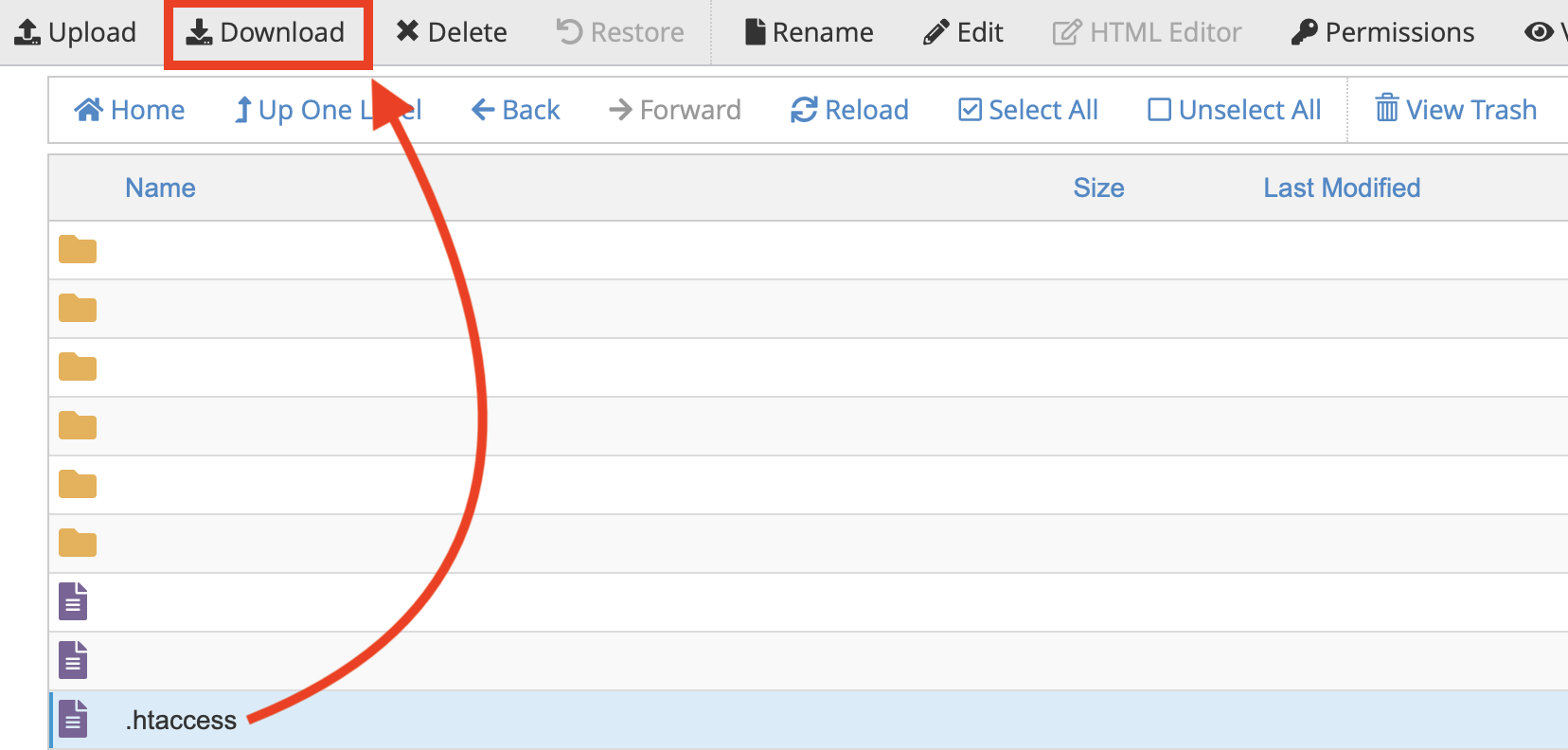

Adăugarea codului la fișierul .htaccess pentru a remedia problemele de securitate

După ce localizați fișierul, veți dori să îl descărcați înainte de a face orice modificări. În acest fel, dacă ceva nu merge bine, aveți o copie de rezervă pe care o puteți încărca din nou în folder.

Nimic nu ar trebui să meargă greșit, dar mai bine să fii în siguranță decât tu știi-ce .

După ce backup -ul dvs. este descărcat în siguranță, puteți continua cu editarea fișierului .htaccess . În managerul de fișiere CPanel, faceți clic dreapta pe fișier și selectați Editare . Dacă utilizați Filezilla, faceți clic dreapta și alegeți View/Editare -acest lucru va deschide fișierul în editorul de text implicit.

Următoarea parte este vârful întregii misiuni. Aici ajungi să te simți ca un expert în securitate WordPress pentru un scurt moment. Bucurați -vă de el cât durează.

Unde să puneți codul în fișierul dvs. .htaccess 👨🏻💻

Instalațiile WordPress au de obicei mai multe secțiuni aici, marcate de comentarii care încep cu # BEGIN și # END .

Căutați o linie care spune acest lucru:

# END WordPressCea mai sigură abordare este să adăugați anteturile de securitate imediat după aceasta . Dacă nu vedeți linia exactă sau dacă nu sunteți sigur, puteți adăuga anteturile chiar la sfârșitul fișierului - asigurați -vă că lăsați o linie goală între orice cod existent și noile completări.

Iată codul:

# BEGIN Security Headers Header unset X-Powered-By php_flag expose_php Off Header set X-Frame-Options "SAMEORIGIN" Header set X-Content-Type-Options "nosniff" Header set Strict-Transport-Security "max-age=31536000; includeSubDomains" Header set Content-Security-Policy "default-src 'self' 'unsafe-inline' 'unsafe-eval' *; script-src 'self' 'unsafe-inline' 'unsafe-eval' * data: blob:; style-src 'self' 'unsafe-inline' *; img-src 'self' data: *; frame-src 'self' *; font-src 'self' data: *; media-src 'self' *;" Header set Referrer-Policy "strict-origin-when-cross-origin" Header set Permissions-Policy "camera=(), microphone=(), geolocation=(), payment=()" # END Security HeadersDupă ce ați terminat, faceți clic pe salvare modificări din partea dreaptă sus. Pentru utilizatorii non-Cpanel, găsiți orice buton echivalent este pe propria interfață.

Cu asta, puteți rula din nou scanările de securitate pentru a vedea impactul modificărilor dvs.

Re-rularea verificărilor de securitate

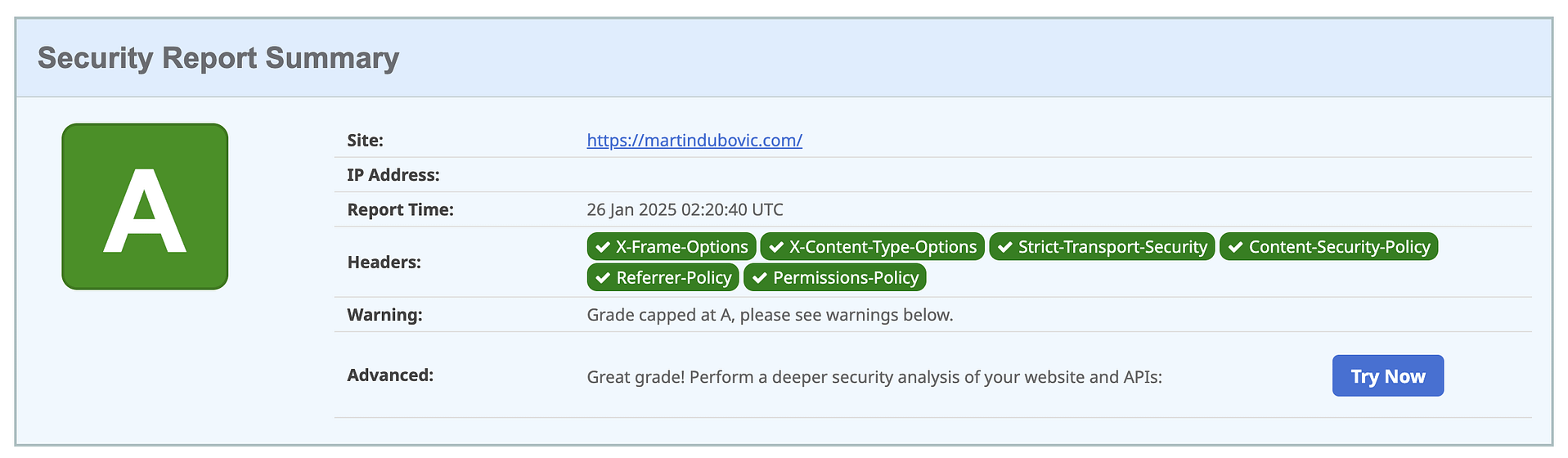

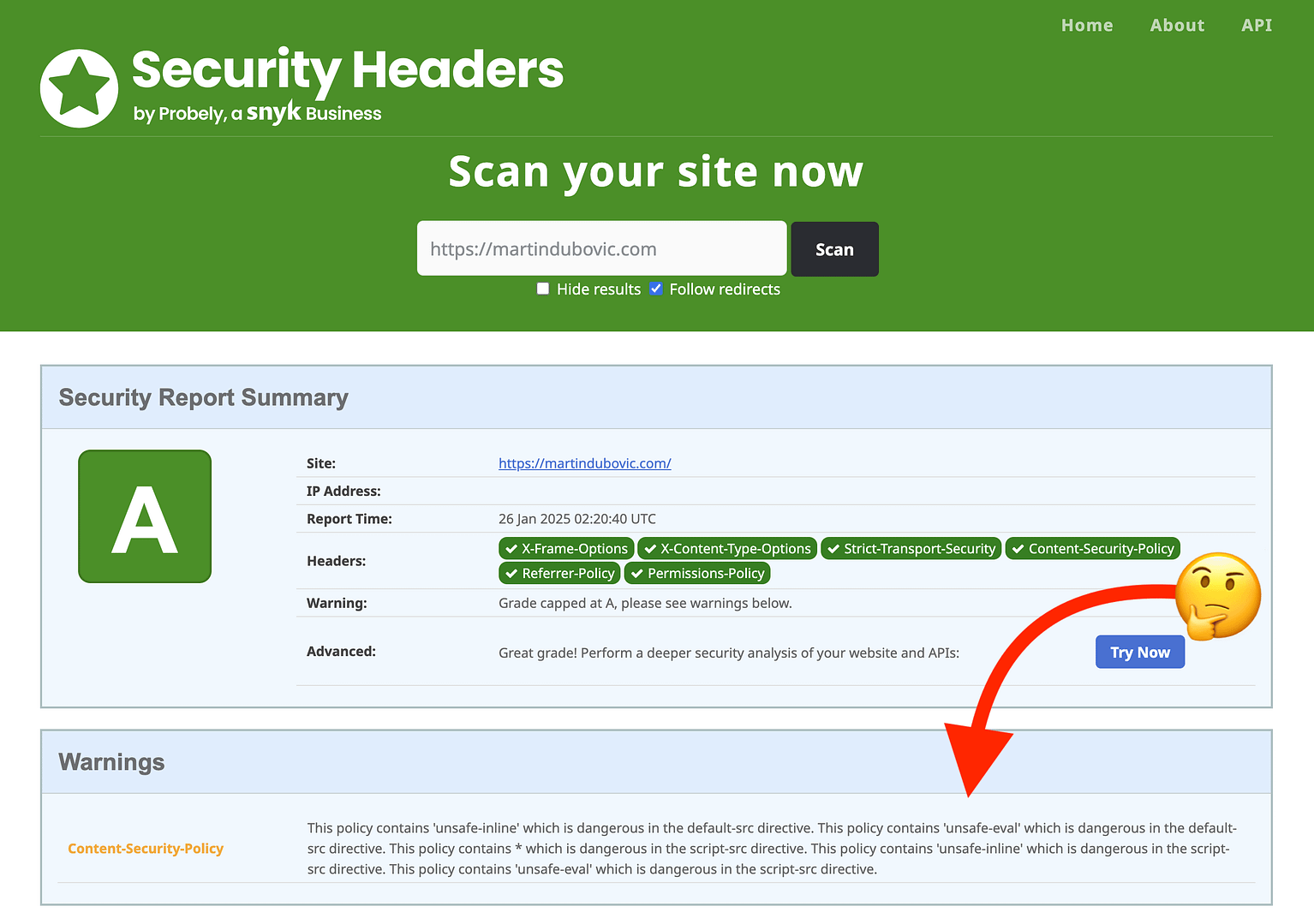

În primul rând, verificați anteturile de securitate:

Nu prea rău, nu?

Am trecut de la un F la un A.

Vorbește despre o strălucire!

Fiecare antet de securitate pe care l -am configurat se arată ca implementat corespunzător.

În continuare, să verificăm sucuri:

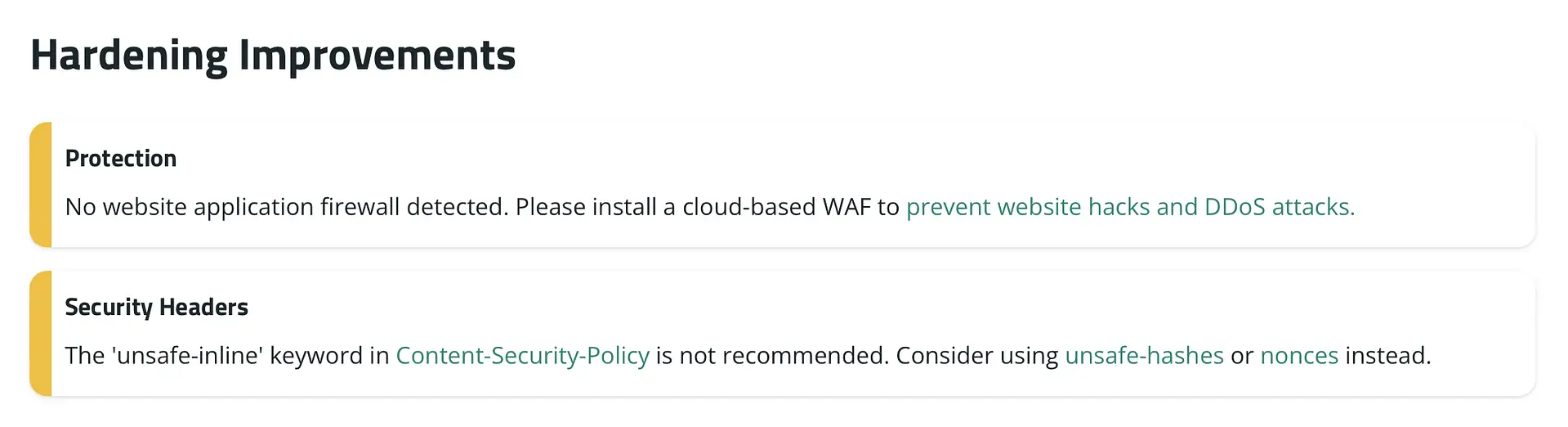

Mult mai bine, dar ciudat, există încă două avertismente.

Primul este de fapt un fals pozitiv, deoarece știu că site -ul meu are Wordfence care rulează. Nu am nicio explicație pentru acest lucru decât poate că Sucuri nu recunoaște WordFence din orice motiv. Dacă vedeți același avertisment și știți, de asemenea, că aveți un WAF instalat, atunci ignorați -l.

Al doilea mesaj este puțin diferit. De asemenea, apare în rezultatul anteturilor de securitate, sub un raport de grad stelar pe care ți -am arătat -o deja:

Iată lucrul:

În ciuda faptului că a fost semnalat ca „periculos” de ambele instrumente, utilizarea liniei nesigure este de fapt perfect în regulă.

WordPress are nevoie de anumite abilități JavaScript și CSS pentru a funcționa - în special pentru editorul și pluginurile de bloc. Așadar, în timp ce există modalități mai stricte din punct de vedere tehnic de a gestiona acest lucru (despre asta sunt aceste referințe nonces ), acest lucru ar rupe site -ul dvs. Literalmente.

Cea mai bună analogie aici este să ne gândim la o casă. Te-ai putea face din punct de vedere tehnic casa ta „mai sigură” prin sigilarea tuturor ferestrelor și ușilor cu ciment, dar asta ar face ca casa ta să nu funcționeze. Aceasta este aceeași idee.

Înfășurarea

Plugin -urile de securitate WordPress sunt fundamentul unei strategii de securitate bune - dar nu pot ajunge la nivelul serverului unde trebuie să fie setate anumite protecții critice.

Capturile de ecran înainte și după scanările de securitate pe care le -ați văzut sunt o dovadă în acest sens.

Și acum că ați citit acest tutorial, puteți să vă luați securitatea WordPress de la „Plugin protejat” la „la nivel de server securizat”.

Pe o notă finală, ca cele mai bune practici de securitate, vă recomand, de asemenea, să faceți următoarele:

- Rulați lunar aceste scanări de securitate.

- Păstrați documentația configurațiilor dvs. de securitate.

- Testați după actualizări majore WordPress pentru a vă asigura că totul funcționează în continuare așa cum este prevăzut.

- Schimbați adresa paginii de conectare.

- Limită încercările de conectare.

- Activați autentificarea cu doi factori (sau 2FA pentru scurt).

- Păstrați plugin -uri și teme actualizate și ștergeți -le pe cele pe care nu le utilizați.

... și multe altele. WordPress Security vă poate duce într -o gaură adâncă de iepure, dar ceea ce ați învățat aici este suficient pentru a vă începe și vă va proteja site -ul de majoritatea atacurilor.

Aveți întrebări? Anunță -mă în comentarii. Aș fi fericit să te ajut.