O que é uma injeção de comando?

Publicados: 2023-05-17A onipresente arquitetura cliente-servidor da Web fornece aos hackers uma vasta superfície de ataque, deixando o site e o servidor vulneráveis à exploração maliciosa. Os riscos de segurança aumentam significativamente se um site estiver configurado para se comunicar com o ambiente do host fornecendo comandos diretamente ao sistema operacional.

Para ativar determinadas funcionalidades, os sites podem precisar interagir com o ambiente shell do servidor, invocando comandos shell ou scripts externos. Se não for implementado com segurança, isso pode permitir que um invasor manipule as variáveis de comunicação e cause estragos no servidor enviando uma solicitação bem elaborada ao sistema operacional. Esse tipo de ataque de injeção é comumente conhecido como injeção de comando.

As injeções de comando são um dos tipos mais devastadores de ataques cibernéticos que os hackers têm em seus kits de ferramentas. A capacidade de interagir com o sistema operacional do host oferece um grande potencial de exploração que vai muito além do escopo do site de destino. As injeções de comando podem ser tão poderosas que um hacker pode até apagar todo o servidor, deixando a vítima para reconstruir toda a infraestrutura do zero.

Neste guia abrangente sobre injeções de comandos, você aprenderá como os invasores podem contornar as defesas que separam os ambientes do site e do servidor e como minimizar o risco de ser vítima desse tipo de ataque cibernético.

Antes de mergulharmos no mundo insidioso das injeções de comandos, vamos revisar como os shells do sistema operacional funcionam e ver como os aplicativos da Web podem interagir com eles. Isso ajudará você a entender qual veículo é usado para entregar solicitações maliciosas ao ambiente do servidor.

O que é um shell de sistema operacional?

Um shell de sistema operacional é um tipo especial de programa que fornece aos usuários uma interface para interagir com o sistema operacional. Atuando como intermediário entre o usuário final e o sistema operacional do servidor, um shell interpreta os comandos fornecidos por meio da interface de linha de comando e garante sua execução no contexto do ambiente do usuário.

Os shells permitem que usuários e aplicativos enviem instruções ao sistema operacional usando vários comandos predefinidos. Isso inclui comandos shell internos que fazem parte do próprio shell, comandos externos instalados no servidor como arquivos executáveis e aliases específicos configurados pelo administrador do sistema.

Os shells do sistema operacional são comumente usados para executar uma ampla variedade de tarefas, como gerenciamento de arquivos e diretórios, instalação e configuração de serviços de software e configuração de sites e aplicativos da web. Muitas vezes, os sites também precisam chamar comandos shell para manipular arquivos e realizar outras tarefas.

Como os sites interagem com o sistema operacional do servidor?

Sites e aplicativos da web, ou mais especificamente, a funcionalidade que eles fornecem, são executados em seu próprio ambiente contido. Este ambiente é totalmente separado das áreas críticas do sistema operacional do servidor. E enquanto certas técnicas maliciosas, como passagem de diretório, permitem que invasores acessem áreas restritas do servidor da vítima por meio do navegador, existem várias camadas de defesa que proíbem esse comportamento.

Todo o código geralmente fica confinado na raiz do documento do site — um diretório especial no servidor dedicado aos arquivos do site. Isso, combinado com o mecanismo de proteção de permissões de arquivo, garante que as operações do site tenham como escopo o diretório raiz do site e não possam afetar outras áreas do sistema.

As funções do site também são limitadas à funcionalidade fornecida pela linguagem de programação em uso, em oposição aos recursos fornecidos pelos comandos do sistema operacional do servidor. Para interagir com o ambiente do servidor, um site precisa utilizar funções específicas que farão a ponte entre seu ambiente contido e o sistema operacional. As funções system() e exec() são comumente usadas para esse propósito.

Usando ficções como system() ou exec() , um site pode se comunicar com o shell do servidor executando comandos shell ou scripts externos. No entanto, se não forem devidamente protegidas, essas funções podem apresentar sérios riscos de segurança, tornando o site e o sistema subjacente vulneráveis a injeções de comandos.

O que é uma injeção de comando?

Uma injeção de comando permite que os invasores executem código arbitrário no sistema operacional do servidor, injetando comandos shell por meio de uma solicitação HTTP no site vulnerável. O ataque é possível se um site depende de comandos shell para habilitar determinada funcionalidade e passa dados fornecidos pelo usuário para o sistema operacional como parte das instruções sem validação e sanitização de entrada.

Os ataques de injeção de comando ocorrem quando um ator mal-intencionado é capaz de injetar comandos adicionais no shell, disfarçando o código malicioso como parte de uma solicitação legítima. Isso permite que o invasor acesse e modifique informações confidenciais, instale malware ou execute outras ações prejudiciais contra o servidor.

Como funcionam as injeções de comando?

Para executar uma injeção de comando, um invasor usa caracteres especiais, como “ ; ”, “ | ”, e “ && ”, para anexar comandos maliciosos aos parâmetros da solicitação. Depois que a string é passada para o servidor, esses caracteres especiais são interpretados pelo shell do sistema, forçando-o a transformar as instruções fornecidas em uma série de solicitações separadas. Dessa forma, a solicitação maliciosa do hacker é executada como uma instrução isolada, aparentemente sem relação com a tarefa principal passada para execução pelo site vulnerável.

Além disso, os hackers podem substituir um comando shell legítimo usado por um script por um código malicioso que foi salvo no servidor em um arquivo com o mesmo nome do comando original. Normalmente, um ambiente de shell define a variável $PATH , que é usada para especificar uma lista de fontes de comandos externos para o shell pesquisar. Modificando essa variável, os invasores podem forçar a execução de programas mal-intencionados no servidor.

Um exemplo de injeção de comando

Para executar um ataque de injeção de comando, os hackers visam falhas de segurança na implementação de funções usadas para passar instruções para o shell do servidor. Essa funcionalidade pode ser necessária para criar e remover arquivos, entre outras coisas.

Por exemplo, vamos imaginar que um site permite aos usuários fazer upload de imagens e convertê-las em outro formato. O programa salva a imagem carregada, converte-a e remove a imagem original.

Surgem problemas se o programa depende de entrada não sanitizada do usuário para determinar o nome da imagem a ser removida posteriormente. Um hacker pode facilmente anexar outro comando shell à string de texto contendo o nome do arquivo, que será executado pelo sistema operacional, resultando em um ataque de injeção de comando bem-sucedido.

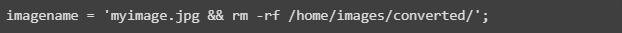

No exemplo abaixo, onde imagename é o nome da imagem a ser removida, um hacker pode anexar comandos adicionais usando “ && “, que irá separar a string em duas partes. A primeira parte representa um nome de arquivo real, que não levantará nenhuma suspeita, então o shell também executará a segunda parte das instruções.

A instrução “ rm -rf /home/images/converted ” tem o potencial de remover todas as imagens convertidas que foram salvas anteriormente pelo programa se o usuário do sistema do qual o shell aceitou a solicitação tiver permissões suficientes para esta operação. É por isso que as permissões de arquivo são um dos mecanismos de segurança mais importantes do lado do servidor que, se configurados corretamente, podem fornecer uma camada de defesa contra injeções de comandos e outros tipos de ataques cibernéticos.

Obviamente, este é um exemplo excessivamente simplificado e é improvável que um programa tão vulnerável exista em qualquer site. No entanto, a lógica por trás disso se aplica aos ataques de injeção de comando modernos. Basta encontrar uma implementação fraca de uma função que depende da passagem de comandos para o shell do sistema.

Injeção de comando e injeção de código: qual é a diferença?

As injeções de comando geralmente são confundidas com injeções de código, que é outro tipo perigoso de ataque no nível do aplicativo. Embora ambos pertençam ao mesmo grupo de ataque, existem algumas diferenças significativas entre os dois.

Injeção de código é um termo geral que se refere a qualquer tipo de ataque no nível do aplicativo em que um hacker é capaz de injetar código malicioso em um site ou aplicativo da Web, geralmente explorando validação de entrada insuficiente ou outros tipos de vulnerabilidades. A injeção de código é um grupo completo de ataques de injeção que inclui scripts entre sites (XSS), ataques de inclusão de arquivos e injeções de SQL, entre outros.

A injeção de comando é uma forma elevada de injeção de código. Em vez de executar ações prejudiciais contra o interpretador de código e explorar a funcionalidade do site da vítima, um invasor visa o sistema operacional do servidor, realizando ações não intencionais contra o shell do sistema. Os ataques de injeção de comando permitem que os hackers saiam do ambiente contido do site da vítima, aumentando significativamente o escopo dos danos que podem causar.

O potencial destrutivo que as injeções de comando carregam é o que as torna o tipo mais perigoso de ataque no estilo de injeção. É por isso que é crucial saber como detectar e mitigar as vulnerabilidades de injeção de comandos em seu site antes que os hackers tenham a oportunidade de usá-las a seu favor e causar estragos em ativos comerciais críticos.

Como detectar vulnerabilidades de injeção de comando?

O núcleo do WordPress mantém uma estrutura de segurança robusta que protege efetivamente os sites contra injeções de comandos e outros tipos de ataques de injeção. No entanto, as extensas opções de personalização oferecidas pela plataforma de criação de sites deixam espaço para que essas vulnerabilidades existam nos sites do WordPress. Mesmo plugins e temas respeitáveis do WordPress podem conter falhas de segurança que podem expor sites a uma vasta gama de ataques maliciosos.

O iThemes oferece relatórios semanais de vulnerabilidade do WordPress que permitem identificar e corrigir prontamente falhas de segurança recém-divulgadas em plugins e temas do WordPress, incluindo vulnerabilidades de injeção de código e comando. Basta consultar o relatório de vulnerabilidade mais recente para determinar se algum ponto fraco de segurança foi descoberto recentemente nos plugins e temas que você usa em seu site WordPress e verificar se um patch de segurança foi lançado.

O iThemes Security Pro agiliza e automatiza o gerenciamento de vulnerabilidades, eliminando a necessidade de esforço manual. Com seus recursos abrangentes de verificação de vulnerabilidades, o iThemes Security Pro identifica e alerta proativamente sobre quaisquer falhas de segurança descobertas em seu site WordPress e instala automaticamente atualizações de segurança sempre que um patch estiver disponível.

Como defender seu site WordPress contra a injeção de comandos?

Plugins e temas vulneráveis são um dos principais vetores de ataque que os hackers usam para obter acesso não autorizado a sites do WordPress para roubar informações confidenciais, instalar malware e lançar ataques de rede. Embora seguir as práticas de codificação segura seja responsabilidade dos desenvolvedores de plugins e temas, os proprietários de sites WordPress devem implementar medidas de segurança para reduzir o risco de se tornar uma vítima de ataques de injeção de código e comando. Uma abordagem multifacetada para a segurança do WordPress é necessária para gerenciar com eficácia todos os riscos de segurança.

Execute atualizações regulares de software

Garantir que seu site WordPress seja atualizado regularmente é vital para evitar possíveis ataques cibernéticos. Atualizações de software oportunas garantem que novos patches de segurança sejam instalados em seu site assim que forem lançados. A correção rápida de vulnerabilidades não deixa espaço para os invasores identificarem e explorarem quaisquer pontos fracos de segurança em seu site WordPress.

Com o iThemes Security Pro, novas versões de software, incluindo núcleo do WordPress, plug-ins e temas, são instaladas automaticamente assim que são disponibilizadas para a comunidade do WordPress. O recurso de gerenciamento de versão e a verificação de vulnerabilidade avançada acompanham todas as atualizações para você, garantindo que seu site permaneça atualizado com as correções de segurança mais recentes para eliminar o risco de ataques de injeção de comando bem-sucedidos.

Se você gerencia vários sites WordPress, o iThemes Sync Pro oferece uma solução abrangente para atualizações com um clique, monitoramento avançado de tempo de atividade e backups remotos de sites em todos os sites, tudo em um único painel.

Configurar permissões seguras de arquivo

As permissões seguras de arquivo são um componente essencial para manter seu site WordPress protegido contra uma ampla variedade de ataques de injeção. Os ataques de injeção de comando e injeção de código envolvem um hacker explorando uma vulnerabilidade no código de um site para executar código malicioso e geralmente são possíveis devido a permissões de arquivo inseguras.

Se o princípio do menor privilégio não for aplicado, os invasores podem obter acesso a dados que não deveriam, como um script executado com privilégios elevados. As permissões seguras de arquivo atuam como uma camada adicional de defesa contra ataques de injeção de comando, anulando os esforços dos invasores para explorar as vulnerabilidades descobertas.

No entanto, nem sempre é claro como configurar as permissões de arquivo com segurança, pois depende muito do ambiente de hospedagem em que o site é executado. É por isso que o iThemes Security Pro oferece verificações avançadas de permissões de arquivo para ajudar a garantir que as permissões corretas estejam em vigor.

Instalar um firewall de aplicativo da Web

Os firewalls servem como a primeira linha de defesa contra uma ampla variedade de ataques de injeção, incluindo injeções de código e comando. Um firewall de aplicativo da web (WAF) atua como um protetor para o seu site, verificando todas as solicitações HTTP recebidas e filtrando aquelas que correspondem a padrões maliciosos conhecidos, impedindo-as de atingir o servidor da web e causar danos a ele.

As soluções robustas de proteção de força bruta e gerenciamento de bot que o iThemes Security Pro oferece podem impedir que bots maliciosos e tráfego prejudicial da Web cheguem ao seu site WordPress. Reforçado pela adição de autenticação multifator por senha com logins biométricos, este pacote de segurança abrangente fornece uma abordagem multifacetada para a segurança do site WordPress.

Proteja seu site contra injeções de comandos com o iThemes Security Pro

A injeção de comando é um dos tipos mais poderosos e destrutivos de ataques cibernéticos. Encontrados no topo de cada escala de classificação de risco de vulnerabilidade de injeção, as injeções de comando continuam a visar sites e aplicativos da web, mesmo com a ampla variedade de mitigações aplicadas pelos servidores da web modernos.

Ao explorar as falhas de segurança em um site por meio da injeção de comandos, os invasores obtêm a capacidade de executar comandos arbitrários no sistema operacional do host. Esse nível de acesso vai muito além de comprometer o site visado, abrindo um vasto leque de possibilidades de exploração e controle sobre todo o sistema.

Defender um site contra injeções de comandos e outros ataques cibernéticos é uma tarefa desafiadora. No atual cenário de ameaças, contar com uma única camada de defesa não é mais suficiente para garantir a segurança de sua presença online. É por isso que o iThemes Security Pro e o BackupBuddy se dedicam a tornar a segurança robusta do site facilmente acessível a todos os proprietários de sites WordPress, fornecendo a você as ferramentas necessárias para proteger seus negócios online.

O melhor plugin de segurança do WordPress para proteger e proteger o WordPress

Atualmente, o WordPress é responsável por mais de 40% de todos os sites, tornando-se um alvo fácil para hackers com intenções maliciosas. O plug-in iThemes Security Pro elimina as suposições sobre a segurança do WordPress para facilitar a segurança e a proteção do seu site WordPress. É como ter um especialista em segurança em tempo integral na equipe que constantemente monitora e protege seu site WordPress para você.

Kiki é bacharel em gerenciamento de sistemas de informação e tem mais de dois anos de experiência em Linux e WordPress. Ela atualmente trabalha como especialista em segurança para Liquid Web e Nexcess. Antes disso, Kiki fazia parte da equipe de suporte do Liquid Web Managed Hosting, onde ajudou centenas de proprietários de sites WordPress e aprendeu quais problemas técnicos eles costumam encontrar. Sua paixão por escrever permite que ela compartilhe seu conhecimento e experiência para ajudar as pessoas. Além da tecnologia, Kiki gosta de aprender sobre o espaço e ouvir podcasts sobre crimes reais.