Segurança VPS – Melhores Práticas e Conselhos

Publicados: 2024-08-02Um Virtual Private Server (VPS) fornece um ambiente de computação virtualizado, oferecendo o poder e o controle de um servidor dedicado por uma fração do custo. A hospedagem VPS é uma escolha popular para empresas e desenvolvedores que precisam de mais flexibilidade e recursos do que a hospedagem compartilhada pode oferecer. No entanto, com este aumento de poder vem a responsabilidade crítica de proteger o servidor contra ameaças potenciais.

Proteger um VPS é crucial porque ele é frequentemente alvo de cibercriminosos que buscam explorar vulnerabilidades para roubo de dados, distribuição de malware ou sequestro de servidores. Ameaças comuns à segurança incluem ataques de força bruta, infecções por malware, acesso não autorizado e ataques de negação de serviço (DoS). Essas ameaças podem levar a violações de dados, interrupções de serviços e perdas financeiras significativas.

Compreender e implementar medidas de segurança robustas é essencial para proteger o seu VPS. Este guia fornecerá conselhos práticos sobre como minimizar a superfície de ataque, configurar mecanismos de autenticação fortes, gerenciar firewalls e muito mais. Seguindo essas práticas recomendadas, você pode aumentar significativamente a segurança do seu VPS e proteger seus dados e aplicativos contra atividades maliciosas.

Melhores práticas para proteger seu VPS

Proteger seu VPS envolve a implementação de uma série de práticas recomendadas projetadas para proteger seu servidor contra ameaças potenciais. Aqui estão algumas etapas essenciais para garantir que seu VPS permaneça seguro:

Atualizações regulares e gerenciamento de patches

- Importância das atualizações : Manter seu software atualizado é uma das maneiras mais simples e eficazes de proteger seu VPS. As atualizações geralmente incluem patches para vulnerabilidades de segurança que os invasores podem explorar.

- Atualizações automatizadas versus manuais : considere ativar atualizações automatizadas para patches de segurança críticos. Uma abordagem manual pode ser preferida para outras atualizações para garantir compatibilidade e estabilidade.

Mecanismos de autenticação fortes

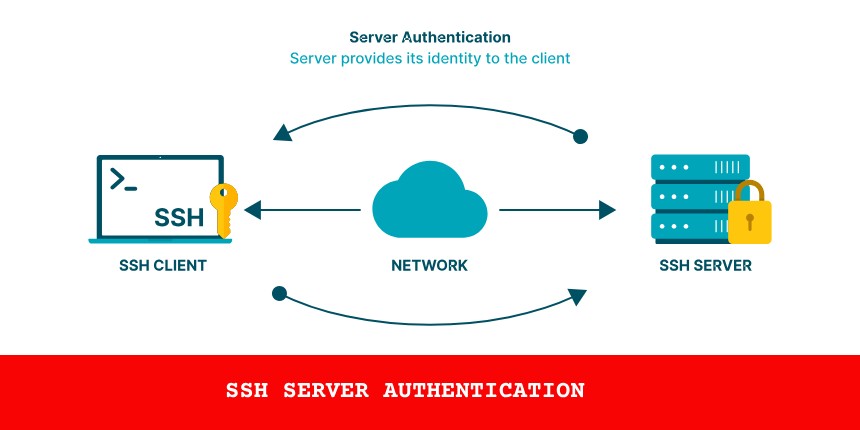

- Chaves SSH : Use chaves SSH em vez de senhas para acessar seu VPS. As chaves SSH fornecem um nível mais alto de segurança porque não são suscetíveis a ataques de força bruta.

- Autenticação de dois fatores (2FA) : implemente 2FA para adicionar uma camada extra de segurança. Mesmo que sua senha seja comprometida, o 2FA pode impedir o acesso não autorizado.

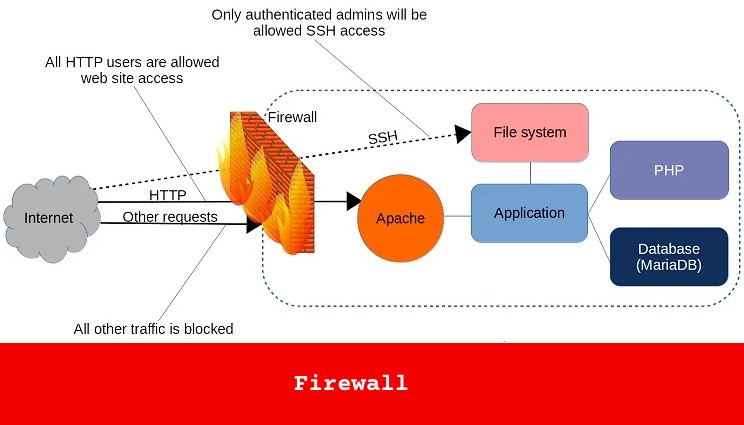

Configuração de firewall

- Configurando um Firewall : Um firewall é sua primeira linha de defesa contra acesso não autorizado. Configure seu firewall para permitir apenas o tráfego necessário de e para seu VPS. (Você pode usar Linux iptables ou ufw – Firewall Descomplicado)

- Regras comuns de firewall : implemente regras para bloquear todo o tráfego de entrada por padrão e permitir apenas portas e endereços IP específicos necessários para seus aplicativos.

Sistemas de Detecção de Intrusão (IDS)

- Tipos de IDS : o IDS baseado em rede monitora o tráfego da rede em busca de atividades suspeitas, enquanto o IDS baseado em host se concentra no monitoramento do próprio sistema.

- Implementação e monitoramento : implante um IDS para monitorar continuamente seu VPS em busca de sinais de intrusão. Revise regularmente os alertas e registros do IDS para responder prontamente a possíveis ameaças.

Estratégias de proteção de dados e backup

Proteger seus dados e garantir que você possa se recuperar de qualquer incidente são aspectos críticos da segurança do VPS. Aqui estão algumas estratégias para ajudar a proteger seus dados:

Criptografia

- Importância da criptografia : Criptografar dados em repouso e em trânsito é essencial para proteger informações confidenciais contra acesso não autorizado. A criptografia garante que mesmo que os dados sejam interceptados ou acessados sem permissão, eles permaneçam ilegíveis.

- Ferramentas e métodos :

- Dados em repouso : use ferramentas de criptografia de disco completo como LUKS (Linux Unified Key Setup) para criptografar todo o dispositivo de armazenamento. Para bancos de dados, considere usar recursos de criptografia integrados fornecidos pelo sistema de gerenciamento de banco de dados.

- Dados em trânsito : implemente certificados SSL/TLS para criptografar dados transmitidos por redes. Ferramentas como Let's Encrypt fornecem certificados SSL/TLS gratuitos para proteger o tráfego da web.

Backups regulares

- Agendamento de backups : Estabeleça um agendamento regular de backup para garantir que todos os dados críticos sejam copiados com frequência. Dependendo da natureza dos seus dados, você pode escolher backups diários, semanais ou até mesmo em tempo real.

- Estratégias de backup :

- Backups completos : Realize periodicamente backups completos de todo o seu sistema, que capturam todos os dados e configurações.

- Backups Incrementais : Use backups incrementais para salvar apenas as alterações feitas desde o último backup. Essa abordagem reduz os requisitos de armazenamento e acelera o processo de backup.

- Backups Diferenciais : Semelhantes aos backups incrementais, os backups diferenciais salvam as alterações feitas desde o último backup completo, proporcionando um equilíbrio entre velocidade e complexidade de recuperação de dados.

- Armazenando backups com segurança : armazene backups em um local seguro e externo para proteger contra perda de dados devido a danos físicos, roubo ou outros incidentes locais. Considere usar serviços de backup baseados em nuvem para redundância e facilidade de acesso.

Monitoramento e registro

O monitoramento e o registro eficazes são cruciais para identificar e responder prontamente a incidentes de segurança.

Ferramentas de monitoramento do sistema

- Exemplos de ferramentas de monitoramento : Use ferramentas como Nagios, Zabbix ou Prometheus para monitorar o desempenho e a segurança do seu VPS. Essas ferramentas podem rastrear várias métricas, como uso de CPU, utilização de memória e tráfego de rede.

- Configurando Alertas : Configure alertas para notificá-lo sobre qualquer atividade incomum ou suspeita. Isso pode incluir tentativas de login de endereços IP desconhecidos, picos repentinos no uso de recursos ou alterações não autorizadas nos arquivos do sistema.

Gerenciamento de registros

- Importância da manutenção de logs : os logs fornecem um registro da atividade do sistema que pode ser inestimável para diagnosticar problemas e investigar incidentes de segurança. Certifique-se de que o log esteja habilitado para todos os serviços e aplicativos críticos.

- Ferramentas para gerenciamento de logs : use ferramentas como ELK Stack (Elasticsearch, Logstash, Kibana) para coletar, analisar e visualizar logs. Revise regularmente os logs para identificar quaisquer anomalias ou sinais de comprometimento.

- Políticas de retenção de logs : implemente políticas de retenção de logs para mantê-los por um período apropriado, equilibrando a necessidade de dados históricos com restrições de armazenamento. Certifique-se de que os logs sejam armazenados de forma segura e protegidos contra acesso não autorizado.

Ao seguir estas estratégias de proteção de dados e backup, você pode aumentar a resiliência do seu VPS, garantindo que seus dados permaneçam seguros e recuperáveis em caso de violação de segurança ou outros incidentes.

Gerenciamento de usuários e controle de acesso

O gerenciamento adequado de usuários e o controle de acesso são componentes vitais da segurança VPS. Garantir que apenas usuários autorizados tenham acesso e que suas permissões sejam gerenciadas corretamente pode reduzir significativamente o risco de acesso não autorizado e violações de dados.

Princípio do Menor Privilégio

- Permissões mínimas : atribua aos usuários o nível mínimo de acesso necessário para executar suas tarefas. Isso reduz o dano potencial de contas comprometidas.

- Revisões regulares de permissões : revise periodicamente as permissões do usuário para garantir que ainda sejam apropriadas. Remova ou atualize permissões para usuários que não precisam mais delas.

Políticas de acesso seguro

- Políticas de senhas fortes : aplique políticas de senhas fortes que exigem senhas complexas e exclusivas. Incentive ou obrigue o uso de gerenciadores de senhas para ajudar os usuários a gerenciar suas senhas com segurança.

- Políticas de bloqueio de conta : implemente políticas de bloqueio de conta para evitar ataques de força bruta. Após um certo número de tentativas de login malsucedidas, bloqueie a conta e notifique o usuário ou um administrador.

- Tempos limite de sessão : configure os tempos limites de sessão para desconectar usuários após um período de inatividade. Isso ajuda a impedir o acesso não autorizado de sessões autônomas.

Autenticação multifator (MFA)

- Implementar MFA : adicione uma camada extra de segurança, exigindo que os usuários forneçam dois ou mais fatores de verificação para acessar suas contas. Isso pode incluir algo que eles sabem (senha), algo que possuem (token de segurança) ou algo que são (verificação biométrica).

- Ferramentas MFA : use ferramentas e serviços MFA, como Google Authenticator, Authy ou tokens de hardware como YubiKey.

Listas de controle de acesso (ACLs)

- Controle de acesso granular : use ACLs para definir quais usuários ou processos do sistema podem acessar recursos específicos. Isso permite um controle preciso sobre as permissões do usuário.

- Permissões de arquivos e diretórios : configure cuidadosamente as permissões de arquivos e diretórios para garantir que dados confidenciais sejam acessíveis apenas a usuários autorizados. Use ferramentas como

chmod,chownesetfaclpara gerenciar essas permissões.

Gerenciamento de conta de usuário

- Crie contas de usuário separadas : evite usar a conta root para operações diárias. Crie contas de usuário separadas com privilégios apropriados para diferentes tarefas.

- Desativar contas não utilizadas : audite regularmente as contas de usuários e desative ou remova contas que não são mais necessárias. Isso reduz o número de possíveis pontos de entrada para invasores.

- Uso do Sudo : Configure o sudo para permitir que os usuários executem tarefas administrativas sem a necessidade de acesso root completo. Isso pode ser gerenciado através do arquivo

/etc/sudoers.

Acesso remoto seguro

- VPN para acesso remoto : exige que os usuários se conectem por meio de uma rede privada virtual (VPN) ao acessar o VPS remotamente. Isso criptografa a conexão e adiciona uma camada extra de segurança.

- Configuração SSH :

- Desativar login root : evite o login root direto definindo

PermitRootLogin nono arquivo de configuração SSH (/etc/ssh/sshd_config). - Alterar porta SSH padrão : altere a porta SSH padrão (22) para uma porta não padrão para reduzir o risco de ataques automatizados.

- Autenticação de chave SSH : Exige autenticação de chave SSH em vez de senhas para acessar o VPS. Certifique-se de que as chaves estejam protegidas com senhas fortes.

- Desativar login root : evite o login root direto definindo

Ao implementar medidas robustas de gestão de utilizadores e controlo de acessos, pode melhorar significativamente a segurança do seu VPS, garantindo que apenas utilizadores autorizados tenham acesso e que as suas atividades sejam devidamente monitorizadas e controladas.

Conclusão

Proteger o seu VPS é um processo contínuo que requer atenção aos detalhes e uma abordagem proativa. Ao implementar as práticas recomendadas descritas neste guia, você pode proteger seu servidor contra uma ampla variedade de ameaças à segurança e garantir que seus dados e aplicativos permaneçam seguros.

Como um dos cofundadores da Codeless, trago para a mesa experiência no desenvolvimento de WordPress e aplicativos web, bem como um histórico de gerenciamento eficaz de hospedagem e servidores. Minha paixão por adquirir conhecimento e meu entusiasmo por construir e testar novas tecnologias me levam a inovar e melhorar constantemente.

Perícia:

Desenvolvimento web,

Designer de Web,

Administração de Sistema Linux,

SEO

Experiência:

15 anos de experiência em Desenvolvimento Web desenvolvendo e projetando alguns dos temas WordPress mais populares, como Specular, Tower e Folie.

Educação:

Sou formada em Engenharia Física e MSC em Ciência de Materiais e Opto Eletrônica.

Twitter, Linkedin