Como adicionar cabeçalhos de segurança HTTP no WordPress

Publicados: 2023-05-18

O WordPress é o sistema de gerenciamento de conteúdo (CMS) mais popular do mundo, executando mais de 43% de todos os sites da Internet.No entanto, seu uso generalizado o torna um alvo comum para hackers.

Ataques de força bruta, vulnerabilidades de upload de arquivos e ataques de script entre sites contribuem para a ameaça contínua.

Felizmente, existem várias maneiras de tornar seu site mais seguro e menos propenso a ataques. E é aí que os cabeçalhos HTTP entram em cena.

Ao implementar cabeçalhos de segurança HTTP, você pode restringir as ações que os navegadores e servidores podem executar em seu site e adicionar uma camada extra de segurança. Esses cabeçalhos tornam muito mais difícil para os invasores explorar as vulnerabilidades do lado do cliente.

Neste artigo, discutiremos o que são cabeçalhos de segurança HTTP e como você pode implementá-los de maneira eficaz em seu site.

O que exatamente são cabeçalhos de segurança HTTP?

Cabeçalhos de segurança HTTP são um grupo de diretivas usadas por aplicativos da web para implementar defesas de segurança em navegadores da web. Esses cabeçalhos são trocados entre o navegador da Web (o cliente) e o servidor para identificar os parâmetros de segurança da comunicação HTTP. Essa troca de informações informa ao navegador como se comportar durante suas interações com seu site e rege processos como exibição de erros e gerenciamento do cache.

Obviamente, essa segurança e eficiência adicionais dependem em grande parte do navegador. Os navegadores da Web mais antigos não terão o mesmo nível de segurança ou compatibilidade e podem não processar os cabeçalhos de segurança HTTP corretamente, totalmente ou até mesmo de forma alguma. Potencialmente, isso pode significar que, apesar de todos os seus esforços para ajudar o visitante a se manter seguro, o navegador desatualizado ainda o deixa vulnerável. Como desenvolvedores de sites, devemos fazer tudo o que pudermos, exceto aceitar que, do lado do visitante, é sua responsabilidade garantir que ele esteja usando um software atualizado em seu computador. Contanto que eles estejam usando um navegador da Web moderno e atualizado, nosso uso de cabeçalhos de segurança HTTP funcionará com o software do navegador para mantê-los seguros.

Nossa principal preocupação, no entanto, é que os cabeçalhos de segurança HTTP impeçam seu site de ataques comuns, como scripts entre sites e ataques de força bruta.As formas mais eficazes de implementar esses cabeçalhos são defini-los em sua conta de hospedagem do WordPress (nível de servidor) e usar um firewall de aplicativo de site no nível DNS, como o Cloudflare.

Mas você precisa se lembrar que, embora adicionar cabeçalhos de segurança HTTP possa ajudar a melhorar a segurança do seu site, é apenas um aspecto da segurança do site e deve ser usado em conjunto com outras medidas de segurança. Isso inclui manter seus aplicativos e plug-ins atualizados, criptografar seus dados confidenciais e fazer backup dos dados do site e dos arquivos de configuração.

Antes de discutir os diferentes métodos para adicionar cabeçalhos de segurança, vamos dar uma olhada em cada cabeçalho em detalhes e entender por que ele é importante.Se você já estiver familiarizado com cabeçalhos de segurança, pode pular para a seção abaixo.

Os tipos de cabeçalhos de segurança HTTP do WordPress

Existem vários cabeçalhos de segurança HTTP que podem ser usados com seu site WordPress para aumentar a proteção. Vamos dar uma olhada em alguns dos mais importantes.

1. Cabeçalho de Segurança de Proteção X-XSS

Este cabeçalho de segurança é usado para configurar o cross-site scripting (XSS), uma vulnerabilidade de segurança que permite que terceiros não autenticados executem código em nome de outro site no navegador.

Ele evita muitos ataques XSS em seu site, interrompendo a renderização do site se um ataque for detectado. O X-XSS emprega a opção mais segura de não carregar o site completamente, em vez de tentar desinfetar a página substituindo elementos potencialmente prejudiciais.

O cabeçalho pode ter um destes vários valores:

- Proteção X-XSS: 0 Desativa a filtragem XSS (não recomendado)

- X-XSS-Protection: 1 Ativa a filtragem XSS, que geralmente é o padrão na maioria dos navegadores. Se um ataque XSS for detectado, o navegador removerá as partes não seguras da página (higienização).

- X-XSS-Proteção: 1; mode=block Ativa a filtragem XSS, mas em vez de limpar a página, o navegador impedirá a renderização da página (recomendado)

- X-XSS-Proteção: 1; report=<reporting-uri> Ativa a filtragem XSS. O navegador limpará a página e relatará a violação se um ataque de script entre sites for detectado.

2. Cabeçalho de segurança das opções do X-Frame

O cabeçalho de segurança X-Frame-Options pode ser usado para prevenir diferentes ataques de força bruta e ataques DDOS , mas seu uso mais eficaz é contra iframes cross-jacking e click-jacking em seu site WordPress.Este cabeçalho permite que você decida se uma página em seu site pode ou não ser incorporada usando elementos iframe no navegador.

A opção X-Frame protege seu site contra roubo de cliques impedindo que iframes preencham seu site. Ele tem duas diretivas diferentes que você pode escolher –DENY e SAMEORIGIN. Ele funciona com todos os navegadores populares, como Chrome, Safari, Firefox e Opera.

X-Frame-Opções: NEGAR X-Frame-Options: SAMEORIGINQuando especificado com DENY, o cabeçalho X-Frame-Options causará uma falha caso algum navegador tente carregar a página dentro de um quadro quando carregada de outros sites. As tentativas de fazer isso também falharão quando carregadas em um iframe do site original. Por outro lado, se especificarmos SAMEORIGIN , ainda podemos usar a página dentro de um quadro – desde que o site que a inclua em um quadro seja o mesmo que serve a página.

Esse cabeçalho é particularmente importante para páginas da Web que contêm informações confidenciais e páginas que incorporam informações, como gateways de pagamento e formulários.

3. Cabeçalho HTTP Strict Transport Security (HSTS)

O HTTP Strict-Transport-Security é um cabeçalho de resposta de segurança enviado de um servidor da Web para o navegador da Web do usuário para informá-lo de que o site só deve ser acessado usando HTTP e nunca via HTTP não criptografado.

Esse cabeçalho fornece um mecanismo para impor o uso de HTTPS pelo navegador , mesmo que o usuário digite “http://” na barra de endereço ou siga um link HTTP.Ele também pode impedir que os usuários ignorem certificados SSL/TLS expirados ou inválidos e outros avisos do navegador. O valor HSTS é definido por navegador que visita o site. Não é definido por máquina.

O cabeçalho HSTS fornece uma opção para incluir quaisquer subdomínios – você pode usar a diretiva “includeSubDomains” para adotar o mesmo nível de segurança do domínio raiz. Isso significa que qualquer desenvolvimento local com o domínio (ou subdomínios) não será mais acessível por meio de HTTP, pois o navegador permitirá apenas o tráfego HTTPS.

Por exemplo, se você tiver cabeçalhos HSTS em example.com com a diretiva “includeSubdomains ” necessária, não poderá acessar subdomínios de example.com por meio de conexões inseguras depois de visitar o example.com. Portanto, tenha cuidado se você optar por usar “includeSubdomains” , pois isso pode ter implicações para seus outros domínios.

Depois que um navegador recebe um cabeçalho HSTS de um site, ele se lembra da política HSTS pela duração especificada e atualiza automaticamente todas as solicitações futuras do site para HTTPS. Isso ajuda a evitar ataques man-in-the-middle, espionagem e outras formas de adulteração, garantindo que toda a comunicação entre o navegador e o servidor seja criptografada.

A sintaxe para este cabeçalho é:

# Sem a diretiva includeSubDomains <IfModule mod_headers.c> Conjunto de cabeçalho Strict-Transport-Security: “max-age=63072000;” </IfModule> # Com a diretiva includeSubDomains <IfModule mod_headers.c> Conjunto de cabeçalho Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" </IfModule>

A diretiva max-age=<expire-time> designa o tempo (em segundos) que o navegador deve lembrar que um site só pode ser acessado usando HTTPS. Por exemplo, no exemplo acima, a idade máxima é definida como dois anos. Se você escolheu ter Servebolt CDN ou Accelerated Domains da Servbolt, você terá automaticamente 1 ano de duração de HSTS.

4. Cabeçalho da política de referência

Esse cabeçalho HTTP controla quanta informação do referenciador enviada por meio do cabeçalho do referenciador deve ser incluída nas solicitações. Ele limita a quantidade de informações enviadas quando um visitante do site clica em um link. Isso ajuda a evitar o vazamento de informações confidenciais para outros sites , como o URL de uma página com informações privadas.

Pode ter vários valores – aqui está um resumo rápido:

- no-referrer: O cabeçalho Referer nunca será enviado em nenhuma circunstância.

- No-referrer-when-downgrade: o cabeçalho Referer não será enviado ao navegar de um site HTTPS para um site HTTP.

- Origem: o cabeçalho Referer incluirá apenas a origem (esquema, host e porta) da página de referência.

- Origem quando origem cruzada: o cabeçalho Referer incluirá o URL completo da página de referência ao navegar entre páginas na mesma origem e apenas a origem ao navegar para uma origem diferente.

- Origem estrita: o cabeçalho Referer incluirá apenas a origem da página de referência e não será enviado para solicitações de origem cruzada.

- Strict-origin-when-cross-origin: o cabeçalho Referer incluirá a origem da página de referência e não será enviado para solicitações de origem cruzada, exceto para origens do mesmo site. Recomendamos o uso dessa configuração, pois ela mantém a utilidade do cabeçalho e reduz o risco de vazamento de dados.

- Unsafe-url: O cabeçalho Referer enviará a origem, o caminho e a string de consulta ao realizar qualquer solicitação, independentemente da segurança.

Para uma discussão aprofundada sobre o cabeçalho da política de referência, leia o artigo do Google web.dev sobre práticas recomendadas para a política de referência .

5. Cabeçalho X-Content-Type-Options

O cabeçalho X-Content-Type-Options é enviado pelo servidor em uma resposta HTTP para indicar aos navegadores sobre os tipos MIME. A finalidade desse cabeçalho é impedir que os navegadores interpretem os arquivos como um tipo MIME diferente daquele especificado no cabeçalho.

Esse cabeçalho pode ter um único valor de “nosniff”. A sintaxe é a seguinte:

X-Content-Type-Options: nosniffÉ muito eficaz contra ataques de confusão MIME - usar esse cabeçalho de segurança pode impedir que o navegador interprete arquivos de maneiras inesperadas que podem levar a vulnerabilidades de segurança. Por exemplo, se um invasor carregar um arquivo com uma extensão .jpg, mas que não contém conteúdo porque na verdade é um script, definir o cabeçalho X-Content-Type-Options como “nosniff” não permitirá que o navegador execute o script, protegendo assim os usuários de possíveis violações.

6. Cabeçalho da Política de Segurança de Conteúdo(CSP)

Content-Security-Policy é um cabeçalho de segurança usado para especificar a origem do conteúdo e fornece um mecanismo para o conteúdo que pode ser carregado e executado em um site ou aplicativo da web. Ao especificar um conjunto de políticas, esse cabeçalho pode restringir os tipos de conteúdo permitidos em uma página da Web e mitigar vários tipos de ameaças à segurança. É uma camada adicional de segurança contra Cross-Site Scripting (XSS) e ataques de injeção de dados usados para crimes como roubo de dados, desfiguração de sites e distribuição de malware.

Além de controlar os tipos de recursos que podem ser carregados, o cabeçalho Content-Security-Policy também fornece uma maneira de instruir o navegador sobre como ele deve lidar com qualquer violação das políticas especificadas no cabeçalho. Por exemplo, uma política pode especificar que, se um recurso violar a política, o navegador deve publicar um aviso ou bloquear o carregamento do recurso.

O servidor precisa ser configurado para retornar o cabeçalho Content-Security-Policy para que as políticas funcionem. Você pode usar o cabeçalho CSP HTTP para especificar sua política como esta:

Política de segurança de conteúdo: política

Esta política é uma string contendo as diretivas de política que descrevem sua Política de segurança de conteúdo. Por exemplo, você pode adicionar as seguintes linhas ao seu arquivo .htaccess para implementar o CSP.

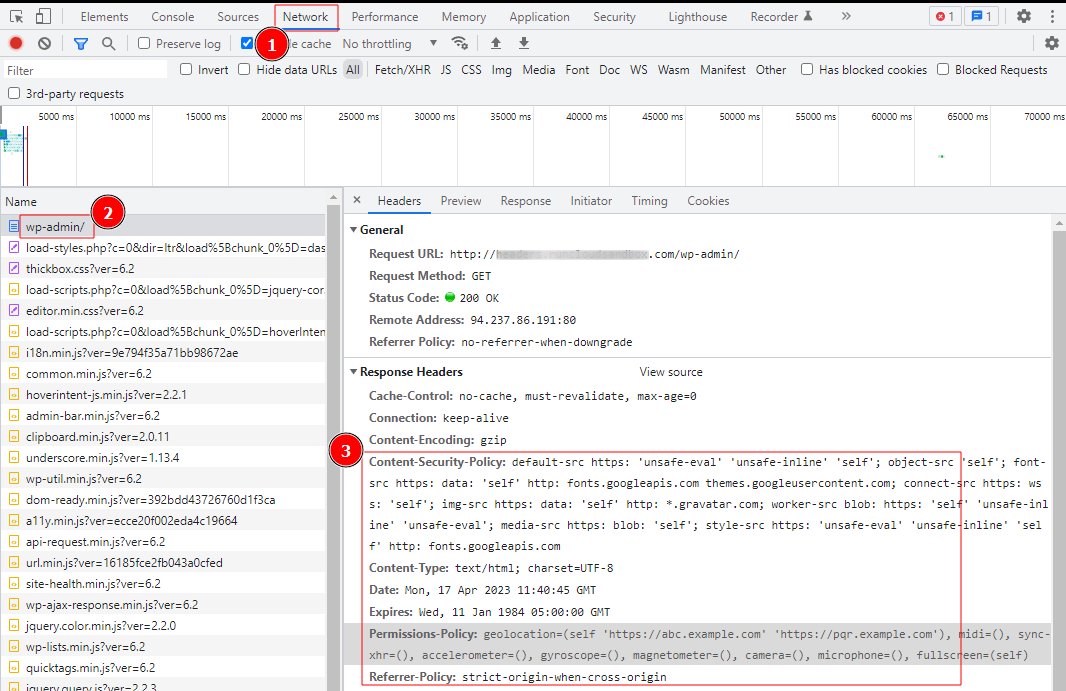

<IfModule mod_headers.c> Header set Content-Security-Policy "default-src https: 'unsafe-eval' 'unsafe-inline' 'self'; object-src 'self'; font-src https: data: 'self' http: fonts.googleapis. com themes.googleusercontent.com; connect-src https: wss: 'self'; img-src https: data: 'self' http: *.gravatar.com; worker-src blob: https: 'self' 'unsafe-inline ' 'insafe-eval'; media-src https: blob: 'self'; style-src https: 'unsafe-eval' 'unsafe-inline' 'self' http: fonts.googleapis.com" </IfModule>

Se você estiver aplicando o CSP em um site WordPress, observe que 'inseguro inline' e 'avaliação insegura' são necessários para o WordPress funcionar corretamente. A configuração acima é um bom ponto de partida para a maioria dos sites WordPress. No entanto, há riscos associados ao uso da configuração acima sem uma compreensão clara do significado de cada seção. Aqui está um detalhamento de cada diretiva:

- default-src – Esta diretiva define a política padrão para todos os tipos de recursos, a menos que sejam substituídos por outras diretivas.Nesse caso, permite que recursos sejam carregados da mesma origem ('self'), bem como de fontes HTTPS e de scripts que usam 'unsafe-eval' ou 'unsafe-inline'.

- object-src – Esta diretiva restringe os tipos de objetos que podem ser incorporados em uma página, como Flash ou applets Java.Aqui, ele permite que objetos sejam carregados apenas da mesma origem ('self').

- font-src – Esta diretiva restringe as fontes das quais as fontes podem ser carregadas.Aqui, ele permite que as fontes sejam carregadas de fontes HTTPS, do esquema URI de dados e da mesma origem ('auto') ou de fontes HTTP do Google Fonts e do Google User Content.

- connect-src – Esta diretiva restringe as fontes que podem ser usadas para solicitações de rede, como solicitações AJAX ou WebSockets.Aqui, ele permite que as conexões sejam feitas apenas por HTTPS ou WebSockets e da mesma origem ('self').

- img-src – Esta diretiva restringe as fontes das quais as imagens podem ser carregadas.Aqui, ele permite que imagens sejam carregadas de fontes HTTPS, do esquema URI de dados e da mesma origem ('auto') ou de fontes HTTP do Gravatar.

- worker-src – Esta diretiva restringe as fontes das quais os web workers podem ser carregados.Aqui, ele permite que os trabalhadores sejam carregados apenas do esquema de URI blob, fontes HTTPS e de scripts que usam 'inseguro-eval' ou 'inseguro-inline'.

- media-src – Esta diretiva restringe as fontes das quais os recursos de mídia podem ser carregados, como áudio ou vídeo.Aqui, ele permite que a mídia seja carregada apenas de fontes HTTPS, do esquema blob URI e da mesma origem ('self').

- style-src – Esta diretiva restringe as fontes das quais as folhas de estilo podem ser carregadas.Aqui, ele permite que estilos sejam carregados de fontes HTTPS e de scripts que usam 'unsafe-eval' ou 'unsafe-inline', bem como da mesma origem ('self') e de fontes HTTP do Google Fonts.

Ao usar o cabeçalho CSP com sua instância do WordPress, é importante observar que aaplicação incorreta dos cabeçalhos CSP interromperá o painel de administração do WordPress porque certos plug-ins e serviços podem depender de JavaScript de terceiros.

Para corrigir isso, você precisará adicionar cada regra de segurança ao seu arquivo de cabeçalhos manualmente. Uma maneira alternativa, mas menos segura, é desabilitar o cabeçalho CSP em seu painel de administração. Por exemplo, aqui está o que fazemos em servebolt.com :

Conjunto de cabeçalho X-Frame-Options SAMEORIGIN Conjunto de cabeçalho Referrer-Policy origem estrita quando origem cruzada Conjunto de cabeçalho X-XSS-Proteção "1; modo=bloco" <If "%{REQUEST_URI} !~ /wp-admin/"> # só adiciona cabeçalho se não for tela de administração Cabeçalho sempre definido Content-Security-Policy "default-src 'self' 'inseguro-inline'; script-src 'self' 'inseguro-inline' 'inseguro-eval' *.intercomcdn.com cdn.firstpromoter.com servebolt.containers .piwik.pro *.intercom.io cdn.getreplybox.com platform.twitter.com v0.wordpress.com cdn.jsdelivr.net servebolt.piwik.pro ; media-src 'self' *.intercomcdn.com data: ; img -src 'self' 'insafe-inline' *.intercom.io *.intercomcdn.com *.intercomassets.com data: raskesider.raskesider.no *.servebolt.com secure.gravatar.com servebolt.piwik.pro ; connect- src 'self' ws: nexus-websocket-a.intercom.io *.piwik.pro servebolt.piwik.pro *.intercom.io ; font-src 'self' *.intercomcdn.com data: ; frame-src 'self ' app.getreplybox.com platform.twitter.com player.vimeo.com wordpress.org www.youtube.com caniuse.bitsofco.de video.wordpress.com *.intercom.io;frame-ancestors 'self' *.servebolt. com;manifest-src 'self' ;" </Se>

Ao aplicar o CSP em seu site, você deve observar que ele pode interromper seu ambiente de desenvolvimento se você não estiver usando HTTPS. Se você não tem certeza de como gerar uma política para seu site, você deve usar uma ferramenta gráfica como ValidBot – CSP Wizard ou Report URI: CSP generator .

7. Cabeçalho da Política de Permissões

A política de permissões fornece mecanismos para que os desenvolvedores declarem explicitamente quais funcionalidades podem ou não ser implementadas em um site .Ele gerencia o conjunto de permissões que o site requer. Esse cabeçalho é usado para restringir os recursos de um site para evitar certos riscos de segurança e privacidade, como abuso de APIs Javascript, rastreamento de usuários e execução de código infectado.

A política de permissões permite que um servidor defina se um recurso pode ser usado em um determinado documento. Ele usalistas de permissões – uma lista de origens que aceita valores predefinidos específicos.O valor do cabeçalho Permission-Policy consiste em uma lista separada por vírgulas de nomes de diretivas e seus valores descrevendo as várias permissões que um site requer.

A sintaxe geral para o cabeçalho Permissions-Policy é:

Permissions-Policy: <directive>=<allowlist>

Por exemplo, se precisarmos bloquear todo o acesso à geolocalização, faríamos assim:

Política de Permissões: geolocalização=()Aqui, o símbolo () significa uma lista de permissões vazia. Para permitir o acesso a um subconjunto de origens, faríamos o seguinte:

<IfModule mod_headers.c> Cabeçalho sempre definir Permissions-Policy "geolocation=(self 'https://abc.example.com' 'https://pqr.example.com'), midi=(), sync-xhr=(), acelerômetro=( ), giroscópio=(), magnetômetro=(), câmera=(), microfone=(), tela cheia=(auto)" </IfModule>

Vamos dar outro exemplo. O seguinte valor de cabeçalho restringe um site apenas para executar scripts se eles forem servidos da mesma origem do documento principal:

Política de permissões: script-src 'self'O cabeçalho Permissions-Policy pode ser usado para substituir ou complementar o tradicional cabeçalho Content-Security-Policy, que fornece funcionalidade semelhante, mas com uma sintaxe diferente e menos abrangência em termos de permissões.Atualmente, esse cabeçalho é uma tecnologia experimental compatível apenas com o Google Chrome e outros navegadores baseados no Chromium.Ele fornece um mecanismo mais poderoso e flexível para controlar permissões, e espera-se que sua adoção cresça no futuro. Se quiser experimentar por conta própria, você pode usar o Permission Policy Header Generator para gerar políticas de permissão facilmente.

Adicionando cabeçalhos de segurança HTTP usando o arquivo .htaccess

Recomendamos adicionar cabeçalhos de segurança HTTP editando o arquivo .htaccessdiretamente. Este é um arquivo de configuração de servidor mais comumente usado por servidores web Apache. Ao editar este arquivo, você garante que os cabeçalhos de segurança HTTP no WordPress sejam configurados no nível do servidor.

Você precisará acessar o arquivo.htaccessdo seu site para usar esse método. Ele pode ser acessado em servidores Apache usando um cliente FTP.Antes de fazer qualquer alteração, é altamente recomendável fazer um backup do arquivo .htaccessatual.

Primeiro, basta fazer login em seu site usando um cliente FTP ou a ferramenta de gerenciamento de arquivos em seu painel de controle de hospedagem. Na pasta raiz do seu site, localize o arquivo.htaccesse clique com o botão direito do mouse na opção 'Editar'. Isso abrirá o arquivo com um editor de texto. Para adicionar cabeçalhos de segurança HTTPS ao seu site, você pode adicionar o código relevante na parte inferior do arquivo .htaccess.

O código de exemplo a seguir pode ser usado como ponto de partida.Ele define os cabeçalhos de segurança HTTP mais usados com as configurações recomendadas.

<IfModule mod_headers.c> Conjunto de cabeçalho Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" env=HTTPS Conjunto de cabeçalho X-XSS-Proteção "1; modo=bloco" Conjunto de cabeçalho X-Content-Type-Options "nosniff" Conjunto de cabeçalho X-Frame-Options DENY Header set Referrer-Policy "no-referrer-when-downgrade" Header set Content-Security-Policy "default-src https: 'unsafe-eval' 'unsafe-inline' 'self'; object-src 'self'; font-src https: data: 'self' http: fonts.googleapis. com themes.googleusercontent.com; connect-src https: wss: 'self'; img-src https: data: 'self' http: *.gravatar.com; worker-src blob: https: 'self' 'unsafe-inline ' 'insafe-eval'; media-src https: blob: 'self'; style-src https: 'unsafe-eval' 'unsafe-inline' 'self' http: fonts.googleapis.com" Cabeçalho sempre definir Permissions-Policy "geolocation=(self 'https://abc.example.com' 'https://pqr.example.com'), midi=(), sync-xhr=(), acelerômetro=( ), giroscópio=(), magnetômetro=(), câmera=(), microfone=(), tela cheia=(auto)" </IfModule>

Depois de adicionar a configuração acima ao seu arquivo .htaccess, os cabeçalhos relevantes serão aplicados a todas as solicitações da web.

Você pode verificar se os cabeçalhos estão sendo usados abrindo a guia “Rede” no Chrome DevTools e inspecionando os cabeçalhos de resposta de sua solicitação.

Depois de adicionar o código, salve suas alterações e acesse novamente seu site para garantir que esteja funcionando conforme o esperado. Você também deve ter cuidado ao editar seu arquivo .htaccess porque cabeçalhos de código incorretos ou erros de digitação podem desencadear erros como o 500 Internal Server Error .

Adicionando cabeçalhos de segurança HTTP no WordPress usando uma rede de distribuição de conteúdo (CDN)

Uma rede de distribuição de conteúdo (CDN) é um grupo de servidores distribuídos geograficamente que fornecem conteúdo de Internet em cache de um local de rede mais próximo de um usuário para melhorar o desempenho da Web. CDNs populares, como Cloudflare,também permitem que você adicione cabeçalhos HTTP ao seu site.

Vamos pegar o Cloudflare como exemplo e ver como podemos adicionar cabeçalhos HTTP usando um CDN. Cloudflare oferece um firewall de site gratuito rudimentar junto com o serviço CDN, mas os recursos de segurança mais avançados estão bloqueados por um acesso pago.

Configurar o Cloudflare no seu site WordPress é bastante fácil. Você pode se inscrever manualmente no site da Cloudflare e seguir as etapas na tela para habilitá-lo. Depois que o Cloudflare for ativado em seu site, vá para a página SSL/TLS no painel da sua conta Cloudflare.

Você precisará então mudar para a guia 'Edge Certificates' e localizar a seção HTTP Strict Transport Security (HSTS) e clicar na opção 'Enable HSTS'. Depois de ativar o botão 'Ativar HSTS', uma janela será exibida com instruções para ajudá-lo a ativar esse recurso em seu site. Clique no botão 'Avançar' para continuar o processo e você verá a opção de adicionar cabeçalhos de segurança HTTP.

A partir daqui, você pode habilitar o HSTS em seu site e também optar por aplicar o HSTS a subdomínios que usam HTTPS. O uso desse método fornecerá ao seu site proteção básica usando cabeçalhos de segurança HTTP, mas a desvantagem é que o Cloudflare não permite que você adicione X-Frame-Options atualmente.

Vale a pena notar que para servebolt.com e quaisquer outros domínios dentro da Cloudflare, o HSTS é habilitado por padrão.

Adicionando cabeçalhos de segurança HTTP usando um plug-in do WordPress

Um terceiro método de adicionar e configurar cabeçalhos HTTP é usar um plug-in. Embora esta seja uma das maneiras mais fáceis de adicionar cabeçalhos de segurança HTTP ao seu site WordPress, geralmente é um pouco menos eficaz do que configurar manualmente os cabeçalhos.

Você já deve ter lido em outro lugar que muitos plugins de segurança incluem a opção de adicionar cabeçalhos de segurança. No entanto, recomendamos não usar um plug-in de segurança. Leia nosso artigo sobre plugins de segurança do WordPress para entender por que e quais são as preocupações com o uso deles.

Esta seção permite habilitar ou desabilitar vários cabeçalhos e definir diferentes parâmetros para eles. Os cabeçalhos exatos que você pode ativar variam dependendo do plug-in de sua escolha, mas os mais comuns, como X-XSS-Protection, X-Content-Type-Options, X-Frame-Options e Strict-Transport-Security são cobertos por a maioria dos plug-ins.

Como verificar cabeçalhos de segurança HTTP em seu site

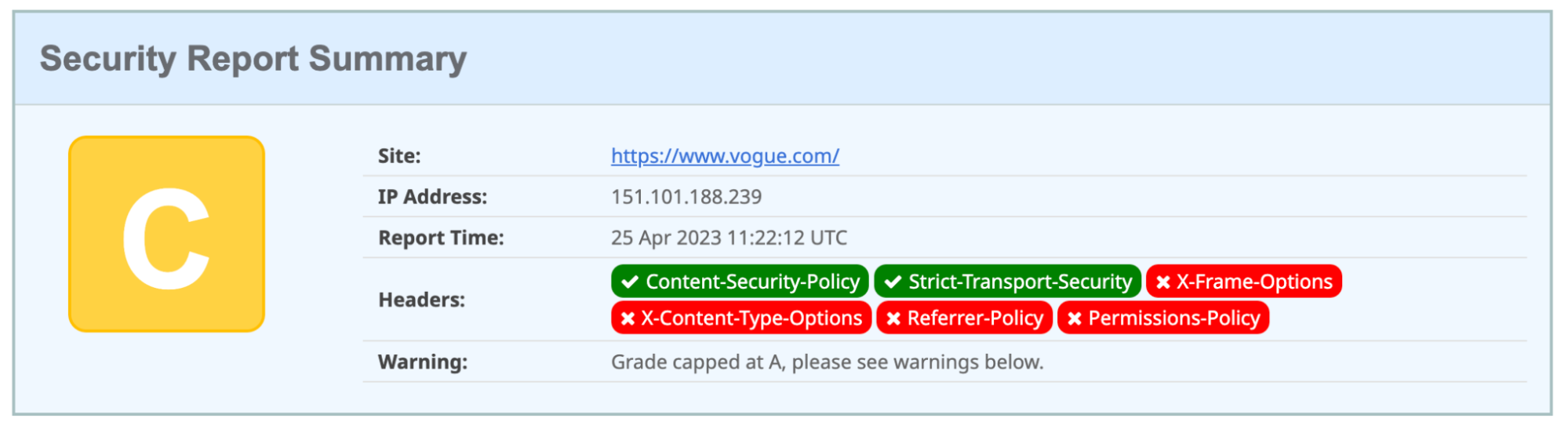

Depois de adicionar os cabeçalhos de segurança HTTP em seu site WordPress, você precisa garantir que eles estejam configurados corretamente e funcionando conforme o esperado. Você pode usar uma das muitas ferramentas gratuitas disponíveis na internet para realizar um teste. Recomendamos o uso de cabeçalhos de segurança ou laboratórios de SSL , ambos fornecem uma maneira fácil de testar sua configuração e verificar se todos os cabeçalhos de segurança estão funcionando corretamente.

Essas ferramentas avaliarão os cabeçalhos de segurança do seu site e fornecerão um relatório detalhado. Eles também informam quais cabeçalhos de segurança HTTP seu site está enviando e quais não estão sendo enviados. Seu site receberá uma nota de A+ a F, juntamente com uma explicação de como essa nota foi determinada.

Por exemplo, ao testar o site da Vogue , descobrimos que faltam muitos cabeçalhos HTTP importantes, por isso ganhou apenas uma nota C.

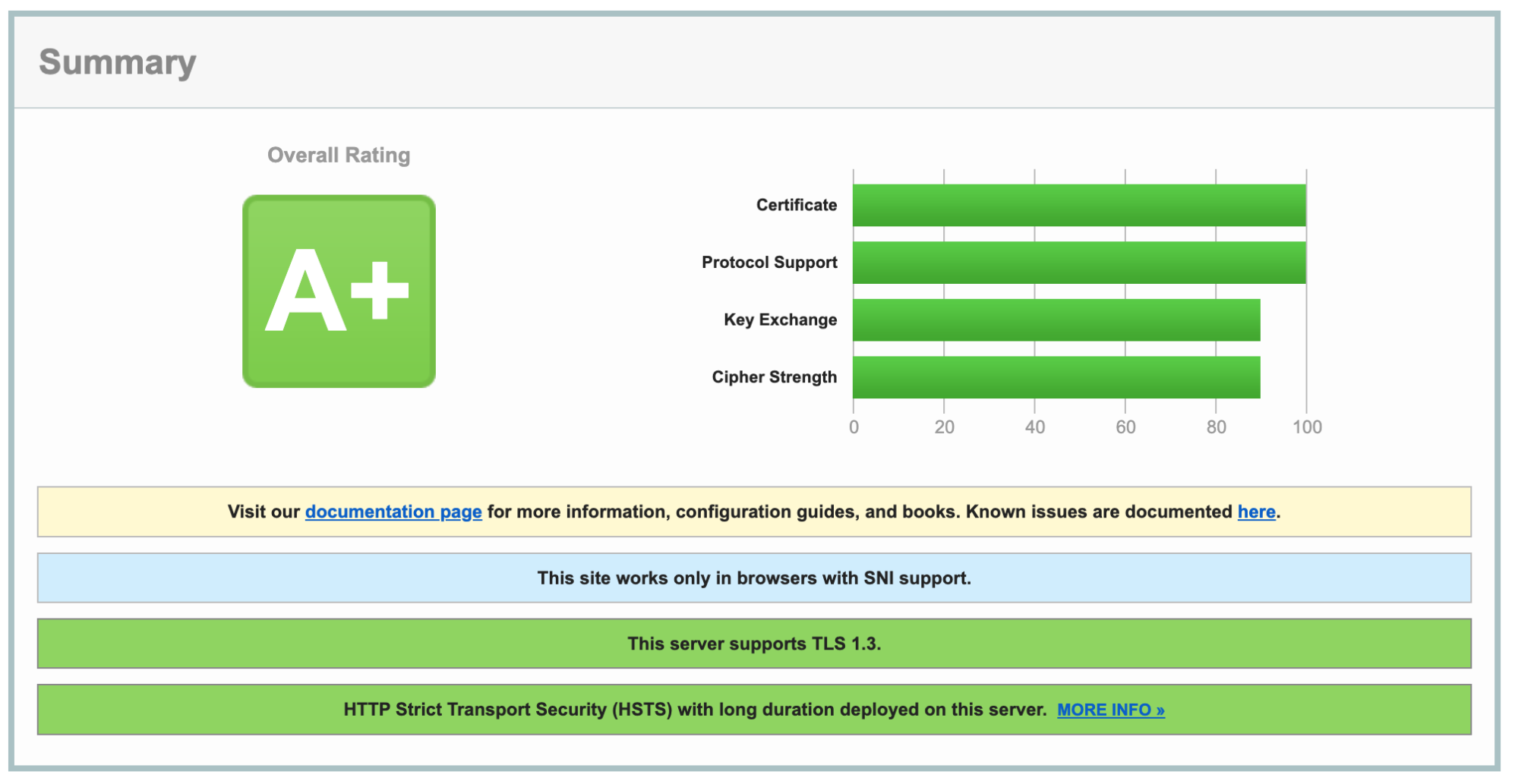

E, como você pode esperar ao testar nosso próprio site, ele recebe uma nota A+.

Conclusão

Não há dúvida de que a implementação de cabeçalhos HTTP é uma etapa essencial para proteger seu site. Depois de adicionar com sucesso os cabeçalhos HTTP ao seu site, aqui estão algumas etapas adicionais que você também deve considerar:

- Teste para vulnerabilidades : é importante testar seu site para vulnerabilidades de segurança comuns, como Cross-Site-scripting (CSS) e Cross-site-request-Forgery (CSRF).Para isso, você pode usar ferramentas como OWASP ZAP e Burp Suite .

- Monitorar alterações : você precisa monitorar regularmente os cabeçalhos em busca de alterações inesperadas, pois isso geralmente indica que houve tentativas de explorar uma vulnerabilidade.

- Atualize os cabeçalhos : à medida que surgem novas ameaças, é importante manter-se atualizado com as práticas de segurança mais recentes e atualizar seus cabeçalhos de acordo.

Interessado em hospedagem gerenciada que é empiricamente mais rápida?

Experimente nossa abordagem para hospedagem WordPress – a introdução é gratuita e os benefícios incluem:

- Escalabilidade: Nos testes de carga de trabalho do usuário real, o Servebolt apresentou tempos de resposta médios de 65 ms, tempos de resposta 4,9 vezes mais rápidos do que o segundo melhor.

- Os tempos de carregamento globais mais rápidos: os tempos médios de carregamento de página de 1,26 segundos nos colocam no topo da lista de resultados globais do WebPageTest.

- A velocidade de computação mais rápida: os servidores Servebolt fornecem velocidades de banco de dados inéditas, processando 2,44 vezes mais consultas por segundo do que a média e executando PHP 2,6 vezes mais rápido do que o segundo melhor!

- Segurança e tempo de atividade perfeitos: com 100% de tempo de atividade em todos os monitores e uma classificação A+ em nossa implementação de SSL, você pode ter certeza de que seu site está online e seguro.

Resumindo, deixando-nos tirar a hospedagem do seu prato – você facilitará a melhoria da segurança, velocidade e desempenho do seu site. Inscreva-se no Servebolt para nos colocar à prova.