Co to jest wstrzyknięcie polecenia?

Opublikowany: 2023-05-17Wszechobecna architektura sieci klient-serwer zapewnia hakerom ogromną powierzchnię ataku, narażając zarówno witrynę, jak i serwer na złośliwe wykorzystanie. Zagrożenia bezpieczeństwa znacznie wzrastają, jeśli witryna internetowa jest skonfigurowana do komunikowania się ze środowiskiem hosta poprzez bezpośrednie dostarczanie poleceń do systemu operacyjnego.

Aby zasilić niektóre funkcje, strony internetowe mogą wymagać interakcji ze środowiskiem powłoki serwera, wywołując polecenia powłoki lub zewnętrzne skrypty. Jeśli nie zostanie to bezpiecznie zaimplementowane, atakujący może manipulować zmiennymi komunikacyjnymi i siać spustoszenie na serwerze, wysyłając dobrze spreparowane żądanie do systemu operacyjnego. Ten rodzaj ataku wstrzykiwania jest powszechnie znany jako wstrzykiwanie poleceń.

Wstrzykiwanie poleceń to jeden z najbardziej niszczycielskich typów cyberataków, jakie hakerzy mają w swoich zestawach narzędzi. Możliwość interakcji z systemem operacyjnym hosta oferuje ogromny potencjał wykorzystania, który wykracza daleko poza zakres atakowanej witryny. Wstrzykiwanie poleceń może być tak potężne, że haker może nawet wymazać cały serwer, pozostawiając ofierze odbudowanie całej infrastruktury od podstaw.

Z tego obszernego przewodnika po wstrzykiwaniu poleceń dowiesz się, w jaki sposób osoby atakujące mogą ominąć zabezpieczenia oddzielające środowisko witryny internetowej i serwera oraz jak zminimalizować ryzyko padnięcia ofiarą tego typu cyberataku.

Zanim zagłębimy się w podstępny świat wstrzykiwania poleceń, przyjrzyjmy się, jak działają powłoki systemu operacyjnego i przyjrzyjmy się, w jaki sposób aplikacje internetowe mogą z nimi współdziałać. Pomoże ci to zrozumieć, jaki pojazd jest używany do dostarczania złośliwych żądań do środowiska serwera.

Co to jest powłoka systemu operacyjnego?

Powłoka systemu operacyjnego to specjalny rodzaj programu, który zapewnia użytkownikom interfejs do interakcji z systemem operacyjnym. Pełniąc rolę pośrednika między użytkownikiem końcowym a systemem operacyjnym serwera, powłoka interpretuje polecenia przekazywane za pośrednictwem interfejsu wiersza poleceń i zapewnia ich wykonanie w kontekście środowiska użytkownika.

Powłoki umożliwiają użytkownikom i aplikacjom wysyłanie instrukcji do systemu operacyjnego za pomocą szeregu predefiniowanych poleceń. Obejmuje to wewnętrzne polecenia powłoki, które są częścią samej powłoki, zewnętrzne polecenia instalowane na serwerze jako pliki wykonywalne oraz określone aliasy ustawione przez administratora systemu.

Powłoki systemu operacyjnego są powszechnie używane do wykonywania wielu różnych zadań, takich jak zarządzanie plikami i katalogami, instalowanie i konfigurowanie usług oprogramowania oraz konfigurowanie stron internetowych i aplikacji internetowych. Często strony internetowe muszą również wywoływać polecenia powłoki w celu manipulowania plikami i wykonywania innych zadań.

W jaki sposób strony internetowe współdziałają z systemem operacyjnym serwera?

Witryny i aplikacje internetowe, a dokładniej funkcje, które zapewniają, działają we własnym zamkniętym środowisku. Środowisko to jest w pełni odseparowane od krytycznych obszarów systemu operacyjnego serwera. I chociaż niektóre złośliwe techniki, takie jak przechodzenie przez katalogi, umożliwiają atakującym dostęp do obszarów serwera ofiary za pośrednictwem przeglądarki, które w inny sposób są ograniczone, istnieje kilka warstw obrony, które uniemożliwiają takie zachowanie.

Cały kod jest zwykle zamknięty w katalogu głównym dokumentu witryny — specjalnym katalogu na serwerze przeznaczonym na pliki witryny. To, w połączeniu z mechanizmem ochronnym uprawnień do plików, zapewnia, że operacje na stronie są ograniczone do katalogu głównego witryny i nie mogą wpływać na inne obszary systemu.

Funkcje serwisu są również ograniczone do funkcjonalności zapewnianej przez używany język programowania, w przeciwieństwie do możliwości zapewnianych przez polecenia systemu operacyjnego serwera. Aby wchodzić w interakcje ze środowiskiem serwera, strona internetowa musi korzystać z określonych funkcji, które będą działać jako pomost między zawartym w niej środowiskiem a systemem operacyjnym. W tym celu często używane są funkcje system() i exec() .

Korzystając z fikcji, takich jak system() lub exec() , strona internetowa może komunikować się z powłoką serwera, wykonując polecenia powłoki lub zewnętrzne skrypty. Jeśli jednak funkcje te nie są odpowiednio zabezpieczone, mogą stanowić poważne zagrożenie dla bezpieczeństwa, narażając witrynę internetową i system bazowy na wstrzykiwanie poleceń.

Co to jest wstrzyknięcie polecenia?

Wstrzyknięcie polecenia umożliwia atakującemu wykonanie dowolnego kodu w systemie operacyjnym serwera poprzez wstrzyknięcie poleceń powłoki za pośrednictwem żądania HTTP do podatnej witryny. Atak jest możliwy, jeśli witryna internetowa polega na poleceniach powłoki w celu włączenia określonych funkcji i przekazuje dane dostarczone przez użytkownika do systemu operacyjnego w ramach instrukcji bez sprawdzania poprawności danych wejściowych i oczyszczania.

Ataki wstrzykiwania poleceń mają miejsce, gdy złośliwy aktor jest w stanie wprowadzić dodatkowe polecenia do powłoki, ukrywając złośliwy kod jako część uzasadnionego żądania. Dzięki temu osoba atakująca może uzyskać dostęp i zmodyfikować poufne informacje, zainstalować złośliwe oprogramowanie lub wykonać inne szkodliwe działania przeciwko serwerowi.

Jak działają zastrzyki poleceń?

Aby wykonać wstrzyknięcie polecenia, osoba atakująca używa znaków specjalnych, takich jak „ ; ”, „ | ” i „ && ”, aby dołączyć złośliwe polecenia do parametrów żądania. Po przekazaniu ciągu znaków do serwera te znaki specjalne są interpretowane przez powłokę systemu, zmuszając go do przekształcenia dostarczonych instrukcji w serię oddzielnych żądań. W ten sposób złośliwa prośba hakera jest wykonywana jako odosobniona instrukcja, pozornie niezwiązana z głównym zadaniem przekazanym do wykonania przez podatną stronę internetową.

Ponadto hakerzy mogą zastąpić prawidłowe polecenie powłoki używane przez skrypt złośliwym kodem, który został zapisany na serwerze w pliku o takiej samej nazwie jak oryginalne polecenie. Zazwyczaj środowisko powłoki definiuje zmienną $PATH , która jest używana do określania listy źródeł poleceń zewnętrznych, w których powłoka ma wyszukiwać. Modyfikując tę zmienną, osoby atakujące mogą wymusić uruchomienie szkodliwych programów na serwerze.

Przykład wstrzykiwania poleceń

Aby przeprowadzić atak wstrzykiwania poleceń, hakerzy celują w luki w zabezpieczeniach w implementacji funkcji używanych do przekazywania instrukcji do powłoki serwera. Ta funkcja może być wymagana między innymi do tworzenia i usuwania plików.

Załóżmy na przykład, że witryna umożliwia użytkownikom przesyłanie obrazów i konwertowanie ich na inny format. Program zapisuje przesłany obraz, konwertuje go, a następnie usuwa oryginalny obraz.

Problemy pojawiają się, jeśli program opiera się na nieoczyszczonych danych wprowadzonych przez użytkownika w celu określenia nazwy obrazu do późniejszego usunięcia. Haker może z łatwością dołączyć kolejne polecenie powłoki do ciągu tekstowego zawierającego nazwę pliku, który zostanie wykonany przez system operacyjny, co skutkuje udanym atakiem polegającym na wstrzyknięciu polecenia.

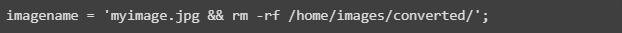

W poniższym przykładzie, gdzie imagename to nazwa obrazu do usunięcia, haker może dodać dodatkowe polecenia za pomocą „ && ”, co spowoduje rozdzielenie łańcucha na dwie części. Pierwsza część reprezentuje prawdziwą nazwę pliku, która nie wzbudzi żadnych podejrzeń, więc powłoka wykona również drugą część instrukcji.

Instrukcja „ rm -rf /home/images/converted ” może usunąć wszystkie przekonwertowane obrazy, które zostały wcześniej zapisane przez program, jeśli użytkownik systemu, od którego powłoka zaakceptowała żądanie, ma wystarczające uprawnienia do tej operacji. Właśnie dlatego uprawnienia do plików są jednym z najważniejszych mechanizmów bezpieczeństwa po stronie serwera, który, jeśli jest prawidłowo skonfigurowany, może zapewnić warstwę obrony przed wstrzykiwaniem poleceń i innymi rodzajami cyberataków.

Oczywiście jest to zbyt uproszczony przykład i jest mało prawdopodobne, aby taki podatny na ataki program istniał na jakiejkolwiek stronie internetowej. Jednak logika, która za tym stoi, ma zastosowanie do nowoczesnych ataków polegających na wstrzykiwaniu poleceń. Wystarczy znaleźć słabą implementację funkcji, która polega na przekazywaniu poleceń do powłoki systemowej.

Wstrzykiwanie poleceń i wstrzykiwanie kodu: jaka jest różnica?

Wstrzykiwanie poleceń jest często mylone z wstrzykiwaniem kodu, co jest kolejnym niebezpiecznym rodzajem ataku na poziomie aplikacji. Chociaż oba należą do tej samej grupy atakującej, istnieją między nimi pewne znaczące różnice.

Wstrzyknięcie kodu to ogólny termin odnoszący się do każdego rodzaju ataku na poziomie aplikacji, w którym haker jest w stanie wstrzyknąć złośliwy kod do strony internetowej lub aplikacji internetowej, zwykle wykorzystując niewystarczającą weryfikację danych wejściowych lub inne rodzaje luk w zabezpieczeniach. Wstrzykiwanie kodu to cała grupa ataków polegająca na wstrzykiwaniu, która obejmuje między innymi skrypty krzyżowe (XSS), ataki polegające na dołączaniu plików i wstrzykiwanie kodu SQL.

Wstrzykiwanie poleceń jest ulepszoną formą wstrzykiwania kodu. Zamiast wykonywać szkodliwe działania przeciwko interpreterowi kodu i wykorzystywać funkcjonalność witryny ofiary, osoba atakująca atakuje system operacyjny serwera, wykonując niezamierzone działania przeciwko powłoce systemu. Ataki polegające na wstrzykiwaniu poleceń umożliwiają hakerom wydostanie się z zamkniętego środowiska witryny ofiary, znacznie zwiększając zakres szkód, jakie mogą wyrządzić.

Destrukcyjny potencjał zastrzyków poleceń sprawia, że są one najbardziej niebezpiecznym rodzajem ataków w stylu zastrzyku. Dlatego tak ważne jest, aby wiedzieć, jak wykrywać i ograniczać luki w zabezpieczeniach związane z wprowadzaniem poleceń w witrynie, zanim hakerzy będą mieli okazję wykorzystać je na swoją korzyść i siać spustoszenie w krytycznych zasobach biznesowych.

Jak wykryć luki w zabezpieczeniach Command Injection?

Rdzeń WordPress utrzymuje solidne ramy bezpieczeństwa, które skutecznie chronią strony internetowe przed wstrzykiwaniem poleceń i innymi rodzajami ataków polegających na wstrzykiwaniu. Jednak rozbudowane opcje dostosowywania oferowane przez platformę do tworzenia witryn internetowych pozostawiają miejsce na występowanie tych luk w witrynach WordPress. Nawet renomowane wtyczki i motywy WordPress mogą zawierać luki w zabezpieczeniach, które mogą narazić strony internetowe na szeroką gamę złośliwych ataków.

iThemes oferuje cotygodniowe raporty dotyczące luk w zabezpieczeniach WordPress, które pozwalają szybko identyfikować i naprawiać nowo ujawnione luki w zabezpieczeniach wtyczek i motywów WordPress, w tym luki w zabezpieczeniach związane z wprowadzaniem kodu i poleceń. Po prostu zapoznaj się z najnowszym raportem o lukach w zabezpieczeniach, aby ustalić, czy ostatnio wykryto jakieś luki w zabezpieczeniach we wtyczkach i motywach, których używasz na swojej stronie WordPress, i sprawdź, czy została wydana poprawka bezpieczeństwa.

iThemes Security Pro usprawnia i automatyzuje zarządzanie lukami w zabezpieczeniach, eliminując potrzebę ręcznego nakładu pracy. Dzięki wszechstronnym funkcjom skanowania luk w zabezpieczeniach iThemes Security Pro aktywnie identyfikuje i ostrzega o wszelkich lukach w zabezpieczeniach wykrytych w Twojej witrynie WordPress oraz automatycznie instaluje aktualizacje zabezpieczeń, gdy tylko dostępna jest łatka.

Jak obronić witrynę WordPress przed wstrzykiwaniem poleceń?

Podatne na ataki wtyczki i motywy stanowią jeden z głównych wektorów ataków wykorzystywanych przez hakerów do uzyskiwania nieautoryzowanego dostępu do witryn WordPress w celu kradzieży poufnych informacji, instalowania złośliwego oprogramowania i przeprowadzania ataków sieciowych. Chociaż przestrzeganie bezpiecznych praktyk kodowania jest obowiązkiem twórców wtyczek i motywów, właściciele witryn WordPress muszą wdrożyć środki bezpieczeństwa, aby zmniejszyć ryzyko stania się ofiarą ataków polegających na wstrzykiwaniu kodu i poleceń. Wieloaspektowe podejście do bezpieczeństwa WordPress jest niezbędne do skutecznego zarządzania wszystkimi zagrożeniami bezpieczeństwa.

Wykonuj regularne aktualizacje oprogramowania

Regularne aktualizowanie witryny WordPress jest niezbędne, aby zapobiec potencjalnym cyberatakom. Terminowe aktualizacje oprogramowania gwarantują, że nowe poprawki bezpieczeństwa zostaną zainstalowane na Twojej stronie internetowej, gdy tylko zostaną opublikowane. Szybkie łatanie luk w zabezpieczeniach nie pozostawia atakującym możliwości zidentyfikowania i wykorzystania słabych punktów bezpieczeństwa w Twojej witrynie WordPress.

Dzięki iThemes Security Pro nowe wersje oprogramowania, w tym rdzeń WordPress, wtyczki i motywy, są instalowane automatycznie po udostępnieniu ich społeczności WordPress. Funkcja zarządzania wersjami i zaawansowane skanowanie pod kątem luk w zabezpieczeniach śledzą za Ciebie wszystkie aktualizacje, zapewniając, że Twoja witryna internetowa jest aktualna dzięki najnowszym poprawkom bezpieczeństwa, aby wyeliminować ryzyko udanych ataków polegających na wstrzykiwaniu poleceń.

Jeśli zarządzasz wieloma witrynami WordPress, iThemes Sync Pro oferuje kompleksowe rozwiązanie do aktualizacji jednym kliknięciem, zaawansowanego monitorowania czasu pracy i zdalnych kopii zapasowych witryn we wszystkich witrynach, a wszystko to z jednego pulpitu nawigacyjnego.

Skonfiguruj bezpieczne uprawnienia do plików

Bezpieczne uprawnienia do plików są niezbędnym elementem ochrony witryny WordPress przed szeroką gamą ataków polegających na wstrzykiwaniu. Ataki polegające na wstrzyknięciu polecenia i wstrzyknięciu kodu polegają na tym, że haker wykorzystuje lukę w kodzie witryny internetowej w celu wykonania złośliwego kodu i często są one możliwe ze względu na niepewne uprawnienia do plików.

Jeśli zasada najniższych uprawnień nie jest egzekwowana, atakujący mogą uzyskać dostęp do danych, do których nie powinni mieć dostępu, takich jak skrypt uruchamiany z podwyższonymi uprawnieniami. Bezpieczne uprawnienia do plików działają jako dodatkowa warstwa obrony przed atakami polegającymi na wstrzykiwaniu poleceń, niwelując próby wykorzystania wykrytych luk przez atakujących.

Jednak nie zawsze jest jasne, jak bezpiecznie skonfigurować uprawnienia do plików, ponieważ w dużej mierze zależy to od środowiska hostingowego, w którym działa witryna. Właśnie dlatego iThemes Security Pro oferuje zaawansowane sprawdzanie uprawnień do plików, aby upewnić się, że obowiązują odpowiednie uprawnienia.

Zainstaluj zaporę sieciową aplikacji

Zapory ogniowe służą jako pierwsza linia obrony przed szeroką gamą ataków polegających na wstrzykiwaniu, w tym zarówno wstrzykiwaniu kodu, jak i poleceń. Zapora sieciowa (WAF) działa jako strażnik Twojej witryny, skanując wszystkie przychodzące żądania HTTP i odfiltrowując te, które pasują do znanych złośliwych wzorców, uniemożliwiając im w ten sposób dotarcie do serwera WWW i wyrządzenie mu szkód.

Solidna ochrona przed brutalną siłą i rozwiązania do zarządzania botami oferowane przez iThemes Security Pro mogą zapobiegać przedostawaniu się złośliwych botów i szkodliwego ruchu internetowego do Twojej witryny WordPress. Ten kompleksowy pakiet zabezpieczeń, wzmocniony przez dodanie uwierzytelniania wieloskładnikowego opartego na kluczu z loginami biometrycznymi, zapewnia wielopłaszczyznowe podejście do bezpieczeństwa witryny WordPress.

Chroń swoją witrynę internetową przed iniekcjami poleceń za pomocą iThemes Security Pro

Wstrzykiwanie poleceń to jeden z najpotężniejszych i najbardziej niszczycielskich typów cyberataków. Znajdujące się na samym szczycie każdej skali oceny ryzyka podatności na iniekcję, iniekcje poleceń nadal atakują strony internetowe i aplikacje internetowe, nawet przy szerokiej gamie środków zaradczych narzucanych przez nowoczesne serwery internetowe.

Wykorzystując luki w zabezpieczeniach witryny internetowej poprzez wstrzykiwanie poleceń, osoby atakujące zyskują możliwość wykonywania dowolnych poleceń w systemie operacyjnym hosta. Ten poziom dostępu znacznie wykracza poza kompromitację docelowej witryny, otwierając szeroki wachlarz możliwości wykorzystania i kontroli nad całym systemem.

Obrona strony internetowej przed wstrzykiwaniem poleceń i innymi cyberatakami to trudne zadanie. W dzisiejszym krajobrazie zagrożeń poleganie na pojedynczej warstwie ochrony nie wystarcza już do zapewnienia bezpieczeństwa Twojej obecności w Internecie. Właśnie dlatego iThemes Security Pro i BackupBuddy dążą do tego, aby solidne zabezpieczenia witryn internetowych były łatwo dostępne dla wszystkich właścicieli witryn WordPress, zapewniając narzędzia niezbędne do ochrony Twojej firmy online.

Najlepsza wtyczka zabezpieczająca WordPress do zabezpieczania i ochrony WordPress

WordPress obsługuje obecnie ponad 40% wszystkich witryn internetowych, więc stał się łatwym celem dla hakerów o złośliwych zamiarach. Wtyczka iThemes Security Pro usuwa zgadywanie z zabezpieczeń WordPress, aby ułatwić zabezpieczanie i ochronę witryny WordPress. To tak, jakby zatrudnić pełnoetatowego eksperta ds. bezpieczeństwa, który stale monitoruje i chroni Twoją witrynę WordPress.

Kiki ma tytuł licencjata z zarządzania systemami informatycznymi i ponad dwuletnie doświadczenie w systemach Linux i WordPress. Obecnie pracuje jako specjalista ds. bezpieczeństwa w Liquid Web i Nexcess. Wcześniej Kiki była częścią zespołu wsparcia Liquid Web Managed Hosting, gdzie pomogła setkom właścicieli witryn WordPress i dowiedziała się, jakie problemy techniczne często napotykają. Jej pasja do pisania pozwala jej dzielić się swoją wiedzą i doświadczeniem, aby pomagać ludziom. Oprócz technologii Kiki lubi uczyć się o kosmosie i słuchać podcastów o prawdziwych przestępstwach.