Jak słabe hasła narażają Cię na poważne zagrożenia bezpieczeństwa

Opublikowany: 2024-01-17Nasze życie regularnie splata się z platformami internetowymi i choć słyszeliście to już niezliczoną ilość razy, nie można przecenić znaczenia solidnych środków bezpieczeństwa cybernetycznego. Najważniejszym elementem tych środków jest siła hasła, która często stanowi pierwszą linię obrony przed zagrożeniami cybernetycznymi.

Pomimo powszechnej wiedzy na temat zagrożeń, słabe hasła pozostają powszechnym problemem, narażając osoby i organizacje na różnorodne zagrożenia bezpieczeństwa.

Anatomia słabego hasła

Co to jest słabe hasło?

W swej istocie słabe hasło jest jak kruchy zamek w drzwiach — zapewnia minimalne zabezpieczenie przed włamaniem. W kontekście bezpieczeństwa cyfrowego słabe hasło jest zazwyczaj łatwe do odgadnięcia lub złamania i nie stanowi realnej bariery przed nieautoryzowanym dostępem. Często brakuje mu złożoności, długości i nieprzewidywalności, co czyni go głównym celem cyberataków.

Charakterystyka słabych haseł

Krótka długość . Krótkie hasła są z natury mniej bezpieczne. Każdy dodatkowy znak w haśle wykładniczo zwiększa liczbę możliwych kombinacji, zwiększając tym samym jego bezpieczeństwo. Krótkie hasła, często krótsze niż osiem znaków, są po prostu zbyt łatwe do złamania.

Brak złożoności . Hasła, które nie zawierają kombinacji wielkich i małych liter, cyfr i symboli, są mniej bezpieczne. Złożoność tworzy szerszą gamę możliwych kombinacji, odstraszając automatyczne próby pękania.

Przewidywalna natura . Wiele osób używa w swoich hasłach informacji łatwych do odgadnięcia, takich jak nazwy zwyczajowe, daty i proste sekwencje (np. „123456” lub „hasło”). Są to jedne z pierwszych kombinacji, jakich próbują dokonać atakujący.

Dlaczego słabe hasła nadal stanowią problem?

Pomimo zwiększonej świadomości zagrożeń cyberbezpieczeństwa, słabe hasła utrzymują się ze względu na kombinację czynników. Należą do nich chęć posiadania łatwych do zapamiętania haseł, niedocenianie ryzyka cyberataków i brak zrozumienia, czym jest silne hasło.

Ponadto ogromna liczba kont online wymaga utworzenia wielu haseł, co skłania wiele osób do przedkładania prostoty nad bezpieczeństwo. Wybór ten naraża je na znaczne ryzyko, podkreślając potrzebę skutecznych rozwiązań bezpieczeństwa, takich jak Jetpack Security, który oferuje zaawansowane funkcje chroniące przed słabymi hasłami dla właścicieli witryn WordPress.

Ryzyko związane ze słabymi hasłami

Nieautoryzowany dostęp

Słabe hasła otwierają drzwi do nieautoryzowanego dostępu. Może to obejmować zarówno uzyskanie dostępu do osobistego konta w mediach społecznościowych, jak i infiltrację zabezpieczonej biznesowej bazy danych. Po wejściu do środka intruz może wydobyć poufne informacje, podszyć się pod uprawnionego użytkownika lub zakłócić działanie.

Przejęcie konta

Przejęcie konta jest bezpośrednią konsekwencją słabego zabezpieczenia hasła. Cyberprzestępcy uzyskujący dostęp do jednego konta często mogą wykorzystać znalezione tam informacje, aby uzyskać dostęp do innych kont, szczególnie w przypadku ponownego użycia tego samego hasła. Ten efekt domina może prowadzić do powszechnego naruszenia bezpieczeństwa danych cyfrowych osobistych i zawodowych.

Naruszenia danych

Pojedyncze słabe hasło może prowadzić do masowego naruszenia bezpieczeństwa danych. Kiedy napastnicy infiltrują jedno konto, często mogą poruszać się po całej sieci, uzyskując dostęp do zbioru poufnych danych, od danych osobowych po tajemnice handlowe.

Kradzież tożsamości

Kradzież tożsamości często zaczyna się od jednego złamanego hasła. Osoby atakujące mogą wykorzystać skradzione dane uwierzytelniające do podszywania się pod inne osoby, ubiegania się o kredyt lub prowadzenia oszukańczych działań, a wszystko to pod nazwiskiem innej osoby.

Straty finansowe

Słabe hasła mogą prowadzić do bezpośrednich strat finansowych. W kontekście biznesowym naruszenie konta może prowadzić do kradzieży środków lub własności intelektualnej, co może kosztować firmy miliony. Dla osób fizycznych kradzież danych bankowych lub kart kredytowych może mieć natychmiastowe i niszczycielskie konsekwencje finansowe.

Przejęcie serwisu

Dla menedżerów i właścicieli witryn internetowych słabe hasła stanowią znaczne ryzyko. Osoby atakujące, uzyskując dostęp, mogą zniszczyć witrynę, ukraść dane klientów, a nawet przekierować ruch do złośliwych witryn, zagrażając integralności witryny i reputacji firmy.

Szkoda na reputację

Szkody spowodowane słabymi hasłami wykraczają poza bezpośrednie straty finansowe. W przypadku firm naruszenie bezpieczeństwa może zszarganić ich reputację, prowadząc do utraty zaufania klientów i potencjalnie nieodwracalnej szkody dla marki.

Konsekwencje prawne

Wreszcie słabe hasła mogą prowadzić do problemów prawnych. Naruszenia danych często skutkują podjęciem kroków prawnych przez zainteresowane strony, a firmom mogą zostać nałożone kary za brak odpowiedniej ochrony danych użytkowników.

Każda z tych konsekwencji może być druzgocąca – to kolejny powód, aby zainwestować we wtyczkę zabezpieczającą, jeśli prowadzisz witrynę WordPress.

Typowe techniki łamania haseł

Brutalna siła atakuje

Ataki brute-force to metoda prób i błędów stosowana przez hakerów w celu uzyskania dostępu do witryny internetowej za pomocą prostego hasła. Podejście to polega na systematycznym sprawdzaniu wszystkich możliwych haseł, aż do znalezienia tego prawidłowego. Choć jest czasochłonne, może być skuteczne w przypadku słabych haseł, szczególnie tych o krótkiej długości i niskiej złożoności. Hakerzy często wykorzystują boty, aby przyspieszyć i zautomatyzować ten proces.

Ataki słownikowe

Ataki słownikowe polegają na użyciu wcześniej ustalonej listy prawdopodobnych haseł, takich jak słowa ze słownika. W przeciwieństwie do ataków typu brute-force, które wykorzystują każdą możliwą kombinację, ataki słownikowe są bardziej skoncentrowane i testują popularne słowa i frazy.

Tęczowe stoły

Tabele Rainbow to wyrafinowane narzędzia używane do łamania haseł. Są to wstępnie obliczone tabele do odwracania kryptograficznych funkcji skrótu, głównie do łamania skrótów haseł. Dzięki tabelom Rainbow hakerzy mogą skutecznie porównywać skrót hasła użytkownika ze skrótami w tabeli, znacznie skracając czas potrzebny na złamanie hasła.

Wypełnianie poświadczeń

Upychanie danych uwierzytelniających to zautomatyzowany atak, podczas którego skradzione dane uwierzytelniające konta — zazwyczaj nazwy użytkownika i adresy e-mail — są wykorzystywane w celu uzyskania nieautoryzowanego dostępu do kont użytkowników za pośrednictwem zautomatyzowanych żądań logowania na dużą skalę. Ta metoda wykorzystuje powszechną praktykę ponownego użycia hasła w wielu witrynach.

Inżynieria społeczna

Inżynieria społeczna polega na manipulowaniu ludźmi w celu ujawnienia poufnych informacji. Techniki obejmują phishing, w przypadku którego napastnicy podają się za godną zaufania jednostkę w komunikacji elektronicznej, oraz pretekst, w przypadku którego osoba atakująca tworzy sfabrykowany scenariusz kradzieży danych osobowych.

Rozpylanie haseł

Rozpylanie haseł odnosi się do techniki wypróbowywania kilku powszechnie używanych haseł na wielu kontach. W przeciwieństwie do ataków typu brute-force, podczas których sprawdzane jest wiele haseł na jednym koncie, rozpylanie haseł atakuje wiele kont z mniejszą liczbą haseł, zmniejszając prawdopodobieństwo spowodowania blokady konta.

Techniki te podkreślają potrzebę solidnych zasad haseł i zaawansowanych rozwiązań bezpieczeństwa, szczególnie dla menedżerów witryn, którzy muszą chronić nie tylko swoje dane, ale także dane swoich użytkowników.

Najlepsze praktyki tworzenia silnych haseł

1. Zwiększ długość i złożoność

W świecie bezpieczeństwa haseł kluczowa jest długość i złożoność. Idealne hasło powinno mieć minimum 12 do 16 znaków. Długość ta zapewnia szeroką kombinację znaków, co utrudnia rozszyfrowanie zautomatyzowanym narzędziom.

Złożoność jest równie ważna. Mieszanka wielkich i małych liter, cyfr i symboli zakłóca przewidywalne wzorce, przez co hakerom trudno jest złamać hasło. Nie chodzi tylko o dodanie dużej litery lub cyfry na końcu; złożoność powinna być wpleciona w hasło.

2. Używaj haseł

Hasła stały się przyjazną dla użytkownika i bezpieczną strategią haseł. W przeciwieństwie do tradycyjnych haseł, hasło to sekwencja losowych słów lub zdania. Na przykład „BlueDolphinSunsetDrive” jest bezpieczniejszy i łatwiejszy do zapamiętania niż ciąg losowych znaków, taki jak „B1u3D0lph!n”.

Długość haseł z natury czyni je mocnymi, a ich narracyjny charakter ułatwia ich zapamiętanie. Należy jednak unikać popularnych zwrotów, słynnych cytatów lub tekstów piosenek, ponieważ mogą one być przewidywalne.

3. Unikaj powszechnych wzorców i słów słownikowych

Typowe wzorce, takie jak sekwencyjne ścieżki klawiatury (np. „qwerty”) lub powtarzające się znaki (np. „aaa”) znacznie osłabiają bezpieczeństwo haseł. Podobnie używanie słów ze słownika, nawet ze sprytnymi podstawieniami (takimi jak „p@ssw0rd”), nie chroni w wystarczającym stopniu przed wyrafinowanymi algorytmami łamania zabezpieczeń.

Hakerzy często korzystają z zaawansowanych narzędzi, które z łatwością potrafią przewidzieć te podstawienia. Tworzenie haseł unikających tych wzorców i słów ze słownika jest niezbędne do utrzymania silnej ochrony przed różnymi zagrożeniami cybernetycznymi.

4. Używaj unikalnych haseł do różnych kont

Jedną z podstawowych zasad bezpieczeństwa jest używanie unikalnego hasła do każdego konta. Strategia ta zapobiega sytuacji, w której jedno złamane hasło prowadzi do reakcji łańcuchowej polegającej na nieautoryzowanym dostępie do wielu kont. Zapamiętywanie wielu skomplikowanych haseł może być wyzwaniem, ale menedżery haseł mogą być naprawdę pomocnymi opcjami.

Chronimy Twoją witrynę. Prowadzisz swój biznes.

Jetpack Security zapewnia łatwą w obsłudze, kompleksową ochronę witryny WordPress, w tym kopie zapasowe w czasie rzeczywistym, zaporę sieciową aplikacji internetowych, skanowanie w poszukiwaniu złośliwego oprogramowania i ochronę przed spamem.

Zabezpiecz swoją witrynę5. Wdrażaj uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe (MFA) dodaje znaczącą warstwę bezpieczeństwa. Usługa MFA wymaga od użytkowników podania co najmniej dwóch czynników weryfikacyjnych, aby uzyskać dostęp do konta, co zazwyczaj obejmuje coś, co znają (hasło) i coś, co posiadają (telefon lub token zabezpieczający).

Ta metoda gwarantuje, że nawet jeśli hasło zostanie naruszone, nieautoryzowani użytkownicy nadal nie będą mogli uzyskać dostępu bez drugiego komponentu. Jest to szczególnie ważne w przypadku kont zawierających wrażliwe dane osobowe lub finansowe.

6. Skorzystaj z menedżerów haseł i ich zalet

Menedżerowie haseł przechowują i szyfrują hasła, umożliwiając jednocześnie łatwe i bezpieczne logowanie do kont. Użytkownicy muszą pamiętać tylko jedno hasło główne. Korzyści są ogromne — menedżery haseł zmniejszają obciążenie związane z zapamiętywaniem wielu złożonych haseł, zmniejszają ryzyko używania słabych lub powtarzających się haseł i często automatycznie aktualizują hasła. Mogą także obejmować takie funkcje, jak alerty bezpieczeństwa dotyczące zaatakowanych witryn oraz możliwość bezpiecznego udostępniania haseł.

Przestrzeganie tych najlepszych praktyk ma kluczowe znaczenie w środowisku, w którym zagrożenia cybernetyczne stale ewoluują. Wdrażając silne hasła wraz z tymi strategiami, osoby i organizacje mogą znacząco poprawić swój poziom bezpieczeństwa cyfrowego.

Wykonalne kroki umożliwiające natychmiastową poprawę

Lista kontrolna dla osób fizycznych

Sprawdź swoje aktualne hasła . Przejrzyj wszystkie swoje hasła i oceń ich siłę. Wymień słabe hasła na silniejsze, stosując się do najlepszych praktyk.

Włącz uwierzytelnianie wielopoziomowe . Jeśli to możliwe, aktywuj uwierzytelnianie wielopoziomowe, aby dodać warstwę zabezpieczeń.

Regularnie aktualizuj hasła . Zaplanuj regularne okresy aktualizacji haseł, szczególnie w przypadku kont wrażliwych.

Uważaj na próby phishingu . Zapoznaj się z próbami phishingu, aby uniknąć przypadkowego ujawnienia haseł.

Użyj menedżera haseł . Zatrudnij menedżera haseł, aby bezpiecznie śledzić złożone hasła.

Zalecenia dla organizacji

Wdrażaj zasady silnych haseł . Ustanawiaj i egzekwuj zasady nakazujące używanie silnych haseł.

Przeprowadzaj regularne szkolenia w zakresie bezpieczeństwa . Organizuj regularne sesje szkoleniowe, aby pomóc pracownikom rozpoznawać zagrożenia cyberbezpieczeństwa i reagować na nie, w tym związane z bezpieczeństwem haseł.

Zachęcaj do korzystania z menedżerów haseł . Promuj korzystanie z menedżerów haseł w organizacji, aby pomóc pracownikom w utrzymaniu bezpiecznych, unikalnych haseł do każdego konta.

Zaplanuj rutynowe audyty bezpieczeństwa . Regularnie audytuj praktyki i zasady bezpieczeństwa organizacji, aby zidentyfikować i wyeliminować luki.

Utwórz plan reagowania na naruszenia . Opracuj i utrzymuj jasny plan reagowania na naruszenia bezpieczeństwa, w tym wynikające ze złamanych haseł.

Wdrażając te kroki, osoby i organizacje mogą znacząco wzmocnić swoją ochronę przed zagrożeniami związanymi z hasłami, zapewniając bezpieczniejszą obecność w Internecie.

Jak zachować silną higienę haseł

Regularnie aktualizuj swoje hasła

Regularne aktualizacje haseł są kluczowym elementem higieny haseł. To proaktywne podejście gwarantuje, że nawet w przypadku naruszenia hasła jego okres ważności będzie ograniczony, co ogranicza potencjalne szkody.

Najlepszą praktyką jest zmiana haseł co trzy do sześciu miesięcy, szczególnie w przypadku kont zawierających dane wrażliwe lub osobiste. Jednak ważne jest, aby unikać przewidywalnych wzorców aktualizacji, takich jak proste dodawanie cyfry lub litery do istniejącego hasła. Każde nowe hasło powinno być unikalne i zgodne z rygorystycznymi wytycznymi dotyczącymi tworzenia haseł.

Dowiedz się, jak rozpoznać próby phishingu

Phishing to powszechna metoda wykorzystywana przez cyberprzestępców do zdobywania haseł. Próby te często mają formę e-maili lub wiadomości podszywających się pod legalne źródła i zawierających prośbę o podanie poufnych informacji.

Rozpoznawanie prób phishingu wiąże się z zachowaniem sceptycyzmu wobec niechcianych próśb o informacje, zwłaszcza jeśli są one pilne lub obiecują nagrodę. Zawsze sprawdzaj autentyczność źródła przed udzieleniem odpowiedzi lub kliknięciem jakiegokolwiek łącza. Zdobywanie wiedzy na temat najnowszych technik phishingu i powszechnych wskaźników takich oszustw jest niezbędne dla cyberbezpieczeństwa osobistego i organizacyjnego.

Unikaj udostępniania haseł

Udostępnianie hasła nawet zaufanym osobom znacznie zwiększa ryzyko naruszenia bezpieczeństwa. Każde wspólne hasło stanowi potencjalną lukę w zabezpieczeniach. Bardzo ważne jest utrzymywanie indywidualnych haseł do każdego konta i zniechęcanie do udostępniania haseł w sytuacjach osobistych i zawodowych.

W przypadkach, gdy dostęp musi być współdzielony, na przykład w przypadku kont zespołowych lub do użytku rodzinnego, rozważ użycie narzędzi do zarządzania hasłami, które umożliwiają dostęp bez ujawniania rzeczywistego hasła.

Monitoruj aktywność konta

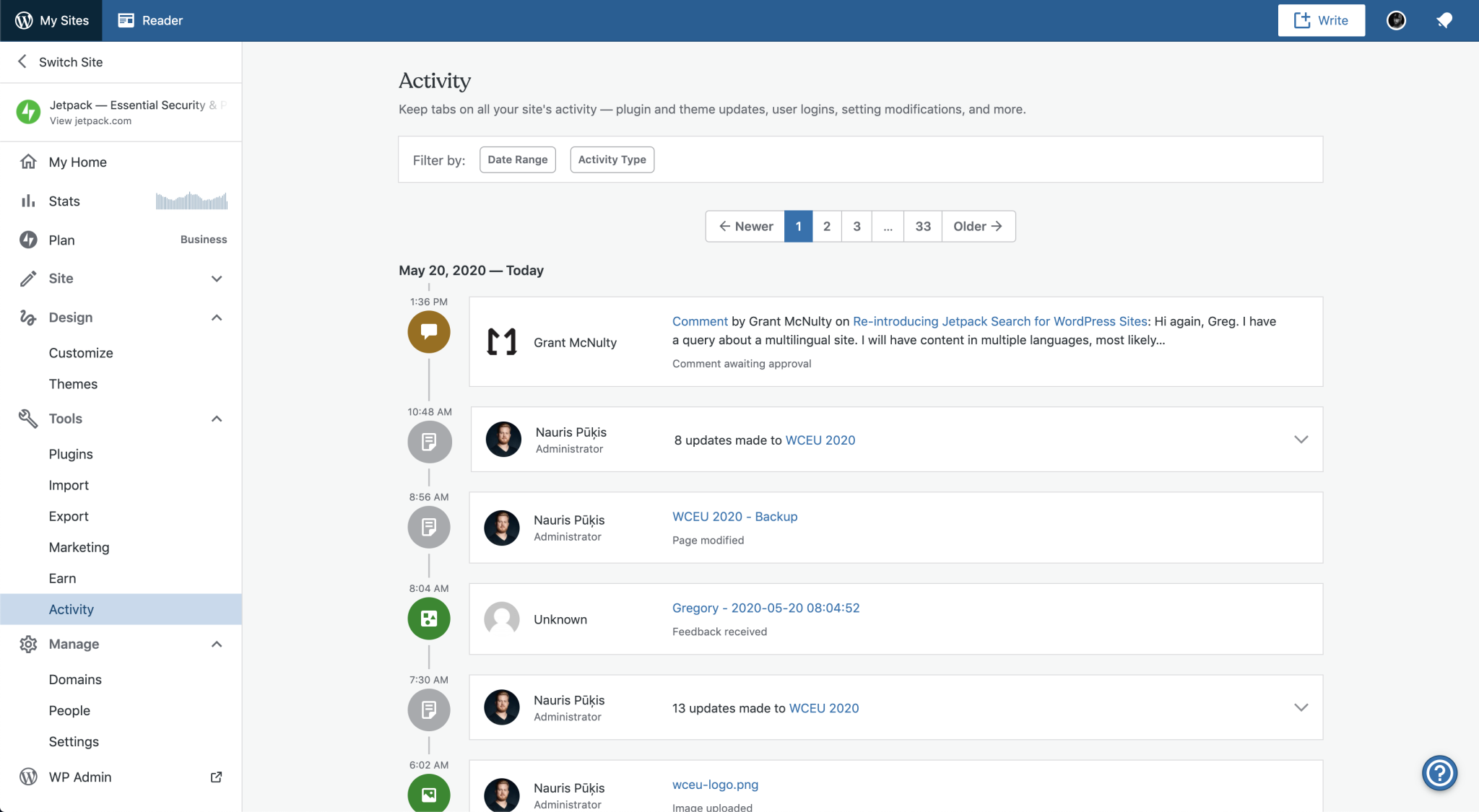

Regularne monitorowanie aktywności na koncie jest proaktywnym sposobem wykrywania nieautoryzowanego dostępu. Wiele usług online udostępnia dzienniki ostatnich działań, takich jak godziny logowania i lokalizacje. Okresowo przeglądaj te dzienniki, aby upewnić się, że wszystkie działania są zgodne z prawem.

Skonfiguruj alerty dotyczące nietypowych działań, takich jak logowanie z nieznanych lokalizacji lub urządzeń. Wczesne wykrycie tych anomalii może zapobiec dalszemu nieautoryzowanemu dostępowi i potencjalnym naruszeniom danych.

W przypadku menedżerów witryn internetowych należy wdrożyć rozwiązanie zabezpieczające witrynę

Utrzymanie higieny haseł wykracza poza konta osobiste i obejmuje ochronę całej infrastruktury witryny. Korzystanie z rozwiązania zabezpieczającego witrynę internetową jest koniecznością.

Na przykład Jetpack Security dla witryn WordPress ma na celu zwiększenie bezpieczeństwa witryn. Oferuje funkcje takie jak ochrona przed atakami brute-force, monitorowanie przestojów i skanowanie złośliwego oprogramowania, co przyczynia się do bezpieczniejszego środowiska witryny internetowej. Jetpack Security zapewnia dodatkową warstwę ochrony, chroniąc przed różnymi zagrożeniami cyfrowymi i zapewniając ochronę zarówno witryny internetowej, jak i jej użytkowników.

Silna higiena haseł to wieloaspektowe podejście obejmujące regularne aktualizacje, świadomość phishingu, unikanie udostępniania haseł, czujne monitorowanie i wdrażanie solidnych rozwiązań bezpieczeństwa, takich jak Jetpack Security. Stosując się do tych praktyk, możesz znacznie ograniczyć ryzyko związane ze słabymi hasłami i zachować bezpieczną obecność w Internecie.

Często Zadawane Pytania

Co sprawia, że hasło jest słabe?

Zrozumienie, co stanowi słabe hasło, jest niezbędne w dziedzinie cyberbezpieczeństwa. Hasło uważa się za słabe, jeśli brakuje w nim elementów utrudniających jego rozszyfrowanie osobom nieupoważnionym lub zautomatyzowanym programom. Słabe hasło definiuje kilka cech:

Krótka długość . Hasła, które są zbyt krótkie, zwykle krótsze niż osiem znaków, zapewniają minimalne bezpieczeństwo. Można je łatwo złamać za pomocą zautomatyzowanych narzędzi, które przeprowadzają ataki typu brute-force, systematycznie wypróbowując wszystkie możliwe kombinacje.

Brak złożoności . Hasło o prostej strukturze — na przykład niezawierające kombinacji wielkich i małych liter, cyfr i symboli — jest łatwiejsze do przewidzenia i złamania. Złożoność zwiększa liczbę możliwych kombinacji, przez co hasło staje się trudniejsze do odszyfrowania.

Przewidywalne elementy . Powszechnie używane słowa, wyrażenia lub łatwe do odgadnięcia informacje, takie jak imiona, daty urodzin lub proste sekwencje (np. „abc123”) powodują, że hasło jest słabe. Takie hasła są podatne na ataki słownikowe, podczas których hakerzy do odgadywania haseł korzystają z predefiniowanej listy popularnych słów i wyrażeń.

Informacje osobiste . Hasła zawierające łatwo dostępne dane osobowe — takie jak części imienia i nazwiska, numer telefonu, adres lub inne dane umożliwiające identyfikację — można łatwo złamać, zwłaszcza przy dostępności danych w Internecie.

Wzory i sekwencje . Używanie wzorów klawiaturowych (takich jak „qwerty”) lub prostych sekwencji (takich jak „12345”) znacznie zmniejsza siłę hasła. Są to jedne z pierwszych kombinacji wypróbowanych przez hakerów i ich narzędzia programowe.

Ponownie użyte hasła . Hasło używane na wielu kontach staje się zobowiązaniem. Jeśli jedno konto zostanie naruszone, wszystkie inne konta z tym samym hasłem będą zagrożone.

Silne hasło pozwala uniknąć tych pułapek. Jest długi, złożony, nieprzewidywalny i wyjątkowy. Nie zawiera łatwych do odgadnięcia danych osobowych i nie opiera się na prostych wzorach ani sekwencjach.

W jaki sposób hakerzy zazwyczaj wykorzystują słabe hasła?

Hakerzy wykorzystują słabe hasła, stosując szereg technik, takich jak ataki brute-force, podczas których próbują wielu kombinacji haseł, oraz ataki słownikowe, które polegają na wypróbowywaniu popularnych słów lub fraz.

Ponadto stosują takie metody, jak upychanie danych uwierzytelniających, używanie wcześniej naruszonych par nazwa użytkownika/hasło w różnych witrynach oraz wykorzystywanie powszechnej praktyki ponownego użycia hasła.

Czy istnieją typowe wzorce lub metody hakowania haseł?

Tak, powszechne metody hakowania haseł obejmują ataki typu brute-force, które systematycznie sprawdzają wszystkie możliwe kombinacje haseł, oraz ataki słownikowe, które wykorzystują listę typowych haseł i wyrażeń. Hakerzy stosują również taktyki inżynierii społecznej, aby nakłonić osoby do ujawnienia swoich haseł.

Jakie są najczęstsze błędy popełniane przez ludzi podczas tworzenia haseł?

Najczęstsze błędy to używanie łatwych do odgadnięcia haseł (takich jak „123456” lub „hasło”), używanie danych osobowych (takich jak urodziny lub imiona), używanie tego samego hasła na wielu kontach i brak regularnej aktualizacji haseł. Praktyki te sprawiają, że hasła są bardziej podatne na ataki hakerskie.

Jak często należy zmieniać hasła i dlaczego?

Zaleca się zmianę haseł przynajmniej co trzy do sześciu miesięcy. Regularna aktualizacja haseł pomaga chronić przed ciągłym nieautoryzowanym dostępem, zwłaszcza jeśli hasło zostało nieświadomie naruszone. Praktyka ta jest szczególnie ważna w przypadku kont zawierających dane wrażliwe lub osobiste.

Jakie ryzyko wiąże się z ponownym używaniem haseł na wielu kontach?

Ponowne używanie haseł na wielu kontach zwiększa ryzyko wystąpienia efektu domina — jeśli jedno konto zostanie naruszone, zagrożone będą wszystkie konta z tym samym hasłem. Praktyka ta może umożliwić hakerowi powszechny dostęp, co może prowadzić do kradzieży tożsamości, strat finansowych i innych poważnych konsekwencji.

Czy złożone hasła są wystarczające, czy też istnieją inne czynniki, które należy wziąć pod uwagę przy bezpieczeństwie haseł?

Chociaż złożoność ma kluczowe znaczenie, nie jest to jedyny czynnik zapewniający bezpieczeństwo haseł. Ważna jest także długość, nieprzewidywalność i zastosowanie uwierzytelniania wieloskładnikowego (MFA). Regularne aktualizowanie haseł i unikanie ponownego ich używania na różnych kontach to podstawowe praktyki.

Czy warto zadawać pytania dotyczące odzyskiwania hasła, a jeśli tak, jak je zabezpieczyć?

Pytania dotyczące odzyskiwania hasła mogą być przydatne, ale należy je stosować ostrożnie. Unikaj używania łatwo dostępnych informacji jako odpowiedzi. Zamiast tego wybieraj pytania z odpowiedziami, które tylko Ty znasz, lub użyj fałszywej odpowiedzi, którą pamiętasz, ale która nie ma związku z pytaniem.

Co to jest uwierzytelnianie wieloskładnikowe (MFA) i jak zwiększa bezpieczeństwo haseł?

Uwierzytelnianie wielopoziomowe wymaga dwóch lub więcej form weryfikacji, aby uzyskać dostęp do konta, zazwyczaj łącząc coś, co znasz (np. hasło) z czymś, co masz (np. smartfon). Usługa MFA znacznie zwiększa bezpieczeństwo, dodając warstwę ochrony wykraczającą poza samo hasło.

Jakie są typowe oznaki świadczące o tym, że Twoje hasło zostało złamane?

Objawy obejmują nieautoryzowaną aktywność na Twoim koncie, powiadomienia o niezainicjowanych próbach logowania lub zmianach hasła, a także e-maile o dostępie do konta z nieznanych urządzeń lub lokalizacji. Takie wskaźniki sugerują, że Twoje hasło mogło zostać naruszone.

Jakie kroki powinienem podjąć, jeśli podejrzewam, że moje hasło zostało złamane?

Natychmiast zmień hasło do zaatakowanego konta i wszystkich innych kont, na których użyłeś tego samego hasła. Sprawdź swoje konto pod kątem wszelkich nieautoryzowanych zmian i skontaktuj się z usługodawcą. Dodatkowo monitoruj swoje konta pod kątem nietypowej aktywności.

Jak ważna jest siła hasła dla właścicieli i menedżerów witryn internetowych?

Dla właścicieli i menedżerów witryn internetowych silne hasła są niezwykle ważne. Stanowią pierwszą linię obrony chroniącą zaplecze witryny, dane użytkowników i ogólną integralność witryny przed nieautoryzowanym dostępem i potencjalnymi cyberatakami.

Jak mogę zabezpieczyć moją witrynę przed technikami łamania haseł, takimi jak ataki typu brute-force?

Aby chronić swoją witrynę przed technikami łamania haseł, takimi jak ataki typu brute-force, wdrażaj silne zasady dotyczące haseł, korzystaj z uwierzytelniania wielopoziomowego i monitoruj próby logowania. Zdecydowanie zaleca się korzystanie z kompleksowego rozwiązania zabezpieczającego, takiego jak Jetpack Security dla witryn WordPress.

Jetpack Security oferuje zaawansowane funkcje ochrony, takie jak zapobieganie atakom typu brute-force, monitorowanie przestojów i automatyczne skanowanie złośliwego oprogramowania, zwiększając bezpieczeństwo Twojej witryny internetowej przed zagrożeniami związanymi z hasłami.

Bezpieczeństwo Jetpack: Chroń swoją witrynę WordPress przed atakami związanymi z hasłami

W kontekście rosnących zagrożeń cybernetycznych, szczególnie tych, których celem są luki w hasłach, ochrona witryn WordPress nigdy nie była bardziej krytyczna. Jetpack Security jawi się jako kluczowe rozwiązanie w tym krajobrazie, oferując kompleksową ochronę dostosowaną do środowisk WordPress.

Jetpack Security bezpośrednio stawia czoła wyzwaniom związanym z bezpieczeństwem haseł, koncentrując się na dwóch kluczowych obszarach: ochronie przed atakami słownikowymi i siłowymi. Ataki te są powszechne w świecie cyfrowym i często ich celem są witryny posiadające słabe zasady dotyczące haseł. Podejście Jetpack jest wieloaspektowe:

Ochrona przed atakami brutalnej siły . Jetpack Security aktywnie monitoruje i blokuje podejrzane próby logowania. W ten sposób znacznie zmniejsza ryzyko ataków typu brute-force, jednej z najpopularniejszych metod stosowanych przez hakerów.

Regularne skanowanie zabezpieczeń . Jetpack Security regularnie skanuje Twoją witrynę WordPress, identyfikując luki w zabezpieczeniach i dostarczając natychmiastowe powiadomienia oraz rozwiązania pozwalające rozwiązać te problemy.

Automatyczne skanowanie złośliwego oprogramowania . Nieustannie skanuje w poszukiwaniu złośliwego oprogramowania, zapewniając szybką identyfikację i łagodzenie zagrożeń bezpieczeństwa.

Monitorowanie przestojów . Jetpack Security monitoruje czas działania Twojej witryny. W przypadku naruszenia bezpieczeństwa prowadzącego do przestoju serwisu, natychmiastowe alerty umożliwiają szybkie podjęcie działań mających na celu rozwiązanie problemu i przywrócenie normalnego działania.

Integrując Jetpack Security ze swoją witryną WordPress, zapewniasz solidny system obrony przed atakami za pomocą haseł. Ochrona ta ma kluczowe znaczenie nie tylko dla ochrony Twojej witryny, ale także dla utrzymania zaufania użytkowników. Dowiedz się więcej o bezpieczeństwie Jetpack.