Bezpieczeństwo VPS – najlepsze praktyki i porady

Opublikowany: 2024-08-02Wirtualny serwer prywatny (VPS) zapewnia zwirtualizowane środowisko komputerowe, oferując moc i kontrolę serwera dedykowanego za ułamek ceny. Hosting VPS jest popularnym wyborem dla firm i programistów, którzy potrzebują większej elastyczności i zasobów, niż może zapewnić hosting współdzielony. Jednak wraz ze zwiększoną mocą wiąże się z kluczową odpowiedzialnością za zabezpieczenie serwera przed potencjalnymi zagrożeniami.

Zabezpieczenie VPS ma kluczowe znaczenie, ponieważ często staje się celem cyberprzestępców chcących wykorzystać luki w zabezpieczeniach w celu kradzieży danych, dystrybucji złośliwego oprogramowania lub przejęcia serwera. Typowe zagrożenia bezpieczeństwa obejmują ataki typu brute-force, infekcje złośliwym oprogramowaniem, nieautoryzowany dostęp i ataki typu „odmowa usługi” (DoS). Zagrożenia te mogą prowadzić do naruszeń danych, zakłóceń w świadczeniu usług i znacznych strat finansowych.

Zrozumienie i wdrożenie solidnych środków bezpieczeństwa jest niezbędne do ochrony Twojego VPS. Ten przewodnik zawiera praktyczne porady dotyczące minimalizowania powierzchni ataku, konfigurowania mechanizmów silnego uwierzytelniania, zarządzania zaporami sieciowymi i nie tylko. Postępując zgodnie z tymi najlepszymi praktykami, możesz znacznie zwiększyć bezpieczeństwo swojego VPS i zabezpieczyć swoje dane i aplikacje przed złośliwymi działaniami.

Najlepsze praktyki dotyczące zabezpieczania serwera VPS

Zabezpieczenie Twojego VPS polega na wdrożeniu szeregu najlepszych praktyk mających na celu ochronę Twojego serwera przed potencjalnymi zagrożeniami. Oto kilka niezbędnych kroków, aby zapewnić bezpieczeństwo Twojego VPS:

Regularne aktualizacje i zarządzanie poprawkami

- Znaczenie aktualizacji : Aktualizowanie oprogramowania to jeden z najprostszych, ale najskuteczniejszych sposobów zabezpieczenia serwera VPS. Aktualizacje często zawierają łatki usuwające luki w zabezpieczeniach, które atakujący mogą wykorzystać.

- Aktualizacje automatyczne a ręczne : rozważ włączenie automatycznych aktualizacji krytycznych poprawek zabezpieczeń. W przypadku innych aktualizacji może być preferowane podejście ręczne, aby zapewnić kompatybilność i stabilność.

Silne mechanizmy uwierzytelniania

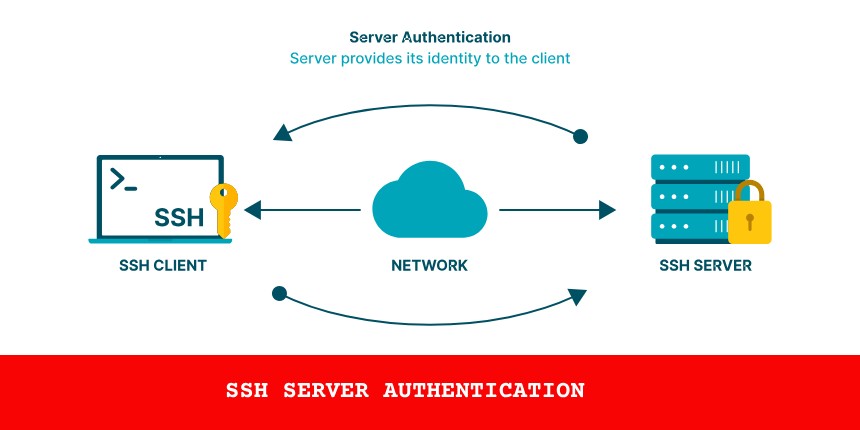

- Klucze SSH : Użyj kluczy SSH zamiast haseł, aby uzyskać dostęp do swojego VPS. Klucze SSH zapewniają wyższy poziom bezpieczeństwa, ponieważ nie są podatne na ataki typu brute-force.

- Uwierzytelnianie dwuskładnikowe (2FA) : wdrożenie 2FA, aby dodać dodatkową warstwę zabezpieczeń. Nawet jeśli Twoje hasło zostanie naruszone, 2FA może zapobiec nieautoryzowanemu dostępowi.

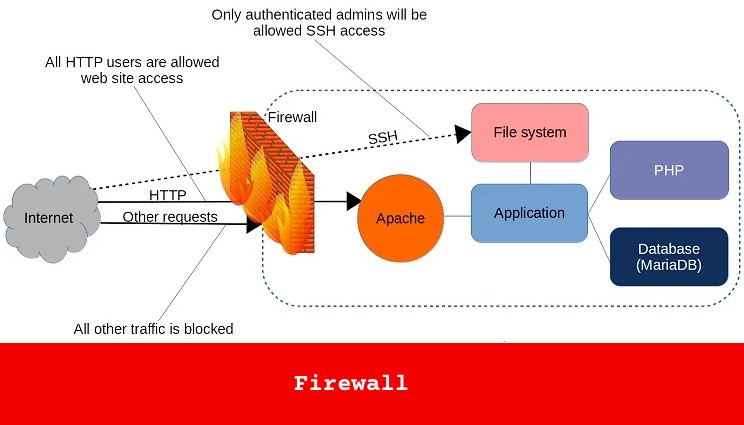

Konfiguracja zapory sieciowej

- Konfigurowanie zapory sieciowej : Zapora sieciowa to pierwsza linia obrony przed nieautoryzowanym dostępem. Skonfiguruj zaporę sieciową tak, aby zezwalała tylko na niezbędny ruch do i z Twojego VPS. (Możesz użyć Linux iptables lub ufw – nieskomplikowana zapora sieciowa)

- Typowe reguły zapory sieciowej : Implementuj reguły, które domyślnie blokują cały ruch przychodzący i zezwalają tylko na określone porty i adresy IP potrzebne Twoim aplikacjom.

Systemy wykrywania włamań (IDS)

- Rodzaje IDS : IDS oparte na sieci monitorują ruch sieciowy pod kątem podejrzanej aktywności, podczas gdy IDS oparte na hoście koncentrują się na monitorowaniu samego systemu.

- Wdrożenie i monitorowanie : Wdróż IDS, aby stale monitorować swój VPS pod kątem oznak włamań. Regularnie przeglądaj alerty i dzienniki IDS, aby szybko reagować na potencjalne zagrożenia.

Strategie ochrony danych i tworzenia kopii zapasowych

Ochrona danych i zapewnienie możliwości odzyskania danych po każdym zdarzeniu to krytyczne aspekty bezpieczeństwa VPS. Oto kilka strategii, które pomogą chronić Twoje dane:

Szyfrowanie

- Znaczenie szyfrowania : Szyfrowanie danych zarówno w stanie spoczynku, jak i podczas przesyłania jest niezbędne, aby chronić wrażliwe informacje przed nieautoryzowanym dostępem. Szyfrowanie gwarantuje, że nawet jeśli dane zostaną przechwycone lub uzyskany do nich dostęp bez pozwolenia, pozostaną nieczytelne.

- Narzędzia i metody :

- Dane w spoczynku : użyj narzędzi do szyfrowania całego dysku, takich jak LUKS (Linux Unified Key Setup), aby zaszyfrować całe urządzenie magazynujące. W przypadku baz danych rozważ użycie wbudowanych funkcji szyfrowania udostępnianych przez system zarządzania bazami danych.

- Przesyłanie danych : wdrożenie certyfikatów SSL/TLS w celu szyfrowania danych przesyłanych przez sieci. Narzędzia takie jak Let's Encrypt zapewniają bezpłatne certyfikaty SSL/TLS do zabezpieczania ruchu internetowego.

Regularne kopie zapasowe

- Planowanie tworzenia kopii zapasowych : ustal harmonogram regularnych kopii zapasowych, aby mieć pewność, że wszystkie krytyczne dane będą często tworzone. W zależności od charakteru danych możesz wybrać tworzenie kopii zapasowych codziennie, co tydzień, a nawet w czasie rzeczywistym.

- Strategie tworzenia kopii zapasowych :

- Pełne kopie zapasowe : okresowo wykonuj pełne kopie zapasowe całego systemu, które przechwytują wszystkie dane i konfiguracje.

- Przyrostowe kopie zapasowe : Użyj przyrostowych kopii zapasowych, aby zapisać tylko zmiany wprowadzone od ostatniej kopii zapasowej. Takie podejście zmniejsza wymagania dotyczące pamięci masowej i przyspiesza proces tworzenia kopii zapasowych.

- Różnicowe kopie zapasowe : podobnie jak przyrostowe kopie zapasowe, różnicowe kopie zapasowe zapisują zmiany wprowadzone od ostatniej pełnej kopii zapasowej, zapewniając równowagę między szybkością a złożonością odzyskiwania danych.

- Bezpieczne przechowywanie kopii zapasowych : przechowuj kopie zapasowe w bezpiecznej lokalizacji poza siedzibą firmy, aby chronić przed utratą danych w wyniku uszkodzenia fizycznego, kradzieży lub innych lokalnych zdarzeń. Rozważ skorzystanie z usług tworzenia kopii zapasowych w chmurze, aby zapewnić redundancję i łatwość dostępu.

Monitorowanie i rejestrowanie

Skuteczne monitorowanie i rejestrowanie mają kluczowe znaczenie dla szybkiego identyfikowania incydentów związanych z bezpieczeństwem i reagowania na nie.

Narzędzia do monitorowania systemu

- Przykłady narzędzi monitorujących : Użyj narzędzi takich jak Nagios, Zabbix lub Prometheus, aby monitorować wydajność i bezpieczeństwo swojego VPS. Narzędzia te mogą śledzić różne wskaźniki, takie jak użycie procesora, wykorzystanie pamięci i ruch sieciowy.

- Konfigurowanie alertów : Skonfiguruj alerty, aby powiadamiały Cię o wszelkich nietypowych lub podejrzanych działaniach. Może to obejmować próby logowania z nieznanych adresów IP, nagłe skoki użycia zasobów lub nieautoryzowane zmiany w plikach systemowych.

Zarządzanie logami

- Znaczenie prowadzenia dzienników : Dzienniki stanowią zapis aktywności systemu, który może być nieoceniony przy diagnozowaniu problemów i badaniu incydentów bezpieczeństwa. Upewnij się, że rejestrowanie jest włączone dla wszystkich krytycznych usług i aplikacji.

- Narzędzia do zarządzania logami : Użyj narzędzi takich jak ELK Stack (Elasticsearch, Logstash, Kibana) do gromadzenia, analizowania i wizualizacji logów. Regularnie przeglądaj dzienniki, aby zidentyfikować wszelkie anomalie lub oznaki naruszenia bezpieczeństwa.

- Zasady przechowywania dzienników : wdrażaj zasady przechowywania dzienników, aby przechowywać dzienniki przez odpowiedni czas, równoważąc potrzebę danych historycznych z ograniczeniami przechowywania. Upewnij się, że dzienniki są bezpiecznie przechowywane i chronione przed nieautoryzowanym dostępem.

Postępując zgodnie z poniższymi strategiami ochrony danych i tworzenia kopii zapasowych, możesz zwiększyć odporność swojego VPS, zapewniając, że Twoje dane pozostaną bezpieczne i możliwe do odzyskania w przypadku naruszenia bezpieczeństwa lub innych incydentów.

Zarządzanie użytkownikami i kontrola dostępu

Właściwe zarządzanie użytkownikami i kontrola dostępu to istotne elementy bezpieczeństwa VPS. Zapewnienie dostępu wyłącznie autoryzowanym użytkownikom i prawidłowe zarządzanie ich uprawnieniami może znacznie zmniejszyć ryzyko nieuprawnionego dostępu i naruszeń danych.

Zasada najmniejszego przywileju

- Minimalne uprawnienia : przypisz użytkownikom minimalny poziom dostępu wymagany do wykonywania ich zadań. Zmniejsza to potencjalne szkody spowodowane przejętymi kontami.

- Regularne przeglądy uprawnień : okresowo przeglądaj uprawnienia użytkowników, aby upewnić się, że są nadal odpowiednie. Usuń lub zaktualizuj uprawnienia użytkowników, którzy już ich nie potrzebują.

Zasady bezpiecznego dostępu

- Zasady dotyczące silnych haseł : egzekwuj zasady dotyczące silnych haseł, wymagające skomplikowanych i unikalnych haseł. Zachęcaj lub nakazuj korzystanie z menedżerów haseł, aby pomóc użytkownikom w bezpiecznym zarządzaniu hasłami.

- Zasady blokowania kont : wdrażaj zasady blokowania kont, aby zapobiec atakom typu brute-force. Po określonej liczbie nieudanych prób logowania zablokuj konto i powiadom użytkownika lub administratora.

- Limity czasu sesji : skonfiguruj limity czasu sesji, aby wylogować użytkowników po okresie bezczynności. Pomaga to zapobiegać nieautoryzowanemu dostępowi z sesji nienadzorowanych.

Uwierzytelnianie wieloskładnikowe (MFA)

- Wdrożenie MFA : Dodaj dodatkową warstwę zabezpieczeń, wymagając od użytkowników podania dwóch lub więcej czynników weryfikacyjnych, aby uzyskać dostęp do swoich kont. Może to obejmować coś, co znają (hasło), coś, co posiadają (token bezpieczeństwa) lub coś, czym są (weryfikacja biometryczna).

- Narzędzia MFA : korzystaj z narzędzi i usług MFA, takich jak Google Authenticator, Authy lub tokenów sprzętowych, takich jak YubiKey.

Listy kontroli dostępu (ACL)

- Szczegółowa kontrola dostępu : Użyj list ACL, aby określić, którzy użytkownicy lub procesy systemowe mogą uzyskać dostęp do określonych zasobów. Pozwala to na precyzyjną kontrolę nad uprawnieniami użytkowników.

- Uprawnienia do plików i katalogów : ostrożnie skonfiguruj uprawnienia do plików i katalogów, aby mieć pewność, że wrażliwe dane będą dostępne tylko dla autoryzowanych użytkowników. Aby zarządzać tymi uprawnieniami, użyj narzędzi takich jak

chmod,chownisetfacl.

Zarządzanie kontem użytkownika

- Utwórz oddzielne konta użytkowników : Unikaj używania konta root do codziennych operacji. Twórz osobne konta użytkowników z odpowiednimi uprawnieniami do różnych zadań.

- Wyłącz nieużywane konta : Regularnie sprawdzaj konta użytkowników i wyłączaj lub usuwaj konta, które nie są już potrzebne. Zmniejsza to liczbę potencjalnych punktów wejścia dla atakujących.

- Korzystanie z Sudo : Skonfiguruj sudo, aby umożliwić użytkownikom wykonywanie zadań administracyjnych bez konieczności posiadania pełnych uprawnień roota. Można tym zarządzać za pomocą pliku

/etc/sudoers.

Bezpieczny dostęp zdalny

- VPN dla dostępu zdalnego : wymagaj od użytkowników łączenia się przez wirtualną sieć prywatną (VPN) podczas zdalnego uzyskiwania dostępu do VPS. Szyfruje to połączenie i dodaje dodatkową warstwę bezpieczeństwa.

- Konfiguracja SSH :

- Wyłącz logowanie roota : Zapobiegaj bezpośredniemu logowaniu roota, ustawiając

PermitRootLogin now pliku konfiguracyjnym SSH (/etc/ssh/sshd_config). - Zmień domyślny port SSH : Zmień domyślny port SSH (22) na port niestandardowy, aby zmniejszyć ryzyko automatycznych ataków.

- Uwierzytelnianie kluczem SSH : Wymagaj uwierzytelniania kluczem SSH zamiast haseł w celu uzyskania dostępu do VPS. Upewnij się, że klucze są chronione silnymi hasłami.

- Wyłącz logowanie roota : Zapobiegaj bezpośredniemu logowaniu roota, ustawiając

Wdrażając solidne środki zarządzania użytkownikami i kontroli dostępu, możesz znacznie zwiększyć bezpieczeństwo swojego VPS, zapewniając dostęp tylko autoryzowanym użytkownikom, a ich działania są odpowiednio monitorowane i kontrolowane.

Wniosek

Zabezpieczanie Twojego VPS to ciągły proces, który wymaga dbałości o szczegóły i proaktywnego podejścia. Wdrażając najlepsze praktyki opisane w tym przewodniku, możesz chronić swój serwer przed szeroką gamą zagrożeń bezpieczeństwa i mieć pewność, że Twoje dane i aplikacje pozostaną bezpieczne.

Jako jeden ze współzałożycieli Codeless wnoszę do zespołu wiedzę specjalistyczną w zakresie tworzenia WordPress i aplikacji internetowych, a także doświadczenie w skutecznym zarządzaniu hostingiem i serwerami. Moja pasja zdobywania wiedzy oraz entuzjazm w konstruowaniu i testowaniu nowatorskich technologii napędzają mnie do ciągłego wprowadzania innowacji i doskonalenia.

Ekspertyza:

Tworzenie stron internetowych,

Projektowanie stron,

Administracja systemem Linux,

SEO

Doświadczenie:

15 lat doświadczenia w tworzeniu stron internetowych, opracowując i projektując niektóre z najpopularniejszych motywów WordPress, takich jak Specular, Tower i Folie.

Edukacja:

Posiadam dyplom z fizyki inżynieryjnej oraz tytuł magistra w dziedzinie inżynierii materiałowej i optoelektroniki.

Twittera, Linkedina