Ataki socjotechniczne: jak edukować użytkowników i zapewniać bezpieczeństwo WordPressa

Opublikowany: 2023-10-26Ataki socjotechniczne nie są typowymi hackami technicznymi; obejmują manipulowanie pojedynczymi osobami w celu ujawnienia poufnych informacji lub wykonania działań zagrażających bezpieczeństwu. Jako użytkownik lub administrator WordPressa zrozumienie tych zagrożeń i obrona przed nimi ma kluczowe znaczenie dla ochrony integralności Twojej witryny.

W tym wpisie na blogu będziemy eksplorować świat ataków socjotechnicznych, rzucając światło na to, czym są, jak działają i, co najważniejsze, jak edukować siebie i swoich użytkowników, aby zapewnić bezpieczeństwo WordPressa .

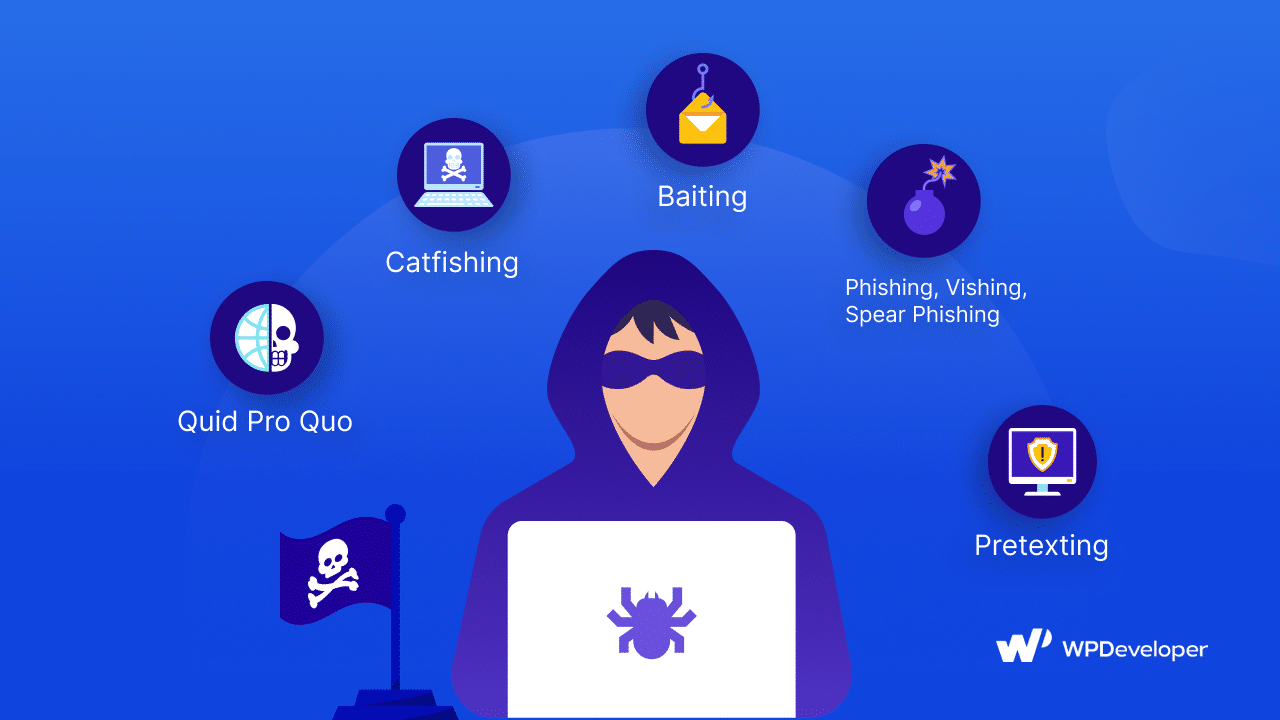

Ataki socjotechniczne: rodzaje, metody i ich potencjalne zagrożenia

Ataki socjotechniczne przybierają różne formy, a każda z nich ma na celu wykorzystanie ludzkiej psychologii , a nie luk technicznych. W tej sekcji przyjrzymy się różnym rodzajom ataków socjotechnicznych, zbadamy, jak działają i ocenimy znaczące zagrożenia, jakie stwarzają dla bezpieczeństwa witryn WordPress i platform internetowych.

Ataki phishingowe: sztuka oszustwa

Jak to działa : Ataki typu phishing polegają na wykorzystaniu fałszywych wiadomości e-mail, wiadomości lub witryn internetowych, które wydają się uzasadnione, w celu nakłonienia osób do ujawnienia poufnych informacji, takich jak nazwy użytkownika, hasła lub dane karty kredytowej.

Poziom zagrożenia: Ataki phishingowe należą do najpowszechniejszych i najniebezpieczniejszych taktyk socjotechniki. Udany atak phishingowy może prowadzić do nieautoryzowanego dostępu do panelu administracyjnego WordPress lub przejęcia kont użytkowników.

Pretekst: tworzenie skomplikowanych fałszywych scenariuszy

Jak to działa : Pretekst polega na tworzeniu sfabrykowanego scenariusza lub pretekstu do manipulowania osobami w celu ujawnienia informacji osobistych lub wrażliwych. Osoby atakujące często podają się za podmioty godne zaufania, np. przedstawicieli obsługi klienta.

Poziom zagrożenia: Preteksty mogą prowadzić do naruszenia bezpieczeństwa danych lub kradzieży tożsamości, potencjalnie powodując znaczne szkody dla użytkowników WordPress i ich witryn internetowych.

Ataki przynętą: pokusa jako broń

Jak to działa : Ataki z przynętą oferują kuszące pliki do pobrania lub treści, takie jak bezpłatne oprogramowanie, zawierające złośliwe oprogramowanie. Użytkownicy nieświadomie pobierają złośliwe pliki, skuszeni przynętą.

Poziom zagrożenia : Ataki z przynętą mogą wprowadzić do Twojej witryny złośliwe oprogramowanie, wyrządzając szkody osobom odwiedzającym Twoją witrynę i potencjalnie prowadząc do zniszczenia witryny lub naruszenia bezpieczeństwa danych.

Ataki Quid Pro Quo: fałszywa obietnica

Jak to działa : W atakach typu quid pro quo cyberprzestępcy obiecują usługę lub korzyść w zamian za poufne informacje. Mogą zaoferować rozwiązanie problemu, na przykład pomoc techniczną, w zamian za dane uwierzytelniające.

Poziom zagrożenia : ataki te mogą skutkować nieautoryzowanym dostępem do Twojej witryny, umożliwiając atakującym manipulowanie treścią, kradzież danych lub powodowanie innych problemów związanych z bezpieczeństwem.

Ataki Tailgating: sztuka wtapiania się

Jak to działa : Ataki typu tailgating polegają na fizycznym podążaniu za upoważnioną osobą do obszaru o ograniczonym dostępie lub, w świecie cyfrowym, namawianiu osób do zapewnienia dostępu do informacji lub obszarów zastrzeżonych.

Poziom zagrożenia : Jeśli Twoje środowisko hostingowe WordPress zostanie zagrożone w wyniku tailgatingu, może to prowadzić do nieautoryzowanego dostępu, utraty danych lub zniszczenia witryny.

Zrozumienie różnych typów i metod ataków socjotechnicznych jest pierwszym krokiem w obronie przed nimi Twojej witryny WordPress.

Wzmocnij bezpieczeństwo WordPressa przed łowieniem ryb w mediach społecznościowych

Aby wzmocnić swoją obecność w Internecie i chronić cenne treści przed stale grożącym niebezpieczeństwem ataków socjotechnicznych, niezwykle ważne jest edukowanie użytkowników.

Podniesienie świadomości

Szkolenia użytkowników: przeprowadzaj regularne sesje szkoleniowe, aby uświadomić użytkownikom różne taktyki socjotechniki. Wyjaśnij, jak działają te ataki, i podziel się przykładami z życia wziętymi, aby uświadomić sobie potencjalne ryzyko.

Polityka bezpieczeństwa: Opracuj kompleksową politykę bezpieczeństwa swojej witryny internetowej, przedstawiając najlepsze praktyki dla użytkowników. Zadbaj o łatwy dostęp do niej, aby użytkownicy mogli do niej zajrzeć, kiedy tylko zajdzie taka potrzeba.

Symulacje phishingu

Symulowane ataki: rozważ przeprowadzenie symulowanych ataków phishingowych na swoich użytkowników. Te kontrolowane ćwiczenia naśladują prawdziwe próby phishingu, aby pomóc użytkownikom rozpoznawać i zgłaszać podejrzane e-maile i wiadomości.

Informacje zwrotne i nauka: Natychmiast przekazuj informacje zwrotne użytkownikom, którzy dali się nabrać na symulowane próby phishingu. Wykorzystaj to jako moment pouczający, aby zwiększyć ich świadomość i reakcję na realne zagrożenia.

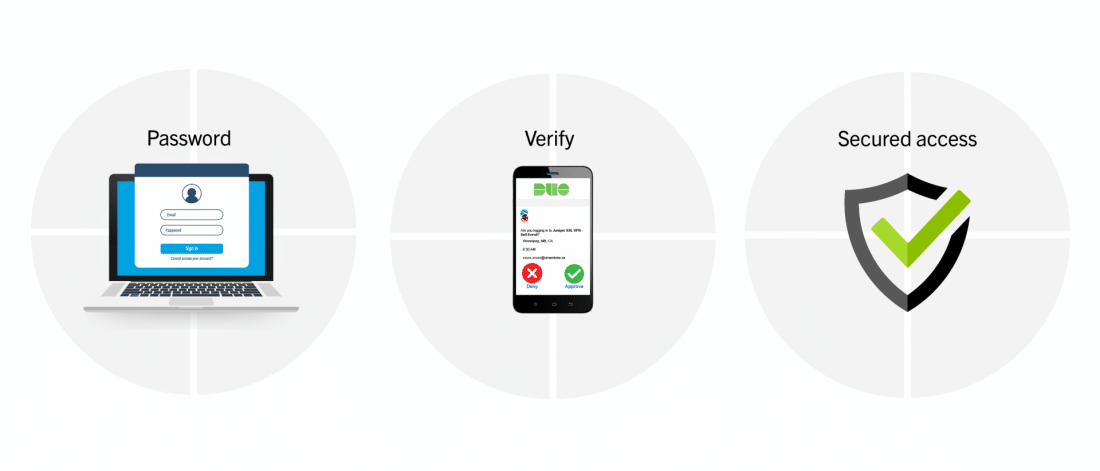

Uwierzytelnianie wieloskładnikowe (MFA)

Implementacja usługi MFA: zachęcaj lub wymagaj od użytkowników włączenia uwierzytelniania wieloskładnikowego lub blokowania adresów IP . MFA dodaje dodatkową warstwę zabezpieczeń, znacznie utrudniając atakującym uzyskanie nieautoryzowanego dostępu.

Opcje przyjazne dla użytkownika: oferuj przyjazne dla użytkownika opcje MFA, takie jak aplikacje na smartfony, wiadomości tekstowe lub dane biometryczne, aby zapewnić wygodę użytkownikom.

Źródło: Uniwersytet w Manitobie

Regularne aktualizacje i łatanie

Konserwacja systemu: Podkreśl znaczenie aktualizowania systemów i przeglądarek. Wiele ataków socjotechnicznych wykorzystuje luki w nieaktualnym oprogramowaniu.

Aktualizacje WordPress: Upewnij się, że rdzeń, motywy i wtyczki WordPress są regularnie aktualizowane, aby łatać wszelkie luki w zabezpieczeniach.

Czujność w e-mailach i komunikacji

Weryfikacja: poinstruuj użytkowników, aby przed podjęciem jakichkolwiek działań sprawdzali autentyczność e-maili i wiadomości. Zweryfikuj tożsamość nadawcy, zwłaszcza jeśli żądanie wydaje się podejrzane.

Zgłaszaj podejrzaną aktywność : zachęcaj użytkowników do zgłaszania wszelkich nietypowych lub podejrzanych działań, niezależnie od tego, czy jest to dziwny e-mail, dziwne wyskakujące okienko czy nieoczekiwane zachowanie systemu.

Zarządzanie hasłami

Silne hasła: promuj używanie silnych, unikalnych haseł. Zachęcaj do stosowania menedżerów haseł, aby uprościć i zabezpieczyć dane logowania.

Zmiany haseł: Podkreśl znaczenie regularnej zmiany haseł i unikania ponownego używania haseł na wielu kontach.

Kontrola dostępu

Najmniejsze uprawnienia: Wprowadź zasadę najmniejszych uprawnień, zapewniając użytkownikom dostęp i uprawnienia niezbędne do wykonywania ich ról lub obowiązków.

Uprawnienia użytkownika: regularnie przeglądaj i dostosowuj uprawnienia użytkowników, aby zminimalizować ryzyko nieautoryzowanego dostępu.

Plan reagowania na incydenty

Szkolenie w zakresie reagowania: Edukuj użytkowników w zakresie kroków, jakie należy podjąć w przypadku incydentu bezpieczeństwa. Upewnij się, że wiedzą, jak zgłosić atak, zareagować i odzyskać siły po ataku.

Testowanie: okresowo testuj swój plan reagowania na incydenty, aby upewnić się, że wszyscy znają swoje role i obowiązki.

Pielęgnuj kulturę czujności przed atakami społecznymi

Podnosząc świadomość, przeprowadzając symulacje i wdrażając uwierzytelnianie wieloskładnikowe, wyposażasz swoich użytkowników w rozpoznawanie i udaremnianie przebiegłych taktyk inżynierów społecznych. Regularne aktualizacje, skuteczne zarządzanie hasłami i dobrze zorganizowany plan reagowania na incydenty dodatkowo wzmacniają Twoją obronę. Razem te środki tworzą solidną kulturę bezpieczeństwa, która chroni Twoją witrynę WordPress przed nieubłaganymi zagrożeniami, na jakie jest narażona.

Nie zapomnij odwiedzić naszej strony bloga, aby uzyskać więcej aktualizacji, blogów i samouczków związanych z WordPressem i innymi, i dołącz do naszej przyjaznej społeczności na Facebooku , aby dołączyć do wszystkich ekspertów WordPress.