9 najlepszych aplikacji 2FA (2022) — kompletny przewodnik dotyczący uwierzytelniania dwuskładnikowego

Opublikowany: 2022-08-27Na całym świecie co 39 sekund dochodzi do ataku hakerów!

Brzmi przerażająco? Cóż, prawda jest taka, że jeśli jesteś dzisiaj w Internecie, Twoje dane są podatne na cyberataki. (Chyba że podejmiesz jakieś silne środki bezpieczeństwa.)

Bezpieczeństwo w sieci stało się kwestią pierwszorzędną w dzisiejszym scenariuszu. Ale czy wiesz, jak uchronić się przed cyberzagrożeniami?

Odpowiedź jest prosta – Włącz 2FA na swoich kontach!

Ten artykuł dotyczy najlepszych aplikacji 2FA, w którym omówię wszystko na temat uwierzytelniania dwuskładnikowego – co to jest, dlaczego jest dla nas ważne, popularne metody uwierzytelniania i główne czynniki 2FA przy wyborze dobrej aplikacji uwierzytelniającej.

Później omówimy również, czym są aplikacje uwierzytelniające, jak je skonfigurować w 4 prostych krokach i odkryjemy 9 najlepszych aplikacji 2FA na 2022 rok!

W przypadku tej recenzji osobiście testowałem i badałem wszystkie polecane aplikacje przez cały miesiąc, po czym jestem tutaj z dogłębną recenzją!

Aby zapewnić najlepsze bezpieczeństwo, zawsze łącz menedżera haseł z aplikacją 2 FA. Jeśli naprawdę chcesz wiedzieć, jak zwiększyć swoje bezpieczeństwo w Internecie, przeczytaj ten artykuł do końca!

Teraz, bez zwłoki, poznajmy 9 Top 2 Factor Authentication dla Androida i iPhone'a

- Co to jest 2FA?

- Dlaczego powinieneś używać 2FA?

- 1. Naruszenia danych

- 2. Słabe hasła

- 3. Ponownie używane hasła

- 4. Często zadawane pytania dotyczące bezpieczeństwa

- Czym są czynniki 2FA?

- 1. Czynnik wiedzy

- 2. Czynnik posiadania

- 3. Czynnik biometryczny

- 4. Czynnik lokalizacji

- 5. Czynnik czasu

- Popularne typy 2FA

- 1. 2FA oparte na e-mailach

- 2. 2FA w oparciu o SMS

- 3. 2FA oparte na głosie

- 4. 2FA oparte na tokenie programowym/TOTP

- 5. 2FA na podstawie biometrii

- 6. 2FA oparte na powiadomieniach push

- 7. 2FA oparte na tokenach sprzętowych

- Co to jest MFA?

- TOTP vs HOTP

- Co to jest aplikacja Authenticator?

- Jak korzystać z aplikacji 2FA?

- Krok 1

- Krok 2

- Krok 3

- Krok 4

- Jakie są czynniki wyboru odpowiedniej aplikacji Authenticator?

- 1. Ceny

- 2. Dostęp offline

- 3. Otwarte źródło

- 4. Ochrona hasłem

- 5. Blokada biometryczna

- 6. Kopia zapasowa i przywracanie

- 7. Automatyczne wypełnianie i automatyczne logowanie

- 8. Importuj wpisy

- 9. Eksportuj wpisy

- 10. Interfejs użytkownika

- 11. Zmiana Kodeksu

- 12. Aplikacja komputerowa

- 13. Synchronizacja wielu urządzeń

- 14. Menedżer haseł

- 15. Tryb ciemny

- Najlepsze aplikacje 2FA

- 1. Authy

- Cechy

- Niedogodności

- Wniosek

- 2. Google Authenticator

- Cechy

- Niedogodności

- Wniosek

- 3. Microsoft Authenticator

- Cechy

- Niedogodności

- Wniosek

- 4. FreeOTP

- Cechy

- Niedogodności

- Wniosek

- 5. i OTP

- Cechy

- Niedogodności

- Wniosek

- 6. Duo Komórka

- Cechy

- Niedogodności

- Wniosek

- 7. Egida

- Cechy

- Niedogodności

- Wniosek

- 8. 1Uwierzytelniający hasło

- Cechy

- Niedogodności

- Wniosek

- 9. Zoho OneAuth

- Cechy

- Niedogodności

- Wniosek

- 1. Authy

- Wniosek

- FAQ

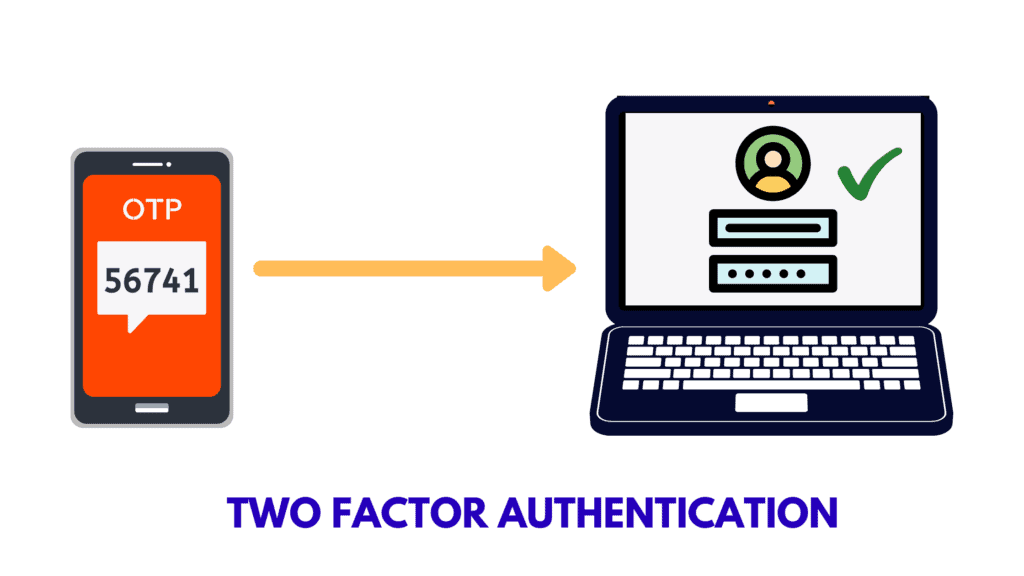

Co to jest 2FA?

Uwierzytelnianie dwuskładnikowe (2FA) to metoda weryfikacji tożsamości użytkowników. Dodaje drugą warstwę bezpieczeństwa do naszych kont internetowych i pomaga stronom internetowym upewnić się, że rzeczywiście jesteśmy tym, za kogo się podaliśmy!

Zrozummy to na przykładzie. Jeśli chcesz zalogować się na swoje konto na Facebooku, czego potrzebujesz?

- Twój identyfikator e-mail/nazwa użytkownika

- Twoje hasło

To jest weryfikacja jednoetapowa , ponieważ wpisując prawidłowe dane uwierzytelniające, jesteśmy zalogowani bez zadawania pytań!

Ale czy wiesz, jak ten proces może być ryzykowny? Dosłownie każdy może mieć swój identyfikator e-mail. A jeśli Twoje hasło nie jest wystarczająco silne, hakerzy z pewnością mogą zaatakować Twoje konto! ( Jeśli to „123456”, masz kłopoty, przyjacielu!)

Dlatego wprowadzono 2FA. Teraz, nawet jeśli ktoś zna Twój adres e-mail i hasło, nadal nie może dostać się na Twoje konta.

2FA wprowadza drugi etap weryfikacji, w którym musisz podać zestaw informacji, które możesz posiadać tylko Ty, autentyczny użytkownik .

Uniemożliwia to nieautoryzowanym użytkownikom uzyskanie dostępu do poufnych informacji. Obecnie wiele popularnych witryn i usług obsługuje funkcję 2FA, aby zapewnić bezpieczniejsze logowanie.

Dlaczego powinieneś używać 2FA?

Jak wspomniałem powyżej, wdrożenie 2FA podwaja Twoje bezpieczeństwo online. Pozwól, że przedstawię 4 główne powody, dla których musisz teraz korzystać z 2FA na wszystkich ważnych kontach.

1. Naruszenia danych

Hakerzy stali się mądrzejsi niż kiedykolwiek, a nasze informacje online są stale zagrożone!

Tam, gdzie miliony e-maili i haseł wyciekają i są wyprzedawane w dark webie co drugi dzień, 2FA zapewnia nam bezpieczny sposób na odzyskanie kontroli nad naszymi kontami.

2. Słabe hasła

Cóż, kto nie kocha wygody? Co wszyscy mamy na pytanie o ustawienie hasła na naszym Instagramie? Imię naszego zwierzaka, numer telefonu komórkowego, data urodzenia i tak dalej!

Problem polega na tym, że wszystkie te hasła są łatwe do odgadnięcia przez każdego i można je złamać w ciągu kilku minut!

Trzymanie ich jako haseł jest jak zapraszanie hakerów, aby przyszli i zabrali twoje konto!

3. Ponownie używane hasła

W dzisiejszych czasach wszyscy mamy tak wiele kont w Internecie, że pamiętanie unikalnych haseł dla nich wszystkich jest bólem głowy, prawda?

W efekcie używamy tych samych haseł na wielu kontach. Ale czy zdajesz sobie sprawę z głównej wady?

Jeśli haker uzyska dostęp do jednego z twoich kont, może wypróbować to samo hasło na wszystkich innych kontach, a Twoja prywatność zostanie naruszona w ciągu kilku minut!

Dlatego też powinieneś używać menedżera haseł do tworzenia złożonych i unikalnych haseł dla każdego konta.

4. Często zadawane pytania dotyczące bezpieczeństwa

Wiele stron internetowych (na przykład Namecheap, Upwork itp.) pozwala dodać pytania bezpieczeństwa jako drugi krok weryfikacji konta.

Tak więc za każdym razem, gdy się logujesz, pojawiają się pytania, od nazwiska panieńskiego matki po imię pierwszej szkoły lub pierwszego zwierzaka!

Jeśli ktoś ma dostęp do Twoich danych osobowych za pośrednictwem różnych kont internetowych, takich jak media społecznościowe, może łatwo odgadnąć odpowiedzi na te pytania.

Wiem, że zastanawiasz się, jak dokładnie 2FA Cię chroni? A czym jest ten „drugi czynnik” ? Cóż, porozmawiajmy o tym.

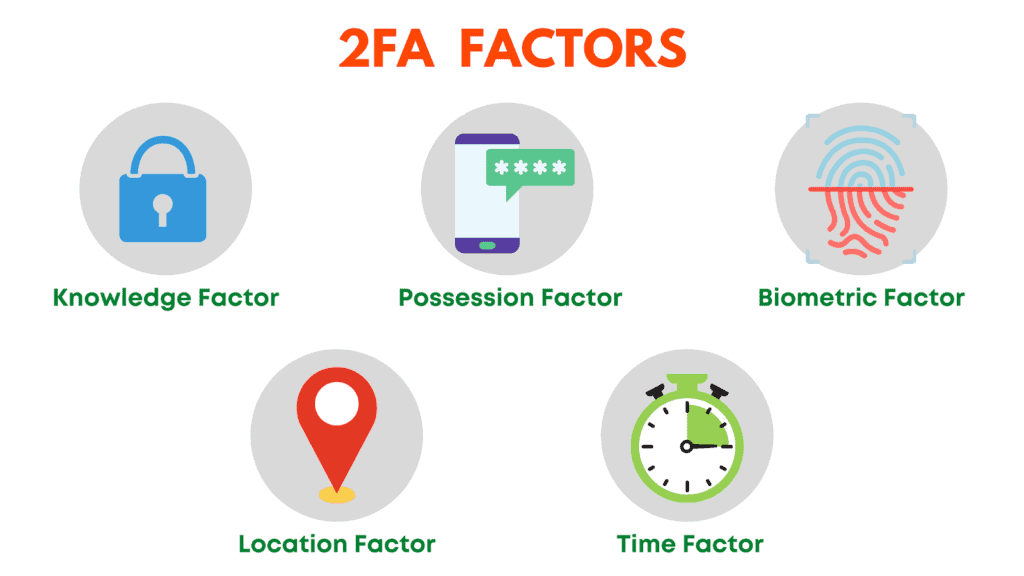

Czym są czynniki 2FA?

Jeśli włączysz funkcję 2FA w celu bezpiecznego logowania się na swoje konta, będziesz musiał również podać drugi czynnik wraz z danymi uwierzytelniającymi. Może to być dowolne z poniższych!

1. Czynnik wiedzy

Jest to czynnik oparty na pamięci, który obejmuje coś, co znasz lub pamiętasz. Na przykład kod PIN, hasło, pytania zabezpieczające itp.

2. Czynnik posiadania

Polega na dostarczaniu czegoś, co masz. Na przykład tokeny sprzętowe, kody za pośrednictwem aplikacji uwierzytelniającej TOTP, kody SMS, kody e-mail itp.

3. Czynnik biometryczny

To prosi o podanie czegoś, czym jesteś. Na przykład odcisk palca, skan twarzy, siatkówka, głos itp.

4. Czynnik lokalizacji

Ten typ uwierzytelniania pozwala użytkownikom logować się tylko z określonych zatwierdzonych lokalizacji.

5. Czynnik czasu

Time Factor akceptuje logowanie tylko w określonym przedziale czasowym. Nie możesz zalogować się poza tym przedziałem czasowym.

Są to więc różne czynniki do przeprowadzania uwierzytelniania dwuskładnikowego. Zabezpieczanie wszystkich kont nie jest obowiązkowe, a nie wszystkie witryny również dają taką możliwość!

Jednak ważne witryny i aplikacje, które przechowują poufne dane, na przykład konta w mediach społecznościowych, menedżery haseł, konta bankowe lub finansowe zawierające poufne informacje, zdecydowanie powinny mieć włączoną funkcję 2FA!

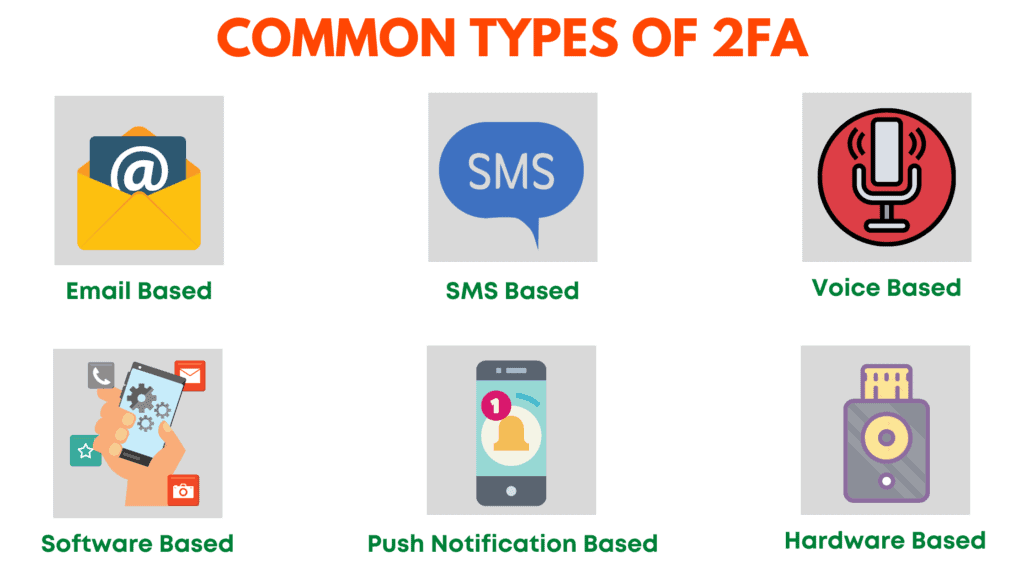

Popularne typy 2FA

Przyjrzyjmy się teraz powszechnej funkcji 2FA wdrażanej obecnie przez popularne witryny i aplikacje.

1. 2FA oparte na e-mailach

2FA oparte na e-mailu wymaga wprowadzenia kodów weryfikacyjnych wysłanych na Twój identyfikator e-mail. Większość witryn korzysta z tego typu weryfikacji podczas logowania z nowego urządzenia.

Jest jednak najmniej bezpieczny, ponieważ hakerzy mogą zdobyć Twoje konto e-mail po prostu wykonując atak Brute Force!

W miarę możliwości należy unikać weryfikacji opartej na wiadomości e-mail i korzystać z innych rodzajów 2FA omówionych poniżej.

2. 2FA w oparciu o SMS

Jest to dość powszechny rodzaj uwierzytelniania, który wymaga podania kodu weryfikacyjnego wysłanego jako SMS na numer telefonu komórkowego.

Uważa się jednak, że jest to niebezpieczna opcja, ponieważ hakerzy mogą łatwo przechwycić wiadomości tekstowe, hakując operatora komórkowego.

3. 2FA oparte na głosie

W 2FA opartym na głosie dostarczają kod dostępu za pośrednictwem połączenia głosowego na telefony komórkowe lub stacjonarne. Ta opcja nie jest zbyt bezpieczna, ponieważ można również podsłuchiwać połączenia telefoniczne.

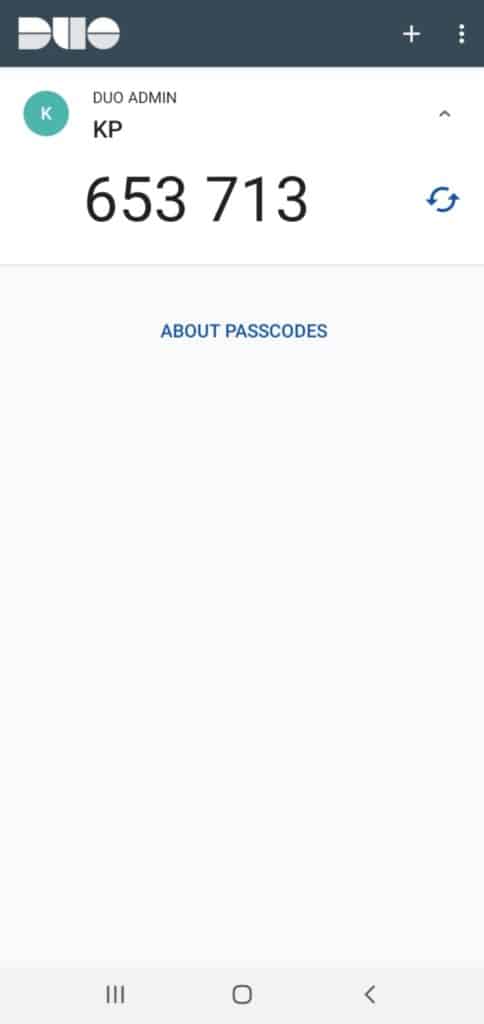

4. 2FA oparte na tokenie programowym/TOTP

W uwierzytelnianiu opartym na TOTP oprogramowanie o nazwie aplikacja uwierzytelniająca zainstalowane na telefonie komórkowym/komputerze generuje dynamiczne 6-cyfrowe kody logowania.

Kody te służą do logowania się na Twoje konta. Ponieważ pozostają aktywne tylko przez około 30-45 sekund, ta metoda jest dość bezpieczna.

Przykładami mogą być Twilio Authy, Google Authenticator itp.

5. 2FA na podstawie biometrii

2FA oparte na biometrii zamienia samego użytkownika w token! Tutaj zostaniesz poproszony o podanie odcisku palca, identyfikatora twarzy, głosu lub skanu siatkówki, aby potwierdzić swoją tożsamość.

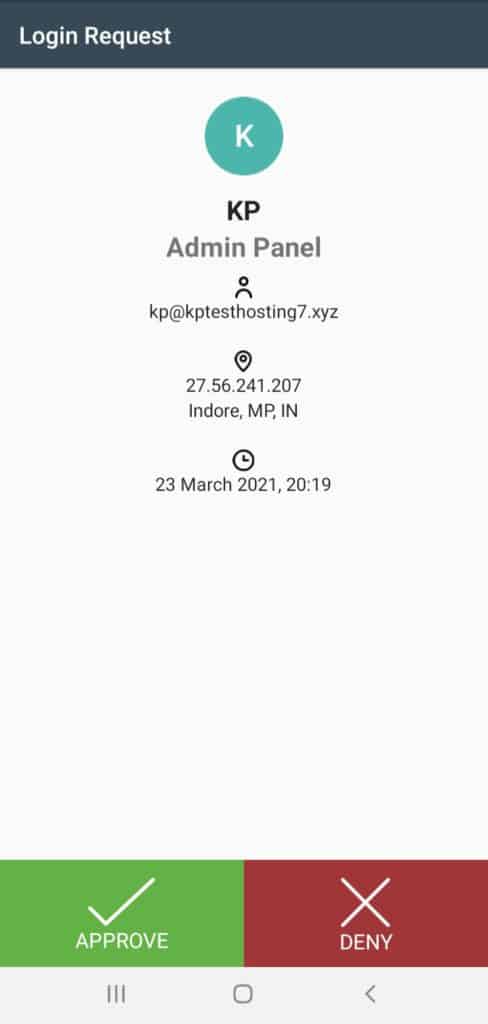

6. 2FA oparte na powiadomieniach push

Jest to bezpieczniejsza forma 2FA. Za każdym razem, gdy na Twoim koncie zostanie podjęta próba logowania, otrzymasz powiadomienie push na zaufane urządzenia o próbie logowania wraz z jej lokalizacją, typem urządzenia i używaną przeglądarką.

Możesz zaakceptować lub odrzucić prośbę, co czyni ją bardzo pomocną w zapobieganiu nieautoryzowanemu dostępowi.

Firmy zajmujące się kryptowalutami, usługi przekazów pieniężnych online i firmy powiązane z finansami używają go, aby zapewnić większe bezpieczeństwo.

7. 2FA oparte na tokenach sprzętowych

Ten typ 2FA wykorzystuje urządzenie sprzętowe, które co 30-60 sekund generuje unikalny 6-cyfrowy kod.

Urządzenie wygląda jak brelok i można je z łatwością nosić. Jest to zdecydowanie najbezpieczniejsza forma 2FA. Na przykład Yubikey .

Co to jest MFA?

Uwierzytelnianie wieloskładnikowe (MFA) to jedna z najbezpieczniejszych metod uwierzytelniania. Wykorzystuje co najmniej dwa z wyżej wymienionych sposobów weryfikacji Twojej tożsamości.

Zasadniczo witryny obsługujące MFA wdrażają dwa lub więcej etapów uwierzytelniania przy każdym logowaniu, co znacznie zmniejsza ryzyko cyberataku!

Popularne usługi, w tym Facebook, AWS, Apple, Microsoft, GitHub itp., obsługują uwierzytelnianie wieloskładnikowe.

Oto prosty przykład, który pomoże Ci to zrozumieć.

Załóżmy, że włączam usługę MFA na swoim koncie na Facebooku. Teraz, po wpisaniu mojej nazwy użytkownika i hasła, może poprosić mnie o podanie zabezpieczającego kodu PIN.

Po potwierdzeniu tego kroku może poprosić mnie o wprowadzenie kodu uwierzytelniającego przez aplikację, która jest dostępna tylko w 30-sekundowym oknie!

W ten sposób MFA minimalizuje wszelkie możliwe ryzyko i zagrożenia dla Twoich kont.

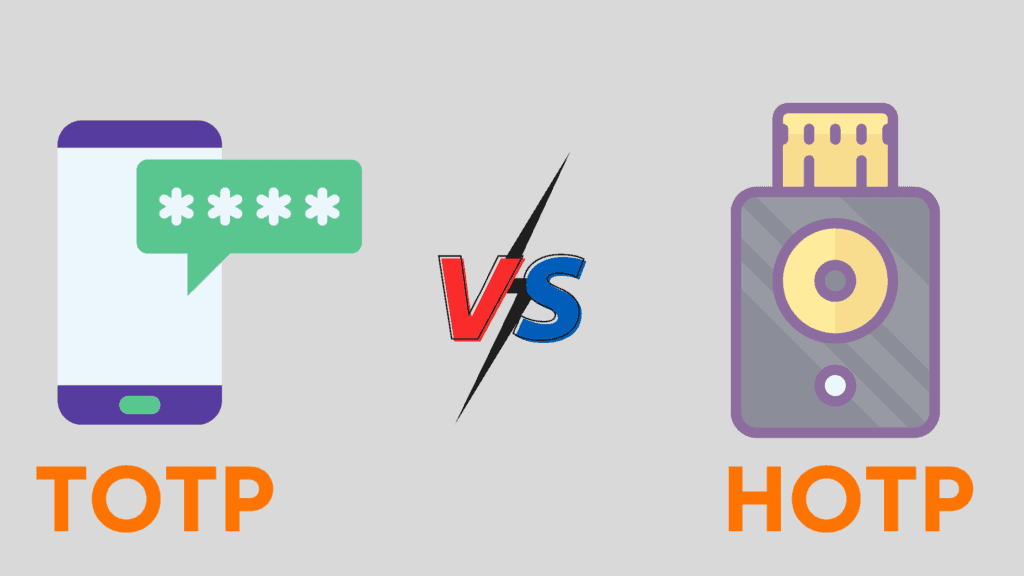

TOTP vs HOTP

TOTP oznacza jednorazowe hasła oparte na czasie. Kody te są oparte na czasie, co oznacza, że pozostają aktywne przez 30 do 60 sekund. Jeśli nie zostaną wykorzystane w tym okresie, tracą ważność.

Niektóre przykłady aplikacji TOTP to Authy, Google Authenticator itp.

Z drugiej strony HOTP oznacza hasła jednorazowe oparte na HMAC. Kody te są oparte na zdarzeniach, co oznacza, że pozostają aktywne, dopóki użytkownik nie zażąda nowego kodu.

Przykładem może być Yubiko Yubikey.

Co to jest aplikacja Authenticator?

Aplikacja Authenticator to oprogramowanie, które generuje unikalne kody bezpieczeństwa, aby zapewnić bezpieczne logowanie do kont internetowych.

Kody te zmieniają się co 30 sekund, dlatego szanse na zhakowanie Twojego konta są zminimalizowane!

Aplikacje uwierzytelniające można instalować na komputerze stacjonarnym lub urządzeniu mobilnym. Nie wymagają połączenia z Internetem do generowania kodów.

Są również lekkie i poręczne. Możesz więc je po prostu zainstalować, skonfigurować i od razu zacząć z nich korzystać!

Jak korzystać z aplikacji 2FA?

Rozpoczęcie pracy z aplikacją Authenticator jest dość łatwe, co udowodnię za chwilę. Wszystkie popularne aplikacje 2FA działają prawie tak samo.

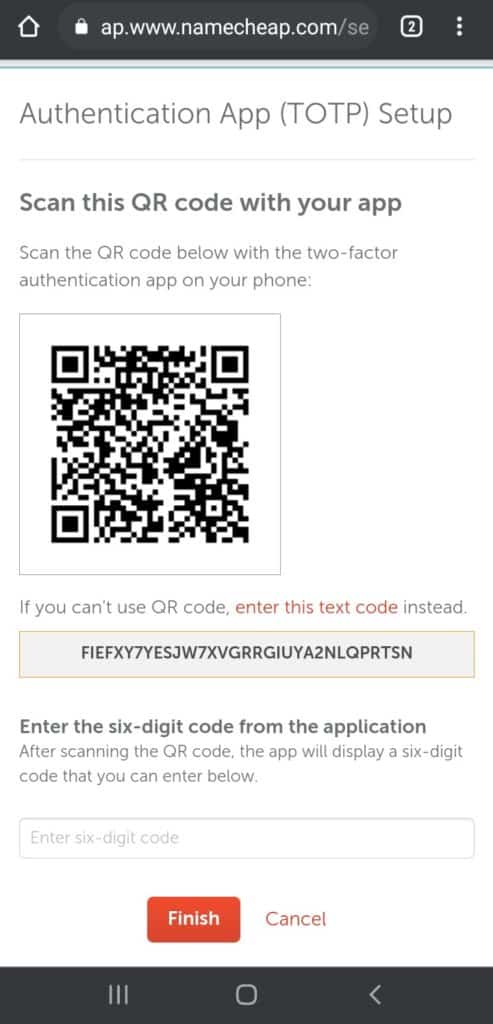

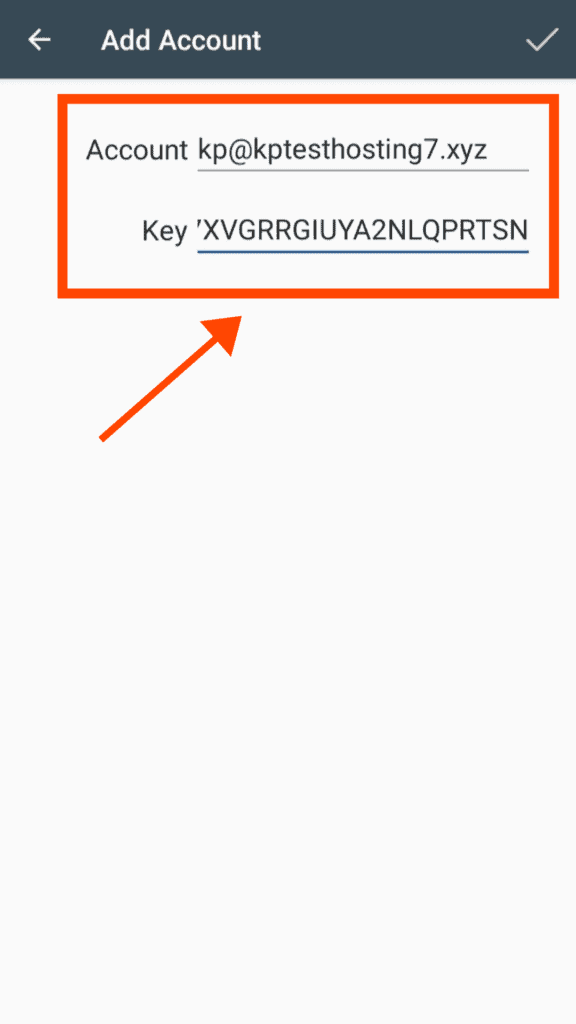

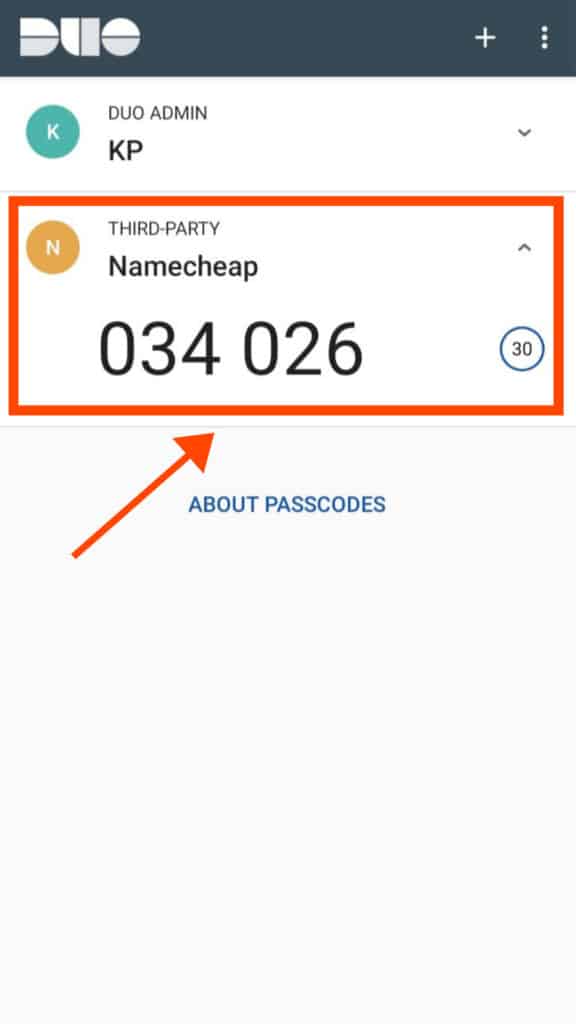

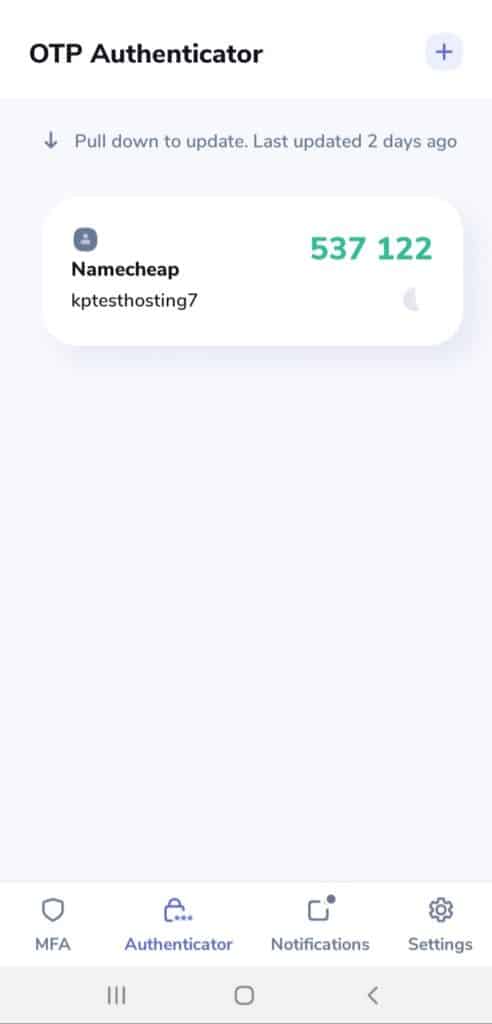

Do demonstracji użyłem aplikacji Duo Mobile, aby włączyć 2FA na moim koncie Namecheap.

Wykonując te proste kroki, możesz aktywować 2FA na dowolnym koncie online obsługującym tę usługę.

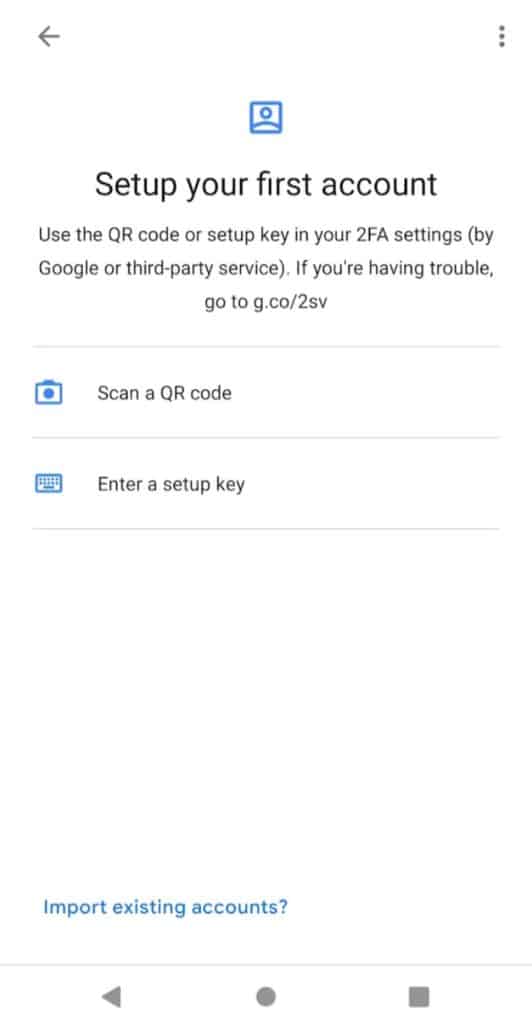

Krok 1

Zainstalujemy aplikację Duo Mobile na Twoim telefonie. Ta aplikacja również wymaga wcześniejszego utworzenia konta.

Krok 2

Teraz przejdziemy do ustawień bezpieczeństwa na naszym koncie Namecheap i klikniemy Włącz 2FA.

Witryna wyświetli tajny kod tekstowy lub kod QR do zeskanowania za pomocą aplikacji Authenticator.

Krok 3

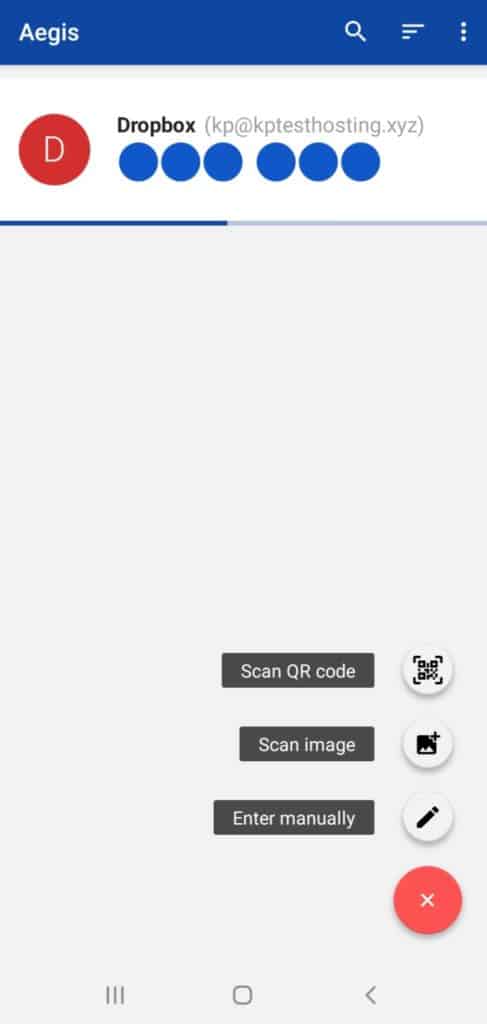

Klikamy przycisk + w naszej aplikacji 2FA.

Możemy albo zeskanować widoczny na stronie kod QR, albo wpisać tajny kod.

Krok 4

Na koniec zostaniemy poproszeni o wprowadzenie kodu wygenerowanego przez aplikację w celu weryfikacji.

W ciągu kilku sekund usługa 2FA zostanie włączona na naszym koncie Namecheap i możemy jej użyć do zabezpieczenia naszych dalszych logowań.

Niektóre witryny udostępniają również kody zapasowe podczas konfigurowania 2FA. Możesz użyć tych kodów, aby zalogować się, gdy masz problemy z kodami TOTP.

Jakie są czynniki wyboru odpowiedniej aplikacji Authenticator?

Teraz, gdy wiesz, czym jest aplikacja Authenticator i jak działa, zobaczmy, jak wybrać odpowiednią aplikację dla Ciebie.

Użyłem następujących czynników, aby przeanalizować najlepsze aplikacje 2FA w tym artykule!

1. Ceny

2FA to wystarczająco prosty proces, aby zapewnić bezpieczeństwo w Internecie. Tak więc dobry program uwierzytelniający musi umożliwiać bezpłatny dostęp do jego funkcji.

Na poniższej liście mamy wyjątek. Aby dowiedzieć się więcej, czytaj dalej.

2. Dostęp offline

Wszystkie popularne aplikacje uwierzytelniające są lekkie i nie wymagają połączenia z Internetem w celu generowania kodów.

Tak więc, nawet jeśli musisz zalogować się na jedno ze swoich kont, a Twój telefon komórkowy nie ma internetu, Twoje kody OTP będą działać tak samo.

3. Otwarte źródło

Dobra aplikacja uwierzytelniająca powinna być open source, więc jej kod źródłowy jest dostępny dla każdego.

Pomaga to również badaczom i programistom znaleźć błędy i problemy w kodzie i jak najszybciej je rozwiązać!

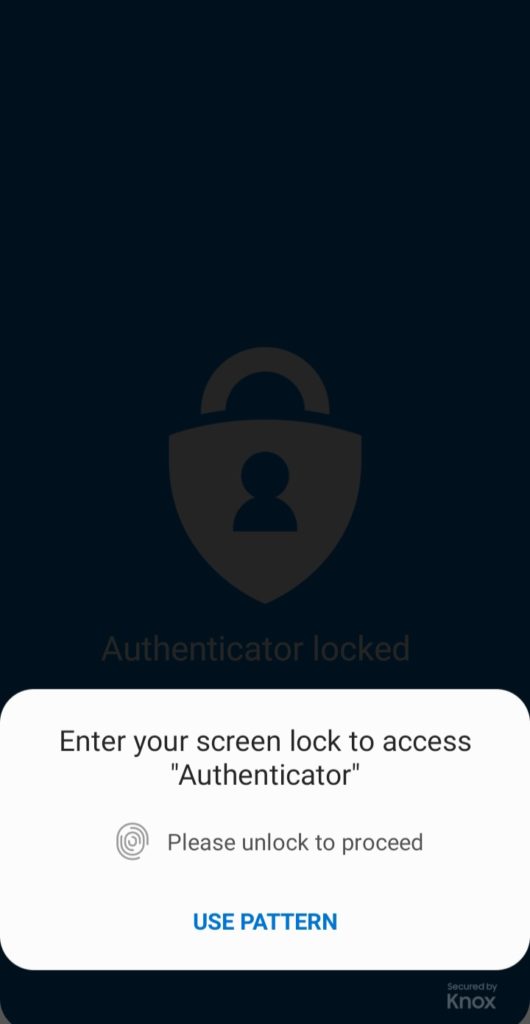

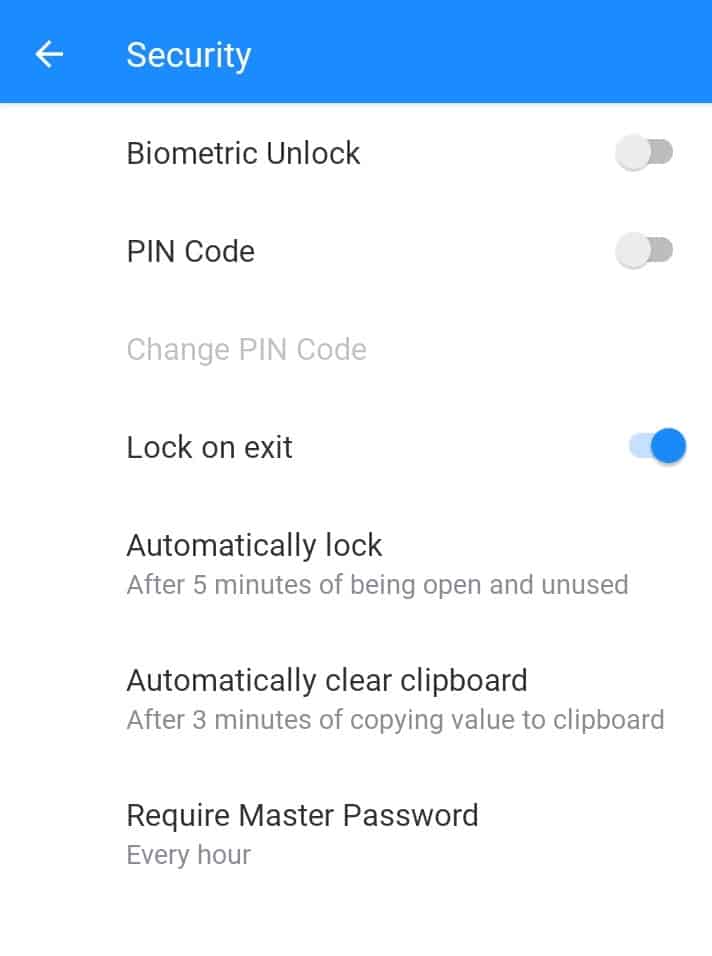

4. Ochrona hasłem

Aplikacja uwierzytelniająca ma chronić Twoje bezpieczeństwo. Powinna zawierać opcje blokowania aplikacji za pomocą kodu PIN, hasła, a nawet lepiej danych biometrycznych, takich jak odcisk palca, identyfikator twarzy itp.!

5. Blokada biometryczna

Blokada biometryczna umożliwia dostęp do aplikacji uwierzytelniającej za pomocą odcisku palca lub identyfikatora twarzy.

To jest świetne, jeśli nie chcesz wchodzić w kłopoty z zapamiętywaniem jeszcze jednego hasła!

6. Kopia zapasowa i przywracanie

Aplikacja uwierzytelniająca musi umożliwiać tworzenie bezpiecznych kopii zapasowych kodów bezpieczeństwa, a także ich łatwe przywracanie, kiedy tylko chcesz.

7. Automatyczne wypełnianie i automatyczne logowanie

Korzystając z tej funkcji, Twoja aplikacja uwierzytelniająca może automatycznie wypełnić kod OTP i zalogować Cię na Twoje konto. W ogóle nie musisz nic robić.

Jednak ta funkcja jest rzadko udostępniana przez aplikacje uwierzytelniające. Znowu mamy wyjątki na naszej liście! Bądźcie czujni!

8. Importuj wpisy

Jest to przydatne, gdy chcesz przełączyć się na nowy uwierzytelniający. Zawsze sprawdzaj, czy aplikacja oferuje opcje importowania poprzednich wpisów.

Zaoszczędziłoby to dużo czasu na ponowne konfigurowanie wszystkiego od zera.

Sprawdź również, czy istnieje bezpośrednia obsługa innych uwierzytelniających, czy możesz przesłać pliki CSV itp.

9. Eksportuj wpisy

Podobnie, jeśli chcesz przełączyć się na inny autoryzator, zawsze potwierdzaj odpowiednie opcje eksportu.

Sprawdź, w jakich formatach możesz eksportować pliki i czy są one obsługiwane przez inne aplikacje.

10. Interfejs użytkownika

Nie ma nic konkretnego w interfejsie. Aplikacja powinna być łatwa w konfiguracji, obsłudze i dostępie. Wszystkie funkcje powinny być łatwo dostępne.

11. Zmiana Kodeksu

Niektóre aplikacje umożliwiają również zmianę przedziału czasu, w którym OTP pozostaje aktywny. Maksymalny limit to jednak 60 sekund.

Podobnie, niektóre aplikacje pozwalają zmieniać długość kodu OTP. Więc zamiast 6 znaków, możesz zmienić je na 8, dzięki czemu Twoje logowanie będzie jeszcze bardziej bezpieczne!

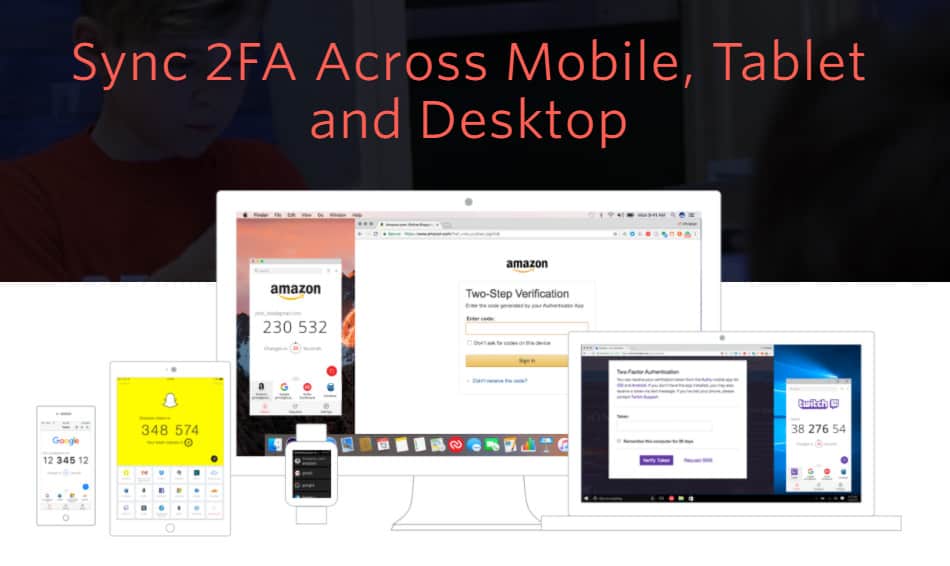

12. Aplikacja komputerowa

Jeśli Twój program uwierzytelniający ma również aplikację komputerową, nie musisz nawet mieć przy sobie telefonu komórkowego, aby uzyskać kody.

Możesz po prostu zalogować się za pomocą komputera stacjonarnego/laptopa, a proces stanie się o wiele bardziej płynny, oszczędzający czas i bez wysiłku!

13. Synchronizacja wielu urządzeń

Dobra aplikacja uwierzytelniająca powinna umożliwiać synchronizację wpisów na wszystkich używanych urządzeniach – laptopie, telefonie komórkowym lub komputerze. Powinieneś być w stanie szybko uzyskać dostęp do swoich kodów OTP, bez żadnych problemów.

14. Menedżer haseł

Jest to dodatkowa funkcja, która niekoniecznie jest wymagana. Większość popularnych aplikacji 2FA to dedykowane aplikacje uwierzytelniające.

Jednak Microsoft, 1Password itp. zapewniają wbudowaną funkcję menedżera haseł. Możesz więc zapisać swoje dane logowania wraz z tajnymi kodami w tym samym miejscu.

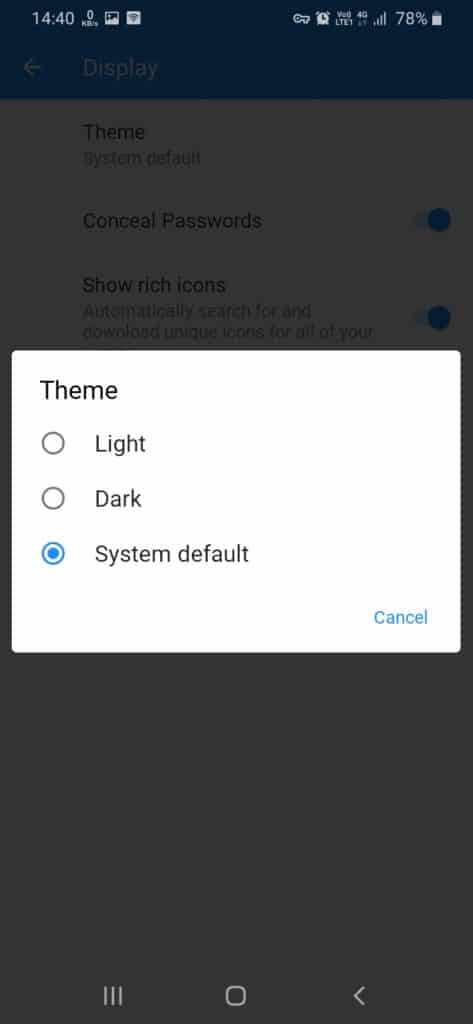

15. Tryb ciemny

Chociaż może to nie być najważniejszy czynnik, posiadanie trybu ciemnego zdecydowanie zwiększa wrażenia użytkownika.

9 najlepszych aplikacji do uwierzytelniania dwuskładnikowego (2FA) na rok 2022

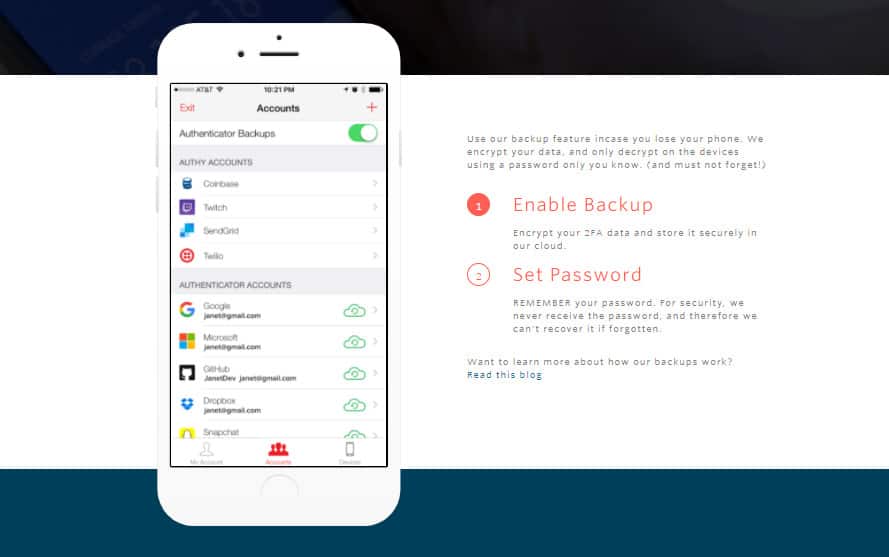

1. Authy

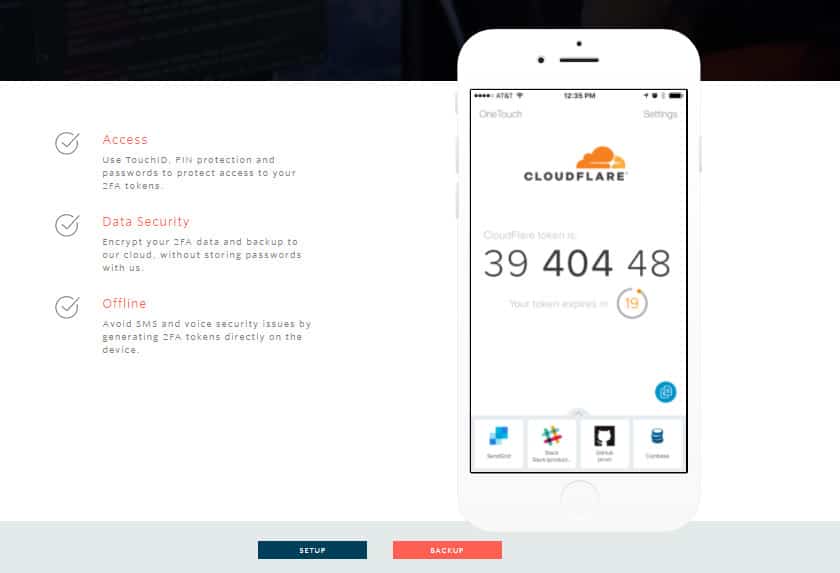

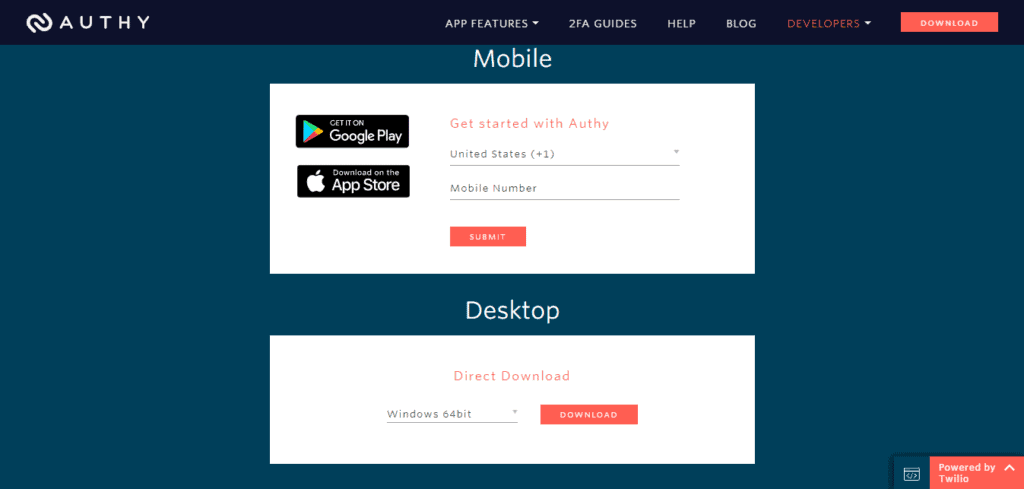

Największy konkurent Google Authenticator jest tutaj! Authy to potężne i elastyczne oprogramowanie do uwierzytelniania opracowane przez Twilio, firmę zajmującą się komunikacją w chmurze z siedzibą w San Francisco.

Jest to nie tylko przyjazna dla użytkownika i elegancko zaprojektowana aplikacja uwierzytelniająca, ale jest również dostępna dla każdego za DARMO!

Sprawdźmy, co oferuje aplikacja Authy.

Cechy

Łatwy w konfiguracji

Konfiguracja Authy na telefonie komórkowym jest bardzo łatwa. Pobierz aplikację, zarejestruj się przy użyciu swojego numeru telefonu, zweryfikuj swoją tożsamość za pomocą połączenia lub kodu SMS i gotowe!

Teraz możesz zapisać swoje kody bezpieczeństwa w Authy.

Zaszyfrowane kopie zapasowe

Podstawowym problemem, z którym borykamy się wszyscy podczas korzystania z aplikacji uwierzytelniających, jest utrata naszych danych. Na szczęście dzięki Authy nie musisz się martwić o utratę kodów!

Umożliwia nie tylko tworzenie kopii zapasowych kodów OTP, ale także przechowuje je w zaszyfrowanym formacie chronionym hasłem, aby nikt nie miał do niego dostępu oprócz Ciebie.

W przypadku zgubienia telefonu komórkowego wystarczy podać numer telefonu komórkowego i odzyskać skarbiec!

Authy używa algorytmu SHA2 i 256-bitowych kluczy szyfrowania do zapisywania danych, dzięki czemu Twoje kody bezpieczeństwa są w 100% chronione.

Dostęp offline

Authy nie wymaga połączenia z Internetem do działania. Może generować OTP w trybie offline. Dzięki temu jest łatwiej dostępny i niezawodny.

Potężna blokada bezpieczeństwa

Authy pozwala ustawić blokadę PIN lub odcisk palca, aby dodać dodatkową warstwę bezpieczeństwa do Twoich kont.

Tak więc, jeśli jakakolwiek nieupoważniona osoba zdobędzie Twój telefon komórkowy, nie będzie mogła po prostu uzyskać dostępu do Twoich kodów 2FA bez wprowadzenia 4-cyfrowego tajnego kodu PIN lub odcisku palca! Fajnie, prawda?

Podobało mi się, jak Authy intuicyjnie przełącza się na klawiaturę numeryczną, prosząc o kod zabezpieczający. To naprawdę pomaga zaoszczędzić czas!

Świetny interfejs użytkownika

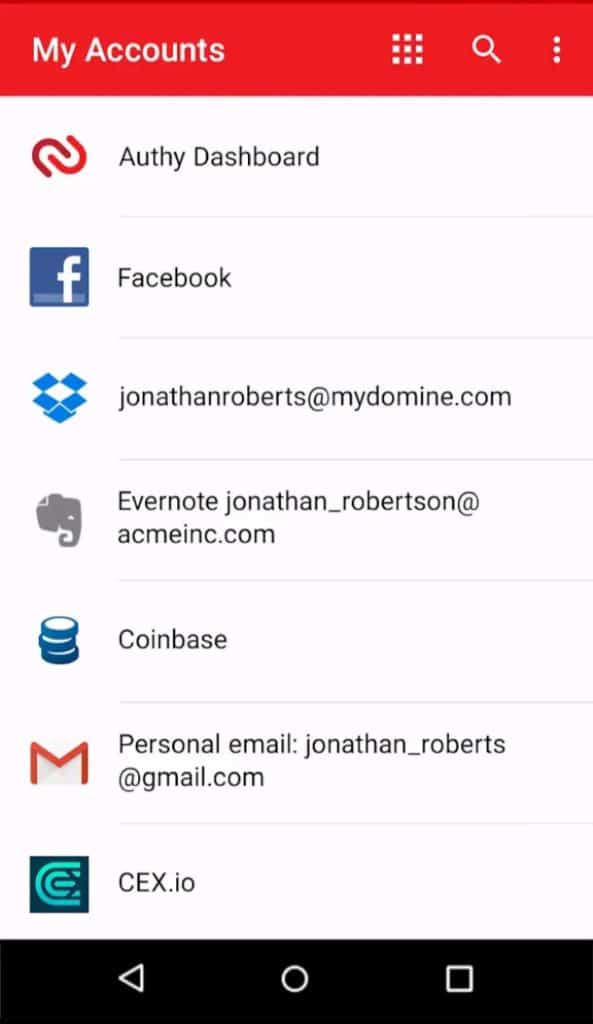

Authy ma bardzo prosty i przejrzysty interfejs. Możesz przełączać się między trybem listy a trybem siatki, aby ułatwić dostęp do swoich OTP. Obok wpisów znajduje się przycisk kopiowania, który umożliwia skopiowanie kodów.

W Authy podobała mi się łatwa identyfikacja stron internetowych. Jeśli zapiszę kody 2FA dla mojego konta na Facebooku, Authy wyświetli ikonę Facebooka obok wpisu.

A jeśli przełączysz się do trybu siatki, wyświetla OTP dla różnych zapisanych kont w widoku pełnoekranowym. Pod kodem przebiega odliczanie do wygaśnięcia, co jest niezwykle przyjazne dla użytkownika i wygodne!

Pozwala także na edycję logotypów i nazw wpisów. I wreszcie, ma również tryb ciemny, aby użytkownicy mieli do niego łatwy dostęp przez całą dobę!

Aplikacje na wszystkie urządzenia

Authy zaprojektowało łatwe w użyciu aplikacje dla wszystkich urządzeń, czy to telefonu komórkowego, czy komputera stacjonarnego. Te aplikacje są również często aktualizowane.

Oferuje potężne aplikacje na komputery stacjonarne dla systemów operacyjnych Windows, Mac i Linux, kompaktowe aplikacje mobilne na urządzenia z systemem Android i iOS, a nawet oferuje przydatne rozszerzenie Chrome do pracy w przeglądarce!

Synchronizacja wielu urządzeń

Dzięki Authy Twój skarbiec jest wszędzie! Jeśli potrzebujesz dostępu do tych samych usług za pośrednictwem wielu urządzeń, docenisz funkcję synchronizacji.

Jeśli korzystasz z urządzenia mobilnego, pobierz kody w aplikacji mobilnej. Jeśli pracujesz na komputerze, po prostu pobierz je w aplikacji komputerowej lub w rozszerzeniu Chrome! Do każdego kodu można uzyskać dostęp w dowolnym miejscu i czasie.

Niedogodności

Zamknięte źródło

To jedyny oszust Authy'ego. Jego kod źródłowy nie jest dostępny dla nikogo, dlatego nie można ufać jego bezpieczeństwu i prywatności!

Wniosek

Tak więc Authy to intuicyjna aplikacja, która zawiera imponujące funkcje bezpieczeństwa, szyfrowane kopie zapasowe i synchronizację na wielu urządzeniach.

Gdyby tylko był open-source, Authy byłby teraz nie do pobicia na rynku!

2. Google Authenticator

Google Authenticator to obecnie najpopularniejsza aplikacja do uwierzytelniania w świecie online! Google opracował go w celu wdrożenia weryfikacji dwuetapowej dla swoich użytkowników.

Miliony ludzi korzystają z Google Authenticator, a wszystko to dzięki jego prostocie i łatwości użytkowania.

Chociaż aplikacja Google Authenticator jest dobrze zaprojektowana i obsługuje wszystkie główne witryny, brakuje jej niektórych istotnych funkcji. Przyjrzyjmy się temu szczegółowo.

Cechy

Łatwy w konfiguracji

Och, naprawdę nie musisz w ogóle nic robić! Wystarczy pobrać aplikację i gotowe.

Skanuj kody QR z ulubionych usług i błyskawicznie zabezpieczaj swoje loginy.

Proste funkcje importu i eksportu

Dzięki Google Authenticator możesz wyeksportować swoje konto ze starego urządzenia i zaimportować je do nowego urządzenia jednym kliknięciem!

Po prostu kliknij przycisk Eksportuj, a utworzy kod QR dla całego skarbca. Gdy tylko zeskanujesz go na nowym urządzeniu, możesz zaimportować wszystkie swoje dane. Myślę, że to imponująca funkcja!

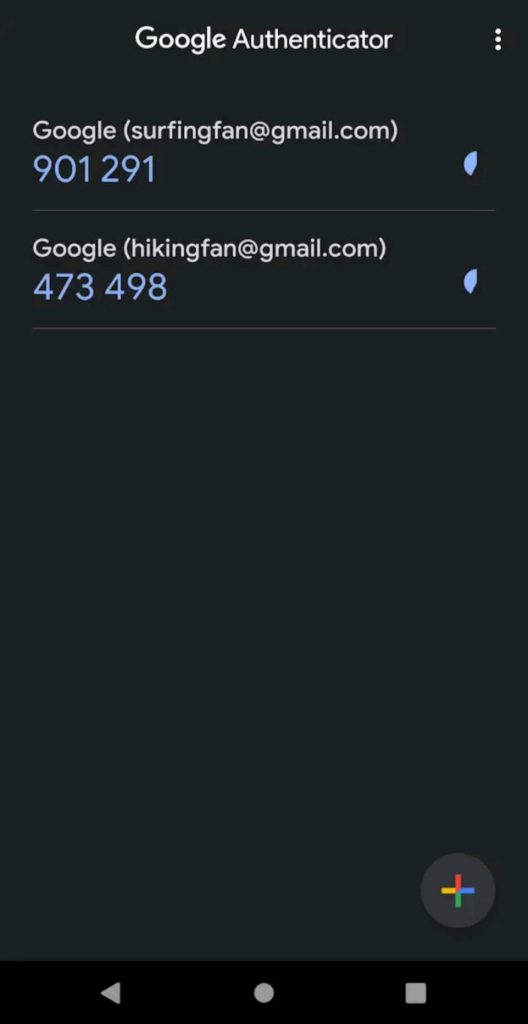

Przyzwoity interfejs użytkownika

Interfejs Google Authenticator jest prosty i przejrzysty. Jednak uznałem to za trochę nudne! Obok strony internetowej nie są wyświetlane żadne ikony, co utrudnia użytkownikowi znalezienie wymaganego loginu.

Kod można skopiować, przytrzymując kciuk nad OTP na telefonie komórkowym. Ma również tryb ciemny, który działa jako dodatkowa zaleta.

Dostęp na urządzeniach mobilnych

Aplikacja Google Authenticator jest dostępna do bezpłatnego pobrania na telefon z systemem iOS, Blackberry i Android, co w zasadzie oznacza, że możesz z niej korzystać na wszystkich urządzeniach mobilnych!

Mogą jednak pracować nad tworzeniem aplikacji komputerowej lub rozszerzenia przeglądarki, aby była bardziej użyteczna!

Sprawdź podejrzane działania

Google Authenticator pozwala zachować zakładkę ostatnich działań na Twoim koncie na karcie Przenieś konta. Jest to doskonała funkcja do monitorowania podejrzanych prób logowania itp.

Wprowadź swój klucz konfiguracji

Jeśli nie możesz zeskanować kodu QR, Google Authenticator umożliwia również wprowadzenie tajnego klucza dostarczonego przez witrynę. Aby otrzymywać kody TOTP, upewnij się, że w typie klucza wybrałeś „Oparty na czasie”.

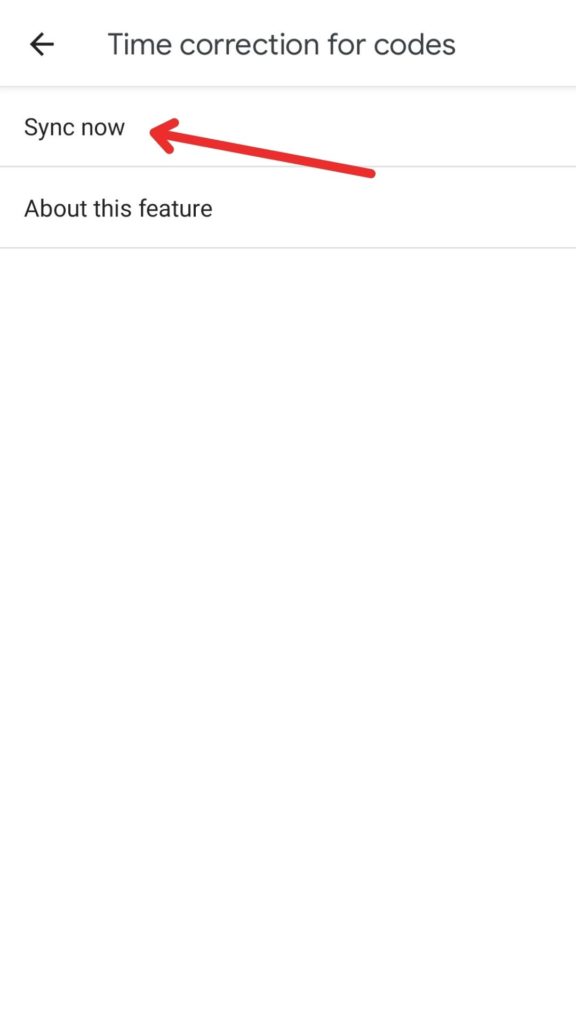

Korekta czasu dla kodów

Jeśli nie możesz otrzymać OTP lub Twoje kody nie działają, Google Authenticator ma również funkcję korekcji czasu. Szybko synchronizuje czas w Twojej aplikacji, a wszystkie Twoje kody znów zaczynają działać idealnie.

Niedogodności

Brak funkcji bezpieczeństwa

W tej kwestii Google Authenticator mnie rozczarował. Aplikacja nie oferuje żadnych funkcji bezpieczeństwa, takich jak kod PIN/hasło/blokada biometryczna, aby chronić nasze loginy.

Budzi to poważne obawy dotyczące Twojej prywatności, ponieważ każdy, kto zdobędzie Twój telefon komórkowy, może również uzyskać wszystkie Twoje kody 2FA i przejąć Twoje konta w mgnieniu oka!

Nie chciałbyś tego, prawda?

Brak kopii zapasowych

Chociaż możesz importować i eksportować swoje skarbce do nowego urządzenia, nie ma funkcji tworzenia kopii zapasowych! Jeśli więc nie wyeksportowałeś swoich wpisów na nowe urządzenie i zgubiłeś obecne urządzenie, a nawet usuniesz aplikację, nie ma możliwości odzyskania skarbca!

Brak funkcji synchronizacji

Ponieważ możesz go używać tylko na jednym urządzeniu naraz, nie ma możliwości zsynchronizowania wpisów.

Chociaż możesz wyeksportować swoje konto na wiele urządzeń, aby uzyskać do niego dostęp z różnych telefonów komórkowych, każdy nowo dodany wpis musi zostać ponownie zaktualizowany, co jest niewygodnym i czasochłonnym procesem.

Wniosek

Google Authenticator to łatwe w użyciu oprogramowanie dostępne na wszystkich urządzeniach mobilnych.

Ale brak głównych funkcji, takich jak blokada bezpieczeństwa, kopia zapasowa i synchronizacja, sprawia, że jest to mniej opłacalna opcja niż Authy lub Microsoft Authenticator.

3. Microsoft Authenticator

Microsoft Authenticator to oficjalna aplikacja do uwierzytelniania dwuskładnikowego zaproponowana przez firmę Microsoft.

Ma bezpłatną wersję, za pomocą której możesz bezpiecznie logować się na swoje konta internetowe. To powiedziawszy, zagłębimy się w jego ważne funkcje!

Cechy

Potężne aplikacje

Microsoft Authenticator jest dostępny jako elegancka aplikacja mobilna dla telefonów komórkowych z systemem Android, iOS i Windows 10 oraz jako aplikacja komputerowa dla systemu operacyjnego Windows. Uważam, że jego aplikacje są przyzwoite. Często otrzymują również aktualizacje.

Dobre funkcje bezpieczeństwa

Oferuje blokadę biometryczną/PIN za każdym razem, gdy wchodzisz do aplikacji. Zapewnia to dodatkowe bezpieczeństwo Twoich kodów OTP.

Wysyła również powiadomienia dotyczące bezpieczeństwa do Twojej aplikacji w przypadku zalogowania się na konto z nowej lokalizacji lub nowego urządzenia, zmiany hasła itp.

Logowanie bez hasła

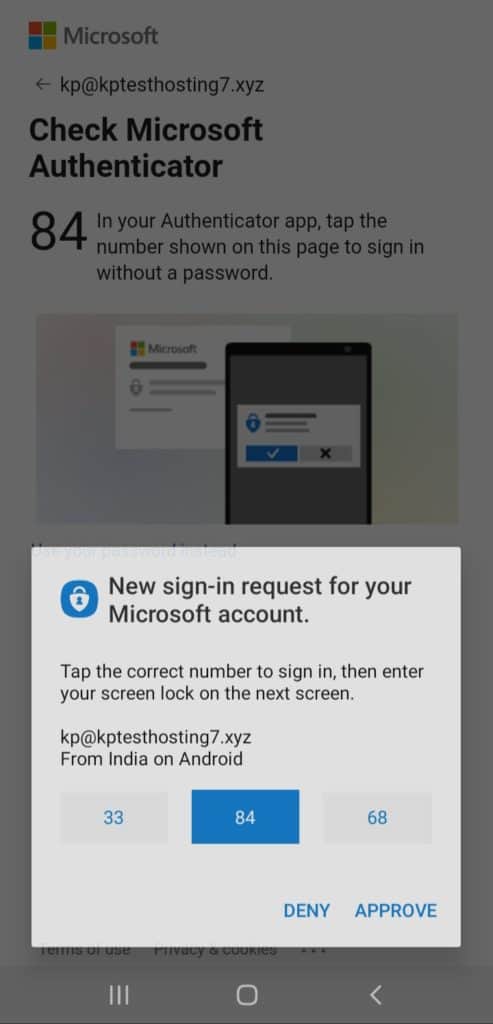

Logując się przy użyciu konta Microsoft, możesz włączyć logowanie bez hasła do usług firmy Microsoft.

Na przykład, jeśli spróbuję zalogować się na swoje konto Microsoft z komputera, otrzymam powiadomienie o zatwierdzeniu w mojej aplikacji mobilnej z prośbą o zaakceptowanie lub odrzucenie żądania logowania.

Jest to świetny środek bezpieczeństwa do zatwierdzania tylko autoryzowanych użytkowników.

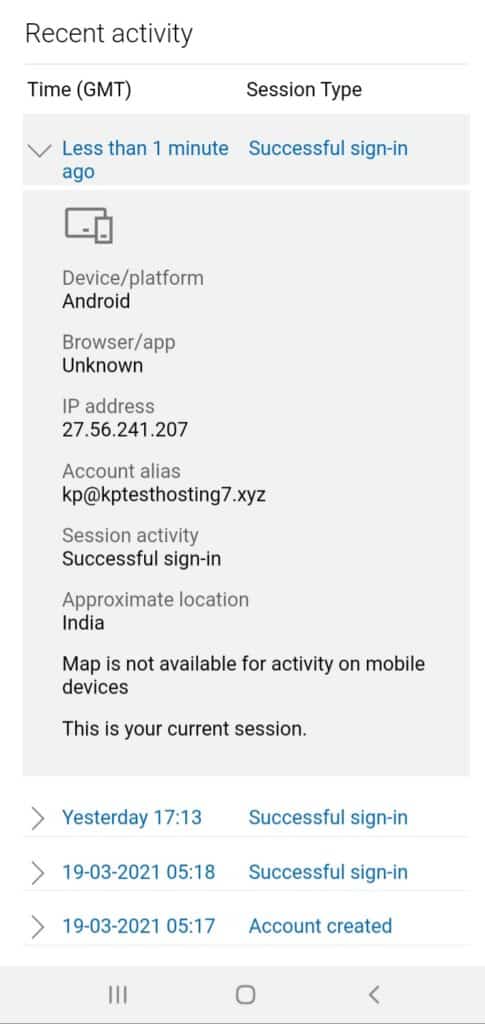

Sprawdź ostatnią aktywność

Aplikacja Microsoft Authenticator umożliwia również przeglądanie wszelkich ostatnich działań na Twoim koncie.

Dzięki temu masz na oku podejrzane działania na Twoich kontach.

Przyzwoity interfejs

Interfejs użytkownika Microsoft Authenticator jest przyzwoity. Pokazuje ikony stron internetowych obok wpisów OTP, co jest świetne! Aby skopiować kod, wystarczy go kliknąć! Wydaje się, że brakuje tutaj opcji Dark Mode!

To, co mi się w niej podobało, to opcja „Ukryj kody”, która wymaga dotknięcia określonego wpisu, aby odsłonić kod. To świetnie z punktu bezpieczeństwa!

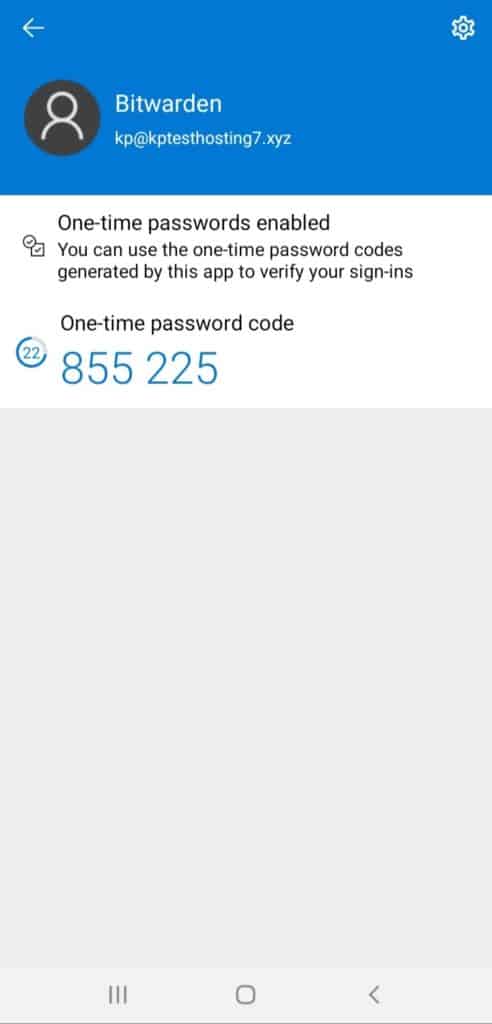

Menedżer haseł firmy Microsoft

Najciekawszą rzeczą w Microsoft Authenticator jest wbudowany menedżer haseł, który możesz włączyć, logując się za pośrednictwem swojego konta Microsoft.

Ułatwia to zarządzanie wpisami i logowanie się na konta.

Za każdym razem, gdy wchodzisz na stronę internetową, menedżer haseł automatycznie wypełnia twoje dane uwierzytelniające, a uwierzytelnianie automatycznie wypełnia hasła jednorazowe, eliminując wszelkie wysiłki z twojej strony!

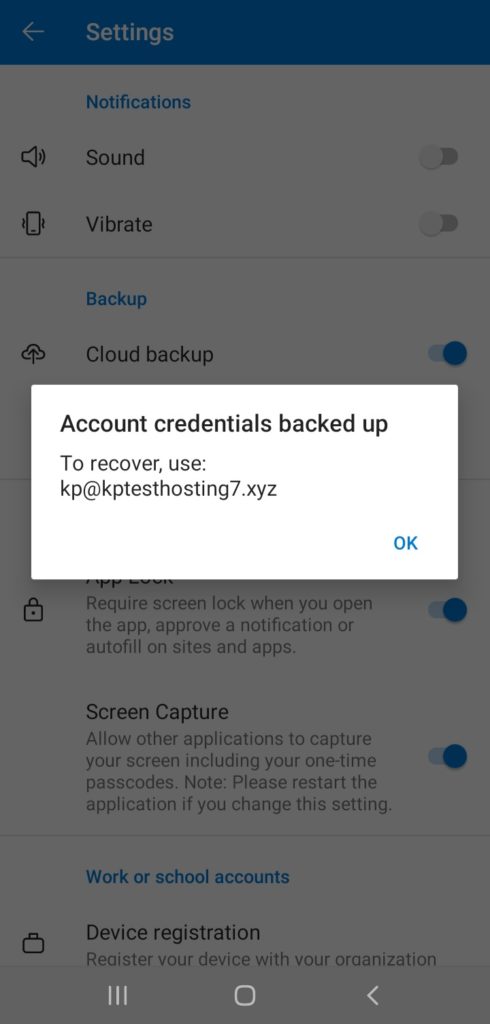

Dobre opcje tworzenia kopii zapasowych i przywracania

Jeśli zalogujesz się za pośrednictwem swojego konta Microsoft, umożliwia to również włączenie kopii zapasowej w chmurze.

Jeśli więc korzystasz z urządzenia z Androidem, Twoje dane są zawsze bezpiecznie przechowywane na serwerach Microsoft i możesz je przywrócić w dowolnym momencie! Obsługuje również iCloud Backup dla użytkowników iPhone'a.

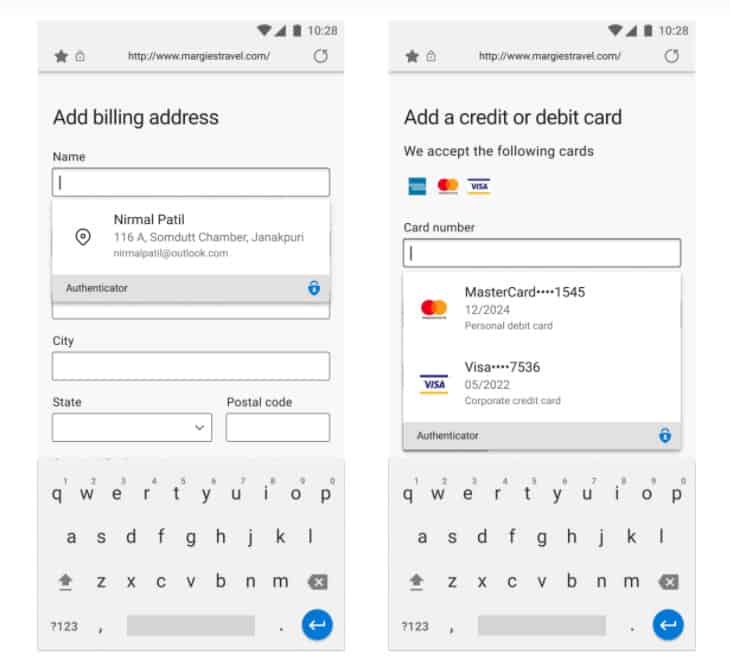

Funkcja automatycznego wypełniania

W przypadku aplikacji uwierzytelniającej jest to funkcja zaawansowana. Microsoft Authenticator automatycznie wypełnia Twoje hasła i kody 2FA.

Zgodnie z ostatnią aktualizacją z października 2022 r. obsługuje teraz również automatyczne wypełnianie adresów i szczegółów płatności. Wszystko, co musisz zrobić, to ustawić Microsoft Authenticator jako domyślnego dostawcę autouzupełniania.

Podczas automatycznego wypełniania szczegółów płatności weryfikuje dane biometryczne użytkownika, aby potwierdzić, że jest on prawdziwym właścicielem urządzenia. Dodaje to kolejną warstwę bezpieczeństwa do automatycznego wypełniania poufnych danych.

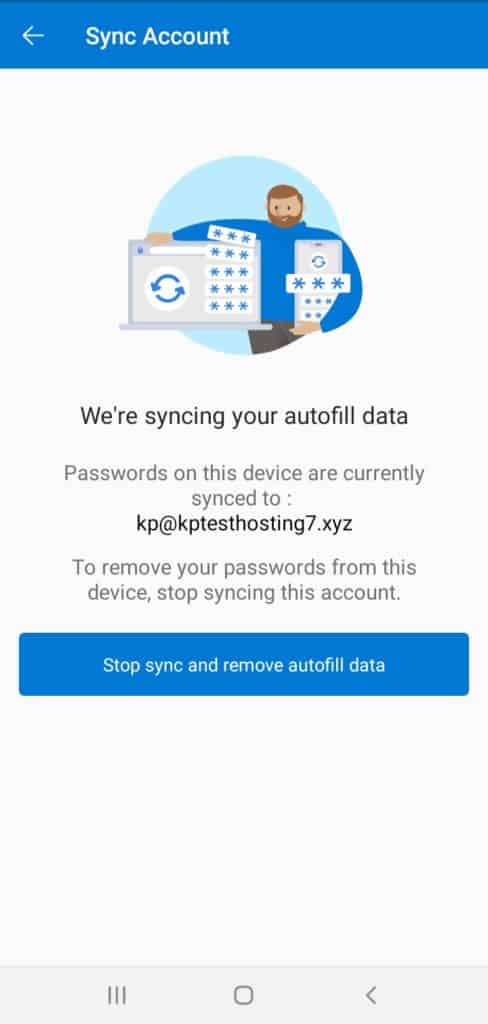

Synchronizacja wielu urządzeń

Funkcja synchronizacji synchronizuje wszystkie hasła i hasła jednorazowe z kontem Microsoft, dzięki czemu możesz uzyskać do nich dostęp na dowolnym innym urządzeniu.

Możesz także zatrzymać synchronizację i usunąć dane autouzupełniania jednym kliknięciem!

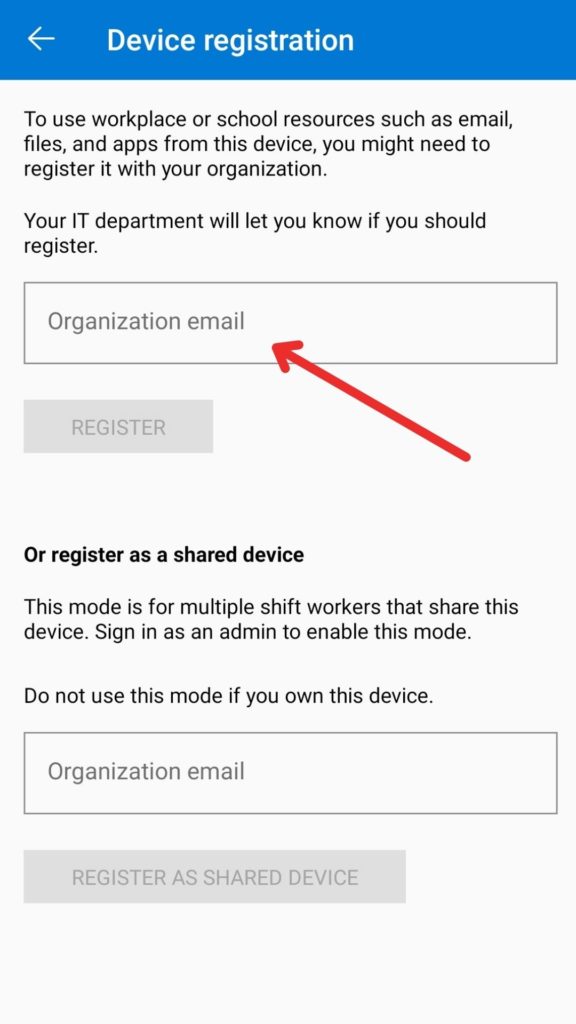

Rejestracja urządzenia

Jeśli chcesz korzystać z plików i aplikacji z miejsca pracy, Microsoft Authenticator oferuje również opcję zarejestrowania urządzenia. W ten sposób możesz łatwo uzyskać dostęp do zasobów szkoły lub organizacji na swoim urządzeniu.

Niedogodności

Brak dostępnych opcji eksportu bezpośredniego

Dostajesz opcję Cloud Backup. Ale nie ma możliwości pobrania kopii zapasowej danych. Uważam, że powinni byli również zapewnić taką opcję.

Niektóre funkcje wymagają dostępu do Internetu

Niektóre funkcje, takie jak Kopia zapasowa, przeglądanie aktywności na naszym koncie Microsoft, akceptowanie lub odrzucanie żądań logowania itp., wymagają dostępu do Internetu, co eliminuje czynnik wygody.

Ograniczone wsparcie

Microsoft Authenticator jest najlepszy dla osób, które intensywnie korzystają z usług firmy Microsoft.

Wielu użytkowników zgłosiło, że nie obsługuje wielu popularnych aplikacji, ale działa dobrze w przypadku usług firmy Microsoft.

Wniosek

Microsoft Authenticator to bogate w funkcje rozwiązanie do wdrażania 2FA. Oferuje wszystkie ważne funkcje, w tym kopie zapasowe, bezpieczeństwo, przyjazny interfejs, synchronizację wielu urządzeń i wiele więcej!

Chociaż obsługuje wiele usług, możesz z niego korzystać, jeśli intensywnie korzystasz z usług firmy Microsoft. Świetnie się z nimi sprawdza.

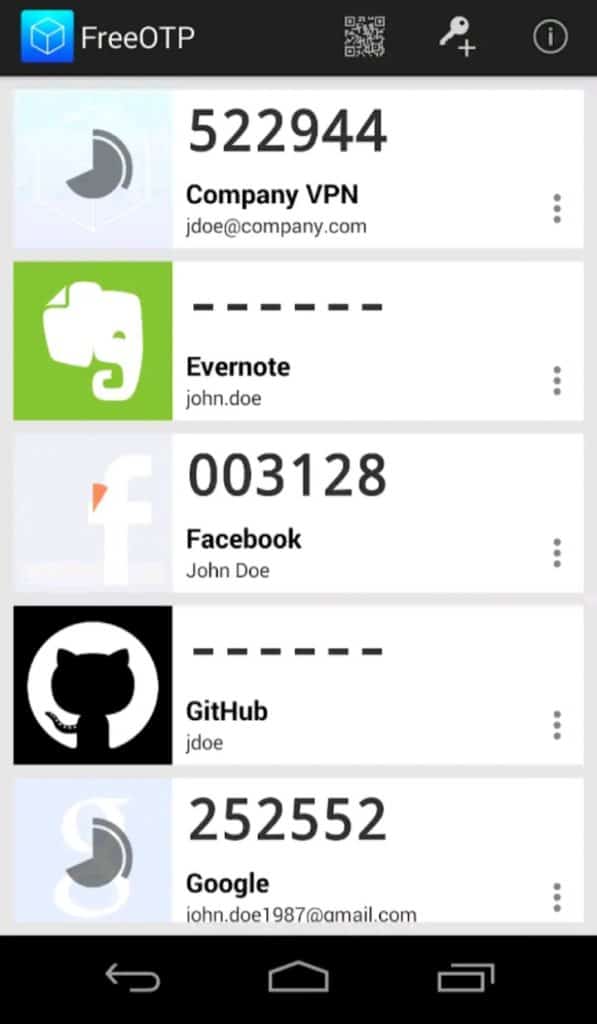

4. FreeOTP

FreeOTP to otwarte i całkowicie darmowe oprogramowanie 2FA opracowane przez RedHat. Jest dostępny na urządzenia z systemem Android i iOS. Przyjrzyjmy się szczegółowo jego cechom.

Cechy

Bezpłatne i otwarte oprogramowanie

FreeOTP, jak sama nazwa wskazuje, to darmowe oprogramowanie, które jest również open-source. Oznacza to, że jego kod źródłowy jest dostępny dla każdego.

Pomaga to ekspertom ds. bezpieczeństwa i badaczom identyfikować błędy i problemy w kodzie oraz szybko je rozwiązywać! Oprócz tego działa również w trybie offline.

Przyzwoity interfejs użytkownika

Interfejs FreeOTP jest przyzwoity, ale wygląda trochę staro. Wyświetlane są ikony popularnych stron internetowych i usług, co jest dobre.

Podobało mi się to, że możesz skopiować kody, klikając je. A kody nie są widoczne bezpośrednio na ekranie.

Są ukryte za myślnikami. Musisz więc na nie kliknąć, aby je zobaczyć, co jest dobre dla bezpieczeństwa.

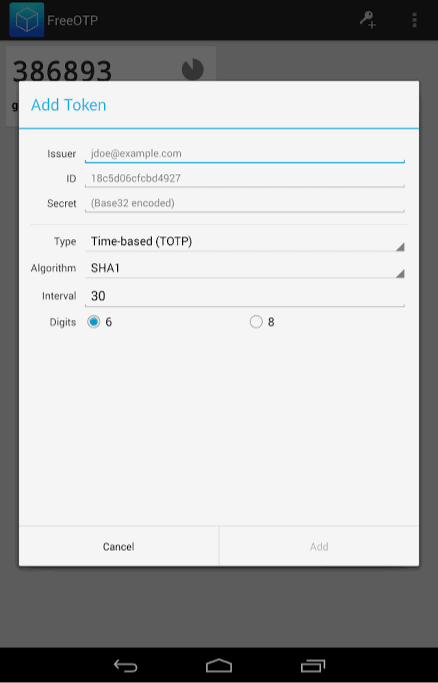

Obsługuje TOTP i HOTP

FreeOTP obsługuje uwierzytelnianie zarówno programowe, jak i sprzętowe. Możesz więc łatwo dodać Yubikey lub inne klucze sprzętowe jako 2FA.

Zmień długość i czas kodu

To rzadka funkcja, której nie spodziewałem się znaleźć we FreeOTP. Jeśli ręcznie wprowadzisz klucz bezpieczeństwa dla dowolnej usługi, możesz wybrać długość swojego kodu OTP (6 lub 8 cyfr) oraz przedział czasu, przez który pozostaje on aktywny.

Możesz także wybrać algorytm haszujący, którym będą zabezpieczone Twoje kody. W przypadku sprzętowej analizy 2FA można również wprowadzić licznik.

Niedogodności

Brak zabezpieczeń aplikacji

Niestety, FreeOTP nie oferuje żadnych funkcji bezpieczeństwa, takich jak odblokowanie kodem PIN, kodem dostępu lub biometrią w celu zabezpieczenia kodów. Może to być ryzykowne, ponieważ każdy może uzyskać dostęp do kodów OTP do twoich poufnych kont!

Rzadkie aktualizacje

Aplikacja FreeOTP na Androida jest przestarzała i nie otrzymała żadnych aktualizacji od 2016 roku!

Brak kopii zapasowych i synchronizacji

FreeOTP to podstawowa aplikacja uwierzytelniająca z bardzo podstawowymi funkcjami. Po pierwsze, nie zapewnia żadnych funkcji importu ani eksportu. Po drugie, nie znajdziesz też żadnej funkcji tworzenia kopii zapasowych ani przywracania.

I wreszcie, nie pozwala na synchronizację danych na wielu urządzeniach, co sprawia, że FreeOTP jest mniej opłacalną opcją w użyciu!

Wniosek

Najlepszą rzeczą w FreeOTP jest to, że jest open-source. Oprócz obsługi 2FA opartej na oprogramowaniu i sprzęcie oraz możliwości dostosowania długości kodu, jest to bardzo podstawowa aplikacja.

Brakuje w nim funkcji bezpieczeństwa aplikacji, funkcji tworzenia kopii zapasowych i synchronizacji, dobrego interfejsu i częstych aktualizacji.

Uważam, że używanie aplikacji, która nie była aktualizowana w ciągu ostatnich 5 lat, nie jest bezpieczne. Co myślisz? Daj mi znać w sekcji komentarzy poniżej .

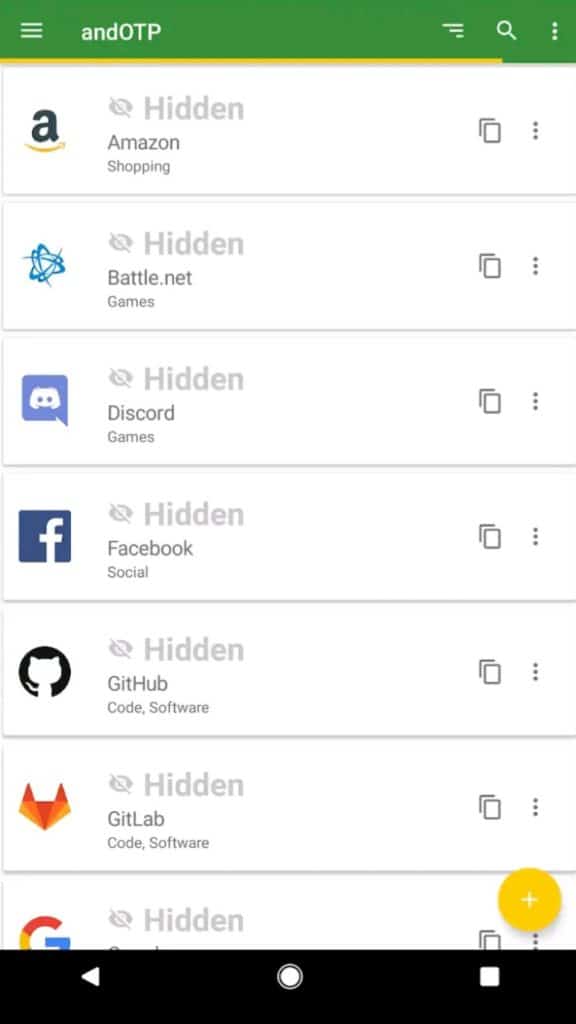

5. i OTP

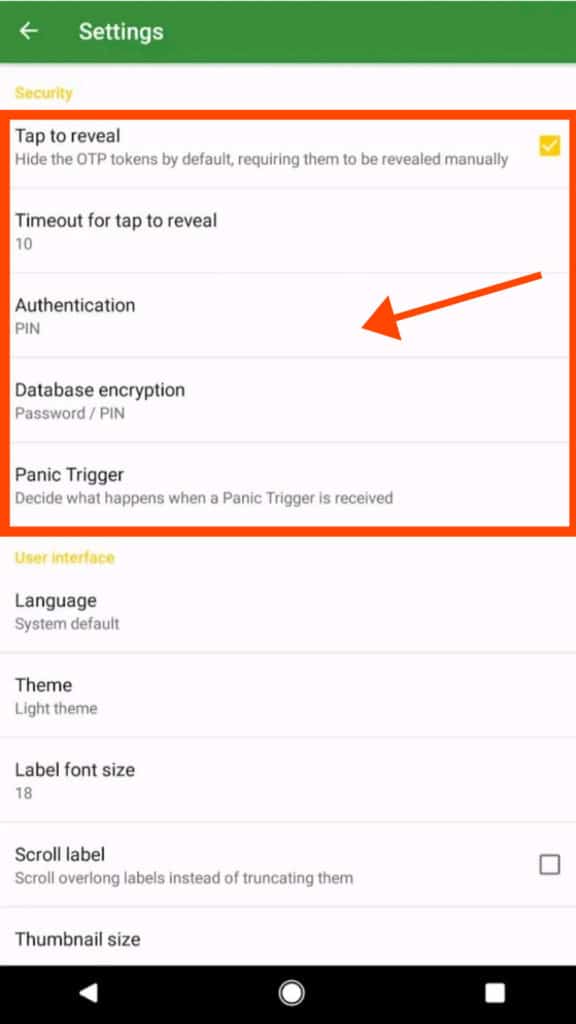

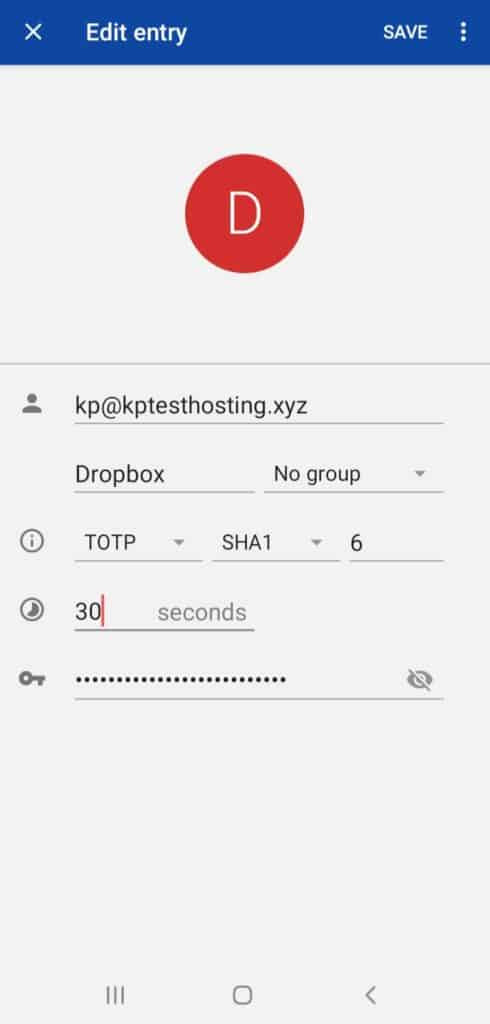

andOTP to bardzo nowe oprogramowanie uwierzytelniające opracowane przez Jakoba Nixdorfa w październiku 2020 r. Jest to bezpłatne oprogramowanie o otwartym kodzie źródłowym, dlatego obecnie zyskuje na popularności na rynku!

Sprawdźmy, co ma dla nas!

AKTUALIZACJA: Od kwietnia 2022 r. andOTP Authenticator został usunięty z Playstore z powodu błędu napotkanego w procesie przeglądu. Jeśli nadal chcesz korzystać z tej aplikacji 2FA, możesz znaleźć andOTP APK na Github.

Cechy

Przyzwoity interfejs użytkownika

Podobał mi się interfejs aplikacji andOTP. Jest schludny i łatwy w użyciu dla nowego użytkownika.

Obsługuje ikony dla różnych stron internetowych, a nawet możesz dostosować ikony według własnego wyboru!

Mogę skopiować hasła jednorazowe za pomocą przycisku kopiowania obok kodu. Oferuje również tryb ciemny, który jest bardzo wygodny dla lepszego wykorzystania w nocy!

Zobaczysz także wiele opcji dostosowywania rozmiaru czcionki, rozmiaru miniatur, dostosowywania funkcji kranu itp.

Bezpłatne i otwarte oprogramowanie

To oprogramowanie 2FA jest całkowicie bezpłatne i typu open source. Ponieważ jego kod jest dostępny dla zwykłych ludzi, jest nieco bardziej godny zaufania!

Jeśli jesteś zainteresowany, możesz sprawdzić kod źródłowy andOTP na GitHub .

Nie wymaga połączenia z Internetem, co jest świetne!

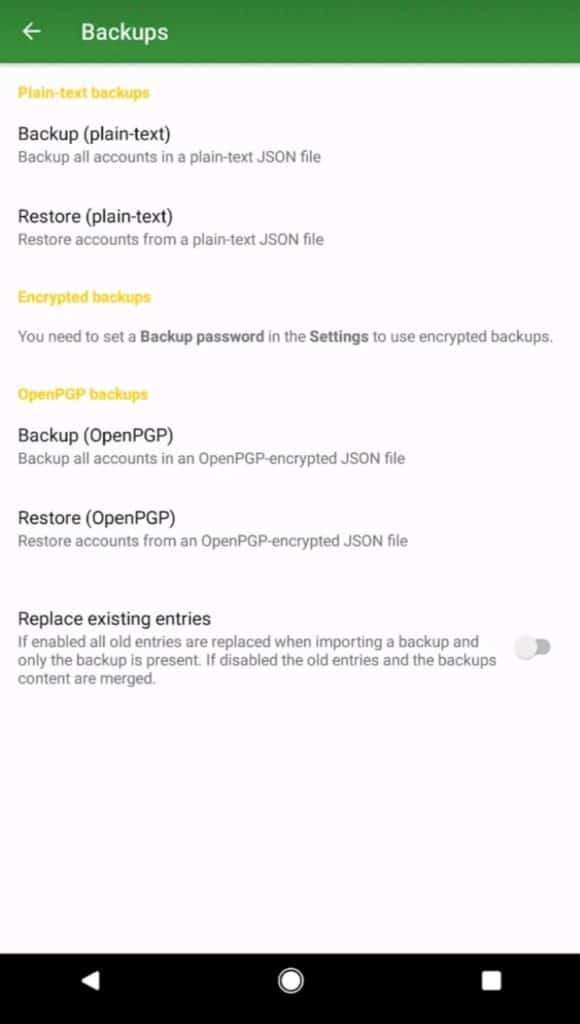

Wiele opcji tworzenia kopii zapasowych i przywracania

andOTP oferuje różne opcje tworzenia kopii zapasowych. Możesz tworzyć kopie zapasowe i przywracać swoje konta w postaci zwykłego tekstu lub zaszyfrowanych formatów, co jest zaletą z punktu bezpieczeństwa!

Możesz także włączyć kopie zapasowe OpenPGP, dla których musisz zainstalować dostawcę OpenPGP.

Twoja zaszyfrowana kopia zapasowa może być chroniona hasłem, aby dodać kolejną warstwę bezpieczeństwa!

Kolejną bardzo interesującą i wygodną funkcją jest możliwość zastąpienia istniejących wpisów lub scalenia ich z nowymi po przywróceniu kopii zapasowej.

Obsługuje metody TOTP i HOTP

Ta aplikacja obsługuje 2FA oparte na oprogramowaniu i sprzęcie, co oznacza, że możesz logować się za pomocą kodów OTP i używać urządzeń sprzętowych, takich jak Yubikey, do uwierzytelniania swoich loginów.

Dotknij, aby odsłonić funkcję

Ta funkcja pozwala ustawić czas (od 5 do 60 s), po którym hasła jednorazowe są automatycznie ukrywane. Myślę, że to dobra funkcja bezpieczeństwa!

Szyfrowanie bazy danych

Przed użyciem andOTP wymaga wybrania jednej z tych metod szyfrowania bazy danych:

- Blokada hasła

- Blokada PIN

- Magazyn kluczy na Androida

Niezależnie od wybranej metody będzie wymagana za każdym razem, gdy będziesz potrzebować dostępu do aplikacji. Nie ma opcji wyłączenia tego szyfrowania, co jest świetne dla bezpieczeństwa!

Znajdziesz kilka przydatnych funkcji do dostosowania, gdy chcesz ponownie zablokować aplikację!

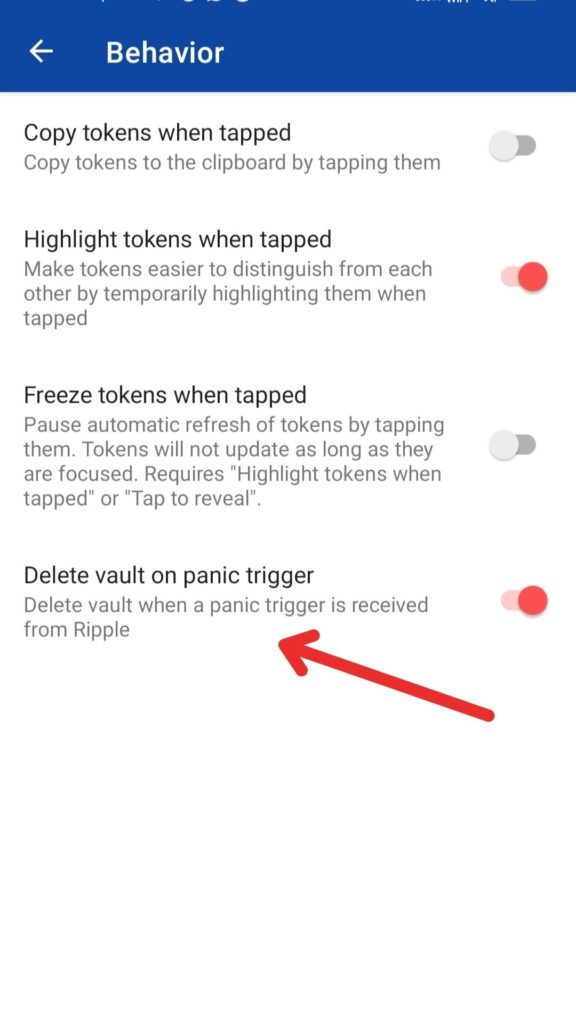

Wyzwalacz paniki

Wyzwalacz paniki to wyjątkowa i bezpieczna funkcja. Pozwala wymazać wszystkie zapisane konta lub zresetować ustawienia aplikacji w sytuacjach awaryjnych!

Niedogodności

Obsługuje tylko system operacyjny Android

Główną wadą andOTP jest to, że obsługuje tylko urządzenia z Androidem.

Jednak dzięki tej ograniczonej obsłudze oferuje obsługę wszystkich wersji Androida, w tym urządzeń zrootowanych.

Brak funkcji importu i synchronizacji

andOTP nie pozwala na importowanie wpisów z innych aplikacji 2FA lub formatów plików. Brak funkcji synchronizacji jest również wadą!

Wniosek

Będąc rozwiązaniem open source, andOTP jest wyposażony w funkcje premium, takie jak obowiązkowe szyfrowanie bazy danych, różne opcje tworzenia kopii zapasowych i wyzwalacz paniki w sytuacjach awaryjnych!

Jedyną wadą jest to, że możesz go używać tylko na urządzeniach z Androidem. Myślę, że powinni również zwiększyć wsparcie dla urządzeń z systemem iOS.

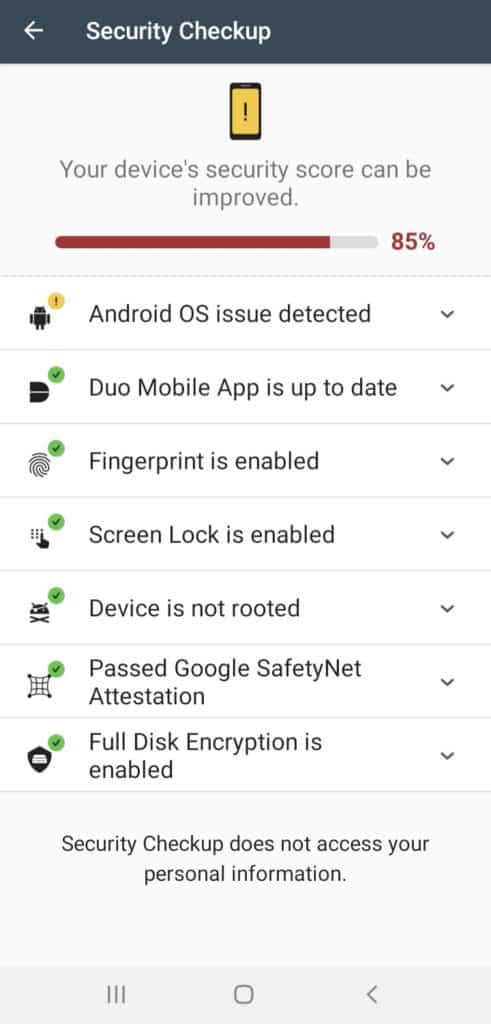

6. Duo Komórka

Duo Mobile to aplikacja uwierzytelniająca opracowana przez Duo Security, firmę skupiającą się na tworzeniu bezpiecznych opcji MFA dla użytkowników.

W 2018 roku Cisco nabyło Duo Security. Dlatego Duo Mobile można teraz nazwać produktem Cisco.

Chociaż ta aplikacja jest przeznaczona głównie dla przedsiębiorstw do uwierzytelniania wielu użytkowników, możesz z łatwością korzystać z ich bezpłatnego planu do uwierzytelniania osobistego!

Teraz spójrzmy na jego funkcje jeden po drugim!

Cechy

Kontrola bezpieczeństwa

Funkcja sprawdzania bezpieczeństwa analizuje i ocenia Cię pod kątem podjętych środków bezpieczeństwa.

Sprawdza, czy masz włączoną blokadę ekranu i dane biometryczne, czy na urządzeniu działa najnowszy system operacyjny i najnowsza wersja aplikacji mobilnej Duo itp.

Myślę, że ta funkcja jest bardzo pomocna jako przypomnienie o regularnym aktualizowaniu naszych zabezpieczeń.

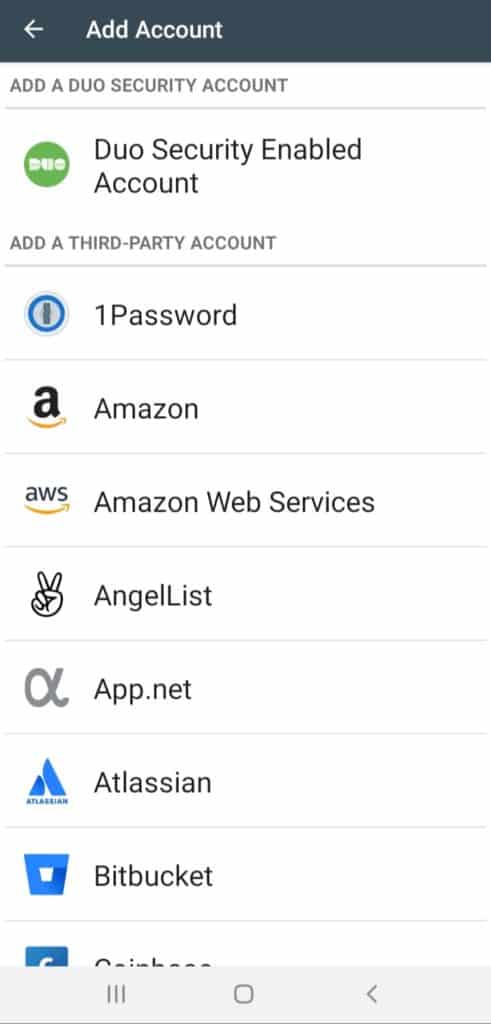

Obsługuje usługi stron trzecich

Oprócz innych usług Duo Mobile obsługuje również 45 usług stron trzecich, w tym Facebook, Instagram, Dropbox, 1Password, Amazon i inne.

W Duo Mobile podobało mi się to, że oferuje obsługę większości stron internetowych i platform mediów społecznościowych, a jego aplikacje są często aktualizowane.

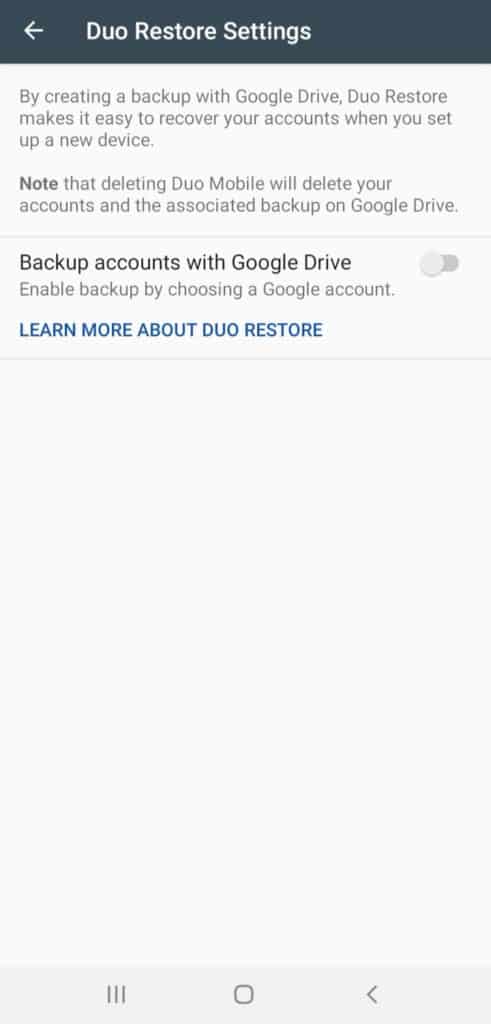

Zaszyfrowane kopie zapasowe

Za pomocą Duo Mobile możesz utworzyć kopię zapasową wszystkich swoich kont w zaszyfrowanym formacie.

W przypadku użytkowników Androida kopie zapasowe można przechowywać na Dysku Google, a w przypadku urządzeń z systemem iOS można podłączyć iCloud.

Powiadomienia push

To najlepsza cecha Duo Mobile! Za każdym razem, gdy logujesz się na swoje konto Duo z innego urządzenia, otrzymujesz prośbę o zatwierdzenie w swojej aplikacji.

Ale to nie wszystko! Pokazuje również datę, godzinę, adres IP i lokalizację, z której podjęto próbę logowania.

Jest to niezwykle przydatne, aby uniemożliwić nieautoryzowanym użytkownikom dostęp do Twoich kont.

Niedogodności

Brak dostępu offline

Duo Mobile to usługa internetowa. Do działania wymaga aktywnego połączenia internetowego przez cały czas, co dla większości ludzi jest niedogodnością.

Średni interfejs użytkownika

Interfejs użytkownika nie jest imponujący. Nie przypisuje ikon do kont dodanych zewnętrznie innych niż usługi stron trzecich.

Ponadto nie wspomina nawet nazwy witryny obok kodów 2FA. Wyświetla tylko nazwę użytkownika, która może być taka sama dla wielu kont. Stwarza to wiele zamieszania podczas logowania!

To, co podobało mi się w interfejsie, to to, że hasła jednorazowe są ukryte pod rozwijanym menu i można je skopiować, po prostu trzymając kody.

Wniosek

Duo Mobile to świetne rozwiązanie dla przedsiębiorstw, które muszą uwierzytelniać wielu użytkowników. Uważam, że funkcje sprawdzania bezpieczeństwa i powiadomień push są imponujące. Działa jednak tylko z aktywnym połączeniem internetowym.

7. Egida

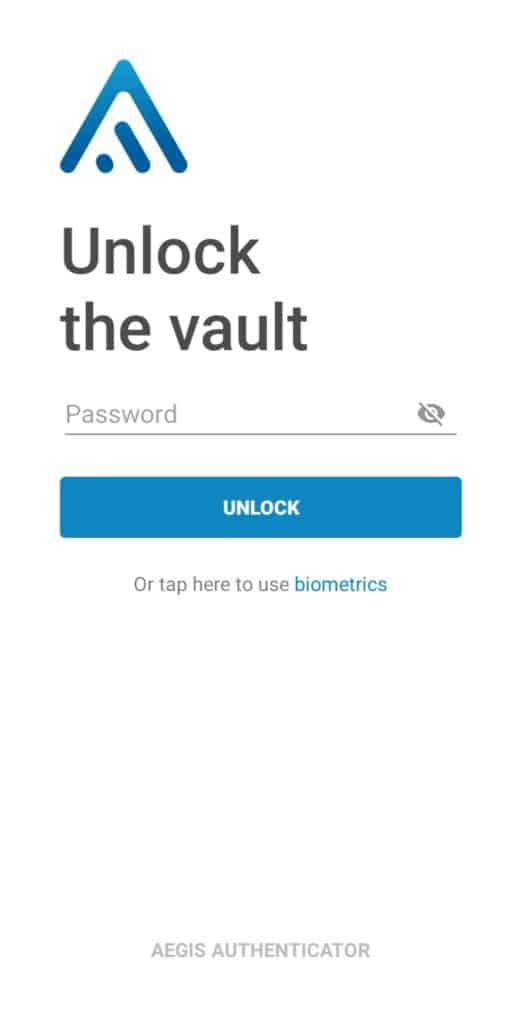

Aegis to bezpłatne oprogramowanie typu open source do uwierzytelniania dwuskładnikowego.

Został zaprojektowany przez Beem Development, który obejmuje dwóch programistów. Ich celem było stworzenie bezpiecznej aplikacji 2FA z zaawansowanymi funkcjami, których brakuje innym aplikacjom 2FA!

Sprawdźmy, co oferuje Aegis.

Cechy

Bezpłatne i otwarte oprogramowanie

Aegis jest całkowicie darmowym oprogramowaniem typu open source, co oznacza, że jest bezpieczniejszy. Możesz sprawdź kod źródłowy Aegis na GitHub .

Wszystkie jego funkcje działają idealnie bez połączenia z Internetem!

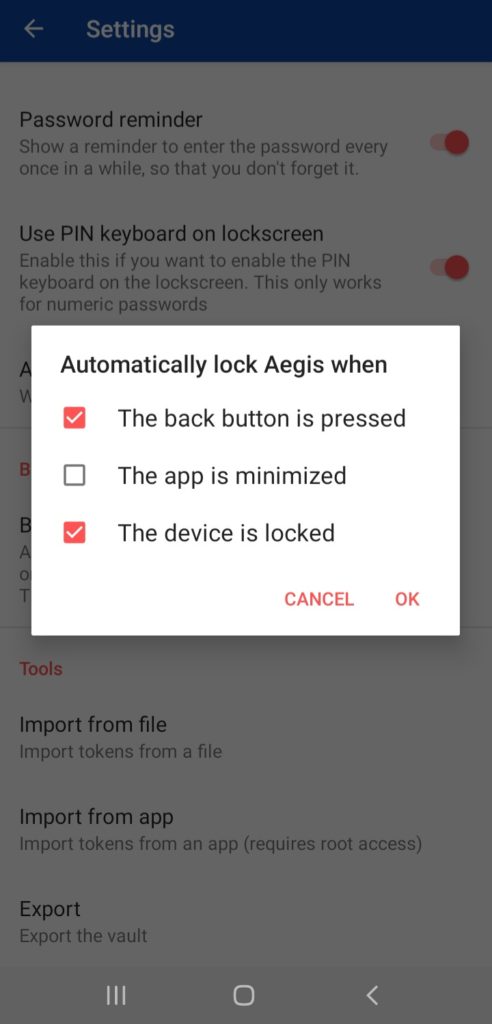

Dobre funkcje bezpieczeństwa

Podobały mi się zabezpieczenia oferowane przez Aegis. Pozwala zabezpieczyć aplikację kodem PIN, hasłem lub blokadą odcisku palca.

Posiada funkcję Tap to Reveal, która ukrywa kod, dopóki go nie dotkniemy.

Możesz wybrać przedział czasu (od 5 do 60 sekund), po którym hasła jednorazowe zostaną ponownie ukryte.

Dodatkowo możesz również włączyć automatyczną blokadę dla różnych warunków.

Obsługuje metody HOTP i TOTP

Aegis obsługuje zarówno programowe, jak i sprzętowe 2FA, co oznacza, że do uwierzytelniania można nawet używać kluczy sprzętowych, takich jak Yubikey.

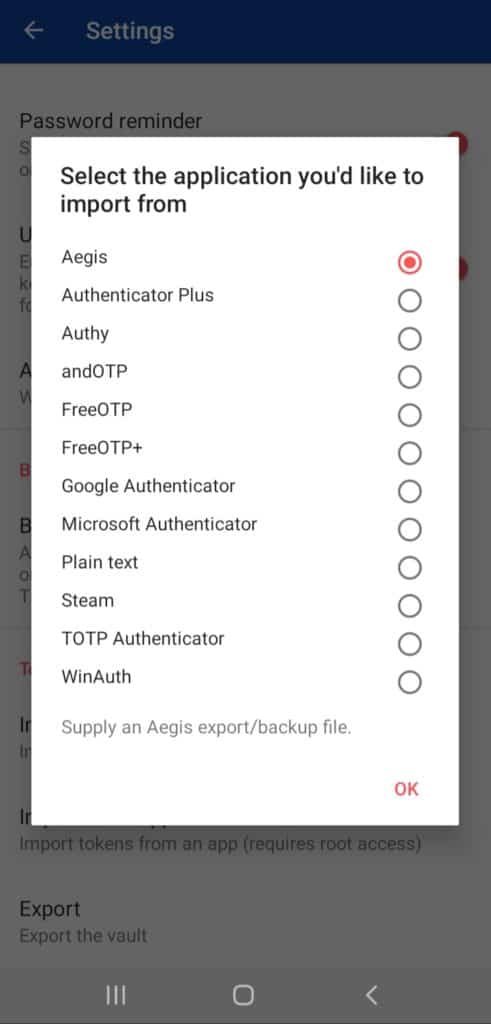

Wiele opcji importu

Obsługuje bezpośrednie importy z popularnych aplikacji, w tym Authy, Google Authenticator, Microsoft Authenticator, FreeOTP, a nawet zwykłych plików tekstowych.

Jest to korzystne dla użytkowników i pozwala zaoszczędzić sporo czasu!

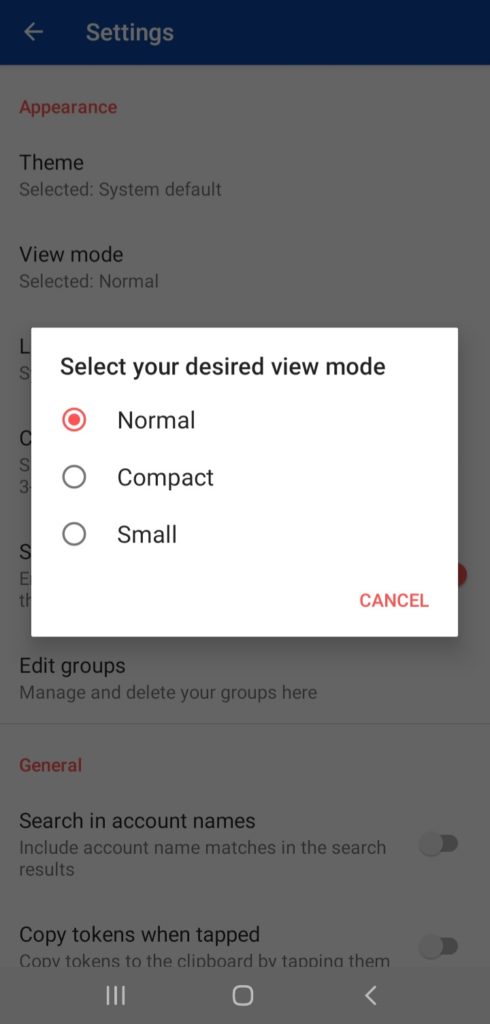

Dobry interfejs

Interfejs jest prosty, czysty i przyzwoity. Pozwala także importować pakiety ikon i wybierać spośród trzech motywów - Jasny, Ciemny i Amoled. Użytkownicy mogą wybrać jeden zgodnie ze swoimi preferencjami.

Jednak obok wpisów nie są wyświetlane żadne ikony, nawet w przypadku popularnych witryn.

Aby skopiować kod, musisz go przytrzymać, aż nad nim pojawi się przycisk kopiowania. Nie sądzisz, że jest to dość czasochłonne przy wprowadzaniu kodu dostępnego tylko przez 30 sekund?

Aegis oferuje trzy różne tryby widoku do zmiany stylu układu skarbca. Kliknięcie przycisku Zablokuj blokuje konto jednym kliknięciem.

Możesz nawet włączyć klawiaturę PIN, aby łatwo wprowadzać hasła podczas logowania.

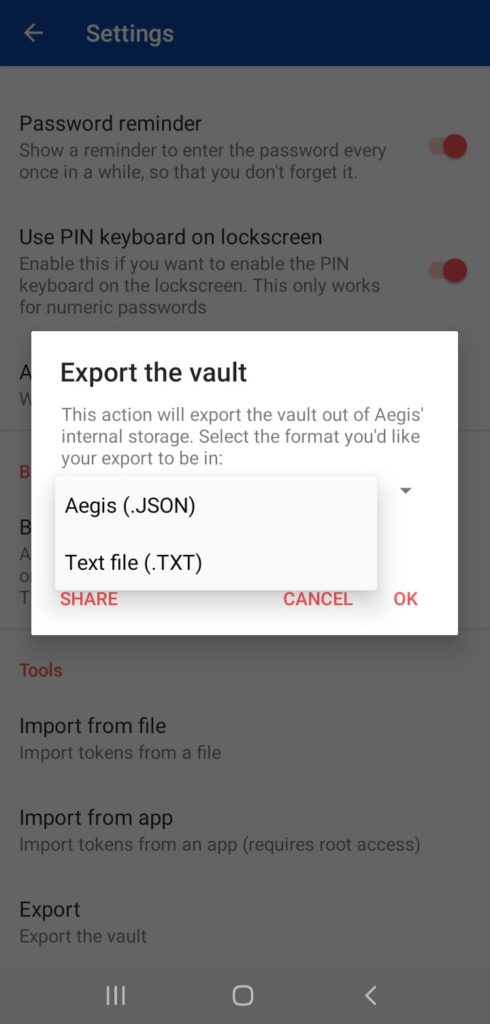

Automatyczne tworzenie kopii zapasowych i eksport

Automatyczne kopie zapasowe można tworzyć w pamięci zewnętrznej.

Możesz także wyeksportować swoje wpisy na nowe urządzenie w formatach JSON lub TXT.

Może zmienić długość i czas kodu?

Kolejną oszałamiającą funkcją, rzadko spotykaną w aplikacjach uwierzytelniających, jest możliwość zmiany długości kodu i czasu, przez jaki pozostaje on aktywny.

Aegis pozwala wprowadzić czas i długość swoich haseł jednorazowych, a nawet pozwala wybrać algorytm haszujący, aby Twoje wpisy były tak bezpieczne, jak chcesz!

Wyzwalacz paniki

Jest to interesująca funkcja bezpieczeństwa, która automatycznie usunie twój skarbiec Aegis w sytuacjach awaryjnych. Możesz go włączyć lub wyłączyć według własnego uznania.

Niedogodności

Brak funkcji synchronizacji

Chociaż możesz wyeksportować swoje wpisy i używać ich na wielu urządzeniach, nie mogłem znaleźć żadnych funkcji synchronizacji wielu urządzeń na Aegis.

Wniosek

Aegis może pozostawać w tyle, jeśli chodzi o łatwość dostępu, ale oferuje kilka zaawansowanych funkcji, które to zrekompensują!

Oprogramowanie open source ze znaczącymi funkcjami bezpieczeństwa i opcjami automatycznego tworzenia kopii zapasowych, wraz z możliwością zmiany długości i czasu kodu TOTP – myślę, że to potężny pakiet!

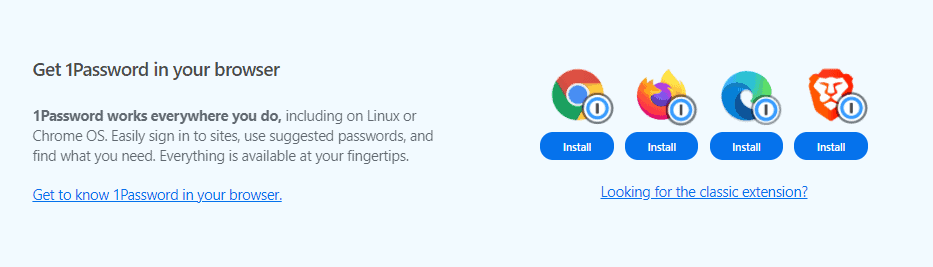

8. 1Uwierzytelniający hasło

1Password to jeden z najpopularniejszych menedżerów haseł opracowanych przez AgileBits w 2006 roku. Oferują również wbudowaną funkcję uwierzytelnienia 2FA, która nazywa się 1Password Authenticator.

Przyjrzyjmy się, jakie funkcje oferuje!

Cechy

Potężne aplikacje na komputery stacjonarne i urządzenia mobilne

1Password ma potężne, kompletne i płynnie działające aplikacje dla wszystkich urządzeń. To zawiera

- Aplikacje komputerowe dla systemów Windows, Linux i Mac

- Aplikacje mobilne na iOS i Android OS.

Ma nawet rozszerzenia przeglądarki dla popularnych przeglądarek internetowych.

Automatyczne kopie zapasowe

Ponieważ funkcja 2FA jest dostępna w aplikacji 1Password, możesz cieszyć się wszystkimi zaletami menedżera haseł.

Wszystkie Twoje wpisy są automatycznie zapisywane na Twoim urządzeniu, a jeśli zdecydujesz się połączyć usługę w chmurze, taką jak Dysk Google lub iCloud, możesz to również zrobić.

Świetny interfejs

Interfejs 1Password jest doskonały! Jest czysty i ma nowoczesny design.

Możesz także zobaczyć tryb ciemny, który jest całkiem wygodny.

Obsługuje 2FA oparte na HOTP i TOTP

Wraz z oprogramowaniem 2FA, 1Password obsługuje również uwierzytelnianie sprzętowe, takie jak Yubikey, co jest świetne.

Autouzupełnianie wpisów

W przeciwieństwie do innych aplikacji 2FA, nie znajdziesz wpisów wymienionych w aplikacji 1Password.

Ale kiedy zapiszesz swoje dane uwierzytelniające do strony internetowej, a także włączysz 2FA, będziesz mógł uzyskać dostęp do kodów we wpisach haseł. Lub oferuje również funkcję automatycznego wypełniania dla większej łatwości użytkowania!

Menedżer haseł

Ponieważ 1Password to aplikacja do zarządzania hasłami, możesz zapisać wszystkie dane uwierzytelniające do swojej witryny wraz z kodami TOTP i łatwo uzyskać do nich dostęp w dowolnym miejscu i na dowolnym urządzeniu.

Dobre funkcje bezpieczeństwa

1Password pozwala stworzyć silne hasło główne w momencie zakładania konta.

Możesz także włączyć funkcję blokady biometrycznej na swoim urządzeniu mobilnym.

Synchronizacja wielu urządzeń

Możesz synchronizować wszystkie swoje wpisy na wielu urządzeniach, czy to laptopie, komputerze stacjonarnym, tablecie lub telefonie komórkowym!

Niedogodności

Usługa płatna

Ponieważ 1Password jest oprogramowaniem płatnym, 1Password Authenticator jest również usługą płatną. Możesz jednak uzyskać 14-dniowy bezpłatny okres próbny ich usług.

Brak dostępu offline

Ponieważ 1Password jest oprogramowaniem opartym na chmurze, musisz pozostać połączony z Internetem, aby korzystać z jego funkcji 2FA.

Wniosek

Dzięki 1Password zyskujesz dostęp do zaawansowanych funkcji bezpieczeństwa, tworzenia kopii zapasowych i synchronizacji, a także jednego z najlepszych menedżerów haseł!

Jednak ta usługa nie jest bezpłatna. Zapoznaj się więc z moim szczegółowym artykułem 1Password Review , aby zrozumieć wszystkie jego funkcje przed zakupem tego narzędzia.

9. Zoho OneAuth

Zoho OneAuth to aplikacja do uwierzytelniania wieloskładnikowego firmy Zoho, indyjskiej firmy, która opracowuje oprogramowanie, narzędzia biznesowe i usługi przetwarzania w chmurze. Wygląda na obiecujący produkt, więc szybko zagłębimy się w szczegóły!

Cechy

Doskonały interfejs użytkownika

Uwielbiałem interfejs Zoho OneAuth. Ma bardzo atrakcyjny design i wygląda nowocześnie i elegancko! Oferuje nawet tryb ciemny dla lepszych wrażeń.

Aby skopiować kod, wystarczy go dotknąć. To jest szybkie i korzystne.

Jednak to, co mi się nie podobało, to to, że OTP są widoczne na ekranie aplikacji i nie ma opcji ich ukrycia.

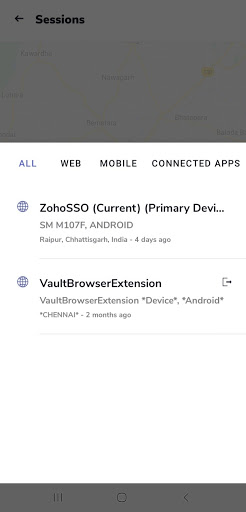

Imponujące funkcje bezpieczeństwa

W zakładce „Wyświetl aktywność na koncie” możesz śledzić ostatnie działania na swoim koncie Zoho.

Możesz sprawdzić urządzenia zalogowane na swoim koncie w sekcji „Aktywne sesje”.

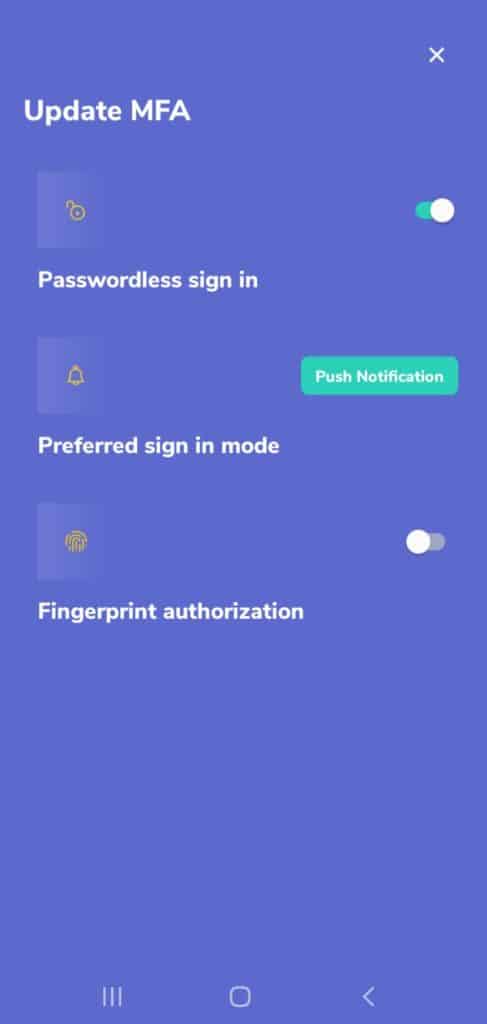

Wiele opcji uwierzytelniania

Zoho OneAuth oferuje wiele opcji uwierzytelniania, więc możesz wybrać jedną z poniższych:

- Odcisk palca lub identyfikator twarzy

- Powiadomienia push

- Kod QR

- OTP oparte na czasie

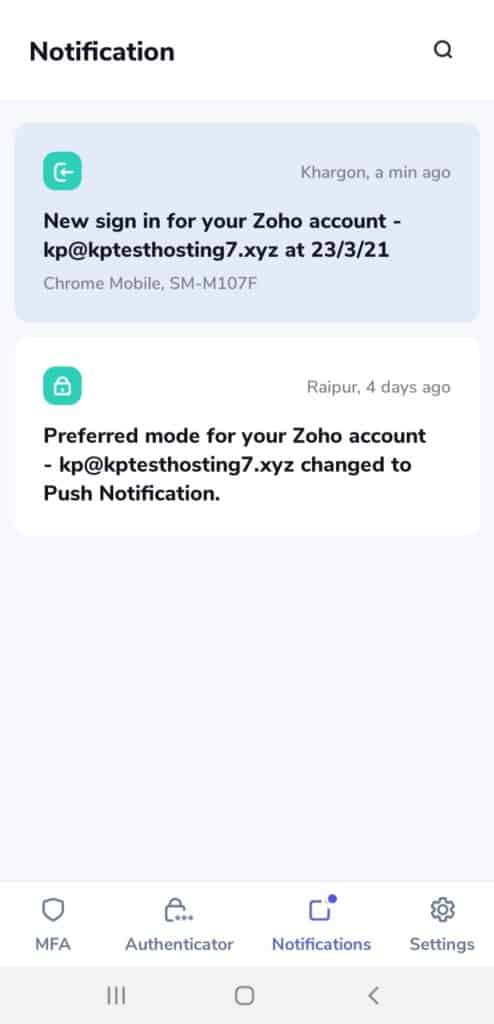

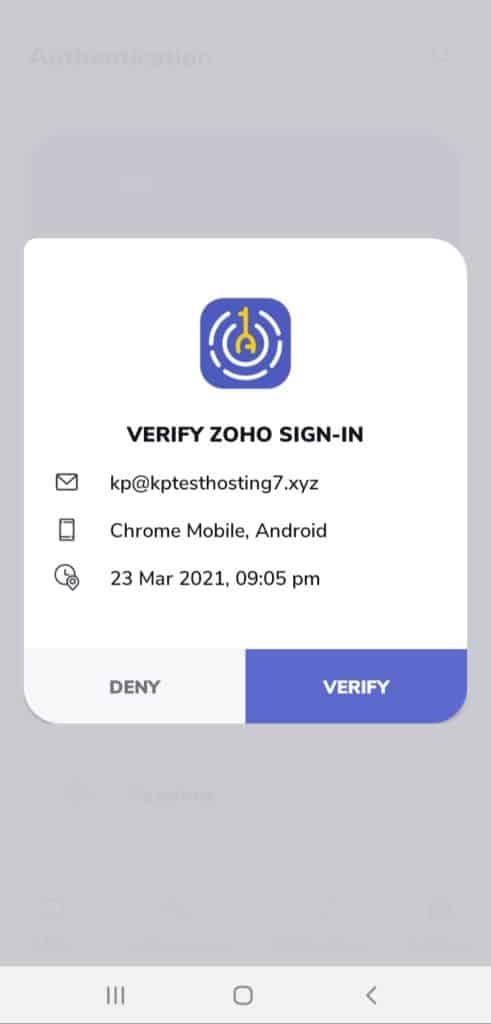

Powiadomienia push

Jeśli funkcja powiadomień push jest włączona, zapewnia dodatkową warstwę bezpieczeństwa podczas logowania na swoje konto za pośrednictwem innych urządzeń.

Za każdym razem, gdy próbujesz zalogować się na Twoje konto, otrzymasz powiadomienie push w aplikacji, które możesz zaakceptować lub odrzucić.

To powiadomienie wyświetla typ urządzenia, datę i godzinę próby logowania.

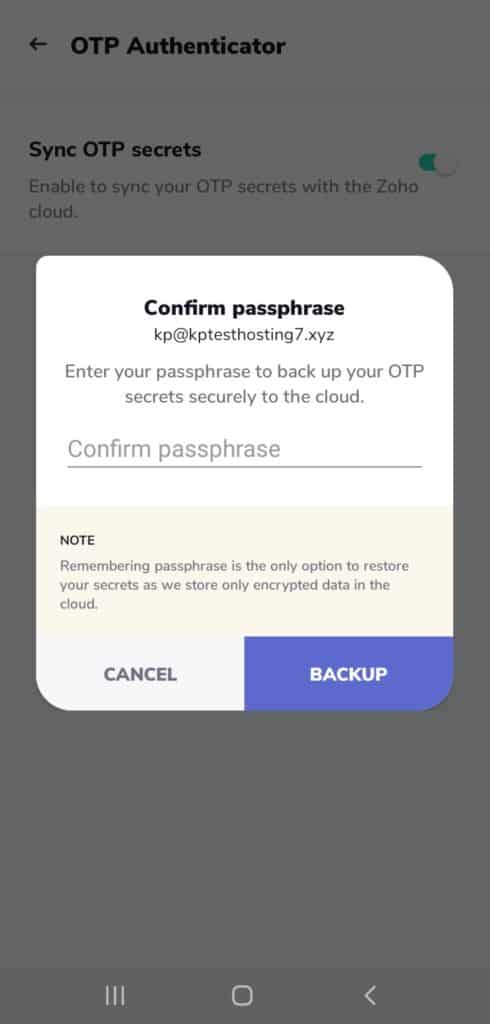

Funkcja synchronizacji

Aby włączyć funkcje synchronizacji, musisz zalogować się na swoje konto Zoho i skonfigurować bezpieczne hasło.

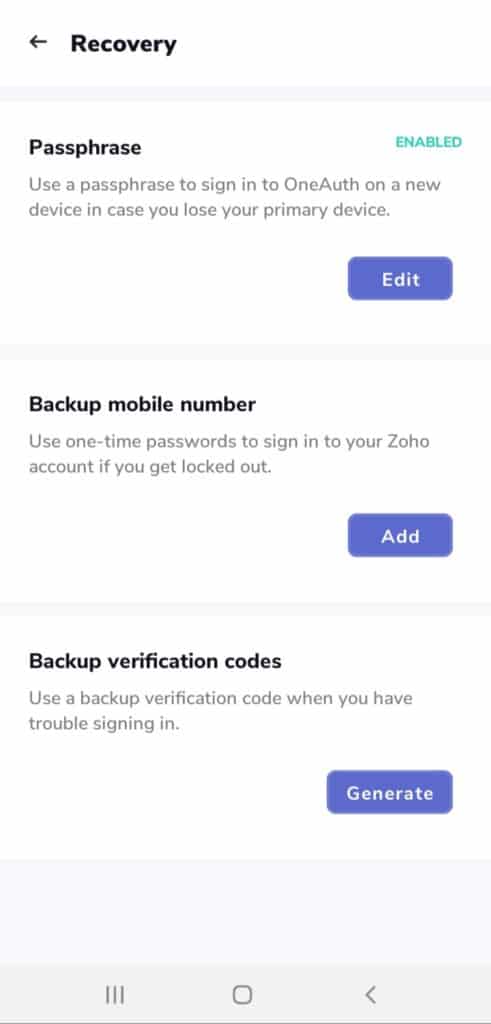

Dobre opcje odzyskiwania

W przypadku utraty telefonu komórkowego lub przełączenia się na nowy, aplikacja Zoho OneAuth zapewnia wiele opcji odzyskiwania konta.

Możesz

- Ustaw hasło i zaloguj się do aplikacji na nowym urządzeniu

- Ustaw zapasowy numer telefonu komórkowego, aby otrzymywać SMS-y OTP do logowania.

- Użyj zapasowych kodów weryfikacyjnych, gdy występują problemy z logowaniem.

Niedogodności

Wymaga połączenia z Internetem

Nie wszystkie funkcje Zoho OneAuth działają w trybie offline. Potrzebujesz połączenia internetowego, jeśli chcesz dodać konto Zoho, dodać funkcje MFA, tworzyć kopie zapasowe itp.

Wniosek

Tak więc Zoho OneAuth to oprogramowanie zapewniające bezpieczeństwo, wyposażone w mnóstwo funkcji do śledzenia, zarządzania i uwierzytelniania działań online na wiele sposobów.

I choć podstawowe funkcje działają w trybie offline, do korzystania ze wszystkich zaawansowanych funkcji Zoho OneAuth potrzebne jest połączenie z Internetem.

Wniosek

Oto krótkie podsumowanie tego, co omówiliśmy w tym artykule:

- Co to jest 2FA?

- Dlaczego jest to dla Ciebie ważne?

- Popularne typy 2FA

- Jak korzystać z aplikacji 2FA?

- Czynniki decydujące o wyborze idealnej aplikacji 2FA

- 9 najlepszych aplikacji 2FA, z których możesz korzystać w 2022 r.

Mam nadzieję, że ten artykuł pomógł Ci zrozumieć znaczenie bezpieczeństwa online i jak aplikacja uwierzytelniająca może Ci w tym pomóc!

Czy planujesz wypróbować którąkolwiek z omówionych powyżej aplikacji Authenticator? Jakich aplikacji użyłeś do zabezpieczenia swoich kont?

Używam Authy do swoich kont. Daj mi znać, którego używasz w sekcji komentarzy poniżej!

Jeśli podobało Ci się czytanie tego artykułu przeglądowego i chcesz otrzymywać aktualizacje dotyczące bardziej podobnych treści, nie zapomnij zasubskrybować mojego biuletynu !

To jest podpis Kripesha! Pozdrawiam i uważaj. Do zobaczenia w następnym artykule!

FAQ

1. Gdzie są przechowywane kopie zapasowe 2FA?

Cóż, to zależy od używanej aplikacji uwierzytelniającej.

Niektóre aplikacje przechowują kopie zapasowe 2FA na swoich serwerach w chmurze.

Na przykład: Authy, Zoho OneAuth, Microsoft Authenticator.

Inne usługi umożliwiają przechowywanie kodów zapasowych na Dysku Google lub iCloud.

2. Jak przenieść konta 2FA na nowy smartfon?

Większość aplikacji 2FA tworzy kopie zapasowe Twoich kont i przechowuje je na swoich serwerach lub pozwala wybrać usługę przechowywania w chmurze, taką jak Dysk Google lub iCloud.

Jeśli więc przełączysz się na nowy telefon, możesz przywrócić wszystkie swoje konta.

Niektóre usługi umożliwiają również bezpieczne eksportowanie wszystkich wpisów, a następnie importowanie ich do innych aplikacji.

3. Jak działają aplikacje uwierzytelniające?

Dzieje się tak po włączeniu 2FA dla dowolnej witryny.

Witryna udostępnia tajny klucz (ciąg losowych cyfr i liter), który można wprowadzić w aplikacji lub zeskanować kod QR.

Podczas logowania się na Twoje konto aplikacja uwierzytelniająca generuje unikalny 6-cyfrowy kod, łącząc czas i tajny klucz.

Ten sam proces wykonują również serwery serwisu.

Jeśli oba kody pasują do siebie w przedziale czasowym 30 sekund, możesz zalogować się na stronie.

4. Co wybrać: SMS, aplikację czy YubiKey?

OTP wysyłane za pośrednictwem wiadomości tekstowych są najmniej bezpieczne, ponieważ można uzyskać do nich dostęp poprzez zhakowanie operatora komórkowego.

Kontrola dwupoziomowa oparta na aplikacji jest bezpieczniejsza, ponieważ hakerom trudniej jest uzyskać fizyczny dostęp do telefonu komórkowego. Ale nadal jest podatny na cyberataki!

Sprzętowe uwierzytelnianie 2FA jest najbezpieczniejszą formą uwierzytelniania, ponieważ nie jest zależne od żadnego oprogramowania, a hakerzy potrzebowaliby fizycznego dostępu do Twojego Yubikey, aby uzyskać wygenerowany kod!

5. Czy Authy jest lepsze niż Google Authenticator?

Zdecydowanie! Chociaż Google Authenticator wydaje się bardzo wygodny, łatwy w użyciu i obsługuje większość stron internetowych, to nie zapewnia ważnych funkcji.

Authy oferuje bezpieczne kopie zapasowe w chmurze, aplikacje komputerowe, funkcję synchronizacji wielu urządzeń oraz blokadę aplikacji Pin/biometryka dla zwiększenia bezpieczeństwa.

Wszystkie te funkcje sprawiają, że Authy jest bezpieczniejszą i niezawodną aplikacją uwierzytelniającą.

6. Czy można zhakować uwierzytelnianie dwuetapowe?

Chociaż 2FA jest bardzo skuteczny w ochronie Twoich kont, może być również podatny na ataki hakerów.

Poprzez oszustwa phishingowe, takie jak wysyłanie fałszywych ostrzeżeń o nieautoryzowanym dostępie, mogą uzyskać dostęp do Twoich kodów OTP, a tym samym ominąć 2FA!

7. Skąd mam wiedzieć, które usługi obsługują 2FA?

Wiele popularnych witryn obsługuje uwierzytelnianie dwuskładnikowe. Zapoznaj się z tym artykułem, aby uzyskać więcej informacji o tym, jak skonfigurować 2FA w głównych witrynach, takich jak Facebook, Google, Dropbox, Twitter itp.

8. Które usługi powinienem chronić w pierwszej kolejności?

Najlepiej byłoby najpierw zaimplementować 2FA w tych witrynach i aplikacjach, które zawierają poufne informacje.

Na przykład: konta e-mail, menedżery haseł, konta mediów społecznościowych itp.

9. Dlaczego 2FA jest ważne?

2FA jest ważne w obecnym scenariuszu, ponieważ:

Dodaje drugą warstwę bezpieczeństwa do Twoich kont

Weryfikuje twoją tożsamość

Chroni Cię przed utratą danych, kradzieżą i innymi cyberprzestępstwami.

10. Czy 2FA jest naprawdę bezpieczne?

E-maile, SMS-y i głosowe 2FA są podatne na ataki hakerów, ponieważ mogą zostać przechwycone.

Jednak 2FA oparte na TOTP jest stosunkowo bezpieczniejsze, ponieważ generuje kody na twoim urządzeniu, które są ważne tylko przez 30 sekund! To w dużym stopniu minimalizuje ryzyko cyberataków.