Unmasked: 1천만 개의 암호가 암호를 선택하는 사람들에 대해 드러내는 것

게시 됨: 2022-07-11암호에 대해 많이 알려져 있습니다. 대부분은 짧고 간단하며 깨기 쉽습니다. 그러나 사람이 특정 암호를 선택하는 심리적 이유에 대해서는 알려진 바가 훨씬 적습니다. 대부분의 전문가는 데이터 침해를 피하기 위해 강력한 암호를 사용할 것을 권장합니다. 그러나 많은 인터넷 사용자가 여전히 약한 암호를 선호하는 이유는 무엇입니까?

우리는 CEO에서 과학자에 이르기까지 천만 명의 암호 선택을 분석하여 기억하기 쉽고 추측하기 어렵다고 생각하는 것들에 대해 그들이 무엇을 드러내는지 알아냈습니다.

하면 가장 먼저 떠오르는 슈퍼히어로는? 1에서 10 사이의 숫자는 어떻습니까? 그리고 마지막으로 생생한 컬러? 아직 생각하지 않았다면 각 항목을 빠르게 생각한 다음 세 가지를 모두 하나의 문구로 결합하십시오.

이제 추측할 차례입니다.

슈퍼맨7레드 인가요? 아니, 아니: 배트맨3오렌지 ? 우리가 개별 답 중 하나라도 올바르게 추측했다면 그것은 인간이 예측 가능하기 때문입니다. 그리고 그것은 암호의 문제입니다. 사실, 우리는 교묘하게 선택한 몇 가지 질문의 이점을 스스로에게 부여했지만, 그것은 특수 목적으로 제작된 암호 해독 소프트웨어의 산업 규모 교활함에 비하면 아무 것도 아닙니다. 예를 들어, HashCat은 암호를 1초에 300,000번 추측할 수 있습니다(해싱 방식에 따라 다름). 따라서 Hawkeye6yellow 를 선택하더라도 조만간 비밀 문구가 더 이상 비밀이 아닐 것입니다.

우리 중 많은 사람들이 명백한 단어와 숫자를 생각하고 간단한 방법으로 결합하기 때문에 암호는 추측하기 쉬운 경우가 많습니다. 우리는 이 개념을 탐구하고, 그렇게 함으로써 사람이 단어, 숫자 및 (잘하면) 기호를 고유한 순서로 배열할 때 사람의 마음이 어떻게 작동하는지에 대해 무엇을 찾을 수 있는지 확인하고 싶었습니다.

분석할 두 개의 데이터 세트를 선택하는 것으로 시작했습니다.

두 개의 데이터 세트, 몇 가지 주의 사항

첫 번째 데이터 세트는 2014년 9월 러시아 BitCoin 포럼에 처음 나타난 5백만 개의 자격 증명 덤프입니다. 1 Gmail 계정(및 일부 Yandex.ru)인 것처럼 보이지만 추가 조사에 따르면 포함된 대부분의 이메일이 유효한 Gmail 주소였지만 대부분의 일반 텍스트 비밀번호는 이전 Gmail 비밀번호(즉, 더 이상 활성화되지 않음)였습니다. 또는 연결된 Gmail 주소와 함께 사용되지 않은 비밀번호. 그럼에도 불구하고 WordPress.com은 100,000개의 계정을 재설정하고 추가로 600,000개의 계정이 잠재적으로 위험에 처할 수 있다고 말했습니다. 2 덤프는 다양한 방법으로 여러 곳에서 수집된 몇 년치의 비밀번호로 보입니다. 그러나 우리의 학문적 목적을 위해 이것은 중요하지 않았습니다. 비밀번호는 자신의 Gmail 계정이 아니더라도 Gmail 계정 소유자가 여전히 선택했으며 98%가 더 이상 사용되지 않는다는 점을 감안할 때 비밀번호를 안전하게 탐색할 수 있다고 느꼈습니다. 삼

우리는 인구통계학적 질문(특히 비밀번호 선택자의 성별 및 연령과 관련된 질문)에 답하기 위해 "Gmail 덤프"라고 하는 이 데이터 세트를 사용했습니다. 우리는 이름과 생년월일이 포함된 이메일 주소 500만 개를 검색하여 이러한 사실을 추출했습니다. 예를 들어 주소가 [이메일 보호]인 경우 1984년생 남성으로 코딩되었습니다. 이 추론 방법은 까다로울 수 있습니다. 여기에 기술적인 세부 사항이 너무 많아서 지루하지 않겠지만 코딩 프로세스가 끝날 무렵에는 성별로 코딩된 Gmail 주소 500만 개 중 485,000개, 연령으로 코딩된 220,000개가 있었습니다. 이 시점에서 "이메일 주소에 이름과 생년월일이 포함된 사용자는 그렇지 않은 사용자와 다른 암호를 선택합니까?"라는 질문을 염두에 둘 필요가 있습니다. 이론적으로 가능하기 때문입니다. 이에 대해서는 잠시 후에 더 논의하겠습니다.

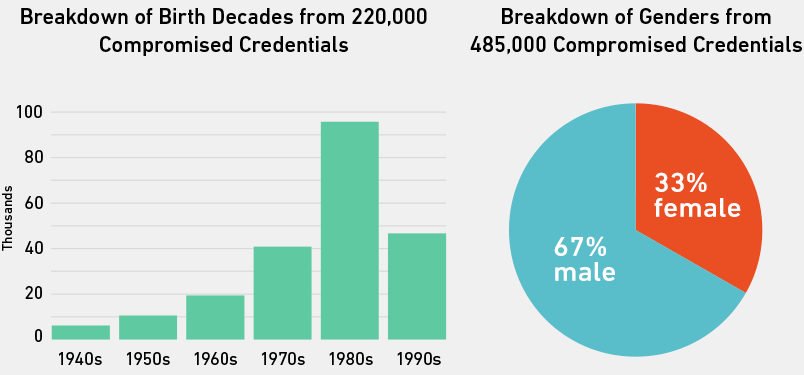

그러나 현재로서는 우리가 코딩한 사용자를 출생 10년과 성별로 나눈 방법이 있습니다.

Gmail 덤프 또는 적어도 주소에 이름 및/또는 생년월일이 포함된 사람들은 남성과 80년대에 태어난 사람들에게 편중되었습니다. 이는 데이터베이스가 덤프를 형성하도록 손상된 사이트의 인구 통계학적 프로필 때문일 수 있습니다. + 기호(Gmail 사용자가 이메일 주소로 수행하는 사이트를 추적하기 위해 추가)가 포함된 덤프에서 주소를 검색한 결과 많은 수의 자격 증명이 File Dropper, eHarmony, 성인용 튜브 사이트 및 Friendster에서 유래한 것으로 나타났습니다.

두 번째 데이터 세트와 우리가 대부분의 결과를 수집하는 데 사용한 데이터 세트는 보안 컨설턴트 Mark Burnett이 자신의 사이트 xato.net을 통해 관대하게 공개했습니다. 4 몇 년 동안 웹의 모든 구석에서 수집된 천만 개의 암호로 구성되어 있습니다. Mark는 수천 개의 소스에서 공개적으로 덤프, 유출 및 게시된 목록을 수집하여 가장 포괄적인 실제 암호 목록을 작성했습니다. 이 데이터 세트에 대해 자세히 알아보려면 그의 블로그에서 FAQ를 확인하십시오. 5

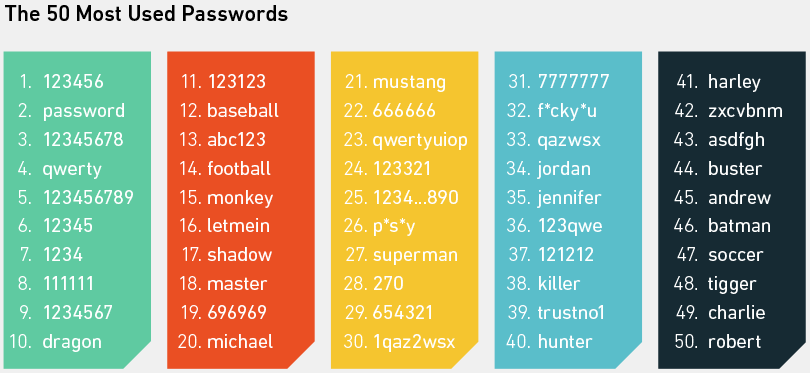

우리는 이 데이터 세트(모든 평균과 같은)에 대한 정말 기본적인 사실을 제공하는 데 너무 오랜 시간을 소비하지 않을 것입니다. 그것은 이전에 여러 번 수행되었습니다. 대신에 천만 개 중 가장 많이 사용된 50개의 암호를 살펴보겠습니다. 그런 다음 우리는 잠재적으로 더 흥미로운 영역으로 들어갈 것입니다.

보시다시피, 그리고 아마도 이미 알고 있는 가장 일반적인 비밀번호는 웹사이트에서 비밀번호를 생성하라는 메시지를 표시할 때 누군가의 마음에 곧바로 떠오르는 빛나는 예입니다. 그것들은 모두 기억하기가 매우 쉽고 그 사실 덕분에 사전 공격을 사용하여 추측하는 어린이 놀이입니다. Mark Burnett이 2014년에 가장 일반적인 비밀번호를 결정하기 위해 330만 개의 비밀번호를 분석했을 때(모두 그의 더 큰 목록인 1,000만 개에 있음) 0.6%가 123456 이라는 것을 발견했습니다. 그리고 상위 10개의 비밀번호를 사용하여 해커는 평균적으로 1,000개의 비밀번호 중 16개를 추측할 수 있습니다.

그러나 예년보다 적은 수의 사람들이 위에서 본 종류의 비밀번호를 사용하고 있습니다. 사용자는 암호를 강력하게 만드는 요소에 대해 조금 더 의식하고 있습니다. 예를 들어, 텍스트 문구의 끝에 숫자 또는 두 개를 추가합니다. 그게 더 좋아지죠, 그렇죠?

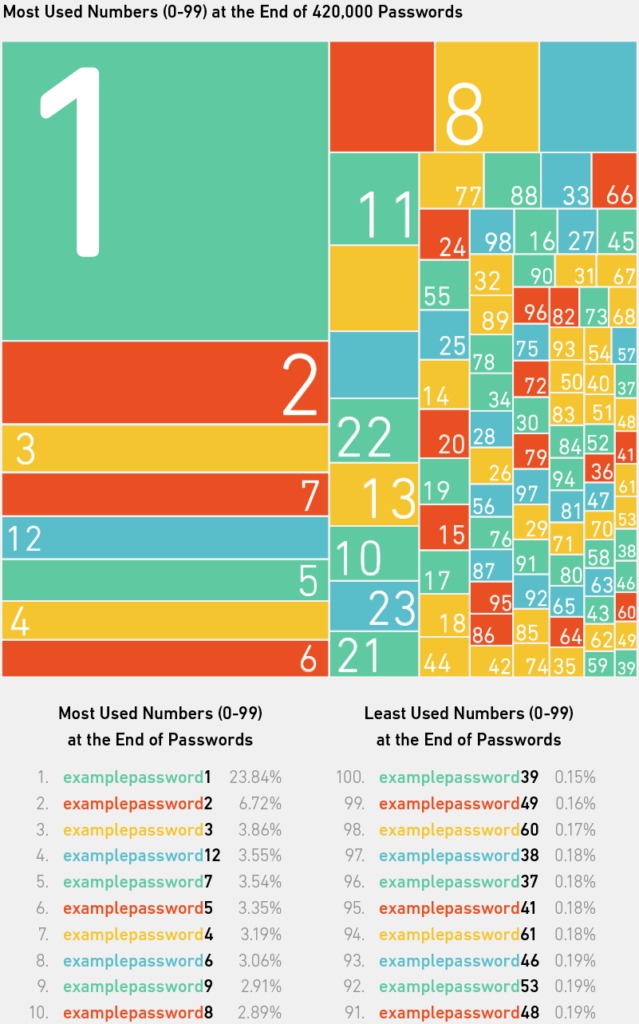

“보안을 강화하기 위해 번호를 추가하겠습니다.”

거의 50만 개 또는 420,000개(8.4%)의 암호가 0에서 99 사이의 숫자로 끝났습니다. 그리고 이 숫자를 추가한 5명 중 1명 이상이 단순히 1 을 선택했습니다. 아마도 그들은 이것이 기억하기 가장 쉽다고 느꼈을 것입니다. 또는 사이트에서 기본 단어 선택에 숫자를 포함하라는 메시지를 받았을 수도 있습니다. 다른 가장 일반적인 선택은 2, 3, 12 (아마도 12가 아닌 1-2로 생각됨), 7 등이었습니다. 사람에게 1에서 10 사이의 숫자를 생각하라고 요청할 때 대부분은 7 또는 3이라고 말하고(따라서 서론에서 추측함) 사람들은 소수를 생각하는 데 편견이 있는 것 같습니다. 6, 7 이것은 여기에서 작동할 수 있지만 사람들이 이미 사용하고 있지만 다른 사이트에서 자격 증명을 "손상"시키지 않고 다시 사용하기를 원하는 암호의 대안으로 한 자리 숫자가 선택될 수도 있습니다.

그러나 괜찮은 암호 크래커가 단어 사전이나 무차별 대입 접근 방식에 숫자 또는 수천을 매우 쉽게 추가할 수 있다는 점을 고려할 때 논쟁의 여지가 있습니다. 암호의 강점은 실제로 엔트로피입니다.

암호 엔트로피 평가

간단히 말해서 암호는 엔트로피가 많을수록 더 강해지는 경향이 있습니다. 엔트로피는 암호의 길이와 암호를 구성하는 문자의 변형에 따라 증가합니다. 그러나 사용된 문자의 변화가 엔트로피 점수(그리고 추측하기 어려운 정도)에 영향을 미치지만 암호의 길이 가 더 중요합니다. 암호가 길어질수록 암호의 구성 요소를 새로운 조합으로 섞을 수 있는 방법의 수가 기하급수적으로 늘어나서 추측하기가 훨씬 더 어렵기 때문입니다.

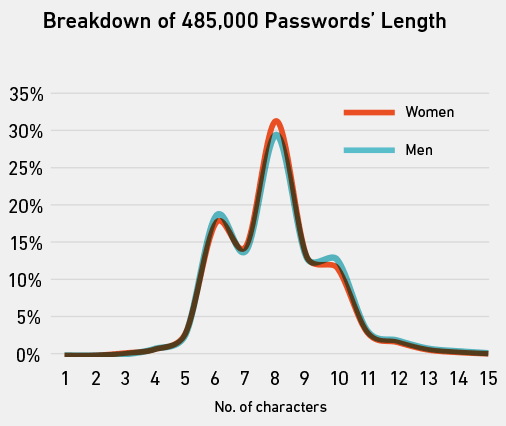

Gmail 덤프의 평균 비밀번호 길이는 8자(예: password )였으며 남성 비밀번호의 평균 길이는 여성 비밀번호와 큰 차이가 없었습니다.

엔트로피는 어떻습니까? 문자 길이보다 암호 강도를 더 정확하게 반영하는 것은 무엇입니까?

Gmail 덤프에서 비밀번호의 평균 엔트로피는 21.6으로, 개념화하기가 특히 쉽지 않습니다. 왼쪽의 차트는 더 선명한 그림을 제공합니다. 다시 말하지만 남성과 여성의 차이는 무시할 수 있을 정도였지만 엔트로피가 60 이상인 비밀번호보다 0에 가까운 비밀번호가 훨씬 많았습니다.

예제 암호는 엔트로피 범위에 따라 한두 문자씩 다릅니다. 일반적으로 엔트로피는 길이에 따라 확장되며 숫자, 대문자 및 기호를 포함하여 문자 범위를 늘리는 것도 도움이 됩니다.

그렇다면 Gmail 덤프에서 5백만 개의 모든 비밀번호에 대한 엔트로피를 어떻게 계산했을까요?

암호 엔트로피를 계산하는 방법에는 여러 가지가 있으며 일부 방법은 다른 방법보다 더 기초적이고 덜 현실적입니다. 가장 기본적인 것은 암호가 문자의 모든 단일 조합을 시도해야만 추측할 수 있다고 가정합니다. 그러나 보다 지능적인 접근 방식은 우리가 본 바와 같이 인간이 패턴에 중독되어 있으므로 대부분의 비밀번호에 대해 특정 가정을 할 수 있다는 것을 인식합니다. 그리고 이러한 가정을 기반으로 암호를 추측하기 위한 규칙을 설정하고 사용하여 크래킹 프로세스의 속도를 크게 높일 수 있습니다(문자 조합을 일반적으로 사용되는 패턴으로 쪼개어). 그것은 모두 매우 영리하며 우리는 그것을 인정할 수 없습니다. 대신, 우리가 사용한 엔트로피 추정기를 만든 Dan Wheeler에게 크레딧이 돌아갑니다. Zxcvbn이라고 하며 여기에서 자세히 보고 읽을 수 있습니다. 8

간단히 말해서, 사람들이 자신도 모르는 사이에 암호에 패턴을 포함시키는 방법에 대한 "지식"을 구축하여 좋은 암호 크래커가 이러한 패턴을 결정하기 위해 수행해야 하는 작업을 추정합니다. 예를 들어, 순진한 추정에 따르면 암호 는 37.6비트의 엔트로피를 갖습니다. 그러나 Zxcvbn은 암호 크래커가 사용하는 모든 단어 목록에 password 라는 단어가 포함되어 있다는 사실을 설명하기 때문에 0(최저 및 최악의 엔트로피 점수)을 기록합니다. leet speak(단어에 num3rs를 추가하여 [이메일 보호]로 보기에 덜 gue55able한 것처럼 보임)와 같은 다른 일반적인 패턴과 유사한 작업을 수행합니다.

또한 언뜻 보기에 매우 무작위로 보이는 다른 암호도 엔트로피가 0인 것으로 점수를 매깁니다. 예를 들어 qaz2wsx (30번째로 많이 사용되는 비밀번호)는 꽤 무작위로 보입니다. 사실, 그것은 아무것도 아닙니다. 이것은 실제로 키보드 패턴입니다(키보드의 한 키에서 다음 키까지 쉽게 반복 가능한 "walk"). Zxcvbn 자체는 이러한 패턴 중 하나의 이름을 따서 명명되었습니다.

1천만 개의 암호 데이터 세트에서 가장 많이 사용되는 20개의 키보드 패턴을 추출했습니다. 우리는 123456 과 같은 숫자 패턴을 제외하기로 결정했습니다. 왜냐하면 그것들은 일종의 키보드 워크일 뿐이고, 가장 많이 사용되는 비밀번호 목록의 맨 위에도 너무 많아서 일부를 볼 공간이 없었을 것입니다. 우리가 그것들을 포함했다면 더 흥미로운 것들.

위의 20개 키보드 패턴 중 19개는 마지막 Adgjmptw 를 제외하고 예상한 대로 예상할 수 있습니다. 가장 많이 사용되는 패턴 중 하나로 꼽히는 이유를 알 수 있습니까?

아래에서 이미 거의 확실히 보았으므로 필요하지 않을 것입니다.

우리가 그것을 처음 발견한 것인지 의심스럽긴 하지만, 이 키보드 패턴이 암호에서 가장 일반적으로 사용되는 다른 어떤 참조도 아직 찾지 못했습니다. 그러나 순위는 20위입니다.

혹시 모르니 스마트폰 다이얼 패드에서 2 ~ 9 를 누르면 생성됩니다.

대부분의 사람들이 다이얼 패드로 문자를 입력하지 않기 때문에 우리는 처음에 이 패턴에 대해 혼란스러웠습니다. 그들은 QWERTY 레이아웃을 사용합니다. 그런 다음 항상 키에서 볼 수 있는 숫자가 있는 물리적 키보드가 있는 Blackberry와 같은 전화를 기억했습니다.

이 패턴은 흥미로운 질문을 던집니다. 일반 키보드를 사용할 때보다 특정 문자(기호 및 대문자 등)를 선택하기 어렵게 만드는 터치 장치에서 더 많은 사람들이 암호를 생성함에 따라 암호 선택이 어떻게 변경될까요?

물론 키보드 패턴, 특히 위의 패턴은 좋은 암호 크래커에 전혀 문제가 되지 않습니다. Passpat은 여러 키보드 레이아웃과 영리한 알고리즘을 사용하여 암호가 키보드 패턴에서 만들어질 가능성을 측정합니다. 9 그리고 무차별 대입으로 동일한 조합을 해독하는 데 시간을 낭비하는 대신 수백만 개의 키보드 패턴을 생성하고 컴파일하고 목록으로 사용하기 위한 다른 도구가 있습니다. 10

대부분의 사람들은 키보드 패턴을 사용하지 않습니다. 그들은 무작위 단어를 선택하는 고전적이고 자주 불안정한 방법을 고수합니다.

이제 이 기사의 시작 부분에서 배트맨 과 슈퍼맨 을 추측한 이유를 알 수 있습니다. 천만 개의 암호 데이터 세트에서 가장 많이 사용되는 슈퍼히어로 이름입니다. 위 목록에 대한 중요한 점은 사람이 암호에 단어를 포함할 때 어떤 의미로 단어를 사용하는지 알기 어렵다는 것입니다. 예를 들어, 색상 목록에서 검정색 은 때때로 성을 검정색 으로 나타낼 수 있습니다. 이중 컨텍스트가 있는 다른 단어도 마찬가지입니다. 위의 단어들의 빈도수를 셀 때 이러한 문제를 최소화하기 위해 각 목록에 개별적으로 접근했습니다. 예를 들어 색상은 비밀번호가 색상 이름으로 시작하고 숫자나 기호로 끝나는 경우에만 계산됩니다. 이런 식으로 우리는 Alfred 에서 빨간색 을, BluesBrothers 에서 파란색 을 계산하지 않았습니다. 물론 이 보수적인 접근 방식을 사용하면 합법적인 색상 이름을 많이 놓쳤지만 위의 목록에는 "정의"만 포함되어 있다는 것을 아는 것이 더 나은 것 같습니다.

다른 목록에는 다른 규칙이 있었습니다. 고양이가 다른 단어에 너무 많이 등장하기 때문에 우리는 동물 목록에 고양이와 개를 포함하지 않았습니다. 대신 고양이 와 개를 따로 세어보니 거의 같은 횟수로 사용되는 것으로 나타났습니다. 그러나 고양이 는 다른 구문에서 개가 사용되는 것보다 Wild- 및 Bob- (스포츠 팀)과 함께 훨씬 더 많이 사용됩니다. 그래서 우리는 개가 아마도 이길 것이라고 말할 것입니다.

가장 일반적인 명사와 동사는 일상 영어에서 사용되는 상위 1,000 명사와 상위 1,000 동사에 나타나는 경우에만 계산됩니다. 그렇지 않으면 목록은 password 와 같은 명사와 love 와 같은 동사로 가득 차 있었을 것입니다.

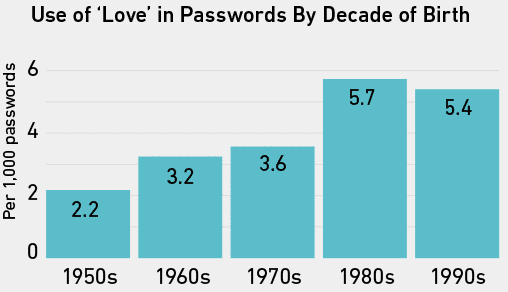

사랑 이 재미있는 단어가 아니라는 것은 아닙니다. 실제로 비밀번호에서 놀라울 정도로 자주 사용됩니다. 우리는 1000만 개의 비밀번호에서 40,000번, 500만 개의 Gmail 자격 증명에서도 많이 발견했습니다.

사용자 이름에서 연령을 유추한 사람들의 비밀번호에서 사랑 의 빈도를 계산한 결과, 80년대와 90년대에 태어난 사람들이 나이든 사람들보다 약간 더 많이 사용했습니다.

Gmail 데이터에서 여성의 비밀번호 중 1.4%에 사랑 이 포함되어 있는 반면 남성의 비밀번호는 0.7%입니다. 다시 말해, 최소한 이 데이터에 따르면 여성은 비밀번호에 사랑 이라는 단어를 남성보다 두 배 더 자주 사용하는 것으로 보입니다. 이 발견은 암호의 사랑이라는 단어에 대한 다른 최근 연구의 발자취를 따릅니다. University of Ontario Institute of Technology의 팀은 ilove [남성 이름]가 ilove [여성 이름]보다 4배 더 일반적이라고 보고했습니다. iloveyou 는 iloveme 보다 10배 더 흔했습니다. <3은 기호와 숫자를 결합하는 두 번째로 가장 일반적인 방법이었습니다. 11

이제 우리는 비밀번호에서 가장 일반적인 단어와 숫자, 가장 많이 사용되는 키보드 패턴, 비밀번호 엔트로피의 개념 및 leet speak와 같은 간단한 비밀번호 난독화 방법의 상대적 무익에 대해 배웠으므로 최종 포트로 이동할 수 있습니다. 전화. 그것은 가장 개인적이며 잠재적으로 가장 흥미로운 것입니다.

부자와 권력자의 암호

Mark Burnett은 자신의 웹사이트에서 비밀번호 덤프가 걱정스러울 정도로 빈번하다고 언급합니다. 12 신선한 덤프 크롤링은 결국 그가 천만 개의 암호 데이터 세트를 컴파일한 방법입니다. 더 자주 헤드라인을 장식하는 것처럼 보이는 다른 이벤트는 유명 인사와 기업에 대한 세간의 이목을 끄는 해킹입니다. Jennifer Lawrence et al. 하면 즉시 Sony가 떠오릅니다. 우리는 Gmail 데이터가 특히 이 덤프의 영향을 받은 유명 인사를 결정하는 데 잠재적으로 어떻게 사용될 수 있는지 궁금했습니다. 즉, 누구의 비밀번호가 공개되었습니까? 우리는 이메일 주소 목록을 가져와 Twitter, LinkedIn 및 Google+와 같은 여러 주요 소셜 네트워킹 사이트의 API를 통해 실행하는 Full Contact의 Person API를 사용하여 이를 수행했습니다. 그런 다음 연령, 성별 및 직업과 같이 찾은 모든 항목에 대해 새로운 데이터 포인트를 제공합니다. 13

우리는 이미 꽤 유명한 사람들이 Gmail 덤프에 있다는 것을 알고 있었습니다. 예를 들어, Mashable은 목록이 공개된 지 한 달 후 기자 중 한 명이 포함되었다고 언급했습니다(그의 목록에 있는 비밀번호는 그의 Gmail 비밀번호이지만 몇 년은 되어 더 이상 사용하지 않음). 14 하지만 Full Contact가 이렇게나 많이 나올 줄은 몰랐습니다.

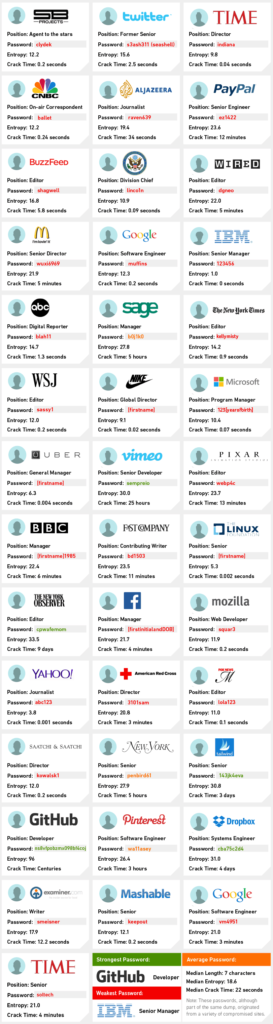

우리가 찾은 78,000개의 일치 항목에는 수백 명의 유명 인사가 있었습니다. 아래에서 가장 주목할만한 약 40개를 선택했습니다. 몇 가지 매우 중요한 사항:

1. 우리는 의도적으로 누군가의 이름을 식별하지 않았습니다.

2. 회사 로고는 개인이 현재 근무하는 조직을 나타내며, 반드시 해당 조직에 대해 나열된 암호를 사용했을 때만은 아닙니다.

3. 암호가 원래 어디에 사용되었는지 알 수 있는 방법이 없습니다. 개인 Gmail 비밀번호였을 수 있지만 File Dropper와 같은 다른 사이트에서 사용되었을 가능성이 더 큽니다. 따라서 취약한 암호 중 상당수가 개인이 현재 직장에서 또는 그 문제에 대해 다른 곳에서 사용하는 암호를 나타내지 않을 수 있습니다.

4. Google은 목록이 게시되었을 때 비밀번호의 2%(100,000) 미만이 페어링된 Gmail 주소에서 작동했을 수 있음을 확인했습니다. 그리고 영향을 받는 모든 계정 소유자는 비밀번호를 재설정해야 했습니다. 즉, 아래의 비밀번호는 여전히 교육적이지만 더 이상 사용되지 않습니다. 대신, 더 안전한 다른 조합으로 대체되었습니다.

그러나 암호가 재설정되지 않았다면 상황이 더 우려될 것입니다. 여러 연구에 따르면 우리 중 많은 사람들이 여러 서비스에 대해 동일한 암호를 사용하는 것으로 나타났습니다. 15 그리고 아래 목록에 몇몇 CEO, 많은 언론인, 그리고 Justin Bieber와 Ariana Grande와 같은 인재 관리 회사의 고위 인사가 포함되어 있다는 점을 감안할 때 이 덤프는 많은 혼란을 야기할 수 있습니다. 고맙게도 그렇지 않았고 지금은 할 수 없습니다.

위의 비밀번호에서 가장 눈에 띄는 점은 오프라인 크래킹 프로세스가 사용된 경우 얼마나 많은 비밀번호가 추측하기 끔찍할 정도로 쉬울 것인지입니다. 무리 중 가장 강력한 것은 한때 GitHub 개발자( ns8vfpobzmx098bf4coj )에 속했으며 엔트로피가 96인 경우 거의 너무 무작위로 보입니다. 아마도 임의의 암호 생성기 또는 암호 관리자에 의해 생성되었을 것입니다. 가장 약한 사람은 고위 IBM 관리자( 123456 )에게 속해 있었는데, 반대로 너무 기본적이어서 어딘가에서 일회용 가입에 사용되었을 것입니다. 다른 많은 사람들은 복잡성과 단순성 사이의 균형을 충분히 유지하여 소유자가 계정을 안전하게 보호하고 선택한 계정을 보호하기를 원한다는 것을 암시합니다.

끝내야 할 몇 가지 흥미로운 인물: 암호(이름은 아님)가 linco1n (Lincoln)인 미 국무부 국장과 Mulder의 발자취를 따라(X-Files에서) trustno1 을 선택한 Huffington Post 작가입니다. 그리고 더 일반적으로, 우리가 선택한 유명 인사 중 얼마나 많은 사람들이 나머지 우리가 하는 일을 정확히 수행했는지 확인하는 것이 흥미 롭습니다. 우리의 이름, 생년월일, 간단한 단어 및 몇 개의 숫자를 결합하여 암호. 우리는 그것이 의미가 있다고 생각합니다. 최근 오바마 대통령도 한때 비밀번호 1234567 을 사용한 적이 있다고 시인했다. 훨씬 더 높은 엔트로피 점수를 가진 암호는 PoTuS.1776 이었을 것입니다. 똑똑한 크래커에게는 그것이 조금 분명했을 수도 있습니다.

***

그렇다면 자신의 비밀번호는 어떻게 될까요? 이 게시물을 읽으면서 자신에 대해 생각하고 "누군가 내 온라인 뱅킹, 이메일 또는 블로그의 비밀번호를 추측할 수 있을까?"라고 생각했을 것입니다. Gmail과 같은 대규모 이메일 제공업체 중 하나를 사용하는 경우 무차별 대입 공격을 통해 비밀번호가 추측되는 것에 대해 너무 걱정할 필요가 없습니다. Gmail은 불법적인 시도를 거의 즉시 차단합니다. 귀하의 온라인 뱅킹도 유사하게 보호됩니다. 하지만 블로그가 있는 경우 상황이 더 복잡해집니다. 간단히 말해서 공격자가 침입할 수 있는 잠재적인 방법이 더 많기 때문입니다. 따라서 각 방법을 사전에 보호하여 차단해야 합니다. 요점은 비밀번호 보안을 당연하게 여기지 말고 안전한 비밀번호를 제공하기 위해 시스템을 이해하는 것은 쉽지만 여전히 어렵다는 것입니다.

WP Engine 팀은 고객의 WordPress 사이트를 안전하게 유지하기 위해 많은 시간과 지속적인 노력을 기울이고 있습니다. 당사의 안전한 WordPress 호스팅 플랫폼은 WordPress 자체에 통합되며 위협에 대해 지속적으로 학습하고 적응하며 조치를 취하는 지능형 반응형 소프트웨어를 통해 암호에 대한 무차별 대입 공격으로부터 고객의 사이트를 보호합니다. 또한 로그인 시도 스니핑 및 SQL 주입과 같은 암호 추측과 관련이 없는 공격으로부터 고객을 보호합니다. WP 엔진은 브랜드와 기업이 WordPress 기술을 통해 전 세계 고객에게 다가갈 수 있도록 지원하는 최고의 관리형 WordPress 호스팅 플랫폼을 제공합니다.

WordPress 보안 백서를 다운로드하고 암호를 안전하게 생성, 저장 및 정기적으로 변경하는 방법을 포함하여 WordPress 배포 보안을 위한 10가지 모범 사례에 대해 알아보십시오.

참고문헌

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf