WordPress セキュリティに関するトップ 28 のベスト プラクティスとヒント

公開: 2024-01-05WordPress は強力なコンテンツ管理システム (CMS) ですが、その人気はハッカーの標的として同等の注目を集めていることを意味します。 必要なセキュリティ対策がなければ、サイトは攻撃に対して脆弱になる可能性があります。

幸いなことに、サイトを安全に保つためにできることがいくつかあります。 これには、プラグインの更新やバックアップの実行などの単純なタスクから、より強力なセキュリティ対策が施されたホスティング プロバイダーへの移行などのより複雑な戦略まで多岐にわたります。

この記事では、サイトを確実に保護するための 28 の WordPress セキュリティのベスト プラクティスについて説明します。

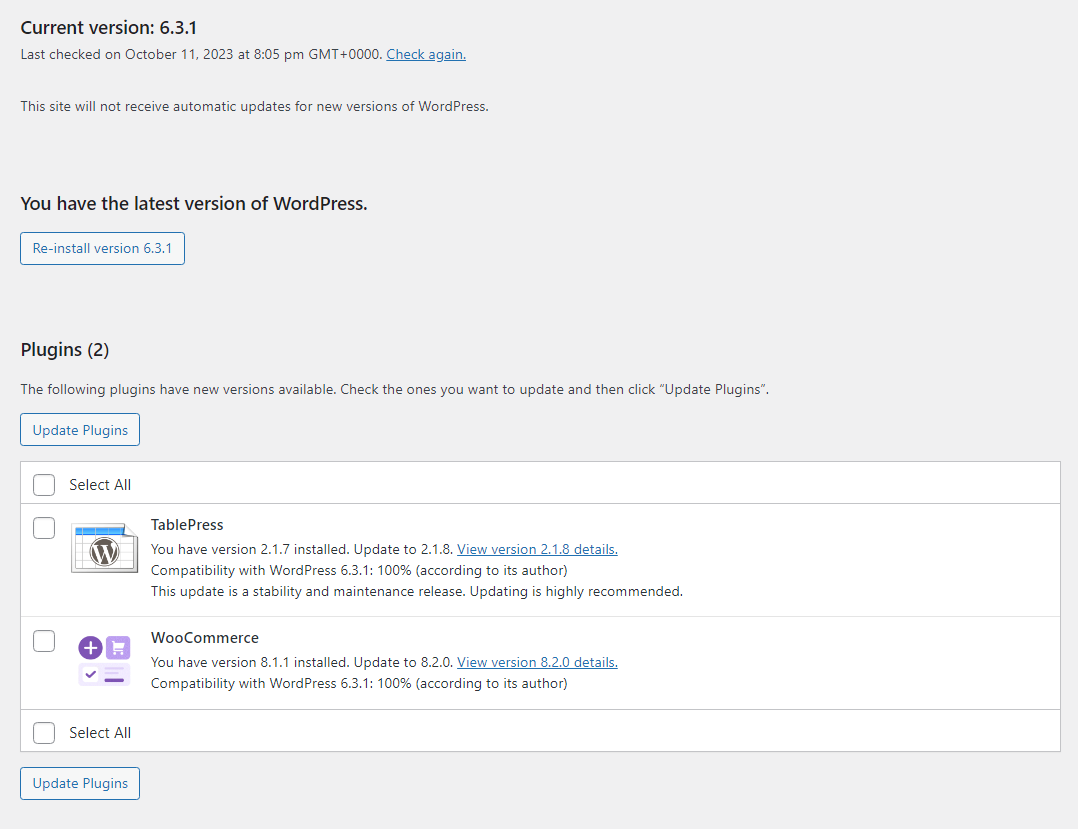

1. WordPress、プラグイン、テーマを常に最新の状態に保つ

古いソフトウェアは Web サイトにとって大きな脅威となります。 プラグインやテーマが何か月、または何年も更新されていない場合、ハッカーはソフトウェアの脆弱性を探し、それを使用しているサイトへの侵入方法を見つけるのにより多くの時間を費やすことができます。

簡単に言うと、古いバージョンの WordPress を使用している場合、サイトは攻撃に対して脆弱になります。 これは、Web サイト上のプラグインやテーマにも当てはまります。

WordPress は驚異的な人気があることを念頭に置くことが重要です。 既知のすべての Web サイトの約 43% で使用されています。 つまり、セキュリティ上の問題を抱えた 1 つのプラグインが、数百または数千のサイトにサイバー犯罪者の侵入を許す可能性があることを意味します。

これらの脆弱性から身を守る最も簡単な方法は、WordPress とそのすべてのコンポーネントを最新の状態に保つことです。 これは、ダッシュボードを毎日チェックして利用可能な更新を確認し、実行するのと同じくらい簡単です。

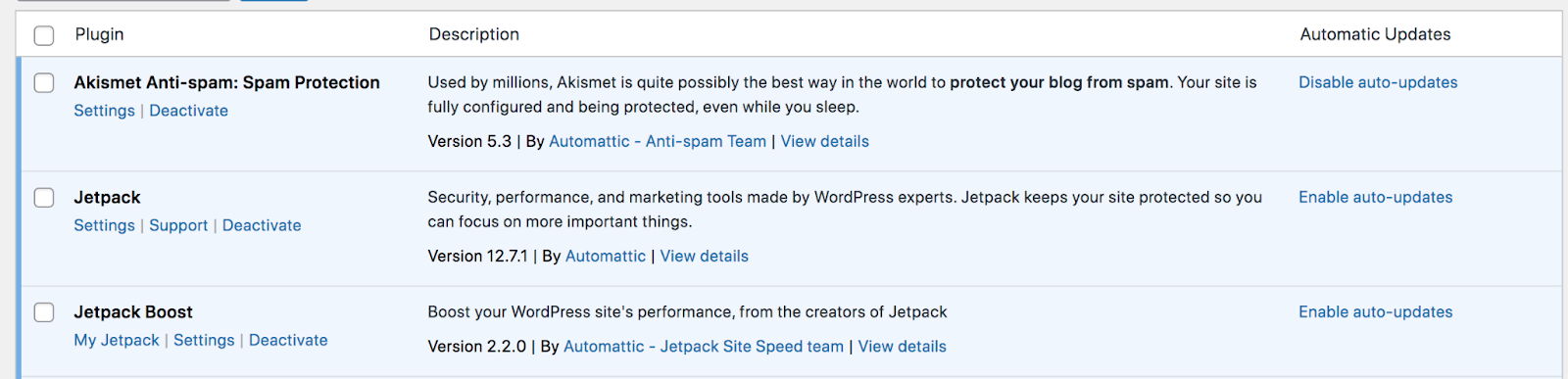

プラグインの場合は、1 つずつ自動的に更新されるように構成できます。 これを行うには、 「プラグイン」→「インストールされたプラグイン」に移動し、自動的に更新するプラグインの「自動更新を有効にする」をクリックします。

2. デフォルトの「admin」ユーザー名を変更します。

WordPress ユーザーが犯す最大のセキュリティ上の間違いの 1 つは、「admin」や「administrator」などのユーザー名を選択することです。 これらは WordPress が設定するデフォルトのユーザー名であり、これをそのままにしておくと、攻撃者が強制的に侵入しやすくなります。

多くのハッカーは、ユーザー名とパスワードをできるだけ多く組み合わせて Web サイトに侵入しようとします。 これはブルートフォース攻撃と呼ばれます。 誰かがあなたのユーザー名をすでに知っている場合、その人はログイン要素を 1 つ推測するだけで済むことになります。

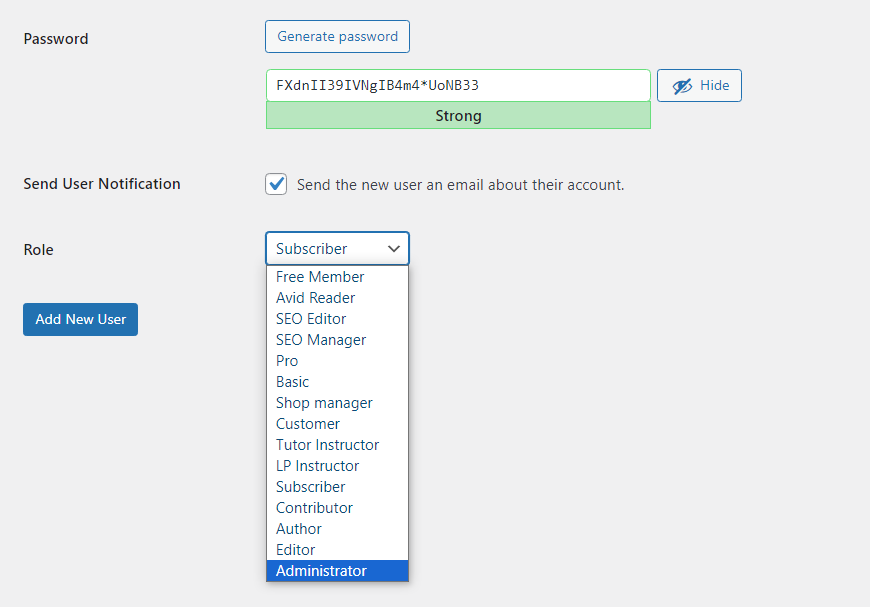

WordPress では、管理者アカウントのユーザー名を一度設定すると変更できません。 変更を加えるには、新しいアカウントを作成し、それに管理者ユーザー ロールを付与し、古いアカウントを削除する必要があります。

これを行うには、 「ユーザー」→「新規追加」に移動します。 次に、推測しにくいユーザー名などのアカウントの詳細を入力し、 [役割]メニューから[管理者]を選択します。

次回 WordPress Web サイトを作成するときは、管理者のユーザー名を別の名前に設定する必要があります。 この単純な変更により、攻撃者がアカウントにアクセスすることが大幅に困難になります。

3. 強力なパスワードを使用し、定期的に変更する

「1234」のような簡単なパスワードを使用している場合、またはすべてのアカウントに同じパスワードを使用している場合、誰かがサイトにアクセスできるようになるのは時間の問題です。

盗まれたアカウントへのアクセスを取り戻す方法はありますが、そのプロセスは困難になる可能性があります。 さらに、ハッカーがあなたのコンテンツや評判に取り返しのつかない損害を与える可能性があります。

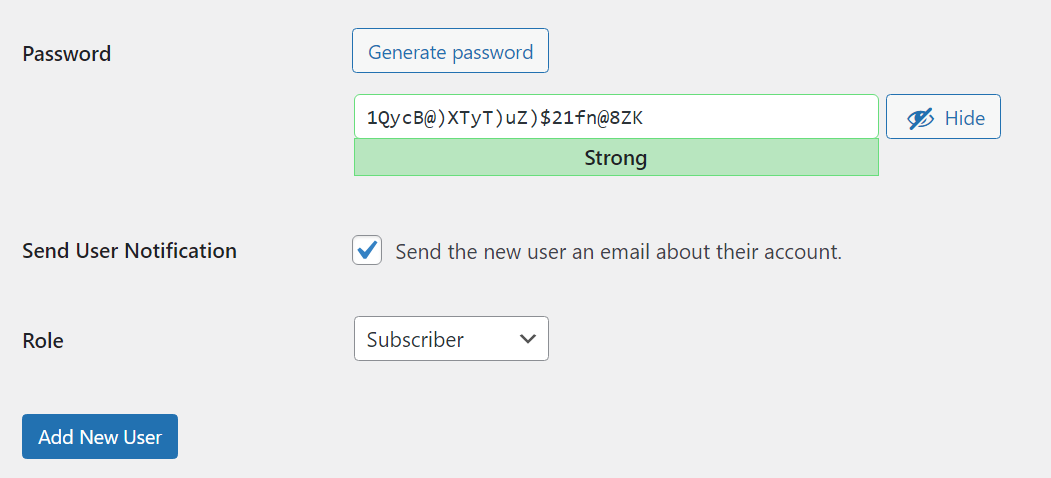

WordPress で新しいアカウントを作成すると、CMS によって強力なパスワードが生成されます。 これは通常、文字、数字、特殊文字の組み合わせです。

このパスワードを使用することも、より覚えやすいパスワードに変更することもできます (文字と数字を組み合わせたものは維持します)。

資格情報マネージャーを覚えるのが難しい場合は、資格情報マネージャーを使用することもできます。 パスワード マネージャーは、すべてのアカウントに対して安全なパスワードを生成し、安全に保管するのに役立ちます。

セキュリティを強化するには、パスワードを定期的に変更することをお勧めします。 こうすることで、認証情報が漏洩した場合でもアカウントは安全になります。

4. 2要素認証(2FA)を実装する

他の多くの Web サイトと同様、WordPress ではログインにユーザー名とパスワードが必要です。つまり、ログインのセキュリティは資格情報の強度に大きく依存します。

最も強力なパスワードを使用していても、誰かがあなたのアカウントやサイト上の他のユーザーにアクセスする可能性があります。 この侵害を回避する効果的な方法は、2 要素認証 (2FA) を使用することです。

2FA を有効にすると、サイトではユーザーがログインするための追加の検証方法が必要になります。通常、これは SMS、電子メール、または認証アプリを介して送信されるワンタイム コードです。

ハッカーはあなたのモバイルデバイスや電子メールにアクセスできないため、あなたのアカウントにログインすることはできません。 一部の Web サイトでは 2FA を使用するオプションを提供していますが、他の Web サイトではそれを強制しています。

Jetpack を使用する場合、ユーザーが WordPress.com アカウントでログインできるようにすることができます。 WordPress.com の 2FA 機能を使用するオプションもあります。

これらの設定は、 [Jetpack] → [設定]に移動し、 WordPress.com ログインセクションに移動して見つけることができます。 次に、対応するスイッチを切り替えるだけです。

5. SSL 証明書による HTTPS 暗号化を使用する

Secure Sockets Layer (SSL) 証明書を使用すると、HTTP の安全なバージョンである HTTPS 経由で Web サイトを読み込むことができます。 証明書は、Web サイトが本物であること、およびブラウザとサーバー間の通信が暗号化されていることを証明します。

SSL 証明書は、Let's Encrypt などのいくつかの機関から無料で取得できます。 多くの WordPress Web ホストは、Web サイトの SSL 証明書を自動的にセットアップします。 他の Web ホストでは、cPanel 経由で証明書を手動で設定できます。

6. 評判の良いセキュリティプラグインをインストールする

WordPress セキュリティ プラグインには、Web サイトの保護に役立つ機能やツールのコレクションが付属していることがよくあります。 これらには通常、次のものが含まれます。

- スパム保護

- サービス拒否 (DDoS) 攻撃からの保護

- Web アプリケーション ファイアウォール (WAF)

- マルウェアのスキャンとクリーンアップ

- 自動バックアップ

これらのタスクを個別に実行する個別の WordPress プラグインを見つけることができます。 ただし、包括的なセキュリティ ツールを選択すると、複数の機能を同じ場所から管理できるため、作業が容易になります。

実際、適切なプラグインを使用すると、WordPress のセキュリティに関するベストプラクティスのリストのいくつかの項目にチェックを入れるのに役立ちます。 Jetpack セキュリティには、今述べた機能がすべて含まれており、その他にも多くの機能が含まれています。

7. ウェブサイトを定期的にバックアップする

データを定期的にバックアップすることは、データを安全に保つためにおそらく最も重要なことです。 Web サイトに関しては、完全バックアップはセキュリティ侵害や誤動作の場合に救命手段となります。

サイトがハッキングされたり、正常に機能しなくなった場合、問題を解決する最も簡単な方法は、最新のバックアップを復元することかもしれません。 バックアップが新しいほど、重要な情報が失われる可能性は低くなります。

サイトが再び適切に機能するようになったら、さらなる攻撃からサイトを保護するために必要な措置を講じることができます。

WordPress にはたくさんのバックアップ オプションがあります。 一部の Web ホストは、ホスティング プランの一部として自動バックアップを提供しています (通常、マネージド サービスの場合)。 ただし、これらのバックアップのみに依存しないことをお勧めします。 コーディングミス、ホストエラー、ハッキングなどによりサーバーが危険にさらされた場合、バックアップも危険にさらされる可能性があります。

より良いオプションは、オフサイトにバックアップを保存するプラグインを使用することです。 Jetpack VaultPress Backup はそのようなオプションの 1 つです。 このツールは、個別のプラグインとして、または前述の Jetpack セキュリティ バンドルの一部として利用できます。 サイトに変更を加えるたびに、自動的にバックアップが作成されます。

これらのリアルタイム バックアップは、Web サイトに新しいコンテンツを常に追加している場合に最適です。 つまり、常に最新バージョンのコピーが手元にあることになります。 さらに、バックアップはオフサイトに保存されるため、サイトが完全にダウンした場合でも、いつでもバックアップにアクセスできます。

8. Web アプリケーション ファイアウォール (WAF) を使用する

WAF は、Web サイトとの間のトラフィックをフィルタリングするように設計されたファイアウォールの一種です。 ルールを使用して特定の種類のトラフィックをフィルタリングし、既知の悪意のある IP をブロックリストに登録できます。

WAF は、SQL インジェクション、クロスサイト スクリプティング (XSS)、クロスサイト リクエスト フォージェリ (CSRF) などの一般的なタイプのサイバー攻撃を阻止できるように設計されています。 彼らは複雑なルール体系のおかげでこれを行うことができます。

ファイアウォールのルールが包括的であればあるほど、より効果的になります。 多くのセキュリティ プラグイン (Jetpack Security を含む) は、WordPress 攻撃に対処した長年の経験に基づいて設計されたルールセットを備えた洗練された WAF を誇っています。

WAF を手動でセットアップして構成することもできますが、Web ホストまたは Web ホストをセットアップするセキュリティ プラグインを使用するのが最善の策です。 こうすることで、既存の脅威データベースを活用し、ファイアウォールをオンにするだけで済みます。

9. マルウェアを定期的にスキャンする

Web サイトのマルウェアをスキャンするには、サードパーティのツールまたはセキュリティ プラグインを使用します。 このソフトウェアは、サイトのファイル、プラグイン、テーマを調べてマルウェア感染を探します。 何か問題が検出された場合は、問題がどこにあるのかを通知します。

以前、コンピュータでウイルス対策スキャンを実行すると、永遠に時間がかかったことを覚えていますか? 現在、ほとんどのウイルス対策ソフトウェアはバックグラウンドで実行されるだけで、問題が発生した場合にのみ問題が発生します。 Jetpack Security を使用したマルウェア スキャンは、同様にシームレスに機能します。

また、問題があることだけを知らせる他のツールとは異なり、Jetpack が何かを見つけた場合、通常は問題を解決するための解決策が提供されます (多くの場合、ワンクリックで)。

サイトを保護するための措置を講じていれば、マルウェア感染は非常にまれになります。 それでも、ゼロデイ エクスプロイトやその他の阻止が難しい攻撃に遭遇した場合に備えて、自動マルウェア スキャンを設定しておいて損はありません。

10. フォームとコメントのスパムをブロックする

オープンなコメントセクションやフォームがある WordPress サイトでは、スパムに遭遇する可能性があります。 これは、自社のサイトへのリンクを投稿する競合他社から、悪意のある URL を共有したり、スクリプトを使用して不正アクセスを試みたりする攻撃者まで多岐にわたります。

この問題の簡単な解決策は、サイト上のコメントを管理することです。 しかし、サイトが成長するにつれて、スパム コメントのフィルタリングがフルタイムの仕事になる可能性があります。 数千件のメッセージがモデレートを待っていることは珍しいことではありません。

CAPTCHA を使用してロボットによるスパムの送信を阻止することもできますが、一部のユーザーに迷惑がかかることは避けられず、サイトの成功に必要な正当なエンゲージメントとコンバージョンが減少します。

最良のオプションは Akismet を使用することです。 このツールはコメントやフォームへのスパム送信を阻止するためにバックグラウンドで完全に動作するため、スパムが発生していることに気づくことさえありません。 正規のユーザーは、パズルを解いたり、謎に答えたり、ボックスをクリックしたりする必要がなくても、続行できます。

これらはすべて 98% の精度で行われます。

Akismet はカスタマイズも可能で、特定のコメントをすぐに削除し、その他のコメントは手動で確認して承認または拒否できるように保持します。

Akismet は独自のプラグインとして入手できますが、最小限の労力 (および費用) で全体的なセキュリティとユーザー エクスペリエンスを向上させることに熱心な場合は、Jetpack セキュリティ プランの一部として入手することもできます。

11. FTP を使用して安全なファイル権限を実装する

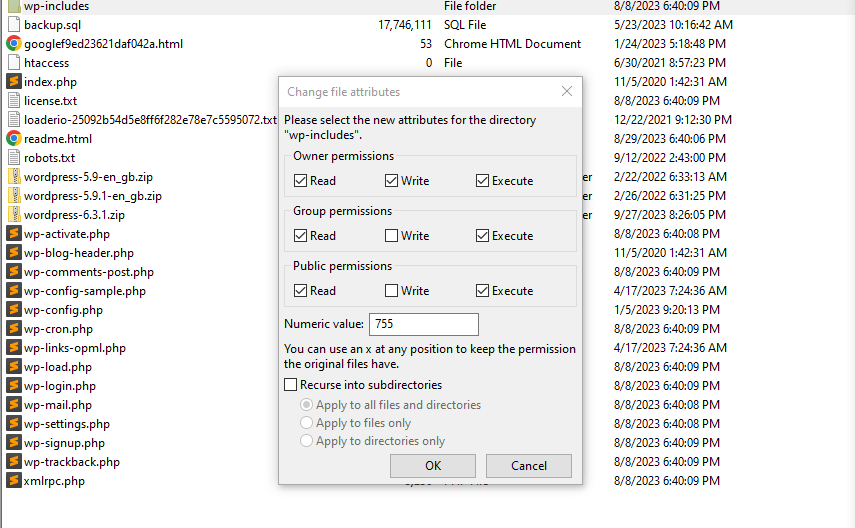

UNIX ベースのシステム内のすべてのファイルとフォルダーには、一連のアクセス許可があります。 これらの権限は、3 つの数字のセットで表されます。 たとえば、「777」は、すべてのユーザーがファイルまたはディレクトリに対する完全な書き込み、読み取り、および実行の権限を持っていることを意味します。

3 つの数字のうちの最初の数字は、ファイルまたはディレクトリの所有者を表します。 2 番目の数字は所有者グループ内のアカウントを表し、3 番目の数字は他のすべてのユーザーを表します。

上記の例では、各 7 は、これらのタイプのユーザーがそれぞれ、読み取り (4)、書き込み (2)、および実行 (1) のアクセス許可を持っていることを意味します。 これらの値を合計すると 7 になります。

WordPress のファイルとディレクトリに割り当てるファイル権限によって、それらにアクセス、読み取り、編集できるユーザーが決まります。 WordPress の推奨ファイル権限は、ディレクトリに対して 755、ファイルに対して 644 です。

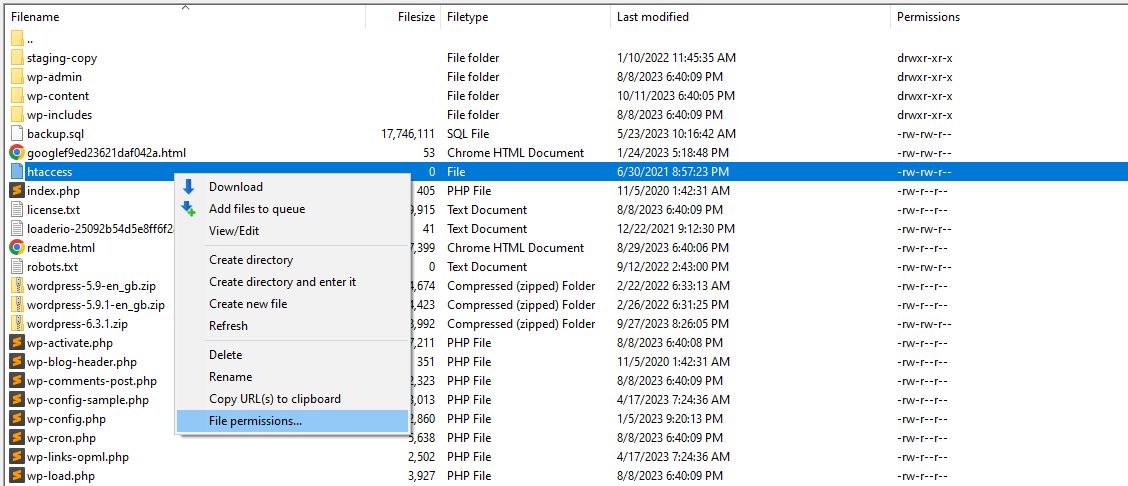

これらのアクセス許可を設定するには、FileZilla などのファイル転送プロトコル (FTP) ツールを介して Web サイトに接続する必要があります。 FTP 認証情報はホスティング アカウントから取得できます。

サイトに接続したら、ルート ディレクトリ (通常、これにはpublic_htmlというラベルが付いています) に移動します。 このフォルダー内で、必要なサブディレクトリまたはファイルを選択し、それを右クリックして、 [ファイルのアクセス許可]というオプションを選択します。

新しいウィンドウがポップアップし、数値フィールドで選択したファイルまたはディレクトリの権限を設定できます。

ディレクトリのアクセス許可を変更すると、 [サブディレクトリに再帰]というオプションも表示されます。 これにより、すべてのサブディレクトリまたはファイルに同じ権限を設定できるようになります。

WordPress ファイルの最適なアクセス許可に関しては、このルールにはいくつかの例外があることに注意してください。 そのうちの 1 つはwp-config.phpファイルで、これについては次のセクションで説明します。

12. wp-config.php ファイルを保護する

wp-config.phpファイルには、Web サイトとそのデータベースに関する重要な情報が含まれています。 これは最も重要な WordPress コア ファイルの 1 つであるため、セキュリティを確保するために追加の手順を実行する必要があります。

権限に関しては、 wp-config.php を400 または 440 に設定するのが最善です。前のセクションの内訳を覚えている場合は、これらの権限の値が次のように変換されることがわかります。

- 400:所有者のみがファイルを読み取ることができます。

- 440:所有者と所有者のグループ内のユーザーのみがファイルを読み取ることができます。

これにより、 wp-config.phpから書き込み権限が完全に削除されます。 これにより、誰もファイルの設定を変更できなくなるため、通常はこれが安全な選択となります。

wp-config.php を保護するもう 1 つの方法は、ルート ディレクトリの 1 レベル上に移動することです。 WordPress は、デフォルトの場所でファイルが見つからない場合、1 つ上のディレクトリでファイルを探します。

つまり、WordPress は通常どおり機能しますが、攻撃者はファイルが見つからないという事実に騙される可能性があります。

13. wp-config.phpファイルでのファイル編集を無効にする

WordPress には、ファイルを編集するためのいくつかのオプションが用意されています。 その 1 つは、ダッシュボードから利用できるプラグインとテーマ ファイル エディターを使用することです。

これらのファイル エディタを使用すると、FTP 経由でサイトに接続しなくても、サイトのコードを変更できます。 このアプローチの欠点は、これらのエディターを使用する権限を持つアカウントにハッカーがアクセスすると、Web サイトに大混乱を引き起こす可能性があることです。

したがって、WordPress でのファイル編集を無効にすることを検討することをお勧めします。 これを行うには、 wp-config.phpファイルを開いて次のコード行を追加します。

define('DISALLOW_FILE_EDIT', true);一部のテーマとプラグインでは、ファイル編集が自動的に無効になることに注意してください。 ダッシュボードにファイル エディターまたはテーマ エディターが表示されない場合は、これらのツールのいずれかを使用している可能性があります。

14. .htaccess ファイル内のディレクトリの参照を制限する

ディレクトリの参照が有効になっている場合は、 yourwebsite.com/content/にアクセスできます。 403 禁止エラーが表示される代わりに、そのフォルダー内のサブディレクトリとファイルのリストが表示されます。

サイトを保護したい場合は、ディレクトリの参照を無効にすることが必須です。 サイトのフォルダーの内容を誰かが見ることができれば、使用しているテーマやプラグインなど、多くの情報を得ることができます。 また、メディア ファイルを無制限にナビゲートできるようになりますが、これはプライバシーの観点からするとひどいことです。

ほとんどの WordPress Web ホストは、デフォルトでディレクトリの参照を無効にしています。 この機能が提供されていない場合は、ルートディレクトリにある.htaccessファイルを編集して自分で有効にすることができます。

これを行うには、ファイルを開いて次のコード行を追加します。

Options -Indexes変更を保存してファイルを閉じます。 ここで、ブラウザを通じてディレクトリに移動しようとすると、そのディレクトリにアクセスできないというエラーが表示されます。

15. wp-adminディレクトリへのアクセスを制限する

wp-admin は、 WordPress ディレクトリのデフォルトの場所です。 Web サイトのホームページにアクセスし、URL の末尾に/wp-admin を追加すると、(ログイン ページを通過した後) WordPress ダッシュボードにアクセスできます。

この構造は WordPress Web サイトの標準です。 これにより、ユーザーにとっても攻撃者にとっても、ダッシュボードを見つけてアクセスしやすくなります。

WordPress 管理者を保護する 1 つの方法は、パスワードで保護することです。 このようにすると、ユーザーはログイン ページを通過した後に別のパスワードを入力する必要があります。

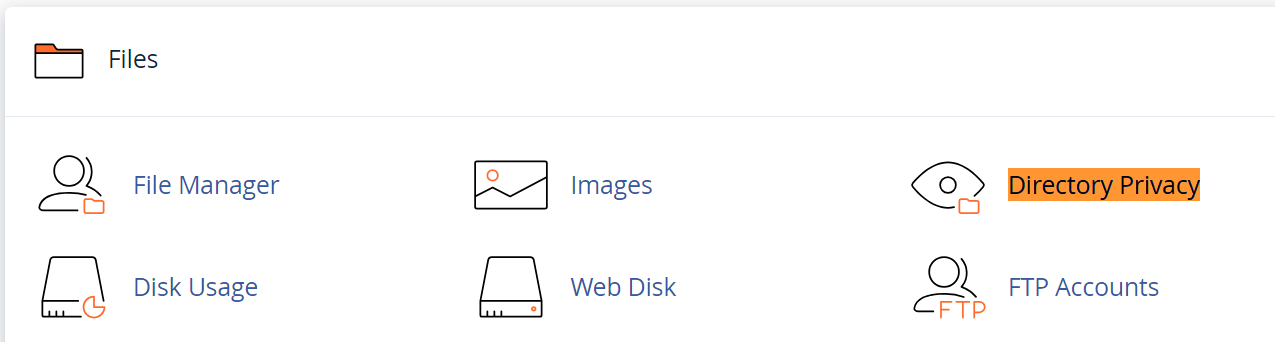

Web ホストが cPanel を使用している場合は、ディレクトリ プライバシーを使用して、 wp-adminディレクトリにパスワードを追加できます。 道具。

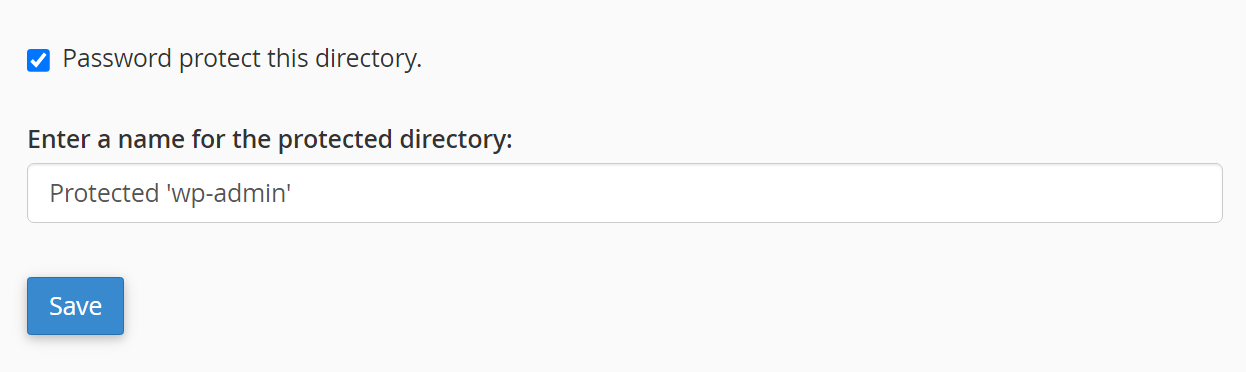

このツールに入ったら、 wp-adminディレクトリが見つかるまでフォルダーを参照します。 「編集」をクリックします その横にある ボタンをクリックし、次のページで [このディレクトリをパスワードで保護する]というオプションにチェックを入れます。

ここで、ディレクトリ プライバシー ツールは、 wp-adminのパスワードを設定するように求めます。 パスワードを保存したら、WordPress ダッシュボードにアクセスしてみます。 パスワードのポップアップがブラウザ内に直接表示されます。

16. wp-adminログイン URL を非表示にする

WordPress 管理者を保護するもう 1 つの方法は、ログイン ページにアクセスする URL を変更することです。 この戦略と上記のセクションで説明した追加のパスワード保護を組み合わせれば、攻撃者はサイトのダッシュボードに侵入できなくなります。

wp-login URL は手動で変更できますが、プラグインを使用するとプロセスを簡素化できます。 WPS Hide Login は、サイトのコードを編集せずに新しいログイン URL を設定できるシンプルなツールです。

プラグインをインストールしたら、 「設定」→「WPS ログインを非表示」に移動し、 「ログイン URL」というセクションを探します。 そのオプションの横にあるフィールドを使用して、デフォルトのログイン URL をカスタムのログイン URL に置き換えます。

文字と数字をランダムに組み合わせて使用することもできます。 これにより、攻撃者が推測することがより困難になります。 新しいログイン ページをブックマークするか、覚えやすい URL を設定してください。

17. ログイン試行を制限する

前述したように、攻撃者はユーザー名とパスワードの複数の組み合わせを試すことでサイトにアクセスできるようになります。 強力なパスワードを設定することは、攻撃の試みをブロックする効果的な方法ですが、ブルート フォース攻撃を阻止するためにできることはもう 1 つあります。

これには、ユーザーが特定の期間内に実行できるログイン試行回数の制限が含まれます。 この制限は通常のユーザーには影響しませんが、ボットを使用したブルート フォース攻撃を阻止するには十分です。 ユーザーが新しい認証情報を試行できる頻度を制限することで、ユーザーが成功する可能性を最小限に抑えることができます。

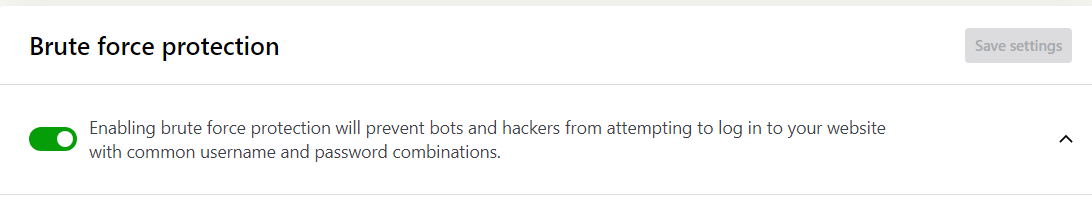

WordPress でのログイン試行を制限するために使用できるツールは数多くあります。 Jetpack を使用している場合は、ブルート フォース保護機能にアクセスできます。 これにより、Jetpack が悪意のあるものとして識別したログイン試行が自動的に制限されます。

Jetpack は、ブルート フォース保護ツールによって IP アドレスがブロックされないように、IP アドレスをホワイトリストに登録するのにも役立ちます。 これを自分の IP アドレスと同僚の IP アドレスに使用して、誤報を防ぐことができます。

18. アイドル状態のユーザーを自動的にログアウトする

多くの Web サイトでは、一定時間が経過するとアカウントからログアウトされます。 これは、他の人があなたのコンピュータにアクセスした場合にあなたのセッションをハイジャックすることを防ぐために設計されたセキュリティ対策です。

ログイン元によっては問題にならない場合もありますが、それでも導入する価値のあるセキュリティ対策です。 これは、サイトのダッシュボードにアクセスできる他の人がいる場合に特に当てはまります。

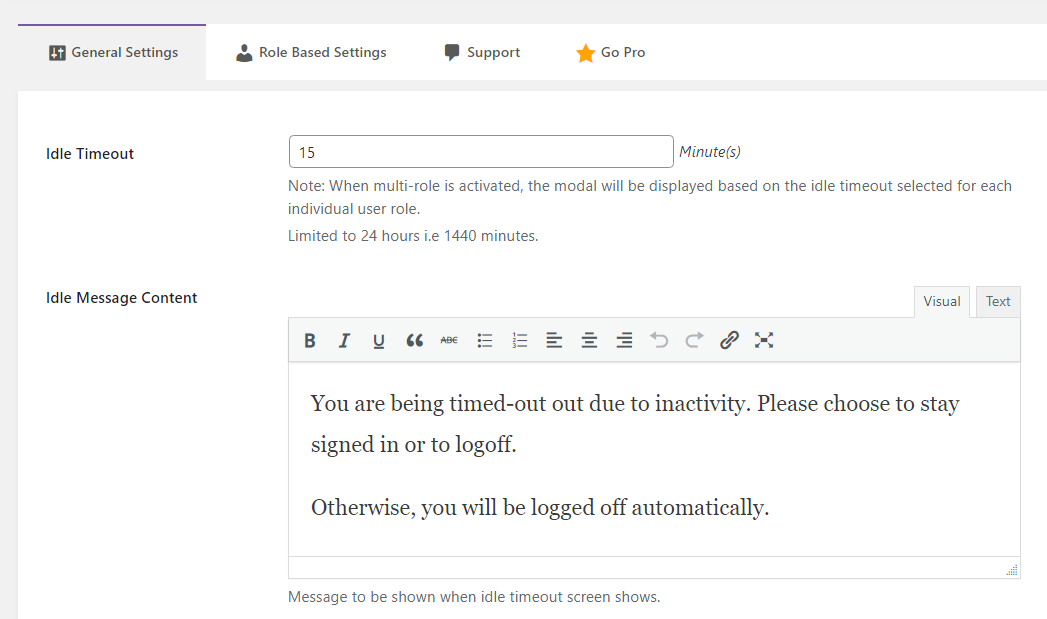

WordPress はユーザーを自動的にログアウトしません。 この機能を追加するには、Inactive Logout などのプラグインを使用する必要があります。

プラグインをインストールしたら、 「設定」→「非アクティブなログアウト」 →「一般設定」に移動します。 [アイドル タイムアウト]オプションを探し、値を任意のタイマー (分単位) に設定します。

今後は、ユーザーがアイドル状態の時間が一定時間続くと、自動的にログアウトされます。 このプラグインを使用すると、セッションが閉じられた理由を通知するメッセージを設定できるため、セッションが戻ったときに混乱することはありません。

19. デフォルトのWordPressデータベースプレフィックスを変更する

すべての WordPress データベースには名前があります。 デフォルトでは、その名前は wp_something で、「something」はデータベースの実際の名前を表します。

ここで本当に重要なのは接頭辞です。 デフォルトでは、WordPress はwp_接頭辞を使用します。これは、攻撃者がデータベースの完全な名前を簡単に推測できることを意味します。

プレフィックスを変更するだけで、攻撃者にとってそのタスクがはるかに困難になる可能性があります。 残念ながら、WordPress データベースのプレフィックスを変更するのはそれほど簡単ではありません。

このプロセスでは、両方のコア ファイルを編集し、データベース自体に変更を加える必要があります。 したがって、他の作業を行う前に、すべてのファイルとデータベースを含む Web サイトの完全バックアップを実行する必要があります。 そうすれば、何か問題が発生した場合でもバックアップを復元できます。

開始するには、FTP 経由で Web サイトにアクセスし、 wp-config.phpファイルに移動します。 ファイルを開いて、その中にある次の行を探します。

$table_prefix = 'wp_';「wp_」接頭辞を「newprefix_」などの別の接頭辞に置き換えることもできます。 ただし、それは単なる例です。 推測しにくいものを選択するとよいでしょう。

次に、ファイルを保存し、phpMyAdmin を使用してデータベースにアクセスします。 左側のリストから WordPress データベースを選択し、画面上部のテーブルのリストの上にあるメニューで[SQL]をクリックします。

これにより、データベースに影響を与える SQL コマンドを実行できるページが開きます。 ここで行う必要があるのは、データベース内のすべてのテーブルの既存のテーブル プレフィックスを置き換えることです。 デフォルトでは、これは次のテーブルを意味します。

- wp_options

- wp_postmeta

- wp_posts

- wp_term_relationships

- wp_term_taxonomy

- wp_terms

- wp_commentmeta

- wp_comments

- wp_links

一部のプラグインはデータベースに新しいテーブルを追加する場合もあることに注意してください。 これらのテーブルのプレフィックスも更新する必要があります。

テーブルごとに、次の SQL コマンドを実行する必要があります。

RENAME table wp_xxxx TO newname_xxxx;「xxxx」プレースホルダーは、アンダースコアの後の各テーブルの名前を表します。 同様に、 wp-config.phpを変更するときにnewname_プレフィックスを以前に設定したものに変更する必要があります。

データベース内のテーブルごとに、必要に応じてこのプロセスを繰り返します。 準備ができたら、ダッシュボードに戻ることができます。

データベースの接頭辞を変更すると、サイト上のアクティブなプラグインやテーマが壊れる可能性があります。 これらのツールは、非アクティブ化して再アクティブ化するまで、更新されたデータベースを認識しません。

したがって、サイト上の各プラグインとテーマを確認し、そのプロセスに従う必要があります。 完了したら、サイトをチェックして、すべてが正常に動作していることを確認します。

20. WordPress のバージョンを非表示にする

以前は、WordPress ではサイトが使用しているソフトウェアのバージョンがフッターに表示されていました。 この情報はトラブルシューティングの目的で役立つ可能性があり、フロントエンドの訪問者がすぐに利用できるようになれば、検索がはるかに簡単になるという考えでした。

このアプローチの問題は、バージョン番号を表示すると、攻撃者がそのリリースに固有の脆弱性を調べることができることです。 これにより、悪意のある攻撃者は Web サイトへの攻撃に使用できる多くの情報を得ることができます。

さらに、この機能には実際的なメリットはありません。 結局のところ、サイトの WordPress バージョンはダッシュボードからいつでも確認できます。

新しいバージョンの WordPress では、フロントエンドにその情報が表示されなくなりました。 フッターにバージョン番号が表示されている場合は、Web サイトの WordPress 更新期限が過ぎていることを意味します。

21. PHP バージョンを最新の状態に保つ

おそらくご存知のとおり、WordPress は主に PHP に基づいて構築されています。 このプログラミング言語に依存して、ほとんどの管理タスクを実行します。

PHPもソフトウェアです。 これは、新機能やパフォーマンスの向上を伴う定期的なアップデートが行われることを意味します。

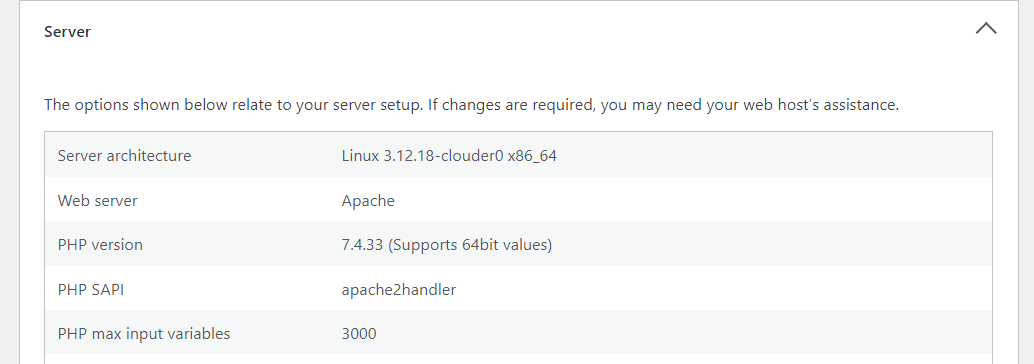

WordPress では、サーバーで PHP バージョン 7.4 以降を実行する必要があります。 PHP にはさらに新しいバージョンがあり、それぞれのバージョンでソフトウェアのパフォーマンスとセキュリティがアップグレードされています。 これらのアップグレードは WordPress 自体にも引き継がれます。

ほとんどの信頼できる Web ホストは、新しいバージョンがリリースされるとサーバー上の PHP を更新します。 プロバイダーによっては、手動でバージョンを切り替えることもできます (これは、WordPress サイトのエラーのトラブルシューティングに必要になる場合があります)。

サイトで実行されている PHP のバージョンを確認するには、WordPress ダッシュボードで[設定] → [サイトの健全性] → [情報] → [サーバー]に移動します。 ここには、サーバーで使用されている PHP のバージョンなど、サーバーの構成の概要が表示されます。

そのバージョンが古い場合は、Web ホストに問い合わせることをお勧めします。 PHP を更新できるかもしれません。 それにしても、これはやってはいけないことだ 評判の良いホスティングプロバイダーを使用している場合は、プロバイダーが処理してくれるため、これを行う必要があります。

22. PHP エラー報告をオフにする

WordPress には、CMS が PHP エラーを記録できるようにするデバッグ ツールが付属しています。 これらのエラー レポートを使用して、Web サイト上の技術的な問題のトラブルシューティングを行うことができます。

残念ながら、これらのレポートはセキュリティ上の問題を引き起こす可能性もあります。 攻撃者が PHP エラー ログにアクセスすると、サイトの動作に関する多くの情報が入手できる可能性があります。 サイト上でどのようなプラグインがアクティブになっているか (エラーが表示される場合) や、PHP の問題のあるサイト上の重要なファイルを確認できる可能性があります。

WordPress のエラーのトラブルシューティングを積極的に行っていない限り、PHP エラー報告を有効にする必要はありません。 問題の診断に使用している場合は、必要な情報を入手したらすぐに WordPress デバッグ モードを無効にすることをお勧めします。

PHP エラーレポートを無効にするには、WordPress ルートにあるwp-config.phpファイルを変更する必要があります。 ディレクトリ。 前に示したように、FTP 経由でディレクトリにアクセスできます。

次に、 wp-config.phpファイルを開き、次のコード行を追加します。

define ( 'WP_DEBUG', true );真実を変える 値をfalseに設定 ファイルを保存します。 これにより、WordPress のエラー ログが無効になります。

必要に応じていつでもオンに戻すことができます。 値をtrueに戻すだけです。

23. 不要なプラグインとテーマを削除する

WordPress をこれほど多用途なプラットフォームにしているのは、プラグインとテーマです。 サイトに新しい機能を追加し、デザインをカスタマイズできるようにします。

問題は、何十ものプラグインやテーマをインストールしているにもかかわらず、そのうちのいくつかしか使用していない人がいることです。 たとえば、お気に入りのテーマに落ち着く前に、さまざまなテーマを試してみても、残りのテーマは決してアンインストールしないでください。

Web サイト上のアクティブなプラグインはすべて、セキュリティ リスクをもたらします。 通常、定期的にアップデートが行われ、信頼できる開発チームがサポートしているプラグインでは、このリスクは最小限です。 古いプラグインやアップデートを受け取らなくなったプラグインの場合、そのリスクは大幅に増加します。

テーマについても同様です。 サイトで使用していないテーマがあると、脆弱性が発生する可能性があります。

特定のテーマやプラグインを積極的に使用していない場合、最も安全な方法は、それを (非アクティブ化するだけではなく) アンインストールすることです。 これには数分しかかかりませんが、サイトのセキュリティに大きな違いをもたらす可能性があります。 さらに、気が変わったら、削除したプラグインやテーマをいつでも再インストールできます。

ただし、ここには例外があります。 トラブルシューティングの目的で、 Twenty Twenty-Threeなどのデフォルトのテーマをインストール済みのまま、非アクティブのままにしておくことができます。

24. 不要なユーザーアカウントを削除する

経験則として、絶対に必要な場合を除き、誰もあなたの Web サイトにアクセスしてはなりません。 (コンテンツの公開、メンテナンスの実行、またはサイトの更新のため) 誰かにアクセス権を与える必要がある場合は、必要以上の権限を持つユーザー ロールをその人に割り当てないようにする必要があります。

ユーザーが Web サイトにアクセスする必要がなくなったら、アカウントを削除できます。 これにより、あなたの承認なしにウェブサイトが変更されるのを防ぐことができます。

これらのユーザー アカウントには別のリスクが生じます。 個人アカウントの資格情報を再利用して Web サイトにログインする人もいるかもしれません。 これらの資格情報がセキュリティ侵害で漏洩すると、攻撃者はそれらを使用して Web サイトにアクセスできるようになります。

WordPress でユーザー アカウントを削除するのは簡単です。 これを行うには、 「ユーザー」→「すべてのユーザー」に移動し、アカウントを選択します。 削除するアカウントを特定したら、そのアカウントの上にカーソルを置き、 [削除]をクリックします。

このオプションは管理者である場合にのみ表示されることに注意してください。 他に管理者アカウントにアクセスできる人がいない限り、ユーザー アカウントを削除できるのはあなただけです。

25. ユーザーアクティビティを監視する

他のユーザーがダッシュボードにアクセスしてコンテンツを公開し、サイトに変更を加え、更新できる WordPress Web サイトを運営している場合、遅かれ早かれセキュリティの問題が発生する可能性があります。 たとえば、誰かが資格情報を盗まれたり、サイトにセキュリティ リスクをもたらすプラグインをインストールしたりする可能性があります。

このため、管理者は、他の人がサイトを使用しているときに何をしているかを監視することをお勧めします。

アクティビティ ログは、特定のイベントを監視し、イベントがいつ発生したかを記録するツールです。 そのログにアクセスすると、誰がいつ何をしたかを確認できます。 これにより、サイトのセキュリティに悪影響を与える可能性のあるイベントやアクションを特定できます。

この機能はWordPressではデフォルトでは利用できませんが、プラグインを使用して追加できます。 Jetpack Security には、過去 30 日間のデータを保存するアクティビティ ログが含まれています。

ログはオフサイトでホストされます。 したがって、サイトにアクセスできなくなった場合は、最近のバックアップを復元する前に、ログをチェックして何が起こったのかを確認できます。

26. CDN を使用して DDoS 攻撃のリスクを軽減する

コンテンツ配信ネットワーク (CDN) は、読み込み時間を大幅に短縮するのに役立ちます。 これは、世界中に分散されたデータセンターのネットワークを使用して Web サイトをキャッシュすることによって行われます。 誰かがサイトにアクセスすると、CDN がリクエストをインターセプトし、最も近いサーバーからコピーをロードします。

CDN を使用すると、ロード時間の短縮以外にも多くのメリットが得られます。 たとえば、サーバーへの負担が軽減されるため、Web サイトはトラフィックの大幅な急増に対処しやすくなります。 さらに、CDN は攻撃の場合の障壁として機能します。

Web サイトが DDoS 攻撃のターゲットになった場合、CDN は Web サイトを迅速にシャットダウンできます。 多くの CDN は、ネットワークが接続に何らかの異常を検出した場合、訪問者に人間であるかどうかを確認するよう求めることがあります。 DDoS 攻撃はボットに依存しているため、多くの場合、この種のセキュリティ チェックを回避できません。

たとえ DDoS 攻撃が CDN に到達したとしても、そのデータ センターは大量のトラフィック流入を管理できるように構築されています。 それまでの間、Web サイト自体は CDN によって保護されます。

必要な CDN を WordPress と統合できます。 Jetpack CDN のセットアップは非常に簡単です。 Jetpack プラグインで無料で有効にすると、CDN が Web サイトからメディア ファイルのキャッシュを開始します。

27. セキュリティ重視のホスティングプロバイダーに移行する

すべてのウェブホストには独自のセールスポイントがあります。 たとえば、一部のホスティング プロバイダーはセキュリティとパフォーマンスに重点を置いていますが、他のプロバイダーは手頃な価格を優先しています。

理想的には、最高のパフォーマンスとセキュリティを約束する (不当な料金を請求しない) Web ホストを選択することになります。 これらの基準を満たし、重要なセキュリティ タスクを処理してくれる Web ホストがたくさんあります。 これらのタスクには次のものが含まれる場合があります。

- バックアップ

- WAFのセットアップ

- DDoS 攻撃からあなたを守る

- マルウェアのスキャンとクリーンアップ

Web サイトを攻撃から保護することにあまり時間と労力を費やさず、Web サイトの運営に多くの時間とエネルギーを費やしたい場合は、セキュリティを重視するホストを選択することをお勧めします。 まず、推奨される WordPress ホストのリストを取得するとよいでしょう。

マネージドホスティングプランを提供するWebホストは、セキュリティの面でより多くを提供する傾向があります。 もちろん、これらのサービスは、管理されていない計画よりも少し高価になりますが、心を安らさせるのに役立ちます。

28.エンタープライズセキュリティソリューションを検討してください

エンタープライズレベルのWebサイトを実行する場合、セキュリティ対策はプラグインの更新とバックアップの作成を超えている必要があります。 ウェブサイトにエンドツーエンドの保護を提供するセキュリティソリューションが必要です。

WPSCANには、WordPressセキュリティの脆弱性の最大のデータベースが市場にあります。

WPSCANは、エンタープライズ中心のセキュリティソリューションを提供します。 これは、会社のニーズとあなたが持っている種類のウェブサイトに合わせて調整できます。 WPSCANに直接連絡して、サイトのセキュリティの評価を取得し、見積もりをリクエストできます。

よくある質問

WordPressのセキュリティのヒントのこのリストは、サイトを保護するための最も重要な手段をカバーしています。 ウェブサイトのセキュリティを改善する方法についてまだご質問がある場合は、このセクションで回答することを目指します。

これらのWordPressセキュリティのベストプラクティスによって緩和できる一般的な脅威は何ですか?

このガイドは、基本的な保護対策から、より高度なセキュリティ慣行まで、すべてをカバーしています。 この記事で概説されているすべての手段を実装するために時間をかけて、あなたのウェブサイトは最も一般的な脅威から保護されるべきです。 これらには、ブルートフォース攻撃、データ盗難、マルウェアが含まれます。

これらの措置の究極の目標は、悪意のある俳優があなたのサイトにアクセスしてダメージを与えることができないようにすることです。 また、悪いプラグインをインストールするなど、経験の浅いユーザーによる間違いを防ぐこともできます。

WordPressセキュリティを改善する最も簡単な方法は何ですか?

このガイドにあらゆる尺度を実装する時間がない場合、WordPressセキュリティプラグインをセットアップすることができる最善のことです。 これらのツールは、ウェブサイトを保護するのに役立つ無数の機能を自動的に有効にします。

JetPack Securityは、多くの重要なタスクを自動化するオールインワンソリューションです。 リアルタイムのバックアップを実行し、ファイアウォールをセットアップし、スキャンを行い、マルウェアの迅速な修正を提供し、スパムからサイトを保護します。 また、アクティビティログへのアクセスを提供するため、セキュリティの問題を引き起こした可能性のある(および実行した人)をサイト上のアクションを識別できます。

WordPressに最適なセキュリティプラグインは何ですか?

多くのWordPressセキュリティプラグインから選択できますが、JetPackセキュリティは市場で最も包括的なソリューションの1つです。 バックアップ、マルウェアのスキャンと削除、スパム保護など、この投稿で説明したセキュリティ慣行のほとんどを処理します。

WordPressサイトをバックアップするにはどうすればよいですか?バックアップはどこに保存すればよいですか?

WordPress Webサイトをバックアップする方法は複数あります。 すべてのファイルとデータベースを手動でバックアップしたり、それを行うプラグインを使用したり、限られたバックアップを含むホスティングプランにサインアップしたりできます。

ほとんどの場合、バックアップをローカルまたは1つの場所に保管したくありません。 これが、バックアップのみのホストに頼ることを通常推奨しない理由です。 ほとんどのプロバイダーは冗長性のために複数のコピーを保存するため、クラウドバックアップはより安全になる傾向があります。

JetPackセキュリティには、リアルタイムクラウドバックアップが含まれます。 すべてがオフサイトで保存されており、ウェブサイトに変更を加えるたびに新しいバックアップが作成されます。

WordPressサイトをどのくらいの頻度で更新する必要がありますか?

理想的には、更新が利用可能になったらすぐにWordPressとそのコンポーネントを更新する必要があります。 ソフトウェアの最新バージョンを使用すると、サイトのセキュリティとパフォーマンスが向上します。 さらに、最新の機能へのアクセスを提供します。

多くの更新は、セキュリティの脆弱性のパッチを適用することに焦点を当てています。 理想的には、毎日最新情報をご覧ください。 プラグインの自動デートを有効にすることもできます。 Jetpack Security、Topリアルタイムのセキュリティ、バックアッププラグインでは、これらすべてが可能です。

WordPressサイトをマルウェアのスキャンをどのくらいの頻度でスキャンする必要がありますか?

可能であれば、毎日マルウェアのウェブサイトをスキャンする必要があります。 これは非常に重要な作業であるため、自動化するのは理にかなっています。 そうすれば、セキュリティプラグインまたはマルウェアスキャナーは、たとえ利用できなくても、脆弱性を探しています。

JetPackセキュリティには、自動化されたマルウェアスキャンが含まれます。 プラグインはあなたのサイトを定期的にスキャンし、疑わしいものを見つけた場合に通知します。

Jetpackセキュリティ:24時間のWordPress保護とバックアップ

WordPressのWebサイトを保護することは、多くの作業になる可能性があります。 通常のバックアップを実行し、更新を実行し、サイトをスキャンしてマルウェアなどが必要です。 さらに、サイトにアクセスできる人なら誰でも強力なユーザー名とパスワードを使用していることを確認する必要があります。

Jetpack Securityのようなオールインワンソリューションは、これらのタスクのほとんどを処理できます。 自動化されたバックアップとスキャン、スパム保護、強力なファイアウォールなどを取得できます。 あなたがする必要があるのは、プラグインをインストールし、これらの機能を有効にすることだけです。

サイトのセキュリティを高める準備はできていますか? 今日はJetpack Securityを始めましょう!