WordPress セキュリティ監査を 17 ステップで実施する方法

公開: 2024-11-08WordPress は世界で最も人気のあるコンテンツ管理システム (CMS) の 1 つであり、インターネット上のすべての Web サイトの 40 パーセント以上で利用されています。ただし、他の種類のソフトウェアと同様に、攻撃を受け付けないわけではありません。したがって、Web サイトを保護するために必要な手順と予防措置を講じる必要があります。

WordPress セキュリティ監査を実施すると、脆弱性を特定し、潜在的な攻撃を防止し、サイトの安全性を確保することができます。これらすべてを行うためにセキュリティの専門家を雇う必要はありません。作業の一部を自動化できるプラグインがたくさんあります。

このガイドでは、WordPress セキュリティ監査を定期的に実施する必要がある理由を詳しく説明します。次に、サイトのセキュリティを効果的に監査するための 17 ステップのプロセスを説明します。それでは、早速入っていきましょう!

WordPress のセキュリティ監査を実施する理由は何ですか?

特に非常に小規模なビジネスやオンライン ショップを経営している場合、WordPress のセキュリティ監査を実施することが本当に必要なのか疑問に思うかもしれません。

さて、運営する Web サイトの種類に関係なく、この手順が重要である理由をいくつか説明します。

脆弱性とマルウェアを特定するため

サイト上のソフトウェアには脆弱性がある可能性があります。これは、WordPress Core ソフトウェアだけでなく、プラグインやテーマにも当てはまります。

開発者は、プラグインまたはテーマのセキュリティ問題を特定すると、それを修正するアップデートをリリースします。ただし、脆弱性が知られるまでに時間がかかる場合があり、その頃にはハッカーが悪用する時間ができているはずです。

WordPress セキュリティ監査の主な目的は、攻撃者が悪用する前に脆弱性を特定して対処することです。たとえば、Web サイト上で古いプラグインが見つかったり、最近のテーマの更新にセキュリティ上の欠陥が見つかったりする場合があります。

ただし、脆弱性には、弱いパスワード、不適切に構成された設定、さらにはサイトにすでに侵入しているマルウェアが含まれる場合もあります。徹底的な監査を実施することで、これらの問題を明らかにし、サイトの防御を強化するための是正措置を講じることができます。

将来の脅威から守るために

サイバーセキュリティの脅威は常に進化しており、昨年有効だったセキュリティ対策は今日では十分ではない可能性があります。たとえば、AI テクノロジーの進歩により、ハッカーはブルート フォース攻撃を実行するためにより高度なソフトウェアを使用できるようになります。

定期的なセキュリティ監査は、新たな脅威に先んじて対処するのに役立ちます。このプロアクティブなアプローチにより、コストのかかる侵害やダウンタイムを防ぎ、サイトをスムーズかつ安全に実行し続けることができます。

ユーザーデータとブランドの評判を保護するため

セキュリティ侵害はビジネスに壊滅的な影響を与える可能性があります。ハッカーはあなたのデータをすべて盗んだり、削除したりする可能性があります。

サイトにクレジット カード番号やパスワードなどの機密性の高いユーザー情報が含まれている場合、これは大きな問題です。データ侵害は法的な問題に巻き込まれる可能性があり、経済的負担に加えて、ブランドの評判を傷つけ、顧客の信頼を損なうことになります。

WordPress セキュリティ監査は、サイトがデータ保護規制に準拠し、ユーザーの情報が安全であることを確認するのに役立ちます。

WordPress セキュリティ監査を実施するためのステップバイステップガイド

WordPress セキュリティ監査の重要性を理解したところで、サイトの徹底的な監査を実施するために実行できる 17 のステップを詳しく見ていきましょう。

ご覧のとおり、これらの対策のほとんどは非常に簡単に実行できます。さらに、Web サイトを保護するために使用できるプラグインもあります。

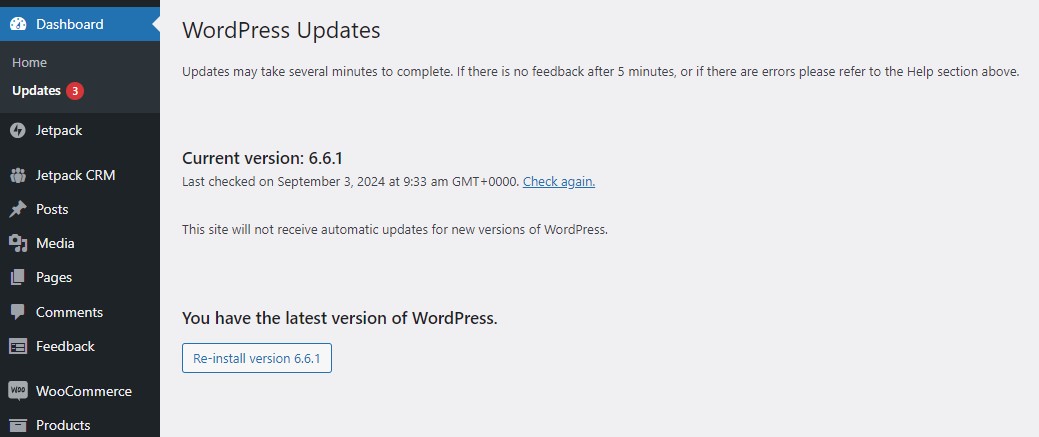

1. WordPress が最新であることを確認します

WordPress セキュリティ監査の最初のステップは、WordPress のインストールが最新であることを確認することです。 WordPress は、セキュリティ パッチ、バグ修正、新機能を含むアップデートを定期的にリリースします。

WordPress の古いバージョンを実行すると、サイトが既知のセキュリティエクスプロイトに対して脆弱になる可能性があります。

WordPress のインストールが最新かどうかを確認するには、管理パネルで[ダッシュボード] → [更新]に移動します。

アップデートが利用可能な場合は、通知が表示されます。 WordPress を更新する前に、サイトがバックアップされていることを確認してください。こうすることで、更新の結果としてプラグインやテーマに互換性の問題が発生した場合でも、サイトをすぐに以前の状態に戻すことができます。

バックアップを実行する方法については、この投稿の後半で説明します。

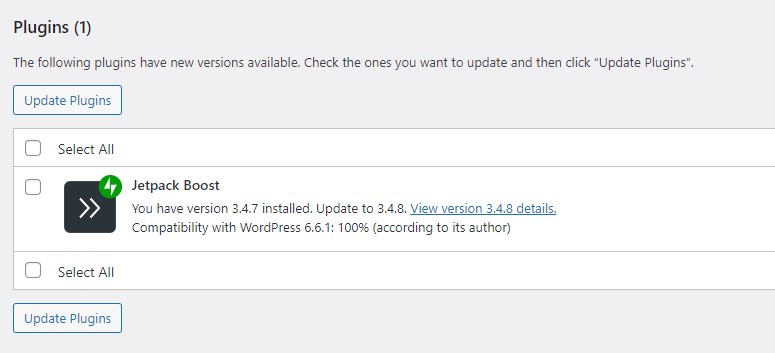

2. 古いテーマとプラグインを更新する

古いテーマとプラグインは、WordPress サイトにおける最も一般的な脆弱性の原因の 1 つです。開発者は、セキュリティ上の欠陥を修正し、機能を改善するためのアップデートを頻繁にリリースします。したがって、これらの更新が利用可能になったらすぐに実行してください。

「ダッシュボード」→「アップデート」に移動すると、更新が必要なすべてのテーマとプラグインのリストが表示されます。

サイトに多数のプラグインがある場合は、毎日更新を確認してください。あるいは、自動更新を有効にすることもできます。

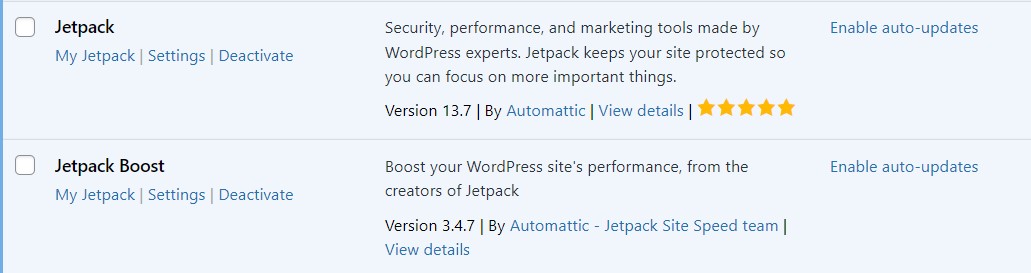

「プラグインまたはテーマ」ページに移動し、プラグインまたはテーマの横にある「自動更新を有効にする」をクリックするだけです。

互換性の問題が発生する可能性があるため、更新を手動で実行することをお勧めします。最初にステージング サイトで試してみるのも良いでしょう。すべてがうまくいけば、ライブ サイトで更新を実行できます。

3. 使用しないテーマとプラグインを削除します

未使用のテーマとプラグインは、非アクティブであってもセキュリティ リスクを引き起こす可能性があります。ハッカーは、非アクティブなテーマやプラグインの脆弱性を悪用して、サイトに不正にアクセスする可能性があります。

長期間更新されていないテーマやプラグイン、または開発者によってメンテナンスされなくなったテーマやプラグインがある場合、リスクはさらに大きくなります。

不要になったテーマやプラグインを削除することをお勧めします。 「外観」→「テーマ」に移動し、削除するテーマの「削除」オプションを選択するだけです。プラグインの場合は、 「プラグイン」→「インストールされたプラグイン」に移動します。探しているものを見つけて、 [非アクティブ化] → [削除]を選択します。

4. セキュリティプラグインがインストールされているかどうかを確認します

信頼できるセキュリティ プラグインは、サイバー脅威に対する防御の最前線です。理想的には、マルウェア スキャン、ファイアウォール保護、ログイン セキュリティなどのさまざまな機能が含まれるプラグインを選択します。

セキュリティ プラグインをまだインストールしていない場合は、今すぐインストールしてください。また、セキュリティ プラグインがインストールされている場合は、その機能を確認し、必要に応じてより強力なソリューションに切り替えることをお勧めします。

Jetpack セキュリティは、サイトを保護するための包括的なソリューションです。機能には、Web アプリケーション ファイアウォール、スパム保護、自動マルウェア スキャン、リアルタイム バックアップ、ブルート フォース攻撃保護、ダウンタイム監視などが含まれます。

次のいくつかの手順でこれらの機能を詳しく見ていきます。

5. マルウェアと脆弱性をスキャンする

WordPress セキュリティ監査のもう 1 つの重要なステップは、Web サイトをスキャンしてマルウェアと脆弱性を検出することです。このためには、プロセスを自動化するプラグインが必要になります。

Jetpack Security プランを購入すると、Jetpack Scan にアクセスできるようになります (専用の Jetpack Protect プラグインを介してアクセスすることもできます)。

Jetpack は、プラグイン、テーマ、その他のサイト ファイルの既知の WordPress 脆弱性をスキャンします。サイト上でマルウェアや脆弱性が検出された場合は、すぐに電子メール通知が届き、ほとんどの問題の解決に役立つワンクリック修正も提供されます。

Jetpack は Web サイトを毎日スキャンし、プロセスは自動化されます。スキャンを手動で開始することもできます。

6. ユーザーの役割と権限を監査する

ユーザーの役割と権限は、WordPress サイト上で特定のユーザーができることとできないことを定義します。たとえば、管理者の役割を持つユーザーは、サイトを完全に制御できます。理想的には、サイトごとに管理者は 1 人だけである必要があります。

ロールが不適切に構成されていると、特にユーザーが必要以上の権限を持っている場合、セキュリティ リスクが発生する可能性があります。そして、誰かがそのユーザーのアカウントをハッキングすると、サイトに大混乱を引き起こす可能性があります。

オンライン ストアや複数の著者によるブログを運営している場合は、顧客、ショップ マネージャー、著者、購読者など、多くのユーザーがサイトに存在する可能性があります。ただし、さまざまな理由により、間違った役割が割り当てられ、必要以上の権限が付与されている場合があります。

これらの役割を確認するには、 「ユーザー」→「すべてのユーザー」に移動します。ここで、各ユーザーに適切なレベルのアクセス権があることを確認できます。特定の機能にアクセスする必要がなくなったユーザーを削除またはダウングレードすることも検討してください。

7. 非アクティブなユーザーアカウントを削除する

非アクティブなユーザー アカウントは、特にパスワードが長期間更新されていない場合、重大なセキュリティ リスクになる可能性があります。ハッカーは、強力なパスワードを持っている可能性が低いため、非アクティブなアカウントをターゲットにすることがよくあります。

サイト上の非アクティブなユーザー アカウントを定期的に確認して削除することをお勧めします。これは、WordPress ダッシュボードの「ユーザー」セクションで行うことができます。

非アクティブなユーザーに電子メールを送信して、一定期間内にアクションを起こさなかった場合にアカウントが削除されることを知らせることができます。パスワードの変更を要求することもできます。

8. パスワードの強度とポリシーを確認する

弱いパスワードはセキュリティ侵害の主な原因です。サイトに複数のユーザーがいる場合、リスクはさらに大きくなります。

全員が強力なパスワードを使用していることを確認する必要があります。理想的には、文字、数字、特殊文字を組み合わせて含める必要があります。パスワードの長さが 8 文字以上であると、解読が難しくなります。

WP Password Policy Manager などのプラグインをインストールすると、強力なパスワードを強制できます。このツールを使用すると、ユーザーが定期的にパスワードを更新できるように、パスワードの自動リセットと有効期限を設定することもできます。

さらに、2 要素認証 (2FA) の実装を検討してください。これにより、ユーザーのログインにセキュリティ層が追加され、ブルート フォース攻撃からサイトがさらに保護されます。

ブルート フォース攻撃では、Web サイトへのアクセスを取得するために、多数のユーザー名とパスワードの組み合わせを試行します。ハッカーは高度なソフトウェアを使用してこれらのログイン認証情報を生成します。

ただし、適切な資格情報を取得した場合、2FA によって Web サイトへのログインが阻止されます。これは、ハッカーがアクセスできない、ユーザーの携帯電話または受信箱に送信されたコードを提供する必要があるためです。

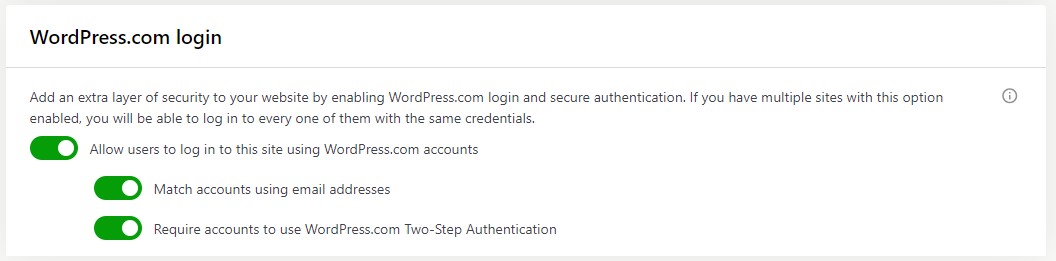

Jetpack を使用する場合、WordPress.com の 2 要素認証を設定できます。

ユーザーは身元を確認するために電話番号の入力を求められます。これは、SMS または Duo、Authy、Google Authenticator などの認証アプリを介して行うことができます。

9. データベースのセキュリティ対策を評価する

WordPress データベースにはサイトのすべてのコンテンツ、設定、ユーザー データが含まれているため、攻撃者にとって望ましいターゲットとなります。したがって、完全に保護されていることを確認する必要があります。

まず、データベースのパスワードが強力かつ一意であることを確認します。次に、デフォルトのデータベース接頭辞 (wp_) をカスタムのものに変更することを検討してください。これにより、攻撃者が SQL インジェクション攻撃を開始することがより困難になります。

プレフィックスを変更するには、 wp-config.phpファイルにアクセスする必要があります。これは、ホスティング アカウントのファイル マネージャーを介して行うか、セキュア ファイル転送プロトコル (SFTP) クライアントを使用して行うことができます。

サイトのディレクトリに入ったら、 wp-config.phpファイルを開き、$table_prefix = “wp_”; という行を探します。

wp_ を任意の値に変更できます (または、数値または文字を追加することもできます)。準備ができたら、忘れずに変更を保存してください。

ここで、ホスティング アカウントの cPanel を通じて phpMyAdmin にアクセスする必要があります。ここでは、すべてのデフォルトの WordPress テーブルのプレフィックスを変更します。

これを一度に 1 テーブルずつ手動で行うと時間がかかります。その代わりに、上部の [SQL] タブをクリックして、次の SQL クエリを入力します。

RENAME table `wp_commentmeta` TO `wp_a123z_commentmeta`; RENAME table `wp_comments` TO `wp_a123z_comments`; RENAME table `wp_links` TO `wp_a123z_links`; RENAME table `wp_options` TO `wp_a123z_options`; RENAME table `wp_postmeta` TO `wp_a123z_postmeta`; RENAME table `wp_posts` TO `wp_a123z_posts`; RENAME table `wp_terms` TO `wp_a123z_terms`; RENAME table `wp_termmeta` TO `wp_a123z_termmeta`; RENAME table `wp_term_relationships` TO `wp_a123z_term_relationships`; RENAME table `wp_term_taxonomy` TO `wp_a123z_term_taxonomy`; RENAME table `wp_usermeta` TO `wp_a123z_usermeta`; RENAME table `wp_users` TO `wp_a123z_users`;プレフィックスをwp-config.phpファイルで設定したものに変更することを忘れないでください。上の例では、プレフィックスを wp_a123z に変更しました。

10. ログインページのセキュリティ対策の見直し

WordPress ログイン ページはブルート フォース攻撃の一般的なターゲットであるため、WordPress ログインを保護するために時間を費やす価値は十分にあります。前述したように、ハッカーは特殊なソフトウェアを使用して何千ものログイン認証情報を生成し、Web サイトにアクセスしようとします。

デフォルトの WordPress ログイン URL (通常は/wp-adminおよび/wp-login.php )を変更することもできます。こうすることで、ハッカーがログイン ページを見つけることができなくなります。これを行う方法の詳細な手順については、記事「WordPress ログイン URL: 検索、変更、非表示にする方法」を参照してください。

簡単にアクセスできるように、新しいログイン URL をブックマークすることを忘れないでください。変更すると、古い URL を介してサイトにログインできなくなります。

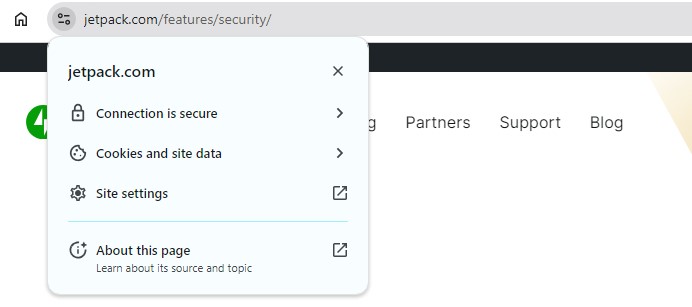

11. HTTPS プロトコルの使用を確認する

HTTPS プロトコルは、訪問者のブラウザと Web サーバーの間で送信されるデータを暗号化します。このようにして、攻撃者が機密情報を傍受することが非常に困難になります。

サイトでまだ HTTPS を使用していない場合は、Secure Sockets Layer (SSL) 証明書を取得してサイトにインストールする必要があります。

ブラウザで URL の横にあるサイト情報を表示することで、サイトが HTTPS を使用しているかどうかを確認できます。

ここで、Web サイトが安全であるという通知が表示されます。サイトが HTTPS を使用していないか、無効な SSL 証明書を持っている場合、ブラウザは訪問者に警告を表示します。

ほとんどの信頼できるホスティングプロバイダーのプランには無料の SSL 証明書が含まれています。これが Web ホストによって提供されていない場合は、Let's Encrypt を通じて無料の SSL 証明書を取得できます。

一部の証明書は 1 年または 2 年間しか有効でないことに注意してください。したがって、有効期限が切れる前に忘れずに更新する必要があります。

私たちはあなたのサイトを守ります。あなたはビジネスを経営しています。

Jetpack セキュリティは、リアルタイム バックアップ、Web アプリケーション ファイアウォール、マルウェア スキャン、スパム保護など、使いやすく包括的な WordPress サイト セキュリティを提供します。

サイトを保護する12. WAF がインストールされていることを確認します

Web アプリケーション ファイアウォール (WAF) は、悪意のあるトラフィックがサイトに到達する前にフィルタリングして除去する重要なセキュリティ ツールです。ファイアウォールを適切に構成すると、SQL インジェクション、クロスサイト スクリプティング (XSS)、ブルート フォース攻撃などの幅広い攻撃をブロックできます。

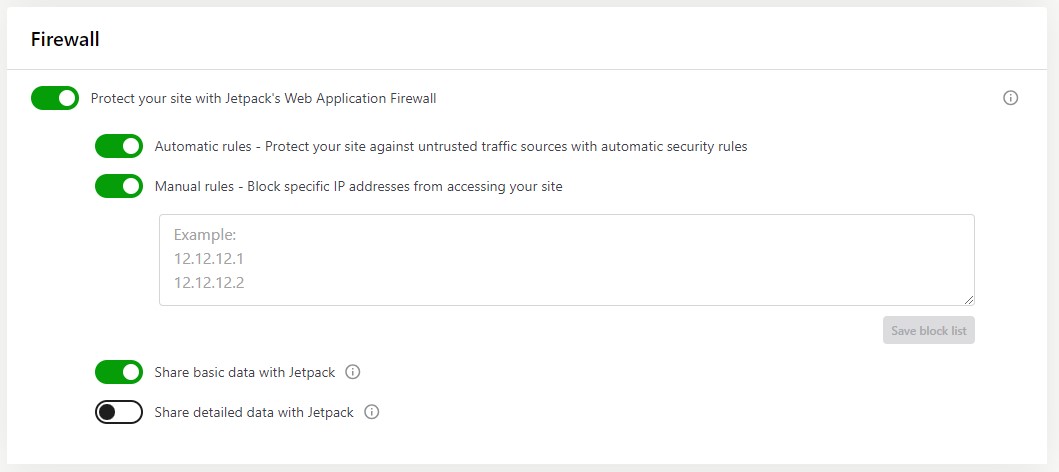

Jetpack Security には機能セットの一部として WAF が含まれており、WordPress ダッシュボードから簡単に有効にすることができます。

このファイアウォールはサイトへのすべてのリクエストを監視し、疑わしいリクエストをブロックします。さらに、Jetpack チームは、新たな脅威に先んじてファイアウォールのルールを常に更新しています。

サイトから特定の IP アドレスをブロックするオプションもあります。

13. CDN がインストールされているかどうかを確認する

コンテンツ配信ネットワーク (CDN) は、複数の場所に分散されたサーバーの集合です。通常、CDN はサイトの速度を上げるために使用されます。これは、訪問者に最も近いサーバーからサイトのコンテンツが提供され、待ち時間が短縮されるためです。

ただし、CDN は分散型サービス拒否 (DDoS) 攻撃からサイトを保護することもできます。これらの攻撃は、悪意のある攻撃者がサイトに対して大量のリクエストを行うときに発生します。 Web サイトがこのトラフィックの急増に対応できない場合、クラッシュして使用できなくなる可能性があります。

CDN はトラフィックの急増に備えて装備されています。トラフィックを複数のサーバーに再分散するため、同時に大量のリクエストを受け取ってもサイトがダウンすることはありません。

一部のホスティング プロバイダーはプランで CDN を提供しています。 Jetpack には、訪問者のデバイスに基づいて画像のサイズを自動的に変更し、サーバーの大幅な負荷を軽減する画像 CDN も含まれています。

14. 現在のバックアップおよびリカバリ ソリューションを評価する

バックアップは攻撃を防ぐものではありません。ただし、サイトでセキュリティ上の脅威が発生した場合でも、安心感を得ることができます。データが失われた場合は、サイトを最新バージョンに復元できます。

したがって、この WordPress セキュリティ監査の次のステップは、バックアップ ソリューションを確認し、必要に応じて新しいソリューションを実装することです。

理想的には、すべてが常に保存されるようにリアルタイム バックアップを作成する必要があります。サイトがほとんど変更されない場合は、毎日のバックアップ ソリューションで十分な場合があります。

バックアップがオフサイト、つまりサーバーまたはホスティング アカウント以外の場所に保存されていることも重要です。そうしないと、サーバーがダウンしたりハッカーの標的になったりした場合に、Web サイトだけでなくそのバックアップも失われる可能性があります。

また、必要が生じた場合にコンテンツを簡単に復元できるようにすることも必要です。これにより、ダウンタイムを最小限に抑えることができます。

バックアップは非常に重要であるため、最新のコピーを常に自由に使えるように自動化する必要があります。忙しくなると、コンテンツのバックアップを忘れてしまいがちです。

Jetpack VaultPress バックアップはリアルタイムで機能します。これは、Web サイトに変更を加えるたびに、変更が自動的に保存されることを意味します。

Jetpack は、バックアップをオフサイトの安全なクラウドベースの場所に保存します。また、アプリからもアクセスできるワンクリック復元も提供しているため、サイトがダウンした場合でも、コンピューターの前にいない場合やサイトにアクセスできない場合でも、遅滞なくサイトを再起動して実行できます。全然。

15. ホスティングプロバイダーのセキュリティ機能を評価する

ホスティングプロバイダーは、WordPress サイトのセキュリティにおいて重要な役割を果たします。サーバー環境が安全でない場合、その環境でホストされている Web サイトに悪影響を及ぼす可能性があります。

監査中に、ホスティング プロバイダーが提供するセキュリティ ツールを評価します。これらには、サーバー側ファイアウォール、DDoS 保護、マルウェア スキャンなどの機能が含まれる場合があります。

ホスティング アカウントにログインすると、利用可能なツールが表示されます。いつでもホスティングプロバイダーに連絡して、予防策が講じられているかどうかを尋ねることができます。

ホスティング プランにセキュリティに関する重要な要素がいくつか欠けていることがわかった場合は、より安全なホストへの切り替えを検討することをお勧めします。 Jetpack には、サイトのセキュリティを重視する信頼できるホスティング プロバイダーのリストがあります。また、多くの場合、お客様に代わって多くのセキュリティ対策を行ってくれる、マネージド WordPress ホスティング プロバイダーについて検討することもできます。

16. 監査中に見つかった文書の問題

セキュリティ監査を実施する際に、発見した問題や脆弱性をすべて文書化します。この情報は、問題に対処するための参照点として機能し、時間の経過とともに進捗状況を追跡するのに役立ちます。

各問題の重大度、問題を解決するために必要な手順、プロセスで使用されるツールやプラグインなどの詳細を含めます。これは、何も見落とされることがなく、すべての脆弱性が適切に対処されることを保証するのに役立ちます。

さらに、サイトを保護するために WordPress の専門家を雇うことに決めた場合、彼らはあなたの調査結果のおかげで、何をすべきかについての良いアイデアを得るでしょう。こうすることで、必要な対策の実施が遅れることを避けることができます。

17. セキュリティ問題に対処するためのロードマップを作成する

サイトのセキュリティ問題を特定して文書化したら、次の最後のステップは、問題を解決するためのロードマップを作成することです。

(前のステップで説明したように) 重大度とサイトへの潜在的な影響に基づいて問題に優先順位を付けます。古いソフトウェアやマルウェア感染などの問題にはすぐに対処する必要がありますが、それほど深刻ではない問題については後日対処することができます。

明確なロードマップがあると、最も重要な問題から始めて、サイトのセキュリティを体系的に改善するのに役立ちます。

よくある質問

この投稿では、WordPress Web サイトのセキュリティの基本事項をすべて説明しました。しかし、監査の一部の措置や WordPress サイトが直面する脅威については、まだ疑問があるかもしれません。

よくある質問のいくつかに答えてみましょう。

WordPress のセキュリティ監査とは何ですか?

WordPress セキュリティ監査は、サイトのセキュリティ対策の包括的なレビューです。これは、サイトの脆弱性と問題を特定し、潜在的な脅威を軽減するために必要な手順を実行できるように設計されています。

監査では、ソフトウェア更新、ユーザー権限、データベースセキュリティ、ログインパスワードなどを含む、WordPress サイトのあらゆる側面を対象にする必要があります。目標は、サイトを可能な限り安全にし、サイバー攻撃から保護することです。

WordPress のセキュリティ監査はどのくらいの頻度で実施すればよいですか?

セキュリティ監査の頻度は、サイトの規模と複雑さによって異なります。コンテンツを変更する頻度を考慮する必要があります。

一般に、セキュリティ監査を少なくとも四半期に 1 回実施することをお勧めします。もちろん、大部分が静的な Web サイトを所有しており、バックエンドにアクセスできる唯一のユーザーである場合は、年に 1 回または半年に一度の監査で十分です。

この WordPress セキュリティ監査に記載されている手順の一部は、より頻繁に実行する必要があります。たとえば、新しいテーマやプラグインをインストールしたり、新しい投稿を公開したりするたびに、サイトのバックアップを作成する必要があります。

同様に、次のセキュリティ監査まで待つのではなく、Web サイトの更新を毎日または毎週チェックすることをお勧めします。

WordPress サイトで最も一般的な脆弱性は何ですか?

WordPress サイトで最も一般的な脆弱性には次のようなものがあります。

- 古いソフトウェア。古いバージョンの WordPress、テーマ、またはプラグインを実行すると、サイトが既知のエクスプロイトに対して脆弱になる可能性があります。

- 弱いパスワード。脆弱なパスワードや簡単に推測できるパスワードは、攻撃者にとって一般的な侵入ポイントとなります。

- セキュリティで保護されていないログイン ページ。デフォルトの WordPress ログイン ページは、ブルート フォース攻撃のターゲットになることがよくあります。

- ユーザー役割の設定が不十分です。ユーザーに過剰な権限を割り当てると、偶発的または悪意のある変更が行われるリスクが高まる可能性があります。

- 保護されていないデータベース。弱いパスワードやデフォルトのプレフィックスを持つデータベースは、SQL インジェクション攻撃に対して脆弱です。

これらの問題とその修正方法の詳細については、WordPress のセキュリティ問題と脆弱性に関する完全なガイドをお読みください。

WordPress のセキュリティ監査にはどのようなツールが推奨されますか?

WordPress のセキュリティ監査に使用できるツールやプラグインがいくつかあります。ただし、理想的には、Jetpack Security のようなオールインワン ソリューションを選択することになります。こうすることで、サイトを保護するために複数のプラグインをインストールして構成する必要がなくなります。

Jetpack には、マルウェアやセキュリティ スキャナーなど、複数のセキュリティ機能が含まれています。また、ワンクリックで復元できる、サイトのリアルタイムのクラウド バックアップも実行します。その他の機能には、Web アプリケーション ファイアウォール、スパム保護などが含まれます。

WordPress サイトのセキュリティを強化できる自動ツールはありますか?

はい! Jetpack Security は、最も一般的なさまざまな問題を検出して解決するためのツールを提供します。これには、自動マルウェア スキャン、ファイアウォール保護、ブルート フォース攻撃保護が含まれます。サイトの潜在的な脅威を継続的に監視し、それらを軽減するための自動的なアクションを実行できます。リアルタイムで実行される自動バックアップも取得できます。

WordPress サイトでのユーザーアクティビティを監視するにはどうすればよいですか?

ユーザーのアクティビティを監視することは、サイトのセキュリティを維持するための重要な部分です。ユーザーがサイト上で何を行っているかを追跡することで、不審な動作を特定し、必要に応じて措置を講じることができます。

もちろん、サイトを常に見ているわけにはいきません。ユーザーのアクティビティを記録するツールが必要になります。

Jetpack は、ユーザーがサイト上で行ったすべてのアクションを記録するアクティビティ ログを提供します。各イベントの詳細情報とタイムスタンプが提供されます。

こうすることで、サイトでエラーやセキュリティの問題が発生した場合に、アクティビティ ログを参照して、その原因となった可能性のあるユーザーのアクションを探すことができます。

私の WordPress サイトがハッキングされたかどうかを確認するにはどうすればよいですか?

WordPress サイトがハッキングされた可能性のある兆候がいくつかあります。これらには次のものが含まれます。

- サイト上の見慣れないコンテンツまたは無許可のコンテンツ

- 特に異常なソースからのトラフィックの原因不明の増加

- サーバーやコンテンツに変更を加えていないのに、サイトのパフォーマンスが著しく低下する

- 管理パネルに新しい未承認のユーザー アカウントが表示される

- サイトが侵害されている可能性があることを示す検索エンジンからの警告

もちろん、これらの問題の背後には他の原因がある可能性があります。たとえば、別の管理者が知らないうちにユーザーを追加した可能性があります。あるいは、大量にコード化されたプラグインがインストールされており、それがサイトの速度を低下させている可能性があります。

あなたが唯一の管理者であり、他にサイトのバックエンドにアクセスできる人がいない場合は、上記の問題がより大きな懸念材料となる可能性があります。

サイトがハッキングされた疑いがある場合は、すぐに行動を起こす必要があります。 WordPress サイトがハッキングされた場合の対処法については、ガイドに従ってください。

ハッキングされた WordPress サイトを修復するにはどうすればよいですか?

WordPress サイトがハッキングされた場合は、被害を最小限に抑えるために迅速に行動することが重要です。

最初のステップは、侵害の原因を特定することです。 Jetpack のアクティビティ ログはこれに役立ちます。

犯人が特定されたら、悪意のあるコードを削除し、すべてのパスワードを更新し、ソフトウェアが最新であることを確認する必要があります。ユーザーが侵害の背後にある場合は、そのアカウントを削除し、場合によってはその IP アドレスをブロックリストに追加する必要があります。

ハッキングされた WordPress サイトをクリーンアップする方法については、この詳細ガイドをご覧ください。

継続的なセキュリティを維持するには、セキュリティ監査後にどのような手順を実行できますか?

セキュリティ監査の完了後は、サイトの安全を保つために継続的なセキュリティ対策を実施することが重要です。これらの実践には、このガイドで説明されている手順の一部が含まれています。

- WordPress、テーマ、プラグインを最新の状態に保つ

- アクティビティ ログを使用して不審な動作を監視する

- 強力で一意のパスワードを必要とするポリシーを実装する

- サイトが定期的にバックアップされ、バックアップがオフサイトに保存されていることを確認します。

- 2 要素認証を使用して、ユーザーのログインにセキュリティ層を追加します。

- 定期的なセキュリティ監査をスケジュールして、新しい脆弱性を特定して対処します

これらの手順に従うことで、WordPress サイトの高レベルのセキュリティを維持し、潜在的な脅威から保護することができます。

Jetpack セキュリティ: リアルタイムの WordPress セキュリティ スキャンとバックアップ

Jetpack Security は、WordPress サイトのセキュリティを確保するための包括的なツール スイートを提供します。これらには、リアルタイムのマルウェア スキャン、リアルタイム バックアップ、ブルート フォース攻撃保護が含まれます。これらのプロセスのほとんどは自動化されているため、サイトを安全に保つことが容易になります。

また、Web アプリケーション ファイアウォール、コメントおよびフォームのスパム保護も利用できます。さらに、Jetpack のアクティビティ ログは、エラーを引き起こしたりセキュリティ侵害につながったサイト上のアクションやイベントを特定するのに役立ちます。

サイトのセキュリティを強化する準備はできていますか?今すぐ Jetpack セキュリティを始めましょう!