WordPress サイトからマルウェアを検出して削除する方法

公開: 2022-08-11WordPress が Web の 43% を支えているのは当然のことです。 オープンソースであるため、世界中の人々が常に改善に貢献しています。 さらに、無料およびプレミアム プラグインの膨大なライブラリがあるため、開発の知識が限られている人でもかなり複雑なサイトを簡単に構築できます。

しかし、あらゆるものと同様に、WordPress サイトの所有者は、セキュリティ ギャップを利用しようとするサイバー犯罪者に常に警戒する必要があります。 そして最大の脅威の 1 つはマルウェアです。

そのため、WordPress サイトからマルウェアを削除する方法を学ぶことが非常に重要です。 WordPress サイトがいつ感染したかを特定できれば、迅速に駆除して今後の再発を防ぐことができます。

この投稿では、WordPress サイトでマルウェアを検出して削除することの重要性について説明します。 次に、プラグインを使用する場合と使用しない場合の方法について説明します。 今後マルウェアからサイトを保護するためのヒントを提供し、最後にいくつかのよく寄せられる質問 (FAQ) を掲載します。

マルウェアの検出と削除の重要性

マルウェアは、コンピューター システムに損害を与えるように設計されたソフトウェアの一部です。 ウイルス、ワーム、トロイの木馬、またはスパイウェアの形で侵入する可能性があります。 いくつかの強力なセキュリティ対策にもかかわらず、WordPress サイトはマルウェア攻撃に対して脆弱です.

マルウェアが WordPress サイトに侵入する方法はさまざまです。 最も一般的な方法は、悪意のあるプラグインまたはテーマによるものです。 他の方法には、コア WordPress ソフトウェアまたはサーバー上の他のソフトウェアの脆弱性が含まれます。

マルウェアが WordPress サイトに感染すると、攻撃の背後にいる人物は、ファイルを削除したり、コンテンツにスパム リンクを挿入したり、パスワードやクレジット カード番号などの機密情報を盗んだりするなど、多くの損害を与える可能性があります。 この攻撃は、不必要なダウンタイムにつながるだけでなく、評判を傷つけ、ビジネスの損失につながる可能性があります。

ある種のマルウェア スキャン ツールがなければ、サイトが感染したときにすぐに気付かない可能性があります。 また、マルウェアが検出されない時間が長ければ長いほど、マルウェアはより多くの損害を与える可能性があります。 ここで、最高の WordPress セキュリティ プラグインの出番です。 深刻な被害が発生する前に、脅威を検出して排除できます。

無料プラグインで脅威を特定

サイトを監視する高品質の無料ツールを探しているなら、Jetpack Protect は優れたソリューションです。 サイトを自動的にスキャンして 28,700 を超える脆弱性を検出し、WordPress サイトを保護するための推奨事項を提供します。

複雑な設定や紛らわしい用語はありません。 オンにするだけで、マルウェアや脆弱性が見つかった瞬間にアラートが表示されるので安心です。

これは、WordPress サイトのセキュリティを強化したい中小企業や新しい Web サイトに最適なオプションです。 ただし、Jetpack Protect の唯一の焦点はマルウェアと脅威の識別であり、削除ではないことに注意してください。 WordPress サイトからマルウェアを削除する方法については、引き続きお読みください。

プラグインを使用して WordPress マルウェアを除去する方法

WordPress サイトからマルウェアを検出して削除する最も簡単で迅速な方法は、プラグインを使用することです。 幸いなことに、いくつかのオプションから選択できます。

WordPress マルウェアの除去プロセス全体を自動化し、時間とエネルギーを大幅に節約する Jetpack スキャンをお勧めします。 さらに、ウェブサイトでの設定は非常に簡単です。 単独で購入することもできますが、包括的な保証を提供する Jetpack のより幅広い WordPress セキュリティ プランの一部として最適に機能します。 Jetpack Protect に含まれる機能をさらに一歩進めて、ワンクリックでマルウェアを修正することに注意してください。

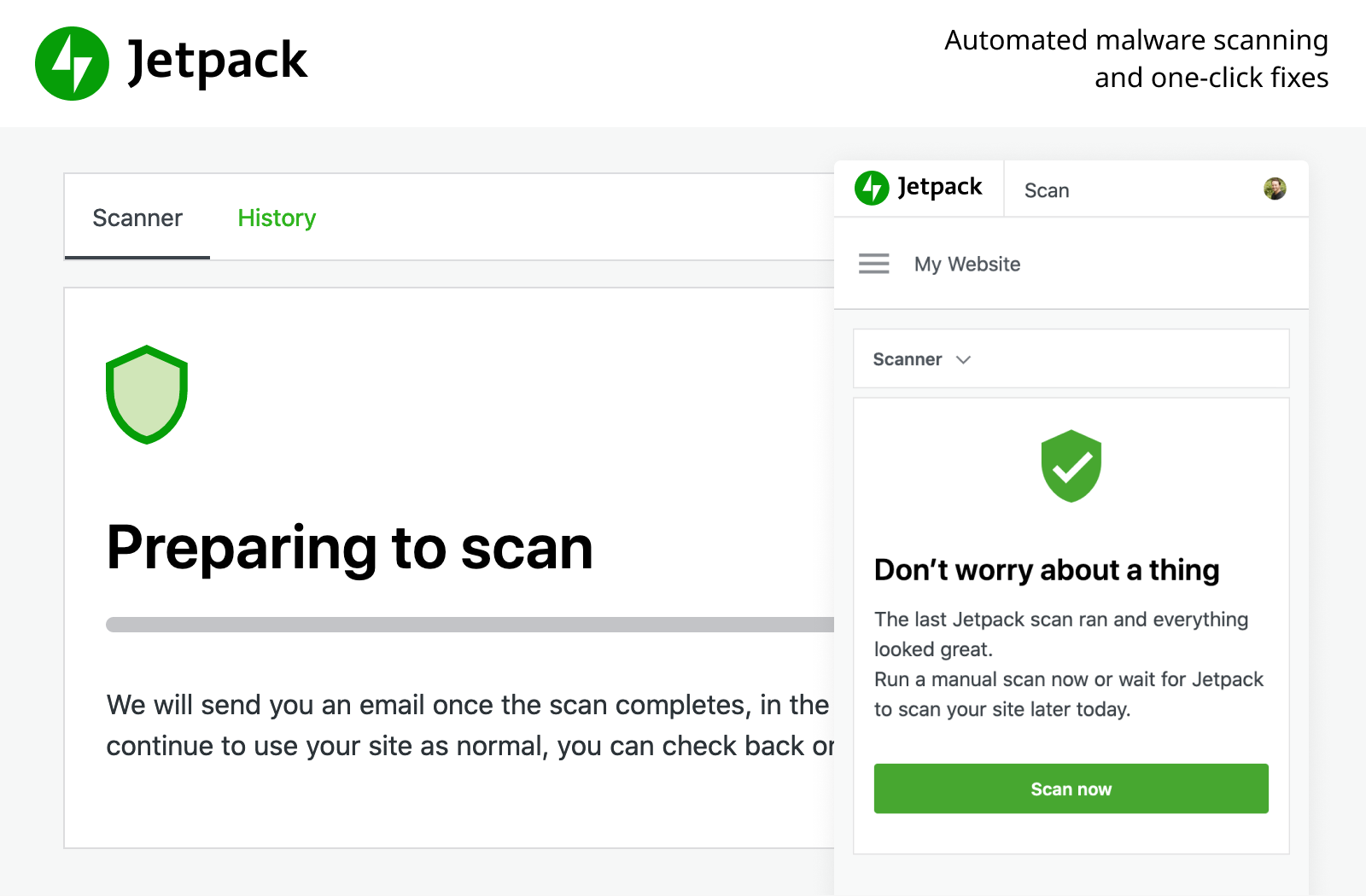

ステップ 1: WordPress サイトのマルウェアをスキャンする

まず、まだインストールしていない場合は、Jetpack プラグインをインストールして Jetpack Scan を購入する必要があります。 ツールがアクティブ化されると、WordPress サイトのマルウェアをスキャンできます。

これを行うには、 Jetpackに移動し、[スキャン] ボタンをクリックします。

Jetpack はサイトをスキャンして、既知のマルウェアの脅威を検出します。 このプロセスには、おそらく数分しかかかりません。

ステップ 2: 検出されたマルウェアをクリーンアップする (ワンクリック)

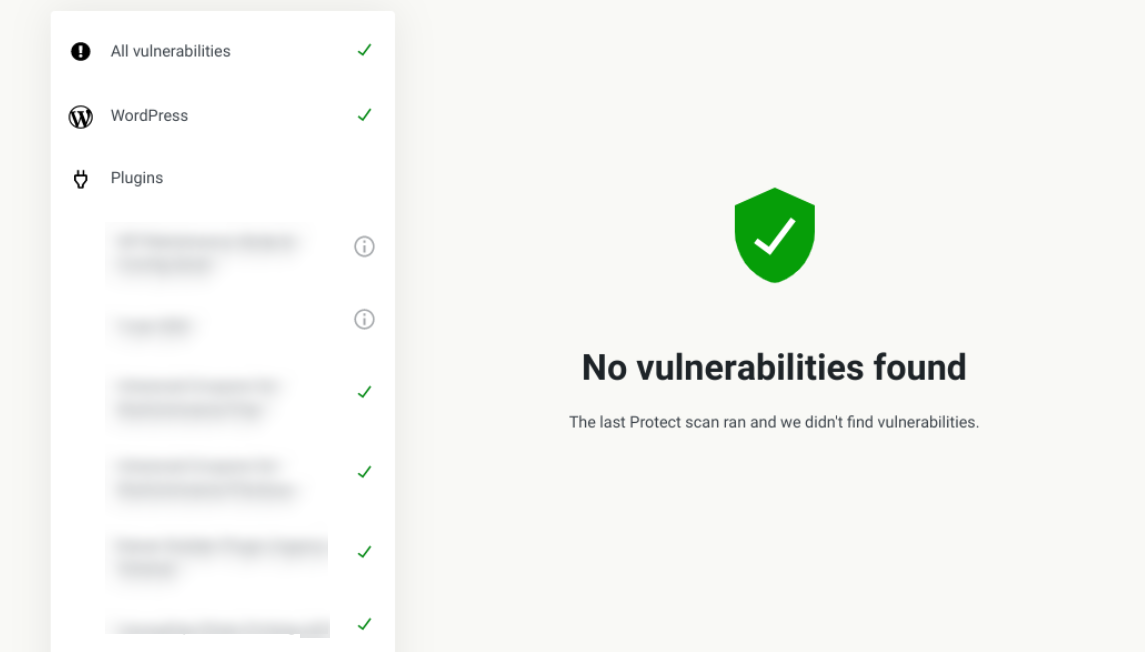

理想的には、マルウェアが検出されず、スキャンで「脆弱性は見つかりませんでした」という結果が返されます。

ただし、マルウェアが見つかった場合は、 Malware Threats Foundの下に問題のリストが表示されます。 マルウェアを削除するには、それぞれの横にある [脅威を削除] ボタンをクリックするだけです。

それだけです! プラグインは、WordPress からマルウェアを自動的に駆除します。 繰り返しますが、このプロセスにはせいぜい数分しかかかりません。

ステップ 3: WordPress サイトからマルウェアの警告を削除する

Google が Web サイトでマルウェアを検出した場合、訪問者がその Web サイトにアクセスできないようにするための警告が表示される可能性があります。 ほとんどの潜在的な訪問者はこのメッセージから先に進まないため、これは大きな問題です。

したがって、サイトから悪意のあるコードを特定して削除したら、最後のステップはこれらの警告を削除することです。 サイトにフラグが付けられている場合は、Google に審査リクエストを提出できます。 あとは、返事を待つだけです。

このステップを見逃さないことが非常に重要です。 WordPress サイトを Google のブロックリストから削除する方法については、完全なガイドをご覧ください。

プラグインなしで WordPress マルウェアを除去する方法

通常は高速 (かつ簡単) ですが、プラグインを使用してマルウェアを削除する必要はありません。 プラグインで脅威を除去できない場合がいくつかあります。その場合は、手動のアプローチを知っておくことをお勧めします。

このアプローチには多くのステップが含まれ、かなりの時間が必要であることに注意することが重要です。 可能であれば、マルウェア除去プラグインを使用することをお勧めします。

ステップ 1: WordPress サイトをメンテナンス モードにする

最初に行う必要があるのは、サイトをメンテナンス モードにすることです。 このプロセスにより、Web サイトのコンテンツが訪問者に表示されなくなり、サイトが間もなく再開されることを知らせるメッセージが表示されます。

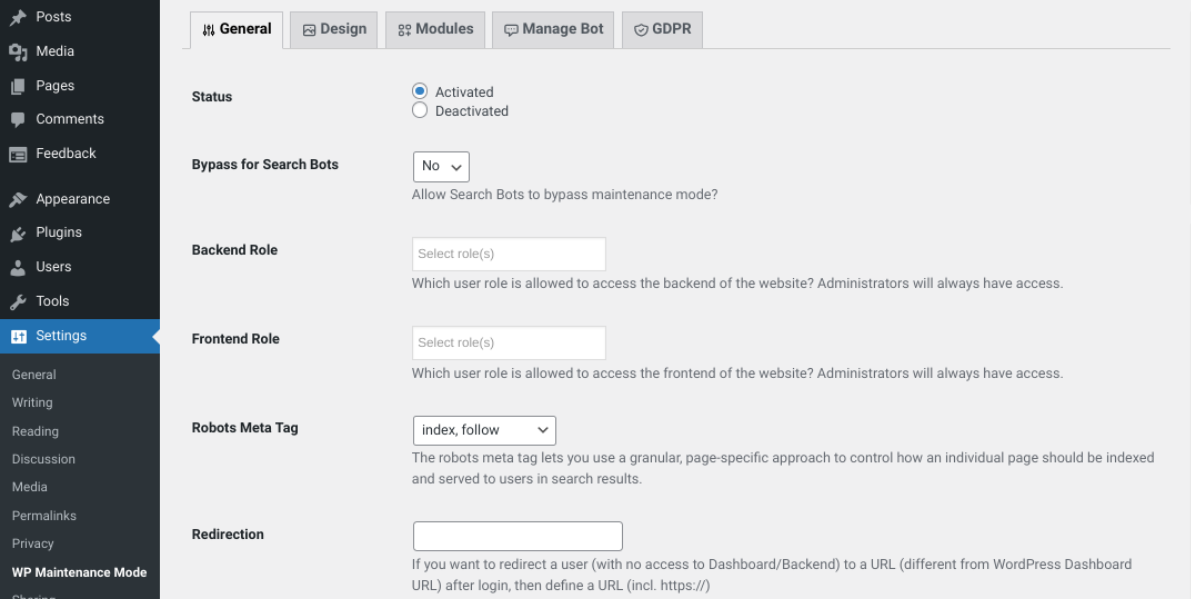

WP Maintenance Mode や Coming Soon などのプラグインを使用して、サイトをメンテナンス モードにすることができます。

この無料のツールを使用すると、数回クリックするだけで、サイトのメンテナンス モードを簡単に有効にできます。 インストールしてアクティブ化したら、 Settings → WP Maintenance Modeに移動できます。

次に、[ステータス] として [アクティブ化済み]を選択します。 設定が完了したら、画面の下部にある [設定を保存] ボタンをクリックします。 サイトがメンテナンス モードになります。

ステップ 2: WordPress サイトとデータベースの完全バックアップを作成する

WordPress サイトのバックアップを取っておくことは常に良い考えです。 何か問題が発生したり、誤って何かを削除したりした場合に、サイトを回復するのに役立ちます.

バックアップする必要があるのは、データベースとファイルの 2 つの側面です。 データベースは、コンテンツ、設定、およびユーザー情報が保存される場所です。 ファイルは、テーマ、プラグイン、画像など、その他すべてです。

これを行う最善の方法は、Jetpack Backup のような WordPress バックアップ プラグインを使用することです。 ファイルとデータベースをオンデマンドで簡単にダウンロードできるだけでなく、サイトをリアルタイムで自動的にバックアップします。 したがって、将来的には、すべての変更が保存されます。

ただし、ファイル転送プロトコル (FTP) ツールと phpMyAdmin を使用して、WordPress サイトを手動でバックアップできます。 この方法は、より技術的で時間がかかります。

ステップ 3: サイト上のすべてのマルウェアを特定する

サイトの準備が整ったら、次のステップはマルウェアの特定です。 これには、データベース、ファイル、およびソース コードの検索が含まれます。

これを行う 1 つの方法は、Malwarebytes のようなマルウェア スキャナー ツールを使用することです。

マルウェアを手動で特定しようとしている場合は、サイトの各主要領域を調べて、感染の兆候を探す必要があります。 データベースで、サイバー犯罪者がよく使用する一般的な構文を検索できます (悪意のある PHP の一般的な例については、ステップ 9 を参照してください)。

ソース コードをスキャンしてマルウェアを探す場合は、主にスクリプトと iframe の 2 種類の属性を探す必要があります。 「script=>」または「iframe src=URL>」で始まり、疑わしい URL またはファイル名を含む行は、一般的な危険信号です。

ステップ 4: すべての WordPress コア ファイルをクリーン インストールに置き換える

WordPress のインストールが破損している場合、ハッキングされたサイトをクリーンアップする最善の方法の 1 つは、すべてのコア WordPress ファイルを新しいセットに置き換えることです。 これを行うと、元のwp-config.phpファイルとwp-contentフォルダーのみが保持されます。

まず、WordPress.org から WordPress の新しいコピーをダウンロードします。

ファイルを解凍し、 wp-config.phpファイルとwp-contentフォルダーを削除します。 削除する必要があるのはこれら 2 つのフォルダーのみです。他のすべてのフォルダーはそのままにしておく必要があります。

次に、ファイル マネージャーまたは FTP クライアントを使用して、残りのファイルをサーバーにアップロードできます。 この手順により、既存のインストールが上書きされます。 FTP 経由でファイルを一括アップロードする方法を学びます。

ステップ 5: wp-config.phpファイルから悪意のあるコードを削除する

wp-config.phpファイルを WordPress Codex で提供されている元のファイルと比較することも賢明です。 この手順により、追加されたもの (悪意のあるコードなど) を簡単に特定して見つけることができます。

WordPress Codex から、 wp-config.phpファイルの新しいコピーをダウンロードします。 ファイルと既存のwp-config.phpファイルをテキスト エディターで開き、それらを比較します。 ファイルが元のファイルと異なる可能性がある正当な理由がいくつかありますが (特にデータベースに関する情報に関しては)、時間をかけて疑わしいものを探し、必要に応じて削除してください。 完了したら、クリーンアップされたファイルを保存してから、サーバーにアップロードします。

ステップ 6: クリーン バージョンのテーマを再インストールする

次に、WordPress テーマのクリーン バージョンを再インストールします。 しかし、子テーマ (親テーマの機能とスタイルを備えたテーマのコピーにカスタム編集を加えたもの) を使用している場合、すべての作業を失いたくないでしょう。 したがって、子テーマをそのまま維持したまま、クリーン バージョンのテーマを再インストールする必要があります。

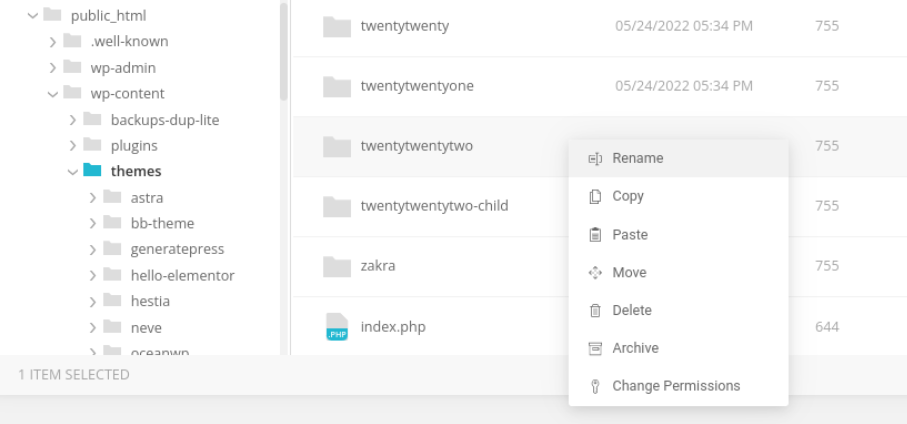

WordPress ダッシュボードからAppearance → Themesに移動し、親テーマを無効にします。 次に、ファイル マネージャーまたは FTP に移動し、親テーマ フォルダーを削除します。

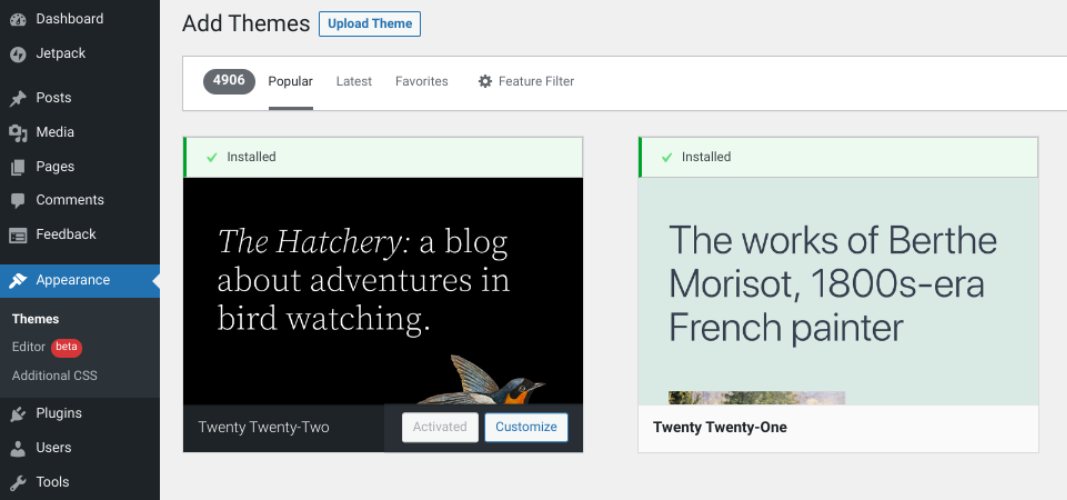

WordPress リポジトリのテーマを使用している場合は、そこに移動してテーマを検索し、最新バージョンをダウンロードしてください。 プレミアム テーマ、または他の場所の無料オプションを使用している場合は、そのソースからテーマ ファイルをダウンロードする必要があります。 ダッシュボードからAppearance → Themesに移動し、 Add New → Upload Themeを選択します。

先ほどダウンロードした zip ファイルを選択します。 アップロード後、[ Activate ] ボタンをクリックします。

これで子テーマを有効化できます。 これで、子テーマからのすべてのカスタマイズがそのままの状態で、サイトで親テーマの最新バージョンが実行されているはずです。

手順 7: 最近変更されたコード ファイルを確認して修復する

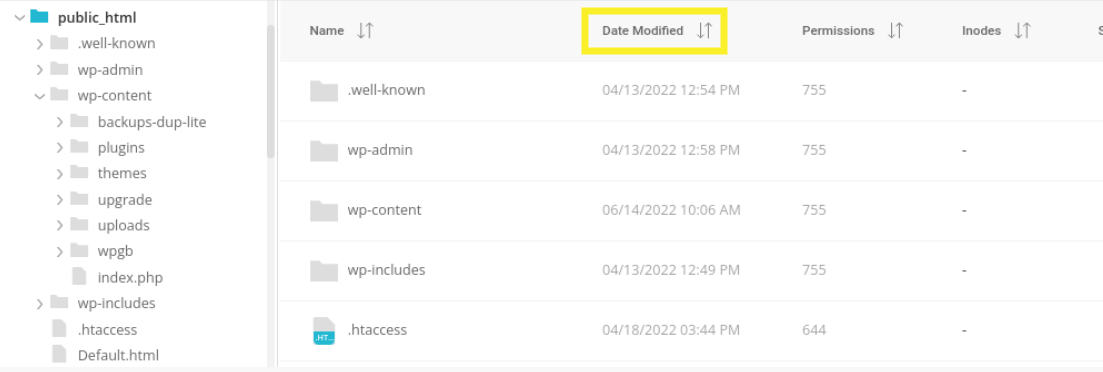

次のステップは、最近変更されたファイルを確認することです。 これを手動で行うには、FTP またはファイル マネージャーを介してサイトに接続し、最終更新日の列に基づいてファイルを並べ替えます。

最近変更されたファイルをメモします。 次に、それらのそれぞれを調べて、コードに疑わしい追加がないか確認します。 これらには、str_rot13、gzuncompress、eval などの PHP 関数が含まれる場合があります。

ステップ 8: ハッキングされたデータベース テーブルをクリーンアップする

WordPress サイトがマルウェアに感染している場合、データベース テーブルに悪意のあるコンテンツが作成される可能性があります。

テーブルをクリーンアップするには、phpMyAdmin ダッシュボード (ホスティング プロバイダーから入手可能) にログインし、悪意のあるコンテンツに感染したデータベース テーブルに移動して削除します。 スキャナー ツール (Jetpack など) を使用するか、元のファイルと現在のファイルを比較することで、影響を受けたテーブルを特定できます。

最初にサイトのバックアップを作成する必要があることに注意してください。以前のバックアップで元のファイルを見つけることができます。 次に、よく使用される機能 (次の手順を参照)、疑わしいリンクなどを探すことができます。見つかった場合は、そのコンテンツを手動で削除できます。

変更を保存し、Web サイトをテストして、Web サイトがまだ正しく機能していることを確認します。 データベース テーブルを手動で変更したくない場合は、WP-Optimize などのツールを使用することもできます。

マルウェア除去プラグインではありませんが、データベースをクリーンアップして最適化できます。 ただし、プラグインを使用して WordPress マルウェアを検出して駆除する場合は、Jetpack Scan などの専用ソリューションをお勧めします.

ステップ 9: 隠れたバックドアを特定して削除する

ハッカーがサイトに侵入すると、多くの場合、隠れた「バックドア」 (侵入する方法) を残します。 このエントリ領域は通常、通常の WordPress ファイルに似た名前のファイルに埋め込まれており、間違ったディレクトリの場所に配置されているだけです。

WordPress サイトから隠れたバックドアを特定して削除するには、 wp-content/plugins 、 wp-content/uploads 、 wp-content/themesなどの一般的なファイルやフォルダーを検索する必要があります。

これらのファイルをチェックするときは、次のようなさまざまな PHP 関数を探す必要があります。

エグゼクティブ

システム

主張する

base64

str_rot13

gzuncompress

評価

ストリップスラッシュ

preg_replace (/e/ を使用)

Move_uploaded_file

これらの関数は、本質的に悪意のある活動を示すものではありません。 しかし、それらが使用される方法とコンテキストは、リスクを示したり、導入したりすることがあります。

たとえば、通常、悪意のある PHP は次のようになります。

- 検出されずに実行できるように、有効なコードの直前または直後に配置されます。

- ランダムな文字 (文字および/または数字) の長い文字列が含まれます。

- 最近コードに挿入されました。

- 444 パーミッションや偽のプラグイン フォルダーなどの再感染者 (削除すると複製するマルウェア) が含まれています。

データベース テーブルと同様に、既存のファイルを元のファイルと比較して、コードが存在する正当な理由があるかどうかを判断することをお勧めします。

WordPress ファイルを編集すると、サイトの主要な機能が損なわれる可能性があるため、編集経験がある場合にのみ行うことをお勧めします。 それ以外の場合は、Jetpack Scan などのプラグインを使用するか、専門家を雇うことをお勧めします。

今後のマルウェア攻撃から WordPress サイトを保護する方法

WordPress サイトからマルウェアを削除する方法を学ぶことは非常に役立ちます。 しかし、そもそもマルウェアが Web サイトに感染するのを防ぐ方法を知っておくことをお勧めします。 できる対策を考えてみましょう!

1. WordPress のパスワードとデータベースの資格情報を変更する

WordPress サイトへのマルウェア攻撃を防ぐためにできる最も重要なことの 1 つは、パスワードとデータベースの資格情報を定期的に変更することです。 これを行うと、ハッカーがサイトにアクセスするのがはるかに難しくなる可能性があります.

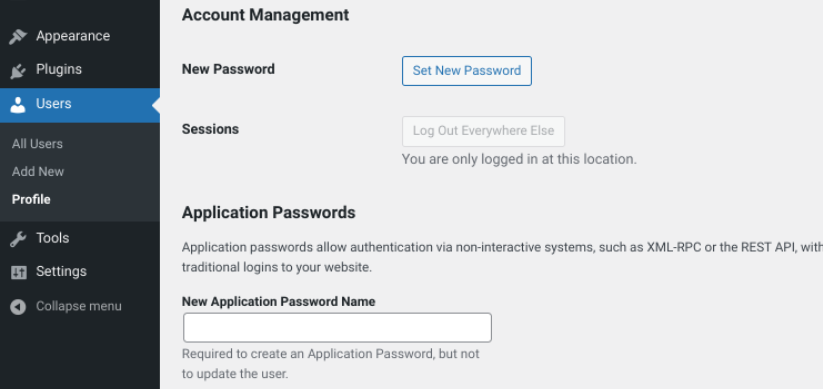

パスワードを変更するには、WordPress ダッシュボードにログインし、[ユーザー] → [プロファイル] に移動します。

ここから、[アカウント管理]セクションまでスクロールし、[新しいパスワードの設定] を選択できます。

完了したら、画面の下部にある [プロファイルの更新] をクリックします。 パスワードを変更したら、Web サイトでアクティブなすべてのセッションから必ずログアウトしてください。 これらには、WordPress サイトへのアクセスに使用したデバイスやブラウザーが含まれます。

また、WordPress データベースの資格情報を定期的に変更する必要があります。 これを行うには、 wp-config.phpファイルを編集する必要があります。 このファイルは、WordPress インストールのルート ディレクトリにあり、FTP またはファイル マネージャー経由でアクセスできます。

wp-config.phpを開いたら、次の行を探します。

// ** MySQL settings - You can get this info from your web host ** // /** The name of the database for WordPress */ define( 'DB_NAME', 'database_name_here' ); /** MySQL database username */ define( 'DB_USER', 'username_here' ); /** MySQL database password */ define( 'DB_PASSWORD', 'password_here' ); /** MySQL hostname */ define( 'DB_HOST', 'localhost' );DB_NAME 、 DB_USER 、およびDB_PASSWORD の値を新しい値で更新する必要があります。 完了したら、ファイルを保存して閉じます。

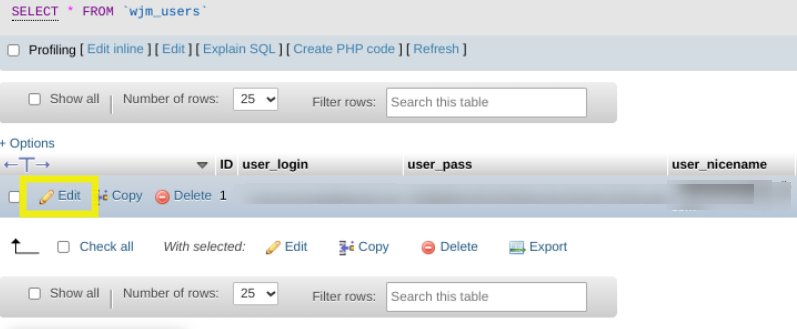

これらの値が機能するためには、サーバー上で値が一致するように更新する必要もあります。 これを行うには、phpMyAdmin アカウントにログインし、データベースに移動します。 次に、 usersテーブルを開き、 Editを選択します。

資格情報は必要に応じて更新できます。 完了したら、[ Go ] ボタンをクリックします。

2. WordPress サイト、テーマ、プラグインを定期的に更新する

古いソフトウェアは、ハッカーが WordPress サイトにアクセスする最も一般的な方法の 1 つです。 したがって、マルウェア攻撃を防ぐもう 1 つの方法は、Web サイトを最新の状態に保つことです。 この手順により、サイトに最新のセキュリティ機能とパッチが確実に適用されます。

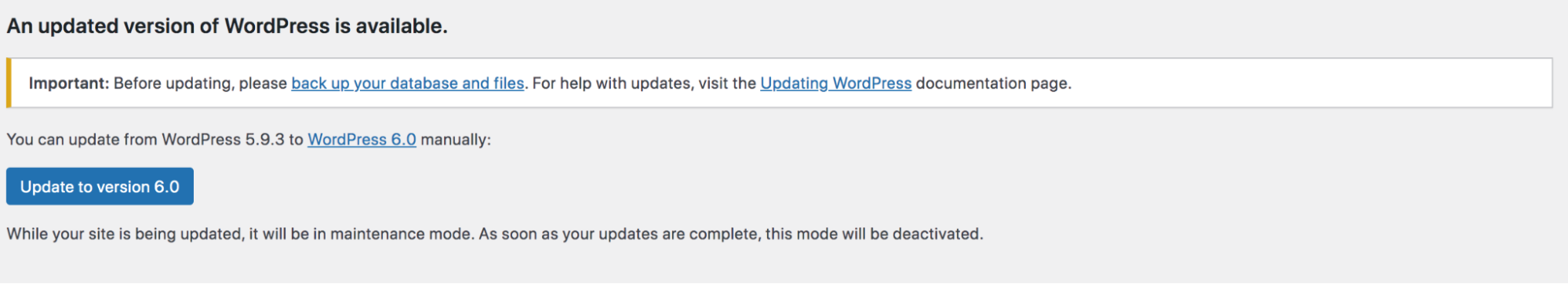

WordPress コアを更新するには、ダッシュボードにログインして [更新] をクリックします。 利用可能な新しいバージョンの WordPress がある場合は、画面の上部に通知が表示されます。

[更新] ボタンをクリックして、最新バージョンをインストールできます。

プラグインとテーマの更新は、WordPress 自体の更新と同じくらい重要です。 ほとんどのプラグインとテーマの開発者は、セキュリティ アップデートを定期的にリリースしています。

これを行うには、WordPress サイトにログインし、[更新] タブを確認します。 メインの WordPress バージョンの更新の下に、利用可能なプラグインまたはテーマの更新が表示されます。

次に、[プラグインの更新] または [テーマの更新] ボタンを選択して、最新バージョンをインストールします。 このプロセスを自動化したい場合は、Jetpack の自動プラグイン更新機能も使用できます。 新しいバージョンの WordPress、プラグイン、およびテーマがリリースされるとすぐに自動的にインストールされます。

この機能を有効にするには、Jetpack プラグインをインストールしてアクティブ化する必要があります。 WordPress.com アカウントに接続すると、 Jetpack → Settings → Writingに移動できます。

次に、ページの下部にある [自動更新] セクションまでスクロールし、有効にする更新の種類を選択します: WordPress コア更新、プラグイン更新、テーマ更新。

完了したら、忘れずに変更を保存してください。 アクティビティ ログページで更新を管理することもできます。 [すべて更新] ボタンを選択して、すべてを一度に実行できます。

3. WordPress の自動マルウェア スキャン プラグインをインストールする

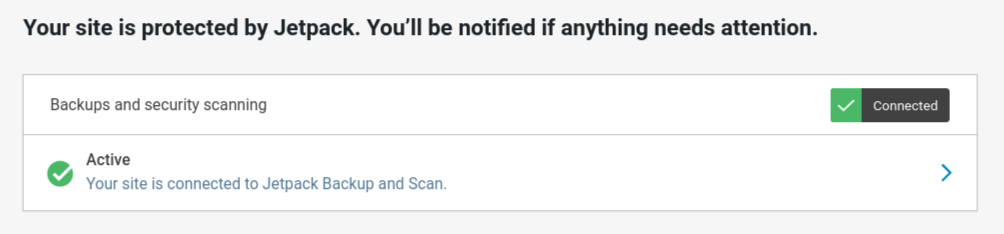

また、Jetpack Scan などのプラグインを使用して、WordPress サイトのマルウェアを定期的にスキャンする必要があります。 Jetpack スキャンは、既知のマルウェアについてサイトを確認し、問題が見つかった場合はメールを送信します。

プラグインをサイトにダウンロードしてインストールすると、WordPress ダッシュボードでJetpack → Backup & Scanをクリックして、マルウェア スキャン ツールにアクセスできます。 そこで、サイトの現在のステータスを確認し、必要に応じて新しいスキャンを実行できます。

4. WordPress の自動バックアップ プラグインをインストールする

マルウェアの攻撃を防ぎ、WordPress サイトの全体的なセキュリティを強化するには、Jetpack Backup などの自動バックアップ プラグインをインストールすることをお勧めします。

Jetpack Backup は、Web サイトをリアルタイムで保存するため、最高の WordPress バックアップ プラグインです。 何か変更があった場合 (ページが更新された、投稿が公開された、製品が購入されたなど)、最新のバックアップ ファイルにそれが反映されます。 さらに、Jetpack Scan とシームレスに統合します。

そのため、サイトでマルウェアが見つかった場合は、スキャンから通知が届きます。 その後、ハッキングが発生する直前のバックアップをすぐに復元できます。外出中であれば、モバイル デバイスからでも復元できます。 — そして、上記の複雑なマルウェアの削除手順をすべてスキップします。

WordPress マルウェアの除去に関するよくある質問

この時点で、WordPress マルウェアの検出と削除がどのように機能するかをしっかりと理解していることを願っています。 重要な領域を確実にカバーするために、よくある質問でまとめましょう。

WordPress マルウェア感染の兆候は何ですか?

WordPress サイトがマルウェアに感染していることを示す兆候がいくつかあります。 まず、サイトの読み込みが遅くなったり、エラー メッセージが表示されたりすることがあります。

次に、追加していない新しいユーザーまたはファイルがサイトに表示されることがあります。 最後に、Web サイトが Google のブロックリストに載っているか、訪問者のウイルス対策ソフトウェアによってブロックされていることに気付く場合があります。

これらの兆候のいずれかが見られた場合は、すぐに行動を起こして WordPress サイトをクリーンアップすることが重要です. マルウェア感染を無視すると、データの損失や Web サイトのダウンタイムなど、深刻な結果につながる可能性があります。

マルウェアは通常、WordPress サイトにどのように感染しますか?

マルウェアが WordPress サイトに感染する方法はいくつかあります。 まず、WordPress プラグインまたはテーマの脆弱性を介して侵入する可能性があります。

また、安全でないパスワードやその他の方法でサイトにアクセスするハッカーによってアップロードされる可能性もあります。

自分で WordPress からマルウェアを削除できますか?

サイトからマルウェアを削除するために外部の会社を雇うという選択肢は常にありますが、通常はかなりの費用がかかります。 代わりに、Jetpack などのプラグインを使用して WordPress からマルウェアを特定して削除できます。 これは、迅速かつ簡単で、評判の良いソリューションです。

経験豊富な開発者であれば、WordPress から手動でマルウェアを削除できます。 これは面倒なプロセスであり、サイトで重大なエラーが発生する可能性があります。 このオプションを選択する場合は、慎重に進める必要があります。

WordPress サイトのセキュリティを強化する

WordPress は柔軟で強力な CMS ですが、非常に人気があるため、ハッカーはそれを使用するサイトを標的にすることがあります。 WordPress Web サイトが直面する最も重大なリスクの 1 つは、マルウェアです。

この投稿で説明したように、WordPress でマルウェアを検出して削除する方法は複数あります。 最も簡単で最速の解決策は、Jetpack などのプラグインを使用することです。 または、マルウェアの削除を手動で行うこともできます。 また、将来の問題を防ぐために、WordPress ソフトウェアを定期的に更新し、バックアップを作成することをお勧めします。

サイトのマルウェアや脆弱性を自動的に監視する、手間のかからない信頼できる方法をお探しですか? 無料の Jetpack Protect プラグインをお試しください。

ワンクリックのマルウェア除去と追加のセキュリティ機能のライブラリを利用したいですか? Jetpack セキュリティを今すぐ入手しましょう!