脆弱なパスワードがどのように深刻なセキュリティリスクにさらされるか

公開: 2024-01-17私たちの生活は定期的にオンライン プラットフォームと絡み合っており、これまで何度も聞いたことがあるとはいえ、堅牢なサイバーセキュリティ対策の重要性はどれだけ強調してもしすぎることはありません。 これらの対策の中心となるのはパスワードの強度であり、多くの場合、サイバー脅威に対する防御の第一線となります。

リスクについては広く知られているにもかかわらず、脆弱なパスワードは依然として蔓延した問題であり、個人や組織はさまざまなセキュリティ リスクに対して脆弱なままになっています。

弱いパスワードの構造

弱いパスワードとは何ですか?

基本的に、弱いパスワードはドアの脆弱な錠のようなもので、侵入に対して最小限のセキュリティしか提供しません。 デジタル セキュリティのコンテキストでは、弱いパスワードは通常、推測または解読が容易であり、不正アクセスに対する実際の障壁を提供できません。 複雑さ、長さ、予測不可能性の点で不十分なことが多く、サイバー攻撃の主な標的となっています。

弱いパスワードの特徴

ショート丈。 短いパスワードは本質的に安全性が低くなります。 パスワードに文字が追加されるたびに、可能な組み合わせの数が飛躍的に増加し、その結果セキュリティが強化されます。 8 文字未満の短いパスワードは、非常に簡単に解読されてしまいます。

複雑さの欠如。 大文字、小文字、数字、記号を組み合わせて使用しないパスワードは安全性が低くなります。 複雑さによって可能な組み合わせの幅が広がり、自動クラッキングの試みが阻止されます。

予測可能な性質。 多くの人は、一般的な名前、日付、単純なシーケンス (「123456」や「パスワード」など) など、簡単に推測できる情報をパスワードに使用します。 これらは、攻撃者が最初に試みる組み合わせの 1 つです。

脆弱なパスワードが依然として問題になっているのはなぜですか?

サイバーセキュリティのリスクに対する意識が高まっているにもかかわらず、さまざまな要因が重なって脆弱なパスワードが依然として使用されています。 これらには、覚えやすいパスワードを求めること、サイバー攻撃のリスクを過小評価すること、強力なパスワードとは何かについての理解の欠如などが含まれます。

さらに、膨大な量のオンライン アカウントがあるため、多数のパスワードを作成する必要があり、多くの人がセキュリティよりもシンプルさを選択するようになっています。 この選択は、WordPress サイト所有者を重大なリスクにさらすことになり、WordPress サイト所有者を脆弱なパスワードから保護する高度な機能を提供する Jetpack Security のような効果的なセキュリティ ソリューションの必要性を強調しています。

弱いパスワードに関連するリスク

不正アクセス

弱いパスワードは不正アクセスへの扉を開きます。 これは、誰かが個人のソーシャル メディア アカウントにアクセスすることから、安全なビジネス データベースに侵入することまで多岐にわたります。 侵入者は侵入すると、機密情報を抽出したり、正規ユーザーになりすましたり、業務を妨害したりする可能性があります。

アカウント乗っ取り

アカウントの乗っ取りは、パスワードのセキュリティが弱いことの直接的な結果です。 サイバー犯罪者が 1 つのアカウントにアクセスすると、特に同じパスワードが再利用される場合、そこにある情報を利用して他のアカウントにアクセスする可能性があります。 このドミノ効果は、個人および職業上のデジタル データの広範な侵害につながる可能性があります。

データ侵害

単一の弱いパスワードが大規模なデータ侵害につながる可能性があります。 攻撃者が 1 つのアカウントに侵入すると、多くの場合、ネットワーク全体を移動して、個人情報から企業秘密に至るまでの機密データの宝庫にアクセスできます。

個人情報の盗難

個人情報の盗難は、多くの場合、単一のパスワードの侵害から始まります。 攻撃者は、盗んだ資格情報を使用して、個人になりすましたり、クレジットを申請したり、すべて他人の名前で詐欺行為を行ったりする可能性があります。

経済的損失

脆弱なパスワードは直接的な経済的損失につながる可能性があります。 ビジネスの場面では、アカウントが侵害されると資金や知的財産が盗まれ、企業に数百万ドルもの損害が発生する可能性があります。 個人の場合、銀行情報やクレジット カード情報が盗まれると、即座に壊滅的な経済的影響が及ぶ可能性があります。

ウェブサイトの乗っ取り

Web サイトの管理者や所有者にとって、脆弱なパスワードは重大なリスクを引き起こします。 攻撃者がアクセスすると、サイトを改ざんしたり、顧客データを盗んだり、トラフィックを悪意のあるサイトにリダイレクトしたりして、サイトの完全性やビジネスの評判を危険にさらす可能性があります。

風評被害

脆弱なパスワードによって引き起こされる損害は、当面の経済的損失にとどまりません。 企業にとって、セキュリティ侵害は評判を傷つけ、顧客の信頼を失い、取り返しのつかないブランド損害を引き起こす可能性があります。

法的影響

最後に、パスワードが弱いと法的問題が生じる可能性があります。 データ侵害は多くの場合、影響を受ける当事者からの法的措置につながり、企業はユーザーデータを適切に保護できなかった場合に罰金を科される可能性があります。

これらの結果はいずれも壊滅的なものになる可能性があるため、WordPress サイトを運営している場合はセキュリティ プラグインに投資する理由がさらに高まります。

一般的なパスワードクラッキング手法

ブルートフォース攻撃

ブルート フォース攻撃は、ハッカーが単純なパスワードを使用して Web サイトに侵入するために使用する試行錯誤の方法です。 このアプローチには、正しいパスワードが見つかるまで、考えられるすべてのパスワードを系統的にチェックすることが含まれます。 時間はかかりますが、弱いパスワード、特に長さが短く複雑性の低いパスワードに対して効果的です。 ハッカーは、このプロセスを高速化し、自動化するためにボットを使用することがよくあります。

辞書攻撃

辞書攻撃では、辞書に載っている単語など、事前に用意されたパスワードの可能性の高いリストを使用します。 あらゆる可能な組み合わせを試すブルート フォース攻撃とは異なり、辞書攻撃はより集中的に行われ、一般的な単語やフレーズをテストします。

レインボーテーブル

レインボー テーブルは、パスワード クラッキングに使用される高度なツールです。 これらは、主にパスワード ハッシュをクラッキングするために、暗号化ハッシュ関数を逆にするための事前計算されたテーブルです。 レインボー テーブルを使用すると、ハッカーはユーザーのパスワードのハッシュとテーブル内のハッシュを効率的に比較でき、クラッキングに必要な時間を大幅に短縮できます。

クレデンシャルスタッフィング

クレデンシャル スタッフィングは、盗まれたアカウントの資格情報 (通常はユーザー名や電子メール アドレス) を使用して、大規模な自動ログイン リクエストを通じてユーザー アカウントへの不正アクセスを取得する自動化された攻撃です。 この方法は、複数のサイト間でパスワードを再利用するという一般的な手法を利用します。

ソーシャルエンジニアリング

ソーシャル エンジニアリングには、個人を操作して機密情報を漏らすことが含まれます。 この手法には、攻撃者が電子通信において信頼できる存在になりすますフィッシングや、攻撃者が個人情報を盗むために捏造されたシナリオを作成するプリテキスティングが含まれます。

パスワードのスプレー

パスワード スプレーとは、一般的に使用されるいくつかのパスワードを多数のアカウントに対して試す手法を指します。 1 つのアカウントに対して多数のパスワードを試すブルート フォース攻撃とは異なり、パスワード スプレーはより少ないパスワードで複数のアカウントをターゲットにするため、アカウント ロックアウトが引き起こされる可能性が低くなります。

これらの手法は、特に自分のデータだけでなくユーザーのデータも保護する必要がある Web サイト管理者にとって、堅牢なパスワード ポリシーと高度なセキュリティ ソリューションの必要性を強調しています。

強力なパスワードを作成するためのベスト プラクティス

1. 長さと複雑さを増やす

パスワード セキュリティの世界では、長さと複雑さが重要です。 理想的なパスワードは 12 ~ 16 文字以上である必要があります。 この長さにより、文字の幅広い組み合わせが保証され、自動ツールによる解読が困難になります。

複雑さも同様に重要です。 大文字と小文字、数字、記号を組み合わせると、予測可能なパターンが崩れ、ハッカーにとってパスワードの解読が難しくなります。 単に大文字や数字を末尾に追加するだけではありません。 パスワード全体に複雑さを織り込む必要があります。

2. パスフレーズを使用する

パスフレーズは、ユーザーフレンドリーで安全なパスワード戦略として登場しました。 従来のパスワードとは異なり、パスフレーズはランダムな単語または文のシーケンスです。 たとえば、「BlueDolphinSunsetDrive」は、「B1u3D0lph!n」のようなランダムな文字列よりも安全で記憶に残りやすいです。

パスフレーズは長さによって本質的に強力になり、物語性があるため覚えやすくなります。 ただし、一般的なフレーズ、有名な引用、または歌の歌詞は予測可能であるため、避けることが重要です。

3. よくあるパターンや辞書の単語を避ける

連続したキーボード パス (「qwerty」など) や文字の繰り返し (「aaa」など) などの一般的なパターンは、パスワードのセキュリティを大幅に弱めます。 同様に、辞書の単語を使用しても、たとえ巧妙な置換 (「p@ssw0rd」など) を使用したとしても、高度なクラッキング アルゴリズムから十分に保護することはできません。

ハッカーは多くの場合、これらの置換を簡単に予測できる高度なツールを使用します。 さまざまなサイバー脅威に対する強力な防御を維持するには、これらのパターンや辞書の単語を回避するパスワードを作成することが不可欠です。

4. 異なるアカウントに一意のパスワードを使用する

セキュリティの基本ルールの 1 つは、アカウントごとに一意のパスワードを使用することです。 この戦略により、1 つのパスワードの漏洩が複数のアカウントへの不正アクセスの連鎖反応につながる状況を防ぎます。 多くの複雑なパスワードを覚えるのは難しい場合がありますが、パスワード マネージャーは非常に役立つオプションです。

私たちはあなたのサイトを守ります。 あなたはビジネスを経営しています。

Jetpack セキュリティは、リアルタイム バックアップ、Web アプリケーション ファイアウォール、マルウェア スキャン、スパム保護など、使いやすく包括的な WordPress サイト セキュリティを提供します。

サイトを保護する5. 多要素認証 (MFA) を実装する

多要素認証 (MFA) は、重要なセキュリティ層を追加します。 MFA では、ユーザーはアカウントにアクセスするために 2 つ以上の検証要素を提供する必要があります。これには通常、ユーザーが知っているもの (パスワード) と所有しているもの (電話またはセキュリティ トークン) が含まれます。

この方法により、パスワードが侵害された場合でも、権限のないユーザーは 2 番目のコンポーネントなしではアクセスできなくなります。 これは、機密性の高い個人情報や財務情報が含まれるアカウントの場合に特に重要です。

6. パスワードマネージャーとその利点を活用する

パスワード マネージャーは、パスワードを保存および暗号化しながら、アカウントに簡単かつ安全にログインできるようにします。 ユーザーはプライマリ パスワードを 1 つだけ覚えておく必要があります。 メリットは計り知れません。パスワード マネージャーは、複数の複雑なパスワードを記憶する負担を軽減し、弱いパスワードや繰り返し使用するリスクを軽減し、多くの場合、パスワードを自動的に更新します。 また、侵害されたサイトに対するセキュリティ警告や、パスワードを安全に共有する機能などの機能も含めることができます。

サイバー脅威が絶えず進化する環境では、これらのベスト プラクティスに従うことが重要です。 これらの戦略とともに強力なパスワードを実装することで、個人や組織はデジタル セキュリティ体制を大幅に強化できます。

すぐに改善できる実行可能な手順

個人向けチェックリスト

現在のパスワードを監査します。 すべてのパスワードを確認し、その強度を評価します。 ベスト プラクティスに従って、弱いパスワードを強力なパスワードに置き換えます。

多要素認証を有効にします。 可能な限り、多要素認証を有効にしてセキュリティ層を追加します。

パスワードを定期的に更新してください。 特に機密性の高いアカウントの場合は、定期的な間隔でパスワードを更新するようにスケジュールを設定します。

フィッシングの試みには注意してください。 うっかりパスワードを漏らさないように、フィッシング行為について知識を深めてください。

パスワードマネージャーを使用してください。 パスワード マネージャーを使用して、複雑なパスワードを安全に管理します。

組織への推奨事項

強力なパスワード ポリシーを実装します。 強力なパスワードの使用を義務付けるポリシーを確立して適用します。

定期的にセキュリティトレーニングを実施します。 従業員がパスワード セキュリティに関連する脅威を含むサイバーセキュリティの脅威を認識して対応できるように、定期的なトレーニング セッションを開催します。

パスワード マネージャーの使用を奨励します。 組織内でパスワード マネージャーの使用を促進し、従業員がアカウントごとに安全で一意のパスワードを維持できるようにします。

定期的なセキュリティ監査をスケジュールします。 組織のセキュリティ慣行とポリシーを定期的に監査して、脆弱性を特定して対処します。

違反に対する対応計画を作成します。 パスワード漏洩に起因するセキュリティ侵害を含む、セキュリティ侵害に対応するための明確な計画を作成し、維持します。

これらの手順を実装することで、個人や組織はパスワード関連のセキュリティ脅威に対する防御を大幅に強化し、より安全なオンライン プレゼンスを確保できます。

強力なパスワードの衛生状態を維持する方法

パスワードを定期的に更新する

定期的なパスワード更新は、強力なパスワード衛生の重要な要素です。 このプロアクティブなアプローチにより、たとえパスワードが漏洩したとしても、その保存期間が制限されるため、潜在的な損害が軽減されます。

ベスト プラクティスは、特に機密情報や個人情報を保持するアカウントの場合、パスワードを 3 ~ 6 か月ごとに変更することです。 ただし、既存のパスワードに単純に数字や文字を追加するなど、更新の際に予測可能なパターンを避けることが重要です。 新しいパスワードはそれぞれ一意であり、強力なパスワード作成ガイドラインに準拠している必要があります。

フィッシング攻撃の見分け方を知る

フィッシングは、サイバー犯罪者がパスワードを取得するために使用する一般的な方法です。 このような試みは、多くの場合、正規の情報源を模倣し、機密情報を要求する電子メールまたはメッセージの形式で行われます。

フィッシングの試みを認識するには、特に緊急性を伝えたり報酬を約束したりする場合、一方的に情報を要求する場合は懐疑的になることが必要です。 応答したりリンクをクリックしたりする前に、必ずソースの信頼性を確認してください。 最新のフィッシング手法とそのような詐欺の一般的な指標について学ぶことは、個人および組織のサイバーセキュリティにとって不可欠です。

パスワードの共有を避ける

たとえ信頼できる個人とであってもパスワードを共有すると、セキュリティ侵害のリスクが大幅に高まります。 共有パスワードにはそれぞれ潜在的な脆弱性があります。 アカウントごとに個別のパスワードを管理し、個人的および仕事上の設定でパスワードを共有する行為を防止することが重要です。

チームアカウントや家族での使用など、アクセスを共有する必要がある場合は、実際のパスワードを明かさずにアクセスできるパスワード管理ツールの使用を検討してください。

アカウントアクティビティを監視する

アカウントアクティビティを定期的に監視することは、不正アクセスを検出するための予防的な方法です。 多くのオンライン サービスでは、ログイン時刻や場所など、最近のアクティビティのログが提供されています。 これらのログを定期的に確認して、すべてのアクティビティが正当であることを確認します。

見慣れない場所やデバイスからのログインなど、異常なアクティビティに対するアラートを設定します。 これらの異常を早期に検出すると、さらなる不正アクセスや潜在的なデータ侵害を防ぐことができます。

Web サイト管理者向けに、Web サイトのセキュリティ ソリューションを実装する

強力なパスワードの衛生状態を維持することは、個人アカウントを超えて、Web サイトのインフラストラクチャ全体の保護にまで及びます。 Web サイトのセキュリティ ソリューションの使用は不可欠です。

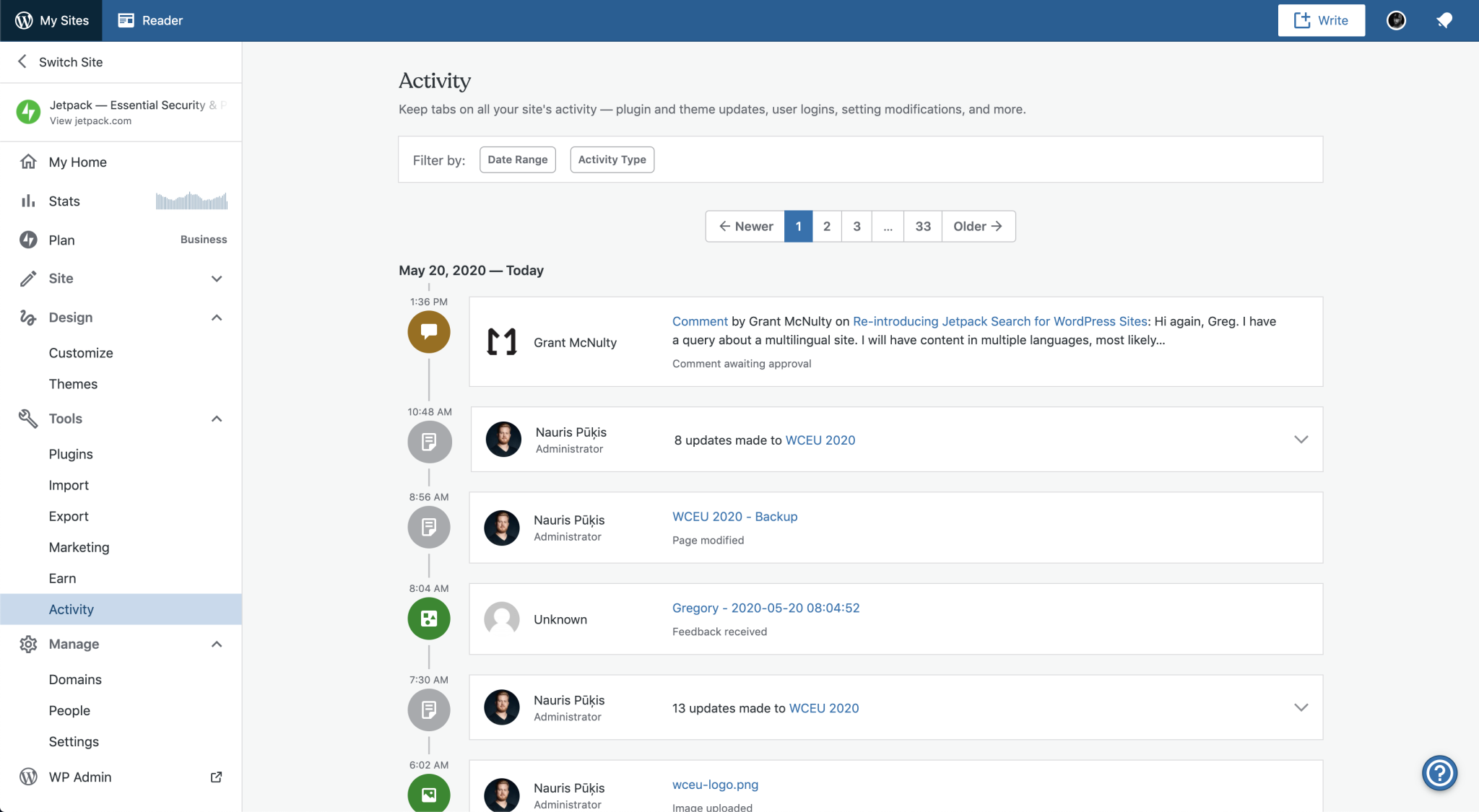

たとえば、WordPress サイト用の Jetpack セキュリティは、Web サイトのセキュリティを強化するように設計されています。 ブルート フォース攻撃保護、ダウンタイム監視、マルウェア スキャンなどの機能を提供しており、これらはすべてより安全な Web サイト環境に貢献します。 Jetpack セキュリティは追加の防御層を提供し、さまざまなデジタル脅威から保護し、Web サイトとそのユーザーの両方を確実に保護します。

強力なパスワードの衛生管理は、定期的な更新、フィッシングの認識、パスワードの共有の回避、慎重な監視、Jetpack セキュリティなどの堅牢なセキュリティ ソリューションの実装を含む多面的なアプローチです。 これらの慣行に従うことで、弱いパスワードに関連するリスクを大幅に軽減し、安全なオンライン プレゼンスを維持できます。

よくある質問

パスワードが脆弱になるのはなぜですか?

サイバーセキュリティの分野では、何が弱いパスワードを構成するのかを理解することが不可欠です。 権限のない個人や自動化されたプログラムによる解読を困難にする要素が欠けているパスワードは、脆弱であるとみなされます。 脆弱なパスワードを定義するいくつかの特徴があります。

ショート丈。 短すぎるパスワード (通常は 8 文字未満) は、最小限のセキュリティしか提供しません。 これらは、可能なすべての組み合わせを体系的に試みるブルート フォース攻撃を実行する自動ツールによって簡単に解読されます。

複雑さの欠如。 大文字と小文字、数字、記号が混在していない単純な構造のパスワードは、予測や解読が容易です。 複雑になると可能な組み合わせの数が増え、パスワードの解読が難しくなります。

予測可能な要素。 一般的な単語、語句、または名前、生年月日、単純なシーケンス (例: 「abc123」) などの簡単に推測できる情報は、パスワードを脆弱にします。 このようなパスワードは、ハッカーが一般的な単語やフレーズの事前定義されたリストを使用してパスワードを推測する辞書攻撃に対して脆弱です。

個人情報。 名前、電話番号、住所、その他の特定可能な詳細情報の一部など、簡単にアクセスできる個人情報を含むパスワードは、特にオンラインでデータが入手できる場合には簡単に解読される可能性があります。

パターンとシーケンス。 キーボード パターン (「qwerty」など) または単純なシーケンス (「12345」など) を使用すると、パスワードの強度が大幅に低下します。 これらは、ハッカーとそのソフトウェア ツールが最初に試みる組み合わせの 1 つです。

パスワードの再利用。 複数のアカウントでパスワードを使用すると、責任が生じます。 1 つのアカウントが侵害されると、同じパスワードを持つ他のすべてのアカウントが危険にさらされます。

強力なパスワードを使用すると、これらの落とし穴を回避できます。 それは長く、複雑で、予測不可能で、ユニークです。 簡単に推測できる情報や個人情報は含まれず、単純なパターンや順序に従いません。

ハッカーは通常、脆弱なパスワードをどのように悪用しますか?

ハッカーは、多数のパスワードの組み合わせを試みるブルート フォース攻撃や、一般的な単語やフレーズを試す辞書攻撃など、さまざまな手法を利用して脆弱なパスワードを悪用します。

さらに、クレデンシャル スタッフィングなどの手法を採用し、以前に侵害されたユーザー名とパスワードのペアを別のサイトで使用し、パスワードの再利用という一般的な手法を悪用します。

パスワードハッキングに一般的なパターンや手法はありますか?

はい、一般的なパスワード ハッキング手法には、考えられるすべてのパスワードの組み合わせを体系的にチェックするブルート フォース攻撃や、一般的なパスワードとフレーズのリストを使用する辞書攻撃が含まれます。 ハッカーはまた、ソーシャル エンジニアリング戦術を使用して、個人をだましてパスワードを明らかにさせます。

パスワードを作成するときによくある間違いは何ですか?

最も一般的な間違いには、推測しやすいパスワード (「123456」や「パスワード」など) を使用すること、個人情報 (誕生日や名前など) を使用すること、複数のアカウントで同じパスワードを使用すること、パスワードを定期的に更新しないことなどが含まれます。 これらの慣行により、パスワードがハッキングされやすくなります。

パスワードはどれくらいの頻度で変更する必要がありますか?またその理由は何ですか?

少なくとも 3 ~ 6 か月ごとにパスワードを変更することをお勧めします。 パスワードを定期的に更新すると、特にパスワードが知らないうちに侵害された場合に、進行中の不正アクセスから保護するのに役立ちます。 この実践は、機密情報や個人情報を含むアカウントの場合に特に重要です。

複数のアカウントでパスワードを再利用することに関連するリスクは何ですか?

複数のアカウントでパスワードを再利用すると、ドミノ効果のリスクが高まります。1 つのアカウントが侵害されると、同じパスワードを持つすべてのアカウントが危険にさらされます。 この行為により、ハッカーによる広範なアクセスが可能になり、個人情報の盗難、経済的損失、その他の重大な結果につながる可能性があります。

複雑なパスワードで十分ですか? それともパスワードのセキュリティにおいて考慮すべき他の要素はありますか?

複雑さは重要ですが、パスワードのセキュリティにおける唯一の要素ではありません。 長さ、予測不可能性、多要素認証 (MFA) の使用も重要です。 パスワードを定期的に更新し、異なるアカウント間でパスワードを再利用しないようにすることが重要です。

パスワード回復用の質問を使用するのは良い考えですか? 使用する場合、質問を安全にするにはどうすればよいですか?

パスワード回復用の質問は有益ですが、慎重に使用する必要があります。 簡単に見つけられる情報を回答として使用することは避けてください。 代わりに、自分だけが知っている答えを含む質問を選択するか、覚えているが質問とは無関係な誤った答えを使用してください。

多要素認証 (MFA) とは何ですか?また、パスワードのセキュリティはどのように強化されますか?

多要素認証では、アカウントにアクセスするために 2 つ以上の形式の認証が必要です。通常、知っているもの (パスワードなど) と所有しているもの (スマートフォンなど) を組み合わせます。 MFA は、パスワード以外の防御層を追加することでセキュリティを大幅に強化します。

パスワードが侵害されたことを示す一般的な兆候にはどのようなものがありますか?

兆候には、アカウント内の不正なアクティビティ、自分が開始していないログイン試行やパスワード変更の通知、不明なデバイスや場所からのアカウント アクセスに関する電子メールが含まれます。 このような兆候は、パスワードが漏洩した可能性があることを示唆しています。

パスワードが侵害された疑いがある場合は、どのような手順をとればよいですか?

侵害されたアカウントと、同じパスワードを使用していた他のアカウントのパスワードを直ちに変更します。 アカウントに不正な変更がないか確認し、サービスプロバイダーに連絡してください。 さらに、異常なアクティビティがないかアカウントを監視してください。

Web サイトの所有者や管理者にとって、パスワードの強度はどの程度重要ですか?

Web サイトの所有者や管理者にとって、強力なパスワードは非常に重要です。 これらは、Web サイトのバックエンド、ユーザー データ、サイト全体の完全性を不正アクセスや潜在的なサイバー攻撃から保護するための最前線の防御線です。

ブルート フォース攻撃などのパスワード クラッキング手法から Web サイトを保護するにはどうすればよいですか?

ブルート フォース攻撃などのパスワード クラッキング手法から Web サイトを保護するには、強力なパスワード ポリシーを実装し、多要素認証を使用し、ログイン試行を監視します。 WordPress サイトには Jetpack Security などの包括的なセキュリティ ソリューションを使用することを強くお勧めします。

Jetpack セキュリティは、ブルート フォース攻撃の防止、ダウンタイムの監視、自動マルウェア スキャンなどの高度な保護機能を提供し、パスワード関連の脅威に対する Web サイトのセキュリティを強化します。

Jetpack セキュリティ: WordPress サイトをパスワード攻撃から保護します。

サイバー脅威、特にパスワードの脆弱性を標的とした脅威が増大する中、WordPress サイトの保護がかつてないほど重要になっています。 Jetpack Security は、WordPress 環境に合わせた包括的な保護を提供する、この状況における極めて重要なソリューションとして登場します。

Jetpack セキュリティは、辞書攻撃とブルート フォース攻撃からの保護という 2 つの重要な領域に焦点を当て、パスワード セキュリティの課題に正面から取り組みます。 これらの攻撃はデジタル世界で蔓延しており、パスワード ポリシーが弱い Web サイトをターゲットにすることがよくあります。 Jetpack のアプローチは多面的です。

ブルートフォース攻撃からの保護。 Jetpack セキュリティは、疑わしいログイン試行を積極的に監視し、ブロックします。 そうすることで、ハッカーが使用する最も一般的な手法の 1 つであるブルート フォース攻撃のリスクが大幅に軽減されます。

定期的なセキュリティ スキャン。 Jetpack Security は、WordPress サイトの定期的かつ包括的なスキャンを実施し、脆弱性を特定し、これらの問題に対処するための通知と解決策を即座に提供します。

自動マルウェア スキャン。 継続的にマルウェアをスキャンし、セキュリティ上の脅威を迅速に特定して軽減します。

ダウンタイムの監視。 Jetpack セキュリティは、Web サイトの稼働時間を監視します。 Web サイトのダウンタイムにつながるセキュリティ侵害が発生した場合、即時アラートにより問題を解決し、通常の操作を復元するための迅速な対応が可能になります。

Jetpack Security を WordPress サイトに統合することで、パスワード攻撃に対する堅牢な防御システムを確保できます。 この保護は、サイトを保護するだけでなく、ユーザーの信頼を維持するためにも重要です。 Jetpack セキュリティについて詳しくは、こちらをご覧ください。