VPS セキュリティ – ベスト プラクティスとアドバイス

公開: 2024-08-02仮想プライベート サーバー (VPS) は、仮想化されたコンピューティング環境を提供し、専用サーバーのパワーと制御をわずかなコストで提供します。 VPS ホスティングは、共有ホスティングよりも優れた柔軟性とリソースを必要とする企業や開発者にとって人気の選択肢です。 ただし、この能力の向上には、潜在的な脅威からサーバーを保護するという重要な責任が伴います。

VPS は、データの盗難、マルウェアの配布、サーバーのハイジャックなどの脆弱性を悪用しようとするサイバー犯罪者の標的になることが多いため、VPS のセキュリティを確保することは非常に重要です。 一般的なセキュリティの脅威には、ブルート フォース攻撃、マルウェア感染、不正アクセス、サービス拒否 (DoS) 攻撃などが含まれます。 これらの脅威は、データ侵害、サービスの中断、重大な経済的損失につながる可能性があります。

VPS を保護するには、堅牢なセキュリティ対策を理解し、実装することが不可欠です。 このガイドでは、攻撃対象領域の最小化、強力な認証メカニズムの構成、ファイアウォールの管理などに関する実践的なアドバイスを提供します。 これらのベスト プラクティスに従うことで、VPS のセキュリティを大幅に強化し、データとアプリケーションを悪意のあるアクティビティから保護できます。

VPS を保護するためのベスト プラクティス

VPS を保護するには、サーバーを潜在的な脅威から保護するために設計された一連のベスト プラクティスを実装する必要があります。 VPS の安全性を確保するための重要な手順をいくつか示します。

定期的なアップデートとパッチ管理

- アップデートの重要性: ソフトウェアを最新の状態に保つことは、VPS を保護する最も簡単かつ効果的な方法の 1 つです。 多くの場合、アップデートには、攻撃者が悪用する可能性のあるセキュリティの脆弱性に対するパッチが含まれています。

- 自動アップデートと手動アップデート: 重要なセキュリティ パッチの自動アップデートを有効にすることを検討してください。 互換性と安定性を確保するために、他のアップデートでは手動のアプローチが推奨される場合があります。

強力な認証メカニズム

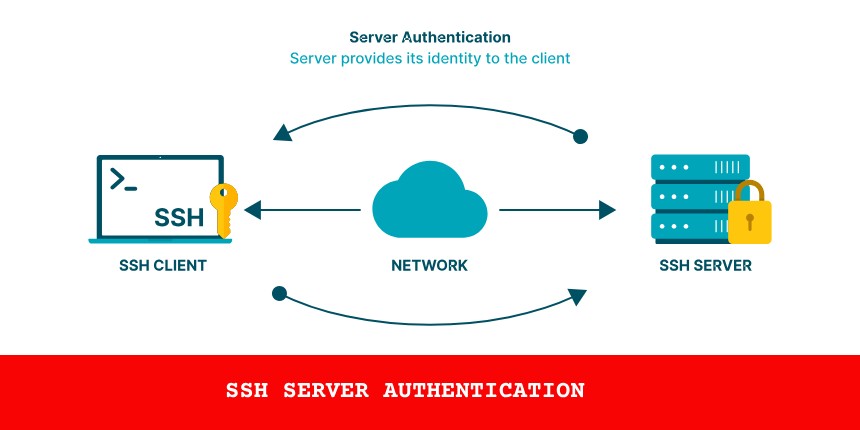

- SSH キー: VPS へのアクセスにはパスワードの代わりに SSH キーを使用します。 SSH キーはブルート フォース攻撃を受けにくいため、より高いレベルのセキュリティを提供します。

- 2 要素認証 (2FA) : 2FA を実装して、セキュリティ層を追加します。 たとえパスワードが漏洩したとしても、2FA により不正アクセスを防ぐことができます。

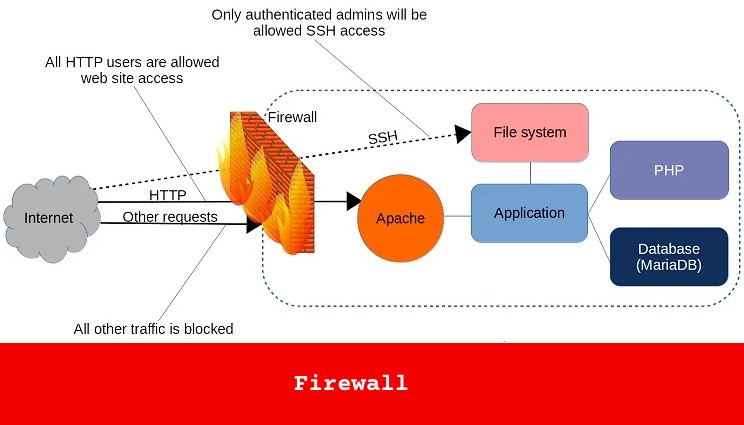

ファイアウォールの設定

- ファイアウォールのセットアップ: ファイアウォールは、不正アクセスに対する防御の最前線です。 VPS との間で必要なトラフィックのみを許可するようにファイアウォールを構成します。 (Linux iptables または ufw – Uncomplicated Firewall を使用できます)

- 共通ファイアウォール ルール: デフォルトですべての受信トラフィックをブロックし、アプリケーションに必要な特定のポートと IP アドレスのみを許可するルールを実装します。

侵入検知システム (IDS)

- IDS の種類: ネットワーク ベースの IDS はネットワーク トラフィックで不審なアクティビティを監視しますが、ホスト ベースの IDS はシステム自体の監視に重点を置いています。

- 実装と監視: IDS を導入して、VPS に侵入の兆候がないか継続的に監視します。 IDS のアラートとログを定期的に確認して、潜在的な脅威に迅速に対応します。

データ保護とバックアップ戦略

データを保護し、あらゆるインシデントから確実に回復できるようにすることは、VPS セキュリティの重要な側面です。 データを保護するための戦略をいくつか紹介します。

暗号化

- 暗号化の重要性: 機密情報を不正アクセスから保護するには、保存時と転送中のデータを暗号化することが不可欠です。 暗号化により、データが許可なく傍受またはアクセスされた場合でも、読み取り不可能な状態が保たれます。

- ツールと方法:

- 保存データ: LUKS (Linux Unified Key Setup) などのフルディスク暗号化ツールを使用して、ストレージ デバイス全体を暗号化します。 データベースの場合は、データベース管理システムが提供する組み込みの暗号化機能の使用を検討してください。

- 転送中のデータ: SSL/TLS 証明書を実装して、ネットワーク上で送信されるデータを暗号化します。 Let's Encrypt などのツールは、Web トラフィックを保護するための無料の SSL/TLS 証明書を提供します。

定期的なバックアップ

- バックアップのスケジュール設定: 定期的なバックアップ スケジュールを確立して、すべての重要なデータが頻繁にバックアップされるようにします。 データの性質に応じて、毎日、毎週、またはリアルタイムのバックアップを選択できます。

- バックアップ戦略:

- 完全バックアップ: システム全体の完全バックアップを定期的に実行し、すべてのデータと構成をキャプチャします。

- 増分バックアップ: 増分バックアップを使用して、最後のバックアップ以降に行われた変更のみを保存します。 このアプローチにより、ストレージ要件が軽減され、バックアップ プロセスが高速化されます。

- 差分バックアップ: 増分バックアップと同様に、差分バックアップでは最後の完全バックアップ以降に加えられた変更が保存され、速度とデータ回復の複雑さのバランスが取れます。

- バックアップを安全に保存する: バックアップを安全なオフサイトの場所に保存し、物理的損傷、盗難、またはその他のローカルな事故によるデータ損失を防ぎます。 冗長性とアクセスの容易さのために、クラウドベースのバックアップ サービスの使用を検討してください。

監視とロギング

セキュリティ インシデントを迅速に特定して対応するには、効果的な監視とログ記録が不可欠です。

システム監視ツール

- 監視ツールの例: Nagios、Zabbix、Prometheus などのツールを使用して、VPS のパフォーマンスとセキュリティを監視します。 これらのツールは、CPU 使用率、メモリ使用率、ネットワーク トラフィックなどのさまざまなメトリックを追跡できます。

- アラートの設定: 異常または不審なアクティビティを通知するようにアラートを設定します。 これには、見慣れない IP アドレスからのログイン試行、リソース使用量の突然の急増、システム ファイルへの不正な変更などが含まれる可能性があります。

ログ管理

- ログを維持することの重要性: ログは、問題の診断やセキュリティ インシデントの調査に非常に役立つシステム アクティビティの記録を提供します。 すべての重要なサービスとアプリケーションに対してログ記録が有効になっていることを確認します。

- ログ管理用のツール: ELK スタック (Elasticsearch、Logstash、Kibana) などのツールを使用して、ログを収集、分析、視覚化します。 ログを定期的に確認して、異常や侵害の兆候を特定します。

- ログ保持ポリシー: ログ保持ポリシーを実装して、ログを適切な期間保持し、履歴データの必要性とストレージの制約のバランスをとります。 ログが安全に保管され、不正アクセスから保護されていることを確認します。

これらのデータ保護およびバックアップ戦略に従うことで、VPS の復元力を強化し、セキュリティ違反やその他のインシデントが発生した場合でもデータの安全性と回復性を確保できます。

ユーザー管理とアクセス制御

適切なユーザー管理とアクセス制御は、VPS セキュリティの重要な要素です。 許可されたユーザーのみがアクセスできるようにし、その権限が正しく管理されるようにすることで、不正アクセスやデータ侵害のリスクを大幅に軽減できます。

最小特権の原則

- 最小限のアクセス許可: タスクを実行するために必要な最小限のアクセス レベルをユーザーに割り当てます。 これにより、侵害されたアカウントによる潜在的な損害が軽減されます。

- 定期的なアクセス許可のレビュー: ユーザーのアクセス許可を定期的にレビューして、それらが適切であることを確認します。 不要になったユーザーの権限を削除または更新します。

セキュアアクセスポリシー

- 強力なパスワード ポリシー: 複雑で固有のパスワードを必要とする強力なパスワード ポリシーを適用します。 ユーザーがパスワードを安全に管理できるように、パスワード マネージャーの使用を推奨または義務付けます。

- アカウント ロックアウト ポリシー: ブルート フォース攻撃を防ぐためにアカウント ロックアウト ポリシーを実装します。 ログイン試行が一定回数失敗すると、アカウントをロックし、ユーザーまたは管理者に通知します。

- セッション タイムアウト: 一定期間非アクティブな状態が続いた後にユーザーをログアウトするようにセッション タイムアウトを構成します。 これは、無人のセッションからの不正アクセスを防ぐのに役立ちます。

多要素認証 (MFA)

- MFA を実装する: ユーザーが自分のアカウントにアクセスするために 2 つ以上の検証要素を提供することを要求することで、セキュリティ層を追加します。 これには、ユーザーが知っているもの (パスワード)、ユーザーが持っているもの (セキュリティ トークン)、またはユーザー自身のもの (生体認証) が含まれます。

- MFA ツール: Google Authenticator、Authy、YubiKey などのハードウェア トークンなどの MFA ツールとサービスを使用します。

アクセス制御リスト (ACL)

- 詳細なアクセス制御: ACL を使用して、どのユーザーまたはシステム プロセスが特定のリソースにアクセスできるかを定義します。 これにより、ユーザーの権限を細かく制御できます。

- ファイルとディレクトリのアクセス許可: ファイルとディレクトリのアクセス許可を慎重に構成して、承認されたユーザーのみが機密データにアクセスできるようにします。 これらの権限を管理するには、

chmod、chown、setfaclなどのツールを使用します。

ユーザーアカウント管理

- 別のユーザー アカウントを作成する: 日常の操作に root アカウントを使用することは避けてください。 さまざまなタスクに適切な権限を持つ個別のユーザー アカウントを作成します。

- 未使用のアカウントを無効にする: ユーザー アカウントを定期的に監査し、不要になったアカウントを無効にするか削除します。 これにより、攻撃者の潜在的な侵入ポイントの数が減少します。

- Sudo の使用: ユーザーが完全な root アクセスを必要とせずに管理タスクを実行できるように sudo を構成します。 これは

/etc/sudoersファイルを通じて管理できます。

安全なリモートアクセス

- リモート アクセス用の VPN : VPS にリモートでアクセスする場合、ユーザーは仮想プライベート ネットワーク (VPN) 経由で接続する必要があります。 これにより接続が暗号化され、セキュリティがさらに強化されます。

- SSH構成:

- ルート ログインを無効にする: SSH 設定ファイル (

/etc/ssh/sshd_config) でPermitRootLogin noを設定して、直接ルート ログインを防止します。 - デフォルトの SSH ポートの変更: 自動攻撃のリスクを軽減するために、デフォルトの SSH ポート (22) を非標準ポートに変更します。

- SSH キー認証: VPS にアクセスするためにパスワードの代わりに SSH キー認証を要求します。 キーが強力なパスフレーズで保護されていることを確認してください。

- ルート ログインを無効にする: SSH 設定ファイル (

堅牢なユーザー管理とアクセス制御手段を実装することで、VPS のセキュリティを大幅に強化し、許可されたユーザーのみがアクセスできるようにし、そのアクティビティが適切に監視および制御されるようにすることができます。

結論

VPS の保護は継続的なプロセスであり、細部への注意と積極的なアプローチが必要です。 このガイドで概説されているベスト プラクティスを実装することで、サーバーを幅広いセキュリティ脅威から保護し、データとアプリケーションの安全性を確保できます。

Codeless の共同創設者の 1 人として、私は WordPress と Web アプリケーションの開発に関する専門知識と、ホスティングとサーバーを効果的に管理した実績をもたらします。 知識の獲得に対する情熱と、新しいテクノロジーの構築とテストに対する熱意が、私を常に革新し、改善する原動力となっています。

専門知識:

ウェブ開発、

ウェブデザイン、

Linux システム管理、

SEO

経験:

Specular、Tower、Folie などの最も人気のある WordPress テーマの開発と設計による、Web 開発における 15 年の経験。

教育:

私は工学物理学の学位を取得し、材料科学とオプトエレクトロニクスの修士号を取得しています。

ツイッター、リンクトイン