ハッキングされた WordPress サイトを駆除し、セキュリティを強化する方法

公開: 2024-02-29最新のテクノロジーとセキュリティのベストプラクティスにもかかわらず、WordPress サイトがハッキングされる可能性は依然としてあります。 Web サイトを回復する方法がわからない場合、この問題は急速に悪化する可能性があります。

良いニュースは、攻撃の後でもすべての希望が失われるわけではないということです。 ホスティングプロバイダーに連絡し、ハッキングの原因を特定し、クリーンなバックアップを復元するなど、適切な手順を踏めば、多くの苦痛やフラストレーションを回避できます。

この投稿では、WordPress サイトに影響を与える最も一般的なタイプのハッキングを見ていきます。 次に、ハッキングされた WordPress サイトをクリーンアップする方法を示し、セキュリティを強化するための重要な方法をいくつか紹介します。

WordPress サイトに影響を与える一般的なタイプのハッキング

ハッキングされた WordPress サイトを駆除する方法を説明する前に、まず WordPress に影響を与える最も一般的なタイプの攻撃をいくつか見てみましょう。

1. マルウェアの注入

世界中の IT 意思決定者によると、マルウェアは最も懸念されるタイプのサイバー脅威であると評価されています。 この用語は、ランサムウェアやウイルスなど、Web サイトやコンピューターに問題を引き起こす可能性のあるあらゆる種類の有害なソフトウェアを表すために使用されます。

たとえば、このソフトウェアは、コンピュータ全体またはアカウント全体を乗っ取ったり、サイト上で行われるアクションを監視したり、機密情報 (個人情報や支払いの詳細など) を抽出したりする可能性があります。 また、さまざまな形で現れるため、見つけるのが難しい場合もあります。

ただし、通常、マルウェアをインストールまたはアクティブ化するには、何らかのアクションを実行する必要があります。 そのため、ファイルをダウンロードしたり、画像や PDF ドキュメントなどの電子メールの添付ファイルを開いたりすることがあります。

Web サイトからマルウェアを検出して削除するのは非常に難しい場合があります。 最善の策は、Jetpack Scan などのマルウェア スキャナーをインストールすることです。 ただし、サイトでマルウェアが発見された場合は、影響を受けるファイルを駆除するか、バックアップ ファイルのコピーに置き換える必要があります。

2. ブルートフォース攻撃

ブルート フォース攻撃は、ハッカーがブルート フォースを使用して Web サイトに不正にアクセスするときに発生します。 ハッカーは試行錯誤を繰り返しながら、成功するまで大量のパスワードとユーザー名の組み合わせを検討します。

これは、WordPress ハックの中でも最も洗練されていないタイプの 1 つです。 しかし、パスワードを解読するのにわずか数秒しかかからないため、依然として非常に人気があります (パスワードの長さと複雑さによって異なります)。

通常、ブルート フォース攻撃は、サイトに対して他の種類の攻撃を実行するために実行されます。 たとえば、ハッカーが侵入すると、マルウェアを配布したり、個人データを盗んだり、Web サイトのトラフィックを再ルーティングしたり、利益を上げるためにスパム広告を掲載したりする可能性があります。

幸いなことに、ログイン手順を強化することでブルート フォース攻撃の可能性を減らすことができます。 ログイン URL を変更し、2 要素認証を実装し、強力なパスワードを強制する場合があります。 さらに、Jetpack ブルート フォース保護などの自動ソリューションをいつでも使用できます。

3. SQLインジェクション

構造化照会言語 (SQL) インジェクションの目的は、WordPress データベースからデータを操作することです。 これは、SQL ステートメントを使用してデータベースをだまして望ましくないアクションを実行することで実現できます。 多くのハッキングと同様、この種の攻撃はさらなる被害につながる可能性があります。

たとえば、ハッカーがデータベースにアクセスすると、機密データが抽出されたり、情報が破損または変更されたり、認証がバイパスされたり、Web サイト上のすべてのデータが削除されたりする可能性があります。 データベースのテーブルやファイルにアクセスすると、ハッカーがこれらの場所にマルウェアを配布することもよくあります。

SQL インジェクションを防ぐには、データベースを保護する必要があります。 これは通常、データベースを最新の状態に維持して最新のセキュリティ更新にアクセスするなど、いくつかの簡単な作業で実現できます。 また、データベースのアクセス許可を制限して、ハッカーがアクセスした場合でも被害を軽減できるようにする必要があります。

4. クロスサイトスクリプティング (XSS)

クロスサイト スクリプティング (XSS) には、マルウェアと同様に、サイト上に配布される悪意のあるコードも含まれます。 ただし、この例では、訪問者がサイトにアクセスしたときにコードが訪問者のブラウザ内で実行されます。

通常、コードはコメント、フォーム フィールド、または自動的に実行されるスクリプトに挿入されます。 たとえば、ハッカーは WordPress ブログのコメントに悪意のある JavaScript を挿入する可能性があります。

XSS 攻撃の主な問題の 1 つは、通常、何か問題が発生した兆候がないことです。 さらに、このタイプの攻撃は訪問者の情報をターゲットにするため、Web サイトの評判を著しく損なう可能性があります。

XSS の防止は非常に技術的ですが、SSL 証明書などの暗号化プロトコルを実装することで、これらの攻撃を軽減できる可能性が高くなります。 こうすることで、ハッカーが情報にアクセスできたとしても、情報を読み取ることはできなくなります。

5. バックドア

バックドア攻撃は、通常の認証手順 (ユーザー名やパスワードなど) をバイパスして、サイトに不正にアクセスします。 この種の攻撃を実行するために、ハッカーは既存の脆弱性を悪用したり、悪意のあるソフトウェアをインストールしてエントリ ポイントを作成します。

攻撃者がサイトへの侵入経路を見つけると、情報を盗み、アクティビティを追跡し、システム全体を混乱させることができます。 残念ながら、効果的なバックドアは、うまく隠されていると、非常に長い間気付かれない可能性があります。

ハッカーがサイトにバックドアを作成するのを阻止する最善の方法は、Web アプリケーション ファイアウォール (WAF) をインストールしてすべての受信トラフィックを監視することです。 これをマルウェア スキャナーと組み合わせることで、同時に悪意のあるコンテンツをサイトから遠ざけることができます。

WordPress サイトがどのようにハッキングされるか

一般的なハッキングの種類についてもう少し理解できたところで、WordPress サイトがハッキングされるいくつかの方法を見てみましょう。

1. 古いコア、テーマ、プラグイン

WordPress を安全に保ちたい場合は、コア、テーマ、プラグインの更新が利用可能になったときに実行することが重要です。 これは、ほとんどのアップデートには、以前のバージョンで発見されたバグやセキュリティの脆弱性の修正が含まれているためです。

これらの脆弱性が広く知られると、ハッカーが悪用して Web サイトに侵入する可能性があります。 したがって、WordPress コアをテーマやプラグインとともにダッシュボードから更新することを常にお勧めします。 また、更新によってサイトが壊れることが心配な場合は、何か問題が発生した場合に Web サイトを復元するためのバックアップを作成できます。

2. 弱いパスワードとユーザー認証情報

パスワードが弱いほど、ハッカーが Web サイトにアクセスしやすくなります。 実際、数字や記号を使用したパスワードでも、長さが 7 文字未満であれば数秒で解読される可能性があります。

さらに、ほとんどのユーザーは、WordPress 管理者アカウントの強力なパスワードを優先する傾向があります。 ただし、Web ホスティング アカウント、FTP アカウント、MySQL データベース、電子メール アカウントに使用するパスワードを含め、すべてのパスワードを強力にすることが重要です。

当然のことながら、サイトを資格情報ベースの攻撃の影響を受けにくくする最も簡単な方法は、サイト全体で強力なパスワードを使用 (および強制) することです。 そしてもちろん、2 要素認証などの方法を使用してログイン手順全体を強化することもできます。

3. 脆弱なホスティング環境

ローカル Web サイトを運営していない限り、サイト ファイルはライブ サーバーに保存され、攻撃を受ける可能性があります。 利用可能なホスティングプロバイダーは数多くありますが、WordPress を優先し、安全な環境を提供するプロバイダーを選択することが重要です。

そのため、WAF、SSL 証明書、自動更新などの便利な機能を提供する、信頼できるホスティング プロバイダーを使用することが最善です。 さらに、予算に余裕がある場合は、通常、共有ホスティング環境ではなく、マネージド ホスティング プランまたは専用ホスティング プランを選択する方が安全です。

4. コーディングが不十分なテーマとプラグイン

テーマとプラグインを最新の状態に保つことの重要性についてはすでに説明しました。 ただし、テーマとプラグインは信頼できるソースからのみインストールするようにする必要もあります。

通常、サイトの新しいソフトウェアにアクセスする場合は、WordPress の公式ディレクトリ、または開発者の Web サイト (プレミアム ツールの場合) に従うのが最善です。 さらに、レビューをチェックして、実際のユーザーがセキュリティ上の問題に遭遇したかどうかを確認することを常にお勧めします。

5. 安全でないファイルのアップロード

多くの Web サイトでは、訪問者が履歴書や画像などのファイルをアップロードできます。 しかし、多くの WordPress ユーザーは、ファイルのアップロード機能が多くの重大な攻撃を実行するために使用される可能性があることに気づいていません。

たとえば、ハッカーはこの機能を使用して、リモートでコードを実行したり、HTTP リクエストによってトリガーされる可能性のある危険なサーバー側スクリプト ファイルをアップロードする可能性があります。

幸いなことに、コンテンツ タイプやファイル サイズなどのファイル制限を課すことで、安全でないファイルのアップロードを防ぐことができます。 さらに良いことに、ユーザー セッションを認証して、訪問者がサイトにファイルをアップロードする前にログインする必要があるようにすることもできます。

ハッキングされた WordPress サイトの一般的な兆候

次に、Web サイトに対する攻撃の最も一般的な兆候を見ていきます。

1. セキュリティプラグインからの通知

セキュリティ プラグインを使用すると、WordPress サイトがハッキングされたかどうかがすぐにわかります。 Jetpack Scan を使用すると、脅威や不審な動作が検出されたときにすぐに電子メール通知を受け取ります。

さらに良いことに、ダッシュボードにアクセスすると、直感的なインターフェイスにより、検出された問題を簡単に確認して理解できるようになります。 また、一部の問題はワンクリックで解決できる場合もあります。

スキャンは Jetpack サーバーで行われるため、サイトがダウンした場合でもサイトにアクセスできます。

Jetpack を WordPress セキュリティ プラグインとして使用することの最も良い点は、そもそもマルウェアを検出して削除する必要がなくなる可能性が低いことです。 24 時間年中無休の WAF、2 要素認証、ブルート フォース攻撃保護などの多くの保護対策のおかげで、ハッカーによるサイトへのアクセスははるかに困難になります。

2. 不審なファイル変更

WordPress ハッキングの最も一般的な兆候の 1 つは、特にコア WordPress ファイル (特にwp-contentフォルダー内) における不審なファイル変更です。 ハッカーは既存のファイルと似た名前の新しいファイルを作成する可能性があるため、これを見つけるのは難しい場合があります。

あるいは、独自のコードを内部に配置して、既存のコア ファイルを単純に変更する可能性もあります。 これを検出するのは難しいため、Web サイトのファイルとデータベースを監視するセキュリティ プラグインを使用することが重要です。 そうでない場合は、WordPress フォルダーを手動で確認して、悪意のあるファイルやスクリプトを特定する必要があります。

3. 馴染みのない管理者ユーザーまたは FTP アカウント

サイトでユーザー登録を有効にしている場合 (スパム対策保護を使用していない場合)、ハッカーがスパム ユーザー アカウントを簡単に作成できます。 この場合、通常はスパム アカウントを削除するだけで済みます。

ただし、サイトがユーザー登録を受け付けておらず、新しいユーザー アカウントが表示されている場合は、Web サイトがハッキングされている可能性があります。 新しいユーザーが管理者の場合、サイトのあらゆる部分に完全にアクセスできるようになるため、これは特に問題になります。

4. 悪意のあるリダイレクトとポップアップ

WordPress ハッキングのその他の一般的な兆候は、悪意のあるリダイレクトとポップアップです。 後者の場合、ハッカーは Web トラフィックを乗っ取り、スパム広告を表示して収益を上げようとします。

この種のポップアップは、ログインしているユーザーや Web サイトに直接アクセスするユーザーには表示されませんが、検索エンジンからサイトにアクセスしたユーザーには表示されます。 さらに悪いことに、これらの広告は新しいウィンドウで開くことが多く、長い間気付かれない可能性があります。

さらに、ハッカーは Web サイトのトラフィックをサードパーティの Web サイトに再ルーティングし、マルウェアを配布したり、その他のセキュリティ リスクを引き起こしたりする可能性があります。 通常、この種の攻撃は、ハッカーが悪用できるサイトのバックドアによって引き起こされます。

5. スパムサイトへのリンク

前のセクションで説明したように、データ インジェクションは WordPress のセキュリティ問題の最も一般的なタイプの 1 つです。 そして、ハッカーが (通常はバックドア経由で) サイトにアクセスすると、データベース内のファイルやテーブルを変更できるようになります。

これらのハッキングの中には、スパム Web サイトへのリンクが含まれており、WordPress フッターに追加されることがよくあります。 見つけたリンクを削除することもできますが、これでは問題の根本は解決されません。 代わりに、ハッカーが悪用できたバックドアを見つけて修正する必要があります。

6. 異常なトラフィックの急増

通常の Web トラフィックの変化は、WordPress ハッキングの明確な兆候であることがよくあります。 たとえば、トラフィックが突然減少した場合は、サイト上のマルウェアが訪問者をスパム Web サイトにリダイレクトしていることを意味している可能性があります。

一方、サーバーに大量のリクエストが殺到している場合は、ハッカーが分散型サービス拒否攻撃 (DDoS) を試みている可能性があります。 この場合、ハッカーは何百もの偽のリクエストでサーバーに負荷をかけ、Web サイトをクラッシュさせます。

7. Googleのブロックリストへの登録

Web トラフィックが減少するもう 1 つの理由は、Google のセーフ ブラウジング ツールが訪問者に Web サイトにアクセスしないよう警告していることである可能性があります。 実際、Google は、マルウェア、フィッシング リンク、スパムなどと思われる不正行為により、毎日約 10,000 の Web サイトをブロックリストに登録しています。

この場合、あなたのウェブサイトは Google インデックスから削除され、訪問者はあなたのウェブサイトを表示したり使用したりできなくなります。 これにより、サイトが信頼できず安全でないと思われるため、Web サイトの評判が損なわれる可能性があります。

セーフ ブラウジング ツールを使用して、サイトの安全性レポートを表示できます。 サイトをブロックリストから削除するには、問題に対処する必要があります。 その後、Google Search Console を使用してセキュリティ レビューをリクエストできます。

Jetpack Scan を使用してセキュリティ問題を検出する

WordPress サイトのハッキングを防ぐ最善の方法は、Jetpack Scan などの自動セキュリティ機能を使用することです。 こうすることで、マルウェアと脆弱性のスキャンを毎日取得し、問題が発見されるとすぐにアラートを受け取ることができます。 さらに、問題を解決し、ワンクリック修正にアクセスする方法に関するアドバイスも受け取ります。

Jetpack スキャンは、スタンドアロン機能として、または Jetpack プラグインを使用したセキュリティ プランの一部として利用できます。 Jetpack セキュリティは、Jetpack スキャンが含まれているだけでなく、リアルタイム バックアップ、スパム保護、二要素認証、ブルート フォース アタック保護、サイト上のすべてのアクションを追跡するための包括的な 30 日間のアクティビティ ログも含まれているため、最適なオプションです。

完全な Jetpack プラグインが必要ない場合は、Jetpack Protect プラグインの有料プランを選択すると、無料の毎日のマルウェア スキャン、インスタント アラート、ワンクリック修正への同様のアクセスが可能になります。 さらに、24 時間年中無休の WAF 保護も利用できます。

1. ハッキングのソースを特定する

ハッキングされた WordPress サイトをクリーンアップする方法を疑問に思っている場合、最初のステップはハッキングの原因を特定することです。 これを行う最も簡単な方法は、アクティビティ ログを参照することです (セキュリティ プラグインを提供している場合)。

たとえば、Jetpack Security を使用すると、30 日間のアクティビティ ログを取得して、サイト上のすべてのアクションを監視できます。 これには、新しいユーザー アカウントからファイルの変更までのすべてが含まれます。 つまり、リストされたすべてのアクションを確認し、疑わしいと思われるものをメモできるということです。

アクティビティ ログがない場合、またはサイトにアクセスできない場合は、サーバー エラー ログを確認することをお勧めします。 エラー ログにアクセスするには、WordPress でデバッグを有効にする必要があります。

WP Debugging などのプラグインを使用してこれを行うことができます。

または、FTP クライアント経由でwp-config.phpファイルを編集することもできます。 この例では、「以上です、編集を中止してください!」という行を見つけてください。 次に、次のコードを貼り付けます。

define( 'WP_DEBUG', true );

define( 'WP_DEBUG_LOG', true );エラー ログは通常debug.logと呼ばれ、 wp-contentフォルダー内にあります。 ここでは、サイトに記録されたすべてのエラー メッセージ、警告、通知を表示できます。

ただし、Web サイトのファイルを直接変更するのは非常にデリケートなプロセスであることに注意してください。 そのため、上級の WordPress ユーザーまたは開発者のみがこれを試みてください。 また、続行する前に、サイトの完全なバックアップを常に手元に用意しておく必要があります。

より簡単な代替方法として、Jetpack Scan などのマルウェア スキャナーをインストールして、サイト上のマルウェアを検出できます。

2. ホスティングプロバイダーに連絡します

ハッキングされた WordPress サイトを駆除する次のステップは、ホスティング プロバイダーに連絡することです。 これは、ホストがすでに認識している大きな問題がある可能性があるため、共有ホスティング プランを使用している場合に特に関係します。 さらに、ホスティングの種類によっては、サーバー エラー ログにアクセスできない場合があります。 したがって、この場合、ホストにこれを行うように依頼する必要があります。

3. クリーンなバックアップがある場合はそれを復元します。

良いニュースは、手元にバックアップがあれば、ハッキングされた WordPress サイトの修復がはるかに簡単になるということです。 ウェブサイトを以前のバージョンに簡単に戻すことができるからです。

当然のことながら、これを実行できるのは、Jetpack VaultPress Backup などのバックアップ プラグインを使用している場合のみです。

これは、データベース テーブル、コンテンツ、WooCommerce データを含むサイトのリアルタイムのクラウド バックアップを作成する洗練されたプラグインです。 情報を安全に保つためにバックアップも暗号化されます。 また、サイトが完全にダウンしている場合でも、サイトまたはモバイル アプリからワンクリック復元を行うことができます。

Jetpack → アクティビティ ログに移動し、フィルターを使用して特定の日付範囲またはイベントを検索するだけです。 次に、 「復元」をクリックします。 あるいは、 「Jetpack」→「バックアップ」→「アクション」→「この時点まで復元」に移動することもできます。

サイト全体を復元する場合は、すべてのボックスをオンのままにし、 [復元の確認] を選択します。 プロセスが完了すると、確認メッセージが表示されます。

4.ハッキングされたファイルをクリーンアップする

最後に、ハッキングされた WordPress サイトをクリーンアップする方法を知りたいのに、バックアップが手元にない場合は、対象のファイルをクリーンアップする必要があります。 ただし、ファイルを削除または編集するときに問題が発生した場合に備えて、始める前にサイトのバックアップを作成することが重要です。

セキュリティ プラグインまたはマルウェア スキャナーを使用している場合は、不審なファイルのリストを提供する可能性のあるレポートを確認できます。 たとえば、Jetpack Scan は、多くの一般的なエラーやハッキングをワンクリックで修正できます。

または、これを手動で行う場合は、新しい WordPress インストールをダウンロードし、コア ファイル内のコードを Web サイトのファイルと比較できます。 新しいファイルに合わないコードを見つけた場合は、削除してください。

あるいは、 「ダッシュボード」→「アップデート」に移動して、すべての WordPress ファイルを置き換えることもできます。 [バージョンを再インストール]ボタンをクリックします。

これにより、コンテンツ、プラグイン、画像が置き換えられたり削除されたりすることはありません。 WordPress の核となるファイルを置き換えるだけです。

さらに、影響を受けるファイルが WordPress テーマ内にある場合は、テーマをアンインストールしてから、新しいバージョンをインストールしてください。 感染したプラグイン ファイルについても同様です。

ハッキングされたサイトを駆除した後にセキュリティを強化する

ハッキングされた WordPress サイトをクリーンアップする方法がわかったので、クリーンアップ後にセキュリティを強化するいくつかの方法を実行してみましょう。 こうすることで、将来のハッキングから Web サイトをより適切に保護できます。

1. セキュリティとバックアップのプラグインをインストールする

WordPress サイトの保護を拡張する最も簡単な方法は、セキュリティとバックアップのプラグインをインストールすることです。 これにより、大部分の脅威から保護されるだけでなく、すり抜けてしまう問題のほとんどを解決するソリューションも提供されます。

最高の WordPress セキュリティ プラグインは、WAF、毎日のスキャン、アクティビティ ログ、ログイン保護などのさまざまな予防策を提供します。 また、推奨されるアクションやワンクリック修正などのフォローアップ ケアを含む Jetpack セキュリティなどのオプションもあります。

さらに良いことに、Jetpack Security には高度な Jetpack VaultPress Backup プラグインが含まれているため、別のサービスをインストールする必要はありません。 このようにして、手元にあるすべてのファイルとデータベース テーブルのリアルタイム コピーを作成できます。 さらに、ワンクリックで特定の要素またはサイト全体を復元できます。

2. すべてのパスワードをリセットします

WordPress Web サイトがハッキングされた場合、パスワードが漏洩している可能性が高くなります。 したがって、管理者アカウント、ホスティング アカウント、FTP アカウント、電子メール アカウント、データベースのパスワードを含むすべてのパスワードをリセットする必要があります。

ログイン手順を強化するには、大文字、小文字、数字、特殊文字で構成される非常に強力なパスワードを使用することが最善です。 さらに、パスワードはできるだけ長くするようにしてください。 自分で強力なパスワードを思いつくことができない場合は、いつでもパスワード ジェネレーターを使用できます。

3. 強力なパスワード ポリシーを実装する

パスワードをリセットすると便利ですが、サイト全体に強力なパスワード ポリシーを実装して、すべてのユーザー アカウントを保護することもできます。 これには、弱いパスワードの危険性についてユーザーを教育することが含まれる場合があります。

これを念頭に置いて、新しいユーザーがサイトに登録するときに、ウェルカム メールにこの情報を含めることをお勧めします。 または、パスワード ポリシー マネージャーなどのプラグインを使用して強力なパスワードを強制することもできます。

このようにして、すべてのパスワードのパスワード強度を監視できます。 また、ユーザーに既存のパスワードの変更を要求し、自動有効期限を有効にして資格情報の定期的な更新を要求することもできます。

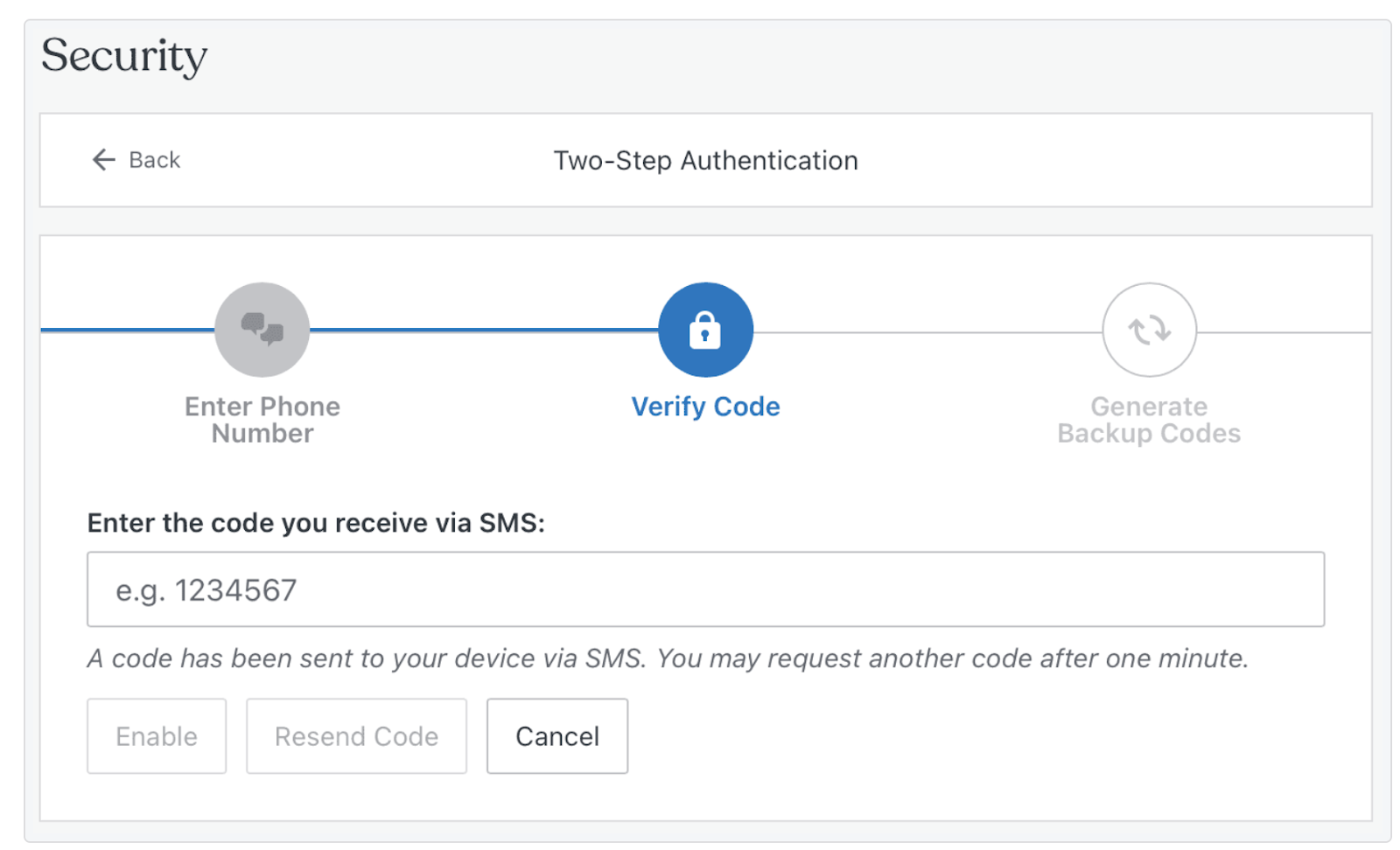

4. Jetpack で 2 要素認証 (2FA) をセットアップする

強力なパスワードを使用すると、ハッカーがサイトにアクセスすることが困難になりますが、さらに一歩進んで 2 要素認証を実装することもできます。 このようにすると、ユーザーが正常にログインするには、強力なパスワードに加えて 2 番目のキーが必要になります。

通常、2 番目のキーは、電子メール アカウントまたは携帯電話番号に送信される確認コードです。 幸いなことに、Jetpack などのセキュリティ プラグインをすでに使用している場合は、ダッシュボード内でこれを直接有効にすることができます。

Jetpack → 設定 → セキュリティに移動するだけです。 WordPress.com ログインセクションを見つけ、トグル ボタンを使用して、ユーザーが WordPress.com アカウントを使用してサイトにログインできるようにします。 次に、下のトグルを使用して、アカウントに 2 要素認証の使用を要求します。

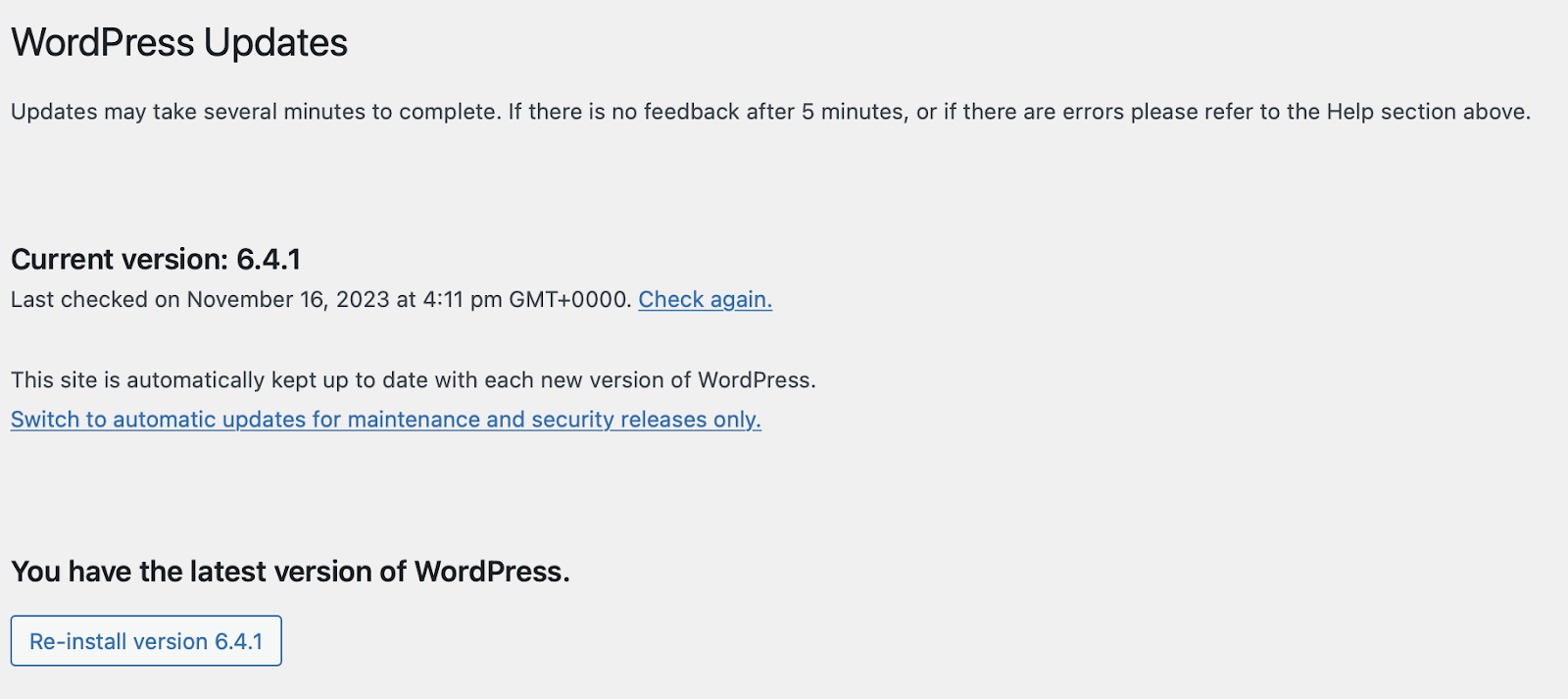

5. WordPress ソフトウェアを最新の状態に保つ

WordPress のセキュリティを強化する最も簡単な方法の 1 つは、コアの WordPress ソフトウェア (テーマやプラグインも同様) を定期的に更新することです。 これにより、最新のセキュリティ パッチにアクセスできるようになります。 さらに、サイトのバックドア攻撃に対する耐性も強化されます。

最新バージョンの WordPress を実行していることを確認するには、 「ダッシュボード」→「アップデート」に移動します。 ここの下には、更新が利用可能なプラグインとテーマも表示されます。 関連するオプションを選択し、 「更新」をクリックするだけです。

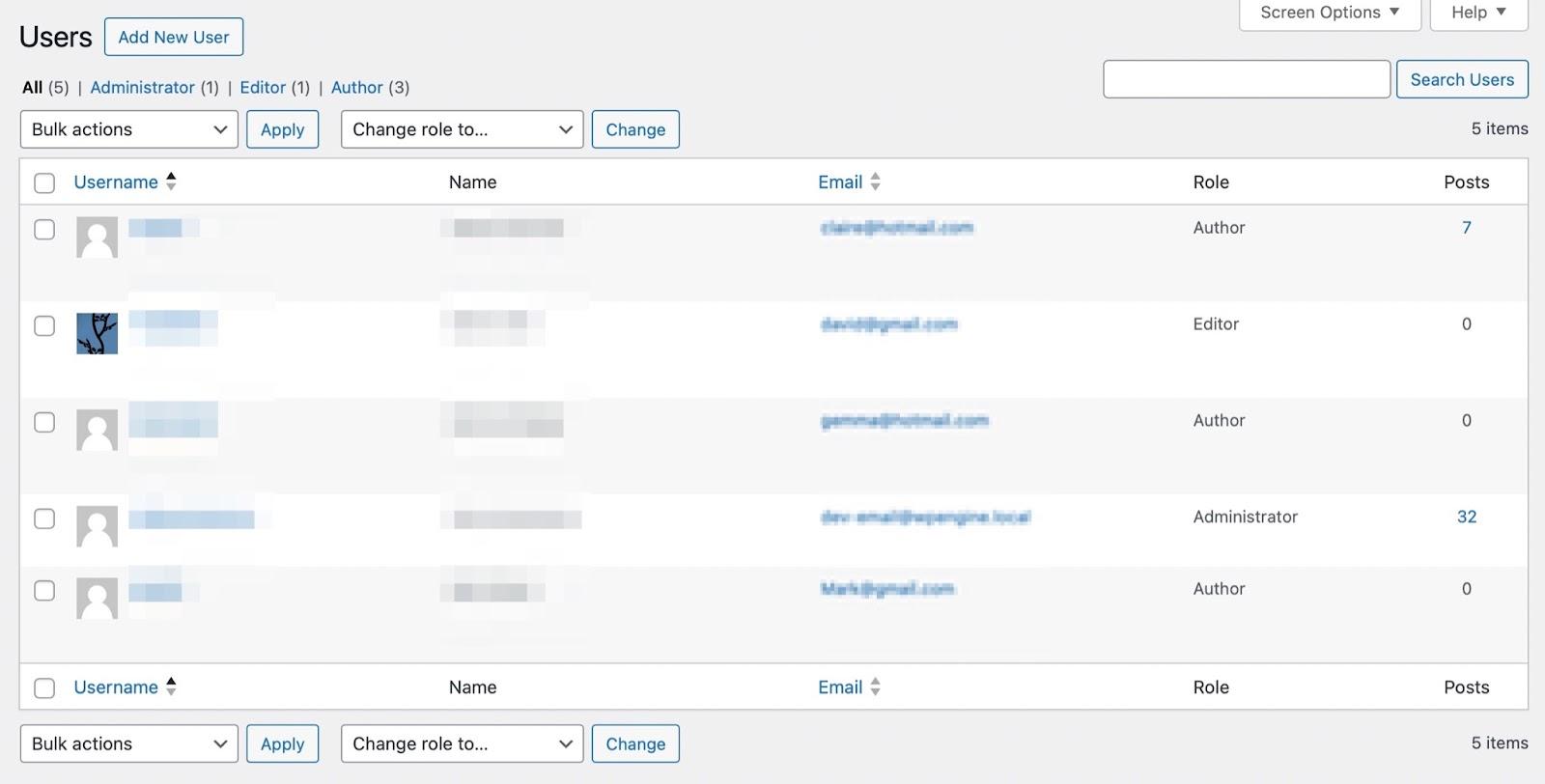

6. ユーザーアカウントを監査する

適切なユーザーが Web サイトに適切なレベルのアクセス権を持っていることを確認することが重要です。 これを決定するには、Web サイト上の各新しいユーザーにユーザー ロールを割り当てる必要があります。 これにより、各登録者に特定の権限と特権が付与されます。

ただし、ユーザー アカウントを定期的に監査して、設定が Web サイトの現在の状態を反映していることを確認することをお勧めします。 たとえば、スタッフ メンバーが退職したときにユーザーを削除するのを忘れる可能性があります。

WordPress ダッシュボード内の「ユーザー」→「すべてのユーザー」に移動すると、すべてのユーザーの役割を表示できます。 ページの上部には、作成者、寄稿者、編集者などのユーザーの役割に応じてアカウントを表示できるリンクが表示されます。

原則として、各サイトには 1 人の管理者のみが存在する必要があります。 新しい管理者アカウントが表示された場合は、ハッキングの兆候である可能性があります。 さらに、ユーザーが絶対に必要なアクションのみを実行できるように、最小特権の原則に基づいて動作することが最善です。

7. 安全でないリスト (Google または McAfee) からサイトを削除します。

Web サイトが WordPress ハッキングの被害にあった場合、Google や McAfee などの検索エンジンによってブロックリストに登録されていることがわかります。 感染したファイルを駆除した(またはサイトを復元した)後でも、警告が表示される可能性があります。

この場合、サイトを安全でないリストから削除するには、セキュリティ審査をリクエストする必要があります。 これは、Google Search Console を使用して行うことができます。 また、McAfee に異議申し立てを送信することもできます。

Jetpack Security を使用してサイトのハッキングを防ぐ方法

すでに説明したように、Web サイトのハッキングを防ぐ最善の方法は、Jetpack Security のような完全なセキュリティ ソリューションをインストールすることです。

このツールを使い始めるには、まず Jetpack プラグインをインストールしてアクティブ化します。 その後、セキュリティ プランまたはコンプリート プランを選択し、チェックアウトに進むだけです。 サイトの URL を入力して続行します。 Jetpack に接続するアカウントの管理者の資格情報も入力する必要があります。

Jetpack が正常にセットアップされると、チェックアウト プロセスを完了できるようになります。 その後、セットアップ チェックリストで推奨される機能を有効にすることができます。 または、ダッシュボードに戻って、後日設定を構成します。

よくある質問

このセクションでは、ハッキングされた WordPress サイトのクリーニングとセキュリティ保護に関して最もよくある質問のいくつかを取り上げます。

私の WordPress サイトがハッキングされたことを確認するにはどうすればよいですか?

WordPress サイトがハッキングされたことを知る最善の方法は、セキュリティ プラグインを調べることです。 Jetpack のような高品質のプラグインを使用すると、脅威が検出されたときにすぐに電子メール通知を受け取ります。

ただし、注意すべきハッキングの一般的な兆候が他にもいくつかあります。 たとえば、見慣れないユーザー アカウントや FTP アカウントが見つかる可能性があります。

さらに、サードパーティの Web サイトへの新しいリンクや、重要な WordPress ファイルへの不審な変更が存在する可能性があります。 また、Web サイトがハッキングされた場合は、Google や McAfee のブロックリストに登録される可能性があります。

WordPress サイトでマルウェアをスキャンするにはどうすればよいですか?

マルウェアはオンラインの脅威の中で最も懸念されるものの 1 つであり、特定するのが非常に難しい場合があります。 幸いなことに、Jetpack Scan などのシンプルなスキャン ツールを使用すると、サイトの脆弱性やマルウェアが自動的に確認され、問題が検出された場合は即座に警告が表示されます。

さらに、ほとんどの問題に対するワンクリック修正と、悪意のあるトラフィックをブロックする 24 時間年中無休の WAF が付属しており、最初から脅威を軽減します。

WordPress サイトを定期的にバックアップすることが重要なのはなぜですか?

WordPress サイトがハッキングされても、バックアップがあれば世界の終わりではありません。 そうしないと、悪意のあるコードがないかすべての Web サイト ファイルを手動で確認する必要があるため、さらに多くの問題が発生する可能性があります。 次に、破損したファイルをクリーンなファイルに置き換える必要がありますが、これには時間がかかり、エラーが発生しやすくなります。

ただし、Jetpack VaultPress Backup のようなツールを使用すると、Web サイトをすぐに以前のバージョンに戻すことができます。 Web サイトを復元したい正確な時点を選択できます。 さらに、Web サイト全体を復元するか、特定のファイルを選択するかを選択できます。

WordPress サイトをバックアップする最良の方法は何ですか?

Web サイトをバックアップする最も簡単な方法は、Jetpack VaultPress Backup などの自動プラグインをインストールすることです。 このようにして、Web サイトのファイル、データベース テーブル、顧客データと注文データを保護できます。

バックアップはクラウドに保存されるため、サーバーがクラッシュしてもバックアップはそのまま残ります。 さらに、復元プロセスは非常に簡単で、ワンクリックでサイトを復元するオプションもあります。 さらに、これをダッシュボードから直接行うことも、Jetpack モバイル アプリを使用することもできます。

Web アプリケーション ファイアウォール (WAF) とは何ですか? WordPress のセキュリティはどのように向上しますか?

Web アプリケーション ファイアウォール (WAF) は、サイトに実装できる最も高度な予防セキュリティ対策の 1 つです。 WAF は、すべての受信 Web トラフィックを監視することで機能します。 その後、疑わしいとみなした IP アドレスをブロックします。

Jetpack セキュリティでサイトを保護することを選択した場合は、24 時間年中無休の保護のための WAF にアクセスできるようになります。

Jetpack Security はハッキングの試みを特定し、軽減するのにどのように役立ちますか?

Jetpack Security を使用すると、WordPress のセキュリティに関して完全な安心感を得ることができます。 リアルタイムのバックアップにアクセスできるため、サイトで何か問題が発生した場合でも、すぐに以前のバージョンに復元できます。

Jetpack は、Akismet を使用してコメントおよびフォームのスパム保護を提供します。 さらに、サイト上のあらゆるアクションを監視できる 30 日間のアクティビティ ログも取得できます。 これは、エラーやその他のセキュリティ上の問題を特定する場合に特に役立ちます。

さらに、マルウェア スキャンと WAF も利用できます。 さらに、サイトで問題が検出された場合は、すぐに通知されます。 また、ダッシュボードを通じて、ワンクリックで修正や専門家によるセキュリティに関する推奨事項にアクセスできるようになります。

Jetpack セキュリティ: WordPress ハッキングに対するシールド

WordPress サイトがハッキングされたことに気づいたとき、パニックに陥るのは簡単です。 これは、Web サイトを回復する方法がわからない場合に特に当てはまります。 しかし、サイトをクリーンにしてハッキングを防ぐ方法を知っていれば、状況のストレスははるかに軽減されます。

バックアップを使用してサイトを復元したら (またはハッキングされたファイルをクリーンアップしたら)、セキュリティ プラグインをインストールしてすべてのパスワードをリセットできます。 次に、ユーザー アカウントを監査し、2 要素認証を設定し、すべてのブロックリストからサイトを削除することが重要です。

ただし、完全な安心感を得るには、Jetpack Security のようなオールインワンのセキュリティ プラグインをインストールすることをお勧めします。 これにより、30 日間のアクティビティ ログ、完全なコメントとフォームのスパム保護、リアルタイム バックアップ、ブルート フォース アタック保護、Web アプリケーション ファイアウォールなどにアクセスできるようになります。 WordPress サイトを保護するために今すぐ始めましょう!