Sicurezza VPS: migliori pratiche e consigli

Pubblicato: 2024-08-02Un Virtual Private Server (VPS) fornisce un ambiente informatico virtualizzato, offrendo la potenza e il controllo di un server dedicato a una frazione del costo. L'hosting VPS è una scelta popolare per aziende e sviluppatori che necessitano di maggiore flessibilità e risorse rispetto a quelle fornite dall'hosting condiviso. Tuttavia, con questa maggiore potenza arriva la responsabilità fondamentale di proteggere il server da potenziali minacce.

Proteggere un VPS è fondamentale perché è spesso preso di mira dai criminali informatici che cercano di sfruttare le vulnerabilità per il furto di dati, la distribuzione di malware o il dirottamento dei server. Le minacce alla sicurezza più comuni includono attacchi di forza bruta, infezioni malware, accesso non autorizzato e attacchi Denial of Service (DoS). Queste minacce possono portare a violazioni dei dati, interruzioni del servizio e perdite finanziarie significative.

Comprendere e implementare solide misure di sicurezza è essenziale per proteggere il tuo VPS. Questa guida fornirà consigli pratici su come ridurre al minimo la superficie di attacco, configurare meccanismi di autenticazione forti, gestire i firewall e altro ancora. Seguendo queste migliori pratiche, puoi migliorare in modo significativo la sicurezza del tuo VPS e salvaguardare i tuoi dati e le tue applicazioni da attività dannose.

Migliori pratiche per proteggere il tuo VPS

Proteggere il tuo VPS implica l'implementazione di una serie di migliori pratiche progettate per proteggere il tuo server da potenziali minacce. Ecco alcuni passaggi essenziali per garantire che il tuo VPS rimanga sicuro:

Aggiornamenti regolari e gestione delle patch

- Importanza degli aggiornamenti : mantenere aggiornato il software è uno dei modi più semplici ma efficaci per proteggere il tuo VPS. Gli aggiornamenti spesso includono patch per le vulnerabilità della sicurezza che gli aggressori potrebbero sfruttare.

- Aggiornamenti automatizzati e manuali : valuta la possibilità di abilitare gli aggiornamenti automatizzati per le patch di sicurezza critiche. Potrebbe essere preferibile un approccio manuale per altri aggiornamenti per garantire compatibilità e stabilità.

Meccanismi di autenticazione forti

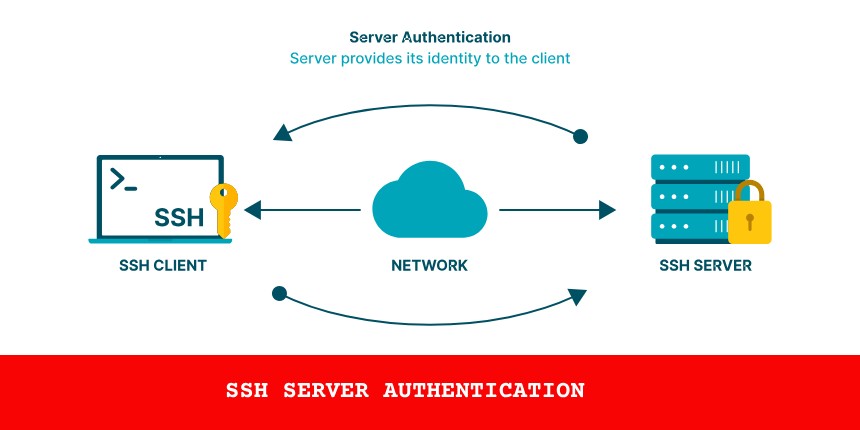

- Chiavi SSH : utilizza le chiavi SSH invece delle password per accedere al tuo VPS. Le chiavi SSH forniscono un livello di sicurezza più elevato perché non sono suscettibili agli attacchi di forza bruta.

- Autenticazione a due fattori (2FA) : implementa la 2FA per aggiungere un ulteriore livello di sicurezza. Anche se la tua password è compromessa, 2FA può impedire l'accesso non autorizzato.

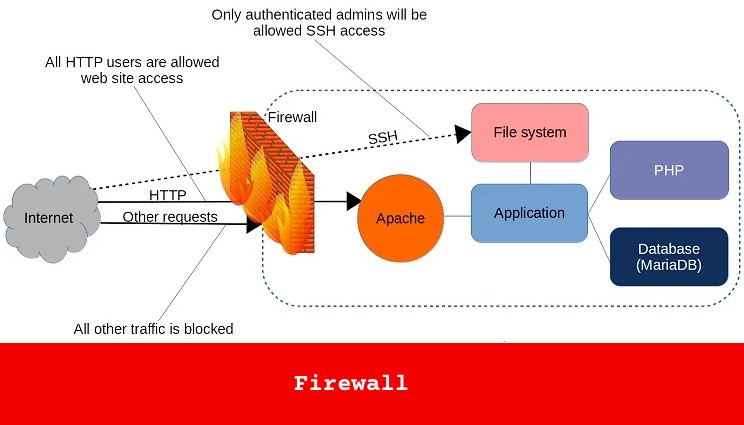

Configurazione del firewall

- Impostazione di un firewall : un firewall è la prima linea di difesa contro l'accesso non autorizzato. Configura il tuo firewall per consentire solo il traffico necessario da e verso il tuo VPS. (Puoi usare Linux iptables o ufw – Uncomplicated Firewall)

- Regole comuni del firewall : implementa regole per bloccare tutto il traffico in entrata per impostazione predefinita e consentire solo porte e indirizzi IP specifici necessari per le tue applicazioni.

Sistemi di rilevamento delle intrusioni (IDS)

- Tipi di IDS : gli IDS basati su rete monitorano il traffico di rete per rilevare attività sospette, mentre gli IDS basati su host si concentrano sul monitoraggio del sistema stesso.

- Implementazione e monitoraggio : distribuisci un IDS per monitorare continuamente i segnali di intrusione del tuo VPS. Esaminare regolarmente gli avvisi e i registri IDS per rispondere tempestivamente a potenziali minacce.

Protezione dei dati e strategie di backup

Proteggere i tuoi dati e garantire la possibilità di recuperare da qualsiasi incidente sono aspetti critici della sicurezza VPS. Ecco alcune strategie per salvaguardare i tuoi dati:

Crittografia

- Importanza della crittografia : la crittografia dei dati sia inattivi che in transito è essenziale per proteggere le informazioni sensibili da accessi non autorizzati. La crittografia garantisce che anche se i dati vengono intercettati o vi si accede senza autorizzazione, rimangono illeggibili.

- Strumenti e metodi :

- Dati inattivi : utilizza strumenti di crittografia dell'intero disco come LUKS (Linux Unified Key Setup) per crittografare l'intero dispositivo di archiviazione. Per i database, prendere in considerazione l'utilizzo delle funzionalità di crittografia integrate fornite dal sistema di gestione del database.

- Dati in transito : implementa certificati SSL/TLS per crittografare i dati trasmessi sulle reti. Strumenti come Let's Encrypt forniscono certificati SSL/TLS gratuiti per proteggere il traffico web.

Backup regolari

- Pianificazione dei backup : stabilire una pianificazione di backup regolare per garantire che venga eseguito frequentemente il backup di tutti i dati critici. A seconda della natura dei tuoi dati, potresti scegliere backup giornalieri, settimanali o anche in tempo reale.

- Strategie di backup :

- Backup completi : esegui periodicamente backup completi dell'intero sistema, che catturano tutti i dati e le configurazioni.

- Backup incrementali : utilizza i backup incrementali per salvare solo le modifiche apportate dall'ultimo backup. Questo approccio riduce i requisiti di archiviazione e accelera il processo di backup.

- Backup differenziali : simili ai backup incrementali, i backup differenziali salvano le modifiche apportate dall'ultimo backup completo, fornendo un equilibrio tra velocità e complessità del ripristino dei dati.

- Archiviazione sicura dei backup : archivia i backup in un luogo sicuro, fuori sede, per proteggerli dalla perdita di dati dovuta a danni fisici, furto o altri incidenti locali. Prendi in considerazione l'utilizzo di servizi di backup basati su cloud per ridondanza e facilità di accesso.

Monitoraggio e registrazione

Un monitoraggio e una registrazione efficaci sono fondamentali per identificare e rispondere tempestivamente agli incidenti di sicurezza.

Strumenti di monitoraggio del sistema

- Esempi di strumenti di monitoraggio : utilizza strumenti come Nagios, Zabbix o Prometheus per monitorare le prestazioni e la sicurezza del tuo VPS. Questi strumenti possono tenere traccia di vari parametri, come l'utilizzo della CPU, l'utilizzo della memoria e il traffico di rete.

- Impostazione degli avvisi : configura gli avvisi per avvisarti di qualsiasi attività insolita o sospetta. Ciò potrebbe includere tentativi di accesso da indirizzi IP sconosciuti, picchi improvvisi nell'utilizzo delle risorse o modifiche non autorizzate ai file di sistema.

Gestione dei registri

- Importanza della conservazione dei registri : i registri forniscono una registrazione dell'attività del sistema che può essere preziosa per diagnosticare problemi e indagare sugli incidenti di sicurezza. Assicurarsi che la registrazione sia abilitata per tutti i servizi e le applicazioni critici.

- Strumenti per la gestione dei log : utilizza strumenti come ELK Stack (Elasticsearch, Logstash, Kibana) per raccogliere, analizzare e visualizzare i log. Esaminare regolarmente i registri per identificare eventuali anomalie o segni di compromissione.

- Policy di conservazione dei log : implementa policy di conservazione dei log per conservare i log per una durata adeguata, bilanciando la necessità di dati storici con i vincoli di archiviazione. Garantire che i registri siano archiviati in modo sicuro e protetti da accessi non autorizzati.

Seguendo queste strategie di protezione e backup dei dati, puoi migliorare la resilienza del tuo VPS, garantendo che i tuoi dati rimangano sicuri e recuperabili in caso di violazione della sicurezza o altri incidenti.

Gestione utenti e controllo accessi

La corretta gestione degli utenti e il controllo degli accessi sono componenti vitali della sicurezza VPS. Garantire che solo gli utenti autorizzati abbiano accesso e che le loro autorizzazioni siano gestite correttamente può ridurre significativamente il rischio di accessi non autorizzati e violazioni dei dati.

Principio del privilegio minimo

- Autorizzazioni minime : assegna agli utenti il livello minimo di accesso richiesto per eseguire le loro attività. Ciò riduce il potenziale danno derivante da account compromessi.

- Revisioni regolari delle autorizzazioni : rivedere periodicamente le autorizzazioni degli utenti per assicurarsi che siano ancora appropriate. Rimuovi o aggiorna le autorizzazioni per gli utenti che non ne hanno più bisogno.

Politiche di accesso sicuro

- Politiche relative alle password complesse : applica politiche relative alle password complesse che richiedono password complesse e univoche. Incoraggiare o imporre l'uso di gestori di password per aiutare gli utenti a gestire le proprie password in modo sicuro.

- Politiche di blocco dell'account : implementa politiche di blocco dell'account per prevenire attacchi di forza bruta. Dopo un certo numero di tentativi di accesso non riusciti, blocca l'account e avvisa l'utente o un amministratore.

- Timeout della sessione : configura i timeout della sessione per disconnettere gli utenti dopo un periodo di inattività. Ciò aiuta a prevenire l'accesso non autorizzato da sessioni non presidiate.

Autenticazione a più fattori (MFA)

- Implementa l'AMF : aggiungi un ulteriore livello di sicurezza richiedendo agli utenti di fornire due o più fattori di verifica per accedere ai propri account. Ciò può includere qualcosa che conoscono (password), qualcosa che hanno (token di sicurezza) o qualcosa che sono (verifica biometrica).

- Strumenti MFA : utilizza strumenti e servizi MFA come Google Authenticator, Authy o token hardware come YubiKey.

Elenchi di controllo degli accessi (ACL)

- Controllo granulare degli accessi : utilizza gli ACL per definire quali utenti o processi di sistema possono accedere a risorse specifiche. Ciò consente un controllo preciso sulle autorizzazioni dell'utente.

- Autorizzazioni per file e directory : configura attentamente le autorizzazioni per file e directory per garantire che i dati sensibili siano accessibili solo agli utenti autorizzati. Utilizza strumenti come

chmod,chownesetfaclper gestire queste autorizzazioni.

Gestione dell'account utente

- Crea account utente separati : evita di utilizzare l'account root per le operazioni quotidiane. Crea account utente separati con privilegi appropriati per attività diverse.

- Disabilita account inutilizzati : controlla regolarmente gli account utente e disabilita o rimuovi gli account che non sono più necessari. Ciò riduce il numero di potenziali punti di ingresso per gli aggressori.

- Uso di Sudo : configura sudo per consentire agli utenti di eseguire attività amministrative senza bisogno dell'accesso root completo. Questo può essere gestito tramite il file

/etc/sudoers.

Accesso remoto sicuro

- VPN per accesso remoto : richiede agli utenti di connettersi tramite una rete privata virtuale (VPN) quando accedono al VPS da remoto. Ciò crittografa la connessione e aggiunge un ulteriore livello di sicurezza.

- Configurazione SSH :

- Disabilita accesso root : impedisce l'accesso root diretto impostando

PermitRootLogin nonel file di configurazione SSH (/etc/ssh/sshd_config). - Modifica porta SSH predefinita : modifica la porta SSH predefinita (22) in una porta non standard per ridurre il rischio di attacchi automatizzati.

- Autenticazione con chiave SSH : richiede l'autenticazione con chiave SSH invece delle password per l'accesso al VPS. Assicurati che le chiavi siano protette con passphrase complesse.

- Disabilita accesso root : impedisce l'accesso root diretto impostando

Implementando solide misure di gestione degli utenti e di controllo degli accessi, puoi migliorare in modo significativo la sicurezza del tuo VPS, garantendo che solo gli utenti autorizzati abbiano accesso e che le loro attività siano adeguatamente monitorate e controllate.

Conclusione

Proteggere il tuo VPS è un processo continuo che richiede attenzione ai dettagli e un approccio proattivo. Implementando le migliori pratiche descritte in questa guida, puoi proteggere il tuo server da un'ampia gamma di minacce alla sicurezza e garantire che i tuoi dati e le tue applicazioni rimangano al sicuro.

Come uno dei co-fondatori di Codeless, metto a disposizione la mia esperienza nello sviluppo di WordPress e applicazioni web, nonché un track record nella gestione efficace di hosting e server. La mia passione per l'acquisizione di conoscenze e il mio entusiasmo per la costruzione e la sperimentazione di nuove tecnologie mi spingono a innovare e migliorare costantemente.

Competenza:

Sviluppo web,

Web design,

Amministrazione del sistema Linux,

SEO

Esperienza:

15 anni di esperienza nello sviluppo Web sviluppando e progettando alcuni dei temi WordPress più popolari come Specular, Tower e Folie.

Formazione scolastica:

Ho una laurea in Ingegneria Fisica e un Master in Scienza dei Materiali e Optoelettronica.

Twitter, Linkedin