Apa itu SQL Injection dalam Keamanan Siber? Cara Mencegah Serangan SQLi

Diterbitkan: 2024-06-20Injeksi SQL (SQLi) adalah ketika peretas memasukkan kode berbahaya ke dalam database untuk mengakses informasi sensitif seperti detail pribadi atau data kartu kredit. Sayangnya, ini adalah salah satu ancaman paling umum di web. Jadi jika Anda adalah pemilik situs web, Anda pasti ingin membiasakan diri dengan pencegahan injeksi SQL.

Setelah Anda mempelajari berbagai jenis serangan SQLi dan target umumnya, Anda akan lebih siap untuk melindungi situs Anda dari serangan tersebut. Anda mungkin memutuskan untuk menerapkan validasi masukan, menerapkan firewall aplikasi web, atau menjalankan pemindai kerentanan.

Dalam postingan ini, kami akan membahas semua yang perlu Anda ketahui tentang injeksi SQL dalam keamanan siber. Kita akan mulai dengan menjawab, “Apa itu injeksi SQL?”, dan pertanyaan lain tentang jenis serangan dan target yang paling umum. Lalu, kita akan melihat beberapa potensi risiko dan dampak serangan SQLi. Terakhir, kami akan menunjukkan cara mencegah injeksi SQL.

Apa itu injeksi SQL?

Untuk memahami dasar-dasar serangan cyber yang umum ini, pertama-tama Anda harus memiliki pengetahuan tentang Structured Query Language (SQL). Ini adalah bahasa pemrograman yang digunakan dalam aplikasi web dan database. Ini memungkinkan Anda mengakses, mengelola, dan memanipulasi data terstruktur atau relasional. Tabel data SQL terdiri dari kolom dan baris sederhana.

Anda dapat menggunakan kueri atau “perintah” SQL untuk mengubah, menambah, atau menghapus informasi. Alternatifnya, Anda cukup mengekstrak kumpulan data untuk dianalisis.

Katakanlah Anda memiliki database SQL tentang gaji instruktur dan ingin mendapatkan gambaran luas tentang perbandingan pendapatan ini. Dalam hal ini, Anda mungkin menggunakan kueri SQL ini:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Ini meminta database Anda untuk mengembalikan nama masing-masing instruktur, gaji mereka, dan nilai angka yang menunjukkan berapa banyak orang yang berpenghasilan lebih dari profesor tertentu yang terdaftar.

Injeksi SQL terjadi ketika peretas memasukkan kode berbahaya ke dalam aplikasi atau database Anda untuk mengganggunya. Dalam banyak kasus, tujuannya adalah untuk mengakses informasi tersembunyi atau melewati mekanisme otentikasi.

Peretas mungkin dapat mengubah atau menghapus informasi di tabel data Anda. Serangan injeksi SQL yang lebih parah dapat merusak server atau infrastruktur dasar situs web Anda. Jika penyerang membebani database Anda dengan kueri SQL yang berlebihan, ini adalah variasi dari serangan penolakan layanan terdistribusi (DDoS).

Berbagai jenis serangan injeksi SQL

Ada tiga jenis serangan injeksi SQL. Mari kita lihat lebih dekat.

SQLi dalam pita

Serangan SQLi in-band (juga disebut sebagai SQLi “klasik”) biasanya paling mudah dideteksi dan dieksploitasi. Dalam skenario ini, peretas hanya menggunakan satu saluran komunikasi untuk mendapatkan respons langsung.

Dengan kata lain, mereka menggunakan media yang sama untuk melancarkan serangan dan mengambil hasilnya. Salah satu contoh umum dari hal ini adalah serangan yang dilakukan pada halaman web.

Dua variasi utama SQLi in-band adalah:

- Serangan injeksi SQL berbasis kesalahan . Ini adalah saat peretas memasukkan pertanyaan berbahaya ke dalam database untuk secara sengaja memicu pesan kesalahan. Ketika ini terjadi, pesan kesalahan yang dihasilkan mengungkapkan informasi sensitif yang memungkinkan mereka melakukan serangan lebih lanjut dan menghitung database.

- Serangan injeksi SQL berbasis serikat pekerja . Dalam hal ini, penyerang menggunakan operator UNION untuk menarik data dari lebih dari satu tabel. Hasilnya akan menampilkan setidaknya satu kumpulan data yang sah sekaligus menampilkan tabel data yang harus disembunyikan.

Seperti yang kami sebutkan, ini adalah beberapa jenis serangan SQLi yang paling umum.

SQLi buta

Bentuk injeksi SQL lain yang lebih canggih dan terselubung adalah serangan SQLi buta. Ini juga disebut "SQLi inferensial".

Dengan jenis serangan cyber ini, peretas memasukkan kode berbahaya ke dalam aplikasi web, namun tidak dapat melihat hasilnya secara langsung (seperti pada SQLi klasik). Itu berarti mereka bekerja “secara membabi buta”, sesuai dengan namanya.

Untuk mengungkap data yang diinginkan, peretas kemudian dapat mengirimkan kueri SQL yang mengungkapkan informasi sensitif berdasarkan penundaan waktu atau perilaku Boolean.

Dengan SQLi buta berbasis waktu, kueri berbahaya memaksa database menunggu selama jangka waktu tertentu sebelum dapat merespons. Peretas kemudian dapat menyimpulkan apakah responsnya BENAR atau SALAH berdasarkan waktu tunda.

Sementara itu, dengan serangan SQLi boolean atau berbasis konten, kueri memaksa database untuk memberikan hasil yang berbeda. Hasil tersebut memungkinkan peretas menyimpulkan apakah konten tersebut benar atau salah.

Serangan Blind SQLi biasanya memerlukan banyak iterasi untuk mengambil informasi yang cukup untuk menghitung database. Karena alasan ini, mereka biasanya lebih lambat dan lebih sulit untuk dieksekusi.

Namun keuntungannya (bagi peretas) adalah karena kehalusannya, serangan SQLi yang buta dapat tidak terdeteksi untuk jangka waktu yang lebih lama. Akibatnya, pelaku cyber mungkin dapat mengekstraksi lebih banyak data berharga (dan menimbulkan lebih banyak kekacauan) dibandingkan dengan serangan SQLi klasik.

Perlu juga dicatat bahwa serangan SQLi yang digerakkan oleh bot bisa sangat berbahaya, karena memungkinkan peretas bekerja lebih cepat.

SQLi di luar band

Jenis serangan injeksi SQL yang terakhir adalah SQLi out-of-band. Berbeda dengan injeksi SQL masuk, variasi ini memerlukan beberapa saluran komunikasi untuk melakukan serangan.

Biasanya, SQLi out-of-band hanya berfungsi untuk server yang dapat memicu respons HTTPS atau DNS (yang merupakan kasus pada sebagian besar database SQL). Salah satu contoh umum SQLi out-of-band adalah ketika peretas memasukkan kode yang memicu server untuk mencegat kredensial login pengguna, mengirimkan mereka ke titik akhir jarak jauh.

Target injeksi SQL umum

Sekarang setelah kita membahas bentuk utama injeksi SQL, mari kita bahas target paling umum untuk jenis serangan ini.

1. Sistem manajemen konten (CMS)

Sistem manajemen konten (CMS) memungkinkan pengguna membuat, memodifikasi, dan mengelola konten web. Beberapa contohnya termasuk Wix, Joomla, dan WordPress.

Solusi ini lebih canggih dan dapat disesuaikan dibandingkan pembuat situs web seperti Squarespace. Anda dapat menggunakan CMS seperti WordPress untuk membangun hampir semua jenis situs web, mulai dari portofolio sederhana hingga toko online yang berkembang pesat.

Meskipun demikian, banyak CMS yang menggunakan sistem database MySQL untuk mengelola konten. Secara desain, ini menjadikan mereka target serangan injeksi SQL.

Terlebih lagi, beberapa CMS seperti WordPress bersifat open source. Artinya, perangkat lunak ini gratis untuk diunduh dan siapa pun dapat mengubahnya. Dalam kasus WordPress, CMS juga menerima pemeliharaan rutin dan pembaruan keamanan, yang mencakup patch kerentanan penting.

Karena konten pembaruan ini dipublikasikan secara online, peretas dapat mempelajarinya untuk mempelajari cara mengeksploitasinya. Kemudian, mereka dapat menargetkan situs web yang berjalan pada WordPress versi lama dan kurang aman.

Selain itu, situs web yang dibuat dengan CMS biasanya menyertakan fitur keterlibatan seperti formulir kontak, bilah pencarian, dan bagian komentar, yang dapat menjadi titik rentan serangan injeksi SQL.

2. Plugin dan integrasi pihak ketiga

Banyak CMS dan alat pembuat situs web lainnya mengandalkan plugin pihak ketiga untuk memperluas fungsinya. Misalnya, WordPress memiliki direktori plugin yang luas dengan hampir 60.000 alat.

Anda dapat menggunakan plugin ini untuk menambahkan segalanya mulai dari solusi keamanan seperti Akismet hingga alat pengoptimalan kinerja seperti Jetpack Boost.

Integrasi bekerja serupa dengan plugin dan ekstensi. Misalnya, banyak solusi pemasaran populer, seperti Mailchimp, menawarkan integrasi (yang sering kali difasilitasi menggunakan plugin atau ekstensi).

Pada dasarnya, plugin dan integrasi memungkinkan pengguna membuat situs web yang sangat disesuaikan. Namun pengembang perangkat lunak inti WordPress tidak mengontrol semua plugin gratis dan premium yang ada di pasaran. Oleh karena itu, integritas dan keamanan setiap alat tidak diatur. Terserah pemilik situs web untuk memastikan bahwa mereka memasang plugin berkualitas tinggi. Salah satu cara untuk melakukannya adalah dengan memilih plugin dari perpustakaan WordPress.org.

Pemilik situs web juga harus memastikan bahwa semua plugin mutakhir. Jika tidak, peretas dapat menggunakan basis data kerentanan untuk mengeksploitasi perangkat lunak yang sudah ketinggalan zaman (lebih lanjut tentang ini nanti).

3. Aplikasi intensif data

Seperti yang telah kita bahas, SQL adalah bahasa pemrograman yang digunakan dalam sistem manajemen basis data, dan injeksi SQL menargetkan basis data ini untuk mengekstrak, mengubah, menambah, atau menghapus data dengan maksud jahat.

Tentu saja, aplikasi yang membutuhkan banyak data menjadi target paling layak untuk serangan siber jenis ini. Peretas mendapatkan keuntungan paling besar ketika ada sejumlah besar data yang harus diekstraksi.

Oleh karena itu, toko online dan situs web besar kemungkinan besar memiliki risiko lebih tinggi terhadap serangan SQLi.

4. Kode lama dan sistem ketinggalan jaman

Seperti yang kami sebutkan, perangkat lunak dan sistem yang ketinggalan jaman dapat meningkatkan peluang situs web untuk diretas melalui injeksi SQL. Hal ini terutama berlaku jika situs dibuat pada perangkat lunak sumber terbuka seperti WordPress, Drupal, atau Joomla.

Hal ini karena penyerang siber dapat memanfaatkan database atau catatan publik mengenai patch keamanan untuk menemukan dan mengeksploitasi kerentanan ini. Kode lama juga bisa menjadi masalah besar pada situs web lama.

5. API Data dan layanan web

Seperti yang telah kita bahas, banyak situs web yang dibangun di CMS menggunakan berbagai integrasi plugin untuk menyederhanakan proses pengelolaan situs web. Sebagian besar integrasi ini berfungsi berkat antarmuka pemrograman aplikasi data (API) yang memanfaatkan SQL.

Misalnya, REST API WordPress memungkinkan CMS berkomunikasi dengan semua aplikasi yang diperlukan.

Demikian pula, Drupal dan Joomla memiliki API miliknya sendiri. API ini memungkinkan penggunaan ekstensi gratis atau premium serta layanan web lainnya seperti perangkat lunak analitik atau keamanan.

Karena API terus memproses permintaan, ada banyak peluang untuk mengeksploitasi kerentanan SQLi.

Motivasi di balik serangan SQL Injection

Sejauh ini, kami telah menjelaskan secara rinci apa yang dimaksud dengan injeksi SQL, namun Anda mungkin masih bertanya-tanya tentang motivasi di balik serangan ini.

Berikut adalah beberapa niat yang paling umum:

- Pencurian dan manipulasi data . Banyak serangan SQLi bertujuan untuk mencuri data atau memanipulasi database untuk menjalankan permintaan sehingga merugikan. Data yang dicuri kemudian dapat digunakan untuk melakukan kejahatan dunia maya lainnya seperti penipuan e-niaga atau pencurian identitas.

- Distribusi malware dan ransomware . Beberapa serangan injeksi SQL berupaya menyusupi database, infrastruktur, atau server situs web menggunakan malware. Mereka mungkin ingin menghapus situs web atau mendapatkan akses ke server root (dan juga konten database).

- Dampaknya terhadap integritas dan reputasi situs web . Motivasi terselubung serangan SQLi adalah untuk merusak reputasi perusahaan. Misalnya, peretas yang tidak menyukai bisnis Anda mungkin mencuri dan mengekspos data pelanggan untuk mengirim pesan.

Tentu saja, penting untuk memahami motivasi di balik serangan siber ini, namun menyadari dampak injeksi SQL yang berbahaya juga penting. Kita akan mendalami hal ini di bagian selanjutnya.

Dampak serangan injeksi SQL

Kami akan mulai dengan konsekuensi yang tidak terlalu serius bagi pengunjung situs Anda. Ini sebagian besar merupakan ketidaknyamanan yang dapat menyebabkan pengalaman pengguna yang buruk.

Pada dasarnya, ketika penyerang SQLi mengubah tabel data Anda, hal ini dapat menyebabkan masalah berkelanjutan yang mengganggu pengoperasian halaman web, formulir online, dan banyak lagi. Hasil negatif ini tidak boleh diremehkan, karena pengunjung berharap dapat menggunakan situs web Anda tanpa masalah. Mengalami kesulitan dapat menyebabkan mereka meninggalkan situs web Anda.

Jika menyangkut bisnis dan organisasi, dampaknya bisa lebih parah. Secara khusus, toko online cenderung menyimpan banyak informasi sensitif pelanggan, seperti alamat fisik untuk pengiriman dan nomor kartu kredit untuk pembayaran.

Jika serangan SQLi menyebabkan pelanggaran data, informasi pribadi klien Anda dapat dijual kepada penipu. Hal ini dapat menempatkan mereka pada risiko skema phishing, pencurian identitas, penipuan kartu kredit, dan banyak lagi. Hal ini juga dapat merusak reputasi bisnis Anda atau menyebabkan kerugian finansial.

Selain itu, kegagalan dalam melindungi informasi sensitif pengguna dapat mengakibatkan ketidakpatuhan terhadap standar keamanan online tertentu atau undang-undang perlindungan data seperti PCI-DSS dan GDPR.

Hal ini dapat menempatkan perusahaan pada risiko litigasi yang lebih besar jika terjadi pelanggaran data. Tentu saja, risikonya menjadi lebih tinggi jika bisnis online Anda berada dalam industri yang diatur seperti layanan kesehatan atau keuangan, karena perusahaan tersebut tunduk pada standar privasi dan perlindungan data yang lebih tinggi. Misalnya, praktik medis harus tetap mematuhi HIPAA.

Bagaimana mencegah serangan injeksi SQL

Sekarang setelah Anda mengetahui tentang potensi dampak injeksi SQL, kami akan menunjukkan cara mencegah injeksi SQL. Kami akan membahas tujuh strategi berbeda yang dapat Anda terapkan.

1. Menerapkan validasi masukan

Salah satu strategi pencegahan injeksi SQL terbaik adalah dengan menerapkan validasi input. Hal ini dapat membantu memastikan bahwa hanya pengguna sah yang berinteraksi dengan database Anda — dan dengan cara yang tepat.

Ada banyak teknik validasi data canggih yang dapat Anda gunakan dengan SQL. Sebagai permulaan, Anda bisa mencoba batasan SQL bawaan seperti UNIQUE atau NOT NULL.

Selain itu, Anda mungkin ingin menggunakan tipe data dan tampilan untuk menentukan cara informasi disimpan dan disajikan. Anda juga dapat menggunakan ekspresi reguler (RegEx) untuk menentukan pola data apa yang dapat diterima.

Dengan salah satu strategi ini, penyerang SQLi akan terhenti karena masukan jahat mereka akan ditandai sebagai tidak valid.

2. Perbarui perangkat lunak dan database Anda secara berkala

Seperti yang telah dibahas, berbagai jenis perangkat lunak usang dapat menjadi target penyerang SQLi, terutama jika Anda menggunakan perangkat lunak sumber terbuka. Oleh karena itu, salah satu cara termudah untuk mencegah serangan injeksi SQL adalah dengan memperbarui perangkat lunak dan database Anda secara rutin. Proses ini akan bergantung pada CMS atau pembuat situs web yang Anda gunakan.

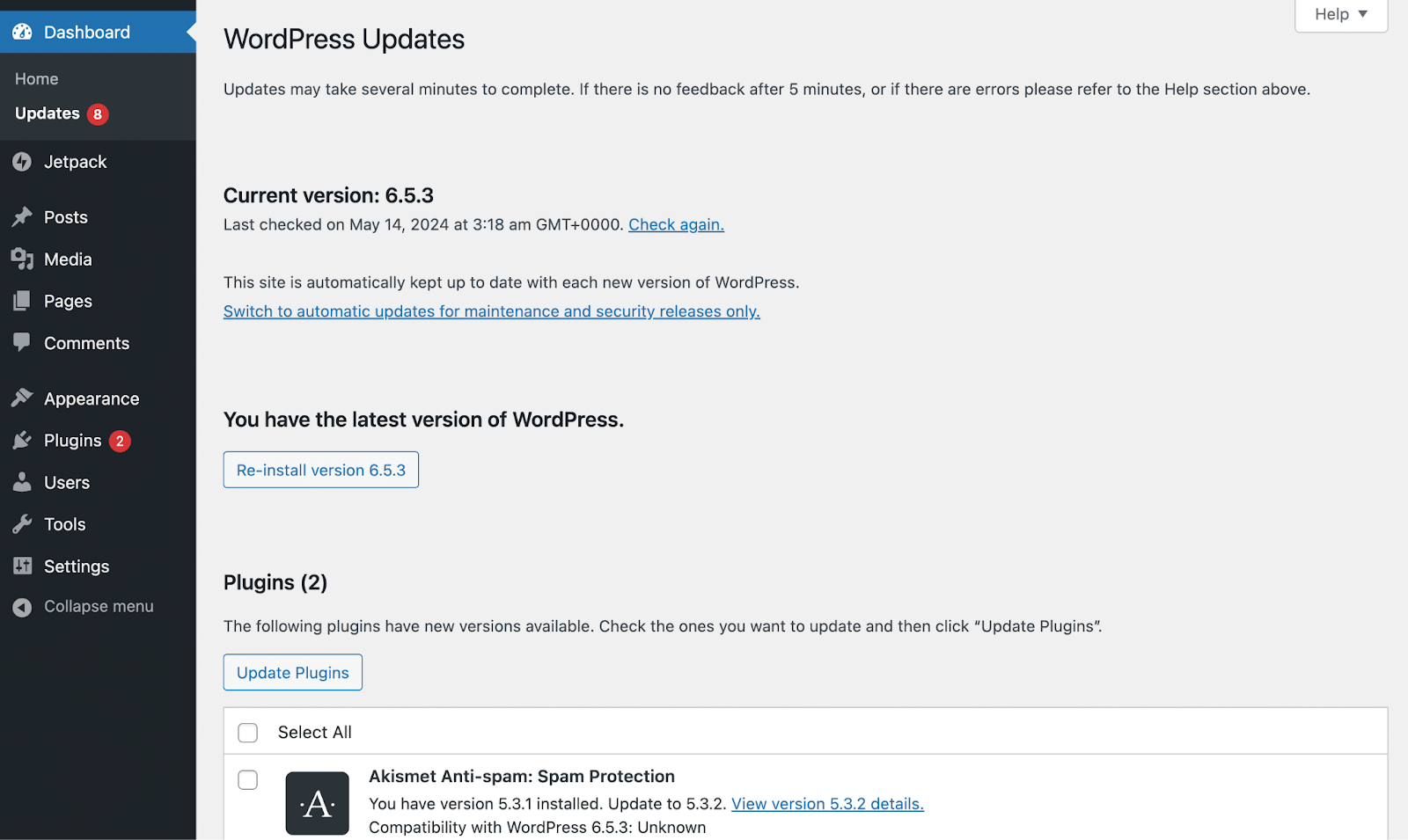

Dengan WordPress, memperbarui perangkat lunak inti menjadi mudah. Buka Dasbor → Pembaruan .

Anda akan melihat pemberitahuan berwarna merah ketika ada pembaruan yang tersedia, namun Anda masih dapat memeriksanya kapan saja. Di bagian atas, Anda dapat memperbarui WordPress. Gulir ke bawah untuk memperbarui plugin atau tema apa pun.

Sebelum Anda memperbarui perangkat lunak apa pun, penting untuk membuat cadangan situs web Anda. Pembaruan dapat menyebabkan masalah tak terduga pada situs Anda, terutama jika Anda telah memasang banyak plugin.

Anda tidak dapat mengantisipasi bagaimana perangkat lunak yang diperbarui akan berinteraksi dengan alat lain di situs Anda. Oleh karena itu, sebagai aturan umum, Anda sebaiknya menghindari menginstal terlalu banyak plugin WordPress.

Idealnya, Anda membuat cadangan otomatis sehingga Anda tidak kehilangan data penting. Alternatifnya, Anda mungkin ingin menggunakan situs pementasan untuk menguji pembaruan sebelum Anda menayangkannya.

Memperbarui database Anda bisa lebih melibatkan. Sekali lagi, ini bergantung pada platform yang Anda gunakan.

Dengan WordPress, ada beberapa cara untuk membersihkan dan mengoptimalkan database Anda. Jika Anda adalah pengguna yang lebih berpengalaman, Anda mungkin ingin memperbarui database Anda menggunakan phpMyAdmin.

Menginstal plugin seperti Jetpack Akismet Anti-Spam juga dapat membantu menjaga database Anda dalam kondisi optimal.

Itu karena meminimalkan jumlah komentar berisi spam dan pengiriman formulir yang Anda terima. Ini bahkan dapat memblokir serangan SQLi berdasarkan perilaku mencurigakan.

Kami menjaga situs Anda. Anda menjalankan bisnis Anda.

Jetpack Security menyediakan keamanan situs WordPress yang komprehensif dan mudah digunakan, termasuk pencadangan real-time, firewall aplikasi web, pemindaian malware, dan perlindungan spam.

Amankan situs Anda3. Menerapkan kontrol akses berbasis peran (RBAC)

Situs web yang lebih besar cenderung memiliki banyak orang yang berkolaborasi di bagian belakang. Misalnya, situs e-niaga dengan blog mungkin memiliki pengembang, perancang web, manajer toko, pakar pemasaran, dan berbagai penulis blog.

Jika pengguna ini diberi terlalu banyak izin, mereka dapat secara tidak sengaja menciptakan kerentanan keamanan di situs Anda — termasuk kerentanan yang menyebabkan serangan SQLi.

Oleh karena itu, Anda sebaiknya menerapkan kontrol akses berbasis peran (RBAC). Saat Anda melakukan hal ini, pertimbangkan prinsip hak istimewa paling rendah, yang merupakan praktik baik dalam keamanan siber.

Dengan pendekatan ini, Anda akan memberi setiap pengguna izin minimum yang diperlukan untuk melakukan tugas mereka. Sebagai contoh, seorang penulis blog untuk situs web pakaian seharusnya hanya dapat membuat postingan, dan tidak mengakses bagian situs web lain yang lebih rumit, seperti katalog produk.

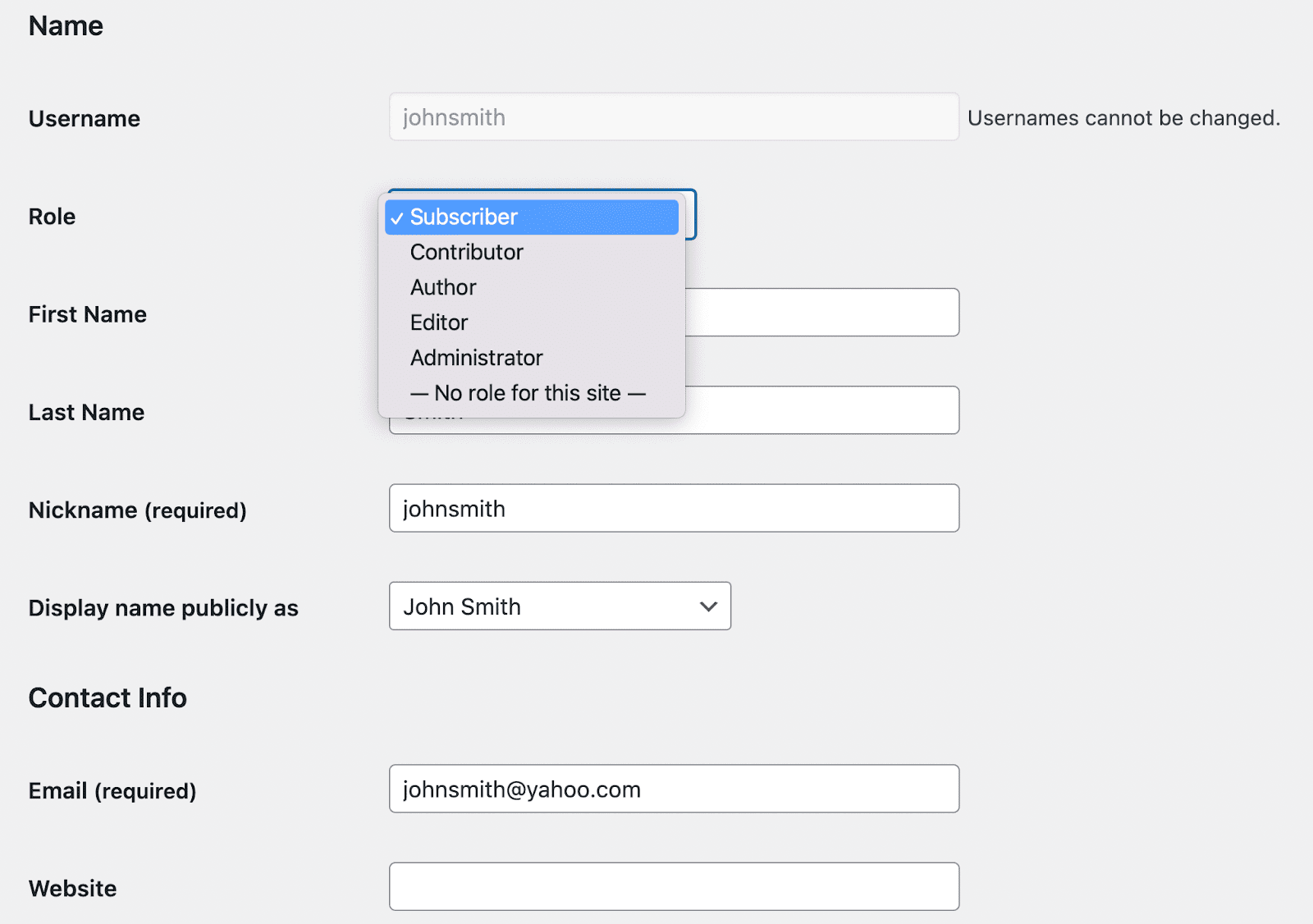

Dengan WordPress, Anda dapat dengan mudah menetapkan peran kepada semua pengguna. Untuk melakukan ini, buka Pengguna → Semua Pengguna . Kemudian, temukan pengguna yang dimaksud dan klik Edit .

Di menu tarik-turun Peran , Anda dapat memilih peran yang paling sesuai untuk orang tersebut. Ada lima peran pengguna WordPress secara default, tetapi Anda akan mendapatkan lebih banyak ketika Anda menginstal plugin tertentu seperti WooCommerce.

4. Menerapkan firewall aplikasi web (WAF)

Firewall aplikasi web (WAF) adalah pertahanan luar biasa lainnya terhadap serangan injeksi SQL. Ini adalah perangkat lunak yang berada di antara aplikasi klien dan server web, dan menyaring semua lalu lintas (baik masuk maupun keluar).

WAF mencari aktivitas dan permintaan mencurigakan, memblokirnya bila diperlukan. Solusi keamanan ini ideal untuk pencegahan injeksi SQL karena beberapa serangan mudah dikenali oleh WAF.

Selain itu, beberapa WAF memungkinkan Anda menetapkan aturan untuk alamat IP. Anda dapat membuat daftar yang diizinkan dan daftar blokir untuk mengontrol siapa yang dapat mengakses situs Anda.

Beberapa penyedia hosting terkelola akan memasang dan mengelola WAF untuk Anda. Jika tidak, Anda mungkin perlu membeli firewall Anda sendiri. Jetpack Scan adalah solusi ampuh untuk situs WordPress dan juga menawarkan pemindaian malware otomatis.

5. Jalankan pemindai kerentanan

Pemindai kerentanan dapat membantu melindungi situs Anda dari banyak ancaman umum, termasuk serangan SQLi. Itu hanya memeriksa situs Anda secara teratur dan membandingkan temuannya dengan database kerentanan yang diketahui.

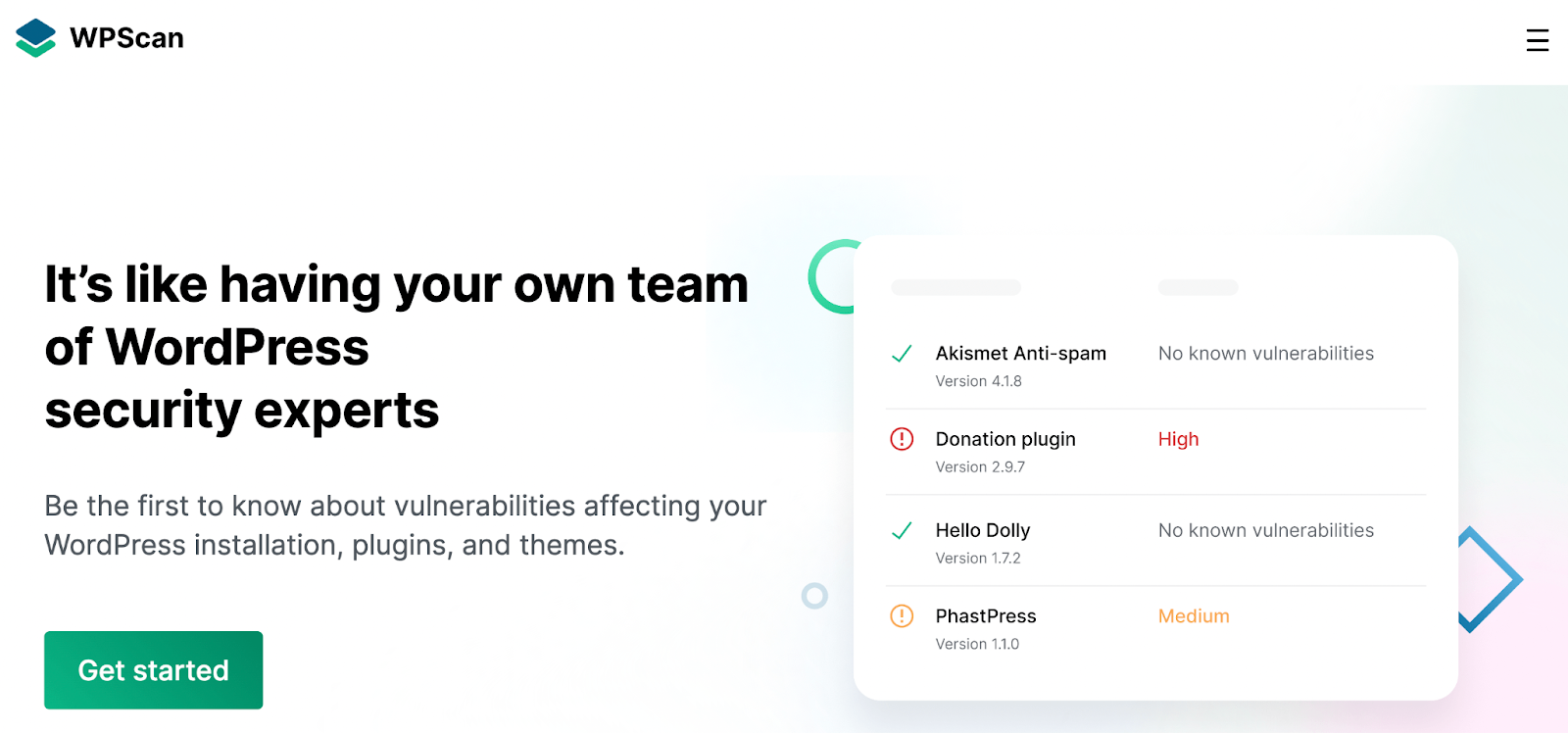

Untuk situs WordPress, database kedua dari belakang adalah WPScan.

Dengan lebih dari 50.000 kerentanan yang terdokumentasi, ini adalah salah satu database kerentanan terbesar. Anda bisa mendapatkan akses ke informasi penting ini saat Anda menginstal Jetpack Protect.

6. Melakukan pengujian penetrasi

Dalam keamanan siber, pengujian penetrasi (atau sekadar “pentesting”) mengacu pada simulasi serangan siber yang dimaksudkan untuk mengungkap kerentanan. Ini juga disebut “peretasan etis” dan bisa menjadi cara terbaik lainnya untuk mencegah serangan injeksi SQL.

Dengan pengujian penetrasi yang komprehensif, pakar keamanan web menganalisis situs web Anda sebanyak mungkin. Ini dapat mencakup sistem, jaringan, perangkat lunak inti, plugin, dll.

Setelah pentester mengidentifikasi kerentanan, mereka akan mencoba mengeksploitasinya (biasanya di situs pementasan). Dengan cara ini, mereka dapat menilai risiko dengan lebih efektif dan memberi saran untuk menghilangkan kerentanan tersebut.

Strategi ini melibatkan perekrutan ahli keamanan web, sehingga biayanya mungkin mahal. Namun jika Anda memiliki situs web atau toko online besar, pentesting dapat membantu melindungi data Anda.

7. Instal plugin keamanan lengkap

Jika Anda ingin melindungi situs web Anda dari serangan SQLi dengan cara yang sangat efisien, Anda dapat mempertimbangkan untuk menggunakan plugin keamanan lengkap. Ini biasanya mencakup serangkaian fitur keamanan yang luas, termasuk banyak alat yang telah kita bahas sejauh ini.

Misalnya, ia mungkin menawarkan WAF, pemindai kerentanan, perangkat lunak anti-spam, dan pencadangan otomatis.

Jetpack Security hadir dengan semua yang Anda butuhkan untuk pencegahan injeksi SQL di WordPress. Kami akan mendalami lebih lanjut fitur keamanan ini di bagian berikutnya.

Bagaimana Jetpack Security membantu mencegah Suntikan SQL di WordPress

Jika Anda pemilik situs WordPress, Jetpack Security adalah salah satu solusi terbaik untuk mencegah serangan injeksi SQL. Ini mencakup beberapa plugin keamanan WordPress: Jetpack VaultPress Backup, Jetpack Scan, dan Akismet Anti-Spam.

Artinya, Jetpack Security menyediakan hampir semua fitur pencegahan injeksi SQL yang dibahas dalam artikel ini. Ini termasuk:

- Firewall aplikasi web

- Pemindai kerentanan yang kuat

- Pemindaian malware otomatis

- Perangkat lunak anti-spam (untuk memblokir spam komentar dan spam bentuk berbahaya)

Selain itu, Anda akan mendapatkan solusi pencadangan lengkap, yang memberi Anda pencadangan otomatis secara real-time.

Dengan VaultPress Backup, Anda tidak perlu khawatir membuat salinan situs Anda saat melakukan pembaruan dan pemeliharaan rutin karena Anda akan selalu memiliki salinan situs sesuai permintaan.

Cara menginstal Keamanan Jetpack

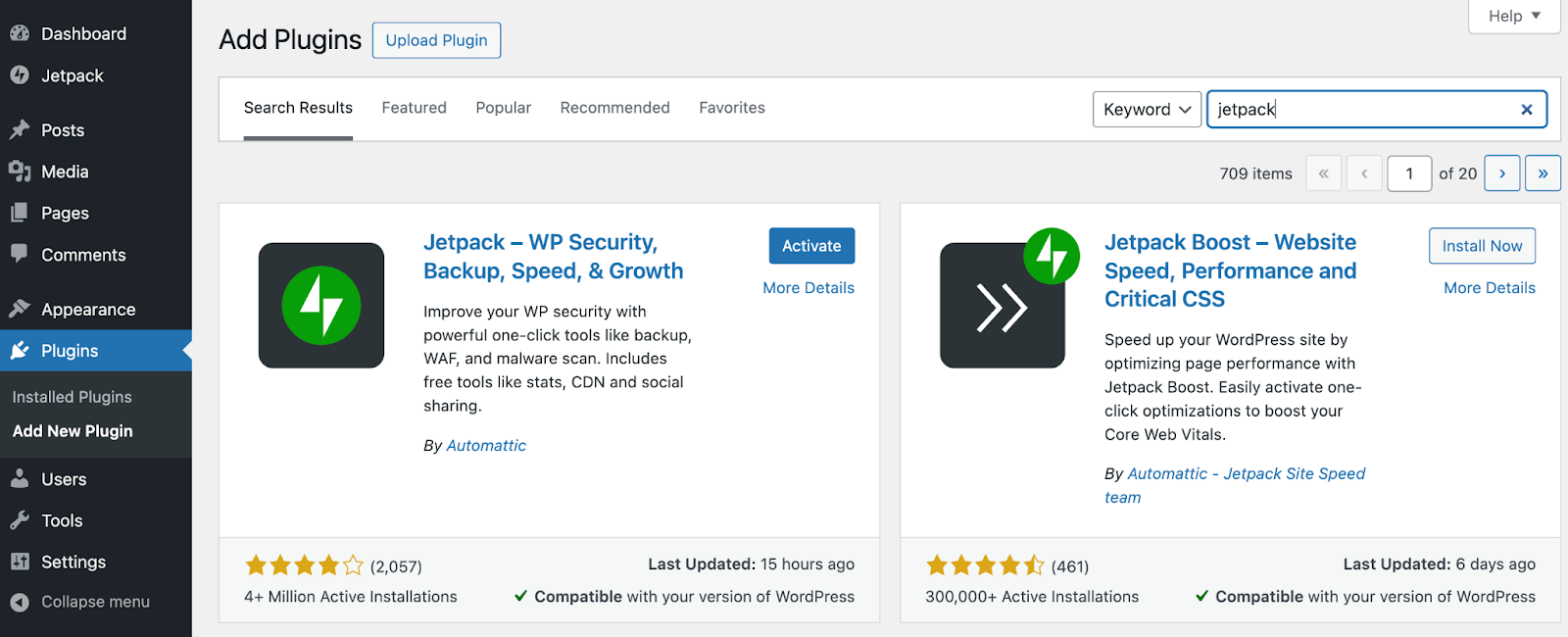

Berikut cara menginstal Jetpack Security di WordPress. Untuk memulai, navigasikan ke dashboard WordPress Anda. Buka Plugin → Tambahkan Plugin Baru dan cari “Jetpack”.

Klik Instal Sekarang diikuti oleh Aktifkan . Kemudian, Anda akan diminta untuk menyiapkan Jetpack. Jika Anda belum memiliki akun WordPress.com, Anda harus membuatnya dan menghubungkannya ke situs Anda.

Setelah itu, Anda harus memilih paket Jetpack Security dan menyelesaikan pembelian Anda. Sesederhana itu!

Anda kemudian dapat mengonfigurasi WAF, menjalankan pemindaian kerentanan pertama, dan banyak lagi. Untuk detail selengkapnya tentang menyiapkan Jetpack, lihat panduan kami tentang cara memulai.

Pertanyaan yang sering diajukan

Saat ini, kita telah membahas banyak hal tentang injeksi SQL dalam keamanan siber. Sebagai penutup, kami akan meninjau beberapa pertanyaan yang paling sering diajukan tentang topik ini.

Apa itu SQL?

SQL adalah bahasa pemrograman yang populer dalam aplikasi web dan database. Ini memungkinkan Anda mengakses, mengelola, dan memanipulasi data terstruktur atau relasional. Tabel data SQL terdiri dari kolom dan baris sederhana.

Apa itu kueri SQL?

Kueri SQL, juga disebut “pernyataan” atau “perintah”, memungkinkan Anda mengelola data. Anda dapat menggunakannya untuk menambah, menghapus, atau mengubah informasi. Atau, Anda dapat menggunakannya untuk mengekstrak kumpulan data. Beberapa query SQL yang paling umum adalah SELECT, DELETE, UPDATE, DROP TABLE, dan INSERT INTO.

Apa itu injeksi SQL dan bagaimana cara kerjanya?

Injeksi SQL terjadi ketika peretas memasukkan kode berbahaya ke dalam aplikasi web atau database. Seringkali, tujuan serangan SQLi adalah untuk mengakses informasi sensitif atau melewati tindakan otentikasi.

Peretas SQLi juga dapat mencoba mengubah atau menghapus informasi dalam tabel data dan mengacaukan operasi situs web Anda. Serangan injeksi SQL yang lebih parah dapat merusak server web atau infrastruktur Anda. Penyerang juga dapat membebani database Anda dengan kueri SQL untuk melakukan serangan DDoS.

Apa saja tanda-tanda paling umum dari serangan injeksi SQL?

Karena serangan injeksi SQL menggunakan kueri berbahaya untuk meretas situs Anda, indikator terbesarnya adalah banyaknya kueri yang tidak biasa ke database Anda.

Demikian pula, jika Anda melihat aplikasi web Anda berperilaku tidak biasa, ini mungkin juga merupakan tanda bahwa penyerang SQLi telah merusaknya. Anda juga mungkin menerima permintaan akses database, melihat perubahan tak terduga pada data Anda, atau menemukan bahwa pengguna tertentu telah diberi hak istimewa lebih dari yang seharusnya.

Bagaimana cara mengetahui apakah situs web saya rentan terhadap injeksi SQL?

Situs web apa pun yang menggunakan SQL rentan terhadap serangan injeksi SQL. Risikonya menjadi lebih tinggi jika Anda menggunakan CMS, alat dan plugin pihak ketiga, kode lama dan sistem yang ketinggalan jaman, aplikasi intensif data, atau API data.

Peran apa yang dimainkan oleh firewall aplikasi web (WAF) dalam mempertahankan diri dari serangan SQLi?

WAF memfilter semua lalu lintas masuk dan keluar. Jadi, dalam banyak kasus, mereka dapat dengan cepat mengidentifikasi dan memblokir permintaan yang mencurigakan, sehingga menghentikan serangan SQLi.

Saat Anda menggunakan WAF premium, seperti yang disertakan dengan Jetpack Security, Anda juga dapat membuat daftar yang diizinkan. Dengan cara ini, Anda dapat memutuskan alamat IP mana yang diizinkan untuk berinteraksi dengan situs Anda.

Alternatifnya, Anda dapat membuat daftar blokir yang mencegah peretas terkenal mencoba menyerang situs Anda.

Bagaimana saya bisa memastikan bahwa plugin saya tidak menimbulkan kerentanan injeksi SQL?

Cara terbaik untuk memastikan bahwa plugin yang Anda instal tidak membuka situs Anda terhadap potensi serangan SQLi adalah dengan menggunakan pemindai kerentanan seperti yang ditawarkan di Jetpack Security.

Keamanan Jetpack: Lindungi situs WordPress Anda dari injeksi SQL

Serangan injeksi SQL terjadi ketika peretas menyusupi database Anda menggunakan kueri berbahaya. Hal ini dapat menyebabkan pelanggaran data dan membahayakan informasi pribadi Anda. Untuk bisnis online, hal ini dapat menyebabkan rusaknya reputasi dan hilangnya pendapatan. Sementara itu, hal ini dapat merusak pengalaman pengguna dan membuat pelanggan Anda terkena penipuan online seperti phishing.

Kabar baiknya adalah ada banyak cara untuk mencegah serangan injeksi SQL. Anda bisa memulai dengan menerapkan validasi masukan dan kontrol akses berbasis peran. Jika Anda benar-benar ingin meningkatkan keamanan Anda, Anda bisa mendapatkan firewall aplikasi web dan pemindai kerentanan.

Alternatifnya, Anda dapat menginstal plugin keamanan lengkap seperti Jetpack Security untuk menggabungkan beberapa fitur keamanan menjadi satu. Ini termasuk pencadangan waktu nyata, pemindai malware, dan perangkat lunak anti-spam. Daftar ke Keamanan Jetpack hari ini!