Apa itu Injeksi Perintah?

Diterbitkan: 2023-05-17Arsitektur klien-server di mana-mana dari web memberi para peretas permukaan serangan yang luas, membuat situs web dan server rentan terhadap eksploitasi berbahaya. Risiko keamanan meningkat secara signifikan jika situs web dikonfigurasi untuk berkomunikasi dengan lingkungan host dengan memberikan perintah ke sistem operasi secara langsung.

Untuk menjalankan fungsionalitas tertentu, situs web mungkin perlu berinteraksi dengan lingkungan shell server, menjalankan perintah shell atau skrip eksternal. Jika tidak diterapkan dengan aman, ini dapat memungkinkan penyerang untuk memanipulasi variabel komunikasi dan melampiaskan malapetaka pada server dengan mengirimkan permintaan yang dibuat dengan baik ke sistem operasi. Jenis serangan injeksi ini umumnya dikenal sebagai injeksi perintah.

Injeksi perintah adalah salah satu jenis serangan dunia maya yang paling merusak yang dimiliki peretas dalam perangkat mereka. Kemampuan untuk berinteraksi dengan sistem operasi host menawarkan potensi besar untuk eksploitasi yang jauh melampaui cakupan situs web yang ditargetkan. Suntikan perintah bisa sangat kuat sehingga seorang peretas bahkan dapat menghapus seluruh server dari keberadaannya, meninggalkan korban untuk membangun kembali seluruh infrastruktur dari awal.

Dalam panduan komprehensif untuk memerintahkan injeksi ini, Anda akan mempelajari bagaimana penyerang dapat menghindari pertahanan yang memisahkan lingkungan situs web dan server dan cara meminimalkan risiko menjadi korban serangan cyber jenis ini.

Sebelum kita mempelajari dunia injeksi perintah yang berbahaya, mari kita tinjau cara kerja shell sistem operasi dan lihat cara aplikasi web dapat berinteraksi dengannya. Ini akan membantu Anda memahami kendaraan apa yang digunakan untuk mengirimkan permintaan berbahaya ke lingkungan server.

Apa itu Shell Sistem Operasi?

Shell sistem operasi adalah jenis program khusus yang menyediakan antarmuka bagi pengguna untuk berinteraksi dengan sistem operasi. Bertindak sebagai perantara antara pengguna akhir dan sistem operasi server, sebuah shell menginterpretasikan perintah yang diberikan melalui antarmuka baris perintah dan memastikan pelaksanaannya dalam konteks lingkungan pengguna.

Shell memungkinkan pengguna dan aplikasi mengirim instruksi ke sistem operasi menggunakan sejumlah perintah yang telah ditentukan sebelumnya. Ini termasuk perintah shell internal yang merupakan bagian dari shell itu sendiri, perintah eksternal yang diinstal pada server sebagai file yang dapat dieksekusi, dan alias khusus yang diatur oleh administrator sistem.

Cangkang sistem operasi biasanya digunakan untuk melakukan berbagai macam tugas, seperti mengelola file dan direktori, menginstal dan mengonfigurasi layanan perangkat lunak, serta menyiapkan situs web dan aplikasi web. Seringkali, situs web juga perlu memanggil perintah shell untuk memanipulasi file dan melakukan tugas lainnya.

Bagaimana Situs Web Berinteraksi dengan Sistem Operasi Server?

Situs web dan aplikasi web, atau lebih khusus lagi, fungsi yang mereka sediakan, berjalan di lingkungannya sendiri. Lingkungan ini sepenuhnya dipisahkan dari area kritis sistem operasi server. Dan sementara teknik jahat tertentu, seperti traversal direktori, memungkinkan penyerang untuk mengakses area server korban yang dibatasi melalui browser, ada beberapa lapisan pertahanan yang melarang perilaku tersebut.

Semua kode biasanya dibatasi dalam root dokumen situs web — direktori khusus di server yang didedikasikan untuk file situs web. Ini, dikombinasikan dengan mekanisme perlindungan izin file, memastikan bahwa operasi situs web tercakup ke direktori root situs web dan tidak dapat memengaruhi area sistem lainnya.

Fungsi situs web juga terbatas pada fungsionalitas yang disediakan oleh bahasa pemrograman yang digunakan sebagai lawan dari kemampuan yang disediakan oleh perintah sistem operasi server. Untuk berinteraksi dengan lingkungan server, sebuah situs web perlu menggunakan fungsi khusus yang akan bertindak sebagai jembatan antara lingkungan yang terkandung dan sistem operasi. Fungsi system() dan exec() biasanya digunakan untuk tujuan itu.

Menggunakan fiksi seperti system() atau exec() , situs web dapat berkomunikasi dengan shell server dengan menjalankan perintah shell atau skrip eksternal. Namun, jika tidak diamankan dengan benar, fungsi ini dapat menimbulkan risiko keamanan yang serius, membuat situs web dan sistem yang mendasarinya rentan terhadap injeksi perintah.

Apa itu Injeksi Perintah?

Injeksi perintah memungkinkan penyerang untuk mengeksekusi kode arbitrer pada sistem operasi server dengan menyuntikkan perintah shell melalui permintaan HTTP ke situs web yang rentan. Serangan itu dimungkinkan jika situs web bergantung pada perintah shell untuk mengaktifkan fungsionalitas tertentu dan meneruskan data yang disediakan pengguna ke sistem operasi sebagai bagian dari instruksi tanpa validasi dan sanitasi input.

Serangan injeksi perintah terjadi ketika aktor jahat dapat menyuntikkan perintah tambahan ke dalam shell, menyamarkan kode jahat sebagai bagian dari permintaan yang sah. Hal ini memungkinkan penyerang untuk mengakses dan memodifikasi informasi sensitif, menginstal malware, atau melakukan tindakan berbahaya lainnya terhadap server.

Bagaimana Cara Kerja Injeksi Perintah?

Untuk melakukan injeksi perintah, penyerang menggunakan karakter khusus, seperti “ ; ”, “ | ”, dan “ && ”, untuk menambahkan perintah jahat ke parameter permintaan. Setelah string diteruskan ke server, karakter khusus tersebut diinterpretasikan oleh shell sistem, memaksanya untuk mengubah instruksi yang disediakan menjadi serangkaian permintaan terpisah. Dengan cara ini, permintaan jahat peretas dijalankan sebagai instruksi terisolasi, yang tampaknya tidak terkait dengan tugas utama yang diteruskan untuk dieksekusi oleh situs web yang rentan.

Selain itu, peretas dapat mengganti perintah shell sah yang digunakan oleh skrip dengan kode berbahaya yang telah disimpan di server dalam file yang memiliki nama yang sama dengan perintah aslinya. Biasanya, lingkungan shell mendefinisikan variabel $PATH , yang digunakan untuk menentukan daftar sumber perintah eksternal untuk dicari oleh shell. Dengan memodifikasi variabel ini, penyerang dapat memaksa program berbahaya untuk berjalan di server.

Contoh Injeksi Perintah

Untuk melakukan serangan injeksi perintah, peretas menargetkan celah keamanan dalam implementasi fungsi yang digunakan untuk meneruskan instruksi ke shell server. Fungsionalitas ini dapat diperlukan antara lain untuk membuat dan menghapus file.

Misalnya, bayangkan sebuah situs web memungkinkan pengguna mengunggah gambar dan mengubahnya menjadi format lain. Program menyimpan gambar yang diunggah, mengonversinya, lalu menghapus gambar aslinya.

Masalah muncul jika program bergantung pada input pengguna yang tidak bersih untuk menentukan nama gambar yang akan dihapus setelahnya. Seorang hacker dapat dengan mudah menambahkan perintah shell lain ke string teks yang berisi nama file, yang akan dieksekusi oleh sistem operasi, menghasilkan serangan injeksi perintah yang berhasil.

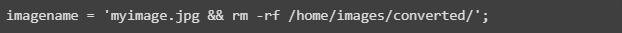

Pada contoh di bawah ini, di mana imagename adalah nama gambar yang akan dihapus, peretas dapat menambahkan perintah tambahan menggunakan “ && “, yang akan memisahkan string menjadi dua bagian. Bagian pertama mewakili nama file asli, yang tidak akan menimbulkan kecurigaan, jadi shell akan menjalankan bagian kedua dari instruksi juga.

Instruksi " rm -rf /home/images/converted " memiliki potensi untuk menghapus semua gambar yang dikonversi yang sebelumnya disimpan oleh program jika pengguna sistem yang menerima permintaan dari shell memiliki izin yang memadai untuk operasi ini. Inilah sebabnya mengapa izin file adalah salah satu mekanisme keamanan sisi server terpenting yang, jika dikonfigurasi dengan benar, dapat memberikan lapisan pertahanan terhadap injeksi perintah dan jenis serangan dunia maya lainnya.

Tentu saja, ini adalah contoh yang terlalu disederhanakan, dan program yang rentan seperti itu tidak mungkin ada di situs web mana pun. Namun, logika di baliknya berlaku untuk serangan injeksi perintah modern. Yang diperlukan hanyalah menemukan implementasi yang lemah dari suatu fungsi yang bergantung pada pengiriman perintah ke shell sistem.

Injeksi Perintah dan Injeksi Kode: Apa Perbedaannya?

Injeksi perintah sering dikacaukan dengan injeksi kode, yang merupakan jenis serangan tingkat aplikasi berbahaya lainnya. Meskipun keduanya termasuk dalam kelompok serangan yang sama, ada beberapa perbedaan signifikan di antara keduanya.

Injeksi kode adalah istilah umum yang mengacu pada semua jenis serangan tingkat aplikasi di mana peretas dapat menyuntikkan kode berbahaya ke situs web atau aplikasi web, biasanya dengan mengeksploitasi validasi masukan yang tidak mencukupi atau jenis kerentanan lainnya. Injeksi kode adalah seluruh kelompok serangan injeksi yang mencakup cross-site scripting (XSS), serangan penyertaan file, dan injeksi SQL, antara lain.

Injeksi perintah adalah bentuk injeksi kode yang lebih tinggi. Daripada melakukan tindakan berbahaya terhadap juru kode dan mengeksploitasi fungsionalitas situs web korban, penyerang menargetkan sistem operasi server, melakukan tindakan yang tidak diinginkan terhadap cangkang sistem. Serangan injeksi perintah memungkinkan peretas untuk keluar dari lingkungan yang terkandung di situs web korban, secara signifikan meningkatkan cakupan kerusakan yang dapat mereka timbulkan.

Injeksi perintah potensial destruktif yang dibawa inilah yang menjadikannya jenis serangan gaya injeksi yang paling berbahaya. Inilah sebabnya mengapa sangat penting untuk mengetahui cara mendeteksi dan mengurangi kerentanan injeksi perintah di situs web Anda sebelum peretas memiliki kesempatan untuk menggunakannya untuk keuntungan mereka dan mendatangkan malapetaka pada aset bisnis penting.

Bagaimana Cara Mendeteksi Kerentanan Injeksi Perintah?

Inti WordPress mempertahankan kerangka kerja keamanan yang kuat yang secara efektif melindungi situs web dari injeksi perintah dan jenis serangan injeksi lainnya. Namun, opsi penyesuaian ekstensif yang ditawarkan platform pembuatan situs web menyisakan ruang bagi kerentanan ini untuk ada di situs web WordPress. Bahkan plugin dan tema WordPress yang bereputasi mungkin mengandung kelemahan keamanan yang dapat mengekspos situs web ke berbagai serangan berbahaya.

iThemes menawarkan laporan kerentanan WordPress mingguan yang memungkinkan Anda untuk segera mengidentifikasi dan menambal kelemahan keamanan yang baru diungkapkan di plugin dan tema WordPress, termasuk kerentanan injeksi kode dan perintah. Cukup rujuk ke laporan kerentanan terbaru untuk menentukan apakah ada kelemahan keamanan yang baru-baru ini ditemukan di plugin dan tema yang Anda gunakan di situs web WordPress Anda, dan periksa apakah tambalan keamanan telah dirilis.

iThemes Security Pro merampingkan dan mengotomatiskan manajemen kerentanan, menghilangkan kebutuhan akan upaya manual. Dengan kemampuan pemindaian kerentanan yang komprehensif, iThemes Security Pro secara proaktif mengidentifikasi dan memberi tahu Anda tentang kelemahan keamanan apa pun yang ditemukan di situs web WordPress Anda dan secara otomatis menginstal pembaruan keamanan setiap kali tambalan tersedia.

Bagaimana Mempertahankan Situs WordPress Anda Terhadap Injeksi Perintah?

Plugin dan tema yang rentan membuat salah satu vektor serangan utama yang digunakan peretas untuk mendapatkan akses tidak sah ke situs web WordPress untuk mencuri informasi sensitif, menginstal malware, dan meluncurkan serangan jaringan. Meskipun mengikuti praktik pengkodean yang aman adalah tanggung jawab pengembang plugin dan tema, pemilik situs web WordPress harus menerapkan langkah-langkah keamanan untuk mengurangi risiko menjadi korban serangan injeksi kode dan perintah. Pendekatan multifaset untuk keamanan WordPress diperlukan untuk mengelola semua risiko keamanan secara efektif.

Lakukan Pembaruan Perangkat Lunak Secara Reguler

Memastikan bahwa situs web WordPress Anda diperbarui secara berkala sangat penting untuk mencegah potensi serangan dunia maya. Pembaruan perangkat lunak yang tepat waktu memastikan bahwa tambalan keamanan baru dipasang di situs web Anda segera setelah dirilis. Penambalan kerentanan yang cepat tidak memberikan ruang bagi penyerang untuk mengidentifikasi dan mengeksploitasi kelemahan keamanan apa pun di situs web WordPress Anda.

Dengan iThemes Security Pro, perangkat lunak versi baru, termasuk inti WordPress, plugin, dan tema, diinstal secara otomatis setelah tersedia untuk komunitas WordPress. Fitur Manajemen Versi dan pemindaian kerentanan lanjutan melacak semua pembaruan untuk Anda, memastikan bahwa situs web Anda tetap mutakhir dengan perbaikan keamanan terbaru untuk menghilangkan risiko serangan injeksi perintah yang berhasil.

Jika Anda mengelola beberapa situs WordPress, iThemes Sync Pro menawarkan solusi komprehensif untuk pembaruan sekali klik, pemantauan uptime lanjutan, dan pencadangan situs web jarak jauh di semua situs web, semuanya dari satu dasbor.

Konfigurasikan Izin File Aman

Izin file yang aman adalah komponen penting untuk menjaga situs web WordPress Anda terlindungi dari berbagai macam serangan injeksi. Injeksi perintah dan serangan injeksi kode melibatkan peretas yang mengeksploitasi kerentanan dalam kode situs web untuk mengeksekusi kode berbahaya dan seringkali dimungkinkan karena izin file yang tidak aman.

Jika prinsip hak istimewa paling rendah tidak ditegakkan, penyerang dapat memperoleh akses ke data yang seharusnya tidak dapat mereka akses, seperti skrip yang dijalankan dengan hak istimewa yang lebih tinggi. Izin file yang aman bertindak sebagai lapisan pertahanan tambahan terhadap serangan injeksi perintah, meniadakan upaya penyerang untuk mengeksploitasi kerentanan yang ditemukan.

Namun, tidak selalu jelas, cara mengonfigurasi izin file dengan aman, karena sebagian besar tergantung pada lingkungan hosting tempat situs web dijalankan. Inilah sebabnya iThemes Security Pro menawarkan pemeriksaan izin file lanjutan untuk membantu memastikan bahwa izin yang benar ada.

Instal Firewall Aplikasi Web

Firewall berfungsi sebagai garis pertahanan pertama melawan berbagai serangan injeksi, termasuk injeksi kode dan perintah. Firewall aplikasi web (WAF) bertindak sebagai penjaga situs web Anda, memindai semua permintaan HTTP yang masuk dan memfilter permintaan yang cocok dengan pola berbahaya yang diketahui, sehingga mencegah permintaan tersebut mencapai server web dan menimbulkan kerusakan padanya.

Solusi perlindungan brute force dan manajemen bot yang tangguh yang ditawarkan iThemes Security Pro dapat mencegah bot jahat dan lalu lintas web berbahaya agar tidak pernah mencapai situs web WordPress Anda. Didukung oleh penambahan autentikasi multi-faktor bertenaga sandi yang menampilkan login biometrik, paket keamanan komprehensif ini menyediakan pendekatan multifaset untuk keamanan situs web WordPress.

Lindungi Situs Web Anda Terhadap Injeksi Perintah Dengan iThemes Security Pro

Injeksi perintah adalah salah satu jenis serangan dunia maya yang paling kuat dan merusak. Ditemukan di bagian paling atas dari setiap skala peringkat risiko kerentanan injeksi, injeksi perintah terus menargetkan situs web dan aplikasi web, bahkan dengan beragam mitigasi yang diberlakukan oleh server web modern.

Dengan mengeksploitasi kelemahan keamanan di situs web melalui injeksi perintah, penyerang memperoleh kemampuan untuk mengeksekusi perintah sewenang-wenang terhadap sistem operasi host. Tingkat akses ini jauh melampaui kompromi situs web yang ditargetkan, membuka banyak kemungkinan untuk eksploitasi dan kontrol atas keseluruhan sistem.

Mempertahankan situs web dari injeksi perintah dan serangan dunia maya lainnya adalah tugas yang menantang. Dalam lanskap ancaman saat ini, mengandalkan satu lapis pertahanan saja tidak lagi cukup untuk memastikan keamanan kehadiran online Anda. Itulah sebabnya iThemes Security Pro dan BackupBuddy berdedikasi untuk membuat keamanan situs web yang kuat mudah diakses oleh semua pemilik situs web WordPress, memberi Anda alat yang diperlukan untuk melindungi bisnis Anda secara online.

Plugin Keamanan WordPress Terbaik untuk Mengamankan & Melindungi WordPress

WordPress saat ini menguasai lebih dari 40% dari semua situs web, sehingga telah menjadi sasaran empuk bagi peretas dengan niat jahat. Plugin iThemes Security Pro menghilangkan dugaan keamanan WordPress untuk memudahkan mengamankan & melindungi situs web WordPress Anda. Ini seperti memiliki staf ahli keamanan penuh waktu yang terus-menerus memantau dan melindungi situs WordPress Anda untuk Anda.

Kiki memiliki gelar sarjana dalam manajemen sistem informasi dan pengalaman lebih dari dua tahun di Linux dan WordPress. Dia saat ini bekerja sebagai spesialis keamanan untuk Liquid Web dan Nexcess. Sebelumnya, Kiki adalah bagian dari tim dukungan Liquid Web Managed Hosting di mana dia membantu ratusan pemilik situs web WordPress dan mempelajari masalah teknis apa yang sering mereka temui. Semangatnya untuk menulis memungkinkan dia untuk berbagi pengetahuan dan pengalamannya untuk membantu orang. Selain teknologi, Kiki senang belajar tentang luar angkasa dan mendengarkan podcast kriminal sejati.