Membuka kedok: Apa yang diungkapkan 10 juta kata sandi tentang orang-orang yang memilihnya

Diterbitkan: 2022-07-11Banyak yang diketahui tentang kata sandi. Sebagian besar pendek, sederhana, dan cukup mudah retak. Tetapi Jauh lebih sedikit yang diketahui tentang alasan psikologis seseorang memilih kata sandi tertentu. Sebagian besar ahli merekomendasikan untuk membuat kata sandi yang kuat untuk menghindari pelanggaran data. Tetapi mengapa begitu banyak pengguna internet masih memilih kata sandi yang lemah?

Kami telah menganalisis pilihan kata sandi dari 10 juta orang, dari CEO hingga ilmuwan, untuk mengetahui apa yang mereka ungkapkan tentang hal-hal yang kami anggap mudah diingat dan sulit ditebak.

Siapa superhero pertama yang terlintas dalam pikiran? Bagaimana dengan angka antara satu dan 10? Dan akhirnya, warna cerah? Pikirkan dengan cepat masing-masing hal itu jika Anda belum melakukannya, lalu gabungkan ketiganya menjadi satu frasa.

Sekarang, saatnya kita menebaknya.

Apakah itu Superman7red ? Tidak, tidak: Batman3Orange ? Jika kita menebak salah satu dari jawaban individu dengan benar, itu karena manusia dapat diprediksi. Dan itulah masalahnya dengan kata sandi. Benar, kami memberi diri kami keuntungan dari beberapa pertanyaan yang dipilih secara diam-diam, tetapi itu tidak seberapa dibandingkan dengan kelicikan skala industri dari perangkat lunak pemecah kata sandi yang dibuat khusus. HashCat, misalnya, dapat membuat 300.000 tebakan pada kata sandi Anda dalam satu detik (tergantung bagaimana hashnya), jadi meskipun Anda memilih Hawkeye6yellow , frasa rahasia Anda, cepat atau lambat, tidak akan menjadi rahasia lagi.

Kata sandi seringkali mudah ditebak karena banyak dari kita memikirkan kata dan angka yang jelas dan menggabungkannya dengan cara yang sederhana. Kami ingin menjelajahi konsep ini dan, dengan melakukan itu, melihat apa yang dapat kami temukan tentang cara kerja pikiran seseorang ketika dia menyusun kata, angka, dan (semoga) simbol ke dalam urutan yang (mungkin tidak terlalu) unik.

Kami mulai dengan memilih dua kumpulan data untuk dianalisis.

Dua Kumpulan Data, Beberapa Peringatan

Kumpulan data pertama adalah dump dari 5 juta kredensial yang pertama kali muncul pada September 2014 di forum BitCoin Rusia. 1 Mereka tampaknya adalah akun Gmail (dan beberapa Yandex.ru), tetapi pemeriksaan lebih lanjut menunjukkan bahwa, sementara sebagian besar email yang disertakan adalah alamat Gmail yang valid, sebagian besar kata sandi teks biasa adalah yang lama dari Gmail (yaitu tidak lagi aktif) atau sandi yang tidak digunakan dengan alamat Gmail terkait. Namun demikian, WordPress.com mereset 100.000 akun dan mengatakan bahwa 600.000 lagi berpotensi berisiko. 2 Dump tampaknya merupakan sandi senilai beberapa tahun yang dikumpulkan dari berbagai tempat, dengan berbagai cara. Namun, untuk tujuan akademis kami, ini tidak masalah. Kata sandi masih dipilih oleh pemegang akun Gmail, bahkan jika itu bukan untuk akun Gmail mereka sendiri dan mengingat bahwa 98 persen tidak lagi digunakan, kami merasa dapat menjelajahinya dengan aman. 3

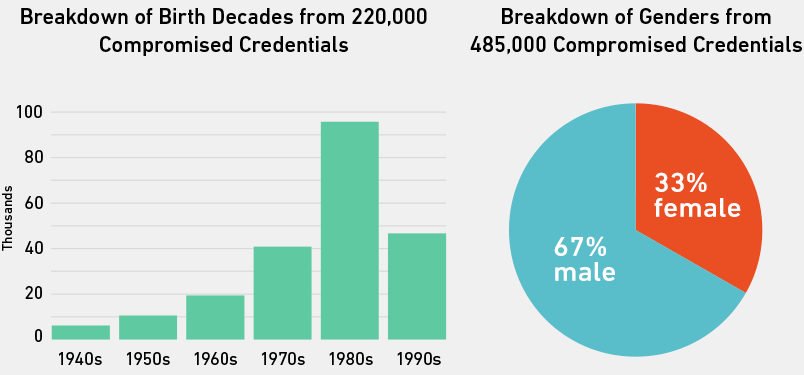

Kami menggunakan kumpulan data ini, yang akan kami sebut “Gmail dump”, untuk menjawab pertanyaan demografis (terutama yang terkait dengan jenis kelamin dan usia pemilih sandi). Kami mengekstrak fakta-fakta ini dengan mencari 5 juta alamat email untuk semua yang berisi nama depan dan tahun lahir. Misalnya, jika sebuah alamat [dilindungi email], alamat tersebut dikodekan sebagai laki-laki yang lahir pada tahun 1984. Metode inferensi ini bisa jadi rumit. Kami tidak akan membuat Anda bosan dengan terlalu banyak detail teknis di sini, tetapi pada akhir proses pengkodean, kami memiliki 485.000 dari 5 juta alamat Gmail yang dikodekan untuk jenis kelamin dan 220.000 kode untuk usia. Pada titik ini, perlu diingat pertanyaan, "Apakah pengguna yang memasukkan nama depan dan tahun lahir mereka di alamat email mereka memilih kata sandi yang berbeda dari mereka yang tidak?"—karena secara teori mereka mungkin melakukannya. Kami akan membahasnya lebih lanjut nanti.

Namun, untuk saat ini, inilah cara pengguna yang kami kodekan dibagi berdasarkan dekade kelahiran dan jenis kelamin.

Dump Gmail, atau setidaknya orang-orang di dalamnya dengan nama depan dan/atau tahun lahir di alamat mereka, condong ke pria dan orang yang lahir di tahun 80-an. Ini mungkin karena profil demografis situs yang databasenya disusupi untuk membentuk dump. Mencari alamat di dump yang berisi simbol + (ditambahkan oleh pengguna Gmail untuk melacak apa yang dilakukan situs dengan alamat email mereka), mengungkapkan bahwa sejumlah besar kredensial berasal dari File Dropper, eHarmony, situs tabung dewasa, dan Friendster.

Kumpulan data kedua, dan yang kami gunakan untuk mengumpulkan sebagian besar hasil kami, dirilis dengan murah hati oleh konsultan keamanan Mark Burnett, melalui situsnya xato.net. 4 Ini terdiri dari 10 juta kata sandi, yang dikumpulkan dari seluruh penjuru web selama beberapa tahun. Mark mengumpulkan daftar yang dibuang, dibocorkan, dan dipublikasikan secara publik dari ribuan sumber untuk membangun kemungkinan salah satu daftar paling komprehensif dari kata sandi asli yang pernah ada. Untuk membaca lebih lanjut tentang kumpulan data ini, lihat FAQ di blognya. 5

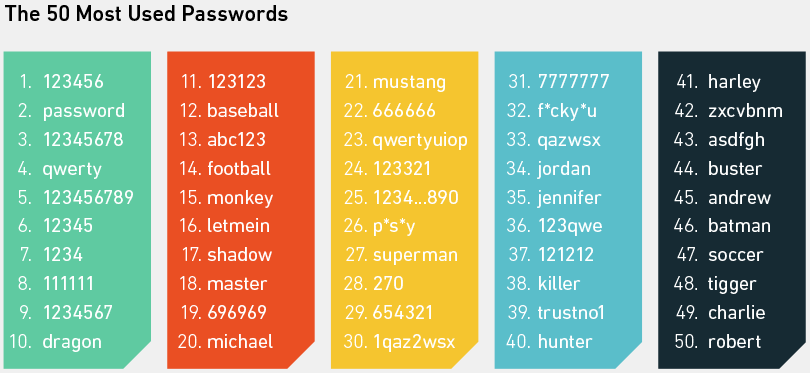

Kami tidak akan menghabiskan waktu terlalu lama untuk memberi Anda fakta yang sangat mendasar tentang kumpulan data ini (seperti semua rata-rata). Itu sudah dilakukan berkali-kali sebelumnya. Sebagai gantinya, mari kita lihat 50 kata sandi yang paling banyak digunakan dari 10 juta. Kemudian kita akan melangkah ke wilayah yang berpotensi lebih menarik.

Seperti yang Anda lihat, dan mungkin sudah Anda ketahui, kata sandi yang paling umum adalah contoh cemerlang dari hal-hal yang langsung muncul di benak seseorang ketika sebuah situs web memintanya untuk membuat kata sandi. Mereka semua sangat mudah diingat dan, berdasarkan fakta itu, permainan anak-anak untuk menebak menggunakan serangan kamus. Ketika Mark Burnett menganalisis 3,3 juta kata sandi untuk menentukan kata sandi yang paling umum pada tahun 2014 (semuanya ada dalam daftar 10 juta yang lebih besar), ia menemukan bahwa 0,6 persen adalah 123456 . Dan dengan menggunakan 10 kata sandi teratas, seorang peretas rata-rata dapat menebak 16 dari 1.000 kata sandi.

Namun, lebih sedikit orang dibandingkan tahun-tahun sebelumnya yang menggunakan jenis kata sandi yang terlihat di atas. Pengguna menjadi sedikit lebih sadar tentang apa yang membuat kata sandi menjadi kuat. Misalnya, menambahkan satu atau dua angka di akhir frasa teks. Itu membuatnya lebih baik, bukan?

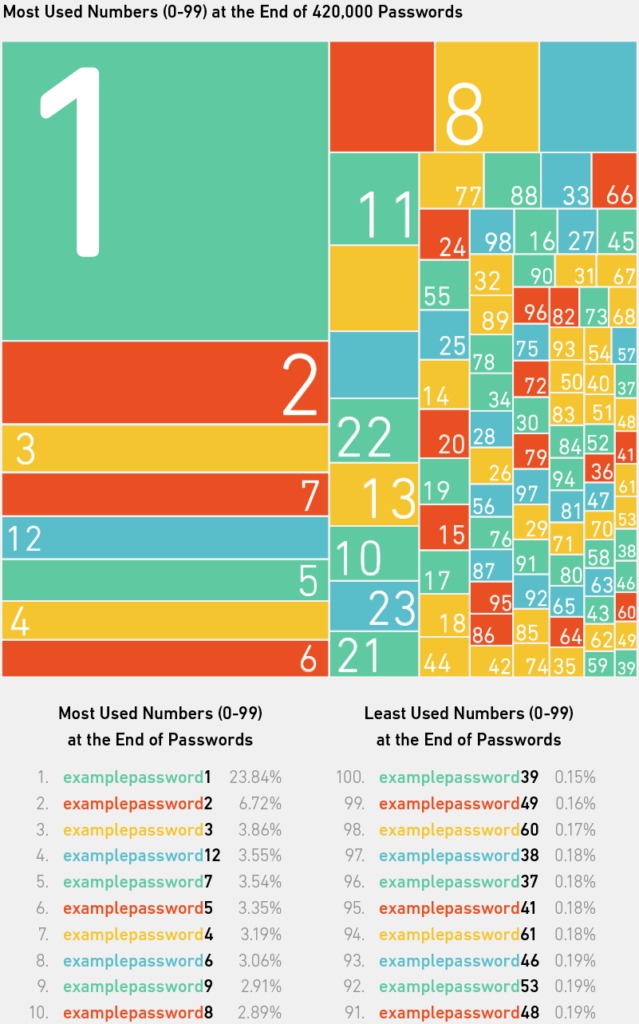

“Saya akan Menambahkan Nomor agar Lebih Aman.”

Hampir setengah juta, atau 420.000 (8,4 persen), dari 10 juta kata sandi berakhir dengan angka antara 0 dan 99. Dan lebih dari satu dari lima orang yang menambahkan angka-angka itu hanya memilih 1 . Mungkin mereka merasa ini yang paling mudah diingat. Atau mungkin mereka diminta oleh situs untuk memasukkan nomor dengan pilihan kata dasar mereka. Pilihan paling umum lainnya adalah 2, 3, 12 (mungkin dianggap sebagai satu-dua, bukan 12), 7 , dan seterusnya. Telah dicatat bahwa ketika Anda meminta seseorang untuk memikirkan angka antara satu dan 10, kebanyakan mengatakan tujuh atau tiga (oleh karena itu tebakan kami dalam pendahuluan), dan orang-orang tampaknya memiliki bias dalam memikirkan bilangan prima. 6, 7 Ini mungkin berperan di sini, tetapi mungkin juga satu digit dipilih sebagai alternatif kata sandi yang sudah digunakan orang tetapi ingin menggunakannya lagi tanpa "mengganggu" kredensial mereka di situs lain.

Namun, ini adalah poin yang diperdebatkan, ketika Anda mempertimbangkan bahwa cracker kata sandi yang layak dapat dengan mudah menambahkan angka, atau beberapa ribu, ke kamus kata-kata atau pendekatan brute-force. Yang menjadi kekuatan kata sandi sebenarnya adalah entropi.

Mengevaluasi Entropi Kata Sandi

Secara sederhana, semakin banyak entropi yang dimiliki kata sandi, semakin kuat kemungkinannya. Entropi meningkat dengan panjang kata sandi dan variasi karakter yang menyusunnya. Namun, meskipun variasi karakter yang digunakan memengaruhi skor entropi (dan seberapa sulit menebak), panjang kata sandi lebih signifikan. Ini karena seiring bertambahnya kata sandi, jumlah cara bagian-bagian penyusunnya dapat dikocok menjadi kombinasi baru menjadi lebih besar secara eksponensial dan oleh karena itu, jauh lebih sulit untuk ditebak.

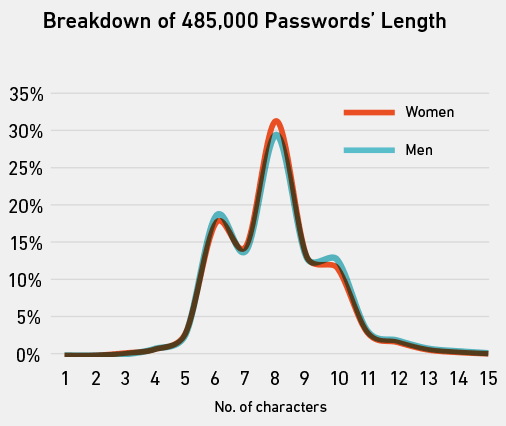

Panjang rata-rata kata sandi dari dump Gmail adalah delapan karakter (misalnya kata sandi ), dan tidak ada perbedaan yang signifikan antara rata-rata panjang kata sandi pria dibandingkan dengan wanita.

Bagaimana dengan entropi? Manakah yang merupakan cerminan kekuatan kata sandi yang lebih akurat daripada panjang karakter saja?

Entropi rata-rata kata sandi dari dump Gmail adalah 21,6, yang bukan hal yang mudah untuk dikonseptualisasikan. Bagan di sebelah kiri memberikan gambaran yang lebih jelas. Sekali lagi, hanya ada sedikit perbedaan antara pria dan wanita, tetapi ada lebih banyak kata sandi dengan entropi mendekati nol daripada lebih dari 60.

Contoh kata sandi bervariasi menurut satu atau dua karakter sebagai rentang entropi. Secara umum, skala entropi dengan panjang, dan meningkatkan rentang karakter dengan memasukkan angka, huruf besar, dan simbol juga membantu.

Jadi bagaimana kami menghitung entropi untuk semua 5 juta kata sandi dari dump Gmail?

Ada banyak cara untuk menghitung entropi kata sandi, dan beberapa metode lebih sederhana (dan kurang realistis) daripada yang lain. Yang paling mendasar mengasumsikan bahwa kata sandi hanya dapat ditebak dengan mencoba setiap kombinasi karakternya. Namun, pendekatan yang lebih cerdas mengakui bahwa manusia—seperti yang telah kita lihat—kecanduan pola, dan oleh karena itu asumsi tertentu dapat dibuat tentang sebagian besar kata sandi mereka. Dan berdasarkan asumsi tersebut, aturan untuk mencoba menebak kata sandi mereka dapat dibuat dan digunakan untuk mempercepat proses cracking secara signifikan (dengan menggabungkan kombinasi karakter ke dalam pola yang umum digunakan). Semuanya sangat pintar dan kita tidak bisa mengambil pujian untuk itu. Sebagai gantinya, kredit diberikan kepada Dan Wheeler, yang menciptakan penaksir entropi yang kami gunakan. Ini disebut Zxcvbn, dan dapat dilihat dan dibaca secara detail di sini. 8

Singkatnya, ini membangun "pengetahuan" tentang bagaimana orang tanpa sadar memasukkan pola dalam kata sandi mereka ke dalam perkiraannya tentang apa yang perlu dilakukan oleh peretas kata sandi yang baik untuk menentukan pola tersebut. Misalnya, password , dengan perkiraan naif, memiliki entropi 37,6 bit. Zxcvbn, bagaimanapun, memberi skor nol (skor entropi terendah dan terburuk) karena ini menjelaskan fakta bahwa setiap daftar kata yang digunakan oleh cracker kata sandi berisi kata kata sandi . Itu melakukan hal yang serupa dengan pola lain yang lebih umum, seperti leet speak (menambahkan numb3rs ke kata-kata ke [dilindungi email] mereka tampaknya kurang dapat ditebak).

Itu juga menilai kata sandi lain, yang pada pandangan pertama terlihat sangat acak, karena tidak memiliki entropi. qaz2wsx (kata sandi paling umum ke-30), misalnya, terlihat sangat acak, bukan? Sebenarnya, itu bukan apa-apa. Ini sebenarnya adalah pola keyboard ("berjalan" yang mudah diulang dari satu tombol pada keyboard ke yang berikutnya). Zxcvbn sendiri dinamai salah satu pola tersebut.

Kami mengeluarkan 20 pola keyboard yang paling sering digunakan dari kumpulan data 10 juta kata sandi. Kami memilih untuk mengecualikan pola angka, seperti 123456 , karena itu hanya semacam keyboard berjalan, dan ada juga begitu banyak dari mereka di bagian atas daftar kata sandi yang paling sering digunakan sehingga tidak akan ada ruang untuk melihat beberapa yang lebih menarik jika kita memasukkannya.

Sembilan belas dari 20 pola keyboard di atas terlihat dapat diprediksi seperti yang Anda harapkan, kecuali yang terakhir: Adgjmptw . Bisakah Anda menebak mengapa itu termasuk di antara pola yang paling banyak digunakan?

Anda mungkin tidak perlu melakukannya, karena Anda hampir pasti sudah melihat ke bawah.

Meskipun kami sangat ragu kami yang pertama menemukannya, kami belum menemukan referensi lain untuk pola keyboard ini yang paling umum digunakan dalam kata sandi. Namun itu peringkat 20 di atas.

Jika Anda belum menyadarinya, itu dihasilkan dengan menekan 2 hingga 9 pada papan tombol ponsel cerdas (huruf pertama masing-masing sesuai dengan setiap huruf dari pola kunci dalam kata sandi).

Kami awalnya bingung tentang pola ini karena kebanyakan orang tidak mengetik huruf dengan dial pad; mereka menggunakan tata letak QWERTY. Kemudian kami ingat ponsel seperti Blackberry, yang memiliki keyboard fisik dengan angka yang selalu terlihat di tombolnya.

Pola ini menimbulkan pertanyaan yang menarik: Bagaimana pemilihan kata sandi akan berubah karena lebih banyak orang membuatnya di perangkat sentuh yang membuat karakter tertentu (seperti simbol dan huruf besar) lebih sulit untuk dipilih daripada saat menggunakan keyboard biasa?

Tentu saja, pola keyboard, terutama yang di atas, sama sekali bukan masalah untuk cracker kata sandi yang bagus. Passpat menggunakan beberapa tata letak keyboard dan algoritme cerdas untuk mengukur kemungkinan kata sandi dibuat dari pola keyboard. 9 Dan alat-alat lain ada untuk menghasilkan jutaan pola keyboard, untuk mengkompilasi dan menggunakannya sebagai daftar, daripada membuang-buang waktu mencoba untuk memecahkan kombinasi yang sama dengan kekerasan. 10

Kebanyakan orang tidak menggunakan pola keyboard. Mereka berpegang pada metode klasik dan sering kali tidak aman dalam memilih kata secara acak.

Sekarang Anda dapat melihat mengapa kami menebak Batman dan Superman di awal artikel ini: mereka adalah nama superhero yang paling banyak digunakan dalam kumpulan data 10 juta kata sandi. Poin penting tentang daftar di atas adalah terkadang sulit untuk mengetahui dalam arti apa seseorang menggunakan kata ketika mereka memasukkannya ke dalam kata sandi mereka. Misalnya, dalam daftar warna, hitam terkadang merujuk pada nama belakang Black ; hal yang sama berlaku untuk kata lain dengan konteks ganda. Untuk meminimalkan masalah ini saat menghitung frekuensi kata-kata di atas, kami mendekati setiap daftar secara terpisah. Warna, misalnya, hanya dihitung ketika kata sandi dimulai dengan nama warna dan diakhiri dengan angka atau simbol. Dengan cara ini, kami menghindari penghitungan merah di Alfred dan biru di BluesBrothers . Menggunakan pendekatan konservatif ini, tentu saja, berarti kita melewatkan banyak nama warna yang sah, tetapi tampaknya lebih baik mengetahui bahwa daftar di atas hanya berisi "pasti".

Daftar lain memiliki aturan yang berbeda. Kami tidak menyertakan kucing dan anjing dalam daftar hewan karena kucing muncul dalam terlalu banyak kata lain. Sebagai gantinya, kami menghitung kucing dan anjing secara terpisah dan menemukan bahwa mereka digunakan dalam jumlah yang hampir sama. Namun, kucing lebih banyak digunakan dalam hubungannya dengan Wild- dan Bob- (tim olahraga) daripada anjing digunakan dalam frasa lain. Jadi kami akan mengatakan anjing mungkin menang.

Kata benda dan kata kerja yang paling umum hanya dihitung jika mereka muncul di 1.000 kata benda teratas dan 1.000 kata kerja teratas yang digunakan dalam bahasa Inggris sehari-hari. Kalau tidak, daftar itu akan penuh dengan kata benda seperti kata sandi dan kata kerja seperti cinta .

Bukan berarti cinta bukanlah kata yang menarik. Ini sebenarnya sering digunakan secara mengejutkan dalam kata sandi. Kami menemukannya 40.000 kali terpisah dalam 10 juta kata sandi dan banyak dalam 5 juta kredensial Gmail juga.

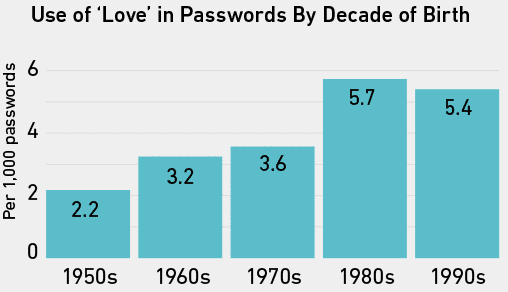

Ketika kami menghitung frekuensi cinta dalam kata sandi orang-orang yang usianya kami simpulkan dari nama pengguna mereka, mereka yang lahir di tahun 80-an dan 90-an menggunakannya sedikit lebih sering daripada orang yang lebih tua.

Dalam data Gmail, 1,4 persen kata sandi wanita mengandung cinta , dibandingkan dengan 0,7 persen pria. Dengan kata lain, berdasarkan data ini setidaknya, wanita tampaknya menggunakan kata cinta dalam kata sandi mereka dua kali lebih sering daripada pria. Temuan ini mengikuti jejak penelitian terbaru lainnya tentang kata cinta dalam kata sandi. Sebuah tim di Institut Teknologi Universitas Ontario melaporkan bahwa ilove [nama pria] empat kali lebih umum daripada ilove [nama wanita]; iloveyou 10 kali lebih umum daripada iloveme ; dan <3 adalah metode paling umum kedua untuk menggabungkan simbol dengan angka. 11

Sekarang kita telah belajar sedikit tentang kata dan angka yang paling umum dalam kata sandi, pola keyboard yang paling sering digunakan, konsep entropi kata sandi, dan kesia-siaan relatif dari metode kebingungan kata sandi sederhana seperti leet speak, kita dapat beralih ke port terakhir kita panggilan. Ini yang paling pribadi dan, berpotensi, yang paling menarik.

Kata Sandi Orang Kaya dan Perkasa

Mark Burnett mencatat di situs webnya bahwa pembuangan kata sandi sangat sering terjadi. 12 Merangkak dump baru adalah bagaimana dia mengkompilasi kumpulan data 10 juta kata sandi. Peristiwa lain yang tampaknya semakin sering menjadi berita utama adalah peretasan selebriti dan perusahaan terkenal. Jennifer Lawrence dkk. dan Sony langsung muncul di benak. Kami ingin tahu tentang bagaimana data Gmail berpotensi digunakan untuk menentukan orang terkenal mana yang terpengaruh oleh dump ini secara khusus. Dengan kata lain, kata sandi siapa yang dipublikasikan? Kami melakukannya dengan menggunakan API Orang Kontak Penuh, yang mengambil daftar alamat email dan menjalankannya melalui API dari beberapa situs jejaring sosial utama seperti Twitter, LinkedIn, dan Google+. Kemudian ia memberikan titik data baru untuk apa pun yang ditemukannya, seperti usia, jenis kelamin, dan pekerjaan. 13

Kami sudah tahu beberapa orang yang cukup terkenal ada di tempat sampah Gmail. Misalnya, Mashable mencatat sebulan setelah daftar dirilis bahwa salah satu reporternya dimasukkan (kata sandi yang terdaftar untuknya adalah kata sandi Gmail-nya, tetapi sudah berumur beberapa tahun dan tidak lagi digunakan). 14 Tapi kami tidak berpikir bahwa Kontak Penuh akan muncul lebih banyak lagi.

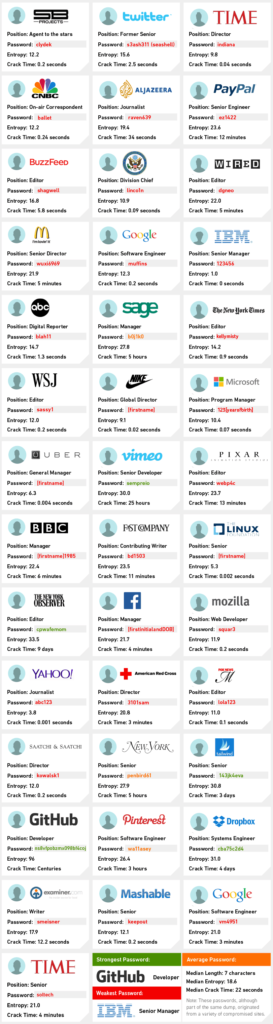

Dalam 78.000 kecocokan yang kami temukan, ada ratusan orang yang sangat terkenal. Kami telah memilih sekitar 40 yang paling terkenal di bawah ini. Beberapa poin yang sangat penting:

1. Kami sengaja tidak mengidentifikasi siapa pun dengan nama.

2. Logo perusahaan mewakili organisasi tempat individu bekerja saat ini dan tidak harus saat mereka menggunakan kata sandi yang terdaftar untuk mereka.

3. Tidak ada cara untuk mengetahui di mana kata sandi awalnya digunakan. Kata sandi tersebut mungkin merupakan kata sandi Gmail pribadi, tetapi kemungkinan besar digunakan di situs lain seperti File Dropper. Oleh karena itu, mungkin saja banyak kata sandi yang lemah tidak mewakili kata sandi yang digunakan individu saat ini di tempat kerja, atau di tempat lain dalam hal ini.

4. Google mengonfirmasi bahwa ketika daftar itu diterbitkan, kurang dari 2 persen (100.000) kata sandi mungkin berfungsi dengan alamat Gmail yang dipasangkan dengan mereka. Dan semua pemegang akun yang terpengaruh diminta untuk mengatur ulang kata sandi mereka. Dengan kata lain, kata sandi di bawah—saat masih mendidik—tidak lagi digunakan. Sebaliknya, mereka telah digantikan oleh kombinasi lain, semoga lebih aman.

Namun, jika kata sandi tidak disetel ulang, situasinya akan lebih memprihatinkan. Beberapa penelitian telah menunjukkan bahwa beberapa dari kita menggunakan kata sandi yang sama untuk beberapa layanan. 15 Dan mengingat daftar di bawah ini mencakup beberapa CEO, banyak jurnalis, dan seseorang yang sangat tinggi di perusahaan manajemen bakat Justin Bieber dan Ariana Grande, dump ini bisa menyebabkan banyak kekacauan. Untungnya tidak, dan sekarang tidak bisa.

Hal yang paling mencolok tentang kata sandi di atas adalah berapa banyak dari mereka yang akan sangat mudah ditebak jika proses cracking offline digunakan untuk melawan mereka. Yang terkuat dari kelompok itu pernah menjadi milik pengembang GitHub ( ns8vfpobzmx098bf4coj ) dan, dengan entropi 96, tampaknya hampir terlalu acak. Itu mungkin dibuat oleh pembuat kata sandi acak atau pengelola kata sandi. Yang terlemah adalah milik seorang manajer senior IBM ( 123456 ), yang—sebaliknya—tampak begitu mendasar sehingga pasti digunakan untuk pendaftaran sekali pakai di suatu tempat. Banyak dari yang lain cukup menyeimbangkan antara kompleksitas dan kesederhanaan untuk menunjukkan bahwa pemiliknya peduli untuk membuat mereka aman dan ingin melindungi akun yang mereka pilih.

Beberapa hal yang menarik untuk diselesaikan: Kepala Divisi untuk Departemen Luar Negeri AS yang kata sandinya (tetapi bukan nama) adalah linco1n (Lincoln) dan penulis Huffington Post yang mengikuti jejak Mulder (dari X-Files) dan memilih trustno1 . Dan secara lebih umum, menarik untuk melihat berapa banyak dari orang-orang terkenal yang kami pilih melakukan persis seperti yang dilakukan oleh kebanyakan dari kami: menggabungkan nama, tanggal lahir, kata-kata sederhana, dan beberapa angka untuk membuat angka yang buruk. kata sandi. Kami kira itu masuk akal. Bahkan Presiden Obama baru-baru ini mengaku pernah menggunakan password 1234567 . Kata sandi dengan skor entropi yang jauh lebih tinggi adalah PoTuS.1776 . Meskipun, bagi seorang cracker yang pintar, itu mungkin sedikit jelas.

***

Jadi bagaimana dengan kata sandi Anda sendiri? Saat membaca posting ini, Anda mungkin berpikir tentang diri sendiri dan bertanya-tanya, “Dapatkah seseorang menebak kata sandi untuk perbankan online, email, atau blog saya?” Jika Anda menggunakan salah satu penyedia email besar, seperti Gmail, Anda tidak perlu terlalu khawatir tentang sandi yang ditebak melalui serangan brute force. Gmail segera menghentikan upaya tidak sah. Perbankan online Anda kemungkinan besar juga dilindungi. Namun, jika Anda memiliki blog, situasinya lebih rumit karena—secara sederhana—ada lebih banyak cara potensial bagi penyerang untuk menemukan jalan masuk, jadi masing-masing harus diamankan secara proaktif untuk mencegahnya. Intinya adalah jangan pernah menganggap remeh keamanan kata sandi dan menghasilkan sistem yang mudah tetapi masih sulit untuk menghasilkan kata sandi yang aman.

Tim di WP Engine menghabiskan banyak waktu dan upaya berkelanjutan untuk menjaga keamanan situs WordPress pelanggan kami. Platform hosting WordPress kami yang aman terintegrasi ke dalam WordPress itu sendiri dan melindungi situs pelanggan kami dari serangan brute force pada kata sandi mereka dengan perangkat lunak cerdas dan reaktif yang terus-menerus belajar dan beradaptasi dengan ancaman dan mengambil tindakan. Kami juga melindungi pelanggan kami dari serangan yang tidak ada hubungannya dengan tebakan kata sandi, seperti mengendus upaya login dan injeksi SQL. WP Engine menyediakan platform hosting WordPress terkelola terbaik, memberdayakan merek dan perusahaan untuk menjangkau audiens global dengan teknologi WordPress.

Unduh White Paper keamanan WordPress kami dan pelajari tentang 10 praktik terbaik untuk mengamankan penerapan WordPress, termasuk cara membuat, menyimpan, dan mengubah kata sandi dengan aman.

Referensi

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf