Démasqué : ce que 10 millions de mots de passe révèlent sur les personnes qui les choisissent

Publié: 2022-07-11On sait beaucoup de choses sur les mots de passe. La plupart sont courts, simples et assez faciles à déchiffrer. Mais on en sait beaucoup moins sur les raisons psychologiques pour lesquelles une personne choisit un mot de passe spécifique. La plupart des experts recommandent de trouver un mot de passe fort pour éviter la violation de données. Mais pourquoi tant d'internautes préfèrent encore les mots de passe faibles ?

Nous avons analysé les choix de mots de passe de 10 millions de personnes, des PDG aux scientifiques, pour découvrir ce qu'ils révèlent sur les choses que nous considérons comme faciles à retenir et difficiles à deviner.

Quel est le premier super-héros qui vous vient à l'esprit ? Qu'en est-il d'un nombre entre un et 10 ? Et enfin, une couleur vibrante ? Pensez rapidement à chacune de ces choses si vous ne l'avez pas déjà fait, puis combinez les trois en une seule phrase.

Maintenant, il est temps pour nous de le deviner.

C'est Superman7red ? Non, non : Batman3Orange ? Si nous avons deviné correctement l'une des réponses individuelles, c'est parce que les humains sont prévisibles. Et c'est le problème avec les mots de passe. Certes, nous nous sommes donné l'avantage de certaines questions choisies sournoisement, mais ce n'est rien comparé à la sournoiserie à l'échelle industrielle d'un logiciel spécialement conçu pour casser les mots de passe. HashCat, par exemple, peut prendre 300 000 suppositions sur votre mot de passe par seconde (selon la façon dont il est haché), donc même si vous choisissez Hawkeye6yellow , votre phrase secrète ne sera plus secrète tôt ou tard.

Les mots de passe sont si souvent faciles à deviner parce que beaucoup d'entre nous pensent à des mots et des chiffres évidents et les combinent de manière simple. Nous voulions explorer ce concept et, ce faisant, voir ce que nous pouvions découvrir sur le fonctionnement de l'esprit d'une personne lorsqu'elle organise des mots, des chiffres et (espérons-le) des symboles dans un ordre (probablement pas très) unique.

Nous avons commencé par choisir deux ensembles de données à analyser.

Deux ensembles de données, plusieurs mises en garde

Le premier ensemble de données est un vidage de 5 millions d'informations d'identification qui est apparu pour la première fois en septembre 2014 sur un forum russe BitCoin. 1 Ils semblaient être des comptes Gmail (et certains Yandex.ru), mais une inspection plus approfondie a montré que, alors que la plupart des e-mails inclus étaient des adresses Gmail valides, la plupart des mots de passe en texte brut étaient soit d'anciens Gmail (c'est-à-dire plus actifs) ou des mots de passe qui n'ont pas été utilisés avec les adresses Gmail associées. Néanmoins, WordPress.com a réinitialisé 100 000 comptes et a déclaré que 600 000 autres étaient potentiellement à risque. 2 Le vidage semble être plusieurs années de mots de passe qui ont été collectés à divers endroits, par divers moyens. Pour nos objectifs académiques, cependant, cela n'avait pas d'importance. Les mots de passe étaient toujours choisis par les titulaires de comptes Gmail, même s'ils n'étaient pas pour leurs propres comptes Gmail et étant donné que 98 % n'étaient plus utilisés, nous avons pensé que nous pouvions les explorer en toute sécurité. 3

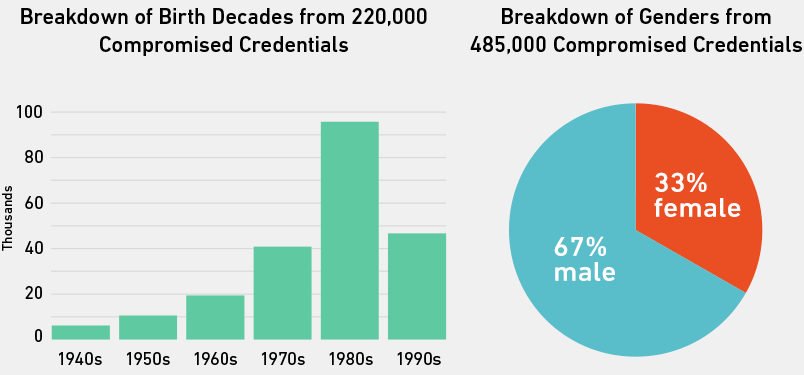

Nous avons utilisé cet ensemble de données, que nous appellerons le "vidage Gmail", pour répondre aux questions démographiques (en particulier celles liées au sexe et à l'âge des personnes qui choisissent les mots de passe). Nous avons extrait ces faits en recherchant dans les 5 millions d'adresses e-mail celles qui contenaient des prénoms et des années de naissance. Par exemple, si une adresse était [email protected], elle était codée comme un homme né en 1984. Cette méthode d'inférence peut être délicate. Nous ne vous ennuierons pas avec trop de détails techniques ici, mais à la fin du processus de codage, nous avions 485 000 des 5 millions d'adresses Gmail codées pour le sexe et 220 000 codées pour l'âge. À ce stade, il convient de garder à l'esprit la question : "Les utilisateurs qui incluent leurs prénoms et leurs années de naissance dans leurs adresses e-mail choisissent-ils des mots de passe différents de ceux qui ne le font pas ?", car il est théoriquement possible qu'ils le fassent. Nous en reparlerons un peu plus tard.

Pour l'instant, cependant, voici comment les utilisateurs que nous avons codés ont été divisés par décennie de naissance et par sexe.

Le dépotoir Gmail, ou du moins les personnes qui s'y trouvaient avec des prénoms et/ou des années de naissance dans leurs adresses, était biaisé en faveur des hommes et des personnes nées dans les années 80. Cela est probablement dû aux profils démographiques des sites dont les bases de données ont été compromises pour former le dump. La recherche d'adresses dans le vidage contenant le symbole + (ajouté par les utilisateurs de Gmail pour suivre ce que les sites font avec leurs adresses e-mail) a révélé qu'un grand nombre d'informations d'identification provenaient de File Dropper, eHarmony, un site de tubes pour adultes et Friendster.

Le deuxième ensemble de données, et celui que nous avons utilisé pour rassembler la plupart de nos résultats, a été généreusement publié par le consultant en sécurité Mark Burnett, via son site xato.net. 4 Il se compose de 10 millions de mots de passe, qui ont été collectés aux quatre coins du Web sur une période de plusieurs années. Mark a collecté publiquement des listes déversées, divulguées et publiées à partir de milliers de sources pour créer probablement l'une des listes les plus complètes de vrais mots de passe jamais créées. Pour en savoir plus sur cet ensemble de données, consultez la FAQ sur son blog. 5

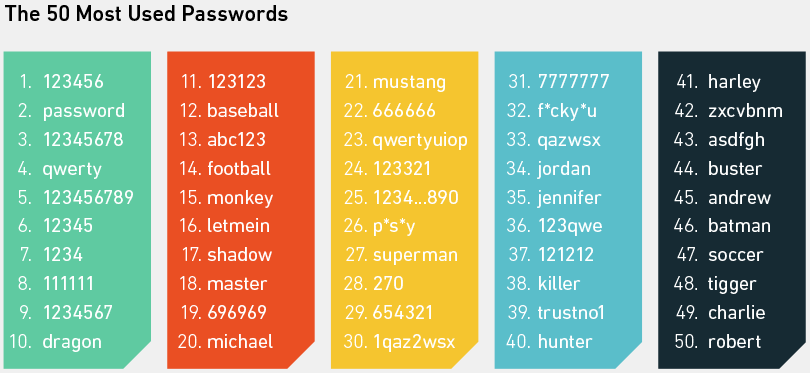

Nous ne passerons pas trop de temps à vous donner des faits vraiment basiques sur cet ensemble de données (comme toutes les moyennes). Cela a déjà été fait plusieurs fois. Au lieu de cela, regardons simplement les 50 mots de passe les plus utilisés sur les 10 millions. Ensuite, nous entrerons dans un territoire potentiellement plus intéressant.

Comme vous pouvez le voir, et vous le savez probablement déjà, les mots de passe les plus courants sont tous des exemples brillants de choses qui viennent immédiatement à l'esprit de quelqu'un lorsqu'un site Web l'invite à créer un mot de passe. Ils sont tous extrêmement faciles à retenir et, de ce fait, un jeu d'enfant à deviner à l'aide d'une attaque par dictionnaire. Lorsque Mark Burnett a analysé 3,3 millions de mots de passe pour déterminer les plus courants en 2014 (qui figurent tous dans sa plus grande liste de 10 millions), il a découvert que 0,6 % étaient 123456 . Et en utilisant les 10 meilleurs mots de passe, un pirate pourrait, en moyenne, deviner 16 mots de passe sur 1 000.

Cependant, moins de personnes que les années précédentes utilisent les types de mots de passe vus ci-dessus. Les utilisateurs deviennent un peu plus conscients de ce qui rend un mot de passe fort. Par exemple, ajouter un chiffre ou deux à la fin d'une phrase textuelle. Ça rend mieux, non ?

"Je vais ajouter un numéro pour le rendre plus sécurisé."

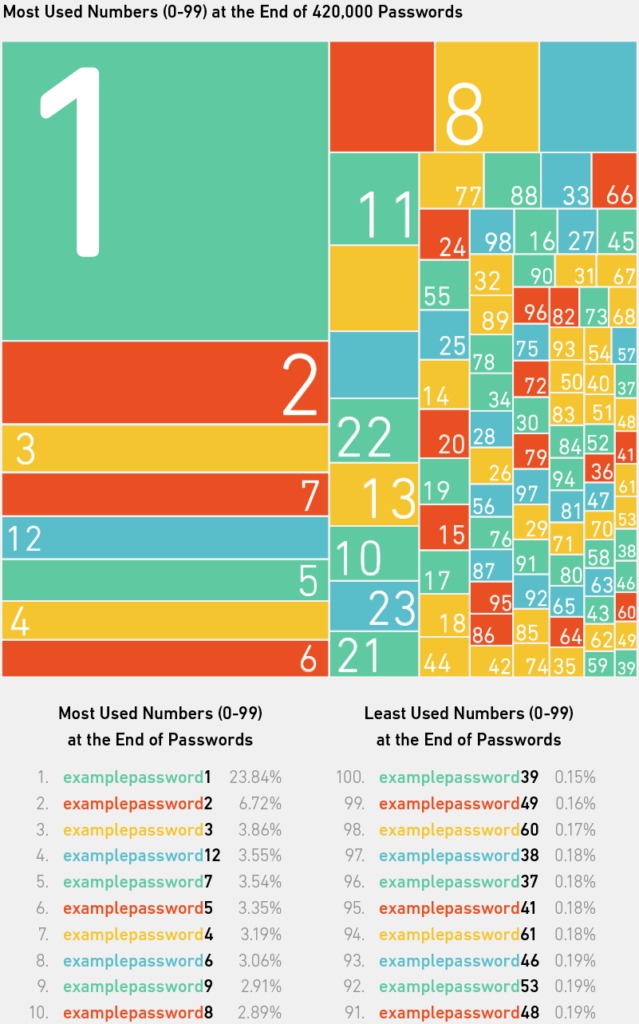

Près d'un demi-million, soit 420 000 (8,4 %), des 10 millions de mots de passe se terminaient par un chiffre compris entre 0 et 99. Et plus d'une personne sur cinq qui a ajouté ces chiffres a simplement choisi 1 . Peut-être estimaient-ils que c'était le plus facile à retenir. Ou peut-être qu'ils ont été incités par le site à inclure un nombre avec leur choix de mots de base. Les autres choix les plus courants étaient 2, 3, 12 (vraisemblablement considérés comme un-deux, plutôt que 12), 7 , etc. Il a été noté que lorsque vous demandez à une personne de penser à un nombre entre un et 10, la plupart disent sept ou trois (d'où nos suppositions dans l'introduction), et les gens semblent avoir un parti pris pour penser aux nombres premiers. 6, 7 Cela pourrait être en jeu ici, mais il est également possible que des chiffres simples soient choisis comme alternatives aux mots de passe que les gens utilisent déjà mais souhaitent réutiliser sans « compromettre » leurs informations d'identification sur d'autres sites.

C'est un point discutable, cependant, si l'on considère qu'un craqueur de mot de passe décent peut très facilement ajouter un nombre, ou plusieurs milliers, à son dictionnaire de mots ou à son approche par force brute. Ce qui fait la force d'un mot de passe, c'est l'entropie.

Évaluation de l'entropie du mot de passe

En termes simples, plus un mot de passe a d'entropie, plus il a tendance à être fort. L'entropie augmente avec la longueur du mot de passe et la variation des caractères qui le composent. Cependant, bien que la variation des caractères utilisés affecte son score d'entropie (et sa difficulté à deviner), la longueur du mot de passe est plus importante. En effet, à mesure que le mot de passe s'allonge, le nombre de façons dont ses éléments constitutifs peuvent être mélangés dans une nouvelle combinaison devient exponentiellement plus grand et, par conséquent, beaucoup plus difficile à deviner.

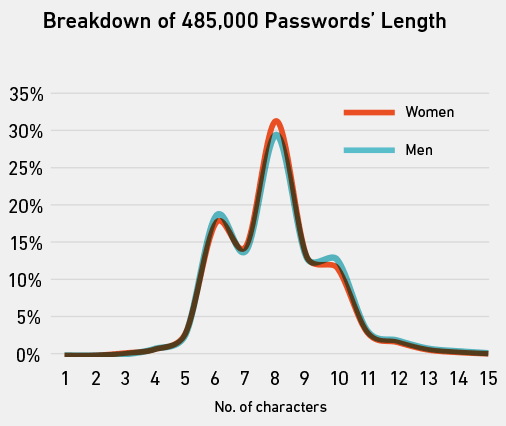

La longueur moyenne d'un mot de passe du dump Gmail était de huit caractères (par exemple password ), et il n'y avait pas de différence significative entre la longueur moyenne des mots de passe des hommes et celle des femmes.

Qu'en est-il de l'entropie ? Qu'est-ce qui reflète le mieux la force du mot de passe que la longueur des caractères ?

L'entropie moyenne d'un mot de passe du vidage Gmail était de 21,6, ce qui n'est pas une chose particulièrement facile à conceptualiser. Le graphique de gauche donne une image plus claire. Encore une fois, il n'y avait qu'une différence négligeable entre les hommes et les femmes, mais il y avait beaucoup plus de mots de passe avec une entropie proche de zéro que plus de 60.

Les exemples de mots de passe varient d'un caractère ou deux selon les plages d'entropie. De manière générale, l'entropie évolue avec la longueur et l'augmentation de la gamme de caractères en incluant des chiffres, des majuscules et des symboles aide également.

Alors, comment avons-nous calculé l'entropie pour les 5 millions de mots de passe du vidage Gmail ?

Il existe de nombreuses façons de calculer l'entropie des mots de passe, et certaines méthodes sont plus rudimentaires (et moins réalistes) que d'autres. Le plus basique suppose qu'un mot de passe ne peut être deviné qu'en essayant chaque combinaison de ses caractères. Une approche plus intelligente, cependant, reconnaît que les humains, comme nous l'avons vu, sont accros aux modèles, et donc certaines hypothèses peuvent être faites sur la plupart de leurs mots de passe. Et sur la base de ces hypothèses, des règles pour tenter de deviner leurs mots de passe peuvent être établies et utilisées pour accélérer considérablement le processus de craquage (en regroupant des combinaisons de caractères dans des modèles couramment utilisés). Tout est très intelligent et nous ne pouvons nous en attribuer aucun mérite. Au lieu de cela, le mérite revient à Dan Wheeler, qui a créé l'estimateur d'entropie que nous avons utilisé. Il s'appelle Zxcvbn, et il peut être vu et lu en détail ici. 8

En bref, il construit une "connaissance" de la façon dont les gens incluent sans le savoir des modèles dans leurs mots de passe dans son estimation de ce qu'un bon cracker de mot de passe devrait faire pour déterminer ces modèles. Par exemple, password , par une estimation naïve, a une entropie de 37,6 bits. Zxcvbn, cependant, lui attribue un score de zéro (le score d'entropie le plus bas et le pire) car il tient compte du fait que chaque liste de mots utilisée par les pirates de mots de passe contient le mot password . Il fait la même chose avec d'autres modèles plus courants, comme leet speak (ajouter des numéros aux mots [email protected] apparemment moins devinables).

Il marque également d'autres mots de passe, qui à première vue semblent très aléatoires, comme ayant une entropie nulle. qaz2wsx (le 30e mot de passe le plus courant), par exemple, semble assez aléatoire, n'est-ce pas ? En fait, c'est tout sauf ça. Il s'agit en fait d'un motif de clavier (une "marche" facilement reproductible d'une touche d'un clavier à l'autre). Zxcvbn lui-même est nommé d'après l'un de ces modèles.

Nous avons extrait les 20 modèles de clavier les plus utilisés de l'ensemble de données de 10 millions de mots de passe. Nous avons choisi d'exclure les modèles de nombres, comme 123456 , parce qu'ils ne sont qu'une sorte de promenades au clavier, et il y en a aussi tellement en haut de la liste des mots de passe les plus utilisés qu'il n'y aurait pas eu d'espace pour voir certains d'entre eux. les plus intéressants si nous les avions inclus.

Dix-neuf des 20 modèles de clavier ci-dessus semblent à peu près aussi prévisibles que prévu, à l'exception du dernier : Adgjmptw . Pouvez-vous deviner pourquoi cela s'est classé parmi les modèles les plus utilisés ?

Vous n'en avez probablement pas besoin, car vous avez presque certainement déjà regardé ci-dessous.

Bien que nous doutions fortement que nous soyons les premiers à le repérer, nous n'avons pas encore trouvé d'autre référence à ce modèle de clavier parmi les plus couramment utilisés dans les mots de passe. Pourtant, il se classe 20e au-dessus.

Au cas où vous ne l'auriez pas réalisé, il est généré en appuyant sur 2 à 9 sur le pavé numérique d'un smartphone (la première lettre de chacun correspondant à chaque lettre du modèle de clé dans le mot de passe).

Nous étions d'abord confus à propos de ce modèle parce que la plupart des gens ne tapent pas de lettres avec un pavé numérique; ils utilisent la disposition QWERTY. Ensuite, nous nous sommes souvenus des téléphones comme les Blackberry, qui ont un clavier physique avec des chiffres toujours visibles sur les touches.

Ce modèle pose une question intéressante : comment la sélection des mots de passe changera-t-elle à mesure que de plus en plus de personnes les créent sur des appareils tactiles qui rendent certains caractères (comme les symboles et les majuscules) plus difficiles à sélectionner qu'avec un clavier ordinaire ?

Bien sûr, les modèles de clavier, en particulier ceux ci-dessus, ne posent aucun problème à tout bon cracker de mot de passe. Passpat utilise plusieurs dispositions de clavier et un algorithme intelligent pour mesurer la probabilité qu'un mot de passe soit créé à partir d'un modèle de clavier. 9 Et d'autres outils existent pour générer des millions de motifs de clavier, pour les compiler et les utiliser comme une liste, plutôt que de perdre du temps à essayer de casser les mêmes combinaisons par la force brute. dix

Cependant, la plupart des gens n'utilisent pas de modèles de clavier. Ils s'en tiennent à la méthode classique et souvent peu sûre consistant à choisir un mot au hasard.

Vous pouvez maintenant comprendre pourquoi nous avons deviné Batman et Superman au début de cet article : ce sont les noms de super-héros les plus utilisés dans l'ensemble de données de 10 millions de mots de passe. Un point important concernant les listes ci-dessus est qu'il est parfois difficile de savoir dans quel sens une personne utilise un mot lorsqu'elle l'inclut dans son mot de passe. Par exemple, dans la liste des couleurs, le noir peut parfois faire référence au nom de famille Black ; il en va de même pour les autres mots à double contexte. Pour minimiser ce problème lors du comptage des fréquences des mots ci-dessus, nous avons abordé chaque liste séparément. Les couleurs, par exemple, n'étaient comptées que lorsque les mots de passe commençaient par le nom de la couleur et se terminaient par des chiffres ou des symboles. De cette façon, nous avons évité de compter le rouge dans Alfred et le bleu dans BluesBrothers . L'utilisation de cette approche conservatrice signifiera, bien sûr, que nous avons manqué de nombreux noms de couleurs légitimes, mais il semble préférable de savoir que la liste ci-dessus ne contient que des "définitions".

D'autres listes avaient des règles différentes. Nous n'avons pas inclus les chats et les chiens dans la liste des animaux car le chat apparaît dans trop d'autres mots. Au lieu de cela, nous avons compté les chats et les chiens séparément et avons constaté qu'ils étaient utilisés un nombre presque identique de fois. Cependant, les chats sont beaucoup plus utilisés en conjonction avec Wild- et Bob- (équipes sportives) que les chiens ne sont utilisés dans d'autres expressions. Nous dirions donc que les chiens gagnent probablement.

Les noms et verbes les plus courants n'ont été comptés que s'ils figuraient dans les 1 000 premiers noms et les 1 000 premiers verbes utilisés dans l'anglais de tous les jours. Sinon, les listes auraient été pleines de noms comme password et de verbes comme love .

Non pas que l'amour ne soit pas un mot intéressant. Il est en fait utilisé étonnamment souvent dans les mots de passe. Nous l'avons trouvé 40 000 fois dans les 10 millions de mots de passe et beaucoup dans les 5 millions d'identifiants Gmail également.

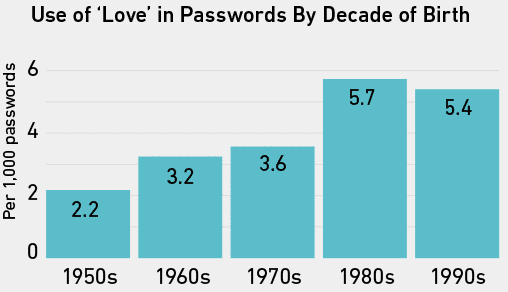

Lorsque nous avons compté la fréquence de l'amour dans les mots de passe des personnes dont nous avons déduit l'âge de leurs noms d'utilisateur, ceux nés dans les années 80 et 90 l'ont utilisé un peu plus souvent que les personnes plus âgées.

Dans les données de Gmail, 1,4 % des mots de passe des femmes contenaient de l'amour , contre 0,7 % de ceux des hommes. En d'autres termes, sur la base de ces données au moins, les femmes semblent utiliser le mot amour dans leurs mots de passe deux fois plus souvent que les hommes. Cette découverte suit les traces d'autres recherches récentes sur le mot amour dans les mots de passe. Une équipe de l'Institut de technologie de l'Université de l'Ontario a rapporté que ilove [nom masculin] était quatre fois plus courant que ilove [nom féminin] ; iloveyou était 10 fois plus fréquent que iloveme ; et <3 était la deuxième méthode la plus courante pour combiner un symbole avec un nombre. 11

Maintenant que nous en savons un peu plus sur les mots et les chiffres les plus courants dans les mots de passe, les modèles de clavier les plus utilisés, le concept d'entropie des mots de passe et la futilité relative des méthodes simples d'obscurcissement des mots de passe comme leet speak, nous pouvons passer à notre dernier port d'appel. C'est le plus personnel et, potentiellement, le plus intéressant.

Mots de passe des riches et des puissants

Mark Burnett note sur son site Web que les vidages de mots de passe sont d'une fréquence inquiétante. 12 Crawling fresh dumps est la façon dont il a compilé l'ensemble de données de 10 millions de mots de passe, après tout. Les autres événements qui semblent faire la une des journaux de plus en plus fréquemment sont les piratages de célébrités et d'entreprises. Jennifer Lawrence et al. et Sony vient immédiatement à l'esprit. Nous étions curieux de savoir comment les données Gmail pourraient potentiellement être utilisées pour déterminer quelles personnes de haut niveau ont été affectées par ce vidage en particulier. En d'autres termes, quels mots de passe ont été publiés ? Nous l'avons fait en utilisant l'API Person de Full Contact, qui prend une liste d'adresses e-mail et les exécute via les API de plusieurs sites de réseaux sociaux majeurs comme Twitter, LinkedIn et Google+. Ensuite, il fournit de nouveaux points de données pour tout ce qu'il trouve, comme l'âge, le sexe et la profession. 13

Nous savions déjà que quelques personnes assez connues se trouvaient dans la décharge de Gmail. Par exemple, Mashable a noté un mois après la publication de la liste qu'un de ses reporters était inclus (le mot de passe indiqué pour lui était son mot de passe Gmail, mais datant de plusieurs années et n'étant plus utilisé). 14 Mais nous ne pensions pas que le Full Contact en ferait autant d'autres.

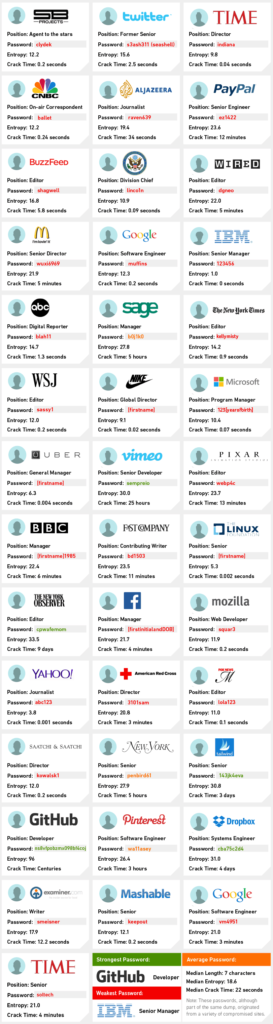

Parmi les 78 000 correspondances que nous avons trouvées, il y avait des centaines de personnes très en vue. Nous avons sélectionné environ 40 des plus remarquables ci-dessous. Quelques points très importants :

1. Nous n'avons délibérément identifié personne par son nom.

2. Les logos d'entreprise représentent les organisations pour lesquelles les individus travaillent actuellement et pas nécessairement lorsqu'ils utilisaient le mot de passe indiqué pour eux.

3. Il n'y a aucun moyen de savoir où les mots de passe ont été utilisés à l'origine. Il s'agissait peut-être de mots de passe Gmail personnels, mais il est plus probable qu'ils aient été utilisés sur d'autres sites comme File Dropper. Il est donc possible que de nombreux mots de passe faibles ne soient pas représentatifs des mots de passe que les individus utilisent actuellement au travail, ou ailleurs d'ailleurs.

4. Google a confirmé que lorsque la liste a été publiée, moins de 2 % (100 000) des mots de passe pouvaient fonctionner avec les adresses Gmail avec lesquelles ils étaient associés. Et tous les titulaires de compte concernés ont dû réinitialiser leurs mots de passe. En d'autres termes, les mots de passe ci-dessous, bien que toujours éducatifs, ne sont plus utilisés. Au lieu de cela, ils ont été remplacés par d'autres combinaisons, espérons-le, plus sûres.

Si les mots de passe n'avaient pas été réinitialisés, cependant, la situation serait plus préoccupante. Plusieurs études ont montré qu'un certain nombre d'entre nous utilisent les mêmes mots de passe pour plusieurs services. 15 Et étant donné que la liste ci-dessous comprend quelques PDG, de nombreux journalistes et quelqu'un de très haut placé dans la société de gestion des talents de Justin Bieber et Ariana Grande, ce dépotoir aurait pu causer beaucoup de chaos. Heureusement, ce n'est pas le cas, et maintenant ce n'est plus possible.

La chose la plus remarquable à propos des mots de passe ci-dessus est combien d'entre eux seraient terriblement faciles à deviner si un processus de craquage hors ligne était utilisé contre eux. Le plus fort du groupe appartenait autrefois à un développeur GitHub ( ns8vfpobzmx098bf4coj ) et, avec une entropie de 96, il semble presque trop aléatoire. Il a probablement été créé par un générateur de mot de passe aléatoire ou un gestionnaire de mot de passe. Le plus faible appartenait à un cadre supérieur d'IBM ( 123456 ), ce qui, à l'inverse, semble si basique qu'il a sûrement été utilisé pour une inscription jetable quelque part. Beaucoup d'autres établissent un équilibre suffisant entre complexité et simplicité pour suggérer que leurs propriétaires se souciaient de les sécuriser et voulaient protéger les comptes pour lesquels ils avaient été choisis.

Quelques personnalités intéressantes pour finir : le chef de division du Département d'État américain dont le mot de passe (mais pas le nom) était linco1n (Lincoln) et l'écrivain du Huffington Post qui a suivi les traces de Mulder (des X-Files) et a choisi trustno1 . Et plus généralement, il est intéressant de voir combien de personnes de haut niveau que nous avons sélectionnées ont fait exactement ce que tant d'entre nous font : combiner nos noms, dates de naissance, mots simples et quelques chiffres pour faire moche mots de passe. Nous supposons que cela a du sens cependant. Même le président Obama a récemment admis avoir utilisé le mot de passe 1234567 . Un mot de passe avec un score d'entropie beaucoup plus élevé aurait été PoTuS.1776 . Bien que, pour un cracker intelligent, cela aurait pu être un peu évident.

***

Alors qu'en est-il de vos propres mots de passe ? En lisant cet article, vous avez probablement pensé à vous-même et vous vous êtes demandé : "Quelqu'un pourrait-il deviner le mot de passe de ma banque en ligne, de mon courrier électronique ou de mon blog ?" Si vous utilisez l'un des grands fournisseurs de messagerie, comme Gmail, vous ne devriez pas trop vous inquiéter que votre mot de passe soit deviné par une attaque par force brute. Gmail coupe les tentatives illégitimes presque immédiatement. Votre banque en ligne est probablement protégée de la même manière. Si vous avez un blog, cependant, la situation est plus compliquée car, en termes simples, il existe plus de moyens potentiels pour un attaquant de trouver un moyen d'entrer, donc chacun doit être sécurisé de manière proactive pour les empêcher d'entrer. Le but n'est jamais de prendre la sécurité des mots de passe pour acquis et de trouver un système facile mais toujours difficile à trouver pour trouver un mot de passe sécurisé.

L'équipe de WP Engine consacre beaucoup de temps et d'efforts continus à la sécurité des sites WordPress de nos clients. Notre plate-forme d'hébergement WordPress sécurisée s'intègre à WordPress lui-même et protège les sites de nos clients contre les attaques par force brute sur leurs mots de passe avec un logiciel intelligent et réactif qui apprend et s'adapte en permanence aux menaces et prend des mesures. Nous protégeons également nos clients contre les attaques qui n'ont rien à voir avec la devinette de mot de passe, comme le reniflement des tentatives de connexion et les injections SQL. WP Engine fournit la plate-forme d'hébergement WordPress la mieux gérée, permettant aux marques et à l'entreprise d'atteindre un public mondial avec la technologie WordPress.

Téléchargez notre livre blanc sur la sécurité WordPress et découvrez les 10 meilleures pratiques pour sécuriser un déploiement WordPress, notamment comment générer, stocker et modifier régulièrement des mots de passe en toute sécurité.

Références

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf