Más de 30 de los problemas de seguridad y vulnerabilidades más comunes de WordPress

Publicado: 2023-08-18WordPress es uno de los sistemas de administración de contenido (CMS) más seguros que puede usar para ejecutar un sitio web. Aún así, cada software viene con vulnerabilidades y problemas de seguridad, la mayoría de los cuales dependen del comportamiento del usuario. Si no sabe cuáles son estos problemas o cómo prevenirlos, es posible que incluso el software más seguro no pueda proteger su sitio web de los ataques.

La buena noticia es que proteger los sitios de WordPress es más fácil que con otros sistemas porque tiene acceso a potentes complementos de seguridad. Combine eso con credenciales seguras y todos los ataques, excepto los más sofisticados, no tendrán ninguna posibilidad de violar su sitio.

En este artículo, hablaremos sobre la importancia de la prevención cuando se trata de mantener WordPress seguro. Luego, discutiremos los tipos más comunes de problemas que los propietarios de sitios de WordPress pueden encontrar y los tipos de ataques que los sitios web son víctimas de la mayoría de las veces.

Desde su primera instalación inicial de WordPress hasta la administración de un sitio activo y exitoso, lo tenemos cubierto.

La importancia de cerrar todas las posibles vulnerabilidades de seguridad

El concepto de mantener su sitio web "seguro" puede ser un poco confuso. Cuando las personas hablan de proteger su sitio, generalmente se refieren a evitar que los usuarios no autorizados de WordPress realicen cambios en él, evitar que se carguen archivos maliciosos o reducir las posibilidades de violaciones de datos.

No proteger su sitio web de posibles violaciones de seguridad puede afectarlo de muchas maneras, incluso si no está tratando con una gran cantidad de información confidencial del usuario. Por ejemplo, si tiene un negocio en línea pequeño pero establecido, los problemas de seguridad pueden afectar negativamente la forma en que los clientes lo perciben.

Entender lo importante que es prevenir problemas de seguridad, analicemos por qué pueden ser tan dañinos:

- Acceso no autorizado. Muchas actualizaciones para sitios de WordPress contienen parches para vulnerabilidades de seguridad que se han descubierto desde que se lanzó la versión anterior. Si su sitio web no está actualizado, corre el riesgo de que los piratas informáticos que conocen estas vulnerabilidades accedan a él y lo exploten.

- Pérdida de información confidencial. Si su sitio web se ve comprometido, los actores maliciosos pueden obtener el control de su sitio y de los datos confidenciales, incluida la información del usuario y otros materiales confidenciales. Si tiene una tienda en línea o cualquier otro tipo de sitio que maneje datos privados de los usuarios, esto podría tener serias implicaciones, tanto legales como en términos de su reputación.

- Bajo rendimiento del sitio web. Si alguien obtiene acceso a su sitio web, puede modificar su funcionamiento y afectar negativamente su rendimiento. En algunos casos, es posible que los atacantes ni siquiera necesiten obtener acceso para "caer" un sitio web, como ocurre con los ataques de denegación directa de servicio (DDoS).

- Incumplimiento del cumplimiento. En ciertas industrias, no proteger los datos de los usuarios puede ponerlo en incumplimiento normativo. Por ejemplo, en los sectores financiero y de salud, las empresas deben utilizar software actualizado para garantizar el más alto nivel de seguridad de los datos. Y los sitios que aceptan pagos con tarjeta de crédito deben cumplir con el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS).

Si ejecuta un sitio web de WordPress, la seguridad es de suma importancia. Reforzar su sitio web desde el principio evitará los tipos de problemas más comunes y lo ayudará a mantener seguros los datos de los usuarios.

Cómo descubrir vulnerabilidades de seguridad en su sitio de WordPress

Desafortunadamente, es posible usar una computadora infectada sin saberlo. En muchos casos, los dispositivos terminan plagados de malware y los usuarios no se dan cuenta.

Lo mismo puede pasar con un sitio web. Su sitio de WordPress puede ser vulnerable a los ataques o ya puede estar infectado con malware. A menos que los atacantes lo hagan obvio o que tenga acceso a las herramientas adecuadas, esto puede ser difícil de detectar.

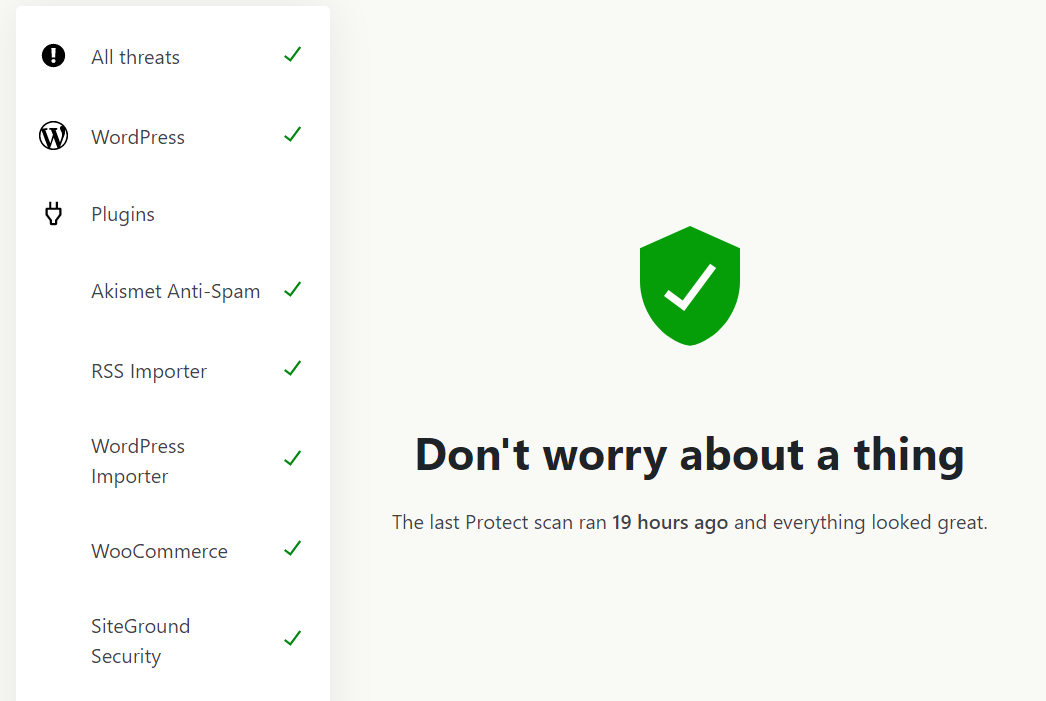

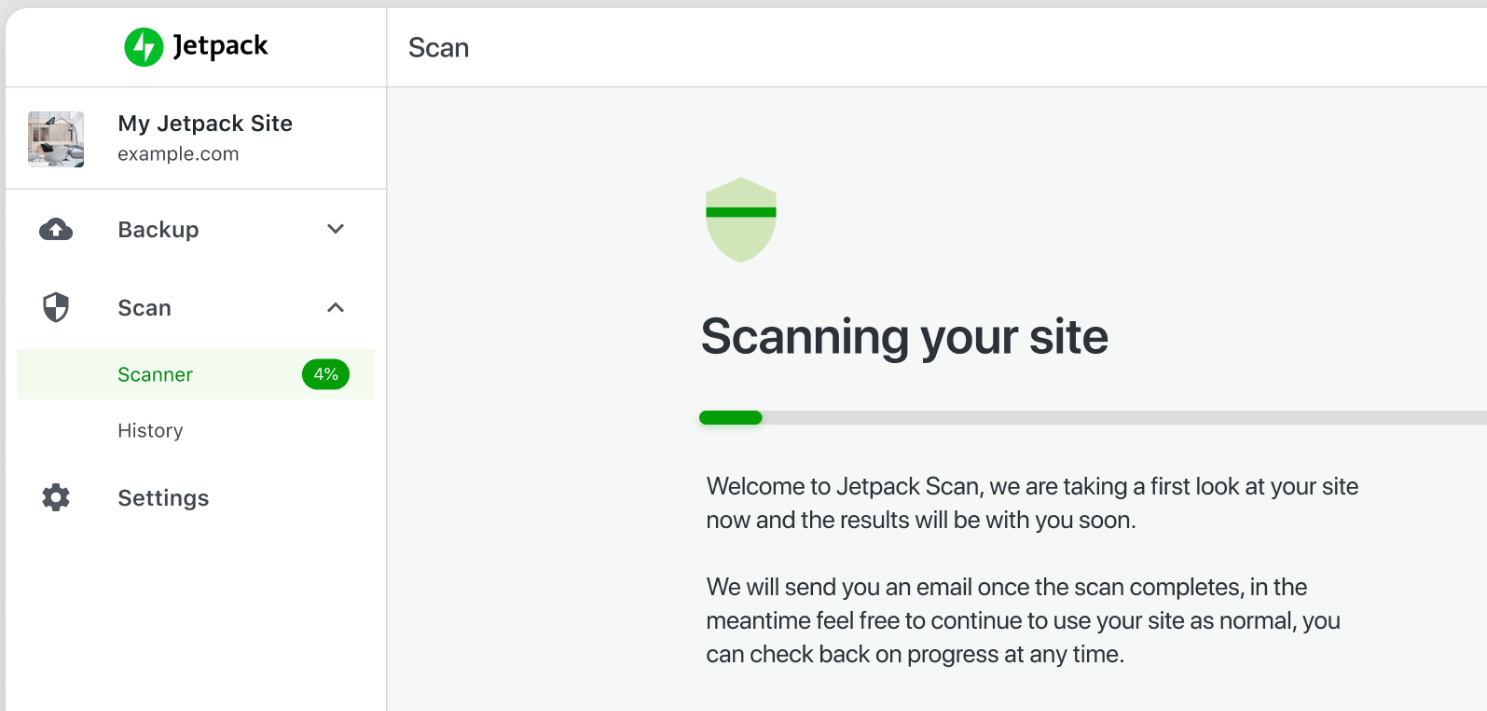

Así como tienes software antivirus para computadoras, también existen escáneres de seguridad para WordPress. Herramientas como Jetpack Security pueden escanear su sitio web en busca de vulnerabilidades de seguridad de WordPress y hacerle saber si hay algún problema o irregularidad que deba corregir.

La herramienta Scan de Jetpack Security se basa en la base de datos de vulnerabilidades WPScan, que utilizan las empresas. Eso significa que la base de datos es muy completa y tiene la capacidad de identificar las vulnerabilidades más comunes que su sitio puede enfrentar.

Además, Jetpack Security es un complemento de seguridad fácil de usar desarrollado por Automattic, la compañía detrás de WordPress.com. Además de Jetpack Scan, incluye VaultPress Backup y Akismet. Entonces, cuando opte por esta herramienta, podrá proteger su sitio de vulnerabilidades y correo no deseado, y también obtendrá funciones avanzadas de respaldo.

Los 20 problemas de seguridad y vulnerabilidades más comunes de WordPress

En esta sección, nos centraremos en los problemas de seguridad más comunes que se observan en los sitios de WordPress. Cada uno de estos problemas puede generar vulnerabilidades que los atacantes pueden explotar.

Esta puede ser mucha información para digerir, así que no se sienta abrumado. Le diremos lo que necesita saber sobre cada problema de seguridad y le proporcionaremos algunos recursos adicionales para obtener más información sobre ellos y cómo solucionarlos.

1. Falta de complementos de seguridad de WordPress

Los complementos de seguridad se encuentran entre las herramientas de WordPress más populares. Según el complemento que use, puede escanear su sitio web en busca de malware, configurar un firewall, ayudarlo a crear copias de seguridad, prevenir el correo no deseado y más.

Puede hacer todo lo que hace un complemento de seguridad manualmente. Pero, eso generalmente implica personalizar muchos aspectos de su sitio en el back-end. Por ejemplo, editar archivos principales para bloquear direcciones IP sospechosas. Como puede imaginar, asegurar manualmente su sitio puede llevar mucho tiempo.

La belleza de los complementos de seguridad es que pueden ahorrarle mucho tiempo y molestias. Además, pueden actuar como soluciones todo en uno para muchas de las vulnerabilidades más comunes de WordPress.

Los complementos de WordPress ofrecen diferentes funcionalidades, por lo que recomendamos optar por una herramienta que cubra la mayor cantidad de vulnerabilidades posible, como Jetpack Security.

Como mencionamos, Jetpack Security puede ayudarlo a automatizar copias de seguridad, mantener registros de seguridad para su sitio, configurar un firewall, escanear su sitio en busca de malware y más. Además, se integra con Akismet para ayudarlo a evitar el spam en los comentarios y formularios de su sitio.

2. Falta de escaneos regulares del sitio

Los escaneos regulares son como chequeos de salud para su sitio web. Lo ayudan a identificar amenazas como infecciones de malware, lagunas de seguridad y actividad inusual.

En pocas palabras, si no está ejecutando escaneos regulares en su sitio web de WordPress, lo está dejando vulnerable a las amenazas de seguridad. Esto puede conducir a un sitio comprometido, pérdida de datos confidenciales, clasificaciones de motores de búsqueda dañadas y una pérdida de confianza de los visitantes.

Las herramientas de escaneo del sitio generalmente se ejecutan en segundo plano sin afectar ninguna funcionalidad. Por lo tanto, si tiene un complemento de seguridad o una herramienta de escaneo, generalmente se ejecutará automáticamente de vez en cuando y solo lo alertará si encuentra algún problema con su sitio web.

Piense en los escáneres de sitios como herramientas antivirus para su sitio web. Todos los sistemas operativos (SO) modernos vienen con escáneres de malware integrados y herramientas de eliminación, incluso si no lo sabe, se están ejecutando en segundo plano. Estas herramientas ayudan a mantener su computadora segura y, sin ellas, su experiencia sería mucho peor.

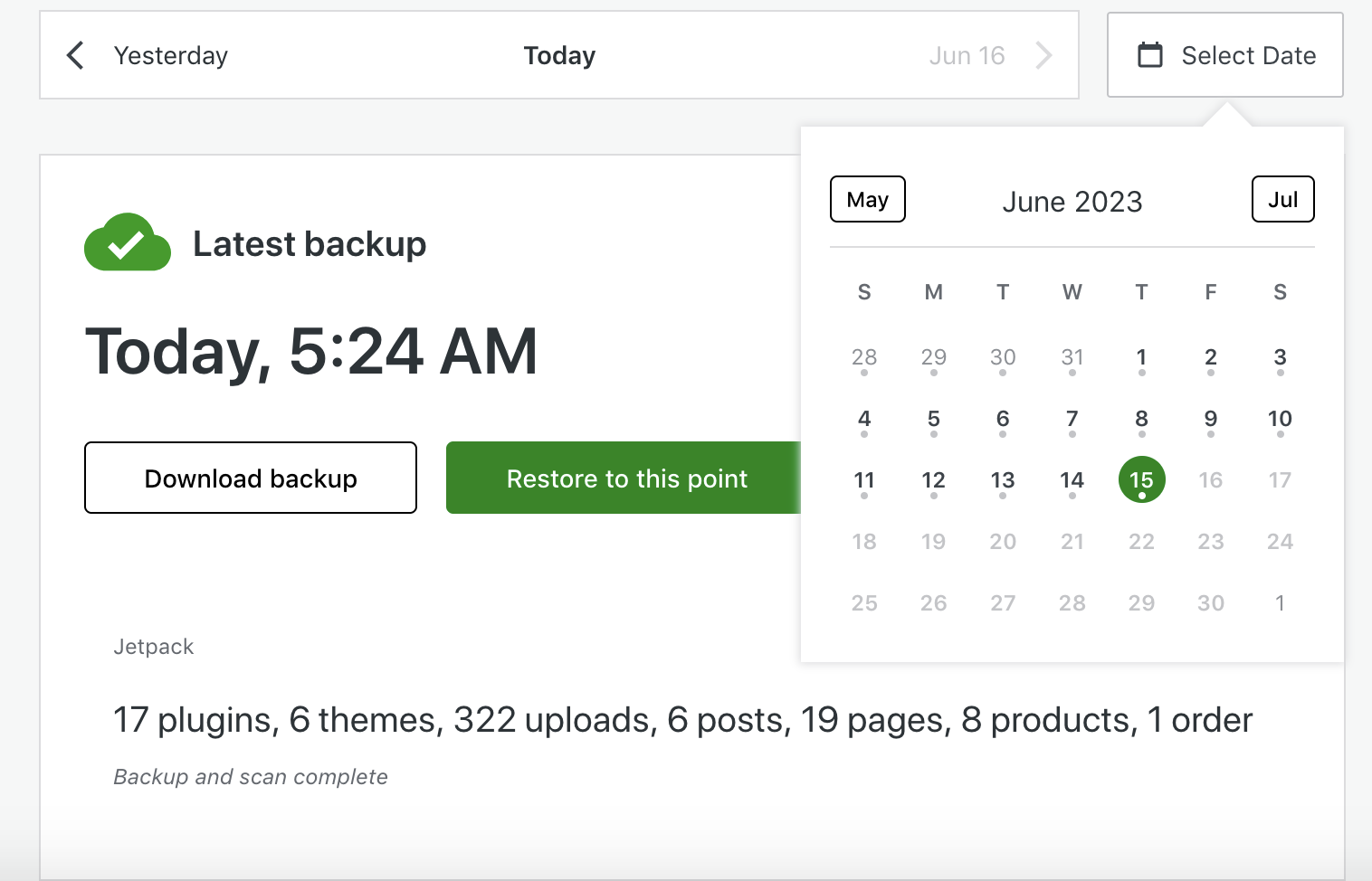

3. Falta de copias de seguridad periódicas del sitio

Las copias de seguridad actúan como una red de seguridad, preservando los datos de su sitio en caso de percances técnicos o violaciones de seguridad. Sin copias de seguridad periódicas, podría perder todo el contenido del sitio web y los datos del usuario.

Quizás la mayor ventaja de las copias de seguridad regulares del sitio es que le brindan puntos de restauración en caso de que tenga algún problema. En lugar de pasar horas o días solucionando problemas de seguridad, simplemente puede revertir su sitio a un estado anterior sin perder datos críticos.

Idealmente, las copias de seguridad deberían ser automáticas y no debería dejar pasar demasiado tiempo entre ellas. Los complementos como Jetpack Security incluyen herramientas de respaldo que le permiten guardar la información de su sitio web en la nube. Con VaultPress Backup (que es parte de Jetpack Security), obtendrá acceso a copias de seguridad en tiempo real cada vez que realice cambios en su sitio web.

4. Versiones o complementos de WordPress obsoletos

Mantener actualizados el núcleo y los complementos de WordPress es crucial para la seguridad y la funcionalidad de su sitio. Esto se debe a que las versiones de software desactualizadas tienden a tener vulnerabilidades conocidas que los piratas informáticos pueden explotar.

Además de eso, pueden causar problemas de compatibilidad que afecten el rendimiento de su sitio web. Esto podría conducir a datos comprometidos, pérdida de funcionalidad del sitio y una experiencia de usuario deficiente.

Si su sitio web de WordPress tiene un montón de actualizaciones pendientes, entonces es hora de ponerse a trabajar para actualizar todos sus componentes. También puede habilitar las actualizaciones automáticas para el núcleo de WordPress directamente desde el Tablero → Actualizaciones pantalla.

5. Versión de PHP obsoleta

El preprocesador de hipertexto, o PHP, es la columna vertebral de WordPress. Es uno de los principales lenguajes de programación en los que se basa el CMS. El uso de una versión desactualizada de PHP puede generar problemas de seguridad y problemas de compatibilidad de WordPress.

Las versiones más nuevas de PHP también mejoran drásticamente el rendimiento. Por lo general, su servidor web actualizará su servidor para usar versiones más nuevas de PHP a medida que salgan. Si desea volver a verificar qué versión de PHP está utilizando, puede hacerlo directamente desde WordPress.

6. Un entorno de alojamiento que no es seguro

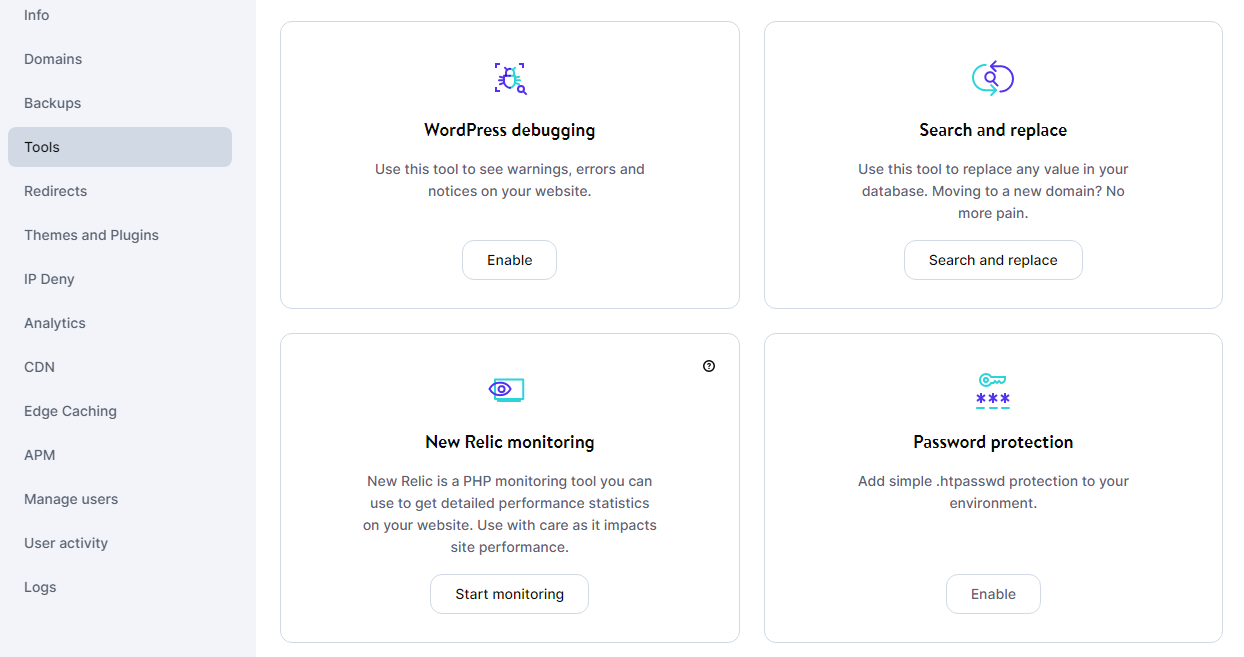

El trabajo de su proveedor de alojamiento es ayudarlo a crear un sitio web brindándole los mejores recursos posibles. Eso significa un servidor estable con hardware decente, un panel de administración de alojamiento fácil de usar y medidas de seguridad sólidas.

Si su servidor web no le proporciona la configuración de seguridad básica, afectará la forma en que ejecuta su sitio web. Básicamente, tendrá que dedicar mucho más tiempo a cubrir las vulnerabilidades de seguridad básicas de WordPress en lugar de trabajar en su sitio.

Un proveedor de alojamiento seguro de WordPress ofrecerá funciones como copias de seguridad automáticas, firewalls de aplicaciones web (WAF), bloqueo automático de direcciones IP maliciosas conocidas, mitigación de DDoS y más. Si está utilizando un proveedor de alojamiento web que no ofrece medidas de seguridad decentes para WordPress, le recomendamos cambiar a un proveedor de alojamiento de WordPress de mayor calidad.

7. Contraseña y credenciales de inicio de sesión débiles

El uso de contraseñas y credenciales de inicio de sesión débiles es probablemente el problema de seguridad más común con los sitios web de WordPress. De hecho, este es un problema masivo para cualquier sitio o software que requiera que inicie sesión.

Es importante tener en cuenta que esto no solo incluye la página de inicio de sesión del administrador de WordPress. Las credenciales débiles de alojamiento web y Protocolo de transferencia de archivos (FTP) también pueden generar vulnerabilidades.

En pocas palabras, a la mayoría de los usuarios no les gusta la molestia de tener contraseñas únicas y complicadas para cada aplicación con la que trabajan.

Aunque las contraseñas débiles y recicladas pueden ser más fáciles de recordar, pueden poner en riesgo su sitio. Esto se debe a que hacen que sea mucho más fácil para los atacantes ingresar por la fuerza bruta a los sitios web o usar credenciales filtradas para obtener acceso a cuentas en otras plataformas.

Si desea mantener su sitio seguro, cualquier persona con acceso a herramientas críticas deberá aprender a usar credenciales seguras, solo creando contraseñas y nombres de usuario seguros. Además, agregar soporte para la autenticación de dos factores (2FA) puede ayudarlo a proteger aún más su sitio.

8. Falta de 2FA

La autenticación de dos factores, o 2FA, agrega una capa adicional de seguridad al requerir un segundo paso de verificación durante el proceso de inicio de sesión. Esto hace que los inicios de sesión no autorizados sean significativamente más difíciles, ya que los atacantes también necesita acceso a su cuenta de correo electrónico o teléfono, según el tipo de 2FA que configure para su sitio.

No hay razón para no ofrecer 2FA como una opción en su sitio web. Implementar el sistema es notablemente fácil y hay muchos complementos de WordPress, incluido Jetpack, que pueden configurar 2FA por usted.

9. Almacenamiento de datos de inicio de sesión no seguro

Almacenar datos de inicio de sesión de forma insegura, como en texto sin formato (o usando un Post-it), es similar a dejar sus datos bancarios a la vista. Las malas prácticas de almacenamiento facilitan que los atacantes obtengan estos detalles si obtienen acceso a la ubicación. Esto puede dar lugar a accesos no autorizados, filtraciones de datos y posible pérdida de control del sitio web.

Como regla general, no almacene la información de inicio de sesión en ningún lugar donde otras personas puedan acceder a ella, ya sea física o digitalmente. Si tiene que almacenar las credenciales de inicio de sesión, use una herramienta de almacenamiento de contraseñas, como 1Password, que puede cifrar esos datos por usted.

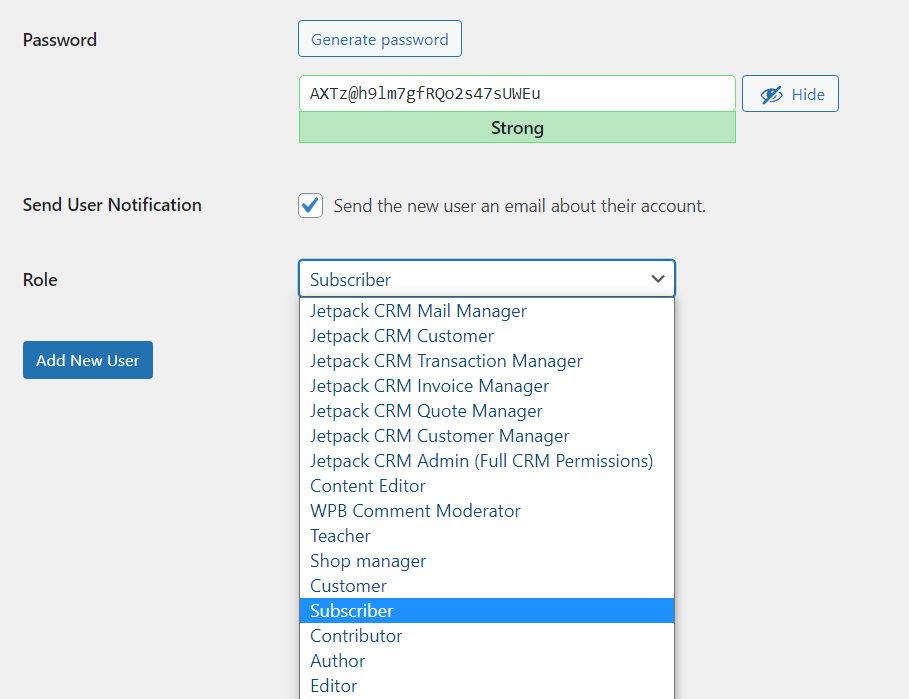

10. Roles de usuario mal administrados e indefinidos

Los roles de usuario mal administrados pueden hacer que los usuarios tengan más permisos de los que necesitan, lo que genera riesgos de seguridad. Esto puede dar lugar a cambios no autorizados o accidentales en el sitio, fugas de datos o mal uso de los recursos.

Idealmente, el administrador debería ser la única persona con acceso completo al backend de WordPress. Para cualquier otra función de usuario, las cuentas deben recibir los permisos mínimos necesarios para realizar sus funciones.

La buena noticia es que WordPress le da al administrador control total sobre las asignaciones de roles de usuario. Además, cada rol viene con un conjunto definido de permisos para cumplir con sus funciones. Y, si desea crear roles adicionales o modificar sus permisos, puede hacerlo utilizando los complementos de WordPress.

11. Supervisión insuficiente de los inicios de sesión y actividades de los usuarios

Sin un control adecuado, es posible que pase por alto comportamientos sospechosos o actividades maliciosas en su sitio. Esta falta de visibilidad puede dar lugar a cambios no autorizados, filtraciones de datos y mal uso del sistema, todo lo cual puede dañar la funcionalidad de su sitio.

Fuera de la caja, el núcleo de WordPress no ofrece ninguna funcionalidad de registro de seguridad. Pero puede usar complementos como Jetpack con su función de registro de actividad para realizar un seguimiento de lo que sucede en su sitio web (y quién accede a él).

Algunos servidores web de WordPress también le brindan acceso a los registros de actividad a nivel del servidor, lo que le permite monitorear si alguien realiza cambios en su configuración.

Al usar este tipo de herramienta, es mejor configurar notificaciones para tipos específicos de actividades, como intentos de inicio de sesión fallidos. De esa manera, recibirá un aviso si ocurre algo incompleto sin tener que leer docenas de páginas de registros.

12. Temas y complementos que contienen vulnerabilidades

Los temas y complementos de WordPress con vulnerabilidades de seguridad a menudo son el objetivo de los piratas informáticos. Si logran explotar estas vulnerabilidades, puede dar lugar a accesos no autorizados, filtraciones de datos y más.

La buena noticia es que esto generalmente solo sucede si usa complementos y temas obsoletos. Del mismo modo, es más probable que ocurra cuando descarga versiones "gratuitas" de complementos y temas premium de sitios web de mala reputación.

Estas versiones gratuitas pueden incluir código que permite a los atacantes obtener acceso a su sitio. Entonces, a menos que esté buscando vulnerabilidades regularmente, es mejor evitar esto.

Aún así, hay muchos complementos y temas de calidad que también son gratuitos. Entonces, si necesita instalar uno, es mejor leer los comentarios de los usuarios en sitios como WordPress.org antes de descargarlos. Muchos usuarios compartirán sus historias de problemas o problemas de seguridad de WordPress, lo que puede ayudarlo a tomar una decisión informada.

13. Base de datos de WordPress mal configurada

Una base de datos mal configurada puede dejar expuestos los datos de su sitio, haciéndolo susceptible a ataques de inyección SQL y/o filtraciones de datos. Uno de los tipos de errores de configuración más comunes es usar el prefijo predeterminado para las bases de datos en WordPress ( wp) .

Esto facilita que los atacantes identifiquen la base de datos e intenten acceder a ella. Asimismo, el uso de credenciales débiles a nivel de la base de datos puede dejarla vulnerable.

Tenga en cuenta que WordPress almacena todo el contenido de su sitio en una base de datos única. Eso significa que si alguien obtiene acceso a la base de datos, puede ver todo en su sitio web y modificar configuraciones críticas.

14. Una red de entrega de contenido (CDN) mal configurada

Si su audiencia está repartida por todo el mundo, implementar una red de entrega de contenido (CDN) puede ser una excelente manera de mejorar su rendimiento para los visitantes que se encuentran más lejos de sus servidores. Sin embargo, una CDN mal configurada puede generar brechas de seguridad.

Los atacantes podrían explotar estas vulnerabilidades para lanzar ataques DDoS, manipular contenido u obtener acceso no autorizado a datos confidenciales. Por mala configuración, nos referimos a un error humano en términos del contenido que la CDN almacena en caché, problemas con las configuraciones de SSL/TLS o exposición de la dirección IP original del sitio.

Configurar una CDN puede ser complicado con algunos proveedores. Si está buscando una opción sencilla, la CDN de Jetpack es muy fácil de configurar y usar. No se requiere configuración, ¡así que no tiene que preocuparse por el error del usuario!

15. Permisos de archivos y directorios inseguros

Los permisos de archivos y directorios determinan quién puede leer, escribir y ejecutar archivos en su sitio web de WordPress. Estos permisos son cruciales para mantener la seguridad e integridad de su sitio.

Si no son seguros o están mal configurados, pueden hacer que su sitio sea vulnerable a diversas amenazas, como que los atacantes puedan cargar malware u obtener acceso no autorizado a los archivos.

Los archivos no seguros también lo exponen a posibles filtraciones de datos. Si los permisos no se configuran correctamente, los atacantes podrán leer o modificar el contenido de los archivos, lo que significa que pueden robar o borrar datos críticos.

16. Subidas de archivos públicas sin restricciones

Muchos sitios web de WordPress permiten a los usuarios cargar archivos a través de formularios. Esto puede ser útil si desea que las personas puedan enviar archivos para que los revise, adjuntar imágenes a los comentarios y más.

Cualquier formulario que permita a los usuarios cargar y enviar archivos a su sitio debe estar bien protegido. Eso significa un control total sobre qué tipo de archivos pueden cargar las personas, para que no puedan usar los formularios para obtener malware en su servidor.

Si usa un complemento de seguridad de WordPress que ofrece escaneo de malware en tiempo real, debería detectar cualquier archivo malicioso que supere la seguridad de su formulario. Sin el análisis de seguridad, puede terminar alojando archivos maliciosos que pueden dar acceso a los atacantes a su sitio.

17. Integraciones y servicios de terceros no seguros

Como ya sabrá, es una práctica común utilizar servicios e integraciones de terceros en WordPress. Esto puede ayudarlo a agregar nuevas funciones. Pero, si conecta su sitio web con un servicio que no es seguro, puede terminar con vulnerabilidades adicionales en su sitio web.

Por ejemplo, si un servicio de terceros proporciona una API no segura para la integración, puede servir como puerta de enlace para los ataques. Los piratas informáticos pueden explotar la seguridad débil de la API para realizar acciones como inyectar código malicioso, robar datos o interrumpir la funcionalidad de su sitio.

Los servicios de terceros con estándares de seguridad bajos también pueden comprometer sus credenciales, lo que puede dar acceso a los atacantes a su sitio web si no está utilizando 2FA o protecciones adicionales. En pocas palabras, nunca debe conectar su sitio web con ningún servicio de terceros a menos que esté seguro de que es confiable.

18. Acciones AJAX no autenticadas

AJAX (JavaScript asíncrono y XML) es una técnica utilizada para crear aplicaciones web dinámicas y receptivas mediante el envío y la recuperación de datos de un servidor de forma asíncrona. Eso significa que el proceso de envío y recuperación no interfiere con la carga de la página.

En lo que respecta a WordPress, es común usar AJAX para manejar el envío y la recuperación de datos en segundo plano. Por ejemplo, muchos complementos usan AJAX para impulsar la carga "infinita" de contenido. También se usa con frecuencia para habilitar la función de búsqueda instantánea en sitios de comercio electrónico.

Cada acción de AJAX debe seguir las pautas de seguridad y autenticación para mantener su sitio seguro. Sin la verificación adecuada del usuario, los atacantes pueden "engañar" a su sitio web para que realice acciones que recuperen información confidencial de la base de datos.

19. Servidores web mal configurados

Un servidor web que no está configurado correctamente puede ser vulnerable desde el punto de vista de la seguridad. Por "configuración del servidor", nos referimos a la implementación de reglas básicas de seguridad y acceso para protegerlo de los atacantes.

Para darte un ejemplo, un servidor seguro no permitirá que los visitantes ejecuten código porque no tienen los permisos adecuados. Asimismo, una buena configuración de seguridad evitará que las IP maliciosas conocidas interactúen con el servidor utilizando herramientas como un Web Application Firewall (WAF).

A menos que tenga acceso directo al servidor, esta seguridad depende de su servidor web. Algunos servidores web toman los problemas de seguridad de WordPress más en serio que otros, por lo que es esencial que elija el proveedor adecuado para su sitio web.

20. Exploits de día cero y vulnerabilidades desconocidas

Siempre habrá nuevos exploits y vulnerabilidades de WordPress que los atacantes buscarán usar para dañar su sitio web.

Los exploits de día cero y las vulnerabilidades desconocidas se refieren a agujeros de seguridad en el software que los desarrolladores no conocen hasta que los atacantes los explotan. La buena noticia es que una vez que los atacantes comienzan a apuntar a nuevas vulnerabilidades, los desarrolladores generalmente las parchean con bastante rapidez.

En teoría, es imposible evitar las vulnerabilidades de día cero porque no sabemos qué son. Aún así, puede mitigar drásticamente el riesgo que representan mediante el uso de un complemento de seguridad robusto de WordPress como Jetpack Security. Dado que Jetpack Scan (con tecnología de WPScan) utiliza una base de datos integral que se actualiza regularmente, podrá detectar rápidamente los problemas de seguridad más nuevos de WordPress a medida que surjan.

Los principales tipos de amenazas de seguridad que enfrentan los sitios de WordPress

Hasta ahora, nos hemos centrado en vulnerabilidades de seguridad específicas en WordPress y cómo pueden afectar su sitio web. Sin embargo, es importante comprender cómo puede verse un "ataque" o una "violación" en su sitio web en la vida real.

A diferencia de las películas, los atacantes generalmente no escriben en una pantalla con letras de neón para piratear su sitio web. En realidad, "hackear" es mucho más interesante y los ataques pueden presentarse de muchas formas. Entonces, echemos un vistazo a algunos de los problemas de seguridad más comunes de WordPress.

1. Infecciones de malware y virus

Probablemente esté familiarizado con los términos malware y virus. En el contexto de un sitio web, el malware (abreviatura de software malicioso) y los virus son tipos de código malicioso que pueden dañar su sitio o sus visitantes.

El malware generalmente se inserta en su sitio web y puede causar una amplia gama de problemas. Por ejemplo, se puede usar para desfigurar su sitio, robar datos o incluso propagar malware a sus visitantes.

Los tipos de malware de sitios web pueden incluir puertas traseras (que permiten el acceso no autorizado), descargas ocultas (descarga automática de software dañino en el dispositivo de un usuario) y desfiguración (cambio de la apariencia visual de su sitio web).

2. Ataques de inyección SQL

Una inyección SQL es un tipo de ataque que permite que alguien interfiera con las consultas que una aplicación hace a su base de datos. En este caso, las consultas que WordPress envía a la base de datos. El objetivo de este tipo de ataque es obtener acceso no autorizado a la información o al sitio mismo.

Así es como funciona: cuando WordPress toma la entrada del usuario, la estructura en lenguaje de consulta estructurado (SQL) para obtener la información correspondiente de la base de datos. Si la consulta no se "desinfecta" primero, un atacante puede modificarla. Estas declaraciones pueden manipular la intención original de la consulta, lo que lleva a la exposición no autorizada de datos, la modificación de datos o incluso la eliminación de datos.

3. Ataques de secuencias de comandos entre sitios (XSS)

Los ataques Cross-Site Scripting, o XSS, ocurren cuando un atacante logra inyectar scripts maliciosos en páginas web vistas por otros usuarios. Estos scripts generalmente están escritos en JavaScript y se ejecutan en el navegador del usuario.

Una vez que un ataque XSS tiene éxito, el atacante puede robar datos confidenciales (como cookies de sesión) y hacerse pasar por el usuario. Dependiendo de cuánto acceso tenga el usuario al sitio, pueden causar muchos estragos.

4. Ataques de falsificación de solicitudes entre sitios (CSRF)

La falsificación de solicitud entre sitios (CSRF), también conocida como XSRF, es un tipo de ataque que engaña a la víctima para que envíe una solicitud maliciosa. Explota la confianza que un sitio tiene en el navegador de un usuario, esencialmente utilizando la identidad y los privilegios de la víctima para "infiltrarse".

Supongamos que un usuario inicia sesión en una aplicación web donde puede realizar ciertas acciones, como cambiar su dirección de correo electrónico. Un ataque CSRF podría implicar que el atacante envíe al usuario un correo electrónico con un enlace o incruste un enlace en otro sitio web.

Si el usuario hace clic en el enlace, activa una solicitud a la aplicación web que utiliza la sesión ya autenticada del usuario para realizar la acción; en este caso, cambiar su dirección de correo electrónico a una controlada por el atacante.

5. Ataques de fuerza bruta

Un ataque de fuerza bruta implica probar múltiples combinaciones de credenciales hasta encontrar la correcta. Los atacantes suelen utilizar bots o software para hacer esto. Es decir, si su sitio web no los bloquea de la pantalla de inicio de sesión, es posible que puedan probar miles de combinaciones.

Estos intentos pueden ser aleatorios, pero más a menudo, los atacantes usan un diccionario de contraseñas de uso común o emplean métodos más avanzados como el uso de listas de credenciales violadas de otros sitios.

6. Ataques DDoS

Los ataques de denegación de servicio distribuido (DDoS) involucran múltiples computadoras que se conectan a un sitio web al mismo tiempo para intentar sobrecargarlo. Esto es posible porque cada servidor solo puede manejar una cantidad limitada de tráfico antes de que comience a eliminar solicitudes o se caiga temporalmente.

Por lo general, los atacantes usan una red de computadoras comprometidas para llevar a cabo ataques DDoS. Dependiendo de qué tan protegido esté su sitio, este tipo de ataque puede resultar en un tiempo de inactividad prolongado.

7. Redireccionamientos maliciosos

Una “redirección” es cuando visitas una URL y tu navegador te envía a una dirección diferente. Esto sucede porque el servidor al que intenta acceder tiene instrucciones para redirigir todo o parte del tráfico a esa ubicación.

Hay muchas razones para usar redireccionamientos. Por ejemplo, si cambia los nombres de dominio o quiere evitar que los usuarios visiten páginas que ya no existen. Pero, si los atacantes tienen acceso al servidor, pueden configurar redirecciones maliciosas que envíen a los usuarios a sitios web peligrosos.

8. Ataques de inclusión de archivos

Un ataque de inclusión de archivos ocurre cuando un atacante logra engañar a su sitio web para que incluya archivos de un servidor remoto que controla. Este tipo de ataque generalmente explota entradas de usuario mal validadas o no desinfectadas.

Desinfectar adecuadamente las entradas puede ayudarlo a prevenir ataques de inclusión de archivos, así como inyecciones de SQL y otros tipos de vulnerabilidades. Otra forma de evitar esto es usar un WAF y mantener su sitio actualizado para evitar agujeros en su seguridad.

9. Ataques transversales de directorio

Los ataques transversales de directorio o ruta implican que los atacantes manipulen una URL de tal manera que el servidor ejecute o revele el contenido de los archivos ubicados en cualquier lugar dentro de su sistema de archivos.

El objetivo de este tipo de ataque es obtener acceso a archivos que no tiene permiso para ver o modificar. La mejor manera de prevenir este tipo de ataque es configurar permisos de archivos y directorios seguros.

10. Ataques de ejecución remota de código

Un ataque de ejecución remota de código ocurre cuando alguien puede ejecutar código dañino de forma remota. Para los sitios web, esto significa que los atacantes pueden ejecutar scripts maliciosos en su servidor de alojamiento.

Este tipo de ataque puede ocurrir si su servidor es vulnerable. Según el tipo de acceso que obtengan los atacantes, podrían ejecutar cualquier comando que deseen en el servidor.

11. Ataques de secuestro y fijación de sesión

Un "secuestro de sesión" es un tipo de ataque que explota los mecanismos que utilizan los sitios para ayudarlo a permanecer conectado durante varias visitas. Normalmente, los sitios web utilizan cookies para almacenar información sobre cada sesión. Si un atacante puede "robar" estas cookies, puede secuestrar la sesión.

En términos prácticos, esto significa que el sitio web permitirá que el atacante use su cuenta sin tener que pasar por el proceso de inicio de sesión. Según los permisos que tenga la cuenta, alguien puede causar mucho daño con una sesión secuestrada.

12. SEO no deseado

En términos de optimización de motores de búsqueda (SEO), el spam puede referirse a la reutilización de palabras clave, compartir los mismos enlaces varias veces y, de lo contrario, intentar jugar con los algoritmos que determinan las clasificaciones del sitio en las páginas de resultados.

Muchas veces, los atacantes intentarán obtener acceso a sitios web y utilizarlos para mejorar sus propios rankings. Pueden hacer esto usando su sitio para vincular excesivamente al suyo.

Dependiendo de cuán agresivo sea el spam, puede afectar su propia clasificación en los motores de búsqueda y conducir a una penalización. También puede erosionar la confianza de sus usuarios porque podrían pensar que usted es el que los está enviando spam.

13. Ataques de phishing

Probablemente esté familiarizado con los ataques de phishing. Implican hacerse pasar por alguien de una organización o un sitio web para tratar de obtener credenciales de inicio de sesión u otra información crítica de un usuario específico.

Para un sitio web de WordPress, esto podría parecer un correo electrónico falso que pide a los usuarios que restablezcan sus credenciales y los dirige a una página que guarda sus entradas. Muchos usuarios que no son expertos en tecnología caen en los ataques de phishing, por lo que es importante que intente educar a sus visitantes sobre las comunicaciones oficiales de su sitio.

Preguntas frecuentes

Si tiene alguna pregunta sobre las vulnerabilidades de WordPress o los tipos de ataques con los que podría encontrarse, esperamos que esta sección las responda.

¿WordPress es seguro?

La respuesta corta es sí. Por diseño, WordPress es un CMS seguro. Además, su software central se actualiza periódicamente con fines de mantenimiento y seguridad.

Pero, al igual que con cualquier otro software, su seguridad depende de cómo lo use.

Si no actualiza WordPress y sus componentes regularmente y utiliza credenciales de inicio de sesión débiles, está exponiendo su sitio a muchos riesgos.

¿Cuáles son los signos de que un sitio de WordPress ha sido pirateado?

A veces, puede ser difícil detectar si un sitio web de WordPress está comprometido. Aún así, hay muchos signos reveladores de ataques que pueden alertarlo. Por un lado, puede notar cambios en las páginas clave o diferencias en los enlaces.

Si el sitio es pirateado, algunos motores de búsqueda también advertirán a los visitantes cuando intenten acceder a él. Encontrar uno de estos avisos de seguridad es un indicador sólido de que debe escanear su sitio web en busca de malware y buscar formas de eliminarlo.

¿Cómo se puede eliminar el malware de un sitio de WordPress?

La forma más fácil de eliminar el malware de WordPress es tener acceso a las copias de seguridad. Si usa un escáner de malware como Jetpack Scan, puede detectar cambios en los archivos de su servidor, así como código dañino.

Puede comprar esta herramienta por sí sola u obtenerla como parte del paquete Jetpack Security.

Este escáner puede limpiar su sitio web eliminando el malware o restaurando una copia de seguridad cuando el servidor no estaba infectado.

¿Cómo se pueden prevenir los ataques de fuerza bruta en WordPress?

Puede evitar los ataques de fuerza bruta en su sitio web mediante el uso de un firewall para bloquear las conexiones de direcciones IP maliciosas conocidas. Los complementos como Jetpack le permiten hacer esto y ayudan a proteger su página de inicio de sesión de repetidos intentos de violarla.

¿Qué es la seguridad de Jetpack?

Jetpack Security es un servicio que incluye VaultPress Backup, Jetpack Scan y Akismet en un solo paquete. Eso significa que lo ayuda a automatizar las copias de seguridad, configurar escaneos regulares de malware y proteger su sitio web del spam, todo en un solo plan.

¿Qué es la base de datos de vulnerabilidades de WPScan?

WPScan es una base de datos de vulnerabilidades de WordPress mantenida por expertos en CMS y profesiones de seguridad. La base de datos recibe actualizaciones constantes y puede acceder a ella a través de WP-CLI si es un desarrollador. Jetpack Protect utiliza la base de datos WPScan para identificar posibles vulnerabilidades de seguridad de WordPress o malware en su sitio web.

Jetpack Security: el escudo de tu sitio de WordPress contra las vulnerabilidades

Independientemente del tipo de sitio de WordPress que ejecute, lo mejor es ser proactivo para protegerlo de las amenazas y vulnerabilidades de seguridad. De lo contrario, el rendimiento de su sitio web podría verse afectado y los datos confidenciales de los usuarios podrían caer en manos equivocadas. Como resultado, su negocio o reputación podrían sufrir.

La forma más fácil de evitar esto es reforzar las cosas con un complemento de seguridad de WordPress como Jetpack Security. Esta poderosa herramienta permite a cualquier persona abordar rápidamente las tareas más importantes para sitios de WordPress más seguros, incluida la generación de copias de seguridad en tiempo real, la ejecución automática de escaneos de vulnerabilidades y malware, y el filtrado de spam.