Cómo las contraseñas débiles lo exponen a graves riesgos de seguridad

Publicado: 2024-01-17Nuestras vidas se entrelazan regularmente con las plataformas en línea y, aunque lo habrá escuchado innumerables veces antes, no se puede subestimar la importancia de medidas sólidas de ciberseguridad. Un elemento central de estas medidas es la seguridad de las contraseñas, a menudo la primera línea de defensa contra las amenazas cibernéticas.

A pesar del conocimiento generalizado de los riesgos, las contraseñas débiles siguen siendo un problema frecuente, lo que deja a las personas y organizaciones vulnerables a una variedad de riesgos de seguridad.

La anatomía de una contraseña débil

¿Qué es una contraseña débil?

En esencia, una contraseña débil es como una frágil cerradura en una puerta: ofrece una seguridad mínima contra intrusiones. En el contexto de la seguridad digital, una contraseña débil suele ser fácil de adivinar o descifrar, y no proporciona ninguna barrera real contra el acceso no autorizado. A menudo se queda corto en complejidad, longitud e imprevisibilidad, lo que lo convierte en un objetivo principal de los ciberataques.

Características de las contraseñas débiles

Longitud corta . Las contraseñas cortas son inherentemente menos seguras. Cada carácter adicional en una contraseña aumenta exponencialmente el número de combinaciones posibles, mejorando así su seguridad. Las contraseñas cortas, a menudo de menos de ocho caracteres, son simplemente demasiado fáciles de descifrar.

Falta de complejidad . Las contraseñas que no utilizan una combinación de letras mayúsculas y minúsculas, números y símbolos son menos seguras. La complejidad crea una gama más amplia de combinaciones posibles, lo que disuade los intentos de craqueo automatizado.

Naturaleza predecible . Muchas personas utilizan información fácil de adivinar en sus contraseñas, como nombres comunes, fechas y secuencias simples (por ejemplo, “123456” o “contraseña”). Éstas se encuentran entre las primeras combinaciones que intentan los atacantes.

¿Por qué las contraseñas débiles siguen siendo un problema hoy en día?

A pesar de una mayor conciencia sobre los riesgos de ciberseguridad, las contraseñas débiles persisten debido a una combinación de factores. Estos incluyen el deseo de contraseñas fáciles de recordar, la subestimación del riesgo de ataques cibernéticos y la falta de comprensión sobre lo que constituye una contraseña segura.

Además, el gran volumen de cuentas en línea requiere la creación de numerosas contraseñas, lo que lleva a muchos a optar por la simplicidad en lugar de la seguridad. Esta elección los expone a riesgos importantes, lo que subraya la necesidad de soluciones de seguridad efectivas como Jetpack Security, que ofrece funciones avanzadas para proteger contra contraseñas débiles a los propietarios de sitios de WordPress.

Riesgos asociados con contraseñas débiles

Acceso no autorizado

Las contraseñas débiles abren la puerta al acceso no autorizado. Esto puede variar desde que alguien obtenga acceso a una cuenta personal de redes sociales hasta infiltrarse en una base de datos empresarial segura. Una vez dentro, el intruso puede extraer información confidencial, hacerse pasar por el usuario legítimo o interrumpir las operaciones.

Adquisición de cuenta

La apropiación de una cuenta es una consecuencia directa de una seguridad de contraseña débil. Los ciberdelincuentes que obtienen acceso a una cuenta a menudo pueden aprovechar la información que se encuentra allí para acceder a otras cuentas, especialmente si se reutiliza la misma contraseña. Este efecto dominó puede llevar a un compromiso generalizado de los datos digitales personales y profesionales.

Violaciones de datos

Una única contraseña débil puede provocar una filtración masiva de datos. Cuando los atacantes se infiltran en una cuenta, a menudo pueden navegar a través de una red completa y acceder a una gran cantidad de datos confidenciales, que van desde información personal hasta secretos comerciales.

El robo de identidad

El robo de identidad a menudo comienza con una única contraseña comprometida. Los atacantes pueden utilizar las credenciales robadas para hacerse pasar por personas, solicitar crédito o participar en actividades fraudulentas, todo ello bajo el nombre de otra persona.

Pérdidas financieras

Las contraseñas débiles pueden provocar pérdidas financieras directas. En un contexto empresarial, una cuenta vulnerada puede provocar el robo de fondos o propiedad intelectual, lo que cuesta millones a las empresas. Para las personas, el robo de información bancaria o de tarjetas de crédito puede tener implicaciones financieras inmediatas y devastadoras.

Adquisición del sitio web

Para los administradores y propietarios de sitios web, las contraseñas débiles representan un riesgo importante. Los atacantes que obtienen acceso pueden desfigurar el sitio, robar datos de los clientes o incluso redirigir el tráfico a sitios maliciosos, poniendo en peligro la integridad del sitio y la reputación de la empresa.

Daño a la reputación

El daño causado por contraseñas débiles va más allá de la pérdida financiera inmediata. Para las empresas, una violación de la seguridad puede empañar su reputación, provocando la pérdida de la confianza de los clientes y un daño potencialmente irreparable a la marca.

Consecuencias legales

Por último, las contraseñas débiles pueden provocar problemas legales. Las violaciones de datos a menudo dan lugar a acciones legales por parte de las partes afectadas, y las empresas pueden enfrentar multas por no proteger adecuadamente los datos de los usuarios.

Cualquiera de estas consecuencias puede ser devastadora: razón de más para invertir en un complemento de seguridad si ejecuta un sitio de WordPress.

Técnicas comunes para descifrar contraseñas

Ataques de fuerza bruta

Los ataques de fuerza bruta son un método de prueba y error utilizado por los piratas informáticos para acceder a un sitio web con una contraseña simple. Este enfoque implica comprobar sistemáticamente todas las contraseñas posibles hasta encontrar la correcta. Si bien requiere mucho tiempo, puede resultar eficaz contra contraseñas débiles, especialmente aquellas de corta longitud y baja complejidad. Los piratas informáticos suelen utilizar bots para acelerar y automatizar este proceso.

Ataques de diccionario

Los ataques de diccionario implican el uso de una lista preestablecida de posibles contraseñas, como palabras de un diccionario. A diferencia de los ataques de fuerza bruta que prueban todas las combinaciones posibles, los ataques de diccionario están más centrados y prueban palabras y frases comunes.

mesas arcoiris

Las tablas Rainbow son herramientas sofisticadas que se utilizan para descifrar contraseñas. Son tablas precalculadas para revertir funciones hash criptográficas, principalmente para descifrar hashes de contraseñas. Con las tablas Rainbow, los piratas informáticos pueden comparar de manera eficiente el hash de la contraseña de un usuario con los hashes de la tabla, lo que reduce significativamente el tiempo necesario para descifrarla.

Relleno de credenciales

El relleno de credenciales es un ataque automatizado en el que las credenciales de cuentas robadas (normalmente nombres de usuario y direcciones de correo electrónico) se utilizan para obtener acceso no autorizado a cuentas de usuarios a través de solicitudes de inicio de sesión automatizadas a gran escala. Este método aprovecha la práctica común de reutilizar contraseñas en varios sitios.

Ingeniería social

La ingeniería social implica manipular a personas para que divulguen información confidencial. Las técnicas incluyen phishing, donde los atacantes se hacen pasar por una entidad confiable en comunicaciones electrónicas, y pretexto, donde un atacante crea un escenario inventado para robar información personal.

Pulverización de contraseñas

La pulverización de contraseñas se refiere a la técnica de probar algunas contraseñas de uso común en muchas cuentas. A diferencia de los ataques de fuerza bruta, que prueban muchas contraseñas en una cuenta, la pulverización de contraseñas se dirige a varias cuentas con menos contraseñas, lo que reduce la probabilidad de provocar bloqueos de cuentas.

Estas técnicas subrayan la necesidad de políticas de contraseñas sólidas y soluciones de seguridad avanzadas, particularmente para los administradores de sitios web que deben proteger no solo sus propios datos sino también los de sus usuarios.

Mejores prácticas para crear contraseñas seguras

1. Aumentar la longitud y la complejidad

En el mundo de la seguridad de las contraseñas, la longitud y la complejidad son claves. La contraseña ideal debe tener un mínimo de 12 a 16 caracteres. Esta longitud garantiza una amplia combinación de caracteres, lo que dificulta su descifrado por herramientas automatizadas.

La complejidad es igualmente importante. Una combinación de letras mayúsculas y minúsculas, números y símbolos altera los patrones predecibles, lo que hace que la contraseña sea difícil de descifrar para los piratas informáticos. No se trata sólo de añadir una letra mayúscula o un número al final; La complejidad debe estar entretejida en toda la contraseña.

2. Utilice frases de contraseña

Las frases de contraseña han surgido como una estrategia de contraseña segura y fácil de usar. A diferencia de las contraseñas tradicionales, una frase de contraseña es una secuencia de palabras u oraciones aleatorias. Por ejemplo, "BlueDolphinSunsetDrive" es más seguro y fácil de recordar que una cadena de caracteres aleatorios como "B1u3D0lph!n".

La longitud de las frases de contraseña las hace inherentemente fuertes y su naturaleza narrativa las hace más fáciles de recordar. Sin embargo, es fundamental evitar frases comunes, citas famosas o letras de canciones, ya que pueden ser predecibles.

3. Evite patrones comunes y palabras del diccionario.

Los patrones comunes, como rutas de teclado secuenciales (p. ej., “qwerty”) o caracteres repetidos (p. ej., “aaa”), debilitan significativamente la seguridad de las contraseñas. De manera similar, el uso de palabras del diccionario, incluso con sustituciones inteligentes (como “p@ssw0rd”), no protege suficientemente contra algoritmos sofisticados de descifrado.

Los piratas informáticos suelen utilizar herramientas avanzadas que pueden predecir fácilmente estas sustituciones. Crear contraseñas que eviten estos patrones y palabras del diccionario es esencial para mantener una defensa sólida contra diversas amenazas cibernéticas.

4. Utilice contraseñas únicas para diferentes cuentas

Una de las reglas fundamentales de seguridad es utilizar una contraseña única para cada cuenta. Esta estrategia evita una situación en la que una contraseña comprometida provoque una reacción en cadena de acceso no autorizado a varias cuentas. Recordar muchas contraseñas complejas puede resultar complicado, pero los administradores de contraseñas pueden ser opciones realmente útiles.

Protegemos su sitio. Tú diriges tu negocio.

Jetpack Security proporciona seguridad completa y fácil de usar para sitios de WordPress, que incluye copias de seguridad en tiempo real, un firewall de aplicaciones web, escaneo de malware y protección contra spam.

Asegure su sitio5. Implementar la autenticación multifactor (MFA)

La autenticación multifactor (MFA) agrega una capa importante de seguridad. MFA requiere que los usuarios proporcionen dos o más factores de verificación para acceder a una cuenta, que normalmente incluye algo que saben (una contraseña) y algo que tienen (un teléfono o un token de seguridad).

Este método garantiza que, incluso si una contraseña se ve comprometida, los usuarios no autorizados aún no puedan obtener acceso sin el segundo componente. Esto es especialmente importante para cuentas que contienen información personal o financiera confidencial.

6. Aprovecha los administradores de contraseñas y sus beneficios

Los administradores de contraseñas almacenan y cifran las contraseñas, al tiempo que le permiten iniciar sesión en sus cuentas de forma fácil y segura. Los usuarios sólo necesitan recordar una contraseña principal. Los beneficios son inmensos: los administradores de contraseñas alivian la carga de memorizar múltiples contraseñas complejas, reducen el riesgo de usar contraseñas débiles o repetidas y, a menudo, actualizan las contraseñas automáticamente. También pueden incluir funciones como alertas de seguridad para sitios comprometidos y la capacidad de compartir contraseñas de forma segura.

Cumplir con estas mejores prácticas es crucial en un entorno donde las amenazas cibernéticas evolucionan constantemente. Al implementar contraseñas seguras junto con estas estrategias, las personas y las organizaciones pueden mejorar significativamente su postura de seguridad digital.

Pasos viables para una mejora inmediata

Lista de verificación para individuos

Audite sus contraseñas actuales . Revise todas sus contraseñas y evalúe su solidez. Reemplace las contraseñas débiles por otras más seguras, siguiendo las mejores prácticas.

Habilite la autenticación multifactor . Siempre que sea posible, active la autenticación multifactor para agregar una capa de seguridad.

Actualice las contraseñas periódicamente . Programe intervalos regulares para actualizar sus contraseñas, especialmente para cuentas confidenciales.

Tenga cuidado con los intentos de phishing . Infórmese sobre los intentos de phishing para evitar divulgar sus contraseñas sin darse cuenta.

Utilice un administrador de contraseñas . Emplee un administrador de contraseñas para realizar un seguimiento de sus contraseñas complejas de forma segura.

Recomendaciones para organizaciones

Implemente políticas de contraseñas seguras . Establecer y hacer cumplir políticas que exijan el uso de contraseñas seguras.

Llevar a cabo capacitaciones periódicas en materia de seguridad . Realice sesiones de capacitación periódicas para ayudar a los empleados a reconocer y responder a las amenazas a la ciberseguridad, incluidas aquellas relacionadas con la seguridad de las contraseñas.

Fomentar el uso de gestores de contraseñas . Promover el uso de administradores de contraseñas dentro de la organización para ayudar a los empleados a mantener contraseñas seguras y únicas para cada cuenta.

Programe auditorías de seguridad de rutina . Audite periódicamente las prácticas y políticas de seguridad de la organización para identificar y abordar las vulnerabilidades.

Crear un plan de respuesta ante incumplimientos . Desarrollar y mantener un plan claro para responder a violaciones de seguridad, incluidas aquellas derivadas de contraseñas comprometidas.

Al implementar estos pasos, las personas y las organizaciones pueden reforzar significativamente sus defensas contra las amenazas a la seguridad relacionadas con las contraseñas, garantizando una presencia en línea más segura.

Cómo mantener una fuerte higiene de las contraseñas

Actualice periódicamente sus contraseñas

Las actualizaciones periódicas de contraseñas son un componente fundamental para una buena higiene de las contraseñas. Este enfoque proactivo garantiza que incluso si una contraseña se ve comprometida, su vida útil es limitada, lo que reduce el daño potencial.

La mejor práctica es cambiar las contraseñas cada tres a seis meses, especialmente para cuentas que contienen información personal o confidencial. Sin embargo, es importante evitar patrones predecibles en las actualizaciones, como simplemente agregar un número o una letra a la contraseña existente. Cada nueva contraseña debe ser única y cumplir con pautas sólidas de creación de contraseñas.

Sepa cómo reconocer los intentos de phishing

El phishing es un método común utilizado por los ciberdelincuentes para adquirir contraseñas. Estos intentos suelen presentarse en forma de correos electrónicos o mensajes que imitan fuentes legítimas y solicitan información confidencial.

Reconocer los intentos de phishing implica ser escéptico ante las solicitudes de información no solicitadas, especialmente si transmiten urgencia o prometen recompensas. Verifique siempre la autenticidad de la fuente antes de responder o hacer clic en cualquier enlace. Educarse sobre las últimas técnicas de phishing y los indicadores comunes de este tipo de estafas es esencial para la ciberseguridad personal y organizacional.

Evite compartir contraseñas

Compartir contraseñas, incluso con personas de confianza, aumenta significativamente el riesgo de sufrir una violación de seguridad. Cada contraseña compartida es una vulnerabilidad potencial. Es fundamental mantener contraseñas individuales para cada cuenta y desalentar la práctica de compartir contraseñas en entornos personales y profesionales.

En los casos en los que es necesario compartir el acceso, como cuentas de equipo o uso familiar, considere utilizar herramientas de administración de contraseñas que permitan el acceso sin revelar la contraseña real.

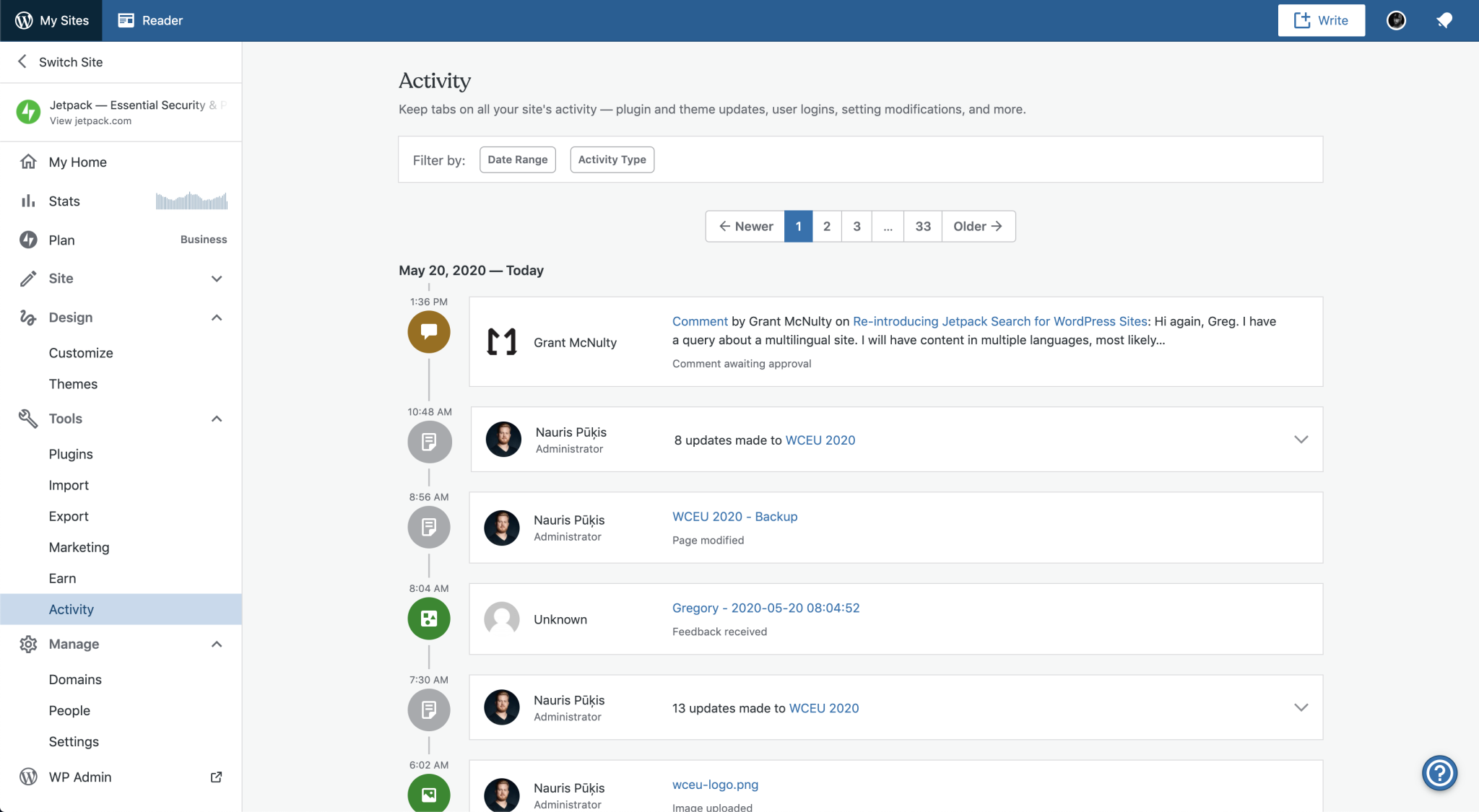

Monitorear la actividad de la cuenta

El monitoreo regular de la actividad de la cuenta es una forma proactiva de detectar el acceso no autorizado. Muchos servicios en línea ofrecen registros de actividades recientes, como horas y ubicaciones de inicio de sesión. Revise estos registros periódicamente para asegurarse de que todas las actividades sean legítimas.

Configure alertas para actividades inusuales, como inicios de sesión desde ubicaciones o dispositivos desconocidos. La detección temprana de estas anomalías puede evitar futuros accesos no autorizados y posibles violaciones de datos.

Para administradores de sitios web, implemente una solución de seguridad para sitios web

Mantener una higiene sólida de las contraseñas se extiende más allá de las cuentas personales y protege toda la infraestructura del sitio web. Es imperativo utilizar una solución de seguridad para sitios web.

Por ejemplo, Jetpack Security para sitios de WordPress está diseñado para mejorar la seguridad del sitio web. Ofrece funciones como protección contra ataques de fuerza bruta, monitoreo del tiempo de inactividad y escaneo de malware, todo lo cual contribuye a un entorno de sitio web más seguro. Jetpack Security proporciona una capa adicional de defensa, protegiendo contra diversas amenazas digitales y garantizando que tanto el sitio web como sus usuarios permanezcan protegidos.

Una higiene sólida de las contraseñas es un enfoque multifacético que implica actualizaciones periódicas, concienciación sobre el phishing, evitar el intercambio de contraseñas, supervisión atenta y la implementación de soluciones de seguridad sólidas como Jetpack Security. Si sigue estas prácticas, puede mitigar significativamente los riesgos asociados con contraseñas débiles y mantener una presencia segura en línea.

Preguntas frecuentes

¿Qué hace que una contraseña sea débil?

Comprender qué constituye una contraseña débil es esencial en el ámbito de la ciberseguridad. Una contraseña se considera débil si carece de elementos que dificulten su descifrado por personas no autorizadas o programas automatizados. Varias características definen una contraseña débil:

Longitud corta . Las contraseñas que son demasiado cortas, normalmente menos de ocho caracteres, ofrecen una seguridad mínima. Pueden descifrarse fácilmente mediante herramientas automatizadas que realizan ataques de fuerza bruta, que prueban sistemáticamente todas las combinaciones posibles.

Falta de complejidad . Una contraseña con una estructura simple, como aquellas sin una combinación de letras mayúsculas y minúsculas, números y símbolos, es más fácil de predecir y descifrar. La complejidad aumenta el número de combinaciones posibles, lo que hace que una contraseña sea más difícil de descifrar.

Elementos predecibles . Las palabras, frases o información fácilmente adivinable como nombres, fechas de nacimiento o secuencias simples (por ejemplo, “abc123”) hacen que una contraseña sea débil. Estas contraseñas son vulnerables a ataques de diccionario, donde los piratas informáticos utilizan una lista predefinida de palabras y frases comunes para adivinar contraseñas.

Informacion personal . Las contraseñas que contienen información personal de fácil acceso (como partes de su nombre, número de teléfono, dirección u otros detalles identificables) se pueden descifrar fácilmente, especialmente si hay disponibilidad de datos en línea.

Patrones y secuencias . El uso de patrones de teclado (como “qwerty”) o secuencias simples (como “12345”) reduce significativamente la seguridad de la contraseña. Éstas se encuentran entre las primeras combinaciones que prueban los piratas informáticos y sus herramientas de software.

Contraseñas reutilizadas . Una contraseña utilizada en varias cuentas se convierte en una responsabilidad. Si se viola una cuenta, todas las demás cuentas con la misma contraseña están en riesgo.

Una contraseña segura evita estos problemas. Es largo, complejo, impredecible y único. No contiene información personal ni fácilmente adivinable y no sigue patrones o secuencias simples.

¿Cómo suelen explotar los piratas informáticos las contraseñas débiles?

Los piratas informáticos explotan las contraseñas débiles utilizando una variedad de técnicas, como ataques de fuerza bruta, en los que intentan numerosas combinaciones de contraseñas, y ataques de diccionario, que implican probar palabras o frases comunes.

Además, emplean métodos como el relleno de credenciales, utilizando pares de nombre de usuario/contraseña previamente violados en diferentes sitios y explotando la práctica común de reutilización de contraseñas.

¿Existen patrones o métodos comunes para piratear contraseñas?

Sí, los métodos comunes de piratería de contraseñas incluyen ataques de fuerza bruta, que verifican sistemáticamente todas las combinaciones posibles de contraseñas, y ataques de diccionario, que utilizan una lista de contraseñas y frases comunes. Los piratas informáticos también utilizan tácticas de ingeniería social para engañar a las personas para que revelen sus contraseñas.

¿Cuáles son los errores más comunes que comete la gente al crear contraseñas?

Los errores más comunes incluyen el uso de contraseñas fáciles de adivinar (como “123456” o “contraseña”), el uso de información personal (como cumpleaños o nombres), el uso de la misma contraseña en varias cuentas y no actualizar las contraseñas con regularidad. Estas prácticas hacen que las contraseñas sean más vulnerables a ser pirateadas.

¿Con qué frecuencia debo cambiar mis contraseñas y por qué?

Se recomienda cambiar sus contraseñas al menos cada tres a seis meses. La actualización periódica de las contraseñas ayuda a proteger contra el acceso no autorizado continuo, especialmente si una contraseña se ha visto comprometida sin saberlo. Esta práctica es particularmente importante para cuentas que contienen información personal o confidencial.

¿Cuáles son los riesgos asociados con la reutilización de contraseñas en varias cuentas?

La reutilización de contraseñas en varias cuentas aumenta el riesgo de que se produzca un efecto dominó: si una cuenta se ve comprometida, todas las cuentas con la misma contraseña están en riesgo. Esta práctica puede permitir un acceso generalizado a un pirata informático, lo que podría provocar robo de identidad, pérdidas financieras y otras consecuencias graves.

¿Son suficientes las contraseñas complejas o hay otros factores a considerar en la seguridad de las contraseñas?

Si bien la complejidad es crucial, no es el único factor en la seguridad de las contraseñas. La duración, la imprevisibilidad y el uso de autenticación multifactor (MFA) también son importantes. Actualizar periódicamente las contraseñas y evitar la reutilización de contraseñas en diferentes cuentas son prácticas esenciales.

¿Es una buena idea utilizar preguntas de recuperación de contraseña y, de ser así, cómo puedo hacerlas seguras?

Las preguntas para recuperar la contraseña pueden ser beneficiosas, pero deben usarse con cuidado. Evite utilizar información fácilmente detectable como respuestas. En su lugar, elija preguntas con respuestas que solo usted conozca o utilice una respuesta falsa que pueda recordar pero que no esté relacionada con la pregunta.

¿Qué es la autenticación multifactor (MFA) y cómo mejora la seguridad de las contraseñas?

La autenticación multifactor requiere dos o más formas de verificación para acceder a una cuenta, normalmente combinando algo que usted sabe (como una contraseña) con algo que tiene (como un teléfono inteligente). MFA mejora significativamente la seguridad al agregar una capa de defensa más allá de la contraseña.

¿Cuáles son algunas señales comunes de que su contraseña ha sido comprometida?

Los signos incluyen actividad no autorizada en su cuenta, notificaciones de intentos de inicio de sesión o cambios de contraseña que usted no inició y correos electrónicos sobre el acceso a la cuenta desde dispositivos o ubicaciones desconocidas. Estos indicadores sugieren que su contraseña puede haber sido comprometida.

¿Qué pasos debo seguir si sospecho que mi contraseña ha sido violada?

Cambie inmediatamente la contraseña de la cuenta comprometida y de cualquier otra cuenta en la que haya utilizado la misma contraseña. Revise su cuenta para detectar cambios no autorizados y comuníquese con el proveedor de servicios. Además, controle sus cuentas para detectar cualquier actividad inusual.

Para los propietarios y administradores de sitios web, ¿qué importancia tiene la seguridad de la contraseña?

Para los propietarios y administradores de sitios web, las contraseñas seguras son de vital importancia. Son la primera línea de defensa para proteger el backend del sitio web, los datos del usuario y la integridad general del sitio contra accesos no autorizados y posibles ataques cibernéticos.

¿Cómo puedo proteger mi sitio web contra técnicas de descifrado de contraseñas, como ataques de fuerza bruta?

Para proteger su sitio web de técnicas de descifrado de contraseñas, como ataques de fuerza bruta, implemente políticas de contraseñas seguras, utilice autenticación multifactor y supervise los intentos de inicio de sesión. Se recomienda encarecidamente utilizar una solución de seguridad integral como Jetpack Security para sitios de WordPress.

Jetpack Security ofrece funciones de protección avanzadas, como prevención de ataques de fuerza bruta, monitoreo del tiempo de inactividad y escaneo automático de malware, lo que mejora la seguridad de su sitio web contra amenazas relacionadas con contraseñas.

Jetpack Security: proteja su sitio de WordPress de ataques de contraseña

En el contexto de las crecientes amenazas cibernéticas, particularmente aquellas que apuntan a vulnerabilidades de contraseñas, proteger los sitios de WordPress nunca ha sido más crítico. Jetpack Security surge como una solución fundamental en este panorama, que ofrece una protección integral adaptada a los entornos de WordPress.

Jetpack Security aborda los desafíos de la seguridad de las contraseñas de frente, enfocándose en dos áreas clave: protección contra diccionario y ataques de fuerza bruta. Estos ataques prevalecen en el mundo digital y, a menudo, tienen como objetivo sitios web con políticas de contraseñas débiles. El enfoque de Jetpack es multifacético:

Protección contra ataques de fuerza bruta . Jetpack Security monitorea y bloquea activamente intentos de inicio de sesión sospechosos. Al hacerlo, reduce significativamente el riesgo de ataques de fuerza bruta, uno de los métodos más comunes utilizados por los piratas informáticos.

Escaneos de seguridad periódicos . Jetpack Security realiza análisis completos y regulares de su sitio de WordPress, identifica vulnerabilidades y brinda notificaciones y soluciones inmediatas para abordar estos problemas.

Escaneo automatizado de malware . Analiza continuamente en busca de malware, lo que garantiza que las amenazas a la seguridad se identifiquen y mitiguen rápidamente.

Monitoreo del tiempo de inactividad . Jetpack Security vigila el tiempo de actividad de su sitio web. En caso de que se produzca una violación de seguridad que provoque un tiempo de inactividad del sitio web, las alertas inmediatas permiten tomar medidas rápidas para resolver el problema y restaurar las operaciones normales.

Al integrar Jetpack Security en su sitio de WordPress, garantiza un sistema de defensa sólido contra ataques de contraseñas. Esta protección es crucial no sólo para salvaguardar su sitio sino también para mantener la confianza de sus usuarios. Obtenga más información sobre la seguridad de Jetpack.