¿Qué es el análisis de vulnerabilidades y cómo funciona?

Publicado: 2024-08-15Imagínese despertarse y descubrir que su sitio web ha sido pirateado durante la noche. No es algo divertido de imaginar y es algo que ninguna empresa quiere enfrentar. Afortunadamente, el escaneo de vulnerabilidades puede actuar como una especie de perro guardián de su presencia en línea.

Pero ¿qué es exactamente el escaneo de vulnerabilidades? ¿Y cómo funciona para mantener seguro su sitio web? Aquí aprenderá los conceptos básicos del escaneo de vulnerabilidades para desmitificar el proceso y mostrarle cómo esta herramienta (y cómo Jetpack en particular) puede proteger su sitio web de amenazas potenciales.

¿Qué es el escaneo de vulnerabilidades?

El escaneo de vulnerabilidades es un proceso de ciberseguridad esencial que está diseñado para identificar y evaluar posibles debilidades en un sistema, red o aplicación que los atacantes podrían explotar. Es una medida proactiva. Es decir, implementas esto antes de que surja un problema.

E implica el uso de herramientas automatizadas para escanear y detectar vulnerabilidades. Busca cosas como errores en el software, configuraciones incorrectas y otras brechas de seguridad a las que podrían atacar los actores maliciosos.

En esencia, el análisis de vulnerabilidades proporciona a las empresas una visión integral de cuán vulnerables (y, a su vez, cuán protegidos) están sus sistemas. Y al escanear periódicamente sus sistemas, las empresas pueden identificar y abordar problemas potenciales antes de que puedan ser explotados.

Estas exploraciones se pueden realizar interna o externamente:

- Los análisis internos se centran en identificar vulnerabilidades dentro de la red de una organización.

- Los análisis externos se dirigen a sistemas y aplicaciones expuestos a Internet.

Los escáneres de vulnerabilidades también pueden realizar análisis autenticados (que requieren credenciales de inicio de sesión) y análisis no autenticados, lo que proporciona una evaluación exhaustiva de los posibles riesgos de seguridad.

Las herramientas disponibles varían en complejidad y características, pero hablaremos de eso en un momento.

¿Por qué el análisis de vulnerabilidades es crucial para la seguridad del sitio web?

El análisis de vulnerabilidades es un componente vital de la seguridad de un sitio web y sirve como primera línea de defensa contra posibles amenazas cibernéticas. Pero ¿qué lo hace tan esencial?

Aquí hay algunas razones:

Ofrece detección proactiva de amenazas.

El escaneo de vulnerabilidades permite a las organizaciones identificar proactivamente las debilidades de seguridad y abordarlas antes de que un pirata informático pueda explotarlas. A través de un monitoreo continuo, estos escáneres pueden ofrecer un aviso inmediato sobre vulnerabilidades. Esto significa que su empresa puede adelantarse a posibles amenazas y reducir el riesgo de un ciberataque exitoso.

Según OWASP, el escaneo regular ayuda a mantener una "postura de seguridad sólida" al descubrir fallas ocultas que de otro modo podrían pasar desapercibidas. Tener “ojos” en sus sistemas, aplicaciones y redes en todo momento actúa como el proverbial guardia en la muralla del castillo.

Ayuda con el cumplimiento y los requisitos reglamentarios.

Algunas industrias deben cumplir con requisitos reglamentarios específicos relacionados con las vulnerabilidades del sitio. Algunos marcos de cumplimiento populares incluyen PCI DSS e HIPAA. Pero el más conocido en línea probablemente sea el RGPD. Cada uno de estos requiere que las empresas realicen análisis de rutina para garantizar que los datos confidenciales se mantengan siempre seguros.

Usted es responsable de los datos que procesa su sitio web. Y si hay vulnerabilidades presentes (y no ha hecho nada para identificarlas o remediarlas) usted podría ser responsable.

Es una medida de seguridad rentable

Abordar las vulnerabilidades de manera temprana mediante escaneos regulares es mucho más rentable que lidiar con las consecuencias de una violación de datos. Un ciberataque que comprometa la información del cliente puede causar importantes daños financieros y reputacionales. Y si dirige una pequeña o mediana empresa, este daño podría dejarle sin negocio. Pagar por herramientas que puedan ayudar a mitigar los riesgos es una opción mucho más rentable.

Mejora la respuesta a incidentes

Los escáneres de vulnerabilidades suelen proporcionar informes detallados que destacan posibles problemas de seguridad. Esto hace que sea mucho más fácil saber qué priorizar al abordar las vulnerabilidades. También significa que tendrá una tasa de respuesta a incidentes más rápida, anulando las amenazas de manera más eficiente.

Ayuda a mantener la confianza del cliente.

La gente espera que su información personal esté protegida. El escaneo periódico de vulnerabilidades ayuda a garantizar que su sitio web sea seguro y mantenga la confianza y lealtad de los clientes. Una infracción puede dañar su reputación y provocar la pérdida de negocios y de confianza del cliente.

¿Cómo funciona el proceso de escaneo de vulnerabilidades?

El análisis de vulnerabilidades es un proceso sistemático que ayuda a las empresas a identificar y abordar las debilidades de seguridad mucho antes de que los actores malintencionados las encuentren.

A continuación se muestra un desglose de las etapas clave involucradas en el proceso de escaneo de vulnerabilidades:

Descubrimiento

El primer paso en el escaneo de vulnerabilidades es el descubrimiento. Implica identificar y registrar todo lo conectado a una red. El escáner examina la aplicación, el host o la red e identifica todo lo que está conectado a él. Esto es muy importante porque garantiza que el escáner esté al tanto de todo lo que debe comprobar en el futuro.

Una parte del proceso de descubrimiento implica la enumeración. Según EC-Council Cybersecurity Exchange, la enumeración implica identificar cada dispositivo en un host, puertos abiertos, nombres de usuarios, nombres de directorios y nombres de recursos compartidos. Una vez completado, el escáner comprenderá los posibles puntos de entrada de los atacantes.

Identificación

Una vez que se completa la fase de descubrimiento, el escáner pasa a la fase de identificación. Aquí busca vulnerabilidades en los activos identificados. Para ello, compara las versiones y configuraciones del software con una base de datos de vulnerabilidades conocidas, como la disponible a través de WPScan.

Pero también podría buscar software obsoleto, parches faltantes, software configurado incorrectamente y otras fallas de seguridad que podrían explotarse. En un sitio de WordPress, en esta etapa se señalan cosas como complementos o temas obsoletos, o aquellos con fallas de seguridad identificadas.

Informes

Una vez identificadas las vulnerabilidades, el escáner genera un informe detallado. Este informe enumera todas las vulnerabilidades descubiertas, las clasifica por gravedad y proporciona recomendaciones para solucionarlas.

Este tipo de informe es muy útil, ya que puede indicarle dónde centrar sus esfuerzos y cómo abordar las brechas de seguridad identificadas. Estos informes suelen incluir medidas prácticas a seguir para mitigar cada vulnerabilidad. Pero al menos incluyen una lista de qué y dónde se encontraron vulnerabilidades. Entonces podrá tomar medidas correctivas inmediatas.

Escaneo en curso

El análisis de vulnerabilidades no es una actividad única. Más bien, es un proceso continuo. Son necesarios análisis periódicos para mantenerse al día con las nuevas amenazas que aparecen. Y, lamentablemente, vendrán . El núcleo, los complementos y los temas de WordPress son vías para que aparezcan vulnerabilidades, por lo que los análisis automatizados y programados pueden ayudarle a mantener la seguridad del sitio a largo plazo.

Los diferentes tipos de escáneres de vulnerabilidad

Como ya habrás adivinado, los escáneres de vulnerabilidades vienen en varios tipos, cada uno de ellos adecuado para diferentes aspectos de un entorno de TI. Los tipos principales incluyen aplicación, red y host.

Escáneres a nivel de aplicación

Los escáneres a nivel de aplicación se centran en identificar vulnerabilidades dentro de aplicaciones web, sitios web y servicios web. Están diseñados para detectar problemas que se encuentran comúnmente en aplicaciones como inyección SQL, secuencias de comandos entre sitios (XSS), malware y otras vulnerabilidades específicas de la web.

Estos escáneres funcionan simulando ataques a la aplicación para descubrir fallas de seguridad que explotan los atacantes.

A continuación se muestran algunos ejemplos de escáneres que se centran en la seguridad de las aplicaciones:

- Acunetix . Esta herramienta ofrece pruebas de seguridad de aplicaciones web, incluido un análisis profundo de aplicaciones JavaScript y HTML5.

- Nikto . Esta herramienta de código abierto se especializa en identificar vulnerabilidades en servidores y aplicaciones web, con una base de datos de más de 7.000 pruebas.

- Jetpack . Si bien Jetpack ofrece una variedad de funciones para sitios de WordPress, es especialmente conocido por sus capacidades de seguridad. Incluye herramientas como monitoreo del tiempo de inactividad, protección contra ataques de fuerza bruta y escaneo automatizado de malware.

Escáneres basados en red

Los escáneres basados en red identifican vulnerabilidades en toda una red. Escanean todos los dispositivos conectados a la red, incluidos servidores, estaciones de trabajo y equipos. Y al hacerlo, pueden detectar puertos abiertos, configuraciones erróneas y software desactualizado. Estos escáneres brindan una visión amplia de la seguridad de una red y un informe de lo que se debe cambiar para hacer la red más hermética.

Si la seguridad de la red es una prioridad para usted, una herramienta como Nmap es una buena opción. Es un escáner de red de código abierto ampliamente utilizado que funciona rápidamente y ofrece información detallada sobre inventarios de red, disponibilidad de host y puertos abiertos.

Escáneres basados en host

Y luego están los escáneres basados en host, que se centran en sistemas individuales. Estos escáneres los examinan en busca de vulnerabilidades en el software instalado, las configuraciones del sistema operativo y las configuraciones de seguridad. Y pueden proporcionar información sobre el estado de seguridad de un host. Una vez identificadas las debilidades, puede proceder a solucionarlas.

Nessus es un escáner de vulnerabilidades popular que cubre una gran cantidad de territorio, incluidas redes y hosts. Una vez que se completa un análisis, proporciona informes detallados sobre las vulnerabilidades detectadas y los problemas de cumplimiento.

Ventajas de utilizar un escáner de vulnerabilidades

Agregar el escaneo de vulnerabilidades a su estrategia de ciberseguridad es una medida inteligente y aporta numerosos beneficios. De hecho, cualquier plan de seguridad integral debe tener algún tipo de función de “vigilancia” o escaneo para abordar adecuadamente las amenazas y prevenirlas por completo.

Si bien su equipo podría intentar revisar periódicamente todo su software y sistemas en busca de vulnerabilidades, simplemente no es una forma realista (o efectiva) de abordar la ciberseguridad en la era moderna. Estas son las ventajas clave de utilizar un escáner de vulnerabilidades automatizado:

Ahorre tiempo y dinero mediante la automatización

El escaneo automatizado de vulnerabilidades ahorra mucho tiempo y dinero. A diferencia de los escaneos manuales, que requieren mucho trabajo y tiempo, las herramientas automatizadas realizan escaneos completos de manera rápida y precisa. Y una vez configurados, no intervienen por completo. Esto significa que usted o su equipo pueden concentrarse en otras tareas críticas de seguridad o en el mantenimiento del sitio.

Y esto sin hablar del ahorro de costes que supone la prevención de ataques. Las filtraciones de datos pueden ser costosas, por lo que ahorra dinero en costos asociados con la solución de estos problemas y la implementación de nuevas medidas de seguridad, así como multas legales y pérdida de clientes.

Benefíciese de bases de datos de vulnerabilidades actualizadas con frecuencia

Los escáneres de vulnerabilidades utilizan extensas bases de datos de vulnerabilidades conocidas, que se actualizan con frecuencia para incluir las amenazas más recientes. Esto garantiza que sus sistemas estén protegidos contra las vulnerabilidades más actuales. Y significa que usted personalmente no tiene que estar al tanto de las últimas amenazas a la seguridad.

Por ejemplo, WPScan ofrece el catálogo más grande de vulnerabilidades conocidas relacionadas con WordPress.

Proteja la reputación de su marca y la confianza de sus clientes

Buscar y corregir vulnerabilidades periódicamente ayuda a proteger la reputación de su empresa y mantener la confianza de los clientes. Las violaciones de datos y los incidentes de seguridad pueden dañar gravemente su reputación y erosionar la confianza de los clientes con el tiempo. Entonces, si demuestra un compromiso con la seguridad y la protección de datos, hará que su empresa parezca más creíble ante los clientes potenciales y clientes.

Protegemos su sitio. Tú diriges tu negocio.

Jetpack Security proporciona seguridad completa y fácil de usar para sitios de WordPress, que incluye copias de seguridad en tiempo real, un firewall de aplicaciones web, escaneo de malware y protección contra spam.

Asegure su sitioJetpack Security: mucho más que un escáner de vulnerabilidades de WordPress

Jetpack Security ofrece un conjunto completo de herramientas diseñadas para proteger su sitio de WordPress mucho más allá del simple escaneo de vulnerabilidades.

Eche un vistazo a las características clave que hacen de Jetpack Security una herramienta esencial para la protección de sitios web y por qué puede servir como su solución de escaneo de vulnerabilidades.

1. Escaneo automatizado de vulnerabilidades y malware

Jetpack proporciona escaneo de malware en tiempo real, impulsado por la base de datos WPScan líder en la industria que mencionamos anteriormente, lo que garantiza una protección continua contra amenazas. El escáner identifica y soluciona vulnerabilidades potenciales, como complementos desactualizados. Luego le indica inmediatamente qué se debe hacer para solucionar los problemas encontrados. Una vez configurada, esta es una solución del estilo "configúrelo y olvídese".

2. Soluciones con un solo clic para la mayoría de los problemas

Una de las características destacadas de Jetpack Security es la opción de solucionar con un solo clic muchos problemas de seguridad. Una vez que se descubren los problemas, solo tiene que hacer clic en un botón para solucionarlos. No es necesario profundizar en el código. Esto es excelente para aquellos con experiencia técnica mínima o tiempo limitado para dedicar a dichos procesos.

3. Notificaciones instantáneas por correo electrónico cuando se detectan amenazas

Jetpack envía notificaciones instantáneas por correo electrónico si se detecta alguna amenaza en su sitio. Este sistema de alerta inmediata le ayuda a mantenerse informado sobre el estado de seguridad de su sitio web y a tomar medidas inmediatas si es necesario. Nuevamente, el hecho de que no tenga que iniciar sesión en su panel de WordPress para ver si hay algún problema (se le notifica automáticamente) es otra forma de mantener su sitio libre de amenazas.

4. Un firewall para sitios web de WordPress (WAF) 24 horas al día, 7 días a la semana

El firewall de aplicaciones web (WAF) siempre activo proporcionado por Jetpack ayuda a bloquear el tráfico malicioso antes de que pueda llegar a su sitio. Este firewall es una línea crítica de defensa contra amenazas web comunes, incluidos los ataques de fuerza bruta y la inyección SQL.

5. Copias de seguridad en tiempo real de su sitio de WordPress

Jetpack incluye capacidades de copia de seguridad en tiempo real a través de la función Jetpack VaultPress Backup. Las copias de seguridad integradas ayudan a garantizar que los datos de su sitio estén respaldados continuamente en la nube. De esta manera, si surge algún problema o se encuentran vulnerabilidades, puede restaurar rápidamente su sitio a una versión anterior, una sin problemas. Las copias de seguridad se realizan en tiempo real, por lo que cada nuevo comentario en una publicación, edición que realice o venta que obtenga se guarda inmediatamente. Nunca perderás nada.

6. Protección contra spam en comentarios y formularios

El spam es otro factor que hay que atender y Jetpack también ayuda a proteger contra esto. Incluye protección contra spam de comentarios y envío de formularios, y todo está impulsado por Akismet. Esto mantiene su sitio libre de comentarios no deseados que distraigan y garantiza que la interacción del usuario siga siendo genuina.

7. Monitoreo del tiempo de inactividad

La función de monitoreo del tiempo de inactividad le notifica inmediatamente si su sitio no funciona. Esto significa que puede abordar cualquier problema, tan pronto como surja, para asegurarse de que su sitio vuelva a funcionar lo más rápido posible. El monitoreo del tiempo de inactividad reduce la cantidad de tiempo que su sitio está fuera de línea, lo que significa que es probable que menos clientes se vean afectados.

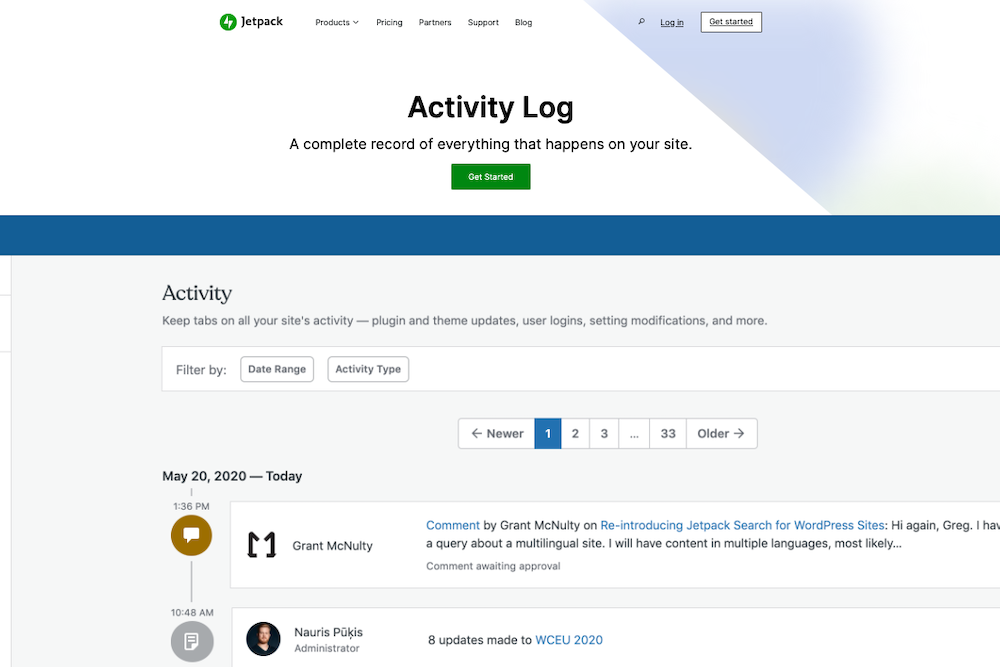

8. Un registro de actividad

Luego está el registro de actividad, que realiza un seguimiento de todos los cambios y acciones del usuario en su sitio web. Registra todos los eventos importantes (como inicios de sesión, actualizaciones y cambios en la configuración del sitio) para que puedas volver atrás y revisarlos más tarde. Este registro puede ayudarle a solucionar problemas al proporcionar un historial detallado de lo que ocurrió en su sitio. Si su sitio deja de funcionar o se descubre una vulnerabilidad, puede acceder al registro de actividad para ver qué sucedió y cuándo sucedió para diagnosticar rápidamente el problema.

Jetpack Security combina estas características para proporcionar una solución de seguridad todo en uno para sitios web de WordPress. Y dado que muchas de estas tareas de seguridad esenciales están automatizadas, puede concentrarse mejor en ejecutar su sitio sabiendo que está protegido contra amenazas potenciales.

Preguntas frecuentes

Es de esperar que ahora tenga una comprensión sólida de qué es el escaneo de vulnerabilidades, cómo funciona y cómo Jetpack puede ofrecer esta función (y más). Para resumir, echemos un vistazo a algunas preguntas frecuentes sobre el tema.

¿Cuál es la diferencia entre un análisis de vulnerabilidades y una prueba de penetración?

Un análisis de vulnerabilidades es un proceso automatizado que identifica e informa posibles debilidades de seguridad en una red, host o aplicación. Utiliza bases de datos de vulnerabilidades conocidas para detectar problemas, como software que no se ha actualizado por un tiempo o configuraciones incorrectas.

Una prueba de penetración, a diferencia de un escaneo de vulnerabilidades, es una evaluación que simula ataques del mundo real para dar a conocer las vulnerabilidades. Las pruebas de penetración van más allá de la detección y tienen como objetivo violar las defensas de seguridad para evaluar su eficacia.

¿Cuáles son los riesgos potenciales de no realizar análisis de vulnerabilidades periódicos?

No realizar análisis de vulnerabilidades regulares puede dejar su sistema expuesto a amenazas. Si hay debilidades en su seguridad, los actores malintencionados pueden aprovecharlas. Y si no se atiende, esto puede provocar una filtración de datos, así como una pérdida de ingresos y una reputación empañada.

¿Cuáles son las características clave que se deben buscar en una herramienta de escaneo de vulnerabilidades?

Al elegir una herramienta de escaneo de vulnerabilidades, busque características como una conexión a bases de datos integrales de vulnerabilidades, automatización, informes detallados, monitoreo en tiempo real y reparación rápida. Esta combinación de funciones garantiza que la herramienta pueda identificar riesgos de seguridad automáticamente y proporcionar soluciones sugeridas que requieren un esfuerzo mínimo de su parte para repararlas.

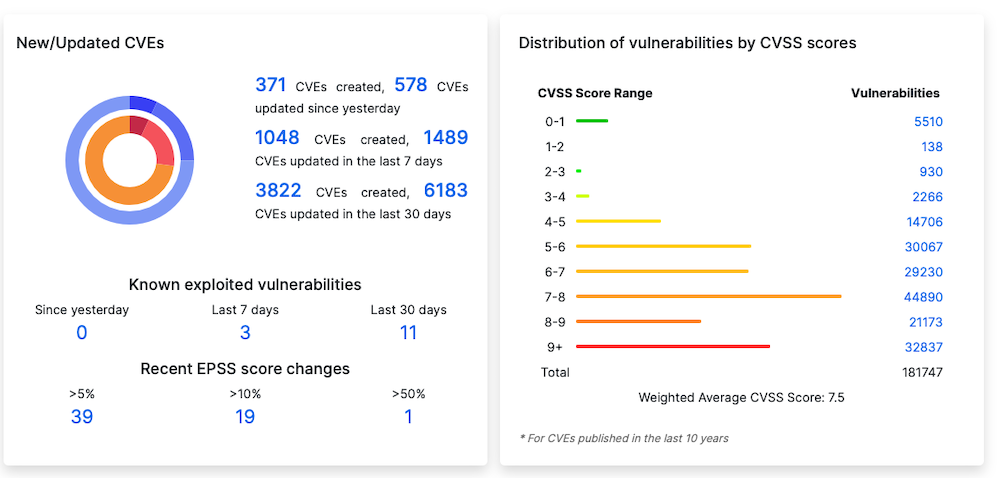

¿Qué es una puntuación CVE y cómo se utiliza en el análisis de vulnerabilidades?

CVE significa "vulnerabilidades y exposiciones comunes". Entonces, una puntuación CVE es una calificación estandarizada asignada a vulnerabilidades de seguridad conocidas. Le ayuda a priorizar la gravedad de las vulnerabilidades en función de su impacto potencial. Las herramientas de escaneo de vulnerabilidades utilizan estos puntajes para categorizar y priorizar los problemas identificados, lo que hace que sea más sencillo para usted decidir qué problemas solucionar primero.

¿Cuáles son las vulnerabilidades más comunes encontradas en los sitios de WordPress?

Las vulnerabilidades comunes en los sitios de WordPress incluyen complementos y temas obsoletos, contraseñas débiles, falta de configuraciones adecuadas, inyección SQL, secuencias de comandos entre sitios (XSS) y exposición a ataques de fuerza bruta.

¿Con qué frecuencia debo ejecutar análisis de vulnerabilidades en mi sitio de WordPress?

Se recomienda ejecutar análisis de vulnerabilidades diarios en su sitio de WordPress, y los análisis en tiempo real son aún mejores.

¿Jetpack Security es compatible con todas las versiones, temas y complementos de WordPress?

Jetpack Security está diseñado para ser compatible con la gran mayoría de versiones, temas y complementos de WordPress. Sin embargo, siempre es mejor asegurarse de que el núcleo, los temas y los complementos de WordPress estén actualizados a las últimas versiones. Esto garantizará que su sitio siga siendo compatible con Jetpack y ayudará a evitar problemas de seguridad.

¿Quién desarrolló Jetpack Security y por qué debería confiar en ellos?

Jetpack Security fue desarrollado por Automattic, la gente detrás de WordPress.com. Su experiencia y reputación hacen de Jetpack una opción confiable para proteger su sitio de WordPress.

¿De dónde se origina la base de datos de vulnerabilidades de Jetpack Security?

Jetpack Security utiliza datos de vulnerabilidad de WPScan. WPScan mantiene una base de datos completa de vulnerabilidades conocidas específicas de WordPress. Esto garantiza que Jetpack pueda detectar y abordar con precisión todos los problemas de seguridad conocidos en tiempo real.

¿Dónde puedo obtener más información sobre Jetpack Security?

Puede obtener más información sobre Jetpack Security aquí. Allí encontrará información detallada sobre sus características, precios y cómo utilizar el complemento para proteger mejor su sitio de WordPress.