El estado de la seguridad de WordPress: la comunidad y la colaboración nos ayudan a todos a ganar

Publicado: 2023-03-09El software de código abierto mejora y es más seguro cuando la confianza y la cooperación triunfan sobre el secreto y el trabajo solo en la oscuridad. El informe de Patchstack sobre el estado de la seguridad de WordPress en 2022 muestra que esto no es solo un ideal, sino una realidad alcanzable. La transparencia y la colaboración en temas de seguridad juegan con las fortalezas de las comunidades de código abierto. Son valores y prácticas esenciales para crear y mantener mejores y más seguros sitios, productos y servicios de WordPress. Estamos orgullosos de tener a Patchstack como socio que brinda la información más reciente sobre vulnerabilidades a nuestros clientes de iThemes Security y Security Pro para que puedan proteger mejor todos los sitios de WordPress que crean, poseen o administran.

Patchstack, una firma líder en investigación de seguridad de código abierto y CVE Numbering Authority (CNA), ha publicado su informe anual sobre el estado de la seguridad de WordPress en 2022 . Este informe incluye pero va mucho más allá del análisis habitual de las tendencias de seguridad. Muestra el impacto que Patchstack está teniendo con su exclusivo programa de recompensas por errores, Patchstack Alliance. Esta red cooperativa, voluntaria y abierta está ayudando a los desarrolladores de WordPress a descubrir y corregir errores de seguridad todos los días. Esos parches se convierten en alertas de seguridad y actualizaciones en las que confía la comunidad de WordPress. Nuestros usuarios de iThemes Security y Security Pro reciben una notificación con 48 horas de anticipación cuando una nueva vulnerabilidad afecta su sitio, gracias a Patchstack. Muchas de las actualizaciones de seguridad que todos aplicamos de forma rutinaria a nuestros sitios de WordPress serán, al menos en parte, el resultado del trabajo pionero de Patchstack.

La divulgación de vulnerabilidades hace que el espacio de WordPress sea más seguro

La base de datos de Patchstack mostró un aumento del 328 % en las vulnerabilidades reportadas en 2022. Explican este aumento como resultado de que los investigadores de seguridad "observaron más y más" el código en todo el ecosistema de WordPress. La detección de más vulnerabilidades indica que WordPress se está volviendo más seguro, cree Patchstack. Otros hallazgos en su Estado de la seguridad de WordPress en 2022 respaldan esta conclusión. Por ejemplo, las vulnerabilidades descubiertas (y parcheadas rápidamente) en algunos de los complementos de WordPress más utilizados (p. ej., Elementor, Yoast, All-in-One SEO, MonsterInsights, Wordfence) no fueron el objetivo de las vulnerabilidades más activas.

Los desafíos de las vulnerabilidades sin parches y las cadenas de suministro rotas

Según el análisis de Patchstack, los principales objetivos de las vulnerabilidades activas en el ecosistema de WordPress son los complementos con vulnerabilidades conocidas que no se corrigen, a veces durante años. En una verificación puntual de todos los sitios monitoreados por la red de Patchstack, un promedio del 42% estaba ejecutando un componente inseguro conocido. Los complementos sin parches representan el 26% de los errores de seguridad más críticos informados en 2022, un número que a todos nos gustaría ver una tendencia a la baja. Patchstack Alliance trabaja para lograr ese objetivo con los desarrolladores para ayudar a parchear las vulnerabilidades recién descubiertas, pero esto no es posible con el software abandonado.

Una de las tendencias más importantes señaladas en el informe anual de Patchstack vincula un aumento en las vulnerabilidades CSRF con su propagación a través de muchos sitios a través de una sola dependencia. Si bien las vulnerabilidades de Cross-Site Scripting (XSS) siguen siendo comunes, los errores de falsificación de solicitudes entre sitios (CSRF) aumentaron en 2022. Patchstack informa que esto se debió en parte a errores CSRF que surgieron en los marcos YITH y Freemius, lo que subraya la importancia de mantener cadenas de suministro con todos los usuarios intermedios de una base de código común.

En 2023, a medida que seguimos los datos de Patchstack en nuestros informes de vulnerabilidad semanales en iThemes, vemos tres veces más vulnerabilidades XSS en comparación con los informes CSRF. Esa es una buena señal de que 2022 fue un caso atípico. Como señalamos en nuestro propio informe de seguridad de 2022, también es una buena noticia que la mayoría de las vulnerabilidades del año pasado estuvieran en las categorías de riesgo bajo a medio por su gravedad. Los datos de Patchstack muestran que estas vulnerabilidades menos graves representaron el 87 % del total en 2022.

Los usuarios finales merecen datos de vulnerabilidad accesibles y accionables

Las clasificaciones de gravedad son una cosa, pero comprender realmente si una vulnerabilidad afecta a su sitio y cómo lo hace es otra historia. Muchos CNA y sus bases de datos de vulnerabilidades son muy técnicos en la forma en que documentan cada vulnerabilidad. Los usuarios de WordPress necesitan saber, en términos que puedan entender fácilmente, qué tan expuestos pueden estar cuando surgen vulnerabilidades. La base de datos de vulnerabilidades de Patchstack tiene como objetivo proporcionar esa información a cualquier propietario del sitio para que pueda comprender las amenazas y tomar las medidas adecuadas. Y esa información impulsa nuestro producto iThemes Security.

Aquí hay una descripción típica de la vulnerabilidad de Patchstack para CVE-2023-0968 (MITRE) en la base de datos de Patchstack:

Marco Wotschka descubrió e informó sobre esta vulnerabilidad de Cross-Site Scripting (XSS) en el complemento Watu Quiz de WordPress. Esto podría permitir que un actor malicioso inyecte scripts maliciosos, como redireccionamientos, anuncios y otras cargas HTML en su sitio web que se ejecutarán cuando los visitantes visiten su sitio.

Los usuarios de WordPress y iThemes Security o Security Pro con una versión no segura de este complemento instalada en su sitio recibirán una alerta. También tienen la opción de leer más sobre los riesgos potenciales que la vulnerabilidad puede representar para ellos. Significativamente, Patchstack calificó a CVE-2023-0968 como una vulnerabilidad de alta gravedad en contraste con otros CNA. Otros no notaron que los atacantes pueden explotar esta vulnerabilidad sin una cuenta de usuario o privilegios en el sitio objetivo, un detalle crucial.

Los CNA pueden diferir significativamente en la forma en que evalúan y describen las amenazas

Como puede ver en el ejemplo anterior, Patchstack da crédito a los investigadores de seguridad que son clave para encontrar y reparar vulnerabilidades antes de que puedan ser explotadas. ¡Ellos lo merecen! El usuario final o el propietario del sitio que recibe estas alertas también merece claridad sobre los riesgos a los que se enfrenta. El resumen de Patchstack deja claro dónde reside la amenaza. Al hacer clic en los detalles técnicos en su base de datos, se confirma que esta vulnerabilidad se puede explotar sin iniciar sesión en el sitio. Esta es la claridad en la comunicación y la experiencia de usuario positiva que puede esperar si es un usuario de iThemes Security o Security Pro.

Devin Walker, gerente general de StellarWP, dijo que está orgulloso de ser parte de la red de Patchstack desde que se asoció con ellos a principios de este año y adoptó su base de datos de vulnerabilidades para los usuarios de iThemes Security. En su opinión, “el completo informe de seguridad de Patchstack destaca su compromiso de identificar y abordar activamente las vulnerabilidades de seguridad en el ecosistema de WordPress. Al ser transparentes sobre su trabajo, están estableciendo el estándar sobre cómo se debe abordar la seguridad en la industria”.

Cortar errores de raíz: al estilo de WordPress

Patchstack no solo informa los errores que otros sacan a la luz, sino que los encuentra y ayuda a corregirlos. Nadie está analizando más a fondo los problemas de seguridad de WordPress que Patchstack Alliance, que está abierta a cualquiera que trabaje en seguridad de código abierto.

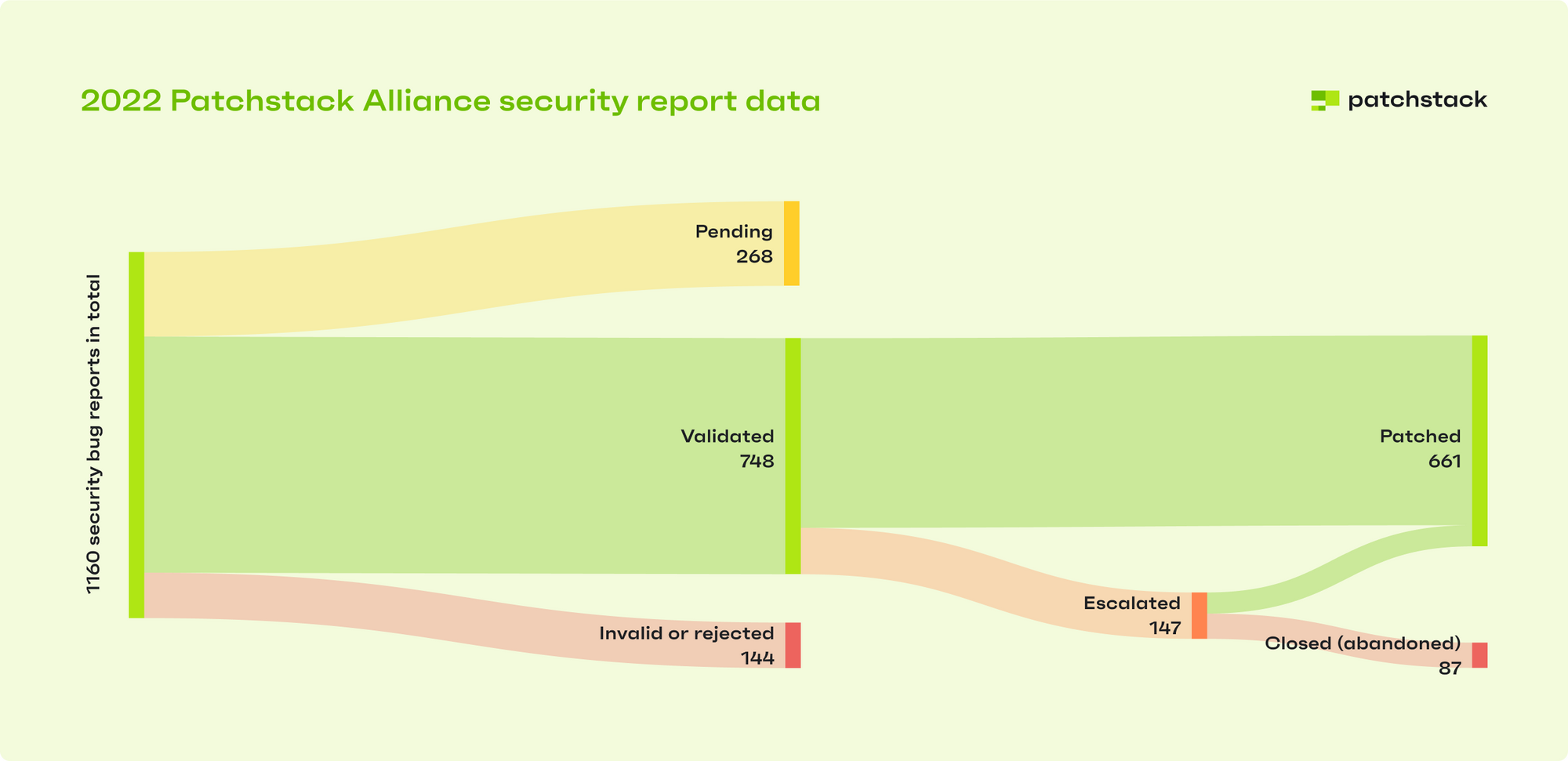

En 2022, Patchstack pagó 16.050 dólares en recompensas a los piratas informáticos éticos de su red. Estos investigadores descubrieron y verificaron 748 errores de seguridad únicos en el ecosistema de WordPress. ¡Eso es solo $ 21.46 para cortar un error de raíz! Es mucho, mucho menos de lo que costaría lidiar con el mismo error que un exploit de día cero.

De los 748 informes de errores validados, Patchstack pudo ver 661 a través de parches trabajando con las personas responsables del código vulnerable. Solo 147 o el 20% de estos casos tuvieron que ser escalados al equipo de complementos de WordPress.

Patchstack se asocia con 17 proveedores de alojamiento y servicios (incluido iThemes) para advertir y proteger de manera proactiva a sus clientes cuando utilizan software no seguro. Algunos, como One.com, han parcheado con éxito los sitios de sus propios clientes, una práctica que puede ser útil para que la adopten otros hosts.

La seguridad de WordPress es un esfuerzo comunitario

El CEO de Patchstack, Oliver Sild, dice que lo que hace que su empresa sea única es un enfoque impulsor en la transparencia y la comunidad. “Hablamos de las vulnerabilidades tal como son sin usarlas para infundir miedo, y nos aseguramos de que los investigadores de seguridad que contribuyen a encontrar problemas en el código abierto sean tan valorados como los desarrolladores que construyen estos proyectos”, dijo.

Otra diferencia clave en el espacio de seguridad es el énfasis de Patchstack en la colaboración. Oliver dice que trabajarán con cualquier persona que pueda ayudar a tener un impacto positivo, incluidas otras personas en el espacio de seguridad. La competencia puede coexistir con la cooperación, y cuando se trata de vulnerabilidades en código abierto, es fundamental unirse en intereses comunes como la seguridad. Esta cooperación brinda tranquilidad a nuestros usuarios de iThemes Security y Security Pro. Nuestros clientes pueden estar seguros de que reciben alertas claras, procesables y oportunas sobre nuevas vulnerabilidades 48 horas antes de que se publiquen abiertamente. Y eso es gracias a nuestros socios en Patchstack, junto con todos los demás que apoyan sus iniciativas y trabajan juntos para asegurar el ecosistema de WordPress.

Obtenga una ventaja de 48 horas contra posibles atacantes con iThemes Security

Si aún no está utilizando iThemes Security y su función Site Scan para estar atento a las vulnerabilidades emergentes dos días antes de que se divulguen públicamente , permítanos ayudarlo a proteger su sitio de WordPress hoy. Con el monitoreo proactivo de vulnerabilidades y 30 formas de fortalecer el perfil de seguridad de su sitio, incluida la comodidad de los inicios de sesión sin contraseña, iThemes Security Pro es la mejor manera de garantizar que su sitio de WordPress nunca se vea comprometido por ataques cibernéticos.

Dan Knauss es el generalista de contenido técnico de StellarWP. Ha sido escritor, profesor y autónomo trabajando en código abierto desde finales de la década de 1990 y con WordPress desde 2004.