Desenmascarado: lo que 10 millones de contraseñas revelan sobre las personas que las eligen

Publicado: 2022-07-11Se sabe mucho sobre las contraseñas. La mayoría son cortos, simples y bastante fáciles de descifrar. Pero se sabe mucho menos sobre las razones psicológicas por las que una persona elige una contraseña específica. La mayoría de los expertos recomiendan crear una contraseña segura para evitar la filtración de datos. Pero, ¿por qué tantos usuarios de Internet siguen prefiriendo contraseñas débiles?

Hemos analizado las opciones de contraseña de 10 millones de personas, desde directores ejecutivos hasta científicos, para descubrir qué revelan sobre las cosas que consideramos fáciles de recordar y difíciles de adivinar.

¿Quién es el primer superhéroe que te viene a la mente? ¿Qué pasa con un número entre uno y 10? Y finalmente, ¿un color vibrante? Piense rápidamente en cada una de esas cosas si aún no lo ha hecho, y luego combine las tres en una sola frase.

Ahora, es hora de que lo adivinemos.

¿Es Superman7red ? No, no: ¿ Batman3Orange ? Si adivinamos alguna de las respuestas individuales correctamente, es porque los humanos son predecibles. Y ese es el problema con las contraseñas. Cierto, nos dimos la ventaja de algunas preguntas escogidas a escondidas, pero eso no es nada comparado con la astucia a escala industrial del software especialmente diseñado para descifrar contraseñas. HashCat, por ejemplo, puede adivinar 300.000 veces su contraseña por segundo (dependiendo de cómo esté codificada), por lo que incluso si elige Hawkeye6yellow , su frase secreta, tarde o temprano, dejará de ser secreta.

Las contraseñas suelen ser fáciles de adivinar porque muchos de nosotros pensamos en palabras y números obvios y los combinamos de manera sencilla. Queríamos explorar este concepto y, al hacerlo, ver qué podíamos averiguar sobre cómo funciona la mente de una persona cuando organiza palabras, números y (con suerte) símbolos en un orden único (probablemente no muy).

Comenzamos eligiendo dos conjuntos de datos para analizar.

Dos conjuntos de datos, varias advertencias

El primer conjunto de datos es un volcado de 5 millones de credenciales que apareció por primera vez en septiembre de 2014 en un foro ruso de BitCoin. 1 Parecían ser cuentas de Gmail (y algunos Yandex.ru), pero una inspección más profunda mostró que, si bien la mayoría de los correos electrónicos incluidos eran direcciones de Gmail válidas, la mayoría de las contraseñas de texto sin formato eran antiguas de Gmail (es decir, ya no están activas) o contraseñas que no se utilizaron con las direcciones de Gmail asociadas. Sin embargo, WordPress.com restableció 100 000 cuentas y dijo que otras 600 000 estaban potencialmente en riesgo. 2 El vertedero parece ser un valor de varios años de contraseñas que se recolectaron de varios lugares, por varios medios. Sin embargo, para nuestros propósitos académicos, esto no importaba. Los titulares de las cuentas de Gmail seguían eligiendo las contraseñas, incluso si no eran para sus propias cuentas de Gmail y dado que el 98 por ciento ya no estaba en uso, sentimos que podíamos explorarlas con seguridad. 3

Usamos este conjunto de datos, que llamaremos "volcado de Gmail", para responder preguntas demográficas (especialmente aquellas relacionadas con el género y la edad de los que eligen contraseñas). Extrajimos estos datos buscando entre los 5 millones de direcciones de correo electrónico que contenían nombres y años de nacimiento. Por ejemplo, si una dirección era [email protected], se codificó como un hombre nacido en 1984. Este método de inferencia puede ser engañoso. No lo aburriremos con demasiados detalles técnicos aquí, pero al final del proceso de codificación, teníamos 485 000 de los 5 millones de direcciones de Gmail codificadas por género y 220 000 codificadas por edad. En este punto, vale la pena tener en cuenta la pregunta: "¿Los usuarios que incluyen su nombre y año de nacimiento en sus direcciones de correo electrónico eligen contraseñas diferentes que los que no lo hacen?", porque es teóricamente posible que lo hagan. Discutiremos eso más un poco más tarde.

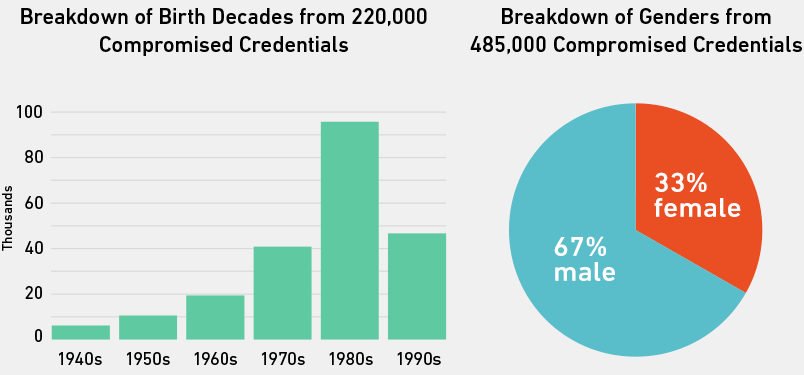

Sin embargo, por ahora, así es como los usuarios que codificamos se dividieron por década de nacimiento y género.

El basurero de Gmail, o al menos aquellas personas que contengan nombres y/o años de nacimiento en sus direcciones, estaba sesgado hacia hombres y personas nacidas en los años 80. Esto probablemente se deba a los perfiles demográficos de los sitios cuyas bases de datos se vieron comprometidas para formar el volcado. La búsqueda de direcciones en el volcado que contenía el símbolo + (agregado por los usuarios de Gmail para rastrear lo que hacen los sitios con sus direcciones de correo electrónico), reveló que una gran cantidad de las credenciales se originaron en File Dropper, eHarmony, un sitio de tubo para adultos y Friendster.

El segundo conjunto de datos, y el que hemos usado para recopilar la mayoría de nuestros resultados, fue publicado generosamente por el consultor de seguridad Mark Burnett, a través de su sitio xato.net. 4 Consta de 10 millones de contraseñas, que se recopilaron de todos los rincones de la web durante un período de varios años. Mark recopiló listas publicadas, filtradas y volcadas públicamente de miles de fuentes para crear posiblemente una de las listas más completas de contraseñas reales de la historia. Para leer más sobre este conjunto de datos, consulte las preguntas frecuentes en su blog. 5

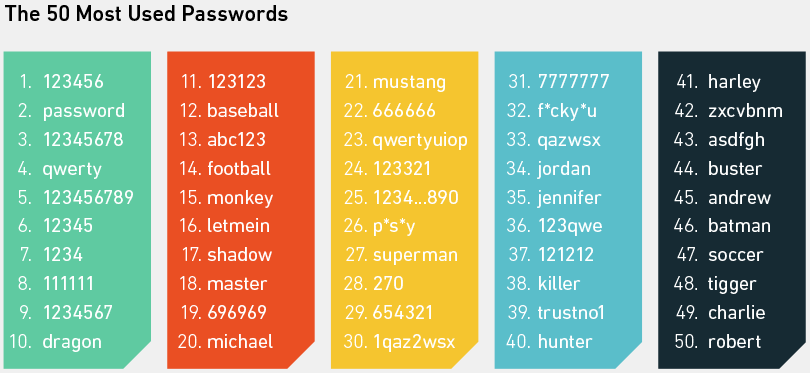

No dedicaremos demasiado tiempo a brindarle información realmente básica sobre este conjunto de datos (como todos los promedios). Eso se ha hecho muchas veces antes. En cambio, veamos las 50 contraseñas más utilizadas de los 10 millones. Entonces entraremos en un territorio potencialmente más interesante.

Como puede ver, y probablemente ya sepa, las contraseñas más comunes son todos ejemplos brillantes de cosas que inmediatamente vienen a la mente de alguien cuando un sitio web le pide que cree una contraseña. Todos son extremadamente fáciles de recordar y, en virtud de ese hecho, adivinar usando un ataque de diccionario es un juego de niños. Cuando Mark Burnett analizó 3,3 millones de contraseñas para determinar las más comunes en 2014 (todas las cuales están en su lista más grande de 10 millones), encontró que el 0,6 por ciento eran 123456 . Y usando las 10 contraseñas principales, un hacker podría, en promedio, adivinar 16 de 1,000 contraseñas.

Sin embargo, menos personas que en años anteriores están usando los tipos de contraseñas que se mencionaron anteriormente. Los usuarios son cada vez más conscientes de lo que hace que una contraseña sea segura. Por ejemplo, agregar uno o dos números al final de una frase de texto. Eso lo hace mejor, ¿verdad?

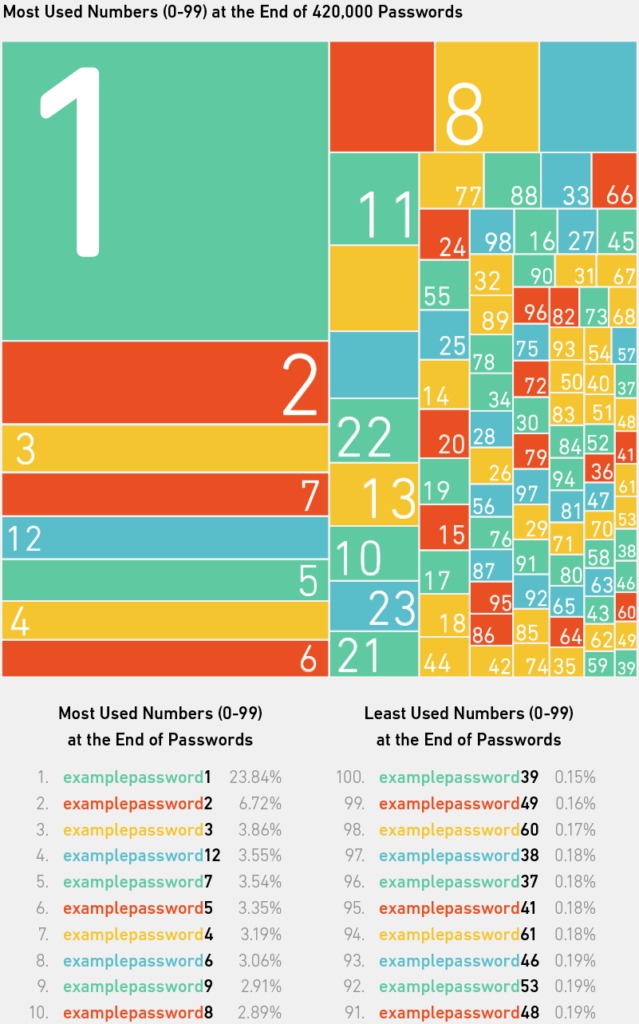

"Agregaré un número para que sea más seguro".

Casi medio millón, o 420.000 (8,4 por ciento), de los 10 millones de contraseñas terminaron con un número entre 0 y 99. Y más de una de cada cinco personas que agregaron esos números simplemente eligieron 1 . Tal vez sintieron que esto era lo más fácil de recordar. O tal vez el sitio les pidió que incluyeran un número con su elección de palabra base. Las otras opciones más comunes fueron 2, 3, 12 (presumiblemente pensadas como uno-dos, en lugar de 12), 7 , y así sucesivamente. Se ha notado que cuando le pides a una persona que piense en un número entre uno y 10, la mayoría dice siete o tres (de ahí nuestras conjeturas en la introducción), y la gente parece tener tendencia a pensar en números primos. 6, 7 Esto podría estar en juego aquí, pero también es posible que se elijan dígitos únicos como alternativas a las contraseñas que las personas ya usan pero que quieren volver a usar sin "comprometer" sus credenciales en otros sitios.

Sin embargo, es un punto discutible, si se considera que un cracker de contraseñas decente puede agregar fácilmente un número, o varios miles, a su diccionario de palabras o enfoque de fuerza bruta. A lo que realmente se reduce la fuerza de una contraseña es a la entropía.

Evaluación de la entropía de la contraseña

En términos simples, cuanta más entropía tiene una contraseña, más fuerte tiende a ser. La entropía aumenta con la longitud de la contraseña y la variación de los caracteres que la componen. Sin embargo, aunque la variación en los caracteres utilizados afecta su puntuación de entropía (y lo difícil que es adivinarla), la longitud de la contraseña es más significativa. Esto se debe a que a medida que la contraseña se hace más larga, la cantidad de formas en que sus partes constituyentes se pueden mezclar en una nueva combinación se vuelve exponencialmente mayor y, por lo tanto, es mucho más difícil hacer conjeturas alocadas.

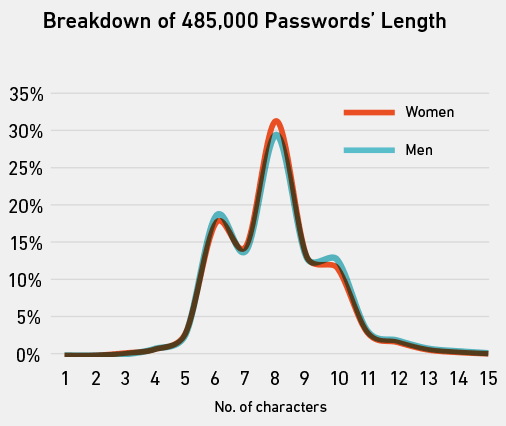

La longitud promedio de una contraseña del volcado de Gmail era de ocho caracteres (por ejemplo, contraseña ), y no hubo una diferencia significativa entre la longitud promedio de las contraseñas de los hombres en comparación con las de las mujeres.

¿Qué pasa con la entropía? ¿Cuál es un reflejo más preciso de la seguridad de la contraseña que solo la longitud de los caracteres?

La entropía promedio de una contraseña del volcado de Gmail fue de 21,6, lo cual no es algo particularmente fácil de conceptualizar. El gráfico de la izquierda ofrece una imagen más clara. Una vez más, solo había una diferencia insignificante entre hombres y mujeres, pero había muchas más contraseñas con una entropía cercana a cero que con más de 60.

Las contraseñas de ejemplo varían en uno o dos caracteres según los rangos de entropía. En términos generales, la entropía aumenta con la longitud, y también ayuda aumentar el rango de caracteres al incluir números, mayúsculas y símbolos.

Entonces, ¿cómo calculamos la entropía para los 5 millones de contraseñas del volcado de Gmail?

Hay muchas formas de calcular la entropía de una contraseña y algunos métodos son más rudimentarios (y menos realistas) que otros. El más básico asume que una contraseña solo se puede adivinar probando cada combinación de sus caracteres. Sin embargo, un enfoque más inteligente reconoce que los humanos, como hemos visto, son adictos a los patrones y, por lo tanto, se pueden hacer ciertas suposiciones sobre la mayoría de sus contraseñas. Y en base a esas suposiciones, se pueden establecer y usar reglas para intentar adivinar sus contraseñas para acelerar significativamente el proceso de descifrado (dividiendo combinaciones de caracteres en patrones de uso común). Todo es muy inteligente y no podemos tomar ningún crédito por ello. En cambio, el crédito es para Dan Wheeler, quien creó el estimador de entropía que usamos. Se llama Zxcvbn, y se puede ver y leer en detalle aquí. 8

En resumen, genera un "conocimiento" de cómo las personas, sin saberlo, incluyen patrones en sus contraseñas en su estimación de lo que tendría que hacer un buen descifrador de contraseñas para determinar esos patrones. Por ejemplo, contraseña , según una estimación ingenua, tiene una entropía de 37,6 bits. Zxcvbn, sin embargo, lo califica con cero (el puntaje de entropía más bajo y peor) porque tiene en cuenta el hecho de que cada lista de palabras utilizada por los crackers de contraseñas contiene la palabra contraseña . Hace algo similar con otros patrones más comunes, como leet talk (agregando números a las palabras [email protected] aparentemente menos adivinables).

También puntúa otras contraseñas, que a primera vista parecen muy aleatorias, con entropía cero. qaz2wsx (la contraseña número 30 más común), por ejemplo, parece bastante aleatoria, ¿verdad? De hecho, es cualquier cosa menos eso. En realidad, es un patrón de teclado (un “paseo” fácilmente repetible de una tecla en un teclado a la siguiente). Zxcvbn en sí mismo lleva el nombre de uno de esos patrones.

Sacamos los 20 patrones de teclado más utilizados del conjunto de datos de 10 millones de contraseñas. Elegimos excluir patrones de números, como 123456 , porque son solo una especie de caminatas de teclado, y también hay tantos de ellos en la parte superior de la lista de contraseñas más utilizadas que no habría espacio para ver algunos de los más interesantes si los hubiésemos incluido.

Diecinueve de los 20 patrones de teclado anteriores parecen tan predecibles como cabría esperar, excepto el último: Adgjmptw . ¿Puedes adivinar por qué se clasificó entre los patrones más utilizados?

Probablemente no necesite hacerlo, ya que es casi seguro que ya ha mirado a continuación.

Aunque dudamos mucho que seamos los primeros en detectarlo, todavía no hemos encontrado ninguna otra referencia a este patrón de teclado que se encuentre entre los más utilizados en las contraseñas. Sin embargo, ocupa el puesto 20 por encima.

En caso de que no se haya dado cuenta, se genera presionando del 2 al 9 en el teclado de marcación de un teléfono inteligente (la primera letra de cada corresponde a cada letra del patrón de teclas en la contraseña).

Inicialmente estábamos confundidos acerca de este patrón porque la mayoría de las personas no escriben letras con un teclado de marcación; utilizan el diseño QWERTY. Luego recordamos teléfonos como Blackberries, que tienen un teclado físico con números siempre a la vista en las teclas.

Este patrón plantea una pregunta interesante: ¿Cómo cambiará la selección de contraseñas a medida que más personas las crean en dispositivos táctiles que hacen que ciertos caracteres (como símbolos y mayúsculas) sean más difíciles de seleccionar que cuando se usa un teclado normal?

Por supuesto, los patrones de teclado, especialmente los anteriores, no son ningún problema para cualquier buen descifrador de contraseñas. Passpat utiliza varios diseños de teclado y un algoritmo inteligente para medir la probabilidad de que una contraseña se cree a partir de un patrón de teclado. 9 Y existen otras herramientas para generar millones de patrones de teclado, para compilarlos y usarlos como una lista, en lugar de perder el tiempo tratando de descifrar las mismas combinaciones por fuerza bruta. 10

Sin embargo, la mayoría de la gente no usa patrones de teclado. Se adhieren al método clásico y frecuentemente inseguro de elegir una palabra al azar.

Ahora puede ver por qué adivinamos Batman y Superman al comienzo de este artículo: son los nombres de superhéroes más utilizados en el conjunto de datos de 10 millones de contraseñas. Un punto importante de las listas anteriores es que a veces es difícil saber en qué sentido una persona usa una palabra cuando la incluye en su contraseña. Por ejemplo, en la lista de colores, el negro a veces puede referirse al apellido Black ; lo mismo ocurre con otras palabras con contextos duales. Para minimizar este problema al contar las frecuencias de las palabras anteriores, abordamos cada lista por separado. Los colores, por ejemplo, solo se contaban cuando las contraseñas comenzaban con el nombre del color y terminaban con números o símbolos. Así evitamos contar rojo en Alfred y azul en BluesBrothers . El uso de este enfoque conservador significará, por supuesto, que nos hemos perdido muchos nombres legítimos de colores, pero parece mejor saber que la lista anterior solo contiene "definidos".

Otras listas tenían reglas diferentes. No incluimos gatos y perros en la lista de animales porque gato aparece en muchas otras palabras. En cambio, contamos los gatos y los perros por separado y descubrimos que se usan casi la misma cantidad de veces. Sin embargo, los gatos se usan mucho más junto con Wild- y Bob- (equipos deportivos) que los perros se usan en otras frases. Así que diríamos que los perros probablemente ganan.

Los sustantivos y verbos más comunes solo se contaron si aparecían entre los 1000 sustantivos principales y los 1000 verbos principales utilizados en el inglés cotidiano. De lo contrario, las listas habrían estado llenas de sustantivos como contraseña y verbos como amor .

No es que el amor no sea una palabra interesante. En realidad, se usa sorprendentemente a menudo en las contraseñas. Lo encontramos 40,000 veces separadas en los 10 millones de contraseñas y mucho en los 5 millones de credenciales de Gmail también.

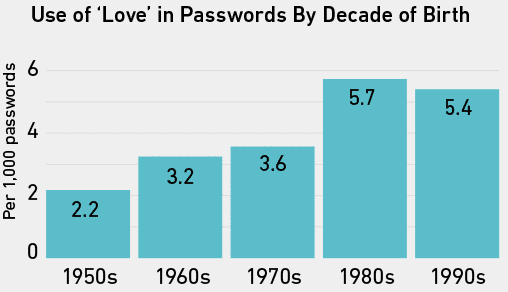

Cuando contamos la frecuencia del amor en las contraseñas de las personas cuyas edades inferimos de sus nombres de usuario, los nacidos en los años 80 y 90 lo usaban un poco más que las personas mayores.

En los datos de Gmail, el 1,4 por ciento de las contraseñas de las mujeres contenía amor , en comparación con el 0,7 por ciento de las de los hombres. En otras palabras, según al menos estos datos, las mujeres parecen usar la palabra amor en sus contraseñas con el doble de frecuencia que los hombres. Este hallazgo sigue los pasos de otras investigaciones recientes sobre la palabra amor en las contraseñas. Un equipo del Instituto de Tecnología de la Universidad de Ontario informó que ilove [nombre masculino] era cuatro veces más común que ilove [nombre femenino]; iloveyou fue 10 veces más común que iloveme ; y <3 fue el segundo método más común de combinar un símbolo con un número. 11

Ahora que hemos aprendido un poco sobre las palabras y números más comunes en las contraseñas, los patrones de teclado más utilizados, el concepto de entropía de contraseñas y la relativa inutilidad de los métodos simples de ofuscación de contraseñas como leet talk, podemos pasar a nuestro puerto final. de llamada Es el más personal y, potencialmente, el más interesante.

Contraseñas de los ricos y poderosos

Mark Burnett señala en su sitio web que los volcados de contraseñas son preocupantemente frecuentes. Después de todo, recopiló el conjunto de datos de 10 millones de contraseñas rastreando vertederos nuevos. Los otros eventos que parecen estar en los titulares cada vez con más frecuencia son los hacks de alto perfil de celebridades y corporaciones. Jennifer Lawrence et al. y Sony inmediatamente me vienen a la mente. Teníamos curiosidad acerca de cómo los datos de Gmail podrían usarse potencialmente para determinar qué personas de alto perfil se vieron afectadas por este volcado en particular. En otras palabras, ¿de quién fueron las contraseñas publicadas? Lo hicimos utilizando la API de persona de Full Contact, que toma una lista de direcciones de correo electrónico y las ejecuta a través de las API de varios sitios de redes sociales importantes como Twitter, LinkedIn y Google+. Luego proporciona nuevos puntos de datos para cualquiera que encuentre, como edad, sexo y ocupación. 13

Ya sabíamos que algunas personas de perfil bastante alto estaban en el basurero de Gmail. Por ejemplo, Mashable notó un mes después de la publicación de la lista que uno de sus reporteros estaba incluido (la contraseña que figuraba para él era su contraseña de Gmail, pero tenía varios años y ya no estaba en uso). 14 Pero no pensamos que Full Contact presentaría muchos más.

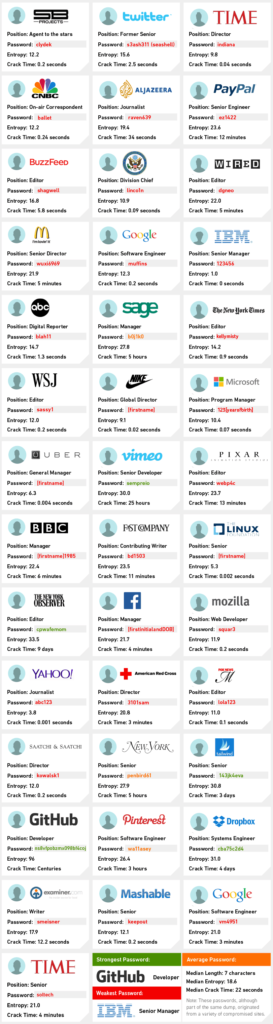

Dentro de las 78.000 coincidencias que encontramos, había cientos de personas de muy alto perfil. Hemos seleccionado alrededor de 40 de los más notables a continuación. Algunos puntos muy importantes:

1. Deliberadamente no hemos identificado a nadie por su nombre.

2. Los logotipos de la empresa representan aquellas organizaciones para las que trabajan las personas ahora y no necesariamente cuando usaban la contraseña que se les indica.

3. No hay forma de saber dónde se usaron originalmente las contraseñas. Es posible que hayan sido contraseñas personales de Gmail, pero es más probable que se usaran en otros sitios como File Dropper. Por lo tanto, es posible que muchas de las contraseñas débiles no sean representativas de las contraseñas que las personas usan actualmente en el trabajo o en cualquier otro lugar.

4. Google confirmó que cuando se publicó la lista, menos del 2 por ciento (100 000) de las contraseñas podrían haber funcionado con las direcciones de Gmail con las que estaban emparejadas. Y todos los titulares de cuentas afectados debían restablecer sus contraseñas. En otras palabras, las contraseñas a continuación, aunque siguen siendo educativas, ya no están en uso. En cambio, han sido reemplazados por otras combinaciones, con suerte más seguras.

Sin embargo, si las contraseñas no se hubieran restablecido, la situación sería más preocupante. Varios estudios han demostrado que algunos de nosotros usamos las mismas contraseñas para múltiples servicios. 15 Y dado que la lista a continuación incluye algunos directores ejecutivos, muchos periodistas y alguien muy alto en la empresa de gestión de talentos de Justin Bieber y Ariana Grande, este vertedero podría haber causado mucho caos. Afortunadamente no lo hizo, y ahora no puede.

Lo más notable de las contraseñas anteriores es cuántas de ellas serían terriblemente fáciles de adivinar si se usara un proceso de descifrado fuera de línea en su contra. El más fuerte del grupo una vez perteneció a un desarrollador de GitHub ( ns8vfpobzmx098bf4coj ) y, con una entropía de 96, parece casi demasiado aleatorio. Probablemente fue creado por un generador de contraseñas aleatorias o un administrador de contraseñas. El más débil pertenecía a un gerente sénior de IBM ( 123456 ), que, por el contrario, parece tan básico que seguramente se usó para un registro desechable en algún lugar. Muchos de los otros logran un equilibrio suficiente entre la complejidad y la simplicidad como para sugerir que sus propietarios se preocuparon por hacerlos seguros y querían salvaguardar las cuentas para las que fueron elegidos.

Un par de destacados interesantes para terminar: el Jefe de División del Departamento de Estado de EE. UU. cuya contraseña (pero no su nombre) era linco1n (Lincoln) y el escritor del Huffington Post que siguió los pasos de Mulder (de Expediente X) y eligió trustno1 . Y, de manera más general, es interesante ver cuántas de las personas de alto perfil que seleccionamos hicieron exactamente lo que hacemos muchos de nosotros: combinar nuestros nombres, fechas de nacimiento, palabras sencillas y un par de números para hacer pésimo. contraseñas Sin embargo, suponemos que tiene sentido. Incluso el presidente Obama admitió recientemente que una vez usó la contraseña 1234567 . Una contraseña con una puntuación de entropía mucho más alta habría sido PoTuS.1776 . Aunque, para un cracker inteligente, eso podría haber sido un poco obvio.

***

Entonces, ¿qué pasa con sus propias contraseñas? Mientras leía esta publicación, probablemente pensó en usted mismo y se preguntó: "¿Alguien podría adivinar la contraseña de mi banca en línea, correo electrónico o blog?" Si usa uno de los grandes proveedores de correo electrónico, como Gmail, no debería preocuparse demasiado de que su contraseña sea adivinada a través de un ataque de fuerza bruta. Gmail corta los intentos ilegítimos casi de inmediato. Es probable que su banca en línea esté protegida de manera similar. Sin embargo, si tiene un blog, la situación es más complicada porque, en términos simples, hay más formas potenciales para que un atacante encuentre una forma de entrar, por lo que cada una debe protegerse de manera proactiva para mantenerlos fuera. El punto es nunca dar por sentada la seguridad de las contraseñas e idear un sistema fácil pero aún difícil de descubrir para crear una contraseña segura.

El equipo de WP Engine dedica mucho tiempo y esfuerzo continuo a mantener seguros los sitios de WordPress de nuestros clientes. Nuestra plataforma segura de alojamiento de WordPress se integra en el mismo WordPress y protege los sitios de nuestros clientes contra ataques de fuerza bruta a sus contraseñas con software inteligente y reactivo que aprende constantemente y se adapta a las amenazas y toma medidas. También protegemos a nuestros clientes de los ataques que no tienen nada que ver con la adivinación de contraseñas, como el rastreo de intentos de inicio de sesión y las inyecciones de SQL. WP Engine proporciona la plataforma de alojamiento de WordPress mejor administrada, lo que impulsa a las marcas y a la empresa a llegar a audiencias globales con la tecnología de WordPress.

Descargue nuestro White Paper de seguridad de WordPress y conozca las 10 mejores prácticas para asegurar una implementación de WordPress, incluido cómo generar, almacenar y cambiar contraseñas de manera segura.

Referencias

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/contraseñas/diez-millones-de-contraseñas

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf