Las 9 mejores aplicaciones 2FA (2022): la guía completa de autenticación de dos factores

Publicado: 2022-08-27¡Hay un ataque de piratas informáticos cada 39 segundos en todo el mundo!

¿Suena aterrador? Bueno, la verdad es que si está en Internet hoy, sus datos son vulnerables a los ataques cibernéticos. (A menos que tome algunas medidas de seguridad fuertes).

La seguridad en línea se ha convertido en un tema de primera importancia en el escenario actual. Pero, ¿sabes cómo protegerte de las ciberamenazas?

La respuesta es simple: ¡habilite 2FA en sus cuentas!

Este artículo trata sobre las mejores aplicaciones 2FA, donde cubriré todo sobre la autenticación de dos factores: qué es, por qué es importante para nosotros, los métodos de autenticación populares y los principales factores 2FA para seleccionar una buena aplicación de autenticación.

Más adelante, también discutiremos qué son las aplicaciones de autenticación, cómo configurarlas en 4 sencillos pasos y ¡descubriremos las 9 mejores aplicaciones 2FA para 2022!

Para esta revisión, probé e investigué personalmente todas las aplicaciones destacadas durante un mes completo, ¡después de lo cual estoy aquí con la revisión en profundidad!

Para mayor seguridad, siempre combine el administrador de contraseñas con una aplicación 2 FA. Si realmente desea saber cómo mejorar su seguridad en línea, ¡lea este artículo hasta el final!

Ahora, sin más demora, descubramos los 9 principales factores de autenticación de 2 para Android y iPhone

- ¿Qué es 2FA?

- ¿Por qué debería usar 2FA?

- 1. Violaciones de datos

- 2. Contraseñas débiles

- 3. Contraseñas reutilizadas

- 4. Preguntas de seguridad comunes

- ¿Qué son los factores 2FA?

- 1. Factor de conocimiento

- 2. Factor de posesión

- 3. Factor biométrico

- 4. Factor de ubicación

- 5. Factor de tiempo

- Tipos comunes de 2FA

- 1. 2FA basado en correo electrónico

- 2. 2FA basado en SMS

- 3. 2FA basado en voz

- 4. Token de software/2FA basado en TOTP

- 5. 2FA basado en biometría

- 6. 2FA basado en notificaciones push

- 7. 2FA basado en token de hardware

- ¿Qué es MFA?

- TOTP frente a HOTP

- ¿Qué es una aplicación de autenticación?

- ¿Cómo usar una aplicación 2FA?

- Paso 1

- Paso 2

- Paso 3

- Paso 4

- ¿Cuáles son los factores para seleccionar la aplicación de autenticación correcta?

- 1. Precios

- 2. Acceso sin conexión

- 3. Código abierto

- 4. Protección con contraseña

- 5. Bloqueo biométrico

- 6. Copia de seguridad y restauración

- 7. Autocompletar e inicio de sesión automático

- 8. Entradas de importación

- 9. Entradas de exportación

- 10. Interfaz de usuario

- 11. Alteración del Código

- 12. Aplicación de escritorio

- 13. Sincronización de dispositivos múltiples

- 14. Administrador de contraseñas

- 15. Modo oscuro

- Las mejores aplicaciones 2FA

- 1. Auténtico

- Características

- Desventajas

- Conclusión

- 2. Autenticador de Google

- Características

- Desventajas

- Conclusión

- 3. Autenticador de Microsoft

- Características

- Desventajas

- Conclusión

- 4. OTP gratis

- Características

- Desventajas

- Conclusión

- 5. y OTP

- Características

- Desventajas

- Conclusión

- 6. Dúo móvil

- Características

- Desventajas

- Conclusión

- 7. Égida

- Características

- Desventajas

- Conclusión

- 8. Autenticador de 1 contraseña

- Características

- Desventajas

- Conclusión

- 9. Zoho OneAuth

- Características

- Desventajas

- Conclusión

- 1. Auténtico

- Conclusión

- Preguntas más frecuentes

¿Qué es 2FA?

La autenticación de dos factores (2FA) es un método para verificar la identidad de los usuarios. ¡Agrega una segunda capa de seguridad a nuestras cuentas en línea y ayuda a los sitios web a garantizar que somos quienes decimos ser!

Entendamos esto con un ejemplo. Si desea iniciar sesión en su cuenta de Facebook, ¿qué necesita?

- Su ID de correo electrónico/nombre de usuario

- Tu contraseña

Esta es la verificación de un solo paso porque al escribir las credenciales correctas, iniciamos sesión sin hacer preguntas.

Pero, ¿sabes cómo este proceso puede ser riesgoso? Literalmente, cualquiera puede tener su ID de correo electrónico. Y, si su contraseña no es lo suficientemente poderosa, ¡los piratas informáticos ciertamente pueden atacar su cuenta! ( Si es "123456", ¡estás en problemas, amigo!)

Por lo tanto, se introdujo 2FA. Ahora, incluso si alguien tiene su correo electrónico y su contraseña, todavía no puede ingresar a sus cuentas.

2FA introduce un segundo paso de verificación en el que debe proporcionar un conjunto de información que solo usted, el usuario auténtico , puede poseer.

Esto evita que usuarios no autorizados obtengan acceso a su información confidencial. Hoy en día, muchos sitios web y servicios populares admiten 2FA para garantizar inicios de sesión más seguros.

¿Por qué debería usar 2FA?

Como mencioné anteriormente, implementar 2FA duplica su seguridad en línea. Déjame decirte las 4 razones principales por las que necesitas usar 2FA ahora mismo en todas tus cuentas importantes.

1. Violaciones de datos

¡Los piratas informáticos se han vuelto más inteligentes que nunca y nuestra información en línea está constantemente en riesgo!

Donde millones de correos electrónicos y contraseñas se filtran y agotan en la web oscura cada dos días, 2FA nos brinda una forma segura de recuperar el control de nuestras cuentas.

2. Contraseñas débiles

Bueno, ¿a quién no le gusta la comodidad? Cuando se nos pide configurar una contraseña en nuestro Instagram, ¿qué tenemos todos? ¡El nombre de nuestra mascota, nuestro número de móvil, fecha de nacimiento y todo eso!

El problema es que todas estas contraseñas son fáciles de adivinar para cualquiera y se pueden descifrar en cuestión de minutos.

¡Mantener estos como contraseñas es como invitar a los piratas informáticos a que vengan y se lleven su cuenta!

3. Contraseñas reutilizadas

Todos tenemos tantas cuentas en Internet en estos días que es un dolor de cabeza recordar contraseñas únicas para todas ellas, ¿verdad?

Entonces, terminamos usando las mismas contraseñas en varias cuentas. ¿Pero te das cuenta del principal defecto aquí?

Si un pirata informático obtiene acceso a una de sus cuentas, podría probar la misma contraseña en todas sus otras cuentas y, ¡oh, su privacidad se vería comprometida en cuestión de minutos!

Esta es también la razón por la que debe usar un administrador de contraseñas para crear contraseñas complejas y únicas para cada cuenta.

4. Preguntas de seguridad comunes

Muchos sitios web (por ejemplo, Namecheap, Upwork, etc.) le permiten agregar preguntas de seguridad como segundo paso de verificación de su cuenta.

Entonces, cada vez que inicia sesión, se le presentan preguntas que van desde el apellido de soltera de su madre hasta el nombre de su primera escuela o su primera mascota.

Si alguien tiene acceso a su información personal a través de diferentes cuentas en línea como sus redes sociales, puede adivinar fácilmente las respuestas a estas preguntas.

Sé que debe estar preguntándose cómo lo protege exactamente 2FA. ¿Y cuál es este 'segundo factor' ? Bueno, hablemos de eso.

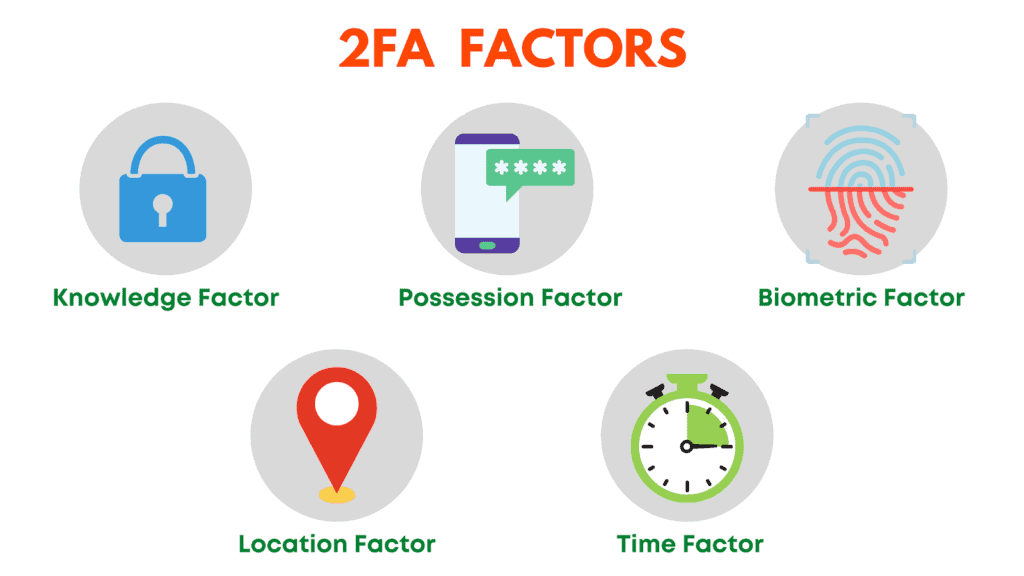

¿Qué son los factores 2FA?

Si habilita la función 2FA para iniciar sesión de forma segura en sus cuentas, también deberá proporcionar un segundo factor junto con sus credenciales. ¡Puede ser cualquiera de los siguientes!

1. Factor de conocimiento

Es un factor basado en la memoria que comprende algo que sabes o recuerdas. Por ejemplo, PIN, contraseña, preguntas de seguridad, etc.

2. Factor de posesión

Se trata de proporcionar algo que tienes. Por ejemplo, tokens de hardware, códigos a través de una aplicación de autenticación TOTP, códigos de SMS, códigos de correo electrónico, etc.

3. Factor biométrico

Esto le pide que proporcione algo que usted es. Por ejemplo, su huella digital, escaneo facial, retina, voz, etc.

4. Factor de ubicación

Este tipo de autenticación permite que los usuarios inicien sesión solo desde ciertas ubicaciones aprobadas.

5. Factor de tiempo

Time Factor acepta inicios de sesión solo durante un intervalo de tiempo específico. No puede iniciar sesión fuera de ese intervalo de tiempo.

Entonces, estos son diferentes factores para realizar una autenticación de dos factores. ¡No es obligatorio proteger todas sus cuentas, y no todos los sitios le dan la opción de hacerlo tampoco!

¡Pero los sitios y aplicaciones importantes que contienen sus datos confidenciales, por ejemplo, cuentas de redes sociales, administradores de contraseñas, cuentas bancarias o financieras que contienen su información confidencial definitivamente deberían tener 2FA habilitado!

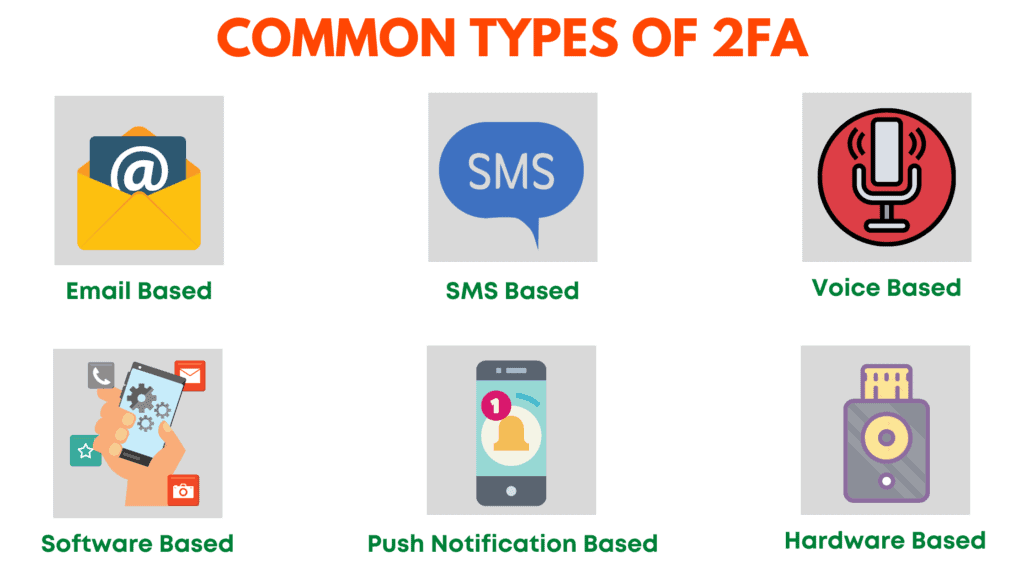

Tipos comunes de 2FA

Ahora, echemos un vistazo a la 2FA común implementada por sitios web y aplicaciones populares en estos días.

1. 2FA basado en correo electrónico

La 2FA basada en correo electrónico requiere que ingrese los códigos de verificación enviados a su identificación de correo electrónico. La mayoría de los sitios web utilizan este tipo de verificación cuando inicia sesión desde un nuevo dispositivo.

Sin embargo, es el menos seguro porque los piratas informáticos pueden apoderarse de su cuenta de correo electrónico simplemente realizando un ataque de fuerza bruta.

Debe evitar la verificación basada en correo electrónico siempre que sea posible y optar por los otros tipos de 2FA que se analizan a continuación.

2. 2FA basado en SMS

Este es un tipo de autenticación bastante común que requiere que ingrese el código de verificación enviado como un SMS en su número de teléfono móvil.

Sin embargo, se cree que es una opción insegura porque los piratas informáticos pueden interceptar fácilmente los mensajes de texto al piratear su operador de telefonía móvil.

3. 2FA basado en voz

En 2FA basado en voz, le entregan su código de acceso a través de una llamada de voz en sus teléfonos móviles o fijos. Nuevamente, esta opción no es extremadamente segura porque las llamadas telefónicas también se pueden interceptar.

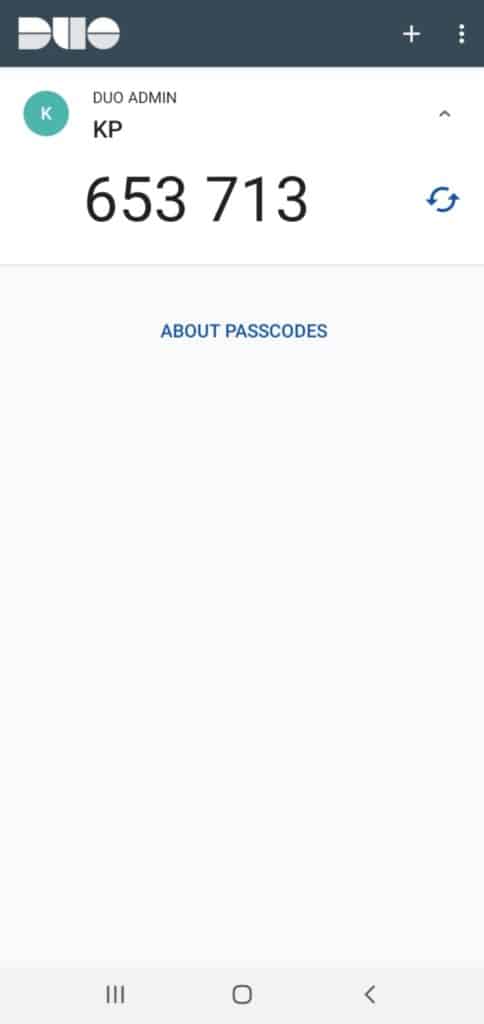

4. Token de software/2FA basado en TOTP

En la autenticación basada en TOTP, un software llamado Aplicación de autenticación instalado en su dispositivo móvil/escritorio genera códigos de inicio de sesión dinámicos de 6 dígitos.

Estos códigos se utilizan para iniciar sesión en sus cuentas. Debido a que solo permanecen activos durante unos 30-45 segundos, este método es bastante seguro.

Algunos ejemplos pueden ser Twilio Authy, Google Authenticator, etc.

5. 2FA basado en biometría

¡La 2FA basada en biometría convierte al propio usuario en un token! Aquí, se le pide que proporcione su huella dactilar, identificación facial, voz o escaneo de retina para validar su identidad.

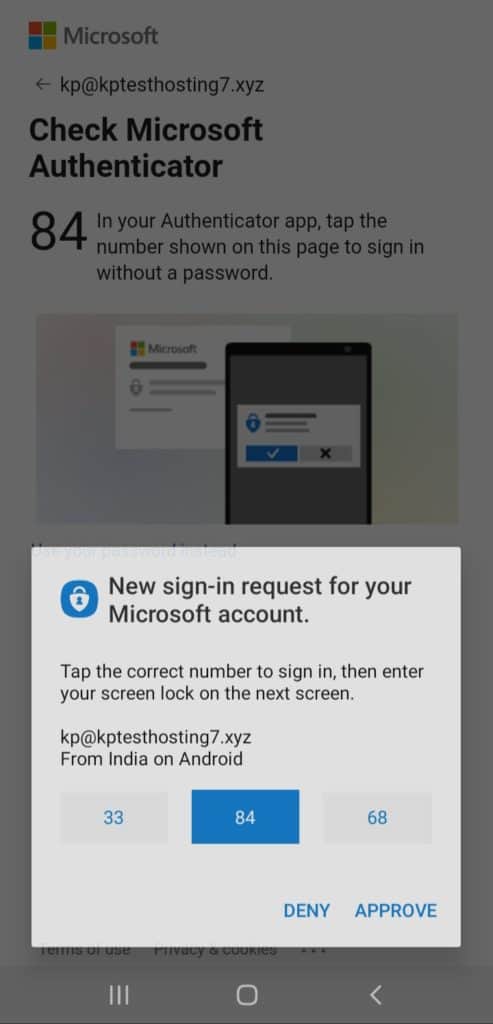

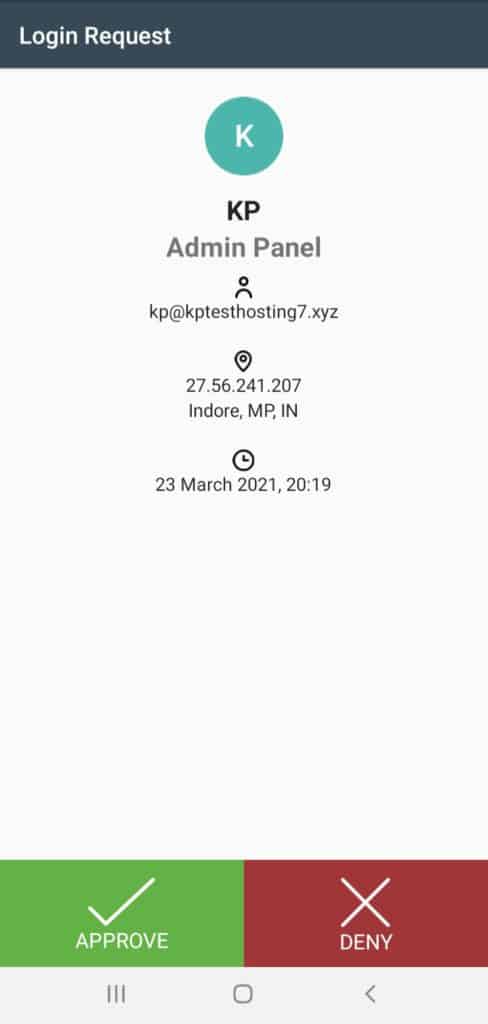

6. 2FA basado en notificaciones push

Esta es una forma más segura de 2FA. Cada vez que se realiza un intento de inicio de sesión en su cuenta, recibe una notificación automática en sus dispositivos de confianza sobre el intento de inicio de sesión junto con su ubicación, tipo de dispositivo y navegador utilizado.

Puede optar por aceptar o rechazar la solicitud, lo que la hace muy útil para evitar el acceso no autorizado.

Las empresas de criptomonedas, los servicios de transferencia de dinero en línea y las empresas relacionadas con las finanzas lo utilizan para garantizar una mayor seguridad.

7. 2FA basado en token de hardware

Este tipo de 2FA utiliza un dispositivo de hardware que genera un código único de 6 dígitos cada 30 a 60 segundos.

El dispositivo parece un llavero y puede transportarlo con facilidad. Es, con mucho, la forma más segura de 2FA. Por ejemplo, Yubikey .

¿Qué es MFA?

La autenticación multifactor (MFA) es uno de los métodos de autenticación más seguros. Hace uso de dos o más de las formas mencionadas anteriormente para validar su identidad.

Básicamente, los sitios web que admiten MFA implementan dos o más pasos de autenticación para cada inicio de sesión, lo que reduce drásticamente las posibilidades de un ataque cibernético.

Los servicios populares, incluidos Facebook, AWS, Apple, Microsoft, GitHub, etc., admiten la autenticación multifactor.

Aquí hay un ejemplo simple para ayudarlo a entenderlo.

Digamos que habilito MFA en mi cuenta de Facebook. Ahora, después de ingresar mi nombre de usuario y contraseña, es posible que me pida que proporcione un PIN de seguridad.

Después de confirmar este paso, es posible que me pida que ingrese el código de autenticación a través de una aplicación que solo está disponible en una ventana de 30 segundos.

Entonces, así es como MFA minimiza los posibles riesgos y amenazas para sus cuentas.

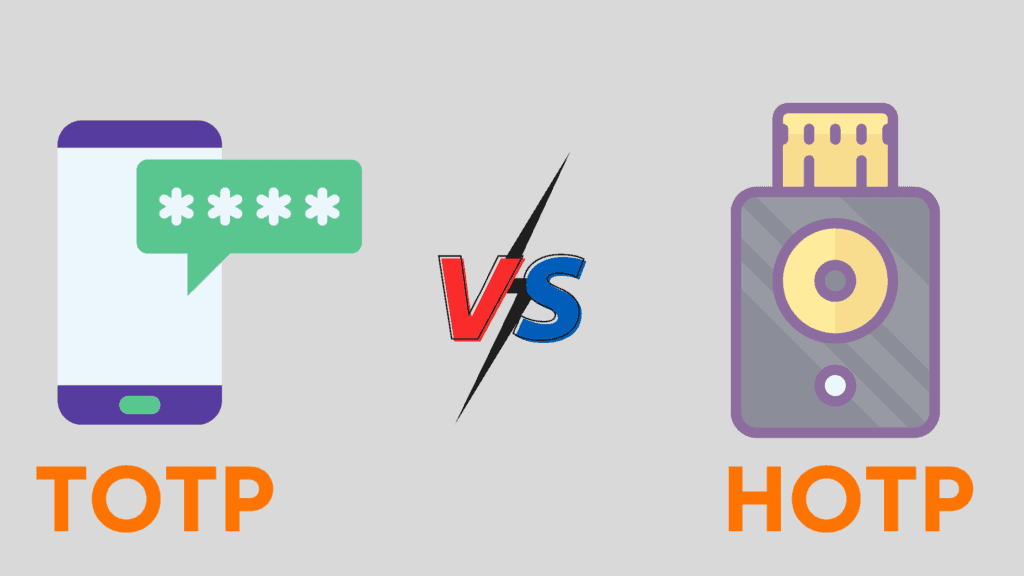

TOTP frente a HOTP

TOTP significa Contraseñas de un solo uso basadas en el tiempo. Estos códigos se basan en el tiempo, lo que significa que permanecen activos durante 30 a 60 segundos. Si no se utilizan dentro de ese período de tiempo, pierden su validez.

Algunos ejemplos de aplicaciones TOTP pueden ser Authy, Google Authenticator, etc.

Por otro lado, HOTP significa Contraseñas de un solo uso basadas en HMAC. Estos códigos se basan en eventos, lo que significa que permanecen activos hasta que el usuario solicita un nuevo código.

Un ejemplo podría ser el Yubikey de Yubiko.

¿Qué es una aplicación de autenticación?

Una aplicación de autenticación es un software que genera códigos de seguridad únicos para garantizar inicios de sesión seguros en sus cuentas en línea.

¡Estos códigos siguen cambiando cada 30 segundos, por lo que se minimizan las posibilidades de que su cuenta sea pirateada!

Puede instalar aplicaciones de autenticación en su escritorio o dispositivos móviles. No requieren conexión a Internet para generar códigos.

También son ligeros y prácticos. ¡Así que simplemente puede instalarlos, configurarlos y comenzar a usarlos al instante!

¿Cómo usar una aplicación 2FA?

Es bastante fácil comenzar con una aplicación de autenticación, que le demostraré en un minuto. Todas las aplicaciones populares de 2FA funcionan casi de la misma manera.

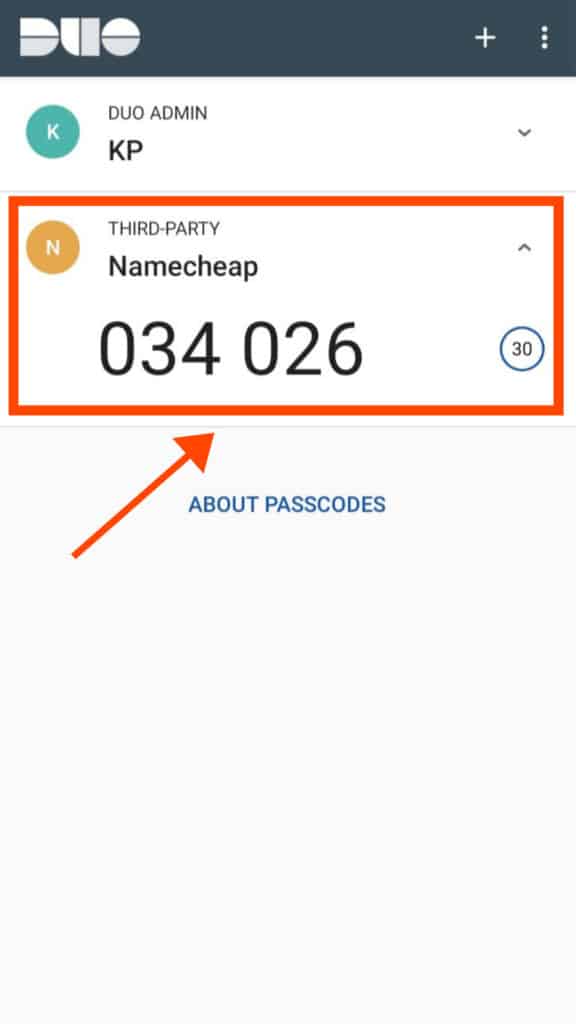

Para la demostración, tomé la aplicación Duo Mobile para habilitar 2FA en mi cuenta de Namecheap.

Siguiendo estos sencillos pasos, puede activar 2FA en cualquiera de sus cuentas en línea que admitan este servicio.

Paso 1

Instalaremos la aplicación Duo Mobile en tu móvil. Esta aplicación también necesita que se cree una cuenta primero.

Paso 2

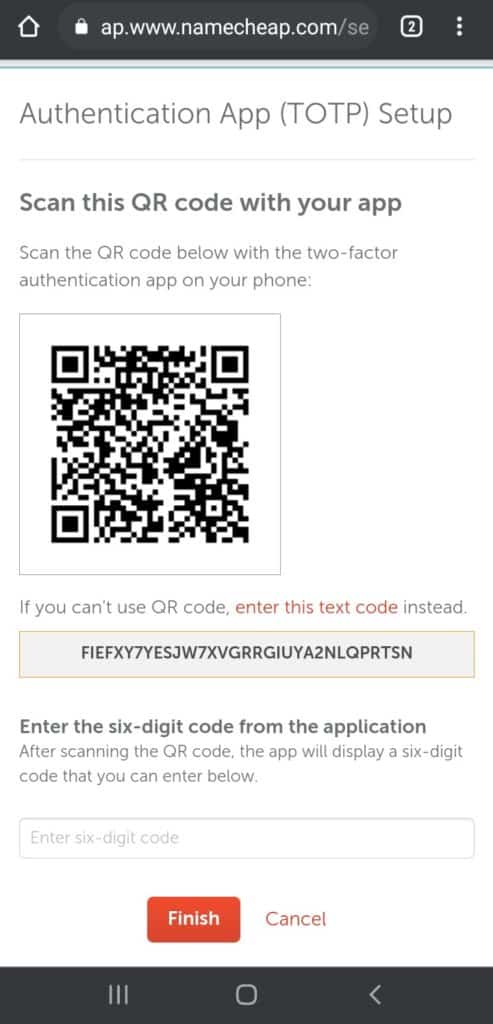

Ahora, nos dirigiremos a la configuración de seguridad en nuestra cuenta de Namecheap y haremos clic en Habilitar 2FA.

El sitio web mostrará un código de texto secreto o un código QR para escanear a través de su aplicación de autenticación.

Paso 3

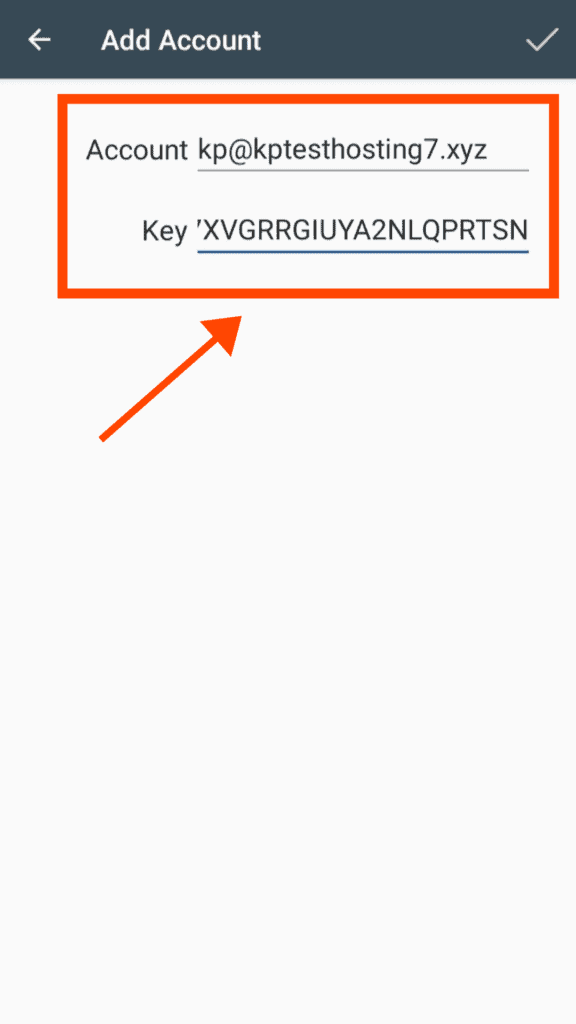

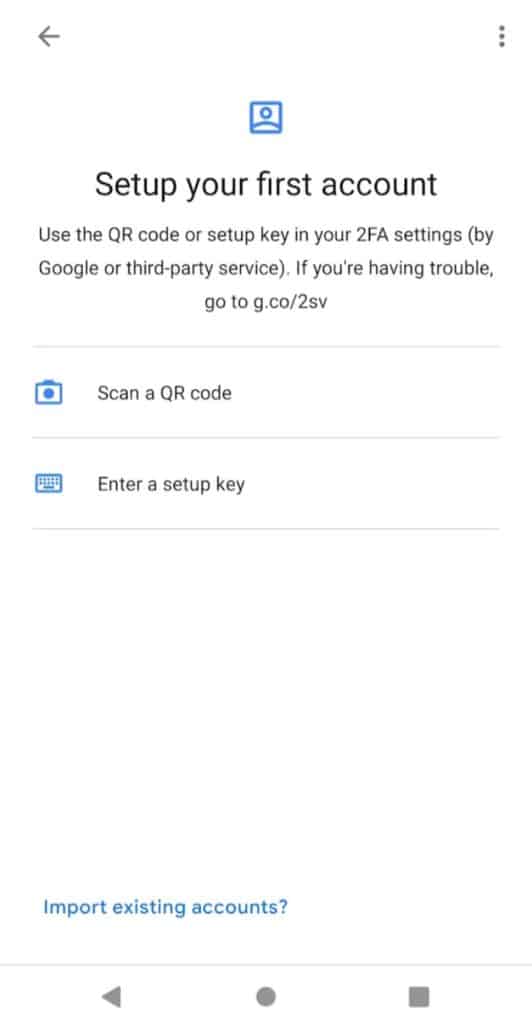

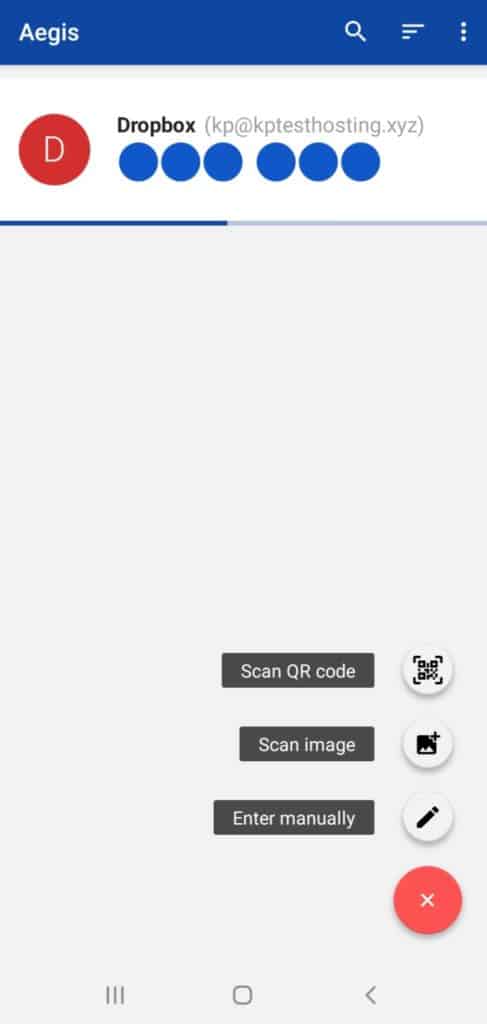

Haremos clic en el botón + en nuestra aplicación 2FA.

Podemos escanear el código QR visible en el sitio web o ingresar el código secreto.

Paso 4

Finalmente, se nos pediría ingresar un código generado por la aplicación para su verificación.

En cuestión de segundos, el servicio 2FA se habilitará en nuestra cuenta de Namecheap y podemos usarlo para asegurar nuestros inicios de sesión posteriores.

Algunos sitios web también proporcionan códigos de respaldo al configurar 2FA. Puede usar estos códigos para iniciar sesión cuando tenga problemas con sus códigos TOTP.

¿Cuáles son los factores para seleccionar la aplicación de autenticación correcta?

Ahora que sabe qué es una aplicación de autenticación y cómo funciona, veamos cómo seleccionar la aplicación correcta para usted.

¡He utilizado los siguientes factores para analizar las mejores aplicaciones 2FA para este artículo!

1. Precios

2FA es un proceso bastante simple para garantizar su seguridad en línea. Por lo tanto, un buen autenticador debe permitirle acceder a sus funciones de forma gratuita.

Tenemos una excepción en nuestra lista a continuación. Para saber más, sigue leyendo más.

2. Acceso sin conexión

Todas las aplicaciones de autenticación populares son livianas y no requieren una conexión a Internet para generar códigos.

Por lo tanto, incluso cuando necesite iniciar sesión en una de sus cuentas y su dispositivo móvil no tenga Internet, sus códigos OTP funcionarán de la misma manera.

3. Código abierto

Una buena aplicación de autenticación debe ser de código abierto para que su código fuente esté disponible para que cualquiera lo vea.

¡Esto también ayuda a los investigadores y desarrolladores a encontrar errores y problemas en el código y resolverlos lo antes posible!

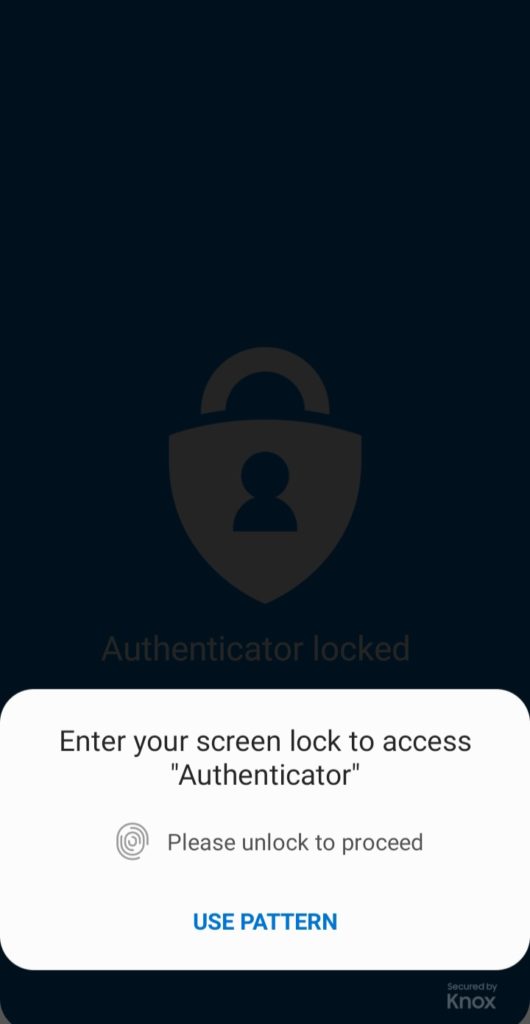

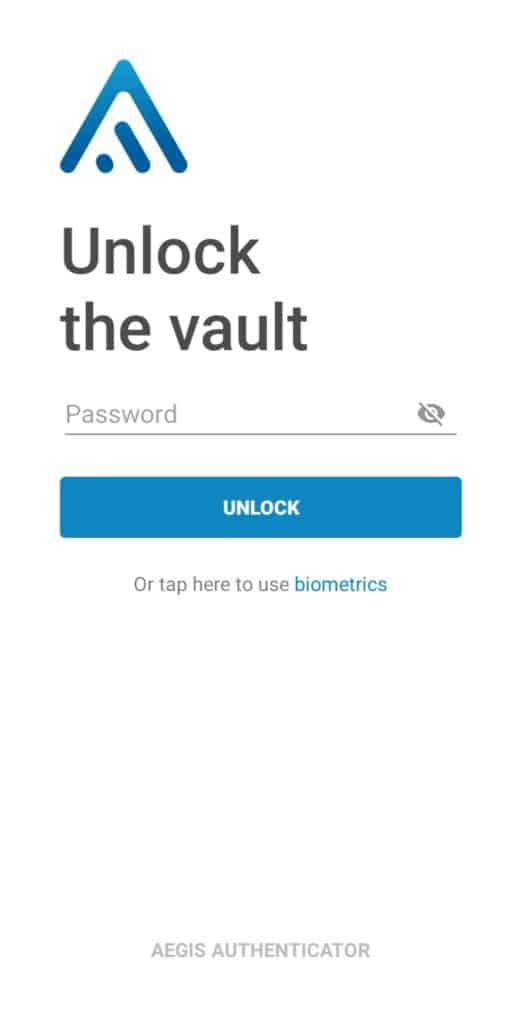

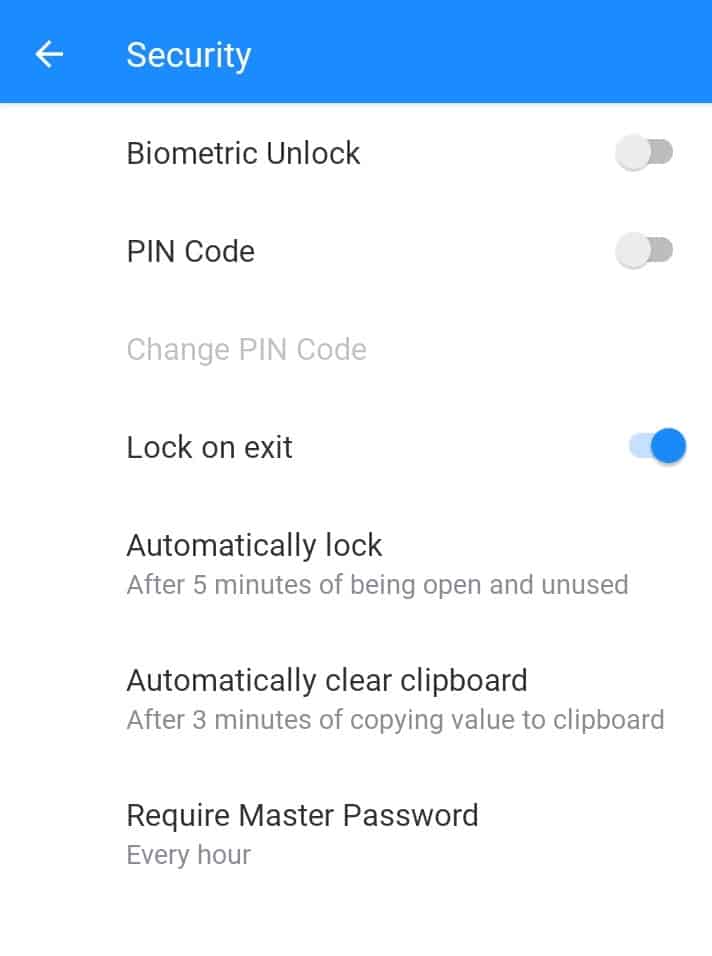

4. Protección con contraseña

Una aplicación de autenticación está destinada a proteger su seguridad. Debe incluir opciones para bloquear la aplicación con un PIN, un código de acceso o, mejor aún, sus datos biométricos como huellas dactilares, identificación facial, etc.

5. Bloqueo biométrico

El bloqueo biométrico le permite acceder a la aplicación de autenticación con su huella digital o identificación facial.

¡Esto es genial si no quiere meterse en la molestia de recordar una contraseña más!

6. Copia de seguridad y restauración

Una aplicación de autenticación debe permitirle crear copias de seguridad seguras de sus códigos de seguridad y también restaurarlos con facilidad cuando lo desee.

7. Autocompletar e inicio de sesión automático

Con esta función, su aplicación de autenticación puede completar automáticamente el código OTP e iniciar sesión en su cuenta. No necesitas hacer nada en absoluto.

Sin embargo, esta función rara vez la proporcionan las aplicaciones de autenticación. De nuevo, ¡tenemos excepciones en nuestra lista! ¡Manténganse al tanto!

8. Entradas de importación

Esto es útil cuando desea cambiar a un nuevo autenticador. Compruebe siempre si la aplicación ofrece alguna opción para importar sus entradas anteriores.

Esto le ahorraría mucho tiempo configurando todo desde cero nuevamente.

Compruebe también si hay soporte directo para otros autenticadores, o si puede cargar archivos CSV, etc.

9. Entradas de exportación

Del mismo modo, en caso de que desee cambiar a un autenticador diferente, confirme siempre las opciones de exportación adecuadas.

Verifique en qué formatos puede exportar los archivos y si son compatibles con otras aplicaciones.

10. Interfaz de usuario

No hay nada específico sobre la interfaz. La aplicación debe ser fácil de configurar, usar y acceder. Todas las funciones deben estar fácilmente disponibles.

11. Alteración del Código

Algunas aplicaciones también le permiten cambiar el intervalo de tiempo durante el cual una OTP permanece activa. El límite máximo, sin embargo, es de 60 segundos.

De manera similar, algunas aplicaciones te permiten variar la longitud del código OTP. Entonces, en lugar de 6 caracteres, puede cambiarlo a 8 caracteres, ¡lo que hace que sus inicios de sesión sean aún más seguros!

12. Aplicación de escritorio

Si su autenticador también tiene una aplicación de escritorio, ni siquiera necesita tener su teléfono móvil cerca para obtener sus códigos.

¡Simplemente puede iniciar sesión a través de su computadora de escritorio / computadora portátil y el proceso será mucho más fluido, ahorrará tiempo y sin esfuerzo!

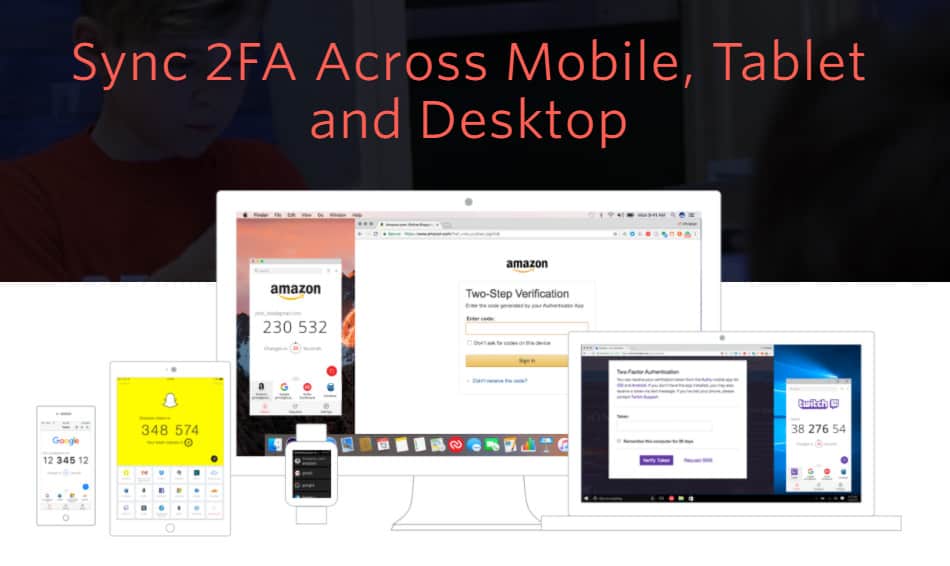

13. Sincronización de dispositivos múltiples

Una buena aplicación de autenticación debería permitirle sincronizar sus entradas en todos los dispositivos que usa, ya sea una computadora portátil, un dispositivo móvil o una PC. Debería poder acceder a sus códigos OTP rápidamente y sin problemas.

14. Administrador de contraseñas

Esta es una característica adicional que no es necesariamente necesaria. La mayoría de las aplicaciones 2FA populares son aplicaciones de autenticación dedicadas.

Sin embargo, Microsoft, 1Password, etc. le brindan una funcionalidad de administrador de contraseñas incorporada. Por lo tanto, puede guardar sus credenciales de inicio de sesión junto con sus códigos secretos en el mismo lugar.

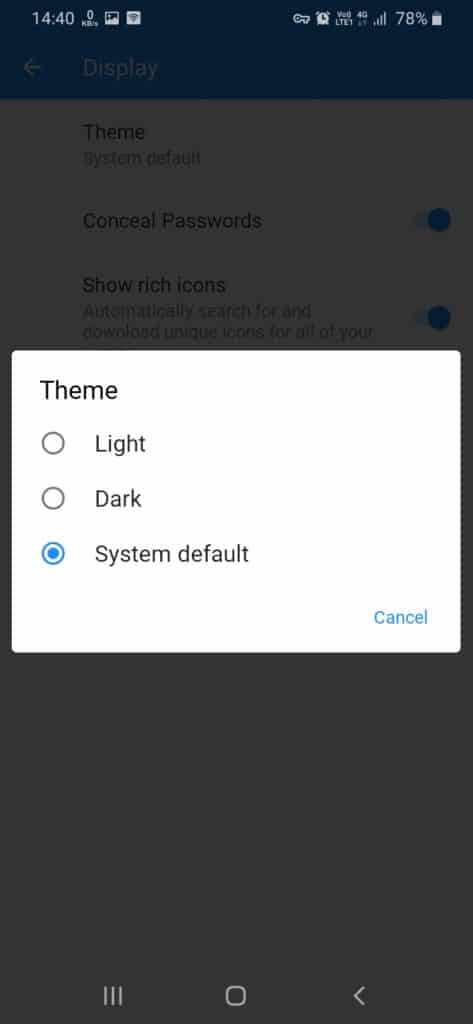

15. Modo oscuro

Sin embargo, este podría no ser el factor más importante, tener un modo oscuro definitivamente se suma a la experiencia del usuario.

Las 9 mejores aplicaciones de autenticación de dos factores (2FA) para 2022

1. Auténtico

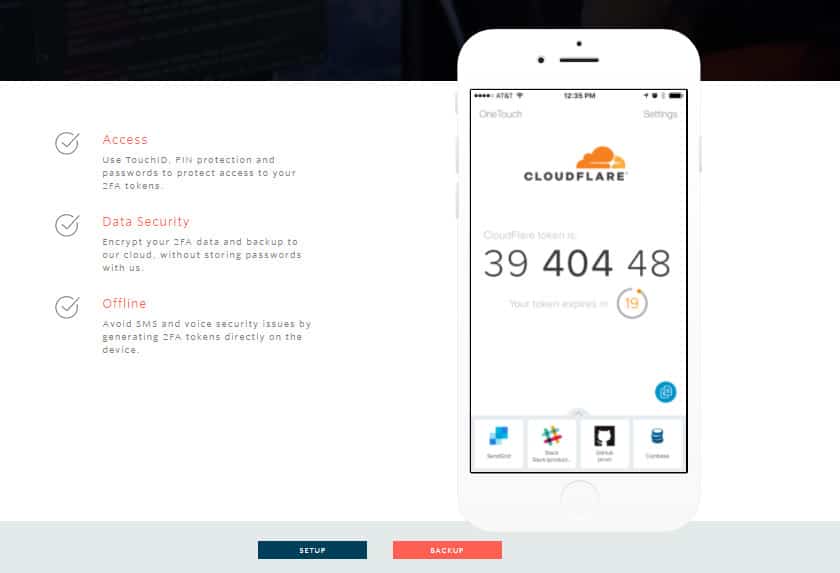

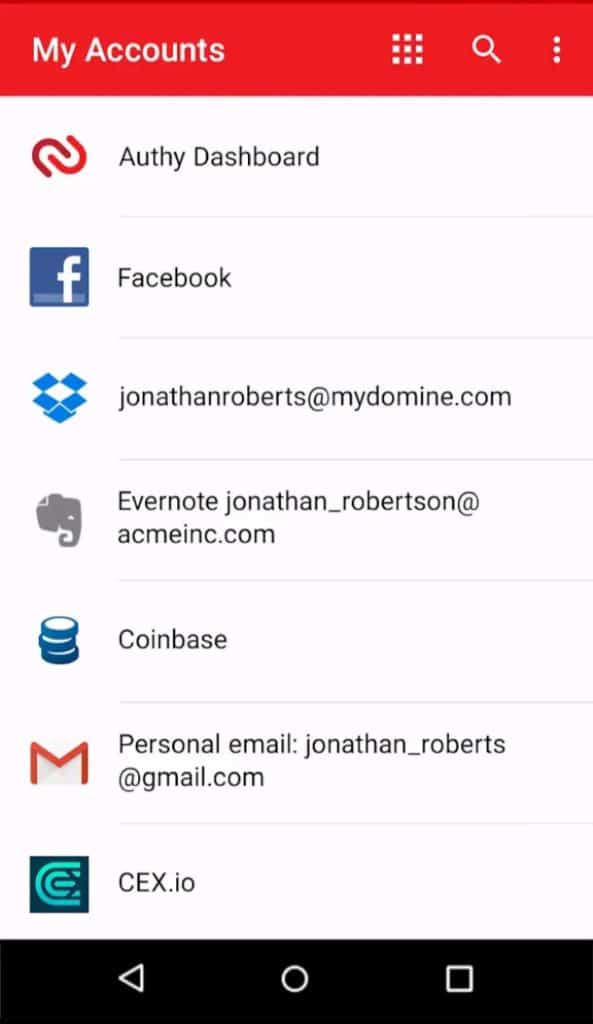

¡El mayor competidor de Google Authenticator está aquí! Authy es un software de autenticación potente y flexible desarrollado por Twilio, una empresa de comunicaciones en la nube con sede en San Francisco.

No solo es una aplicación de autenticación fácil de usar y elegantemente diseñada, ¡también está disponible para que cualquiera la use GRATIS!

Veamos qué ofrece la aplicación Authy.

Características

Fácil de configurar

Configurar Authy en tu móvil es muy fácil. Descarga la aplicación, regístrate con tu número de teléfono, verifica tu identidad mediante una llamada o un código SMS, ¡y listo!

Ahora, puede guardar sus códigos de seguridad dentro de Authy.

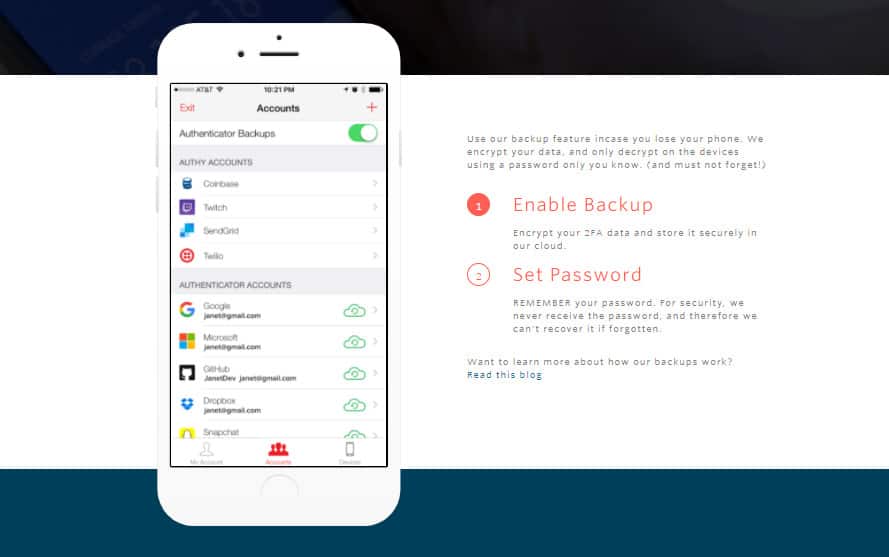

Copias de seguridad cifradas

El problema principal que todos enfrentamos al usar aplicaciones de autenticación es perder nuestros datos. Afortunadamente, con Authy, ¡no necesita preocuparse por perder sus códigos!

No solo le permite crear una copia de seguridad de sus códigos OTP, sino que también los almacena en un formato encriptado protegido mediante una contraseña, para que nadie pueda acceder excepto usted.

En caso de que pierda su teléfono móvil, ¡todo lo que necesita hacer es ingresar su número de teléfono móvil y recuperar su bóveda!

Authy utiliza el algoritmo SHA2 y claves de cifrado de 256 bits para guardar sus datos, por lo que sus códigos de seguridad están 100 % protegidos.

Acceso sin conexión

Authy no requiere una conexión a Internet para funcionar. Puede generar OTP fuera de línea. Esto lo hace más accesible y confiable.

Potente bloqueo de seguridad

Authy le permite configurar un PIN o un bloqueo de huella digital para agregar una capa adicional de seguridad a sus cuentas.

Por lo tanto, si una persona no autorizada se apodera de su teléfono móvil, ¡no puede simplemente acceder a sus códigos 2FA sin ingresar su PIN secreto de 4 dígitos o su huella digital! ¿Guay, verdad?

Me gustó cómo Authy cambia intuitivamente a un teclado numérico mientras solicita el PIN de seguridad. ¡Realmente ayuda a ahorrar tiempo!

Gran interfaz de usuario

Authy tiene una interfaz súper simple y limpia. Puede cambiar entre el modo de lista y el de cuadrícula para acceder fácilmente a sus OTP. Hay un botón de copia al lado de las entradas para copiar sus códigos.

Lo que me gustó de Authy fue su fácil identificación de sitios web. Si guardo códigos 2FA para mi cuenta de Facebook, Authy mostrará el ícono de Facebook junto a la entrada.

Y si cambia al modo de cuadrícula, muestra OTP para diferentes cuentas guardadas en la vista de pantalla completa. Una cuenta regresiva de caducidad se ejecuta debajo del código, ¡lo cual es extremadamente fácil de usar y conveniente!

También te permite editar logos y nombres de las entradas. ¡Y finalmente, también tiene un modo oscuro para permitir que los usuarios accedan con facilidad las 24 horas del día, los 7 días de la semana!

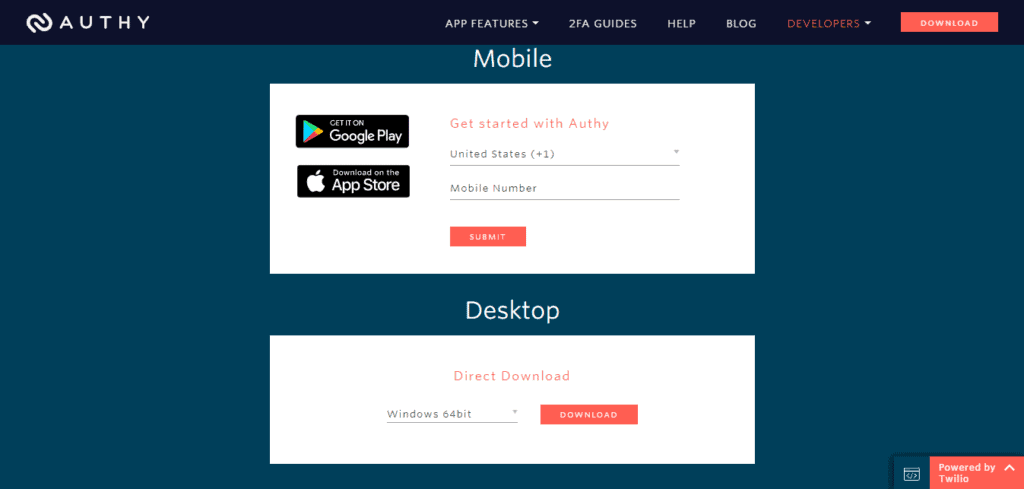

Aplicaciones para todos los dispositivos

Authy ha diseñado aplicaciones fáciles de usar para todos los dispositivos, ya sea tu móvil o tu escritorio. Estas aplicaciones también se actualizan con frecuencia.

Ofrece potentes aplicaciones de escritorio para los sistemas operativos Windows, Mac y Linux, aplicaciones móviles compactas para dispositivos Android e iOS e incluso ofrece una práctica extensión de Chrome para trabajar desde su navegador.

Sincronización de múltiples dispositivos

¡Con Authy, tu bóveda va dondequiera que vayas! Si necesita acceder a los mismos servicios a través de varios dispositivos, apreciaría la función de sincronización.

Si está en un dispositivo móvil, obtenga sus códigos en su aplicación móvil. Si está trabajando desde su escritorio, ¡simplemente consígalos en la aplicación de escritorio o en su extensión de Chrome! Cada código se puede acceder en cualquier lugar y en cualquier momento.

Desventajas

fuente cerrada

Esta es la única estafa de Authy. Su código fuente no está disponible para que nadie lo vea, ¡por lo que no se puede confiar en su seguridad y privacidad!

Conclusión

Por lo tanto, Authy es una aplicación intuitiva repleta de características impresionantes de seguridad, copias de seguridad cifradas y sincronización en múltiples dispositivos.

¡Si tan solo fuera de código abierto, Authy habría sido imbatible en el mercado ahora mismo!

2. Autenticador de Google

¡Google Authenticator es la aplicación de autenticación más popular en el mundo en línea en este momento! Google lo desarrolló para implementar la verificación en dos pasos para sus usuarios.

Millones de personas utilizan Google Authenticator, todo gracias a su simplicidad y facilidad de uso.

Aunque la aplicación Google Authenticator está bien diseñada y es compatible con todos los sitios web principales, carece de algunas características importantes. Veámoslo en detalle.

Características

Fácil de configurar

¡Oh, en serio, no necesitas hacer nada en absoluto! Simplemente descargue la aplicación y estará listo para comenzar.

Escanee códigos QR de sus servicios favoritos y asegure sus inicios de sesión al instante.

Funciones simples de importación y exportación

¡Con Google Authenticator, puede exportar su cuenta desde un dispositivo antiguo e importarla a su nuevo dispositivo con un solo clic!

Simplemente haga clic en el botón Exportar y se creará un código QR para toda su bóveda. Tan pronto como lo escanee en un nuevo dispositivo, puede importar todos sus datos. ¡Creo que esta es una característica impresionante!

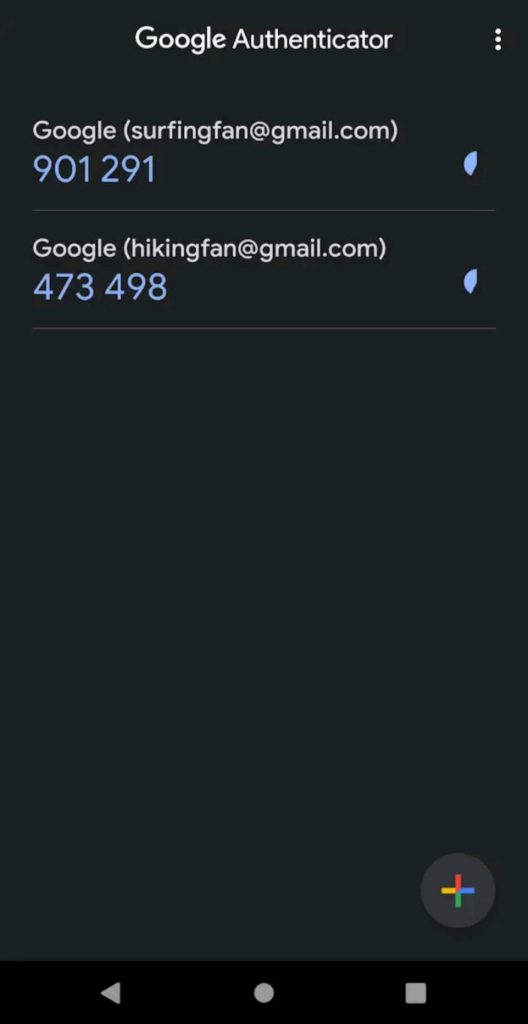

Interfaz de usuario decente

La interfaz de Google Authenticator es simple y limpia. Sin embargo, ¡lo encontré un poco aburrido! No se muestran íconos al lado del sitio web, lo que dificulta que el usuario encuentre el inicio de sesión requerido.

El código se puede copiar manteniendo el pulgar sobre la OTP en tu móvil. También tiene un modo oscuro que funciona como una ventaja añadida.

Acceso en Dispositivos Móviles

La aplicación Google Authenticator está disponible para su descarga gratuita en un teléfono iOS, Blackberry y Android, lo que básicamente significa que puede usarla en todos los dispositivos móviles.

Sin embargo, pueden trabajar en el desarrollo de una aplicación de escritorio o una extensión del navegador para que sea más fácil de usar.

Comprobar actividades sospechosas

El autenticador de Google le permite controlar las actividades recientes de su cuenta en la pestaña Transferir cuentas. Esta es una característica excelente para monitorear intentos de inicio de sesión sospechosos, etc.

Ingrese su clave de configuración

En caso de que no pueda escanear el código QR, Google Authenticator también le permite ingresar la clave secreta proporcionada por el sitio web. Pero asegúrese de seleccionar 'Basado en el tiempo' en el tipo de clave para recibir códigos TOTP.

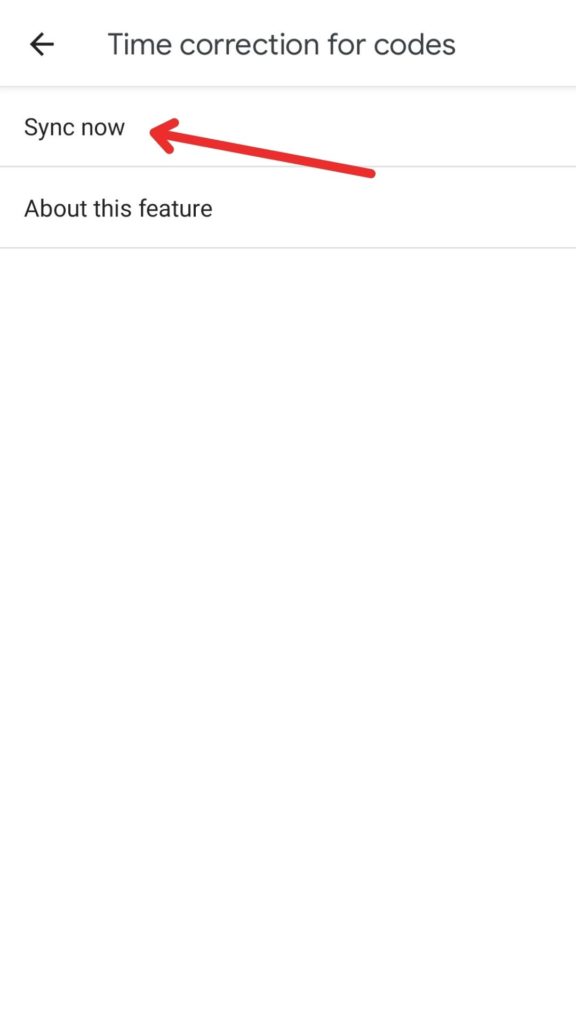

Corrección de tiempo para códigos

En caso de que no pueda recibir OTP o sus códigos no funcionen, Google Authenticator también tiene una función de corrección de tiempo. Sincroniza rápidamente la hora en tu aplicación y todos tus códigos vuelven a funcionar perfectamente.

Desventajas

Falta de funciones de seguridad

Google Authenticator me decepcionó en este punto. La aplicación no ofrece ninguna función de seguridad como Pin/Contraseña/Bloqueo biométrico para proteger nuestros inicios de sesión.

¡Esto plantea grandes preocupaciones sobre su privacidad porque cualquier persona que se apodere de su teléfono móvil también puede obtener todos sus códigos 2FA y hacerse cargo de sus cuentas en poco tiempo!

No querrías eso, ¿verdad?

Sin copias de seguridad

Aunque puede importar y exportar sus bóvedas a un nuevo dispositivo, ¡no hay una función de copia de seguridad! Entonces, en caso de que no haya exportado sus entradas a un nuevo dispositivo y pierda su dispositivo actual o incluso elimine la aplicación, ¡no hay forma de recuperar su bóveda!

Sin funciones de sincronización

Debido a que solo puede usarlo en un dispositivo a la vez, no hay forma de sincronizar sus entradas.

Aunque puede exportar su cuenta en varios dispositivos para acceder a ella desde diferentes móviles, cada entrada recién agregada debe actualizarse nuevamente, lo cual es un proceso inconveniente y lento.

Conclusión

Google Authenticator es su software fácil de usar disponible en todos los dispositivos móviles.

Pero la falta de funciones importantes como el bloqueo de seguridad, la copia de seguridad y la sincronización hace que sea una opción menos viable que Authy o Microsoft Authenticator.

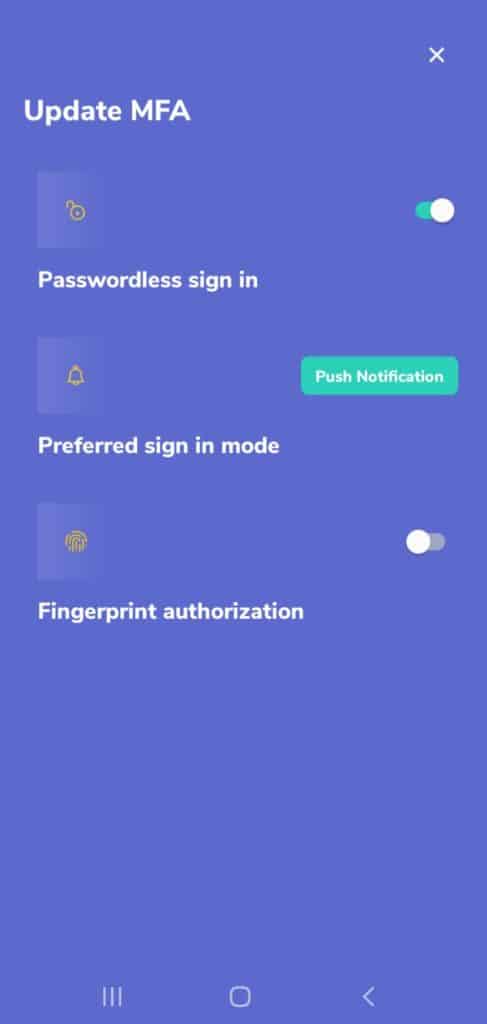

3. Autenticador de Microsoft

Microsoft Authenticator es la aplicación oficial de autenticación de dos factores presentada por Microsoft.

Tiene una versión gratuita que puede usar para iniciar sesión de forma segura en sus cuentas en línea. Dicho esto, profundicemos en sus características importantes.

Características

Aplicaciones poderosas

Microsoft Authenticator está disponible como una elegante aplicación móvil para dispositivos móviles con Android, iOS y Windows 10, y como una aplicación de escritorio para el sistema operativo Windows. Sus aplicaciones me parecieron decentes. También reciben actualizaciones con frecuencia.

Buenas funciones de seguridad

Ofrece un bloqueo biométrico/basado en PIN cada vez que ingresa a la aplicación. Esto garantiza una seguridad adicional de sus códigos OTP.

También envía notificaciones de seguridad a su aplicación en caso de que se inicie sesión en su cuenta desde una nueva ubicación o un nuevo dispositivo, o se cambie su contraseña, etc.

Inicio de sesión sin contraseña

Al iniciar sesión con una cuenta de Microsoft, puede habilitar un inicio de sesión sin contraseña para los servicios de Microsoft.

Por ejemplo, si intento iniciar sesión en mi cuenta de Microsoft desde mi escritorio, recibiré una notificación de aprobación en mi aplicación móvil, pidiéndome que acepte o rechace la solicitud de inicio de sesión.

Esta es una gran medida de seguridad para aprobar solo a usuarios autorizados.

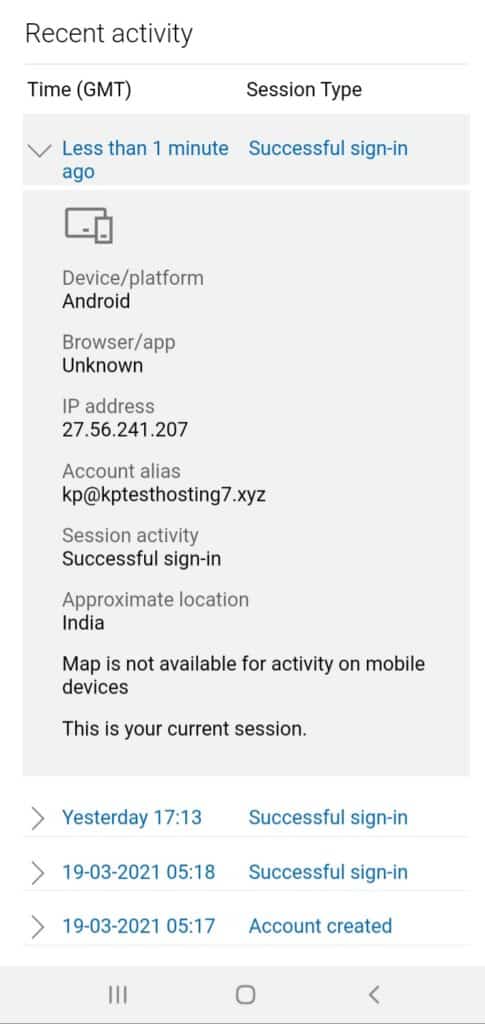

Revisar actividad reciente

La aplicación Microsoft Authenticator también le permite revisar cualquier actividad reciente en su cuenta.

Esto ayuda a controlar las actividades sospechosas en torno a sus cuentas.

Interfaz decente

La interfaz de usuario de Microsoft Authenticator es decente. Muestra íconos de sitios web junto a las entradas de OTP, ¡lo cual es genial! ¡Para copiar un código, solo necesita hacer clic en él! ¡Parece que falta la opción Modo oscuro aquí!

Lo que me gustó es la opción 'Ocultar códigos' que requiere que toques una entrada en particular para revelar el código. ¡Esto es genial desde el punto de seguridad!

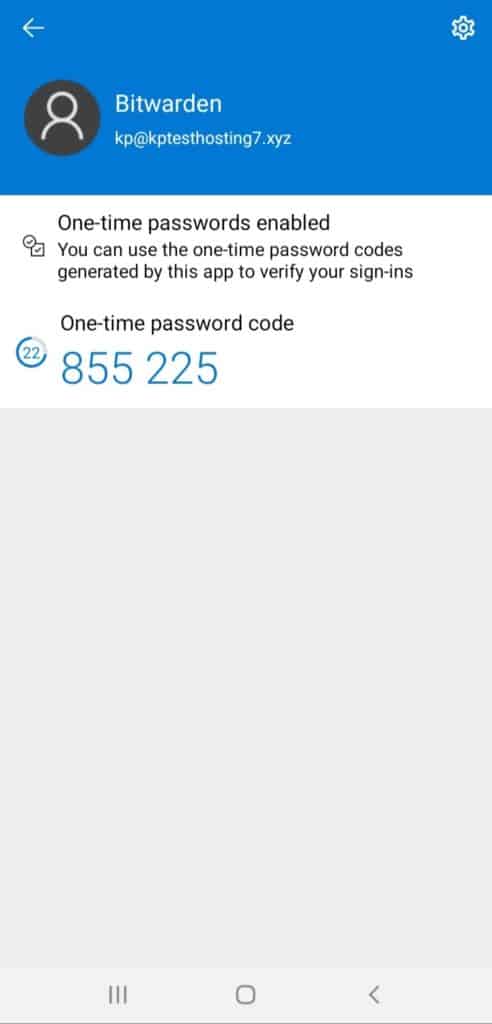

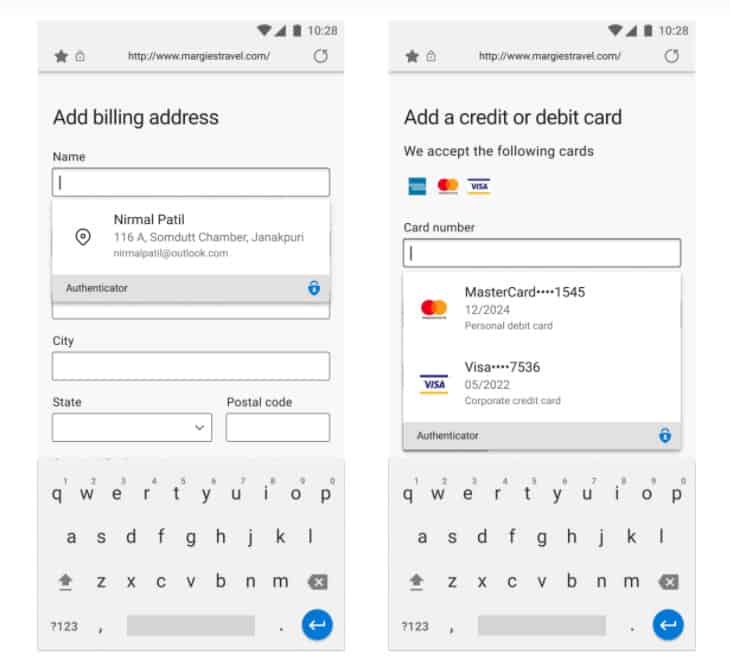

Administrador de contraseñas de Microsoft

Lo más interesante de Microsoft Authenticator es un administrador de contraseñas incorporado que puede habilitar iniciando sesión a través de su cuenta de Microsoft.

Esto facilita la gestión de sus entradas y el inicio de sesión en sus cuentas.

Cada vez que vaya a un sitio web, el administrador de contraseñas completará automáticamente sus credenciales y el autenticador completará automáticamente las OTP, ¡eliminando cualquier esfuerzo de su parte!

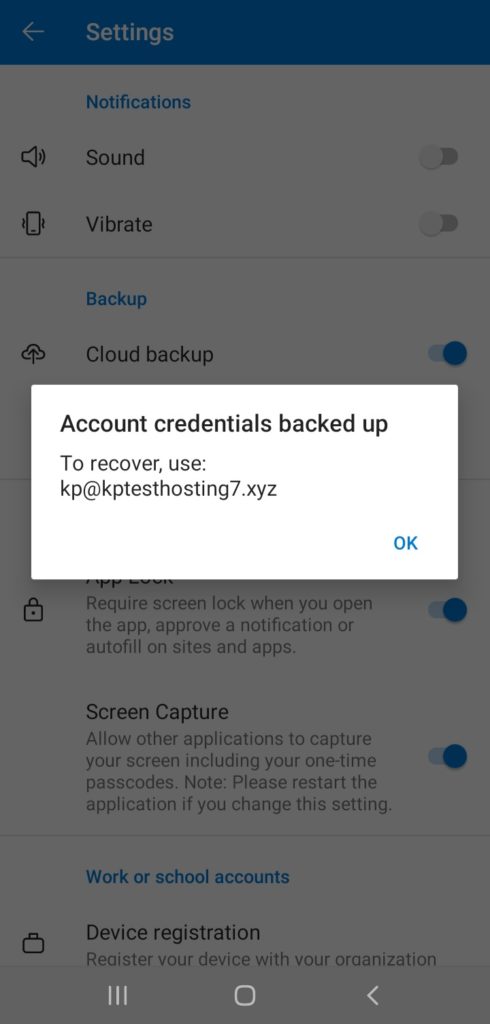

Buenas opciones de copia de seguridad y restauración

Si inicia sesión a través de su cuenta de Microsoft, también le permite habilitar la copia de seguridad en la nube.

Entonces, si está utilizando un dispositivo Android, sus datos siempre permanecen almacenados de forma segura en los servidores de Microsoft y puede restaurarlos cuando lo desee. También es compatible con iCloud Backup para usuarios de iPhone.

Función de Autocompletar

Para una aplicación de autenticación, esta es una función avanzada. Microsoft Authenticator completa automáticamente sus contraseñas y sus códigos 2FA.

Según una actualización reciente en octubre de 2022, ahora también admite direcciones de autocompletado y detalles de pago. Todo lo que necesita hacer es configurar Microsoft Authenticator como su proveedor de autocompletado predeterminado.

Mientras completa automáticamente los detalles de pago, verifica la biometría del usuario para confirmar que es el propietario real del dispositivo. Esto agrega otra capa de seguridad para completar automáticamente sus datos confidenciales.

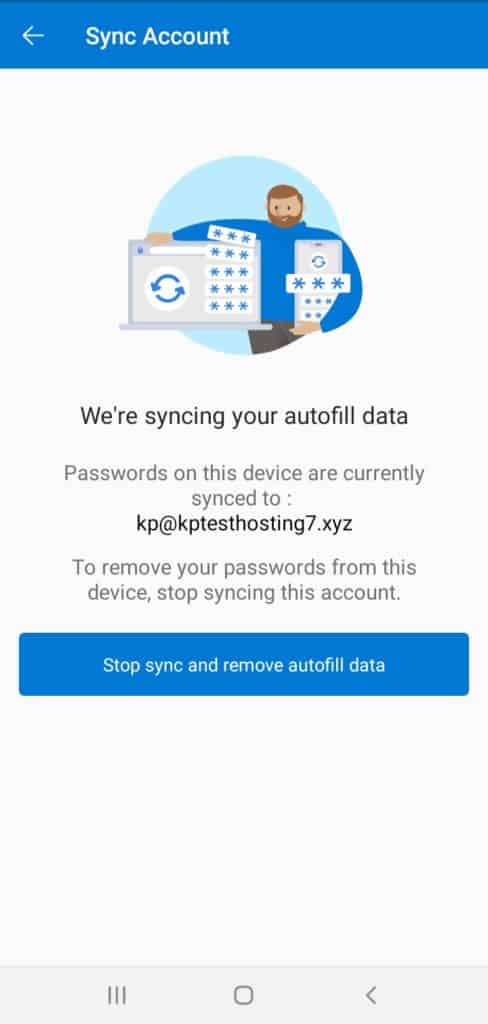

Sincronización de dispositivos múltiples

La función de sincronización sincroniza todas sus contraseñas y OTP con su cuenta de Microsoft, para que pueda acceder a ellas en cualquier otro dispositivo.

¡También puede detener la sincronización y eliminar los datos de autocompletar con un solo clic!

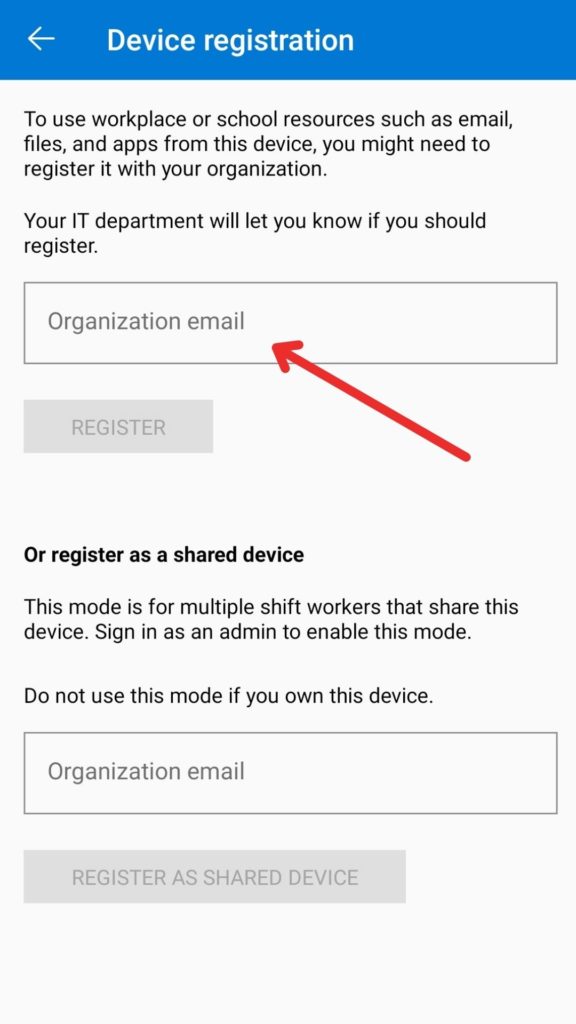

Registro de dispositivos

Si desea utilizar los archivos y aplicaciones de su lugar de trabajo, Microsoft Authenticator también ofrece una opción para registrar su dispositivo. De esta manera, puede acceder fácilmente a los recursos de su escuela u organizaciones en su dispositivo.

Desventajas

No hay opciones de exportación directa disponibles

Obtiene la opción Copia de seguridad en la nube. Pero no hay opción para descargar la copia de seguridad de sus datos. Siento que deberían haber proporcionado esa opción también.

Algunas funciones requieren acceso a Internet

Algunas características como la copia de seguridad, la revisión de la actividad en nuestra cuenta de Microsoft, la aceptación o denegación de solicitudes de inicio de sesión, etc. requieren acceso a Internet, lo que elimina el factor de conveniencia.

Soporte limitado

Microsoft Authenticator es mejor para las personas que usan mucho los servicios de Microsoft.

Muchos usuarios han informado que no es compatible con muchas aplicaciones comunes, pero funciona bien para los servicios de Microsoft.

Conclusión

Microsoft Authenticator es una solución rica en funciones para implementar 2FA. ¡Ofrece todas las funciones importantes, incluidas copias de seguridad, seguridad, una interfaz amigable, sincronización de dispositivos múltiples y más!

Aunque es compatible con muchos servicios, puede usarlo si usa mucho los servicios de Microsoft. Funciona perfectamente con ellos.

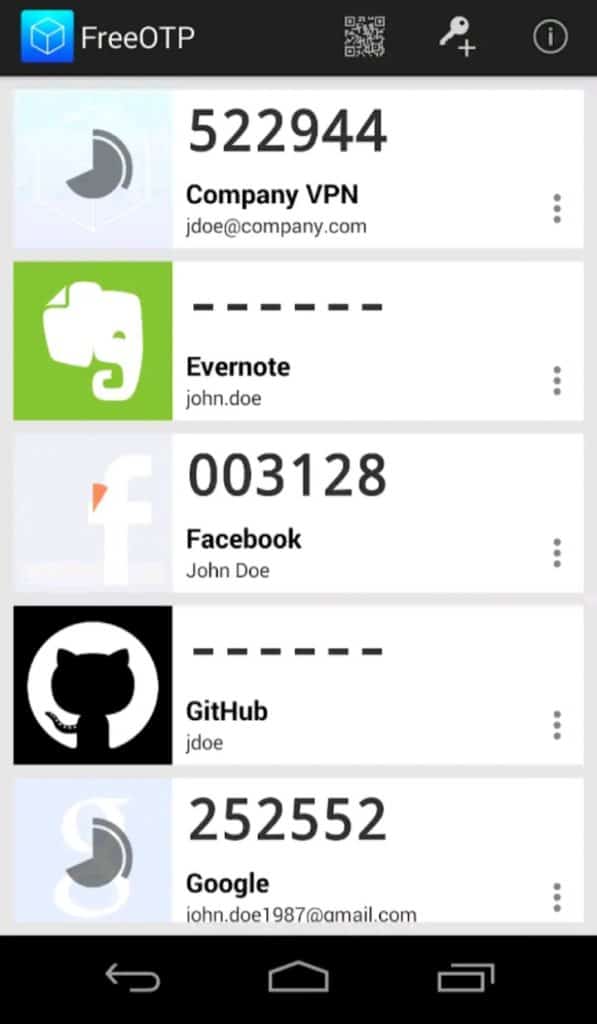

4. OTP gratis

FreeOTP es un software 2FA de código abierto y completamente gratuito desarrollado por RedHat. Está disponible para dispositivos Android e iOS. Veamos sus características en detalle.

Características

Gratis y de código abierto

FreeOTP, como su nombre indica, es un software gratuito que también es de código abierto. Esto significa que su código fuente está disponible para que cualquiera pueda acceder.

¡Esto ayuda a los expertos e investigadores en seguridad a identificar errores y problemas en el código y resolverlos rápidamente! Junto con eso, también funciona sin conexión.

Interfaz de usuario decente

La interfaz de FreeOTP es decente, pero parece un poco antigua. Se muestran íconos para sitios web y servicios populares, lo cual es bueno.

Lo que me gustó es que puedes copiar los códigos haciendo clic en ellos. Y los códigos no son visibles directamente en la pantalla.

Están ocultos detrás de guiones. Por lo tanto, debe hacer clic en ellos para verlos, lo cual es bueno para la seguridad.

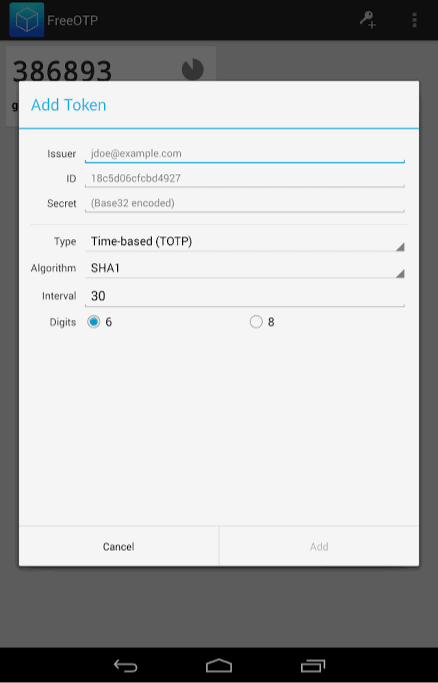

Admite TOTP y HOTP

FreeOTP es compatible con la autenticación basada en software y hardware. Por lo tanto, puede agregar fácilmente Yubikey u otras llaves de hardware como 2FA.

Modificar la longitud y el tiempo del código

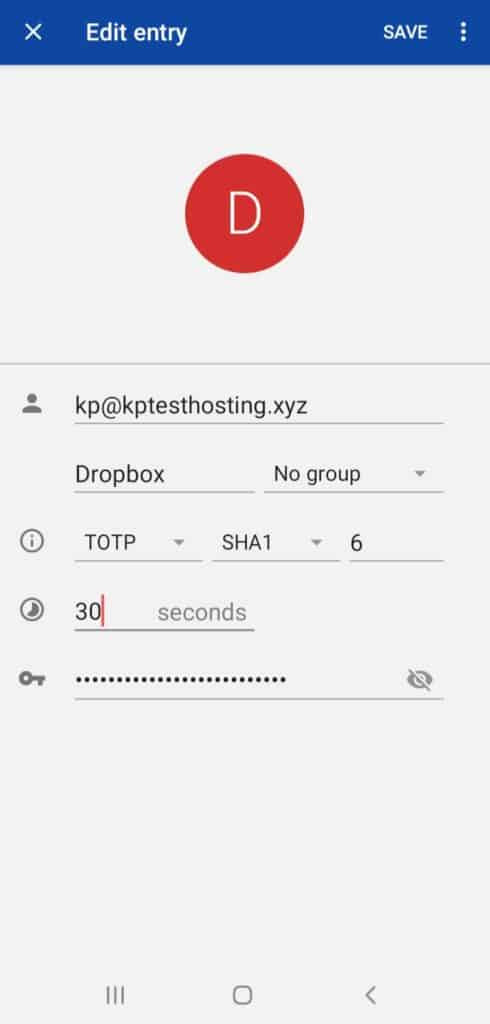

Esta es una característica rara que no esperaba encontrar en FreeOTP. Si ingresa manualmente una clave de seguridad para cualquier servicio, puede seleccionar la longitud de su código OTP (6 u 8 dígitos) y el intervalo de tiempo durante el cual permanece activo.

También puede elegir el algoritmo hash con el que se protegerán sus códigos. Y para 2FA basado en hardware, también se puede ingresar un contador.

Desventajas

Sin seguridad de la aplicación

Lamentablemente, FreeOTP no ofrece ninguna función de seguridad como PIN, código de acceso o desbloqueo biométrico para proteger sus códigos. ¡Esto podría ser arriesgado porque cualquiera puede acceder a los códigos OTP de sus cuentas confidenciales!

Actualizaciones poco frecuentes

¡La aplicación FreeOTP para Android está desactualizada y no ha recibido ninguna actualización desde 2016!

Sin copias de seguridad y sincronización

FreeOTP es una aplicación de autenticación básica con funciones muy básicas. En primer lugar, no proporciona ninguna función de importación o exportación. En segundo lugar, tampoco encontrará ninguna funcionalidad de copia de seguridad o restauración.

Y finalmente, no le permite sincronizar sus datos en múltiples dispositivos, lo que hace que FreeOTP sea una opción menos viable para usar.

Conclusión

Lo mejor de FreeOTP es que es de código abierto. Además de admitir 2FA basado en software y hardware, y permitirle personalizar la longitud del código, es una aplicación muy básica.

Carece de funciones de seguridad de la aplicación, funciones de copia de seguridad y sincronización, una buena interfaz y actualizaciones frecuentes.

No creo que sea seguro usar una aplicación que no se haya actualizado en los últimos 5 años. ¿Qué piensas? Házmelo saber en la sección de comentarios a continuación .

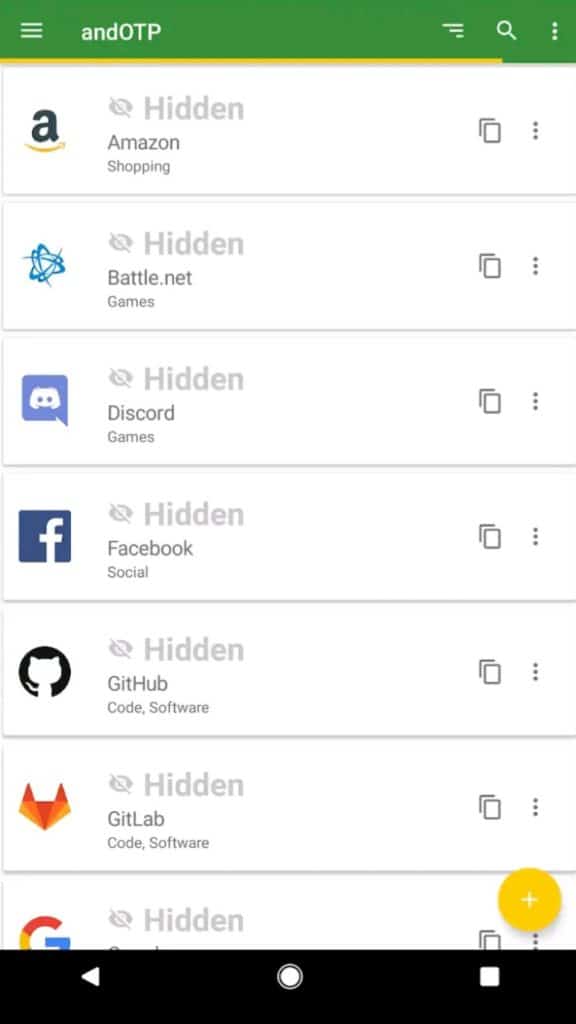

5. y OTP

andOTP es un software de autenticación muy nuevo desarrollado por Jakob Nixdorf en octubre de 2020. Es un software gratuito y de código abierto, ¡por lo que está ganando popularidad en el mercado ahora mismo!

¡Veamos qué tiene para nosotros!

ACTUALIZACIÓN: a partir de abril de 2022, andOTP Authenticator se eliminó de Playstore debido a un error encontrado en su proceso de revisión. En caso de que aún desee utilizar esta aplicación 2FA, puede encontrar el APK de andOTP en Github.

Características

Interfaz de usuario decente

Me gustó la interfaz de la aplicación andOTP. Es limpio y fácil de usar para un nuevo usuario.

Admite íconos para diferentes sitios web e incluso puede personalizar los íconos según su elección.

Puedo copiar OTP a través de un botón de copia al lado del código. ¡También ofrece un modo oscuro que es muy conveniente para un mejor uso durante la noche!

También puede ver muchas opciones para ajustar el tamaño de fuente, el tamaño de la miniatura, personalizar las funciones de toque, etc.

Gratis y de código abierto

Este software 2FA es completamente gratuito y de código abierto. Debido a que su código está disponible para la gente en general, ¡es un poco más confiable!

Si está interesado, puede consultar el código fuente de andOTP en GitHub .

No requiere una conexión a Internet para funcionar, ¡lo cual es genial!

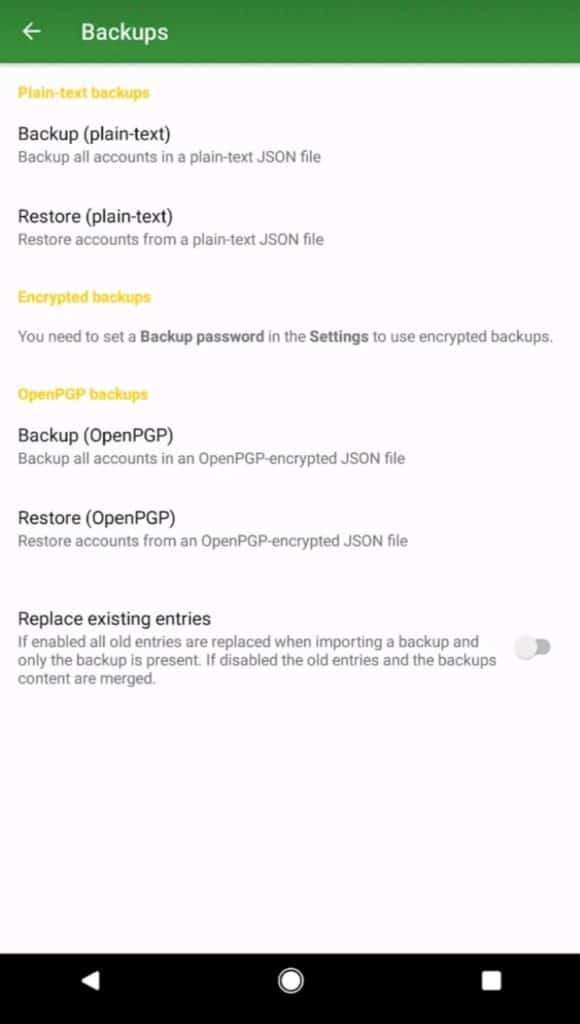

Múltiples opciones de copia de seguridad y restauración

andOTP ofrece una variedad de opciones de copia de seguridad. Puede hacer una copia de seguridad y restaurar sus cuentas en texto sin formato o en formatos cifrados, ¡lo cual es una ventaja desde el punto de vista de la seguridad!

También puede habilitar las copias de seguridad de OpenPGP, para lo cual necesitaría instalar un proveedor de OpenPGP.

¡Su copia de seguridad encriptada puede protegerse con contraseña para agregar otra capa de seguridad!

Otra característica muy interesante y conveniente es que puede optar por reemplazar las entradas existentes o fusionarlas con las nuevas después de restaurar una copia de seguridad.

Soporta métodos TOTP y HOTP

Esta aplicación es compatible con 2FA basado en software y hardware, lo que significa que puede iniciar sesión a través de códigos OTP y usar dispositivos de hardware como Yubikey para autenticar sus inicios de sesión.

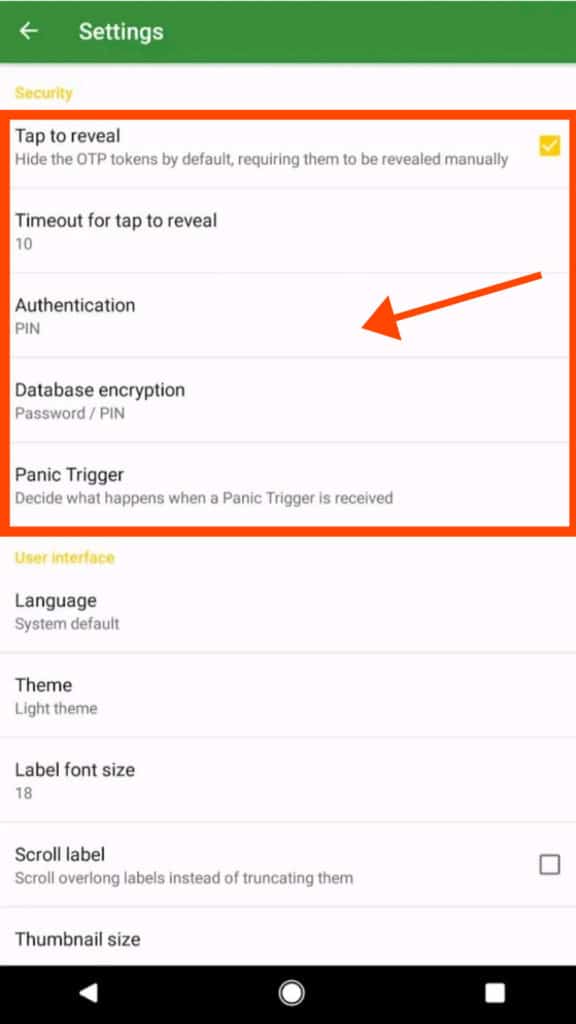

Toque para revelar la función

Esta función le permite establecer un tiempo (entre 5 segundos y 60 segundos), después del cual las OTP se ocultan automáticamente. ¡Creo que es una buena función de seguridad!

Cifrado de base de datos

Antes de usar andOTP, requiere que elija uno de estos métodos para cifrar su base de datos:

- Bloqueo de contraseña

- bloqueo de PIN

- Almacén de claves de Android

Cualquiera que sea el método que elija, será necesario cada vez que necesite acceder a la aplicación. No hay opciones para deshabilitar este cifrado, ¡lo cual es excelente para la seguridad!

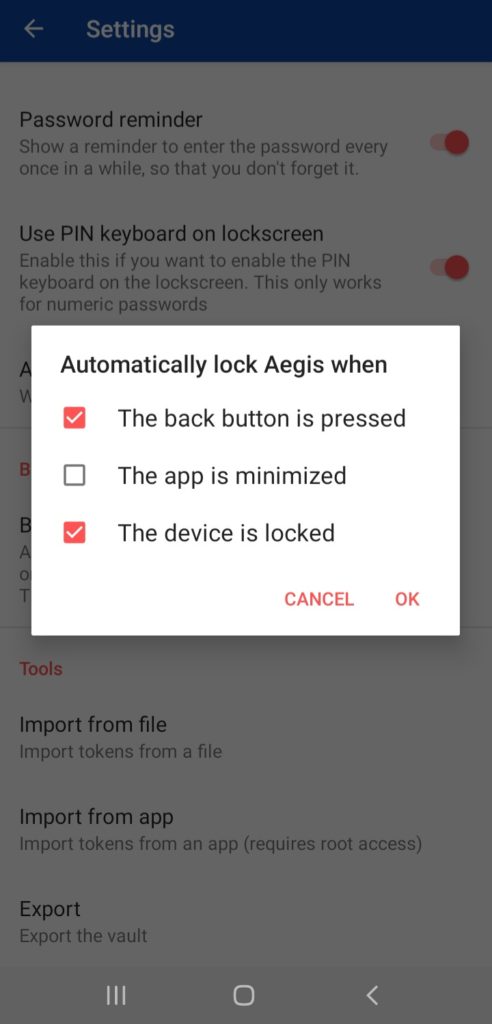

¡Encontrará algunas características útiles para personalizar cuando desee volver a bloquear la aplicación!

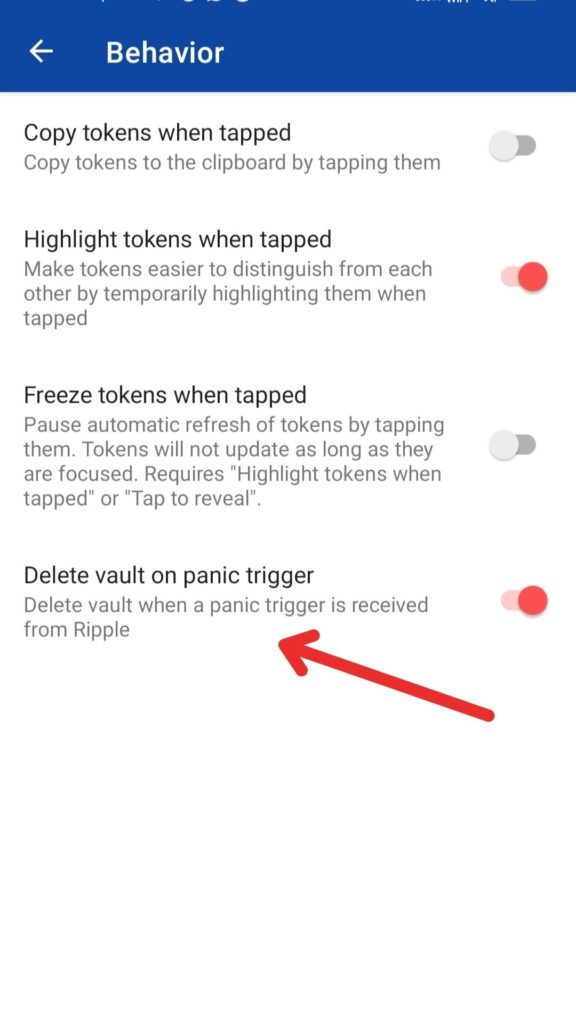

Disparador de pánico

Panic Trigger es una característica única y segura. ¡Te permite borrar todas tus cuentas guardadas o restablecer la configuración de la aplicación en caso de situaciones de emergencia!

Desventajas

Solo es compatible con el sistema operativo Android

Una gran desventaja de andOTP es que solo es compatible con dispositivos Android.

Sin embargo, con este soporte limitado, ofrece soporte para todas las versiones de Android, incluidos los dispositivos rooteados.

Sin funciones de importación y sincronización

andOTP no le permite importar entradas de otras aplicaciones 2FA o formatos de archivo. ¡La ausencia de funciones de sincronización también es un inconveniente!

Conclusión

Al ser una solución de código abierto, andOTP está repleto de funciones premium como el cifrado obligatorio de la base de datos, una variedad de opciones de copia de seguridad y Panic Trigger para emergencias.

El único defecto es que solo puedes usarlo en dispositivos Android. Creo que también deberían avanzar en su soporte para dispositivos iOS.

6. Dúo móvil

Duo Mobile es una aplicación de autenticación desarrollada por Duo Security, una empresa enfocada en crear opciones MFA seguras para los usuarios.

En 2018, Cisco adquirió Duo Security. Entonces, Duo Mobile ahora puede llamarse un producto de Cisco.

Aunque esta aplicación está diseñada principalmente para empresas para la autenticación de múltiples usuarios, ¡puede usar fácilmente su plan gratuito para la autenticación personal!

¡Ahora, veamos sus características una por una!

Características

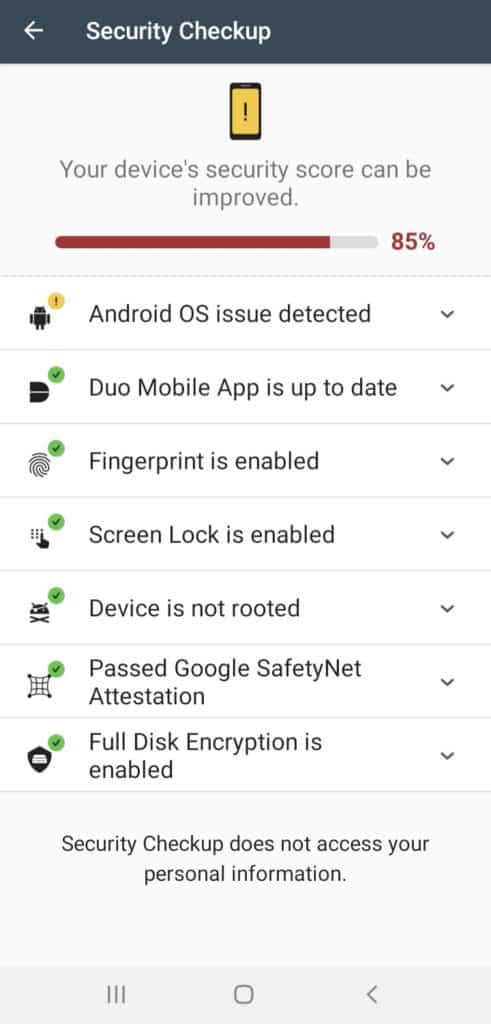

Comprobación de seguridad

La función Verificación de seguridad lo analiza y califica en términos de las medidas de seguridad tomadas.

Verifica si ha habilitado el bloqueo de pantalla y la biometría, si su dispositivo está ejecutando el último sistema operativo y la última versión de la aplicación Duo Mobile, etc.

Creo que esta función es muy útil como recordatorio para actualizar periódicamente nuestra seguridad.

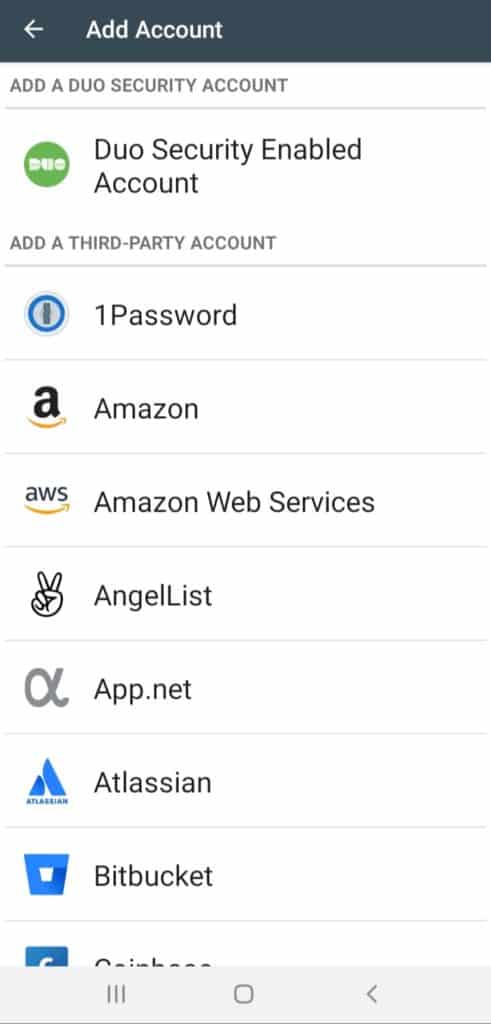

Admite servicios de terceros

Además de otros servicios, Duo Mobile también admite 45 servicios de terceros, incluidos Facebook, Instagram, Dropbox, 1Password, Amazon y más.

Lo que me encantó de Duo Mobile es que ofrece soporte para la mayoría de los sitios web y plataformas de redes sociales, y sus aplicaciones se actualizan con frecuencia.

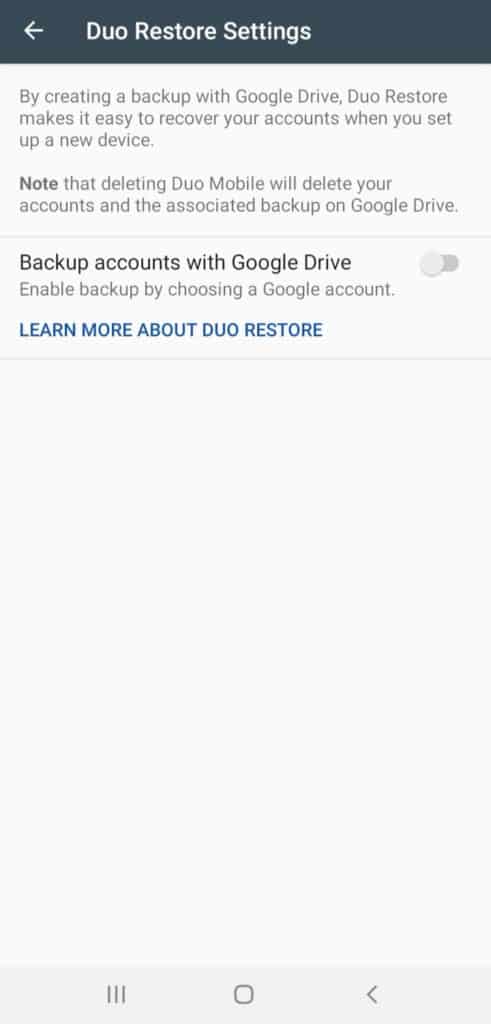

Copias de seguridad cifradas

Puede hacer una copia de seguridad de todas sus cuentas en un formato encriptado usando Duo Mobile.

Para los usuarios de Android, las copias de seguridad se pueden almacenar en Google Drive y para los dispositivos iOS, se puede conectar iCloud.

Notificaciones push

¡Esta es la mejor característica de Duo Mobile! Cada vez que inicia sesión en su cuenta de Duo desde un dispositivo diferente, recibe una solicitud de aprobación en su aplicación.

¡Pero eso no es todo! También le muestra la fecha, la hora, la dirección IP y la ubicación desde donde se realizó el intento de inicio de sesión.

Esto es extremadamente útil para evitar que usuarios no autorizados accedan a sus cuentas.

Desventajas

Sin acceso sin conexión

Duo Mobile es un servicio en línea. Requiere una conexión a Internet activa en todo momento para funcionar, lo que resulta ser un inconveniente para la mayoría de las personas.

IU promedio

La interfaz de usuario no es muy impresionante. No asigna íconos a cuentas agregadas externamente que no sean los servicios de terceros.

Además, ni siquiera menciona el nombre del sitio web junto a los códigos 2FA. Simplemente muestra el nombre de usuario que puede ser el mismo para varias cuentas. ¡Esto crea mucha confusión al iniciar sesión!

Lo que me gustó de la interfaz es que las OTP están ocultas en el menú desplegable y puedes copiarlas simplemente guardando los códigos.

Conclusión

Duo Mobile es ideal para empresas que necesitan autenticar a varios usuarios. Encontré sus características de Comprobación de seguridad y Notificación automática bastante impresionantes. Sin embargo, solo funciona con una conexión a Internet activa.

7. Égida

Aegis es un software gratuito y de código abierto para la autenticación de dos factores.

Está diseñado por Beem Development, que incluye dos desarrolladores de software. ¡Su objetivo era crear una aplicación 2FA segura con algunas funciones avanzadas de las que carecen otras aplicaciones 2FA!

Veamos qué ofrece Aegis.

Características

Gratis y de código abierto

Aegis es un software totalmente gratuito y de código abierto, lo que significa que es más seguro. Puedes verifique el código fuente de Aegis en GitHub .

¡Todas sus características funcionan perfectamente sin conexión a Internet!

Buenas funciones de seguridad

Me gustaron las funciones de seguridad que ofrece Aegis. Le permite proteger la aplicación con PIN, contraseña o un bloqueo de huella digital.

Tiene una función Tap to Reveal que oculta el código hasta que toquemos sobre él.

Puede seleccionar un intervalo de tiempo (entre 5 y 60 segundos) después del cual las OTP se ocultan nuevamente.

Además, también puede habilitar el bloqueo automático para diferentes condiciones.

Soporta métodos HOTP y TOTP

Aegis es compatible con 2FA basado en software y hardware, lo que significa que incluso puede usar claves de hardware como Yubikey para la autenticación.

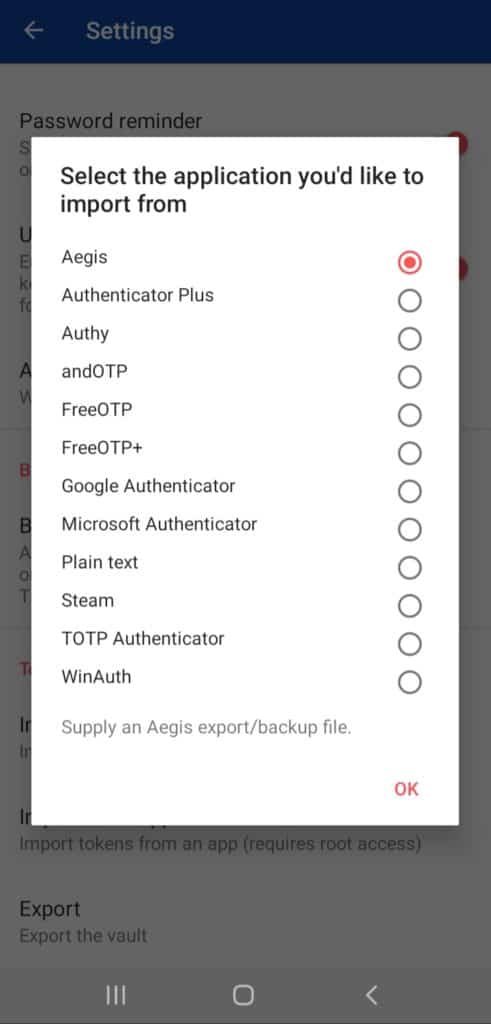

Muchas opciones de importación

Admite importaciones directas desde aplicaciones populares, como Authy, Google Authenticator, Microsoft Authenticator, FreeOTP e incluso archivos de texto sin formato.

¡Esto es beneficioso para los usuarios y ahorra una gran cantidad de tiempo!

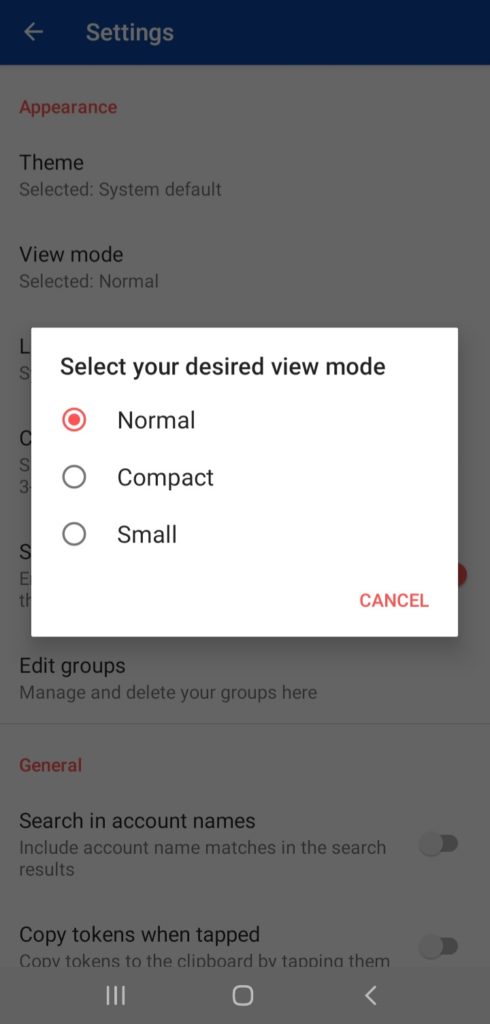

Buena interfaz

La interfaz es simple, limpia y decente. También le permite importar paquetes de iconos y seleccionar entre tres temas: Claro, Oscuro y Amoled. Los usuarios pueden seleccionar uno de acuerdo a sus preferencias.

Sin embargo, no se muestran íconos junto a las entradas, incluso para sitios web populares.

Para copiar un código, debe mantener presionado el código hasta que aparezca un botón de copia encima. ¿No crees que lleva mucho tiempo ingresar un código que solo está disponible durante 30 segundos?

Aegis ofrece tres modos de vista diferentes para cambiar el estilo de diseño de la bóveda. Al hacer clic en el botón Bloquear, se bloquea su cuenta con un solo clic.

E incluso puede habilitar el teclado PIN para facilitar la entrada de contraseñas al iniciar sesión.

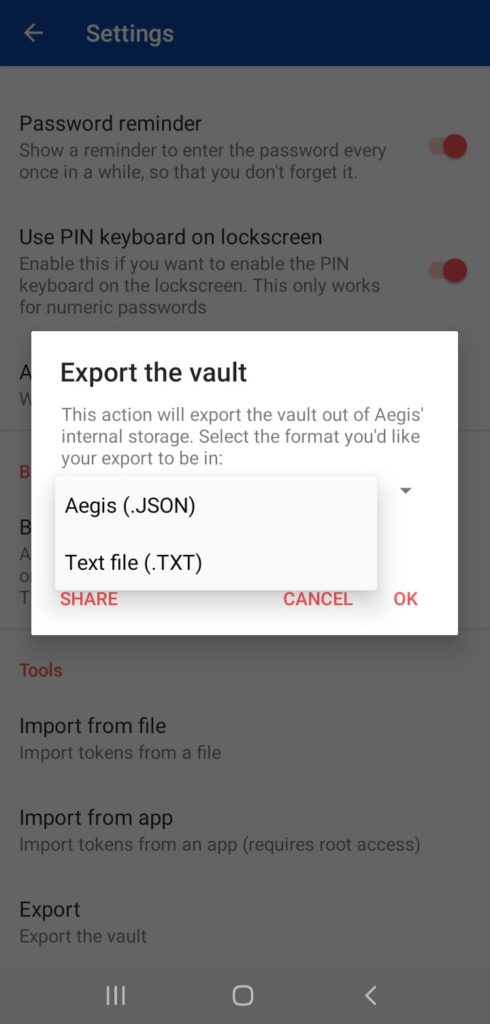

Copia de seguridad automática y exportación

Se pueden crear copias de seguridad automáticas en el almacenamiento externo.

Y también puede exportar sus entradas a un nuevo dispositivo en formatos JSON o TXT.

Puede alterar la longitud y el tiempo del código

Otra característica alucinante que rara vez se ve en las aplicaciones de autenticación es la capacidad de modificar la longitud del código y el tiempo durante el cual permanece activo.

¡Aegis le permite ingresar un tiempo y duración para sus OTP e incluso le permite elegir un algoritmo hash para mantener sus entradas tan seguras como desee!

Disparador de pánico

Esta es una característica de seguridad interesante que eliminaría automáticamente su bóveda Aegis en caso de situaciones de emergencia. Puede habilitarlo o deshabilitarlo según su conveniencia.

Desventajas

Sin funciones de sincronización

Aunque puede exportar sus entradas y usarlas en varios dispositivos, no pude encontrar ninguna función de sincronización de dispositivos múltiples en Aegis.

Conclusión

Aegis puede quedarse atrás en proporcionar facilidad de acceso, ¡pero ofrece algunas funciones avanzadas para compensar eso!

Un software de código abierto con funciones de seguridad significativas y opciones de copia de seguridad automática, junto con la capacidad de modificar la longitud y el tiempo del código TOTP. ¡Creo que es un paquete poderoso!

8. Autenticador de 1 contraseña

1Password es uno de los administradores de contraseñas más populares desarrollado por AgileBits en 2006. También ofrecen una función de autenticación 2FA incorporada, que se llama 1Password Authenticator.

¡Veamos qué características ofrece!

Características

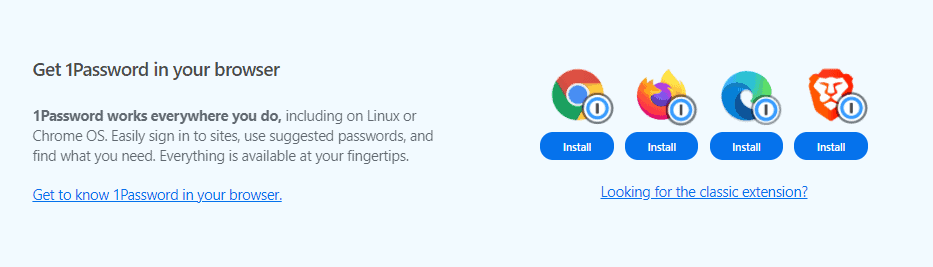

Potentes aplicaciones para escritorio y dispositivos móviles

1Password tiene aplicaciones potentes, completas y que funcionan sin problemas para todos los dispositivos. Esto incluye

- Aplicaciones de escritorio para Windows, Linux y Mac

- Aplicaciones móviles para iOS y Android OS.

Incluso tiene extensiones de navegador para navegadores web populares.

Copias de seguridad automáticas

Debido a que la función 2FA está disponible en la aplicación 1Password, puede disfrutar de todas las ventajas de un administrador de contraseñas.

Todas sus entradas se respaldan automáticamente en su dispositivo, y si elige conectar un servicio en la nube como Google Drive o iCloud, también puede hacerlo.

Gran interfaz

¡La interfaz de 1Password es excelente! Es limpio y tiene un diseño moderno.

También puedes ver un modo oscuro que es bastante conveniente.

Admite 2FA basado en HOTP y TOTP

Junto con el software 2FA, 1Password también es compatible con la autenticación basada en hardware como Yubikey, lo cual es excelente.

Entradas de Autocompletar

A diferencia de otras aplicaciones 2FA, no encontrará las entradas enumeradas en la aplicación 1Password.

Pero cuando guarde sus credenciales para un sitio web y también habilite 2FA, podrá acceder a los códigos dentro de las entradas de contraseña. ¡O también ofrece una función de llenado automático para una mayor facilidad de uso!

Administrador de contraseñas

Debido a que 1Password es una aplicación de administrador de contraseñas, también puede guardar todas las credenciales de su sitio web junto con sus códigos TOTP y acceder fácilmente a ellos en cualquier lugar y en cualquier dispositivo.

Buenas funciones de seguridad

1Password le permite crear una contraseña maestra segura al momento de registrarse para obtener una cuenta.

También puede habilitar una función de bloqueo biométrico con su dispositivo móvil.

Sincronización de dispositivos múltiples

¡Puede mantener todas sus entradas sincronizadas en múltiples dispositivos, ya sea su computadora portátil, computadora de escritorio, tableta o su teléfono móvil!

Desventajas

Servicio pagado

Debido a que 1Password es un software pago, 1Password Authenticator también viene como un servicio pago. Sin embargo, puede obtener una prueba gratuita de 14 días de sus servicios.

Sin acceso sin conexión

Como 1Password es un software basado en la nube, debe permanecer conectado a Internet para utilizar su funcionalidad 2FA.

Conclusión

Con 1Password, obtienes acceso a potentes funciones de seguridad, copias de seguridad y sincronización, junto con uno de los mejores administradores de contraseñas.

Sin embargo, este servicio no es gratuito. Por lo tanto, consulte mi artículo detallado de 1Password Review para comprender todas sus funciones antes de comprar esta herramienta.

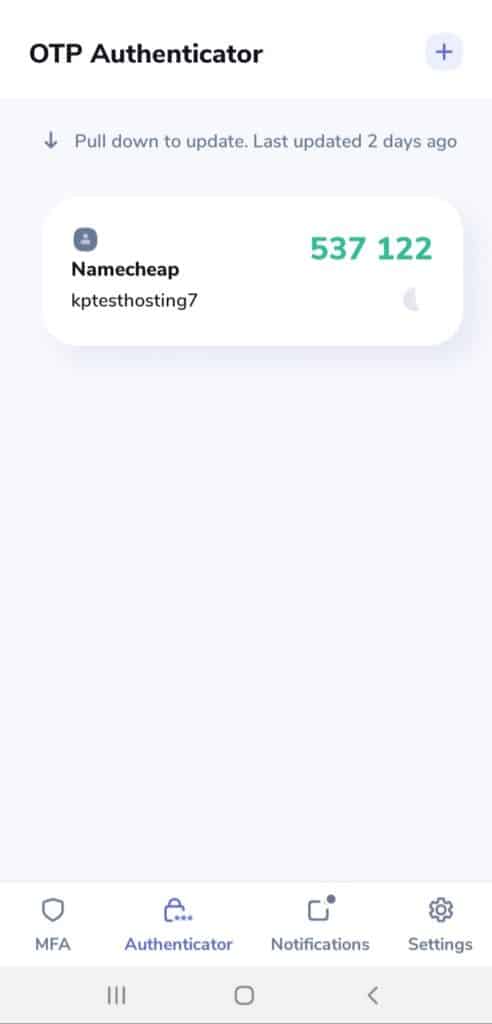

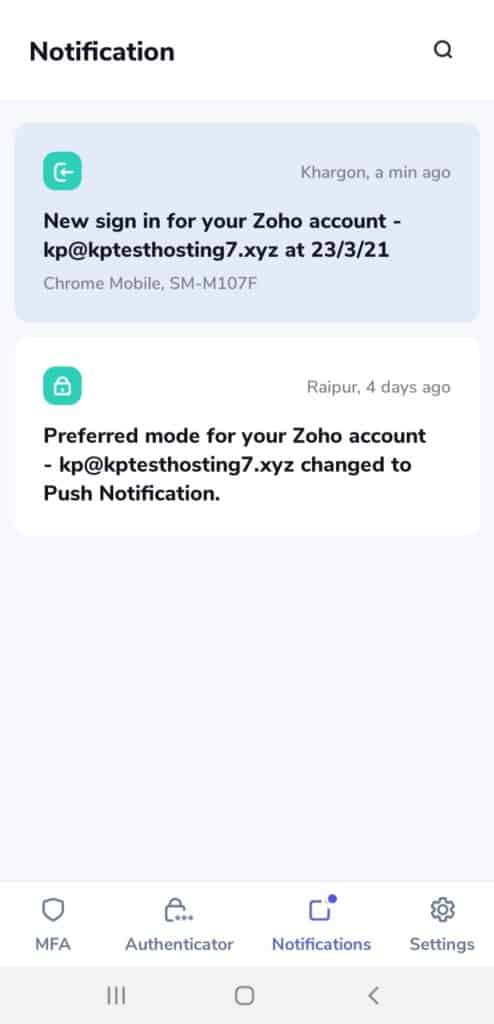

9. Zoho OneAuth

Zoho OneAuth es una aplicación de autenticación multifactor de Zoho, una empresa india que desarrolla productos de software, herramientas comerciales y servicios de computación en la nube. Parece un producto prometedor, ¡así que profundicemos rápidamente en los detalles!

Características

Excelente interfaz de usuario

Me encantó la interfaz de Zoho OneAuth. ¡Tiene un diseño muy atractivo y se ve moderno y elegante! Incluso ofrece un modo oscuro para una mejor experiencia.

Para copiar un código, todo lo que necesita hacer es tocarlo. Esto es rápido y preferible.

Sin embargo, lo que no me gustó es que las OTP están visibles en la pantalla de la aplicación y no hay opciones para ocultarlas.

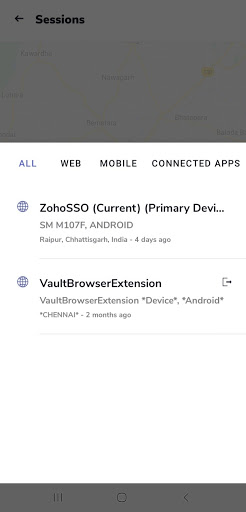

Características de seguridad impresionantes

En la pestaña "Ver actividad de la cuenta", puede realizar un seguimiento de las actividades recientes en su cuenta de Zoho.

Puede verificar los dispositivos conectados a su cuenta en 'Sesiones activas'.

Múltiples opciones de autenticación

Zoho OneAuth le ofrece múltiples opciones de autenticación, por lo que puede elegir cualquiera de las siguientes:

- Identificación de huellas dactilares o rostro

- Notificaciones push

- Código QR

- OTP basado en el tiempo

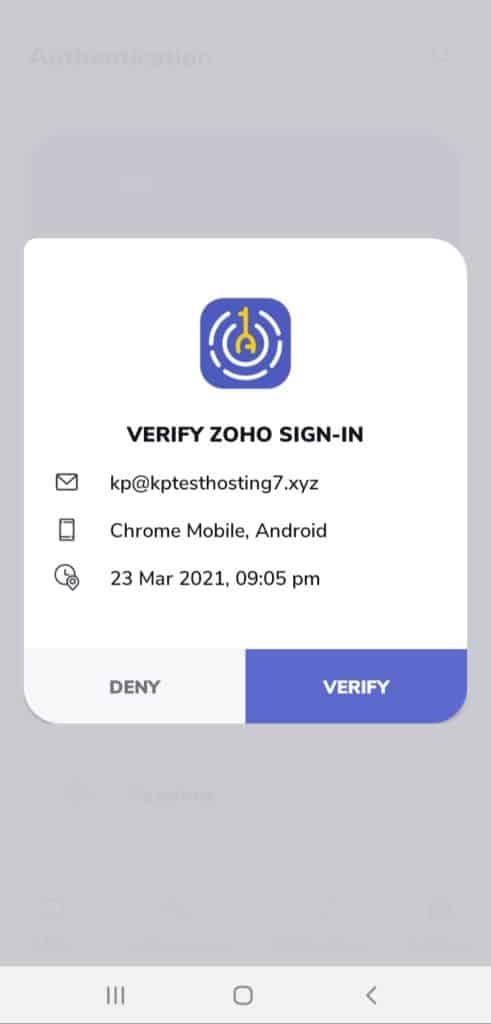

Notificaciones push

Si la función de notificación automática está habilitada, le brinda una capa adicional de seguridad al iniciar sesión en su cuenta a través de otros dispositivos.

Cada vez que se realiza un intento de inicio de sesión en su cuenta, recibe una notificación automática dentro de la aplicación que puede aceptar o rechazar.

Esta notificación muestra el tipo de dispositivo, la fecha y la hora del intento de inicio de sesión.

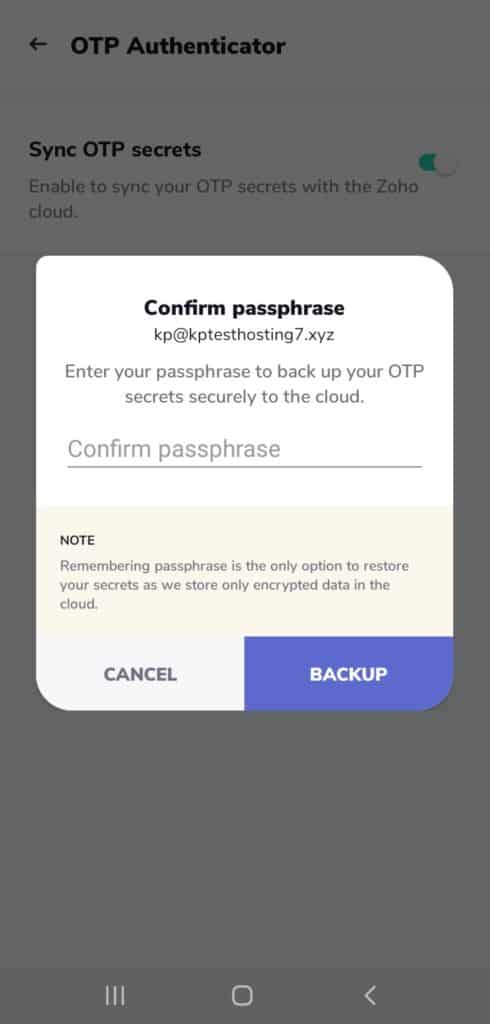

Función de sincronización

Para habilitar las funciones de sincronización, debe iniciar sesión con su cuenta de Zoho y configurar una frase de contraseña segura.

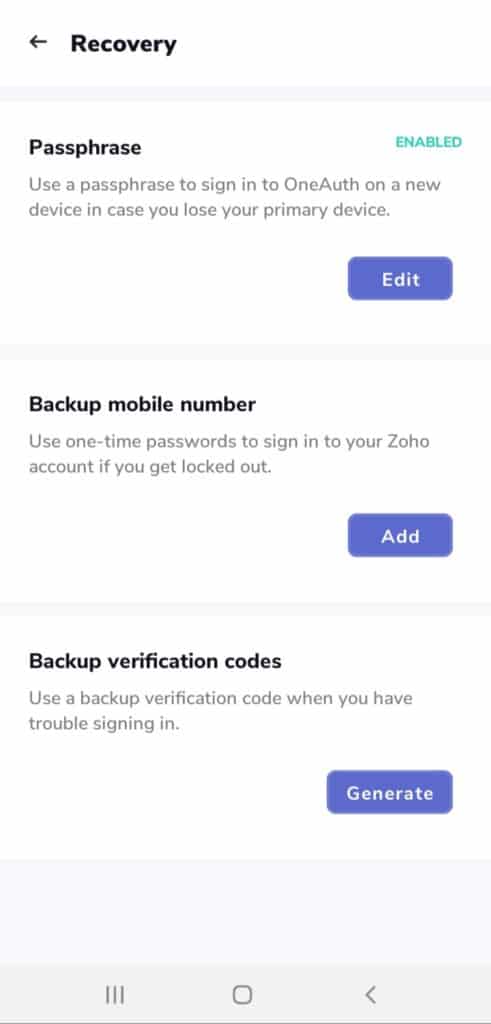

Buenas opciones de recuperación

En caso de que pierda su dispositivo móvil o cambie a uno nuevo, la aplicación Zoho OneAuth ofrece múltiples opciones para recuperar su cuenta.

Puedes

- Establezca una frase de contraseña e inicie sesión en la aplicación en un nuevo dispositivo

- Establezca un número de teléfono móvil de respaldo para recibir SMS OTP para iniciar sesión.

- Use códigos de verificación de respaldo cuando haya problemas para iniciar sesión.

Desventajas

Necesita Conexión a Internet

No todas las funciones de Zoho OneAuth funcionan sin conexión. Necesitará una conexión a Internet si desea agregar una cuenta de Zoho, agregar funciones MFA, crear copias de seguridad, etc.

Conclusión

Por lo tanto, Zoho OneAuth es un software que prioriza la seguridad repleto de muchas funciones para rastrear, administrar y autenticar sus actividades en línea de múltiples maneras.

Y aunque las funciones básicas funcionan sin conexión, necesita una conexión a Internet para disfrutar de todas las funciones avanzadas que ofrece Zoho OneAuth.

Conclusión

Entonces, aquí hay un resumen rápido de lo que cubrimos en este artículo:

- ¿Qué es 2FA?

- ¿Por qué es importante para ti?

- Tipos populares de 2FA

- ¿Cómo usar una aplicación 2FA?

- Factores para elegir la aplicación 2FA perfecta

- Las 9 mejores aplicaciones 2FA que puedes usar en 2022

¡Espero que este artículo lo haya ayudado a comprender la importancia de la seguridad en línea y cómo una aplicación de autenticación puede ayudarlo a lograrlo!

¿Está planeando probar alguna de las aplicaciones de autenticación mencionadas anteriormente? ¿Qué aplicaciones ha utilizado para proteger sus cuentas?

Estoy usando Authy para mis cuentas. ¡Déjame saber cuál estás usando en la sección de comentarios a continuación!

Si disfrutó leyendo este artículo de revisión y está interesado en recibir actualizaciones sobre más contenido similar, ¡no olvide suscribirse a mi boletín informativo !

¡Aquí Kripesh se despide! Saludos y cuidense. ¡Los veo en el próximo artículo!

Preguntas más frecuentes

1.¿Dónde se almacenan las copias de seguridad 2FA?

Bueno, depende de la aplicación de autenticación que estés usando.

Algunas aplicaciones almacenan sus copias de seguridad 2FA en sus servidores en la nube.

Por ejemplo: Authy, Zoho OneAuth, Microsoft Authenticator.

Otros servicios le permiten almacenar sus códigos de respaldo en Google Drive o iCloud.

2. ¿Cómo transfiere cuentas 2FA a un nuevo teléfono inteligente?

La mayoría de las aplicaciones 2FA crean copias de seguridad de sus cuentas y las almacenan en sus servidores, o le permiten elegir un servicio de almacenamiento en la nube como Google Drive o iCloud.

Entonces, si cambia a un nuevo teléfono, puede restaurar todas sus cuentas.

Algunos servicios también le permiten exportar de forma segura todas sus entradas y luego importarlas en otras aplicaciones.

3. ¿Cómo funcionan las aplicaciones de autenticación?

Una vez que habilita 2FA para cualquier sitio web, esto sucede.

El sitio web proporciona una clave secreta (una cadena de números y letras aleatorios) que puede ingresar en su aplicación o escanear a través de un código QR.

Al iniciar sesión en su cuenta, su aplicación de autenticación genera un código único de 6 dígitos al combinar la hora y la clave secreta.

Los servidores del sitio web también realizan el mismo proceso.

Si ambos códigos coinciden en el intervalo de tiempo de 30 segundos, puede iniciar sesión en el sitio web.

4. ¿Qué elegir: SMS, aplicación o YubiKey?

Las OTP enviadas a través de mensajes de texto son las menos seguras porque se puede acceder a ellas pirateando el operador de telefonía móvil.

La 2FA basada en aplicaciones es más segura porque es más difícil para los piratas informáticos obtener acceso físico a su teléfono móvil. ¡Pero sigue siendo vulnerable a los ciberataques!

2FA basado en hardware es la forma de autenticación más segura porque no depende de ningún software, y los piratas informáticos requerirían acceso físico a su Yubikey para obtener el código generado.

5. ¿Authy es mejor que Google Authenticator?

¡Definitivamente! Si bien Google Authenticator parece muy conveniente, fácil de usar y es compatible con la mayoría de los sitios web, se demora en proporcionar funciones importantes.

Authy ofrece copias de seguridad seguras en la nube, aplicaciones de escritorio, funcionalidad de sincronización de múltiples dispositivos y un bloqueo de aplicación de PIN/biometría para mayor seguridad.

Todas estas características hacen de Authy una aplicación de autenticación más segura y confiable.

6. ¿Se puede piratear la autenticación en dos pasos?

Aunque 2FA es muy efectivo para mantener sus cuentas protegidas, también podría ser vulnerable a los ataques de piratas informáticos.

A través de estafas de phishing, como enviarle advertencias falsas de acceso no autorizado, pueden obtener acceso a sus códigos OTP y, por lo tanto, eludir 2FA.

7. ¿Cómo sé qué servicios admiten 2FA?

Muchos sitios web populares admiten la autenticación de dos factores. Consulte este artículo para obtener más información sobre cómo configurar 2FA en los principales sitios web como Facebook, Google, Dropbox, Twitter, etc.

8. ¿Qué servicios debo proteger primero?

Idealmente, primero debe implementar 2FA en esos sitios web y aplicaciones que contienen su información confidencial.

Por ejemplo: cuentas de correo electrónico, administradores de contraseñas, cuentas de redes sociales, etc.

9. ¿Por qué es importante la 2FA?

2FA es importante en el escenario actual porque:

Agrega una segunda capa de seguridad a sus cuentas

Verifica tu identidad

Lo protege de la pérdida de datos, robos y otros delitos cibernéticos.

10. ¿La 2FA es realmente segura?

El correo electrónico, los SMS y la 2FA basada en voz son vulnerables a los ataques de piratas informáticos porque pueden ser interceptados.

Sin embargo, la 2FA basada en TOTP es comparativamente más segura porque genera códigos en su dispositivo que solo son válidos durante 30 segundos. Esto minimiza el riesgo de ciberataques en gran medida.