WordPress を強化する方法: 必須ツールを含む 18 ステップ ガイド

公開: 2024-08-01WordPress ウェブサイトは、適切に管理されていない場合、脆弱になる可能性があります。 アップデートがいくつかスキップされたり、プラグインが不適切な場合、サイトは危険にさらされます。 また、ログイン ページが適切に保護されていない場合、攻撃者がログイン ページから侵入したり、分散型サービス拒否 (DDoS) 攻撃でサイトを停止させたりする可能性があります。

憂鬱と運命が多すぎますか?

幸いなことに、WordPress を強化するために必要な手順を講じれば、これらの攻撃は簡単に防ぐことができます。 コンテンツ管理システム (CMS) を使用すると、サイトの設定を完全に制御できるため、さまざまな種類の攻撃からサイトを保護する戦略を実装できます。

この記事では、WordPress のセキュリティに関する完全なコースを提供します。 どのツールを使用すべきかについて説明し、WordPress を強化するための 18 の手順を説明し、Jetpack Security が 1 つのプラグインでサイトの安全を保つのにどのように役立つかを説明します。 さあ、始めましょう!

WordPress サイトを強化することの重要性

サイバー攻撃者は、悪用できる脆弱性のあるサイトを Web 上で探し回る傾向があります。 サイトが比較的新しい場合でも、攻撃者はそのサイトを標的にしてマルウェアを配布したり、データを盗んだりする可能性があります。

そのため、WordPress のセキュリティはすべての Web サイトにとって重要になります。 この記事の執筆時点では、WordPress の脆弱性が 50,000 件以上文書化されています。 これには、7,800 を超える既知の脆弱なプラグインと約 670 のテーマが含まれます。

WordPress の人気の高まりと、多数の新しいプラグインやテーマが市場に出回っているため、脆弱性は年々増加し続けています。

サイトが標的にされると、サイトにアクセスできなくなり、データが侵害される可能性があります。 侵害の深刻度によっては、Web サイトの修復に時間がかかり、多くのコンバージョンの損失につながる可能性があります。 さらに、大規模なオンライン ビジネスを経営している場合、サイバー犯罪の被害者になると、重大な経済的損失につながる可能性があります。

良いニュースは、WordPress ウェブサイトを保護するためにできることはたくさんあるということです。 ただし、安全に保つには、積極的に行動する必要があります。

WordPress サイトを強化するための必須ツール

このガイドでは、使用できるいくつかのセキュリティ ツールについて説明します。 これらは、WordPress サイトを強化するための対策を講じるのに役立ちます。 それらが何であるかを見てみましょう。

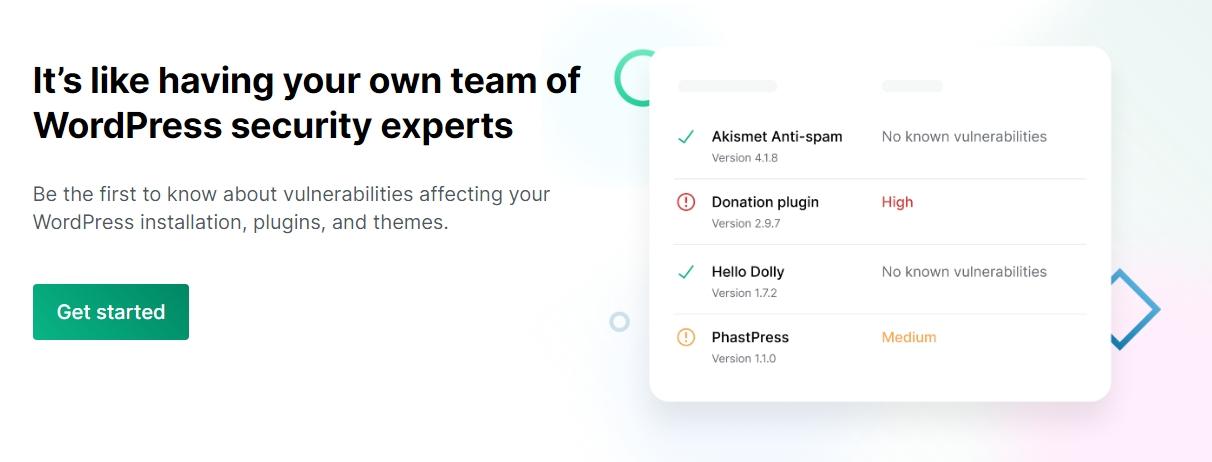

1. 脆弱性スキャナー

脆弱性スキャナーは、Web サイトを調べてセキュリティ上の問題を検出するソフトウェアです。 WordPress の場合、スキャナーはサイトのファイル、プラグイン、テーマを調べて、攻撃者が悪用できる潜在的な保護のギャップを探します。

スキャナーは、検出したデータを WPScan などの脆弱性データベースと比較します。 これは、WordPress の既知のセキュリティ脆弱性をまとめた最大のデータベースであり、継続的に更新されます。

Jetpack Protect は、Web サイトの脆弱性をスキャンする際の最優先のオプションです。 このプラグインを使用すると、Web サイトで自動スキャンを実行して WPScan データベースを活用できます。

Jetpack が脆弱性を検出すると、通知し、問題に対処する方法を示します。 ほとんどの場合、これには、脆弱なプラグインまたはテーマの削除または更新が含まれます。

2. マルウェア スキャナー

マルウェア スキャナーは、脆弱性スキャナーと同様に機能します。 この場合、このソフトウェアは感染したファイルを見つけて、Web サイトからマルウェアを除去できるようにファイルを隔離または削除できるようにすることに重点を置いています。

ほとんどの場合、脆弱性スキャナーとマルウェア スキャナーは連携して機能します。 たとえば、WPScan は、WordPress Web サイト上の脆弱性とマルウェアの両方を特定するのに役立ちます。

Jetpack を使用しており、セキュリティ プランにアクセスできる (またはプロテクトをプレミアムにアップグレードする) 場合、プラグインは Web サイトをスキャンしてマルウェアと脆弱性を検出します。 Web サイトに何か問題が見つかった場合、プラグインはこれらの問題を解決するためのオプションを、多くの場合 1、2 回クリックするだけで提供します。

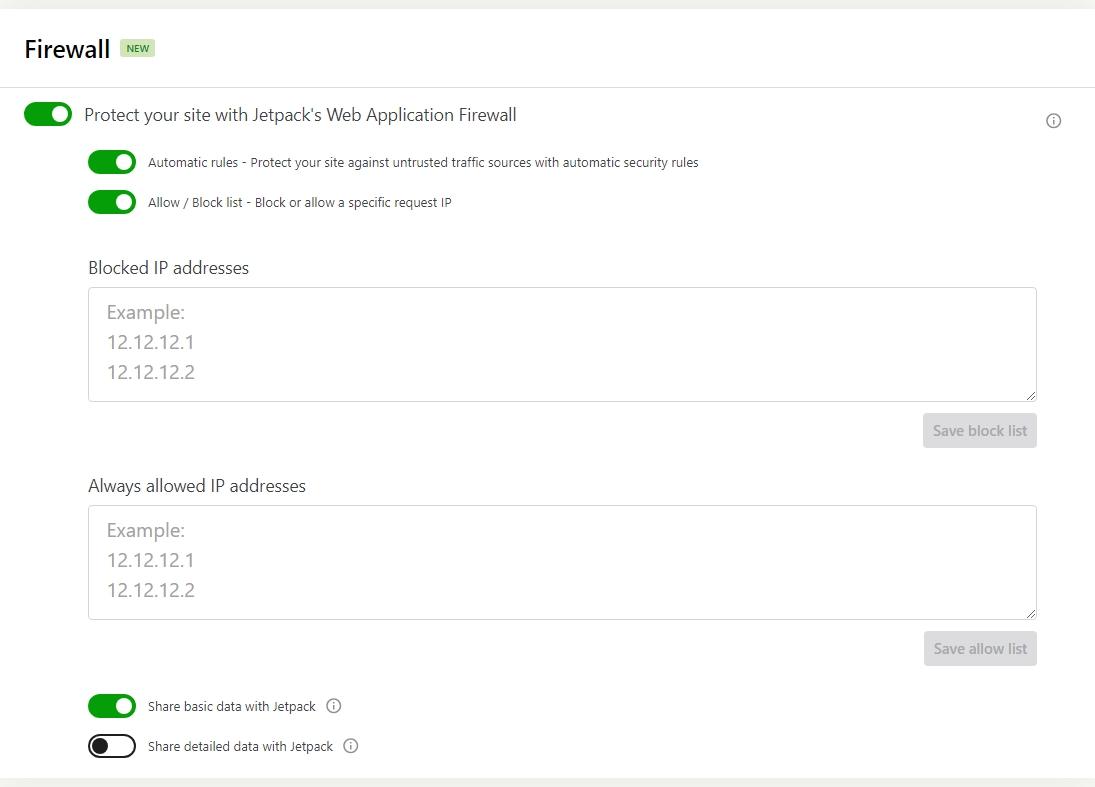

3. Web アプリケーション ファイアウォール (WAF)

おそらくファイアウォールの概念についてはよくご存じでしょう。 これは、サーバーまたはコンピューターからの受信または送信トラフィックをブロックするプログラムです。

Web アプリケーション ファイアウォール (WAF) も同様に機能します。 これは、悪意のある受信トラフィックをブロックしたり、サイト上のマルウェアが情報を送信するのを防止したりできるように設計されています。

ほとんどの WAF には、ブロックする接続の種類に関するルールが事前に構成されています。 設定によっては、既知の悪意のある IP アドレスを特定することもできます。

Jetpack Protect には、簡単な構成設定を備えた WAF が含まれています。 Jetpack のセキュリティ専門家によって定期的に提供および更新される自動ルールを使用するように WAF を設定できます。 これらの自動ルールは重大度の高いエクスプロイトをブロックするために作成されているため、拡張機能に脆弱性がある場合でも、WAF ルールによってサイトを保護できる可能性があります。

このプラグインを使用すると、特定の IP アドレスをホワイトリストまたはブロックリストに登録することもできます。 これは、ダッシュボードにアクセスできるユーザーを制限したい場合に便利です。

4. オフサイトバックアップソリューション

バックアップ ツールは Web サイトのコピーを作成し、必要に応じて復元します。 バックアップの背後にある考え方は、サイトが正常に動作しなくなった場合や、簡単に修正できないセキュリティ問題に直面した場合に備えて、サイトの最新のコピーを常に保持しておくことです。

セキュリティを強化するため、いずれかに障害が発生した場合に備えて、サイトの内外の両方にバックアップを保存することをお勧めします。 このようにして、Web サイトのデータが完全に失われることはありません。

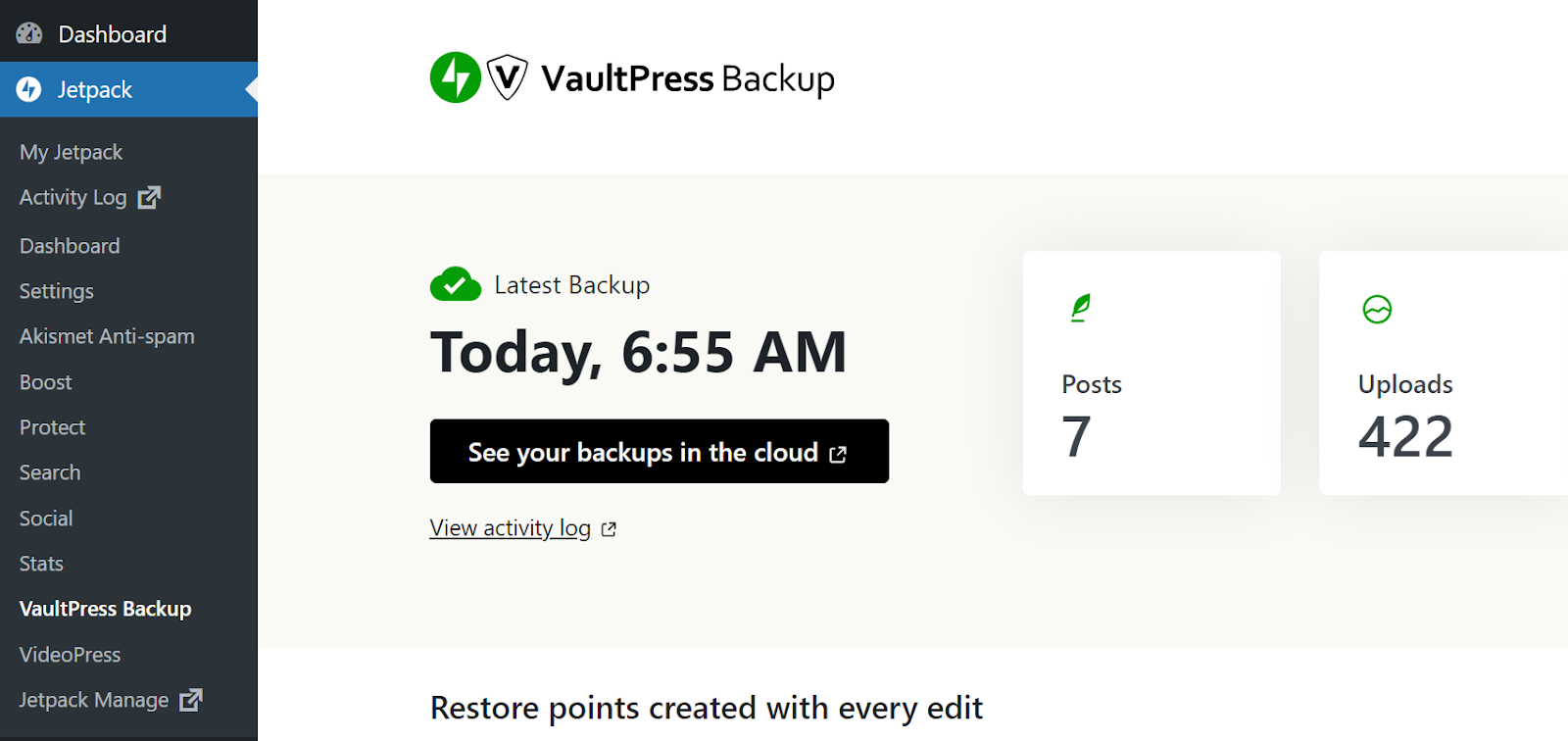

サイトを手動でバックアップすることもできますが、Jetpack VaultPress Backup などの専用プラグインを使用すると、安心してプロセス全体を自動化できます。

このプラグインは、Web サイトのリアルタイムのバックアップを作成し、最大 30 日間オフサイトに保存します。 これらはすべて自動的に行われますが、必要に応じて独自の手動バックアップを作成することもできます。

Jetpack は、サイトに加えた変更をその場で保存します。 これにより、最近のバックアップを復元する必要がある場合に、部分的なデータ損失のリスクが排除されます。 アクティビティ ログに移動し、復元したい日付と時刻を選択するだけで、Jetpack はすぐにサイトの復元を開始します (完全にオフラインの場合でも)。

活動記録といえば…

5. サイトの変更を監視するためのアクティビティ ログ

アクティビティ ログは、Web サイトで起こったことの内訳を提供するツールです。 これらのログを使用して、ログイン、プラグインのインストール、投稿アップロード、さらにはサイト構成の変更など、さまざまな種類のアクティビティを監視できます。

アクティビティ ログの重要性は、どれだけ強調してもしすぎることはありません。 他の人と協力して Web サイトを運営している場合、このツールを使用すると、他の人が何をしているのかを知ることができます。

アクティビティ ログを使用して問題のトラブルシューティングを行うこともできます。 たとえば、脆弱性スキャナーがプラグインの問題を突然検出した場合、ログをチェックして、プラグインがいつ、誰によってインストールされたかを確認できます。

Jetpack には、無料の WordPress.com アカウントを使用したアクティビティ ログが含まれており、サイト上の最新 20 件のイベントを確認できます。 プレミアム ライセンスを使用すると、少なくとも過去 30 日間のイベントにアクセスできます

18 のステップで WordPress サイトを強化する方法

前のセクションで説明したツールとは別に、WordPress を強化するための手順も実行する必要があります。 サイトにとって最も重要なセキュリティ対策は次のとおりです。

1. サイトをバックアップする

バックアップはおそらく、包括的なセキュリティ戦略の中で最も重要な部分です。 最新のバックアップを常に保持しているということは、Web サイトが攻撃を受けたり、マルウェアに感染したりした場合でも、いつでもコンテンツを復元できることを意味します。

理想的には、バックアップを自動化するプラグインを使用します。 これにより、Web サイトに大幅な変更を加えた後にバックアップを実行し忘れるリスクがなくなります。

前述したように、Jetpack VaultPress Backup は、単独で、または Jetpack Security などの対象プランに含まれる強力なバックアップ ソリューションです。 リアルタイムバックアップシステムを採用しています。 つまり、サイトに変更を加えるたびに保存されるため、新しい変更はすぐに保護されます。

このシステムは、スケジュールされたバックアップよりも適しています。 後者の場合、最後の復元ポイントがあまりにも過去のものであると、データが失われるリスクがあります。 VaultPress Backup を使用する場合、これは問題になりません。

2. オールインワンのセキュリティプラグインをインストールする

WordPress セキュリティ プラグインはたくさんあります。 一部のツールは、WAF や 2 要素認証 (2FA) の有効化など、特定の目的のために設計されています。 より総合的なアプローチをとり、複数の機能を組み合わせてサイトを保護するものもあります。

オールインワン セキュリティ プラグインの背後にある考え方は、Web サイトに設定する必要があるサードパーティ ツールの数を最小限に抑えながら、できるだけ多くの機能にアクセスできるようにすることです。

Jetpack は幅広いセキュリティ機能を提供します。 無料のプラグインを選択すると、アクティビティ ログ、WAF 機能、安全な認証オプションなどにアクセスできるようになります。

Jetpack セキュリティ プランにサインアップすると、プラグインが提供するセキュリティ機能の範囲を拡張できます。 このプランでは、バックアップ ソリューション、自動マルウェア スキャンとワンクリック修正が利用可能、スパム保護などにアクセスできます。

価値の点で、Jetpack Security は WordPress ユーザーに最も包括的なセキュリティ ソリューションの 1 つを提供します。 必要に応じて、いつでも無料のプラグインの使用を開始し、慣れてきたらプレミアム バージョンに更新することができます。

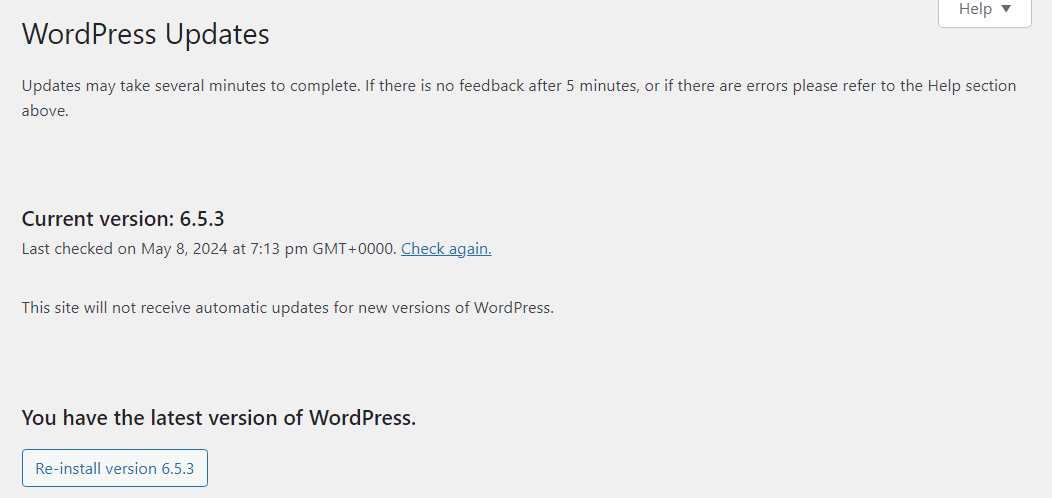

3.WordPressコアを更新する

WordPress を最新バージョンに更新することは、Web サイトのセキュリティを向上させるためにできる最も重要なことの 1 つです。 新しいバージョンにはセキュリティ修正や改善が含まれる傾向があるためです。 さらに、ソフトウェアの開発者は、緊急の脆弱性を修正するためにパッチをリリースすることがよくあります。

古いバージョンの WordPress を使用すると、プラグインやテーマとの互換性の問題が発生する可能性があります。 これらにより、Web サイト上の主要な要素が機能しなくなる可能性があります。

WordPress を常に最新の状態に保つのは簡単です。 ダッシュボードにアクセスすると、WordPress は利用可能なアップデートがあるかどうかを通知します。 WordPress を更新するには、「ダッシュボード」→「更新」をクリックします。

プラグインまたはテーマが新しいバージョンをサポートしていない場合、WordPress を更新すると互換性の問題が発生する可能性があることに注意してください。 この問題から回復するには、メジャーアップデートの前にサイトのバックアップを作成する必要があります。

VaultPress Backup を使用する場合、これは必要ありません。 プラグインはサイトをリアルタイムでバックアップするため、サイトを復元する必要がある場合に備えて、更新前に復元ポイントを利用できます。

4. 使用しないプラグインとテーマを削除する

サイトが成長するにつれて、新しいプラグインが必要になり、別のテーマに切り替えることもできます。 これにより、サイトにさらなる脆弱性が発生する可能性があります。 経験則として、不要になったプラグインやテーマは削除するのが賢明です。

プロセスは簡単です。

ダッシュボードのプラグインまたはテーマのページに移動します。 次に、使用しなくなったものを非アクティブ化して削除します。

これらのプラグインの一部を後日再インストールする場合でも、問題ありません。 インストールしてアクティブ化するには数分しかかかりませんが、設定を再度構成する必要がある場合があります。

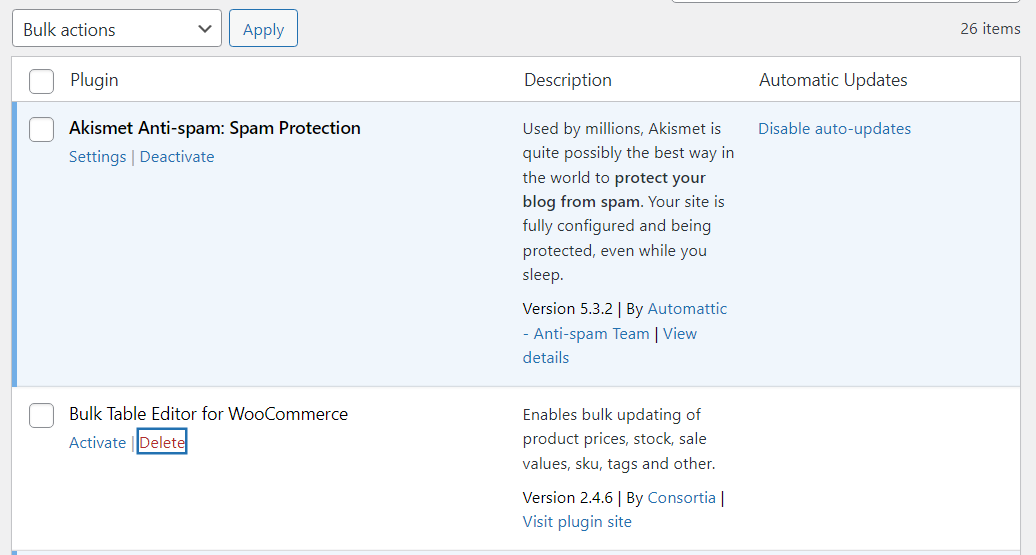

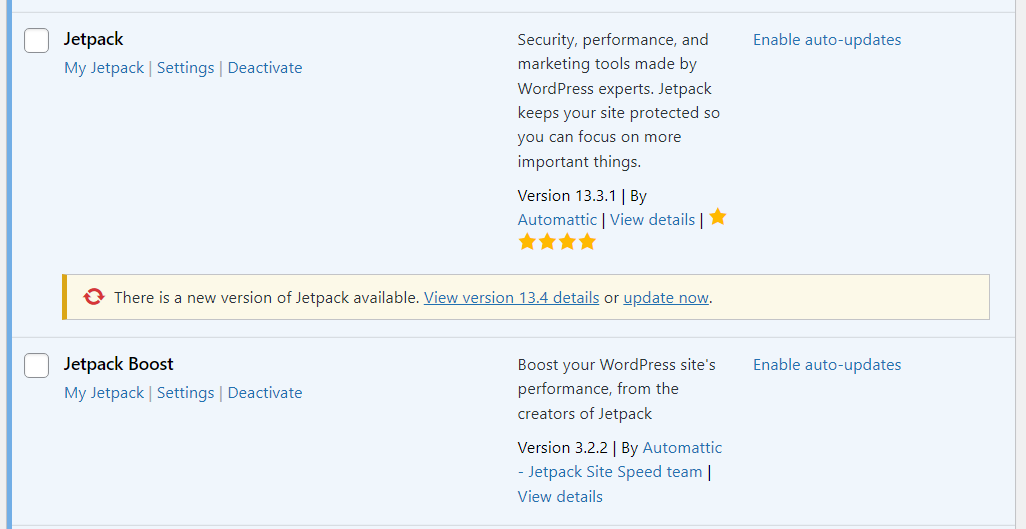

5. 残りのすべてのプラグインとテーマを更新します

プラグインとテーマのリストをクリーンアップしたら、サイトに残っている要素に更新が必要かどうかを確認する必要があります。 プラグインとテーマの更新は、攻撃の最も一般的なベクトルの一部であるため、セキュリティの観点からは WordPress コアの更新と同じくらい重要になる可能性があります。

ダッシュボードにアクセスすると、WordPress は利用可能なプラグインとテーマの更新について通知します。 新しいバージョンが利用可能になり次第、サイトのコンポーネントを更新するのが理想的です。

これは、ダッシュボードのプラグインとテーマのページから行うことができます。

忙しくてサイトを毎日チェックできない場合は、各プラグインの自動更新を有効にすることができます。これは簡単な対策ですが、Web サイトの脆弱性のリスクを大幅に最小限に抑えることができます。

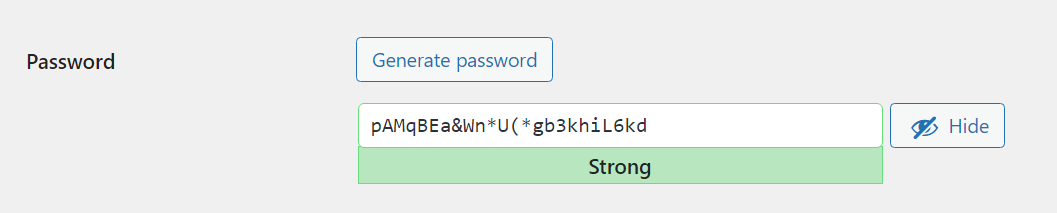

6. 強力なパスワードポリシーを適用する

多くの場合、Web サイトの侵害は WordPress の脆弱性によって引き起こされるのではなく、人的ミスによって引き起こされます。 多くの人が弱い認証情報を使用して Web サイトにログインしているため、ハッカーがダッシュボードにアクセスしやすくなっています。

これを回避する最善の方法は、強力なパスワード ポリシーを適用することです。 WordPress Web サイトにアカウントを登録すると、安全なパスワードが生成されます。

Jetpack を使用する場合は、ログイン ページをさらに保護するために使用できる 2 要素認証 (2FA) 機能にもアクセスできます。

これは、サイトに複数のユーザー (作成者やショップ マネージャーなど) がいる場合に非常に便利です。 ユーザーが弱いパスワードを使用している場合でも、2FA のフォールバックを利用して、これらの資格情報にアクセスする攻撃者から Web サイトを保護できます (これについては後で詳しく説明します)。

7. ログイン試行を制限する

一般的に、ログインの詳細を思い出せないユーザーは、通常、いくつかの異なる資格情報を試してから、パスワードのリセットを要求します。

(アクティビティ ログを通じて) 個人が多数のユーザー名とパスワードの組み合わせを試行していることに気付いた場合は、おそらく攻撃に対処していると考えられます。 そのため、ユーザーが特定の期間内に実行できるログイン試行回数を制限することをお勧めします。

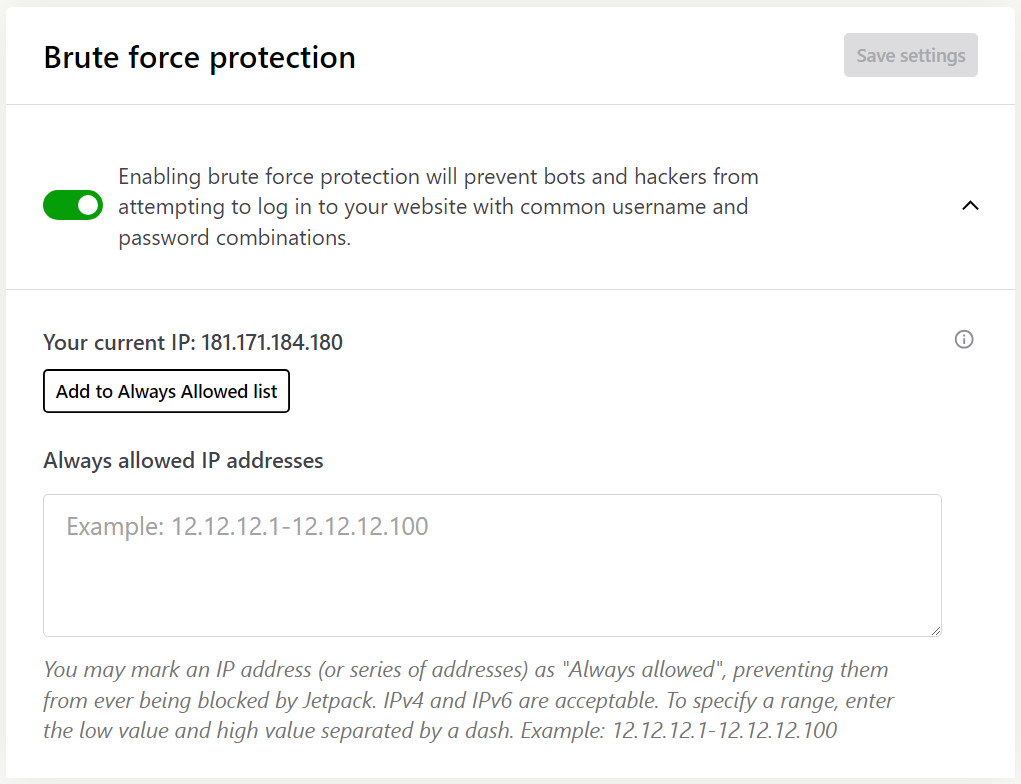

これは Jetpack で利用できる機能です。 このプラグインは、既知の悪意のある IP アドレスを認識し、ログイン試行をブロックできるブルート フォース保護を提供します。

Jetpack ではブルート フォース保護がデフォルトで有効になっています。 Jetpack → 設定に移動して、その構成を確認できます。 ここで、許可された IP アドレスを追加することもできるので、Jetpack によってログイン ページへのアクセスが誤って阻止されることはありません。

8. 2FA でログインのセキュリティを強化する

最近の調査によると、開発者の 40% 以上が 2FA の実装を最優先事項として考えています。 この措置により、攻撃者が盗んだ資格情報を使用して Web サイトにアクセスするリスクが最小限に抑えられます。

多くのユーザーが弱いパスワードを使用しているか、さまざまなサイトで資格情報を再利用しているため、2 要素認証は重要なセキュリティ機能です。 2FA を使用すると、これらのユーザーに別の形式の認証を提供するよう要求します。

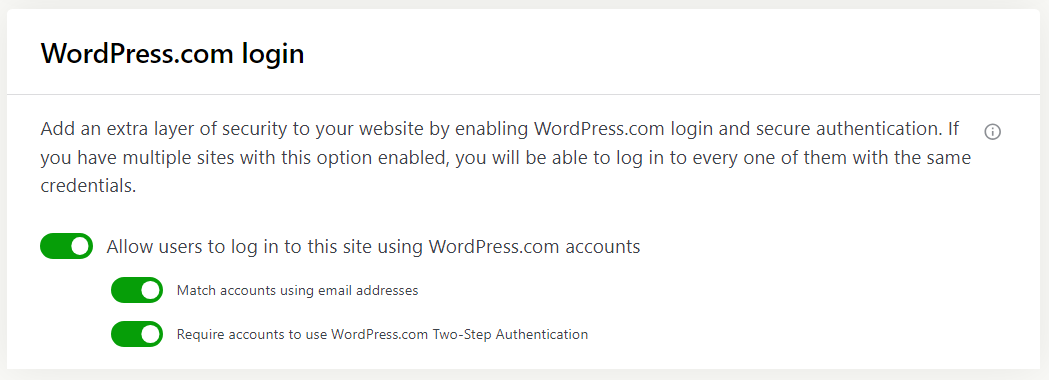

すでに説明したように、Jetpack を使用すると、WordPress Web サイトで 2FA を使用できるようになります。 これには、ユーザーが WordPress.com アカウントをセットアップする必要があります。 その後、このアカウントを使用して、他の WordPress Web サイト (WordPress のオープンソース バージョンを使用している Web サイトも含む) にログインできるようになります。

2FA は Jetpack の無料版で利用できます。 この機能はオンとオフを切り替えることができ、WordPress.com に依存しているため、詳細設定をいじって構成する必要はありません。

9. 未使用のユーザーアカウントを削除する

非アクティブなユーザー アカウントは、特に高レベルのアクセス許可を持っている場合、Web サイトにセキュリティ リスクを引き起こす可能性があります (これについては次のセクションで詳しく説明します)。 これらのアカウントは、認証情報が侵害されて Web 上で共有される可能性があるため、セキュリティ侵害の機会がさらに増えます。

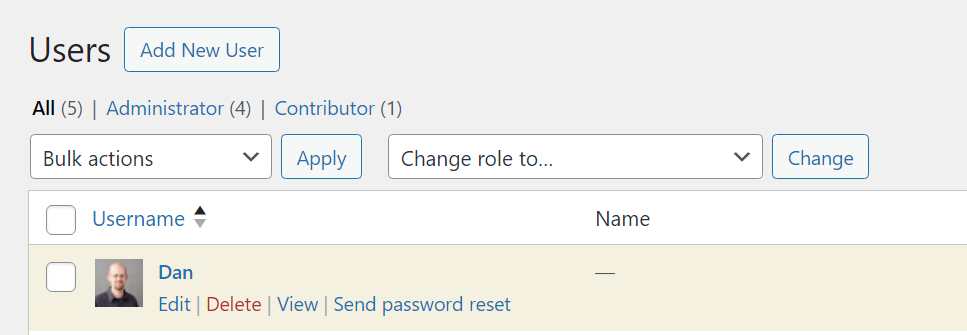

これが、アカウントが長期間非アクティブな場合、多くの Web サイトがアカウントを自動的に削除する理由です (もちろん、警告した後)。 WordPress ではユーザーリストを完全に制御できるため、ユーザーを自由に追加または削除できます。

ユーザーの削除は簡単なプロセスです。 ユーザー → すべてのユーザーに移動し、 アカウントを見つけて、 [削除]オプションを選択します。 WordPress は確認を求めますが、ユーザー自体がアカウントの削除を承認する必要はありません。

アカウントを削除する前に、ユーザーに連絡することをお勧めします。 ただし、アカウントが何年も使用されていない場合は、おそらく削除する必要があります。

10. 残りのユーザーに適切な役割を割り当てます。

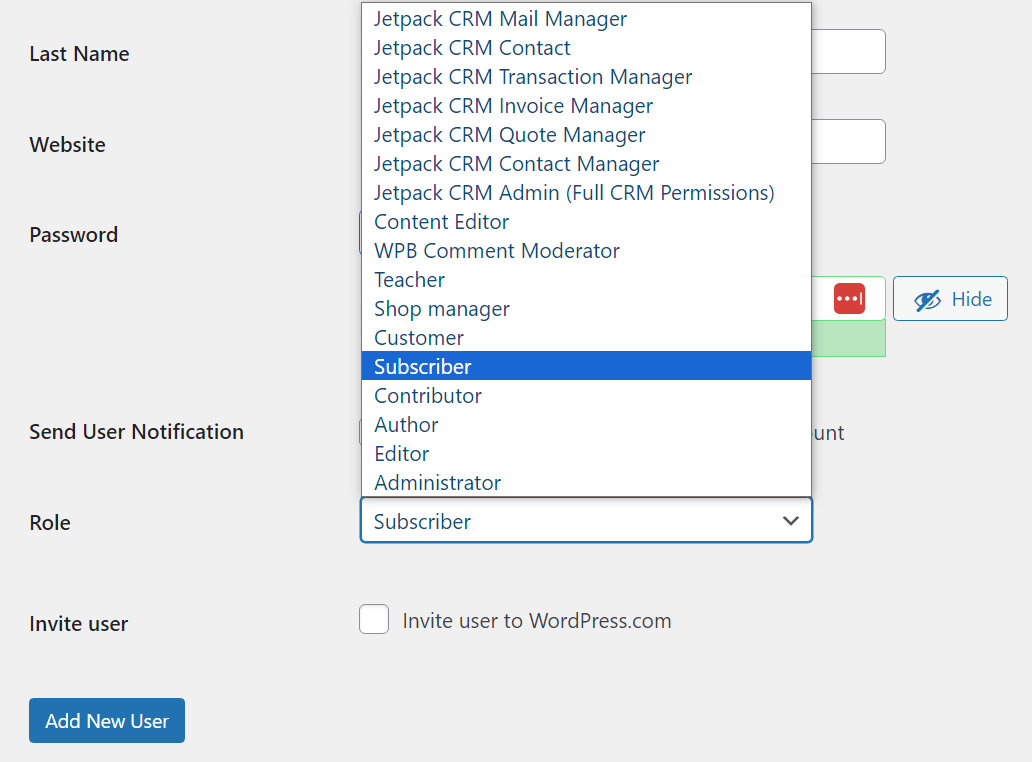

ユーザー リストをクリーンアップした後の次のステップは、残りのユーザーの権限を確認することです。 WordPress は単純なロール システムを使用しており、各ロールには事前に設定された権限セットが含まれています。

すべての WordPress 設定にフルアクセスできる唯一のユーザー役割は管理者です。 セキュリティ上の理由から、管理者は 1 人だけにしてください。 他の WordPress の役割には、作成者、編集者、寄稿者、購読者が含まれます。

一部のプラグインは、更新された権限を持つ新しいユーザー ロールも追加します。

各役割には、ユーザーが特定のタスクを実行できるようにする権限が付属しています。 たとえば、作成者は自分の投稿を公開および編集できますが、他のユーザーが作成した投稿は公開および編集できません。

理想的には、ユーザーは必要以上の権限を与える役割を持たないでください。 間違ったロールを割り当てると、ユーザーが触れるべきではない WordPress 設定を変更してしまう可能性があるため、セキュリティ上の問題が発生する可能性があります。

ユーザー リストを定期的に確認して、全員に正しい役割が割り当てられていることを確認することが重要です。 この簡単な実践は、チーム メンバーが不正な権限を持つことによって引き起こされるセキュリティの問題を最小限に抑えるのに役立ちます。

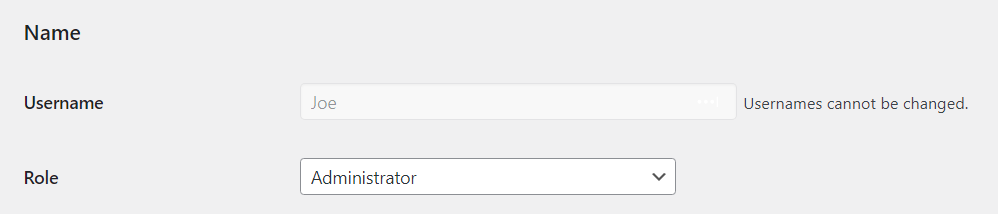

11. デフォルトの「admin」アカウントの名前を変更します

WordPress 管理者アカウントは、攻撃者にとって最高の宝石です。 彼らがそれにアクセスすると、データを盗んだりマルウェアを植え付けたりするなど、Web サイト上でやりたいことを何でもできるようになります。

デフォルトでは、WordPress は管理者アカウントにadminユーザー名を使用します。 これはアカウントの作成中に変更できますが、後で変更することはできません。

管理者ユーザー名を使用している場合、ほとんどの攻撃者にとってそれは簡単に推測できるため、パスワードを取得するだけで済みます。 WordPress では、管理者であっても既存のユーザー名を変更することはできません。

これを回避するには、より強力なユーザー名を使用して新しい管理者アカウントを作成し、最初のアカウントを削除します。 これを実行できるのは管理者である場合のみであることに注意してください。

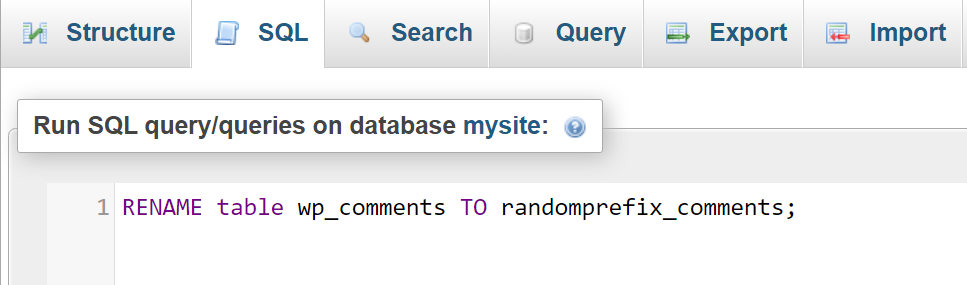

12. デフォルトのデータベース接頭辞を変更する

デフォルトでは、WordPress はサイト データベースにwp_プレフィックスを使用します。 これにより、データベース名を比較的簡単に推測できるようになり、攻撃者がデータベースに接続するのに役立ちます。

そのプレフィックスを変更することで、自動 SQL インジェクション ツールがデータベースを識別するリスクを軽減できます。 理想的には、セットアップ プロセス中にこれを実行します。 WordPress セットアップ ウィザードは、Web サイトをセットアップする前に、どのデータベース プレフィックスを使用するかを尋ねます。

サイトがすでに公開されている場合は、 wp-config.phpファイルを変更してデータベースの接頭辞を変更する必要があります。 ファイル転送プロトコル (FTP) を使用して Web サイトに接続し、WordPressルートディレクトリでwp-config.phpファイルを探します。

ファイルを編集し、$table_prefix = 'wp_'; という行を探します。 wp_値を使用するプレフィックスに置き換えてください。 ファイルを保存して閉じるときに、FTP クライアントが変更をアップロードする必要があります。

次に、phpMyAdmin を使用してデータベースにアクセスします。 データベースを選択し、 SQLを使用します。 画面上部のタブをクリックして、データベース内の各テーブルに対して次のクエリを実行します。

テーブル wp_xxxx を otherprefix_xxxx に名前変更します。

実際のクエリは次のようになります。

これは非常に機密性の高いプロセスであるため、プレフィックスを変更する前に、サイト全体 (データベースを含む) のバックアップを必ず作成する必要があります。

プロセスが完了したら、Web サイトが正常に動作していることを確認してください。 エラーが発生した場合は、データベース テーブルの名前を変更し忘れたか、間違ったクエリを実行した可能性があります。

私たちはあなたのサイトを守ります。 あなたはビジネスを経営しています。

Jetpack セキュリティは、リアルタイム バックアップ、Web アプリケーション ファイアウォール、マルウェア スキャン、スパム保護など、使いやすく包括的な WordPress サイト セキュリティを提供します。

サイトを保護する13. /wp-admin と /wp-login.php を非表示にする

おそらく、これらの URL サフィックスは両方とも見覚えがあるでしょう。 これらは、WordPress にログインし、ダッシュボードにアクセスするために使用されます。 これらは覚えやすいですが、それによりハッカーが Web サイトにアクセスしやすくなる可能性があります。

セキュリティの観点から、両方の URL に異なるサフィックスを使用する方が合理的です。 まずは、WordPress ログイン URL を変更する方法に関するこのチュートリアルをご覧ください。 これには、 wp-loginとwp-admin.php を手動とプラグインを使用して変更する手順が含まれています。

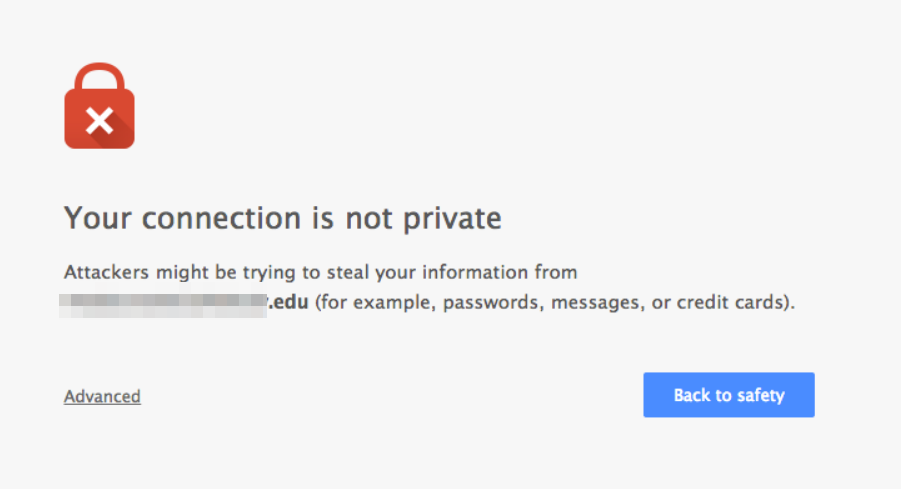

14. データ暗号化のための SSL 証明書をインストールする

現在では、Web サイトが Secure Sockets Layer (SSL) 証明書を使用しない理由はありません。 これらの証明書はサイトの正当性を検証し、HTTPS プロトコルを使用して暗号化されたデータを送受信できるようにします。

一部のブラウザーは、サイトへの接続が安全でない場合、または SSL 証明書が無効または期限切れである場合にユーザーに警告します。

このガイドに従って、Web サイト用の無料の SSL 証明書を取得し、インストールできます。 Jetpack が推奨する Web ホストの 1 つを使用することもできます。これらはすべて、自動セットアップを備えた無料の SSL 証明書を提供します。

15.IPアドレスによるFTPアクセスの制限

デフォルトでは、Web サイトの FTP 資格情報にアクセスできる人は誰でも、そのプロトコルを使用して Web サイトに接続できます。 これは、攻撃者が資格情報を手に入れた場合、サイトのほぼすべての側面を変更できることを意味します。

一部の Web ホストは、IP アドレスによるアクセスの制限など、高度な FTP セキュリティ対策を提供します。 これにより、FTP 経由で Web サイトに接続できるアドレスを選択できるようになります。

FTP 経由でアクセスする必要がある管理者および他のチーム メンバーのみが、必要な権限を持っている必要があります。 これにより、セキュリティ インシデントを最小限に抑え、WordPress で問題が発生した場合にキー ファイルに変更を加えたユーザーを特定するのに役立ちます。

理想的には、FTP をまったく使用せず、代わりに SFTP または SSH を選択してサーバーにアクセスします。

このプロセスは Web ホストによって異なります。 ホスティング プロバイダーが IP アドレスによる FTP アクセスの制限を有効にしているかどうか不明な場合は、そのプロバイダーのドキュメントを確認してください。

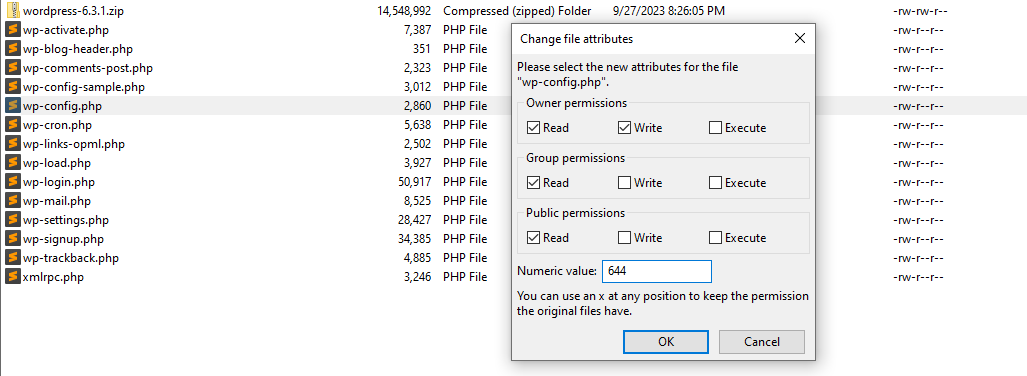

16. ファイルとディレクトリのアクセス許可を保護する

UNIX ベースのシステムは、番号セットに基づいた権限ルールを使用します。 個々のファイルとディレクトリには、アクセス、編集、実行できるユーザーを制御するさまざまな権限セットを設定できます。

UNIX 権限の仕組みについて詳しくは、WordPress 開発者ハンドブックをご覧ください。

現時点では、WordPress Web サイトとそのファイル システムには理想的なアクセス許可レベルがあることに注意することが重要です。

これらは:

- ファイルの場合は 644 または 640。 最初の番号セットでは、所有者にファイルへの完全な読み取りおよび書き込みアクセス権が与えられ、グループ内の他のユーザーは読み取りアクセス権のみを持ちます。 2 番目の権限セットは、ユーザーに読み取りアクセスを提供しません。

- ディレクトリの場合は 755 または 750。 このアクセス許可のセットは、ディレクトリを使用する点を除いて、最後の例と同じように機能します。 755 では、所有者に完全な読み取りおよび書き込みアクセスが与えられ、グループの他のメンバーには読み取りアクセスが与えられます。

FTP を使用して、WordPress ファイル システムのファイル権限を変更できます。 これを行うには、ファイルまたはディレクトリを右クリックし、ファイル許可オプションを選択します (これは、使用する FTP クライアントによって異なります)。

一部の FTP クライアントでは、数値システムを使用するだけでなく、特定のボックスをチェックすることによってファイルのアクセス許可を設定できます。 お好みのオプションを自由に選択していただけます。

17. ファイル編集を禁止する

WordPress には、すぐに使用できるテーマおよびプラグイン ファイル エディターが含まれていますが、一部の Web ホストはデフォルトでそれらを無効にしています。 これらは、Web サイト上のプラグインやテーマのコードを変更するためにダッシュボードから使用できるシンプルなテキスト エディターです。

ダッシュボードからファイル編集を有効にすると、セキュリティ上のリスクが生じます。 これは、攻撃者がダッシュボードにアクセスすると、FTP 資格情報やホスティング パネルへのアクセスを必要とせずに、サイトのコードを直接変更できることを意味します。

Web ホストが WordPress でのファイル編集の使用を許可している場合は、 wp-config.phpファイルを変更することでこのオプションを手動で無効にすることができます。 ファイルを開き、次のコード行を末尾の/* という行の前に追加します。これですべてです。編集を終了します。 ブログを楽しんでください。 */ :

define('DISALLOW_FILE_EDIT', true);値が「true」に設定されていることを確認し、変更をwp-config.phpに保存して閉じます。 ここでダッシュボードを確認すると、テーマとプラグインのエディターがそこに表示されなくなるはずです。

18. wp-config.phpファイルを保護する

この WordPress 強化ガイドからわかるように、 wp-config.phpファイルはセキュリティの観点から重要です。 ファイルのコードを変更して Web サイトの保護を強化することができるため、他の人がそのファイルにアクセスできないようにすることが重要です。

wp-config.phpファイルを不正アクセスから保護する方法についてはすでに説明しました。 主に、FTP 経由で Web サイトに接続できるユーザーを制限することが含まれます。 理想的には、リスクを軽減するために、FTP 経由での接続を許可される IP アドレスは 1 つまたは限られた数だけです。

2 つ目のセキュリティ対策は、ファイルに適切なアクセス許可が設定されていることを確認することです。 他のファイルの推奨アクセス許可レベルは 644 または 640 ですが、 wp-config.phpファイルは 440 または 400 に設定する必要があります。これらのアクセス許可レベルは、管理者以外のユーザーは読み取りアクセスさえ取得できないことを意味します。ファイルに。

災害復旧のためのバックアップの重要性

バックアップの自動化は、おそらく最も重要なセキュリティ対策です。 最新のオフサイト バックアップを手元に用意しておけば、何か問題が発生した場合でもいつでも Web サイトを復元できます。

VaultPress Backup を使用する場合は、バックアップを手動で作成することを心配する必要はありません。 Jetpack → VaultPress Backupに移動し、 「クラウドでバックアップを確認」ボタン。

これにより、利用可能なすべてのバックアップが表示され、ワンクリックでバックアップを復元するオプションが提供されます。 VaultPress Backup は、サイトに変更を加えるたびにそのコピーをリアルタイムで作成するため、常に最新のバックアップを利用できるようになります。

Jetpack Security が安心してバックアップを処理する方法

Jetpack Security がバックアップをどのように処理するかを詳しく見てみましょう。 次の機能は、Jetpack Security、Jetpack Complete、VaultPress Backup などのプレミアム プランでのみ利用できることに注意してください。

1. リアルタイムバックアップ

ほとんどのバックアップ ソリューションでは、バックアップを手動で作成するか、スケジュールに従ってバックアップを生成する必要があります。 たとえば、毎日、毎週、または毎月バックアップを作成するオプションがある場合があります。

毎日のバックアップは良いスタートですが、それでも、Web サイトを復元する必要があるときに重要なデータを失うリスクがあります。 毎日のバックアップの後、次のバックアップまでにサイトに変更を加えた場合は、それらを再実装する必要があります。

VaultPress Backup は、サイトのコピーをリアルタイムで作成することでこの問題を解決します。 変更を加えるたびにプラグインがバックアップを作成し、新しい復元ポイントを利用できるようになります。 これは、データを失うリスクがないことを意味します。

2. 超安全なオフサイトストレージ

ほとんどのバックアップ ソリューションでは、ストレージが問題になる可能性があります。 サイトのコピーをサーバー、ローカル、またはクラウド ストレージを使用して保存できます。 オフサイト ソリューションは、サーバーがダウンしてもアクセスできるため、セキュリティの観点から優れています。

VaultPress Backup は、独自のオフサイト ストレージ ソリューションを提供します。 Jetpack ストレージにアクセスできるように、クラウド ストレージ プロバイダーと連携するようにプラグインを構成する必要はありません。

このプラグインは、過去 30 日間のバックアップをオフサイトに自動的に保存します。 いつでも、これらのバックアップの 1 つを選択して復元できます。

3. ワンクリックで復元

VaultPress Backup を使用すると、Web サイトを簡単に復元できます。 復元したいバックアップを選択して選択を確認するだけで、残りはプラグインが処理します。

Web サイトに再度アクセスすると、VaultPress Backup を使用して復元したバージョンが表示されます。 その時点から、サイトに引き続き変更を加えることができます。

よくある質問

WordPress Web サイトまたは VaultPress Backup を保護する方法についてまだ質問がある場合は、このセクションで答えます。

WordPress の強化とは何ですか? それがなぜ重要ですか?

WordPress の強化とは、サイトのセキュリティを強化するプロセスを指します。 これにより、攻撃者が Web サイトにアクセスすることが困難になります。

WordPress サイトに対する最も一般的な脅威は何ですか?

WordPress の脆弱性のほとんどは、古いプラグイン、テーマ、WordPress コアに起因します。 古いソフトウェアには脆弱性があり、攻撃者が悪用して Web サイトにアクセスしたり、Web サイトを制御したりできる可能性が高くなります。

WordPress サイトのセキュリティ脆弱性を監視するにはどうすればよいですか?

サイトの脆弱性を監視する最も簡単な方法は、セキュリティ スキャナーを使用することです。 Jetpack Security は WPScan を活用して、Web サイトに WordPress の既知の脆弱性がないか確認します。

さらに、Jetpack は、プラグインがスキャン中に検出したセキュリティ問題を修正するのに役立ちます。

WordPress セキュリティ プラグインでは何を確認する必要がありますか?

最高の WordPress セキュリティ プラグインは、他のサードパーティ ツールの必要性を最小限に抑えながら Web サイトを保護するのに役立つ一連の機能を提供します。 Jetpack を Jetpack セキュリティ プランとともに使用すると、リアルタイム バックアップ、WAF、スパム保護、2FA 実装などの機能にアクセスできます。

Web サイトのセキュリティに関して Jetpack を信頼しているサイトはどれくらいありますか?

Jetpack は、豊富なセキュリティとパフォーマンスの最適化機能により、市場で最も人気のある WordPress プラグインの 1 つです。 Jetpack は 500 万を超える Web サイトで使用されているため、初心者と経験豊富な WordPress ユーザーの両方にとって素晴らしい選択肢です。

Jetpack Security はスパム コメントやフォーム送信にも役立ちますか?

Jetpack セキュリティには、高度なアルゴリズムとデータに基づいてスパム コメントを自動的にブロックまたはフィルタリングするスパム保護機能が含まれています。 フラグ付きのコメントを確認して、誤検知がないことを確認することもできます。

Jetpack セキュリティについて詳しくはどこで確認できますか?

Jetpack セキュリティについて詳しく知りたい場合は、プランのホームページにアクセスしてください。 そこで、その機能に関する追加情報を見つけて、プランにサインアップすることができます。

Jetpack セキュリティを使用して Web サイトを保護する

WordPress ウェブサイトを強化する方法はたくさんあります。 これらの一部には、デフォルトのログイン URL とダッシュボード URL の変更、 wp-config.phpファイルの保護などのセキュリティ対策の実装が含まれます。 ただし、ほとんどの場合、サイトを保護するためにできる最も効果的な方法は、オールインワンのセキュリティ プラグインを使用することです。

Jetpack セキュリティは強力なソリューションです。 これにより、ログインページを保護し、DDOS攻撃からサイトを守ることができます。 また、リアルタイムのバックアップ、スパム保護などを提供します。

WordPressの強化に関してどこから始めればよいかわからない場合は、JetPack Securityをチェックしてください。 計画にサインアップして、すぐにウェブサイトの保護を開始できます!