あなたのメールは Google と Yahoo の新しいメール送信要件に準拠していますか?

公開: 2024-05-282024 年 2 月、Gmail と Yahoo Mail は、電子メール受信者を保護し、受信トレイをより安全にスパムから守るために新しいルールの適用を開始しました。

これらのルールでは、電子メールの到達性を確保するために、すべての電子メール送信者が特定のガイドラインに従うことが求められます。

この包括的なガイドでは、これらの新しい要件とは何か、またそれがビジネスにどのような影響を与えるかについて説明します。

以下について説明します。

- Google と Yahoo の新しいメール送信要件

- SPF、DKIM、DMARC について理解する

- SPF

- DKIM

- DMARC

- 電子メール検証の例

- 受信者にメールが届かない

- 準拠した電子メール

- 検証ツールの使用

- SPF、DKIM、DMARCをチェックする

- PTRを確認する

- 電子メール送信者向けのベスト プラクティス

- 追加ポイントやお役立ち情報

- 一括メール送信のヒント

- SPFに関する誤解

- DKIM に関する誤解

Google と Yahoo の新しいメール送信要件

2023 年 10 月、Gmail のセキュリティ & トラスト グループ プロダクト マネージャーのニール クマラン氏は、Google のブログで、2024 年 2 月以降、電子メール送信者はメールを認証し、簡単な購読解除 (一括送信者) を許可し、報告されたスパムしきい値を超えないようにする必要があると発表しました。メールは Gmail アドレスに配信されます。

これらの要件が施行されているため、これらの要件を無視すると、メールは自動的に拒否されるか、受信者のスパム フォルダーに送信されます。

ニール氏によると、Gmail の検出ツールはスパム、フィッシング、マルウェアの 99.9% が受信箱に到達するのを防ぎ、毎日約 150 億件の不要な電子メールをブロックしているにもかかわらず、同サービスは現在、2004 年 4 月のサービス開始以来、さらに複雑な脅威に直面しているという。 。

Neil が Google のブログで述べているように…

「基本的なことのように聞こえますが、インターネット上には時代遅れで一貫性のないシステムが混在しているため、電子メールの送信者を確認することが依然として不可能な場合があります。」

新しい電子メール送信要件は、ユーザーが受信トレイをより安全に、スパムのない状態に保つことができるように設計されています。

ただし、メール送信者に対してより厳しい要件を課すことで詐欺メールやスパムメールに対抗するこの取り組みは、Google だけが行ったものではありません。 Yahoo などの業界パートナーも、Google やその他の電子メール コミュニティと協力して、これらの新しい要件を業界標準とし、基本的な電子メールの衛生管理に取り組んでいます。

Yahoo の電子メール送信者のベスト プラクティスには、Google と同様の推奨事項が含まれており、業界によるオンライン不正行為との戦いと防止を支援する組織であるメッセージング、マルウェア、モバイル不正行為対策ワーキング グループ (M3AAWG) による送信者のベスト コモン プラクティスに関する包括的なガイドへのリンクが含まれています。 。

この文書は、マーケティング担当者や管理担当者など、電子通信の配信とコンプライアンスに関わるすべての人を対象としています。 ダウンロードする価値があり、商用電子メッセージを送信するための最新かつ最も効果的な推奨手法が網羅されています。

では、これらの新しい要件は何でしょうか?また、それらはあなたのビジネスにどのような影響を与えるのでしょうか?

基本的に、主な要件は次のように要約できます。

- スパム苦情率は 0.3% 未満である必要があります。

- SPF、DKIM、DMARC (一括メール送信者) を使用した認証が必要になりました。

- ワンクリックで購読解除オプションがあり、購読解除を要求したユーザーを 1 ~ 2 日以内にリストから削除する必要があります (大量メール送信者)。

すべての電子メール送信者に対する追加要件は次のとおりです。

- 送信側ドメインまたは IP に有効な順方向および逆方向 DNS レコード (PTR レコードとも呼ばれる) があることを確認します。

- 電子メールの送信には TLS 接続を使用します。

- インターネット メッセージ フォーマット標準、RFC 5322 に従ってメッセージをフォーマットします。

一括メール送信者には追加の要件があります。

ここで Neil Kumaran の投稿を読み、Google の電子メール送信者のガイドラインと Yahoo の電子メール送信者のベスト プラクティスを確認して、個人の Gmail および YahooMail アカウントに電子メールを正常に送信する方法を学ぶことができます。

SPF、DKIM、DMARC について理解する

SPF、DKIM、および DMARC プロトコルを実装すると、電子メールの到達性が向上し、送信者の評判が保護され、電子メールが受信者の受信トレイに安全に届くようになります。

SPF、DKIM、DMARC に詳しくない場合は、概要を以下に示します。

SPF

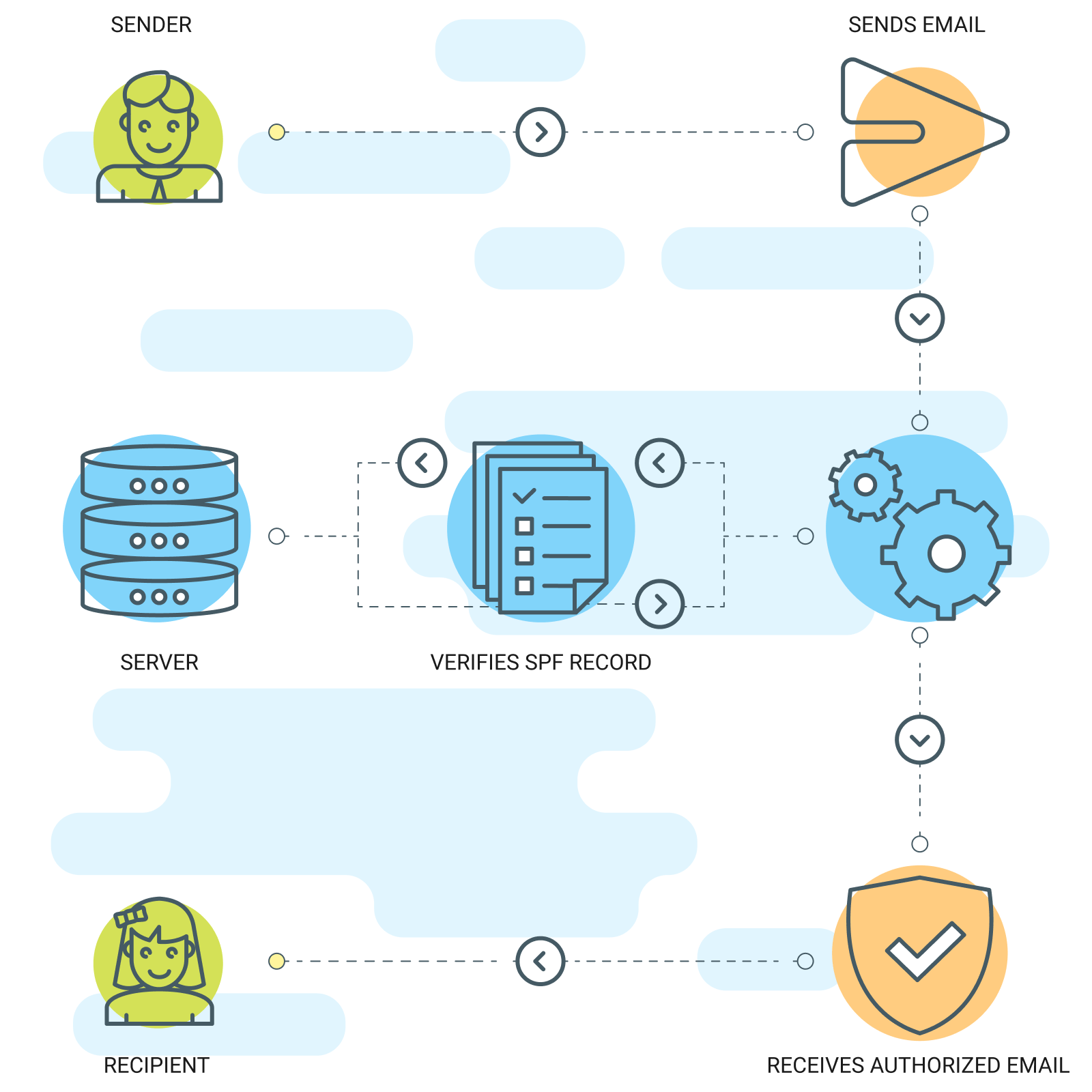

SPF (Sender Policy Framework) は、電子メールが承認されたサーバーから送信されたかどうかをチェックすることにより、送信者の信頼性を検証するプロトコルです。

送信メール サーバーの IP アドレスと、DNS レコード内に含まれる承認された送信 IP アドレスの事前に設定されたリストとを相互参照することで、送信者の身元を検証することで、電子メール送信者の正当性を保証します。

DNS レコードは基本的に、ドメイン名をそれぞれの IP アドレスにマップするディレクトリとして機能し、そのドメインに向けられたリクエストの処理に関する指示を含めることができます。

SPF は、ドメインの DNS レコードにリストされている許可された送信 IP アドレスに対して送信者の ID の信頼性を検証することで、電子メールがブラックリストに登録されたりスパムとしてマークされる可能性を減らし、電子メールのなりすましを防止し、配信性を強化します。

電子メール認証用の SPF レコードの作成に必要な手順は次のとおりです。

1. 情報の収集: ドメインに代わって電子メールを送信する権限のあるすべてのサーバーの IP アドレスを収集します。 これには、独自のメール サーバー、サードパーティの電子メール サービス プロバイダー、および電子メールの送信に使用されるその他のサーバーが含まれます。

2. 送信ドメインの特定: 現在アクティブでない場合でも、電子メールの送信に使用されるすべてのドメインのリストを作成します。 これにより、ドメインのなりすましの試みが防止されます。

3. SPF レコードの作成構文:

- バージョンタグから始めます:

v=spf1 - 承認された IP アドレスを追加します: 例:

ip4:192.0.2.0 - サードパーティの送信者を含める:

include:thirdparty.com - SPF ポリシーを指定します:

-all(ハード フェイル) または~all(ソフト フェイル)。

- バージョンタグから始めます:

上記の手順を実行すると、SPF レコードは次の例のようになります。

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

注: SPF レコードは 255 文字未満にする必要があり、 includeステートメントは 10 個以下に制限する必要があります。

4. SPF レコードを DNS に公開する: ドメイン レジストラーまたはホスティング プロバイダーが提供する DNS 管理コンソールにアクセスし、ドメインのホスト名と SPF レコード構文を含む新しい TXT レコードを追加し、変更を保存します。

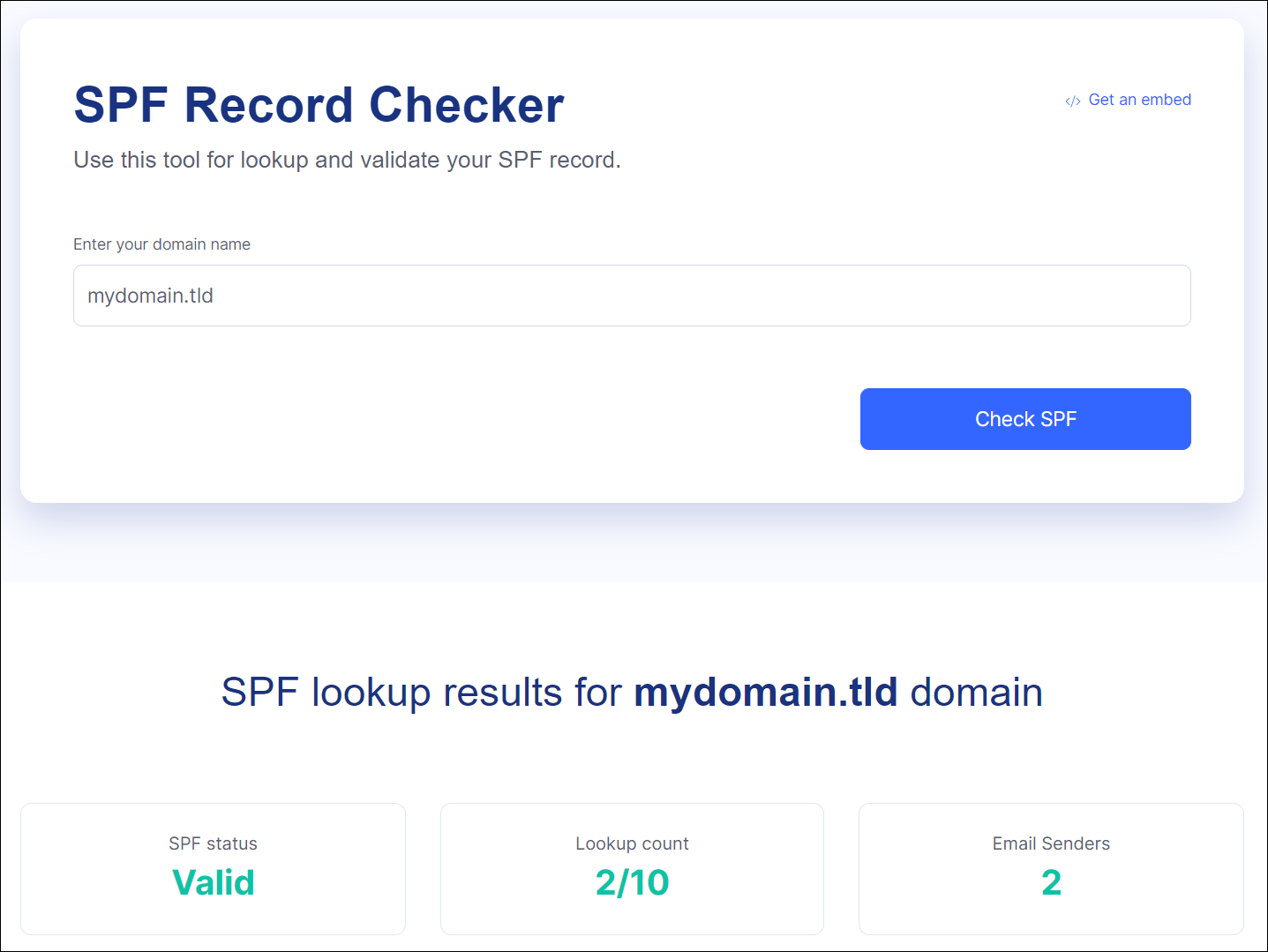

5. SPF レコードのテスト: SPF チェック ツール (EasyDMARC の SPF レコード チェッカーなど) を使用して、SPF レコードが存在するかどうかをチェックし、すべての正当な送信 IP アドレスがリストされ、正しくフォーマットされていることを確認します。

DKIM

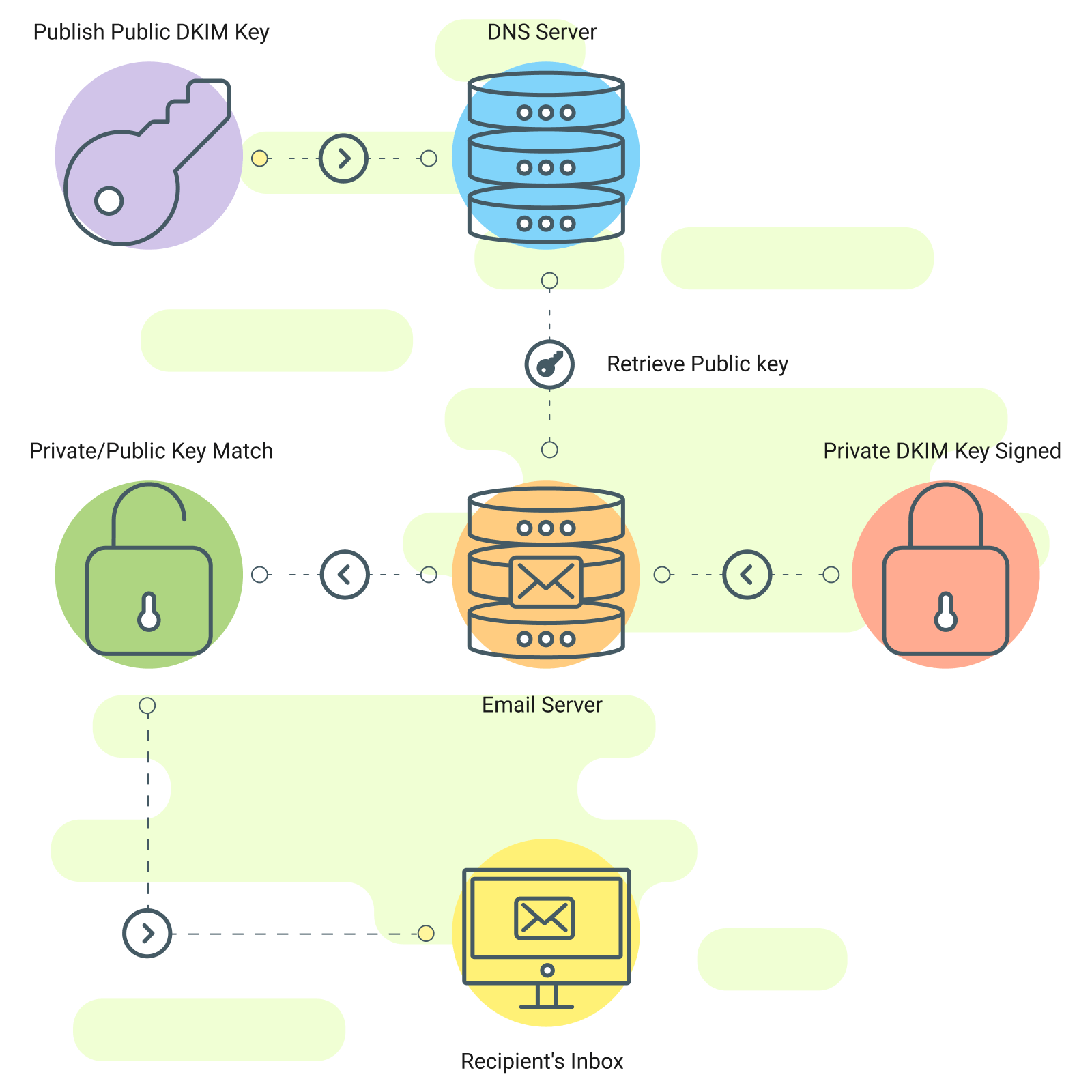

DKIM (DomainKeys Identified Mail) は、送信メールにデジタル署名を追加するメール認証方法です。

この署名は受信者のメール サーバーによって検証され、電子メールの整合性と信頼性が保証されます。 DKIM は、電子メールがスパムまたはフィッシングとしてフラグ付けされる可能性を減らすことで、電子メールの改ざんを防止し、電子メールの配信可能性を強化します。

DKIM は電子メールのデジタル署名のようなもので、送信者 (あなた) が電子メールを実際に送信したこと、およびその間の誰によっても変更されていないことを証明する方法です。

DKIM 署名ヘッダーには通常、 tag=value のペアで表されるいくつかの要素が含まれます。

以下は、DKIM を介した電子メール認証に必要な重要なコンポーネントを示す例です。

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

各要素の説明:

-

v=1: 使用されている DKIM 仕様のバージョン。 -

a=rsa-sha256: 署名の生成に使用される暗号化アルゴリズム。 -

c=relaxed/relaxed: 電子メールのヘッダーと本文に使用される正規化メソッド。 -

d=example.com: DKIM キー ペアを所有するドメイン。 -

s=dkim1: 署名に使用される特定のキーを示す DKIM セレクター。 -

h=From:To:Subject:Date: 署名に含まれるヘッダー フィールドのリスト。 -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: メール本文のハッシュ。 -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: セレクターに関連付けられた秘密キーを使用して生成された実際のデジタル署名。

DKIM レコードの作成に必要な手順は次のとおりです。

1. DKIM キーの生成: 電子メール サービス プロバイダーまたはサードパーティ サービスが提供する DKIM キー生成ツールを使用します (以下のリストを参照)。 これにより、公開鍵と秘密鍵のペアが生成されます。

2. 公開キーを DNS に公開します。

- ドメイン レジストラーまたはホスティング プロバイダーが提供する DNS 管理コンソールにログインします。

- ドメインの DNS 設定に移動します。

- DKIM セレクターをサブドメイン名として、公開キーをレコード値として使用して、新しい TXT レコードを追加します。 セレクターは通常、電子メール サービス プロバイダーによって提供され、DKIM 構成に固有です。

DKIM レコードの例:

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. DKIM レコードの検証: DKIM レコードを追加した後、DNS ルックアップ ツールを使用してその正確性を検証し、TXT レコードに正しい DKIM セレクターと公開キーが含まれていることを確認します。

4. DKIM をテストする:ドメインからテスト電子メールを送信し、電子メール認証テスト ツールを使用して、DKIM 認証チェックに合格することを確認します。

DKIM キーの生成に使用できるツールをいくつか示します。

- DKIMCORE.org

- EasyDMARC による DKIM レコード ジェネレーター

- SocketLabs による DKIM ジェネレーター ウィザード

DMARC

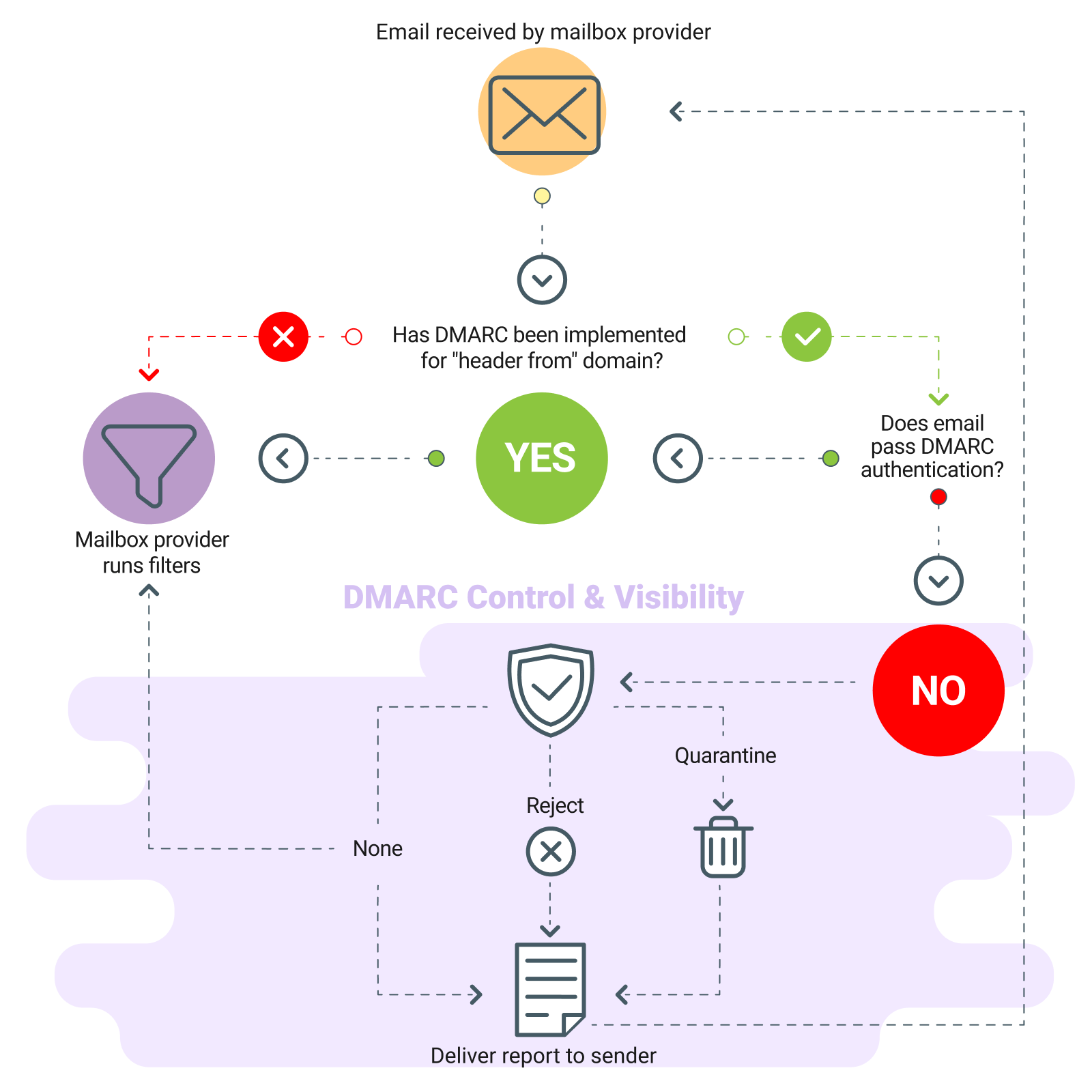

DMARC (Domain-based Message Authentication, Reporting, and Conformance) は、電子メール ドメインがフィッシング、スプーフィング、およびその他の悪意のある活動に使用されないように保護するプロトコルであり、SPF および DKIM に基づいて構築されており、追加の電子メール認証およびレポート機能を提供します。

DMARC は、送信したメールが本当にあなたからのものであることを確認するのに役立ちます。 誰かがあなたの電子メール アドレスを偽装しようとした場合、DMARC はそれらの偽のメッセージが他の人に届くのをブロックし、電子メールの評判を安全に保ちます。

DMARC:

- 送信者が電子メール認証ポリシーを監視および強制できるようにすることで、電子メールの到達性が向上します。

- ドメイン所有者は、SPF および DKIM チェックに失敗した電子メールの処理ポリシーを指定できるため、透明性とセキュリティが強化され、なりすましやフィッシングの試みが減少します。

- ドメイン所有者は、権限のない者が電子メールのなりすましにドメインを悪用したときにアラートを受け取ることができ、ブランドの評判を保護できます。

DMARC の基準に合格するには、電子メールのFromドメインに対して SPF と DKIM が適切に設定されている必要があります。 Fromドメインは、SPF または DKIM によって認証されたドメインと一致する必要があります。

DMARCの実装方法

1. DMARC ポリシーの定義: 強制する DMARC ポリシーを決定します。 DMARC は 3 つのポリシー オプションを提供します。

- なし: 監視モードのみ。電子メールが DMARC に失敗した場合、アクションは実行されません。

- 隔離: 疑わしい電子メールはスパム/ジャンク フォルダーに送信されます。

- 拒否: 疑わしいメールは完全に拒否されます。

2. DMARC レコードの生成: 選択したポリシーで DMARC TXT レコードを作成します。 次の構文を使用します。

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

-

example.comを実際のドメインに置き換えます。 -

v=DMARC1: DMARCのバージョンを示します。 -

p=none/quarantine/reject: ポリシーを定義します。 -

rua: 集計レポートを受信する電子メール アドレスを指定します。 -

ruf: フォレンジック レポートを受信する電子メール アドレスを指定します。

-

3. DMARC レコードを DNS に公開する: DNS プロバイダーのダッシュボードにログインします。

- ドメインの DNS 管理セクションに移動します。

-

host _dmarcと、生成した DMARC レコードの値を持つ新しい TXT レコードを追加します。

4. DMARC レコードの検証: DNS ルックアップ ツールを使用して、DMARC レコードが正しく公開され、伝播されていることを確認します。

5. レポートの監視: DMARC レコードで指定された電子メール アドレスに送信される集計レポートとフォレンジック レポートを定期的にチェックします。 これらのレポートは、電子メール認証の失敗に関する洞察を提供し、DMARC ポリシーを微調整するのに役立ちます。

ノート:

- 構成に誤りがあると電子メールの配信に悪影響を及ぼす可能性があるため、DMARC レコードを作成するときは十分に注意してください。 DMARC を使い始めるときは、Google の次のガイドラインに従うことをお勧めします。

- DMARC を有効にする前に、SPF と DKIM が少なくとも 48 時間電子メールを認証していることを確認してください。

DMARC レコードの作成、検証、検証に使用できる無料ツールをいくつか紹介します。

- dmarcian による DMARC ツール。

- EasyDMARC による DMARC レコードの検索とチェッカー

- DMARC ダイジェスト – DMARC レポート アドレスを設定する場合、受信トレイが理解できない電子メールでいっぱいになるため、個人用または会社用のアドレスを使用することはお勧めできません。 代わりに、DMARC レポート ツールにサインアップして、電子メールの送信に使用するすべてのツールが適切に認証されていることを確認することを検討してください。

電子メール検証の例

SPF、DKIM、および DMARC の意味を定義したところで、これらのプロトコルが実際に動作している例をいくつか見てみましょう。これにより、電子メールが目的の受信者に届く場合と届かない理由をよりよく理解できるようになります。

受信者にメールが届かない

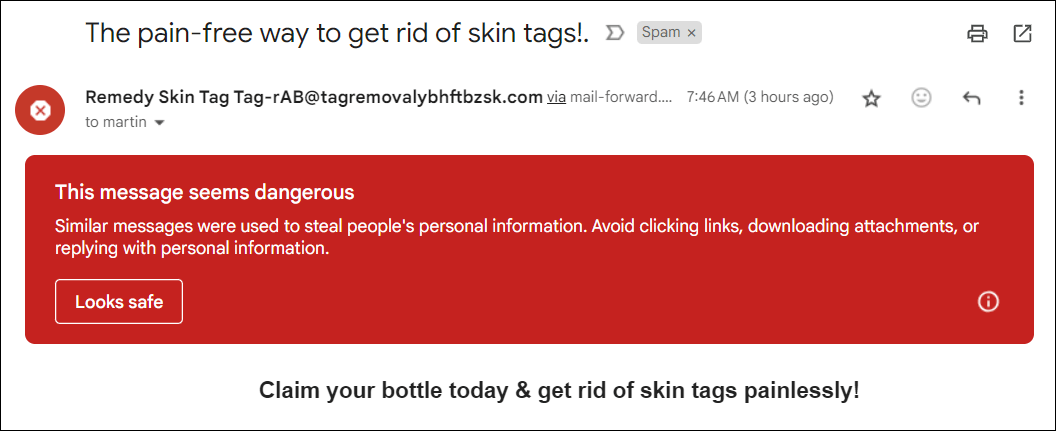

まずは、Gmail アドレスに送信された明らかなスパムメールを見てみましょう。 これは、Gmail やその他の電子メール プロバイダーが迷惑メールを自動的に除外する方法を理解するのに役立ちます。

これは、私の個人的な Gmail アドレスに送信されたメールですが、受信箱にも届きませんでした。 Gmail でフィルタリングされ、SPAM フォルダーに直接送信されました。

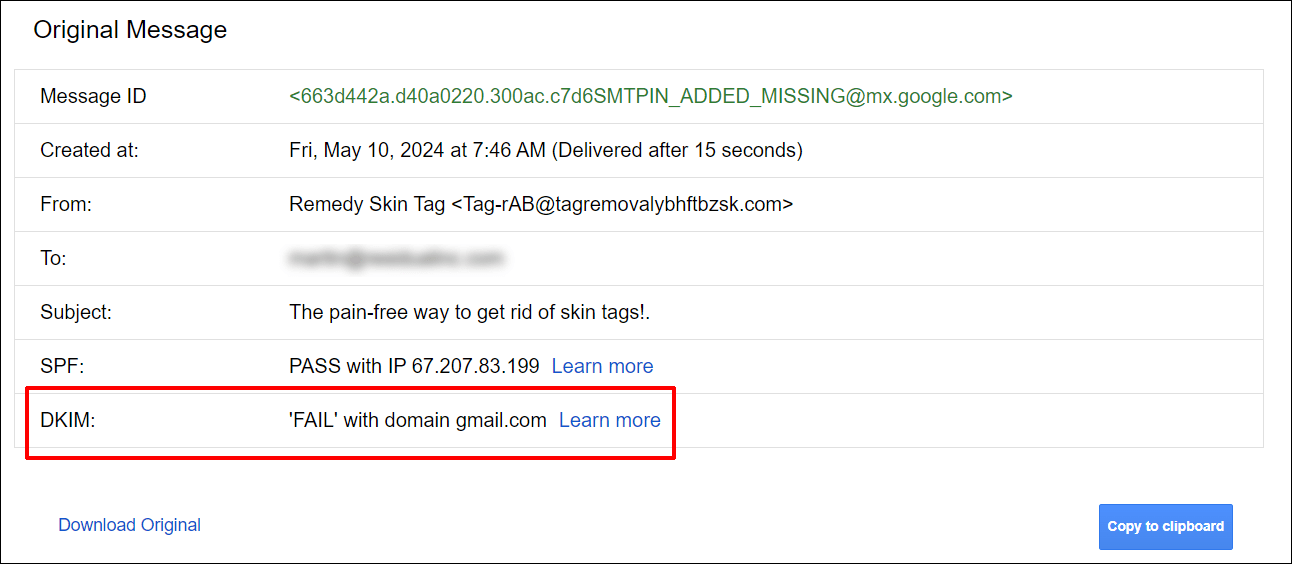

これが明らかなスパムメールであるという事実を無視して、メールのヘッダーを見て、Gmail の自動ツールがなぜスパムとして検出してフラグを立てたのかを見てみましょう。

無料の電子ブック

収益性の高い Web 開発ビジネスへの段階的なロードマップ。 より多くのクライアントを獲得することから、狂ったようにスケールすることまで。

無料の電子ブック

次の WP サイトを滞りなく計画、構築、立ち上げます。 私たちのチェックリストにより、プロセスが簡単かつ再現可能になります。

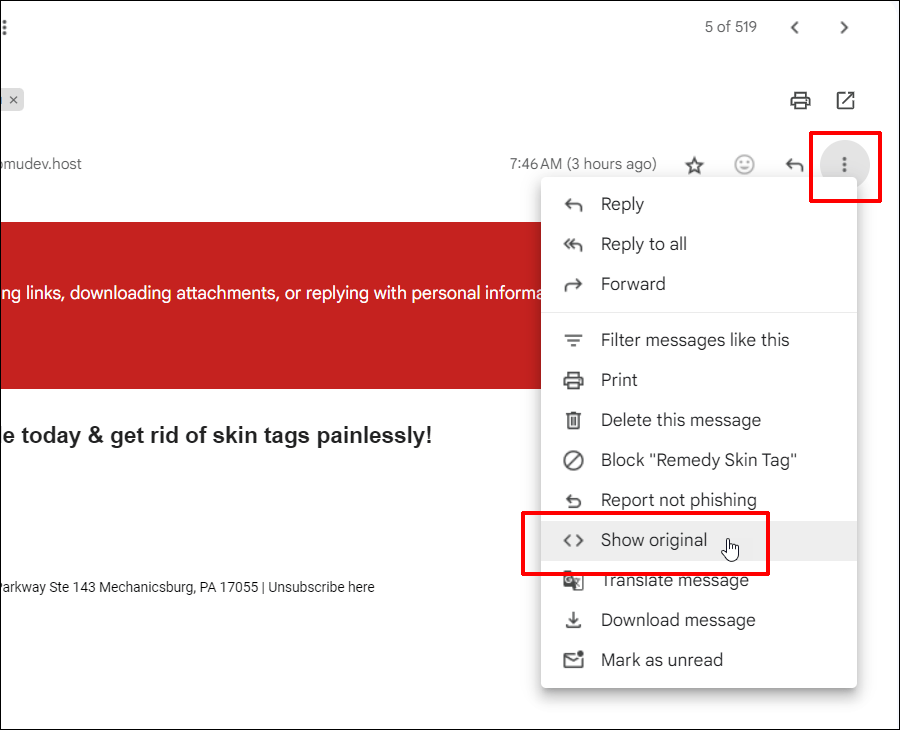

これを行うには、Gmail アカウントでメールを表示し (もちろん、メール内のリンクをクリックしないでください)、縦の省略記号アイコンをクリックして、メニュー オプションから[オリジナルを表示]を選択します。

ご覧のとおり、このメールは Gmail の DKIM ポリシー要件を満たしていませんでした。

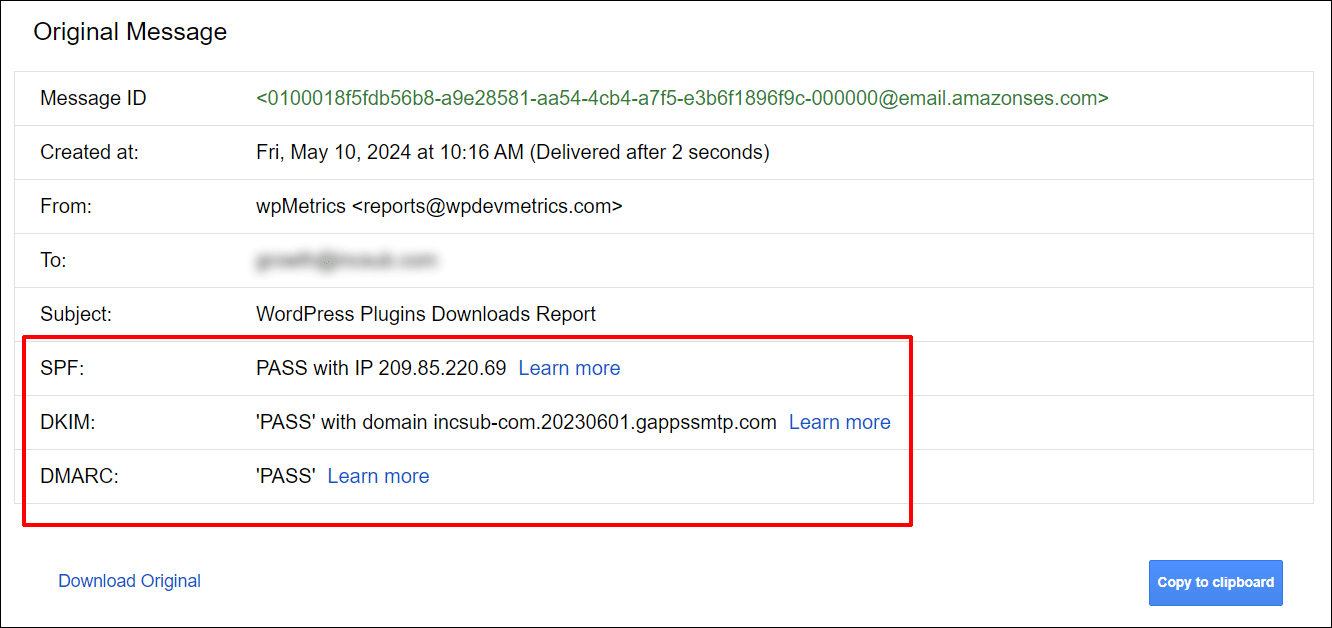

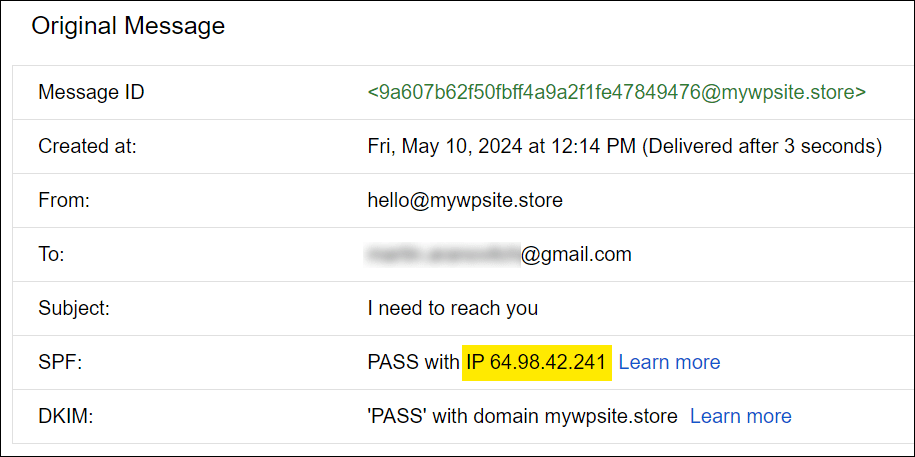

準拠した電子メール

比較のために、準拠した送信者から私のビジネス用 Gmail アドレスに送信されたメールのヘッダーを次に示します。 ご覧のとおり、この会社は安全なメール配信に関する Gmail の要件をすべて満たしています。

検証ツールの使用

前述したように、電子メール ドメイン (またはクライアントやサードパーティ サービスの電子メール ドメイン) が、電子メール送信者のガイドラインに準拠する必要なプロトコルを満たしているかどうかを確認したり、トラブルシューティングを行ったりするために使用できる優れたツールが多数あります。

SPF、DKIM、DMARCをチェックする

このセクションの例では、dmarcian.com の無料ツールを使用します。

dmarcian の無料ツール セクションに進み、ドメイン チェッカー ツールをクリックします…

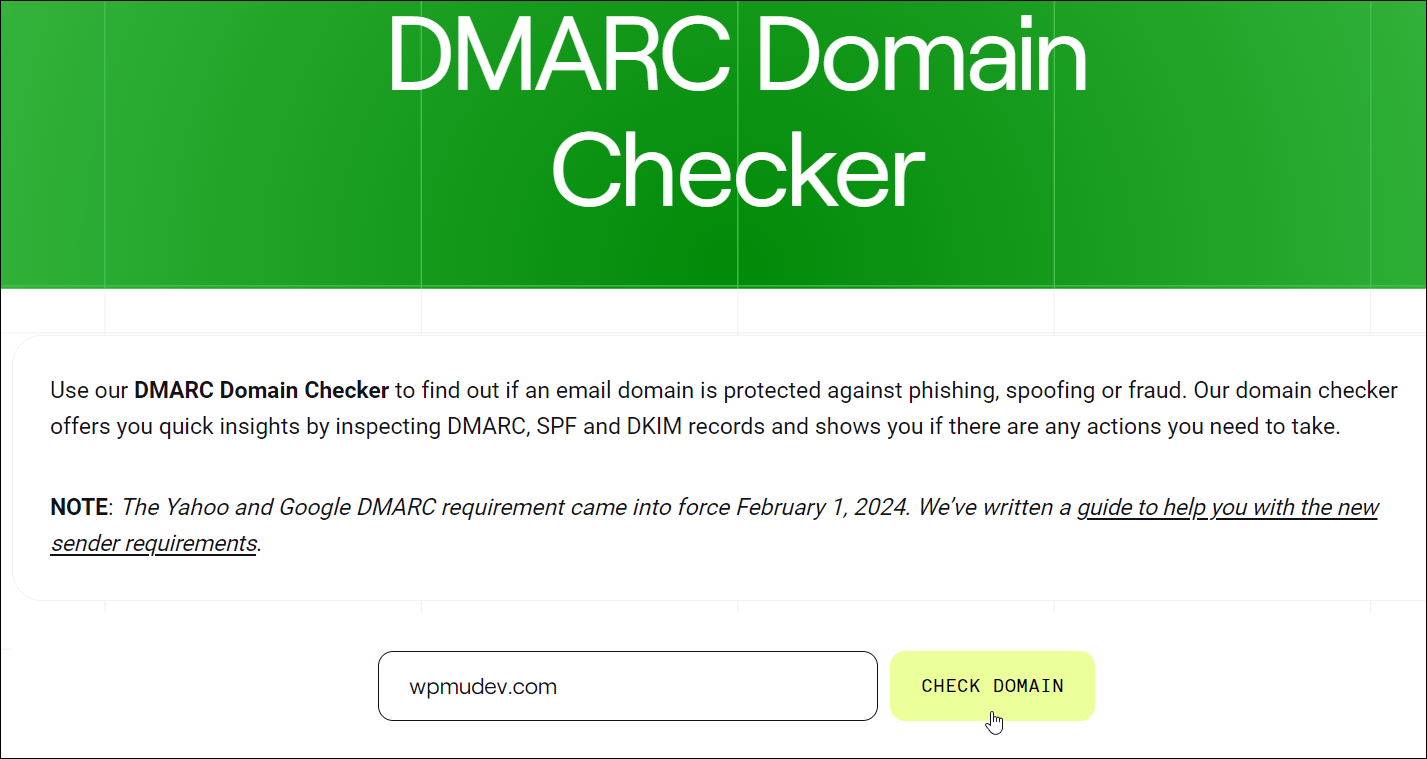

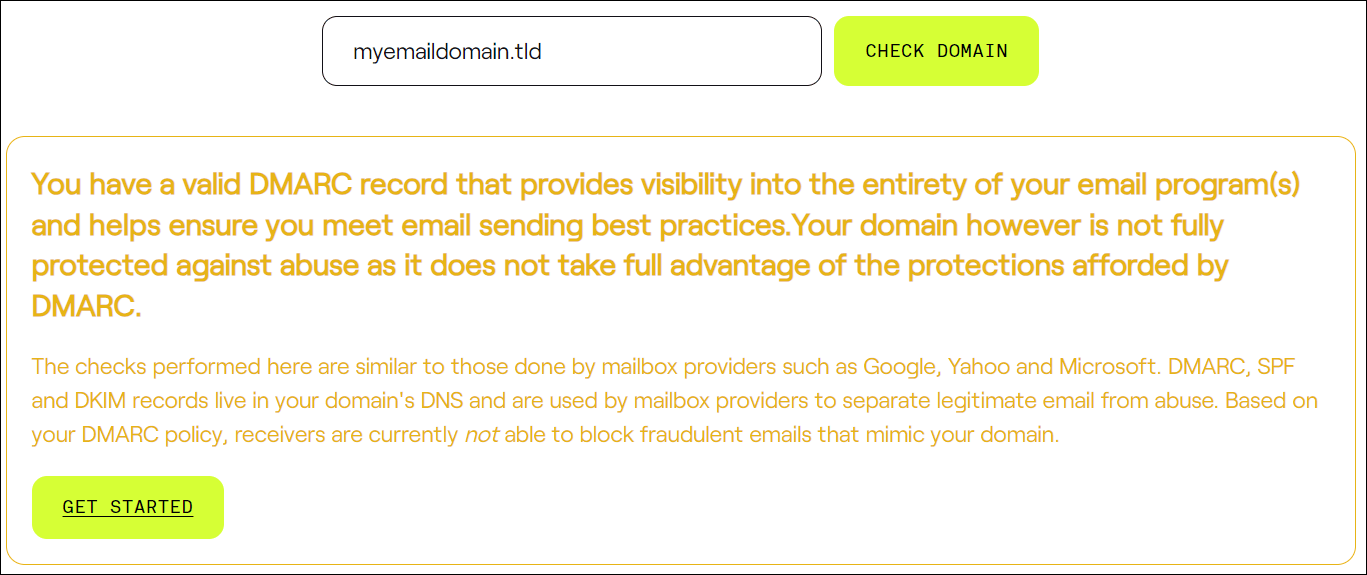

フィールドに電子メールのドメイン名を入力し (ドメインのみ、 address@は入力しません)、 [ドメインの確認]をクリックします。

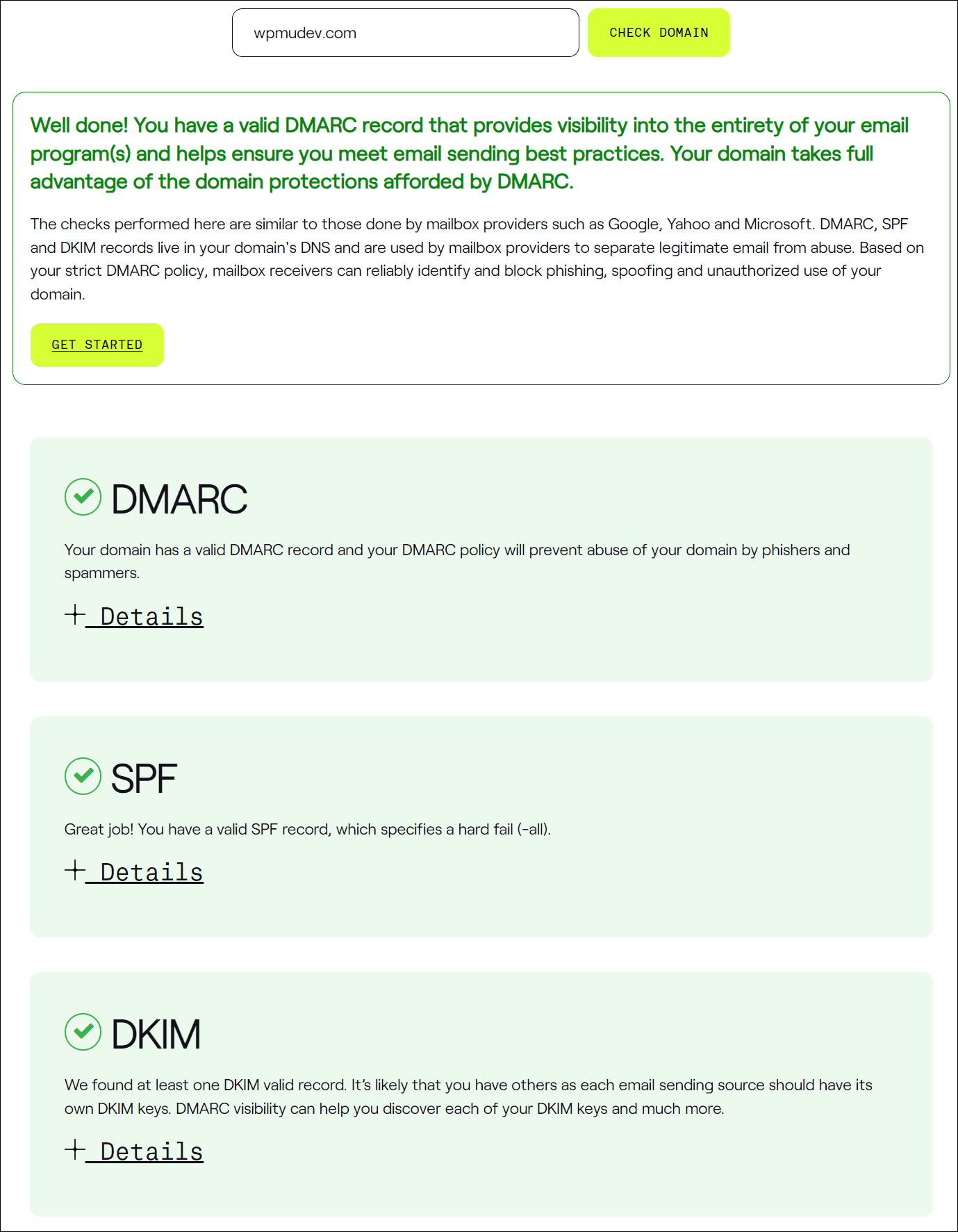

このツールは、Google、Yahoo、Microsoft などのメールボックス プロバイダーが行うチェックと同様のチェックを実行し、電子メール ドメインのレコードが SPF、DKIM、DMARC の要件を満たしているかどうかを示す結果を表示します。

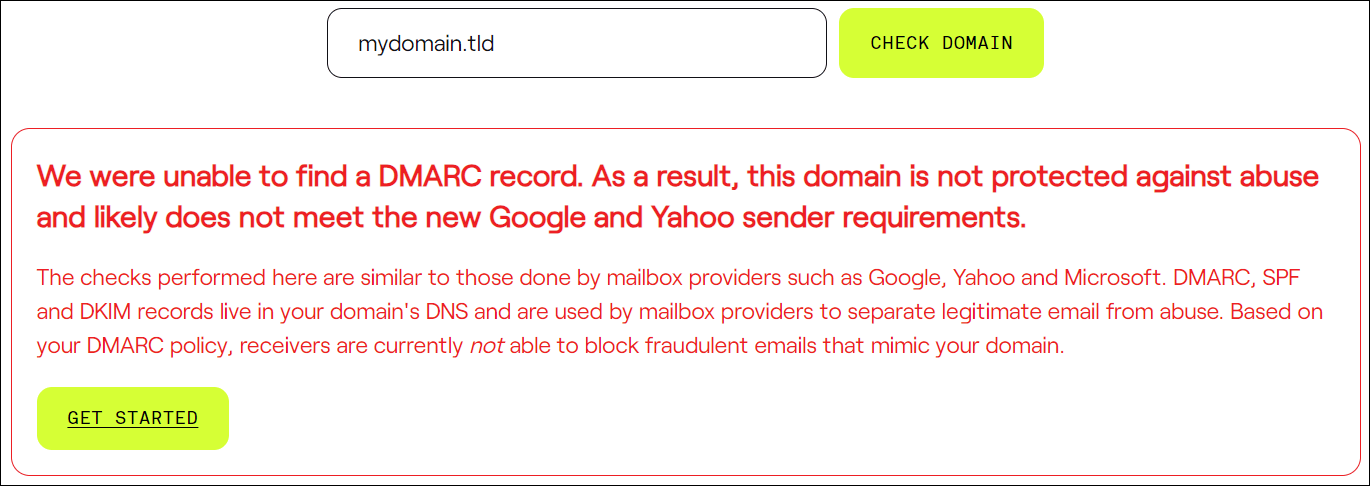

電子メール ドメインがチェックを満たさない場合は、以下に示すような結果が表示されます。

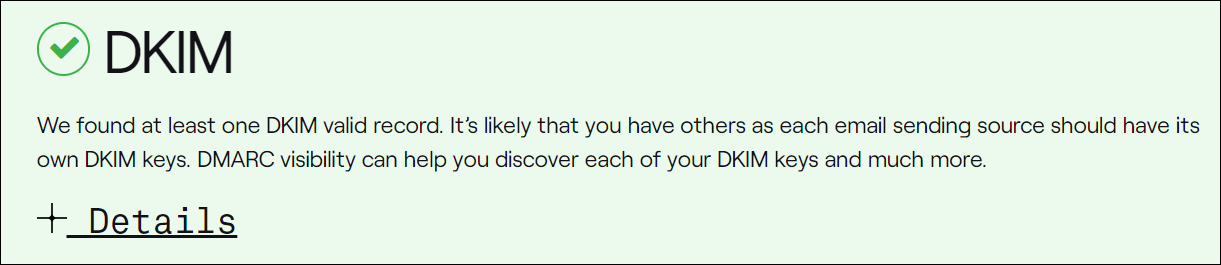

場合によっては、以下に示すようなメッセージが表示されることがあります。 以下のメッセージは、電子メールがチェックを満たしており、引き続き配信されることを示唆していますが、完全なコンプライアンスを確保するには、会社のサービスを使用することをお勧めします。

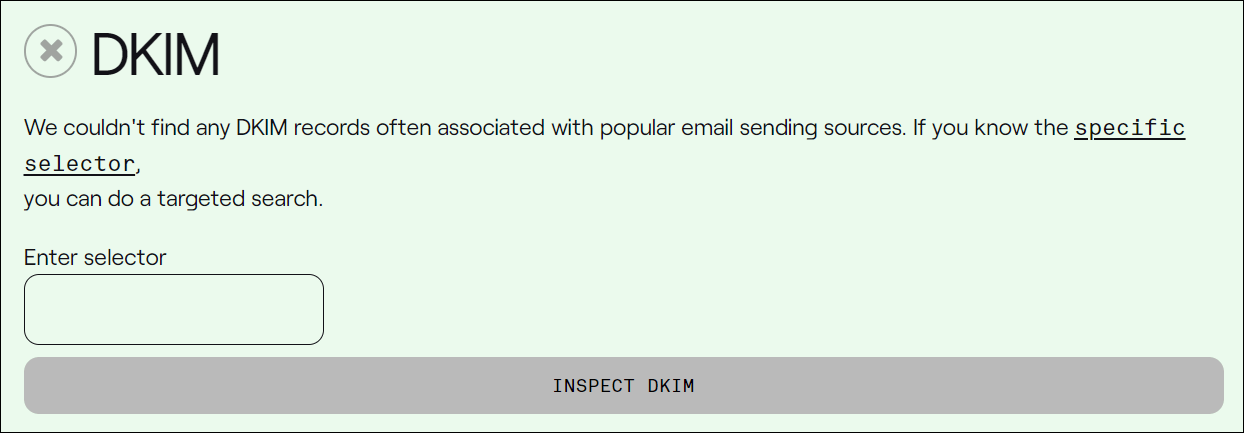

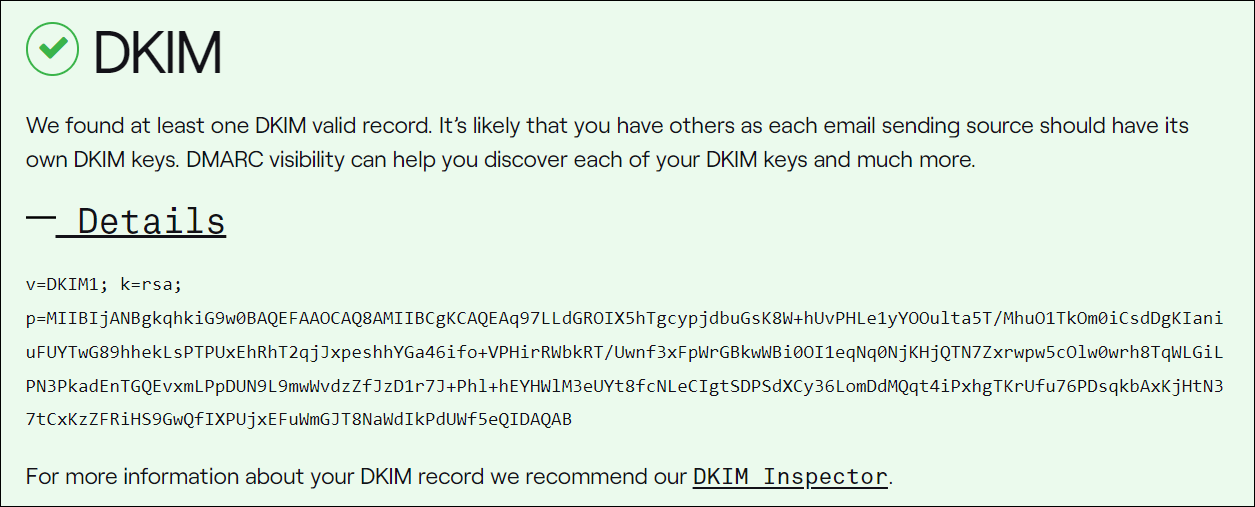

電子メール ドメインでテストを実行し、以下のスクリーンショットに示すような DKIM チェック結果が得られた場合に、覚えておくと便利なヒントがもう 1 つあります。

上記のチェックでは、セレクターが欠落しているため、ツールは電子メール ドメインの DKIM レコードを見つけることができませんでした。 通常、セレクターは、準拠した電子メールが送信されるときに DKIM レコードに含まれます。

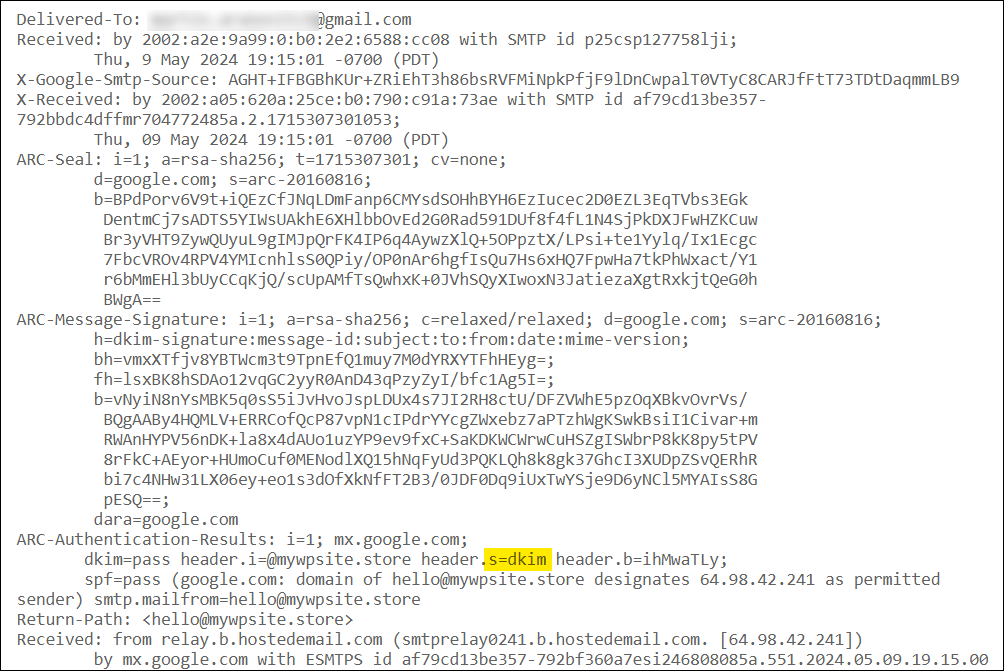

このチェックを完了するためのセレクターを見つけるには、次の手順を実行します。

- 電子メール アカウントを起動し、チェックしているドメインから送信された電子メールを見つけます。 この例では、Gmail を使用します。

- 垂直の省略記号アイコンをクリックし、メニュー オプションから[オリジナルを表示]を選択します。

- ごちゃ混ぜのコードに到達するまで、インターネット ヘッダー セクションを過ぎて下にスクロールします。

- DKIM 署名ヘッダーの

s=部分を探します。 これがあなたのセレクターです

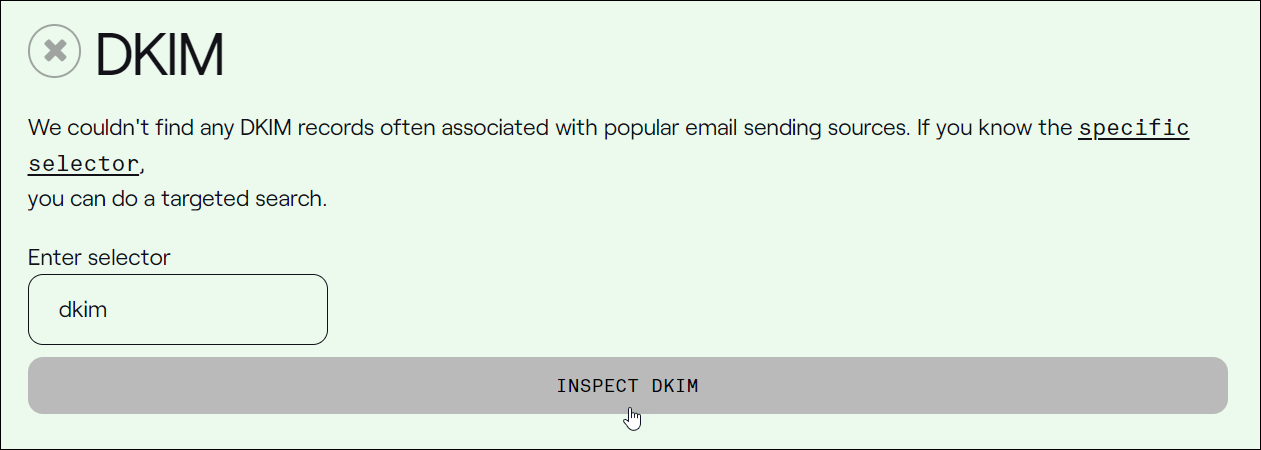

セレクター部分をコピーして DKIM チェック ツールに貼り付け、[Inspect DKIM] ボタンをクリックします。

これで問題は修正され、電子メールが DKIM チェックに合格するはずです。

「詳細」リンクをクリックして、結果の詳細を表示します。

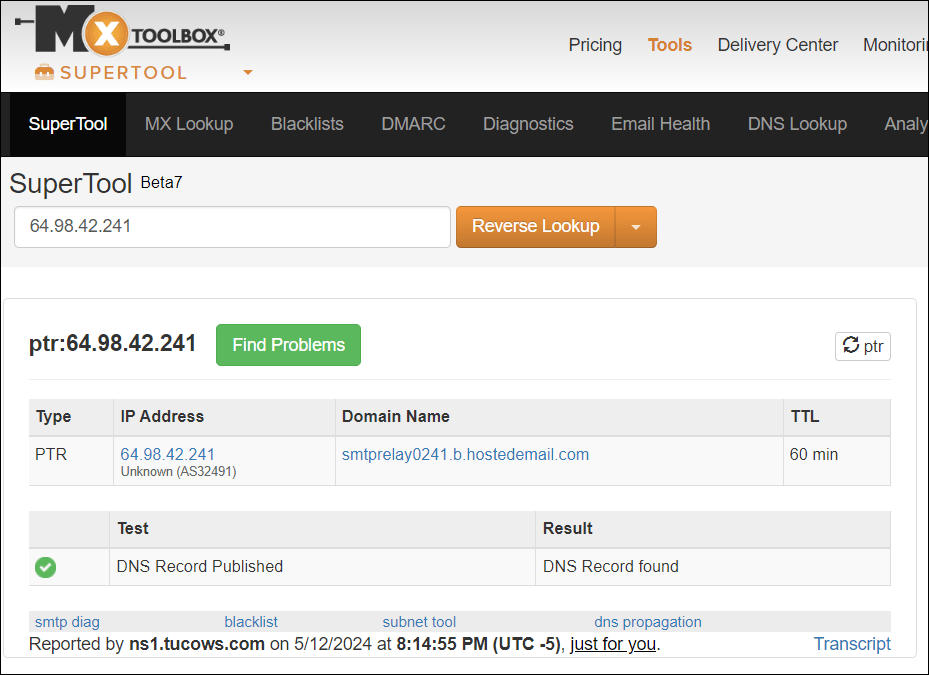

PTRを確認する

PTR と略される DNS ポインタ レコードは、IP アドレスを対応するドメイン名にリンクする役割を果たします。 ドメイン名を IP アドレスにマッピングする「A」レコードとは異なり、PTR レコードは、IP アドレスをドメイン名に関連付けることによって逆の機能を実行します。

送信側ドメインまたは IP に必要に応じて有効な正引きおよび逆引き DNS レコードがあることを確認するには、まず電子メール ヘッダーで送信側電子メール ドメインの IP アドレスを見つけてコピーします。

次に、それを MXToolbox.com などの逆引き DNS ルックアップ ツールに貼り付けて、PTR が有効かどうかを確認します。

上記のチェックにより正しい情報が得られますが、メールがスパムかどうかをテストすることもお勧めします。 これは、電子メールの最適な到達性を確保するのに役立ちます。

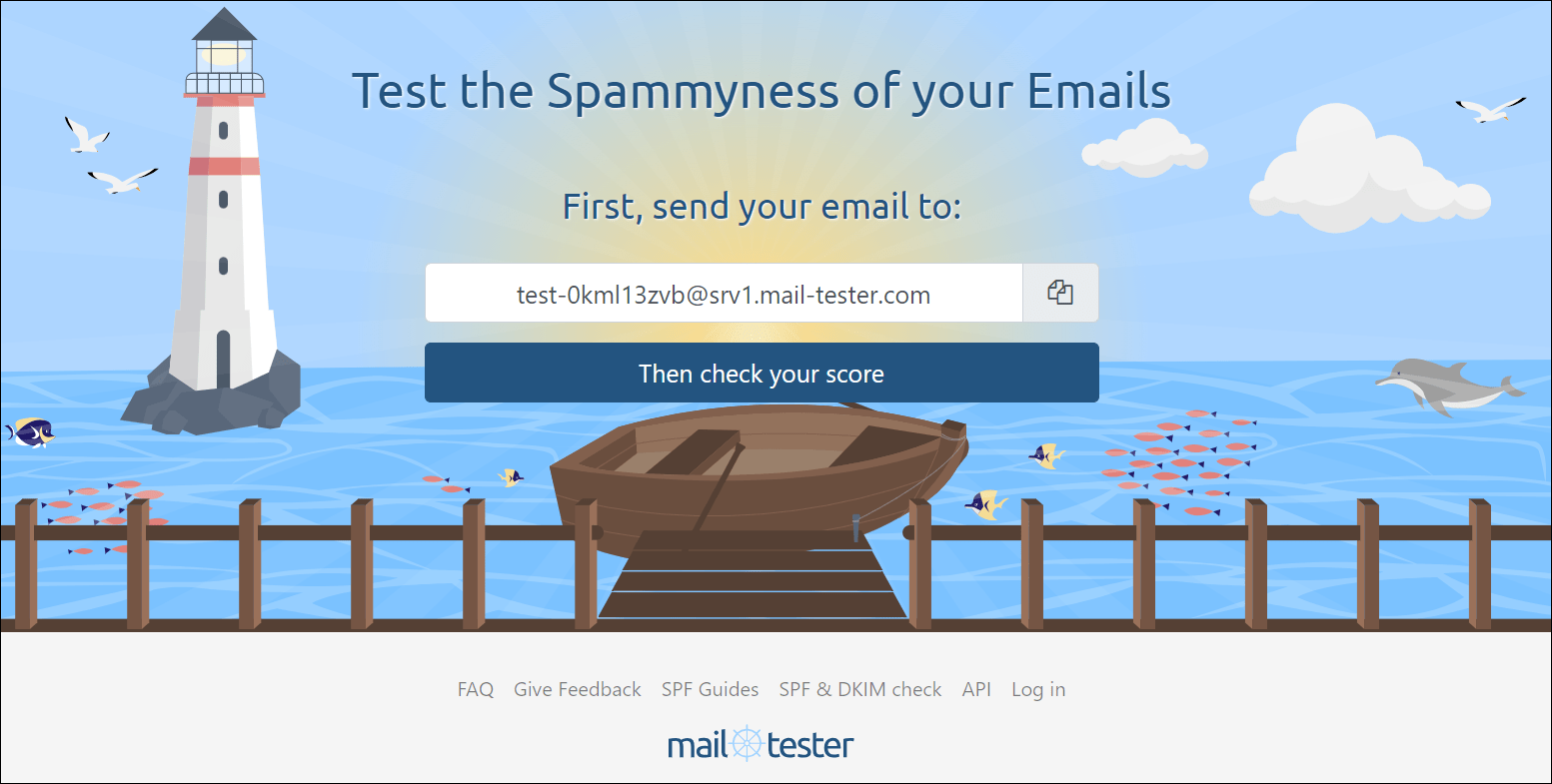

Mail Tester のようなサービスを使用することをお勧めします (SPF および DKIM チェック ツールもあります)。

このガイドで、SPF、DKIM、DMARC の意味と、ツールを使用して電子メール ドメインの有効性を確認し、潜在的な問題をトラブルシューティングする方法について基本的に理解できれば幸いです。

WPMU DEV の Web メールまたは電子メール ホスティング サービスを使用している (または使用する予定がある) 場合は、WPMU DEV の電子メール サービスを使用して電子メールの到達性を最適化する方法に関するガイドを確認してください。

電子メール送信のベストプラクティス

何らかの種類の一括メール送信を計画している場合、新しいガイドラインに準拠するために従うべき主要な電子メール送信方法の概要を以下に示します。

- 購読: オプトインしたユーザーにのみ電子メールを送信します。大量の電子メール送信者として資格がある場合は、Google のポストマスター ツールなどの無料ツールを使用してスパム マークを回避し、Gmail 配信エラー、スパム レポート、フィードバックに関するデータと診断に定期的にアクセスできます。ループなどを利用して、苦情率を 0.3% 未満に抑えることができます。

- サブスクリプション管理: ワンクリックでのサブスクリプション解除を有効にして、効率的なオプトアウトを実現します。 受信者が特定のメーリング リストを確認したり、購読を解除したりできるようにします。

- メッセージのフォーマット: RFC 5322 および HTML 標準に従って電子メールをフォーマットします。 コンテンツの隠蔽を避け、送信者情報を明確にします。

- 送信ガイドライン: SPF と DKIM を使用して電子メールを認証します。 一貫した送信 IP を維持し、メッセージを分類します。 電子メールの送信には TLS 接続を使用します。

- 送信行為を避ける: コンテンツ タイプを混合したり、他人になりすましたり、メール リストを購入したりしないでください。

- 送信量をゆっくり増やす: 徐々に量を増やし、配信メトリクスを監視します。

- 特別な考慮事項: 特にサードパーティプロバイダーのガイドラインに確実に準拠してください。

- アフィリエイト マーケティングとフィッシングの演習: アフィリエイトを定期的に監視し、テスト フィッシング メールの送信を避けます。

メール送信者のガイドラインの詳細については、Google ヘルプ: メール送信者のガイドラインを参照してください。

追加ポイント&お役立ち情報

電子メールの到達性について知っておくべきことをすべて網羅することは、この記事の範囲を超えています。 ただし、調査にかかる時間を節約できるよう、いくつかの追加の役立つ情報をここに含めたいと考えました。

一括メール送信

一括メール送信を計画する場合は、次のことに留意してください。

- なりすましメールは、一括送信者の制限である 5,000 件にカウントされます。 Yahoo によると、「なりすましメールは、当社が取り締まりの対象とするメールとしてカウントされます。 スプーフィングの問題がある場合は、関係なく DMARC 強制ポリシー (p=quarantine または p=reject) を実装する必要があります。」

- サブドメインも要件の対象となります。 DMARC 検証の対象となる組織レベルのドメインのサブドメインから送信された非準拠の電子メールは影響を受けます。

SPF (Sender Policy Framework) に関する誤解

電子メール認証における SPF の役割を理解することは重要ですが、このプロトコルには制限もあります。 SPF に関するよくある誤解をいくつか紹介します。

- SPF はドメインをスプーフィングから完全に保護します: SPF は、ユーザーに表示される送信者のアドレスを完全に保護するわけではありません。 ドメインの承認は検証されますが、送信者のアドレスは保護されません。 DMARC を使用して、表示されるドメイン名をスプーフィングから保護します。

- SPF を実装するだけで、すべてのスプーフィングやフィッシングの試みを防ぐことができます。SPF は重要な対策ですが、スプーフィングやフィッシングに対する完全なソリューションではありません。 包括的な保護には、他の電子メール認証方法 (DMARC など) が必要です。

- 電子メールに会社の SPF レコードを含めることで、適切な認証が保証されます。企業は、顧客に SPF レコードを含めるよう誤って指示することがあります。 ただし、これでは電子メールが効果的に認証されず、構成ミスが発生する可能性があります。

DKIM (DomainKeys Identified Mail) に関する誤解

SPF と同様に、メールの送信と配信において DKIM が果たす役割を理解することも重要ですが、注意すべき誤解がいくつかあります。

- 暗号化に関する誤解: 一般に信じられていることに反して、DKIM は電子メールを暗号化しません。 代わりに、「bh」タグと「b」タグの下のハッシュを通じてメッセージの整合性を検証することに重点を置き、個人情報の盗難や偽造に対する保護は部分的にしかありませんが、変更やリプレイ攻撃に対する保護を提供します。 DKIM 検証が成功すると、送信者の承認が示され、転送中のメッセージ コンテンツの整合性が保証されます。

- 偽造の誤謬: DKIM 署名の詳細は DNS レコードで公開されているため、偽造できるという誤解があります。 ただし、DKIM は、公開キーと秘密キーのペアを備えた公開キー基盤 (PKI) に依存します。 公開キーは DNS レコードでアクセスできますが、秘密キーは電子メール サービス プロバイダーのサーバーに安全に存在し、メッセージの信頼性が保証されます。 したがって、秘密キーは機密に保たれ、メッセージの署名にのみ使用されるため、DKIM 署名は偽造できません。

- スパム ソリューションの幻想: DKIM は送信者の認証とメッセージの整合性の検証には役立ちますが、スパムに対する決定的な解決策は提供しません。 これにより、スパマーが偽造または盗まれた電子メール アドレスを使用する可能性は減りますが、スパム送信者が活動を継続するためにドメインを購入し、DKIM レコードを設定することは妨げられません。 したがって、これにより、意図せずにスパムがある程度正当化されてしまう可能性があります。 ただし、本物のドメインを使用するとフィッシング攻撃を軽減し、正規の企業からのものと称する詐欺メールなどの悪意のある試みに対する電子メールのセキュリティを強化できます。

個人の Gmail アカウントへのメール送信に関する Google のガイドラインと一括メール送信の要件に関する最新情報については、Google のメール送信者ガイドラインに関するよくある質問をご覧ください。

メッセージはもう届いていますか?

高度な悪意のある攻撃者による電子メール スパムやフィッシングに対するますます複雑かつ継続的な戦いが激化する中、Google、Yahoo、Microsoft などの主要プロバイダーは、意図した宛先に電子メールが安全に配信されることを保証するために、すべてのユーザーに対して厳格な電子メール送信要件を適用し始めています。受信者。

この記事が、受信者の受信箱に届く電子メールを送信するためのすべてのガイドラインと要件を理解し、遵守するために必要な情報をすべて提供できたことを願っています。

WPMU DEV の電子メール サービスを使用して電子メールの到達性を最適化する方法に関するガイドを参照して、ビジネスがこれらの新しい電子メール送信ルールに簡単に準拠する方法を学びましょう。