VPS-Sicherheit – Best Practices und Ratschläge

Veröffentlicht: 2024-08-02Ein Virtual Private Server (VPS) stellt eine virtualisierte Computerumgebung bereit und bietet die Leistung und Kontrolle eines dedizierten Servers zu einem Bruchteil der Kosten. VPS-Hosting ist eine beliebte Wahl für Unternehmen und Entwickler, die mehr Flexibilität und Ressourcen benötigen, als Shared Hosting bieten kann. Mit dieser erhöhten Leistung geht jedoch auch die entscheidende Verantwortung einher, den Server vor potenziellen Bedrohungen zu schützen.

Die Absicherung eines VPS ist von entscheidender Bedeutung, da er häufig zum Ziel von Cyberkriminellen wird, die Schwachstellen für Datendiebstahl, Malware-Verbreitung oder Server-Hijacking ausnutzen wollen. Zu den häufigsten Sicherheitsbedrohungen zählen Brute-Force-Angriffe, Malware-Infektionen, unbefugter Zugriff und Denial-of-Service-Angriffe (DoS). Diese Bedrohungen können zu Datenschutzverletzungen, Dienstunterbrechungen und erheblichen finanziellen Verlusten führen.

Zum Schutz Ihres VPS ist es unerlässlich, robuste Sicherheitsmaßnahmen zu verstehen und umzusetzen. Dieser Leitfaden bietet praktische Ratschläge zur Minimierung der Angriffsfläche, zur Konfiguration starker Authentifizierungsmechanismen, zur Verwaltung von Firewalls und mehr. Durch die Befolgung dieser Best Practices können Sie die Sicherheit Ihres VPS erheblich verbessern und Ihre Daten und Anwendungen vor böswilligen Aktivitäten schützen.

Best Practices zur Sicherung Ihres VPS

Um Ihren VPS zu sichern, müssen Sie eine Reihe bewährter Methoden implementieren, um Ihren Server vor potenziellen Bedrohungen zu schützen. Hier sind einige wichtige Schritte, um sicherzustellen, dass Ihr VPS sicher bleibt:

Regelmäßige Updates und Patch-Management

- Bedeutung von Updates : Die Aktualisierung Ihrer Software ist eine der einfachsten und zugleich effektivsten Möglichkeiten, Ihren VPS zu sichern. Updates enthalten häufig Patches für Sicherheitslücken, die Angreifer ausnutzen könnten.

- Automatisierte vs. manuelle Updates : Erwägen Sie die Aktivierung automatisierter Updates für kritische Sicherheitspatches. Für andere Updates kann ein manueller Ansatz bevorzugt werden, um Kompatibilität und Stabilität sicherzustellen.

Starke Authentifizierungsmechanismen

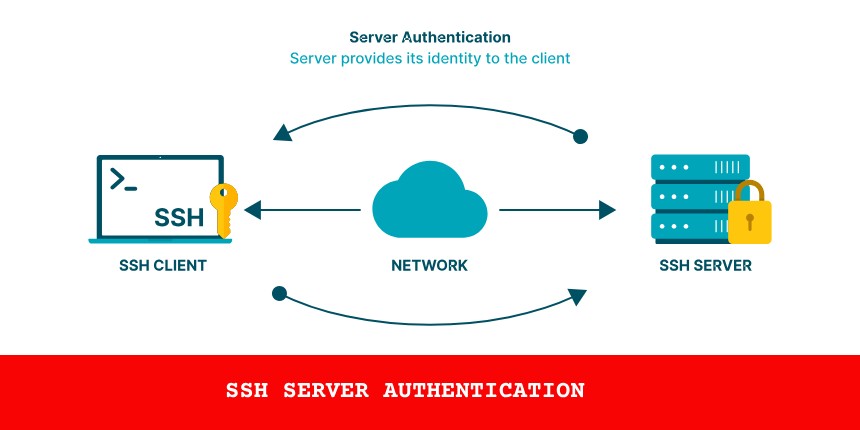

- SSH-Schlüssel : Verwenden Sie SSH-Schlüssel anstelle von Passwörtern für den Zugriff auf Ihren VPS. SSH-Schlüssel bieten ein höheres Maß an Sicherheit, da sie nicht anfällig für Brute-Force-Angriffe sind.

- Zwei-Faktor-Authentifizierung (2FA) : Implementieren Sie 2FA, um eine zusätzliche Sicherheitsebene hinzuzufügen. Selbst wenn Ihr Passwort kompromittiert ist, kann 2FA den unbefugten Zugriff verhindern.

Firewall-Konfiguration

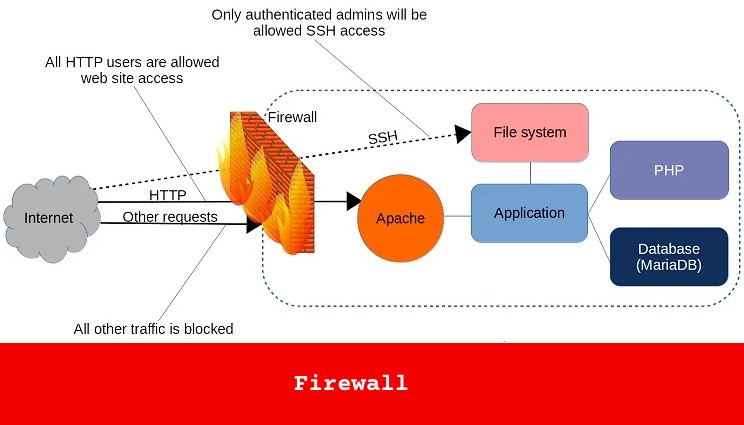

- Einrichten einer Firewall : Eine Firewall ist Ihre erste Verteidigungslinie gegen unbefugten Zugriff. Konfigurieren Sie Ihre Firewall so, dass nur der erforderliche Datenverkehr von und zu Ihrem VPS zugelassen wird. (Sie können Linux iptables oder ufw – Uncomplicated Firewall verwenden)

- Allgemeine Firewall-Regeln : Implementieren Sie Regeln, um standardmäßig den gesamten eingehenden Datenverkehr zu blockieren und nur bestimmte Ports und IP-Adressen zuzulassen, die für Ihre Anwendungen benötigt werden.

Intrusion Detection Systeme (IDS)

- Arten von IDS : Netzwerkbasierte IDS überwachen den Netzwerkverkehr auf verdächtige Aktivitäten, während hostbasierte IDS sich auf die Überwachung des Systems selbst konzentrieren.

- Implementierung und Überwachung : Stellen Sie ein IDS bereit, um Ihr VPS kontinuierlich auf Anzeichen eines Einbruchs zu überwachen. Überprüfen Sie regelmäßig IDS-Warnungen und -Protokolle, um umgehend auf potenzielle Bedrohungen reagieren zu können.

Datenschutz- und Backup-Strategien

Der Schutz Ihrer Daten und die Sicherstellung, dass Sie sich nach einem Vorfall erholen können, sind wichtige Aspekte der VPS-Sicherheit. Hier sind einige Strategien zum Schutz Ihrer Daten:

Verschlüsselung

- Bedeutung der Verschlüsselung : Die Verschlüsselung von Daten sowohl im Ruhezustand als auch während der Übertragung ist unerlässlich, um sensible Informationen vor unbefugtem Zugriff zu schützen. Durch die Verschlüsselung wird sichergestellt, dass Daten unlesbar bleiben, selbst wenn sie ohne Genehmigung abgefangen oder abgerufen werden.

- Werkzeuge und Methoden :

- Daten im Ruhezustand : Verwenden Sie Tools zur Festplattenverschlüsselung wie LUKS (Linux Unified Key Setup), um das gesamte Speichergerät zu verschlüsseln. Erwägen Sie für Datenbanken die Verwendung integrierter Verschlüsselungsfunktionen, die vom Datenbankverwaltungssystem bereitgestellt werden.

- Daten während der Übertragung : Implementieren Sie SSL/TLS-Zertifikate, um über Netzwerke übertragene Daten zu verschlüsseln. Tools wie Let's Encrypt bieten kostenlose SSL/TLS-Zertifikate zur Sicherung des Webverkehrs.

Regelmäßige Backups

- Backups planen : Erstellen Sie einen regelmäßigen Backup-Zeitplan, um sicherzustellen, dass alle kritischen Daten regelmäßig gesichert werden. Abhängig von der Art Ihrer Daten können Sie zwischen täglichen, wöchentlichen oder sogar Echtzeit-Backups wählen.

- Backup-Strategien :

- Vollständige Backups : Führen Sie regelmäßig vollständige Backups Ihres gesamten Systems durch, die alle Daten und Konfigurationen erfassen.

- Inkrementelle Sicherungen : Verwenden Sie inkrementelle Sicherungen, um nur die seit der letzten Sicherung vorgenommenen Änderungen zu speichern. Dieser Ansatz reduziert den Speicherbedarf und beschleunigt den Backup-Prozess.

- Differenzielle Sicherungen : Ähnlich wie inkrementelle Sicherungen speichern differenzielle Sicherungen die seit der letzten vollständigen Sicherung vorgenommenen Änderungen und sorgen so für ein Gleichgewicht zwischen Geschwindigkeit und Komplexität der Datenwiederherstellung.

- Sicheres Speichern von Backups : Speichern Sie Backups an einem sicheren, externen Ort, um sich vor Datenverlust aufgrund von physischer Beschädigung, Diebstahl oder anderen lokalen Vorfällen zu schützen. Erwägen Sie die Nutzung cloudbasierter Backup-Dienste für Redundanz und einfachen Zugriff.

Überwachung und Protokollierung

Effektive Überwachung und Protokollierung sind entscheidend, um Sicherheitsvorfälle rechtzeitig zu erkennen und darauf zu reagieren.

Systemüberwachungstools

- Beispiele für Überwachungstools : Verwenden Sie Tools wie Nagios, Zabbix oder Prometheus, um die Leistung und Sicherheit Ihres VPS zu überwachen. Diese Tools können verschiedene Metriken verfolgen, wie z. B. CPU-Auslastung, Speicherauslastung und Netzwerkverkehr.

- Benachrichtigungen einrichten : Konfigurieren Sie Benachrichtigungen, um Sie über ungewöhnliche oder verdächtige Aktivitäten zu informieren. Dazu können Anmeldeversuche von unbekannten IP-Adressen, plötzliche Spitzen in der Ressourcennutzung oder unbefugte Änderungen an Systemdateien gehören.

Protokollverwaltung

- Bedeutung der Pflege von Protokollen : Protokolle liefern eine Aufzeichnung der Systemaktivität, die für die Diagnose von Problemen und die Untersuchung von Sicherheitsvorfällen von unschätzbarem Wert sein kann. Stellen Sie sicher, dass die Protokollierung für alle kritischen Dienste und Anwendungen aktiviert ist.

- Tools für die Protokollverwaltung : Verwenden Sie Tools wie den ELK Stack (Elasticsearch, Logstash, Kibana), um Protokolle zu sammeln, zu analysieren und zu visualisieren. Überprüfen Sie die Protokolle regelmäßig, um etwaige Anomalien oder Anzeichen einer Kompromittierung zu erkennen.

- Protokollaufbewahrungsrichtlinien : Implementieren Sie Protokollaufbewahrungsrichtlinien, um Protokolle für einen angemessenen Zeitraum aufzubewahren und dabei den Bedarf an historischen Daten mit Speicherbeschränkungen in Einklang zu bringen. Stellen Sie sicher, dass Protokolle sicher gespeichert und vor unbefugtem Zugriff geschützt werden.

Durch die Befolgung dieser Datenschutz- und Backup-Strategien können Sie die Widerstandsfähigkeit Ihres VPS verbessern und sicherstellen, dass Ihre Daten im Falle einer Sicherheitsverletzung oder anderer Vorfälle sicher und wiederherstellbar bleiben.

Benutzerverwaltung und Zugriffskontrolle

Eine ordnungsgemäße Benutzerverwaltung und Zugriffskontrolle sind wichtige Komponenten der VPS-Sicherheit. Wenn Sie sicherstellen, dass nur autorisierte Benutzer Zugriff haben und dass ihre Berechtigungen korrekt verwaltet werden, kann das Risiko von unbefugtem Zugriff und Datenschutzverletzungen erheblich verringert werden.

Prinzip der geringsten Privilegien

- Minimale Berechtigungen : Weisen Sie Benutzern die Mindestzugriffsebene zu, die zum Ausführen ihrer Aufgaben erforderlich ist. Dies reduziert den potenziellen Schaden durch kompromittierte Konten.

- Regelmäßige Berechtigungsüberprüfungen : Überprüfen Sie regelmäßig die Benutzerberechtigungen, um sicherzustellen, dass sie weiterhin angemessen sind. Entfernen oder aktualisieren Sie Berechtigungen für Benutzer, die sie nicht mehr benötigen.

Richtlinien für sicheren Zugriff

- Richtlinien für sichere Passwörter : Setzen Sie Richtlinien für sichere Passwörter durch, die komplexe und eindeutige Passwörter erfordern. Fördern oder fordern Sie den Einsatz von Passwort-Managern, um Benutzern bei der sicheren Verwaltung ihrer Passwörter zu helfen.

- Richtlinien zur Kontosperrung : Implementieren Sie Richtlinien zur Kontosperrung, um Brute-Force-Angriffe zu verhindern. Sperren Sie nach einer bestimmten Anzahl fehlgeschlagener Anmeldeversuche das Konto und benachrichtigen Sie den Benutzer oder einen Administrator.

- Sitzungs-Timeouts : Konfigurieren Sie Sitzungs-Timeouts, um Benutzer nach einem Zeitraum der Inaktivität abzumelden. Dies trägt dazu bei, unbefugten Zugriff durch unbeaufsichtigte Sitzungen zu verhindern.

Multi-Faktor-Authentifizierung (MFA)

- Implementieren Sie MFA : Fügen Sie eine zusätzliche Sicherheitsebene hinzu, indem Sie von Benutzern verlangen, dass sie zwei oder mehr Verifizierungsfaktoren angeben, um auf ihre Konten zuzugreifen. Dies kann etwas sein, was sie wissen (Passwort), etwas, das sie haben (Sicherheitstoken) oder etwas, das sie sind (biometrische Verifizierung).

- MFA-Tools : Verwenden Sie MFA-Tools und -Dienste wie Google Authenticator, Authy oder Hardware-Tokens wie YubiKey.

Zugriffskontrolllisten (ACLs)

- Granulare Zugriffskontrolle : Verwenden Sie ACLs, um zu definieren, welche Benutzer oder Systemprozesse auf bestimmte Ressourcen zugreifen können. Dies ermöglicht eine fein abgestimmte Kontrolle über Benutzerberechtigungen.

- Datei- und Verzeichnisberechtigungen : Konfigurieren Sie Datei- und Verzeichnisberechtigungen sorgfältig, um sicherzustellen, dass vertrauliche Daten nur autorisierten Benutzern zugänglich sind. Verwenden Sie Tools wie

chmod,chownundsetfacl, um diese Berechtigungen zu verwalten.

Benutzerkontenverwaltung

- Erstellen Sie separate Benutzerkonten : Vermeiden Sie die Verwendung des Root-Kontos für tägliche Vorgänge. Erstellen Sie separate Benutzerkonten mit entsprechenden Berechtigungen für verschiedene Aufgaben.

- Nicht verwendete Konten deaktivieren : Überprüfen Sie Benutzerkonten regelmäßig und deaktivieren oder entfernen Sie Konten, die nicht mehr benötigt werden. Dies verringert die Anzahl potenzieller Einfallstore für Angreifer.

- Verwendung von Sudo : Konfigurieren Sie sudo so, dass Benutzer Verwaltungsaufgaben ausführen können, ohne vollständigen Root-Zugriff zu benötigen. Dies kann über die Datei

/etc/sudoersverwaltet werden.

Sicherer Fernzugriff

- VPN für Fernzugriff : Benutzer müssen eine Verbindung über ein virtuelles privates Netzwerk (VPN) herstellen, wenn sie aus der Ferne auf den VPS zugreifen. Dadurch wird die Verbindung verschlüsselt und eine zusätzliche Sicherheitsebene hinzugefügt.

- SSH-Konfiguration :

- Root-Anmeldung deaktivieren : Verhindern Sie die direkte Root-Anmeldung, indem Sie in der SSH-Konfigurationsdatei (

/etc/ssh/sshd_config)PermitRootLogin nosetzen. - Standard-SSH-Port ändern : Ändern Sie den Standard-SSH-Port (22) in einen nicht standardmäßigen Port, um das Risiko automatisierter Angriffe zu verringern.

- SSH-Schlüsselauthentifizierung : Für den Zugriff auf den VPS ist eine SSH-Schlüsselauthentifizierung anstelle von Passwörtern erforderlich. Stellen Sie sicher, dass die Schlüssel mit starken Passphrasen geschützt sind.

- Root-Anmeldung deaktivieren : Verhindern Sie die direkte Root-Anmeldung, indem Sie in der SSH-Konfigurationsdatei (

Durch die Implementierung robuster Benutzerverwaltungs- und Zugriffskontrollmaßnahmen können Sie die Sicherheit Ihres VPS deutlich erhöhen und sicherstellen, dass nur autorisierte Benutzer Zugriff haben und dass ihre Aktivitäten ordnungsgemäß überwacht und kontrolliert werden.

Abschluss

Die Sicherung Ihres VPS ist ein fortlaufender Prozess, der Liebe zum Detail und einen proaktiven Ansatz erfordert. Durch die Implementierung der in diesem Leitfaden beschriebenen Best Practices können Sie Ihren Server vor einer Vielzahl von Sicherheitsbedrohungen schützen und sicherstellen, dass Ihre Daten und Anwendungen sicher bleiben.

Als einer der Mitbegründer von Codeless bringe ich Fachwissen in der Entwicklung von WordPress und Webanwendungen sowie eine Erfolgsbilanz in der effektiven Verwaltung von Hosting und Servern mit. Meine Leidenschaft für den Wissenserwerb und meine Begeisterung für die Konstruktion und Erprobung neuartiger Technologien treiben mich zu ständiger Innovation und Verbesserung.

Sachverstand:

Web Entwicklung,

Web-Design,

Linux-Systemadministration,

SEO

Erfahrung:

15 Jahre Erfahrung in der Webentwicklung durch die Entwicklung und Gestaltung einiger der beliebtesten WordPress-Themes wie Specular, Tower und Folie.

Ausbildung:

Ich habe einen Abschluss in technischer Physik und einen MSC in Materialwissenschaften und Optoelektronik.

Twitter, LinkedIn