Der Stand der WordPress-Sicherheit: Gemeinschaft und Zusammenarbeit helfen uns allen zu gewinnen

Veröffentlicht: 2023-03-09Open-Source-Software wird besser und sicherer, wenn Vertrauen und Zusammenarbeit über Geheimhaltung und das alleinige Arbeiten im Dunkeln siegen. Der Bericht von Patchstack zum Stand der WordPress-Sicherheit im Jahr 2022 zeigt, dass dies nicht nur ein Ideal, sondern eine erreichbare Realität ist. Transparenz und Zusammenarbeit bei Sicherheitsfragen sind die Stärken von Open-Source-Communities. Sie sind wesentliche Werte und Praktiken für den Aufbau und die Pflege besserer – und sichererer – WordPress-Websites, -Produkte und -Dienste. Wir sind stolz darauf, Patchstack als Partner zu haben, der unseren Kunden von iThemes Security und Security Pro die neuesten Schwachstelleninformationen liefert, damit sie alle WordPress-Sites, die sie erstellen, besitzen oder verwalten, besser schützen können.

Patchstack, ein führendes Open-Source-Sicherheitsforschungsunternehmen und CVE Numbering Authority (CNA), hat seinen Jahresbericht zum Stand der WordPress-Sicherheit im Jahr 2022 veröffentlicht. Dieser Bericht umfasst die übliche Analyse von Sicherheitstrends, geht aber weit darüber hinaus. Es zeigt den Einfluss, den Patchstack mit seinem einzigartigen Bug-Bounty-Programm, der Patchstack Alliance, hat. Dieses kooperative, freiwillige und offene Netzwerk hilft WordPress-Entwicklern jeden Tag, Sicherheitsfehler zu entdecken und zu beheben. Diese Patches werden zu Sicherheitswarnungen und Updates, auf die sich die WordPress-Community verlässt. Unsere Benutzer von iThemes Security und Security Pro erhalten dank Patchstack 48 Stunden im Voraus eine Benachrichtigung, wenn eine neue Schwachstelle ihre Website betrifft. Viele der Sicherheitsupdates, die wir alle routinemäßig auf unsere WordPress-Seiten anwenden, werden zumindest teilweise das Ergebnis der Pionierarbeit von Patchstack sein.

Das Offenlegen von Schwachstellen macht den WordPress-Bereich sicherer

Die Datenbank von Patchstack zeigte einen Anstieg der gemeldeten Schwachstellen um 328 % im Jahr 2022. Sie erklären diesen Anstieg damit, dass Sicherheitsforscher im gesamten WordPress-Ökosystem „verstärkt und weiter in den Code schauen“. Das Erkennen von mehr Schwachstellen deutet darauf hin, dass WordPress sicherer wird, glaubt Patchstack. Andere Ergebnisse in ihrem State of WordPress Security in 2022 stützen diese Schlussfolgerung. Beispielsweise waren die in einigen der am häufigsten verwendeten WordPress-Plugins (z. B. Elementor, Yoast, All-in-One SEO, MonsterInsights, Wordfence) entdeckten (und schnell gepatchten) Schwachstellen nicht das Ziel der aktivsten Exploits.

Die Herausforderungen ungepatchter Schwachstellen und unterbrochener Lieferketten

Laut der Analyse von Patchstack sind die größten Ziele für aktive Exploits im WordPress-Ökosystem Plugins mit bekannten Schwachstellen, die manchmal jahrelang nicht gepatcht werden. Bei einer stichprobenartigen Überprüfung aller vom Netzwerk von Patchstack überwachten Websites führten durchschnittlich 42 % eine bekanntermaßen unsichere Komponente aus. Ungepatchte Plugins machen 26 % der kritischsten Sicherheitsfehler aus, die im Jahr 2022 gemeldet wurden – eine Zahl, von der wir alle gerne einen Abwärtstrend sehen würden. Die Patchstack Alliance arbeitet mit Entwicklern an diesem Ziel, um beim Patchen neu entdeckter Schwachstellen zu helfen, aber dies ist mit aufgegebener Software nicht möglich.

Einer der wichtigsten Trends, die im Jahresbericht von Patchstack erwähnt werden, verbindet einen Anstieg der CSRF-Schwachstellen mit ihrer Ausbreitung über viele Standorte durch eine einzige Abhängigkeit. Während Cross-Site Scripting (XSS)-Schwachstellen weiterhin üblich sind, tendierten Cross-Site Request Forgery (CSRF)-Bugs im Jahr 2022 stärker. Patchstack berichtet, dass dies teilweise auf CSRF-Bugs zurückzuführen war, die sowohl im YITH- als auch im Freemius-Framework auftauchten, was die Bedeutung der Wartung unterstreicht Lieferketten mit allen nachgeschalteten Anwendern einer gemeinsamen Codebasis.

Im Jahr 2023, wenn wir die Daten von Patchstack in unseren wöchentlichen Schwachstellenberichten bei iThemes verfolgen, sehen wir dreimal so viele XSS-Schwachstellen im Vergleich zu CSRF-Berichten. Das ist ein gutes Zeichen dafür, dass 2022 ein Ausreißer war. Wie wir in unserem eigenen Sicherheitsbericht 2022 festgestellt haben, ist es auch eine gute Nachricht, dass die meisten Schwachstellen im vergangenen Jahr in Bezug auf ihren Schweregrad in die Risikokategorien „niedrig bis mittel“ fielen. Die Daten von Patchstack zeigen, dass diese weniger schwerwiegenden Schwachstellen im Jahr 2022 87 % der Gesamtzahl ausmachten.

Endbenutzer verdienen zugängliche und umsetzbare Schwachstellendaten

Schweregradbewertungen sind eine Sache, aber zu verstehen, ob und wie sich eine Schwachstelle auf Ihre Website auswirkt, ist eine andere Geschichte. Viele CNAs und ihre Schwachstellendatenbanken sind sehr technisch in der Art und Weise, wie sie jede Schwachstelle dokumentieren. WordPress-Benutzer müssen leicht verständlich wissen, wie gefährdet sie sind, wenn Schwachstellen auftauchen. Die Patchstack-Schwachstellendatenbank soll diese Informationen jedem Websitebesitzer zur Verfügung stellen, damit er Bedrohungen verstehen und geeignete Maßnahmen ergreifen kann. Und diese Informationen treiben unser iThemes-Sicherheitsprodukt an.

Hier ist eine typische Patchstack-Schwachstellenbeschreibung für CVE-2023-0968 (MITRE) in der Patchstack-Datenbank:

Marco Wotschka hat diese Cross-Site Scripting (XSS) Schwachstelle im WordPress Watu Quiz Plugin entdeckt und gemeldet. Dies könnte es einem böswilligen Akteur ermöglichen, schädliche Skripte wie Weiterleitungen, Werbung und andere HTML-Payloads in Ihre Website einzufügen, die ausgeführt werden, wenn Gäste Ihre Website besuchen.

Benutzer von WordPress und iThemes Security oder Security Pro, auf deren Website eine unsichere Version dieses Plugins installiert ist, erhalten eine Warnung. Sie haben auch die Möglichkeit, mehr über die potenziellen Risiken zu erfahren, die die Schwachstelle für sie darstellen kann. Bezeichnenderweise stufte Patchstack CVE-2023-0968 im Gegensatz zu anderen CNAs als Sicherheitslücke mit hohem Schweregrad ein. Andere bemerkten nicht, dass Angreifer diese Schwachstelle ohne ein Benutzerkonto oder Berechtigungen auf der Zielseite ausnutzen können – ein entscheidendes Detail.

CNAs können sich erheblich darin unterscheiden, wie sie Bedrohungen bewerten und beschreiben

Wie Sie im obigen Beispiel sehen können, würdigt Patchstack die Sicherheitsforscher, die der Schlüssel zum Auffinden und Patchen von Schwachstellen sind, bevor sie ausgenutzt werden können. Sie verdienen es! Der Endbenutzer oder Websitebesitzer, der diese Warnungen erhält, verdient ebenfalls Klarheit über die Risiken, denen er ausgesetzt ist. Die Zusammenfassung von Patchstack macht deutlich, wo die Bedrohung liegt. Das Durchklicken der technischen Details in ihrer Datenbank bestätigt, dass diese Schwachstelle ausgenutzt werden kann, ohne sich bei der Website anzumelden. Dies ist die Klarheit in der Kommunikation und die positive Benutzererfahrung, die Sie erwarten können, wenn Sie ein Benutzer von iThemes Security oder Security Pro sind.

Devin Walker, General Manager von StellarWP, sagte, er sei stolz darauf, Teil des Netzwerks von Patchstack zu sein, seit er Anfang dieses Jahres mit ihnen zusammengearbeitet und ihre Schwachstellendatenbank für Benutzer von iThemes Security übernommen hat. Seiner Ansicht nach „hebt der umfassende Sicherheitsbericht von Patchstack ihr Engagement hervor, Sicherheitslücken im WordPress-Ökosystem aktiv zu identifizieren und anzugehen. Indem sie ihre Arbeit transparent machen, setzen sie den Standard dafür, wie Sicherheit in der Branche angegangen werden sollte.“

Bugs im Keim ersticken – The WordPress Way

Patchstack meldet nicht nur Fehler, die andere ans Licht bringen – sie finden Fehler und helfen, sie zu beheben. Niemand befasst sich intensiver mit WordPress-Sicherheitsproblemen als die Patchstack Alliance, die allen offen steht, die im Bereich Open-Source-Sicherheit arbeiten.

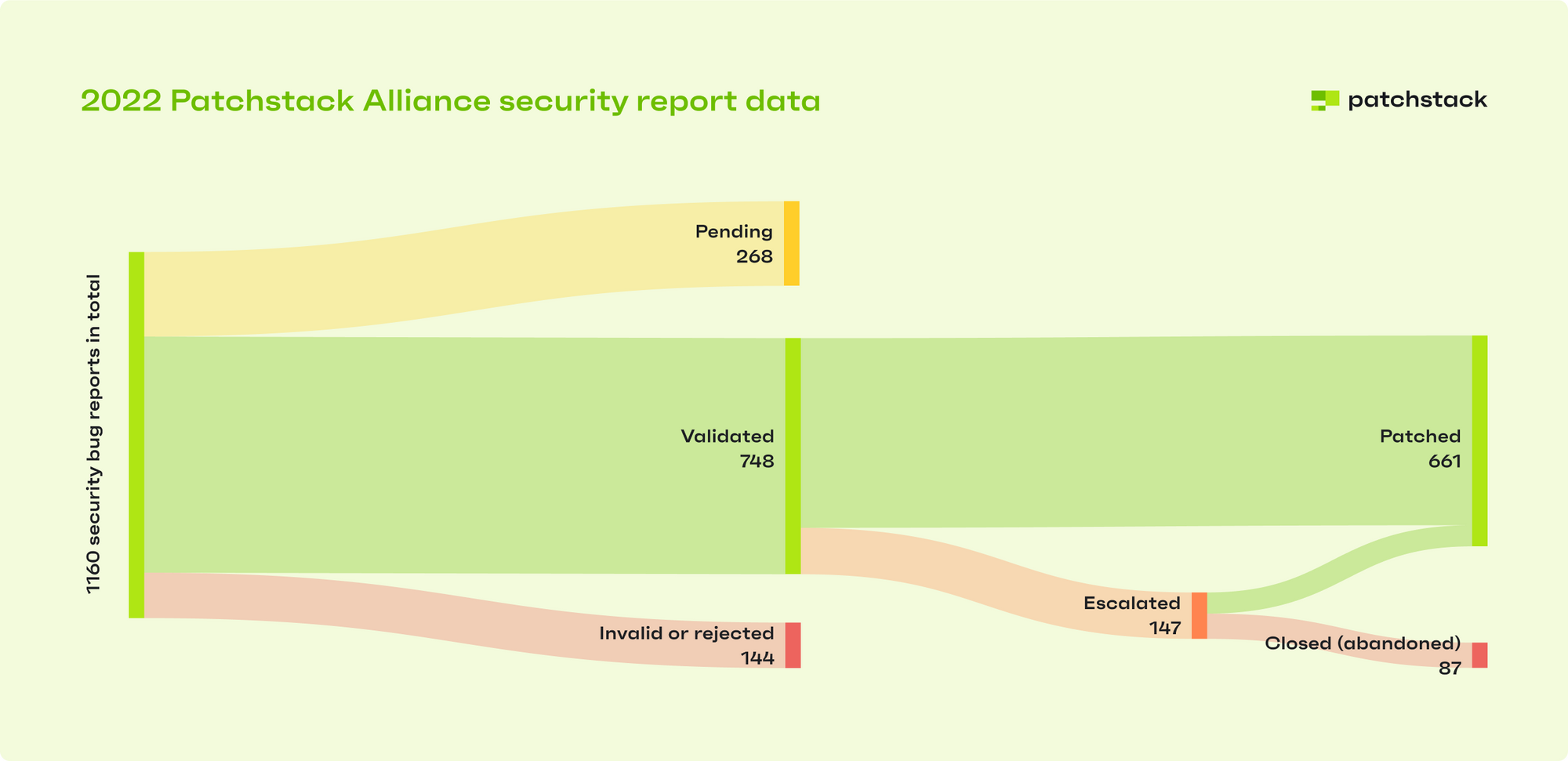

Im Jahr 2022 zahlte Patchstack 16.050 US-Dollar an Prämien an ethische Hacker in seinem Netzwerk. Diese Forscher entdeckten und verifizierten 748 einzigartige Sicherheitslücken im WordPress-Ökosystem. Das sind nur 21,46 $, um einen Fehler im Keim zu ersticken! Es ist weit, weit weniger als das, was es kosten würde, denselben Fehler wie einen Zero-Day-Exploit zu beheben.

Von den 748 validierten Fehlerberichten konnte Patchstack 661 bis zu Patches durcharbeiten, indem es mit den Personen zusammenarbeitete, die für den anfälligen Code verantwortlich sind. Nur 147 oder 20 % dieser Fälle mussten an das WordPress-Plugin-Team eskaliert werden.

Patchstack arbeitet mit 17 Hosting- und Dienstanbietern (einschließlich iThemes) zusammen, um ihre Kunden proaktiv zu warnen und zu schützen, wenn sie unsichere Software verwenden. Einige, wie One.com, haben die Websites ihrer eigenen Kunden erfolgreich gepatcht – eine Vorgehensweise, die für andere Hosts hilfreich sein kann.

WordPress-Sicherheit ist eine Gemeinschaftsleistung

Oliver Sild, CEO von Patchstack, sagt, was sein Unternehmen einzigartig macht, ist ein treibender Fokus auf Transparenz und Gemeinschaft. „Wir sprechen über Schwachstellen, wie sie sind, ohne sie zur Panikmache zu verwenden, und wir stellen sicher, dass Sicherheitsforscher, die dazu beitragen, Probleme in Open Source zu finden, genauso geschätzt werden wie Entwickler, die diese Projekte erstellen“, sagte er.

Ein weiterer wichtiger Unterschied im Sicherheitsbereich ist Patchstacks Betonung der Zusammenarbeit. Oliver sagt, dass sie mit jedem zusammenarbeiten werden, der dazu beitragen kann, eine positive Wirkung zu erzielen, einschließlich anderer im Sicherheitsbereich. Wettbewerb kann mit Kooperation koexistieren, und wenn es um Schwachstellen in Open Source geht, ist es entscheidend, sich auf gemeinsame Interessen wie Sicherheit zu einigen. Diese Zusammenarbeit gibt unseren Benutzern von iThemes Security und Security Pro Sicherheit. Unsere Kunden können sich darauf verlassen, dass sie klare, umsetzbare und zeitnahe Warnungen zu neuen Schwachstellen erhalten, 48 Stunden bevor sie öffentlich bekannt werden. Und das ist unseren Partnern bei Patchstack zu verdanken, zusammen mit allen anderen, die ihre Initiativen unterstützen und zusammenarbeiten, um das WordPress-Ökosystem zu sichern.

Verschaffen Sie sich mit iThemes Security einen 48-Stunden-Vorsprung gegen potenzielle Angreifer

Wenn Sie nicht bereits iThemes Security und seine Site-Scan-Funktion verwenden, um zwei Tage vor ihrer Veröffentlichung nach neuen Schwachstellen Ausschau zu halten, lassen Sie uns Ihnen noch heute helfen, Ihre WordPress-Site zu sichern. Mit proaktiver Schwachstellenüberwachung und 30 Möglichkeiten, das Sicherheitsprofil Ihrer Website zu stärken – einschließlich der Bequemlichkeit passwortloser Anmeldungen – ist iThemes Security Pro der beste Weg, um sicherzustellen, dass Ihre WordPress-Website niemals durch Cyberangriffe gefährdet wird.

Dan Knauss ist StellarWPs Technical Content Generalist. Er ist Autor, Lehrer und Freiberufler, der seit Ende der 1990er Jahre mit Open Source und seit 2004 mit WordPress arbeitet.