أفضل 28 ممارسات ونصائح لأمان WordPress

نشرت: 2024-01-05يعد WordPress نظامًا قويًا لإدارة المحتوى (CMS)، لكن شعبيته تعني اهتمامًا متساويًا كهدف بين المتسللين. وبدون التدابير الأمنية اللازمة، يمكن أن يكون موقعك عرضة للهجمات.

لحسن الحظ، هناك العديد من الأشياء التي يمكنك القيام بها للحفاظ على أمان موقعك. ويتراوح ذلك من المهام البسيطة مثل تحديث المكونات الإضافية وإجراء النسخ الاحتياطية إلى الاستراتيجيات الأكثر مشاركة، مثل الانتقال إلى مزود استضافة يتمتع بإجراءات أمان أقوى.

في هذه المقالة، سنرشدك عبر 28 من أفضل ممارسات أمان WordPress لمساعدتك على ضمان حماية موقعك.

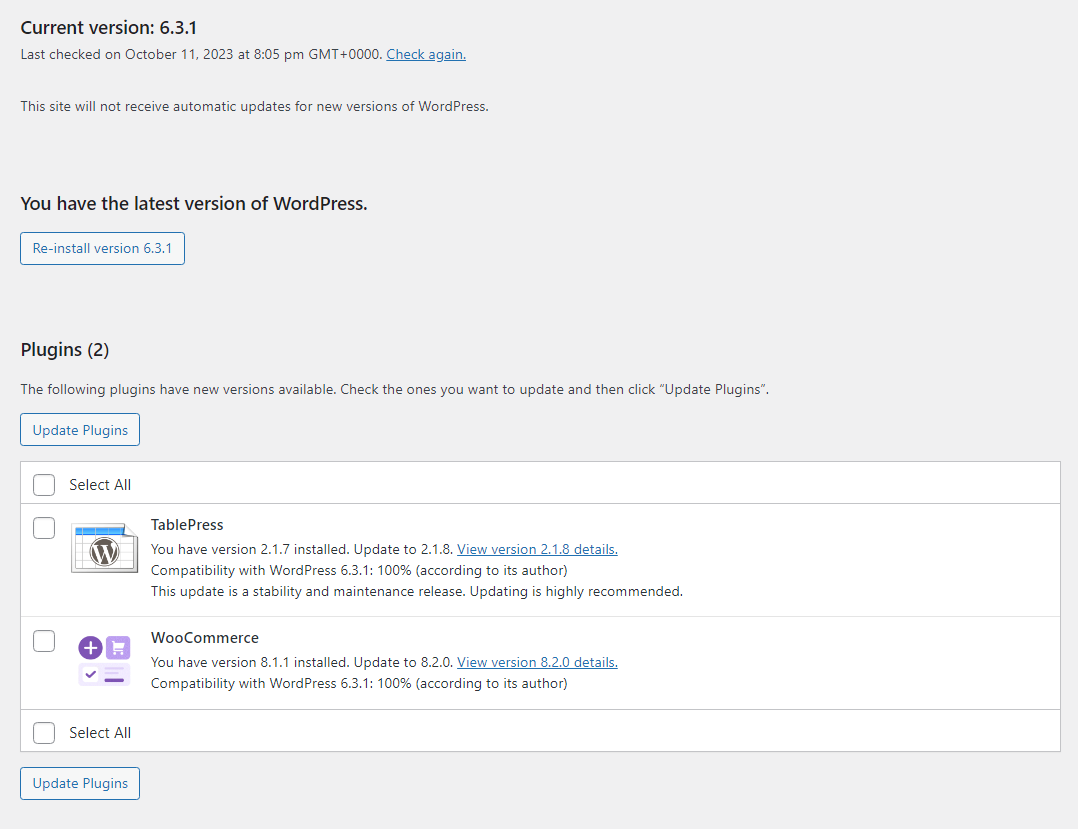

1. حافظ على تحديث WordPress والمكونات الإضافية والموضوعات

تشكل البرامج القديمة تهديدًا كبيرًا لمواقع الويب. عندما لا يتم تحديث مكون إضافي أو سمة لعدة أشهر أو سنوات، سيكون لدى المتسللين المزيد من الوقت للبحث عن نقاط الضعف في البرنامج وإيجاد طريقة للوصول إلى المواقع التي تستخدمه.

ببساطة: إذا كنت تستخدم إصدارًا أقدم من WordPress، فسيكون موقعك عرضة للهجمات. ينطبق هذا أيضًا على أي مكونات إضافية أو سمات موجودة على موقع الويب الخاص بك.

من المهم أن تضع في اعتبارك أن WordPress يتمتع بشعبية مذهلة. إنه يشغل حوالي 43 بالمائة من جميع مواقع الويب المعروفة. وهذا يعني أن مكونًا إضافيًا واحدًا به مشكلة أمنية يمكن أن يؤدي إلى مئات أو آلاف المواقع ذات الباب المفتوح لمجرمي الإنترنت.

أسهل طريقة لحماية نفسك من هذه الثغرات الأمنية هي تحديث WordPress وجميع مكوناته. يمكن أن يكون ذلك بسيطًا مثل التحقق من لوحة المعلومات كل يوم لمعرفة التحديثات المتوفرة وتنفيذها.

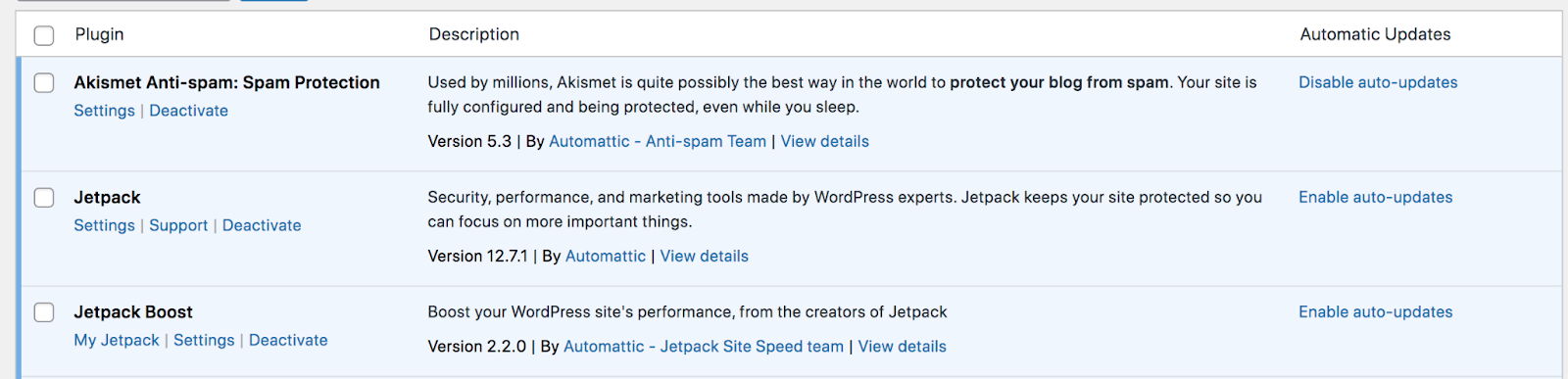

في حالة المكونات الإضافية، يمكنك تكوينها للتحديث تلقائيًا على أساس واحد تلو الآخر. للقيام بذلك، انتقل إلى المكونات الإضافية → المكونات الإضافية المثبتة وانقر على تمكين التحديثات التلقائية للمكونات الإضافية التي تريد تحديثها تلقائيًا.

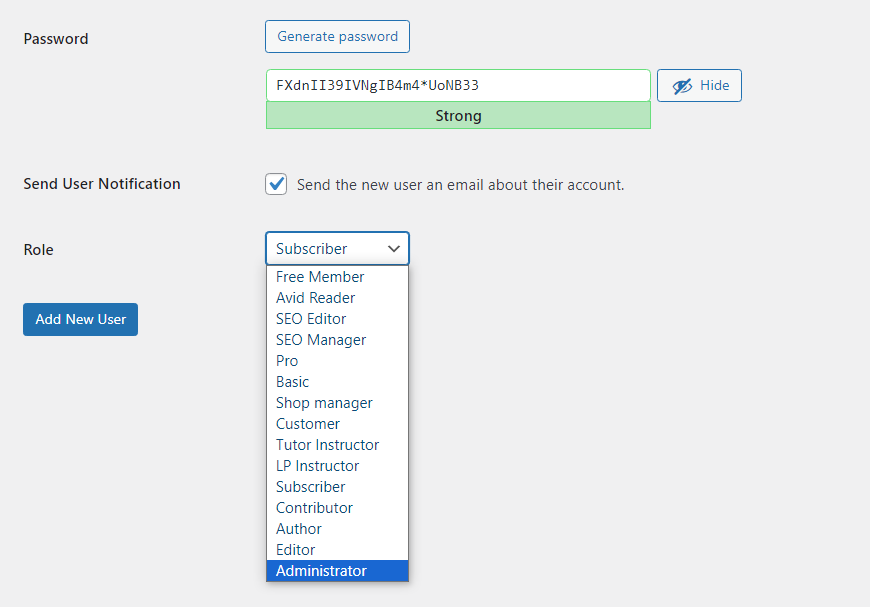

2. قم بتغيير اسم المستخدم الافتراضي "المسؤول".

أحد أكبر الأخطاء الأمنية التي يمكن أن يرتكبها مستخدمو WordPress هو اختيار اسم مستخدم مثل "admin" أو "administrator". هذه هي أسماء المستخدمين الافتراضية التي يحددها WordPress لك، والاحتفاظ بها في مكانها يسهل على المهاجمين اقتحام طريقهم.

يحاول العديد من المتسللين اقتحام موقع ويب عن طريق تجربة أكبر عدد ممكن من مجموعات أسماء المستخدمين وكلمات المرور. وهذا ما يسمى هجوم القوة الغاشمة. إذا كان شخص ما يعرف اسم المستخدم الخاص بك بالفعل، فهذا يعني أنه يتعين عليه تخمين عامل تسجيل دخول واحد فقط.

لا يسمح لك WordPress بتغيير اسم المستخدم لحساب المسؤول بمجرد تعيينه. لإجراء تغيير، ستحتاج إلى إنشاء حساب جديد ومنحه دور المستخدم المسؤول وحذف الحساب القديم.

يمكنك القيام بذلك عن طريق الانتقال إلى المستخدمون → إضافة جديد . بعد ذلك، أدخل تفاصيل الحساب، بما في ذلك اسم المستخدم الذي يصعب تخمينه، واختر "المسؤول" من قائمة "الدور" .

في المرة التالية التي تقوم فيها بإنشاء موقع WordPress، ستحتاج إلى تعيين اسم مستخدم المسؤول إلى شيء مختلف. وهذا التغيير البسيط سيجعل من الصعب على المهاجمين الوصول إلى الحساب.

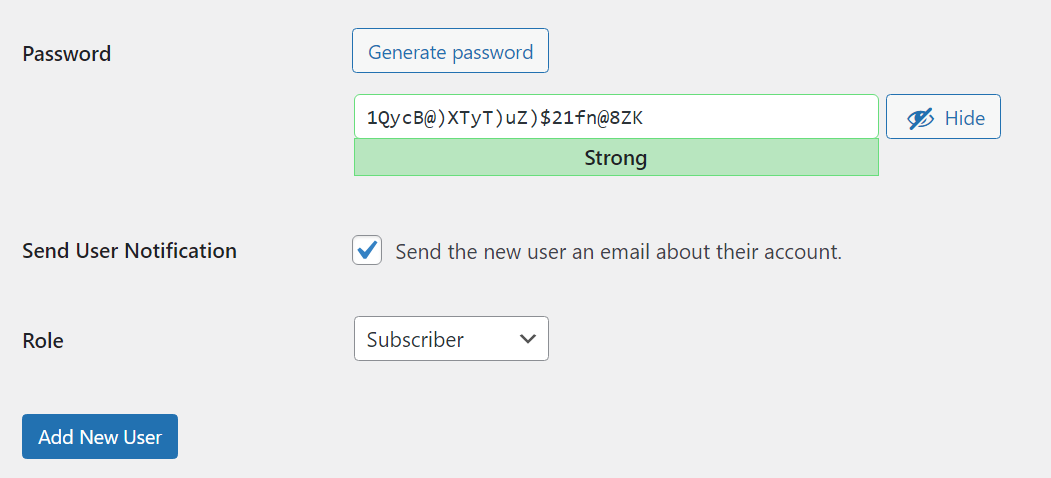

3. استخدم كلمات مرور قوية وقم بتغييرها بانتظام

إذا كنت تستخدم كلمة مرور سهلة مثل "1234" أو لديك نفس كلمة المرور لكل حساب، فهي مسألة وقت فقط حتى يتمكن شخص ما من الوصول إلى موقعك.

على الرغم من وجود طرق لاستعادة الوصول إلى الحسابات المسروقة، إلا أن العملية قد تكون شاقة. بالإضافة إلى ذلك، قد يتسبب المتسلل في إلحاق ضرر لا يمكن إصلاحه بالمحتوى الخاص بك وسمعتك.

عندما تقوم بإنشاء حساب جديد في WordPress، سيقوم نظام إدارة المحتوى (CMS) بإنشاء كلمة مرور قوية لك. عادةً ما يكون هذا عبارة عن مجموعة من الأحرف والأرقام والأحرف الخاصة.

يمكنك استخدام كلمة المرور هذه أو تغييرها إلى شيء يسهل تذكره (مع الاحتفاظ بمزيج من الحروف والأرقام).

يمكنك أيضًا استخدام مدير بيانات الاعتماد إذا كنت تواجه مشكلة في تذكره. يمكن لمديري كلمات المرور مساعدتك في إنشاء كلمات مرور آمنة لجميع حساباتك والحفاظ عليها آمنة.

لمزيد من الأمان، ستحتاج إلى تغيير كلمات المرور الخاصة بك بشكل دوري. بهذه الطريقة، إذا حدث تسرب لبيانات الاعتماد، فسيكون حسابك آمنًا.

4. تنفيذ المصادقة الثنائية (2FA)

مثل العديد من مواقع الويب الأخرى، يتطلب WordPress اسم مستخدم وكلمة مرور لتسجيل الدخول. وهذا يعني أن أمان تسجيل الدخول يعتمد إلى حد كبير على مدى قوة بيانات الاعتماد الخاصة بك.

حتى مع وجود كلمة مرور أقوى، هناك احتمال أن يتمكن شخص ما من الوصول إلى حسابك أو الآخرين على موقعك. إحدى الطرق الفعالة لتجنب هذا الانتهاك هي استخدام المصادقة الثنائية (2FA).

عند تمكين المصادقة الثنائية، سيتطلب موقعك طريقة إضافية للتحقق حتى يتمكن المستخدمون من تسجيل الدخول. عادةً ما يكون هذا رمزًا لمرة واحدة يتم إرساله عبر الرسائل القصيرة أو البريد الإلكتروني أو تطبيق المصادقة.

نظرًا لأن المتسللين لا يمكنهم الوصول إلى جهازك المحمول أو رسائل البريد الإلكتروني الخاصة بك، فلن يتمكنوا من تسجيل الدخول إلى حسابك. تقدم بعض مواقع الويب خيار استخدام المصادقة الثنائية، بينما يفرضها البعض الآخر.

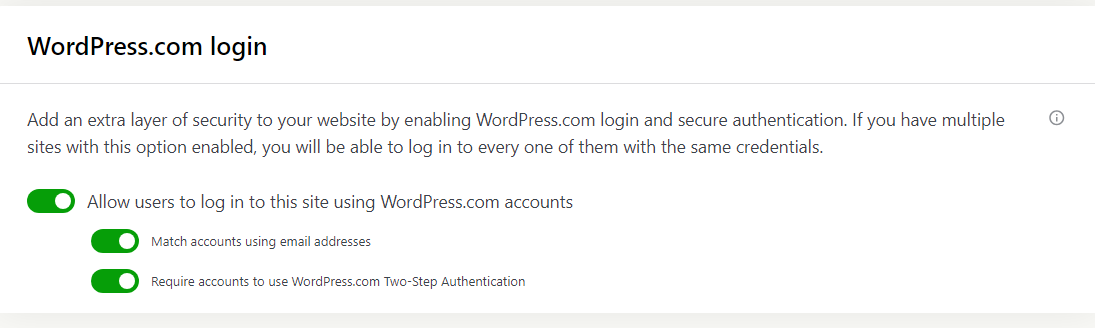

إذا كنت تستخدم Jetpack، فيمكنك تمكين المستخدمين من تسجيل الدخول باستخدام حساباتهم على WordPress.com. هناك أيضًا خيار لاستخدام وظيفة المصادقة الثنائية (2FA) في WordPress.com.

يمكنك العثور على هذه الإعدادات بالانتقال إلى Jetpack → الإعدادات وتحديد موقع قسم تسجيل الدخول إلى WordPress.com . وبعد ذلك، قم ببساطة بتبديل المفتاح المقابل.

5. استخدم تشفير HTTPS من خلال شهادة SSL

تمكن شهادة طبقة المقابس الآمنة (SSL) موقع الويب الخاص بك من التحميل عبر HTTPS، وهو الإصدار الآمن من HTTP. تتحقق الشهادة من أن موقع الويب الخاص بك أصلي وأن الاتصال بين المتصفح والخادم مشفر.

يمكنك الحصول على شهادة SSL مجانًا من عدة جهات مثل Let's Encrypt. سيقوم العديد من مضيفي الويب WordPress تلقائيًا بإعداد شهادة SSL لموقع الويب الخاص بك. سيمكنك مضيفو الويب الآخرون من إعداد شهادة يدويًا عبر cPanel.

6. قم بتثبيت مكون إضافي للأمان حسن السمعة

غالبًا ما تأتي مكونات أمان WordPress الإضافية مع مجموعة من الميزات والأدوات التي تساعدك على حماية موقع الويب الخاص بك. وتشمل هذه عادة:

- الحماية من البريد المزعج

- الحماية من هجمات رفض الخدمة (DDoS).

- جدار حماية تطبيقات الويب (WAF)

- مسح البرامج الضارة وتنظيفها

- النسخ الاحتياطية التلقائية

يمكنك العثور على ملحقات WordPress الفردية التي تقوم بكل من هذه المهام بشكل منفصل. ولكن إذا اخترت أداة أمنية شاملة، فستتمكن من إدارة ميزات متعددة من نفس المكان، مما يجعل عملك أسهل.

في الواقع، يمكن أن يساعدك استخدام المكون الإضافي المناسب في التحقق من العديد من العناصر في هذه القائمة التي تضم أفضل ممارسات أمان WordPress. يتضمن Jetpack Security كافة الميزات المذكورة للتو، وغيرها الكثير.

7. قم بعمل نسخة احتياطية لموقع الويب الخاص بك بانتظام

يمكن القول إن النسخ الاحتياطي لبياناتك بانتظام هو أهم شيء يمكنك القيام به للحفاظ على أمانها. عندما يتعلق الأمر بمواقع الويب، يمكن أن تكون النسخة الاحتياطية الكاملة بمثابة المنقذ في حالة حدوث خرق أمني أو خلل.

إذا تعرض موقعك للاختراق أو توقف عن العمل بشكل صحيح، فقد تكون أسهل طريقة لحل المشكلة هي استعادة نسخة احتياطية حديثة. كلما كانت النسخة الاحتياطية أحدث، قل احتمال فقدان أي معلومات مهمة.

وبمجرد أن يعمل الموقع بشكل صحيح مرة أخرى، يمكنك اتخاذ الخطوات اللازمة لتأمينه من المزيد من الهجمات.

هناك الكثير من خيارات النسخ الاحتياطي لـ WordPress. يقدم بعض مضيفي الويب نسخًا احتياطية تلقائية كجزء من خطة الاستضافة الخاصة بك (عادةً إذا كانت خدمة مُدارة). ومع ذلك، فمن الأفضل عدم الاعتماد فقط على هذه النسخ الاحتياطية. إذا تم اختراق الخادم الخاص بك — عن طريق خطأ في الترميز، أو خطأ في المضيف، أو اختراق — فقد تتعرض النسخ الاحتياطية أيضًا.

الخيار الأفضل هو استخدام مكون إضافي يقوم بتخزين النسخ الاحتياطية خارج الموقع. يعد Jetpack VaultPress Backup أحد هذه الخيارات. الأداة متاحة كمكون إضافي فردي وكجزء من حزمة Jetpack Security المذكورة سابقًا. يقوم بعمل نسخة احتياطية لموقعك تلقائيًا كلما قمت بإجراء تغيير.

تعد هذه النسخ الاحتياطية في الوقت الفعلي مثالية إذا كنت تضيف محتوى جديدًا إلى موقع الويب الخاص بك باستمرار. وهذا يعني أنه سيكون لديك دائمًا نسخة من أحدث إصدار. بالإضافة إلى ذلك، يتم تخزين النسخ الاحتياطية خارج الموقع، لذا ستتمكن دائمًا من الوصول إليها، حتى لو كان موقعك معطلاً تمامًا.

8. استخدم جدار حماية تطبيقات الويب (WAF)

WAF هو نوع من جدار الحماية المصمم لتصفية حركة المرور من وإلى موقع الويب. يستخدم قواعد لتصفية أنواع معينة من حركة المرور ويمكنه حظر عناوين IP الضارة المعروفة.

تم تصميم WAFs لمساعدتك في إيقاف الأنواع الشائعة من الهجمات الإلكترونية، بما في ذلك حقن SQL والبرمجة النصية عبر المواقع (XSS) وتزوير الطلبات عبر المواقع (CSRF). إنهم قادرون على القيام بذلك بفضل أنظمة القواعد المعقدة الخاصة بهم.

كلما كانت قواعد جدار الحماية أكثر شمولاً، كلما كانت أكثر فعالية. تتميز الكثير من المكونات الإضافية للأمان (بما في ذلك Jetpack Security) بأنظمة WAF متطورة مع مجموعات قواعد مصممة بناءً على سنوات من الخبرة في التعامل مع هجمات WordPress.

على الرغم من أنه يمكنك إعداد WAF وتكوينه يدويًا، إلا أن أفضل رهان لك هو استخدام إما مضيف ويب أو مكون إضافي للأمان يقوم بإعداده لك. وبهذه الطريقة، يمكنك الاستفادة من قاعدة بيانات التهديدات الموجودة لديهم وتشغيل جدار الحماية ببساطة.

9. قم بالفحص بانتظام بحثًا عن البرامج الضارة

يتضمن فحص موقع الويب الخاص بك بحثًا عن البرامج الضارة استخدام أداة تابعة لجهة خارجية أو مكون إضافي للأمان. يقوم هذا البرنامج بفحص ملفات موقعك ومكوناته الإضافية وموضوعاته للبحث عن إصابات البرامج الضارة. إذا اكتشف أي شيء خاطئ، فإنه سوف يتيح لك معرفة أين تكمن المشكلة.

هل تتذكر عندما اعتدت إجراء عمليات فحص مكافحة الفيروسات على جهاز الكمبيوتر الخاص بك وكان الأمر سيستغرق إلى الأبد؟ الآن، تعمل معظم برامج مكافحة الفيروسات في الخلفية ولا تزعجك إلا في حالة وجود مشكلة. تعمل عمليات فحص البرامج الضارة باستخدام Jetpack Security بسلاسة تامة.

وعلى عكس الأدوات الأخرى التي تخبرك فقط بوجود مشكلة، إذا عثر Jetpack على شيء ما، فإنه عادةً ما يوفر حلولاً لإصلاح المشكلة - غالبًا بنقرة واحدة.

إذا اتخذت خطوات لتأمين موقعك، فمن المفترض أن تكون الإصابة بالبرامج الضارة نادرة للغاية. ومع ذلك، لا يضر أبدًا إعداد عمليات فحص تلقائية للبرامج الضارة في حالة تعرضك لإحدى عمليات استغلال يوم الصفر أو أي نوع آخر من الهجمات التي يصعب إيقافها.

10. حظر النموذج والتعليقات غير المرغوب فيها

قد يواجه أي موقع WordPress به أقسام أو نماذج تعليق مفتوحة بريدًا عشوائيًا. يمكن أن يتراوح ذلك بين قيام المنافسين بنشر روابط لمواقعهم إلى مهاجمين يشاركون عناوين URL ضارة أو محاولة استخدام البرامج النصية للحصول على وصول غير مصرح به.

الحل البسيط لهذه المشكلة هو الإشراف على التعليقات على موقعك. ولكن مع نمو موقعك، يمكن أن تصبح تصفية التعليقات غير المرغوب فيها وظيفة بدوام كامل. ليس من غير المألوف أن يكون لديك آلاف الرسائل في انتظار الإشراف.

يمكنك محاولة استخدام اختبار CAPTCHA لإيقاف عمليات إرسال البريد العشوائي التي يتم إرسالها بواسطة الروبوت، ولكنك ستؤدي حتمًا إلى إزعاج بعض المستخدمين وتقليل التفاعل والتحويلات المشروعة التي يحتاجها موقعك للازدهار.

الخيار الأفضل هو استخدام Akismet. تعمل هذه الأداة بشكل كامل في الخلفية لإيقاف إرسال الرسائل غير المرغوب فيها إلى التعليقات والنماذج، حتى لا تلاحظ حدوث ذلك. يُسمح للمستخدمين الشرعيين بالمتابعة دون الحاجة إلى حل لغز أو الإجابة على لغز أو حتى النقر فوق مربع.

كل هذا يحدث بدقة تصل إلى 98%.

Akismet قابل للتخصيص أيضًا، لحذف بعض التعليقات على الفور والاحتفاظ بتعليقات أخرى لتتمكن من مراجعتها يدويًا والموافقة عليها أو رفضها.

يمكنك الحصول على Akismet كمكون إضافي خاص بك، ولكن إذا كنت ملتزمًا بتحسين أمانك العام وتجربة المستخدم بأقل قدر من الجهد (والنفقات)، فيمكنك أيضًا الحصول عليه كجزء من خطة Jetpack Security.

11. تنفيذ أذونات الملفات الآمنة باستخدام FTP

كل ملف ومجلد في نظام يستند إلى UNIX لديه مجموعة من الأذونات. يتم تمثيل هذه الأذونات بمجموعات من ثلاثة أرقام. على سبيل المثال، يعني "777" أن كل مستخدم لديه أذونات الكتابة والقراءة والتنفيذ الكاملة لملف أو دليل.

يمثل الرقم الأول من الأرقام الثلاثة من يملك الملف أو الدليل. يشير الرقم الثاني إلى الحسابات الموجودة في مجموعة المالكين، والثالث لكل مستخدم آخر.

في المثال أعلاه، كل سبعة يعني أن كل نوع من هذه الأنواع من المستخدمين لديه أذونات القراءة (أربعة)، والكتابة (2)، والتنفيذ (1). إذا قمت بجمع هذه القيم، فستحصل على سبعة.

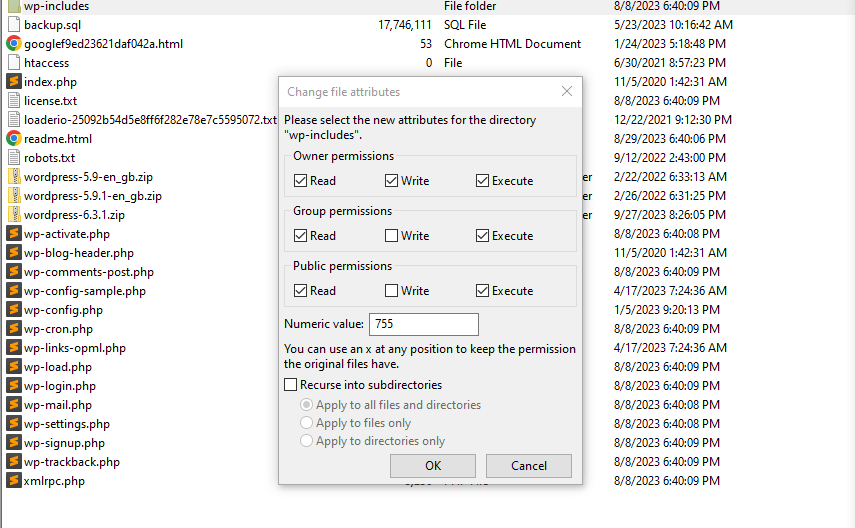

ستحكم أذونات الملفات التي تقوم بتعيينها لملفات وأدلة WordPress من يمكنه الوصول إليها وقراءتها وتحريرها. أذونات الملفات الموصى بها لـ WordPress هي 755 للأدلة و644 للملفات.

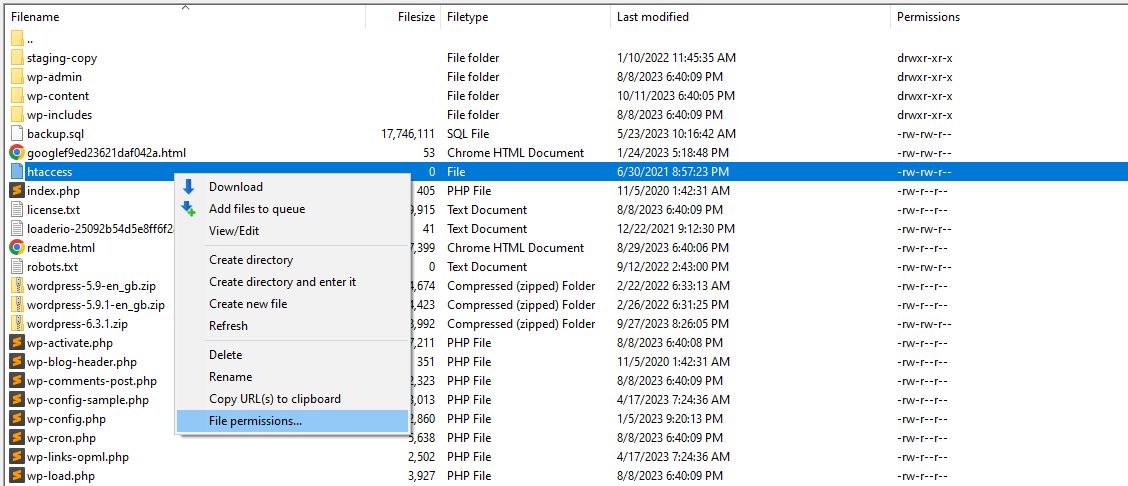

لتعيين هذه الأذونات، ستحتاج إلى الاتصال بموقعك على الويب عبر أداة بروتوكول نقل الملفات (FTP) مثل FileZilla. يمكنك الحصول على بيانات اعتماد FTP الخاصة بك من حساب الاستضافة الخاص بك.

بمجرد الاتصال بموقعك، انتقل إلى الدليل الجذر (يسمى عادةً public_html ). داخل هذا المجلد، يمكنك تحديد أي دليل فرعي أو ملف تريده، ثم النقر بزر الماوس الأيمن عليه واختيار الخيار الذي يشير إلى أذونات الملف .

ستظهر نافذة جديدة حيث يمكنك تعيين الإذن للملف أو الدليل الذي حددته من خلال حقل القيمة الرقمية .

إذا قمت بتغيير أذونات الأدلة، فسترى أيضًا خيارًا يشير إلى Recurse into subdirectories . سيمكنك هذا من تعيين نفس الأذونات لجميع الدلائل الفرعية أو الملفات.

لاحظ أن هناك بعض الاستثناءات للقاعدة عندما يتعلق الأمر بالأذونات المثلى لملفات WordPress. أحد هذه الملفات هو ملف wp-config.php ، والذي سنناقشه في القسم التالي.

12. قم بتأمين ملف wp-config.php الخاص بك

يتضمن ملف wp-config.php معلومات مهمة حول موقع الويب الخاص بك وقاعدة البيانات الخاصة به. إنه أحد أهم ملفات WordPress الأساسية، مما يعني أنه يجب عليك اتخاذ خطوات إضافية لتأمينه.

فيما يتعلق بالأذونات، فمن الأفضل تعيين wp-config.php على 400 أو 440. إذا كنت تتذكر التفاصيل من القسم السابق، فستعرف أن قيم الأذونات هذه تترجم إلى:

- 400: المالك فقط يمكنه قراءة الملف.

- 440: فقط المالك والمستخدمين في مجموعة المالك يمكنهم قراءة الملف.

يؤدي هذا إلى إزالة أذونات الكتابة من wp-config.php تمامًا. يعد هذا عادةً خيارًا آمنًا، لأنه يمنع أي شخص من تعديل إعدادات الملف.

هناك طريقة أخرى يمكنك من خلالها تأمين ملف wp-config.php وهي تحريك مستوى واحد فوق الدليل الجذر. سيبحث WordPress عن الملف في دليل واحد إذا لم يتمكن من العثور عليه في الموقع الافتراضي.

وهذا يعني أن WordPress سيظل يعمل كالمعتاد، ولكن قد ينخدع المهاجمون بحقيقة أنهم لا يستطيعون العثور على الملف.

13. قم بتعطيل تحرير الملفات في ملف wp-config.php الخاص بك

يقدم WordPress عدة خيارات لتحرير الملفات. أحدها هو استخدام البرنامج المساعد ومحررات ملفات السمات، المتوفرة من لوحة التحكم.

تمكنك برامج تحرير الملفات هذه من إجراء تغييرات على كود موقعك دون الحاجة إلى الاتصال به عبر FTP. الجانب السلبي لهذا النهج هو أنه إذا تمكن أحد المتسللين من الوصول إلى حساب لديه إذن باستخدام هؤلاء المحررين، فيمكنهم إحداث فوضى في موقع الويب الخاص بك.

لذلك، قد ترغب في التفكير في تعطيل تحرير الملفات في WordPress. يمكنك القيام بذلك عن طريق فتح ملف wp-config.php وإضافة السطر التالي من التعليمات البرمجية إليه:

define('DISALLOW_FILE_EDIT', true);لاحظ أن بعض السمات والمكونات الإضافية ستعمل على تعطيل تحرير الملفات تلقائيًا. إذا كنت لا ترى برامج تحرير الملفات أو السمات في لوحة المعلومات، فمن المحتمل أنك تستخدم إحدى هذه الأدوات.

14. تقييد تصفح الدليل في ملف htaccess الخاص بك

إذا تم تمكين تصفح الدليل، يمكنك زيارة yourwebsite.com/content/ . بدلاً من الحصول على الخطأ 403 ممنوع، سترى قائمة بالأدلة الفرعية والملفات الموجودة داخل هذا المجلد.

يعد تعطيل تصفح الدليل أمرًا ضروريًا إذا كنت تريد حماية موقعك. إذا كان بإمكان أي شخص رؤية محتويات مجلدات موقعك، فيمكنه الحصول على الكثير من المعلومات، مثل القالب والمكونات الإضافية التي تستخدمها. وسيكون بمقدورهم أيضًا التنقل في ملفات الوسائط دون قيود، وهو أمر فظيع من وجهة نظر الخصوصية.

يقوم معظم مضيفي الويب WordPress بتعطيل تصفح الدليل افتراضيًا. إذا كان جهازك لا يقدم هذه الميزة، فيمكنك تمكينها بنفسك عن طريق تحرير ملف .htaccess في الدليل الجذر .

للقيام بذلك، افتح الملف وأضف السطر التالي من التعليمات البرمجية:

Options -Indexesاحفظ التغييرات وأغلق الملف. الآن، إذا حاولت الانتقال إلى دليل من خلال متصفح، فستتلقى رسالة خطأ تفيد بأنه لا يمكنك الوصول إليه.

15. تقييد الوصول إلى دليل wp-admin

wp-admin هو الموقع الافتراضي لدليل WordPress. إذا قمت بزيارة الصفحة الرئيسية لموقع الويب الخاص بك وأضفت /wp-admin إلى نهاية عنوان URL، فستنتقل إلى لوحة تحكم WordPress (بعد المرور عبر صفحة تسجيل الدخول).

هذا الهيكل قياسي لمواقع WordPress. وهذا يجعل من السهل العثور على لوحة المعلومات والوصول إليها، لك وللمهاجمين.

إحدى طرق حماية مسؤول WordPress هي تأمينه بكلمة مرور. بهذه الطريقة، سيحتاج المستخدمون إلى إدخال كلمة مرور مختلفة بعد المرور عبر صفحة تسجيل الدخول.

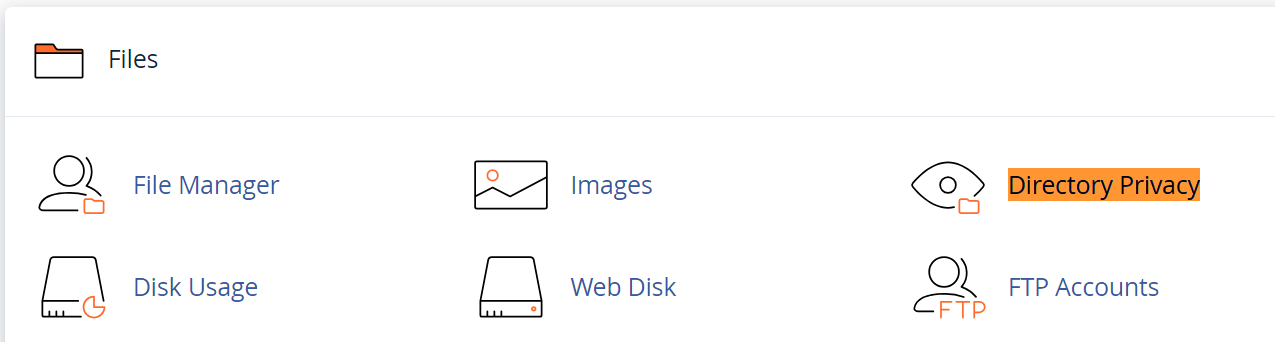

إذا كان مضيف الويب الخاص بك يستخدم cPanel، فيمكنك إضافة كلمة مرور إلى دليل wp-admin باستخدام خصوصية الدليل أداة.

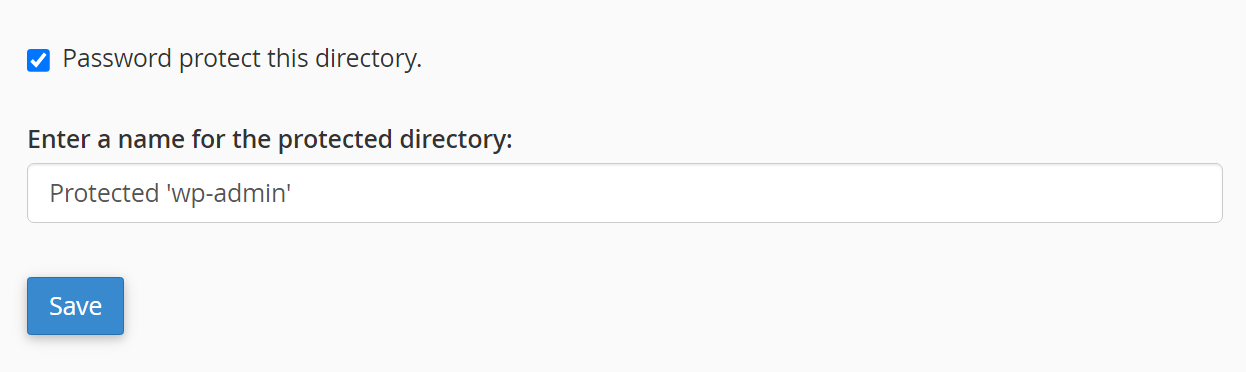

بمجرد دخولك إلى هذه الأداة، تصفح المجلدات حتى تجد دليل wp-admin . انقر على تحرير الزر الموجود بجانبه، وفي الصفحة التالية، حدد الخيار الذي يقول كلمة المرور حماية هذا الدليل .

ستطلب منك الآن أداة خصوصية الدليل تعيين كلمة مرور لـ wp-admin . بعد حفظ كلمة المرور، حاول الوصول إلى لوحة تحكم WordPress. يجب أن تظهر نافذة منبثقة لكلمة المرور مباشرة داخل المتصفح.

16. قم بإخفاء عنوان URL لتسجيل الدخول إلى wp-admin الخاص بك

هناك طريقة أخرى لحماية مسؤول WordPress وهي تغيير عنوان URL الذي يؤدي إلى صفحة تسجيل الدخول. إذا قمت بدمج هذه الإستراتيجية مع الحماية الإضافية بكلمة المرور الموضحة في القسم أعلاه، فلن يتمكن أي مهاجم من الوصول إلى لوحة التحكم الخاصة بموقعك.

يمكنك تغيير عنوان URL لتسجيل الدخول إلى wp يدويًا، ولكن استخدام مكون إضافي يمكن أن يبسط العملية. WPS Hide Login هي أداة بسيطة تمكنك من تعيين عنوان URL جديد لتسجيل الدخول دون الحاجة إلى تعديل أي من أكواد موقعك.

بمجرد تثبيت البرنامج الإضافي، انتقل إلى الإعدادات → WPS Hide Login وابحث عن القسم الذي يشير إلى عنوان URL لتسجيل الدخول. استخدم الحقل المجاور لهذا الخيار واستبدل عنوان URL الافتراضي لتسجيل الدخول بعنوان URL مخصص.

قد ترغب في استخدام مزيج عشوائي من الحروف والأرقام. وهذا سيجعل الأمر أكثر صعوبة على المهاجمين تخمينه. فقط تأكد إما من وضع إشارة مرجعية على صفحة تسجيل الدخول الجديدة، أو تعيين عنوان URL يمكنك تذكره.

17. الحد من محاولات تسجيل الدخول

كما ذكرنا سابقًا، يمكن للمهاجمين الوصول إلى موقعك من خلال تجربة مجموعات متعددة من أسماء المستخدمين وكلمات المرور. يمكن أن يكون تعيين كلمات مرور قوية وسيلة فعالة لمنع محاولاتهم، ولكن هناك شيء آخر يمكنك القيام به لوقف هجمات القوة الغاشمة.

يتضمن ذلك تحديد عدد محاولات تسجيل الدخول التي يمكن للمستخدمين إجراؤها في فترة زمنية محددة. لن يؤثر هذا القيد على المستخدمين العاديين، ولكنه يجب أن يكون كافيًا لإحباط هجمات القوة الغاشمة التي تستخدم الروبوتات. ومن خلال تحديد المعدل الذي يمكنهم من خلاله تجربة بيانات اعتماد جديدة، يمكنك تقليل فرص نجاحهم.

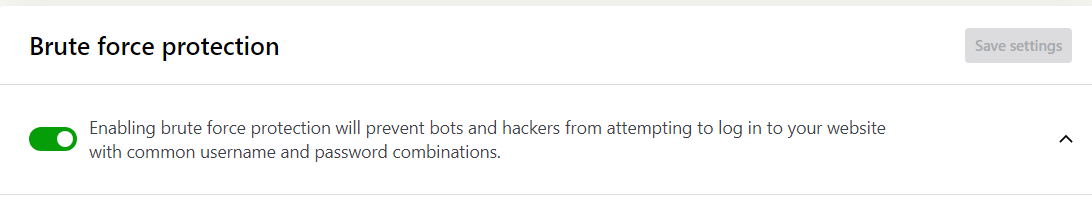

هناك الكثير من الأدوات التي يمكنك استخدامها للحد من محاولات تسجيل الدخول في WordPress. إذا كنت تستخدم Jetpack، فيمكنك الوصول إلى ميزة الحماية من القوة الغاشمة. يؤدي هذا تلقائيًا إلى تقييد محاولات تسجيل الدخول التي يحددها Jetpack على أنها ضارة.

يمكن أن يساعدك Jetpack أيضًا في إدراج عناوين IP في القائمة المسموح بها، حتى لا يتم حظرها بواسطة أداة الحماية من القوة الغاشمة. يمكنك استخدام هذا لعنوان IP الخاص بك وعنوان زملائك في العمل لمنع الإشارات الكاذبة.

18. قم بتسجيل خروج المستخدمين الخاملين تلقائيًا

ستقوم الكثير من مواقع الويب بتسجيل خروجك من حسابك بعد فترة زمنية محددة. هذا إجراء أمني مصمم لمنع الأشخاص الآخرين من اختطاف جلستك إذا تمكنوا من الوصول إلى جهاز الكمبيوتر الخاص بك.

قد لا تكون هذه مشكلة اعتمادًا على المكان الذي قمت بتسجيل الدخول منه، ولكنه لا يزال إجراءً أمنيًا يستحق التنفيذ. وينطبق هذا بشكل خاص إذا كان هناك أشخاص آخرون لديهم حق الوصول إلى لوحة التحكم الخاصة بموقعك.

لا يقوم WordPress بتسجيل خروج المستخدمين تلقائيًا. لإضافة هذه الوظيفة، ستحتاج إلى استخدام مكون إضافي مثل Inactive Logout.

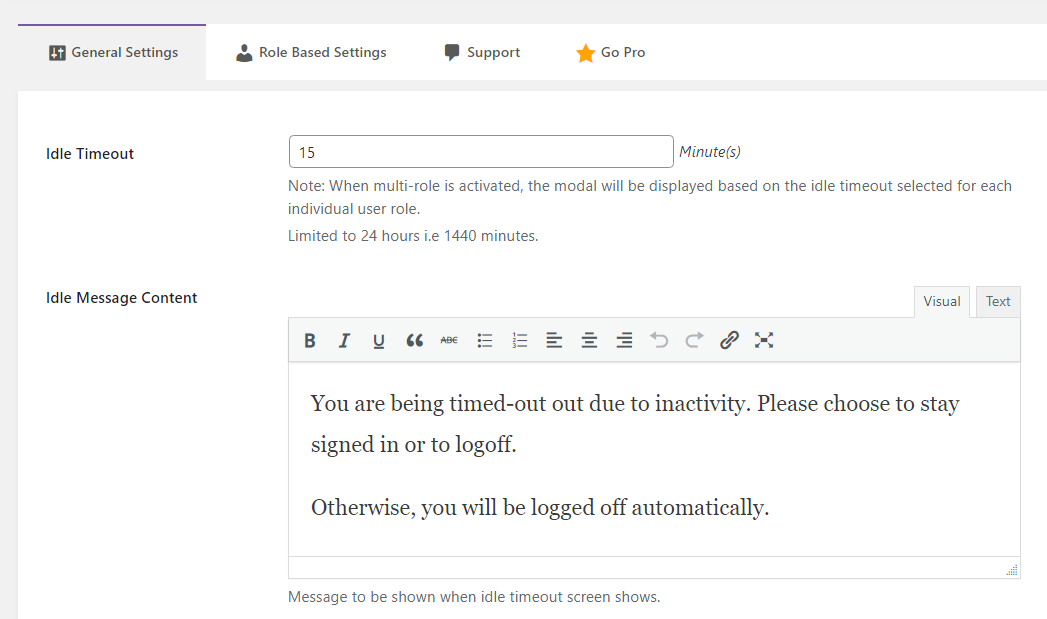

بمجرد تثبيت البرنامج المساعد، انتقل إلى الإعدادات → تسجيل الخروج غير النشط → الإعدادات العامة . ابحث عن خيار Idle Timeout وقم بتعيين القيمة على أي مؤقت تريده بالدقائق.

الآن، سيتم تسجيل خروج المستخدمين تلقائيًا إذا ظلوا خاملين لهذه الفترة من الوقت. يمكّنك المكون الإضافي أيضًا من تكوين رسالة تبلغهم بسبب إغلاق جلستهم، حتى لا يرتبكوا عند عودتهم.

19. قم بتغيير بادئة قاعدة بيانات WordPress الافتراضية

كل قاعدة بيانات WordPress لها اسم. افتراضيًا، هذا الاسم هو wp_something، مع وجود "something" بدلاً من الاسم الفعلي لقاعدة البيانات.

ما هو مهم حقا هنا هو البادئة. افتراضيًا، يستخدم WordPress البادئة wp_ ، مما يعني أنه يمكن للمهاجمين تخمين الاسم الكامل لقاعدة البيانات بسهولة.

إن مجرد تغيير البادئة يمكن أن يجعل هذه المهمة أكثر صعوبة بالنسبة للمهاجمين. لسوء الحظ، ليس من السهل تغيير بادئة قاعدة بيانات WordPress.

تتطلب هذه العملية منك تحرير كلا الملفين الأساسيين وإجراء تغييرات على قاعدة البيانات نفسها. لذا قبل أن تفعل أي شيء آخر، ستحتاج إلى إجراء نسخة احتياطية كاملة لموقع الويب، والتي تتضمن جميع الملفات وقاعدة البيانات. وبهذه الطريقة، إذا حدث أي خطأ، يمكنك استعادة النسخة الاحتياطية.

للبدء، قم بالدخول إلى الموقع عبر FTP وانتقل إلى ملف wp-config.php . افتح الملف وابحث عن هذا السطر بداخله:

$table_prefix = 'wp_';يمكنك المضي قدمًا واستبدال البادئة "wp_" بشيء آخر، مثل "newprefix_". هذا مجرد مثال، رغم ذلك. سترغب في اختيار شيء يصعب تخمينه.

الآن، احفظ الملف وقم بالوصول إلى قاعدة البيانات باستخدام phpMyAdmin. حدد قاعدة بيانات WordPress من القائمة الموجودة على اليسار وانقر على SQL في القائمة الموجودة أعلى الشاشة أعلى قائمة الجداول.

سيؤدي هذا إلى فتح صفحة حيث يمكنك تنفيذ أوامر SQL التي تؤثر على قاعدة البيانات. ما عليك فعله الآن هو استبدال بادئات الجدول الموجودة لجميع الجداول في قاعدة البيانات. افتراضيًا، هذا يعني الجداول التالية:

- wp_options

- wp_postmeta

- wp_posts

- wp_term_relationships

- wp_term_taxonomy

- wp_terms

- wp_commentmeta

- wp_comments

- wp_links

ضع في اعتبارك أن بعض المكونات الإضافية قد تضيف أيضًا جداول جديدة إلى قاعدة البيانات. ستحتاج إلى تحديث بادئات هذه الجداول أيضًا.

لكل جدول، ستحتاج إلى تشغيل أمر SQL التالي:

RENAME table wp_xxxx TO newname_xxxx;تشير العناصر النائبة "xxxx" إلى اسم كل جدول بعد الشرطة السفلية. وبالمثل، ستحتاج إلى تغيير البادئة newname_ إلى تلك التي قمت بتعيينها مسبقًا عند تعديل wp-config.php .

كرر هذه العملية حسب الحاجة لكل جدول في قاعدة البيانات. عندما تكون جاهزًا، يمكنك العودة إلى لوحة التحكم.

يمكن أن يؤدي تغيير بادئة قاعدة البيانات إلى تعطيل أي مكونات إضافية وموضوعات نشطة على موقعك. لن تتعرف هذه الأدوات على قاعدة البيانات المحدثة حتى تقوم بإلغاء تنشيطها وإعادة تنشيطها.

لذلك، ستحتاج إلى الاطلاع على كل مكون إضافي وموضوع على موقعك ومتابعة هذه العملية. عند الانتهاء، تحقق من موقعك للتأكد من أن كل شيء يعمل كما ينبغي.

20. قم بإخفاء إصدار WordPress الخاص بك

في الماضي، كان WordPress يستخدم لعرض إصدار البرنامج الذي كان يستخدمه الموقع في التذييل. وكانت الفكرة هي أن هذه المعلومات يمكن أن تكون مفيدة لأغراض استكشاف الأخطاء وإصلاحها، وسيكون من الأسهل بكثير العثور عليها إذا كانت متاحة بسهولة لزوار الواجهة الأمامية.

المشكلة في هذا الأسلوب هي أن عرض رقم الإصدار يعني أن المهاجمين يمكنهم البحث عن الثغرات الأمنية الخاصة بهذا الإصدار. وهذا يمنح الجهات الفاعلة الخبيثة الكثير من المعلومات التي يمكنهم استخدامها لتنفيذ هجوم على موقع الويب الخاص بك.

بالإضافة إلى ذلك، هذه الميزة ليس لها أي فائدة عملية بالنسبة لك. بعد كل شيء، يمكنك دائمًا التحقق من إصدار WordPress الخاص بموقعك من لوحة التحكم.

لم تعد الإصدارات الأحدث من WordPress تعرض تلك المعلومات في الواجهة الأمامية. إذا كان بإمكانك رؤية رقم الإصدار في التذييل، فهذا يعني أن موقع الويب الخاص بك قد تأخر عن تحديث WordPress.

21. حافظ على تحديث إصدار PHP الخاص بك

كما تعلم، فإن WordPress مبني إلى حد كبير على لغة PHP. ويعتمد على لغة البرمجة هذه لأداء معظم المهام الإدارية.

PHP هو أيضا برنامج. وهذا يعني أنه يحصل على تحديثات منتظمة بميزات ووظائف جديدة وأداء محسّن.

يتطلب WordPress أن يقوم خادمك بتشغيل PHP الإصدار 7.4 أو أعلى. هناك إصدارات أحدث من PHP، وكل منها يجلب ترقيات الأداء والأمان للبرنامج. تنتقل هذه الترقيات أيضًا إلى WordPress نفسه.

يقوم معظم مضيفي الويب ذوي السمعة الطيبة بتحديث PHP على خوادمهم مع ظهور إصدارات جديدة. يمكّنك بعض الموفرين من التبديل بين الإصدارات يدويًا (وهو ما قد يكون ضروريًا لاستكشاف الأخطاء وإصلاحها على موقع WordPress الخاص بك).

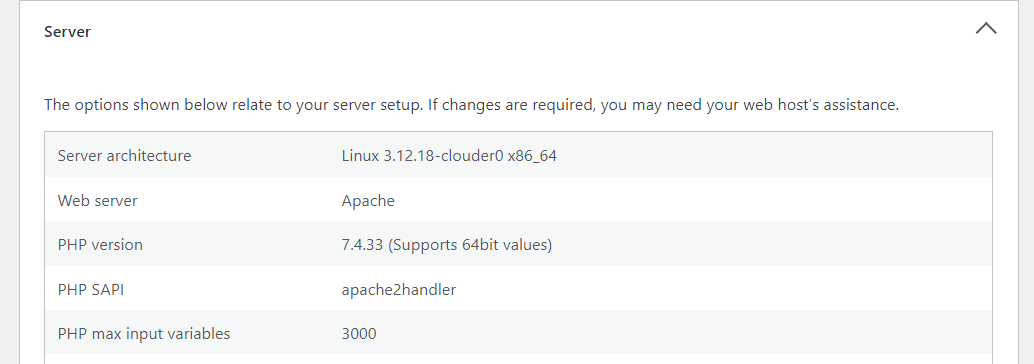

يمكنك التحقق من إصدار PHP الذي يعمل به موقعك من خلال الانتقال إلى الإعدادات → صحة الموقع → المعلومات → الخادم في لوحة تحكم WordPress الخاصة بك. هنا سترى نظرة عامة على تكوين الخادم الخاص بك، بما في ذلك إصدار PHP الذي يستخدمه.

إذا كان هذا الإصدار قديمًا، فقد تحتاج إلى الاتصال بمضيف الويب الخاص بك. قد يكونوا قادرين على تحديث PHP لك. ومع ذلك، هذا شيء لا ينبغي لك ما عليك فعله إذا كنت تستخدم مزود استضافة حسن السمعة، حيث سيتولى الأمر نيابةً عنك.

22. قم بإيقاف تشغيل الإبلاغ عن أخطاء PHP

يأتي WordPress مزودًا بأداة تصحيح الأخطاء التي تمكن نظام إدارة المحتوى (CMS) من تسجيل أخطاء PHP. يمكنك استخدام تقارير الأخطاء هذه لاستكشاف المشكلات الفنية وإصلاحها على موقع الويب الخاص بك.

ولسوء الحظ، يمكن أن تؤدي هذه التقارير أيضًا إلى مشكلات أمنية. إذا تمكن المهاجمون من الوصول إلى سجلات أخطاء PHP، فيمكنهم الحصول على الكثير من المعلومات حول كيفية عمل موقعك. وقد يتمكنون من معرفة المكونات الإضافية النشطة على موقعك (إذا كانت تعرض أخطاء)، بالإضافة إلى الملفات المهمة على موقعك التي بها مشكلات PHP.

ما لم تكن تقوم باستكشاف الأخطاء وإصلاحها بشكل نشط في WordPress، فلن تحتاج إلى تمكين الإبلاغ عن أخطاء PHP. إذا كنت تستخدمه لتشخيص مشكلة ما، فستحتاج إلى تعطيل وضع تصحيح الأخطاء في WordPress بمجرد حصولك على المعلومات التي تحتاجها.

يتطلب تعطيل الإبلاغ عن أخطاء PHP تعديل ملف wp-config.php الموجود في جذر WordPress الدليل. يمكنك الوصول إلى الدليل عبر FTP، كما هو موضح سابقًا.

ثم افتح ملف wp-config.php وأضف السطر التالي من التعليمات البرمجية:

define ( 'WP_DEBUG', true );تغيير صحيح القيمة إلى كاذبة وحفظ الملف. سيؤدي هذا إلى تعطيل سجلات الأخطاء في WordPress.

ويمكنك إعادة تشغيلها في أي وقت حسب الحاجة. ستحتاج فقط إلى تغيير القيمة مرة أخرى إلى true .

23. قم بإزالة المكونات الإضافية والموضوعات غير الضرورية

المكونات الإضافية والموضوعات هي التي تجعل WordPress منصة متعددة الاستخدامات. فهي تضيف ميزات جديدة إلى موقعك وتمكنك من تخصيص تصميمه.

تكمن المشكلة في أن بعض الأشخاص يقومون بتثبيت العشرات من المكونات الإضافية والموضوعات، لكنهم يستخدمون عددًا قليلاً منها فقط. على سبيل المثال، يمكنك تجربة العديد من السمات المختلفة قبل الاستقرار على المفضلة لديك، ولكن لا تقم أبدًا بإلغاء تثبيت الباقي.

يمثل كل مكون إضافي نشط على موقع الويب الخاص بك خطرًا أمنيًا. عادةً ما يكون هذا الخطر ضئيلًا بالنسبة للمكونات الإضافية التي تحصل على تحديثات منتظمة ويدعمها فريق تطوير حسن السمعة. بالنسبة للمكونات الإضافية القديمة أو تلك التي لم تعد تتلقى التحديثات، يزداد هذا الخطر بشكل كبير.

الأمر نفسه ينطبق على المواضيع. قد يؤدي وجود سمات لا تستخدمها على موقعك إلى حدوث ثغرات أمنية.

إذا كنت لا تستخدم سمة أو مكونًا إضافيًا محددًا بشكل فعال، فإن الرهان الأكثر أمانًا هو إلغاء تثبيته (وليس فقط إلغاء تنشيطه). لا يستغرق هذا سوى بضع دقائق، ولكنه يمكن أن يُحدث فرقًا كبيرًا في أمان موقعك. بالإضافة إلى ذلك، إذا غيرت رأيك، يمكنك دائمًا إعادة تثبيت مكون إضافي أو سمة محذوفة.

ومع ذلك، هناك استثناء هنا. قد ترغب في الاحتفاظ بسمة افتراضية مثل Twenty Twenty-Three مثبتة، ولكنها غير نشطة، لأغراض استكشاف الأخطاء وإصلاحها.

24. قم بإزالة حسابات المستخدمين غير الضرورية

كقاعدة عامة، لا ينبغي لأي شخص الوصول إلى موقع الويب الخاص بك إلا إذا كان ذلك ضروريًا للغاية. إذا كنت بحاجة إلى منح شخص ما حق الوصول (لنشر المحتوى أو إجراء الصيانة أو تحديث الموقع)، فستحتاج إلى التأكد من عدم تعيين دور مستخدم له بأذونات أكثر مما يحتاج إليه.

بمجرد أن لا يحتاج الشخص إلى الوصول إلى موقع الويب، يمكنك المضي قدمًا وحذف حسابه. وهذا سيمنعهم من تغيير الموقع دون موافقتك.

تشكل حسابات المستخدمين هذه خطرًا آخر. قد يعيد بعض الأشخاص استخدام بيانات الاعتماد من حساباتهم الشخصية لتسجيل الدخول إلى موقع الويب الخاص بك. إذا تم تسريب بيانات الاعتماد هذه في خرق أمني، فسيتمكن المهاجمون من استخدامها للوصول إلى موقع الويب الخاص بك.

يعد حذف حسابات المستخدمين في WordPress أمرًا بسيطًا. للقيام بذلك، انتقل إلى المستخدمون → جميع المستخدمين وحدد حسابًا. بمجرد تحديد الحساب الذي تريد إزالته، قم بالتمرير فوقه وانقر فوق "حذف" .

لاحظ أن هذا الخيار لن يظهر إلا إذا كنت المسؤول. طالما أنه لا يمكن لأي شخص آخر الوصول إلى حساب المسؤول، فيجب أن تكون الشخص الوحيد الذي لديه القدرة على حذف حسابات المستخدمين.

25. مراقبة نشاط المستخدم

إذا كنت تدير موقع WordPress حيث يمكن للأشخاص الآخرين الوصول إلى لوحة التحكم لنشر المحتوى وإجراء تغييرات على الموقع وتحديثه، فمن المحتمل أن تواجه مشكلات أمنية عاجلاً أم آجلاً. على سبيل المثال، قد تتم سرقة بيانات الاعتماد الخاصة بشخص ما أو تثبيت مكون إضافي يمثل خطرًا أمنيًا على الموقع.

لهذا السبب، من الجيد أن يراقب المسؤول ما يفعله الآخرون عند استخدامهم للموقع.

سجلات الأنشطة هي أدوات تراقب أحداثًا معينة وتسجل وقت حدوثها. يمكنك الوصول إلى هذا السجل ومعرفة من فعل ماذا ومتى. يمكّنك هذا من اكتشاف الأحداث والإجراءات التي يمكن أن تؤثر سلبًا على أمان موقعك.

هذه الميزة غير متوفرة في WordPress بشكل افتراضي، ولكن يمكنك إضافتها باستخدام مكون إضافي. يتضمن Jetpack Security سجل أنشطة يقوم بتخزين البيانات من آخر 30 يومًا.

يتم استضافة السجل خارج الموقع. لذلك، إذا فقدت الوصول إلى الموقع، يمكنك التحقق من السجل لمعرفة ما حدث، قبل استعادة نسخة احتياطية حديثة.

26. استخدم CDN لتقليل مخاطر هجوم DDoS

يمكن أن تساعدك شبكات تسليم المحتوى (CDN) على تقليل أوقات التحميل بشكل كبير. يفعلون ذلك عن طريق تخزين موقع الويب الخاص بك مؤقتًا باستخدام شبكة من مراكز البيانات الموزعة حول العالم. عندما يقوم شخص ما بزيارة الموقع، يعترض CDN الطلب ويقوم بتحميل نسخة من أقرب خادم.

يوفر استخدام CDN مجموعة من المزايا تتجاوز تقليل أوقات التحميل. على سبيل المثال، هناك ضغط أقل على الخادم الخاص بك، مما يعني أن موقع الويب الخاص بك سيكون في وضع أفضل للتعامل مع الارتفاعات الكبيرة في حركة المرور. علاوة على ذلك، يمكن أن تعمل شبكة CDN كحاجز في حالة وقوع هجوم.

إذا كان موقع الويب الخاص بك هدفًا لهجوم DDoS، فيمكن لشبكة CDN إغلاقه بسرعة. قد تطلب الكثير من شبكات CDN من الزائرين التحقق مما إذا كانوا بشرًا إذا اكتشفت الشبكة شيئًا غريبًا في الاتصال. ونظرًا لأن هجمات DDoS تعتمد على الروبوتات، فإنها غالبًا لا تتمكن من تجاوز هذه الأنواع من عمليات التحقق الأمني.

حتى لو تمكن هجوم DDoS من الوصول إلى شبكة CDN، فإن مراكز البيانات الخاصة به مصممة لإدارة التدفقات الهائلة من حركة المرور. وفي هذه الأثناء، سيتم حماية موقع الويب الخاص بك نفسه بواسطة CDN.

يمكنك دمج أي CDN تريده مع WordPress. من السهل جدًا إعداد Jetpack CDN. يمكنك تمكينه مجانًا في البرنامج الإضافي Jetpack، وسيبدأ CDN في تخزين ملفات الوسائط مؤقتًا من موقع الويب الخاص بك.

27. قم بالانتقال إلى مزود استضافة يركز على الأمان

كل مضيف ويب لديه نقطة بيع خاصة به. على سبيل المثال، يركز بعض موفري خدمات الاستضافة بشكل أكبر على الأمان والأداء، بينما يعطي البعض الآخر الأولوية للأسعار المعقولة.

من الناحية المثالية، ستختار مضيف ويب يعدك بأداء وأمان من الدرجة الأولى (ولا يتقاضى سعرًا غير عادل مقابل ذلك). هناك الكثير من مضيفي الويب الذين يتناسبون مع هذه المعايير ويتعاملون مع مهام الأمان الأساسية نيابةً عنك. قد تشمل هذه المهام ما يلي:

- النسخ الاحتياطية

- إعداد WAF

- حمايتك من هجمات DDOS

- فحص البرامج الضارة والتنظيف

إذا كنت ترغب في قضاء المزيد من الوقت والطاقة على تشغيل موقع الويب الخاص بك وأقل من حمايته من الهجمات ، فستحتاج إلى اختيار مضيف يقدر الأمان. للبدء ، قد ترغب في أخذ قائمة بمضيفي WordPress الموصى بها.

يميل مضيفات الويب التي توفر خطط استضافة مدارة إلى تقديم المزيد من حيث الأمان. بالطبع ، ستكون هذه الخدمات أكثر ثنائية من الخطط غير المدارة ، لكنها يمكن أن تساعد في وضع عقلك في راحة.

28. النظر في حل أمن المؤسسة

إذا قمت بتشغيل موقع ويب على مستوى المؤسسة ، فيجب أن تتجاوز تدابير الأمان تحديث الإضافات وصنع النسخ الاحتياطية. ستحتاج إلى حل أمان يوفر حماية من طرف إلى طرف لموقع الويب الخاص بك.

لدى WPSCAN أكبر قاعدة بيانات لنقاط الأمن في WordPress في السوق.

يقدم WPSCAN حلًا أمنيًا يركز على المؤسسات. يمكن تخصيص ذلك لاحتياجات شركتك ونوع موقع الويب الذي لديك. يمكنك التواصل مع WPSCAN مباشرة للحصول على تقييم لأمن موقعك وطلب عرض أسعار.

أسئلة مكررة

غطت قائمة نصائح أمان WordPress أهم التدابير لحماية موقعك. إذا كان لا يزال لديك أي أسئلة حول كيفية تحسين أمان موقع الويب الخاص بك ، فسيهدف هذا القسم إلى الإجابة عليها.

ما هي التهديدات الشائعة التي يمكن تخفيفها من خلال أفضل الممارسات الأمنية في WordPress؟

يغطي هذا الدليل كل شيء بدءًا من تدابير الحماية الأساسية إلى ممارسات أمنية أكثر تقدمًا. إذا كنت تأخذ الوقت الكافي لتنفيذ كل مقياس موضح في هذه المقالة ، فيجب حماية موقع الويب الخاص بك مقابل التهديدات الأكثر شيوعًا. وتشمل هذه هجمات القوة الغاشمة وسرقة البيانات والبرامج الضارة.

الهدف النهائي لهذه التدابير هو التأكد من أنه لا يمكن لأي ممثل ضار الوصول إلى موقعك والتسبب في تلف. يمكنهم أيضًا منع الأخطاء من قبل المستخدمين عديمي الخبرة ، مثل تثبيت مكون إضافي سيء.

ما هي أسهل طريقة لتحسين أمن WordPress؟

إذا لم يكن لديك وقت لتنفيذ كل مقياس في هذا الدليل ، فإن أفضل شيء يمكنك القيام به هو إعداد البرنامج المساعد لأمان WordPress. ستمكّن هذه الأدوات تلقائيًا ميزات لا تعد ولا تحصى تساعد على حماية موقع الويب الخاص بك.

Jetpack Security هو حل الكل في واحد يتم أتمتة العديد من المهام الأساسية. إنه يؤدي النسخ الاحتياطية في الوقت الفعلي ، ويقوم بإعداد جدار الحماية ، ويقوم بمسح ويوفر إصلاحات سريعة للبرامج الضارة ، ويحمي موقعك من البريد العشوائي ، وأكثر من ذلك. كما يوفر لك الوصول إلى سجلات النشاط ، بحيث يمكنك تحديد أي إجراءات على موقعك قد تسببت في مشكلة أمان (ومن قام بها).

ما هو أفضل مكون إضافي للأمان لـ WordPress؟

هناك العديد من المكونات الإضافية لأمن WordPress للاختيار من بينها ، ولكن JetPack Security هو أحد أكثر الحلول شمولاً في السوق. إنه يتعامل مع معظم الممارسات الأمنية التي تمت مناقشتها في هذا المنشور ، بما في ذلك النسخ الاحتياطية ، ومسح البرامج الضارة وإزالتها ، وحماية البريد العشوائي.

كيف يمكنني نسخة احتياطية من موقع WordPress الخاص بي ، وأين يجب أن أقوم بتخزين النسخ الاحتياطية؟

هناك طرق متعددة لدعم موقع WordPress. يمكنك نسخة احتياطية من جميع الملفات وقاعدة البيانات يدويًا ، أو استخدام مكون إضافي يقوم به من أجلك ، أو الاشتراك في خطة استضافة تتضمن بعض النسخ الاحتياطية المحدودة.

في معظم الحالات ، لا ترغب في تخزين النسخ الاحتياطية محليًا أو في مكان واحد فقط. هذا هو السبب في أنه لا ينصح عادة بالاعتماد على استضافة النسخ الاحتياطية وحدها. تميل النسخ الاحتياطية السحابية إلى أن تكون أكثر أمانًا ، لأن معظم مقدمي الخدمات يخزنون نسخ متعددة من أجل التكرار.

يشمل أمان Jetpack النسخ الاحتياطية السحابية في الوقت الفعلي. يتم تخزين كل شيء خارج الموقع ، ويتم إجراء نسخة احتياطية جديدة في كل مرة تقوم فيها بإجراء تغيير على موقع الويب الخاص بك.

كم مرة يجب أن أقوم بتحديث موقع WordPress الخاص بي؟

من الناحية المثالية ، يجب عليك تحديث WordPress ومكوناتها بمجرد توفر تحديثات. سيؤدي استخدام أحدث إصدار من أي برنامج إلى زيادة أمان موقعك وأداءه. بالإضافة إلى ذلك ، يوفر لك الوصول إلى أحدث الميزات.

تركز الكثير من التحديثات على تصحيح ثغرات الأمن. من الناحية المثالية ، سترغب في التحقق من موقعك للحصول على التحديثات يوميًا. يمكنك حتى تمكين تحديثات السيارات للمكونات الإضافية. كل هذا وأكثر ممكنة مع Jetpack Security ، أعلى أمن في الوقت الفعلي والمكون الإضافي الاحتياطي.

كم مرة يجب أن أقوم بمسح موقع WordPress الخاص بي للبرامج الضارة؟

إذا استطعت ، يجب عليك مسح موقع الويب الخاص بك للحصول على البرامج الضارة يوميًا. نظرًا لأن هذه مهمة مهمة ، فمن المنطقي أتمتة ذلك. وبهذه الطريقة ، سيظل المكوّن الإضافي للأمان أو الماسح الضوئي للبرامج الضارة يبحث عن نقاط الضعف حتى لو لم تكن متاحًا.

يتضمن أمان Jetpack مسح البرامج الضارة الآلية. يقوم المكون الإضافي بمسح موقعك بشكل دوري ويعلمك إذا وجد أي شيء مشبوه.

أمان Jetpack: حماية وورد على مدار الساعة ونسخ احتياطية

يمكن أن تكون حماية موقع WordPress الكثير من العمل. ستحتاج إلى إجراء نسخ احتياطية منتظمة ، وتنفيذ التحديثات ، ومسح موقعك للبرامج الضارة ، والمزيد. بالإضافة إلى ذلك ، سترغب في التأكد من أن أي شخص لديه حق الوصول إلى موقعك يستخدم أسماء مستخدمين قوية وكلمات مرور.

يمكن لحل الكل في واحد مثل JetPack Security التعامل مع معظم هذه المهام لك. ستحصل على نسخ احتياطية آلية ومسح ، وحماية من البريد العشوائي ، وجدار حماية قوي ، وأكثر من ذلك. كل ما عليك فعله هو تثبيت البرنامج المساعد وتمكين هذه الميزات.

هل أنت مستعد لتعزيز أمان موقعك؟ ابدأ مع Jetpack Security اليوم!