أفضل 16 ممارسات ونصائح لأمان WordPress لعام 2025

نشرت: 2024-11-15هل سمعت يومًا أن 4,700,000 موقع WordPress يقع ضحية للقرصنة سنويًا؟

من المعروف أن WordPress هو نظام إدارة محتوى آمن نسبيًا (CMS)، ولكن نظرًا لشعبيته، فهو أيضًا مستهدف بشكل كبير من قبل المتسللين. إذا أصبح موقعك هدفًا لهجوم، فقد يؤدي ذلك إلى الإضرار بسمعتك ويؤثر على أداء مبيعاتك. تعد حماية موقع WordPress الخاص بك أمرًا ضروريًا للحفاظ على الثقة والولاء بين عملائك.

في هذا الدليل سوف تتعلم:

- المخاطر الأمنية السبعة الأكثر شيوعًا التي يواجهها WordPress والتي غالبًا ما يواجهها موقع الويب الخاص بك.

- أفضل 16 ممارسات أمنية في WordPress لحماية موقع الويب الخاص بك.

- ماذا تفعل إذا تعرضت للاختراق.

أهم 7 مشكلات أمنية في WordPress

أول الأشياء أولاً: ما هي مشكلات الأمان المختلفة التي تستهدف WordPress؟ وفقًا لـ Jetpack، تعد بيانات اعتماد المستخدم الضعيفة والمكونات الإضافية القديمة نقاط الدخول الرئيسية للمتسللين - ولكن هناك المزيد. لقد أدرجنا أدناه التهديدات الأمنية السبعة الأساسية التي تواجه مواقع WordPress اليوم، مع إحصائيات وأمثلة من العالم الحقيقي.

1. نقاط الضعف في المكونات الإضافية

إذا كنت تقوم بتشغيل مكونات إضافية غير نشطة أو قديمة على موقع WordPress الخاص بك، فتذكر أنها قد لا تتضمن آخر التحديثات الأمنية المقدمة من المطورين. يقوم مطورو السمات والمكونات الإضافية بشكل متكرر بإصدار تحديثات لمعالجة نقاط الضعف، ولكن الفشل في استخدام الإصدارات قد يعرض موقعك للهجمات.

الإحصائيات:

- وفقًا لتحليل حديث أجرته شركة Patchstack، فإن 97٪ من مشكلات أمان WordPress ناتجة عن المكونات الإضافية.

- بالإضافة إلى ذلك، وجدت MelaPress أن 30% فقط من مستخدمي WordPress لديهم تحديثات تلقائية مفعلة على مواقعهم الإلكترونية.

مثال: في عام 2023، تم اكتشاف مشكلات خطيرة في المكونات الإضافية مثل WP Fastest Cache والوظائف الإضافية الأساسية لـ Elementor. وحث المطورون المستخدمين على التحديث إلى الإصدار الأحدث في أقرب وقت ممكن.

2. هجمات القوة الغاشمة (كلمات المرور الضعيفة)

تتضمن هجمات القوة الغاشمة محاولات تسجيل دخول متكررة لتخمين كلمات المرور حتى يتمكن المتسلل من الوصول إلى موقعك. يستخدمون الروبوتات التي تجمع بين آلاف المجموعات المختلفة من أسماء المستخدمين وكلمات المرور حتى يعثروا على الكلمة الصحيحة.

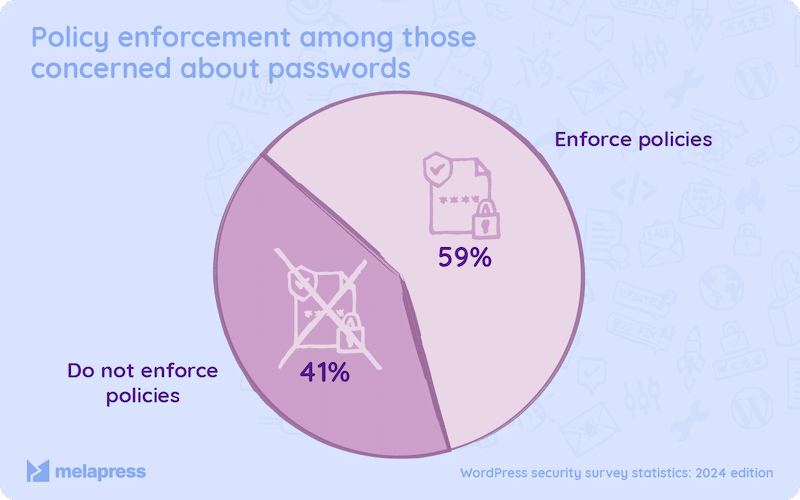

الإحصائيات: وفقًا لدراسة من Melapress، فإن 41% من المستجيبين لمستخدمي WordPress لا يستخدمون التعريف الثنائي (2FA) أو كلمة مرور قوية بما يكفي.

على سبيل المثال: يمكن لهذه الروبوتات العثور على كلمة مرور مثل "ADMIN123" في ثوانٍ وتمنح وصولاً غير مصرح به إلى موقع الويب الخاص بك بالكامل.

3. التحكم في الوصول المعطل وأدوار المستخدم التي تتم إدارتها بشكل سيء وغير محددة

يعد التحكم في الوصول المعطل خطرًا أمنيًا شديدًا يمنح الأشخاص غير المصرح لهم الوصول إلى المعلومات الخاصة التي لا ينبغي لهم الحصول عليها. وهذا يثير احتمال حدوث انتهاكات أمنية ويكشف المعلومات الخاصة للأشخاص الخطأ.

الإحصائيات: وفقًا لـ Patchstack، في عام 2023، كانت 12.9٪ من مشكلات أمان WordPress بسبب تعطل التحكم في الوصول.

مثال: يمكن أن يؤدي تعيين حق الوصول على مستوى المحرر للكتاب الضيوف دون قيود إلى تغييرات غير مرغوب فيها أو تسرب البيانات.

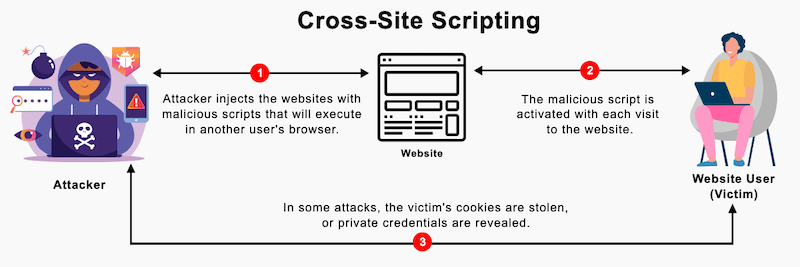

4. هجمات البرمجة النصية عبر المواقع (XSS).

تعد البرمجة النصية عبر المواقع (XSS) مشكلة أمنية تسمح للمهاجم بإدخال JavaScript ضار في التعليمات البرمجية الخاصة بك. يتم تنفيذ هذا الرمز المؤذي من قبل الضحايا دون علمهم ويكشف عن معلومات تسجيل الدخول وكلمات المرور الخاصة بهم للمهاجمين. وبمجرد حصولهم على بيانات الاعتماد، يمكنهم انتحال شخصية المستخدمين.

الإحصائيات: وفقًا لـ Patchstack، في عام 2023، شكلت هجمات XSS 53.3٪ من جميع الثغرات الجديدة في نظام WordPress البيئي.

مثال: يقوم أحد المهاجمين بإدخال نصوص برمجية ضارة في قسم التعليقات بموقعك. عندما يقوم موقعك بتخزين هذا التعليق في قاعدة البيانات الخاصة بك، يمكن للمتسلل تنفيذ التعليمات البرمجية الضارة عندما يقوم المستخدمون المطمئنون بعرض الصفحة. قد يؤدي هذا إلى سرقة معلومات تسجيل الدخول الخاصة بهم.

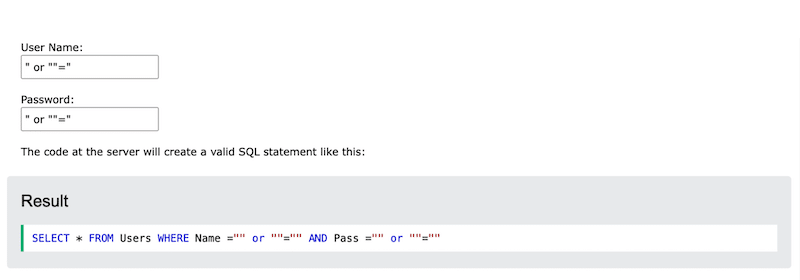

5. هجمات حقن SQL

تسمح عمليات حقن SQL للمهاجمين بإضافة تعليمات برمجية ضارة إلى استعلامات قاعدة البيانات، مما قد يؤدي إلى كشف معلومات سرية. وهذا يمكن أن يسمح للمهاجمين باسترداد البيانات السرية.

الإحصائيات: وفقًا لـ WPHackedhelp، يقوم حوالي 20% من المتسللين بتنفيذ هجمات SQL. الضحايا الأكثر شيوعًا هم مواقع التجارة الإلكترونية المبنية على WooCommerce.

على سبيل المثال: قد يتمكن أحد المتسللين من الوصول إلى أسماء المستخدمين وكلمات المرور في قاعدة البيانات بمجرد إدخال "أو""=" في مربع نص اسم المستخدم أو كلمة المرور:

6. نقاط الضعف والتصيد الاحتيالي في طلبات التزوير عبر المواقع (CSRF).

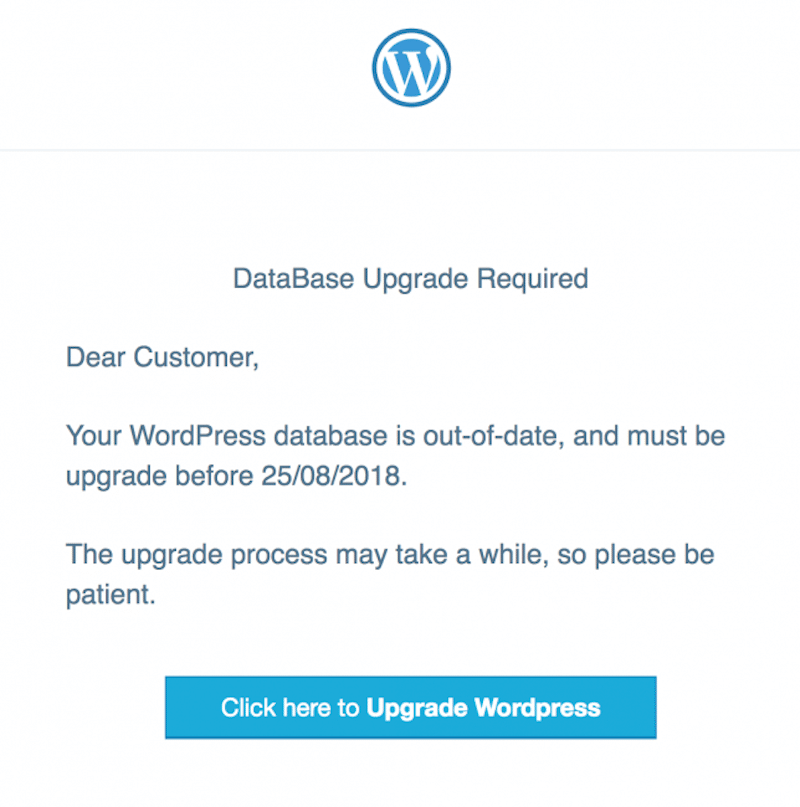

يخدع التصيد الاحتيالي المستخدمين عن طريق تقليد صفحات الموقع الشرعية. أنها توفر معلومات حساسة دون معرفة أن المتسلل يقوم بالفعل بجمع البيانات.

الإحصائيات: في عام 2023، جاء ما يقرب من 17% من المشكلات الأمنية من CSRF.

مثال: قد يكون هجوم التصيد الاحتيالي النموذجي هو قيام بعض المتسللين بإنشاء صفحة تسجيل دخول مزيفة لموقع WordPress. يعتقد المستخدمون أن الأمر آمن ويضعون بيانات الاعتماد الخاصة بهم والتي تم "التقاطها" بالفعل بواسطة هؤلاء المتسللين.

7. هجمات رفض الخدمة (DoS وDDoS) وسوء الاستضافة

يعد اختيار الاستضافة الموثوقة والأمان أولاً أمرًا ضروريًا لحماية موقعك من هجمات DoS وDDoS. تطغى مشكلات الأمان هذه على الخوادم وتجعل موقعك غير قابل للوصول مؤقتًا للمستخدمين الشرعيين.

على سبيل المثال: أطلق منافسك هجوم DDoS على موقع WordPress للتجارة الإلكترونية الخاص بك خلال فترة مبيعات كبيرة. يصبح موقعك غير متاح، وتخسر بعض الإيرادات. المثال متطرف بعض الشيء، لكنك حصلت على الفكرة.

كيفية إتقان أمان ووردبريس

الآن بعد أن أصبحت على علم أكثر بالتهديدات الأمنية الأكثر شيوعًا لـ WordPress، نوصي باتباع أفضل 16 ممارسة. وهي تغطي مجالات حيوية مثل أمان تسجيل الدخول والتحديثات وعناصر التحكم في أذونات الملفات. قم بمراجعتها جميعًا واكتشف الأدوات والمكونات الإضافية التي يمكن أن تجعل عملك أسهل مع حماية موقع الويب الخاص بك.

1. قم بتحديث جميع المكونات الإضافية والموضوعات وWordPress الأساسية

الربح السريع: من خلال تحديث المكونات الإضافية والموضوعات ونواة WordPress، يمكنك تجنب العديد من مشكلات الأمان. تتضمن التحديثات غالبًا تصحيحات لنقاط الضعف التي يمكن أن يستغلها المتسللون، لذا تخلص من السمات والمكونات الإضافية القديمة واختر الإصدار الأحدث.

أفضل الممارسات:

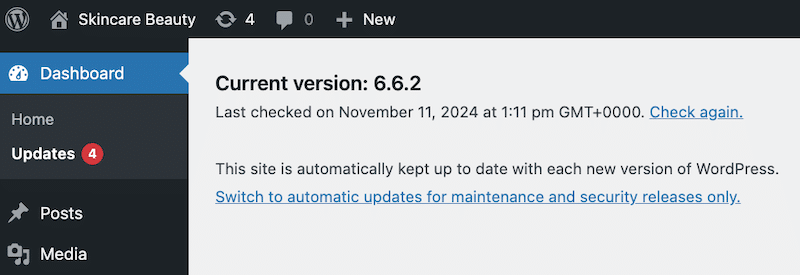

قم بتحديث كل شيء يدويًا.

- لتحديث WordPress الأساسي، انتقل إلى لوحة المعلومات > التحديثات . يجب أن تشاهد بعد ذلك أحدث إصدار مثبتًا:

- بالنسبة للمكونات الإضافية والسمات، انتقل إلى المكونات الإضافية > المكونات الإضافية المثبتة أو المظهر > السمات وانقر فوق تحديث لكل عنصر.

أو فكر في تفعيل التحديثات التلقائية دائمًا لتحديث موقعك (مواقعك) باستمرار.

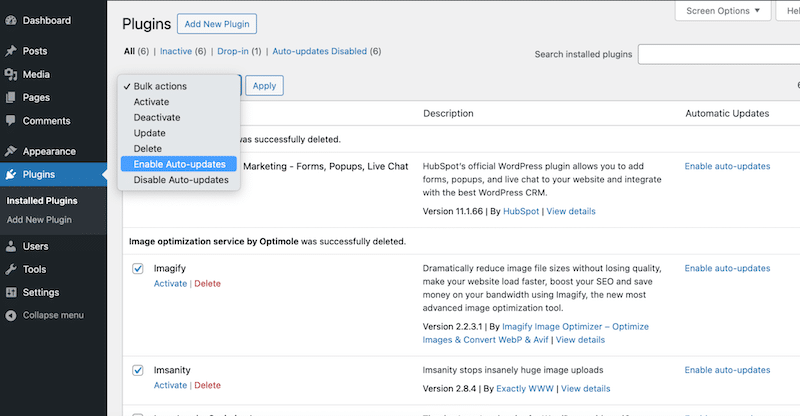

- انتقل إلى المكونات الإضافية > المكونات الإضافية المثبتة > تحديد الكل > تمكين التحديثات التلقائية.

️ الأدوات والإضافات:

- WPUmbrella: إنها خدمة صيانة WordPress موثوقة تراقب أمان موقع WordPress الخاص بك.

- MainWP: إنها لوحة تحكم سهلة الاستخدام ذاتية الاستضافة لإدارة مواقع WordPress المتعددة في وقت واحد. إنه مثالي لتحديث كل شيء تلقائيًا وتوفير الوقت.

- ManageWP: إنها أداة قوية تتيح لك عرض جميع مواقعك وإدارتها وتحديثها في مكان واحد.

2. قم بإزالة كافة المكونات الإضافية الفارغة وغير المستخدمة

الربح السريع: المكونات الإضافية الخالية غير آمنة لأنها تفتقر إلى تصحيحات الأمان، مما يؤدي إلى إنشاء نقاط دخول ضعيفة على موقع WordPress الخاص بك. وبالمثل، قم بإزالة المكونات الإضافية غير المستخدمة لتجنب قيام المتسللين بإنشاء أبواب خلفية في مكون إضافي لا تستخدمه حتى.

أفضل الممارسات:

- انتقل إلى المكونات الإضافية > المكونات الإضافية المثبتة . يمكنك إلغاء تنشيط وحذف أي مكونات إضافية لم تعد بحاجة إليها أو تستخدمها.

- قم بمراجعة المكونات الإضافية بانتظام وإزالة أي ملحقات غير ضرورية.

️ الأدوات والإضافات:

- الفحص الصحي واستكشاف الأخطاء وإصلاحها: يساعد في تحديد تعارضات المكونات الإضافية ومشكلاتها.

- Wordfence Security: يمكن أن يساعد في تحديد المكونات الإضافية الضارة.

3. قم بتغيير اسم المستخدم الافتراضي "المسؤول".

الربح السريع: اجعل اسم المستخدم الخاص بك أكثر صعوبة في العثور على شبكات الروبوت لتقليل احتمالية هجمات القوة الغاشمة.

أفضل الممارسات:

- انتقل إلى المستخدمون > جميع المستخدمين في لوحة تحكم إدارة WordPress الخاصة بك.

- قم بتحرير المستخدم "المسؤول" وقم بتغيير اسم المستخدم إلى اسم فريد.

- قم بإنشاء مستخدم جديد بدور مسؤول، وقم بتعيين اسم مستخدم فريد له، ثم احذف المستخدم "المسؤول" الأصلي.

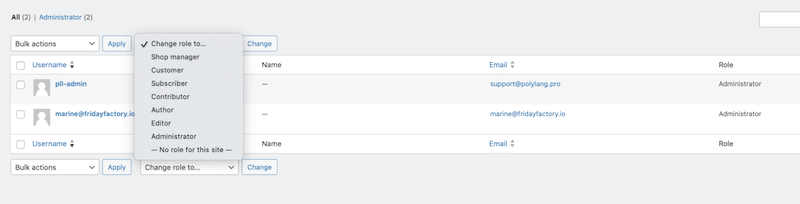

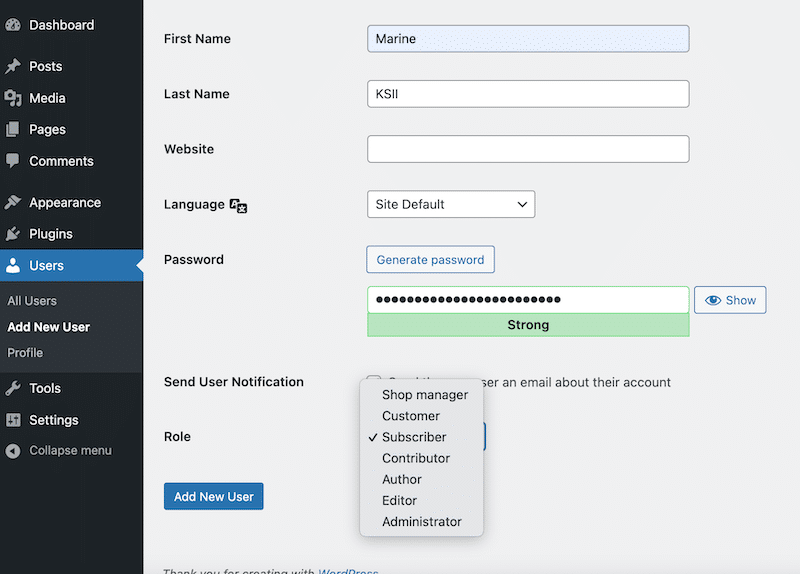

4. تحديد أدوار المستخدم بشكل صحيح

الربح السريع: قم بتعيين الأدوار بعناية للحد من الوصول وزيادة الأمان.

مثال: يجب أن يكون لدى الكاتب الضيف حق الوصول لكتابة المنشورات فقط ويجب أن يرى محتوى مختلفًا عن دور مالك متجر WooCommerce.

أفضل الممارسات:

- انتقل إلى المستخدمون > جميع المستخدمين لتحرير أدوار المستخدم أو تعيينها.

- تأكد من أن كل مستخدم لديه الأذونات التي يحتاجها فقط.

️ الأدوات والإضافات:

- محرر دور المستخدم: قم بتخصيص أدوار المستخدم بأكثر من الأدوار الخمسة الافتراضية في WordPress.

- الأعضاء: مكون إضافي لإنشاء الأدوار المخصصة وإدارتها.

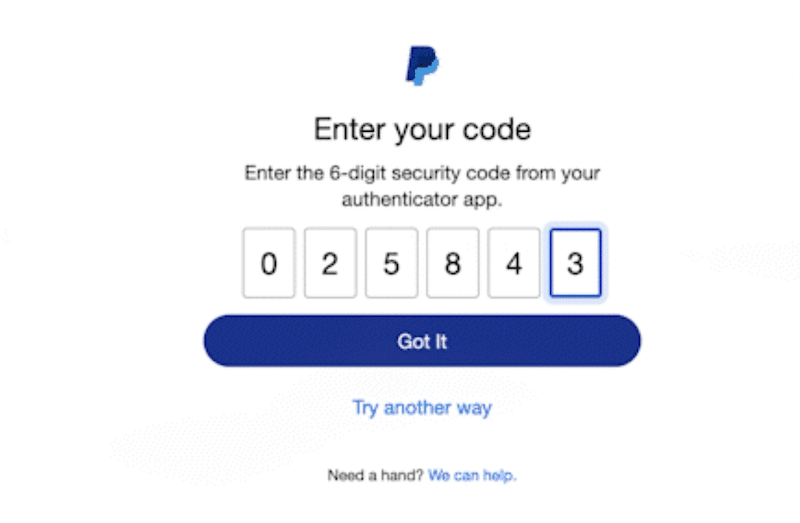

5. استخدم كلمات مرور قوية مع المصادقة الثنائية (2FA)

الربح السريع: استخدم كلمات المرور التي تم إنشاؤها تلقائيًا وقم بتغييرها بانتظام. تتطلب المصادقة الثنائية (2FA) نموذجًا ثانيًا لتحديد الهوية وكلمة المرور الخاصة بك لتعزيز الأمان عند تسجيل الدخول. يمكن أن تكون كلمة مرور لمرة واحدة (OTP) يتم إرسالها عبر الرسائل القصيرة أو WhatsApp أو بريد إلكتروني بسيط أو حتى رمز الاستجابة السريعة .

أفضل الممارسات: عند إنشاء كلمة مرور جديدة، تجنب الكلمات التي يسهل تخمينها مثل "admin123" أو "password". اتبع أفضل الممارسات بدلاً من ذلك:

- تعني كلمة المرور القوية استخدام الأحرف الكبيرة والصغيرة والأحرف الخاصة والأرقام.

- قم بتغيير كلمات المرور بانتظام عبر الأنظمة الأساسية (cPanel، FTP، WordPress Admin، إلخ.)

- قم بتنفيذ المصادقة الثنائية لإضافة طبقة إضافية من الأمان عندما يريد أحد المستخدمين الاتصال بمسؤول موقعك.

️ الأدوات والإضافات:

- WP2FA: يعمل على تبسيط عملية إعداد 2FA.

- Google Authenticator: تطبيق بسيط لإنشاء كلمات المرور لمرة واحدة لتسجيل الدخول الآمن.

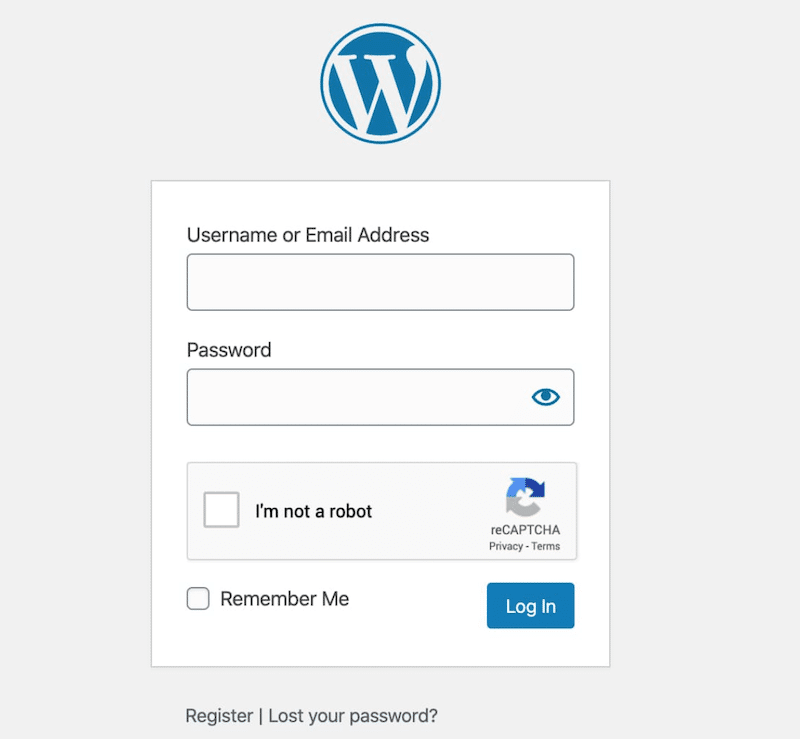

6. تنفيذ اختبار reCAPTCHA على النماذج (بما في ذلك صفحة تسجيل الدخول)

الربح السريع: يعد reCAPTCHA أحد أفضل الطرق لحماية موقعك من الروبوتات والهجمات على WordPress. يتحقق من أن المستخدم حقيقي عند إرسال النموذج. تمنع هذه الطبقة الإضافية من الأمان محاولات تسجيل الدخول العنيفة والبريد العشوائي غير المرغوب فيه.

أفضل الممارسات:

- أضف خيار reCAPTCHA إلى صفحة تسجيل الدخول الخاصة بك، ونماذج التسجيل، وأي نماذج أخرى ينشئها المستخدم. سيساعد هذا في إيقاف عمليات الإرسال التلقائية.

- تأكد من تحديث إصدار reCAPTCHA دائمًا.

️ الأدوات والإضافات:

- Google reCAPTCHA المتقدم: يعد واحدًا من أفضل المكونات الإضافية لإضافة reCAPTCHA إلى أي نموذج، بما في ذلك صفحة تسجيل الدخول إلى WordPress الخاصة بك.

7. الحد من محاولات تسجيل الدخول وإخفاء عنوان URL لتسجيل الدخول إلى wp-admin

الربح السريع: يؤدي الحد من محاولات تسجيل الدخول إلى تقليل مخاطر هجمات القوة الغاشمة، في حين أن إخفاء عنوان URL لتسجيل الدخول إلى wp-admin يجعل من الصعب على المتسللين استهداف موقعك.

أفضل الممارسات:

- قم دائمًا بتعيين حد لمحاولات تسجيل الدخول الفاشلة. على سبيل المثال، يوصى بالسماح بثلاث محاولات غير ناجحة فقط. وبعد ذلك، يمكنك إخبار المستخدمين بالعودة خلال 15 دقيقة لإجراء تجربة أخرى).

- غيّر عنوان URL الافتراضي "yourwordpresssite.com/wp-admin" إلى عنوان أكثر تميزًا ويصعب تخمينه، مثل "yoursite.com/welcome-to-your-account".

️ الأدوات والإضافات:

- الحد من إعادة تحميل محاولات تسجيل الدخول: يتيح لك تحديد عدد محاولات تسجيل الدخول الفاشلة على موقعك بسهولة.

- WPS Hide Login: يسمح لك بتغيير عنوان URL الخاص بصفحة نموذج تسجيل الدخول إلى الرابط الذي تختاره.

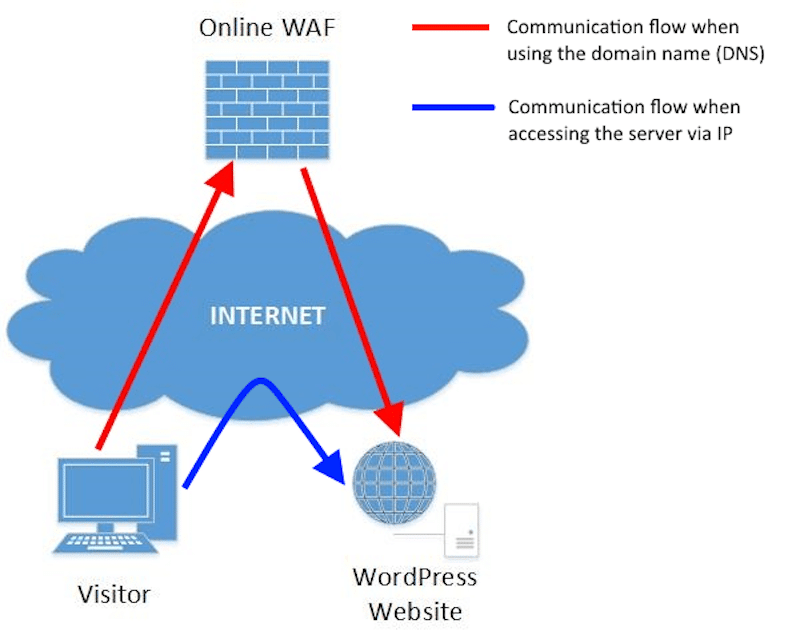

8. استخدم جدار الحماية (WAF)

الربح السريع: يساعد جدار الحماية في حظر الاتصالات من عناوين IP الضارة. يمنع المتسلل من سرقة بيانات الاعتماد الخاصة بك وتسجيل الدخول إلى موقعك.

أفضل الممارسات:

- قم بتمكين جدار حماية تطبيقات الويب (WAF) لحظر حركة المرور المشبوهة قبل أن تصل إلى الخادم الخاص بك.

- قم بتكوين إعدادات جدار الحماية لتصفية حركة المرور من عناوين IP وشبكات الروبوت الضارة المعروفة.

- قم بتعطيل XML-RPC إذا لم يكن ذلك مطلوبًا، لأنه هدف هجوم شائع.

️ الأدوات والإضافات:

- يمكن لـ Wordfence Security أو Sucuri Security التعرف على حركة المرور الضارة وحظرها وحماية موقع WordPress الخاص بك من التهديدات مثل هجمات القوة الغاشمة وDDoS والبرامج الضارة.

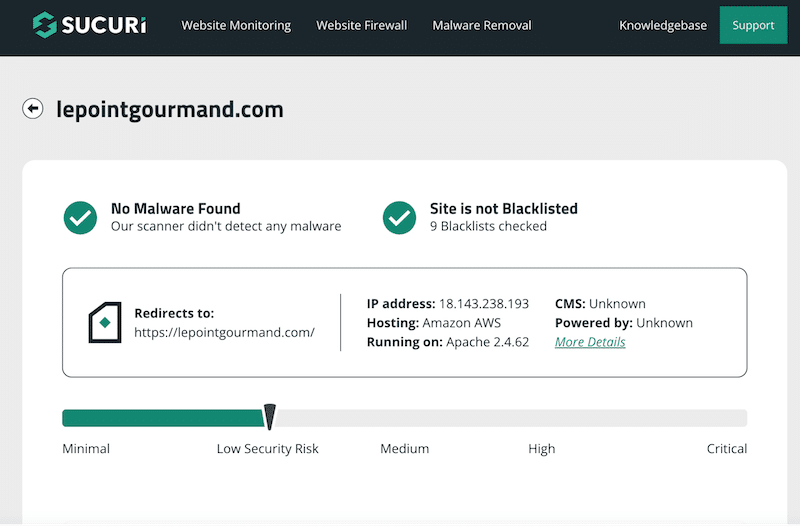

9. قم بفحص موقعك بانتظام بحثًا عن البرامج الضارة

الربح السريع: تساعد عمليات الفحص المنتظمة للبرامج الضارة في اكتشاف وإزالة التعليمات البرمجية الضارة التي قد تلحق الضرر بموقعك أو تعرض البيانات الحساسة للخطر.

أفضل الممارسات:

- قم بإجراء عمليات فحص البرامج الضارة أسبوعيًا وشهريًا لاكتشاف أي فيروس وتنظيفه.

- قم بإعداد التنبيهات لتلقي إشعارات البريد الإلكتروني بشأن أي تهديدات طارئة تم اكتشافها.

- تأكد من اختيار السمات والمكونات الإضافية وملفات WordPress الأساسية الخالية من البرامج الضارة. تحقق أيضًا من بعض الشهادات قبل الشراء.

- حافظ دائمًا على قاعدة البيانات الخاصة بك نظيفة ومحدثة.

️ الأدوات والإضافات:

- SiteCheck (بواسطة Sucuri) وWordfence Security لفحص موقعك وتحديد عمليات الاختراق المحتملة.

- WP Rocket: إنه البرنامج الإضافي الأسهل للأداء في WordPress والذي يمكنه تحسين قاعدة البيانات الخاصة بك بنقرة واحدة. إنها أيضًا أقوى أداة لتحسين وقت التحميل وتعزيز نتيجة أداء PageSpeed وتحسين مؤشرات أداء الويب الأساسية.

10. إجراء نسخ احتياطية منتظمة

الربح السريع: من خلال إجراء نسخ احتياطية منتظمة، يمكنك استعادة نسخة نظيفة من موقعك بسرعة إذا حدث أي خطأ.

أفضل الممارسات:

- تنفيذ إستراتيجية لتشغيل النسخ الاحتياطية الآلية دون بذل جهود يدوية. بهذه الطريقة، سيتم دائمًا إجراء النسخ الاحتياطية الأسبوعية.

- نوصيك بتخزين النسخ الاحتياطية في مواقع متعددة للتأكد من أنه يمكنك استرداد أي إصدار، على سبيل المثال، في حالة فشل السحابة الخاصة بك.

- اختبر النسخ الاحتياطية من حين لآخر للتأكد من إمكانية استعادتها بشكل صحيح.

الأدوات والمكونات الإضافية: استخدم أداة النسخ الاحتياطي الخاصة بموفر الاستضافة عبر cPanel أو المكونات الإضافية مثل UpdraftPlus لإدارة النسخ الاحتياطي بسلاسة.

11. تعطيل تحرير الملف

الربح السريع: منع الوصول غير المصرح به إلى ملفات القالب والمكونات الإضافية الخاصة بك من خلال منطقة إدارة WordPress، مما يقلل من المخاطر الأمنية.

أفضل الممارسات: إذا كنت مرتاحًا لتحرير التعليمات البرمجية، فنوصيك بإضافة السطر التالي إلى ملف w p-config.php الخاص بك لتعطيل تحرير الملف:

// Disallow file edit define( 'DISALLOW_FILE_EDIT', true );من خلال القيام بهذه الخطوة الأمنية الإضافية، حتى إذا تمكن المهاجم من الوصول إلى مسؤول WordPress الخاص بك، فلن يتمكن من تعديل أي ملفات مهمة.

️ الأدوات والمكونات الإضافية: يمكنك استخدام الإصدار المجاني من البرنامج الإضافي Sucuri لإيقاف تحرير الملفات تلقائيًا إذا كنت لا ترغب في تحرير أي كود يدويًا.

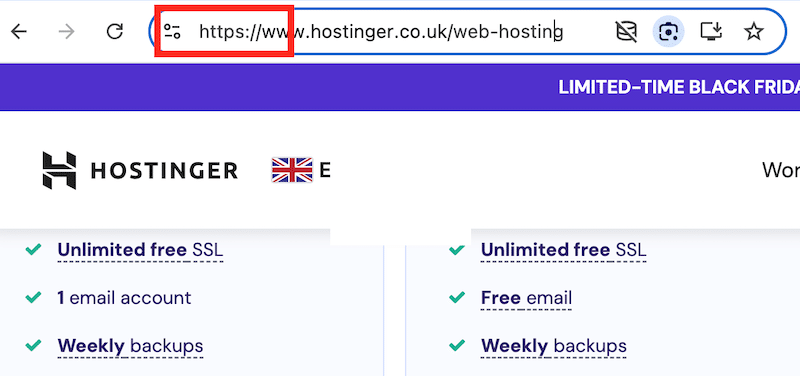

12. تثبيت شهادة SSL (HTTPS)

الربح السريع: بفضل شهادات SSL، يمكن لموقع الويب الخاص بك التبديل بسهولة من HTTP إلى HTTPS. يقوم HTTPS بتشفير البيانات بين المستخدمين والخوادم ويساعدك على تأمين موقع الويب الخاص بك.

أفضل الممارسات:

- احصل على شهادة SSL من مزود الاستضافة الخاص بك. معظمهم يدرجونه في خططهم.

- تأكد من تحديثها لأن شهادة أمان موقع الويب تدوم لمدة عام تقريبًا.

️ الأدوات والمكونات الإضافية: يقدم معظم موفري خدمات الاستضافة شهادات SSL، أو يمكنك استخدام أداة Let's Encrypt مجانًا.

| تلميح: من خلال إضافة رمز قفل صغير إلى المتصفح، يعمل HTTPS كمؤشر ثقة للمستخدمين، مما يمنحهم راحة البال بأن بياناتهم آمنة. بالإضافة إلى ذلك، فإنه يمنع المشترين المحتملين من التخلي عن عربات التسوق الخاصة بهم بسبب المخاوف الأمنية. |

13. تعطيل فهرسة الدليل وتصفحه

الربح السريع: منع المتسللين من اكتشاف نقاط الضعف والملفات الحساسة عن طريق منع الوصول إلى بنية الدليل الخاص بك.

أفضل الممارسات:

قم بتعطيل تصفح الدليل عن طريق إضافة السطر التالي في نهاية ملف .htaccess الخاص بموقعك:

Options -Indexes- ومن خلال القيام بذلك، لن يرى المتسللون قائمة بالملفات الموجودة في الأدلة الخاصة بك والتي يمكنهم استخدامها ضدك. تأكد من. يكون ملف htaccess مرئيًا في مدير ملفات الاستضافة أو عميل FTP إذا لم تتمكن من رؤيته.

️ الأدوات والمكونات الإضافية: يمكنك استخدام FTP أو مدير الملفات الخاص بموفر الاستضافة لتحديث ملف .htaccess.

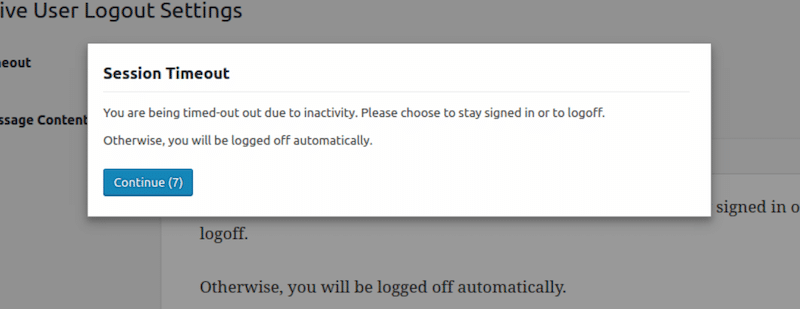

14. تسجيل خروج المستخدمين غير النشطين تلقائيًا في WordPress

الربح السريع: لتقليل مخاطر الوصول غير المصرح به، يجب عليك تسجيل خروج المستخدمين غير النشطين (الخاملين) تلقائيًا. غالبًا ما يستخدم المهاجمون الجلسات غير النشطة لاختراق الحسابات وكلمات المرور (خاصة إذا ترك المستخدمون أجهزتهم دون مراقبة).

أفضل الممارسات:

- أضف إعدادًا لتسجيل خروج المستخدمين الخاملين تلقائيًا لضمان عدم كشف بيانات الجلسة دون داعٍ.

️ الأدوات والإضافات:

تسجيل خروج المستخدم الخامل والخروج غير النشط: يقومان بتسجيل خروج المستخدمين تلقائيًا بعد فترة محددة من عدم النشاط لمنع الوصول غير المصرح به من الجلسات المفتوحة.

15. قم بتثبيت مكون إضافي لأمان WordPress حسن السمعة

الربح السريع: يساعد المكوّن الإضافي للأمان الشامل في مركزية حماية موقع الويب الخاص بك من خلال توفير الميزات الأساسية في مكان واحد. هذا سيوفر لك الوقت والجهد!

أفضل الممارسات:

ابحث عن المكونات الإضافية التي تأتي مع الميزات التالية:

- الحماية من البرامج الضارة والتهديدات باستخدام جدران الحماية، وفحص البرامج الضارة، وحماية DDoS، وحظر IP لمنع الأنشطة الضارة.

- يعمل التحكم في الوصول والمصادقة على تأمين وصول المستخدم من خلال المصادقة الثنائية (2FA)، ويحد من محاولات تسجيل الدخول، ويدير أدوار المستخدم.

- سلامة الموقع والنسخ الاحتياطي لضمان إمكانية استعادة موقعك بعد الاختراق.

- تعمل المراقبة والتنبيهات على تتبع التهديدات وإعلامك بالنشاط المشبوه.

- تحافظ الصيانة والتحديثات على أمان موقعك من خلال التحديثات التلقائية وإدارة SSL.

- مرشحات البريد العشوائي والأدوات الأخرى لتأمين المناطق الحساسة في موقعك.

️ الأدوات والإضافات:

- Wordfence Security: إنه مكون إضافي موثوق به للغاية لأمان WordPress مع الحماية في الوقت الفعلي وفحص البرامج الضارة وإمكانيات جدار الحماية.

- Sucuri Security: يشتهر باكتشاف البرامج الضارة ومراقبة مواقع الويب وميزات الحماية من DDoS.

16. استخدم موفر استضافة Security-First

الربح السريع: يعد مزود الاستضافة الآمنة أساس استراتيجية الأمان بأكملها، لأنه يضمن حماية موقعك من مستوى الخادم، مما يقلل من مخاطر الهجمات ووقت التوقف عن العمل.

أفضل الممارسات:

- اقرأ المراجعات عبر الإنترنت لتقييم سمعة الموفر في التعامل مع المشكلات الأمنية وتقديم دعم العملاء. ابحث عن ميزات مثل جدران الحماية وحماية DDoS والنسخ الاحتياطي اليومي.

- اختر مضيفًا يتمتع بضمانات تشغيل بنسبة 99% وخوادم سريعة للحصول على الأداء الأمثل للموقع.

- اختر لوحة تحكم سهلة الاستخدام لإدارة إعدادات الأمان بسهولة.

️ المكونات الإضافية والأدوات: فكر في استخدام SiteGround أو Kinsta، وكلاهما معروف ببروتوكولات الأمان عالية المستوى والأداء الموثوق به.

| تلميح: اقرأ المزيد عن أفضل مزود استضافة مُدار بواسطة WordPress في دليلنا المخصص. |

أنت الآن على دراية بأفضل ممارسات الأمان والمصادر المختلفة للهجمات على WordPress! ومع ذلك، لا يزال من الممكن أن يتعرض موقعك للاختراق حتى إذا قمت بتنفيذ استراتيجية أمنية قوية. يوضح القسم التالي الخطوات اللازمة لاستعادة السيطرة على موقعك في حالة حدوث شيء من هذا القبيل.

ماذا تفعل إذا تم اختراق موقع WordPress الخاص بك

إذا تم اختراق موقع WordPress الخاص بك، فاتبع إرشاداتنا أدناه لاستعادة السيطرة وتحسين أمانه بسرعة.

1. اجعل موقعك غير متصل بالإنترنت

يجب عليك وضع موقعك في وضع عدم الاتصال مؤقتًا أو في وضع الصيانة لمنع المزيد من الوصول إليه. وهذا يحد من انتشار البرامج الضارة في ملفات WordPress الأخرى ويحمي بيانات زائرك.

2. تغيير كافة كلمات المرور

قم بتحديث كلمات المرور لجميع الحسابات المرتبطة بموقعك — مسؤول WordPress، وحساب الاستضافة، وFTP، وقاعدة البيانات، والبريد الإلكتروني. استخدم كلمات مرور قوية وفريدة لمنع المزيد من الانتهاكات.

3. اتصل بمزود الاستضافة الخاص بك

تواصل مع مزود الاستضافة الخاص بك؛ يقدم العديد منهم المساعدة في المواقع المخترقة ويمكنهم البحث عن المشكلات على مستوى الخادم. كن مستعدًا للإجابة على هذه الأسئلة لتسريع العملية:

- هل يمكنك الوصول إلى مسؤول WordPress الخاص بك؟

- هل هناك روابط مشبوهة أو محتوى جديد على موقعك؟

- هل تقوم Google بوضع علامة على موقعك بسبب مشكلات الأمان؟

- هل يقوم موقعك بإعادة التوجيه إلى عنوان URL آخر؟

4. البحث عن البرامج الضارة

حان الوقت لتثبيت مكون إضافي للأمان مثل Wordfence أو Sucuri إذا كان لا يزال بإمكانك الوصول إلى مسؤول WordPress الخاص بك. سوف تجد هذه المكونات الإضافية الملفات الضارة وتقوم بإجراء عمليات فحص للبرامج الضارة لتحديد مصدر الهجوم.

5. استعادة نسخة احتياطية نظيفة

إذا كانت لديك نسخة احتياطية حديثة، فقم باستعادة موقعك إلى نسخة نظيفة. تأكد من أن النسخة الاحتياطية تعود إلى تاريخ ما قبل الهجوم لتجنب إعادة تقديم الملفات الضارة.

6. اتصل بشركة أمان WordPress

إذا كنت بحاجة إلى مساعدة الخبراء، ففكر في الاستعانة بخدمة أمان WordPress. على سبيل المثال، يقدم WPBeginner Pro إصلاح المواقع المخترقة مقابل رسوم لمرة واحدة قدرها 249 دولارًا، مما يوفر حلاً سريعًا.

التفاف

في الختام، أنت تعرف الآن أفضل الممارسات لحماية موقع WordPress الخاص بك، بالإضافة إلى مصادر الهجمات الأكثر شيوعًا. تتمحور معايير الأمان حول الإجراءات الأساسية: تأمين صفحة تسجيل الدخول الخاصة بك، وإنشاء كلمات مرور قوية، والحفاظ على نظافة المكونات الإضافية وتحديثها باستمرار. يعد توفير موقع آمن أمرًا حيويًا لسمعتك - تخيل العواقب إذا تلقى العميل إشعارًا باختراق البيانات يحذر من تعرض بطاقة الائتمان الخاصة به للاختراق بسبب نقص الإجراءات الأمنية. أنت لا تريد أن يحدث ذلك!

بالإضافة إلى الأمان، يلعب الأداء وسرعة التحميل أيضًا دورًا حاسمًا في بناء الثقة. بمجرد تأمين موقعك بالأدوات المناسبة، فكر في تحسين سرعته باستخدام مكون إضافي مثل WP Rocket.

يعد WP Rocket أحد أفضل المكونات الإضافية للأداء، وهو يطبق 80% من أفضل ممارسات الأداء عند التنشيط. كما أنه يقدم ضمان استعادة الأموال لمدة 14 يومًا، لذلك لا تتحمل أي مخاطر.

يبدو أن الوقت قد حان للحصول على موقع WordPress آمن وسريع للغاية!