كيفية تقوية WordPress: دليل من 18 خطوة مع الأدوات الأساسية

نشرت: 2024-08-01يمكن أن تصبح مواقع WordPress عرضة للخطر إذا لم تتم صيانتها جيدًا. تم تخطي بعض التحديثات أو مكون إضافي سيئ، ويصبح موقعك في خطر. يمكن للمهاجمين أيضًا الدخول عبر صفحة تسجيل الدخول إذا لم تكن مؤمنة بشكل صحيح أو إيقاف موقعك من خلال هجمات رفض الخدمة الموزعة (DDoS).

الكثير من الكآبة والعذاب؟

حسنًا، لحسن الحظ، يمكن منع هذه الهجمات بسهولة إذا اتخذت الخطوات اللازمة لتقوية WordPress. يمنحك نظام إدارة المحتوى (CMS) التحكم الكامل في إعدادات موقعك، مما يعني أنه يمكنك تنفيذ استراتيجيات لحمايته من أنواع مختلفة من الهجمات.

في هذه المقالة، سنقدم لك دورة كاملة في أمان WordPress. سنناقش الأدوات التي يجب عليك استخدامها، ونستعرض أكثر من 18 خطوة لتقوية WordPress، ونوضح لك كيف يمكن أن يساعدك Jetpack Security في الحفاظ على أمان موقعك باستخدام مكون إضافي واحد. دعنا نذهب اليها!

أهمية تقوية موقع WordPress الخاص بك

يميل المهاجمون السيبرانيون إلى البحث في الويب عن المواقع التي تحتوي على نقاط ضعف يمكنهم استغلالها. حتى لو كان موقعك جديدًا نسبيًا، فلا يزال بإمكان المهاجمين استهدافه لتوزيع البرامج الضارة أو سرقة البيانات.

وهذا يجعل أمان WordPress أمرًا بالغ الأهمية لجميع مواقع الويب. في وقت كتابة هذه السطور، كان هناك أكثر من 50000 نقطة ضعف موثقة في WordPress. يتضمن ذلك أكثر من 7800 مكون إضافي ضعيف وحوالي 670 سمة.

تستمر نقاط الضعف في التزايد سنة بعد سنة، وذلك بسبب شعبية WordPress المتزايدة والعدد الكبير من المكونات الإضافية والموضوعات الجديدة في السوق.

إذا تم استهداف موقعك، فقد تفقد إمكانية الوصول إليه وقد تتعرض بياناتك للخطر. اعتمادًا على مدى خطورة الانتهاك، قد يستغرق الأمر بعض الوقت لإصلاح موقع الويب الخاص بك ويمكن أن يؤدي ذلك إلى فقدان العديد من التحويلات. علاوة على ذلك، إذا كنت تدير نشاطًا تجاريًا كبيرًا عبر الإنترنت، فإن وقوعك ضحية لجريمة إلكترونية يمكن أن يؤدي إلى خسائر مالية فادحة.

والخبر السار هو أن هناك الكثير الذي يمكنك القيام به لحماية موقع WordPress الخاص بك. ولكن للحفاظ على أمانها، يجب أن تكون استباقيًا.

الأدوات الأساسية لتقوية موقع WordPress الخاص بك

خلال هذا الدليل، سنشير إلى العديد من أدوات الأمان التي يمكنك استخدامها. سيساعدك ذلك على تنفيذ الإجراءات اللازمة لتقوية موقع WordPress الخاص بك. دعونا نلقي نظرة على ما هم عليه.

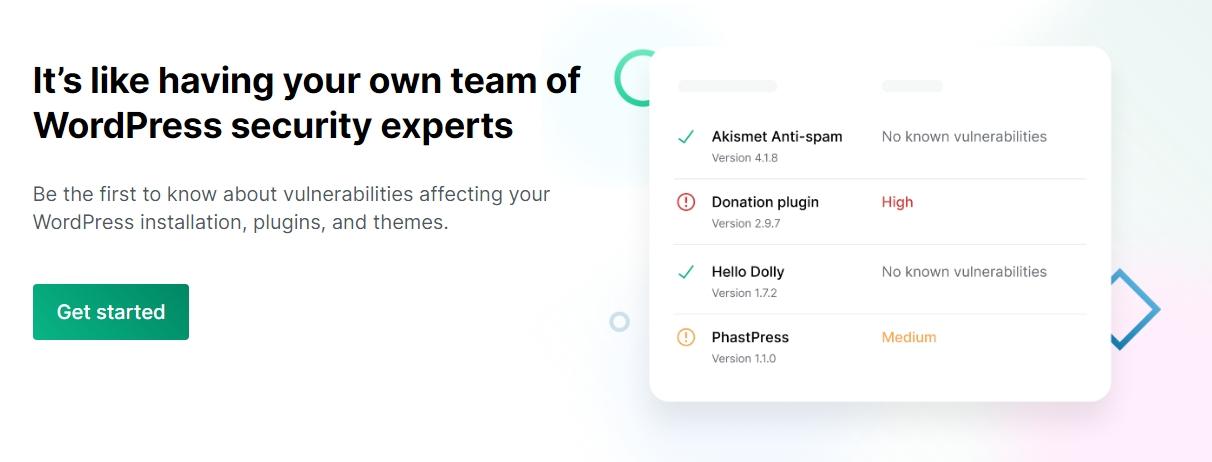

1. ماسح الثغرات الأمنية

ماسح الثغرات الأمنية هو برنامج يبحث في موقع الويب الخاص بك بحثًا عن مشكلات أمنية. في حالة WordPress، سيقوم الماسح الضوئي بفحص ملفات موقعك ومكوناته الإضافية وموضوعاته للبحث عن الثغرات المحتملة في الحماية التي يمكن للمهاجمين استغلالها.

يقوم الماسح الضوئي بمقارنة البيانات التي يجدها مع قاعدة بيانات الثغرات الأمنية، مثل WPScan. هذه هي أكبر قاعدة بيانات للثغرات الأمنية المعروفة في WordPress، والتي يتم تحديثها بشكل مستمر.

يعد Jetpack Protect الخيار الأفضل عندما يتعلق الأمر بفحص موقع الويب الخاص بك بحثًا عن نقاط الضعف. يمكّنك البرنامج الإضافي من الاستفادة من قاعدة بيانات WPScan عن طريق إجراء عمليات الفحص التلقائي على موقع الويب الخاص بك.

إذا اكتشف Jetpack ثغرة أمنية، فسوف يعلمك ويوضح لك كيفية معالجة المشكلة. في معظم الحالات، سيتضمن ذلك حذف أو تحديث المكونات الإضافية أو السمات الضعيفة.

2. ماسح ضوئي للبرامج الضارة

يعمل ماسح البرامج الضارة بشكل مشابه لماسح الثغرات الأمنية. في هذه الحالة، يركز البرنامج على العثور على الملفات المصابة ومساعدتك في عزلها أو حذفها حتى تتمكن من تخليص موقع الويب الخاص بك من البرامج الضارة.

في معظم الحالات، تعمل أدوات فحص الثغرات الأمنية والبرامج الضارة جنبًا إلى جنب. على سبيل المثال، يمكن أن يساعدك WPScan في تحديد نقاط الضعف والبرامج الضارة على موقع WordPress الإلكتروني الخاص بك.

إذا كنت تستخدم Jetpack ولديك إمكانية الوصول إلى خطة الأمان (أو ترقية الحماية إلى الإصدار المميز)، فسيقوم البرنامج الإضافي بفحص موقع الويب الخاص بك بحثًا عن البرامج الضارة ونقاط الضعف. إذا وجد أي خطأ في موقع الويب الخاص بك، فسيمنحك البرنامج الإضافي خيارات لحل هذه المشكلات، غالبًا بنقرة واحدة أو نقرتين فقط.

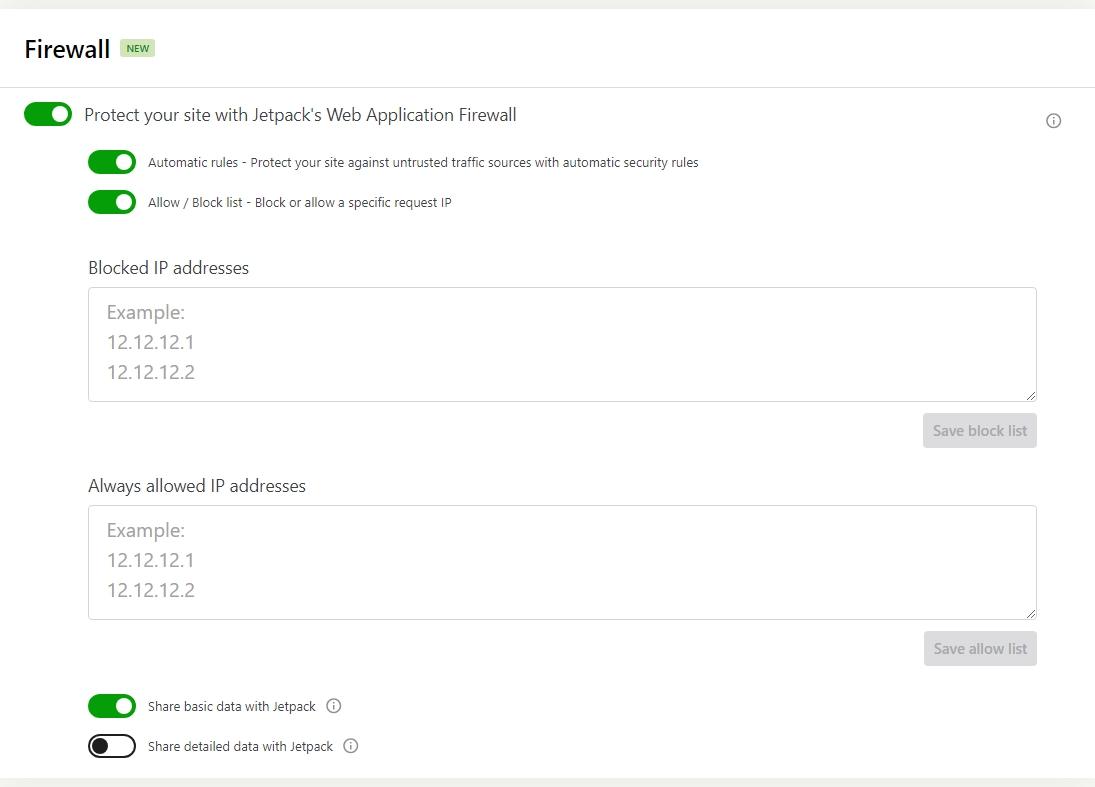

3. جدار حماية تطبيقات الويب (WAF)

ربما تكون على دراية بمفهوم جدار الحماية. هذا هو البرنامج الذي يمنع حركة المرور الواردة أو الصادرة من الخادم أو الكمبيوتر.

يعمل جدار حماية تطبيقات الويب (WAF) بالمثل. لقد تم تصميمه لمساعدتك في حظر حركة المرور الضارة الواردة أو منع البرامج الضارة الموجودة على موقعك من إرسال المعلومات.

تأتي معظم شبكات WAF مهيأة مسبقًا بقواعد حول نوع الاتصالات التي يجب حظرها. يمكنهم أيضًا تحديد عناوين IP الضارة المعروفة اعتمادًا على إعداداتهم.

يتضمن Jetpack Protect WAF مع إعدادات تكوين واضحة. يمكنك ضبط WAF لاستخدام القواعد التلقائية، والتي يتم توفيرها وتحديثها بانتظام بواسطة خبراء الأمان في Jetpack. تم إنشاء هذه القواعد التلقائية لمنع عمليات الاستغلال عالية الخطورة، بحيث تتمكن قاعدة WAF، حتى لو كانت لديك ثغرة أمنية في إحدى الإضافات، من حماية موقعك.

يتيح لك المكون الإضافي أيضًا وضع عناوين IP محددة في القائمة المسموح بها أو القائمة المحظورة. يمكن أن يكون هذا مفيدًا إذا كنت تريد تحديد من يمكنه الوصول إلى لوحة المعلومات.

4. حل النسخ الاحتياطي خارج الموقع

تقوم أدوات النسخ الاحتياطي بإنشاء نسخ من موقع الويب الخاص بك واستعادتها إذا لزم الأمر. الفكرة وراء النسخ الاحتياطية هي أنه سيكون لديك دائمًا نسخة حديثة من موقعك في حالة تعطله، أو مواجهة مشكلة أمنية لا يمكنك إصلاحها بسهولة.

لمزيد من الأمان، يوصى بتخزين النسخ الاحتياطية داخل وخارج موقعك، في حالة فشل أحدهما. بهذه الطريقة، لن يتم فقدان بيانات موقع الويب الخاص بك أبدًا.

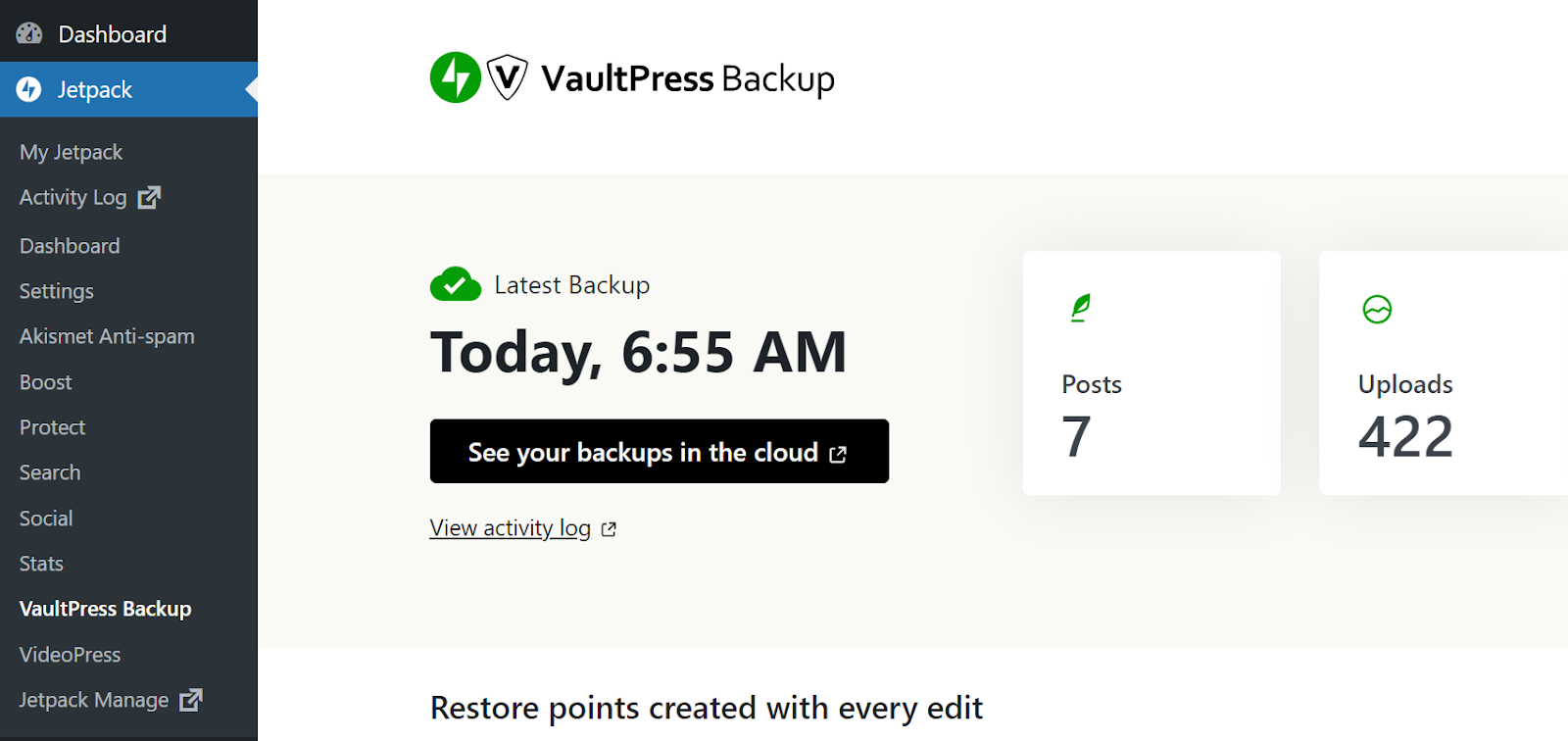

بينما يمكنك عمل نسخة احتياطية لموقعك يدويًا، فإن استخدام مكون إضافي مخصص مثل Jetpack VaultPress Backup يمكن أن يمنحك راحة البال وأتمتة العملية بأكملها.

يقوم هذا البرنامج الإضافي بإنشاء نسخ احتياطية في الوقت الفعلي لموقعك على الويب ويخزنها خارج الموقع لمدة تصل إلى 30 يومًا. كل هذا يحدث تلقائيًا، على الرغم من أنه يمكنك أيضًا إنشاء نسخ احتياطية يدوية خاصة بك إذا كنت ترغب في ذلك.

يقوم Jetpack بحفظ أي تغييرات تجريها على موقعك فور حدوثها. وهذا يلغي خطر فقدان البيانات جزئيًا عندما تحتاج إلى استعادة نسخة احتياطية حديثة. ما عليك سوى الانتقال إلى سجل الأنشطة واختيار التاريخ والوقت الذي تريد استعادته، وسيبدأ Jetpack في استعادة موقعك على الفور (حتى لو كان غير متصل بالإنترنت تمامًا).

الحديث عن سجل النشاط ...

5. سجل النشاط لمراقبة تغييرات الموقع

سجل النشاط هو أداة تمنحك تفصيلاً للأشياء التي تحدث على موقع الويب الخاص بك. يمكنك استخدام هذه السجلات لمراقبة أنواع مختلفة من الأنشطة، بما في ذلك عمليات تسجيل الدخول وعمليات تثبيت المكونات الإضافية وعمليات التحميل المنشورة وحتى التغييرات في تكوين موقعك.

لا يمكن المبالغة في أهمية سجل النشاط. إذا تعاونت مع آخرين لتشغيل موقع ويب، فستمنحك هذه الأداة نظرة ثاقبة لما يفعله الآخرون.

يمكنك أيضًا استخدام سجل الأنشطة لاستكشاف المشكلات وإصلاحها. على سبيل المثال، إذا اكتشف برنامج فحص الثغرات الأمنية فجأة مشكلة في أحد المكونات الإضافية، فيمكنك التحقق من السجلات لمعرفة متى تم تثبيت المكون الإضافي ومن قام بتثبيته.

يتضمن Jetpack سجل أنشطة مع حساب WordPress.com مجاني، حيث يمكنك رؤية آخر 20 حدثًا على موقعك. باستخدام الترخيص المميز، ستتمكن من الوصول إلى الأحداث التي تمت خلال آخر 30 يومًا على الأقل

كيفية تقوية موقع WordPress الخاص بك في 18 خطوة

بصرف النظر عن الأدوات التي تناولناها في القسم السابق، ستحتاج أيضًا إلى اتخاذ خطوات لتقوية WordPress. فيما يلي أهم الإجراءات الأمنية لموقعك.

1. قم بعمل نسخة احتياطية لموقعك

ربما تكون النسخ الاحتياطية هي الجزء الأكثر أهمية في استراتيجية أمنية شاملة. إن وجود نسخ احتياطية حديثة في جميع الأوقات يعني أنه إذا كان موقع الويب الخاص بك يتعرض للهجوم أو مصابًا ببرامج ضارة، فيمكنك دائمًا استعادة المحتوى الخاص بك.

من الناحية المثالية، ستستخدم مكونًا إضافيًا يقوم بأتمتة عمليات النسخ الاحتياطي. وهذا يلغي خطر نسيان إجراء نسخة احتياطية بعد إجراء تغييرات كبيرة على موقع الويب الخاص بك.

كما ذكرنا، يعد Jetpack VaultPress Backup أحد حلول النسخ الاحتياطي القوية التي يتم تضمينها بمفردها أو مع خطة مؤهلة مثل Jetpack Security. ويستخدم نظام النسخ الاحتياطي في الوقت الحقيقي. وهذا يعني أنه يحفظ في كل مرة تقوم فيها بإجراء تغيير على موقعك، بحيث تتم حماية كل تعديل جديد على الفور.

هذا النظام أفضل من النسخ الاحتياطية المجدولة. مع هذا الأخير، فإنك تتعرض لخطر فقدان البيانات إذا كانت نقطة الاستعادة الأخيرة بعيدة جدًا. هذه ليست مشكلة إذا كنت تستخدم VaultPress Backup.

2. قم بتثبيت مكون إضافي للأمان الكل في واحد

هناك الكثير من المكونات الإضافية للأمان في WordPress للاختيار من بينها. تم تصميم بعض الأدوات لأغراض محددة، مثل تمكين WAF أو المصادقة الثنائية (2FA). يتخذ البعض الآخر نهجًا أكثر شمولاً ويجمع بين ميزات متعددة لحماية موقعك.

الفكرة وراء المكونات الإضافية للأمان الكل في واحد هي تقليل عدد أدوات الطرف الثالث التي تحتاج إلى إعدادها على موقع الويب الخاص بك، مع الوصول إلى أكبر عدد ممكن من الميزات.

يقدم Jetpack مجموعة واسعة من ميزات الأمان. إذا اخترت المكون الإضافي المجاني، فستتمكن من الوصول إلى سجل الأنشطة ووظيفة WAF وخيار المصادقة الآمنة والمزيد.

يمكنك توسيع نطاق ميزات الأمان التي يقدمها البرنامج الإضافي عن طريق الاشتراك في خطة Jetpack Security. تمنحك هذه الخطة إمكانية الوصول إلى حل النسخ الاحتياطي، والفحص التلقائي للبرامج الضارة من خلال الإصلاحات المتاحة بنقرة واحدة، والحماية من البريد العشوائي، والمزيد.

من حيث القيمة، يقدم Jetpack Security أحد الحلول الأمنية الأكثر شمولاً لمستخدمي WordPress. وإذا أردت، يمكنك دائمًا البدء في استخدام المكون الإضافي المجاني والتحديث إلى الإصدار المميز بمجرد أن تشعر بالارتياح.

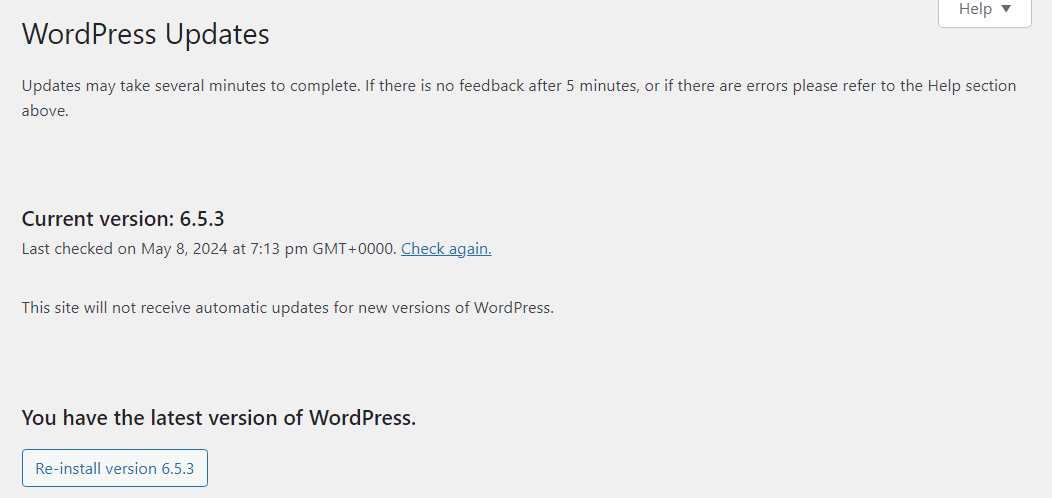

3. تحديث WordPress الأساسي

يعد تحديث WordPress إلى أحدث إصدار له أحد أهم الأشياء التي يمكنك القيام بها لتحسين أمان موقع الويب الخاص بك. وذلك لأن الإصدارات الأحدث تميل إلى تضمين إصلاحات وتحسينات أمنية. علاوة على ذلك، يقوم مطورو البرامج غالبًا بإصدار تصحيحات لإصلاح نقاط الضعف العاجلة.

يمكن أن يؤدي استخدام الإصدارات القديمة من WordPress أيضًا إلى مشكلات التوافق مع المكونات الإضافية والموضوعات. يمكن أن يتسبب ذلك في توقف العناصر الرئيسية على موقع الويب الخاص بك عن العمل.

يعد الحفاظ على تحديث WordPress أمرًا بسيطًا. عند الوصول إلى لوحة التحكم، سيخبرك WordPress إذا كان هناك أي تحديثات متاحة. يمكنك تحديث WordPress بالنقر فوق لوحة المعلومات → التحديثات .

لاحظ أن تحديث WordPress قد يؤدي إلى مشكلات في التوافق إذا كانت المكونات الإضافية أو السمات الخاصة بك لا تدعم الإصدار الأحدث. للتعافي من هذا، ستحتاج إلى إنشاء نسخة احتياطية لموقعك قبل التحديثات الرئيسية.

إذا كنت تستخدم VaultPress Backup، فلن يكون ذلك ضروريًا. سيقوم المكون الإضافي بعمل نسخة احتياطية لموقعك في الوقت الفعلي، بحيث يكون لديك نقطة استعادة متاحة قبل التحديث، في حالة احتياجك إلى استعادة موقعك.

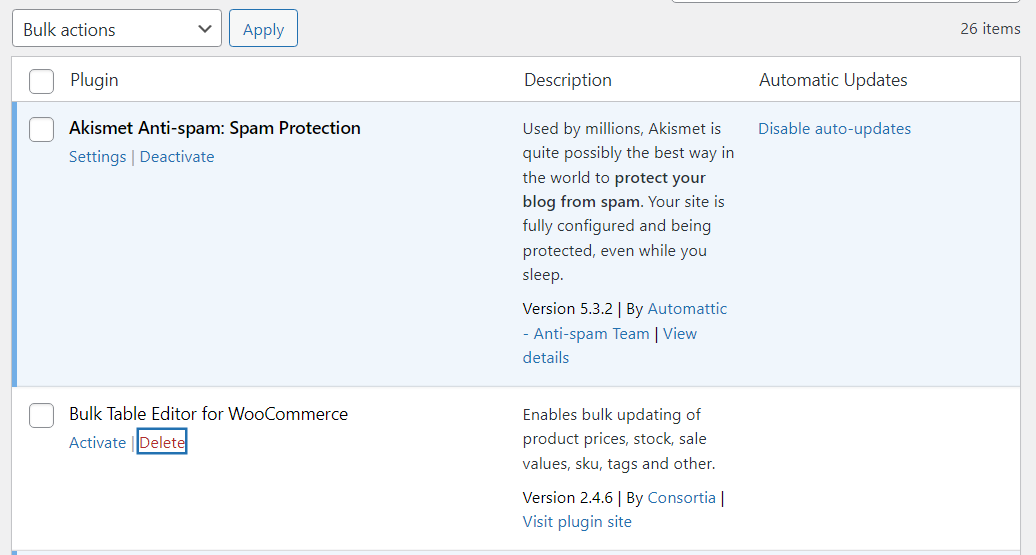

4. قم بإزالة المكونات الإضافية والموضوعات غير المستخدمة

مع نمو موقعك، قد تحتاج إلى مكونات إضافية جديدة ويمكنك أيضًا التبديل إلى قالب مختلف. قد يؤدي هذا إلى ظهور المزيد من نقاط الضعف في موقعك. كقاعدة عامة، من الذكي إزالة أي مكونات إضافية أو سمات لم تعد بحاجة إليها.

العملية بسيطة.

انتقل إلى صفحة المكونات الإضافية أو السمات في لوحة التحكم. ثم قم بإلغاء تنشيط وحذف أي شيء لم تعد تستخدمه.

إذا قررت إعادة تثبيت بعض هذه المكونات الإضافية في وقت لاحق، فلا بأس بذلك. لن يستغرق تثبيتها وتنشيطها سوى بضع دقائق، على الرغم من أنك قد تحتاج إلى تكوين إعداداتها مرة أخرى.

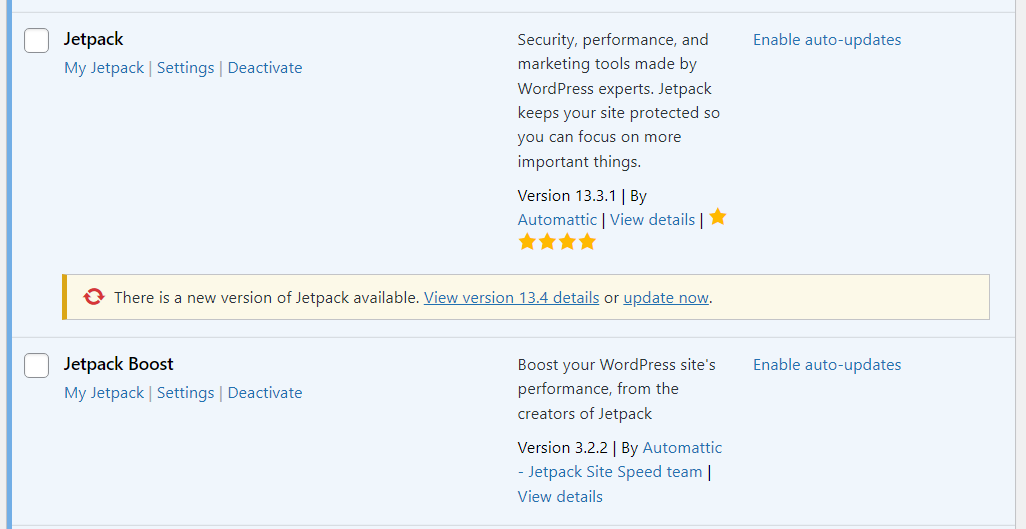

5. قم بتحديث كافة المكونات الإضافية والموضوعات المتبقية

بعد تنظيف قائمة المكونات الإضافية والموضوعات، ستحتاج إلى التحقق لمعرفة ما إذا كان أي من العناصر المتبقية على موقعك يتطلب تحديثات. يمكن أن تكون تحديثات المكونات الإضافية والموضوعات بنفس أهمية التحديثات الأساسية لـ WordPress من حيث الأمان، لأنها من أكثر العوامل المسببة للهجمات شيوعًا.

سيُعلمك WordPress بأي تحديثات متوفرة للمكونات الإضافية والموضوعات عند وصولك إلى لوحة التحكم. ومن الناحية المثالية، ستقوم بتحديث مكونات موقعك بمجرد توفر الإصدارات الجديدة.

يمكنك القيام بذلك من خلال صفحات المكونات الإضافية والموضوعات في لوحة التحكم.

إذا كنت مشغولاً للغاية بحيث لا تتمكن من التحقق من موقعك كل يوم، فيمكنك تمكين التحديثات التلقائية لكل مكون إضافي. يعد هذا إجراءً بسيطًا، ولكنه يمكن أن يقلل بشكل كبير من مخاطر نقاط الضعف على موقع الويب الخاص بك.

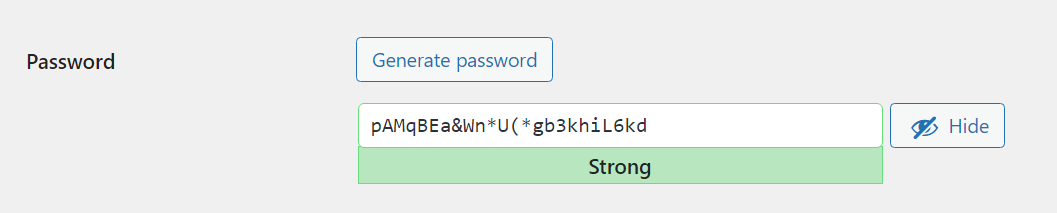

6. فرض سياسة كلمة مرور قوية

في كثير من الأحيان، لا تنتج خروقات مواقع الويب عن ثغرات أمنية في WordPress، بل عن خطأ بشري. يستخدم العديد من الأشخاص بيانات اعتماد ضعيفة لتسجيل الدخول إلى مواقعهم على الويب، مما يسهل على المتسللين الوصول إلى لوحة التحكم.

أفضل طريقة لتجنب ذلك هي فرض سياسة كلمة مرور قوية. عندما تقوم بتسجيل حساب على موقع WordPress الخاص بك، يتم إنشاء كلمة مرور آمنة لك.

إذا كنت تستخدم Jetpack، فسيكون لديك أيضًا إمكانية الوصول إلى وظيفة المصادقة الثنائية (2FA)، والتي يمكنك استخدامها لمزيد من الحماية لصفحة تسجيل الدخول.

يمكن أن يكون هذا مفيدًا جدًا إذا كان لديك عدة مستخدمين على موقعك (مثل المؤلفين ومديري المتاجر). حتى إذا التزم المستخدمون بكلمات مرور ضعيفة، فسيكون لديك خيار المصادقة الثنائية (2FA) الاحتياطي لحماية موقع الويب الخاص بك من المهاجمين الذين لديهم إمكانية الوصول إلى بيانات الاعتماد هذه (المزيد حول هذا لاحقًا).

7. الحد من محاولات تسجيل الدخول

بشكل عام، إذا لم يتمكن شخص ما من تذكر تفاصيل تسجيل الدخول الخاصة به، فسيحاول عادةً استخدام بعض بيانات الاعتماد المختلفة ثم يطلب إعادة تعيين كلمة المرور.

إذا لاحظت (من خلال سجلات الأنشطة) أن شخصًا ما يحاول استخدام عدد كبير من مجموعات اسم المستخدم وكلمة المرور، فمن المحتمل أنك تتعامل مع هجوم. ولهذا السبب، من الجيد تحديد عدد محاولات تسجيل الدخول التي يمكن للمستخدم إجراؤها خلال فترة زمنية محددة.

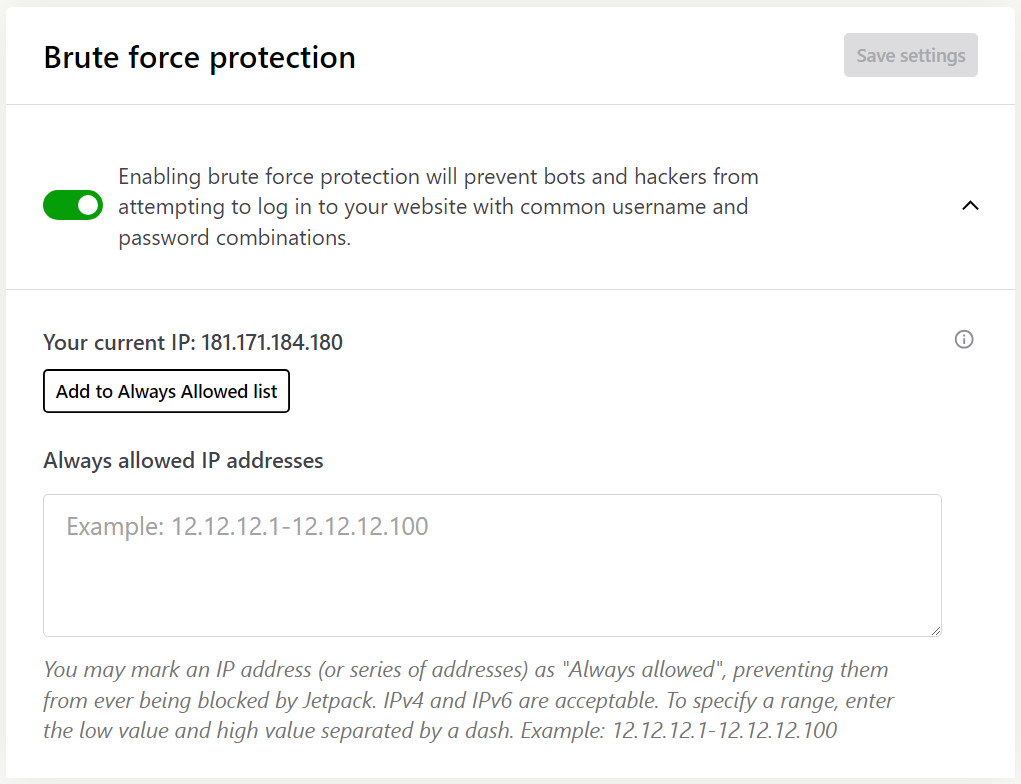

هذه ميزة متوفرة في Jetpack. يوفر البرنامج المساعد حماية القوة الغاشمة التي يمكنها التعرف على عناوين IP الضارة المعروفة ومنعها من محاولة تسجيل الدخول.

تكون الحماية من القوة الغاشمة نشطة بشكل افتراضي مع Jetpack. يمكنك مراجعة تكوينه بالانتقال إلى Jetpack → الإعدادات. هنا، يمكنك أيضًا إضافة عناوين IP المسموح بها، حتى لا يمنعك Jetpack عن طريق الخطأ من الوصول إلى صفحة تسجيل الدخول.

8. تعزيز أمان تسجيل الدخول باستخدام المصادقة الثنائية (2FA).

يشير استطلاع حديث إلى أن أكثر من 40 بالمائة من المطورين يعتبرون تنفيذ المصادقة الثنائية أولوية قصوى بالنسبة لهم. يقلل هذا الإجراء من خطر وصول المهاجمين إلى موقع الويب الخاص بك باستخدام بيانات الاعتماد المسروقة.

تعد المصادقة الثنائية ميزة أمان مهمة نظرًا لأن العديد من المستخدمين لديهم كلمات مرور ضعيفة أو يعيدون استخدام بيانات الاعتماد الخاصة بهم عبر مجموعة متنوعة من المواقع. باستخدام المصادقة الثنائية (2FA)، فإنك تطلب من هؤلاء المستخدمين تقديم شكل آخر من أشكال المصادقة.

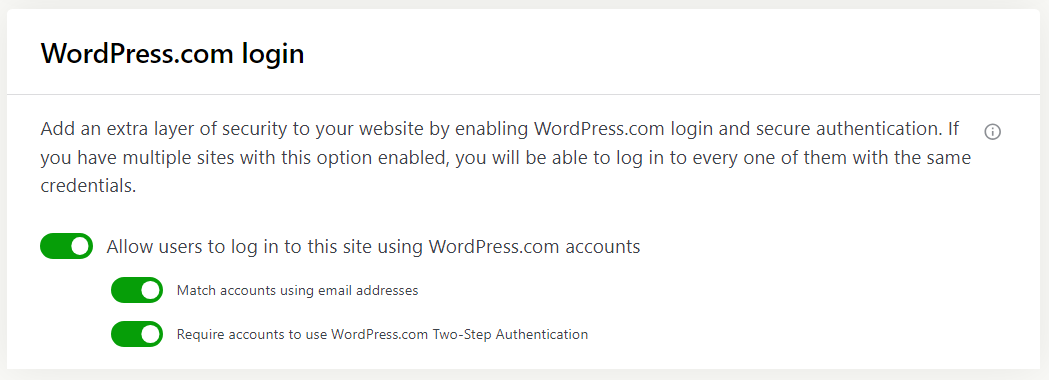

كما ناقشنا، يمكّنك Jetpack من استخدام المصادقة الثنائية لموقع WordPress الخاص بك. يتطلب هذا من المستخدمين إعداد حساب WordPress.com. ويمكنهم بعد ذلك استخدام هذا الحساب لتسجيل الدخول إلى مواقع WordPress الأخرى، حتى تلك التي تستخدم الإصدار مفتوح المصدر من WordPress.

المصادقة الثنائية متاحة مع الإصدار المجاني من Jetpack. يمكن تشغيل الميزة أو إيقاف تشغيلها، ولا تحتاج إلى التلاعب بالإعدادات المتقدمة لتكوينها، لأنها تعتمد على WordPress.com.

9. قم بإزالة حسابات المستخدمين غير المستخدمة

يمكن أن تشكل حسابات المستخدمين غير النشطة خطرًا أمنيًا على موقع الويب الخاص بك، خاصة إذا كانت لديهم أذونات عالية المستوى (سنتحدث أكثر عن هذا في القسم التالي). توفر هذه الحسابات فرصًا إضافية للانتهاكات الأمنية حيث قد يتم اختراق بيانات الاعتماد الخاصة بها ومشاركتها على الويب.

ولهذا السبب، تقوم الكثير من مواقع الويب بحذف حسابك تلقائيًا إذا ظل غير نشط لفترات طويلة من الوقت (بعد تحذيرك بالطبع). يمنحك WordPress التحكم الكامل في قائمة المستخدمين الخاصة بك، مما يعني أنه يمكنك إضافة أو حذف المستخدمين حسب الرغبة.

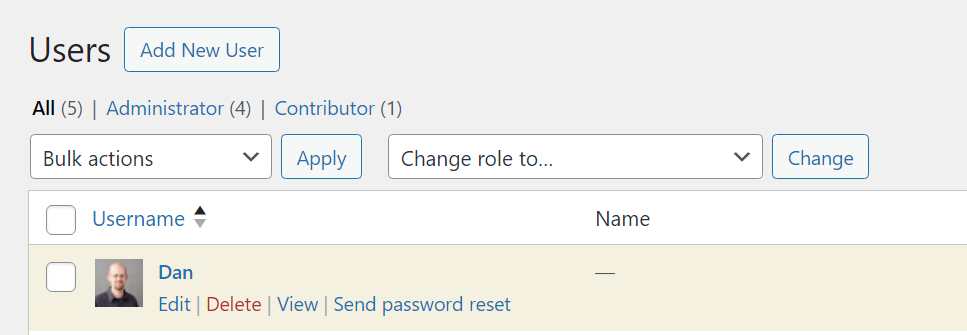

يعد حذف المستخدمين عملية بسيطة. انتقل إلى المستخدمين → جميع المستخدمين ، ابحث عن الحساب، ثم حدد خيار الحذف . سيطلب منك WordPress التأكيد، لكن المستخدم نفسه لا يحتاج إلى الموافقة على حذف الحساب.

قد ترغب في الاتصال بالمستخدمين قبل حذف حساباتهم. ولكن إذا ظل الحساب غير نشط لسنوات، فمن المحتمل أن تتم إزالته.

10. قم بتعيين الدور المناسب للمستخدمين المتبقين

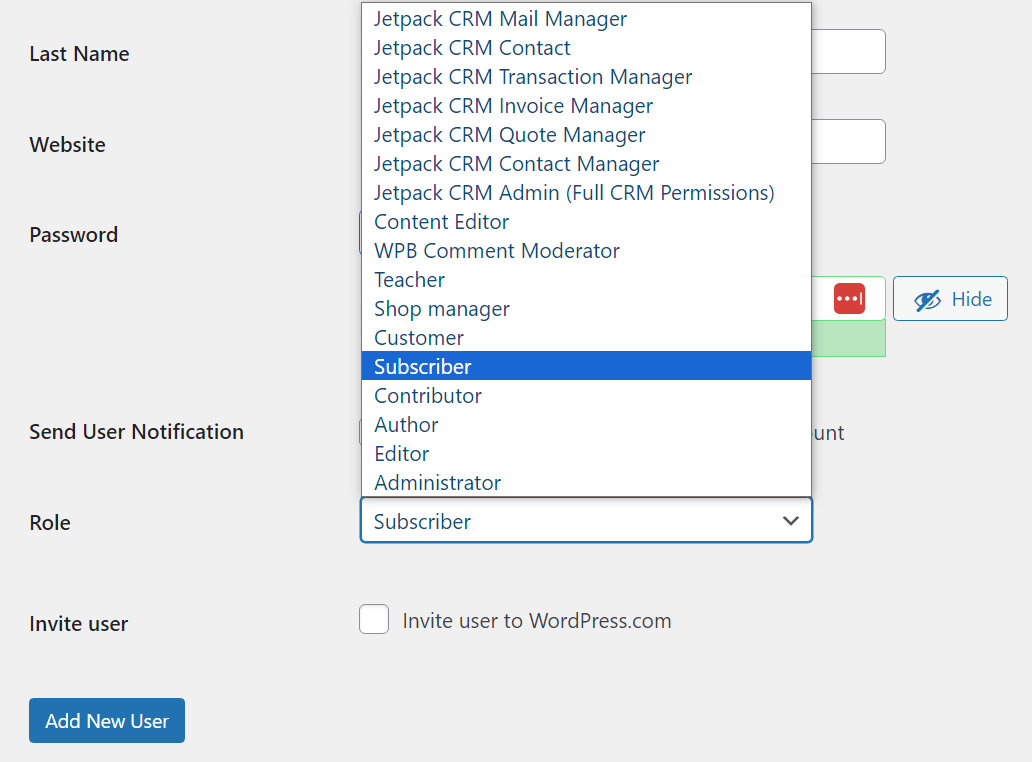

بعد تنظيف قائمة المستخدمين، يجب أن تكون خطوتك التالية هي مراجعة الأذونات للمستخدمين المتبقين. يستخدم WordPress نظام أدوار بسيط، حيث يكون لكل دور مجموعة محددة مسبقًا من الأذونات.

دور المستخدم الوحيد الذي يتمتع بحق الوصول الكامل إلى جميع إعدادات WordPress هو المسؤول. من أجل الأمن، يجب أن يكون هناك مسؤول واحد فقط. تشمل أدوار WordPress الأخرى المؤلفين والمحررين والمساهمين والمشتركين.

تضيف بعض المكونات الإضافية أيضًا أدوار مستخدم جديدة بأذونات محدثة.

يأتي كل دور مزودًا بأذونات تمكن المستخدمين من القيام بمهام معينة. يمكن للمؤلفين، على سبيل المثال، نشر وتحرير منشوراتهم الخاصة، ولكن ليس تلك التي أنشأها مستخدمون آخرون.

ومن الناحية المثالية، لا ينبغي أن يكون لأي مستخدم دور يمنحه أذونات أكثر مما يحتاج إليه. يمكن أن يؤدي تعيين الأدوار الخاطئة إلى مشكلات أمنية حيث قد يقوم المستخدمون بتغيير إعدادات WordPress التي لا ينبغي عليهم لمسها.

من المهم مراجعة قائمة المستخدمين بشكل دوري للتأكد من أن كل شخص لديه الأدوار الصحيحة المعينة. ستساعدك هذه الممارسة البسيطة على تقليل المشكلات الأمنية التي يسببها أعضاء الفريق الذين لديهم أذونات غير صحيحة.

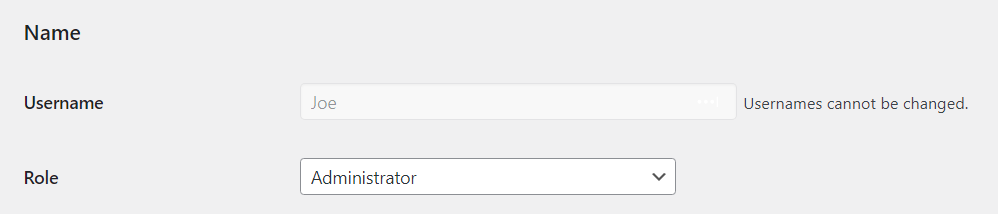

11. أعد تسمية حساب "المسؤول" الافتراضي

يعد حساب مسؤول WordPress بمثابة جوهرة التاج للمهاجمين. إذا تمكنوا من الوصول إليه، فسيكونون قادرين على فعل أي شيء يريدونه على موقع الويب الخاص بك، بما في ذلك سرقة البيانات وزرع البرامج الضارة.

افتراضيًا، يستخدم WordPress اسم مستخدم المسؤول لحساب المسؤول. يمكنك تغيير هذا أثناء إنشاء الحساب، ولكن ليس بعد ذلك.

إذا كنت تستخدم اسم مستخدم المسؤول ، فهذا تخمين سهل لمعظم المهاجمين، مما يعني أنهم يحتاجون فقط إلى الحصول على كلمة المرور الخاصة بك. لا يمكّنك WordPress من تغيير أسماء المستخدمين الحاليين، حتى لو كنت مسؤولاً.

للتحايل على ذلك، يمكنك إنشاء حساب مسؤول جديد باسم مستخدم أقوى، ثم حذف الحساب الأول. لاحظ أنه لا يمكنك القيام بذلك إلا إذا كنت المسؤول.

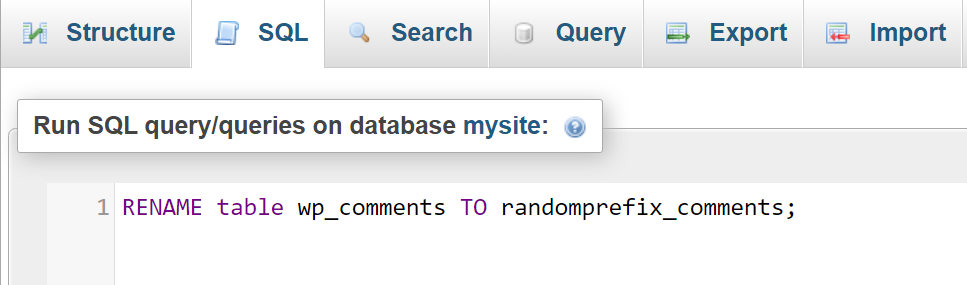

12. قم بتغيير بادئة قاعدة البيانات الافتراضية

افتراضيًا، يستخدم WordPress البادئة wp_ لقواعد بيانات الموقع. وهذا يجعل من السهل نسبيًا تخمين اسم قاعدة البيانات، والذي بدوره يمكن أن يساعد المهاجمين على الاتصال بها.

يمكنك تقليل مخاطر أدوات حقن SQL الآلية التي تحدد قاعدة البيانات عن طريق تغيير تلك البادئة. من الناحية المثالية، عليك القيام بذلك أثناء عملية الإعداد. سيسألك معالج إعداد WordPress عن بادئة قاعدة البيانات التي يجب استخدامها قبل إعداد موقع الويب الخاص بك.

إذا كان موقعك نشطًا بالفعل، فستحتاج إلى تعديل ملف wp-config.php لتغيير بادئة قاعدة البيانات. اتصل بموقع الويب باستخدام بروتوكول نقل الملفات (FTP) وابحث عن ملف wp-config.php في الدليل الجذر لـ WordPress.

قم بتحرير الملف وابحث عن السطر الذي يقول $table_prefix = 'wp_';. تابع واستبدل قيمة wp_ بالبادئة التي تريد استخدامها. يجب على عميل FTP الخاص بك تحميل التغييرات عند حفظ الملف وإغلاقه.

الآن قم بالدخول إلى قاعدة البيانات باستخدام phpMyAdmin. حدد قاعدة البيانات الخاصة بك واستخدم SQL علامة التبويب الموجودة أعلى الشاشة لتشغيل الاستعلام التالي لكل جدول في قاعدة البيانات:

إعادة تسمية الجدول wp_xxxx إلى بادئة أخرى_xxxx؛

إليك كيف يجب أن يبدو هذا الاستعلام في الحياة الواقعية:

هذه عملية حساسة للغاية، لذا يجب عليك التأكد من وجود نسخة احتياطية كاملة للموقع (بما في ذلك قاعدة البيانات) قبل محاولة تغيير البادئات.

بمجرد الانتهاء من هذه العملية، تأكد من أن موقع الويب الخاص بك يعمل بشكل جيد. إذا واجهت أي أخطاء، فربما تكون قد نسيت إعادة تسمية أحد جداول قاعدة البيانات أو نفذت استعلامًا خاطئًا.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

تأمين موقعك13. إخفاء /wp-admin و /wp-login.php

من المحتمل أنك تتعرف على كلا لاحقتي URL. يتم استخدامها لتسجيل الدخول إلى WordPress والوصول إلى لوحة التحكم. من السهل تذكرها، ولكن ذلك يمكن أن يجعل الوصول إلى موقع الويب الخاص بك أسهل للمتسللين.

من الناحية الأمنية، من المنطقي أكثر استخدام لاحقة مختلفة لكلا عنواني URL. للبدء، يمكنك الاطلاع على هذا البرنامج التعليمي حول كيفية تغيير عنوان URL لتسجيل الدخول إلى WordPress. يتضمن ذلك تعليمات لتغيير wp-login و wp-admin.php يدويًا وباستخدام المكونات الإضافية.

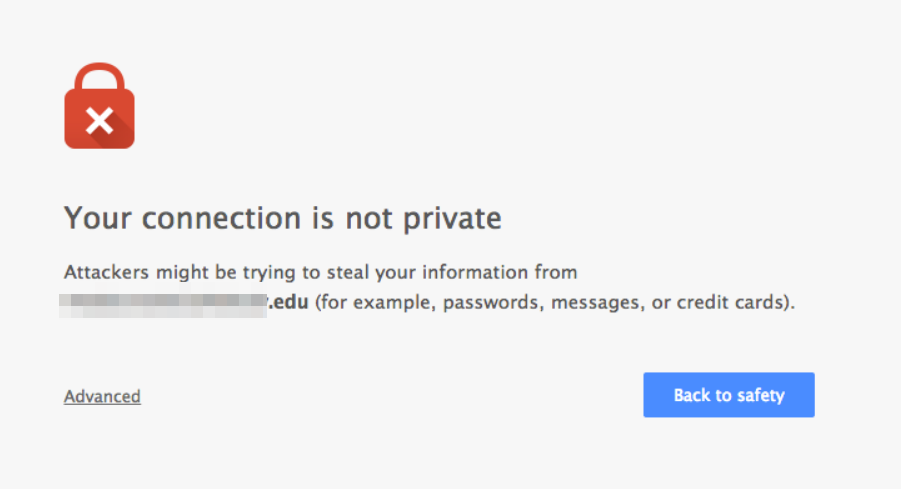

14. قم بتثبيت شهادة SSL لتشفير البيانات

في الوقت الحاضر، لا يوجد سبب يمنع مواقع الويب من استخدام شهادات طبقة المقابس الآمنة (SSL). تتحقق هذه الشهادات من شرعية موقعك وتمكنك من استخدام بروتوكول HTTPS لإرسال واستقبال البيانات المشفرة.

ستحذر بعض المتصفحات المستخدمين إذا كان اتصالهم بموقع ما غير آمن أو ما إذا كان يحتوي على شهادة SSL غير صالحة أو منتهية الصلاحية.

يمكنك اتباع هذا الدليل للحصول على شهادة SSL مجانية لموقعك على الويب وتثبيتها. يمكنك أيضًا استخدام أحد مضيفي الويب الموصى بهم من Jetpack، وجميعهم يقدمون شهادات SSL مجانية مع الإعداد التلقائي.

15. تقييد الوصول إلى FTP عن طريق عنوان IP

افتراضيًا، يمكن لأي شخص لديه حق الوصول إلى بيانات اعتماد FTP الخاصة بموقعك على الويب الاتصال به باستخدام هذا البروتوكول. وهذا يعني أنه في حالة حصول المهاجمين على بيانات الاعتماد الخاصة بك، يمكنهم تعديل أي جانب من جوانب موقعك تقريبًا.

يزودك بعض مضيفي الويب بإجراءات أمان FTP متقدمة، مثل تقييد الوصول عن طريق عنوان IP. يمكّنك هذا من اختيار العناوين التي يمكنها الاتصال بموقعك على الويب عبر FTP.

يجب أن يتمتع المسؤول وأعضاء الفريق الآخرون الذين يحتاجون إلى الوصول عبر FTP فقط بالأذونات اللازمة. يمكن أن يساعد ذلك في تقليل الحوادث الأمنية ومساعدتك في تحديد من أجرى التغييرات على الملفات الرئيسية إذا واجهت مشكلات مع WordPress.

من الناحية المثالية، لن تستخدم FTP على الإطلاق، وستختار بدلاً من ذلك SFTP أو SSH للوصول إلى الخادم الخاص بك.

ستختلف هذه العملية اعتمادًا على مضيف الويب الخاص بك. إذا لم تكن متأكدًا مما إذا كان مزود الاستضافة الخاص بك يمكّنك من تقييد الوصول إلى FTP من خلال عنوان IP، فيمكنك التحقق من وثائقه.

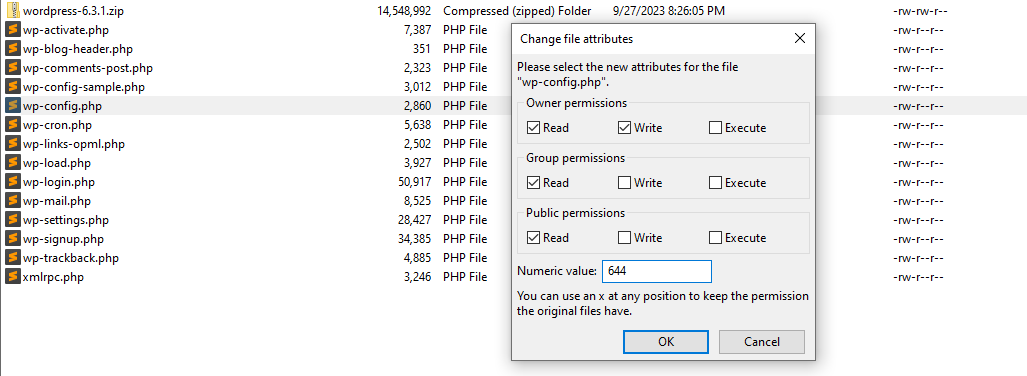

16. تأمين أذونات الملفات والدليل

تستخدم الأنظمة المستندة إلى UNIX قواعد الأذونات بناءً على مجموعات الأرقام. يمكن أن تحتوي الملفات والأدلة الفردية على مجموعات مختلفة من الأذونات، والتي تحكم من يمكنه الوصول إليها وتحريرها وتنفيذها.

يمكنك قراءة المزيد حول كيفية عمل أذونات UNIX في دليل مطور WordPress.

في الوقت الحالي، من المهم ملاحظة أن هناك مستويات أذونات مثالية لمواقع WordPress وأنظمة الملفات الخاصة بها.

هؤلاء هم:

- 644 أو 640 للملفات. تمنح المجموعة الأولى من الأرقام المالك حق الوصول الكامل للقراءة والكتابة إلى الملف، وسيكون للمستخدمين الآخرين في المجموعة حق الوصول للقراءة فقط. لا توفر المجموعة الثانية من الأذونات إمكانية الوصول للقراءة للمستخدمين.

- 755 أو 750 للأدلة. تعمل مجموعة الأذونات هذه بنفس طريقة المثال الأخير، ولكن مع الأدلة. 755 يمنح المالك حق الوصول الكامل للقراءة والكتابة، مع حصول الأعضاء الآخرين في المجموعة على حق الوصول للقراءة.

يمكنك تغيير أذونات الملفات لنظام ملفات WordPress الخاص بك باستخدام FTP. للقيام بذلك، انقر بزر الماوس الأيمن فوق ملف أو دليل وحدد خيار أذونات الملف (يمكن أن يختلف هذا اعتمادًا على عميل FTP الذي تستخدمه).

سيمكنك بعض عملاء FTP من تعيين أذونات الملفات عن طريق تحديد مربعات معينة وكذلك استخدام النظام الرقمي. أنت حر في اختيار أي خيار تفضله.

17. عدم السماح بتحرير الملفات

يتضمن WordPress برامج تحرير ملفات السمات والمكونات الإضافية، على الرغم من أن بعض مضيفي الويب يقومون بتعطيلها افتراضيًا. هذه عبارة عن برامج تحرير نصوص بسيطة يمكنك استخدامها من لوحة التحكم لإجراء تغييرات على التعليمات البرمجية للمكونات الإضافية والموضوعات الموجودة على موقع الويب الخاص بك.

يشكل تمكين تحرير الملفات من لوحة المعلومات خطرًا أمنيًا. وهذا يعني أنه إذا تمكن المهاجمون من الوصول إلى لوحة المعلومات، فيمكنهم تعديل رمز الموقع مباشرةً دون الحاجة إلى بيانات اعتماد FTP أو الوصول إلى لوحة الاستضافة.

إذا كان مضيف الويب الخاص بك يمكّنك من استخدام تحرير الملفات في WordPress، فيمكنك تعطيل هذا الخيار يدويًا عن طريق تعديل ملف wp-config.php . افتح الملف وأضف السطر التالي من التعليمات البرمجية إلى النهاية قبل السطر الذي يقرأ /* هذا كل شيء، توقف عن التحرير! المدونات سعيدة. */ :

define('DISALLOW_FILE_EDIT', true);تأكد من ضبط القيمة على "صحيح"، ثم احفظ التغييرات في ملف wp-config.php وأغلقه. إذا قمت بفحص لوحة التحكم الآن، فمن المفترض ألا يظهر محررو السمات والمكونات الإضافية هناك.

18. قم بتأمين ملف wp-config.php الخاص بك

كما رأيت من دليل تقوية WordPress هذا، فإن ملف wp-config.php مهم جدًا من الناحية الأمنية. يمكنك تعديل رمز الملف لتعزيز حماية موقع الويب الخاص بك، لذلك من الضروري ألا يتمكن أي شخص آخر من الوصول إليه.

لقد بحثنا بالفعل في طريقة لحماية ملف wp-config.php الخاص بك من الوصول غير المصرح به. بشكل أساسي، يتضمن ذلك تحديد من يمكنه الاتصال بموقعك على الويب عبر FTP. من الناحية المثالية، سيكون لديك عنوان IP واحد فقط أو عدد محدود من عناوين IP المسموح لها بالاتصال عبر FTP لتقليل المخاطر.

الإجراء الأمني الثاني الذي يمكنك اتخاذه هو التأكد من وجود أذونات الملفات المناسبة. في حين أن مستويات الأذونات الموصى بها للملفات الأخرى هي إما 644 أو 640، فيجب تعيين ملف wp-config.php على 440 أو 400. وتعني مستويات الأذونات هذه أن المستخدمين الآخرين إلى جانب المسؤول لن يتمكنوا حتى من الحصول على حق الوصول للقراءة إلى الملف.

أهمية النسخ الاحتياطية للتعافي من الكوارث

ربما يكون أتمتة النسخ الاحتياطية هو الإجراء الأمني الأكثر أهمية. مع توفر نسخة احتياطية حديثة خارج الموقع، يمكنك دائمًا استعادة موقع الويب الخاص بك إذا حدث خطأ ما.

إذا كنت تستخدم VaultPress Backup، فلا داعي للقلق بشأن إنشاء نسخ احتياطية يدويًا. يمكنك التحقق من النسخ الاحتياطية المتاحة بالانتقال إلى Jetpack → VaultPress Backup والنقر فوق شاهد النسخ الاحتياطية الخاصة بك في زر السحابة .

سيُظهر لك هذا جميع النسخ الاحتياطية المتاحة ويعرض عليك خيار استعادة أي منها بنقرة واحدة. يقوم VaultPress Backup بإنشاء نسخ فورية لموقعك في أي وقت تقوم فيه بإجراء تغييرات عليه، لذلك سيكون لديك دائمًا نسخ احتياطية حديثة متاحة.

كيف يتعامل Jetpack Security مع النسخ الاحتياطية من أجل راحة البال

دعونا نلقي نظرة فاحصة على كيفية تعامل Jetpack Security مع النسخ الاحتياطية. لاحظ أن الميزات التالية متوفرة فقط مع الخطط المميزة مثل Jetpack Security أو Jetpack Complete أو VaultPress Backup.

1. النسخ الاحتياطية في الوقت الحقيقي

تتطلب معظم حلول النسخ الاحتياطي إنشاء نسخ احتياطية يدويًا، أو إنشاءها لك وفقًا لجدول زمني. على سبيل المثال، قد يكون لديك خيار عمل نسخ احتياطية يومية أو أسبوعية أو شهرية.

تعد النسخ الاحتياطية اليومية بداية رائعة، ولكن حتى في هذه الحالة، فإنك تتعرض لخطر فقدان البيانات المهمة عندما تحتاج إلى استعادة موقع الويب الخاص بك. إذا قمت بإجراء أي تغييرات على الموقع بعد النسخ الاحتياطي اليومي وقبل النسخة التالية، فستحتاج إلى إعادة تنفيذها.

يعمل VaultPress Backup على حل هذه المشكلة عن طريق إنشاء نسخ من موقعك في الوقت الفعلي. كلما قمت بإجراء تغييرات، سيقوم البرنامج الإضافي بعمل نسخة احتياطية من الأشياء، وسيكون لديك نقطة استعادة جديدة متاحة. وهذا يعني أنك لا تتعرض لخطر فقدان البيانات.

2. تخزين آمن للغاية خارج الموقع

يمكن أن يمثل التخزين مشكلة في معظم حلول النسخ الاحتياطي. يمكنك تخزين نسخ من موقعك على الخادم الخاص به، محليًا، أو حتى باستخدام التخزين السحابي. تعد الحلول خارج الموقع أفضل من الناحية الأمنية لأنه في حالة تعطل الخادم، لا يزال بإمكانك الوصول إليها.

يقدم VaultPress Backup حل التخزين الخاص به خارج الموقع. لا تحتاج إلى تكوين المكون الإضافي للعمل مع موفري التخزين السحابي عندما تتمكن من الوصول إلى تخزين Jetpack.

سيقوم البرنامج الإضافي تلقائيًا بتخزين آخر 30 يومًا من النسخ الاحتياطية خارج الموقع. وفي أي وقت، يمكنك تحديد إحدى هذه النسخ الاحتياطية واستعادتها.

3. استعادة بنقرة واحدة

يجعل VaultPress Backup من السهل استعادة موقع الويب الخاص بك. كل ما عليك فعله هو تحديد النسخة الاحتياطية التي تريد استعادتها وتأكيد اختيارك، وسيتولى المكون الإضافي الباقي.

عند الوصول إلى موقع الويب الخاص بك مرة أخرى، سترى الإصدار الذي قمت باستعادته باستخدام VaultPress Backup. ومن تلك النقطة فصاعدًا، يمكنك الاستمرار في إجراء التغييرات على الموقع.

أسئلة مكررة

إذا كان لا يزال لديك أسئلة حول كيفية حماية موقع الويب الخاص بك على WordPress أو VaultPress Backup، فسوف يجيب عليها هذا القسم.

ما هو تقوية ووردبريس، ولماذا هو مهم؟

يشير تصلب ووردبريس إلى عملية زيادة أمان موقعك. وهذا يجعل من الصعب على المهاجمين الوصول إلى الموقع.

ما هي التهديدات الأكثر شيوعًا لمواقع WordPress؟

تأتي معظم نقاط الضعف في WordPress من المكونات الإضافية والموضوعات ونواة WordPress القديمة. من المرجح أن تحتوي البرامج القديمة على ثغرات أمنية يمكن للمهاجمين استغلالها للوصول إلى موقع الويب الخاص بك أو التحكم فيه.

كيف يمكنني مراقبة موقع WordPress الخاص بي بحثًا عن الثغرات الأمنية؟

أسهل طريقة لمراقبة موقعك بحثًا عن نقاط الضعف هي استخدام الماسح الضوئي الأمني. يستخدم Jetpack Security WPScan لمراجعة موقع الويب الخاص بك بحثًا عن نقاط الضعف المعروفة في WordPress.

علاوة على ذلك، يمكن أن يساعدك Jetpack في إصلاح أي مشكلات أمنية يعثر عليها المكون الإضافي أثناء عمليات الفحص.

ما الذي يجب أن أبحث عنه في مكون أمان WordPress الإضافي؟

تقدم أفضل المكونات الإضافية للأمان في WordPress مجموعة من الميزات التي ستساعد في حماية موقع الويب الخاص بك مع تقليل الحاجة إلى أدوات الطرف الثالث الأخرى. يمكنك استخدام Jetpack مع خطة Jetpack Security للوصول إلى ميزات مثل النسخ الاحتياطية في الوقت الفعلي، وWAF، والحماية من البريد العشوائي، وتنفيذ المصادقة الثنائية (2FA)، والمزيد.

كم عدد المواقع التي تثق في Jetpack لأمن مواقعها الإلكترونية؟

يعد Jetpack واحدًا من مكونات WordPress الإضافية الأكثر شيوعًا في السوق نظرًا لما يتمتع به من ميزات الأمان وتحسين الأداء. يستخدم أكثر من خمسة ملايين موقع ويب Jetpack، لذا فهو خيار رائع لكل من مستخدمي WordPress الجدد وذوي الخبرة.

هل يمكن لـ Jetpack Security المساعدة في التعامل مع التعليقات غير المرغوب فيها وعمليات إرسال النماذج أيضًا؟

يتضمن Jetpack Security ميزات الحماية من البريد العشوائي التي تقوم تلقائيًا بحظر التعليقات غير المرغوب فيها أو تصفيتها بناءً على الخوارزميات والبيانات المتقدمة. يمكنك أيضًا مراجعة التعليقات التي تم وضع علامة عليها للتأكد من عدم وجود نتائج إيجابية كاذبة.

أين يمكنني معرفة المزيد حول Jetpack Security؟

إذا كنت تريد معرفة المزيد حول Jetpack Security، فيمكنك زيارة الصفحة الرئيسية للخطة. هناك يمكنك العثور على معلومات إضافية حول ميزاته والاشتراك في الخطة.

قم بحماية موقع الويب الخاص بك باستخدام Jetpack Security

هناك الكثير من الطرق لتقوية موقع WordPress الخاص بك. يتضمن بعض هذه الإجراءات تنفيذ إجراءات أمنية مثل تغيير عنوان URL الافتراضي لتسجيل الدخول ولوحة التحكم، وتأمين ملف wp-config.php ، والمزيد. ومع ذلك، في معظم الحالات، فإن الشيء الأكثر تأثيرًا الذي يمكنك القيام به لحماية موقعك هو استخدام مكون إضافي للأمان الكل في واحد.

يعد Jetpack Security حلاً قويًا. يمكّنك من حماية صفحة تسجيل الدخول والدفاع عن موقعك مقابل هجمات DDOS. كما يوفر نسخ احتياطية في الوقت الفعلي ، وحماية البريد العشوائي ، وأكثر من ذلك بكثير.

إذا لم تكن متأكدًا من أين تبدأ عندما يتعلق الأمر بتصلب WordPress ، تحقق من أمان Jetpack. يمكنك الاشتراك في خطة والبدء في حماية موقع الويب الخاص بك على الفور!