ما هو حقن SQL في الأمن السيبراني؟ كيفية منع هجمات SQLi

نشرت: 2024-06-20يتم إجراء حقن SQL (SQLi) عندما يقوم المتسللون بإدخال تعليمات برمجية ضارة في قاعدة بيانات للوصول إلى معلومات حساسة مثل التفاصيل الشخصية أو بيانات بطاقة الائتمان. لسوء الحظ، يعد هذا أحد التهديدات الأكثر شيوعًا على الويب. لذا، إذا كنت مالك موقع ويب، فستحتاج إلى التعرف على كيفية منع حقن SQL.

بمجرد التعرف على الأنواع المختلفة لهجمات SQLi وأهدافها المشتركة، ستكون مجهزًا بشكل أفضل لحماية موقعك منها. قد تقرر تنفيذ التحقق من صحة الإدخال، أو نشر جدار حماية لتطبيق الويب، أو تشغيل أداة فحص الثغرات الأمنية.

في هذه المقالة، سنناقش كل ما تحتاج لمعرفته حول حقن SQL في الأمن السيبراني. سنبدأ بالإجابة على "ما هو حقن SQL؟"، وأسئلة أخرى حول أكثر أنواع الهجمات والأهداف شيوعًا. بعد ذلك، سنلقي نظرة على بعض المخاطر والتأثيرات المحتملة لهجمات SQLi. وأخيرًا، سنوضح لك كيفية منع إدخال SQL.

ما هو حقن SQL؟

لفهم أساسيات هذا الهجوم الإلكتروني الشائع، ستحتاج أولاً إلى بعض المعرفة بلغة الاستعلام الهيكلية (SQL). هذه لغة برمجة تستخدم في تطبيقات الويب وقواعد البيانات. فهو يمكّنك من الوصول إلى البيانات المنظمة أو العلائقية وإدارتها ومعالجتها. تتكون جداول بيانات SQL من أعمدة وصفوف بسيطة.

يمكنك استخدام استعلامات SQL أو "الأوامر" لتغيير المعلومات أو إضافتها أو حذفها. وبدلاً من ذلك، يمكنك ببساطة استخراج مجموعات البيانات للتحليل.

لنفترض أن لديك قاعدة بيانات SQL لرواتب المعلمين وتريد الحصول على فكرة واسعة عن كيفية مقارنة هذه الأرباح. في هذه الحالة، يمكنك استخدام استعلام SQL هذا:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;يطلب هذا من قاعدة البيانات الخاصة بك إرجاع اسم كل مدرس وراتبه وقيمة رقمية تشير إلى عدد الأشخاص الذين يكسبون أكثر من الأستاذ المحدد المدرج.

يحدث حقن SQL عندما يقوم أحد المتسللين بإدخال تعليمات برمجية ضارة في التطبيق أو قاعدة البيانات الخاصة بك للتدخل فيها. وفي كثير من الحالات، يكون الهدف هو الوصول إلى المعلومات المخفية أو تجاوز آليات المصادقة.

قد يتمكن المتسللون بعد ذلك من تغيير أو حذف المعلومات الموجودة في جداول البيانات الخاصة بك. يمكن أن تؤدي هجمات حقن SQL الأكثر خطورة إلى إتلاف الخادم الأساسي أو البنية التحتية لموقع الويب الخاص بك. إذا قام أحد المهاجمين بتحميل قاعدة بياناتك بشكل زائد باستعلامات SQL زائدة، فهذا يعد شكلاً مختلفًا من هجوم رفض الخدمة الموزع (DDoS).

الأنواع المختلفة لهجمات حقن SQL

هناك ثلاثة أنواع مختلفة من هجمات حقن SQL. دعونا نلقي نظرة فاحصة عليهم.

SQLi داخل النطاق

عادةً ما تكون هجمات SQLi داخل النطاق (يُشار إليها أيضًا باسم SQLi "الكلاسيكي") هي الأسهل في اكتشافها واستغلالها. في هذا السيناريو، يستخدم المتسلل قناة اتصال واحدة فقط للحصول على استجابة مباشرة.

بمعنى آخر، يستخدمون نفس الوسيلة لشن الهجوم واسترداد النتائج. أحد الأمثلة الشائعة على ذلك هو الهجوم الذي يتم تنفيذه على صفحة ويب.

الاختلافان الرئيسيان لـ SQLi داخل النطاق هما:

- هجمات حقن SQL المبنية على الأخطاء . يحدث هذا عندما يقوم المتسللون بإدخال استعلامات ضارة في قاعدة بيانات لتشغيل رسالة خطأ عمدًا. وعندما يحدث ذلك، تكشف رسالة الخطأ الناتجة عن معلومات حساسة يمكن أن تمكنهم من تنفيذ المزيد من الهجمات وتعداد قاعدة البيانات.

- هجمات حقن SQL المستندة إلى الاتحاد . في هذه الحالة، يستخدم المهاجم عامل التشغيل UNION لسحب البيانات من أكثر من جدول واحد. ستعرض النتائج مجموعة بيانات شرعية واحدة على الأقل بينما تكشف أيضًا عن جدول البيانات الذي يجب إخفاؤه.

كما ذكرنا، هذه بعض الأنواع الأكثر شيوعًا لهجمات SQLi.

SQLi أعمى

شكل آخر أكثر تعقيدًا وسرية من حقن SQL هو هجوم SQLi الأعمى. ويسمى أيضًا "SQLi الاستدلالي".

في هذا النوع من الهجمات الإلكترونية، يقوم المتسلل بإدخال تعليمات برمجية ضارة في تطبيق الويب، ولكن لا يمكنه رؤية النتائج مباشرة (كما هو الحال مع SQLi الكلاسيكي). وهذا يعني أنهم يعملون "بشكل أعمى"، ومن هنا جاءت تسميتهم.

من أجل الكشف عن البيانات المطلوبة، يمكن للمتسللين بعد ذلك إرسال استعلامات SQL التي تكشف عن معلومات حساسة بناءً على التأخير الزمني أو السلوك المنطقي.

باستخدام SQLi الأعمى المستند إلى الوقت، يجبر الاستعلام الضار قاعدة البيانات على الانتظار لفترة زمنية محددة قبل أن تتمكن من الاستجابة. يمكن للمتسللين بعد ذلك استنتاج ما إذا كانت الاستجابة صحيحة أم خاطئة بناءً على التأخير الزمني.

وفي الوقت نفسه، مع هجمات SQLi المنطقية أو المستندة إلى المحتوى، يجبر الاستعلام قاعدة البيانات على إرجاع نتائج مختلفة. تسمح هذه النتائج للمتسلل باستنتاج ما إذا كان المحتوى صحيحًا أم خطأ.

تتطلب هجمات SQLi العمياء عادةً العديد من التكرارات من أجل استرداد معلومات كافية لتعداد قاعدة البيانات. ولهذا السبب، فهي عادة ما تكون أبطأ وأكثر صعوبة في التنفيذ.

لكن الميزة (بالنسبة للمتسللين) هي أنه نظرًا لدقتها، يمكن أن تظل هجمات SQLi العمياء غير مكتشفة لفترات أطول من الوقت. ونتيجة لذلك، قد يتمكن مرتكبو الجرائم السيبرانية من استخراج بيانات أكثر قيمة (وإحداث المزيد من الخراب) مقارنة بهجوم SQLi الكلاسيكي.

ومن الجدير بالذكر أيضًا أن هجمات SQLi التي تعتمد على الروبوتات يمكن أن تكون خطيرة بشكل خاص، لأنها تمكن المتسللين من العمل بشكل أسرع بكثير.

SQLi خارج النطاق

النوع الأخير من هجوم حقن SQL هو SQLi خارج النطاق. على عكس حقن SQL المضمن، يتطلب هذا الاختلاف قنوات اتصال متعددة لتنفيذ الهجوم.

عادةً، يعمل SQLi خارج النطاق فقط مع الخوادم التي يمكنها تشغيل استجابات HTTPS أو DNS (وهذا هو الحال بالنسبة لمعظم قواعد بيانات SQL). أحد الأمثلة الشائعة على SQLi خارج النطاق هو عندما يقوم المتسللون بإدخال تعليمات برمجية تؤدي إلى تشغيل الخادم لاعتراض بيانات اعتماد تسجيل دخول المستخدمين، وإرسالها إلى نقطة نهاية بعيدة.

أهداف حقن SQL الشائعة

الآن بعد أن استعرضنا الأشكال الرئيسية لحقن SQL، فلنستعرض الأهداف الأكثر شيوعًا لهذه الأنواع من الهجمات.

1. أنظمة إدارة المحتوى (CMS)

يمكّن نظام إدارة المحتوى (CMS) المستخدمين من إنشاء محتوى الويب وتعديله وإدارته. تتضمن بعض الأمثلة Wix وJoomla وWordPress.

تعد هذه الحلول أكثر تطورًا وقابلية للتخصيص من أدوات إنشاء مواقع الويب مثل Squarespace. يمكنك استخدام نظام إدارة المحتوى (CMS) مثل WordPress لإنشاء كل أنواع مواقع الويب تقريبًا، بدءًا من المحفظة البسيطة وحتى المتجر المزدهر عبر الإنترنت.

ومع ذلك، فإن العديد من أنظمة إدارة المحتوى (CMS) تستخدم نظام قاعدة بيانات MySQL لإدارة المحتوى. حسب التصميم، هذا يجعلها هدفًا لهجمات حقن SQL.

علاوة على ذلك، فإن بعض أنظمة إدارة المحتوى (CMS) مثل WordPress تكون مفتوحة المصدر. وهذا يعني أن البرنامج مجاني للتنزيل ويمكن لأي شخص تعديله. في حالة WordPress، يتلقى نظام إدارة المحتوى (CMS) أيضًا تحديثات صيانة وأمان منتظمة، والتي تتضمن تصحيحات مهمة للثغرات الأمنية.

ونظرًا لأن محتويات هذه التحديثات متاحة للعامة عبر الإنترنت، فيمكن للمتسللين دراستها لمعرفة كيفية استغلالها. وبعد ذلك، يمكنهم استهداف مواقع الويب التي تعمل على إصدارات أقدم وأقل أمانًا من WordPress.

علاوة على ذلك، تشتمل مواقع الويب التي تم إنشاؤها باستخدام أنظمة إدارة المحتوى (CMS) عادةً على ميزات المشاركة مثل نماذج الاتصال وأشرطة البحث وأقسام التعليقات، والتي يمكن أن تكون نقاط ضعف لهجمات حقن SQL.

2. المكونات الإضافية والتكاملات التابعة لجهات خارجية

تعتمد العديد من أنظمة إدارة المحتوى وأدوات إنشاء مواقع الويب الأخرى على المكونات الإضافية التابعة لجهات خارجية لتوسيع وظائفها. على سبيل المثال، يحتوي WordPress على دليل كبير للمكونات الإضافية يضم ما يقرب من 60.000 أداة.

يمكنك استخدام هذه المكونات الإضافية لإضافة كل شيء بدءًا من الحلول الأمنية مثل Akismet وحتى أدوات تحسين الأداء مثل Jetpack Boost.

تعمل عمليات التكامل بشكل مشابه للمكونات الإضافية والإضافات. على سبيل المثال، تقدم العديد من حلول التسويق الشائعة، مثل Mailchimp، عمليات تكامل (والتي غالبًا ما يتم تسهيلها باستخدام المكونات الإضافية أو الامتدادات).

في الأساس، تمكن المكونات الإضافية وعمليات التكامل المستخدمين من إنشاء موقع ويب مخصص للغاية. لكن مطوري برنامج WordPress الأساسي لا يتحكمون في جميع المكونات الإضافية المجانية والمميزة الموجودة في السوق. ولذلك، لا يتم تنظيم سلامة وأمن كل أداة على حدة. الأمر متروك لأصحاب مواقع الويب للتأكد من أنهم يقومون بتثبيت مكونات إضافية عالية الجودة. إحدى الطرق للقيام بذلك هي اختيار المكونات الإضافية من مكتبة WordPress.org.

الأمر متروك أيضًا لمالكي مواقع الويب للتأكد من أن جميع المكونات الإضافية محدثة. إذا لم يكن الأمر كذلك، فيمكن للمتسللين استخدام قواعد بيانات الثغرات الأمنية لاستغلال البرامج القديمة (المزيد حول هذا لاحقًا).

3. التطبيقات كثيفة البيانات

كما ناقشنا، SQL هي لغة برمجة تستخدم في أنظمة إدارة قواعد البيانات، وتستهدف عمليات حقن SQL قواعد البيانات هذه لاستخراج البيانات أو تعديلها أو إضافتها أو حذفها بنية شائنة.

وبطبيعة الحال، تصبح التطبيقات كثيفة البيانات هي الأهداف الأكثر قابلية للتطبيق لهذا النوع من الهجمات السيبرانية. يتمتع المتسللون بأكبر قدر من المكاسب عندما تكون هناك كميات كبيرة من البيانات التي سيتم استخراجها.

لذلك، من المحتمل أن تكون المتاجر عبر الإنترنت ومواقع الويب الكبيرة أكثر عرضة لخطر هجمات SQLi.

4. الكود القديم والأنظمة القديمة

كما ذكرنا، يمكن للبرامج والأنظمة القديمة أن تزيد من فرصة تعرض موقع الويب للاختراق عن طريق حقن SQL. وينطبق هذا بشكل خاص عندما يتم إنشاء موقع على برنامج مفتوح المصدر مثل WordPress أو Drupal أو Joomla.

وذلك لأن المهاجمين عبر الإنترنت يمكنهم استخدام قواعد البيانات أو السجلات العامة للتصحيحات الأمنية للعثور على نقاط الضعف هذه واستغلالها. يمكن أيضًا أن يمثل الرمز القديم مشكلة كبيرة مع مواقع الويب القديمة.

5. واجهات برمجة تطبيقات البيانات وخدمات الويب

كما ناقشنا، تستخدم العديد من مواقع الويب المبنية على أنظمة إدارة المحتوى (CMS) مجموعة متنوعة من عمليات تكامل المكونات الإضافية لتبسيط عملية إدارة موقع الويب. تعمل معظم عمليات التكامل هذه بفضل واجهات برمجة تطبيقات البيانات (APIs) التي تستخدم SQL.

على سبيل المثال، تمكن واجهة برمجة تطبيقات WordPress REST نظام إدارة المحتوى (CMS) من التواصل مع كافة التطبيقات الضرورية.

وبالمثل، لدى Drupal وJoomla واجهات برمجة التطبيقات الخاصة بهما. يمكن أن تسمح واجهات برمجة التطبيقات هذه باستخدام ملحقات مجانية أو متميزة بالإضافة إلى خدمات الويب الأخرى مثل التحليلات أو برامج الأمان.

نظرًا لأن واجهات برمجة التطبيقات (API) تقوم بمعالجة الطلبات باستمرار، فهناك العديد من الفرص لاستغلال ثغرات SQLi.

الدوافع وراء هجمات حقن SQL

لقد شرحنا حتى الآن بالتفصيل ما يستلزمه حقن SQL، ولكن ربما لا تزال تتساءل عن الدوافع وراء هذه الهجمات.

فيما يلي بعض النوايا الأكثر شيوعًا:

- سرقة البيانات والتلاعب بها . تهدف العديد من هجمات SQLi إلى سرقة البيانات أو التلاعب بقاعدة البيانات لتنفيذ طلبات على حسابها. ويمكن بعد ذلك استخدام البيانات المسروقة لارتكاب جرائم إلكترونية أخرى مثل الاحتيال في التجارة الإلكترونية أو سرقة الهوية.

- توزيع البرامج الضارة وبرامج الفدية . تحاول بعض هجمات حقن SQL اختراق قاعدة بيانات موقع الويب أو البنية التحتية أو الخادم باستخدام البرامج الضارة. قد يرغبون في إزالة موقع ويب أو الوصول إلى خادم الجذر (وبالتالي محتوى قاعدة البيانات).

- التأثير على سلامة الموقع وسمعته . الدافع الأكثر سرية لهجمات SQLi هو الإضرار بسمعة الشركة. على سبيل المثال، قد يقوم المتسللون الذين لا يحبون عملك بسرقة بيانات العملاء وكشفها لإرسال رسالة.

بالطبع، من المهم فهم الدوافع وراء هذه الهجمات الإلكترونية، ولكن إدراك تأثير عمليات حقن SQL الضارة أمر بالغ الأهمية أيضًا. سوف نتعمق في هذا في القسم التالي.

تأثير هجمات حقن SQL

سنبدأ بالعواقب الأقل خطورة بالنسبة لزوار موقع الويب الخاص بك. هذه في الغالب عبارة عن مضايقات يمكن أن تؤدي إلى تجربة مستخدم سيئة.

بشكل أساسي، عندما يقوم مهاجمو SQLi بتعديل جداول البيانات الخاصة بك، فقد يؤدي ذلك إلى مشكلات مستمرة تتداخل مع عمليات صفحات الويب الخاصة بك والنماذج عبر الإنترنت والمزيد. لا ينبغي التقليل من هذه النتيجة السلبية، حيث يتوقع زوار موقعك استخدام موقع الويب الخاص بك دون مشاكل. قد يؤدي مواجهة الصعوبات إلى مغادرة موقع الويب الخاص بك.

عندما يتعلق الأمر بالشركات والمؤسسات، يمكن أن يكون التأثير أكثر خطورة. على وجه الخصوص، تميل المتاجر عبر الإنترنت إلى الاحتفاظ بالكثير من معلومات العملاء الحساسة، مثل العناوين الفعلية للشحن وأرقام بطاقات الائتمان للمدفوعات.

إذا أدى هجوم SQLi إلى اختراق البيانات، فمن الممكن بيع المعلومات الشخصية لعملائك إلى المحتالين. وقد يعرضهم ذلك لخطر مخططات التصيد وسرقة الهوية والاحتيال على بطاقات الائتمان وغير ذلك الكثير. وقد يؤدي ذلك أيضًا إلى الإضرار بسمعة عملك أو يؤدي إلى خسائر مالية.

علاوة على ذلك، فإن الفشل في حماية معلومات المستخدم الحساسة يمكن أن يترجم إلى عدم الامتثال لبعض معايير الأمان عبر الإنترنت أو قوانين حماية البيانات مثل PCI-DSS واللائحة العامة لحماية البيانات.

وهذا يمكن أن يعرض الشركات لخطر التقاضي بشكل أكبر في حالة حدوث خرق للبيانات. وبطبيعة الحال، تصبح المخاطر أعلى إذا كان عملك عبر الإنترنت في صناعة منظمة مثل الرعاية الصحية أو الشؤون المالية، حيث تخضع هذه الشركات لمعايير أعلى لخصوصية البيانات وحمايتها. على سبيل المثال، يجب أن تظل الممارسات الطبية متوافقة مع قانون HIPAA.

كيفية منع هجمات حقن SQL

الآن بعد أن تعرفت على التأثيرات المحتملة لإدخال SQL، سنوضح لك كيفية منع إدخال SQL. سنتناول سبع استراتيجيات مختلفة يمكنك تنفيذها.

1. تنفيذ التحقق من صحة المدخلات

إحدى أفضل استراتيجيات منع حقن SQL هي تنفيذ التحقق من صحة الإدخال. يمكن أن يساعد ذلك في ضمان تفاعل المستخدمين الشرعيين فقط مع قاعدة البيانات الخاصة بك - وبطريقة مناسبة.

هناك الكثير من تقنيات التحقق من صحة البيانات القوية التي يمكنك استخدامها مع SQL. بالنسبة للمبتدئين، يمكنك تجربة قيود SQL المضمنة مثل UNIQUE أو NOT NULL.

بالإضافة إلى ذلك، قد ترغب في استخدام البيانات وأنواع العرض لتحديد كيفية تخزين المعلومات وعرضها. يمكنك أيضًا استخدام التعبيرات العادية (RegEx) لتحديد أنماط البيانات المقبولة.

باستخدام أي من هذه الاستراتيجيات، سيتم إيقاف مهاجمي SQLi في مساراتهم حيث سيتم وضع علامة على مدخلاتهم الشائنة على أنها غير صالحة.

2. قم بتحديث البرامج وقاعدة البيانات الخاصة بك بانتظام

كما تمت مناقشته، يمكن أن تصبح أنواع مختلفة من البرامج القديمة أهدافًا لمهاجمي SQLi، خاصة إذا كنت تستخدم برامج مفتوحة المصدر. ولذلك، فإن إحدى أسهل الطرق لمنع هجمات حقن SQL هي تحديث البرامج وقاعدة البيانات بشكل منتظم. ستعتمد هذه العملية على نظام إدارة المحتوى (CMS) أو أداة إنشاء مواقع الويب التي تستخدمها.

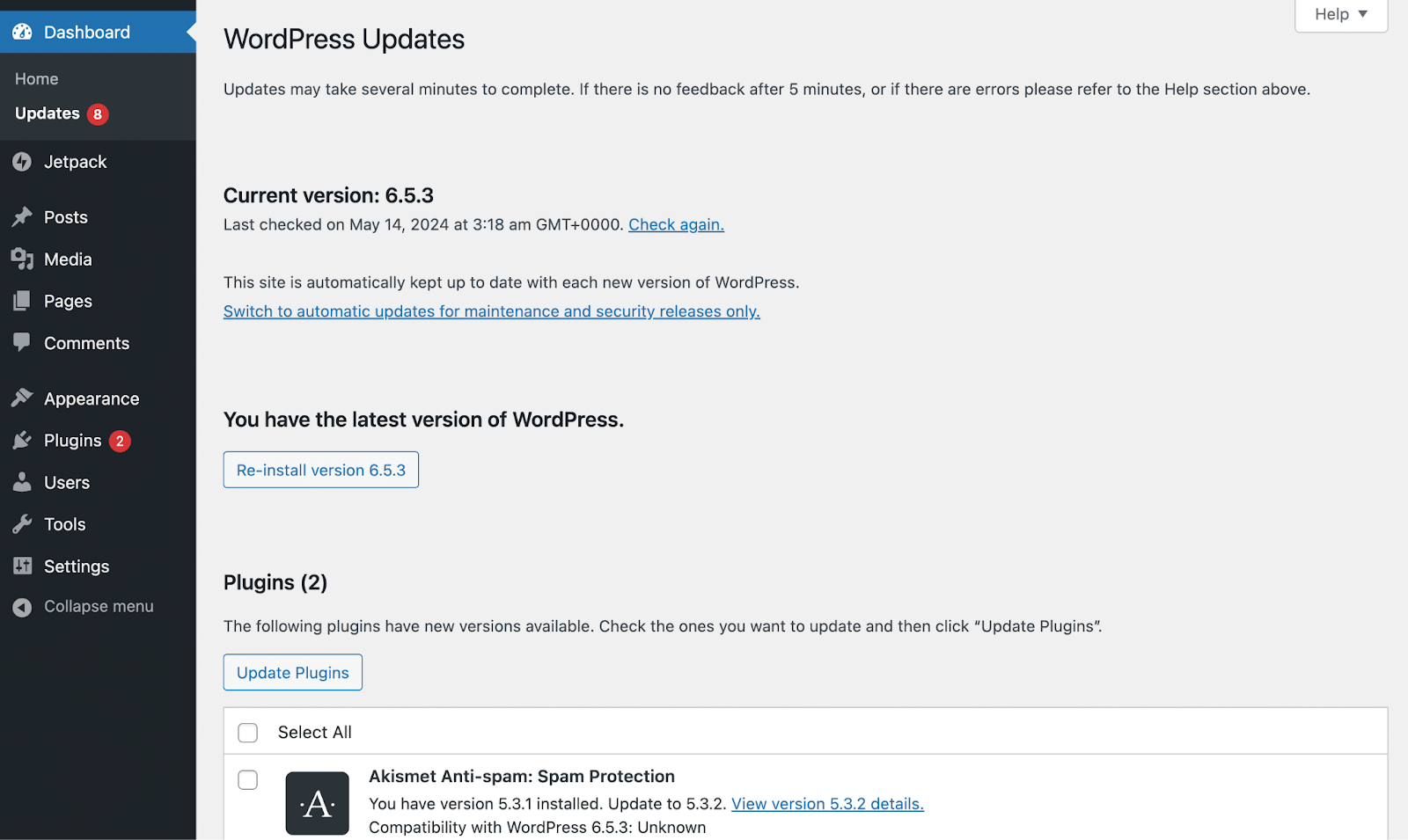

مع WordPress، يعد تحديث البرنامج الأساسي أمرًا بسيطًا. انتقل إلى لوحة التحكم → التحديثات .

ستشاهد إشعارًا أحمر عندما يكون لديك أي تحديثات متاحة، ولكن لا يزال بإمكانك التحقق منها في أي وقت. في الجزء العلوي، يمكنك تحديث WordPress. قم بالتمرير لأسفل لتحديث أي مكونات إضافية أو سمات.

قبل تحديث أي برنامج، من المهم عمل نسخة احتياطية لموقعك على الويب. يمكن أن تؤدي التحديثات إلى مشكلات غير متوقعة على موقعك، خاصة إذا قمت بتثبيت الكثير من المكونات الإضافية.

لا يمكنك توقع كيفية تفاعل البرامج المحدثة مع الأدوات الأخرى الموجودة على موقعك. لذلك، كقاعدة عامة، ستحتاج إلى تجنب تثبيت عدد كبير جدًا من مكونات WordPress الإضافية.

ومن الناحية المثالية، ستقوم بإنشاء نسخ احتياطية تلقائية حتى لا تفقد البيانات المهمة. وبدلاً من ذلك، قد ترغب في استخدام موقع مرحلي لاختبار التحديثات قبل نشرها.

يمكن أن يكون تحديث قاعدة البيانات الخاصة بك أكثر تعقيدًا. مرة أخرى، سيعتمد هذا على النظام الأساسي الذي تستخدمه.

مع WordPress، هناك عدة طرق لتنظيف قاعدة البيانات وتحسينها. إذا كنت مستخدمًا أكثر خبرة، فقد ترغب في تحديث قاعدة البيانات الخاصة بك باستخدام phpMyAdmin.

يمكن أن يساعد تثبيت مكون إضافي مثل Jetpack Akismet Anti-Spam أيضًا في الحفاظ على قاعدة بياناتك في حالة مثالية.

وذلك لأنه يقلل من عدد التعليقات غير المرغوب فيها وعمليات إرسال النماذج التي تتلقاها. يمكن أن يؤدي هذا أيضًا إلى منع هجمات SQLi بناءً على السلوك المشبوه.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

تأمين موقعك3. تنفيذ التحكم في الوصول على أساس الدور (RBAC)

تميل مواقع الويب الأكبر حجمًا إلى وجود الكثير من الأشخاص الذين يتعاونون في النهاية الخلفية. على سبيل المثال، قد يحتوي موقع التجارة الإلكترونية الذي يحتوي على مدونة على مطور، ومصمم ويب، ومدير متجر، وأخصائي تسويق، والعديد من كتاب المدونات.

إذا تم منح هؤلاء المستخدمين عددًا كبيرًا جدًا من الأذونات، فيمكنهم عن طريق الخطأ إنشاء ثغرات أمنية على موقعك - بما في ذلك تلك التي تؤدي إلى هجمات SQLi.

لذلك، ستحتاج إلى تطبيق التحكم في الوصول المستند إلى الدور (RBAC). عند القيام بذلك، ضع في اعتبارك مبدأ الامتياز الأقل، وهو ممارسة جيدة في مجال الأمن السيبراني.

باستخدام هذا الأسلوب، ستمنح كل مستخدم الحد الأدنى من الأذونات اللازمة لأداء مهامه. على سبيل المثال، يجب أن يكون كاتب مدونة لموقع ويب للملابس قادرًا فقط على إنشاء منشورات، وعدم الوصول إلى الأجزاء الأخرى الأكثر حساسية من موقع الويب، مثل كتالوج المنتجات.

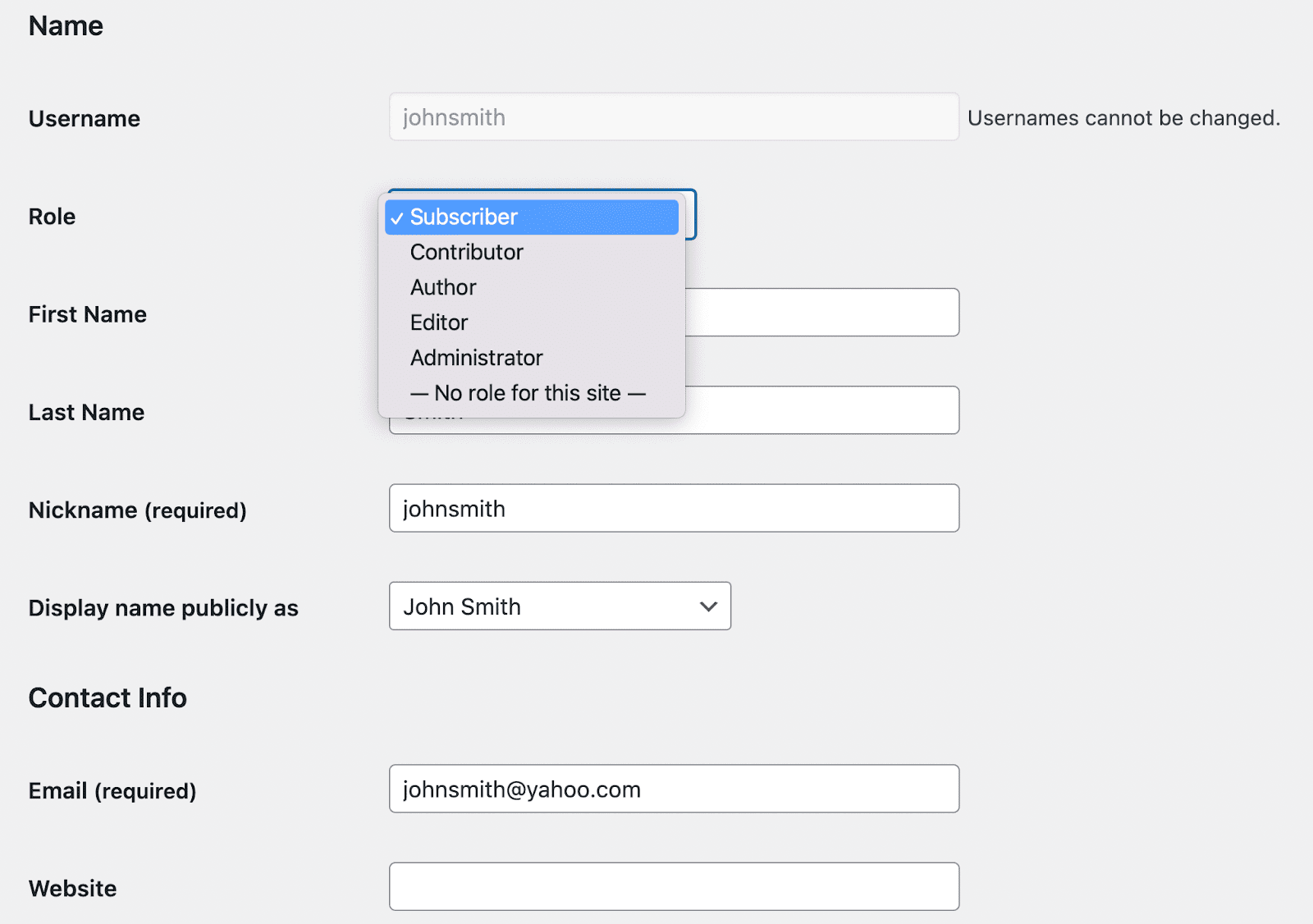

باستخدام WordPress، يمكنك بسهولة تعيين دور لجميع المستخدمين. للقيام بذلك، انتقل إلى المستخدمون → كافة المستخدمين . ثم ابحث عن المستخدم المعني وانقر على "تحرير" .

في القائمة المنسدلة "الدور" ، ستتمكن من اختيار الدور الأنسب لهذا الشخص. هناك خمسة أدوار لمستخدمي WordPress بشكل افتراضي، ولكنك ستحصل على المزيد عند تثبيت مكونات إضافية معينة مثل WooCommerce.

4. نشر جدار حماية تطبيقات الويب (WAF)

يعد جدار حماية تطبيقات الويب (WAF) دفاعًا ممتازًا آخر ضد هجمات حقن SQL. هذا هو البرنامج الذي يقع بين تطبيقات العميل وخوادم الويب، ويقوم بتصفية كل حركة المرور (الواردة والصادرة على حد سواء).

يبحث WAF عن الأنشطة والطلبات المشبوهة، ويحظرها عند الضرورة. يعد هذا الحل الأمني مثاليًا لمنع حقن SQL لأن بعض الهجمات يسهل على WAF اكتشافها.

بالإضافة إلى ذلك، تتيح لك بعض WAFs تعيين قواعد لعناوين IP. يمكنك إنشاء قوائم مسموح بها وقوائم حظر للتحكم في من يمكنه الوصول إلى موقعك.

سيقوم بعض موفري الاستضافة المُدارة بتثبيت وإدارة WAF لك. وإلا، فقد تحتاج إلى شراء جدار الحماية الخاص بك. يعد Jetpack Scan حلاً قويًا لمواقع WordPress ويقدم أيضًا فحصًا آليًا للبرامج الضارة.

5. قم بتشغيل أداة فحص الثغرات الأمنية

يمكن لأداة فحص الثغرات الأمنية أن تساعد في حماية موقعك من العديد من التهديدات الشائعة، بما في ذلك هجمات SQLi. فهو يقوم ببساطة بفحص موقعك بانتظام ومقارنة النتائج التي يتوصل إليها بقاعدة بيانات تضم نقاط الضعف المعروفة.

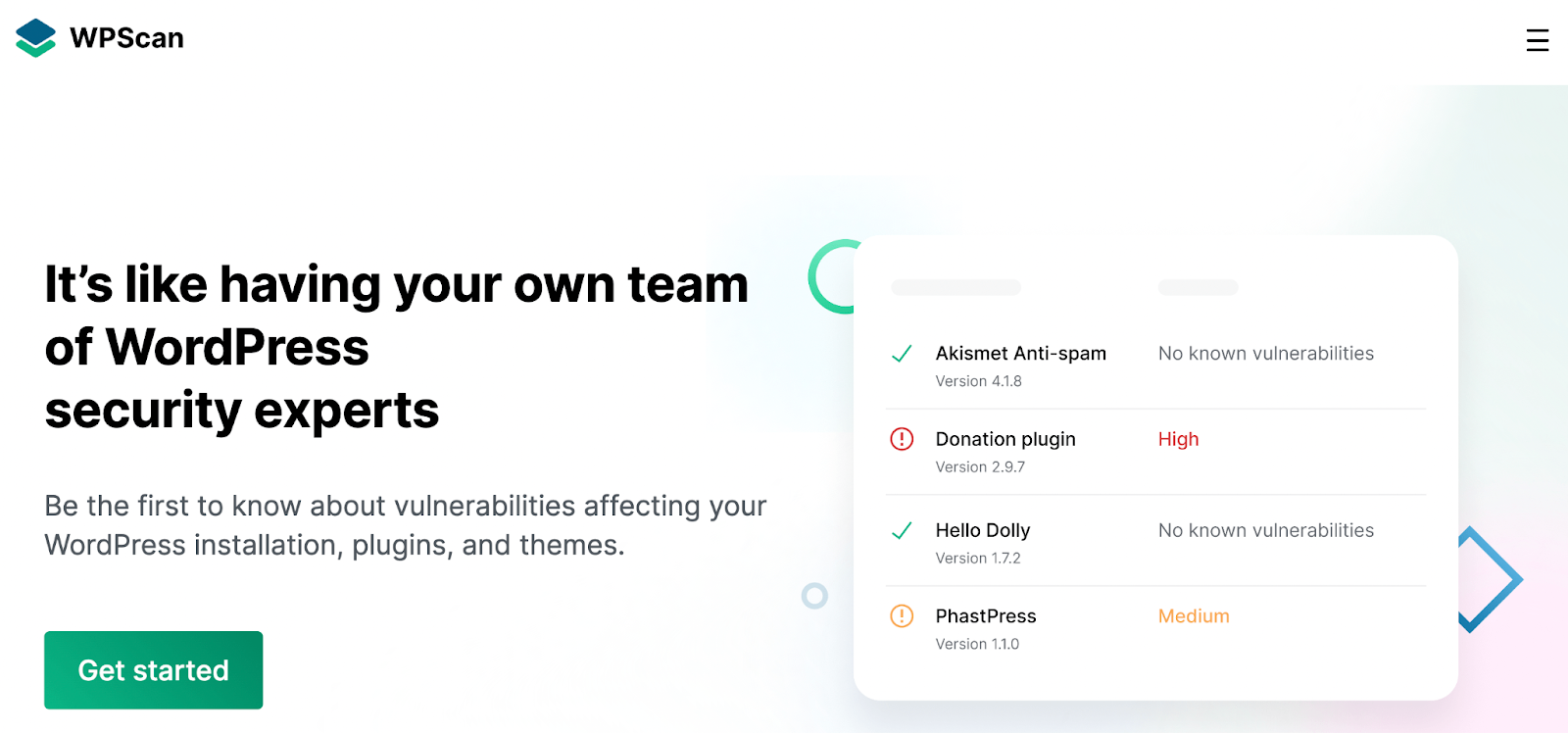

بالنسبة لمواقع WordPress، قاعدة البيانات قبل الأخيرة هي WPScan.

مع توثيق أكثر من 50000 نقطة ضعف، تعد هذه واحدة من أكبر قواعد بيانات الثغرات الأمنية. يمكنك الوصول إلى هذه المعلومات الحيوية عند تثبيت Jetpack Protect.

6. إجراء اختبار الاختراق

في مجال الأمن السيبراني، يشير اختبار الاختراق (أو ببساطة "Pentesting") إلى محاكاة لهجوم إلكتروني يهدف إلى الكشف عن نقاط الضعف. يُطلق على هذا أيضًا اسم "القرصنة الأخلاقية" ويمكن أن يكون طريقة ممتازة أخرى لمنع هجمات حقن SQL.

من خلال اختبار الاختراق الشامل، يقوم خبراء أمن الويب بتحليل أكبر قدر ممكن من موقع الويب الخاص بك. يمكن أن يشمل ذلك أنظمته وشبكاته وبرامجه الأساسية ومكوناته الإضافية وما إلى ذلك.

بمجرد أن يحدد المخترق نقاط الضعف، سيحاول استغلالها (عادةً على موقع مرحلي). وبهذه الطريقة، يمكنهم تقييم المخاطر بشكل أكثر فعالية وتقديم المشورة بشأن إزالة نقاط الضعف هذه.

تتضمن هذه الإستراتيجية تعيين خبراء في مجال أمن الويب، لذلك قد يكون الأمر مكلفًا. ولكن إذا كنت تمتلك موقعًا إلكترونيًا كبيرًا أو متجرًا عبر الإنترنت، فيمكن أن يساعد اختبار الاختراق في حماية بياناتك.

7. قم بتثبيت مكون إضافي للأمان الكل في واحد

إذا كنت تريد حماية موقع الويب الخاص بك ضد هجمات SQLi بطريقة فعالة للغاية، فقد تفكر في استخدام مكون إضافي للأمان الكل في واحد. سيتضمن هذا عادةً مجموعة كبيرة من ميزات الأمان، بما في ذلك العديد من الأدوات التي ناقشناها حتى الآن.

على سبيل المثال، قد يقدم WAF، وأداة فحص الثغرات الأمنية، وبرامج مكافحة البريد العشوائي، والنسخ الاحتياطي التلقائي.

يأتي Jetpack Security مزودًا بكل ما تحتاجه لمنع حقن SQL في WordPress. سنتعمق أكثر في ميزات الأمان هذه في القسم التالي.

كيف يساعد Jetpack Security في منع عمليات حقن SQL على WordPress

إذا كنت مالك موقع WordPress، فإن Jetpack Security هو أحد أفضل الحلول لمنع هجمات حقن SQL. يتضمن العديد من المكونات الإضافية للأمان في WordPress: Jetpack VaultPress Backup، وJetpack Scan، وAkismet Anti-Spam.

وهذا يعني أن Jetpack Security يوفر جميع ميزات منع حقن SQL تقريبًا التي تمت مناقشتها في هذه المقالة. وتشمل هذه:

- جدار حماية لتطبيقات الويب

- ماسح ضوئي قوي لنقاط الضعف

- المسح الآلي للبرامج الضارة

- برنامج مكافحة البريد العشوائي (لحظر التعليقات غير المرغوب فيها والبريد العشوائي الضار)

علاوة على ذلك، ستحصل على حل نسخ احتياطي كامل، والذي يمنحك نسخًا احتياطية تلقائية في الوقت الفعلي.

مع VaultPress Backup، لن تضطر إلى القلق بشأن إنشاء نسخة من موقعك عند إجراء التحديثات والصيانة الروتينية لأنه سيكون لديك دائمًا نسخة من موقعك عند الطلب.

كيفية تثبيت Jetpack الأمن

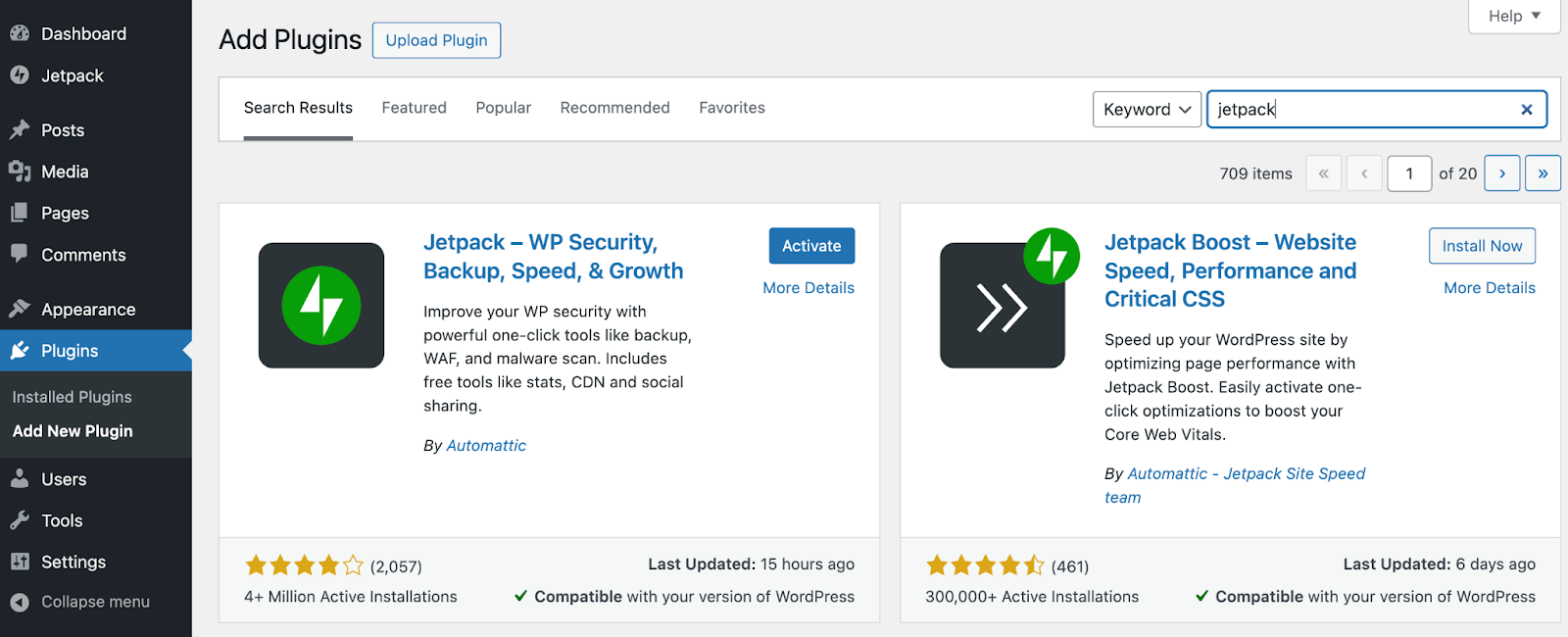

إليك كيفية تثبيت Jetpack Security في WordPress. للبدء، انتقل إلى لوحة تحكم WordPress الخاصة بك. انتقل إلى المكونات الإضافية → إضافة مكون إضافي جديد وابحث عن "Jetpack".

انقر فوق " التثبيت الآن" ثم "تنشيط" . بعد ذلك، سيُطلب منك إعداد Jetpack. إذا لم يكن لديك حساب WordPress.com بالفعل، فستحتاج إلى إنشاء حساب وربطه بموقعك.

بعد ذلك، ستحتاج إلى تحديد خطة Jetpack Security وإكمال عملية الشراء. إنها بهذه السهولة!

ستتمكن بعد ذلك من تكوين WAF الخاص بك، وإجراء أول فحص للثغرات الأمنية، والمزيد. لمزيد من التفاصيل حول إعداد Jetpack، راجع دليلنا حول كيفية البدء.

أسئلة مكررة

لقد قمنا حتى الآن بتغطية الكثير حول حقن SQL في الأمن السيبراني. في الختام، سنراجع بعض الأسئلة الأكثر شيوعًا حول هذا الموضوع.

ما هو SQL؟

SQL هي لغة برمجة شائعة في تطبيقات الويب وقواعد البيانات. فهو يمكّنك من الوصول إلى البيانات المنظمة أو العلائقية وإدارتها ومعالجتها. تتكون جداول بيانات SQL من أعمدة وصفوف بسيطة.

ما هي استعلامات SQL؟

تمكنك استعلامات SQL، والتي تسمى أيضًا "البيانات" أو "الأوامر"، من إدارة البيانات. يمكنك استخدامها لإضافة أو حذف أو تعديل المعلومات. أو يمكنك استخدامها لاستخراج مجموعات البيانات. بعض استعلامات SQL الأكثر شيوعًا هي SELECT وDELETE وUPDATE وDROP TABLE وINSERT INTO.

ما هو حقن SQL وكيف يعمل؟

يحدث حقن SQL عندما يقوم أحد المتسللين بإدراج تعليمات برمجية ضارة في تطبيق ويب أو قاعدة بيانات. غالبًا ما يكون الهدف من هجوم SQLi هو الوصول إلى المعلومات الحساسة أو تجاوز إجراءات المصادقة.

قد يحاول قراصنة SQLi أيضًا تغيير أو حذف المعلومات الموجودة في جداول البيانات وإحداث الفوضى في عمليات موقع الويب الخاص بك. قد تؤدي هجمات حقن SQL الأكثر خطورة إلى إتلاف خادم الويب أو البنية التحتية لديك. يمكن للمهاجم أيضًا تحميل قاعدة البيانات الخاصة بك باستعلامات SQL لإجراء هجوم DDoS.

ما هي العلامات الأكثر شيوعًا لهجوم حقن SQL؟

نظرًا لأن هجمات حقن SQL تستخدم استعلامات ضارة لاختراق موقعك، فإن أكبر مؤشر هو وجود حجم كبير من الاستعلامات غير العادية في قاعدة بياناتك.

وبالمثل، إذا لاحظت أن تطبيق الويب الخاص بك يعمل بشكل غير عادي، فقد يكون هذا أيضًا علامة على أن مهاجمي SQLi قد تلاعبوا به. قد تتلقى أيضًا طلبات للوصول إلى قاعدة البيانات، أو تلاحظ تغييرات غير متوقعة في بياناتك، أو تجد أن بعض المستخدمين قد تم منحهم امتيازات أكثر مما ينبغي.

كيف يمكنني معرفة ما إذا كان موقع الويب الخاص بي عرضة لحقن SQL؟

أي موقع ويب يستخدم SQL يكون عرضة لهجوم حقن SQL. تصبح المخاطر أعلى إذا كنت تستخدم نظام إدارة المحتوى (CMS)، أو أدوات ومكونات إضافية تابعة لجهات خارجية، أو تعليمات برمجية قديمة وأنظمة قديمة، أو تطبيقات كثيفة البيانات، أو واجهات برمجة تطبيقات البيانات.

ما الدور الذي تلعبه جدران حماية تطبيقات الويب (WAFs) في الدفاع ضد هجمات SQLi؟

تقوم WAFs بتصفية كافة حركة المرور الواردة والصادرة. لذلك، في كثير من الحالات، يمكنهم التعرف بسرعة على الطلبات المشبوهة وحظرها، وبالتالي إيقاف هجمات SQLi في مساراتهم.

عند استخدام WAF مميز، مثل ذلك الذي يأتي مع Jetpack Security، يمكنك أيضًا إنشاء قائمة مسموح بها. بهذه الطريقة، يمكنك تحديد عناوين IP المسموح لها بالتفاعل مع موقعك.

وبدلاً من ذلك، يمكنك إنشاء قوائم حظر تمنع المتسللين المعروفين من محاولة مهاجمة موقعك.

كيف يمكنني التأكد من أن المكونات الإضافية الخاصة بي لا تقدم ثغرات أمنية في حقن SQL؟

أفضل طريقة للتأكد من أن المكونات الإضافية المثبتة لديك لا تفتح موقعك أمام هجمات SQLi المحتملة هي استخدام أداة فحص الثغرات الأمنية مثل تلك المتوفرة في Jetpack Security.

Jetpack Security: قم بحماية موقع WordPress الخاص بك من حقن SQL

تحدث هجمات حقن SQL عندما يقوم المتسللون باختراق قاعدة بياناتك باستخدام استعلامات ضارة. يمكن أن تؤدي إلى اختراق البيانات وتعريض معلوماتك الشخصية للخطر. بالنسبة للشركات عبر الإنترنت، يمكن أن يترجم ذلك إلى سمعة سيئة وخسارة في الإيرادات. وفي الوقت نفسه، يمكن أن يؤدي ذلك إلى الإضرار بتجربة المستخدم ويعرض عملائك لعمليات الاحتيال عبر الإنترنت مثل التصيد الاحتيالي.

والخبر السار هو أن هناك العديد من الطرق لمنع هجمات حقن SQL. يمكنك البدء بتنفيذ التحقق من صحة الإدخال وعناصر التحكم في الوصول المستندة إلى الدور. إذا كنت تريد حقًا تعزيز أمانك، فيمكنك الحصول على جدار حماية لتطبيق الويب وماسح ضوئي للثغرات الأمنية.

وبدلاً من ذلك، يمكنك تثبيت مكون إضافي للأمان شامل مثل Jetpack Security للحصول على ميزات أمان متعددة مجمعة معًا. يتضمن ذلك النسخ الاحتياطية في الوقت الفعلي، وأداة فحص البرامج الضارة، وبرامج مكافحة البريد العشوائي. قم بالتسجيل في Jetpack Security اليوم!