ما هو حقنة الأمر؟

نشرت: 2023-05-17توفر بنية الخادم والعميل في كل مكان على الويب للمتسللين مساحة هجومية واسعة ، مما يجعل كل من موقع الويب والخادم عرضة للاستغلال الضار. تزداد مخاطر الأمان بشكل كبير إذا تم تكوين موقع ويب للتواصل مع بيئة المضيف من خلال توفير الأوامر لنظام التشغيل مباشرة.

لتشغيل وظائف معينة ، قد تحتاج مواقع الويب إلى التفاعل مع بيئة shell الخاصة بالخادم ، واستدعاء أوامر shell أو البرامج النصية الخارجية. إذا لم يتم تنفيذه بشكل آمن ، فقد يسمح ذلك للمهاجم بالتلاعب بمتغيرات الاتصال وإحداث فوضى في الخادم عن طريق إرسال طلب جيد الإعداد إلى نظام التشغيل. يُعرف هذا النوع من هجوم الحقن عادةً بحقن الأوامر.

تعد حقن الأوامر أحد أكثر أنواع الهجمات الإلكترونية تدميراً لدى المتسللين في مجموعات أدواتهم. توفر القدرة على التفاعل مع نظام التشغيل الخاص بالمضيف إمكانات كبيرة للاستغلال تمتد إلى ما هو أبعد من نطاق موقع الويب المستهدف. يمكن أن تكون عمليات حقن الأوامر قوية جدًا لدرجة أن المتسلل قد يمسح الخادم بالكامل من الوجود ، تاركًا الضحية لإعادة بناء البنية التحتية بالكامل من نقطة الصفر.

في هذا الدليل الشامل لحقن الأوامر ، ستتعلم كيف يمكن للمهاجمين التحايل على الدفاعات التي تفصل بين بيئات موقع الويب والخادم وكيفية تقليل مخاطر الوقوع ضحية لهذا النوع من الهجمات الإلكترونية.

قبل أن نتمكن من الخوض في العالم الخبيث لحقن الأوامر ، دعنا نراجع كيفية عمل أغلفة نظام التشغيل ونلقي نظرة على الطريقة التي يمكن أن تتفاعل بها تطبيقات الويب معها. سيساعدك هذا على فهم السيارة المستخدمة في توصيل الطلبات الضارة إلى بيئة الخادم.

ما هو نظام التشغيل شل؟

غلاف نظام التشغيل هو نوع خاص من البرامج يوفر للمستخدمين واجهة للتفاعل مع نظام التشغيل. بصفته وسيطًا بين المستخدم النهائي ونظام تشغيل الخادم ، يفسر shell الأوامر المقدمة عبر واجهة سطر الأوامر ويضمن تنفيذها في سياق بيئة المستخدم.

تسمح القذائف للمستخدمين والتطبيقات بإرسال التعليمات إلى نظام التشغيل باستخدام عدد من الأوامر المحددة مسبقًا. يتضمن ذلك أوامر shell الداخلية التي تعد جزءًا من الصدفة نفسها ، والأوامر الخارجية المثبتة على الخادم كملفات قابلة للتنفيذ ، والأسماء المستعارة المحددة التي تم إعدادها بواسطة مسؤول النظام.

تُستخدم قذائف نظام التشغيل بشكل شائع لأداء مجموعة متنوعة من المهام ، مثل إدارة الملفات والأدلة ، وتثبيت خدمات البرامج وتكوينها ، وإعداد مواقع الويب وتطبيقات الويب. في كثير من الأحيان ، تحتاج مواقع الويب أيضًا إلى استدعاء أوامر shell لمعالجة الملفات وتنفيذ مهام أخرى.

كيف تتفاعل مواقع الويب مع نظام تشغيل الخادم؟

تعمل مواقع الويب وتطبيقات الويب ، أو بشكل أكثر تحديدًا ، الوظائف التي توفرها ، في بيئتها المضمنة. هذه البيئة منفصلة تمامًا عن المناطق الحرجة في نظام تشغيل الخادم. وعلى الرغم من أن بعض التقنيات الضارة ، مثل اجتياز الدليل ، تسمح للمهاجمين بالوصول إلى المناطق المحظورة من خادم الضحية من خلال المتصفح ، إلا أن هناك عدة طبقات دفاعية تحظر مثل هذا السلوك.

عادةً ما تكون جميع التعليمات البرمجية محصورة في جذر مستند موقع الويب - دليل خاص على الخادم مخصص لملفات موقع الويب. هذا ، جنبًا إلى جنب مع آلية الحماية لأذونات الملفات ، يضمن أن عمليات موقع الويب يتم تحديد نطاقها في الدليل الجذر للموقع ولا يمكن أن تؤثر على مناطق أخرى من النظام.

تقتصر وظائف موقع الويب أيضًا على الوظائف التي توفرها لغة البرمجة المستخدمة بدلاً من الإمكانات التي توفرها أوامر نظام تشغيل الخادم. للتفاعل مع بيئة الخادم ، يحتاج موقع الويب إلى استخدام وظائف محددة تعمل كجسر بين بيئته المضمنة ونظام التشغيل. تُستخدم وظائف system() و exec() بشكل شائع لهذا الغرض.

باستخدام خيالات مثل system() أو exec() ، يمكن لموقع ويب التواصل مع shell الخاص بالخادم عن طريق تنفيذ أوامر shell أو نصوص خارجية. ومع ذلك ، إذا لم يتم تأمين هذه الوظائف بشكل صحيح ، يمكن أن تؤدي إلى مخاطر أمنية خطيرة ، مما يجعل موقع الويب والنظام الأساسي عرضة لحقن الأوامر.

ما هو حقنة الأمر؟

يسمح حقن الأوامر للمهاجمين بتنفيذ تعليمات برمجية عشوائية على نظام تشغيل الخادم عن طريق حقن أوامر shell من خلال طلب HTTP إلى موقع الويب الضعيف. يكون الهجوم ممكنًا إذا اعتمد موقع الويب على أوامر shell لتمكين وظائف معينة وتمرير البيانات المقدمة من المستخدم إلى نظام التشغيل كجزء من التعليمات دون التحقق من صحة الإدخال والتعقيم.

تحدث هجمات حقن الأوامر عندما يكون الفاعل الضار قادرًا على إدخال أوامر إضافية في الصدفة ، وإخفاء التعليمات البرمجية الضارة كجزء من طلب شرعي. يسمح هذا للمهاجم بالوصول إلى المعلومات الحساسة وتعديلها أو تثبيت برامج ضارة أو تنفيذ إجراءات ضارة أخرى ضد الخادم.

كيف تعمل حقن الأوامر؟

لتنفيذ حقنة الأمر ، يستخدم المهاجم أحرفًا خاصة ، مثل " ; "،" | "، و" && "، لإلحاق أوامر ضارة بمعلمات الطلب. بمجرد تمرير السلسلة إلى الخادم ، يتم تفسير هذه الأحرف الخاصة بواسطة غلاف النظام ، مما يجبره على تحويل التعليمات المقدمة إلى سلسلة من الطلبات المنفصلة. بهذه الطريقة ، يتم تنفيذ طلب المتسلل الخبيث كتعليمات منفصلة ، على ما يبدو لا علاقة لها بالمهمة الرئيسية التي تم تمريرها للتنفيذ بواسطة موقع الويب الضعيف.

علاوة على ذلك ، يمكن للمتسللين استبدال أمر shell الشرعي المستخدم بواسطة برنامج نصي برمز ضار تم حفظه على الخادم في ملف يحمل نفس اسم الأمر الأصلي. عادةً ما تحدد بيئة shell المتغير $PATH ، والذي يستخدم لتحديد قائمة بالمصادر للأوامر الخارجية لصدفة للبحث فيها. من خلال تعديل هذا المتغير ، يمكن للمهاجمين إجبار البرامج الضارة على العمل على الخادم.

مثال على حقن الأوامر

لتنفيذ هجوم حقن الأوامر ، يستهدف المتسللون الثغرات الأمنية في تنفيذ الوظائف المستخدمة لتمرير التعليمات إلى غلاف الخادم. يمكن أن تكون هذه الوظيفة مطلوبة لإنشاء الملفات وإزالتها ، من بين أشياء أخرى.

على سبيل المثال ، دعنا نتخيل أن موقع الويب يسمح للمستخدمين بتحميل الصور وتحويلها إلى تنسيق آخر. يقوم البرنامج بحفظ الصورة المرفوعة وتحويلها ثم يزيل الصورة الأصلية.

تظهر المشكلات إذا كان البرنامج يعتمد على إدخال المستخدم غير المصحح لتحديد اسم الصورة المراد إزالتها بعد ذلك. يمكن للمتسلل بسهولة إلحاق أمر shell آخر بالسلسلة النصية التي تحتوي على اسم الملف ، والتي سيتم تنفيذها بواسطة نظام التشغيل ، مما يؤدي إلى هجوم حقن أوامر ناجح.

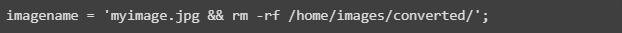

في المثال أدناه ، حيث اسم imagename هو اسم الصورة المراد إزالتها ، يمكن للمتسلل إلحاق أوامر إضافية باستخدام " && " ، والتي ستفصل السلسلة إلى جزأين. يمثل الجزء الأول اسم ملف حقيقي ، ولن يثير أي شكوك ، لذلك ستنفذ القشرة الجزء الثاني من التعليمات أيضًا.

يمكن للتعليمات " rm -rf /home/images/converted " إزالة جميع الصور المحولة التي تم حفظها مسبقًا بواسطة البرنامج إذا كان لدى مستخدم النظام الذي قبلت الصدفة الطلب منه أذونات كافية لهذه العملية. هذا هو السبب في أن أذونات الملفات هي واحدة من أهم آليات الأمان من جانب الخادم والتي ، إذا تم تكوينها بشكل صحيح ، يمكن أن توفر طبقة دفاع ضد عمليات حقن الأوامر وأنواع أخرى من الهجمات الإلكترونية.

بالطبع ، هذا مثال مفرط في التبسيط ، ومن غير المرجح أن يوجد مثل هذا البرنامج الضعيف على أي موقع ويب. ومع ذلك ، فإن المنطق الكامن وراء ذلك ينطبق على هجمات حقن الأوامر الحديثة. كل ما يتطلبه الأمر هو إيجاد تنفيذ ضعيف لوظيفة تعتمد على تمرير الأوامر إلى غلاف النظام.

حقن الأوامر وحقن الشفرة: ما الفرق؟

غالبًا ما يتم الخلط بين حقن الأوامر وحقن التعليمات البرمجية ، وهو نوع خطير آخر من الهجمات على مستوى التطبيق. بينما ينتمي كلاهما إلى نفس مجموعة الهجوم ، إلا أن هناك بعض الاختلافات المهمة بين الاثنين.

يُعد إدخال الشفرة مصطلحًا عامًا يشير إلى أي نوع من أنواع الهجمات على مستوى التطبيق حيث يتمكن المتسلل من إدخال تعليمات برمجية ضارة في موقع ويب أو تطبيق ويب ، عادةً عن طريق استغلال التحقق غير الكافي من صحة الإدخال أو أنواع أخرى من الثغرات الأمنية. حقن الكود هو مجموعة كاملة من هجمات الحقن التي تتضمن البرمجة النصية عبر المواقع (XSS) ، وهجمات تضمين الملفات ، وحقن SQL ، من بين أمور أخرى.

حقن الأوامر هو شكل مرتفع من حقن الشفرة. بدلاً من تنفيذ إجراءات ضارة ضد مترجم الشفرة واستغلال وظائف موقع الضحية على الويب ، يستهدف المهاجم نظام تشغيل الخادم ، ويقوم بإجراءات غير مقصودة ضد غلاف النظام. تسمح هجمات حقن الأوامر للمتسللين بالخروج من البيئة المحتواة على موقع الضحية ، مما يزيد بشكل كبير من نطاق الضرر الذي يمكن أن يتسببوا فيه.

إن ما تحمله حقن الأوامر المحتملة المدمرة هو ما يجعلها أكثر أنواع الهجمات خطورة بأسلوب الحقن. هذا هو السبب في أنه من الأهمية بمكان معرفة كيفية اكتشاف نقاط الضعف في حقن الأوامر والتخفيف من حدتها على موقع الويب الخاص بك قبل أن تتاح للقراصنة الفرصة لاستخدامها لصالحهم وإحداث الفوضى في الأصول التجارية الهامة.

كيف تكتشف ثغرات حقن الأوامر؟

يحافظ WordPress core على إطار أمني قوي يحمي مواقع الويب بشكل فعال من حقن الأوامر وأنواع أخرى من هجمات الحقن. ومع ذلك ، فإن خيارات التخصيص الشاملة التي يوفرها النظام الأساسي لبناء مواقع الويب تتيح مجالًا لوجود هذه الثغرات الأمنية على مواقع WordPress الإلكترونية. حتى الإضافات والمواضيع ذات السمعة الطيبة في WordPress قد تحتوي على عيوب أمنية يمكن أن تعرض مواقع الويب لمجموعة واسعة من الهجمات الضارة.

تقدم iThemes تقارير أسبوعية عن الثغرات الأمنية في WordPress والتي تسمح لك على الفور بتحديد وتصحيح الثغرات الأمنية التي تم الكشف عنها حديثًا في المكونات الإضافية والسمات في WordPress ، بما في ذلك الثغرات الأمنية في إدخال التعليمات البرمجية والأوامر. ما عليك سوى الرجوع إلى أحدث تقرير عن الثغرات الأمنية لتحديد ما إذا تم اكتشاف أي نقاط ضعف أمنية مؤخرًا في المكونات الإضافية والسمات التي تستخدمها على موقع WordPress الخاص بك ، وتحقق مما إذا تم إصدار تصحيح أمني.

يعمل iThemes Security Pro على تبسيط إدارة الثغرات الأمنية وتشغيلها آليًا ، مما يلغي الحاجة إلى الجهد اليدوي. من خلال إمكاناته الشاملة لفحص الثغرات الأمنية ، يقوم iThemes Security Pro بشكل استباقي بالتعرف عليك وتنبيهك إلى أي ثغرات أمنية يتم اكتشافها على موقع WordPress الخاص بك ويقوم تلقائيًا بتثبيت تحديثات الأمان عند توفر تصحيح.

كيف تدافع عن موقع WordPress الخاص بك ضد حقن الأوامر؟

تجعل المكونات الإضافية والسمات الضعيفة أحد نواقل الهجوم الأساسية التي يستخدمها المتسللون للحصول على وصول غير مصرح به إلى مواقع WordPress على الويب لسرقة المعلومات الحساسة وتثبيت البرامج الضارة وشن هجمات على الشبكة. في حين أن اتباع ممارسات الترميز الآمن هو مسؤولية مطوري المكونات الإضافية والقوالب ، يجب على مالكي مواقع WordPress تنفيذ تدابير أمنية لتقليل خطر الوقوع ضحية لهجمات حقن التعليمات البرمجية والأوامر. يعد اتباع نهج متعدد الأوجه لأمن WordPress ضروريًا لإدارة جميع المخاطر الأمنية بشكل فعال.

قم بإجراء تحديثات البرامج المنتظمة

يعد ضمان تحديث موقع WordPress الخاص بك بانتظام أمرًا حيويًا لمنع الهجمات الإلكترونية المحتملة. تضمن تحديثات البرامج في الوقت المناسب تثبيت تصحيحات الأمان الجديدة على موقع الويب الخاص بك بمجرد إصدارها. لا يترك التصحيح السريع للثغرات الأمنية أي مجال للمهاجمين لتحديد واستغلال أي نقاط ضعف أمنية على موقع WordPress الخاص بك.

باستخدام iThemes Security Pro ، يتم تثبيت إصدارات جديدة من البرامج ، بما في ذلك نواة WordPress والمكونات الإضافية والسمات ، تلقائيًا بمجرد إتاحتها لمجتمع WordPress. تعمل ميزة إدارة الإصدار وفحص الثغرات الأمنية المتقدمة على تتبع جميع التحديثات من أجلك ، مما يضمن بقاء موقع الويب الخاص بك محدثًا بأحدث إصلاحات الأمان للتخلص من مخاطر هجمات حقن الأوامر الناجحة.

إذا كنت تدير عدة مواقع WordPress ، فإن iThemes Sync Pro يقدم حلاً شاملاً للتحديثات بنقرة واحدة ، ومراقبة متقدمة لوقت التشغيل ، ونسخ احتياطية من مواقع الويب عن بُعد عبر جميع مواقع الويب ، كل ذلك من لوحة تحكم واحدة.

تكوين أذونات الملفات الآمنة

تعد أذونات الملفات الآمنة مكونًا أساسيًا للحفاظ على موقع WordPress الخاص بك محميًا ضد مجموعة واسعة من هجمات الحقن. تتضمن هجمات حقن الأوامر وحقن الشفرة مخترقًا يستغل ثغرة أمنية في كود موقع ويب لتنفيذ تعليمات برمجية ضارة وغالبًا ما يكون ذلك ممكنًا بسبب أذونات الملفات غير الآمنة.

إذا لم يتم فرض مبدأ الامتياز الأقل ، يمكن للمهاجمين الوصول إلى البيانات التي لا ينبغي أن يكونوا قادرين على الوصول إليها ، مثل البرنامج النصي الذي يتم تشغيله بامتيازات مرتفعة. تعمل أذونات الملفات الآمنة كطبقة دفاع إضافية ضد هجمات حقن الأوامر ، مما يلغي جهود المهاجمين لاستغلال نقاط الضعف المكتشفة.

ومع ذلك ، ليس من الواضح دائمًا كيفية تكوين أذونات الملفات بشكل آمن ، حيث تعتمد إلى حد كبير على بيئة الاستضافة التي يعمل بها موقع الويب. وهذا هو السبب في أن iThemes Security Pro يقدم فحوصات أذونات الملفات المتقدمة للمساعدة في ضمان وجود الأذونات الصحيحة.

قم بتثبيت جدار حماية تطبيق ويب

تعمل جدران الحماية كخط دفاع أول ضد مجموعة واسعة من هجمات الحقن ، بما في ذلك عمليات حقن التعليمات البرمجية والأوامر. يعمل جدار حماية تطبيق الويب (WAF) كحارس لموقع الويب الخاص بك ، حيث يقوم بفحص جميع طلبات HTTP الواردة وتصفية الطلبات التي تتطابق مع الأنماط الضارة المعروفة ، وبالتالي منعها من الوصول إلى خادم الويب وإلحاق الضرر به.

يمكن للحلول القوية لحماية القوة الغاشمة وإدارة الروبوتات التي يقدمها iThemes Security Pro أن تمنع الروبوتات الضارة وحركة مرور الويب الضارة من الوصول إلى موقع الويب الخاص بك على WordPress. مدعومًا بإضافة المصادقة متعددة العوامل التي تعمل بمفتاح المرور والتي تتميز بتسجيل الدخول البيومتري ، توفر مجموعة الأمان الشاملة هذه نهجًا متعدد الأوجه لأمان موقع WordPress.

قم بحماية موقع الويب الخاص بك ضد حقن الأوامر باستخدام iThemes Security Pro

يعد حقن الأوامر أحد أقوى أنواع الهجمات الإلكترونية وأكثرها تدميراً. توجد في أعلى كل مقياس لتصنيف مخاطر الثغرات الأمنية للحقن ، تستمر عمليات حقن الأوامر في استهداف مواقع الويب وتطبيقات الويب ، حتى مع وجود مجموعة متنوعة من وسائل التخفيف المطبقة بواسطة خوادم الويب الحديثة.

من خلال استغلال نقاط الضعف الأمنية في موقع الويب من خلال حقن الأوامر ، يكتسب المهاجمون القدرة على تنفيذ أوامر عشوائية ضد نظام التشغيل الخاص بالمضيف. يمتد هذا المستوى من الوصول إلى ما هو أبعد من المساومة على موقع الويب المستهدف ، مما يفتح مجموعة واسعة من الاحتمالات للاستغلال والتحكم في النظام بأكمله.

يعد الدفاع عن موقع ويب ضد عمليات حقن الأوامر والهجمات الإلكترونية الأخرى مهمة صعبة. في مشهد التهديدات اليوم ، لم يعد الاعتماد على طبقة واحدة من الدفاع كافيًا لضمان أمان تواجدك عبر الإنترنت. هذا هو السبب في أن iThemes Security Pro و BackupBuddy مكرسان لجعل أمان موقع الويب القوي يمكن الوصول إليه بسهولة لجميع مالكي مواقع WordPress ، مما يوفر لك الأدوات اللازمة لحماية عملك عبر الإنترنت.

أفضل مكون إضافي لأمن WordPress لتأمين وحماية WordPress

يعمل WordPress حاليًا على تشغيل أكثر من 40 ٪ من جميع مواقع الويب ، لذلك أصبح هدفًا سهلاً للمتسللين ذوي النوايا الخبيثة. يزيل المكون الإضافي iThemes Security Pro التخمين من أمان WordPress لتسهيل حماية موقع WordPress الخاص بك وحمايته. يشبه الأمر وجود خبير أمان بدوام كامل بين الموظفين الذين يراقبون ويحمون موقع WordPress الخاص بك باستمرار.

Kiki حاصل على درجة البكالوريوس في إدارة نظم المعلومات وأكثر من عامين من الخبرة في Linux و WordPress. تعمل حاليًا كأخصائي أمان في Liquid Web و Nexcess. قبل ذلك ، كانت Kiki جزءًا من فريق دعم Liquid Web Managed Hosting حيث ساعدت المئات من مالكي مواقع WordPress على الويب وتعرفت على المشكلات الفنية التي يواجهونها غالبًا. شغفها بالكتابة يسمح لها بمشاركة معرفتها وخبرتها لمساعدة الناس. بصرف النظر عن التكنولوجيا ، يستمتع Kiki بالتعرف على الفضاء والاستماع إلى ملفات بودكاست الجريمة الحقيقية.