أمان موقع الويب: كيفية تأمين موقعك وحمايته في عام 2024

نشرت: 2024-03-22عندما يتعلق الأمر بالحصول على أقصى استفادة من WordPress، هناك جانب واحد غالبًا ما يتم إهماله: الأمان. لن تترك متجرك الفعلي مفتوحًا بين عشية وضحاها، ويجب ألا تخاطر بترك موقع الويب الخاص بك بدون حماية أيضًا.

تمثل التهديدات السيبرانية مشكلة خطيرة وحاضرة دائمًا — سواء كنت فردًا أو شركة صغيرة أو مؤسسة عالمية.

سنة بعد سنة، تتزايد البرمجيات الخبيثة، وخروقات البيانات، وغيرها من أشكال الجرائم الإلكترونية. وجدت إحدى الدراسات أن الهجمات الإلكترونية زادت بنسبة 38% في عام 2022. ولا يظهر هذا الاتجاه أي علامات على التراجع.

للحماية من التهديدات السيبرانية، عليك أولاً أن تعرف ما الذي تواجهه. بدءًا من أساسيات المناورة بالدفاعات الخاصة بك إلى خدمات مثل Jetpack Security التي تعمل على أتمتة العملية، يغطي هذا المنشور كل ما تحتاجه لحماية عملك الشاق.

لماذا يهم أمن الموقع

تخيل أنك تستيقظ لتجد مشهدًا مروعًا: قام شخص ما باختراق موقعك.

ربما تم تشويهه بشكل فظيع، أو حقنه برسائل غير مرغوب فيها أو برامج ضارة. ربما اختفى تمامًا، مع وجود خادم فارغ وصفحات فارغة لتحديد المكان الذي كان فيه.

لا تتغير النتيجة بناءً على ما هو موقع الويب الخاص بك فعليًا - فهو مصدر رزقك، أو مصدر دخلك، أو مشروع شغوف وضعت قلبك وروحك في تحقيقه.

إذا كان لديك جمهور كبير، فقد تكون معلوماتهم الشخصية معرضة للخطر، أو قد تكون أجهزة الكمبيوتر الخاصة بهم مصابة ببرامج ضارة ولا يعرفون حتى السبب.

أما بالنسبة لأصحاب الأعمال، فالأمر أسوأ. يمكن أن يكون للانتهاك تأثير كارثي على صورة علامتك التجارية، أو إيقاف المبيعات تمامًا، أو من المحتمل أن يؤدي إلى تدمير ثقة جمهورك فيك وفي أي احتمالات مستقبلية قد تكون لديك معهم، أو حتى يؤدي إلى رفع دعوى قضائية وإجراءات قانونية ضدك.

لسوء الحظ، يعتقد معظم الأشخاص أن هذا لن يحدث لهم أبدًا ولا يتحركون لإنقاذ موقعهم على الويب. ولكن الحقيقة هي أن غالبية الهجمات الإلكترونية ليست مستهدفة. إنهم يأتون من الروبوتات التي تجتاح الويب، وتبحث عن مواقع الويب التي بها أي نقاط ضعف في أمانها.

وجدت إحدى الدراسات أن 57% من جميع الهجمات الإلكترونية في مجال التجارة الإلكترونية سببها الروبوتات. ويتزايد هذا العدد طوال الوقت مع تطور التهديدات السيبرانية. عندما يكلف خرق البيانات ما متوسطه 9.48 مليون دولار، إذا قمت بتخزين بيانات حساسة، فلن تتمكن من القيام بأي شيء.

من خلال فهم كيفية عمل هذه التهديدات واتخاذ الإجراءات اللازمة، يمكنك تخفيف أي ضرر محتمل أو منع حدوث المشكلات على الإطلاق.

التهديدات الأمنية الشائعة لموقع الويب

من برامج الفدية إلى البريد العشوائي إلى هجمات DDoS، هناك العديد من الطرق التي قد تختارها الجهات الفاعلة السيئة لاستهداف موقع الويب الخاص بك.

تتنوع دوافعهم - فقد يرغبون في سرقة بيانات اعتماد المستخدم، أو الحصول على روابط خلفية مجانية لمواقعهم غير المرغوب فيها، أو مجرد إسقاط موقع الويب الخاص بك بدافع الخبث. ما يهم هو فهم الأساليب التي يستخدمونها وكيف يمكنك إيقافهم.

1. البرامج الضارة وبرامج الفدية

تمثل البرامج الضارة - المصطلح القصير الشامل لمجموعة من البرامج الضارة - تهديدًا خطيرًا. من المحتمل أنك على دراية بالعديد منها بالفعل، مثل الفيروسات والديدان وأحصنة طروادة وبرامج التجسس. وكما هو الحال مع جهاز الكمبيوتر الشخصي الخاص بك، يجب أيضًا حماية الخوادم التي تستضيف موقع الويب الخاص بك وتخزن بياناتك.

وإلا فإن بياناتك معرضة لخطر التلف أو الحذف أو التسريب، ويتحول موقع الويب الخاص بك إلى مصنع لنشر البرامج الضارة التي يمكن أن تؤثر على آلاف الأشخاص.

يُطلق على أحد أنواع البرامج الضارة بشكل خاص اسم برامج الفدية. يؤدي هذا إلى تشفير ملفات موقع الويب الخاص بك والمطالبة بالمال مقابل إطلاقها. إذا لم تدفع خلال بضعة أيام، فسيتم عادةً حذف البيانات. ولسوء الحظ، كثير من الناس يدفعون. إنه النوع الأكثر شيوعًا من الهجمات الإلكترونية في جميع أنحاء العالم (68% من الهجمات الإلكترونية في عام 2022 وحده).

يمكن أن تدخل البرامج الضارة وبرامج الفدية إلى موقع الويب الخاص بك وتصيبه بعدة طرق، ولكن بعض أكثرها شيوعًا يتم من خلال المكونات الإضافية والموضوعات والبرامج القديمة الضعيفة.

2. هجمات القوة الغاشمة

تعد هجمات القوة الغاشمة طريقة صريحة جدًا وفعالة في كثير من الأحيان "لتخمين" كلمات مرور المستخدم والحصول على وصول غير مصرح به إلى موقع الويب. يتضمن هذا النوع من الهجمات الإلكترونية عادةً استخدام الروبوتات (برنامج آلي) لإدخال كلمات المرور أو "تخمينها" بشكل منهجي حتى تتعثر كلمة المرور الصحيحة.

في اللحظة التي يخترق فيها أحد المتسللين كلمة المرور الفريدة الخاصة بك ويتسلل إلى موقعك، يمكن أن يبدأ في إحداث الفوضى. سواء كانوا يسرقون البيانات، أو يشوهون موقع الويب الخاص بك، أو يحذفون الملفات، أو يستخدمون امتيازات المسؤول الخاصة بهم لحظرك ومنحهم التحكم الكامل - انتهت اللعبة.

ولا يقتصر الأمر على حسابات المسؤول فقط. حتى أدوار المستخدم ذات المستوى الأدنى قد تمنح المتسلل تحكمًا كافيًا لفعل ما يريد. أو قد تسمح إحدى الاستغلالات للمتسلل "بالتمحور" في طريقه إلى حساب المسؤول.

غالبًا ما تستغل هذه الأنواع من الهجمات كلمات المرور الضعيفة أو الافتراضية أو التي يسهل تخمينها. مع توفر الوقت الكافي وطريقة الهجوم الصحيحة، يمكن في النهاية اختراق كلمة المرور - بغض النظر عن مدى أمانها.

ما لم تستخدم، بالطبع، تدابير أمنية تمنع هجمات القوة الغاشمة. يمكن لتقنيات مثل المصادقة الثنائية، والحد من محاولات تسجيل الدخول، وجعل الجميع يستخدمون كلمات مرور فائقة القوة أن تعمل العجائب في إبعاد المتسللين.

3. حقن SQL

لقد كان حقن SQL يمثل تهديدًا سائدًا لأمان WordPress لسنوات. يمكن لهذا النوع من الهجوم التعامل مع استعلامات قاعدة البيانات من موقع ويب يستخدم قاعدة بيانات SQL، مما يسمح للمتسلل بالوصول إلى المعلومات التي ليس لديه إذن برؤيتها. وبعد ذلك يمكنهم الإدراج أو التحديث أو الحذف حسب ما يرونه مناسبًا.

النظر في نموذج الاتصال على موقع الويب الخاص بك. إذا كانت الصفحة أو البرنامج النصي لا يقوم بتطهير المدخلات بشكل صحيح ويسمح لأي شخص بتحديث المدخلات على موقعك، فيمكن للمتسللين إرسال تعليمات برمجية لإدخال SQL في قاعدة البيانات الخاصة بك. النتيجة؟ أي شيء بدءًا من تسرب البيانات وحتى تعديل البيانات، أو تولي قاعدة بيانات كاملة المسؤولية.

أفضل طريقة لمنع إدخال SQL هي تنظيف المدخلات من النماذج وعمليات تحميل الملفات. ولكن حتى لو تمكن المتسللون من اختراق الحسابات من خلال هذا الناقل، فإن التحكم في الوصول ودفاعات إدارة المستخدم تساعد في تقليل تأثير هذه الهجمات.

4. البرمجة النصية عبر المواقع (XSS)

تعد البرمجة النصية عبر المواقع (XSS) أحد المخاوف المستمرة المتعلقة بالأمن السيبراني والتي تشكل خطراً على كل من زوار موقع الويب ومالكي الموقع. يمنح XSS المتسللين القدرة على تضمين البرامج النصية الضارة مباشرة في صفحة الويب. يمكن للبرامج النصية الوصول إلى معلومات العميل (المتصفح)، بالإضافة إلى تنفيذ مجموعة من الهجمات الأخرى.

يمكن لهذه البرامج النصية اختطاف جلسات المستخدم، أو سرقة المعلومات الحساسة وبيانات اعتماد المستخدم، أو ببساطة تشويه موقع الويب الخاص بك.

على الرغم من التقدم الذي أحرزه أمن الويب، إلا أن ثغرات XSS لا تزال قائمة إلى حد كبير بسبب ممارسات التشفير غير الآمنة ونقص التحقق من صحة المدخلات.

تتطلب الحماية من هذا النوع من الهجمات منك اعتماد ممارسات ترميزية جيدة وتثبيت المكونات الإضافية التي تقوم بذلك أيضًا فقط. لا تريد أن تقلق بشأن العمل مع التعليمات البرمجية؟ يمكنك تثبيت مكون إضافي للأمان يعتني بكل شيء من أجلك.

5. رفض الخدمة الموزعة (DDoS)

على عكس البرامج الضارة المعتادة، فإن هجمات DDoS تكون خبيثة بشكل خاص لأنها لا تحتاج إلى اقتحام موقع الويب الخاص بك لإحداث الفوضى.

يمكن لأي شخص لديه الموارد أن يقرر شن هجوم DDoS على موقع الويب الخاص بك، مما يؤدي إلى إغراق خادمك أو شبكتك بطوفان من حركة المرور المزيفة لجعلها غير قابلة للوصول في غضون أجزاء من الثانية.

في هجوم DDoS، تقوم شبكة من الأجهزة المخترقة، أو "botnet"، بشن هجوم شامل على هدف معين: موقع الويب الخاص بك. ومن خلال قصفه بحركة مرور أكبر مما يستطيع الخادم معالجته، فإنهم يضعون حملاً هائلاً على الخادم الخاص بك، مما يؤدي إلى إبطائه إلى حد الزحف أو تعطله تمامًا.

وتتنوع دوافعهم. قد يريدون فدية لوقف الهجوم، أو قد يكرهونك فحسب. لحسن الحظ، على الرغم من أنها غير مكلفة وسهلة الإطلاق، إلا أن هجمات DDoS تتطلب أيضًا الكثير من الأموال والموارد لمواصلة العمل، لذلك فهي نادرة وعادة ما تكون قصيرة العمر - لا تزيد عن بضعة أيام إلى أسبوع.

ولكن هذا لا يزال طويلاً بما يكفي لإثارة غضب المستخدمين، وتشويه سمعتك الجيدة، وخسارة الكثير من المال.

للدفاع ضد هجمات DDoS، يجب عليك تثبيت جدار حماية لتطبيقات الويب يمكن الاعتماد عليه وله حدود للمعدلات وذكاء اصطناعي للتمييز بين حركة المرور السيئة والجيدة. يجب عليك أيضًا تثبيت CDN، حيث أنها تتضمن حماية DDoS.

6. البريد العشوائي لكبار المسئولين الاقتصاديين

عندما يقتحم مهاجم موقع الويب الخاص بك، ستعرف عادةً بسرعة كبيرة. إنهم إما يمنعونك من الوصول إلى حسابك، أو يشوهون كل صفحة برسائل غير سارة ورموز ضارة.

يختلف البريد العشوائي الخاص بتحسين محركات البحث قليلاً: يستخدم المهاجمون موقع الويب الخاص بك لإيذاء الآخرين. يفعلون ذلك من خلال هجوم تحت الرادار يشمل موقع الويب الخاص بك، من أجل التلاعب بتصنيفات البحث - ويحاولون جاهدين تجنب اكتشافهم.

يستغل المتسللون نقاط الضعف في موقع الويب الخاص بك لإدخال الروابط المخفية والكلمات الرئيسية والمحتويات الأخرى. يتم استخدامها للاستفادة من سلطة تحسين محركات البحث الحالية لديك لتحسين تصنيفات محرك البحث للمواقع الضارة. ونظرًا لأن هذه الأنواع من الهجمات غالبًا ما تكون محجوبة، فقد يستغرق الأمر أشهرًا قبل أن تلاحظ الضرر.

ومع ذلك، في نهاية المطاف، تقوم Google بمعاقبة المواقع التي تغش بشكل ضار بهذه الطريقة، وسرعان ما سيتم معاقبة موقعك أيضًا. سيتم دفعك سريعًا إلى أسفل نتائج البحث، وعندما ينقر المستخدمون على الروابط المليئة بالبريد العشوائي والفيروسات التي يتم نشرها من موقعك، فإن مصداقيتك وسمعتك تتراجع.

ستعمل أدوات التحكم القوية في وصول المستخدم والتدقيق المنتظم على موقع الويب على تقليل الضرر الذي يمكن أن يحدثه مرسلي البريد العشوائي في تحسين محركات البحث، ولحسن الحظ.

أسس أمن المواقع

إذا كنت تدير أي نوع من مواقع الويب، فهناك عدد من أسس الأمان التي ستحتاج إلى وضعها. دعنا نستكشف الركائز الأساسية لأمان موقع الويب - الجوانب الأساسية والأساسية مثل اختيار مضيف آمن وتثبيت CDN.

1. اختر مزود استضافة موثوقًا به

يبدأ الأمان باختيار مزود استضافة موثوق به وذو بنية تحتية آمنة.

لا يهم عدد التدابير التي تنفذها لحماية موقع الويب الخاص بك - إذا ترك مضيفك الباب مفتوحًا ببنية تحتية سيئة التأمين، فسوف يوفر ناقلًا رئيسيًا لتسلل البرامج الضارة، وسيكون كل عملك الشاق هباءً.

انظر إلى الإجراءات الأمنية التي يطبقها مزود الاستضافة. هل يحتوي على جدار حماية مدمج لتطبيقات الويب للحماية من الهجمات؟

بالإضافة إلى التدابير الأمنية الخاصة بهم، ضع في اعتبارك سجلهم الحافل. كم مرة تم انتهاكهم؟ ما هي وسائل الحماية التي وضعوها لمنع حدوث ذلك مرة أخرى؟

عندما يتعلق الأمر بأمان موقع الويب، عليك أن تضع في اعتبارك أن هناك التزامًا عليك وعلى مزود الاستضافة الخاص بك بالحفاظ على أمان موقع الويب الخاص بك. لا تخطئ، قد تتحمل قدرًا كبيرًا من المسؤولية، ولكن يجب على مزود الاستضافة الخاص بك أن يتحمل نصيبه العادل أيضًا.

2. حافظ على تحديث جميع البرامج والمكونات الإضافية

إن أبسط شيء يمكنك القيام به لموقع WordPress الخاص بك هو تحديث كل شيء.

يتم باستمرار تحسين WordPress وPHP والبرامج الأخرى المطلوبة لتشغيل موقع ويب. عند اكتشاف الثغرات الأمنية، توفر التحديثات تصحيحات بحيث لا يمكن استغلالها بعد الآن.

باعتبارك مالك موقع، فإن أكبر خطأ يمكنك ارتكابه هو عدم تطبيق التحديث. اجعل من الأولوية المستمرة التحقق من التحديثات وتطبيقها (أو تمكينها من التشغيل تلقائيًا) لجميع البرامج، بما في ذلك:

- وورد الأساسية

- جميع ملحقات ووردبريس

- مواضيع ووردبريس

- إصدار PHP الخاص بك ونظام تشغيل الخادم

تذكر أن نسبة عالية من الهجمات الإلكترونية تكون آلية بالكامل. تقوم الروبوتات بمسح المواقع بشكل عشوائي بحثًا عن نقاط الضعف المعروفة في البرامج واستغلال أي ثغرات لم يتم تصحيحها. لا تدع هذا يكون أنت!

3. قم بتغيير إعدادات نظام إدارة المحتوى الافتراضية الخاصة بك

إحدى أبسط الخطوات (التي يتم تجاهلها غالبًا) لتعزيز أمان موقع الويب هي تغيير الإعدادات الافتراضية داخل نظام إدارة المحتوى لديك. في هذه الأيام، أصبح WordPress آمنًا بشكل افتراضي، ولكن هناك بعض الأشياء التي قد ترغب في القيام بها:

- تغيير اسم المستخدم الافتراضي. أحد الأشياء التي تعتمد عليها هجمات القوة الغاشمة هو عدم الاضطرار إلى تخمين اسم المستخدم الافتراضي للمسؤول - فهو مجرد "admin". قم بتغييره إلى شيء آخر (ليس اسمك الأول، أو اسم المستخدم، أو أي شيء يمكن تخمينه)، وسوف تقلل بشكل كبير من خطر التعرض للاختراق من خلال القوة الغاشمة.

- تغيير عنوان URL لصفحة تسجيل الدخول. عادةً ما تنجح هجمات القوة الغاشمة لأن صفحة تسجيل الدخول لمعظم عمليات تثبيت WordPress هي نفسها. إذا كانت محاولة تلقائية، فعادةً ما يستسلم الروبوت بعد تجربة بعض عناوين URL الواضحة. يمكنك أيضًا تقييد الوصول باستثناء عناوين IP الخاصة بك أو بالمساهمين الموثوقين لديك.

- تمكين تحديثات ووردبريس. يتم تشغيل التحديثات التلقائية لـ WordPress بشكل افتراضي الآن، ولكن إذا كان لديك تثبيت أقدم (وهو ما لا يجب عليك فعله إذا كنت تحافظ على تحديث الأمور)، فتأكد من تمكين المكونات الإضافية والتحديثات الأساسية.

- قم بتغيير بادئة الجدول الافتراضية لـ WordPress. وهذا يجعل من السهل على المهاجمين استهداف البادئة wp_ المعروفة.

- تعطيل تحرير ملف لوحة القيادة. يعد تحرير الملفات من لوحة تحكم WordPress أمرًا مريحًا للغاية، ولكنه يسهل أيضًا على المتسلل تدمير موقع الويب الخاص بك إذا تمكن من اختراقه.

- إخفاء نسخة ووردبريس الخاصة بك. قم بإخفاء هذه المعلومات، حتى لا يتمكن المتسللون من استغلال الثغرات الأمنية المعروفة بسهولة في إصدارات محددة من WordPress.

- تغيير أذونات الملف. إذا كنت على دراية بأذونات ملفات Linux، فقد تحتاج إلى مراجعة أذونات موقعك والتأكد من عدم إمكانية الوصول إلى أي شيء بسهولة.

- قم بإيقاف تشغيل تنفيذ PHP في الدلائل القابلة للكتابة بواسطة المستخدم. يتيح ذلك للمكونات الإضافية الخاصة بك الاستمرار في العمل، مع إيقاف تشغيل المهاجمين الذين يقومون بتحميل ملفات ضارة ويحاولون تنفيذها.

من خلال إجراء بعض التعديلات الصغيرة على إعداداتك، يمكنك تقليل مخاطر الخروقات الأمنية بشكل كبير.

4. قم بتثبيت شهادة SSL على مستوى الموقع

تقوم شهادة SSL بتشفير البيانات المنقولة بين متصفح المستخدم وخادم موقع الويب الخاص بك، مما يمنع الوصول غير المصرح به أو الاعتراض من قبل أطراف ثالثة ضارة.

لا يعد تأمين موقع الويب الخاص بك باستخدام شهادة SSL خطوة أساسية في حماية البيانات الحساسة (وقد يكون ذلك مطلوبًا قانونيًا إذا كنت تقوم بتشغيل شيء يعالج البيانات الحساسة، مثل تسجيلات دخول المستخدم أو تفاصيل بطاقة الائتمان)، ولكن يضمن HTTPS على مستوى الموقع أن جميع البيانات (من بيانات اعتماد تسجيل الدخول إلى معلومات الدفع إلى التفاصيل الشخصية) يتم تشفيرها أثناء الإرسال.

حتى لو كنت لا تتعامل مع أي من هذه المعلومات، فهذا أمر لا بد منه. غالبًا ما لا يشعر الناس بالراحة بدونها. تعلن المتصفحات بصوت عالٍ عن عدم وجود شهادة SSL مع رمز تحذير أحمر كبير. وتعاقب Google المواقع التي تفتقر إلى شهادة SSL.

عادةً ما يكون تثبيت أحد هذه المواقع أمرًا بسيطًا للغاية، وغالبًا ما يمنحك مزود الاستضافة أو مسجل النطاق شهادة SSL مجانية. بعد التثبيت، عليك فقط التأكد من تكوين عناوين URL لموقع الويب الخاص بك لاستخدام HTTPS بدلاً من HTTP لفرض اتصالات آمنة عبر موقعك.

5. قم بتثبيت CDN

يمكن لشبكة توصيل المحتوى، أو CDN، أن تمنح موقع الويب الخاص بك تعزيزًا كبيرًا للأداء والأمان. شبكات CDN هي شبكات من الخوادم الموزعة في جميع أنحاء العالم والمصممة لتقديم المحتوى للمستخدمين بسرعة أكبر.

وهذا له آثار على الأمن، كما اتضح. أحد التهديدات المحددة التي تكون شبكات CDN جيدة جدًا في إحباطها هي هجمات DDoS، حيث يتم اختراق موقع الويب من خلال غمره بعدد كبير جدًا من حركة المرور.

تعمل شبكات CDN على إحباط هذه الهجمات الإلكترونية التي لا هوادة فيها من خلال توزيع الحمل عبر الكثير من الخوادم المختلفة، بدلاً من الاضطرار إلى تحمل العبء الأكبر على موقع ويب واحد فقط.

بالنسبة لموقع الويب الخاص بك، يمكن أن تكون شبكة CDN مفيدة جدًا لأن العديد من شبكات CDN تأتي مع ميزات أمان إضافية رائعة مثل جدران الحماية لتطبيقات الويب وتخفيف الروبوتات.

عادةً ما يكون تثبيت CDN مجرد مسألة الاشتراك في الخدمة وتكوين إعدادات DNS الخاصة بك لتوجيه حركة المرور الخاصة بك عبر شبكة موفر CDN. تحتوي بعض المكونات الإضافية، مثل Jetpack، على شبكة CDN مخصصة لـ WordPress والتي يمكنك استخدامها.

التحكم في الوصول وإدارة المستخدم

إحدى الثغرات الأمنية الشائعة التي سيحاول المتسللون استغلالها هي ضعف التحكم في وصول المستخدم. حتى إذا كان حساب المسؤول مغلقًا بشكل محكم، فإن اختراق حساب ذي مستوى أدنى يمكن أن يمنحهم النفوذ الذي يحتاجونه للاستيلاء على الموقع.

وعلى هذا النحو، ستحتاج إلى سياسات قوية للتحكم في الوصول وتضييق الخناق على أذونات المستخدم.

فيما يلي خمس طرق لتحسين التحكم في الوصول وإدارة المستخدم لمزيد من الأمان:

1. تنفيذ سياسات وممارسات قوية لكلمات المرور

الزائرون هم أساس موقعك وغالبًا ما يرغبون في استخدام أبسط بيانات اعتماد تسجيل الدخول الممكنة. لكن الفشل في مطالبتهم باستخدام كلمات مرور قوية قد يسمح حتى للمتسلل المبتدئ بإزالة موقعك للجميع. تمثل كلمات المرور الضعيفة أو التي يمكن تخمينها بسهولة خطرًا أمنيًا كبيرًا، لأنها يمكن أن تمنح وصولاً غير مصرح به إلى الواجهة الخلفية لموقع الويب الخاص بك.

خاصة بالنسبة للمستخدمين الذين يتمتعون بأدوار وقدرات عالية المستوى، مثل أولئك الذين يمكنهم تحرير موقعك مباشرة، لا ينبغي عليك فقط تشجيعهم، بل فرض كلمات مرور قوية ومعقدة ويصعب تخمينها. كلما كان الأمر أكثر تعقيدًا كلما كان ذلك أفضل. تجنب الكلمات أو العبارات أو الأنماط الشائعة والتي يسهل تخمينها. استخدم مجموعة طويلة من الأحرف الكبيرة والأحرف الصغيرة والأرقام والرموز التي لا تعتمد على المعلومات المتوفرة للآخرين عبر الإنترنت.

يمكنك أيضًا تنفيذ سياسات انتهاء صلاحية كلمة المرور بحيث يتم استبدالها بسرعة بمجرد اختراق كلمة المرور.

2. طلب المصادقة الثنائية (2FA)

يمكن أن يؤدي تنفيذ المصادقة الثنائية على جميع حسابات المستخدمين المهمة إلى إيقاف الانتهاكات في مساراتهم. حتى إذا كان لدى المهاجم كلمة مرور المستخدم، فسيظل بحاجة إلى الوصول إلى طريقة المصادقة الثانوية ليتمكن من الدخول.

تتضمن طرق المصادقة الثنائية الشائعة الرموز المستندة إلى الوقت والتي يتم إرسالها غالبًا إلى بريد إلكتروني أو هاتف ثانوي، وتطبيقات المصادقة مثل Google Authenticator أو Authy. تذهب بعض الخدمات إلى حد طلب بصمة الإصبع أو أي معرف بيومتري آخر.

تتيح لك ميزة المصادقة الآمنة في Jetpack طلب تسجيل الدخول من خلال حساب WordPress.com، ومطالبة حساب WordPress.com باستخدام المصادقة الثنائية. بالنسبة لمواقع WordPress المناسبة، فهي طريقة مناسبة لإضافة هذا المستوى من الحماية للعديد من مواقع WordPress.

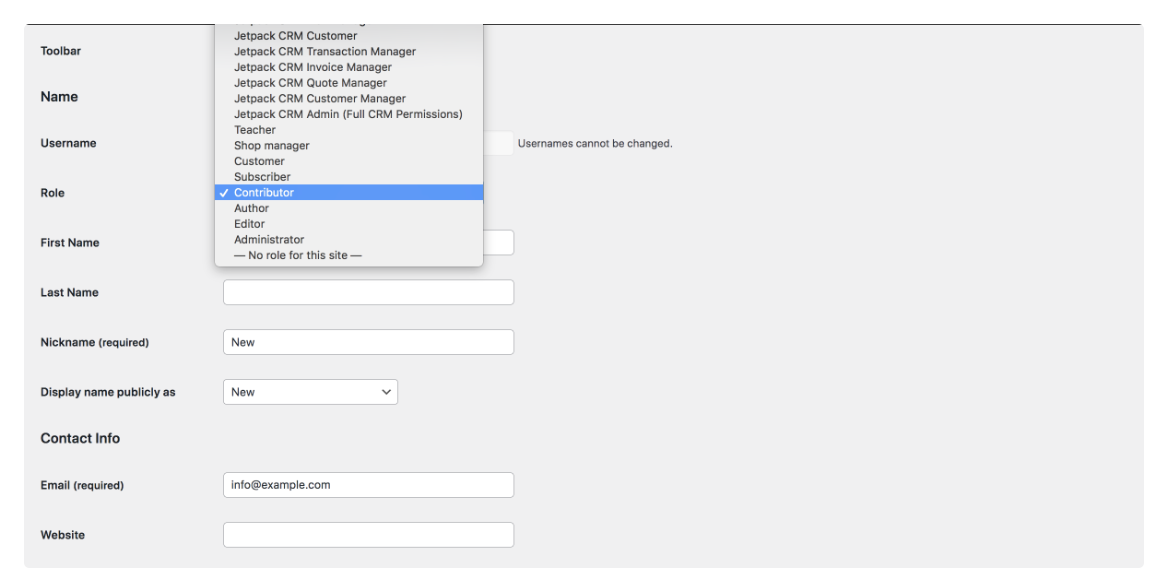

3. كن حذرًا بشأن أدوار المستخدم وأذوناته

في WordPress، تقوم أدوار المستخدم بتقييد الوصول إلى الميزات المختلفة داخل موقع الويب الخاص بك، مثل القدرة على إضافة صفحات جديدة أو تعديل الصفحات الموجودة.

من خلال تعيين أدوار محددة للمستخدمين وتحديد أذوناتهم، يمكنك التأكد من أن كل شخص لديه مستوى الوصول المناسب بناءً على مسؤولياته.

يقدم WordPress العديد من أدوار المستخدم المحددة مسبقًا:

- المشرف الفائق. لديه حق الوصول الكامل للمسؤول إلى جميع مواقع الويب على إعداد متعدد المواقع.

- مدير. لديه السيطرة الكاملة على موقع واحد.

- محرر. يمكنه إنشاء المشاركات وتحريرها ونشرها.

- مؤلف. يمكنهم إنشاء وتحرير ونشر مشاركاتهم الخاصة فقط.

- مساهم. يمكنهم إنشاء وتحرير منشوراتهم الخاصة، ولكن لا يمكنهم نشرها.

- المشترك. يمكن ترك التعليقات وتغيير ملف تعريف المستخدم الخاص بهم.

بالإضافة إلى ذلك، يمكنك إنشاء أدوار مخصصة، أو تحرير الأدوار الموجودة بحيث تتمتع بإمكانيات مختلفة. قد تضيف بعض المكونات الإضافية أيضًا أدوارًا خاصة بها، أو وظائف جديدة يمكنك تشغيلها أو إيقاف تشغيلها لكل منها.

يساعد تعيين الأدوار المناسبة في الحد من الوصول إلى البيانات الحساسة ويمنع أي شخص يحصل على وصول غير مصرح به إلى دور منخفض المستوى من إحداث الكثير من الضرر.

4. الحد من محاولات تسجيل الدخول

يعد وضع حدود لعدد المرات التي يمكن للمستخدم أن يحاول فيها (ويفشل) تسجيل الدخول طريقة ممتازة لحماية موقعك.

في النهاية، لديك الكلمة الأخيرة بشأن مدة فرض الحظر، وعدد الطلبات التي يتم تنفيذها، وعدد الطلبات الضرورية لحظر عنوان IP معين، وما إذا كان سيتم رفع الحظر عن حساب معين فقط في حالة تمكين المصادقة الثنائية — ميزة مضمنة في بعض المكونات الإضافية.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

تأمين موقعك5. استخدم اتصالات نقل الملفات الآمنة (SFTP أو SSH)

في مرحلة ما، ربما ستحتاج إلى تعديل ملفات موقع الويب الخاص بك. على الرغم من أن بروتوكول نقل الملفات (FTP) سريع وسهل، إلا أنه يترك جميع البيانات التي ترسلها غير مشفرة ومتاحة لأي شخص لاعتراضها.

يمكن أن يشمل ذلك بيانات اعتماد تسجيل الدخول إلى FTP، وملفات موقع الويب، وإعدادات التكوين - والتي سيجعل الوصول إليها من السهل جدًا على المتسللين التسلل إلى موقع الويب الخاص بك.

لمنع ذلك، استخدم SFTP (بروتوكول نقل الملفات الآمن) أو SSH (الصدفة الآمنة؛ الوصول إلى سطر الأوامر) عند إدارة الملفات في الواجهة الخلفية لديك. تقوم هذه البروتوكولات بتشفير البيانات أثناء النقل، مما يحميها من العرض أو الاعتراض.

لاستخدام SFTP أو SSH لنقل الملفات، ستحتاج إلى تكوين عميل أو خادم FTP لدعم هذه البروتوكولات. يدعم معظم مضيفي الويب هذا أيضًا.

المسح والنسخ الاحتياطي في الوقت الحقيقي

على الرغم من كل الجهود التي تبذلها، لا يزال من الممكن أن تتسلل البرامج الضارة. عندما يحدث خطأ ما، يمكن للفحص في الوقت الفعلي اكتشاف أي تطفل، بينما تسمح النسخ الاحتياطية بالتراجع إذا تمكنت البرامج الضارة من إتلاف موقعك.

1. قم بإعداد مكون إضافي للأمان أو نظام مراقبة

يجب ألا تقوم بتشغيل موقع الويب الخاص بك بدون مكون إضافي للأمان أو نظام أساسي للمراقبة. ويجب أن يراقب بشكل مستمر نشاط المستخدم المشبوه في الوقت الفعلي، ومحاولات تسجيل الدخول الفاشلة، والبرامج الضارة، ومؤشرات الخطر الأخرى.

سيقوم Jetpack Scan بمراقبة موقعك على مدار الساعة طوال أيام الأسبوع وإرسال تنبيهات فورية إذا بدا أن هناك أي خطأ. الإصلاح بنقرة واحدة هو كل ما يتطلبه الأمر للقضاء على معظم التهديدات. يأتي الفحص أيضًا مزودًا بجدار حماية لتطبيق الويب وهو متاح بمفرده أو كجزء من حزمة Jetpack Security التي تتضمن Jetpack Backup وAkismet، من بين ميزات أخرى.

يقدم معظم مضيفي الويب أيضًا مراقبة أمنية مدمجة تتعقب البرامج الضارة على مستوى الخادم وهجمات القوة الغاشمة التي تكمل الإجراءات الأمنية في طبقة التطبيق.

تأكد من مراجعة سجلات تدقيق الأمان التي تحصل عليها من الأدوات والمكونات الإضافية بشكل متكرر بحثًا عن أي علامات على وجود مشكلة لم يتم الإبلاغ عنها في التشغيل الآلي.

2. تثبيت جدار حماية تطبيقات الويب (WAF)

يعمل جدار الحماية لتطبيق الويب كدرع بين موقع الويب الخاص بك والإنترنت، ويمكنه مراقبة وتصفية أي حركة مرور ضارة في الوقت الفعلي. يمكن أن يشمل ذلك أي شيء بدءًا من محاولات حقن SQL وهجمات البرمجة النصية عبر المواقع (XSS) وحتى هجمات DDoS.

تعمل WAFs كخط دفاع يمكن أن يساعد في الحماية ضد العديد من تهديدات أمان مواقع الويب الأكثر شيوعًا التي ستواجهها. ويمكن تثبيته بالكامل مباشرة على خادم الويب الخاص بك، أو من خلال الخدمات المستندة إلى السحابة مثل جدار الحماية لتطبيق الويب الخاص بـ Jetpack.

قم بمراجعة السجلات التي ينشئها بانتظام لتجنب أي تهديدات تأتي في طريقك.

3. قم بعمل نسخة احتياطية لموقع الويب الخاص بك بانتظام

تعد النسخ الاحتياطية المنتظمة لموقع الويب بمثابة أداة آمنة ضد فقدان البيانات والتسوية وأي شيء آخر قد يحدث بشكل خاطئ.

يجب عليك إجراء النسخ الاحتياطية على فترات منتظمة. في الواقع، على الرغم من أن بعض المواقع التي يتم تحديثها بشكل غير متكرر قد تكون مناسبة للنسخ الاحتياطي اليومي، إلا أن معظم المواقع يجب أن تستخدم نسخًا احتياطية في الوقت الفعلي تحفظ كل تغيير يتم إجراؤه.

يجب تخزين ملفات النسخ الاحتياطي هذه خارج خادم موقع الويب الخاص بك لضمان عدم فقدان بياناتك في حالة فشل الخادم أو الاستغلال الأمني. ولهذا السبب فإن الاعتماد على النسخ الاحتياطية المقدمة من المضيف وحده ليس استراتيجية آمنة.

يوفر Jetpack VaultPress Backup الحل الأقوى، مع تخزين النسخ الاحتياطية في الوقت الفعلي بشكل آمن في السحابة من خلال نفس البنية التحتية المتطورة التي يستخدمها WordPress VIP.

أفضل ما في الأمر هو أنه إذا تعطل موقع الويب الخاص بك، فيمكنك استعادته بنقرة واحدة. باستخدام تطبيق Jetpack أو حساب WordPress.com الخاص بك، يمكنك استعادة موقع من أي مكان في العالم تقريبًا.

بكل بساطة. لا تريد أن يكون موقع الويب الخاص بك غير متصل بالإنترنت أو أن تفقد بياناتك. أنت بحاجة إلى حل تلقائي يقوم بإجراء نسخ احتياطية منتظمة لموقع الويب وقاعدة البيانات حتى لا تقلق بشأن ذلك.

كل ما عليك فعله هو الحصول على نسخة احتياطية من Jetpack . يمكنك الحصول على نسخ احتياطية بمفردك من خلال البرنامج الإضافي VaultPress المخصص أو الاستفادة من حل أكثر شمولاً مع خطة Jetpack Security.

تسليط الضوء على Jetpack Security لمواقع WordPress

بالنسبة لمستخدمي WordPress الذين يبحثون عن حزمة أمان كاملة، يقدم Jetpack Security مجموعة كاملة من الأدوات القوية المصممة للحماية من مجموعة واسعة من التهديدات ومساعدتك على التعافي في حالة الطوارئ.

يعد فحص الثغرات الأمنية في الوقت الفعلي إحدى الميزات الرئيسية، حيث يوفر مراقبة لموقع الويب الخاص بك على مدار الساعة طوال أيام الأسبوع بحثًا عن أي ثغرات أمنية أو انتهاكات جارية. تم ضبط جدار الحماية لتطبيق الويب الذي يعمل دائمًا بشكل مثالي لالتقاط التهديدات المحتملة قبل أن تتسبب في حدوث أي ضرر.

بالإضافة إلى ذلك، يوفر Jetpack Security نسخًا احتياطية آلية وفي الوقت الفعلي مخزنة بشكل آمن في السحابة. إذا حدث أي شيء، فستكون عملية الاستعادة بنقرة واحدة.

وأخيرًا، يكتشف Jetpack Security مجموعة من التهديدات الأخرى ويحميها منها، بدءًا من هجمات القوة الغاشمة وحتى ثغرات الصدفة القابلة للاستغلال.

إن حماية موقع الويب ليست مهمة سهلة بمفردك، ولكن Jetpack Security يقوم بأتمتة الأجزاء الأكثر صعوبة، مما يسمح لك بإزالة عبء العمل عن ذهنك.

نصيحة إضافية: تجنب اختبار CAPTCHA للحماية من البريد العشوائي

على الرغم من أن اختبار CAPTCHA قد تم استخدامه لأكثر من عقدين من الزمن لمنع البريد العشوائي، إلا أنك تعلم مدى الإزعاج الذي يمكن أن يكون ملؤه. لماذا تضع زوار موقعك من خلال ذلك؟ والأهم من ذلك، أن اختبارات CAPTCHA يمكن أن تؤدي إلى معدلات ارتداد عالية وتحويلات ضعيفة.

والأسوأ من ذلك هو أن الروبوتات تتحسن في حل هذه المشكلات. شهدت إحدى الدراسات أن الذكاء الاصطناعي يحل اختبار CAPTCHA "المقاوم للروبوت" بنسبة 100% تقريبًا من الوقت.

فكر في استخدام Jetpack Akismet Anti-spam، وهي خدمة قوية لتصفية البريد العشوائي مصممة خصيصًا لـ WordPress.

يستفيد Akismet من قوة التعلم الآلي لتحليل التعليقات الواردة وعمليات إرسال النماذج، مما يوفر على موقعك من نشر محتوى ضار دون الحاجة إلى أي مشاركة من المستخدمين.

من خلال اكتشاف البريد العشوائي وحظره تلقائيًا، يحافظ Akismet على مظهر موقعك سلسًا وخاليًا من البريد العشوائي دون إعاقة أهدافك التسويقية.

إنه متاح كمكون إضافي مستقل أو من خلال خطة Jetpack المؤهلة (بما في ذلك Jetpack Security!).

كيفية الرد على الخروقات الأمنية للموقع

على الرغم من كل هذه التدابير الاستباقية، قد يكون من الصعب إيقاف المتسلل الذي يريد الدخول حقًا. إن معرفة كيفية الاستجابة بسرعة وفعالية أمر بالغ الأهمية لتقليل تأثير الاختراق.

1. إعداد خطة الاستجابة للحوادث

قبل وقوع أي هجوم إلكتروني، يجب أن يكون لديك خطة مفصلة للاستجابة للحوادث. سيؤدي هذا إلى تحديد الإجراءات التي يجب اتباعها عند مواجهة انتهاكات أمنية مختلفة، مما يضمن الاستجابة السريعة والمنظمة.

إذا كان عملك أو مشروعك صغيرًا جدًا، أو إذا كنت الشخص الوحيد الذي يعمل عليه، فإن مجرد صياغة تلك الخطة يمكن أن يساعد في إرشادك خلال سلسلة من الخطوات الفورية التي يتعين عليك اتخاذها لإصلاح موقع الويب الخاص بك وإظهار المتسللين. .

فيما يلي بعض الاعتبارات لإنشاء وإدارة خطة الاستجابة للحوادث:

- تعيين الأدوار والمسؤوليات لكل شخص أو مجموعة من الناس. من يتم الاتصال به على الفور؟ من يستعيد النسخ الاحتياطية؟ من يتعامل مع إزالة البرامج الضارة؟

- تأكد من وجود خطوط اتصال واضحة للتواصل مع أي من هؤلاء الأشخاص، بغض النظر عن مستوى المنظمة الذي ينتمون إليه.

- قم بتطوير خطة استجابة خطوة بخطوة لتوجيه إجراءاتك لأنواع متعددة من الحوادث الأمنية، بدءًا من تشويه الموقع وحتى هجمات DDoS. يجب أن يكون لديك أيضًا إجراءات لاحتواء الاختراق الأمني حتى لا تسمح بالمزيد من الضرر في حالة الذعر في هذه اللحظة.

- قم بمراجعة خطة الاستجابة للحوادث بانتظام للتأكد من أنها لا تزال محدثة ويمكن وضعها موضع التنفيذ إذا لزم الأمر.

- اختبر خطة الاستجابة للحوادث، تمامًا مثل الترميز الخاص بك، بانتظام للتأكد من أنها متماسكة وسهلة المتابعة.

يمكن أن يؤدي اتخاذ تدابير استباقية كهذه إلى تقليل وقت التوقف عن العمل بشكل كبير. يمكن أن يوضح هذا الفرق بين موقع ويب معطل لعدة أيام وموقع آخر معطل لبضع ساعات فقط.

2. قم بمسح موقع الويب الخاص بك

بمجرد أن تصبح على علم بوجود خرق أمني، قم بفحص موقع الويب الخاص بك بالكامل باستخدام أداة مثل Jetpack Scan لتحديد أي ملفات ضارة متبقية، أو أبواب خلفية، أو تعليمات برمجية غير طبيعية، أو أذونات ملفات مشبوهة، أو مستخدمين غير مصرح لهم، أو أي علامات أخرى للاختراق.

3. احتواء الخرق وإصلاحه

بمجرد تحديد مصدر ومدى الاختراق الأمني، اتخذ إجراءً فوريًا لإزالة جميع آثار التهديد.

إذا كان لديك برنامج Jetpack Security أو شيء مشابه مثبتًا، فعادةً ما تكون هذه محنة بنقرة واحدة. إذا لم يكن هناك شيء آخر، فمن المفترض أن يؤدي ذلك إلى إزالة غالبية البرامج الضارة.

لسوء الحظ، يمكن أن تترك البرامج الضارة بقايا خلفها، مما يؤدي إلى فتح نقاط الضعف، حتى يتمكن المتسللون من العودة إليها. عادةً ما تلتقط الماسحات الضوئية الآلية هذه المخلفات أيضًا، ولكن لا يضر البحث يدويًا في موقع الويب الخاص بك لمعرفة ما إذا كان هناك أي شيء غير عادي هناك.

فيما يلي بعض الإجراءات المحتملة التي يجب اتخاذها:

- فكر في جعل موقعك على الويب غير متصل بالإنترنت مؤقتًا في حالة تشويهه أو نشر البرامج الضارة والبريد العشوائي بشكل نشط للزائرين.

- قم بتغيير أي كلمات مرور مخترقة على الفور.

- استعادة نسخة احتياطية.

- قم بتشغيل التعليمات البرمجية لموقع الويب الخاص بك بحثًا عن مقتطفات التعليمات البرمجية الضارة التي لم تكن موجودة من قبل.

- تحقق من ملفات موقع الويب الخاص بك بحثًا عن أي ملفات جديدة. فحص الملفات الموجودة للتغييرات غير المصرح بها.

- تحقق من المستخدمين لديك بحثًا عن أي أشخاص غير مصرح لهم، خاصة أولئك الذين لديهم أذونات عالية المستوى.

- قم بتصحيح أي ثغرة أدت إلى الإصابة في المقام الأول. يجب أن تكون الماسحات الضوئية الآلية قادرة على الإشارة إلى المشكلة.

في أسوأ الأحوال، قد تحتاج إلى الاستعانة بمطور للبحث في موقع الويب الخاص بك وإزالة أي تعليمات برمجية ضارة متبقية.

دور النسخ الاحتياطية لموقع الويب في التخفيف من الاختراق

إذا كان هناك إجراء أمني واحد يجب عليك اتخاذه، فهو تثبيت النسخ الاحتياطية. في حالة حدوث خطأ ما، ستتمكن على الأقل من استعادة موقع الويب الخاص بك إلى حالته السابقة غير القابلة للاختراق.

هذا ليس حلاً شاملاً، حيث يمكن لبعض أشكال البرامج الضارة أن تحفر مخالبها وتعيد إصابة موقع الويب الخاص بك. بالإضافة إلى ذلك، لن يتم حل مشكلات مثل هجمات DDoS أو كلمات المرور المخترقة على الإطلاق.

ولكن إذا فقدت الكثير من البيانات أو تعرض موقع الويب الخاص بك للتدمير، فيمكن للنسخ الاحتياطية أن تنقذ عملك تمامًا.

ولهذا السبب من الضروري الاحتفاظ بنسخ احتياطية منتظمة في السحابة.

أسئلة مكررة

دعنا نختتم كل شيء ببعض الأسئلة التي ربما لا تزال تدور في ذهنك.

ما هو أمن الموقع؟

أمان موقع الويب هو الاستراتيجيات والبروتوكولات المختلفة التي يتم تنفيذها لحماية مواقع الويب من التهديدات السيبرانية. ويتراوح ذلك من اختيار مضيف آمن إلى إعداد جدار حماية لتطبيق الويب.

ما هي مخاطر عدم تأمين موقع على شبكة الانترنت؟

يؤدي الفشل في تأمين موقع الويب الخاص بك إلى تركه عرضة للبرامج الضارة وانتهاكات البيانات وهجمات DDoS وحتى حذف موقع الويب الخاص بك بالكامل. إلى جانب إتلاف كلمتك الصعبة، فإنه يمكن أيضًا أن يعرض زوار موقعك للخطر من خلال البرامج الضارة والبريد العشوائي. يمكن أن تكون إزالة البرامج الضارة صعبة للغاية أيضًا.

ما أهمية النسخ الاحتياطية لأمن موقع الويب؟

تسمح لك النسخ الاحتياطية باستعادة موقع الويب الخاص بك إلى حالته السابقة. يعد هذا مفيدًا في حالة الإصابة بالبرامج الضارة أو حدوث خلل أو فقدان البيانات.

هل هناك مخاوف أمنية محددة حصرية لمواقع WordPress؟

قد توفر المكونات الإضافية والموضوعات غير الآمنة نواقل للهجوم، على الرغم من أن البرامج التي تتكامل مع أي نوع من المواقع يمكن أن تكون عرضة للخطر إذا لم يتم تحديثها.

كيف يساعد Jetpack Security في حماية موقع WordPress الخاص بي؟

يوفر Jetpack Security حماية شاملة لموقع الويب مصممة خصيصًا لحماية WordPress من التهديدات المختلفة. بدءًا من النسخ الاحتياطية السحابية في الوقت الفعلي وحتى جدار الحماية القوي لتطبيقات الويب، يساعدك Jetpack Security على البقاء في صدارة المشكلات الشائعة.

كيف يمكنني إعداد Jetpack Security على موقع WordPress الخاص بي؟

للحصول على فوائد أمان JetPack ، ستحتاج إلى تثبيت المكون الإضافي المجاني JetPack وإنشاء حساب WordPress.com لتوصيله به. من هناك ، يمكنك شراء أمان JetPack أو أي مكونات فردية تريدها لحماية موقع WordPress الخاص بك.

أين يمكنني معرفة المزيد عن أمان Jetpack؟

إذا كنت ترغب في معرفة المزيد عن تأمين موقع الويب الخاص بك باستخدام JetPack ، وهو مكون WordPress النهائي ، يمكنك قراءة كل شيء عن أمان Jetpack على الموقع الإلكتروني. تم تصميم المكون الإضافي كحل شامل لجميع احتياجاتك الأمنية.