ما هو فحص الثغرات الأمنية وكيف يعمل؟

نشرت: 2024-08-15تخيل أنك تستيقظ لتجد أن موقع الويب الخاص بك قد تم اختراقه بين عشية وضحاها. إنه ليس بالأمر الممتع أن نتصوره وهو شيء لا ترغب أي شركة في مواجهته على الإطلاق. لحسن الحظ، يمكن لفحص الثغرات الأمنية أن يكون بمثابة مراقب لتواجدك على الإنترنت.

ولكن ما هو بالضبط فحص الثغرات الأمنية؟ وكيف يعمل على الحفاظ على أمان موقع الويب الخاص بك؟ ستتعلم هنا أساسيات فحص الثغرات الأمنية لإزالة الغموض عن العملية وستوضح لك كيف يمكن لهذه الأداة - وكيف يمكن لـ Jetpack على وجه الخصوص - حماية موقع الويب الخاص بك من التهديدات المحتملة.

ما هو فحص الثغرات الأمنية؟

يعد فحص الثغرات الأمنية عملية أساسية للأمن السيبراني مصممة لتحديد وتقييم نقاط الضعف المحتملة في النظام أو الشبكة أو التطبيق التي يمكن للمهاجمين استغلالها. إنه إجراء استباقي. أي أنك تقوم بتنفيذ ذلك قبل ظهور المشكلة.

ويتضمن ذلك استخدام الأدوات الآلية لفحص نقاط الضعف واكتشافها. فهو يبحث عن أشياء مثل الأخطاء في البرامج والتكوينات الخاطئة والثغرات الأمنية الأخرى التي يمكن أن تستهدفها الجهات الفاعلة الضارة.

في جوهره، يوفر فحص الثغرات الأمنية للشركات نظرة شاملة على مدى ضعف أنظمتها (وبالتالي مدى حمايتها). ومن خلال فحص أنظمتها بانتظام، يمكن للشركات تحديد المشكلات المحتملة ومعالجتها قبل أن يتم استغلالها.

يمكن إجراء هذه الفحوصات داخليًا أو خارجيًا:

- تركز عمليات الفحص الداخلي على تحديد نقاط الضعف داخل شبكة المؤسسة.

- تستهدف عمليات الفحص الخارجية الأنظمة والتطبيقات المعرضة للإنترنت.

يمكن لبرامج فحص الثغرات الأمنية أيضًا إجراء عمليات الفحص المصادق عليها (التي تتطلب بيانات اعتماد تسجيل الدخول) وعمليات الفحص غير المصادق عليها، مما يوفر تقييمًا شاملاً للمخاطر الأمنية المحتملة.

الأدوات المتاحة تختلف في التعقيد والميزات، ولكن المزيد عن ذلك في لحظة.

لماذا يعد فحص الثغرات الأمنية أمرًا ضروريًا لأمن موقع الويب؟

يعد فحص الثغرات الأمنية عنصرًا حيويًا في أمان موقع الويب، حيث يعمل بمثابة خط الدفاع الأول ضد التهديدات السيبرانية المحتملة. ولكن ما الذي يجعلها ضرورية للغاية؟

فيما يلي بعض الأسباب:

ويقدم الكشف الاستباقي عن التهديدات

يسمح فحص الثغرات الأمنية للمؤسسات بتحديد نقاط الضعف الأمنية بشكل استباقي والتعامل معها قبل أن يتمكن المتسلل من استغلالها. ومن خلال المراقبة المستمرة، يمكن لهذه الماسحات الضوئية أن تقدم تنبيهًا فوريًا لنقاط الضعف. وهذا يعني أنه يمكن لشركتك البقاء في صدارة التهديدات المحتملة وتقليل مخاطر الهجمات الإلكترونية الناجحة.

وفقًا لـ OWASP، يساعد الفحص المنتظم في الحفاظ على "وضع أمني قوي" من خلال الكشف عن العيوب المخفية التي قد تمر دون أن يلاحظها أحد. إن وجود "أعين" على أنظمتك وتطبيقاتك وشبكاتك في جميع الأوقات هو بمثابة الحارس الذي يضرب به المثل على جدار القلعة.

فهو يساعد في الامتثال والمتطلبات التنظيمية

يتعين على بعض الصناعات الالتزام بمتطلبات تنظيمية محددة تتعلق بنقاط الضعف في الموقع. تتضمن بعض أطر الامتثال الشائعة PCI DSS وHIPAA. ولكن من المحتمل أن يكون النظام الأوروبي العام لحماية البيانات (GDPR) الأكثر شهرة على الإنترنت. تتطلب كل واحدة من هذه الشركات إجراء عمليات فحص روتينية لضمان الحفاظ على أمان البيانات الحساسة دائمًا.

أنت مسؤول عن البيانات التي يعالجها موقع الويب الخاص بك. وإذا كانت هناك نقاط ضعف - ولم تفعل شيئًا لتحديدها أو معالجتها - فقد تكون مسؤولاً.

إنه إجراء أمني فعال من حيث التكلفة

تعد معالجة الثغرات الأمنية مبكرًا من خلال الفحص المنتظم أكثر فعالية من حيث التكلفة من التعامل مع آثار خرق البيانات. يمكن أن يتسبب الهجوم الإلكتروني الذي يعرض معلومات العميل للخطر في إحداث ضرر مالي كبير وضرر على السمعة. وإذا كنت تدير شركة صغيرة إلى متوسطة الحجم، فقد يؤدي هذا الضرر إلى توقفك عن العمل. يعد الدفع مقابل الأدوات التي يمكن أن تساعد في تخفيف المخاطر خيارًا أكثر فعالية من حيث التكلفة.

أنه يعزز الاستجابة للحوادث

غالبًا ما توفر برامج فحص الثغرات الأمنية تقارير تفصيلية تسلط الضوء على المشكلات الأمنية المحتملة. وهذا يجعل الأمر أسهل كثيرًا لمعرفة ما يجب تحديد أولوياته عند معالجة نقاط الضعف. وهذا يعني أيضًا أنه سيكون لديك معدل استجابة أسرع للحوادث، مما يؤدي إلى إبطال التهديدات بشكل أكثر كفاءة.

يساعد في الحفاظ على ثقة العملاء

لقد أصبح الناس يتوقعون حماية معلوماتهم الشخصية. يساعد الفحص المنتظم للثغرات الأمنية على ضمان أمان موقع الويب الخاص بك والحفاظ على ثقة العملاء وولائهم. يمكن أن يؤدي الانتهاك إلى الإضرار بسمعتك، مما يؤدي إلى فقدان العمل وثقة العملاء.

كيف تتم عملية فحص الثغرات الأمنية؟

يعد فحص الثغرات الأمنية عملية منهجية تساعد الشركات على تحديد نقاط الضعف الأمنية ومعالجتها قبل وقت طويل من العثور عليها من قبل الجهات الضارة.

فيما يلي تفاصيل المراحل الرئيسية التي تنطوي عليها عملية فحص الثغرات الأمنية:

اكتشاف

الخطوة الأولى في فحص الثغرات الأمنية هي الاكتشاف. يتضمن تحديد وتسجيل كل شيء متصل بالشبكة. يقوم الماسح الضوئي بفحص التطبيق أو المضيف أو الشبكة ويحدد كل شيء متصل بها. يعد هذا أمرًا مهمًا للغاية لأنه يضمن أن الماسح الضوئي على علم بكل شيء يجب عليه التحقق منه في المستقبل.

جزء من عملية الاكتشاف يتضمن التعداد. وفقًا لـ EC-Council Cybersecurity Exchange، يتضمن التعداد تحديد كل جهاز على مضيف، والمنافذ المفتوحة، وأسماء المستخدمين، وأسماء الدليل، وأسماء المشاركة. بمجرد الانتهاء، سوف يفهم الماسح الضوئي نقاط الدخول المحتملة للمهاجمين.

تعريف

بمجرد اكتمال مرحلة الاكتشاف، ينتقل الماسح الضوئي إلى مرحلة التعريف. هنا، يبحث عن نقاط الضعف في الأصول المحددة. ويقوم بذلك عن طريق التحقق من إصدارات البرامج وتكويناتها مقابل قاعدة بيانات تحتوي على نقاط الضعف المعروفة، مثل تلك المتاحة من خلال WPScan.

ولكنها قد تبحث أيضًا عن برامج قديمة، أو تصحيحات مفقودة، أو برامج تم تكوينها بشكل غير صحيح، أو عيوب أمنية أخرى يمكن استغلالها. في موقع WordPress، تتم الإشارة في هذه المرحلة إلى أشياء مثل المكونات الإضافية أو السمات القديمة، أو تلك التي بها عيوب أمنية محددة.

الإبلاغ

بعد تحديد نقاط الضعف، يقوم الماسح الضوئي بإنشاء تقرير مفصل. يسرد هذا التقرير جميع الثغرات الأمنية المكتشفة، ويصنفها حسب خطورتها، ويقدم توصيات لإصلاحها.

يعد هذا النوع من التقارير مفيدًا للغاية، لأنه يمكن أن يخبرك بمكان تركيز جهودك وكيفية معالجة الثغرات الأمنية المحددة. تتضمن هذه التقارير عادةً خطوات قابلة للتنفيذ يجب اتخاذها لتخفيف كل ثغرة أمنية. ولكنها على الأقل تتضمن قائمة بماذا وأين تم العثور على نقاط الضعف. ومن ثم يمكنك اتخاذ إجراءات تصحيحية سريعة.

المسح المستمر

لا يعد فحص الثغرات الأمنية نشاطًا لمرة واحدة. بل هي عملية مستمرة. تعد عمليات الفحص المنتظمة ضرورية لمواكبة التهديدات الجديدة التي تأتي. ولسوء الحظ، سوف يأتون. تعد WordPress الأساسية والمكونات الإضافية والموضوعات كلها طرقًا لظهور الثغرات الأمنية، لذا يمكن أن تساعدك عمليات الفحص التلقائية والمجدولة في الحفاظ على أمان الموقع على المدى الطويل.

الأنواع المختلفة لأدوات فحص الثغرات الأمنية

كما كنت قد خمنت الآن، تأتي أدوات فحص الثغرات الأمنية في أنواع مختلفة، كل منها يناسب جوانب مختلفة من بيئة تكنولوجيا المعلومات. تشمل الأنواع الأساسية التطبيق والشبكة والمضيف.

الماسحات الضوئية على مستوى التطبيق

تركز الماسحات الضوئية على مستوى التطبيق على تحديد نقاط الضعف داخل تطبيقات الويب ومواقع الويب وخدمات الويب. لقد تم تصميمها لاكتشاف المشكلات الشائعة في التطبيقات مثل حقن SQL، والبرمجة النصية عبر المواقع (XSS)، والبرامج الضارة، ونقاط الضعف الأخرى الخاصة بالويب.

تعمل هذه الماسحات الضوئية من خلال محاكاة الهجمات على التطبيق للكشف عن الثغرات الأمنية التي يستغلها المهاجمون.

فيما يلي بعض الأمثلة على الماسحات الضوئية التي تركز على أمان التطبيقات:

- أكونتيكس . توفر هذه الأداة اختبار أمان تطبيقات الويب، بما في ذلك الفحص العميق لتطبيقات JavaScript وHTML5.

- نيكتو . تتخصص هذه الأداة مفتوحة المصدر في تحديد نقاط الضعف في خوادم الويب والتطبيقات، مع قاعدة بيانات تضم أكثر من 7000 اختبار.

- جيتباك . بينما يقدم Jetpack مجموعة من الميزات لمواقع WordPress، فهو معروف بشكل خاص بقدراته الأمنية. يتضمن أدوات مثل مراقبة وقت التوقف عن العمل، والحماية من هجمات القوة الغاشمة، والمسح الآلي للبرامج الضارة.

الماسحات الضوئية القائمة على الشبكة

تحدد الماسحات الضوئية المستندة إلى الشبكة نقاط الضعف عبر الشبكة بأكملها. يقومون بفحص جميع الأجهزة المتصلة بالشبكة، بما في ذلك الخوادم ومحطات العمل والمعدات. ومن خلال القيام بذلك، يمكنهم اكتشاف المنافذ المفتوحة والتكوينات الخاطئة والبرامج القديمة. توفر هذه الماسحات الضوئية رؤية واسعة النطاق لأمن الشبكة وتقريرًا عما يجب تغييره لجعل الشبكة أكثر إحكامًا.

إذا كان أمان الشبكة يمثل أولوية بالنسبة لك، فإن أداة مثل Nmap تعد خيارًا جيدًا. إنه ماسح ضوئي للشبكة مفتوح المصدر يستخدم على نطاق واسع ويعمل بسرعة ويقدم معلومات مفصلة حول مخزونات الشبكة وتوافر المضيف والمنافذ المفتوحة.

الماسحات الضوئية المعتمدة على المضيف

ثم هناك الماسحات الضوئية المعتمدة على المضيف، والتي تركز على الأنظمة الفردية. تقوم هذه الماسحات الضوئية بفحصها بحثًا عن نقاط الضعف في البرامج المثبتة وتكوينات نظام التشغيل وإعدادات الأمان. ويمكنهم تقديم معلومات حول الحالة الأمنية للمضيف. وبعد تحديد نقاط الضعف، يمكنك بعد ذلك البدء في إصلاحها.

يعد Nessus أحد أدوات فحص الثغرات الأمنية الشائعة التي تغطي مساحة كبيرة من المناطق، بما في ذلك الشبكات والمضيفين. بمجرد اكتمال الفحص، فإنه يوفر تقارير مفصلة حول نقاط الضعف المكتشفة ومشكلات الامتثال.

مزايا استخدام ماسح الثغرات الأمنية

تعد إضافة فحص الثغرات الأمنية إلى استراتيجية الأمن السيبراني الخاصة بك خطوة ذكية وتجلب فوائد عديدة إلى الطاولة. في الواقع، أي خطة أمنية شاملة تحتاج إلى نوع من ميزة "المراقبة" أو المسح لمعالجة التهديدات بشكل صحيح - ومنعها تمامًا.

على الرغم من أن فريقك قد يحاول مراجعة جميع برامجك وأنظمتك بانتظام بحثًا عن نقاط الضعف، إلا أنها ببساطة ليست طريقة واقعية (أو فعالة) للتعامل مع الأمن السيبراني في العصر الحديث. فيما يلي المزايا الرئيسية لاستخدام أداة فحص الثغرات الأمنية الآلية:

توفير الوقت والمال من خلال الأتمتة

يوفر فحص الثغرات الأمنية الآلي الكثير من الوقت والمال. على عكس عمليات الفحص اليدوية، التي تتطلب عمالة مكثفة وتستغرق وقتًا طويلاً، تقوم الأدوات الآلية بإجراء عمليات فحص شاملة بسرعة ودقة. ويتم عدم التدخل تمامًا بمجرد إعدادهم. وهذا يعني أنه يمكنك أنت أو فريقك التركيز على المهام الأمنية الهامة الأخرى أو صيانة الموقع.

وهذا ناهيك عن التوفير في التكاليف الناتج عن منع الهجمات. يمكن أن تكون انتهاكات البيانات مكلفة، لذا يمكنك توفير المال من التكاليف المرتبطة بإصلاح هذه المشكلات وتنفيذ إجراءات أمنية جديدة، بالإضافة إلى الغرامات القانونية وخسارة العملاء.

الاستفادة من قواعد بيانات الثغرات الأمنية التي يتم تحديثها بشكل متكرر

تستخدم أدوات فحص الثغرات الأمنية قواعد بيانات واسعة النطاق لنقاط الضعف المعروفة، والتي يتم تحديثها بشكل متكرر لتشمل أحدث التهديدات. وهذا يضمن حماية أنظمتك ضد أحدث نقاط الضعف. وهذا يعني أنك شخصيًا لست مضطرًا إلى متابعة أحدث التهديدات الأمنية.

على سبيل المثال، يقدم WPScan أكبر كتالوج لنقاط الضعف المعروفة المتعلقة بـ WordPress.

حماية سمعة علامتك التجارية وثقة العملاء

يساعد البحث عن الثغرات الأمنية وإصلاحها بانتظام على حماية سمعة شركتك والحفاظ على ثقة العملاء. يمكن أن تؤدي انتهاكات البيانات والحوادث الأمنية إلى الإضرار بسمعتك بشدة وتقويض ثقة العملاء بمرور الوقت. لذا، إذا أظهرت التزامًا بالأمان وحماية البيانات، فإنك تجعل شركتك تبدو أكثر مصداقية أمام العملاء المحتملين والعملاء.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

تأمين موقعكJetpack Security: أكثر بكثير من مجرد أداة فحص الثغرات الأمنية في WordPress

يقدم Jetpack Security مجموعة شاملة من الأدوات المصممة لحماية موقع WordPress الخاص بك بما يتجاوز مجرد فحص الثغرات الأمنية.

ألقِ نظرة على الميزات الرئيسية التي تجعل من Jetpack Security أداة أساسية لحماية موقع الويب - ولماذا يمكن أن يكون بمثابة حل لفحص الثغرات الأمنية.

1. المسح الآلي للبرامج الضارة ونقاط الضعف

يوفر Jetpack فحصًا فوريًا للبرامج الضارة، مدعومًا بقاعدة بيانات WPScan الرائدة في الصناعة التي ذكرناها سابقًا، مما يضمن الحماية المستمرة ضد التهديدات. يقوم الماسح الضوئي بتحديد ومعالجة نقاط الضعف المحتملة مثل المكونات الإضافية القديمة. ثم يخبرك على الفور بما يجب القيام به لإصلاح المشكلات التي تم العثور عليها. بمجرد تكوينه، يعد هذا حلاً "اضبطه ونساه".

2. إصلاحات بنقرة واحدة لمعظم المشكلات

إحدى الميزات البارزة في Jetpack Security هي خيار الإصلاح بنقرة واحدة للعديد من مشكلات الأمان. بمجرد اكتشاف المشكلات، ما عليك سوى النقر فوق الزر لإصلاحها. ليس هناك حاجة للغوص في التعليمات البرمجية. يعد هذا أمرًا رائعًا لأولئك الذين لديهم خبرة فنية قليلة أو لديهم وقت محدود لتخصيص مثل هذه العمليات.

3. إشعارات فورية عبر البريد الإلكتروني عند اكتشاف التهديدات

يرسل Jetpack إشعارات فورية عبر البريد الإلكتروني في حالة اكتشاف أي تهديدات على موقعك. يساعدك نظام التنبيه الفوري هذا على البقاء على اطلاع بحالة أمان موقع الويب الخاص بك واتخاذ الإجراءات السريعة إذا لزم الأمر. مرة أخرى، حقيقة أنك لست مضطرًا إلى تسجيل الدخول إلى لوحة تحكم WordPress الخاصة بك لمعرفة ما إذا كانت هناك مشكلة - حيث يتم إعلامك تلقائيًا - هي طريقة أخرى تحافظ على موقعك خاليًا من التهديدات.

4. جدار حماية لموقع WordPress (WAF) يعمل على مدار 24 ساعة طوال أيام الأسبوع

يساعد جدار حماية تطبيقات الويب (WAF) الذي يعمل دائمًا والذي توفره Jetpack على منع حركة المرور الضارة قبل أن تتمكن من الوصول إلى موقعك. يعد جدار الحماية هذا بمثابة خط دفاع حاسم ضد تهديدات الويب الشائعة، بما في ذلك هجمات القوة الغاشمة وحقن SQL.

5. النسخ الاحتياطية في الوقت الحقيقي لموقع WordPress الخاص بك

يتضمن Jetpack إمكانات النسخ الاحتياطي في الوقت الفعلي من خلال ميزة Jetpack VaultPress Backup. تساعد النسخ الاحتياطية المتكاملة على ضمان الاحتفاظ بنسخة احتياطية مستمرة من بيانات موقعك على السحابة. بهذه الطريقة، إذا ظهرت أية مشكلات أو تم العثور على ثغرات أمنية، فيمكنك استعادة موقعك بسرعة إلى الإصدار السابق - إصدار بدون مشاكل. يتم أخذ النسخ الاحتياطية في الوقت الفعلي، لذلك يتم حفظ كل تعليق جديد على منشور أو تعديل تجريه أو عملية بيع تسجلها على الفور. فلن تفقد شيئا أبدا.

6. الحماية من التعليقات والنماذج غير المرغوب فيها

يعد البريد العشوائي عاملاً آخر يجب الاهتمام به ويساعد Jetpack في الحماية من ذلك أيضًا. وهو يتضمن الحماية ضد كل من التعليقات وإرسال النماذج غير المرغوب فيها، وكل ذلك مدعوم من Akismet. يؤدي ذلك إلى إبقاء موقعك خاليًا من تشتيت انتباه التعليقات غير المرغوب فيها ويضمن بقاء تفاعل المستخدم حقيقيًا.

7. مراقبة وقت التوقف عن العمل

تقوم ميزة مراقبة وقت التوقف عن العمل بإعلامك على الفور إذا كان موقعك معطلاً. وهذا يعني أنه يمكنك معالجة أية مشكلات — بمجرد ظهورها — لضمان عمل نسخة احتياطية لموقعك وتشغيله في أسرع وقت ممكن. تعمل مراقبة وقت التوقف عن العمل على تقليل مقدار الوقت الذي يكون فيه موقعك غير متصل بالإنترنت، مما يعني أنه من المحتمل أن يتأثر عدد أقل من العملاء.

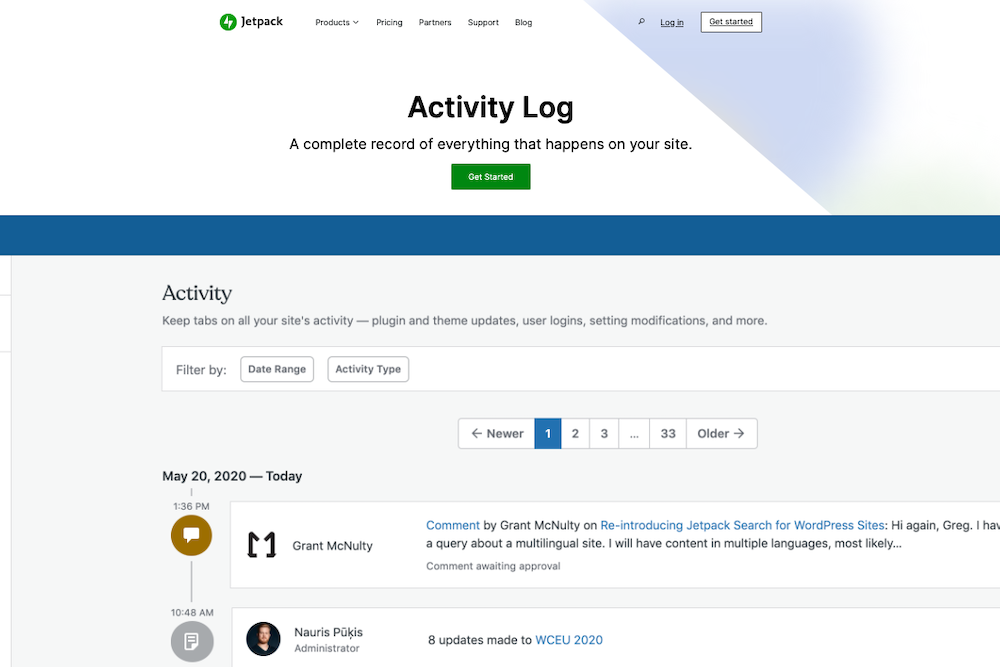

8. سجل النشاط

ثم هناك سجل الأنشطة، الذي يتتبع جميع التغييرات وإجراءات المستخدم على موقع الويب الخاص بك. فهو يسجل كل حدث مهم — أشياء مثل عمليات تسجيل الدخول والتحديثات والتغييرات في إعدادات الموقع — حتى تتمكن من الرجوع إليها ومراجعتها لاحقًا. يمكن أن يساعدك هذا السجل في استكشاف المشكلات وإصلاحها من خلال توفير سجل تفصيلي لما حدث على موقعك. في حالة تعطل موقعك، أو اكتشاف ثغرة أمنية، يمكنك بعد ذلك الوصول إلى سجل النشاط لمعرفة ما حدث ومتى حدث لتشخيص المشكلة بسرعة.

يجمع Jetpack Security بين هذه الميزات لتوفير حل أمني شامل لمواقع WordPress. وبما أن الكثير من هذه المهام الأمنية الأساسية تتم تلقائيًا، فيمكنك التركيز بشكل أفضل على تشغيل موقعك مع الاستمرار في معرفة أنه محمي من التهديدات المحتملة.

الأسئلة المتداولة

نأمل أن يكون لديك الآن فهم قوي لمعنى فحص الثغرات الأمنية وكيفية عمله وكيف يمكن لـ Jetpack تقديم هذه الميزة (والمزيد). لاختتام الأمور، دعونا نلقي نظرة على بعض الأسئلة المتداولة حول هذا الموضوع.

ما الفرق بين فحص الثغرات واختبار الاختراق؟

فحص الثغرات الأمنية هو عملية تلقائية تحدد نقاط الضعف الأمنية المحتملة في الشبكة أو المضيف أو التطبيق وتبلغ عنها. ويستخدم قواعد بيانات لنقاط الضعف المعروفة لاكتشاف المشكلات، مثل البرامج التي لم يتم تحديثها منذ فترة أو التكوينات الخاطئة.

اختبار الاختراق، على عكس فحص الثغرات الأمنية، هو تقييم يحاكي هجمات العالم الحقيقي للتعريف بنقاط الضعف. تتجاوز اختبارات القلم الكشف، وتهدف إلى اختراق الدفاعات الأمنية لتقييم مدى فعاليتها.

ما هي المخاطر المحتملة لعدم إجراء عمليات فحص الثغرات الأمنية بشكل منتظم؟

قد يؤدي عدم إجراء عمليات فحص منتظمة للثغرات الأمنية إلى تعريض نظامك للتهديدات. في حالة وجود نقاط ضعف في الأمان لديك، يمكن للجهات الخبيثة استغلالها. وإذا تركت دون مراقبة، فقد يؤدي ذلك إلى اختراق البيانات، فضلاً عن خسارة الدخل وتشويه السمعة.

ما هي الميزات الأساسية التي يجب البحث عنها في أداة فحص الثغرات الأمنية؟

عند اختيار أداة فحص الثغرات الأمنية، ابحث عن ميزات مثل الاتصال بقواعد بيانات الثغرات الشاملة والأتمتة والتقارير التفصيلية والمراقبة في الوقت الفعلي والمعالجة السريعة. يضمن هذا المزيج من الميزات قدرة الأداة على تحديد المخاطر الأمنية تلقائيًا وتقديم الإصلاحات المقترحة التي تتطلب الحد الأدنى من الجهد من جانبك لإصلاحها.

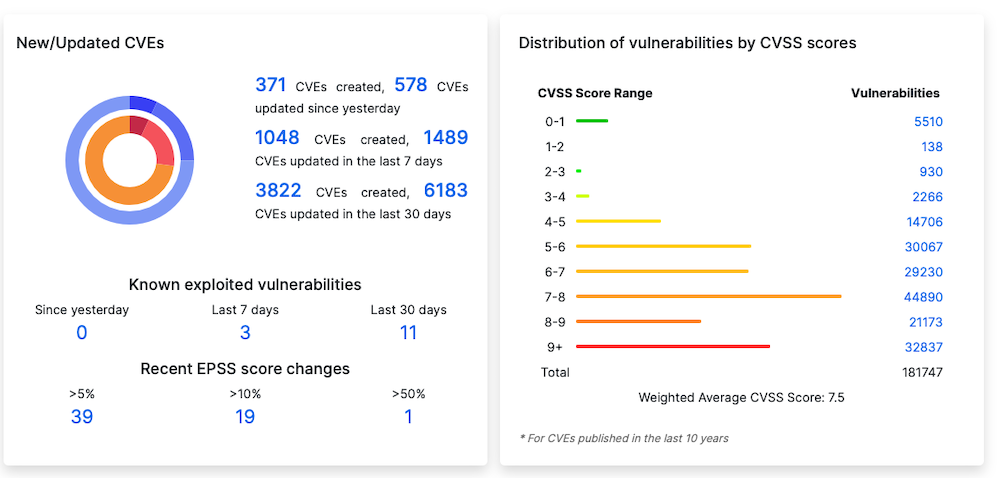

ما هي درجة CVE، وكيف يتم استخدامها في فحص الثغرات الأمنية؟

يرمز CVE إلى "نقاط الضعف والتعرضات المشتركة". لذا، فإن درجة CVE هي تصنيف موحد مخصص للثغرات الأمنية المعروفة. فهو يساعدك على تحديد أولويات مدى خطورة الثغرات الأمنية بناءً على تأثيرها المحتمل. تستخدم أدوات فحص الثغرات الأمنية هذه النتائج لتصنيف المشكلات التي تم تحديدها وتحديد أولوياتها، مما يجعل اتخاذ القرار أكثر وضوحًا بالنسبة لك عند معرفة المشكلات التي يجب إصلاحها أولاً.

ما هي أكثر الثغرات الأمنية شيوعًا الموجودة في مواقع WordPress؟

تشمل نقاط الضعف الشائعة في مواقع WordPress المكونات الإضافية والموضوعات القديمة، وكلمات المرور الضعيفة، ونقص التكوينات المناسبة، وحقن SQL، والبرمجة النصية عبر المواقع (XSS)، والتعرض لهجمات القوة الغاشمة.

كم مرة يجب أن أقوم بإجراء عمليات فحص الثغرات الأمنية على موقع WordPress الخاص بي؟

يوصى بإجراء عمليات فحص يومية للثغرات الأمنية على موقع WordPress الخاص بك - كما أن عمليات الفحص في الوقت الفعلي أفضل.

هل Jetpack Security متوافق مع جميع إصدارات WordPress والموضوعات والمكونات الإضافية؟

تم تصميم Jetpack Security ليكون متوافقًا مع الغالبية العظمى من إصدارات WordPress والموضوعات والمكونات الإضافية. ومع ذلك، فمن الأفضل دائمًا التأكد من تحديث WordPress الأساسي والموضوعات والمكونات الإضافية إلى أحدث الإصدارات. سيضمن هذا أن يظل موقعك متوافقًا مع Jetpack وسيساعد في منع المشكلات الأمنية.

من قام بتطوير Jetpack Security، ولماذا يجب أن أثق بهم؟

تم تطوير Jetpack Security بواسطة Automattic، الأشخاص الذين يقفون وراء WordPress.com. إن خبرتهم وسمعتهم تجعل من Jetpack خيارًا موثوقًا به لتأمين موقع WordPress الخاص بك.

من أين تنشأ قاعدة بيانات الثغرات الأمنية الخاصة بـ Jetpack Security؟

يستخدم Jetpack Security بيانات الثغرات الأمنية من WPScan. يحتفظ WPScan بقاعدة بيانات شاملة لنقاط الضعف المعروفة الخاصة بـ WordPress. ويضمن ذلك قدرة Jetpack على اكتشاف جميع المشكلات الأمنية المعروفة ومعالجتها بدقة في الوقت الفعلي.

أين يمكنني معرفة المزيد حول Jetpack Security؟

يمكنك معرفة المزيد حول أمان Jetpack هنا. ستجد هناك معلومات تفصيلية حول ميزاته وأسعاره وكيفية استخدام المكون الإضافي لتأمين موقع WordPress الخاص بك بشكل أفضل.