أمان VPS – أفضل الممارسات والنصائح

نشرت: 2024-08-02يوفر الخادم الافتراضي الخاص (VPS) بيئة حوسبة افتراضية، مما يوفر القوة والتحكم لخادم مخصص بجزء بسيط من التكلفة. تعد استضافة VPS خيارًا شائعًا للشركات والمطورين الذين يحتاجون إلى مرونة وموارد أكثر مما يمكن أن توفره الاستضافة المشتركة. ومع ذلك، مع هذه القوة المتزايدة تأتي المسؤولية الحاسمة المتمثلة في تأمين الخادم ضد التهديدات المحتملة.

يعد تأمين VPS أمرًا بالغ الأهمية لأنه غالبًا ما يتم استهدافه من قبل مجرمي الإنترنت الذين يسعون إلى استغلال الثغرات الأمنية لسرقة البيانات أو توزيع البرامج الضارة أو اختطاف الخادم. تشمل التهديدات الأمنية الشائعة هجمات القوة الغاشمة، وعدوى البرامج الضارة، والوصول غير المصرح به، وهجمات رفض الخدمة (DoS). يمكن أن تؤدي هذه التهديدات إلى اختراق البيانات، وانقطاع الخدمة، وخسائر مالية كبيرة.

يعد فهم وتنفيذ الإجراءات الأمنية القوية أمرًا ضروريًا لحماية VPS الخاص بك. سيقدم هذا الدليل نصائح عملية حول تقليل سطح الهجوم، وتكوين آليات مصادقة قوية، وإدارة جدران الحماية، والمزيد. باتباع أفضل الممارسات هذه، يمكنك تحسين أمان خادم VPS الخاص بك بشكل كبير وحماية بياناتك وتطبيقاتك من الأنشطة الضارة.

أفضل الممارسات لتأمين VPS الخاص بك

يتضمن تأمين VPS الخاص بك تنفيذ سلسلة من أفضل الممارسات المصممة لحماية الخادم الخاص بك من التهديدات المحتملة. فيما يلي بعض الخطوات الأساسية لضمان بقاء VPS الخاص بك آمنًا:

التحديثات المنتظمة وإدارة التصحيح

- أهمية التحديثات : يعد الحفاظ على تحديث برامجك أحد أبسط الطرق وأكثرها فعالية لتأمين خادم VPS الخاص بك. تتضمن التحديثات غالبًا تصحيحات للثغرات الأمنية التي يمكن للمهاجمين استغلالها.

- التحديثات التلقائية مقابل التحديثات اليدوية : فكر في تمكين التحديثات التلقائية لتصحيحات الأمان المهمة. قد يكون من المفضل اتباع نهج يدوي للتحديثات الأخرى لضمان التوافق والاستقرار.

آليات مصادقة قوية

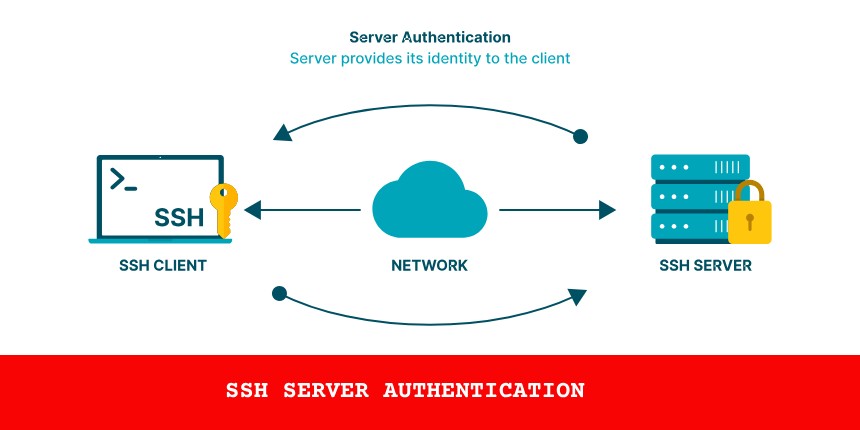

- مفاتيح SSH : استخدم مفاتيح SSH بدلاً من كلمات المرور للوصول إلى VPS الخاص بك. توفر مفاتيح SSH مستوى أعلى من الأمان لأنها ليست عرضة لهجمات القوة الغاشمة.

- المصادقة الثنائية (2FA) : قم بتنفيذ المصادقة الثنائية لإضافة طبقة إضافية من الأمان. حتى لو تم اختراق كلمة المرور الخاصة بك، يمكن للمصادقة الثنائية (2FA) منع الوصول غير المصرح به.

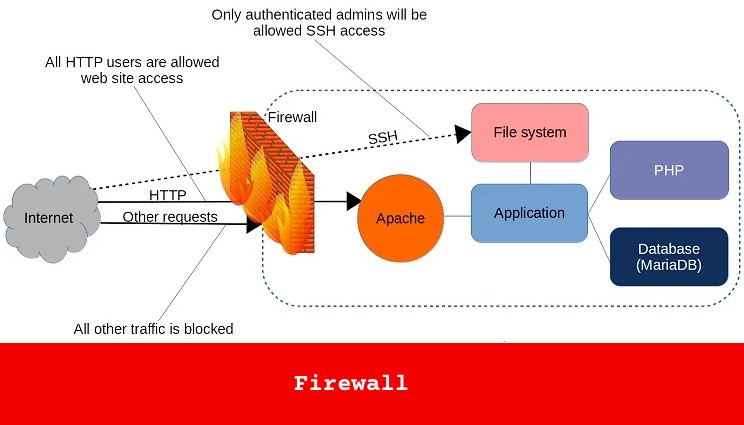

تكوين جدار الحماية

- إعداد جدار الحماية : جدار الحماية هو خط دفاعك الأول ضد الوصول غير المصرح به. قم بتكوين جدار الحماية الخاص بك للسماح فقط بحركة المرور الضرورية من وإلى VPS الخاص بك. (يمكنك استخدام Linux iptables أو ufw – جدار الحماية غير المعقد)

- قواعد جدار الحماية العامة : قم بتنفيذ القواعد لمنع كل حركة المرور الواردة بشكل افتراضي والسماح فقط بمنافذ وعناوين IP محددة مطلوبة لتطبيقاتك.

أنظمة كشف التسلل (IDS)

- أنواع IDS : تراقب IDS المستندة إلى الشبكة حركة مرور الشبكة بحثًا عن أي نشاط مشبوه، بينما تركز IDS المستندة إلى المضيف على مراقبة النظام نفسه.

- التنفيذ والمراقبة : قم بنشر IDS لمراقبة VPS الخاص بك بحثًا عن علامات التطفل بشكل مستمر. قم بمراجعة تنبيهات وسجلات IDS بانتظام للاستجابة السريعة للتهديدات المحتملة.

استراتيجيات حماية البيانات والنسخ الاحتياطي

تعد حماية بياناتك والتأكد من قدرتك على التعافي من أي حادث من الجوانب المهمة لأمن VPS. فيما يلي بعض الاستراتيجيات للمساعدة في حماية بياناتك:

التشفير

- أهمية التشفير : يعد تشفير البيانات أثناء النقل وأثناءها أمرًا ضروريًا لحماية المعلومات الحساسة من الوصول غير المصرح به. يضمن التشفير أنه حتى لو تم اعتراض البيانات أو الوصول إليها دون إذن، فإنها تظل غير قابلة للقراءة.

- الأدوات والأساليب :

- البيانات غير النشطة : استخدم أدوات تشفير القرص بالكامل مثل LUKS (Linux Unified Key Setup) لتشفير جهاز التخزين بالكامل. بالنسبة لقواعد البيانات، فكر في استخدام ميزات التشفير المضمنة التي يوفرها نظام إدارة قاعدة البيانات.

- البيانات المنقولة : تنفيذ شهادات SSL/TLS لتشفير البيانات المنقولة عبر الشبكات. توفر أدوات مثل Let's Encrypt شهادات SSL/TLS مجانية لتأمين حركة مرور الويب.

النسخ الاحتياطية العادية

- جدولة النسخ الاحتياطية : قم بإنشاء جدول نسخ احتياطي منتظم لضمان عمل نسخة احتياطية لجميع البيانات المهمة بشكل متكرر. اعتمادًا على طبيعة بياناتك، يمكنك اختيار النسخ الاحتياطية اليومية أو الأسبوعية أو حتى في الوقت الفعلي.

- استراتيجيات النسخ الاحتياطي :

- النسخ الاحتياطية الكاملة : قم بإجراء نسخ احتياطية كاملة لنظامك بالكامل بشكل دوري، والتي تلتقط جميع البيانات والتكوينات.

- النسخ الاحتياطية التزايدية : استخدم النسخ الاحتياطية التزايدية لحفظ التغييرات التي تم إجراؤها منذ آخر نسخة احتياطية فقط. يقلل هذا الأسلوب من متطلبات التخزين ويسرع عملية النسخ الاحتياطي.

- النسخ الاحتياطي التفاضلي : على غرار النسخ الاحتياطية التزايدية، تقوم النسخ الاحتياطية التفاضلية بحفظ التغييرات التي تم إجراؤها منذ آخر نسخة احتياطية كاملة، مما يوفر توازنًا بين السرعة وتعقيد استعادة البيانات.

- تخزين النسخ الاحتياطية بشكل آمن : قم بتخزين النسخ الاحتياطية في مكان آمن خارج الموقع للحماية من فقدان البيانات بسبب التلف المادي أو السرقة أو الحوادث المحلية الأخرى. فكر في استخدام خدمات النسخ الاحتياطي المستندة إلى السحابة للتكرار وسهولة الوصول.

المراقبة والتسجيل

تعد المراقبة والتسجيل الفعالان أمرًا ضروريًا لتحديد الحوادث الأمنية والاستجابة لها على الفور.

أدوات مراقبة النظام

- أمثلة على أدوات المراقبة : استخدم أدوات مثل Nagios أو Zabbix أو Prometheus لمراقبة أداء وأمن خادم VPS الخاص بك. يمكن لهذه الأدوات تتبع مقاييس مختلفة، مثل استخدام وحدة المعالجة المركزية واستخدام الذاكرة وحركة مرور الشبكة.

- إعداد التنبيهات : قم بتكوين التنبيهات لإعلامك بأي نشاط غير عادي أو مشبوه. يمكن أن يشمل ذلك محاولات تسجيل الدخول من عناوين IP غير مألوفة، أو زيادات مفاجئة في استخدام الموارد، أو تغييرات غير مصرح بها على ملفات النظام.

إدارة السجل

- أهمية الاحتفاظ بالسجلات : توفر السجلات سجلاً لنشاط النظام الذي يمكن أن يكون ذا قيمة كبيرة لتشخيص المشكلات والتحقيق في الحوادث الأمنية. تأكد من تمكين التسجيل لجميع الخدمات والتطبيقات الهامة.

- أدوات إدارة السجل : استخدم أدوات مثل ELK Stack (Elasticsearch وLogstash وKibana) لجمع السجلات وتحليلها وتصورها. قم بمراجعة السجلات بانتظام لتحديد أي حالات شاذة أو علامات التسوية.

- سياسات الاحتفاظ بالسجل : قم بتنفيذ سياسات الاحتفاظ بالسجل للاحتفاظ بالسجلات لمدة مناسبة، مع تحقيق التوازن بين الحاجة إلى البيانات التاريخية وقيود التخزين. تأكد من تخزين السجلات بشكل آمن ومحمي من الوصول غير المصرح به.

باتباع إستراتيجيات حماية البيانات والنسخ الاحتياطي هذه، يمكنك تعزيز مرونة خادم VPS الخاص بك، مما يضمن بقاء بياناتك آمنة وقابلة للاسترداد في حالة حدوث خرق أمني أو حوادث أخرى.

إدارة المستخدم والتحكم في الوصول

تعد الإدارة السليمة للمستخدم والتحكم في الوصول من المكونات الحيوية لأمن VPS. إن ضمان وصول المستخدمين المصرح لهم فقط وإدارة أذوناتهم بشكل صحيح يمكن أن يقلل بشكل كبير من مخاطر الوصول غير المصرح به وانتهاكات البيانات.

مبدأ الامتياز الأقل

- الحد الأدنى من الأذونات : قم بتعيين المستخدمين الحد الأدنى من مستوى الوصول المطلوب لأداء مهامهم. وهذا يقلل من الضرر المحتمل الناجم عن الحسابات المخترقة.

- مراجعات الأذونات المنتظمة : قم بمراجعة أذونات المستخدم بشكل دوري للتأكد من أنها لا تزال مناسبة. قم بإزالة الأذونات أو تحديثها للمستخدمين الذين لم يعودوا بحاجة إليها.

سياسات الوصول الآمن

- سياسات كلمة المرور القوية : فرض سياسات كلمة المرور القوية التي تتطلب كلمات مرور معقدة وفريدة من نوعها. تشجيع أو فرض استخدام مديري كلمات المرور لمساعدة المستخدمين على إدارة كلمات المرور الخاصة بهم بشكل آمن.

- سياسات تأمين الحساب : تنفيذ سياسات تأمين الحساب لمنع هجمات القوة الغاشمة. بعد عدد معين من محاولات تسجيل الدخول الفاشلة، قم بقفل الحساب وإخطار المستخدم أو المسؤول.

- مهلات الجلسة : قم بتكوين مهلات الجلسة لتسجيل خروج المستخدمين بعد فترة من عدم النشاط. يساعد هذا في منع الوصول غير المصرح به من الجلسات غير المراقبة.

المصادقة متعددة العوامل (MFA)

- تنفيذ MFA : أضف طبقة إضافية من الأمان من خلال مطالبة المستخدمين بتوفير عاملي تحقق أو أكثر للوصول إلى حساباتهم. يمكن أن يشمل ذلك شيئًا يعرفونه (كلمة المرور)، أو شيئًا لديهم (رمز الأمان)، أو شيئًا ما (التحقق البيومتري).

- أدوات MFA : استخدم أدوات وخدمات MFA مثل Google Authenticator أو Authy أو الرموز المميزة للأجهزة مثل YubiKey.

قوائم التحكم بالوصول (ACLs)

- التحكم الدقيق في الوصول : استخدم قوائم ACL لتحديد المستخدمين أو عمليات النظام التي يمكنها الوصول إلى موارد محددة. وهذا يسمح بالتحكم الدقيق في أذونات المستخدم.

- أذونات الملف والدليل : قم بتكوين أذونات الملف والدليل بعناية للتأكد من أن البيانات الحساسة لا يمكن الوصول إليها إلا للمستخدمين المصرح لهم. استخدم أدوات مثل

chmodوchownوsetfaclلإدارة هذه الأذونات.

إدارة حساب المستخدم

- إنشاء حسابات مستخدمين منفصلة : تجنب استخدام الحساب الجذر للعمليات اليومية. قم بإنشاء حسابات مستخدمين منفصلة بامتيازات مناسبة لمهام مختلفة.

- تعطيل الحسابات غير المستخدمة : قم بمراجعة حسابات المستخدمين بانتظام وتعطيل أو إزالة الحسابات التي لم تعد هناك حاجة إليها. وهذا يقلل من عدد نقاط الدخول المحتملة للمهاجمين.

- استخدام Sudo : قم بتكوين sudo للسماح للمستخدمين بأداء المهام الإدارية دون الحاجة إلى الوصول الكامل إلى الجذر. يمكن إدارة ذلك من خلال الملف

/etc/sudoers.

الوصول الآمن عن بعد

- VPN للوصول عن بعد : اطلب من المستخدمين الاتصال عبر شبكة افتراضية خاصة (VPN) عند الوصول إلى VPS عن بعد. يؤدي هذا إلى تشفير الاتصال وإضافة طبقة إضافية من الأمان.

- تكوين SSH :

- تعطيل تسجيل الدخول إلى الجذر : منع تسجيل الدخول إلى الجذر المباشر عن طريق تعيين

PermitRootLogin noفي ملف تكوين SSH (/etc/ssh/sshd_config). - تغيير منفذ SSH الافتراضي : قم بتغيير منفذ SSH الافتراضي (22) إلى منفذ غير قياسي لتقليل مخاطر الهجمات الآلية.

- مصادقة مفتاح SSH : يتطلب مصادقة مفتاح SSH بدلاً من كلمات المرور للوصول إلى VPS. تأكد من أن المفاتيح محمية بعبارات مرور قوية.

- تعطيل تسجيل الدخول إلى الجذر : منع تسجيل الدخول إلى الجذر المباشر عن طريق تعيين

من خلال تنفيذ إجراءات قوية لإدارة المستخدم والتحكم في الوصول، يمكنك تحسين أمان خادم VPS الخاص بك بشكل كبير، مما يضمن أن المستخدمين المصرح لهم فقط هم من لديهم حق الوصول وأن أنشطتهم تتم مراقبتها والتحكم فيها بشكل صحيح.

خاتمة

يعد تأمين VPS الخاص بك عملية مستمرة تتطلب الاهتمام بالتفاصيل واتباع نهج استباقي. ومن خلال تنفيذ أفضل الممارسات الموضحة في هذا الدليل، يمكنك حماية الخادم الخاص بك من مجموعة واسعة من التهديدات الأمنية والتأكد من بقاء بياناتك وتطبيقاتك آمنة.

باعتباري أحد مؤسسي Codeless، أحمل خبرتي في تطوير WordPress وتطبيقات الويب، بالإضافة إلى سجل حافل في إدارة الاستضافة والخوادم بشكل فعال. إن شغفي باكتساب المعرفة وحماسي لبناء واختبار التقنيات الجديدة يدفعني إلى الابتكار والتحسين باستمرار.

خبرة:

تطوير الشبكة،

تصميم مواقع الإنترنت,

إدارة نظام لينكس،

تحسين محركات البحث

خبرة:

15 عامًا من الخبرة في تطوير الويب من خلال تطوير وتصميم بعض سمات WordPress الأكثر شيوعًا مثل Specular وTower وFolie.

تعليم:

لديّ شهادة في الفيزياء الهندسية وماجستير في علوم المواد والإلكترونيات الضوئية.

تويتر، لينكدإن