تأمين تطبيقات الويب: الاستراتيجيات وأفضل الممارسات

نشرت: 2024-06-24- فهم تهديدات تطبيقات الويب

- أفضل الممارسات لتأمين تطبيقات الويب

- خاتمة

يعد أمان تطبيقات مواقع الويب أكثر أهمية نظرًا لأن الإنترنت يلعب دورًا مركزيًا في العمليات التجارية الحديثة. تستمر التهديدات السيبرانية في التطور، مما يجعل من الضروري للمؤسسات إعطاء الأولوية للتدابير الأمنية.

تعتبر تطبيقات الويب بوابات للبيانات الحساسة، مما يجعلها هدفًا للأشخاص الضارين. يستمر قطاع الأمن السيبراني في التغير، مع ظهور نواقل الهجوم ونقاط الضعف الجديدة. إن اعتماد نهج استباقي وشامل للأمن أمر مهم للغاية.

يمكنك أيضًا قراءة المزيد: دليل أمان WordPress للمبتدئين 2024

فهم تهديدات تطبيقات الويب

إن معرفة طبيعة مشهد التهديد أمر مهم لتأمين تطبيقات الويب. تتضمن التهديدات أنواعًا مختلفة من نقاط الضعف التي يمكن أن تعرض سلامة هذه التطبيقات وأمانها للخطر.

يتيح التعرف على هذه التهديدات للمؤسسات تنفيذ التدابير الأمنية المناسبة وتخفيف المخاطر. فيما يلي التهديدات الأكثر شيوعًا التي تواجه تطبيقات الويب:

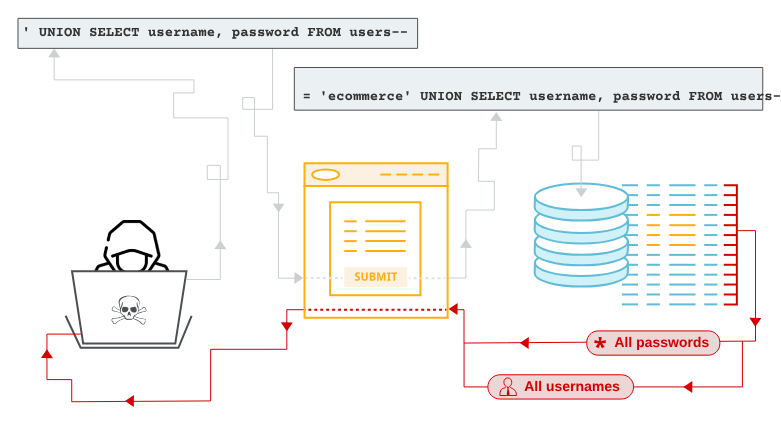

هجمات الحقن

وهي التهديدات الأكثر انتشارا وخطورة. وتحدث عندما يتم إرسال ارتباطات أو بيانات غير موثوقة كجزء من استعلام أو أمر. SQL هو هجوم الحقن الأكثر شيوعًا الذي يحدث عند استخدام استعلامات SQL الضارة لمعالجة قاعدة البيانات. يمكن للمهاجمين أيضًا استخدام البرمجة النصية عبر المواقع أو حقن الأوامر لاستغلال التطبيقات الضعيفة.

المصادقة ونقاط الضعف في إدارة الجلسة

كما أن المصادقة الضعيفة وإدارة الجلسة السيئة تعرض تطبيقات الويب للتهديدات. نقاط الضعف الرئيسية الثلاثة الموجودة هنا هي:

- كلمات المرور الضعيفة: يمكن للمتسللين بسهولة تتبع كلمات المرور البسيطة أو المعاد استخدامها. وهذا يمنحهم وصولاً غير محدود وغير مصرح به.

- اختطاف الجلسة: يمكن للأشخاص الضارين أيضًا انتحال شخصية المستخدمين الشرعيين عن طريق سرقة ملفات تعريف الارتباط الخاصة بالجلسة أو تزويرها.

- إنشاء الرموز المميزة غير الآمنة: يمكن للمهاجمين اختراق الرموز المميزة للجلسة التي يمكن التنبؤ بها بسهولة، مما يتيح لهم الوصول إلى المعلومات الحساسة.

التكوين الخاطئ للأمن

يحدث هذا بشكل أساسي عندما لا يتم تكوين إعدادات الأمان بشكل صحيح أو يتم تركها بشكل افتراضي. إن استخدام بيانات الاعتماد الافتراضية مثل أسماء المستخدمين وكلمات المرور على تطبيقات الويب يجعلها أهدافًا أسهل. وبالمثل، فإن تمكين الميزات غير الضرورية يمكن أن يؤدي إلى تعريض أمان تطبيقات الويب للخطر. يمكن للمتسللين استغلال ميزات مثل نماذج التصحيح عند الحاجة.

التعرض للبيانات الحساسة

يحدث هذا عندما تكشف تطبيقات الويب عن طريق الخطأ معلومات حساسة مثل التفاصيل الشخصية أو تفاصيل المصادقة أو تفاصيل بطاقة الائتمان. على الرغم من ندرته، إلا أنه يمكن أن يحدث بسبب نقل البيانات غير الآمن أو التخزين غير المناسب. يمكن للمتسللين اعتراض عملية نقل البيانات إذا تم إرسالها عبر الشبكات دون تكوين HTTPS. وبالمثل، فإن تخزين هذه التفاصيل في نص عادي أو باستخدام طرق تشفير ضعيفة يمكن أن يؤدي إلى حدوث انتهاكات.

مخاطر مكونات الطرف الثالث

تعتمد معظم تطبيقات الويب على مكونات الطرف الثالث، وخاصة المكتبات والأطر. تفضل المؤسسات تسريع عملية التطوير وتحسين الوظائف وخفض التكاليف. ورغم أنها مفيدة، إلا أنها تسبب مخاطر أمنية كبيرة إذا لم يتم التعامل معها بشكل صحيح. تحتوي بعض مكونات الجهات الخارجية على ثغرات أمنية يمكن أن يستغلها الأشخاص الضارون. غالبًا ما تنبع هذه المشكلات من أخطاء الترميز أو التبعيات القديمة.

وبغض النظر عن ذلك، تتم صيانة معظم مكونات الطرف الثالث بواسطة مجتمعات مفتوحة المصدر أو مطورين خارجيين. وقد لا يتم تحديثها بانتظام، مما يترك تطبيقات الويب معرضة لنقاط الضعف الأساسية.

أفضل الممارسات لتأمين تطبيقات الويب

1. اعتماد آليات توثيق قوية

يعد تقديم آليات مصادقة قوية أمرًا أساسيًا لضمان أمان تطبيقات الويب. تساعد المصادقة على التحقق من هوية المستخدم قبل الوصول إلى الوظائف أو البيانات الحساسة في التطبيق. يمكن أن تؤدي الآليات الضعيفة إلى الوصول غير المصرح به وانتهاك البيانات.

يمكن للشركات تحسين آليات المصادقة الخاصة بها بعدة طرق. الأول هو من خلال سياسات كلمة المرور والتجزئة. يساعد تطبيق سياسات كلمة المرور القوية على إحباط هجمات القوة الغاشمة ومحاولات تخمين كلمة المرور. يجب أن تكون كلمات المرور معقدة، بحيث تحتوي على أحرف كبيرة وصغيرة وأحرف خاصة وأرقام. ويجب أيضًا تجزئتها قبل تخزينها.

آلية المصادقة الثانية هي إدارة الجلسة. يؤدي القيام بذلك إلى منع الاختراق والوصول غير المصرح به إلى حسابات المستخدمين التي تم التحقق منها. يتضمن هذا بشكل أساسي انتهاء مهلة الجلسة، حيث تنتهي الجلسات النشطة تلقائيًا بعد فترة من عدم النشاط.

يعد اعتماد المصادقة متعددة العوامل إجراء المصادقة الثالث والأكثر فعالية. تتطلب طبقة الأمان الإضافية هذه من المستخدمين تلبية خيارات التحقق المتعددة قبل الوصول إلى حساباتهم. قد يكون هذا مزيجًا من كلمات المرور والقياسات الحيوية. تقلل هذه الخيارات من مخاطر الوصول غير المصرح به.

2. حافظ على تحديث البرامج والمكتبات

يجب على المؤسسات أيضًا تحديث برامجها ومكتباتها للحفاظ على أمان وسلامة تطبيقات مواقع الويب الخاصة بها. ويعني التقدم التكنولوجي أن بائعي البرامج والمجتمعات مفتوحة المصدر يطلقون تحديثات وتصحيحات جديدة للتعليمات البرمجية الضارة ذات نقاط الضعف المعروفة. عدم تحديث مكونات البرامج الخاصة بك في الوقت المحدد يجعل تطبيقات الويب الخاصة بك عرضة للاستغلال.

يجب أن تبدأ المؤسسات بأتمتة آليات تحديث البرامج. يؤدي تنفيذ التحديثات التلقائية إلى تبسيط عمليات تطبيق التصحيحات والتحديثات الأمنية. يجب على المؤسسات استخدام أدوات مثل مديري الحزم لأتمتة اكتشاف التحديثات المتوفرة وتنزيلها وتثبيتها. وهذا يقلل العبء على فرق تكنولوجيا المعلومات.

يجب أن يكون لدى المؤسسات عملية إدارة تصحيح قوية تضمن إجراء التحديثات في الوقت المناسب لمجموعات التطبيقات الخاصة بها. يتضمن ذلك أطر التطبيقات وخوادم الويب ومكتبات الجهات الخارجية. يجب عليهم أيضًا مراقبة إرشادات البائعين بانتظام وقواعد بيانات الثغرات الأمنية للبقاء على اطلاع بأحدث التصحيحات والتحديثات التي تناسب مجموعة التكنولوجيا الخاصة بهم.

من المهم أيضًا إجراء عمليات فحص وتقييم منتظمة لنقاط الضعف. فهو يساعد الشركات على تحديد المكونات القديمة أو الضعيفة في حزمة التطبيقات الخاصة بها. ولحسن الحظ، يمكن لأدوات المسح الآلي، مثل أدوات تحليل التعليمات البرمجية الثابتة، أن تساعد في اكتشاف الثغرات الأمنية الموجودة في مكتبات البرامج.

وبالمثل، يجب اختبارها في بيئة خاضعة للرقابة قبل دمج التحديثات في التطبيقات. يتيح ذلك للمؤسسات تقييم تأثير هذه التحديثات على أداء ووظائف تطبيقات الويب الخاصة بها قبل نشرها بالكامل. يساعد الاختبار في التخفيف من مخاطر العواقب غير المقصودة الناجمة عن التحديثات.

وأخيرًا، قد تؤدي تحديثات البرامج أحيانًا إلى ظهور مشكلات غير متوقعة حتى مع إجراء اختبارات دقيقة. يجب على المنظمات وضع إجراءات التراجع وخطط الطوارئ. وهذا يساعدهم على العودة إلى حالتهم المستقرة الأولية في حالة فشل التحديثات أو السلوك غير المتوقع. يؤدي وجود إجراءات التراجع إلى تقليل وقت التوقف عن العمل في حالات الطوارئ غير المتوقعة.

3. إجراء اختبارات التقييم والاختراق بشكل منتظم

تعتبر التقييمات المنتظمة بمثابة نهج استباقي لتحديد ومعالجة نقاط الضعف في تطبيقات الويب. تساعد هذه التقييمات في تقييم الحالة الأمنية لتطبيقات الويب. تتضمن اختبارات الاختراق إنشاء محاكاة لهجوم حقيقي على التطبيق.

يستخدم المتسللون الأخلاقيون تقنيات مختلفة لتحديد نقاط الدخول المحتملة التي قد يستخدمها المهاجمون. تساعد محاكاة سيناريوهات الهجوم المختلفة المؤسسات على الحصول على رؤى حول موقفها الأمني العام وتحديد أولويات معالجة نقاط الضعف المحددة. وتشمل أهمية إجراء مثل هذه التقييمات ما يلي:

- تحديد نقاط الضعف: تبدأ هذه التقييمات عادةً بتحديد نقاط الضعف المحتملة في التطبيق. يمكن استخدام مجموعة من أدوات المسح الآلي ومراجعات التعليمات البرمجية اليدوية. تكتشف الماسحات الضوئية الآلية نقاط الضعف الشائعة مثل عيوب الحقن، بينما تتم مراجعة التعليمات البرمجية يدويًا بواسطة محترفين ذوي خبرة.

- تحديد أولويات المخاطر: ليست كل التهديدات لها نفس مستوى المخاطر. تساعد التقييمات الأمنية في تحديد أولويات المخاطر. يمكن للمؤسسات تحديد نقاط الضعف التي تمثل أكبر تهديد لسلامة النظام والتركيز على تخفيفها.

- إعداد التقارير والمعالجة: يجب على المنظمات إعداد تقرير مفصل بعد التقييم الأمني. ويجب أن يسلط التقرير الضوء على نقاط الضعف التي تم تحديدها، إن وجدت، ومستويات الخطورة، وإجراءات العلاج الفعالة.

تذكر أن أمان تطبيقات الويب يجب أن يكون عملية مستمرة. يجب على المنظمات تقييم واختبار أنظمتها بانتظام. وهذا يضمن تكيفها مع التهديدات ونقاط الضعف المتطورة باستمرار. إن إرساء ثقافة التحسين المستمر، والتي تتضمن تقييم الأمان، أمر حكيم. فهو يساعد المؤسسات على الحفاظ على وضعها الأمني وتعزيزه. يمكنهم تقليل مخاطر الخروقات الأمنية أو الاستعداد بشكل أفضل للتهديدات الناشئة.

4. تنفيذ رؤوس الأمان وسياسة أمان المحتوى

تعد رؤوس الأمان وسياسات أمان المحتوى إجراءات أمنية موثوقة لتطبيقات الويب. توفر هذه الخيارات دفاعًا إضافيًا ضد الثغرات الأمنية الشائعة. في البداية، رؤوس الأمان هي في الأساس رؤوس استجابة HTTP تستخدمها تطبيقات الويب لتوجيه المتصفحات حول كيفية التصرف في مواقف معينة.

ومن خلال القيام بذلك، يقومون بفرض قواعد على نقل البيانات ومعالجة المحتوى، مما يساعد على التخفيف من أشكال الهجمات المختلفة. على سبيل المثال، يضمن HTTP أن المتصفحات تتفاعل فقط مع مواقع الويب عبر HTTPS. وهذا يمنع اختطاف ملفات تعريف الارتباط وهجمات الرجوع إلى إصدار أقدم.

وبالمثل، فإن سياسة أمان المحتوى هي استراتيجية أمنية قوية تمنع مجموعة متنوعة من الهجمات. وهو يحدد مصادر المحتوى المسموح بتحميلها وتنفيذها بواسطة المتصفحات. وهذا يخفف من الهجمات مثل البرمجة النصية عبر المواقع وحقن البيانات.

5. تعقيم والتحقق من صحة بيانات الإدخال

يساعد أيضًا تنقية بيانات الإدخال والتحقق من صحتها في تأمين تطبيقات الويب ضد هجمات الحقن وأشكال التهديدات الأخرى. يضمن التحقق من صحة المدخلات أن البيانات المدخلة في النظام تتوافق مع التنسيقات المتوقعة. ومن ناحية أخرى، يزيل التعقيم المدخلات الخطيرة لتحييد التهديدات. يساعد الحفاظ على هذا النهج المزدوج في الحفاظ على سلامة البيانات. تتضمن بعض الفوائد وأفضل الممارسات لتنقيح البيانات المدخلة والتحقق من صحتها ما يلي:

- يمنع هجمات الحقن: تستغل هجمات الحقن مثل SQL الثغرات الأمنية عن طريق إرسال روابط أو بيانات ضارة عبر حقول الإدخال. يمنع التحقق الصحيح المهاجمين من إدخال رموز ضارة. فهو يضمن أن البيانات المدخلة لا تحتوي على أحرف مشبوهة.

- يحافظ على سلامة البيانات: يضمن التحقق من الصحة أيضًا التزام البيانات المدخلة بالتنسيقات والنطاقات المتوقعة. يعد هذا أمرًا حيويًا في الحفاظ على سلامة البيانات ومنع السلوك غير الطبيعي في التطبيقات.

- تعزيز الأمان وتجربة المستخدم: يعمل التحقق من الصحة والتطهير على تحسين الأمان لأنه يضمن معالجة البيانات المنسقة بشكل صحيح فقط بواسطة تطبيقات الويب.

يجب على المنظمات مراعاة أفضل الممارسات المختلفة للتحقق من صحة المدخلات وتطهيرها. على سبيل المثال، يجب على المنظمات أن تحدد بوضوح القيود المفروضة على كل مجال. هذه هي الأحرف المسموح بها والتنسيق والنوع. إن فرض هذه القيود على العميل والخادم يضمن إدخال البيانات الصالحة فقط.

خاتمة

يتطلب تأمين تطبيقات الويب اتباع نهج استباقي وفهمًا شاملاً لمشهد التهديدات المتغير. إن تنفيذ تدابير الأمن السيبراني القوية مثل التحقق من صحة المدخلات وآليات المصادقة الموثوقة يمكن أن يخفف بشكل كبير من هذه المخاطر. علاوة على ذلك، يعد البقاء على اطلاع وتحديث بشأن التهديدات الناشئة أمرًا مهمًا للحفاظ على سلامة تطبيقات الويب في النظام البيئي الرقمي المترابط الحالي.

باعتباري أحد مؤسسي Codeless، أحمل خبرتي في تطوير WordPress وتطبيقات الويب، بالإضافة إلى سجل حافل في إدارة الاستضافة والخوادم بشكل فعال. إن شغفي باكتساب المعرفة وحماسي لبناء واختبار التقنيات الجديدة يدفعني إلى الابتكار والتحسين باستمرار.

خبرة:

تطوير الشبكة،

تصميم مواقع الإنترنت,

إدارة نظام لينكس،

تحسين محركات البحث

خبرة:

15 عامًا من الخبرة في تطوير الويب من خلال تطوير وتصميم بعض سمات WordPress الأكثر شيوعًا مثل Specular وTower وFolie.

تعليم:

لديّ شهادة في الفيزياء الهندسية وماجستير في علوم المواد والإلكترونيات الضوئية.

تويتر، لينكدإن