7 نقاط الضعف لا يمكن لك الإضافات الخاصة بأمان WordPress حمايتك من (وكيفية إصلاحها يدويًا)

نشرت: 2025-01-27إذا كنت مثل معظم مستخدمي WordPress ، فمن المحتمل أنك قمت بتثبيت مكون إضافي للأمان للمساعدة في الحفاظ على موقع الويب الخاص بك آمنًا. هذه خطوة أولى ممتازة وستتعامل مع الكثير من حمايتك-خاصة إذا قمت بتمكين المصادقة ثنائية العوامل.

لكن لاحظ أنني أكدت الخطوة الأولى . لقد فعلت ذلك عن عمد لأن الكثير من الناس يعتقدون أنها الخطوة الوحيدة التي يحتاجون إليها. إذا كنت تهتم حقًا بأمان موقعك ، فلا ينبغي أن يكون كذلك.

والخبر السار هو أنه مع بعض التكوين اليدوي للضوء ، يمكنك تحسين أمان WordPress على مستوى الخادم وجعل موقعك أكثر مقاومة للهجمات. كمكافأة إضافية ، ستشعر بأنك خبير أمن WordPress أثناء القيام بذلك - يمكن القول أن الجزء الأكثر أهمية في العملية برمتها. 😉

لذا ، إذا كنت مستعدًا للتحول من مستخدم WordPress غير الرسمي إلى محترف وجعل موقع الويب الخاص بك مقاومًا للرصاص ، فلنبدأ.

أدوات

صدق أو لا تصدق ، لسحب هذا ، ستحتاج فقط إلى ثلاث أدوات (ربما أربعة).

- فحص موقع Sucuri : أداة مجانية لتشغيل المسح الأولي الخاص بك والتحقق من التغييرات الخاصة بك.

- رؤوس الأمان : أداة مجانية أخرى توفر تعليقات مفصلة على تكوينات أمان الموقع.

- الوصول إلى لوحة التحكم في الاستضافة : أنا أستخدم cpanel ، لكنني سأغطي ما يجب القيام به إذا كان لديك شيء آخر.

- محرر نصية (ربما): ربما تحتوي لوحة التحكم في الاستضافة الخاصة بك على لوحة مدمجة ، لذا قد لا تكون هناك حاجة إليها ، لكنني أدرجها هنا فقط في حالة.

الشيء الأكثر تعقيدًا من القائمة أعلاه هو الوصول إلى cpanel. هذا ليس بالأمر الصعب ، ولكن كل شركة استضافة لديها طريقتها الخاصة للقيام بذلك ، وإذا لم تقم بذلك من قبل ، فأنت بحاجة إلى معرفة ذلك.

أسهل طريقة للتعامل معها (إذا كنت غير متأكد) هي الذهاب إلى قاعدة المعرفة على موقع شركة الاستضافة والبحث عن "cpanel". إذا لم يحصل هذا إلى أي مكان ، فتواصل مع دعم العملاء.

تشغيل شيكات الأمان الأولية الخاصة بك

قبل البدء في العبث برمز موقعك ، تريد أولاً التحقق من كيفية معالجة الأمان حاليًا. التغييرات التي سأظهرها لك محددة للغاية ، لذا فأنت تريد التأكد من أنها ضرورية في الواقع لموقعك.

في معظم الحالات - خاصة إذا كنت تعتمد على الاستضافة المشتركة - ستحتاج إلى صنعها. ومع ذلك ، في بعض خطط استضافة WordPress ذات المستوى الأعلى ، من الممكن أن يقوم مضيفك بالتعديلات نيابة عنك. وبالتالي لماذا تشغيل هذه المسح مسبقا أمر مهم.

فحص موقع Sucuri

للبدء ، توجه إلى أداة فحص موقع Sucuri ولصق عنوان موقع الويب الخاص بك في الماسح الضوئي:

انقر فوق إرسال ودع Sucuri يعمل سحرها.

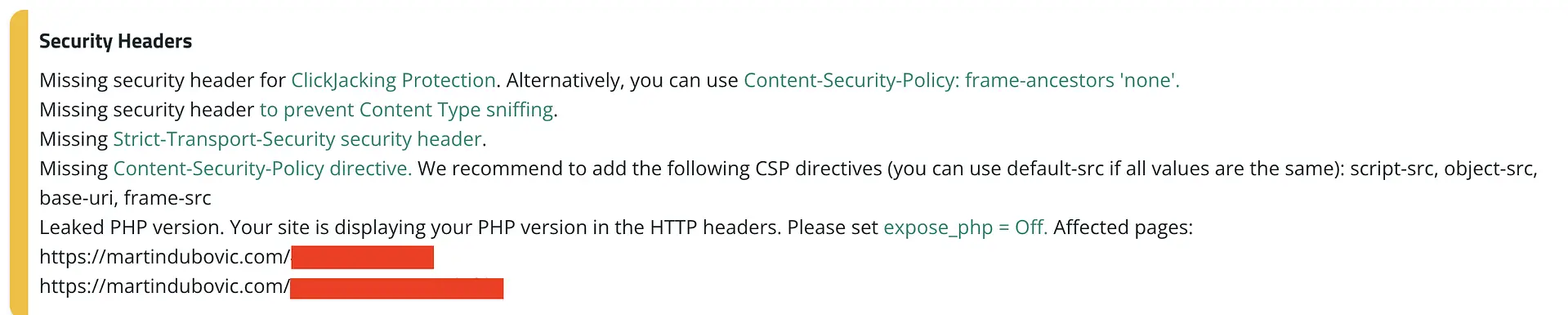

لأغراض هذا البرنامج التعليمي ، أنا غير محمي عن عمد موقعي الشخصي لأوضح لك كيف يبدو تكوين WordPress القياسي (قبل إجراء التعديلات):

كما ترون ، كشف الفحص عن خمس فجوات أمان سترى في أي إعداد نموذجي لـ WordPress. سأشرح ما يعنيه في لحظة.

رؤوس الأمن

في حين أن Sucuri أعطانا وجهة نظر طيور جيدة ، دعنا نتعرض حقًا للحظة ونفحص ما تقوله رؤوس الأمن. الخطوة الأولى هي بالضبط نفس Sucuri - فقط اكتب أو لصق عنوان موقع الويب الخاص بك في الأداة وانقر على المسح .

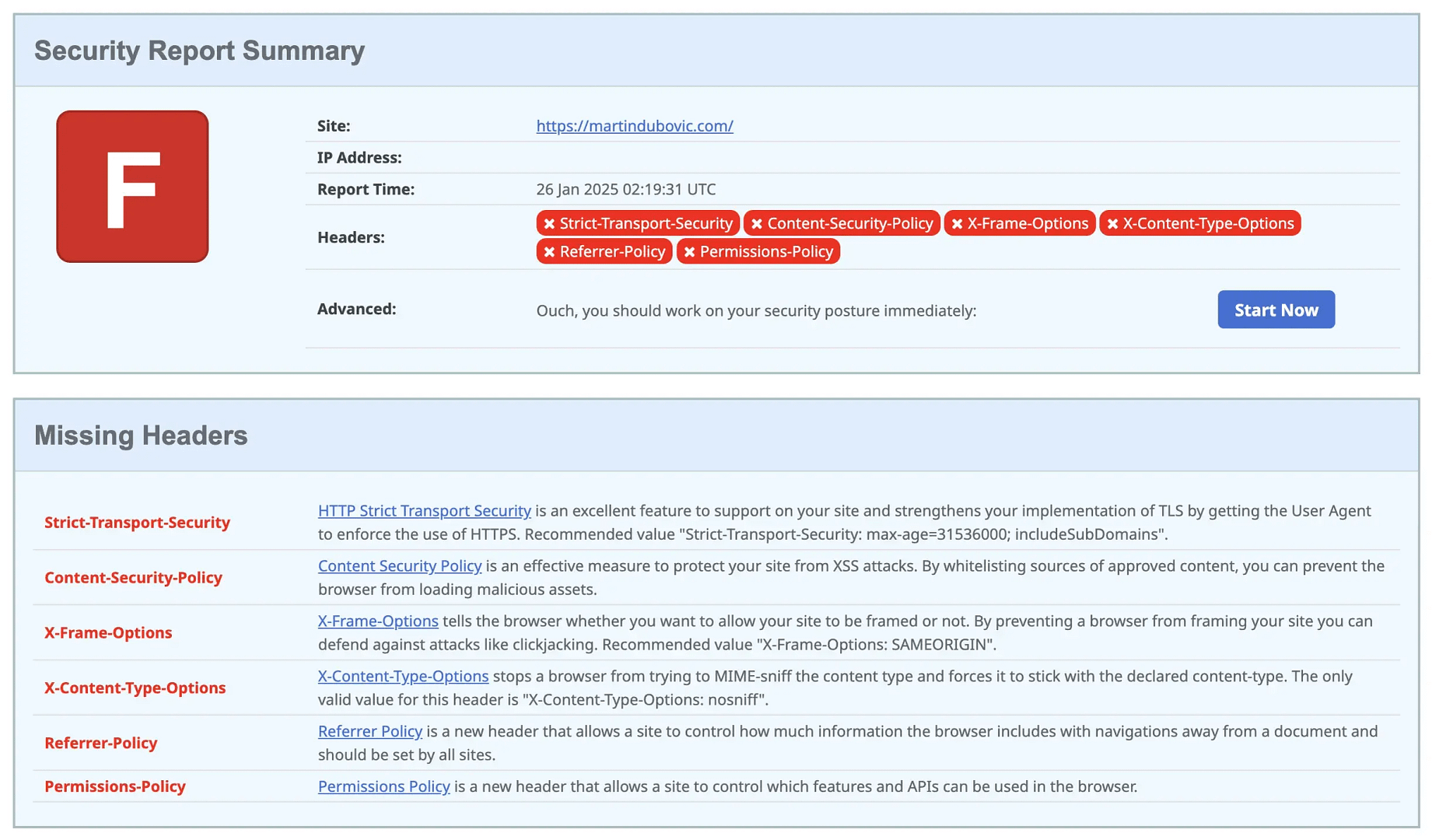

اعتمادًا على حجم موقعك ، يمكن أن تأخذ النتائج في أي مكان من ثانية إلى ... حسنًا ، لفترة أطول. 😅 بدت النتيجة الأولية هكذا:

قد تبدو جميع الألوان الحمراء والعملاق F مخيفة بعض الشيء ، لكنها في الواقع تمنحنا بعض المعلومات المفيدة للغاية. تشير كل من هذه العلامات الحمراء إلى رأس أمان مفقود يجعل موقعك أكثر عرضة للخطر.

أريد أيضًا إعادة التأكيد على أنك سترى هذه النتائج حتى مع وجود Wordfence أو بعض المكون الإضافي للأمان الأخرى المثبتة على موقعك. الاستثناء هو إذا قامت شركة الاستضافة أو شخص آخر بإجراء التعديلات التي سنقوم بها أمامك.

فهم كل الأعلام الحمراء

الآن دعنا ننظم كل ما وجدته عمليات مسحنا - هناك بعض التداخل بين الأدوات ، لكن كل واحدة اشتعلت بعض المشكلات الفريدة أيضًا.

مسائل كلتا الأدوات التي تم صيدها 🤝

- سياسة المحتوى-أمنية الأمن مفقودة تمامًا-مما يعني أنه لا يوجد شيء يتحكم في ما يمكن أن يتم تحميل البرامج النصية والمحتوى على الموقع. ℹ بدون هذه الضوابط ، يمكن حقن الكود الخبيث وتشغيله على صفحاتك ، مما قد يعرض موقعك والزوار.

- تختار خيارات X-Frame ، مما يترك الموقع عرضة لمحاولات النقرات من خلال التضمين غير المصرح به. ℹ ClickJacking هو عندما يخدع المهاجمون المستخدمين في النقر على شيء مختلف عما يراه ، غالبًا عن طريق وضع موقعك الشرعي بشكل غير مرئي تحت محتوى ضار.

- لم يتم تعيين خيارات من نوع المحتوى ، مما قد يمكّن هجمات الارتباك من نوع MIME. ℹ يحدث الارتباك من نوع MIME عندما يتم خداع المتصفح لعلاج نوع من الملفات كرمز آخر ، يحتمل أن ينفذ رمزًا ضارًا.

النتائج الفريدة لـ Sucuri 🔍

- إصدار PHP مرئي في رؤوس HTTP. ℹ عندما يتمكن المهاجمون من رؤية إصدار PHP الخاص بك ، فإنهم يعرفون بالضبط أي ضعف قد تعمل ضد موقعك - مثل وجود مخطط لنظام الأمان الخاص بك.

رؤوس رأس الأمان الإضافية 🔬

- لا توجد سياسة المرجع المعمول بها. ℹ بدون هذه السياسة ، قد يتسرب موقعك معلومات حساسة حول أنماط تصفح المستخدمين إلى مواقع الويب الأخرى.

- لم يتم تكوين سياسة الأذونات . ℹ هذا يعني أن أي صفحة على موقعك يمكن أن تطلب الوصول إلى كاميرات الزوار أو الميكروفونات أو بيانات الموقع دون قيود.

- الأمن الصارم الناقص مفقود. ℹ بدون هذا الرأس ، قد تنخفض الاتصالات إلى موقعك من HTTPS إلى HTTP ، مما يجعلها عرضة للاعتراض.

جمال إصلاح هذه المشكلات هو أنك لست بحاجة إلى فهم كل التفاصيل الفنية - تحتاج فقط إلى تنفيذ الحلول بشكل صحيح. وهو ما نحن على وشك القيام به بالضبط.

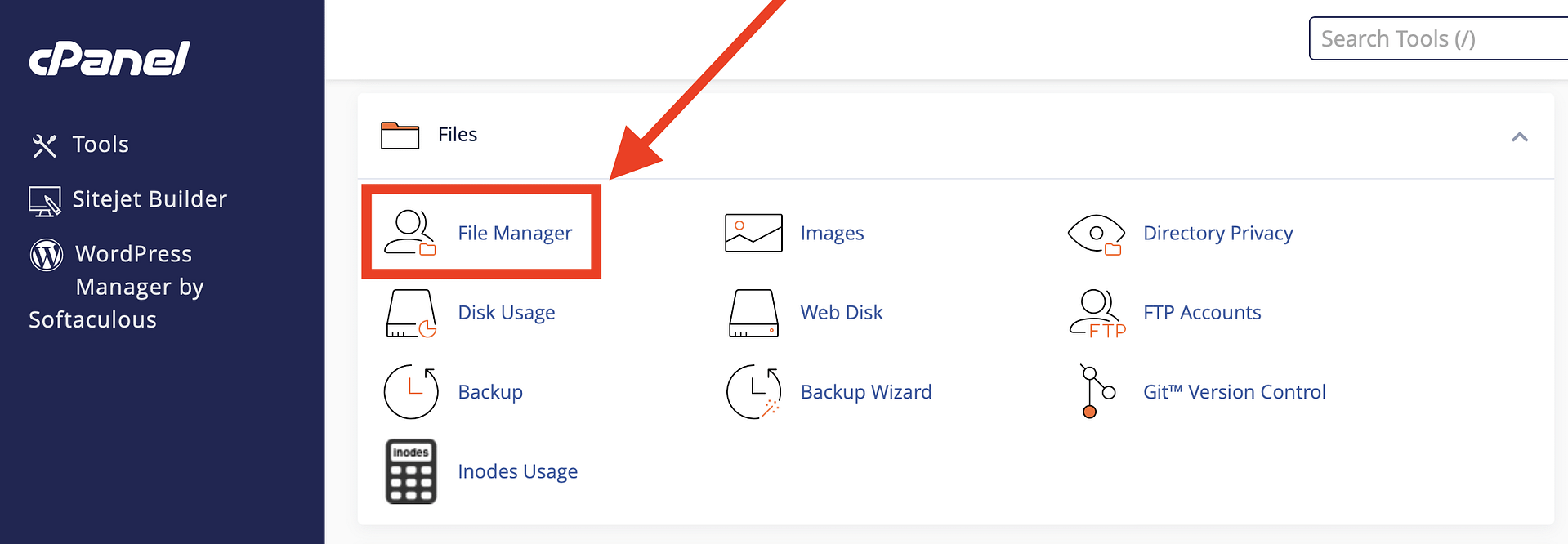

إيجاد طريقك إلى ملفات الخادم

على افتراض أن لديك cpanel مثلما أفعل ، انقر على ملف File Manager في لوحة القيادة الخاصة بك:

إذا كنت تستخدم شيئًا آخر غير cpanel ، فيمكنك تنزيل Filezilla (إنه مجاني وهنا دليل سريع حول كيفية استخدامه). بعد تثبيته ، استخدم تفاصيل FTP الخاصة بك من لوحة معلومات الاستضافة الخاصة بك للاتصال بخادمك:

- المضيف:

ftp.yoursite.com- تحقق مزدوجًا ما إذا كان هذا هو العنوان الصحيح في قسم FTP في CPANEL - اسم المستخدم:

your-username - كلمة المرور:

your-password - المنفذ:

21- تحقق أيضًا مما إذا كان هذا هو المنفذ الذي يستخدمه الإعداد الخاص بك (FTP في CPANEL)

سوف يوفر لك بعض المضيفين أيضًا بديل CPANEL الخاص بهم والذي قد يعمل بشكل مشابه. بمعنى آخر ، قد لا تضطر على الإطلاق إلى استخدام Filezilla. إذا لم تكن متأكدًا ، اسأل دعم العملاء.

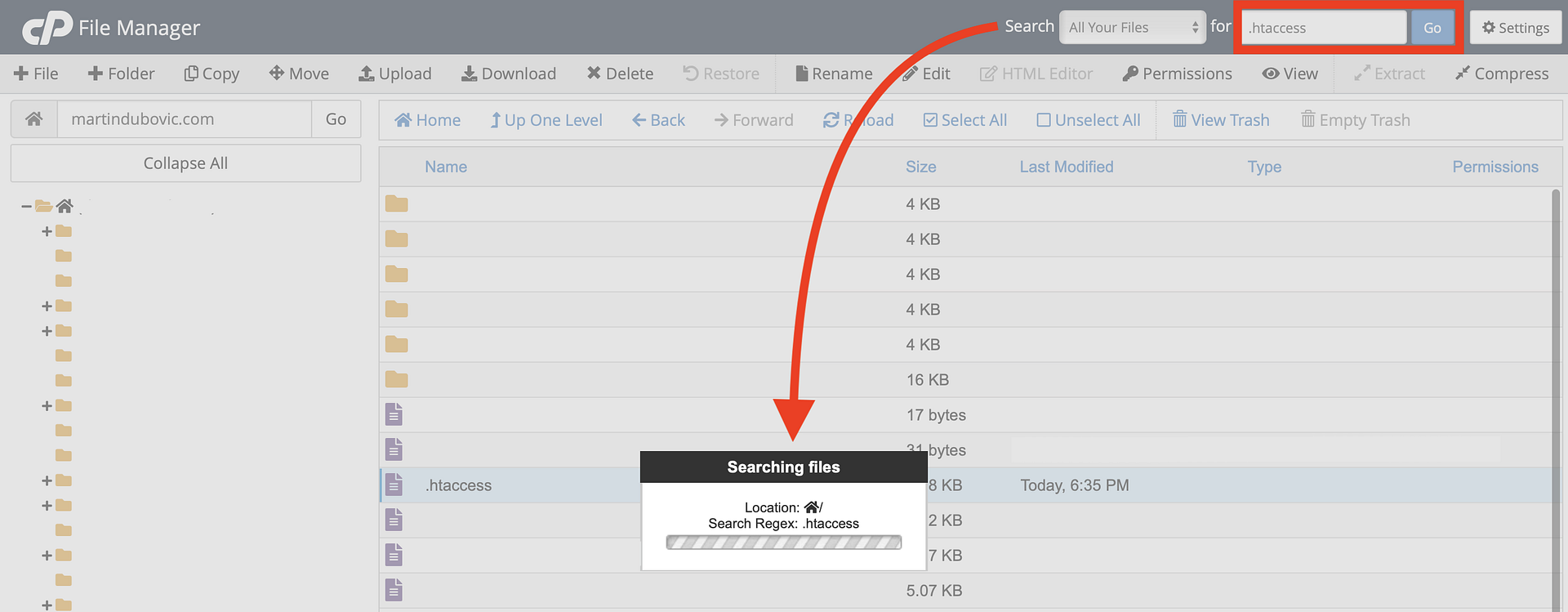

تحديد موقع ملف .htaccess

بمجرد تسجيل الدخول ، سترى شيئًا يشبه متصفح ملفات الكمبيوتر. نحتاج إلى العثور على ملف محدد يسمى .htaccess - يتحكم في كيفية تعامل الخادم الخاص بك مع إعدادات الأمان المختلفة. أسهل طريقة للعثور عليها هي استخدام وظيفة البحث في مدير ملفات CPANEL في الجزء العلوي الأيمن. يمكن لمستخدمي Filezilla الاعتماد على ميزة مماثلة.

اكتب .htaccess في النافذة وانقر فوق Go .

إذا كان لديك موقع ويب واحد فقط مرتبط بحساب الاستضافة الخاص بك ، فيجب أن يكون هذا واضحًا إلى حد ما. إذا كان لديك مواقع متعددة ، فتأكد من أنك تنقر على ملف .htaccess المرتبط بالموقع الذي ستقوم بإجراء هذه التعديلات إليه.

هناك تفاصيل أخرى محتملة للترجمات التي يجب الانتباه إليها وهي حقيقة أنه حتى في إعداد موقع واحد ، من المحتمل أن يكون لديك ملفات أخرى .htaccess -ish. في الأساس الملفات التي لديها .htaccess باسمهم ولكن أيضًا كلمات أو أحرف أخرى.

أنت لا تريد أي من هؤلاء. أنت تريد فقط الشخص الذي يسمى .htaccess ولا شيء آخر.

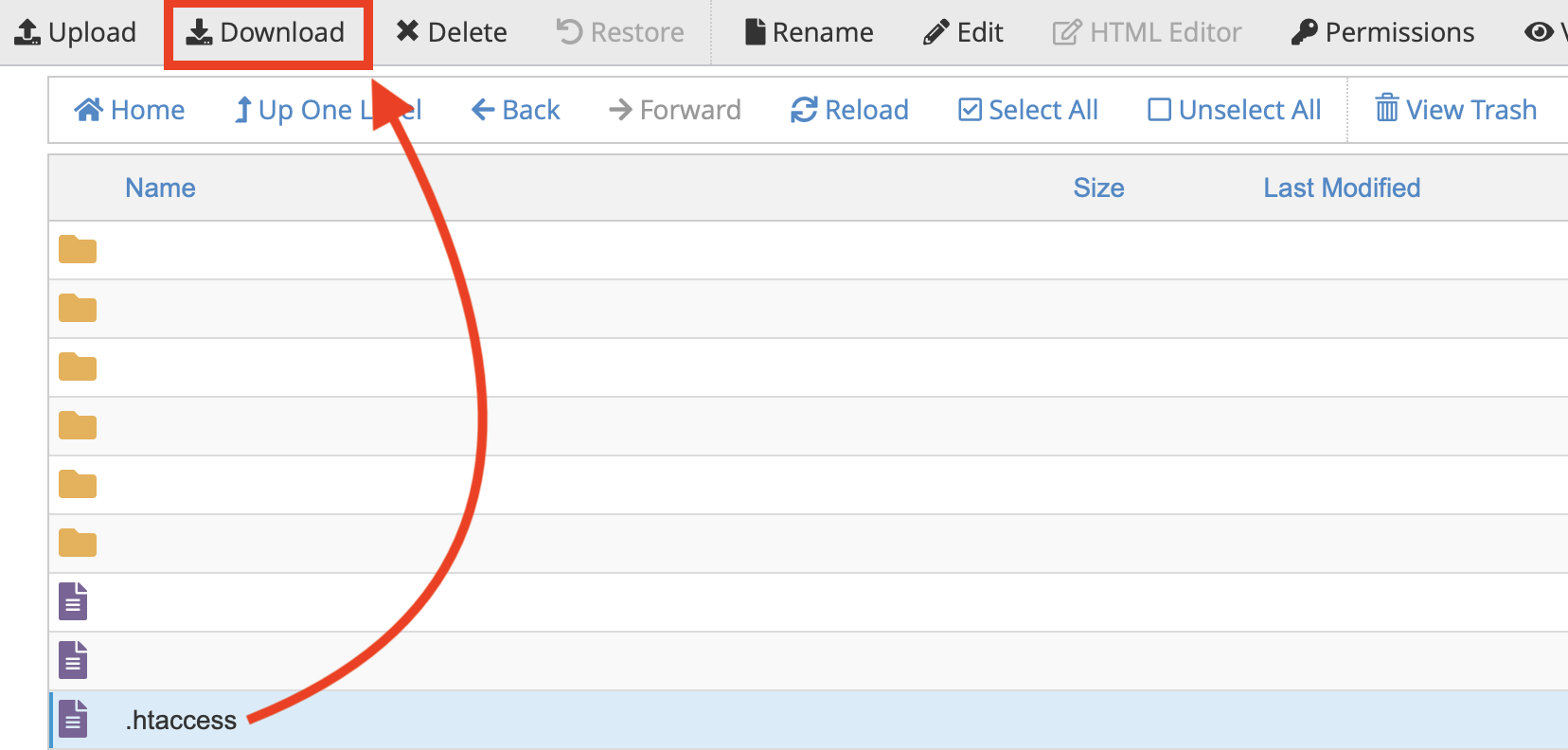

إضافة رمز إلى ملف .htaccess لإصلاح مشكلات الأمان

بمجرد تحديد موقع الملف ، ستحتاج إلى تنزيله قبل إجراء أي تعديلات. وبهذه الطريقة إذا حدث خطأ ما لديك نسخة احتياطية يمكنك تحميلها مرة أخرى إلى المجلد.

لا شيء يجب أن يحدث خطأ ، ولكن من الأفضل أن تكون آمنًا مما تعرفه .

بمجرد تنزيل النسخة الاحتياطية بأمان ، يمكنك المتابعة مع تحرير ملف .htaccess . في مدير ملفات CPANEL ، انقر بزر الماوس الأيمن فوق الملف وحدد التحرير . إذا كنت تستخدم Filezilla ، فقرر بزر الماوس الأيمن واختر View/Edit- وهذا سوف يفتح الملف في محرر النصوص الافتراضي.

الجزء التالي هو قمة هذه المهمة بأكملها. هذا هو المكان الذي تشعر فيه بأنك خبير أمن WordPress للحظة وجيزة. استمتع بها بينما تستمر.

أين تضع الرمز في ملف .htaccess الخاص بك 👨🏻💻

عادةً ما تحتوي عمليات تثبيت WordPress على عدة أقسام هنا ، تتميز بالتعليقات التي تبدأ بـ # BEGIN و # END .

ابحث عن خط يقول هذا:

# END WordPressالنهج الأكثر أمانًا هو إضافة رؤوس الأمان مباشرة بعد ذلك . إذا لم تر الخط الدقيق ، أو إذا لم تكن متأكدًا ، فيمكنك إضافة الرؤوس في نهاية الملف - فقط تأكد من ترك سطر فارغ بين أي رمز موجود والإضافات الجديدة.

هذا هو الرمز:

# BEGIN Security Headers Header unset X-Powered-By php_flag expose_php Off Header set X-Frame-Options "SAMEORIGIN" Header set X-Content-Type-Options "nosniff" Header set Strict-Transport-Security "max-age=31536000; includeSubDomains" Header set Content-Security-Policy "default-src 'self' 'unsafe-inline' 'unsafe-eval' *; script-src 'self' 'unsafe-inline' 'unsafe-eval' * data: blob:; style-src 'self' 'unsafe-inline' *; img-src 'self' data: *; frame-src 'self' *; font-src 'self' data: *; media-src 'self' *;" Header set Referrer-Policy "strict-origin-when-cross-origin" Header set Permissions-Policy "camera=(), microphone=(), geolocation=(), payment=()" # END Security Headersبعد الانتهاء ، انقر فوق حفظ التغييرات في الجزء العلوي الأيمن. بالنسبة للمستخدمين من غير Cpanel ، ابحث عن أي زر مكافئ على الواجهة الخاصة بك.

مع ذلك ، يمكنك تشغيل عمليات المسح الأمنية مرة أخرى لمعرفة تأثير التغييرات الخاصة بك.

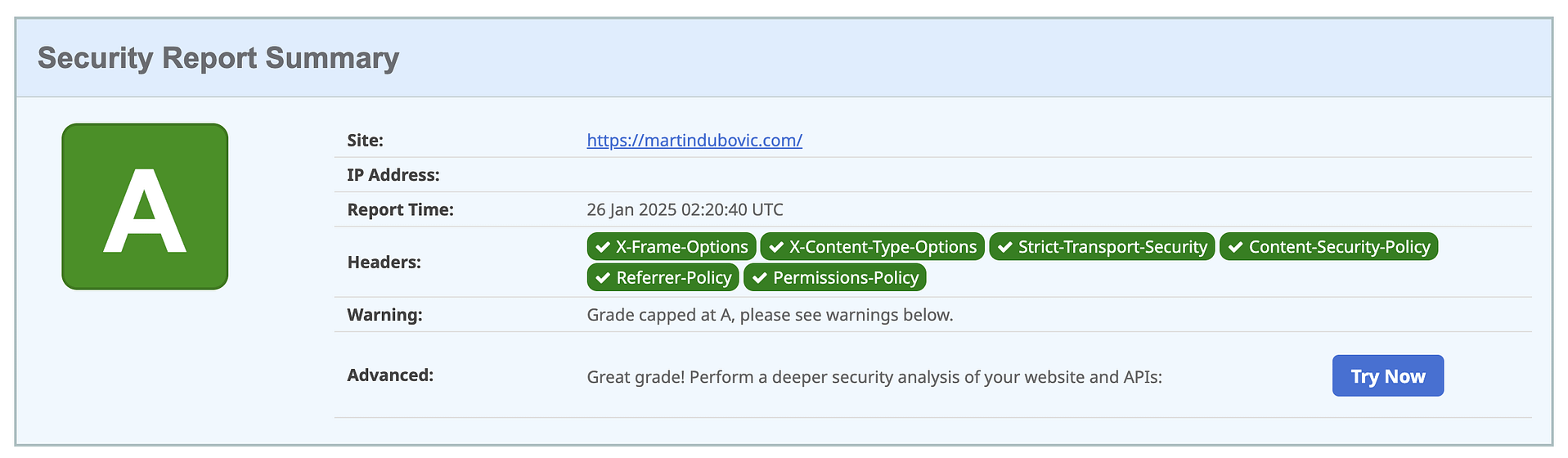

إعادة تشغيل الشيكات الأمنية

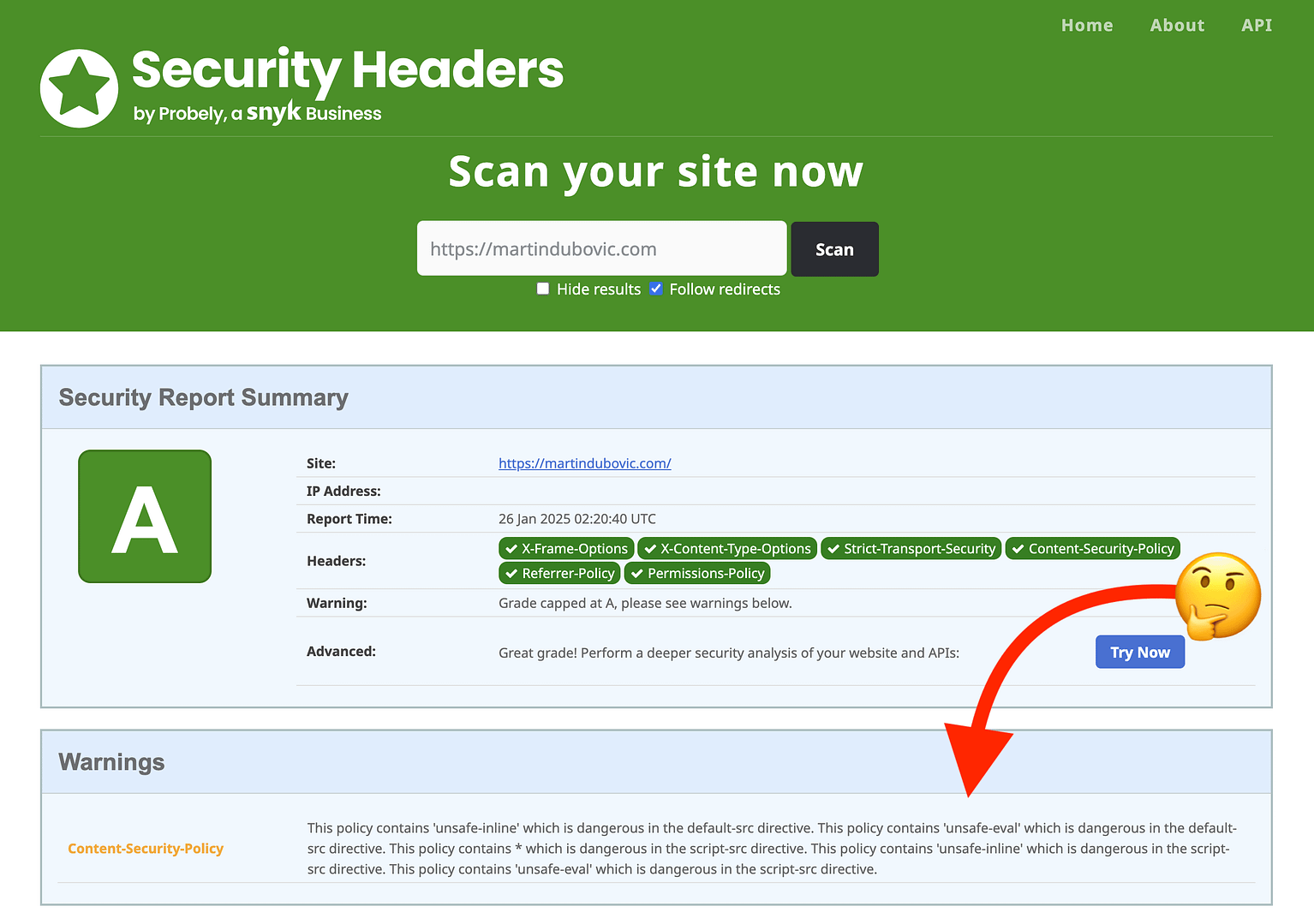

أولاً ، تحقق من رؤوس الأمان:

ليس سيئا جدا ، هاه؟

ذهبنا من F إلى A.

تحدث عن توهج!

يظهر كل رأس أمان قمنا بتكوينه على أنه تم تنفيذه بشكل صحيح.

بعد ذلك ، دعنا نتحقق من Sucuri:

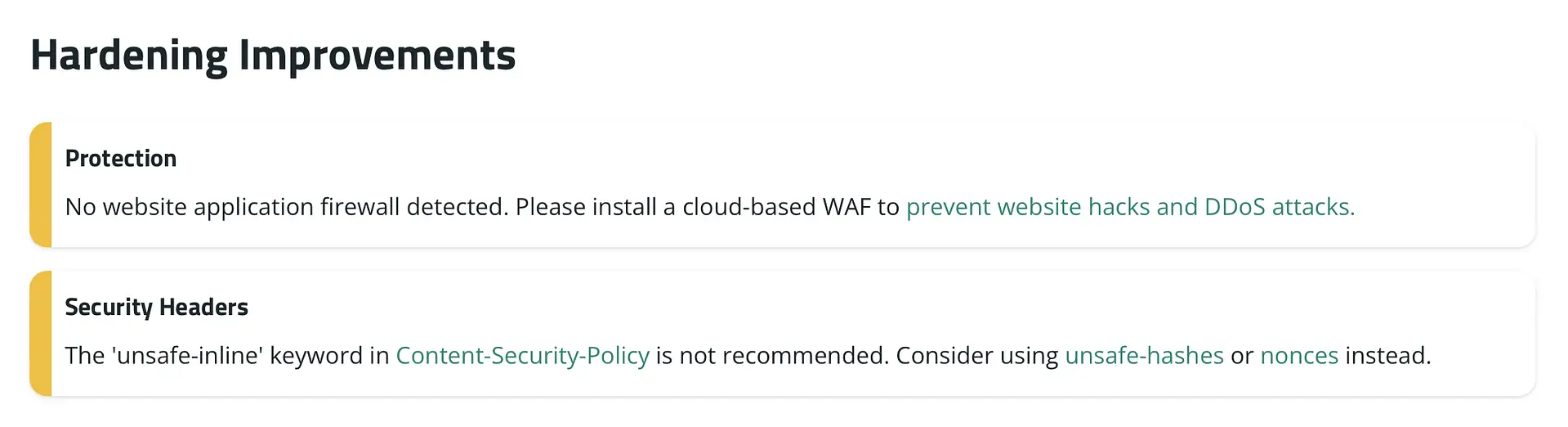

أفضل بكثير ولكن من الغريب أنه لا يزال هناك تحذيرين.

الأول هو في الواقع إيجابي كاذب لأنني أعلم أن موقعي يعمل على تشغيل WordFence. ليس لدي أي تفسير لهذا بخلاف Sucuri لا يتعرف على Wordfence لأي سبب من الأسباب. إذا رأيت نفس التحذير وكنت تعلم أيضًا أن لديك WAF مثبتة ، فما عليك سوى تجاهله.

الرسالة الثانية مختلفة بعض الشيء. كما يظهر في نتيجة رؤوس الأمن ، أسفل تقرير الدرجة النجمية التي أظهرتها بالفعل:

هذا هو الشيء:

على الرغم من أنه تم وضع علامة عليه على أنه "خطير" من خلال كلتا الأداة ، إلا أن استخدام غير آمن في الواقع على ما يرام.

يحتاج WordPress إلى بعض قدرات JavaScript و CSS للعمل - خاصة بالنسبة لمحرر الحظر والإضافات. لذا ، في حين أن هناك طرقًا أكثر صرامة من الناحية الفنية للتعامل مع هذا (وهذا ما تدور حوله هذه المراجع غير القضائية ) ، فإن القيام بذلك من شأنه أن يكسر موقعك. حرفياً.

أفضل تشبيه هنا هو التفكير في المنزل. يمكنك من الناحية الفنية أن تجعل منزلك "أكثر أمانًا" عن طريق ختم جميع النوافذ والأبواب الخاصة بك مع الأسمنت ، ولكن هذا من شأنه أن يجعل منزلك غير وظيفي. هذه هي نفس الفكرة.

اختتام

تعتبر WordPress Security Plugins أساسًا لاستراتيجية أمان جيدة - لكنها لا يمكن أن تصل إلى مستوى الخادم حيث تحتاج بعض الحماية الحرجة إلى ضبطها.

قبل وبعد لقطات الشاشة من عمليات الفحص الأمنية التي رأيتها هي دليل على ذلك.

والآن بعد أن قرأت هذا البرنامج التعليمي ، يمكنك أيضًا أن تأخذ أمان WordPress من "المكون الإضافي المحمي" إلى "مضمون على مستوى الخادم".

في ملاحظة أخيرة ، كممارسات أفضل أمان ، أوصي أيضًا بالقيام بما يلي:

- تشغيل هذه المسح الأمنية شهريا.

- الحفاظ على توثيق تكوينات الأمان الخاصة بك.

- اختبار بعد تحديثات WordPress الرئيسية لضمان أن كل شيء لا يزال يعمل على النحو المقصود.

- تغيير عنوان صفحة تسجيل الدخول الخاصة بك.

- الحد من محاولات تسجيل الدخول.

- تنشيط المصادقة ثنائية العوامل (أو 2FA لفترة قصيرة).

- احتفظ بالمكونات الإضافية والموضوعات المحدثة وحذف الإضافات التي لا تستخدمها.

... والكثير. يمكن أن يأخذك WordPress Security حفرة أرنب عميقة ، ولكن ما تعلمته هنا يكفي لتبدأ وسيحمي موقعك من معظم الهجمات.

هل لديك أي أسئلة؟ اسمحوا لي أن أعرف في التعليقات. سأكون سعيدًا لمساعدتك.