كيفية استخدام Apache كوكيل عكسي - دليل خطوة بخطوة

نشرت: 2023-07-23ستجد في هذا الدليل إجابة كيفية استخدام Apache كوكيل عكسي . يعد الخادم الوكيل العكسي أداة قوية تعمل كوسيط بين العملاء والخوادم الخلفية ، مثل خوادم الويب أو خوادم التطبيقات. على عكس الوكيل الأمامي التقليدي ، والذي يقع بين العملاء والإنترنت ، يوجد وكيل عكسي بين العملاء وخادم واحد أو أكثر.

عندما يقوم العميل بتقديم طلب ، يقوم الخادم الوكيل العكسي بإعادة توجيه هذا الطلب إلى خادم الخلفية المناسب نيابة عن العميل. ثم يأخذ الاستجابة من الخادم الخلفي ويرسلها مرة أخرى إلى العميل. تخفي هذه العملية بشكل فعال هوية الخادم الخلفي وهيكله الداخلي عن العملاء.

تقدم الوكلاء العكسيون العديد من المزايا ، بما في ذلك الأمان المحسن عن طريق حماية خوادم الواجهة الخلفية من التعرض المباشر للإنترنت ، وموازنة الحمل لتوزيع طلبات العميل عبر خوادم متعددة ، والتخزين المؤقت لتحسين الأداء من خلال تقديم المحتوى المخزن مؤقتًا للعملاء.

جدول المحتويات

التمييز بين الوكيل الأمامي والوكيل العكسي

- اتجاه الوكلاء:

- وكيل إعادة التوجيه: يعالج طلبات العميل للوصول إلى الموارد على الإنترنت. إنه يقع بين العملاء والإنترنت ، ويقوم بإعادة توجيه طلبات العميل إلى خوادم خارجية.

- وكيل عكسي: يدير طلبات العميل للوصول إلى الموارد داخل شبكة المؤسسة. إنه يجلس بين العملاء والخوادم الخلفية ، ويعيد توجيه طلبات العملاء إلى خادم الخلفية المناسب.

- منظور العميل:

- وكيل إعادة التوجيه: عادةً ما يكون العملاء غير مدركين لوجود الوكيل الأمامي. يتم إرسال طلب العميل إلى الخادم الوكيل ، ويتلقى الخادم الوجهة الطلب كما لو أنه جاء مباشرة من العميل.

- وكيل عكسي: يرسل العملاء الطلبات مباشرة إلى الخادم الوكيل العكسي ، وليس إلى خوادم الواجهة الخلفية. يقوم الوكيل العكسي بعد ذلك بإعادة توجيه الطلبات إلى خوادم الواجهة الخلفية نيابة عن العملاء.

- حالة الاستخدام:

- وكيل إعادة التوجيه: غالبًا ما يستخدم لتصفية المحتوى والتحكم في الوصول وإخفاء طلبات العميل عن طريق إخفاء عناوين IP للعملاء.

- الخادم الوكيل العكسي : يُستخدم بشكل أساسي لموازنة التحميل وإنهاء SSL والتخزين المؤقت وتوفير بوابة آمنة لخدمات الواجهة الخلفية.

- منظور الخادم:

- وكيل إعادة التوجيه : يرى الخادم الوجهة الطلب قادمًا من وكيل إعادة التوجيه ، وليس من العميل الأصلي. إنها ليست على علم بالعميل الفعلي الذي قدم الطلب.

- الوكيل العكسي: ترى خوادم الواجهة الخلفية الوكيل العكسي باعتباره العميل الذي يقوم بالطلب. إنهم غير مدركين للعملاء الحقيقيين الذين يقدمون الطلب الأصلي.

- التداعيات الأمنية:

- وكيل إعادة التوجيه: يعزز خصوصية العميل عن طريق إخفاء عناوين IP الخاصة به. يمكنه أيضًا توفير طبقات أمان إضافية عن طريق تصفية المحتوى الضار قبل أن يصل إلى العملاء.

- وكيل عكسي: يعمل كدرع لخوادم الواجهة الخلفية ، ويحافظ على هيكلها الداخلي مخفيًا عن العملاء الخارجيين. يساعد في الحماية من التعرض المباشر للإنترنت والهجمات المحتملة.

- موقع النشر:

- وكيل إعادة التوجيه: يتم نشره داخل شبكة العميل أو على جهاز العميل للتحكم في الوصول إلى الإنترنت الصادر.

- وكيل عكسي: يتم نشره على حافة شبكة المؤسسة ، بين الإنترنت وخوادم الواجهة الخلفية ، وإدارة طلبات العميل الواردة.

استكشاف حالات الاستخدام المختلفة للوكيل العكسي

تقدم الوكلاء العكسيون مجموعة واسعة من حالات الاستخدام التي تعزز الأداء والأمان وقابلية التوسع لتطبيقات وخدمات الويب.

تتضمن بعض حالات الاستخدام الرئيسية للوكلاء العكسيين

- موازنة التحميل: يمكن للخوادم الوكيلة العكسية توزيع طلبات العميل الواردة عبر خوادم خلفية متعددة. يساعد هذا في توزيع الحمل ، ومنع التحميل الزائد للخادم ، وضمان استخدام أفضل للموارد. تعمل موازنة التحميل على تحسين الأداء العام واستجابة التطبيق.

- إنهاء SSL : يمكن للخوادم الوكيلة العكسية التعامل مع تشفير SSL / TLS وفك التشفير نيابة عن خوادم الواجهة الخلفية. يؤدي هذا إلى إلغاء تحميل معالجة SSL كثيفة الاستخدام للموارد من خوادم الواجهة الخلفية ، مما يقلل من عبء العمل لديهم ويبسط إدارة الشهادات.

- التخزين المؤقت: يمكن للخوادم الوكيلة العكسية تخزين الموارد المطلوبة بشكل متكرر في ذاكرة التخزين المؤقت. عندما يطلب العملاء نفس الموارد ، يقوم الوكيل العكسي بخدمة المحتوى المخزن مؤقتًا بشكل مباشر ، مما يقلل من تحميل الخادم ويحسن أوقات الاستجابة.

- تسريع الويب: من خلال التخزين المؤقت للمحتوى الثابت وضغط البيانات ، يمكن للخوادم الوكيلة العكسية تسريع تحميل صفحات الويب للعملاء ، مما ينتج عنه تجربة مستخدم أكثر سلاسة.

- الأمان وحماية DDoS: تعمل الخوادم الوكيلة العكسية كحاجز وقائي بين الإنترنت والخوادم الخلفية. يمكنهم تصفية وحظر حركة المرور الضارة ، والحماية من هجمات رفض الخدمة الموزعة (DDoS) ، وإخفاء عنوان IP الحقيقي لخادم الواجهة الخلفية لمنع الهجمات المباشرة.

- جدار حماية تطبيق الويب (WAF) : يمكن أن تعمل الوكلاء العكسيون بمثابة WAF ، حيث يفحصون حركة المرور الواردة بحثًا عن التهديدات المحتملة ، مثل حقن SQL والبرمجة عبر المواقع (XSS) والأنشطة الضارة الأخرى. إنها تساعد في حماية تطبيقات الويب من نقاط الضعف الشائعة.

- نقطة دخول واحدة: توفر الوكلاء العكسيون نقطة دخول واحدة للعملاء الخارجيين للوصول إلى خوادم خلفية متعددة. هذا يبسط بنية الشبكة ويسمح بإدارة أسهل وتوسيع نطاق الخدمات.

- تحويل البروتوكول: يمكن للوكلاء العكسيين ترجمة الطلبات من بروتوكول إلى آخر. على سبيل المثال ، يمكنهم تحويل طلبات HTTP إلى WebSocket أو بروتوكولات أخرى خاصة بالتطبيق ، مما يسهل الاتصال بين العملاء والخوادم.

- ضغط المحتوى وتحسينه: يمكن للخوادم الوكيلة العكسية ضغط المحتوى الصادر قبل إرساله إلى العملاء ، مما يقلل حجم نقل البيانات ويحسن أوقات تحميل الصفحة.

المتطلبات الأساسية - تكوين Apache كوكيل عكسي

قم بتثبيت Bitwise SSH Client

- ابحث في Bitwise SSH Client في متصفحك. انقر فوق الرابط https://www.bitvise.com/ssh-client-download وابدأ التثبيت

2. بعد تثبيت الإعداد ، افتح ملف exe. من جهاز الكمبيوتر الخاص بك وأكمل تثبيت عميل Bitvise SSH.

كيف يمكنني تسجيل الدخول إلى الخادم SSH باستخدام أحادي المعامل؟

- بعد الانتهاء من التثبيت ، ستظهر النافذة أدناه. أدخل المضيف والمنفذ واسم المستخدم ، وحدد كلمة المرور من القائمة المنسدلة للطريقة الأولية ، ثم انقر فوق تسجيل الدخول. ستظهر نافذة منبثقة لإدخال كلمة المرور. أدخل كلمة مرور SSH الخاصة بك.

2. بمجرد تسجيل الدخول ، انقر فوق "وحدة تحكم طرفية جديدة" ، وستظهر محطة طرفية على الفور.

الخطوة 1 - تثبيت Apache

قم بتوصيل الخادم

الآن ، لإنشاء اتصال بالخادم الخاص بك وتحديث فهرس الحزمة المحلية باستخدام مستودعات APT ، أدخل الأمر التالي في الجهاز الطرفي واضغط على Enter:

تحديث مناسب

ستستغرق التحديثات بعض الوقت حتى تكتمل في غضون ذلك انتظر اكتمالها.

كيفية تثبيت Apache على Ubuntu ؟

- قم بتثبيت Apache على Ubuntu

الآن ، لتثبيت Apache من Ubuntu ، أدخل الأمر أدناه واضغط على Enter

apt install -y apache2 2. تحقق من إصدار Apache

بعد التثبيت ، لديك خيار التحقق من إصدار Apache باستخدام

apache2 -version 3. تحقق من حالة Apache

لديك أيضًا خيار التحقق من حالة Apache2 باستخدام الأمر أدناه. يساعدك هذا في تحديد ما إذا كان الخادم قيد التشغيل بسرعة ، وما إذا كانت هناك أية مشكلات تحتاج إلى الاهتمام.

systemctl status apache2 كما تلاحظ ، فإن حالة (END) المعروضة على شاشتك هي مؤشر واضح على نجاح تثبيت Apache2. تؤكد هذه النتيجة أن عملية التثبيت قد اكتملت دون أي أخطاء أو مشاكل.

4. تمكين اباتشي

لتمكين Apache2 في Ubuntu ، استخدم الأمر:

systemctl enabled apache25. ابدأ اباتشي

إذا كنت ترغب في إعادة تشغيل Apache2 في Ubuntu ، فاستخدم الأمر أدناه في الجهاز:

systemctl start apache2كيف يتم تثبيت Apache في Almalinux؟

- تحقق من التحديثات المتاحة

لتثبيت Apache2 في Almalinux ، تحقق من التحديثات المتاحة عن طريق تشغيل الأمر " dnf check-update" .

dnf check-updateفي حالة العثور على تحديثات ، تابع تحديث Linode الخاص بك بـ "تحديث dnf". بالإضافة إلى ذلك ، إذا تم تحديث أي من مكونات kernel أثناء العملية ، تذكر إعادة تشغيل Linode مع "إعادة التشغيل" لتطبيق التغييرات.

- قم بتثبيت Apache

تابع الآن تثبيت حزم Apache المطلوبة.

dnf install httpd httpd-tools- ابدأ Apache

بعد تثبيت Apache ، لا يبدأ تلقائيًا. لبدء وتمكينه ، استخدم الأداة المساعدة systemctl .

systemctl start httpd- تفعيل اباتشي

للتأكد من إعادة تشغيل Apache تلقائيًا في كل مرة يتم فيها إعادة تشغيل النظام ، قم بتمكينه.

systemctl enable httpd- تحقق من حالة Apache

تحقق من حالة Apache باستخدام الأمر "systemctl status" . يجب أن تظهر على أنها نشطة وعاملة.

systemctl status httpdالخطوة 2 - تمكين وحدات Apache للوكيل العكسي

كيفية تمكينه على أوبونتو؟

للاستفادة بشكل فعال من وكيل عكسي مع خادم ويب Apache ، يجب تمكين وحدات Apache المحددة التي تعتبر ضرورية لدعم الوظائف الإضافية التي تتطلبها خوادم الوكيل العكسي.

- تحديد الوحدات المطلوبة

mod_proxy : تعمل كوحدة الوكيل الأساسية لـ Apache ، وتعالج mod_proxy الاتصالات وإعادة التوجيه بكفاءة. إنه يمكّن Apache من العمل كبوابة لخوادم الواجهة الخلفية الأساسية ، مما يجعلها وحدة لا غنى عنها لجميع إعدادات الوكيل العكسي.

mod_proxy_http : تعتمد هذه الوحدة على mod_proxy ولا غنى عنها لدعم طلبات HTTP و HTTPS في بيئة خادم وكيل. إنه يمكّن Apache من التعامل بكفاءة مع إنشاء وكلاء لتطبيقات الويب باستخدام بروتوكولات HTTP / HTTPS .

mod_ssl: توفير الوظائف الأساسية ، يزود mod_ssl خادم Apache HTTP بدعم بروتوكولات SSL v3 و TLS v1.x. هذه الوحدة ضرورية لإنشاء اتصالات آمنة ومشفرة ، وضمان سلامة البيانات ، وتعزيز أمان خادم الويب.

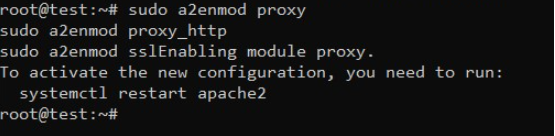

2. تمكين الوحدات

الآن ، سنقوم بتنشيط هذه الوحدات باستخدام الأمر a2enmod :

sudo a2enmod proxy sudo a2enmod proxy_http sudo a2enmod ssl

- أعد تشغيل خادم Apache2

بعد تمكين أي وحدات Apache جديدة ، من الضروري عدم التغاضي عن الخطوة الحاسمة لإعادة تشغيل خادم apache2 . تضمن هذه الخطوة أن التغييرات سارية المفعول وتسمح للوحدات النمطية التي تم تنشيطها حديثًا بدمجها بالكامل في تكوين خادم Apache.

sudo systemctl restart apache2 - تحقق من الوحدات

يمكنك تأكيد الحالة النشطة لهذه الوحدات من خلال استخدام الأمر التالي:

sudo apachectl -M الخطوة 3 - تكوين وكيل Apache العكسي

الآن ، قم بتكوين وكيل Apache العكسي لقبول الطلبات من الإنترنت وإعادة توجيهها بشكل فعال إلى المورد الذي اخترته.

- تعطيل اباتشي الافتراضي

للبدء ، ستقوم بتعطيل ملف تكوين مضيف Apache الظاهري الافتراضي. يمكن تحقيق ذلك باستخدام الأمر التالي:

a2dissite 000-default.conf - قم بإنشاء ملف تكوين جديد

يعد إنشاء ملف تكوين مضيف افتراضي جديد خطوة أساسية في تخصيص Apache لخدمة تطبيقات الويب المختلفة أو مواقع الويب على نفس الخادم. أ يسمح المضيف الظاهري لـ Apache بإدارة عدة مجالات أو نطاقات فرعية ، لكل منها تكوينه وإعداداته الفريدة.

لإنشاء ملف تكوين مضيف ظاهري جديد ، اتبع هذه الخطوات العامة:

اختر اسمًا : حدد اسمًا وصفيًا لملف المضيف الظاهري ، وينتهي عادةً بامتداد ".conf". على سبيل المثال ، "example.com.conf" أو "cyberpanel.conf".

انتقل إلى دليل تكوين Apache: في معظم توزيعات Linux ، يتم تخزين ملفات تكوين Apache في الدليل "/ etc / apache2 / sites-available /" . على سبيل المثال:

cd /etc/apache2/sites-available/ إنشاء ملف المضيف الظاهري : استخدم محرر نصوص ، مثل nano أو vi ، لإنشاء ملف التكوين الجديد. على سبيل المثال:

sudo nano example.com.confعند إدخال الأمر أعلاه ، سيظهر الملف أدناه:

تكوين المضيف الظاهري : داخل الملف ، استخدم التوجيه <VirtualHost> لتحديد عنوان IP والمنفذ لقبول الطلبات الخاصة بالمضيف الظاهري المحدد. للحصول على مثال أساسي ، السماح لجميع عناوين IP على منفذ HTTP الافتراضي (المنفذ 80) ، استخدم ما يلي:

<VirtualHost *:80> ServerName site1.com ServerAlias www.site1.com ServerAdmin [email protected] ErrorLog ${APACHE_LOG_DIR}/error.log CustomLog ${APACHE_LOG_DIR}/access.log combined ProxyPass / http://127.0.0.1:8080/ ProxyPassReverse / http://127.0.0.1:8080/ ProxyRequests Off </VirtualHost> تبدأ عملية التكوين بتحديد المضيف الظاهري باستخدام الأمر <VirtualHost> ، وتحديد عنوان IP المقبول ورقم المنفذ لـ Apache. في هذه الحالة ، يتم استخدام حرف البدل * ، مما يسمح بقبول جميع عناوين IP ، بينما يتم تعيين رقم المنفذ على 80 ، وهو ما يمثل منفذ HTTP الافتراضي. بعد ذلك ، يشتمل التكوين أيضًا على العناصر التالية:

- اسم الخادم : يحدد هذا التوجيه اسم المجال المرتبط بالخادم.

- ServerAlias: باستخدام ServerAlias ، يمكنك تحديد أسماء إضافية يقبلها الخادم.

- ServerAdmin : يعيّن توجيه ServerAdmin عنوان البريد الإلكتروني لجهة الاتصال الذي يشتمل عليه الخادم في رسائل الخطأ التي يتم إرجاعها إلى العملاء.

- ErrorLog : يعيّن ErrorLog اسم الملف حيث واجهت مخازن Apache الأخطاء.

- CustomLog: يقوم CustomLog بتعيين اسم الملف حيث يقوم Apache بتسجيل طلبات العميل إلى الخادم.

- ProxyPass: يقوم ProxyPass بتعيين الخوادم البعيدة في مساحة الخادم المحلي وتحديد العنوان الهدف لإعادة توجيه حركة المرور. يسمح لأباتشي بالعمل كوكيل عكسي ، وإعادة توجيه الطلبات إلى الخوادم الخلفية وتحسين أداء التطبيق وتوزيع الحمل.

- ProxyPassReverse: يعد ProxyPassReverse أمرًا حيويًا للخادم الوكيل لأنه يعيد كتابة الموقع الأصلي وموقع المحتوى ورؤوس استجابة URI HTTP لخادم الواجهة الخلفية مع معلومات الخادم الوكيل. هذا يضمن أن الوكيل العكسي يتعامل مع الاستجابات بشكل صحيح ويمنع خوادم الواجهة الخلفية من التعرض للوصول المباشر إلى الإنترنت.

- ProxyRequests: تمنع ProxyRequests استخدام خادم Apache HTTP كوكيل للأمام ، مما يعزز الأمان. يجب عادةً تعيينه على "إيقاف" عند استخدام ProxyPass لتجنب إساءة استخدام الخادم كبروكسي مفتوح والحماية من مخاطر الأمان المحتملة.

حفظ وخروج : احفظ التغييرات واخرج من محرر النصوص.

تمكين المضيف الظاهري : استخدم الأمر a2ensite لتمكين تكوين المضيف الظاهري الجديد:

sudo a2ensite example.com.confإعادة تحميل Apache: لتطبيق التغييرات ، أعد تحميل Apache لتنشيط المضيف الظاهري الجديد:

sudo systemctl reload apache2بعد اكتمال هذه الخطوات ، أصبح المضيف الظاهري الجديد نشطًا الآن وجاهزًا لخدمة موقع الويب أو التطبيق المخصص له. من المهم ملاحظة أن التغييرات لن تدخل حيز التنفيذ إلا بعد تمكين المضيف الظاهري وإعادة تحميل Apache. بالإضافة إلى ذلك ، يمكنك وضع ملفات موقع الويب الخاص بك في الدليل المحدد بواسطة توجيه "DocumentRoot" للتأكد من أن Apache يقدم المحتوى بشكل صحيح لهذا المضيف الظاهري المحدد.

تحقق من التكوين: تأكد من أن تكوين الوكيل العكسي يعمل كما هو متوقع. قم بزيارة اسم المجال المعين (على سبيل المثال ، "reverse-proxy.example.com") في متصفح الويب ، ويجب على Apache إعادة توجيه الطلبات بشكل صحيح إلى خادم الواجهة الخلفية.

ضع في اعتبارك أنك قد تحتاج إلى تكوين إعدادات إضافية بناءً على حالات الاستخدام المحددة الخاصة بك ، مثل التعامل مع شهادات SSL أو موازنة التحميل أو إنشاء وكيل WebSocket . راقب أداء الخادم وأمانه بانتظام لضمان التشغيل السلس.

كيفية استخدام Apache كوكيل عكسي في Cyberpanel

في Cyberpanel ، يوفر تكامل Apache مع OpenLiteSpeed على الواجهة الخلفية أفضل ما في كلا العالمين ، حيث يجمع بين مزايا السرعة لـ OpenLiteSpeed والإمكانيات الغنية بميزات Apache. والجدير بالذكر أن استخدام Apache كوكيل عكسي لا يضر بأداء ذاكرة التخزين المؤقت ls ؛ ستحافظ على نفس مستوى الأداء كما هو الحال مع OpenLiteSpeed وحده. في هذا التكوين ، تظل OpenLiteSpeed مسؤولة عن تمرير حركة مرور الواجهة الأمامية إلى Apache ، والتي تتعامل مع الطلبات من الواجهة الخلفية. بالإضافة إلى ذلك ، يتم دعم هذا التكامل في كل من أنظمة التشغيل AlmaLinux و Ubuntu . باتباع هذه المقالة ، يمكن للمستخدمين الاستفادة الكاملة من المزايا المقدمة من خلال الجمع بين Apache و OpenLiteSpeed في إعداد وكيل عكسي.

قم بتسجيل الدخول إلى لوحة معلومات Cyberpanel الخاصة بك.

انتقل إلى خيار موقع الويب ، انقر فوق إنشاء موقع ويب

أدخل اسم المجال وعنوان البريد الإلكتروني وإصدار PHP وحدد Apache كوكيل عكسي. بعد إدخال التفاصيل ، انقر فوق إنشاء موقع. قد يستغرق الأمر بعض الوقت وبعد ذلك سيتم إنشاؤه

سيعمل موقع الويب هذا في Apache كوضع وكيل عكسي. في الواجهة الأمامية ، ستعمل Openlitespeed ، وستعمل Apache في النهاية الخلفية. لذلك ستعمل جميع قواعد htaccess الخاصة بك كما كانت تعمل في السابق سواء كنت تستخدم Cpanel أو أي لوحة تحكم أخرى

يمكنك أن ترى أن الموقع سيتم إنشاؤه بنجاح.

بالنسبة لهذا الموقع ، يمكنك إدارة تكوين Apache لهذا الموقع في مدير موقع الويب الخاص بنا. انقر فوق إدارة

بمجرد وصولك إلى هنا ، انقر فوق Apache Manager

وحتى يمكنك التبديل بعد ذلك إلى السرعة المفتوحة النقية أيضًا. لنفترض أنك تريد أن تقرر أنك لا تريد استخدام Apache على الواجهة الخلفية لهذا الموقع. إذا كنت تريد التبديل إلى Openlitespeed النقي ، فحدد إصدار PHP وانقر فوق التبديل إلى Openlitespeed النقي. يمكن تحويله لاستخدام Apache أيضًا إذا كان يستخدم OpenLitespeed

هذه هي تكوينات أباتشي. يمكنك التعديل بسهولة إذا كنت تريد تعديل شيء ما ولكن تأكد من أنك تعرف ما تفعله لأن هناك خطأ ما هنا وسيتوقف موقع الويب الخاص بك عن العمل

في تكوينات Apache الخاصة بنا ، نستخدم PHP-FPM ، لذلك فهذه هي تكوينات PHP-FPM التي تستخدمها

لتكوينات Php ، انتقل إلى PHP وانقر فوق تحرير PHP Configs. إذا كنت تريد تحرير تكوينات PHP.

إذا كنت تستخدم Apache ، فأنت بحاجة أيضًا إلى تعديل تكوينات Php أيضًا لذلك إذا كان لديك Apache مثبتًا ، فسترى عنوان URL هذا.

بشكل افتراضي ، ستتمكن من تحرير التكوينات لـ Litespeed Php. إذا كنت ترغب في تحرير التكوينات الخاصة بـ Apache ، فانقر أيضًا على تحرير تكوينات APACHE

بعد النقر على EDIT APACHE CONFIGURATIONS ، يمكنك القيام بأي شيء باستخدام تكوينات Litespeed مثل post_max_size أو upload_max_filesize أو max_execution_time أو أيًا كان.

تأكد بعد تحرير التكوينات انقر فوق حفظ التغييرات

وبالمثل ، يمكنك استخدام Advanced Edit أيضًا

وبالمثل ، يمكنك تثبيت ملحقات PHP لـ Apache. فقط انقر فوق PHP-> تثبيت الامتدادات

إذا كنت تستخدم Apache ، فأنت بحاجة أيضًا إلى إدارة ملحقات APACHE أيضًا لذلك إذا كان لديك Apache مثبتًا ، فسترى عنوان URL هذا.

بشكل افتراضي ، ستتمكن من تثبيت Extensions لـ Litespeed Php. إذا كنت ترغب في تثبيت ملحقات Apache ، فانقر أيضًا على MANAGE APACHE EXTENSIONS

المحتوى ذو الصلة

يمكنك أيضًا الاطلاع على دليلنا حول Apache vs NGINX Who WINS من حيث الأداء؟